Citrix Secure Web

Citrix Secure Webは、内部サイトおよび外部サイトへのセキュアなアクセスを提供するモバイルWebブラウザーです。デバイスがCitrix Secure Hubに登録されるとユーザーデバイスに自動的に公開されるようにSecure Webを構成できます。または、Endpoint Managementアプリストアからアプリを追加することもできます。

Secure Webおよび他の業務用モバイルアプリのシステム要件については、「業務用モバイルアプリのサポート」を参照してください。

Secure Webの統合と提供

重要:

MDX Toolkit 10.7.10は、業務用モバイルアプリのラッピングをサポートする最終リリースです。業務用モバイルアプリバージョン10.7.5以降には、パブリックアプリストアからアクセスします。

Secure Webを統合して提供するには、次の一般的な手順に従います:

-

内部ネットワークでシングルサインオン(SSO)を有効にするには、Citrix Gatewayを構成します。

HTTPトラフィックの場合、Citrix ADCはCitrix ADCがサポートするすべてのプロキシ認証タイプに対してSSOを提供できます。HTTPSトラフィックの場合、[Webパスワードのキャッシュを有効化]ポリシーにより、MDXを介するプロキシサーバーへのSSOをSecure Webが認証して提供するようにできます。MDXは、ベーシック、ダイジェスト、NTLMプロキシ認証のみをサポートします。パスワードはMDXを使ってキャッシュされ、機密アプリデータ用のセキュアなストレージ領域であるEndpoint Managementの共有コンテナに格納されます。Citrix Gatewayの構成について詳しくは、「Citrix Gateway」を参照してください。

- Secure Webをダウンロードします。

- 内部ネットワークに対するユーザー接続をどのように構成するか決定します。

- ほかのMDXアプリと同じ手順でSecure WebをEndpoint Managementに追加し、MDXポリシーを構成します。Secure Webに固有のポリシーについて詳しくは、この資料の後半にある「Secure Webポリシーについて」を参照してください。

ユーザー接続の構成

Secure Webは、ユーザー接続について次の構成をサポートします:

- トンネル - Web SSO: 内部ネットワークをトンネルする接続は、クライアントレスVPNの一種である「トンネル - Web SSO」を使用できます。トンネル-Web SSOは [優先VPNモード] ポリシーで指定されるデフォルト構成であり、シングルサインオン(SSO)が必要な接続での使用をお勧めします。

- 完全VPNトンネル: 内部ネットワークへトンネルする接続は完全VPNトンネルを使用でき、[優先VPNモード] ポリシーにより構成されます。内部ネットワークのリソースにクライアント証明書またはエンドツーエンドのSSLを使用する接続に対しては、[完全VPNトンネル]を推奨します。完全VPNトンネルは、TCP上のあらゆるプロトコルを処理し、iOSやAndroidデバイスと同様にWindowsやMacコンピューターとともに使用できます。

- [VPNモードの切り替えを許可] ポリシーにより、完全VPNトンネルモードとトンネル-Web SSOモードを必要に応じて自動的に切り替えることができます。デフォルトでは、このポリシーは無効になっています。オンの場合、優先VPNモードで処理できない認証要求のために失敗するネットワーク要求は、代替モードで再試行されます。たとえば、クライアント証明書に対するサーバーチャレンジは完全VPNトンネルモードでは処理できますが、トンネル-Web SSOモードでは処理できません。同様に、[トンネルWeb SSO]モードの使用時には、HTTP認証チャレンジがSSOで実行される可能性が高くなります。

次の表は、構成とサイトの種類に基づいて、Secure Webがユーザーに資格情報の入力を求めるかどうかを示しています。

| 接続モード | サイトの種類 | パスワードキャッシュ | Citrix Gateway用にSSOが構成されています | Secure Webは、Webサイトへの最初のアクセス時に資格情報を要求します | Secure Webは、そのWebサイトへの後続のアクセス時に資格情報を要求します | Secure Webは、パスワード変更後に資格情報を要求します |

|---|---|---|---|---|---|---|

| トンネル-Web SSO | HTTP | いいえ | はい | いいえ | いいえ | いいえ |

| トンネル-Web SSO | HTTPS | いいえ | はい | いいえ | いいえ | いいえ |

| 完全VPN | HTTP | いいえ | はい | いいえ | いいえ | いいえ |

| 完全VPN | HTTPS | はい。1 - Secure Web MDXポリシーの [Webパスワードのキャッシュを有効化] が [オン] の場合。 | いいえ | はい。Secure Webで資格情報をキャッシュすることが必要。 | いいえ | はい |

Secure Webのポリシー

Secure Webを追加する際には、Secure Webに固有の以下のMDXポリシーに注意してください。サポートされているすべてのモバイルデバイスについて、以下の点に注意してください:

許可または禁止するWebサイト

Secure Webは、通常Webリンクをフィルター処理しません。このポリシーを使って、許可されたサイトまたは禁止されたサイトの特定の一覧を構成できます。コンマ区切りの一覧形式でURLのパターンを入力して、WebブラウザーでアクセスできるWebサイトを制限します。一覧内の各パターンには、プラス記号(+)またはマイナス記号(-)のプレフィックスが付いています。一致するものが見つかるまで、一覧の順序どおりにURLがパターンと比較されます。一致が見つかると、プレフィックスにより次のような処理が指示されます:

- マイナス(-)記号の場合、そのURLへのアクセスが禁止されます。この場合、解決できないWebサーバーアドレスとしてURLが処理されます。

- プラス(+)記号の場合、そのURLへのアクセスが許可されます。

- パターンの最初の文字がプラス(+)またはマイナス(-)のどちらでもない場合は、+(許可)とみなされます。

- URLが一覧のパターンのいずれとも一致しない場合、そのURLは許可されたものとなります。

いずれのパターンとも一致しないURLへのアクセスを禁止するには、一覧の最後にマイナス(-)の付いたアスタリスク(-*)を追加します。例:

- ポリシーの値が「

+http://*.mycorp.com/*,-http://*,+https://*,+ftp://*,-*」の場合、mycorp.comドメイン内ではHTTP URLを許可してほかの場所ではHTTP URLをブロックし、すべての場所でHTTPSおよびFTPのURLを許可し、そのほかすべてのURLをブロックします。 - このポリシー値

+http://*.training.lab/*,+https://*.training.lab/*,-*により、ユーザーは、HTTPまたはHTTPS経由でtraining.labドメイン(イントラネット)内の任意のサイトを開くことができます。ただし、プロトコルに関係なくFacebook、Google、HotmailなどのパブリックURLを開くことはできません。

デフォルト値は空です(すべてのURLが許可される)。

ポップアップをブロック

ポップアップはWebサイトがユーザーの権限なしに開く新しいタブです。このポリシーによりSecure Webがポップアップを許可するかどうかが決まります。[オン]にすると、Secure WebはWebサイトがポップアップを開くことを禁止します。デフォルトの値は、[オフ]です。

事前ロードするブックマーク

Secure Webブラウザーに対して事前に読み込まれたブックマークのセットを定義します。ポリシーは、フォルダー名、フレンドリ名、およびWebアドレスを含むタプルのコンマ区切りの一覧です。各組は「フォルダー、名前、URL」形式で入力します。フォルダーと名前は必要に応じて二重引用符(”)で囲みます。

たとえば、ポリシー値「,"Mycorp, Inc. home page",https://www.mycorp.com, "MyCorp Links",Account logon,https://www.mycorp.com/Accounts "MyCorp Links/Investor Relations","Contact us",https://www.mycorp.com/IR/Contactus.aspx」は3つのブックマークを定義します。1つ目のブックマークは「Mycorp, Inc. home page」という名前のプライマリリンク (フォルダー名なし) です。2つ目のブックマークは「MyCorp Links」という名前のフォルダーに「Account logon」という名前で追加されます。3つ目のブックマークは「MyCorp Links」フォルダーの「Investor Relations」サブフォルダーに「Contact us」という名前で追加されます。

デフォルト値は空です。

ホームページのURL

Secure Webの起動時に読み込むWebサイトを定義します。デフォルト値は空です(デフォルトのスタートページ)。

サポートされているAndroidおよびiOSデバイスのみ:

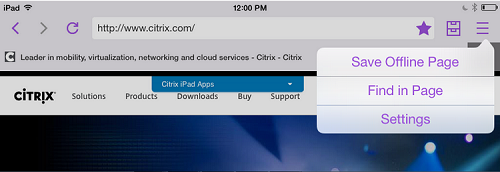

Webブラウザーのユーザーインターフェイス

このポリシーでは、Secure Webブラウザーのユーザーインターフェイスコントロールの動作と表示を指定します。通常、ユーザーはすべてのコントロールを使用できます。Secure Webのユーザーインターフェイスには、次のページに進む、前のページに戻る、アドレスバー、更新または停止用などのコントロールがあります。このポリシーを構成して、一部のコントロールの使用および表示を制限できます。デフォルト値は[すべてのコントロールを表示]です。

オプション

- すべてのコントロールを表示。すべてのコントロールが表示され、ユーザーはそのすべてを使用できます。

- 読み取り専用アドレスバー。すべてのコントロールが表示されますが、ユーザーはアドレスフィールドを編集できません。

- アドレスバーを隠す。アドレスバーが非表示になり、ほかのすべてのコントロールが表示されます。

- すべてのコントロールを隠す。ツールバー全体を非表示にして、フレームのないブラウジング環境を提供します。

Webパスワードのキャッシュを有効化

Webリソースへアクセスまたはそれを要求する場合に、Secure Webユーザーが資格情報を入力すると、このポリシーによりデバイス上でパスワードがSecure Webによりサイレントキャッシュされるかどうかが決まります。このポリシーは、認証ダイアログに入力されたパスワードに適用され、Webフォームに入力されたパスワードには適用されません。

[オン] の場合、Webリソースの要求時にユーザーが入力するすべてのパスワードがSecure Webによりキャッシュされます。[オフ] の場合、Secure Webはパスワードをキャッシュせずに既存のキャッシュ済みパスワードを削除します。デフォルトの値は、[オフ] です。

このポリシーは、このアプリで優先VPNポリシーを[完全VPNトンネル]に設定した場合にのみ有効になります。

プロキシサーバー

また、トンネル-Web SSOモードで使用される場合にSecure Webに対してプロキシサーバーを構成できます。詳しくは、このブログ投稿を参照してください。

DNSサフィックス

Androidでは、DNSサフィックスが構成されていない場合、VPNが失敗することがあります。DNSサフィックスの構成について詳しくは、NetScaler Gatewayドキュメントの「Supporting DNS Queries by Using DNS Suffixes for Android Devices」を参照してください。

Secure Webで使用するイントラネットサイトの準備

このセクションは、AndroidおよびiOSに対応したSecure Webで使用するイントラネットサイトの準備を担当するWebサイト開発者を対象にしています。デスクトップブラウザー用に設計されたイントラネットサイトをAndroidデバイスやiOSデバイスで適切に動作させるには変更が必要です。

Secure WebはWeb技術のサポートを提供するために、AndroidではWebView、iOSではWkWebViewに依存しています。Secure WebでサポートされているWeb技術にはたとえば次のようなものがあります:

- AngularJS

- ASP .NET

- JavaScript

- jQuery

- WebGL

- WebSocket

Secure WebでサポートされていないWeb技術にはたとえば次のようなものがあります:

- Flash

- Java

次の表は、Secure WebでサポートされているHTMLレンダリング機能と技術をまとめたものです。○は、その機能をプラットフォーム、ブラウザー、またはコンポーネントの組み合わせで利用できることを示しています。

| 技術 | iOS Secure Web | Android 6.x/7.x Secure Web |

|---|---|---|

| JavaScriptエンジン | JavaScriptCore | V8 |

| ローカルストレージ | X | X |

AppCache |

X | X |

IndexedDB |

X | |

SPDY |

X | |

WebP |

X | |

srcet |

X | X |

WebGL |

X | |

requestAnimationFrame API |

X | |

| Navigation Timing API | X | |

| Resource Timing API | X |

さまざまなデバイスで同じ技術が機能しますが、Secure Webはデバイスごとに異なるユーザーエージェント文字列を返します。Secure Webで使用するブラウザーのバージョンを判断するには、ユーザーエージェント文字列を表示します。Secure Webから、https://whatsmyuseragent.com/にアクセスします。

イントラネットサイトのトラブルシューティング

イントラネットサイトをSecure Webで表示したときのレンダリングの問題を解決するには、そのWebサイトがSecure Webと、互換性のあるサードパーティのブラウザーでどのようにレンダリングされるかを比較してください。

iOSの場合、テスト用に互換性のあるサードパーティのブラウザーはChromeとDolphinです。

Androidの場合、テスト用に互換性のあるサードパーティのブラウザーはDolphinです。

注:

ChromeはAndroidのネイティブブラウザーです。これを比較には使用しないでください。

iOSでは、ブラウザーがデバイスレベルでのVPNサポートが有効か確認してください。VPNは、デバイスで [設定]>[VPN]>[VPN構成を追加] の順に選択して構成できます。

また、Citrix VPN、Cisco AnyConnect、Pulse SecureなどのApp Storeで入手可能なVPNクライアントアプリを使用することもできます。

- 2つのブラウザーでWebページのレンダリングが同じであれば、問題はWebサイトにあります。サイトを更新して、目的のOSで正しく動作することを確認してください。

- Secure WebでのみWebページに問題が現れる場合は、Citrixサポートに連絡して、サポートチケットを開いてください。その際、トラブルシューティングの手順、およびテストに使用したブラウザーとOSの種類を報告します。Secure Web for iOSにレンダリングの問題がある場合は、以下で説明する手順に従ってページのWebアーカイブを含めます。これは、シトリックスが問題をより早く解決するのに役立ちます。

Webアーカイブファイルを作成するには

macOS 10.9以降でSafariを使用すると、(リーディングリストとして参照される)WebアーカイブファイルとしてWebページを保存できます。結果のアーカイブファイルには画像、CSS、JavaScriptなどのすべてのリンク設定されたファイルが含まれます。

-

Safariから、リーディングリストのフォルダーを空にします:Finderでメニューバーの [移動] メニューをクリックし、[フォルダへ移動] を選択してパス名「~/Library/Safari/ReadingListArchives/」を入力してからこの場所にあるフォルダーをすべて削除します。

-

メニューバーで [Safari]>[環境設定]>[詳細] の順に選択し、[メニューバーに“開発”メニューを表示] チェックボックスをオンにします。

-

メニューバーで、[開発]>[ユーザーエージェント] の順に選択し、Secure Webユーザーエージェントを入力します:(Mozilla/5.0 (iPad; CPUOS 8_3 like macOS) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12F69 Secure Web/ 10.1.0(build 1.4.0) Safari/8536.25)。

-

Safariでリーディングリスト(Webアーカイブファイル)として保存するWebサイトを開きます。

-

メニューバーで、[ブックマーク]>[リーディングリストに追加] の順に選択します。この作業には数分かかる場合があります。バックグラウンドでアーカイブ化が実行されます。

-

アーカイブ化されたリーディングリストを検索します:メニューバーで、[表示]>[リーディングリストサイドバーを表示] の順に選択します。

-

アーカイブファイルの確認:

- Macへのネットワーク接続を切断します。

-

リーディングリストからWebサイトを開きます。

Webサイトは完全にレンダリングされます。

-

アーカイブファイルを圧縮します:Finderメニューバーの [移動]>[フォルダへ移動] をクリックしてパス名「

~/Library/Safari/ReadingListArchives/」を入力してから、ランダムな16進数文字列のファイル名を持つフォルダーを圧縮します。サポートチケットを開くときに、この圧縮フォルダーをCitrixサポートに送信できます。

Secure Webの機能

Secure Webでは、モバイルデータ交換技術を使用した専用のVPNトンネルが作成され、内部サイトや外部のWebサイトにアクセスできるようになります。これらのサイトには、組織のセキュリティポリシーで保護された環境で機密情報を含むサイトがあります。

Secure MailおよびCitrix Filesとの連携により、Secure WebではセキュアなEndpoint Managementコンテナ内のシームレスなユーザーエクスペリエンスが提供されます。連携機能の例をいくつか示します:

- ユーザーが

Mailtoリンクをタップすると、Citrix Secure Mailで新規メールメッセージ画面が開きます。資格情報を入力する必要はありません。 - iOSでは、URLの前に

ctxmobilebrowser://を付けることで、ユーザーはネイティブのメールアプリからSecure Web内のリンクを開くことができます。たとえば、ネイティブのメールアプリでexample.comを開くには、ctxmobilebrowser://example.comというURLを使用します。 - また、メールメッセージ内のイントラネットリンクをクリックするとSecure Webがサイトに移動して、資格情報を入力せずにイントラネットサイトにアクセスできます。

- ユーザーは、Secure Webを使用してWebからダウンロードしたデータをCitrix Filesにアップロードできます。

また、Secure Webユーザーは以下の操作も実行できます:

- ポップアップをブロックする。

注:

Secure Webのメモリの大部分は、ポップアップのレンダリングで消費されます。そのため、通常、[設定]でポップアップをブロックすることで、パフォーマンスが向上します。

- お気に入りサイトをブックマークとして登録する。

- ファイルをダウンロードする。

- オフライン用にページを保存する。

- パスワードを自動保存する。

- キャッシュ、履歴、およびCookieを削除する。

- CookieおよびHTML5のローカルストレージの無効化。

- 他のユーザーとデバイスを安全に共有する。

- アドレスバー内で検索する。

- Secure Webで実行するWebアプリによる位置情報へのアクセスを許可します。

- 設定のエクスポートおよびインポート。

- ファイルをダウンロードすることなくCitrix Filesでファイルを直接開く。この機能を有効にするには、Endpoint Managementの「許可するURL」ポリシーに「

ctx-sf」を追加します。 - iOSで、3Dタッチ操作でホーム画面から直接新しいタブを開いて、オフラインページ、お気に入りサイト、およびダウンロードにアクセスする。

- iOSで、あらゆるサイズのファイルをダウンロードし、Citrix Filesやその他のアプリで開く。

注:

Secure Webをバックグラウンドに置くと、ダウンロードが停止します。

-

現在のページビュー内で [ページ内の検索] を使用して用語を見つけます。

動的テキストサポートによって、デバイスで設定するフォント設定がSecure Webに表示されます。

サポートされるファイル形式

iOSでは、次のファイル形式がサポートされています:

| オーディオ | イメージ | ドキュメント |

|---|---|---|

| .aac | .jpeg | .txt |

| .mp3 | .png | |

| .wav | .gif | .ppt |

| アニメーションGIF | .doc | |

| .docx | ||

| .xls | ||

| .xlsx |

Secure Web for iOSはWkWebViewを使用してWebコンテンツを表示し、WkWebViewの機能によってすべての種類のビデオの再生をサポートします。

Androidでは、次のファイル形式がサポートされています:

| オーディオ | イメージ | ドキュメント |

|---|---|---|

| .flac | .jpeg | .txt |

| .aac | .png | .pdf。ダウンロードのみ。QuickEditか他のアプリで開いてプレビューできます。 |

| .m4a | .gif | .ppt |

| .3gp(AMR-NB) | アニメーションGIF | .doc |

| .mp3 | .docx | |

| .wav | .xls | |

| .wma | .xlsx |

Secure Web for AndroidはWebViewを使用してWebコンテンツを表示し、WebViewの機能によってあらゆる種類のビデオの再生をサポートします。Secure Webは、Androidフレームワークに一覧表示されている形式をサポートするメディアライブラリによって、ダウンロードしたビデオを再生します。