仮想ディスクでのActive Directory管理の構成

Citrix ProvisioningとActive Directoryを統合すると、管理者は次のことができるようになります。

- Active Directoryの組織単位(OU)を選択して、Citrix Provisioningからターゲットデバイスのコンピューターアカウントを作成する。

- オブジェクト制御の委任やグループポリシーなどのActive Directoryの管理機能を利用する。

- Citrix Provisioningサーバーを、ターゲットデバイスのコンピューターアカウントパスワードを自動的に管理するように構成する。

ファームにActive Directoryを統合する前に、次の前提条件が満たされていることを確認します。

- 仮想ディスクを作成する前にマスターターゲットデバイスをドメインに追加する。

- デバイスオプティマイザーの実行時に、[コンピューターアカウントパスワードの変更を無効にする] チェックボックスをオンにしている。

これらの条件が満たされていることを確認してから、新しいターゲットデバイスを追加して仮想ディスクを割り当てることができます。その後、各ターゲットデバイスにマシンアカウントを作成します。

ドメインパスワードの管理

ターゲットデバイスがプライベートイメージモードの仮想ディスクにアクセスする場合、ドメインパスワードの管理に特別な要件はありません。ただし、ターゲットデバイスが標準イメージモードの仮想ディスクにアクセスする場合、Provisioningサーバーによってターゲットデバイスの名前が割り当てられます。ターゲットデバイスがドメインのメンバーである場合、サーバーによって割り当てられる名前とパスワードが、ドメイン内の対応するコンピューターアカウントの情報と一致する必要があります。一致しない場合、ターゲットデバイスはドメインにログオンできません。このため、仮想ディスクを共有するターゲットデバイスについてはProvisioningサーバーでドメインパスワードを管理する必要があります。

ドメインパスワードの管理を有効にするには、Active Directory(またはNT 4.0のドメイン)により制御されるコンピューターアカウントパスワードの自動的な再ネゴシエーションを無効にする必要があります。このプロセスは、ドメイン単位またはターゲットデバイス単位でセキュリティポリシーの[コンピューターアカウントパスワード:定期的な変更を無効にする]を有効にすることによって行います。Provisioningサーバーは、独自のパスワードの自動再ネゴシエーション機能を介して同等の機能を提供します。

仮想ディスクから起動されたターゲットデバイスは、Active Directoryのパスワード再ネゴシエーションが不要になりました。ドメイン単位でパスワードの定期的な変更が無効になるようにポリシーを構成すると、ローカルハードドライブから起動するドメインメンバーにもこのポリシーが適用されます。パスワードの定期的な変更を無効にするポリシーが環境に望ましくない場合は、ローカルレベルでマシンアカウントのパスワード変更を無効にします。コンピューターアカウントパスワードの変更を無効にするには、仮想ディスクイメージを作成するときに [最適化] オプションを選択します。この設定は共有仮想ディスクイメージから起動するすべてのターゲットデバイスに適用されます。

注:

Citrix Provisioningサーバーは、Active Directoryのスキーマを変更したり拡張したりすることはありません。Provisioningサーバーの機能は、Active Directoryにコンピューターアカウントを作成し、そのアカウントを変更し、パスワードをリセットすることです。

ドメインパスワードの管理を有効にすると、次のことが行われます。

- ターゲットデバイスに一意のパスワードを設定します。

- 個々のドメインコンピューターアカウントにパスワードを格納します。

- ターゲットデバイスがドメインにログオンする前に、ターゲットデバイスでパスワードをリセットするために必要な情報を付与します。

パスワード管理のプロセス

パスワード管理が有効な場合、ドメインパスワードの検証プロセスには次の処理が含まれます。

- データベースにターゲットデバイスのコンピューターアカウントを作成し、そのアカウントにパスワードを割り当てます。

- Stream Serviceによりアカウント名をターゲットデバイスに提供します。

- ドメインコントローラーでターゲットデバイスにより提供されるパスワードを検証します。

ドメイン管理の有効化

ドメインにログオンする各ターゲットデバイスには、ドメインコントローラー上にコンピューターアカウントが必要です。このコンピューターアカウントには、Windowsデスクトップオペレーティングシステムにより保守される、ユーザーに対して透過的なパスワードがあります。アカウントパスワードはドメインコントローラーとターゲットデバイスの両方に格納されます。ターゲットデバイスとドメインコントローラーのパスワードが一致しない場合は、ユーザーはターゲットデバイスからドメインにログオンできません。

ドメイン管理は次のタスクを行うことによって有効にします。

- コンピューターアカウントのパスワード管理の有効化

- 自動パスワード管理の有効化

コンピューターアカウントのパスワード管理の有効化

コンピューターアカウントのパスワード管理を有効にするには、次の手順に従います。

- Citrix Provisioningコンソールで仮想ディスクを右クリックして、[ファイルプロパティ] を選択します。

- [オプション] タブの [Active Directoryコンピューターアカウントのパスワード管理] チェックボックスをオンにします。

- [OK] をクリックし、[vDiskファイルプロパティ]ダイアログボックスを閉じてStream Serviceを再起動します。

自動パスワード管理の有効化

複数のターゲットデバイスがActive Directoryドメインに属していて仮想ディスクを共有している場合は、次のタスクを追加して実行する必要があります。

自動パスワード管理を有効にするには次のタスクを実行します。

- コンソールでProvisioningサーバーを右クリックし、[プロパティ] を選択します。

- [オプション] タブの[パスワードの自動サポートを有効にする]チェックボックスをオンにします。

- パスワードを変更する間隔を日数で設定します。

- [OK] をクリックして [サーバープロパティ] ダイアログボックスを閉じます。

- Stream Serviceを再起動します。

ドメインコンピューターアカウントの管理

ここでドキュメント化されたタスクは、製品の機能を最大限に活用するため、Active DirectoryではなくCitrix Provisioningサーバーを使用して実行する必要があります。

クロスフォレスト運用のサポート

クロスフォレスト運用をサポートするには

- DNSが正しくセットアップされていることを確認しますフォレストの信頼のためにDNSを準備する方法については、Microsoft社のWebサイトを参照してください。

- 両方のフォレストのフォレスト機能レベルが同じWindows Serverのバージョンであることを確認してください。

- フォレストの信頼を作成します。外部フォレストからドメインにアカウントを作成するには、外部フォレストからCitrix Provisioningのあるフォレストへの入力方向の信頼を作成します。

親子関係のドメインの運用

一般的なクロスドメイン構成では、1つまたは複数の子ドメインのユーザーとともに、親ドメインにCitrix Provisioningサーバーを含めます。このユーザーは、自身のドメイン内でCitrix Provisioningの管理とActive Directoryアカウントの管理を行うことができます。

この構成を実装するには

-

子ドメインにセキュリティグループを作成します。子ドメインはユニバーサル、グローバル、またはローカルドメイングループにすることができます。子ドメインのユーザーをこのグループのメンバーにします。

-

親ドメイン内のProvisioningサーバーコンソールで、子ドメインのセキュリティグループをCitrix Provisioning管理者に設定します。

-

子ドメインのユーザーにActive Directory特権がない場合は、Microsoft管理コンソールスナップインの[Active Directoryユーザーとコンピューター] の委任ウィザードを使用します。この方法により、指定したOUに対してユーザーのコンピューターアカウント権限を割り当て、作成、および削除します。

-

子ドメインにCitrix Provisioningコンソールをインストールします。構成は不要です。子ドメインのユーザーとしてProvisioningサーバーにログオンします。

クロスフォレスト構成

この構成はクロスドメイン構成に似ています。ただし、この構成では、Citrix Provisioningコンソール、ユーザー、および管理者グループが別のフォレスト内のドメインにあります。手順は親子関係のドメインの場合と同じですが、最初にフォレストの信頼を確立する必要がある点が異なります。

注:

Microsoftは、デフォルトのコンピューターコンテナに権限を委任しないことを推奨しています。アカウントはOUに作成してください。

他のドメインのユーザーへのProvisioning Services管理者特権の付与

Citrixでは以下の手順をお勧めします。PVSが1つのドメインにあり、PVS管理者が別のドメインに存在する役割ベースの管理者の場合、双方向の信頼関係が必要です。

- Citrix Provisioningのあるドメインではなくユーザーの属するドメインのユニバーサルグループに、ユーザーを追加します。

- Citrix Provisioningのあるドメインのローカルドメイングループに、ユニバーサルグループを追加します。

- ローカルドメイングループをCitrix Provisioning管理者のグループに設定します。

ドメインへのターゲットデバイスの追加

注:

仮想ディスクイメージ用のコンピューター名は、環境内で決して再使用しないでください。

- コンソールウィンドウで1つまたは複数のターゲットデバイスを右クリックします。または、デバイスコレクションを右クリックして、このコレクション内のすべてのターゲットデバイスを1つのドメインに追加できます。[Active Directory]、[コンピューターアカウントの作成]の順に選択します。[Active Directoryの管理] ダイアログボックスが開きます。

- [ドメイン]ボックスの一覧から、ターゲットデバイスを追加するドメインを選択します。または、[ドメインコントローラー] ボックスに、ターゲットデバイスを追加するドメインコントローラーの名前を入力します。このボックスを空白のままにすると、最初に見つかったドメインコントローラーが使用されます。

- [組織単位]ボックスの一覧で、ターゲットデバイスを追加する組織単位を選択または入力します。構文は「親/子」であり、単位はコンマで区切ります。ネストする場合は、親を先に指定します。

- [デバイスの追加]をクリックして、選択したターゲットデバイスをドメインおよびドメインコントローラーに追加します。各ターゲットデバイスが正常に追加されたかどうかを示す状態メッセージが表示されます。[閉じる] をクリックしてダイアログボックスを閉じます。

ドメインからのターゲットデバイスの削除

- コンソールウィンドウで1つまたは複数のターゲットデバイスを右クリックします。または、デバイスコレクションを右クリックして、このコレクション内のすべてのターゲットデバイスを1つのドメインに追加します。[Active Directoryの管理]、[コンピューターアカウントの削除]の順に選択します。[Active Directoryの管理] ダイアログボックスが開きます。

- [ターゲットデバイス] ボックスでドメインから削除するターゲットデバイスを強調表示して、[デバイスの削除] をクリックします。[閉じる] をクリックしてダイアログボックスを閉じます。

コンピューターアカウントのリセット

注:

Active Directoryマシンアカウントは、ターゲットデバイスが非アクティブの場合にのみリセットできます。

Active Directoryドメインのターゲットデバイスのコンピューターアカウントをリセットするには

-

コンソールウィンドウで1つまたは複数のターゲットデバイスを右クリックします。または、デバイスコレクションを右クリックして、このコレクション内のすべてのターゲットデバイスを1つのドメインに追加します。次に、[Active Directoryの管理]、[コンピューターアカウントの削除]の順に選択します。[Active Directoryの管理] ダイアログボックスが開きます。

-

[ターゲットデバイス] ボックスでリセットするターゲットデバイスを強調表示して、[デバイスのリセット] をクリックします。

注:

このターゲットデバイスは、最初のターゲットデバイスを準備するときにドメインに追加します。

-

[閉じる] をクリックしてダイアログボックスを閉じます。

-

Windows Active Directoryのパスワードの自動的な再ネゴシエーションを無効にします。ドメインコントローラーでパスワードの自動的な再ネゴシエーションを無効にするには、グループポリシー[ドメインメンバー:コンピューターアカウントパスワード:定期的な変更を無効にする]を有効にします。

注:

このセキュリティポリシー変更を行うには、Active Directoryでコンピューターアカウントを追加および変更できる、十分な特権を持っている必要があります。コンピューターアカウントパスワードの変更は、ドメインまたはローカルコンピューターの単位で無効にできます。ドメイン単位でコンピューターアカウントパスワードの変更を無効にすると、ドメインのすべてのメンバーにこの変更が適用されます。ローカルコンピューターの単位で(プライベートイメージモードの仮想ディスクに接続しているターゲットデバイス上のローカルセキュリティポリシーを変更することによって)コンピューターアカウントパスワードの変更を無効にすると、その仮想ディスクを使用しているターゲットデバイスにのみこの変更が適用されます。

-

各ターゲットデバイスを起動します。

Active Directoryによるライセンス認証

Active Directoryによるライセンス認証を使用して個々の仮想ディスクに対するMicrosoftボリュームライセンスを構成する方法が、更新されました。この機能により、ボリュームライセンスを使用しない仮想ディスクを指定できます。

注:

仮想ディスクにMicrosoftボリュームライセンスを使用する場合、キー管理サービス(KMS)、マルチライセンス認証キー(MAK)、およびActive Directoryによるライセンス認証(ADBA)は併用できないことに注意してください。

Active Directoryによるライセンス認証を改善するには、次の手順に従います:

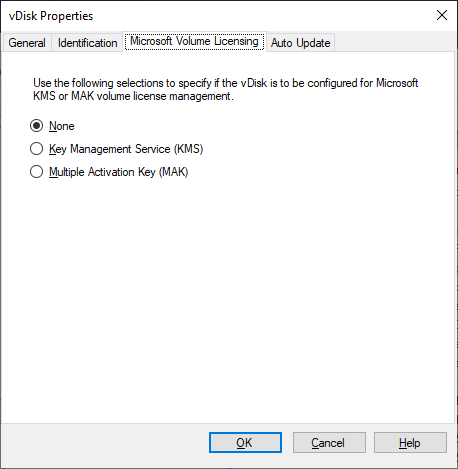

- [仮想ディスクプロパティ]画面で、仮想ディスクのMicrosoftライセンスプロパティを [なし] に設定します。

- ターゲットデバイスで、Microsoftのイメージに

slmgr-dlvを、Microsoft Officeのイメージにcscript ospp.vbs/dstatusを使用します。

ヒント:

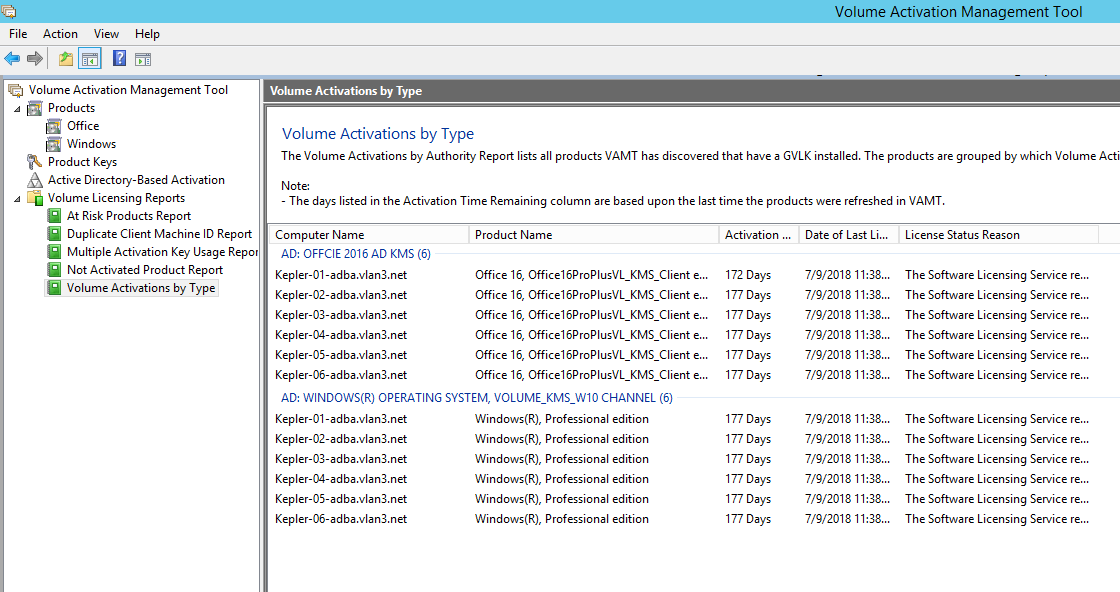

ADBAがアクティブになっているデバイスに対してCMIDエントリが重複していることを示すエラーがVAMTに表示されるという、既知の問題が存在します。この問題は、ADBAがCMIDを利用していないにもかかわらず発生します。ADBAは、KMSに似ていますが、CMIDは使用しません。Microsoftは、CMID情報をコンパイルするときにKMSデータを再利用します。次の画像は、ADBAに対するVAMTツールの画面です。[Volume Activation by Type] 画面に、デバイスのCMIDエントリが重複している競合が表示されます。