Integrar o Exchange Server ou o IBM Notes Traveler Server

Para manter o Secure Mail sincronizado com seus servidores de email, integre o Secure Mail a um Exchange Server ou IBM Notes Traveler Server que resida em sua rede interna ou esteja por trás do Citrix Gateway.

- Para configurar serviços em segundo plano para o Secure Mail, consulte: Serviços em segundo plano para o Secure Mail.

- Para configurar o IBM Notes Traveler Server para Secure Mail, consulte: Configurar o IBM Notes Traveler Server para Secure Mail.

Importante:

Não é possível sincronizar emails do Secure Mail com o IBM Notes Traveler (antigo IBM Lotus Notes Traveler). No momento, não há suporte para esse recurso de terceiros do Lotus Notes. Como resultado, por exemplo, quando você exclui um email de reunião do Secure Mail, o email não é excluído no servidor IBM Notes Traveler. [CXM-47936]

A sincronização também está disponível para o Secure Notes e o Secure Tasks. Observe, no entanto, que o Secure Notes e o Secure Tasks atingiram o status de Fim de vida (EOL) em 31 de dezembro de 2018. Para obter mais detalhes, consulte EOL e aplicativos preteridos.

- Para sincronizar o Secure Notes para iOS, integre-o a um Exchange Server.

- Para sincronizar o Secure Notes e o Secure Tasks para Android, use a conta do Secure Mail para Android.

Ao adicionar o Secure Mail, o Secure Notes e o Secure Tasks ao Citrix Endpoint Management (antigo XenMobile), configure as políticas do MDX conforme mencionado em Políticas de aplicativo MDX para a configuração de serviços em segundo plano.

Nota:

O Secure Mail para Android e iOS oferece suporte ao caminho completo especificado para um Servidor do Notes Traveler. Por exemplo:

https://mail.example.com/traveler/Microsoft-Server-ActiveSync.Não é mais necessário configurar seu Domino Directory com regras de substituição de sites para o Traveler Server.

Configurar o IBM Notes Traveler Server para Secure Mail

Em ambientes IBM Notes, você deve configurar o servidor IBM Notes Traveler antes de implantar o Secure Mail. Esta seção mostra uma ilustração de implantação desta configuração, bem como os requisitos do sistema.

Importante:

Se o seu Servidor do Notes Traveler usar SSL 3.0, esteja ciente de que o SSL 3.0 contém uma vulnerabilidade chamada ataque Padding Oracle On Downgraded Legacy Encryption (POODLE), que é um ataque do tipo man-in-the-middle que afeta qualquer aplicativo que se conecta a um servidor usando SSL 3.0. Para lidar com as vulnerabilidades introduzidas pelo ataque POODLE, o Secure Mail desativa as conexões SSL 3.0 por padrão e usa o TLS 1.0 para se conectar ao servidor. Como resultado, o Secure Mail não consegue se conectar a um Servidor do Notes Traveler que usa SSL 3.0. Para obter detalhes sobre uma solução alternativa recomendada, consulte a seção Configuração do nível de segurança SSL/TLS em Integração do Exchange Server ou o IBM Notes Traveler Server.

Em ambientes do IBM Notes, você deve configurar o servidor do IBM Notes Traveler antes de implantar o Secure Mail.

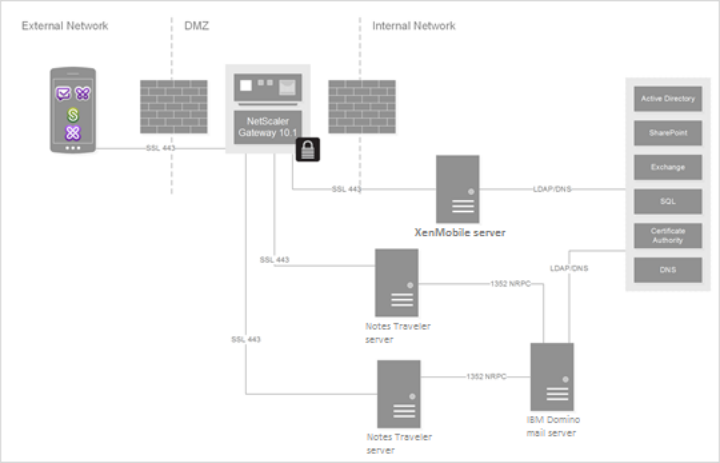

O diagrama a seguir mostra o posicionamento da rede de servidores do IBM Notes Traveler e um servidor de email do IBM Domino em uma implantação de exemplo.

Requisitos do sistema

Requisitos do servidor de infraestrutura

- IBM Domino Mail Server 9.0.1

- IBM Notes Traveler 9.0.1

Protocolos de autenticação

- Banco de dados do Domino

- Protocolo de autenticação do Lotus Notes

- Lightweight Directory Authentication Protocol

Requisitos de porta

- Exchange: a porta SSL padrão é 443.

- IBM Notes: SSL tem suporte na porta 443. Não SSL tem suporte, por padrão, na porta 80.

Configurar o nível de segurança SSL/TLS

A Citrix fez modificações no Secure Mail para resolver vulnerabilidades introduzidas pelo ataque POODLE, conforme descrito na Nota importante anterior. Portanto, se o seu Notes Traveler Server usar SSL 3.0, para ativar conexões, a solução alternativa recomendada é usar TLS 1.2 no IBM Notes Traveler Server 9.0.

A IBM tem um patch para impedir o uso de SSL 3.0 na comunicação segura de servidor para servidor do Notes Traveler. O patch, lançado em novembro de 2014, está incluído como atualizações de correção provisórias para as seguintes versões do servidor do Notes Traveler: 9.0.1 IF7, 9.0.0.1 IF8 e 8.5.3 Upgrade Pack 2 IF8 (e será incluído em todas as versões futuras).

Como solução alternativa, ao adicionar o Secure Mail ao Endpoint Management, altere a política de nível de segurança da conexão para SSLv3 e TLS.

As tabelas a seguir indicam os protocolos com suporte pelo Secure Mail, por sistema operacional, com base no valor da política Nível de segurança da conexão. Seu servidor de email também deve ser capaz de negociar o protocolo.

A tabela a seguir mostra os protocolos com suporte pelo Secure Mail quando o nível de segurança da conexão é SSLv3 e TLS.

| Tipo de sistema operacional | SSLv3 | TLS |

|---|---|---|

| iOS 9 e posterior | Não | sim |

| Antes do Android M | sim | sim |

| Android M e Android N | sim | sim |

| Android O | Não | sim |

A tabela a seguir mostra os protocolos com suporte pelo Secure Mail quando o nível de segurança da conexão é TLS.

| Tipo de sistema operacional | SSLv3 | TLS |

|---|---|---|

| iOS 9 e posterior | Não | sim |

| Antes do Android M | Não | sim |

| Android M e Android N | Não | sim |

| Android O | Não | sim |

Configurar o Notes Traveler Server

As informações a seguir correspondem às páginas de configuração no cliente do IBM Domino Administrator.

- Segurança: a autenticação da Internet está definida como Menos variações de nome com maior segurança. Essa configuração é usada para mapear o UID para o ID do usuário do AD em protocolos de autenticação LDAP.

- Configurações do NOTES.INI: adicione NTS_AS_ENFORCE_POLICY=false. Isso permite que as políticas do Secure Mail sejam gerenciadas pelo Endpoint Management em vez do Traveler. Essa configuração pode entrar em conflito com as implantações atuais do cliente, mas simplificará o gerenciamento do dispositivo nas implantações do Endpoint Management.

- Protocolos de sincronização: SyncML no IBM Notes e sincronização de dispositivos móveis não são permitidos pelo Secure Mail neste momento. O Secure Mail sincroniza itens de Email, Calendário e Contatos por meio do protocolo do Microsoft ActiveSync integrado aos servidores do Traveler. Se o SyncML for forçado como protocolo principal, o Secure Mail não poderá se conectar novamente por meio da infraestrutura do Traveler.

- Configuração do diretório do Domino - Sites da Internet: substitua a autenticação de sessão para /traveler para desativar a autenticação baseada em formulário.