部署指南 AWS 上的 Citrix ADC VPX-灾难恢复

贡献者

作者: Blake Schindler,解决方案架构师

概述

Citrix ADC 是一种应用程序交付和负载平衡解决方案,无论其托管在何处,均可为 Web、传统和云原生应用程序提供高质量的用户体验。它具有多种外形规格和部署选项,而不会将用户锁定在单一配置或云中。池容量许可允许在云部署之间移动容量。

作为服务和应用程序交付领域无可争议的领导者,Citrix ADC 已部署在全球数千个网络中,以优化、保护和控制所有企业和云服务的交付。Citrix ADC 直接部署在 Web 和数据库服务器的前面,将高速负载平衡和内容切换、HTTP 压缩、内容缓存、SSL 加速、应用程序流可见性和强大的应用程序防火墙整合到一个易于使用的集成平台中。通过端到端监视,将网络数据转换为可操作的商业智能,大大简化了会议 SLA。Citrix ADC 允许使用简单的声明式策略引擎定义和管理策略,而无需编程专业知识。

Citrix VPX

Citrix ADC VPX产品是一种虚拟设备,可以托管在各种虚拟化和云平台上:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google 云端平台

本部署指南重点介绍 Amazon Web Services 上的 Citrix ADC VPX。

Amazon Web Services

Amazon Web Services (AWS) 是 Amazon 提供的综合性、不断发展的云计算平台,包括基础设施即服务 (IaaS)、平台即服务 (PaaS) 和打包软件即服务 (SaaS) 产品的混合体。AWS 服务可以提供计算能力、数据库存储和内容交付服务等工具。

AWS 提供以下基本服务:

-

AWS 计算服务

-

迁移服务

-

存储

-

数据库服务

-

管理工具

-

安全服务

-

分析

-

网络连接

-

消息

-

开发者工具

-

移动服务

AWS 术语

以下是本文档中使用的用户必须熟悉的关键术语的简要说明:

-

弹性网络接口 (ENI)-一种虚拟网络接口,用户可以将其连接到虚拟私有云 (VPC) 中的实例。

-

弹性 IP (EIP) 地址-用户在 Amazon EC2 或 Amazon VPC 中分配并附加到实例的静态公有 IPv4 地址。弹性 IP 地址与用户帐户(而不是特定实例)关联。它们具有弹性,因为用户可以根据需求的变化轻松分配、附加、分离和释放它们。

-

子网-可连接 EC2 实例的 VPC 的 IP 地址范围的一部分。用户可以根据安全和运营需求创建子网来对实例进行分组。

-

虚拟私有云 (VPC)-一种 Web 服务,用于预置 AWS 云的逻辑隔离部分,用户可以在自己定义的虚拟网络中启动 AWS 资源。

以下是本文档中使用的用户应熟悉的其他术语的简要说明:

-

Amazon 系统映像 (AMI)-一种计算机映像,它提供启动实例(云中的虚拟服务器)所需的信息。

-

Elastic Block Store-提供持久性块存储卷,用于 AWS 云中的 Amazon EC2 实例。

-

简单存储服务 (S3)-Internet存储。它旨在为开发人员简化 Web 规模的计算。

-

弹性计算云 (EC2)-一种在云中提供安全、可调整大小的计算容量的 Web 服务。它旨在为开发人员简化 Web 规模的云计算。

-

弹性负载均衡 (ELB)-在多个可用区中的多个 EC2 实例之间分配传入的应用程序流量。ELB 提高了用户应用程序的容错能力。

-

实例类型-Amazon EC2 提供多种经过优化的实例类型,以适应不同的使用案例。实例类型包括 CPU、内存、存储和网络容量的不同组合,使用户可以灵活地为其应用程序选择适当的资源组合。

-

身份和访问管理 (IAM)-一个 AWS 身份,其权限策略确定该身份在 AWS 中可以做什么和不能做什么。用户可以使用 IAM 角色使 EC2 实例上运行的应用程序能够安全地访问其 AWS 资源。采用高可用性设置部署 VPX 实例时,需要 IAM 角色。

-

Internet网关-将网络连接到Internet。用户可以将其 VPC 外部 IP 地址的流量路由到Internet网关。

-

密钥对-一组安全证书,用户使用它以电子方式证明自己的身份。密钥对由私钥和公钥组成。

-

路由表-一组路由规则,用于控制离开与路由表关联的任何子网的流量。用户可以将多个子网与一个路由表关联,但一个子网一次只能与一个路由表关联。

-

Auto Scaling-一种基于用户定义的策略、计划和运行状况检查自动启动或终止 Amazon EC2 实例的 Web 服务。

-

CloudFormation-一种用于编写或更改模板的服务,这些模板将相关的 AWS 资源作为一个单元一起创建和删除。

用例

灾难恢复 (DR)

灾害是由自然灾害或人为事件引起的业务功能突然中断。灾难影响数据中心的运营,之后必须完全重建和恢复在灾难现场丢失的资源和数据。数据中心中的数据丢失或停机至关重要,并使业务连续性崩溃。

如今,客户面临的挑战之一是决定将灾难恢复站点放置在何处。无论任何底层基础架构或网络故障如何,企业都在寻求一致性和性能。

许多组织决定迁移到云的可能原因是:

-

使用经济性 — 在本地部署数据中心的资本支出有充分的记录,通过使用云,这些企业可以腾出时间和资源来扩展自己的系统。

-

更快的恢复时间 — 大部分的自动编排都可以在几分钟内完成恢复。

-

此外,还有一些技术通过提供连续数据保护或连续快照来防止任何中断或攻击,从而帮助复制数据。

-

最后,在一些用例中,客户需要许多不同类型的合规性和安全控制,这些都已经存在于公共云中。这些使他们更容易实现所需的合规性,而不是建立自己的合规性。

部署类型

单网卡部署

-

典型部署

- 独立

-

用例

-

客户通常使用 OneNIC Deployments 部署到非生产环境中、设置测试环境或在生产部署之前暂存新环境。

-

OneNIC 部署还可用于快速高效地直接部署到云端。

-

当客户寻求单子网配置的简便性时,可使用单网卡部署。

-

三网卡部署

-

典型部署

-

独立

-

高可用性

-

-

用例

-

三网卡部署用于实现数据和管理流量的真正隔离。

-

三网卡部署还可以改善 ADC 的规模和性能。

-

三网卡部署用于吞吐量通常为 1 Gbps 或更高的网络应用程序,建议使用三个 NIC 部署。

-

CFT 部署

如果客户正在自定义部署或者正在自动执行部署,他们将使用 CloudFormation 模板进行部署。

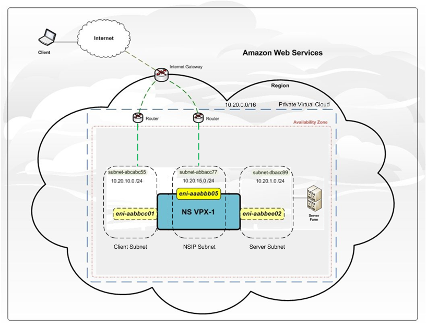

AWS 架构上的 Citrix ADC VPX 部署示例

上图显示了采用 Citrix ADC VPX 部署的 AWS VPC 的典型拓扑。

AWS VPC 有

-

用于路由 VPC 内外部流量的单个 Internet 网关。

-

Internet 网关与 Internet 之间的网络连接。

-

三个子网,分别用于管理、客户端和服务器。

-

Internet 网关与两个子网(管理和客户端)之间的网络连接。

-

在 VPC 内部署的独立 Citrix ADC VPX 实例。VPX 实例有三个 ENI,分别附加到每个子网。

部署步骤

用于灾难恢复的单网卡部署

Citrix ADC VPX Express 实例在 AWS 市场中作为亚马逊系统映像 (AMI) 提供。Citrix VPX 上作为受支持的 AMI 允许的最低 EC2 实例类型为 m4.large。使用单个 VPC 子网下载并创建 VPX 实例。Citrix ADC VPX 实例至少需要 2 个虚拟 CPU 和 2 GB 内存。执行的初始配置包括网络接口配置、VIP 配置和功能配置。进一步的配置可以通过登录到 GUI 或 SSH(用户名: nsroot)来执行。

配置的输出包括:

-

实例 IDNS-新创建的 VPX 实例的实例 ID。这是 GUI/ssh 访问的默认口令。

-

ManagementURL-使用此 HTTPS URL 访问管理 GUI(使用自签名证书)登录 VPX 并对其进行进一步配置。

-

ManagementURL2-使用此指向管理 GUI 的 HTTP URL(如果您的浏览器在使用自签名证书时出现问题)登录 VPX。

-

PublicnSIP-使用此公有 IP 通过 ssh 连接到设备。

-

PublicIPVIP-可以访问负载均衡应用程序的公共 IP。

VPX 在单 NIC 模式下部署。

标准 NetScaler IP 地址:NSIP(管理 IP)、VIP(访问负载均衡应用程序的位置)和 SNIP(用于向后端实例发送流量的 IP)都在单个 NIC 上配置,并从所提供的 VPC 子网的 (RFC1918) 地址空间中提取。(RFC1918) NSIP 映射到 VPX 实例的公有 IP,RFC1918 VIP 映射到公有弹性 IP。

许可

AWS 上的 Citrix ADC VPX 实例需要许可证。

以下许可方式可用于 AWS 上运行的 Citrix ADC VPX 实例。

部署选项

用户可以使用以下选项在 AWS 上部署 Citrix ADC VPX 独立实例

-

AWS Web 控制台

-

Citrix 编写的 CloudFormation 模板

-

AWS CLI

部署步骤

用户可以通过 AWS Web 控制台在 AWS 上部署 Citrix ADC VPX 实例。

部署过程包括以下步骤:

-

创建密钥对

-

创建虚拟私有云 (VPC)

-

创建 VPX 实例

-

创建单个 VPC 子网

-

创建网络接口配置

-

将 NSIP 映射到 VPX 实例的公有 IP

-

将 VIP 映射到公有弹性 IP

-

连接到 VPX 实例

创建密钥对

Amazon EC2 使用密钥对来加密和解密登录信息。要登录实例,用户必须创建密钥对,在启动实例时指定密钥对的名称,并在连接到实例时提供私有密钥。

当用户使用 AWS Launch Instance 向导查看和启动实例时,系统会提示他们使用现有密钥对或创建新密钥对。

有关如何创建密钥对的更多信息,请参阅 Amazon EC2 密钥对和 Linux 实例

创建 VPC

Citrix ADC VPC 实例部署在 AWS VPC 内部。VPC 允许用户定义专用于其 AWS 帐户的虚拟网络。

有关 AWS VPC 的更多信息,请参阅 适用于 Amazon VPC 的 IPv4 入门。

在为 Citrix ADC VPX 实例创建 VPC 时,请记住以下几点。

使用“VPC with a Single Public Subnet Only”(仅限具有单个公用子网的 VPC)选项在 AWS 可用区中创建一个 AWS VPC。

Citrix 建议用户将之前创建的 NSIP 和 VIP 地址映射到公有子网。

使用 AWS Express AMI 创建Citrix ADC VPX 实例

从 AWS VPX Express AMI 创建 Citrix ADC VPX 实例。

在 AWS 控制面板中,转到 计算 > 启动实例 > AWS Marketplace。

在单击“启动实例”之前,用户应通过查看启动实例下方显示的注释来确保其区域正确。

在“Search AWS Marketplace”(搜索 AWS Marketplace)栏中,使用关键字 Citrix ADC VPX 进行搜索。

选择要部署的所需版本,然后单击“选择”。

对于 Citrix ADC VPX 版本,用户有以下选项

-

许可使用的版本

-

Citrix ADC VPX Express 设备(一款免费的虚拟设备,可从 Citrix ADC 12.0 56.20 获得。)

-

自带设备

“Launch Instance”(启动实例)向导将会启动。按照向导操作以创建实例。

向导会提示用户

-

选择实例类型

-

配置实例

-

添加存储

-

添加标记

-

检查

分配和关联弹性 IP

如果用户将公有 IP 地址分配给实例,则只有在实例停止之前,该地址才会保持分配状态。之后,该地址将释放回池中。当用户重启实例时,会分配一个新的公有 IP 地址。

相反,弹性 IP (EIP) 地址会一直保留分配到从实例取消关联该地址时。

为管理 NIC 分配和关联弹性 IP。

有关如何分配和关联弹性 IP 地址的详细信息,请参阅以下主题:

这些步骤即是在 AWS 上创建 Citrix ADC VPX 实例的过程。实例准备就绪可能需要几分钟时间。检查实例是否已通过状态检查。用户可以在“实例”页的“状态检查”列中查看此信息。

连接到 VPX 实例

用户创建 VPX 实例后,用户可以使用 GUI 和 SSH 客户端连接到该实例。

图形界面连接

用于访问 Citrix ADC VPX 实例的默认管理员凭据如下

-

用户名:

nsroot -

密码:

nsroot账户的默认密码设置为 Citrix ADC VPX 实例的 AWS 实例 ID。

SSH 客户端连接

在 AWS 管理控制台中,选择 Citrix ADC VPX 实例,然后单击连接。按照“连接到您的实例”页面上的说明进行操作。

有关如何使用 AWS Web 控制台在 AWS 上部署 Citrix ADC VPX 独立实例的更多信息,请参阅

用于灾难恢复的三网卡部署

Citrix ADC VPX 实例在 AWS 市场中作为亚马逊系统映像 (AMI) 提供,并且可以在 AWS VPC 中作为弹性计算云 (EC2) 实例启动。Citrix VPX 上作为受支持的 AMI 允许的最低 EC2 实例类型为 m4.large。Citrix ADC VPX AMI 实例最低需要 2 个虚拟 CPU 和 2 GB 内存。从 AWS VPC 内启动的 EC2 实例还可以提供多个接口,每个接口有多个 IP 地址,以及 VPX 配置所需的公用和专用 IP 地址。

每个 VPX 实例至少需要三个 IP 子网

-

管理子网

-

面向客户端的子网 (VIP)

-

面向后端的子网 (SNIP)

Citrix 建议对 AWS 安装上的标准 VPX 实例使用三个网络接口。

AWS 目前只对在 AWS VPC 中运行的实例提供多 IP 功能。VPC 中的 VPX 实例可用于对 EC2 实例中运行的服务器实现负载平衡。Amazon VPC 允许用户创建和控制虚拟联网环境,包括他们自己的 IP 地址范围、子网、路由表和网络网关。

注意:

默认情况下,用户可以在每个 AWS 区域为每个 AWS 帐户创建最多 5 个 VPC 实例。用户可以通过提交亚马逊的申请表:Amazon VPC 请求来请求更高的 VPC限制

许可

AWS 上的 Citrix ADC VPX 实例需要许可证。

以下许可选项适用于在 AWS 上运行的 Citrix ADC VPX 实例

部署选项

用户可以使用以下选项在 AWS 上部署 Citrix ADC VPX 独立实例

-

AWS Web 控制台

-

Citrix 编写的 CloudFormation 模板

-

AWS CLI

部署步骤

用户可以通过 AWS Web 控制台在 AWS 上部署 Citrix ADC VPX 实例。

部署过程包括以下步骤

-

创建密钥对

-

创建虚拟私有云 (VPC)

-

添加更多子网

-

创建安全组和安全规则

-

添加路由表

-

创建 Internet 网关

-

创建 Citrix ADC VPX 实例

-

创建和连接更多网络接口

-

将弹性 IP 地址附加到管理 NIC

-

连接到 VPX 实例

创建密钥对

Amazon EC2 使用密钥对来加密和解密登录信息。要登录实例,用户必须创建密钥对,在启动实例时指定密钥对的名称,并在连接到实例时提供私有密钥。

当用户使用 AWS Launch Instance 向导查看和启动实例时,系统会提示他们使用现有密钥对或创建新密钥对。

有关如何创建密钥对的更多信息,请参阅 Amazon EC2 密钥对和 Linux 实例

创建 VPC

Citrix ADC VPC 实例部署在 AWS VPC 内部。VPC 允许用户定义专用于其 AWS 帐户的虚拟网络。

有关 AWS VPC 的更多信息,请参阅适用于 A mazon VPC 的 IPv4 入门

在为 Citrix ADC VPX 实例创建 VPC 时,请记住以下几点

-

使用“VPC with a Single Public Subnet Only”(仅限具有单个公用子网的 VPC)选项在 AWS 可用区中创建一个 AWS VPC。

-

Citrix 建议用户至少创建三个以下类型的子网:

-

一个用于管理流量的子网。将管理 IP (NSIP) 置于此子网上。默认情况下,弹性网络接口 (ENI) eth0 用于管理 IP。

-

一个或多个用于客户端访问(用户到 Citrix ADC VPX)流量的子网,客户端可以通过这些子网连接到分配给 Citrix ADC 负载平衡虚拟服务器的一个或多个虚拟 IP (VIP) 地址。

-

服务器访问(VPX 到服务器)流量的一个或多个子网,用户服务器通过这些子网连接到 VPX 拥有的子网 IP (SNIP) 地址。

-

所有子网必须位于同一可用性区域中。

-

添加子网

使用 VPC 向导进行部署时,只会创建一个子网。根据用户要求,用户可能希望创建更多子网。

有关如何创建更多子网的更多信息,请参阅 VPC 和子网。

创建安全组和安全规则

要控制入站和出站流量,请创建安全组并向组添加规则。

有关如何创建组和添加规则的更多信息,请参阅 VPC 的安全组。

对于 Citrix ADC VPX 实例,EC2 向导提供默认安全组,这是由 AWS Marketplace 生成并且基于 Citrix 建议的设置。但是,用户可以根据自己的要求创建更多安全组。

注意:

要在安全组上分别为 SSH、HTTP 和 HTTPS 访问打开端口 22、80、443。

添加路由表

路由表包含一组称为路由的规则,用于确定网络流量的定向位置。VPC 中的每个子网都必须与路由表关联。

有关如何创建路由表的详细信息,请参阅 路由表。

创建Internet网关

Internet网关有两个用途:在 VPC 路由表中为可通过Internet路由的流量提供目标,以及为已分配公有 IPv4 地址的实例执行网络地址转换 (NAT)。

创建用于 Internet 流量的 Internet 网关。

有关如何创建 Internet 网关的详细信息,请参阅 创建和连接 Internet 网关部分

使用 AWS EC2 服务创建 Citrix ADC VPX 实例

要使用 AWS EC2 服务创建 Citrix ADC VPX 实例,请完成以下步骤

-

从 AWS 控制板中,转到 Compute(计算)> EC2 > Launch Instance(启动实例)> AWS Marketplace。

-

在单击“启动实例”之前,用户应通过查看启动实例下方显示的注释来确保其区域正确。

-

在“Search AWS Marketplace”(搜索 AWS Marketplace)栏中,使用关键字 Citrix ADC VPX 进行搜索。

-

选择用户要部署的版本,然后单击“选择”。对于 Citrix ADC VPX 版本,用户有以下选项:

-

许可使用的版本

-

Citrix ADC VPX Express 设备(一款免费的虚拟设备,可从 Citrix ADC 12.0 56.20 获得。)

-

自带设备

-

“Launch Instance”(启动实例)向导将会启动。按照向导操作以创建实例。

向导会提示用户

-

选择实例类型

-

配置实例

-

添加存储

-

添加标记

-

配置安全组

-

检查

创建和连接更多网络接口

为 VIP 和 SNIP 再创建两个网络接口。

有关如何创建更多网络接口的更多信息,请参阅 创建网络接口部分。

用户创建网络接口后,必须将这些接口连接到 VPX 实例。在连接接口之前,请关闭 VPX 实例、连接接口并打开实例电源。

有关如何连接网络接口的更多信息,请参阅 启动实例时连接网络接口部分。

分配和关联弹性 IP

如果用户将公有 IP 地址分配给 EC2 实例,则只有在该实例停止之前,该地址才会保持分配状态。之后,该地址将释放回池中。当用户重启实例时,会分配一个新的公有 IP 地址。

相反,弹性 IP (EIP) 地址会一直保留分配到从实例取消关联该地址时。

为管理 NIC 分配和关联弹性 IP。

有关如何分配和关联弹性 IP 地址的更多信息,请参阅以下主题

这些步骤即是在 AWS 上创建 Citrix ADC VPX 实例的过程。实例准备就绪可能需要几分钟时间。检查实例是否已通过状态检查。用户可以在“实例”页的“状态检查”列中查看此信息。

连接到 VPX 实例

用户创建 VPX 实例后,用户可以使用 GUI 和 SSH 客户端连接到该实例。

图形界面连接

用于访问 Citrix ADC VPX 实例的默认管理员凭据如下

-

用户名:

nsroot -

密码:

nsroot账户的默认密码设置为 Citrix ADC VPX 实例的 AWS 实例 ID。

SSH 客户端连接

在 AWS 管理控制台中,选择 Citrix ADC VPX 实例,然后单击连接。按照“连接到您的实例”页面上的说明进行操作。

有关如何使用 AWS Web 控制台在 AWS 上部署 Citrix ADC VPX 独立实例的更多信息,请参阅

CFT 部署

Citrix ADC VPX 在 AWS Marketplace 中作为亚马逊系统映像 (AMI) 提供。

在使用 CloudFormation 模板在 AWS 中预置 Citrix ADC VPX 之前,AWS 用户必须接受条款并订阅 AWS Marketplace 产品。市场中的每个版本的 Citrix ADC VPX 都需要执行此步骤。

CloudFormation 存储库中的每个模板都有描述模板用法和架构的并置文档。这些模板试图编写 Citrix ADC VPX 的推荐部署架构,或者向用户介绍 Citrix ADC 或演示特定的功能、版本或选项。用户可以重复使用、修改或增强模板,以满足其特定的生产和测试需求。除了创建 IAM 角色的权限外,大多数模板还需要完全的 EC2 权限。

CloudFormation 模板包含特定于 Citrix ADC VPX(例如 12.0-56.20 版)和版本(例如 Citrix ADC VPX 白金版-10 Mbps)或 Citrix ADC BYOL 的特定版本的 AMI ID。要将不同版本/版本的 Citrix ADC VPX 与 CloudFormation 模板一起使用,需要用户编辑模板并替换 AMI ID。

最新的 Citrix ADC AWS-AMI-ID 可在 GitHub 上的 Cit rix ADC AWS CloudFormation

CFT 单网卡部署

除了普通的 EC2 完全权限之外,CloudFormation 模板需要足够的权限来创建 IAM 角色和 lambda 函数。使用此模板的用户还需要接受条款并订阅 AWS Marketplace 产品,然后才能使用此 CloudFormation 模板。

此 CloudFormation 模板使用单个 VPC 子网从 VPX Express AMI 创建 VPX Express 实例。CloudFormation 模板还预置了一个 lambda 函数来初始化 VPX 实例。lambda 函数执行的初始配置包括网络接口配置、VIP 配置和功能配置。进一步的配置可以通过登录到 GUI 或 SSH(用户名: nsroot)来执行。

CloudFormation 模板的输出包括

-

实例 IDNS-新创建的 VPX 实例的实例 ID。这是 GUI/ssh 访问的默认口令。

-

ManagementURL2-使用此指向管理 GUI 的 HTTP URL(如果您的浏览器在使用自签名证书时出现问题)登录 VPX。

-

PublicnSIP-使用此公有 IP 通过 ssh 连接到设备。

-

PublicIPVIP-可以访问负载均衡应用程序的公共 IP。

CloudFormation 模板在单 NIC 模式下部署 VPX。标准 NetScaler IP 地址:NSIP(管理 IP)、VIP(访问负载均衡应用程序的位置)和 SNIP(用于向后端实例发送流量的 IP)都在单个 NIC 上配置,并从所提供的 VPC 子网的 (RFC1918) 地址空间中提取。(RFC1918) NSIP 映射到 VPX 实例的公有 IP,RFC1918 VIP 映射到公有弹性 IP。如果重新启动 VPX,则公共 NSIP 映射将丢失。在这种情况下,只能从 VPC 子网内从同一子网中的另一个 EC2 实例访问 NSIP。其他可能的架构包括跨多个 VPC 子网的 2 和 3 NIC 配置。

CFT 三网卡部署

此模板部署一个 VPC,其中包含 2 个可用区的 3 个子网(管理、客户端、服务器)。它部署了一个 Internet 网关,在公有子网上有一条默认路由。此模板还使用两个 Citrix ADC 实例跨可用区创建高可用性对:3 个 ENI 与主节点上的 3 个 VPC 子网(管理、客户端、服务器)关联,3 个 ENI 与 3 个 VPC 子网(管理、客户端、服务器)关联在辅助子网上。此 CFT 创建的所有资源名称都以堆栈名称的 tagName 作为前缀。

CloudFormation 模板的输出包括

-

primaryCitrixadcManagementURL-主 VPX 的管理 GUI 的 HTTPS URL(使用自签名证书)

-

primaryCitrixadcManagementurl2-主 VPX 的管理 GUI 的 HTTP URL

-

primaryCitrixadcInstanceID-新创建的主要 VPX 实例的实例 ID

-

primaryCitrixadcPublicvip-与 VIP 关联的主要 VPX 实例的弹性 IP 地址

-

primaryCitrixadcPrivatensip-用于管理主 VPX 的私有 IP (NS IP)

-

primaryCitrixadcPublicnSIP-用于管理主 VPX 的公共 IP (NS IP)

-

primaryCitrixadcPrivateVip-与 VIP 关联的主要 VPX 实例的私有 IP 地址

-

primaryCitrixadcsnip-与 SNIP 关联的主要 VPX 实例的私有 IP 地址

-

secondaryCitrixadcManagementURL-辅助 VPX 的管理 GUI 的 HTTPS URL(使用自签名证书)

-

secondaryCitrixadcManagementurl2-辅助 VPX 的管理 GUI 的 HTTP URL

-

secondaryCitrixadcInstanceID-新创建的辅助 VPX 实例的实例 ID

-

secondaryCitrixadcPrivatensip-用于管理辅助 VPX 的私有 IP (NS IP)

-

secondaryCitrixadcPublicnSIP-用于管理辅助 VPX 的公共 IP (NS IP)

-

secondaryCitrixadcPrivateVip-与 VIP 关联的辅助 VPX 实例的私有 IP 地址

-

secondaryCitrixadcsnip-与 SNIP 关联的辅助 VPX 实例的私有 IP 地址

-

安全组-VPX 所属的安全组 ID

向 CFT 提供输入时, CFT 中的任何参数都表示它是必填字段。例如,VPC ID 是必填字段。

必须满足以下先决条件。CloudFormation 模板需要足够的权限来创建 IAM 角色,这超出了普通的 EC2 完全权限。使用此模板的用户还需要接受条款并订阅 AWS Marketplace 产品,然后才能使用此 CloudFormation 模板。

还应存在以下内容

-

Key Pair(密钥对)

-

3 个未分配的 EIP

-

主要管理层

-

客户贵宾

-

二级管理

-

有关在 AWS 上配置 Citrix ADC VPX 实例的更多信息,用户可以访问在 AWS 上 配置 Citrix ADC VPX 实例

必备条件

在尝试在 AWS 中创建 VPX 实例之前,用户应确保他们具备以下条件

-

用于在Amazon Web Services (AWS) 虚拟私有云 (VPC) 中启动 Citrix ADC VPX AMI 的 AWS 帐户。用户可以在 www.aws.amazon.com 上免费创建 AWS 帐户。

-

一个 AWS Identity and Access Management (IAM) 用户帐户,用于安全地控制用户对 AWS 服务和资源的访问。

有关如何创建 IAM 用户帐户的更多信息,请参阅 创建 IAM 用户 (控制台)。

对于独立部署和高可用性部署,IAM 角色都是必需的。

IAM 角色必须具有以下权限

-

ec2:DescribeInstances

-

ec2:DescribeNetworkInterfaces

-

ec2:DetachNetworkInterface

-

ec2:AttachNetworkInterface

-

ec2:StartInstances

-

ec2:StopInstances

-

ec2:RebootInstances

-

ec2:DescribeAddresses

-

ec2:AssociateAddress

-

ec2:DisassociateAddress

-

autoscaling:*

-

sns:*

-

sqs:*

-

iam:SimulatePrincipalPolicy

-

iam:GetRole

如果使用 Citrix CloudFormation 模板,则会自动创建 IAM 角色。该模板不允许选择已创建的 IAM 角色。

注意:

当用户通过 GUI 登录 VPX 实例时,将显示一条提示,要求为 IAM 角色配置所需权限。如果已配置权限,请忽略提示。

有关详细信息,请参阅

注意: 用户还需要使用 AWS CLI 将网络接口类型更改为 SR-IOV。

局限性与用法指南

在 AWS 上部署 Citrix ADC VPX 实例时,以下限制和使用准则适用

-

在开始新部署之前,用户应阅读上面列出的 AWS 术语。

-

只有在使用 Citrix ADM 自动扩展组进行置备时,才支持群集功能。

-

要使高可用性设置有效运行,请将专用 NAT 设备关联到管理接口或将弹性 IP (EIP) 关联到 NSIP。

有关 NAT 的更多信息,请参阅 AWS 文档,请参阅 NAT 实例

-

必须使用属于两个不同子网的 ENI 将数据流量与管理流量隔离。

-

管理 ENI 上必须仅存在 NSIP 地址。

-

如果使用 NAT 实例来实现安全性,而不是将 EIP 分配给 NSIP,需要更改恰当的 VPC 级别路由。

有关更改 VPC 级别路由的说明,请参阅 AWS 文档中的 场景 2:带有公有子网和私有子网的 VPC。

- VPX 实例可以从一种 EC2 实例类型移动到另一种 EC2 实例类型(例如,从 m3.large 移至 m3.xlarge)。

有关更多信息,请访问 限制和使用指南

-

对于适用于 AWS 上的 VPX 的存储介质,Citrix 建议使用 EBS,因为它具有持久性,即使数据与实例分离后仍可用。

-

不支持将 ENI 动态添加到 VPX。请重新启动 VPX 实例以应用更新。Citrix 建议用户停止独立或 HA 实例,连接新的 ENI,然后重新启动实例。主弹性网卡在部署后无法更改或附加到其他子网。在 VPX 停止时,可以根据需要分离和更改辅助 ENI。

-

用户可以为一个 ENI 分配多个 IP 地址。每个 ENI 的最大 IP 地址数由 EC2 实例类型决定。

请参阅 弹性网络接口中的“每个实例类型的每个网络接口的 IP 地址”部分。

- 用户必须先在 AWS 中分配 IP 地址,然后才能将其分配给 ENI。

有关详细信息,请参阅 弹性网络接口。

-

Citrix 建议用户避免在 Citrix ADC VPX 接口上使用启用和禁用接口命令。

-

默认情况下,Citrix ADC

set ha node \<NODE\_ID\> -haStatus STAYPRIMARY和set ha node \<NODE\_ID\> -haStatus STAYSECONDARY命令处于禁用状态。 -

VPX 不支持 IPv6。

-

由于 AWS 的限制,不支持以下功能:

-

免费 ARP (GARP)

-

L2 模式(桥接)。对于与 SNIP 位于同一子网中的服务器,支持透明虚拟服务器使用 L2(MAC 重写)。

-

已标记的 VLAN

-

动态路由

-

虚拟 MAC

-

-

要使 RNAT、路由和透明虚拟服务器正常工作,请确保对数据路径中的所有 ENI 禁用源/目标检查。

有关更多信息,请参阅 弹性网络接口中的“更改源/目标检查”

-

在 AWS 上的 Citrix ADC VPX 部署中,在某些 AWS 区域,AWS 基础结构可能无法解析 AWS API 调用。如果通过 Citrix ADC VPX 实例上的非管理接口发出 API 调用,则会发生这种情况。解决方法为,将 API 调用限制为仅对管理接口。为此,请在 VPX 实例上创建 NSVLAN,然后使用相应的命令将管理接口绑定到 NSVLAN。

-

例如:

-

set ns config -nsvlan <vlan id> -ifnum 1/1 -tagged NO -

save config

-

-

在提示符下重新启动 VPX 实例。

有关配置 NSVLAN 的更多信息,请参阅 配置 NSVLAN。

- 在 AWS 控制台中,Monitoring(监视)选项卡下显示的 VPX 实例的 vCPU 使用率可能很高(高达 100%),即使实际使用率要低得多亦如此。要查看实际 vCPU 使用率,请导航到 View all CloudWatch metrics(查看所有 CloudWatch 指标)。

有关更多信息,请参阅 使用 Amazon CloudWatch 监控您的实例

- 或者,如果不考虑低延迟和性能,则用户可以启用 CPU Yield 功能,允许数据包引擎在没有流量时空闲。

有关 CPU 良率功能以及如何启用该功能的更多详细信息,请访问 Citrix 支持知识中心。

AWS-VPX 支持

AWS 上支持的 VPX 模型**

- Citrix ADC VPX Standard/Enterprise/Platinum Edition - 200 Mbps

- Citrix ADC VPX Standard/Enterprise/Platinum Edition - 1000 Mbps

- Citrix ADC VPX Standard/Enterprise/Platinum Edition - 3 Gbps

- Citrix ADC VPX Standard/Enterprise/Platinum Edition - 5 Gbps

- Citrix ADC VPX Standard/Advanced/Premium - 10 Mbps

- Citrix ADC VPX Express - 20 Mbps

- Citrix ADC VPX - 客户已获得许可

支持的 AWS 区域

- 美国西部(俄勒冈)地区

- 美国西部(加利福尼亚北部)地区

- 美国东部(俄亥俄州)地区

- 美国东部(弗吉尼亚北部)地区

- 亚太(首尔)地区

- 加拿大(中部)地区

- 亚太(新加坡)地区

- 亚太(悉尼)地区

- 亚太(东京)地区

- 亚太(中国香港特别行政区)地区

- 加拿大(中部)地区

- 中国(北京)地区

- 中国(宁夏)区域

- 欧洲(法兰克福)地区

- 欧洲(爱尔兰)地区

- 欧洲(伦敦)地区

- 欧洲(巴黎)地区

- 南美洲(圣保罗)地区|

- AWS GovCloud(美国东部)区域

支持的 AWS 实例类型

- m3.large、m3.large、m3.2xlarge

- c4.large、c4.large、c4.2xlarge、c4.4xlarge、c4.8xlarge

- m4.large、m4.large、m4.2xlarge、m4.4xlarge、m4.10xlarge

- m5.large、m5.xlarge、m5.2xlarge、m5.4xlarge、m5.12xlarge、m5.24xlarge

- c5.large、c5.xlarge、c5.2xlarge、c5.4xlarge、c5.9xlarge、c5.18xlarge、c5.24xlarge

- C5n.large、C5n.xlarge、C5n.2xlarge、C5n.4xlarge、C5n.9xlarge、C5n.18xlarge

支持的 AWS 服务

- #EC2

- #Lambda

- #S3

- #VPC

- #route53

- #ELB

- #Cloudwatch

- #AWS AutoScaling

- #Cloud formation

- 简单队列服务 (SQS)

- 简单通知服务 (SNS)

- 身份和访问管理 (IAM)

要获得更高的带宽,Citrix 建议使用以下实例类型

| 实例类型 | Bandwidth(带宽) | 增强联网 (SR-IOV) |

|---|---|---|

| M4.10x 大型 | 3 Gbps 和 5 Gbps | 是 |

| C4.8x large | 3 Gbps 和 5 Gbps | 是 |

| C5.18xlarge/M5.18xlarge | 25 Gbps | ENA |

| C5n.18xlarge | 30 Gbps | ENA |

要了解当前支持的 VPX 模型和 AWS 区域、实例类型和服务的最新信息,请访问 VPX-AWS 支持列表。