部署指南 Azure 上的 Citrix ADC VPX-GSLB

贡献者

作者: Blake Schindler,解决方案架构师

概述

Citrix ADC 是一种应用程序交付和负载平衡解决方案,无论其托管在何处,均可为 Web、传统和云原生应用程序提供高质量的用户体验。它具有多种外形规格和部署选项,而不会将用户锁定在单一配置或云中。池容量许可允许在云部署之间移动容量。

作为服务和应用程序交付领域无可争议的领导者,Citrix ADC 已部署在全球数千个网络中,以优化、保护和控制所有企业和云服务的交付。Citrix ADC 直接部署在 Web 和数据库服务器的前面,将高速负载平衡和内容切换、HTTP 压缩、内容缓存、SSL 加速、应用程序流可见性和强大的应用程序防火墙整合到一个易于使用的集成平台中。通过端到端监视,将网络数据转换为可操作的商业智能,大大简化了会议 SLA。Citrix ADC 允许使用简单的声明式策略引擎定义和管理策略,而无需编程专业知识。

Citrix VPX

Citrix ADC VPX产品是一种虚拟设备,可以托管在各种虚拟化和云平台上:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google 云端平台

本部署指南重点介绍 Microsoft Azure 上的 Citrix ADC VPX

Microsoft Azure

Microsoft Azure 是一套不断扩展的云计算服务,旨在帮助组织应对业务挑战。Azure 使用户可以自由地使用自己喜欢的工具和框架在庞大的全球网络上构建、管理和部署应用程序。借助 Azure,用户可以:

-

借助 Microsoft 的持续创新为未来做好准备,以支持他们今天的开发和未来的产品愿景。

-

在本地、云端和边缘无缝运营混合云-Azure 随时随地都能满足用户的需求。

-

Azure 承诺开放源代码并支持所有语言和框架,从而让用户可以自由地按自己的意愿构建并部署到他们想要的位置。

-

信任他们的云,从一开始就拥有安全性,由专家团队提供支持,并具有行业领先的主动合规性,深受企业、政府和初创企业的信赖。

Azure 术语

以下是本文档中使用的用户必须熟悉的关键术语的简要说明:

-

Azure 负载均衡器 – Azure 负载均衡器是指在网络中的计算机之间分配传入流量的资源。流量在负载平衡器集中定义的虚拟机之间分配。负载平衡器可以是外部或面向 Internet 的,也可以是内部的。

-

Azure Resource Manager (ARM) – ARM 是指 Azure 中的服务的新管理框架。Azure 负载均衡器使用基于 ARM 的 API 和工具进行管理。

-

后端地址池 — 与负载分配到的虚拟机 NIC 关联的 IP 地址。

-

BLOB - 二进制大对象 – 可以存储在 Azure 存储中的文件或图像等任何二进制对象。

-

前端 IP 配置 – Azure 负载均衡器可以包括一个或多个前端 IP 地址,又称为虚拟 IP (VIP)。这些 IP 地址用作流量的入口。

-

实例级公有 IP (ILPIP) — ILPIP 是用户可以直接分配给虚拟机或角色实例的公有 IP 地址,而不是分配给虚拟机或角色实例所在的云服务的公有 IP 地址。这不会取代分配给其云服务的 VIP(虚拟 IP)。相反,它是一个额外的 IP 地址,可用于直接连接到虚拟机或角色实例。

注意:

在过去,ILPIP 被称为 PIP,代表公共知识产权。

-

入站 NAT 规则 — 这包含将负载平衡器上的公共端口映射到后端地址池中特定虚拟机的端口的规则。

-

IP-Config - 可以将其定义为与单个 NIC 相关联的 IP 地址对(公用 IP 和 专用 IP)。在 IP-Config 中,公用 IP 地址可以为空。每个 NIC 可以有多个与之关联的 IP 配置,最多可以有 255 个。

-

负载平衡规则 — 将给定的前端 IP 和端口组合映射到一组后端 IP 地址和端口组合的规则属性。通过负载均衡器资源的单一定义,用户可以定义多个负载平衡规则,每个规则反映前端 IP 和端口以及与虚拟机关联的后端 IP 和端口的组合。

-

网络安全组 (NSG) — NSG 包含访问控制列表 (ACL) 规则列表,这些规则允许或拒绝流向虚拟网络中虚拟机实例的网络流量。可以将 NSG 与子网或该子网中的各个虚拟机实例相关联。当 NSG 与子网关联时,ACL 规则将应用于该子网中的所有虚拟机实例。此外,通过将 NSG 直接与该虚拟机关联,可以进一步限制单个虚拟机的流量。

-

私有 IP 地址 — 用于在 Azure 虚拟网络内进行通信,当使用 VPN 网关将用户网络扩展到 Azure 时,用于用户本地网络的通信。私有 IP 地址允许 Azure 资源通过 VPN 网关或 ExpressRoute 电路与虚拟网络或本地网络中的其他资源进行通信,而无需使用Internet可访问的 IP 地址。在 Azure Resource Manager 部署模型中,专用 IP 地址与以下类型的 Azure 资源相关联:虚拟机、内部负载均衡器 (ILB) 和应用程序网关。

-

探测器 — 包含运行状况探测器,用于检查后端地址池中虚拟机实例的可用性。如果特定的虚拟机在一段时间内不响应运行状况探测,则不会再向其发送流量。使用探测器,用户可以跟踪虚拟实例的运行状况。如果运行状况探测失败,虚拟实例将自动退出轮换。

-

公有 IP 地址 (PIP) — PIP 用于与Internet(包括 Azure 面向公众的服务)进行通信,并与虚拟机、面向Internet的负载平衡器、VPN 网关和应用程序网关关联。

-

区域 - 地理上不跨越国境并且包含一个或多个数据中心的区域。定价、地区服务以及产品/服务类型在地区级别展现。一个地区通常与另一个地区配对(其距离最多可以相隔几百英里)以组成一个地区对。地区对可以用作灾难恢复和高可用性方案的机制。通常又称为位置。

-

资源组-资源管理器中的容器,用于保存应用程序的相关资源。资源组可以包括应用程序的所有资源,也可以仅包含逻辑分组的那些资源。

-

存储帐户 — Azure 存储帐户允许用户访问 Azure 存储中的 Azure blob、队列、表和文件服务。用户存储帐户为用户 Azure 存储数据对象提供唯一的命名空间。

-

虚拟机 – 运行某个操作系统的物理机的软件实现。多个虚拟机可以同时在同一硬件上运行。在 Azure 中,虚拟机提供各种大小。

-

虚拟网络-Azure 虚拟网络表示云中的用户网络。它是专用于用户订阅的 Azure 云的逻辑隔离。用户可以完全控制此网络中的 IP 地址块、DNS 设置、安全策略和路由表。用户还可以进一步将其 VNet 划分为子网,并启动 Azure IaaS 虚拟机和云服务(PaaS 角色实例)。此外,用户可以使用 Azure 中提供的连接选项之一将虚拟网络连接到本地网络。从本质上讲,用户可以将其网络扩展到 Azure,完全控制 IP 地址块,利用 Azure 提供的企业规模优势。

用例

与要求将每项服务部署为单独虚拟设备的替代解决方案相比,Azure 上的 Citrix ADC 在单个 VPX 中结合了 L4 负载平衡、L7 流量管理、服务器卸载、应用程序加速、应用程序安全和其他基本应用程序交付功能实例,可通过 Azure 市场方便地获得。此外,所有内容均受单一策略框架管理,并使用用于管理本地 Citrix ADC 部署的相同功能强大的工具集进行管理。最终结果是,Azure 上的 Citrix ADC 支持多个引人注目的用例,这些用例不仅支持当今企业的迫切需求,而且还支持从传统计算基础架构向企业云数据中心的持续演变。

全局服务器负载平衡 (GSLB)

全球服务器负载平衡 (GSLB) 对我们的许多客户来说是巨大的。这些企业拥有本地数据中心,为区域客户提供服务,但随着对其业务的需求不断增加,他们现在希望在 AWS 和 Azure 的全球范围内扩展和部署业务,同时保持面向区域客户的本地业务。客户也希望通过自动化配置来完成所有这些工作。因此,他们正在寻找一种能够快速适应不断变化的业务需求或全球市场变化的解决方案。

借助 Citrix ADC 作为网络管理员,客户可以使用全局负载平衡 (GLB) 样书在本地和云中配置应用程序,并且可以通过 Citrix ADM 将相同的配置传输到云中。用户可以访问本地资源或云资源,具体取决于与 GSLB 的距离。无论用户身在何处,这都能提供无缝的体验。

部署类型

多网卡多 IP 部署(三网卡部署)

-

用例

-

多网卡多 IP(三个 NIC)部署用于实现数据和管理流量的真正隔离。

-

多网卡多IP(三网卡)部署还提高了ADC的规模和性能。

-

多 NIC 多 IP(三个 NIC)部署用于吞吐量通常为 1 Gbps 或更高、建议使用三个 NIC 部署的网络应用程序。

-

多网卡多 IP(三个 NIC)部署也用于网络应用程序中进行 WAF 部署。

-

用于 GSLB 的多 NIC 多 IP(三个 NIC)部署

如果客户要部署到安全性、冗余、可用性、容量和可扩展性至关重要的生产环境中,他们可能会使用三个 NIC 部署进行部署。使用这种部署方法,复杂性和易管理性并不是用户最关心的问题。

Azure Resource Manager (ARM) 模板部署

如果客户正在自定义部署或自动执行部署,则他们将使用 Azure Resource Manager (ARM) 模板进行部署。

部署步骤

当用户在 Microsoft Azure Resource Manager (ARM) 上部署 Citrix ADC VPX 实例时,他们可以使用 Azure 云计算功能,并使用 Citrix ADC 负载平衡和流量管理功能来满足其业务需求。用户可以在 Azure Resource Manager 上将 Citrix ADC VPX 实例部署为独立实例,也可以在活动-备用模式下作为高可用性对部署。

但是用户可以通过以下两种方式之一在 Microsoft Azure 上部署 Citrix ADC VPX 实例:

-

通过 Azure 市场。Citrix ADC VPX 虚拟设备在 Microsoft Azure 应用商店中作为映像提供。Citrix ADC ARM 模板在 Azure 市场中可用,适用于独立部署和高可用性部署类型。

-

使用 GitHub 上提供的 Citrix ADC Azure Resource Manager (ARM) json 模板。有关更多信息,请参阅 Cit rix ADC Azure 模板的 GitHub 存储库。

Citrix ADC VPX 实例在 Azure 上的工作原理

在本地部署中,Citrix ADC VPX 实例至少需要三个 IP 地址:

-

管理 IP 地址,称为 NSIP 地址

-

子网 IP (SNIP) 地址,用于与服务器场通信

-

虚拟服务器 IP (VIP) 地址,用于接收客户端请求

有关更多信息,请参阅:Microsoft Azure 上的 Citrix ADC VPX 实例的网络架构。

注意:

VPX 虚拟设备可以部署在具有两个或更多内核且内存超过 2 GB 的任何实例类型上。

在 Azure 部署中,用户可以通过三种方式在 Azure 上置备 Citrix ADC VPX 实例:

-

多 NIC 多 IP 体系结构

-

单 NIC 多 IP 体系结构

-

ARM(Azure Resource Manager)模板

根据要求,用户可以部署这些受支持的架构类型中的任何一个。

多 NIC 多 IP 架构(三个 NIC)

在此部署类型中,用户可以将多个网络接口 (NIC) 连接到 VPX 实例。任何 NIC 都可以有一个或多个 IP 配置 - 为其分配的静态或动态公用 IP 地址和专用 IP 地址。

请参阅以下使用案例:

使用多个 IP 地址和 NIC 配置高可用性设置

在 Microsoft Azure 部署中,通过使用 Azure 负载均衡器 (ALB) 实现两个 Citrix ADC VPX 实例的高可用性配置。这是通过在 ALB 上配置运行状况探测来实现的,ALB 通过每 5 秒向主实例和辅助实例发送一次运行状况探测来监控每个 VPX 实例。

在此设置中,只有主节点响应运行状况探测,而辅助节点不响应运行状况探测。一旦主实例将响应发送到运行状况探测,ALB 将开始向实例发送数据流量。如果主实例错过两个连续的运行状况探测,则 ALB 不会将流量重定向至该实例。发生故障转移时,新的主实例开始响应运行状况探测,且 ALB 将流量重定向至该实例。标准 VPX 高可用性故障转移时间为三秒。流量交换可能发生的总故障转移时间最多为 13 秒。

用户可以在 Azure 上的主动-被动高可用性 (HA) 设置中部署一对带有多个网卡的 Citrix ADC VPX 实例。每个 NIC 都可以包含多个 IP 地址。

以下选项可用于多 NIC 高可用性部署:

-

使用 Azure 可用性集实现高可用性

-

使用 Azure 可用性区域实现高可用性

有关 Azure 可用性集和可用区的详细信息,请参阅 Azure 文档: 管理 Linux 虚拟机的可用性。

使用可用性集实现高可用性

使用可用性集的高可用性设置必须满足以下要求:

-

HA 独立网络配置 (INC) 配置

-

处于直接服务器返回 (DSR) 模式的 Azure 负载均衡器 (ALB)

所有流量均通过主节点。在主节点发生故障前,辅助节点一直处于备用模式。

注意:

要在 Azure 云上进行 Citrix VPX 高可用性部署,用户需要一个可以在两个 VPX 节点之间移动的浮动公有 IP (PIP)。Azure 负载均衡器 (ALB) 提供浮动 PIP,在发生故障转移时自动移动到第二个节点。

在主动-被动部署中,ALB 前端公有 IP (PIP) 地址将作为 VIP 地址添加到每个 VPX 节点中。在 HA-INC 配置中,VIP 地址是浮动的,而 SNIP 地址是特定于实例的。

用户可以通过以下两种方式在主动-被动高可用性模式下部署 VPX 对:

-

Citrix ADC VPX Standard 高可用性模板:此选项用于配置采用默认选项(三个子网和六个 NIC)的 HA 对。

-

Windows PowerShell 命令:此选项用于根据您的子网和 NIC 要求来配置高可用性对。

本节介绍如何使用 Citrix 模板在主动-被动 HA 设置中部署 VPX 对。如果要使用 PowerShell 命令进行部署,请参阅 使用 PowerShell 命令配置具有多个 IP 地址和网卡的高可用性设置。

使用 Citrix 高可用性模板配置 HA-INC 节点

通过使用标准模板,用户可以在 HA-INC 模式下快速高效地部署一对 VPX 实例。模板会创建两个节点,使用三个子网和六个 NIC。子网用于管理、客户端和服务器端流量,每个子网都有两个 VPX 实例的两个 NIC。

完成以下步骤,通过使用 Azure 可用性集启动模板并部署高可用性 VPX 对。

-

在 Azure 应用商店中,选择并启动 Citrix 解决方案模板。此时将显示模板。

-

确保部署类型为“Resource Manager”(资源管理器),并选择 Create(创建)。

-

此时将显示 Basics(基本)页面。创建一个资源组并选择 OK(确定)。

-

此时将显示 General Settings(常规设置)页面。键入详细信息并选择 OK(确定)。

-

此时将显示 Network Setting(网络设置)页面。检查 VNet 和子网配置,编辑所需的设置,然后选择 OK(确定)。

-

此时将显示摘要页面。检查配置并相应地进行编辑。选择 OK(确定)进行确认。

-

此时将显示 Buy(购买)页面。选择 Purchase(购买)以完成部署。

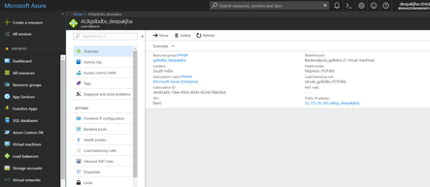

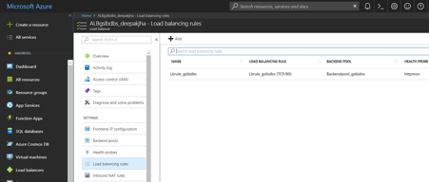

可能需要一段时间采用所需配置来创建 Azure 资源组。完成后,在 Azure 门户中选择资源组以查看配置详细信息,例如 LB 规则、后端池、运行状况探测。高可用性对显示为 ns-vpx0 和 ns-vpx1。

如果需要对 HA 设置进行进一步修改(例如创建更多安全规则和端口),则用户可以从 Azure 门户执行此操作。

接下来,用户需要在主节点上使用 ALB 的前端公有 IP (PIP) 地址配置负载平衡虚拟服务器。要查找 ALB 画中画值,请选择 ALB > 前端 IP 配置。

有关如何配置负载平衡虚拟服务器的详细信息,请参阅资源部分。

资源:

以下链接提供了与 HA 部署和虚拟服务器(虚拟服务器)配置相关的其他信息:

相关资源:

使用可用区实现高可用性

Azure 可用性区域是 Azure 区域内的故障隔离位置,可提供冗余电源、冷却和网络连接,并提高恢复能力。只有特定的 Azure 区域支持可用性区域。有关更多信息,请参阅:Azure 中的区域和可用区。

用户可以使用 Azure 市场中提供的名为“NetScaler 13.0 HA 使用可用区”的模板,在高可用性模式下部署 VPX 对。

完成以下步骤,通过使用 Azure 可用性区域启动模板并部署高可用性 VPX 对。

-

在 Azure 应用商店中,选择并启动 Citrix 解决方案模板。

-

确保部署类型为“Resource Manager”(资源管理器),并选择 Create(创建)。

-

此时将显示 Basics(基本)页面。输入详细信息,然后单击 OK(确定)。

注意:请

确保选择了支持可用区的 Azure 区域。有关支持可用区的区域的更多信息,请参阅: Azure 中的区域和可用区。

-

此时将显示 General Settings(常规设置)页面。键入详细信息并选择 OK(确定)。

-

此时将显示 Network Setting(网络设置)页面。检查 VNet 和子网配置,编辑所需的设置,然后选择 OK(确定)。

-

此时将显示摘要页面。检查配置并相应地进行编辑。选择 OK(确定)进行确认。

-

此时将显示 Buy(购买)页面。选择 Purchase(购买)以完成部署。

可能需要一段时间采用所需配置来创建 Azure 资源组。完成后,选择资源组以在 Azure 门户中查看配置详细信息,例如负载均衡规则、后端池、运行状况探测。高可用性对显示为 ns-vpx0 和 ns-vpx1。此外,用户可以在“位置”列下看到该位置。

如果需要对 HA 设置进行进一步修改(例如创建更多安全规则和端口),则用户可以从 Azure 门户执行此操作。

ARM(Azure Resource Manager)模板

Citrix ADC ARM(Azure Resource Manager)模板的 GitHub 存储库托管了用于在 Microsoft Azure 云服务中部署 Citrix ADC 的 Citrix ADC Azure 模板 存储库中的所有模板均由 Citrix ADC 工程团队开发和维护。

此存储库中的每个模板都有描述模板用法和体系结构的共置文档。这些模板试图编写 Citrix ADC VPX 的推荐部署架构,或者向用户介绍 Citrix ADC 或演示特定的功能、版本或选项。用户可以重复使用、修改或增强模板,以满足其特定的生产和测试需求。大多数模板都需要足够的 portal.azure.com 订阅才能创建资源和部署模板。

Citrix ADC VPX Azure Resource Manager (ARM) 模板旨在确保以简单一致的方式部署独立的 Citrix ADC VPX。这些模板通过内置冗余提高了可靠性和系统可用性。这些 ARM 模板支持自带许可证 (BYOL) 或基于小时的选择。选择要么在模板描述中提及,要么在模板部署期间提供。

有关如何使用 ARM(Azure Azure Resource Manager)模板在 Microsoft Azure 上置备 Citrix ADC VPX 实例的更多信息,请访问 Citrix ADC Azure 模板。

Citrix ADC GSLB 和基于域的服务使用云负载均衡器进行后端自动缩放

GSLB 和 DBS 概述

Citrix ADC GSLB 支持将 DBS(基于域的服务)用于云负载平衡器。这允许使用云负载均衡器解决方案自动发现动态云服务。此配置允许 Citrix ADC 在主动-主动环境中实现全局服务器负载平衡基于域名的服务 (GSLB DBS)。DBS 允许从 DNS 发现中缩放 Microsoft Azure 环境中的后端资源。本节介绍了 Azure 自动伸缩环境中 Citrix ADC 之间的集成。本文档的最后一部分详细介绍了如何设置跨越特定于 Azure 区域的两个不同可用区 (AZ) 的 Citrix ADC 的 HA 对。

基于域名的服务 — Azure ALB

GLSB DBS 利用用户 Azure 负载均衡器的 FQDN 动态更新 GSLB 服务组,以包括在 Azure 中创建和删除的后端服务器。要配置此功能,用户需要将 Citrix ADC 指向其 Azure 负载均衡器,以动态路由到 Azure 中的不同服务器。他们可以执行此操作,而不必在每次在 Azure 中创建和删除实例时手动更新 Citrix ADC。适用于 GSLB 服务组的 Citrix ADC DBS 功能使用感知 DNS 的服务发现来确定 AutoScale 组中标识的星展银行命名空间的成员服务资源。

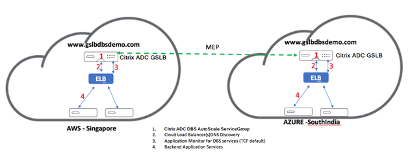

图:使用云负载均衡器的 Citrix ADC GSLB 星展银行自动缩放组件

配置 Azure 组件

-

登录到用户 Azure 门户并通过 Citrix ADC 模板创建新的虚拟机

-

创建 Azure 负载平衡器

-

添加创建的 Citrix ADC 后端池

-

为端口 80 创建运行状况探测。

使用从负载均衡器创建的前端 IP 创建负载平衡规则。

-

协议:TCP

-

后端端口:80

-

后端池:在步骤 1 中创建 Citrix ADC

-

运行状况探测:在步骤 4 中创建

-

会话持续性:无

-

配置 Citrix ADC GSLB 基于域的服务

以下配置总结了在启用 GSLB 的环境中为自动扩展 ADC 启用基于域的服务所需的条件。

流量管理配置

注意:

必须使用域名服务器或 DNS 虚拟服务器配置 Citrix ADC,通过这些服务器为星展银行服务组解析 ELB /ALB 域。有关域名服务器或 DNS 虚拟服务器的更多信息,请访问: DNS 域名服务器

-

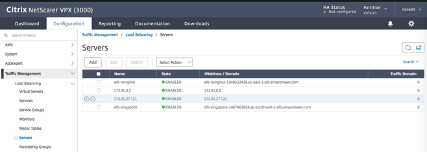

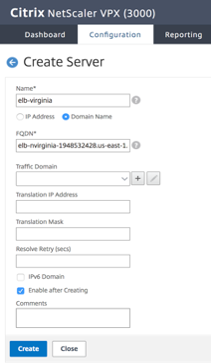

导航到流量管理 > 负载平衡 > 服务器

-

单击“添加”创建服务器,为 Azure 负载均衡器 (ALB) 提供与 Azure 中的 A 记录(域名)相对应的名称和 FQDN

-

重复步骤 2 以从 Azure 中的第二个资源添加第二个 ALB。

GSLB 配置

-

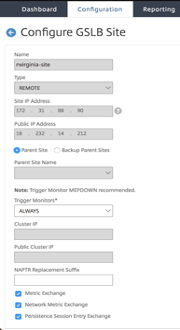

单击“添加”按钮配置 GSLB 站点

-

为站点命名。

类型配置为“远程”或“本地”,具体取决于 Citrix ADC 用户在上配置站点。站点 IP 地址是 GSLB 站点的 IP 地址。GSLB 站点使用此 IP 地址与其他 GSLB 站点进行通信。如果使用特定 IP 托管在外部防火墙或 NAT 设备上的云服务,则需要公有 IP 地址。该站点应配置为父站点。确保“触发器监视器”设置为“始终”。此外,请务必勾选“衡量指标交换”、“网络衡量指标交换”和“持久性会话条目交换”底部的三个框。

Citrix 建议您将触发器监视器设置设置为 MEPDOWN,请参阅:配置 GSLB 服务组。

-

单击“创建”,重复步骤 3 和 4 为 Azure 中的其他资源位置配置 GSLB 站点(可以在同一 Citrix ADC 上进行配置)

-

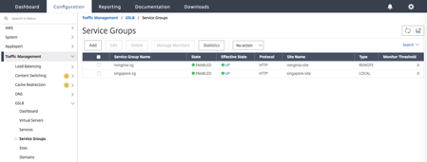

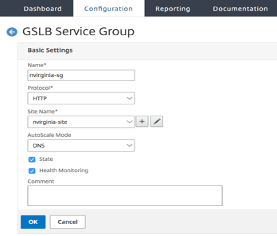

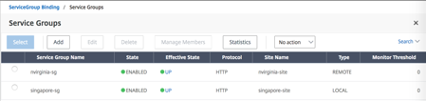

导航到流量管理 > GSLB > 服务组

单击“添加”以添加服务组。命名服务组,使用 HTTP 协议,然后在“站点名称”下选择在前面步骤中创建的相应站点。请务必将自动缩放模式配置为 DNS,并勾选“状态”和“运行状况监视”对应的复选框。单击“确定”创建服务组。

-

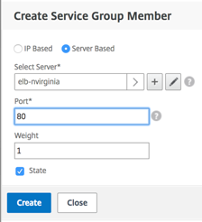

单击服务组成员,然后选择基于服务器。选择在运行指南开头部分配置的相应弹性负载平衡服务器。将流量配置为通过端口 80。单击创建。

-

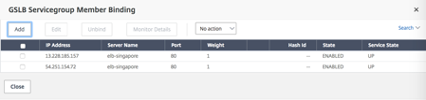

服务组成员绑定应填充从弹性负载均衡器接收的 2 个实例。

-

重复步骤 5 和 6,为 Azure 中的第二个资源位置配置服务组。(这可以从相同的 Citrix ADC GUI 来完成)。

-

最后一步是设置 GSLB 虚拟服务器。导航到 流量管理 > GSLB > 虚拟服务器。

-

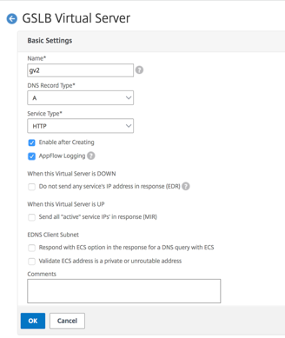

单击“添加”以创建虚拟服务器。命名服务器,将 DNS 记录类型设置为 A,服务类型设置为 HTTP,并选中“创建后启用”和“AppFlow 日志记录”复选框。单击“确定”创建 GSLB 虚拟服务器。

-

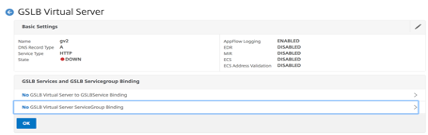

创建 GSLB 虚拟服务器后,单击无 GSLB 虚拟服务器服务组绑定。

-

在“服务组绑定”下,使用“选择服务组名称”选择并添加在前面步骤中创建的服务组。

-

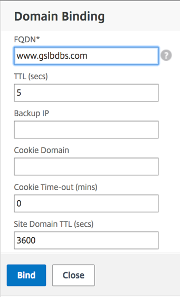

接下来,通过单击无 GSLB 虚拟服务器域绑定来配置 GSLB 虚拟服务器域绑定。配置 FQDN 和 Bind,其余设置可以保留为默认值。

-

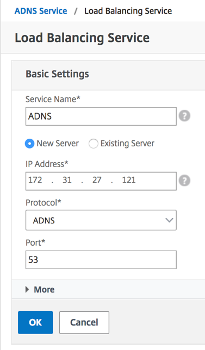

单击“无服务”配置 ADNS 服务。添加服务名,单击“新建服务器”,然后输入 ADNS 服务器的 IP 地址。此外,如果已配置用户 ADNS,则用户可以选择“现有服务器”,然后从下拉菜单中选择用户 ADNS。确保协议是 ADNS,并且流量配置为流经端口 53。

-

将方法配置为 LEASTCO NNEC TION,将备份方法配置为 ROUNDROBIN。

-

单击“完成”并验证用户 GSLB 虚拟服务器是否显示为“启动”。

面向混合和多云部署的 Citrix ADC 全局负载平衡

Citrix ADC 混合云和多云全局负载平衡 (GLB) 解决方案使用户能够在混合云、多云和本地部署中的多个数据中心之间分配应用程序流量。Citrix ADC 混合云和多云 GLB 解决方案可帮助用户在不更改现有设置的情况下管理混合云或多云中的负载平衡设置。此外,如果用户具有本地设置,则可以在完全迁移到云之前使用 Citrix ADC 混合云和多云 GLB 解决方案在云中测试其某些服务。例如,用户只能将一小部分流量路由到云,并处理大部分本地流量。Citrix ADC 混合云和多云 GLB 解决方案还使用户能够从单个统一的控制台跨地理位置管理和监控 Citrix ADC 实例。

混合云和多云架构还可以避免“供应商锁定”,并使用不同的基础架构来满足用户、合作伙伴和客户的需求,从而提高企业的整体绩效。借助多云架构,用户可以更好地管理其基础架构成本,因为他们现在只需为使用的资源付费。用户还可以更好地扩展其应用程序,因为他们现在可以按需使用基础架构。它还允许您快速从一个云切换到另一个云,以利用每个提供商的最佳产品。

Citrix ADC 混合和多云 GLB 解决方案的架构

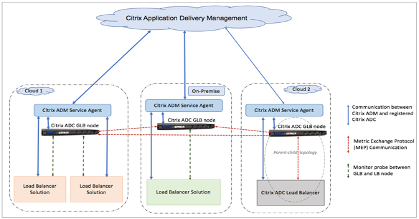

下图说明了 Citrix ADC 混合云和多云 GLB 功能的体系结构。

Citrix ADC GLB 节点处理 DNS 名称解析。这些 GLB 节点中的任何一个都可以接收来自任何客户端位置的 DNS 请求。接收 DNS 请求的 GLB 节点返回由配置的负载平衡方法选择的负载平衡器虚拟服务器 IP 地址。衡量指标(站点、网络和持久性衡量指标)在 GLB 节点之间使用衡量指标交换协议 (MEP)(专有 Citrix 协议)进行交换。有关 MEP 协议的详细信息,请参阅:配置指标交换协议。

在 GLB 节点中配置的监视器监视同一数据中心中负载平衡虚拟服务器的运行状况。在父子拓扑中,GLB 和 Citrix ADC 节点之间的衡量指标通过使用 MEP 进行交换。但是,在父子拓扑中,配置 GLB 和 Citrix ADC LB 节点之间的监视器探测是可选的。

Citrix Application Delivery Management (ADM) 服务代理可实现 Citrix ADM 与数据中心中的托管实例之间的通信。有关 Citrix ADM 服务代理及其安装方法的更多信息,请参阅:入门。

注意:本文档做出以下假设:

如果用户有现有的负载平衡设置,则它已启动并正在运行。

在每个 Citrix ADC GLB 节点上配置 SNIP 地址或 GLB 站点 IP 地址。在与其他数据中心交换指标时,此 IP 地址用作数据中心源 IP 地址。

在每个 Citrix ADC GLB 实例上配置 ADNS 或 ADNS-TCP 服务以接收 DNS 流量。

云服务提供程序中配置了所需的防火墙和安全组。

安全组配置

用户必须在云服务提供商中设置所需的防火墙/安全组配置。有关 AWS 安全功能的更多信息,请参阅:AWS/文档/Amazon VPC/用户指南/安全。有关 Microsoft Azure 网络安全组的更多信息,请参阅:Azure/网络/虚拟网络/计划虚拟网络/安全。

此外,在 GLB 节点上,用户必须打开端口 53 用于 ADNS 服务/DNS 服务器 IP 地址,打开端口 3009 作为 GSLB 站点 IP 地址以进行 MEP 流量交换。在负载平衡节点上,用户必须打开相应的端口才能接收应用程序流量。例如,用户必须打开端口 80 以接收 HTTP 流量,打开端口 443 以接收 HTTPS 流量。打开端口 443,用于 Citrix ADM 服务代理和 Citrix ADM 之间的 NITRO 通信。

对于动态往返时间 GLB 方法,用户必须打开端口 53 以允许 UDP 和 TCP 探测,具体取决于配置的 LDNS 探测类型。UDP 或 TCP 探测使用其中一个 SNIP 启动,因此必须为绑定到服务器端子网的安全组执行此设置。

Citrix ADC 混合和多云 GLB 解决方案的功能

本节介绍 Citrix ADC 混合和多云 GLB 解决方案的一些功能:

与其他负载均衡解决方案的兼容性

Citrix ADC 混合云和多云 GLB 解决方案支持各种负载平衡解决方案,例如 Citrix ADC 负载均衡器、NGINX、HAProxy 和其他第三方负载均衡器。

注意:

仅当使用基于邻近和非度量的 GLB 方法且未配置父子拓扑时,才支持 Citrix ADC 以外的负载平衡解决方案。

GLB 方法

Citrix ADC 混合和多云 GLB 解决方案支持以下 GLB 方法。

-

基于计量标准的 GLB 方法。基于指标的 GLB 方法通过衡量指标交换协议从其他 Citrix ADC 节点收集衡量指标。

-

最少连接:客户端请求路由到活动连接最少的负载均衡器。

-

最小带宽:客户端请求路由到当前服务的流量最少的负载平衡器。

-

最少数据包:客户端请求路由到在过去 14 秒内收到最少数据包的负载平衡器。

-

-

基于非度量的 GLB 方法

-

循环:客户端请求路由到负载平衡器列表顶部的负载平衡器的 IP 地址。然后,该负载平衡器移动到列表的底部。

-

源 IP 哈希:此方法使用客户端 IP 地址的哈希值来选择负载平衡器。

-

-

基于近似性的 GLB 方法

-

静态邻近性:客户端请求路由到最接近客户端 IP 地址的负载平衡器。

-

往返时间 (RTT):此方法使用 RTT 值(客户端本地 DNS 服务器与数据中心之间连接的时间延迟)来选择性能最佳的负载均衡器的 IP 地址。

-

有关负载平衡方法的更多信息,请参阅:负载平衡算法。

GLB 拓扑结构

Citrix ADC 混合和多云 GLB 解决方案支持主动-被动拓扑和父子拓扑。

-

主动-被动拓扑-提供灾难恢复,并通过防止故障点确保应用程序的持续可用性。如果主数据中心出现故障,则被动数据中心将开始运行。有关 GSLB 主动-被动拓扑的更多信息,请参阅:配置 GSLB 以进行灾难恢复。

-

父子拓扑 — 如果客户正在使用基于指标的 GLB 方法来配置 GLB 和 LB 节点,并且如果负载均衡节点部署在不同的 Citrix ADC 实例上,则可以使用此拓扑。在父子拓扑中,LB 节点(子站点)必须是 Citrix ADC 设备,因为父站点和子站点之间的衡量指标交换是通过衡量指标交换协议 (MEP) 进行的。

有关父子拓扑的更多信息,请参阅:使用 MEP 协议部署父子拓扑。

IPv6 支持

Citrix ADC 混合和多云 GLB 解决方案还支持 IPv6。

监视

Citrix ADC 混合和多云 GLB 解决方案支持具有启用安全连接选项的内置显示器。但是,如果 LB 和 GLB 配置位于同一 Citrix ADC 实例上,或者如果使用父子拓扑,则配置监视器是可选的。

坚持不懈

Citrix ADC 混合和多云 GLB 解决方案支持以下内容:

-

基于源 IP 的持久性会话,因此,如果来自同一客户端的多个请求到达配置的超时窗口,则会将这些请求定向到同一服务。如果超时值在客户端发送另一个请求之前过期,则会放弃会话,并使用配置的负载平衡算法为客户端的下一个请求选择新服务器。

-

溢出持久性,以便备份虚拟服务器继续处理其收到的请求,即使在主服务器上的负载低于阈值之后也是如此。有关更多信息,请参阅:配置溢出。

-

站点持久性,以便 GLB 节点选择数据中心来处理客户端请求,并为所有后续 DNS 请求转发所选数据中心的 IP 地址。如果配置的持久性应用于 DUN 的站点,则 GLB 节点使用 GLB 方法来选择新站点,并且新站点对于来自客户端的后续请求将变为持久性站点。

使用 Citrix ADM 样本进行配置

客户可以在 Citrix ADM 上使用默认的多云 GLB 样本来配置混合云和多云 GLB 配置的 Citrix ADC 实例。

客户可以使用适用于负载均衡节点的默认多云 GLB 样书来配置 Citrix ADC 负载平衡节点,这些节点是处理应用程序流量的父子拓扑中的子站点。仅当用户想要在父子拓扑中配置 LB 节点时才使用此样书。但是,必须使用此样本单独配置每个 LB 节点。

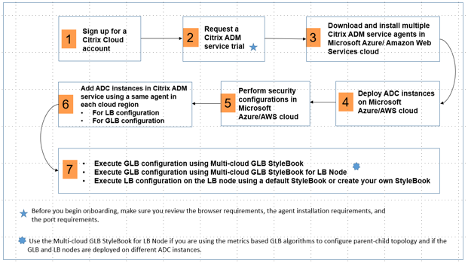

Citrix ADC 混合和多云 GLB 解决方案配置的工作流

客户可以在 Citrix ADM 上使用随附的多云 GLB 样本来配置混合云和多云 GLB 配置的 Citrix ADC 实例。

下图显示了配置 Citrix ADC 混合云和多云 GLB 解决方案的工作流程。工作流逻辑示意图中的步骤将在逻辑示意图之后进行更详细的解释。

以云管理员身份执行以下任务:

-

注册 Citrix Cloud 帐户。

要开始使用 Citrix ADM,请创建 Citrix Cloud 公司帐户或加入由贵公司中某人创建的现有帐户。

-

用户登录 Citrix Cloud 后,单击 Citrix Application Delivery Management 磁贴上的管理以首次设置 ADM 服务。

-

下载并安装多个 Citrix ADM 服务代理。

用户必须在其网络环境中安装和配置 Citrix ADM 服务代理,以启用 Citrix ADM 与其数据中心或云中的托管实例之间的通信。在每个区域安装代理,以便他们可以在托管实例上配置 LB 和 GLB 配置。LB 和 GLB 配置可以共享一个代理。有关上述三项任务的更多信息,请参阅:入门

-

在 Microsoft Azure /AWS 云/本地数据中心上部署负载平衡器。

根据用户在云端和本地部署的负载均衡器的类型,相应地配置它们。例如,用户可以在 Microsoft Azure Resource Manager (ARM) 门户、Amazon Web Services (AWS) 虚拟私有云和本地数据中心中预置 Citrix ADC VPX 实例。通过创建虚拟机和配置其他资源,将 Citrix ADC 实例配置为独立模式下的 LB 或 GLB 节点。有关如何部署 Citrix ADC VPX 实例的详细信息,请参阅以下文档:

-

执行安全配置。

在 ARM 和 AWS 中配置网络安全组和网络 ACL,以控制用户实例和子网的入站和出站流量。

-

在 Citrix ADM 中添加 Citrix ADC 实例。

Citrix ADC 实例是用户希望从 Citrix ADM 发现、管理和监视的网络设备或虚拟设备。要管理和监控这些实例,用户必须将这些实例添加到服务中,并同时注册 LB(如果用户使用 Citrix ADC for LB)和 GLB 实例。有关如何在 Citrix ADM 中添加 Citrix ADC 实例的更多信息,请参阅:入门。

-

使用默认的 Citrix ADM 样本实现 GLB 和 LB 配置。

-

使用多云 GLB 样书在选定的 GLB Citrix ADC 实例上执行 GLB 配置。

-

实施 负载平衡配置。(如果用户在托管实例上已有 LB 配置,则可以跳过此步骤。)

用户可以通过以下两种方式之一在 Citrix ADC 实例上配置负载均衡器:

-

-

在以下任何情况下,使用适用于负载均衡节点的多云 GLB 样书配置 GLB 父子拓扑:

-

如果用户使用基于度量的 GLB 算法(数据包最少、连接最少、带宽最少)来配置 GLB 和 LB 节点,并且负载均衡节点部署在不同的 Citrix ADC 实例上

-

如果需要站点持久性

-

使用样本在 Citrix ADC LB 节点上配置 GLB

如果客户使用基于度量的GLB 算法(数据包最少、连接最少、带宽最少)来配置 GLB 和 LB 节点,并且负载均衡节点部署在不同的 Citrix ADC 实例上,则可以使用适用于负载均衡节点的多云 GLB 样书。

用户还可以使用此样书为现有父站点配置更多子站点。此样本一次配置一个子站点。因此,从这个样本中创建尽可能多的配置(配置包),就像有子站点一样。样本在子站点上应用 GLB 配置。用户最多可以配置 1024 个子站点。

注意:

使用此处找到的多云 GLB 样 书:使用样书配置 GLB配置父站点。

此样本作出以下假设:

-

配置了 SNIP 地址或 GLB 站点 IP 地址。

-

云服务提供程序中配置了所需的防火墙和安全组。

使用 LB 节点的多云 GLB 样本在父子拓扑中配置子站点

-

导航到“应用程序”>“配置”,然后单击“新建”。

-

“选择样书”页面显示了 Citrix Application Delivery Management (ADM) 中可供客户使用的所有样书。向下滚动并选择LB 节点的多云 GLB 样书。

样书显示为用户界面页面,用户可以在该页面上输入此样书中定义的所有参数的值。

注意:

在本文档中,“数据中心”和“站点”这两个术语可以互换使用。

-

设置以下参数:

-

应用程序名称。输入要为其创建子站点的 GLB 站点上部署的 GLB 应用程序的名称。

-

协议。从下拉列表框中选择已部署应用程序的应用程序协议。

-

LB 运行状况检查 (可选)

-

运行状况检查类型。从下拉列表框中,选择用于检查代表站点上应用程序的负载平衡器 VIP 地址的运行状况的探测类型。

-

安全模式。(可选)如果需要基于 SSL 的运行状况检查,请选择“是”以启用此参数。

-

HTTP 请求。(可选)如果用户选择 HTTP 作为运行状况检查类型,请输入用于探测 VIP 地址的完整 HTTP 请求。

-

HTTP 状态响应代码列表。(可选)如果用户选择 HTTP 作为运行状况检查类型,请输入在 VIP 运行正常时响应 HTTP 请求时应使用的 HTTP 状态代码列表。

-

-

-

配置父站点。

提供要在其下创建子站点(LB 节点)的父站点(GLB 节点)的详细信息。

-

网站名称。输入父站点的名称。

-

网站 IP 地址。输入父站点与其他站点交换指标时用作其源 IP 地址的 IP 地址。假定此 IP 地址已在每个站点的 GLB 节点上配置。

-

站点公有 IP 地址。(可选)输入用于交换指标的父站点的公有 IP 地址(如果该站点的 IP 地址是 NAT 的)。

-

-

配置子站点。

提供子网站的详细信息。

-

网站名称。输入站点的名称。

-

网站 IP 地址。输入子站点的 IP 地址。此处,使用正在配置为子站点的 Citrix ADC 节点的私有 IP 地址或 SNIP。

-

站点公有 IP 地址。(可选)输入用于交换指标的子站点的公有 IP 地址(如果该站点的 IP 地址是 NAT 的)。

-

-

配置活动的 GLB 服务(可选)

仅当 LB 虚拟服务器 IP 地址不是公有 IP 地址时,才配置活动的 GLB 服务。此部分允许用户在部署应用程序的站点上配置本地 GLB 服务的列表。

-

服务 IP。输入此站点上负载平衡虚拟服务器的 IP 地址。

-

服务公有 IP 地址。如果虚拟 IP 地址是私有的,并且具有 NAT 的公有 IP 地址,请指定公有 IP 地址。

-

服务端口。在此网站上输入 GLB 服务的端口。

-

网站名称。输入 GLB 服务所在站点的名称。

-

-

单击目标实例,然后在要部署 GLB 配置的每个站点上选择配置为 GLB 实例的 Citrix ADC 实例。

-

单击创建在选定的 Citrix ADC 实例(负载均衡节点)上创建 LB 配置。用户还可以单击 Dry Run来检查将在目标实例中创建的对象。用户创建的样书配置将显示在“配置”页面的配置列表中。用户可以使用 Citrix ADM GUI 检查、更新或删除此配置。

有关如何在 Microsoft Azure 上部署 Citrix ADC VPX 实例的更多信息,请参阅 在 Microsoft Azure 上部署 Citrix ADC VPX 实例。

有关 Citrix ADC VPX 实例如何在 Azure 上工作的更多信息,请访问 Citrix ADC VPX 实例如何在 Azure 上工作。

有关如何在 Citrix ADC VPX 实例上配置 GSLB 的更多信息,请参阅 在 Citrix ADC VPX 实例上配置 GSLB。

有关如何在 Azure 上的活动-备用高可用性设置上配置 GSLB 的详细信息,请访问在 活动-备用高可用性设置上配置 GSLB。

必备条件

在 Azure 上部署 Citrix VPX 实例之前,用户需要具备一些必备知识:

-

熟悉 Azure 术语和网络详细信息。有关信息,请参阅上一节中的 Azure 术语。

- 了解 Citrix ADC 设备。有关 Citrix ADC 设备的详细信息,请参阅:Citrix ADC 13.0。

- 有关 Citrix ADC 联网的知识,请参阅网络主题: 联网。

Azure GSLB 必备条件

Citrix ADC GSLB 服务组的必备条件包括运行良好的 Amazon Web Services/Microsoft Azure 环境,该环境具有配置安全组、Linux Web 服务器、AWS 内的 Citrix ADC、弹性 IP 和弹性负载平衡器的知识和能力。

GSLB DBS 服务集成要求为 AWS ELB 和 Microsoft Azure ALB 负载平衡器实例使用 Citrix ADC 版本 12.0.57。

Citrix ADC GSLB 服务组功能增强

GSLB 服务组实体:Citrix ADC 版本 12.0.57

引入了 GSLB 服务组,它支持使用 DBS 动态发现自动缩放。

星展银行功能组件(基于域的服务)必须绑定到 GSLB 服务组

示例:

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoscale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

限制

在 ARM 上运行 Citrix ADC VPX 负载平衡解决方案具有以下局限性:

-

Azure 体系结构不支持以下 Citrix ADC 功能:

-

群集

-

IPv6

-

免费 ARP (GARP)

-

L2 模式(桥接)。对于与 SNIP 位于同一子网中的服务器,L2(MAC 重写)支持透明虚拟服务器。

-

已标记的 VLAN

-

动态路由

-

虚拟 MAC

-

USIP

-

巨型帧

-

-

如果您认为可能需要随时关闭 Citrix ADC VPX 虚拟机并暂时取消分配,请在创建虚拟机时分配静态内部 IP 地址。如果不分配静态内部 IP 地址,Azure 可能会在每次重新启动时为虚拟机分配一个不同的 IP 地址,并且虚拟机可能会变得无法访问。

-

在 Azure 部署中,只支持以下 Citrix ADC VPX 型号:VPX 10、VPX 200、VPX 1000 和 VPX 3000。有关更多信息,请参阅 Citrix ADC VPX 产品手册。

-

如果使用型号高于 VPX 3000 的 Citrix ADC VPX 实例,则网络吞吐量可能与实例许可证指定的吞吐量不同。但是,其他功能(例如,每秒钟的 SSL 吞吐量和 SSL 事务量)可能会有所改进。

-

Azure 在虚拟机置备期间生成的“部署 ID”对于 ARM 中的用户不可见。用户无法使用部署 ID 在 ARM 上部署 Citrix ADC VPX 设备。

-

Citrix ADC VPX 实例在初始化时支持 20 MB/s 的吞吐量和标准版功能。

-

对于 XenApp 和 XenDesktop 部署,VPX 设备上的 VPN 虚拟服务器可配置为具有下列模式:

-

“基本”模式,其中 ICAOnly VPN 虚拟服务器参数设置为 ON。“基本”模式完全适用于未获许可的 Citrix ADC VPX 实例。

-

SmartAccess 模式,在此模式下,ICAOnly VPN 虚拟服务器参数设置为 OFF。SmartAccess 模式仅适用于未经许可的 Citrix ADC VPX 实例上的 5 个 Citrix ADC AAA 会话用户。

-

注意:

要配置 SmartControl 功能,用户必须向 Citrix ADC VPX 实例应用高级许可证。

Azure VPX 支持的型号和许可

在 Azure 部署中,只支持以下 Citrix ADC VPX 型号:VPX 10、VPX 200、VPX 1000 和 VPX 3000。有关更多信息,请参阅 Citrix ADC VPX 产品手册。

Azure 上的 Citrix ADC VPX 实例需要许可证。以下许可方式可用于 Azure 上运行的 Citrix ADC VPX 实例。

- 基于订阅的许可:Citrix ADC VPX 设备在 Azure 市场上作为付费实例提供。基于订阅的许可是即付即用方式。用户按小时收费。以下 VPX 型号和许可证类型在 Azure 市场上可用:

| VPX 型号 | 许可证类型 |

|---|---|

| VPX10 | Standard、Advanced、Premium |

| VPX200 | Standard、Advanced、Premium |

| VPX1000 | Standard、Advanced、Premium |

| VPX3000 | Standard、Advanced、Premium |

-

自带许可证 (BYOL):如果用户自带许可证 (BYOL),则应查看 VPX 许可指南,网址为:ctx122426/NetScaler VPX 和 CloudBridge VPX 许可指南。用户必须:

-

使用 MyCitrix 中的许可门户生成有效许可证。

-

将许可证上载到实例。

-

-

Citrix ADC VPX 签入/签出许可:有关更多信息,请参阅:Citrix ADC VPX 签入和签出许可。

自 NetScaler 发行版 12.0 56.20 起,用于本地部署和云部署的 VPX Express 不需要许可证文件。有关 Citrix ADC VPX Express 的更多信息,请参阅 Citrix ADC 许可概述中的“Citrix ADC VPX Express 许可证”部分,可在此处找到: 许可概述。

注意:

无论从 Azure 市场购买的基于订阅的小时许可证如何,在极少数情况下,部署在 Azure 上的 Citrix ADC VPX 实例可能会提供默认的 NetScaler 许可证。出现这种情况的原因是 Azure 实例元数据服务 (IMDS) 的问题。

在 Citrix ADC VPX 实例上进行任何配置更改之前,请先执行热重启,以启用正确的 Citrix ADC VPX 许可证。

端口用法指南

用户可以在创建 NetScaler VPX 实例时或置备虚拟机后在 NSG 中配置更多入站和出站规则。每个入站和出站规则都与一个公用端口和一个专用端口相关联。

在配置 NSG 规则之前,请注意以下有关用户可以使用的端口号的指导原则:

-

NetScaler VPX 实例保留以下端口。用户在使用公共 IP 地址处理来自 Internet 的请求时,不能将这些端口定义为私有端口。端口 21、22、80、443、8080、67、161、179、500、520、3003、3008、3009、3010、3011、4001、5061、9000、7000。但是,如果用户希望面向 Internet 的服务(如 VIP)使用标准端口(例如,端口 443),则用户必须使用 NSG 创建端口映射。然后,标准端口将映射到在 Citrix ADC VPX 上为此 VIP 服务配置的其他端口。例如,VIP 服务可能会在 VPX 实例上的端口 8443 上运行,但映射到公用端口 443。因此,当用户通过公用 IP 访问端口 443 时,请求将定向到专用端口 8443。

-

公有 IP 地址不支持动态打开端口映射的协议,例如被动 FTP 或 ALG。

-

高可用性不适用于使用与 VPX 实例关联的公用 IP 地址 (PIP),而非在 Azure 负载均衡器上配置的 PIP。有关更多信息,请参阅:使用单个 IP 地址和单个 NIC 配置高可用性设置。

-

在 NetScaler Gateway 部署中,用户无需配置 SNIP 地址,因为在未配置 SNIP 的情况下,可以将 NSIP 用作 SNIP。用户必须使用 NSIP 地址和一些非标准端口号配置 VIP 地址。对于后端服务器上的回叫配置,必须指定 VIP 端口号和 VIP URL(例如,url: port)。

注意:

在 Azure Resource Manager 中,Citrix ADC VPX 实例与两个 IP 地址相关联:公有 IP 地址 (PIP) 和内部 IP 地址。外部流量连接到 PIP,而内部 IP 地址或 NSIP 是不可路由的。要在 VPX 中配置 VIP,请使用内部 IP 地址 (NSIP) 和任何可用的空闲端口。请勿使用 PIP 来配置 VIP。

例如,如果 Citrix ADC VPX 实例的 NSIP 为 10.1.0.3,可用端口为 10022,则用户可以通过提供 10.1.0.3:10022(NSIP 地址 + 端口)组合来配置 VIP。

在本文中

- 贡献者

- 概述

- Citrix VPX

- Microsoft Azure

- Azure 术语

- 用例

- 部署类型

- 用于 GSLB 的多 NIC 多 IP(三个 NIC)部署

- Azure Resource Manager (ARM) 模板部署

- 部署步骤

- 多 NIC 多 IP 架构(三个 NIC)

- ARM(Azure Resource Manager)模板

- Citrix ADC GSLB 和基于域的服务使用云负载均衡器进行后端自动缩放

- 面向混合和多云部署的 Citrix ADC 全局负载平衡

- Citrix ADC 混合和多云 GLB 解决方案的架构

- Citrix ADC 混合和多云 GLB 解决方案的功能

- 使用 Citrix ADM 样本进行配置

- Citrix ADC 混合和多云 GLB 解决方案配置的工作流

- 必备条件

- Azure GSLB 必备条件

- 限制

- Azure VPX 支持的型号和许可

- 端口用法指南