Guide de déploiement Citrix ADC VPX sur Azure - GSLB

Contributeurs

Auteur : Blake Schindler, architecte de solutions

Vue d’ensemble

Citrix ADC est une solution de mise à disposition d’applications et d’équilibrage de charge qui fournit une expérience utilisateur de haute qualité pour les applications Web, traditionnelles et natives du cloud, quel que soit l’endroit où elles sont hébergées. Il est disponible dans une grande variété de formats et d’options de déploiement sans enfermer les utilisateurs dans une configuration ou un cloud unique. Les licences de capacité groupées permettent de déplacer la capacité entre les déploiements cloud.

En tant que leader incontesté de la fourniture de services et d’applications, Citrix ADC est déployé sur des milliers de réseaux à travers le monde pour optimiser, sécuriser et contrôler la fourniture de tous les services d’entreprise et de cloud. Déployé directement devant les serveurs Web et de base de données, Citrix ADC combine l’équilibrage de charge et la commutation de contenu à haute vitesse, la compression HTTP, la mise en cache de contenu, l’accélération SSL, la visibilité du flux d’applications et un puissant pare-feu applicatif dans une plate-forme intégrée et facile à utiliser. Il est beaucoup plus simple de respecter les SLA grâce à une surveillance de bout en bout qui transforme les données réseau en Business Intelligence exploitable. Citrix ADC permet de définir et de gérer les stratégies à l’aide d’un moteur de stratégie déclarative simple sans expertise en programmation requise.

Citrix VPX

Le produit Citrix ADC VPX est une appliance virtuelle qui peut être hébergée sur une grande variété de plateformes de virtualisation et de cloud :

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Ce guide de déploiement se concentre sur Citrix ADC VPX sur Microsoft Azure

Microsoft Azure

Microsoft Azure est un ensemble de services de cloud computing en constante évolution conçus pour aider les entreprises à relever leurs défis commerciaux. Azure donne aux utilisateurs la liberté de créer, de gérer et de déployer des applications sur un vaste réseau mondial à l’aide de leurs outils et infrastructures préférés. Avec Azure, les utilisateurs peuvent :

-

Soyez prêt pour l’avenir grâce à l’innovation continue de Microsoft pour soutenir leur développement aujourd’hui et leurs visions des produits pour demain.

-

Exploitez le cloud hybride de manière transparente sur site, dans le cloud et à la périphérie : Azure répond aux besoins des utilisateurs là où ils se trouvent.

-

Tirez parti de leurs conditions grâce à l’engagement d’Azure en faveur de l’open source et de la prise en charge de tous les langages et infrastructures, permettant aux utilisateurs d’être libres de créer comme ils le souhaitent et de déployer où ils le souhaitent.

-

Faites confiance à leur cloud avec une sécurité complète, soutenue par une équipe d’experts et une conformité proactive et de pointe, à laquelle les entreprises, les gouvernements et les startups font confiance.

Terminologie Azure

Voici une brève description des principaux termes utilisés dans ce document et que les utilisateurs doivent connaître :

-

Azure Load Balancer — L’équilibreur de charge Azure est une ressource qui distribue le trafic entrant entre les ordinateurs d’un réseau. Le trafic est distribué entre les machines virtuelles définies dans un jeu d’équilibrage de charge. Un équilibreur de charge peut être externe ou connecté à Internet, ou il peut être interne.

-

Azure Resource Manager (ARM) — ARM est le nouveau cadre de gestion des services dans Azure. Azure Load Balancer est géré à l’aide d’API et d’outils ARM.

-

Pool d’adresses back-end : adresses IP associées à la carte réseau de la machine virtuelle à laquelle la charge est distribuée.

-

BLOB - Binary Large Object — Tout objet binaire tel qu’un fichier ou une image qui peut être stocké dans le stockage Azure.

-

Configuration IP front-end : un équilibreur de charge Azure peut inclure une ou plusieurs adresses IP front-end, également appelées adresses IP virtuelles (VIP). Ces adresses IP servent d’entrée pour le trafic.

-

IP publique au niveau de l’instance (ILPIP) : un ILPIP est une adresse IP publique que les utilisateurs peuvent attribuer directement à une machine virtuelle ou à une instance de rôle, plutôt qu’au service cloud dans lequel réside la machine virtuelle ou l’instance de rôle. Cela ne remplace pas le VIP (IP virtuelle) qui est attribué à leur service cloud. Il s’agit plutôt d’une adresse IP supplémentaire qui peut être utilisée pour se connecter directement à une machine virtuelle ou à une instance de rôle.

Remarque :

Dans le passé, un ILPIP était appelé PIP, ce qui signifie propriété intellectuelle publique.

-

Règles NAT entrantes : elles contiennent des règles qui mappent un port public sur l’équilibreur de charge à un port pour une machine virtuelle spécifique dans le pool d’adresses back-end.

-

IP-Config - Il peut être défini comme une paire d’adresses IP (IP publique et IP privée) associée à une carte réseau individuelle. Dans une configuration IP, l’adresse IP publique peut être NULL. Chaque carte réseau peut être associée à plusieurs configurations IP, qui peuvent aller jusqu’à 255.

-

Règles d’équilibrage de charge : propriété de règle qui mappe une combinaison IP et port front-end donnée à un ensemble d’adresses IP back-end et de combinaisons de ports. Avec une définition unique d’une ressource d’équilibreur de charge, les utilisateurs peuvent définir plusieurs règles d’équilibrage de charge, chaque règle reflétant une combinaison d’une adresse IP et d’un port frontaux et d’une adresse IP et d’un port back-end associés aux machines virtuelles.

-

Groupe de sécurité réseau (NSG) : le groupe de sécurité réseau contient une liste de règles de liste de contrôle d’accès (ACL) qui autorisent ou refusent le trafic réseau vers les instances de machines virtuelles d’un réseau virtuel. Les NSG peuvent être associés à des sous-réseaux ou à des instances de machine virtuelle individuelles au sein de ce sous-réseau. Lorsqu’un groupe de sécurité réseau est associé à un sous-réseau, les règles ACL s’appliquent à toutes les instances de machines virtuelles de ce sous-réseau. En outre, le trafic vers une machine virtuelle individuelle peut être davantage restreint en associant un groupe de sécurité réseau directement à cette machine virtuelle.

-

Adresses IP privées : utilisées pour la communication au sein d’un réseau virtuel Azure et pour le réseau local de l’utilisateur lorsqu’une passerelle VPN est utilisée pour étendre un réseau utilisateur à Azure. Les adresses IP privées permettent aux ressources Azure de communiquer avec d’autres ressources d’un réseau virtuel ou d’un réseau local via une passerelle VPN ou un circuit ExpressRoute, sans utiliser d’adresse IP accessible par Internet. Dans le modèle de déploiement Azure Resource Manager, une adresse IP privée est associée aux types de ressources Azure suivants : machines virtuelles, équilibreurs de charge internes (ILB) et passerelles d’application.

-

Sondes : contient des sondes d’intégrité utilisées pour vérifier la disponibilité des instances de machines virtuelles dans le pool d’adresses back-end. Si une machine virtuelle particulière ne répond pas aux sondes d’intégrité pendant un certain temps, elle est retirée du service de trafic. Les sondes permettent aux utilisateurs de suivre l’état de santé des instances virtuelles. Si une sonde d’intégrité échoue, l’instance virtuelle est automatiquement retirée de la rotation.

-

Adresses IP publiques (PIP) : le PIP est utilisé pour la communication avec Internet, y compris les services publics Azure, et est associé aux machines virtuelles, aux équilibreurs de charge Internet, aux passerelles VPN et aux passerelles d’applications.

-

Région - Zone au sein d’une géographie qui ne franchit pas les frontières nationales et qui contient un ou plusieurs centres de données. Les tarifs, les services régionaux et les types d’offres sont exposés au niveau régional. Une région est généralement jumelée à une autre région, qui peut se trouver à plusieurs centaines de miles, pour former une paire régionale. Les paires régionales peuvent servir de mécanisme pour la reprise après sinistre et les scénarios de haute disponibilité. Aussi appelé généralement lieu.

-

Groupe de ressources : conteneur dans le Gestionnaire de ressources qui contient les ressources associées pour une application. Le groupe de ressources peut inclure toutes les ressources d’une application, ou uniquement les ressources qui sont regroupées logiquement.

-

Compte de stockage : un compte de stockage Azure permet aux utilisateurs d’accéder au blob, à la file d’attente, aux tables et aux services de fichiers Azure dans Azure Storage. Un compte de stockage utilisateur fournit l’espace de noms unique pour les objets de données de stockage Azure utilisateur.

-

Machine virtuelle : implémentation logicielle d’un ordinateur physique qui exécute un système d’exploitation. Plusieurs machines virtuelles peuvent s’exécuter simultanément sur le même matériel. Dans Azure, les machines virtuelles sont disponibles en différentes tailles.

-

Réseau virtuel - Un réseau virtuel Azure est une représentation d’un réseau utilisateur dans le cloud. Il s’agit d’un isolement logique du cloud Azure dédié à un abonnement utilisateur. Les utilisateurs peuvent contrôler totalement les blocs d’adresses IP, les paramètres DNS, les stratégies de sécurité et les tables de routage au sein de ce réseau. Les utilisateurs peuvent également segmenter davantage leur réseau virtuel en sous-réseaux et lancer des machines virtuelles Azure IaaS et des services cloud (instances de rôle PaaS). Les utilisateurs peuvent également connecter le réseau virtuel à leur réseau local à l’aide de l’une des options de connectivité disponibles dans Azure. Essentiellement, les utilisateurs peuvent étendre leur réseau à Azure, avec un contrôle total sur les blocs d’adresses IP et bénéficier de l’évolutivité d’Azure.

Cas d’utilisation

Comparé aux solutions alternatives qui nécessitent que chaque service soit déployé en tant qu’appliance virtuelle distincte, Citrix ADC sur Azure combine l’équilibrage de charge L4, la gestion du trafic L7, le déchargement du serveur, l’accélération des applications, la sécurité des applications et d’autres fonctionnalités essentielles de mise à disposition d’applications dans un seul VPX , facilement disponible via Azure Marketplace. En outre, tout est régi par un cadre de stratégie unique et géré avec le même ensemble puissant d’outils utilisés pour administrer les déploiements Citrix ADC locaux. Le résultat net est que Citrix ADC sur Azure permet plusieurs cas d’utilisation convaincants qui répondent non seulement aux besoins immédiats des entreprises d’aujourd’hui, mais également à l’évolution continue des infrastructures informatiques héritées vers les centres de données cloud d’entreprise.

Équilibrage global de charge serveur (GSLB)

L’équilibrage de charge globale des serveurs (GSLB) est énorme pour bon nombre de nos clients. Ces entreprises disposent d’un centre de données sur site au service des clients régionaux, mais compte tenu de la demande croissante pour leur activité, elles souhaitent désormais étendre et déployer leur présence à l’échelle mondiale sur AWS et Azure tout en maintenant leur présence sur site pour les clients régionaux. Les clients souhaitent également réaliser tout cela avec des configurations automatisées. Ils sont donc à la recherche d’une solution capable de s’adapter rapidement à l’évolution des besoins de l’entreprise ou à l’évolution du marché mondial.

Avec Citrix ADC du côté de l’administrateur réseau, les clients peuvent utiliser le Global Load Balancing (GLB) StyleBook pour configurer des applications à la fois sur site et dans le cloud, et cette même configuration peut être transférée vers le cloud avec Citrix ADM. Les utilisateurs peuvent accéder aux ressources sur site ou dans le cloud en fonction de la proximité avec GSLB. Cela permet une expérience fluide, peu importe où se trouvent les utilisateurs dans le monde.

Types de déploiement

Déploiement multi-IP multi-NIC (déploiement sur trois cartes réseau)

-

Cas d’utilisation

-

Les déploiements multi-NIC Multi-IP (trois cartes réseau) sont utilisés pour obtenir une isolation réelle des données et du trafic de gestion.

-

Les déploiements multi-NIC Multi-IP (trois cartes réseau) améliorent également l’évolutivité et les performances de l’ADC.

-

Les déploiements multi-IP (trois cartes réseau) sont utilisés dans les applications réseau où le débit est généralement de 1 Gbit/s ou plus et un déploiement à trois cartes réseau est recommandé.

-

Les déploiements multi-NIC Multi-IP (trois cartes réseau) sont également utilisés dans les applications réseau pour le déploiement WAF.

-

Déploiement multi-NIC Multi-IP (trois cartes réseau) pour GSLB

Les clients peuvent déployer à l’aide d’un déploiement à trois cartes réseau s’ils effectuent un déploiement dans un environnement de production où la sécurité, la redondance, la disponibilité, la capacité et l’évolutivité sont essentielles. Avec cette méthode de déploiement, la complexité et la facilité de gestion ne sont pas des préoccupations critiques pour les utilisateurs.

Déploiement du modèle Azure Resource Manager (ARM)

Les clients déploient à l’aide de modèles Azure Resource Manager (ARM) s’ils personnalisent leurs déploiements ou s’ils automatisent leurs déploiements.

Étapes de déploiement

Lorsque les utilisateurs déploient une instance Citrix ADC VPX sur un Microsoft Azure Resource Manager (ARM), ils peuvent utiliser les fonctionnalités de cloud computing Azure et utiliser les fonctionnalités d’équilibrage de charge et de gestion du trafic de Citrix ADC pour leurs besoins professionnels. Les utilisateurs peuvent déployer des instances Citrix ADC VPX sur Azure Resource Manager soit en tant qu’instances autonomes, soit en tant que paires haute disponibilité en modes actif-veille.

Mais les utilisateurs peuvent déployer une instance Citrix ADC VPX sur Microsoft Azure de deux manières :

-

Via Azure Marketplace. Le boîtier virtuel Citrix ADC VPX est disponible en tant qu’image dans Microsoft Azure Marketplace. Les modèles Citrix ADC ARM sont disponibles sur Azure Marketplace pour les types de déploiement autonomes et HA.

-

Utilisation du modèle json Citrix ADC Azure Resource Manager (ARM) disponible sur GitHub. Pour plus d’informations, consultez le référentiel GitHub pour les modèles Citrix ADC Azure.

Fonctionnement d’une instance Citrix ADC VPX sur Azure

Dans un déploiement sur site, une instance Citrix ADC VPX nécessite au moins trois adresses IP :

-

Adresse IP de gestion, appelée adresse NSIP

-

Adresse IP du sous-réseau (SNIP) pour communiquer avec la batterie de serveurs

-

Adresse IP du serveur virtuel (VIP) pour accepter les demandes des clients

Pour plus d’informations, voir : Architecture réseau pour les instances Citrix ADC VPX sur Microsoft Azure.

Remarque :

les appliances virtuelles VPX peuvent être déployées sur n’importe quel type d’instance doté de deux cœurs ou plus et de plus de 2 Go de mémoire.

Dans un déploiement Azure, les utilisateurs peuvent provisionner une instance Citrix ADC VPX sur Azure de trois manières :

-

Architecture multi-NIC Multi-IP

-

Architecture multi-IP d’une carte réseau unique

-

modèles ARM (Azure Resource Manager)

Selon les besoins, les utilisateurs peuvent déployer n’importe lequel de ces types d’architecture pris en charge.

Architecture multi-NIC Multi-IP (trois cartes réseau)

Dans ce type de déploiement, les utilisateurs peuvent avoir plusieurs interfaces réseau (NIC) connectées à une instance VPX. Toute carte réseau peut avoir une ou plusieurs configurations IP (adresses IP publiques et privées statiques ou dynamiques) qui lui sont attribuées.

Reportez-vous aux exemples d’utilisation suivants :

Configuration d’une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

Dans un déploiement Microsoft Azure, une configuration haute disponibilité de deux instances Citrix ADC VPX est réalisée à l’aide de l’équilibreur de charge Azure (ALB). Pour ce faire, configurez une sonde d’intégrité sur ALB, qui surveille chaque instance VPX en envoyant des sondes d’intégrité toutes les 5 secondes aux instances principales et secondaires.

Dans cette configuration, seul le nœud principal répond aux sondes de santé et le nœud secondaire ne le fait pas. Une fois que le principal envoie la réponse à la sonde d’intégrité, l’ALB commence à envoyer le trafic de données à l’instance. Si l’instance principale manque deux sondes d’intégrité consécutives, ALB ne redirige pas le trafic vers cette instance. Lors du basculement, la nouvelle base commence à répondre aux sondes d’intégrité et l’ALB redirige le trafic vers elle. Le temps de basculement standard VPX haute disponibilité est de trois secondes. Le temps de basculement total pouvant survenir pour la commutation de trafic peut être de 13 secondes maximum.

Les utilisateurs peuvent déployer une paire d’instances Citrix ADC VPX avec plusieurs cartes réseau dans une configuration haute disponibilité (HA) active-passive sur Azure. Chaque carte réseau peut contenir plusieurs adresses IP.

Les options suivantes sont disponibles pour un déploiement multicarte haute disponibilité :

-

Haute disponibilité à l’aide du jeu de disponibilité Azure

-

Haute disponibilité à l’aide des zones de disponibilité Azure

Pour plus d’informations sur l’ensemble de disponibilité Azure et les zones de disponibilité, consultez la documentation Azure : Gérer la disponibilité des machines virtuelles Linux.

Haute disponibilité avec le jeu de disponibilité

Une configuration haute disponibilité utilisant un jeu de disponibilité doit répondre aux exigences suivantes :

-

Configuration de réseau indépendant HA (Independent Network Configuration)

-

L’équilibrage de charge Azure (ALB) en mode retour direct du serveur (DSR)

Tout le trafic passe par le nœud principal. Le nœud secondaire reste en mode veille jusqu’à ce que le nœud principal tombe en panne.

Remarque :

pour qu’un déploiement haute disponibilité Citrix VPX sur le cloud Azure fonctionne, les utilisateurs ont besoin d’une adresse IP publique flottante (PIP) qui peut être déplacée entre les deux nœuds VPX. L’équilibrage de charge Azure (ALB) fournit ce PIP flottant, qui est déplacé automatiquement vers le deuxième nœud en cas de basculement.

Dans un déploiement actif-passif, les adresses IP publiques frontales (PIP) ALB sont ajoutées en tant qu’adresses VIP dans chaque nœud VPX. Dans une configuration HA-INC, les adresses VIP sont flottantes et les adresses SNIP sont spécifiques à une instance.

Les utilisateurs peuvent déployer une paire VPX en mode haute disponibilité actif-passif de deux manières en utilisant :

-

Modèle de haute disponibilité standard Citrix ADC VPX : utilisez cette option pour configurer une paire HA avec l’option par défaut de trois sous-réseaux et six cartes réseau.

-

Commandes Windows PowerShell : utilisez cette option pour configurer une paire HA en fonction des besoins de votre sous-réseau et de votre carte réseau.

Cette section décrit comment déployer une paire VPX dans une configuration HA active-passive à l’aide du modèle Citrix. Si vous souhaitez effectuer un déploiement à l’aide de commandes PowerShell, consultez Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau à l’aide des commandes PowerShell.

Configurer les nœuds HA-INC à l’aide du modèle Citrix High Availability

Les utilisateurs peuvent déployer rapidement et efficacement une paire d’instances VPX en mode HA-INC en utilisant le modèle standard. Le modèle crée deux nœuds, avec trois sous-réseaux et six cartes réseau. Les sous-réseaux sont destinés à la gestion, au trafic côté client et côté serveur, et chaque sous-réseau possède deux cartes réseau pour les deux instances VPX.

Procédez comme suit pour lancer le modèle et déployer une paire VPX haute disponibilité, à l’aide des jeux de disponibilité Azure.

-

À partir de la Place de marché Azure, sélectionnez et lancez le modèle de solution Citrix. Le modèle apparaît.

-

Assurez-vous que le type de déploiement est Gestionnaire de ressources et sélectionnez Créer.

-

La page Principes de base s’affiche. Créez un groupe de ressources et sélectionnez OK.

-

La page Paramètres généraux s’affiche. Tapez les détails et sélectionnez OK.

-

La page Paramètres réseau s’affiche. Vérifiez les configurations du réseau virtuel et du sous-réseau, modifiez les paramètres requis et sélectionnez OK.

-

La page Résumé s’affiche. Vérifiez la configuration et modifiez en conséquence. Sélectionnez OK pour confirmer.

-

La page Acheter apparaît. Sélectionnez Achat pour terminer le déploiement.

Il peut prendre un moment avant que le groupe de ressources Azure soit créé avec les configurations requises. Une fois terminé, sélectionnez le groupe de ressources dans le portail Azure pour afficher les détails de configuration, tels que les règles de LB, les pools back-end, les sondes d’intégrité. La paire haute disponibilité apparaît sous la forme ns-vpx0 et ns-vpx1.

Si d’autres modifications sont nécessaires pour la configuration de HA, telles que la création de règles de sécurité et de ports supplémentaires, les utilisateurs peuvent le faire à partir du portail Azure.

Ensuite, les utilisateurs doivent configurer le serveur virtuel d’équilibrage de charge avec l’ adresse IP publique (PIP) Frontend de l’ALB, sur le nœud principal. Pour trouver le PIP ALB, sélectionnez ALB > Configuration IP frontend.

Consultez la section Ressources pour plus d’informations sur la façon de configurer le serveur virtuel d’équilibrage de charge.

Ressources :

Les liens suivants fournissent des informations supplémentaires relatives au déploiement haute disponibilité et à la configuration du serveur virtuel (serveur virtuel) :

Ressources connexes :

Haute disponibilité grâce aux zones de disponibilité

Les zones de disponibilité Azure sont des emplacements isolés de pannes dans une région Azure, fournissant une alimentation, un refroidissement et une mise en réseau redondantes et augmentant la résilience. Seules les régions Azure spécifiques prennent en charge les zones de disponibilité. Pour plus d’informations, voir :Régions et zones de disponibilité dans Azure.

Les utilisateurs peuvent déployer une paire VPX en mode haute disponibilité à l’aide du modèle appelé « NetScaler 13.0 HA using Availability Zones », disponible dans Azure Marketplace.

Procédez comme suit pour lancer le modèle et déployer une paire VPX haute disponibilité, à l’aide des zones de disponibilité Azure.

-

À partir de la Place de marché Azure, sélectionnez et lancez le modèle de solution Citrix.

-

Assurez-vous que le type de déploiement est Gestionnaire de ressources et sélectionnez Créer.

-

La page Principes de base s’affiche. Entrez les détails et cliquez sur OK.

Remarque :

Assurez-vous qu’une région Azure prenant en charge les zones de disponibilité est sélectionnée. Pour plus d’informations sur les régions qui prennent en charge les zones de disponibilité, voir : Régions et zones de disponibilité dans Azure.

-

La page Paramètres généraux s’affiche. Tapez les détails et sélectionnez OK.

-

La page Paramètres réseau s’affiche. Vérifiez les configurations du réseau virtuel et du sous-réseau, modifiez les paramètres requis et sélectionnez OK.

-

La page Résumé s’affiche. Vérifiez la configuration et modifiez en conséquence. Sélectionnez OK pour confirmer.

-

La page Acheter apparaît. Sélectionnez Achat pour terminer le déploiement.

Il peut prendre un moment avant que le groupe de ressources Azure soit créé avec les configurations requises. Une fois terminé, sélectionnez le groupe de ressources pour voir les détails de configuration, tels que les règles LB, les pools back-end, les sondes d’intégrité, dans le portail Azure. La paire haute disponibilité apparaît sous la forme ns-vpx0 et ns-vpx1. Les utilisateurs peuvent également voir l’emplacement dans la colonne Emplacement.

Si d’autres modifications sont nécessaires pour la configuration de HA, telles que la création de règles de sécurité et de ports supplémentaires, les utilisateurs peuvent le faire à partir du portail Azure.

Modèles ARM (Azure Resource Manager)

Le référentiel GitHub pour les modèles Citrix ADC ARM (Azure Resource Manager) héberge les modèlesCitrix ADC Azure pour le déploiement de Citrix ADC dans Microsoft Azure Cloud Services. Tous les modèles du référentiel sont développés et maintenus par l’équipe d’ingénierie de Citrix ADC.

Chaque modèle de ce référentiel possède une documentation colocalisée décrivant l’utilisation et l’architecture du modèle. Les modèles tentent de codifier l’architecture de déploiement recommandée de Citrix ADC VPX, ou de présenter Citrix ADC à l’utilisateur ou de démontrer une fonctionnalité, une édition ou une option particulière. Les utilisateurs peuvent réutiliser, modifier ou améliorer les modèles en fonction de leurs besoins spécifiques en matière de production et de test. La plupart des modèles nécessitent un abonnement suffisant à portal.azure.com pour créer des ressources et déployer des modèles.

Les modèles Citrix ADC VPX Azure Resource Manager (ARM) sont conçus pour garantir un déploiement simple et cohérent de Citrix ADC VPX autonome. Ces modèles augmentent la fiabilité et la disponibilité du système grâce à la redondance intégrée. Ces modèles ARM prennent en charge les sélections basées sur la fonction Bring Your Own License (BYOL) ou Le choix de la sélection est mentionné dans la description du modèle ou proposé lors du déploiement du modèle.

Pour plus d’informations sur la mise en service d’une instance Citrix ADC VPX sur Microsoft Azure à l’aide de modèles ARM (Azure Resource Manager), consultez la page Modèles Citrix ADC Azure.

Autoscale back-end Citrix ADC GSLB et Domain Based Services avec Cloud Load Balancer

Vue d’ensemble GSLB et DBS

Citrix ADC GSLB prend en charge l’utilisation de DBS (Domain Based Services) pour les équilibreurs de charge Cloud. Cela permet la découverte automatique des services cloud dynamiques à l’aide d’une solution d’équilibreur de charge cloud. Cette configuration permet à Citrix ADC d’implémenter les services GSLB (Global Server Load Balancing Domain-Name Based Services) dans un environnement Active-Active. DBS permet de dimensionner les ressources dorsales dans les environnements Microsoft Azure à partir de la découverte DNS. Cette section couvre les intégrations entre Citrix ADC dans les environnements Azure Auto Scaling. La dernière section du document détaille la possibilité de configurer une paire HA de Citrix ADC qui s’étendent sur deux zones de disponibilité (AZ) différentes spécifiques à une région Azure.

Services basés sur les noms de domaine — Azure ALB

GLSB DBS utilise le nom de domaine complet de l’Azure Load Balancer utilisateur pour mettre à jour dynamiquement les groupes de services GSLB afin d’inclure les serveurs principaux créés et supprimés dans Azure. Pour configurer cette fonctionnalité, les utilisateurs dirigent Citrix ADC vers leur Azure Load Balancer afin d’effectuer un routage dynamique vers différents serveurs dans Azure. Ils peuvent le faire sans avoir à mettre à jour manuellement Citrix ADC chaque fois qu’une instance est créée et supprimée dans Azure. La fonctionnalité Citrix ADC DBS pour les groupes de services GSLB utilise la découverte de services prenant en charge DNS pour déterminer les ressources de service membre de l’espace de noms DBS identifié dans le groupe Autoscale.

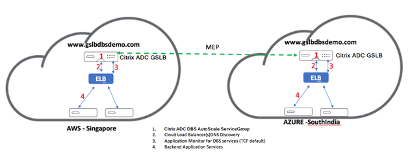

Schéma : Composants Autoscale Citrix ADC GSLB DBS avec équilibreurs de charge cloud

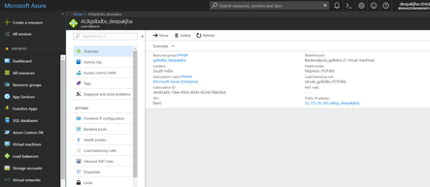

Configuration des composants Azure

-

Connectez-vous au portail Azure de l’utilisateur et créez une nouvelle machine virtuelle à partir d’un modèle Citrix ADC

-

Créer un équilibreur de charge Azure

-

Ajoutez les pools back-end Citrix ADC créés

-

Créez une sonde d’intégrité pour le port 80.

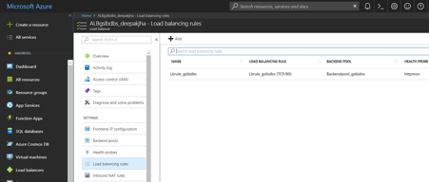

Créez une règle d’équilibrage de charge à l’aide de l’adresse IP frontale créée à partir de l’équilibreur de charge.

-

Protocole : TCP

-

Port principal : 80

-

Pool principal : Citrix ADC créé à l’étape 1

-

Sonde d’intégrité : créé à l’étape 4

-

Persistance de la session : Aucun

-

Configurer le service basé sur le domaine Citrix ADC GSLB

Les configurations suivantes résument ce qui est nécessaire pour activer les services basés sur le domaine pour la mise à l’échelle automatique des ADC dans un environnement compatible GSLB.

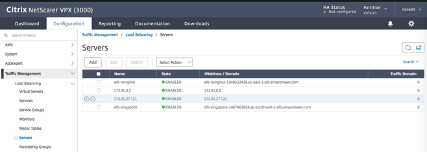

Configuration de gestion du trafic

Remarque :

Il est nécessaire de configurer Citrix ADC avec un serveur de noms ou un serveur virtuel DNS via lequel les domaines ELB /ALB sont résolus pour les groupes de services DBS. Pour plus d’informations sur les serveurs de noms ou les serveurs virtuels DNS, rendez-vous sur : DNS NameServer

-

Naviguez versGestion du trafic > Équilibrage de charge

-

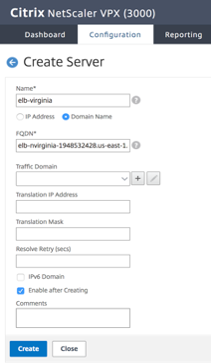

Cliquez surAjouterpour créer un serveur, fournissez un nom et un nom de domaine complet correspondant à l’enregistrement A (nom de domaine) dans Azure pour l’Azure Load Balancer (ALB)

-

Répétez l’étape 2 pour ajouter le deuxième ALB à partir de la deuxième ressource dans Azure.

Configurations GSLB

-

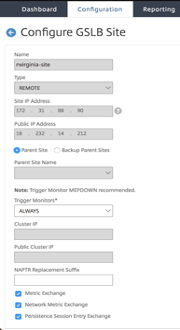

Cliquez sur le boutonAjouterpour configurer un site GSLB

-

Nommez le site.

Le type est configuré comme distant ou local en fonction des utilisateurs Citrix ADC sur lesquels le site est configuré. L’adresse IP du site est l’adresse IP du site GSLB. Le site GSLB utilise cette adresse IP pour communiquer avec les autres sites GSLB. L’adresse IP publique est requise lors de l’utilisation d’un service cloud où une adresse IP particulière est hébergée sur un pare-feu externe ou un périphérique NAT. Le site doit être configuré en tant que site parent. Assurez-vous que les moniteurs de déclenchement sont réglés sur ALWAYS. Veillez également à cocher les trois cases en bas pour l’échange de métriques, l’échange de métriques réseau et l’échange d’entrées de session de persistance.

Citrix vous recommande de définir le paramètre Trigger monitor sur MEPDOWN. Reportez-vous à la section :Configurer un groupe de services GSLB.

-

Cliquez surCréer, répétez les étapes 3 et 4 pour configurer le site GSLB pour l’autre emplacement de ressources dans Azure (cela peut être configuré sur le même Citrix ADC)

-

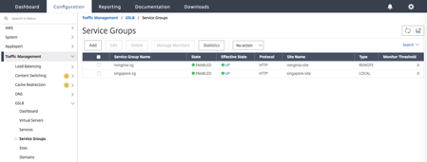

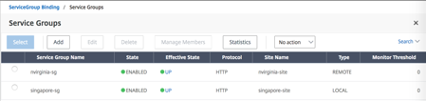

Accédez àGestion du trafic > GSLB > Groupes de services

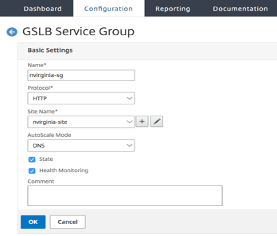

Cliquez sur Ajouter pour ajouter un groupe de services. Nommez le groupe de services, utilisez le protocole HTTP, puis, sous Nom du site, choisissez le site correspondant qui a été créé lors des étapes précédentes. Assurez-vous de configurer le mode AutoScale en tant que DNS et cochez les cases État et Contrôle de l’intégrité. Cliquez sur OK pour créer le groupe de services.

-

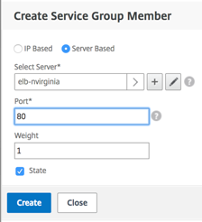

Cliquez sur Membres du groupe de services et sélectionnez Basé sur le serveur. Sélectionnez le serveur Elastic Load Balancing correspondant qui a été configuré au début du guide d’exécution. Configurez le trafic pour passer par le port 80. Cliquez sur Créer.

-

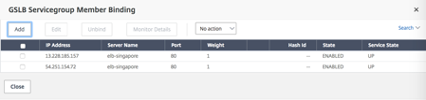

La liaison de membre du groupe de services doit être renseignée avec 2 instances qu’elle reçoit de l’Elastic Load Balancer.

-

Répétez les étapes 5 et 6 pour configurer le groupe de services pour le deuxième emplacement de ressource dans Azure. (Cela peut être fait à partir de la même interface graphique Citrix ADC).

-

La dernière étape consiste à configurer un serveur virtuel GSLB. Accédez à Gestion du trafic > GSLB > Serveurs virtuels.

-

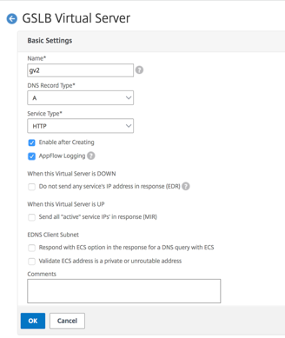

Cliquez sur Ajouter pour créer le serveur virtuel. Nommez le serveur, le type d’enregistrement DNS est défini comme A, le type de service est défini comme HTTP et cochez les cases Activer après la création et la journalisation AppFlow. Cliquez sur OK pour créer le serveur virtuel GSLB.

-

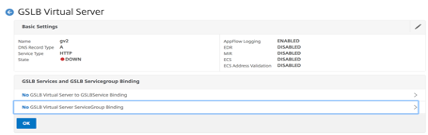

Une fois le serveur virtuel GSLB créé, cliquez surNo GSLB Virtual Server ServiceGroup Binding.

-

Sous Liaison ServiceGroup, utilisezSélectionner le nom du groupede services pour sélectionner et ajouter les groupes de services créés lors des étapes précédentes.

-

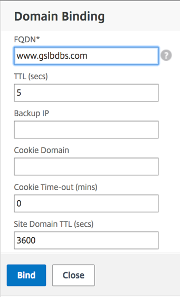

Configurez ensuite la liaison de domaine du serveur virtuel GSLB en cliquant surAucune liaison de domaine de serveur virtuel GSLB. Configurez le nom de domaine complet et la liaison, les autres paramètres peuvent être laissés comme valeurs par défaut.

-

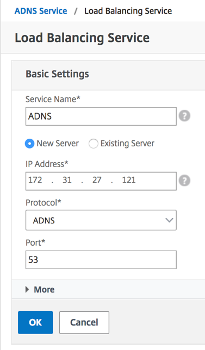

Configurez le service ADNS en cliquant sur Aucun service. Ajoutez un nom de service, cliquez sur Nouveau serveuret entrez l’adresse IP du serveur ADNS. De même, si l’utilisateur ADNS est déjà configuré, les utilisateurs peuvent sélectionnerServeur existant, puis choisir l’ADNS utilisateur dans le menu déroulant. Assurez-vous que le protocole est ADNS et que le trafic est configuré pour circuler sur le port 53.

-

Configurez la méthode comme LEASTCONNECTION et la méthode de sauvegarde comme ROUNDROBIN.

-

Cliquez surTerminéet vérifiez que l’utilisateur GSLB Virtual Server est affiché comme étant En place.

Équilibrage global de charge Citrix ADC pour les déploiements hybrides et multi-cloud

La solution d’équilibrage de charge global (GLB) hybride et multi-cloud Citrix ADC permet aux utilisateurs de répartir le trafic des applications sur plusieurs centres de données dans des clouds hybrides, plusieurs clouds et des déploiements sur site. La solution GLB hybride et multi-cloud Citrix ADC aide les utilisateurs à gérer leur configuration d’équilibrage de charge dans un cloud hybride ou multicloud sans modifier la configuration existante. De plus, si les utilisateurs ont une configuration sur site, ils peuvent tester certains de leurs services dans le cloud à l’aide de la solution GLB hybride et multi-cloud Citrix ADC avant de migrer complètement vers le cloud. Par exemple, les utilisateurs ne peuvent acheminer qu’un faible pourcentage de leur trafic vers le cloud et gérer la majeure partie du trafic sur site. La solution GLB hybride et multi-cloud Citrix ADC permet également aux utilisateurs de gérer et de surveiller les instances Citrix ADC sur des emplacements géographiques à partir d’une console unique et unifiée.

Une architecture hybride et multicloud peut également améliorer les performances globales de l’entreprise en évitant le « verrouillage du fournisseur » et en utilisant une infrastructure différente pour répondre aux besoins des partenaires utilisateurs et des clients. Grâce à une architecture multicloud, les utilisateurs peuvent mieux gérer leurs coûts d’infrastructure puisqu’ils doivent désormais payer uniquement pour ce qu’ils utilisent. Les utilisateurs peuvent également améliorer la mise à l’échelle de leurs applications puisqu’ils utilisent désormais l’infrastructure à la demande. Il vous permet également de passer rapidement d’un cloud à un autre pour profiter des meilleures offres de chaque fournisseur.

Architecture de la solution GLB hybride et multi-cloud Citrix ADC

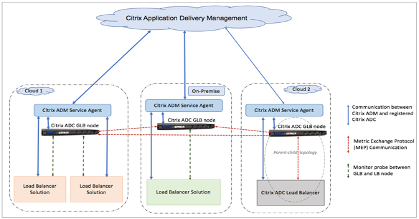

Le diagramme suivant illustre l’architecture de la fonctionnalité GLB hybride et multi-cloud Citrix ADC.

Les nœuds GLB d’Citrix ADC gèrent la résolution de noms DNS. N’importe lequel de ces nœuds GLB peut recevoir des demandes DNS à partir de n’importe quel emplacement client. Le nœud GLB qui reçoit la demande DNS renvoie l’adresse IP du serveur virtuel d’équilibrage de charge sélectionnée par la méthode d’équilibrage de charge configurée. Les mesures (mesures de site, de réseau et de persistance) sont échangées entre les nœuds GLB à l’aide du protocole d’échange de mesures (MEP), qui est un protocole Citrix propriétaire. Pour plus d’informations sur le protocole MEP, voir :Configurer le protocole d’échange de métriques.

Le moniteur configuré dans le nœud GLB surveille l’état d’intégrité du serveur virtuel d’équilibrage de charge dans le même centre de données. Dans une topologie parent-enfant, les mesures entre les nœuds GLB et Citrix ADC sont échangées à l’aide de MEP. Toutefois, la configuration des sondes de moniteur entre un nœud GLB et Citrix ADC LB est facultative dans une topologie parent-enfant.

L’agent de service Citrix Application Delivery Management (ADM) active la communication entre Citrix ADM et les instances gérées dans votre datacenter. Pour plus d’informations sur les agents de service Citrix ADM et sur la façon de les installer, voir :Mise en route.

Remarque :Ce document émet les hypothèses suivantes :

Si les utilisateurs disposent déjà d’une configuration d’équilibrage de charge, celle-ci est opérationnelle.

Une adresse SNIP ou une adresse IP de site GLB est configurée sur chacun des nœuds GLB Citrix ADC. Cette adresse IP est utilisée comme adresse IP source du centre de données lors de l’échange de mesures avec d’autres centres de données.

Un service ADNS ou ADNS-TCP est configuré sur chacune des instances GLB d’Citrix ADC pour recevoir le trafic DNS.

Les groupes de pare-feu et de sécurité requis sont configurés dans les fournisseurs de services cloud.

CONFIGURATION DES GROUPES DE SÉCURITÉ

Les utilisateurs doivent configurer la configuration de pare-feu/groupes de sécurité requise dans les fournisseurs de services cloud. Pour plus d’informations sur les fonctionnalités de sécurité d’AWS, consultez :AWS/Documentation/Amazon VPC/User Guide/Security. Pour plus d’informations sur les groupes de sécurité réseau Microsoft Azure, voir :Azure/Networking/Virtual Network/Planifier des réseaux virtuels/Sécurité.

En outre, sur le nœud GLB, les utilisateurs doivent ouvrir le port 53 pour l’adresse IP du service ADNS/serveur DNS et le port 3009 pour l’adresse IP du site GSLB pour l’échange de trafic MEP. Sur le nœud d’équilibrage de charge, les utilisateurs doivent ouvrir les ports appropriés pour recevoir le trafic de l’application. Par exemple, les utilisateurs doivent ouvrir le port 80 pour recevoir le trafic HTTP et ouvrir le port 443 pour recevoir le trafic HTTPS. Ouvrez le port 443 pour la communication NITRO entre l’agent de service Citrix ADM et Citrix ADM.

Pour la méthode GLB à temps aller-retour dynamique, les utilisateurs doivent ouvrir le port 53 pour autoriser les sondes UDP et TCP en fonction du type de sonde LDNS configuré. Les sondes UDP ou TCP sont initiées à l’aide de l’un des SNIP. Ce paramètre doit donc être effectué pour les groupes de sécurité liés au sous-réseau côté serveur.

Fonctionnalités de la solution GLB hybride et multi-cloud Citrix ADC

Certaines des fonctionnalités de la solution GLB hybride et multi-cloud Citrix ADC sont décrites dans cette section :

Compatibilité avec d’autres solutions d’équilibrage de charge

La solution GLB hybride et multi-cloud Citrix ADC prend en charge diverses solutions d’équilibrage de charge, telles que l’équilibreur de charge Citrix ADC, NGINX, HAProxy et d’autres équilibreurs de charge tiers.

Remarque :

les solutions d’équilibrage de charge autres que Citrix ADC sont prises en charge uniquement si des méthodes GLB basées sur la proximité et non basées sur des métriques sont utilisées et si la topologie parent-enfant n’est pas configurée.

Méthodes GLB

La solution GLB hybride et multi-cloud Citrix ADC prend en charge les méthodes GLB suivantes.

-

Méthodes GLB basées sur des métriques. Les méthodes GLB basées sur les mesures collectent les mesures à partir des autres nœuds Citrix ADC via le protocole d’échange de mesures.

-

Connexion minimale : la demande du client est acheminée vers l’équilibreur de charge qui a le moins de connexions actives.

-

Bande passante minimale : la demande du client est acheminée vers l’équilibreur de charge qui dessert actuellement le moins de trafic.

-

Moins de paquets : la demande du client est acheminée vers l’équilibreur de charge qui a reçu le moins de paquets au cours des 14 dernières secondes.

-

-

Méthodes GLB non métriques

-

Round Robin : La demande du client est acheminée vers l’adresse IP de l’équilibreur de charge qui se trouve en haut de la liste des équilibreurs de charge. Cet équilibreur de charge se déplace ensuite au bas de la liste.

-

Hash IP source : Cette méthode utilise la valeur hachée de l’adresse IP du client pour sélectionner un équilibreur de charge.

-

-

Méthodes GLB basées sur la proximité

-

Proximité statique : La demande du client est acheminée vers l’équilibreur de charge le plus proche de l’adresse IP du client.

-

Round-Trip Time (RTT) : Cette méthode utilise la valeur RTT (le délai de connexion entre le serveur DNS local du client et le centre de données) pour sélectionner l’adresse IP de l’équilibreur de charge le plus performant.

-

Pour plus d’informations sur les méthodes d’équilibrage de charge, voir :Algorithmes d’équilibrage de charge.

Topologies GLB

La solution GLB hybride et multi-cloud Citrix ADC prend en charge la topologie actif-passif et la topologie parent-enfant.

-

Topologie active-passive : assure la reprise après sinistre et assure la disponibilité continue des applications en protégeant contre les points de défaillance. Si le centre de données principal tombe en panne, le centre de données passif devient opérationnel. Pour plus d’informations sur la topologie active-passive GSLB, voir :Configurer GSLB pour la reprise après sinistre.

-

Topologie parent-enfant : peut être utilisée si les clients utilisent les méthodes GLB basées sur des métriques pour configurer les nœuds GLB et LB et si les nœuds LB sont déployés sur une autre instance Citrix ADC. Dans une topologie parent-enfant, le nœud LB (site enfant) doit être une appliance Citrix ADC car l’échange de mesures entre le site parent et le site enfant se fait via le protocole MEP (Metrics Exchange Protocol).

Pour plus d’informations sur la topologie parent-enfant, voir :Déploiement de la topologie parent-enfant à l’aide du protocole MEP.

Prise en charge de IPv6

La solution GLB hybride et multi-cloud Citrix ADC prend également en charge IPv6.

Surveillance

La solution GLB hybride et multi-cloud de Citrix ADC prend en charge les moniteurs intégrés avec une option permettant d’activer la connexion sécurisée. Toutefois, si les configurations LB et GLB sont sur la même instance d’Citrix ADC ou si la topologie parent-enfant est utilisée, la configuration des moniteurs est facultative.

Persistance

La solution GLB hybride et multi-cloud Citrix ADC prend en charge les éléments suivants :

-

Sessions de persistance basées sur IP source, de sorte que plusieurs demandes provenant du même client sont dirigées vers le même service si elles arrivent dans la fenêtre de délai d’expiration configurée. Si la valeur de délai expire avant que le client n’envoie une autre demande, la session est abandonnée et l’algorithme d’équilibrage de charge configuré est utilisé pour sélectionner un nouveau serveur pour la prochaine demande du client.

-

Persistance de débordement afin que le serveur virtuel de sauvegarde continue à traiter les demandes qu’il reçoit, même après que la charge sur le principal tombe en dessous du seuil. Pour plus d’informations, voir :Configurer le débordement.

-

Persistance du site afin que le nœud GLB sélectionne un centre de données pour traiter une demande client et transfère l’adresse IP du centre de données sélectionné pour toutes les demandes DNS suivantes. Si la persistance configurée s’applique à un site qui est DOWN, le nœud GLB utilise une méthode GLB pour sélectionner un nouveau site et le nouveau site devient permanent pour les demandes ultérieures du client.

Configuration à l’aide de Citrix ADM StyleBooks

Les clients peuvent utiliser le StyleBook GLB multi-cloud par défaut sur Citrix ADM pour configurer les instances Citrix ADC avec une configuration GLB hybride et multi-cloud.

Les clients peuvent utiliser le StyleBook GLB multi-cloud pour LB Node StyleBook par défaut pour configurer les nœuds d’équilibrage de charge Citrix ADC qui sont les sites enfants dans une topologie parent-enfant qui gère le trafic de l’application. Utilisez ce StyleBook uniquement si les utilisateurs souhaitent configurer des nœuds LB dans une topologie parent-enfant. Toutefois, chaque nœud LB doit être configuré séparément à l’aide de ce StyleBook.

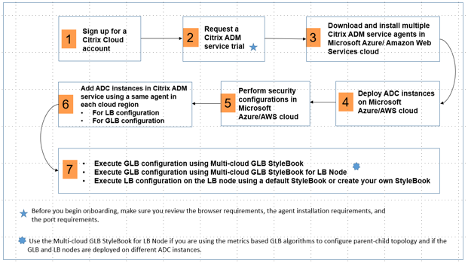

Flux de travail de la configuration de la solution GLB hybride et multi-cloud Citrix ADC

Les clients peuvent utiliser le StyleBook GLB multi-cloud livré sur Citrix ADM pour configurer les instances Citrix ADC avec une configuration GLB hybride et multicloud.

Le diagramme suivant illustre le flux de travail de configuration de la solution GLB hybride et multi-cloud Citrix ADC. Les étapes du diagramme de workflow sont expliquées plus en détail après le diagramme.

Effectuez les tâches suivantes en tant qu’administrateur de cloud :

-

Inscrivez-vous pour un compte Citrix Cloud.

Pour commencer à utiliser Citrix ADM, créez un compte d’entreprise Citrix Cloud ou rejoignez un compte existant créé par un membre de votre entreprise.

-

Une fois que les utilisateurs se sont connectés à Citrix Cloud, cliquez surGérerdans la vignetteCitrix Application Delivery Managementpour configurer le service ADM pour la première fois.

-

Téléchargez et installez plusieurs agents de service Citrix ADM.

Les utilisateurs doivent installer et configurer l’agent de service Citrix ADM dans leur environnement réseau pour permettre la communication entre Citrix ADM et les instances gérées dans leur centre de données ou leur cloud. Installez un agent dans chaque région, afin qu’ils puissent configurer les configurations LB et GLB sur les instances gérées. Les configurations LB et GLB peuvent partager un seul agent. Pour plus d’informations sur les trois tâches ci-dessus, voir :Premiers pas.

-

Déployez des équilibreurs de charge sur Microsoft Azure/AWS cloud/centres de données locaux.

En fonction du type d’équilibreurs de charge que les utilisateurs déploient sur le cloud et sur site, provisionnez-les en conséquence. Par exemple, les utilisateurs peuvent provisionner des instances Citrix ADC VPX dans un portail Microsoft Azure Resource Manager (ARM), dans un cloud privé virtuel Amazon Web Services (AWS) et dans des centres de données sur site. Configurez les instances Citrix ADC pour qu’elles fonctionnent en tant que nœuds LB ou GLB en mode autonome, en créant les machines virtuelles et en configurant d’autres ressources. Pour plus d’informations sur le déploiement d’instances Citrix ADC VPX, consultez les documents suivants :

-

Effectuer des configurations de sécurité.

Configurez des groupes de sécurité réseau et des listes ACL réseau dans ARM et AWS afin de contrôler le trafic entrant et sortant pour les instances utilisateur et les sous-réseaux.

-

Ajoutez des instances de Citrix ADC dans Citrix ADM.

Les instances Citrix ADC sont des appliances réseau ou des appliances virtuelles que les utilisateurs souhaitent découvrir, gérer et surveiller à partir de Citrix ADM. Pour gérer et surveiller ces instances, les utilisateurs doivent ajouter les instances au service et enregistrer les instances LB (si les utilisateurs utilisent Citrix ADC pour LB) et GLB. Pour plus d’informations sur la façon d’ajouter des instances Citrix ADC dans Citrix ADM, voir :Mise en route.

-

Implémentez les configurations GLB et LB à l’aide de Citrix ADM StyleBooks par défaut.

-

UtilisezMulti-Cloud GLB StyleBookpour exécuter la configuration GLB sur les instances GLB Citrix ADC sélectionnées.

-

Implémentez la configuration d’équilibrage de charge. (Les utilisateurs peuvent ignorer cette étape s’ils disposent déjà de configurations LB sur les instances gérées.)

Les utilisateurs peuvent configurer des équilibreurs de charge sur les instances Citrix ADC de deux manières :

-

Configurez manuellement les instances pour l’équilibrage de charge des applications. Pour plus d’informations sur la façon de configurer manuellement les instances, voir :Configurer l’équilibrage de charge de base.

-

Utilisez StyleBooks. Les utilisateurs peuvent utiliser l’un des StyleBooks Citrix ADM (StyleBook d’équilibrage de charge HTTP/SSL ou StyleBook d’équilibrage de charge HTTP/SSL (with Monitors)) pour créer la configuration de l’équilibreur de charge sur l’instance Citrix ADC sélectionnée. Les utilisateurs peuvent également créer leurs propres StyleBooks. Pour plus d’informations sur StyleBooks, voir : StyleBooks.

-

-

UtilisezMulti-Cloud GLB StyleBook for LB Nodepour configurer la topologie parent-enfant GLB dans l’un des cas suivants :

-

Si les utilisateurs utilisent les algorithmes GLB basés sur des métriques (Least Packets, Least Connections, Least Bandwidth) pour configurer les nœuds GLB et LB et si les nœuds LB sont déployés sur une instance Citrix ADC différente

-

Si la persistance du site est requise

-

Utilisation de StyleBooks pour configurer GLB sur les nœuds Citrix ADC LB

Les clients peuvent utiliser leStyleBook GLB multi-cloud pour le nœud LBs’ils utilisent les algorithmes GLB basés sur des métriques (Least Packets, Least Connections, Least Bandwidth) pour configurer les nœuds GLB et LB et si les nœuds LB sont déployés sur une instance Citrix ADC différente.

Les utilisateurs peuvent également utiliser ce StyleBook pour configurer davantage de sites enfants pour un site parent existant. Ce StyleBook configure un site enfant à la fois. Ainsi, créez autant de configurations (packs de configuration) à partir de ce StyleBook qu’il y a des sites enfants. Le StyleBook applique la configuration GLB sur les sites enfants. Les utilisateurs peuvent configurer un maximum de 1 024 sites enfants.

Remarque :

Utilisez le StyleBook GLB multi-cloud disponible ici : Utilisation de StyleBooks pour configurer GLBpour configurer les sites parents.

Ce StyleBook formule les hypothèses suivantes :

-

Une adresse SNIP ou une adresse IP de site GLB est configurée.

-

Les groupes de pare-feu et de sécurité requis sont configurés dans les fournisseurs de services cloud.

Configuration d’un site enfant dans une topologie parent-enfant à l’aide de Multi-Cloud GLB StyleBook for LB Node

-

Accédez àApplications>Configuration, puis cliquez surCréer nouveau.

-

La pageChoisir un StyleBookaffiche tous les StyleBooks disponibles pour une utilisation par le client dans Citrix Application Delivery Management (ADM). Faites défiler vers le bas et sélectionnezStyleBook GLB multi-cloud pour LB Node.

Le StyleBook apparaît sous la forme d’une page d’interface utilisateur sur laquelle les utilisateurs peuvent entrer les valeurs de tous les paramètres définis dans ce StyleBook.

Remarque :

Les termes centre de données et sites sont utilisés de manière interchangeable dans ce document.

-

Définissez les paramètres suivants :

-

Nom de l’application. Entrez le nom de l’application GLB déployée sur les sites GLB pour lesquels vous souhaitez créer des sites enfants.

-

Protocole. Sélectionnez le protocole d’application de l’application déployée dans la zone de liste déroulante.

-

Bilan de santé LB (facultatif)

-

Type de vérification de l’état. Dans la zone de liste déroulante, sélectionnez le type de sonde utilisée pour vérifier l’état de l’adresse VIP de l’équilibreur de charge qui représente l’application sur un site.

-

Mode sécurisé. (Facultatif) SélectionnezOuipour activer ce paramètre si des contrôles de santé basés sur SSL sont requis.

-

Demande HTTP. (Facultatif) Si les utilisateurs ont sélectionné HTTP comme type de contrôle de santé, entrez la requête HTTP complète utilisée pour sonder l’adresse VIP.

-

Liste des codes de réponse d’état HTTP. (Facultatif) Si les utilisateurs ont sélectionné HTTP comme type de contrôle de santé, entrez la liste des codes d’état HTTP attendus dans les réponses aux requêtes HTTP lorsque le VIP est sain.

-

-

-

Configuration du site parent.

Fournissez les détails du site parent (nœud GLB) sous lequel vous souhaitez créer le site enfant (nœud LB).

-

Nom du site. Entrez le nom du site parent.

-

Adresse IP du site. Entrez l’adresse IP que le site parent utilise comme adresse IP source lors de l’échange de mesures avec d’autres sites. Cette adresse IP est supposée être déjà configurée sur le nœud GLB de chaque site.

-

Adresse IP publique du site. (Facultatif) Entrez l’adresse IP publique du site parent qui est utilisée pour échanger des métriques, si l’adresse IP de ce site est NAT’ed.

-

-

Configuration du site enfant.

Fournissez les détails du site enfant.

-

Nom du site. Entrez le nom du site.

-

Adresse IP du site. Entrez l’adresse IP du site enfant. Ici, utilisez l’adresse IP privée ou SNIP du nœud Citrix ADC configuré en tant que site enfant.

-

Adresse IP publique du site. (Facultatif) Entrez l’adresse IP publique du site enfant qui est utilisée pour échanger des métriques, si l’adresse IP de ce site est NAT’ed.

-

-

Configuration des services GLB actifs (facultatif)

Configurez les services GLB actifs uniquement si l’adresse IP du serveur virtuel LB n’est pas une adresse IP publique. Cette section permet aux utilisateurs de configurer la liste des services GLB locaux sur les sites où l’application est déployée.

-

IP du service. Entrez l’adresse IP du serveur virtuel d’équilibrage de charge sur ce site.

-

Adresse IP publique du service. Si l’adresse IP virtuelle est privée et possède une adresse IP publique qui lui est associée, spécifiez l’adresse IP publique.

-

Port de service. Entrez le port du service GLB sur ce site.

-

Nom du site. Entrez le nom du site sur lequel se trouve le service GLB.

-

-

Cliquez surTarget Instanceset sélectionnez les instances Citrix ADC configurées en tant qu’instances GLB sur chaque site sur lequel vous souhaitez déployer la configuration GLB.

-

Cliquez surCréerpour créer la configuration LB sur l’instance Citrix ADC sélectionnée (nœud LB). Les utilisateurs peuvent également cliquer surExécution à secpour vérifier les objets qui seraient créés dans les instances cibles. La configuration StyleBook que les utilisateurs ont créée apparaît dans la liste des configurations sur la page Configurations. Les utilisateurs peuvent examiner, mettre à jour ou supprimer cette configuration à l’aide de l’interface utilisateur graphique de Citrix ADM.

Pour plus d’informations sur la façon de déployer une instance Citrix ADC VPX sur Microsoft Azure, consultez Déployer une instance Citrix ADC VPX sur Microsoft Azure.

Pour plus d’informations sur le fonctionnement d’une instance Citrix ADC VPX sur Azure, consultez How a Citrix ADC VPX Instance Works on Azure.

Pour plus d’informations sur la façon de configurer GSLB sur les instances Citrix ADC VPX, consultez Configurer GSLB sur les instances Citrix ADC VPX.

Pour plus d’informations sur la façon de configurer GSLB sur une configuration haute disponibilité active-standby sur Azure, consultez Configurer GSLB sur une configuration haute disponibilité active-veille.

Conditions préalables

Les utilisateurs ont besoin de certaines connaissances préalables avant de déployer une instance Citrix VPX sur Azure :

-

Familiarité avec la terminologie Azure et les détails du réseau. Pour plus d’informations, consultez la terminologie Azure dans la section précédente.

- Connaissance d’une appliance Citrix ADC. Pour des informations détaillées sur l’appliance Citrix ADC, voir :Citrix ADC 13.0.

- Pour en savoir plus sur la mise en réseau Citrix ADC, consultez la rubrique Networking : Networking.

Prérequis Azure GSLB

Les conditions préalables pour les groupes de services Citrix ADC GSLB incluent un environnement Amazon Web Services / Microsoft Azure fonctionnel avec les connaissances et la capacité de configurer des groupes de sécurité, des serveurs Web Linux, des Citrix ADC au sein d’AWS, des adresses IP Elastic et des équilibreurs de charge Elastic.

L’intégration du service GSLB DBS nécessite Citrix ADC version 12.0.57 pour les instances d’équilibrage de charge AWS ELB et Microsoft Azure ALB.

Améliorations des fonctionnalités du groupe de services Citrix ADC GSLB

Entité Groupe de services GSLB : Citrix ADC version 12.0.57

GSLB Service Group prend en charge Autoscale à l’aide de la découverte dynamique DBS.

Les composants de fonction DBS (service basé sur le domaine) doivent être liés au groupe de services GSLB

Exemple :

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoscale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

Limitations

L’exécution de la solution d’équilibrage de charge Citrix ADC VPX sur ARM impose les limitations suivantes :

-

L’architecture Azure ne prend pas en charge les fonctionnalités Citrix ADC suivantes :

-

Mise en cluster

-

IPv6

-

ARP gratuit (GARP)

-

Mode L2 (pontage). Les serveurs virtuels transparents sont pris en charge avec L2 (réécriture MAC) pour les serveurs du même sous-réseau que le SNIP.

-

VLAN balisé

-

Routage dynamique

-

MAC virtuel

-

USIP

-

Trames Jumbo

-

-

Si vous pensez avoir besoin d’arrêter et de désallouer temporairement la machine virtuelle Citrix ADC VPX à tout moment, attribuez une adresse IP interne statique lors de la création de la machine virtuelle. Si vous n’attribuez pas d’adresse IP interne statique, Azure peut attribuer à la machine virtuelle une adresse IP différente chaque fois qu’elle redémarre, et la machine virtuelle risque de devenir inaccessible.

-

Dans un déploiement Azure, seuls les modèles Citrix ADC VPX suivants sont pris en charge : VPX 10, VPX 200, VPX 1000 et VPX 3000. Pour plus d’informations, consultez la fiche technique Citrix ADC VPX.

-

Si une instance Citrix ADC VPX avec un numéro de modèle supérieur à VPX 3000 est utilisée, le débit réseau peut ne pas être le même que celui spécifié par la licence de l’instance. Toutefois, d’autres fonctionnalités, telles que le débit SSL et les transactions SSL par seconde, peuvent s’améliorer.

-

L’ « ID de déploiement » qu’Azure génère lors du provisionnement de la machine virtuelle n’est pas visible par l’utilisateur dans ARM. Les utilisateurs ne peuvent pas utiliser l’ID de déploiement pour déployer l’appliance Citrix ADC VPX sur ARM.

-

L’instance Citrix ADC VPX prend en charge un débit de 20 Mo/s et les fonctionnalités de l’édition standard lorsqu’elle est initialisée.

-

Pour un déploiement XenApp et XenDesktop, un serveur virtuel VPN sur une instance VPX peut être configuré dans les modes suivants :

-

Mode de base, où le paramètre de serveur virtuel VPN ICAOnly est défini sur ON. Le mode de base fonctionne entièrement sur une instance Citrix ADC VPX sans licence.

-

Mode SmartAccess, où le paramètre serveur virtuel ICAOnly VPN est défini sur OFF. Le mode SmartAccess ne fonctionne que pour 5 utilisateurs de session AAA Citrix ADC sur une instance Citrix ADC VPX sans licence.

-

Remarque :

pour configurer la fonctionnalité SmartControl, les utilisateurs doivent appliquer une licence Premium à l’instance Citrix ADC VPX.

Modèles et licences pris en charge par Azure-VPX

Dans un déploiement Azure, seuls les modèles Citrix ADC VPX suivants sont pris en charge : VPX 10, VPX 200, VPX 1000 et VPX 3000. Pour plus d’informations, consultez la fiche technique Citrix ADC VPX.

Une instance Citrix ADC VPX sur Azure nécessite une licence. Les options de licence suivantes sont disponibles pour les instances Citrix ADC VPX exécutées sur Azure.

- Licences basées sur un abonnement : les appliances Citrix ADC VPX sont disponibles en tant qu’instances payantes sur Azure Marketplace. Les licences par abonnement sont une option de paiement à l’utilisation. Les utilisateurs sont facturés à l’heure. Les modèles VPX et les types de licence suivants sont disponibles sur Azure Marketplace :

| Modèle VPX | Type de licence |

|---|---|

| VPX10 | Standard, Avancé, Premium |

| VPX200 | Standard, Avancé, Premium |

| VPX 1000 | Standard, Avancé, Premium |

| VPX 3000 | Standard, Avancé, Premium |

-

Bring your own license (BYOL) : Si les utilisateurs apportent leur propre licence (BYOL), ils doivent consulter le Guide des licences VPX à l’adresse :CTX122426/NetScaler VPX and CloudBridge VPX Licensing Guide. Les utilisateurs doivent :

-

Utiliser le portail de licences dans MyCitrix pour générer une licence valide.

-

Télécharger la licence sur l’instance.

-

-

Licences d’enregistrement et de retrait Citrix ADC VPX : Pour plus d’informations, voir : Licencesd’enregistrement et de départ Citrix ADC VPX.

À partir de NetScaler version 12.0 56.20, VPX Express pour les déploiements locaux et cloud ne nécessite pas de fichier de licence. Pour plus d’informations sur Citrix ADC VPX Express, consultez la section « Licence Citrix ADC VPX Express » dans Vue d’ensemble des licences Citrix ADC, qui peut être trouvée ici : Présentation des licences.

Remarque :

Quelle que soit la licence horaire par abonnement achetée auprès d’Azure Marketplace, dans de rares cas, l’instance Citrix ADC VPX déployée sur Azure peut proposer une licence NetScaler par défaut. Cela se produit en raison de problèmes avec Azure Instance Metadata Service (IMDS).

Effectuez un redémarrage à chaud avant de modifier la configuration de l’instance Citrix ADC VPX, afin d’activer la licence Citrix ADC VPX correcte.

Instructions relatives à l’utilisation des ports

Les utilisateurs peuvent configurer davantage de règles entrantes et sortantes dans NSG lors de la création de l’instance NetScaler VPX ou après le provisionnement de la machine virtuelle. Chaque règle entrante et sortante est associée à un port public et à un port privé.

Avant de configurer les règles NSG, prenez note des consignes suivantes concernant les numéros de port que les utilisateurs peuvent utiliser :

-

L’instance NetScaler VPX réserve les ports suivants. Les utilisateurs ne peuvent pas les définir comme des ports privés lorsqu’ils utilisent l’adresse IP publique pour les requêtes provenant d’Internet. Ports 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. Toutefois, si les utilisateurs souhaitent que les services Internet tels que le VIP utilisent un port standard (par exemple, le port 443), ils doivent créer un mappage de port à l’aide du NSG. Le port standard est ensuite mappé à un port différent qui est configuré sur Citrix ADC VPX pour ce service VIP. Par exemple, un service VIP peut s’exécuter sur le port 8443 sur l’instance VPX mais être mappé sur le port public 443. Ainsi, lorsque l’utilisateur accède au port 443 via l’IP publique, la requête est dirigée vers le port privé 8443.

-

L’adresse IP publique ne prend pas en charge les protocoles dans lesquels le mappage de port est ouvert dynamiquement, tels que FTP passif ou ALG.

-

La haute disponibilité ne fonctionne pas pour le trafic qui utilise une adresse IP publique (PIP) associée à une instance VPX, au lieu d’un PIP configuré sur l’équilibreur de charge Azure. Pour plus d’informations, voir :Configurer une configuration haute disponibilité avec une adresse IP unique et une seule carte réseau.

-

Dans un déploiement NetScaler Gateway, les utilisateurs n’ont pas besoin de configurer une adresse SNIP, car le NSIP peut être utilisé comme SNIP lorsqu’aucun SNIP n’est configuré. Les utilisateurs doivent configurer l’adresse VIP en utilisant l’adresse NSIP et un numéro de port non standard. Pour la configuration de rappel sur le serveur principal, le numéro de port VIP doit être spécifié avec l’URL VIP (par exemple, url : port).

Remarque :

Dans Azure Resource Manager, une instance Citrix ADC VPX est associée à deux adresses IP : une adresse IP publique (PIP) et une adresse IP interne. Pendant que le trafic externe se connecte au PIP, l’adresse IP interne ou le NSIP n’est pas routable. Pour configurer un VIP dans VPX, utilisez l’adresse IP interne (NSIP) et l’un des ports libres disponibles. N’utilisez pas le PIP pour configurer un VIP.

Par exemple, si le NSIP d’une instance Citrix ADC VPX est 10.1.0.3 et qu’un port libre disponible est 10022, les utilisateurs peuvent configurer un VIP en fournissant la combinaison 10.1.0. 3:10022 (adresse NSIP+port).

Dans cet article

- Contributeurs

- Vue d’ensemble

- Citrix VPX

- Microsoft Azure

- Terminologie Azure

- Cas d’utilisation

- Types de déploiement

- Déploiement multi-NIC Multi-IP (trois cartes réseau) pour GSLB

- Déploiement du modèle Azure Resource Manager (ARM)

- Étapes de déploiement

- Architecture multi-NIC Multi-IP (trois cartes réseau)

- Modèles ARM (Azure Resource Manager)

- Autoscale back-end Citrix ADC GSLB et Domain Based Services avec Cloud Load Balancer

- Équilibrage global de charge Citrix ADC pour les déploiements hybrides et multi-cloud

- Architecture de la solution GLB hybride et multi-cloud Citrix ADC

- Fonctionnalités de la solution GLB hybride et multi-cloud Citrix ADC

- Configuration à l’aide de Citrix ADM StyleBooks

- Flux de travail de la configuration de la solution GLB hybride et multi-cloud Citrix ADC

- Conditions préalables

- Prérequis Azure GSLB

- Limitations

- Modèles et licences pris en charge par Azure-VPX

- Instructions relatives à l’utilisation des ports