适用于 Secure Private Access 的 Connector Appliance

Connector Appliance 是虚拟机管理程序中托管的 Citrix 组件。它充当 Citrix Cloud 与您的资源位置之间的通信渠道,无需任何复杂的网络或基础架构配置即可实现云管理。Connector Appliance 使您能够管理和专注于为用户提供价值的资源。

从 Connector Appliance 到云的所有连接均使用标准 HTTPS 端口 (443) 和 TCP 协议建立。不接受任何传入连接。允许使用以下 FQDN 的 TCP 端口 443 出站:

- *.nssvc.net

- *.netscalermgmt.net

- *.citrixworkspacesapi.net

- *.citrixnetworkapi.net

- *.citrix.com

- *.servicebus.windows.net

- *.adm.cloud.com

使用 Connector Appliance 配置 Secure Private Access

-

在资源位置中安装两个或更多 Connector Appliance。

有关设置 Connector Appliance 的更多信息,请参阅适用于云服务的 Connector Appliance。

-

要配置 Secure Private Access 以使用 KCD 连接到本地 Web 应用程序,请完成以下步骤来配置 KCD:

-

将 Connector Appliance 加入到 Active Directory 域。

加入 Active Directory 林后,您可以在配置 Secure Private Access 时使用 Kerberos 约束委派 (KCD),但它不会启用身份请求或身份验证以使用 Connector Appliance。

-

使用 Connector Appliance 控制台中提供的 IP 地址连接到浏览器中的 Connector Appliance 管理 Web 页面。

-

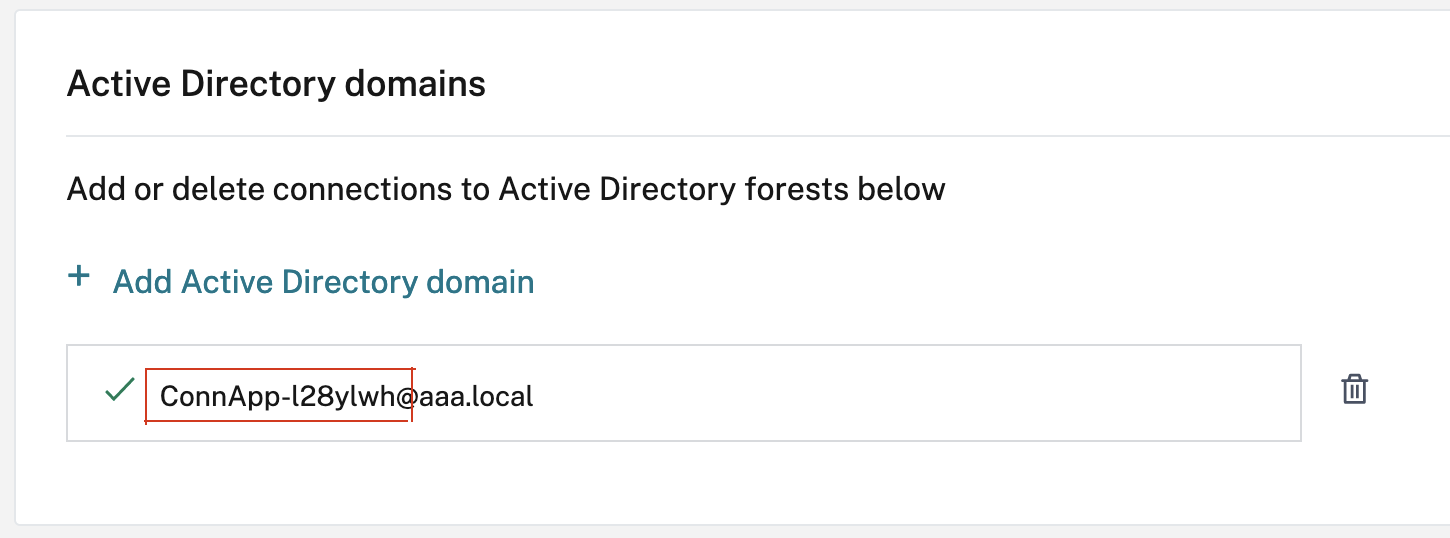

在 Active Directory 域名部分,单击 + 添加 Active Directory 域。

如果您的管理页面中没有 Active Directory 域部分,请联系 Citrix 申请注册预览版。

-

在“域名”字段中输入 域名 。单击添加。

-

Connector Appliance 会检查域。如果检查成功,则会打开“加入Active Directory”对话框。

-

输入对此域具有加入权限的 Active Directory 用户的用户名和密码。

-

Connector Appliance 会建议计算机名称。您可以选择覆盖建议的名称,并自行提供长度不超过 15 个字符的计算机名称。记下计算机帐户名称。

此计算机名称是在 Connector Appliance 加入时在 Active Directory 域中创建的。

-

单击“加入”。

-

-

为没有负载平衡器的 Web 服务器配置 Kerberos 约束委派。

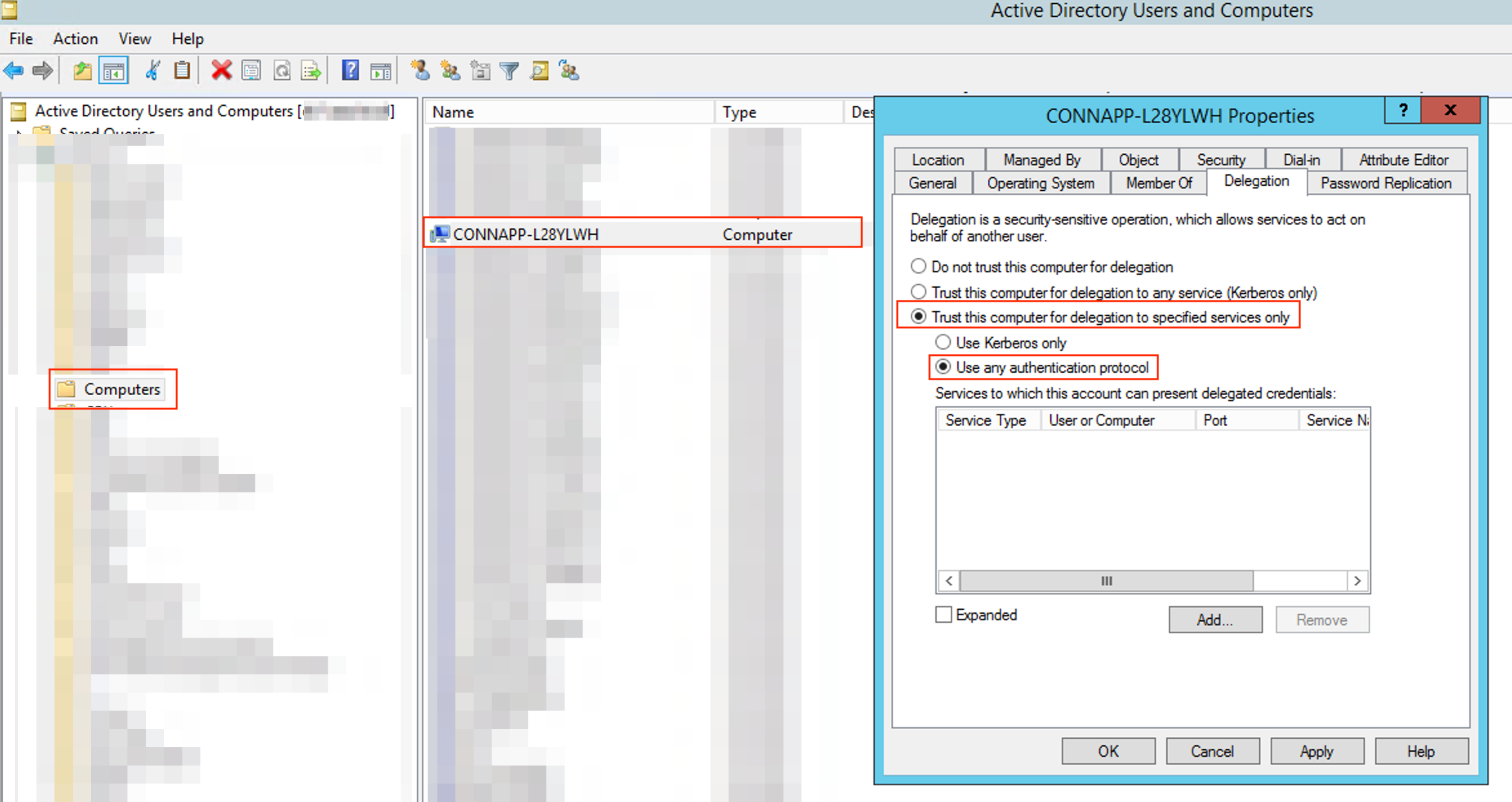

- 确定连接器装置的计算机名称。您可以从托管位置获取此名称,也可以直接从连接器 UI 中获取此名称。

- 在 Active Directory 控制器上,查找 Connector Appliance 计算机。

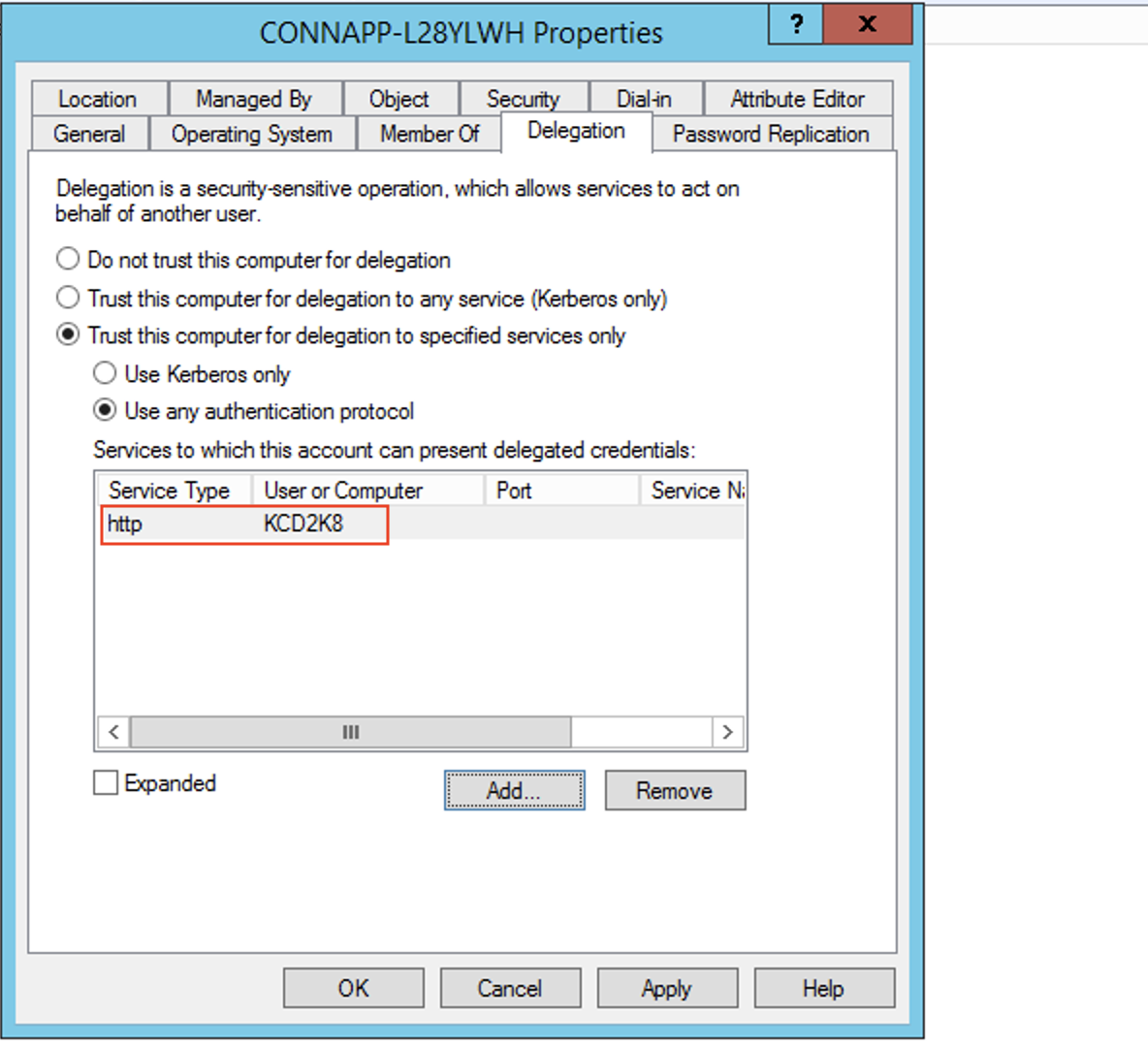

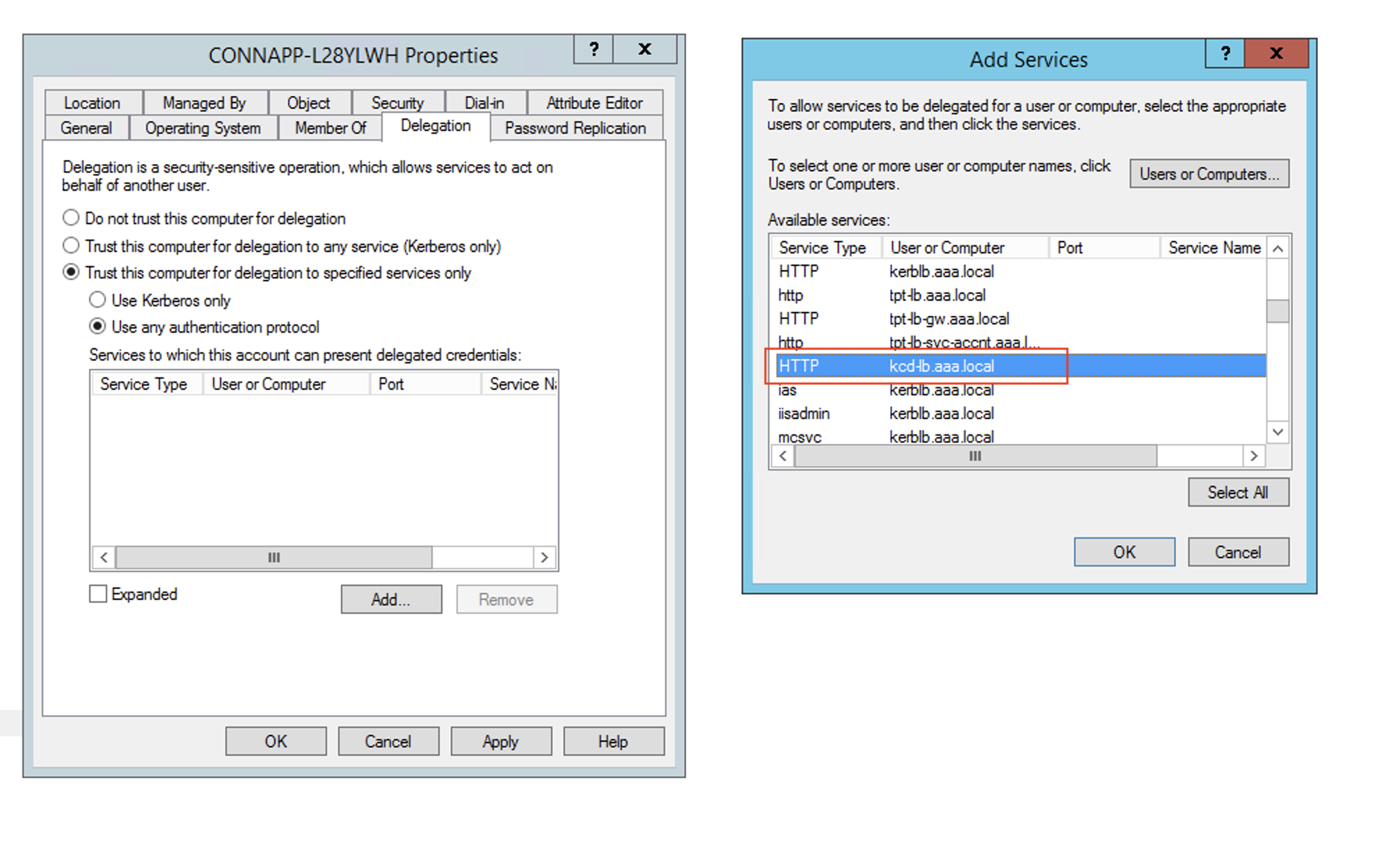

- 转到 Connector 设备计算机帐户的属性,然后导航到委派选项卡。

-

选择信任计算机以仅委派给指定的服务。 ,然后选择 使用任何身份验证协议。

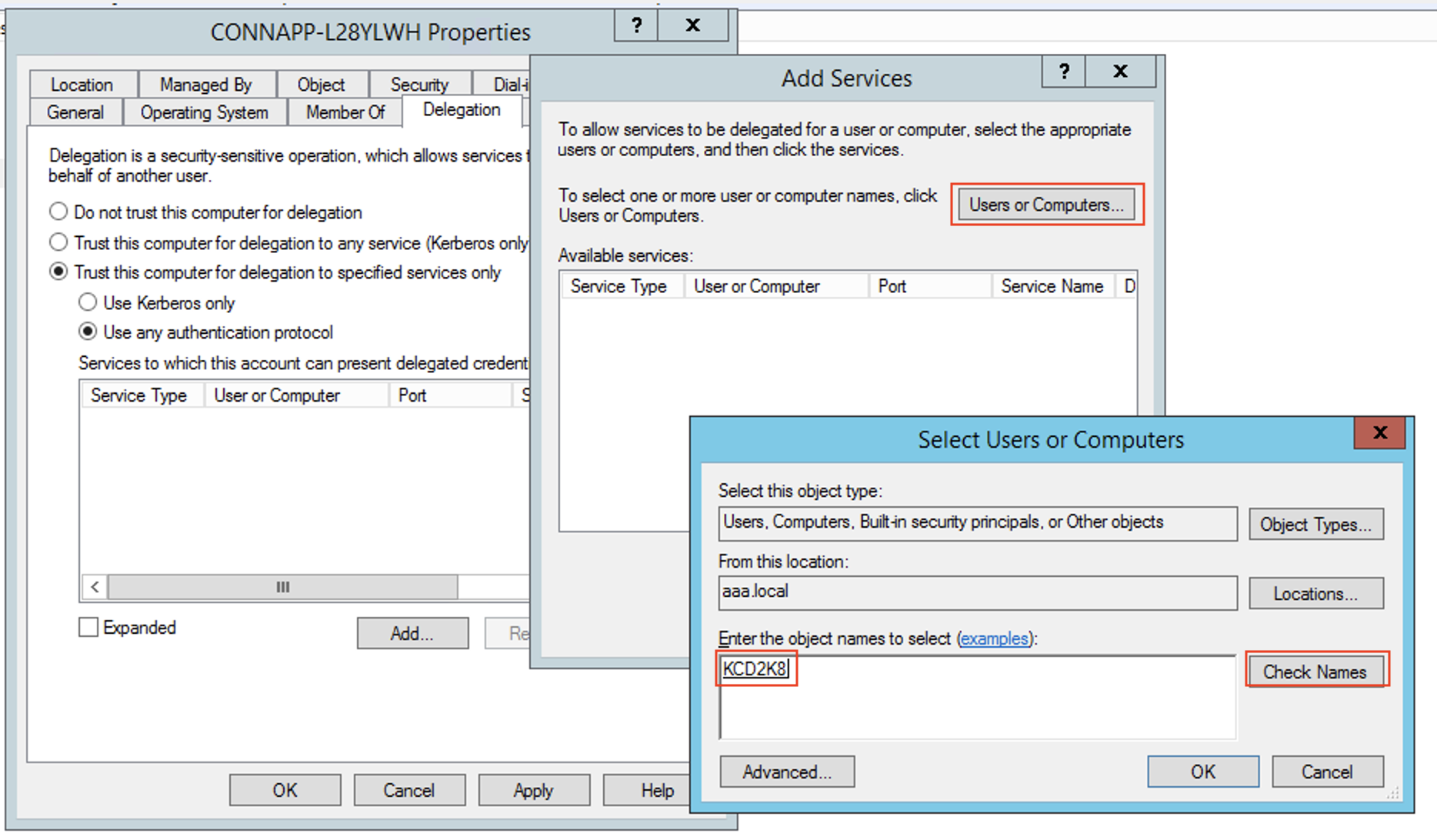

- 单击“添加”。

- 单击用户或 计算机。

- 输入目标 Web 服务器计算机名称,然后单击检查名称。在上图中, KCD2K8 是 Web 服务器。

- 单击确定。

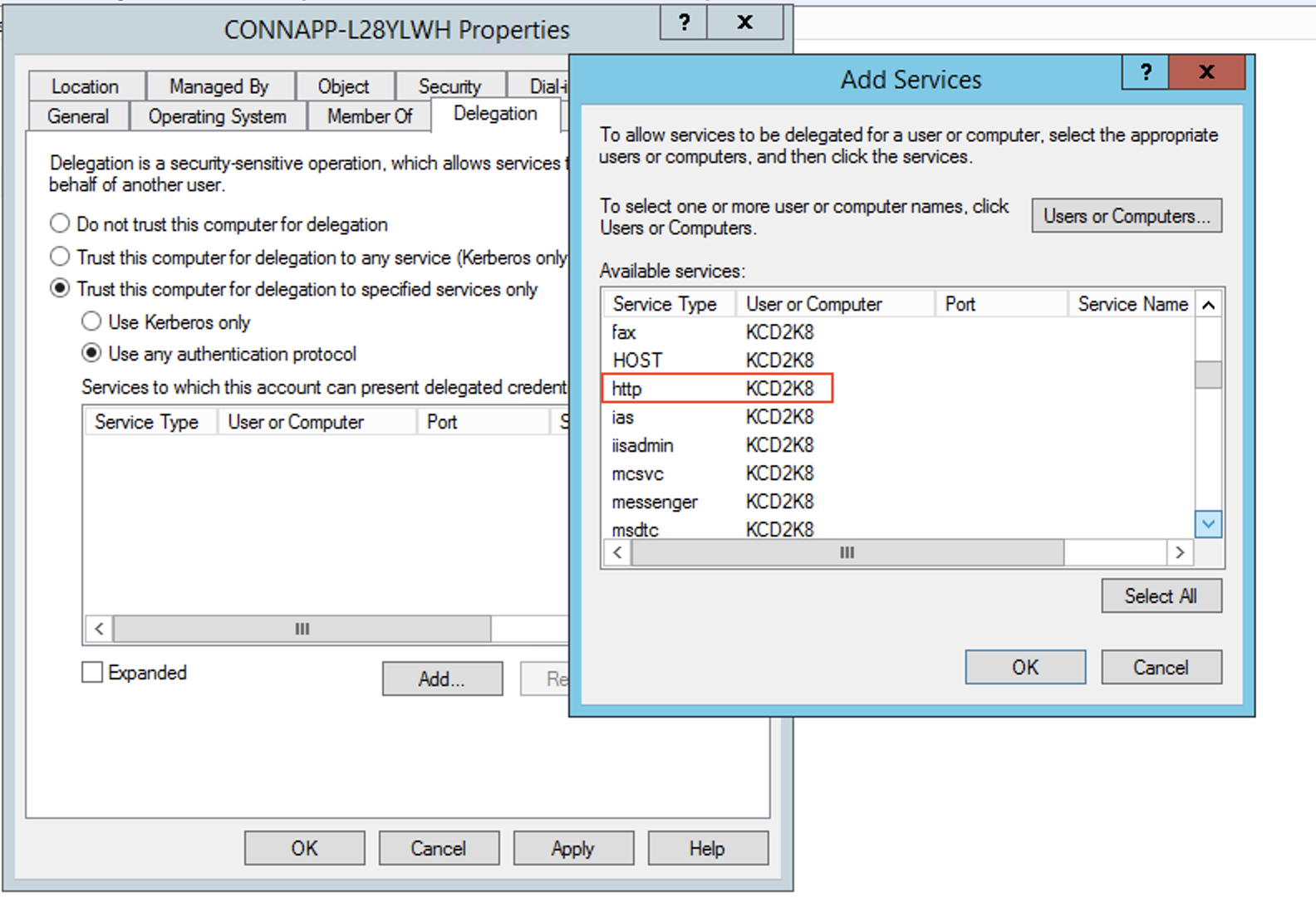

-

选择服务类型 http。

- 单击确定。

-

单击“应用”,然后单击“确定”。

这样就完成了为 Web 服务器添加委派的过程。

-

为负载平衡器后面的 Web 服务器配置 Kerberos 约束委派 (KCD)。

-

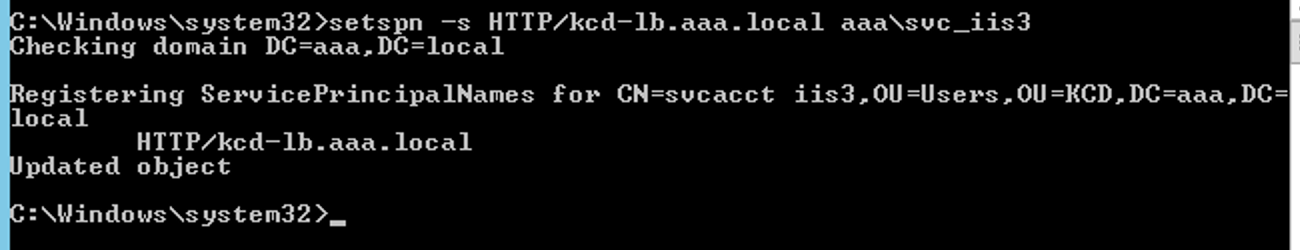

使用以下

setspn命令将负载平衡器 SPN 添加到服务帐户。setspn -S HTTP/<web_server_fqdn> <service_account>

-

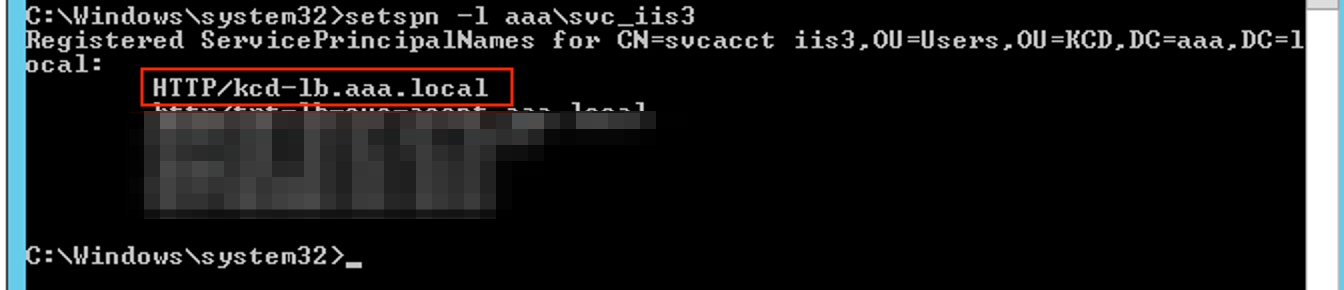

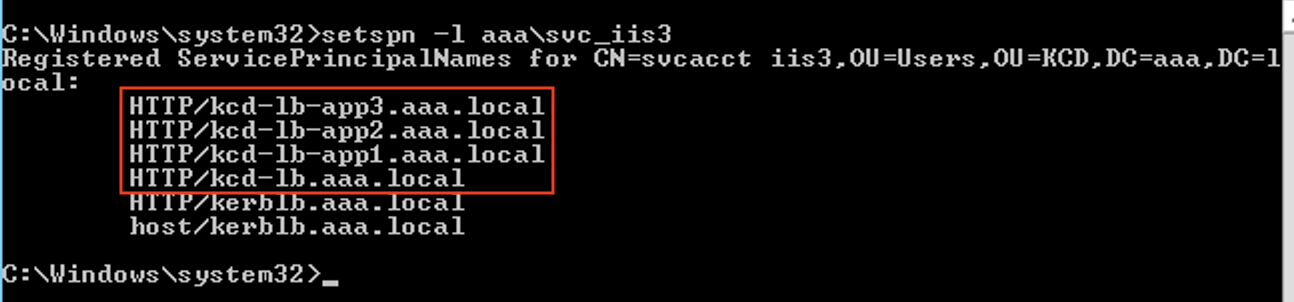

使用以下命令确认服务帐户的 SPN。

setspn -l <service_account>

-

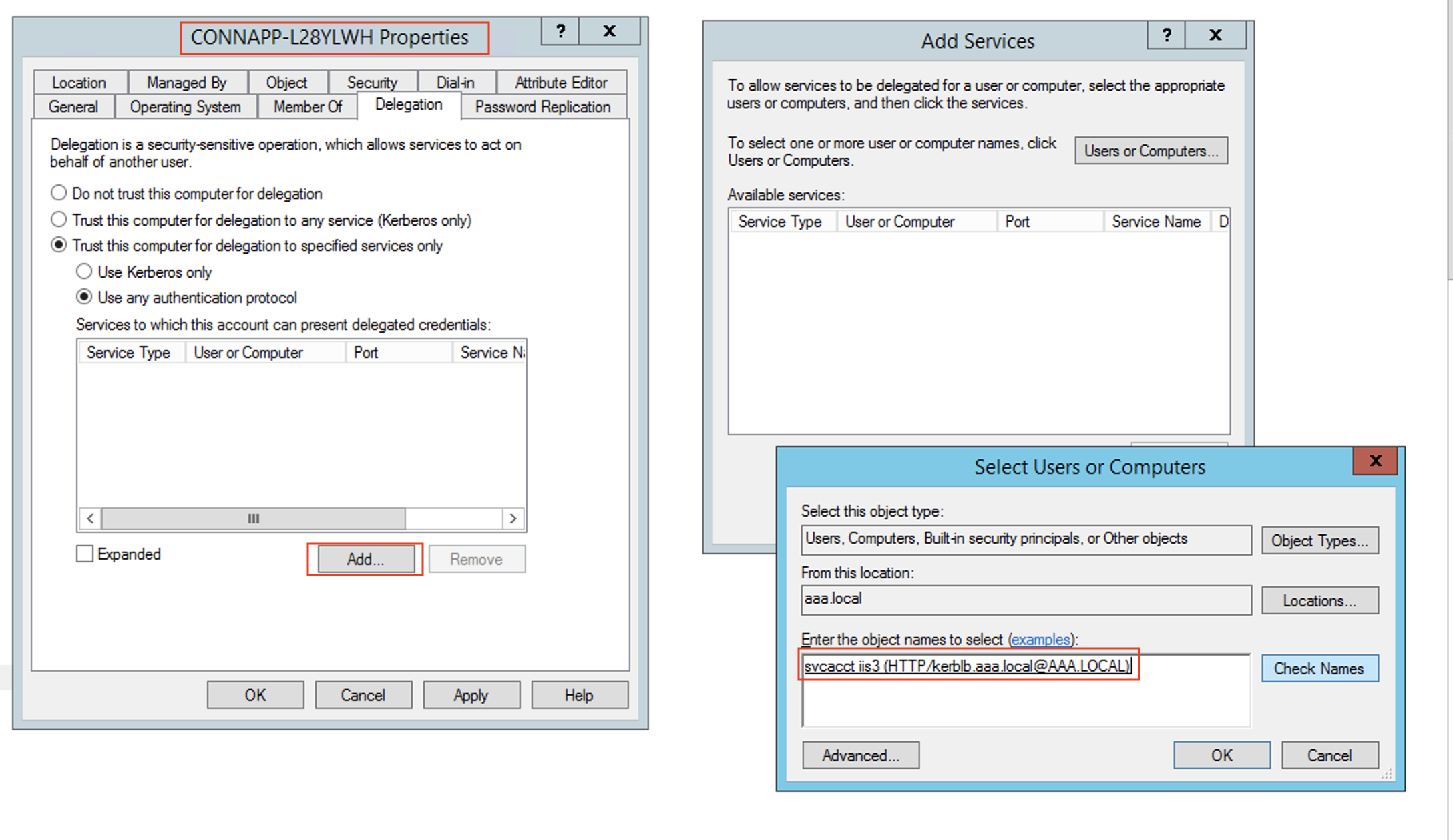

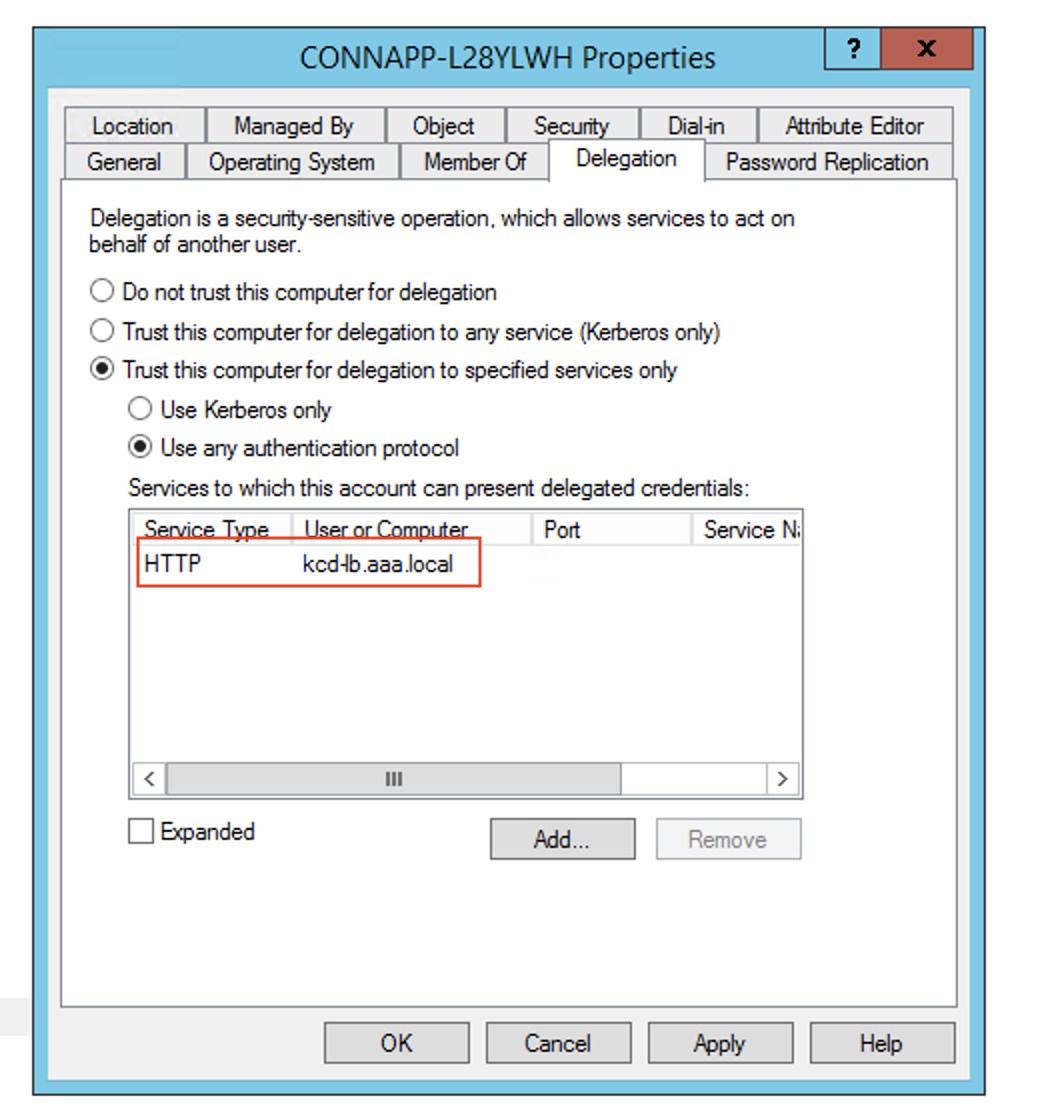

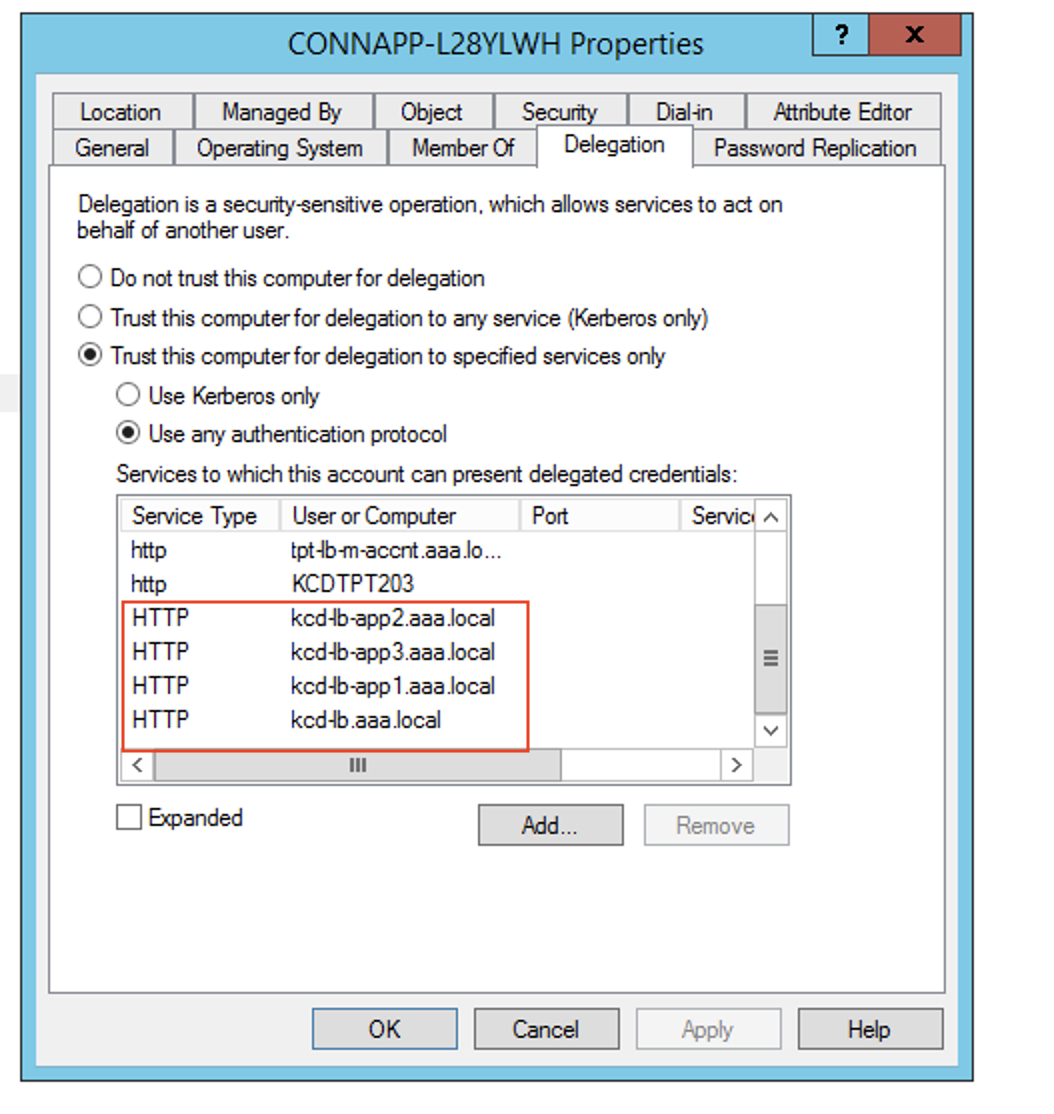

为连接器装置计算机帐户创建委派。

- 按照 为没有负载平衡器的 Web 服务器配置 Kerberos 约束委派 的步骤来标识 CA 计算机并导航到委派 UI。

- 在选择用户和计算机中,选择服务帐户(例如 aaa\svc_iis3)。

- 在服务中,选择条目 ServiceType: HTTP 和用户或计算机:Web 服务器(例如,

kcd-lb.aaa.local)

- 单击确定。

- 单击“应用”,然后单击“确定”。

-

-

为组托管服务帐户配置 Kerberos 约束委派 (KCD)。

-

将 SPN 添加到组托管服务帐户(如果尚未添加)。

setspn -S HTTP/<web_server_fqdn> <group_manged_service_account> -

使用以下命令确认 SPN。

setspn -l <group_manged_service_account>

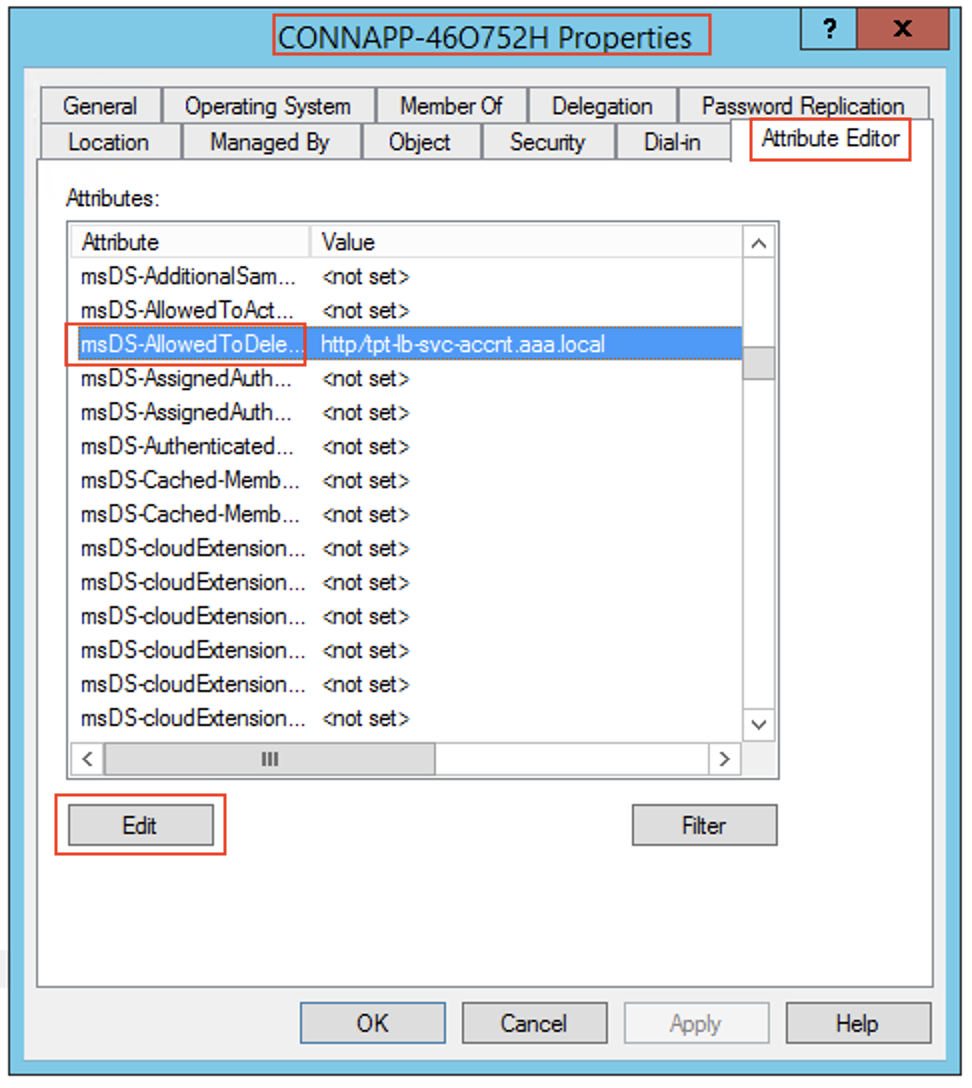

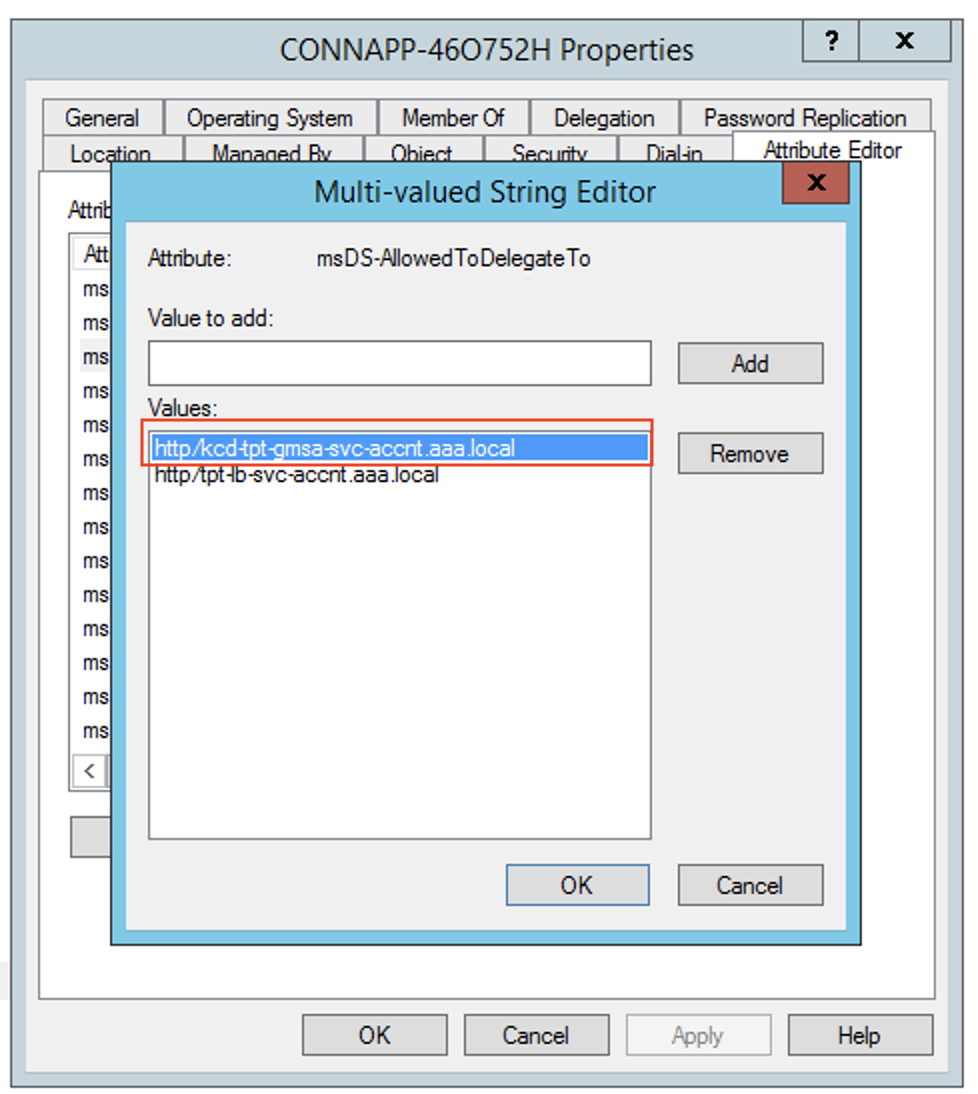

由于在为计算机帐户添加委托条目时无法在

Users and Computers搜索中显示组托管服务帐户,因此无法使用通常的方法为计算机帐户添加委托。因此,您可以通过属性编辑器将此 SPN 作为委派条目添加到 CA 计算机帐户- 在 Connector 设备计算机属性中,导航到属性编辑器选项卡,然后查找

msDA-AllowedToDeleteTo属性。 - 编辑

msDA-AllowedToDeleteTo attribute,然后添加 SPN。

)

) )

) -

-

从 Citrix Gateway 连接器迁移到 Citrix Connector 设备。

- 由于配置网关连接器时已将 SPN 设置为服务帐户,因此如果未配置新的 kerberos 应用程序,则无需为服务帐户添加任何 SPN。您可以通过以下命令查看为服务帐户分配的所有 SPN 的列表,并将它们分配为 CA 计算机帐户的委派条目。

setspn -l <service_account>

在本示例中,SPN (

kcd-lb.aaa.local, kcd-lb-app1.aaa.local, kcd-lb-app2.aaa.local, kcd-lb-app3.aaa.local) 是针对 KCD 配置的。- 将所需的 SPN 作为委派条目添加到连接器装置计算机帐户。有关详细信息,请转至为 Connector Appliance 计算机帐户创建委派。

在此示例中,将所需的 SPN 添加为 CA 计算机帐户的委派条目。

注意: 这些 SPN 是在配置网关连接器时作为委派条目添加到服务帐户的。当您放弃服务帐户委派时,可以从服务帐户委派选项卡中删除这些条目。

-

按照 Citrix Secure Private Access 文档设置 Citrix Secure Private Access 服务。在设置过程中,Citrix Cloud 会识别您的 Connector Appliance 是否存在,并使用它们连接到您的资源位置。

-

验证您的 Kerberos 配置

如果您使用 Kerberos 进行单点登录,则可以从 Connector Appliance 管理页面验证 Active Directory 控制器上的配置是否正确。 Kerberos 验证 功能使您能够验证 Kerberos 仅领域模式配置或 Kerberos 约束委派 (KCD) 配置。

- 转到 Connector Appliance 管理页面。

- 从虚拟机管理程序的 Connector Appliance 控制台中,将 IP 地址复制到浏览器地址栏。

- 输入您在注册 Connector Appliance 时设置的密码。

- 从右上角的“管理”菜单中,选择“Kerberos 验证”。

- 在 Kerberos 验证 对话框中,选择 Kerberos 验证模式。

- 指定或选择 Active Directory 域。

- 如果要验证仅限 Kerberos 领域模式的配置,则可以指定任何 Active Directory 域。

- 如果要验证 Kerberos 约束委派配置,则必须从已加入林中的域列表中进行选择。

- 指定 服务 FQDN。默认服务名假定为

http。如果指定“computer.example.com”,则会将其视为与http/computer.example.com相同。 - 指定用户名。

- 如果要验证 Kerberos 仅领域模式配置,请为该用户名指定密码 。

- 单击“测试 Kerberos”。

如果 Kerberos 配置正确,则会看到消息 Successfully validated Kerberos setup。如果 Kerberos 配置不正确,您会看到一条错误消息,其中提供了有关验证失败的信息。