Secure Private AccessのためのConnector Appliance

Connector Applianceは、ハイパーバイザーでホストされるCitrixコンポーネントです。Citrix Cloudとリソースの場所との間の通信チャネルとして機能し、複雑なネットワークやインフラストラクチャ構成を必要とせずにクラウドを管理できます。Connector Applianceを使用することで、リソースを管理しながら、ユーザーに価値を提供するリソースに集中することができます。

すべての接続が、標準HTTPSポート(443)とTCPプロトコルを使用してConnector Applianceからクラウドに対して確立されます。受信接続は受け入れられません。次の FQDN を持つ TCP ポート 443 は、アウトバウンドが許可されます。

- *.nssvc.net

- *.netscalermgmt.net

- *.citrixworkspacesapi.net

- *.citrixnetworkapi.net

- *.citrix.com

- *.servicebus.windows.net

- *.adm.cloud.com

Connector ApplianceによるSecure Private Accessの構成

-

リソースの場所に 2 つ以上のConnector Applianceをインストールします。

Connector Applianceの設定について詳しくは、「クラウドサービス用のConnector Appliance」を参照してください。

-

KCD を使用してオンプレミス Web アプリに接続するようにSecure Private Accessを構成するには、次の手順を実行して KCD を構成します。

-

Connector ApplianceをActive Directoryドメインに参加させます。

Active Directoryフォレストに参加すると、Secure Private Accessを構成するときにKerberosの制約付き委任を使用できますが、Connector Applianceを使用するためのID要求または認証は有効になりません。

-

Connector Applianceコンソールで提供されるIPアドレスを使用して、WebブラウザーでConnector Applianceの管理Webページに接続します。

-

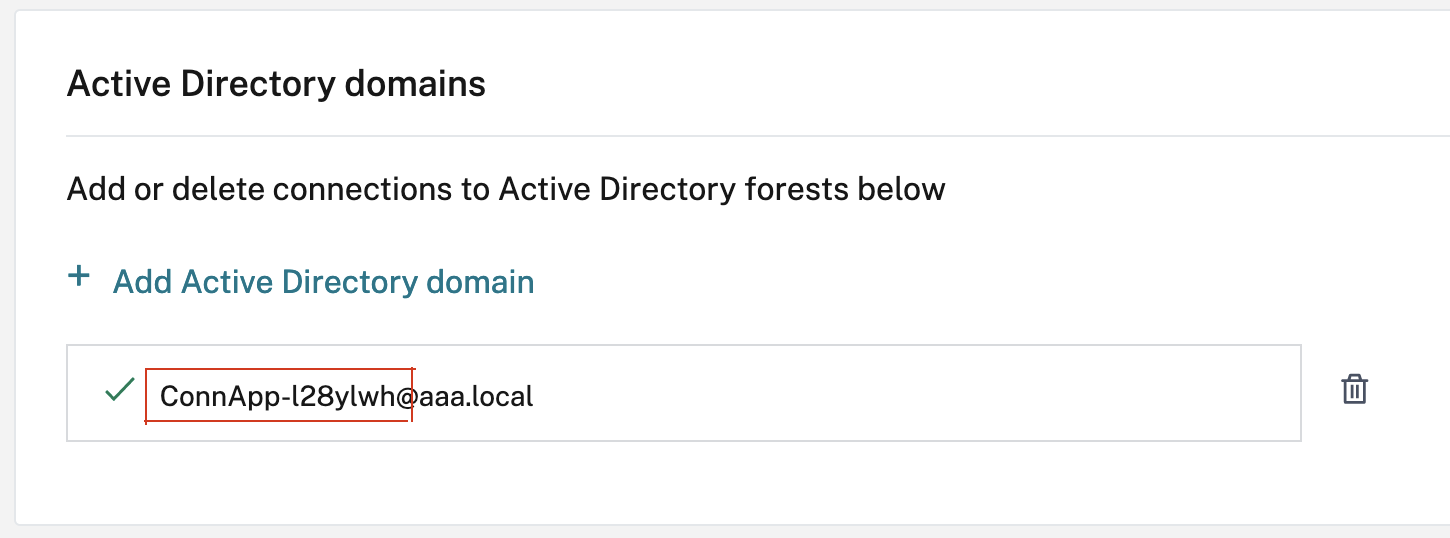

[ Active Directory ドメイン ] セクションで、[ + Active Directory ドメインを追加 ] をクリックします。

管理ページに [Active Directoryドメイン] セクションがない場合は、Citrixに連絡してプレビューへの登録を依頼してください。

-

[ドメイン名] フィールドにドメイン名を入力します。[追加] をクリックします。

-

Connector Applianceはドメインをチェックします。チェックで問題がなければ、[Active Directoryに参加] ダイアログボックスが開きます。

-

このドメインへの参加権限を持つActive Directoryユーザーのユーザー名とパスワードを入力します。

-

Connector Applianceからマシン名が提案されます。提案された名前を上書きして、独自のマシン名(最大15文字)を指定することもできます。マシンアカウント名をメモします。

このマシン名は、Connector Applianceが参加したときにActive Directoryドメインに作成されます。

-

[参加] をクリックします。

-

-

ロードバランサを使用しない Web サーバの Kerberos 制約委任を設定します。

- Connector Applianceのコンピュータ名を識別します。この名前は、ホストした場所、または単にコネクタ UI から取得できます。

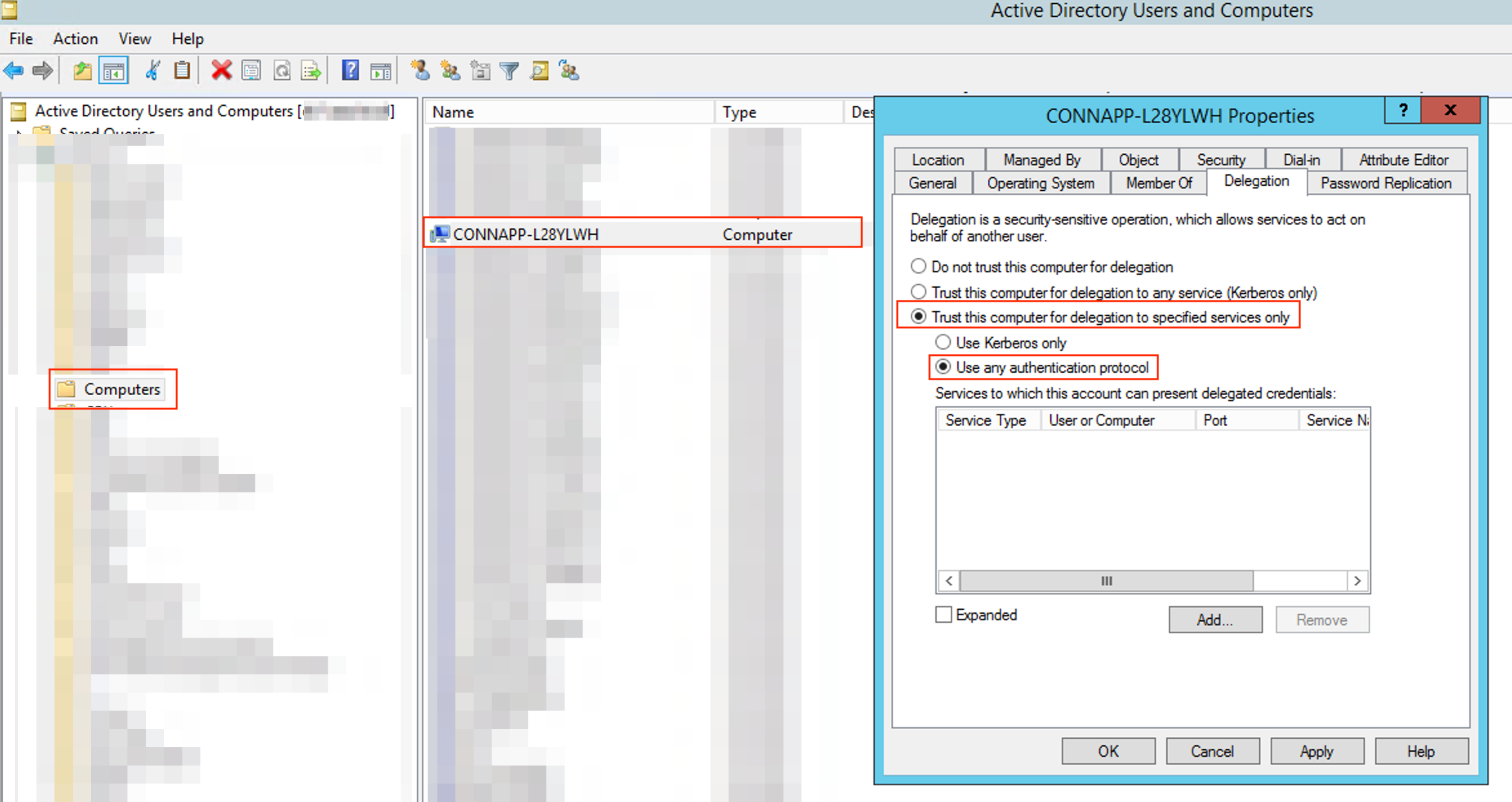

- Active Directory コントローラで、Connector Applianceコンピュータを探します。

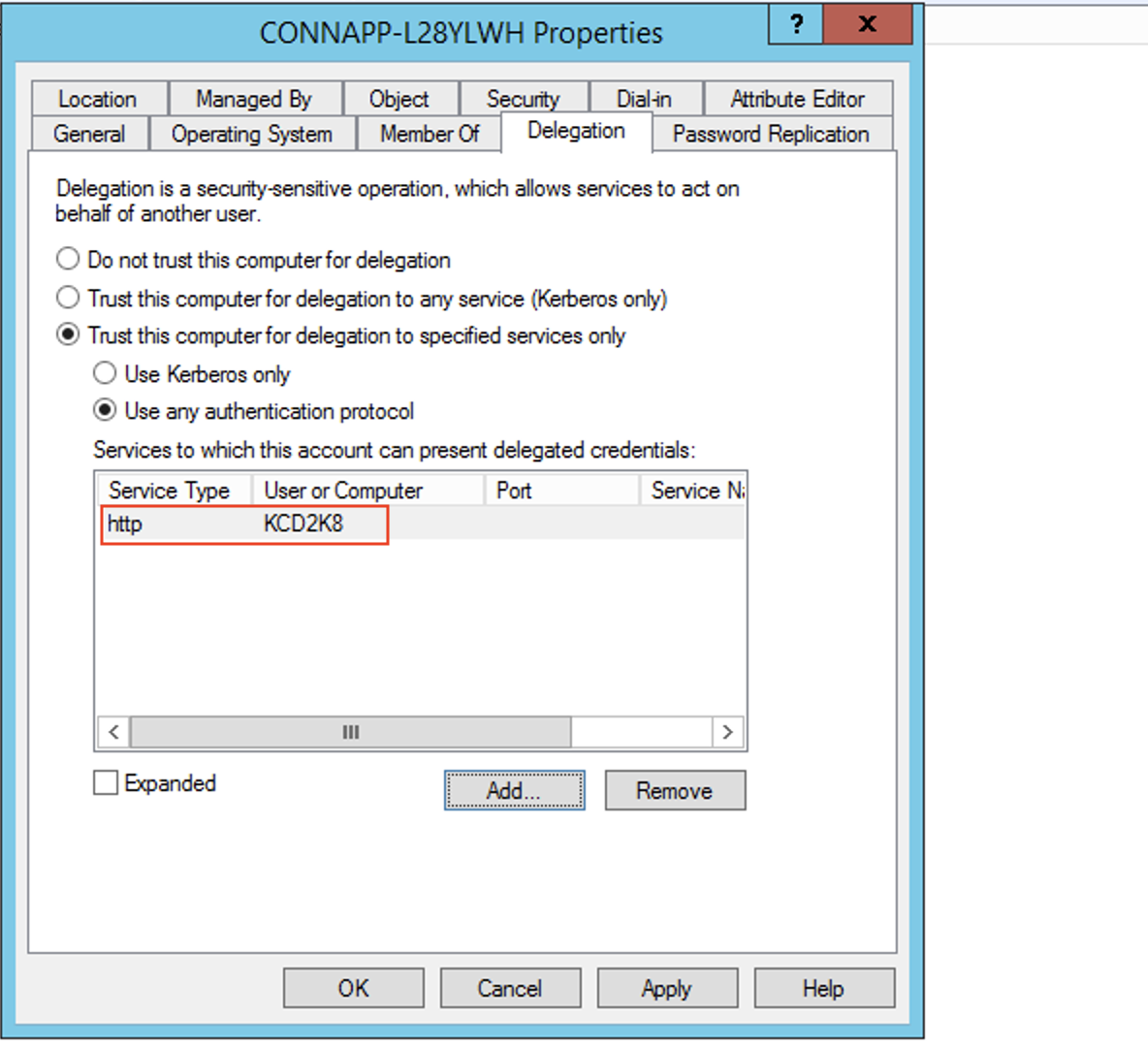

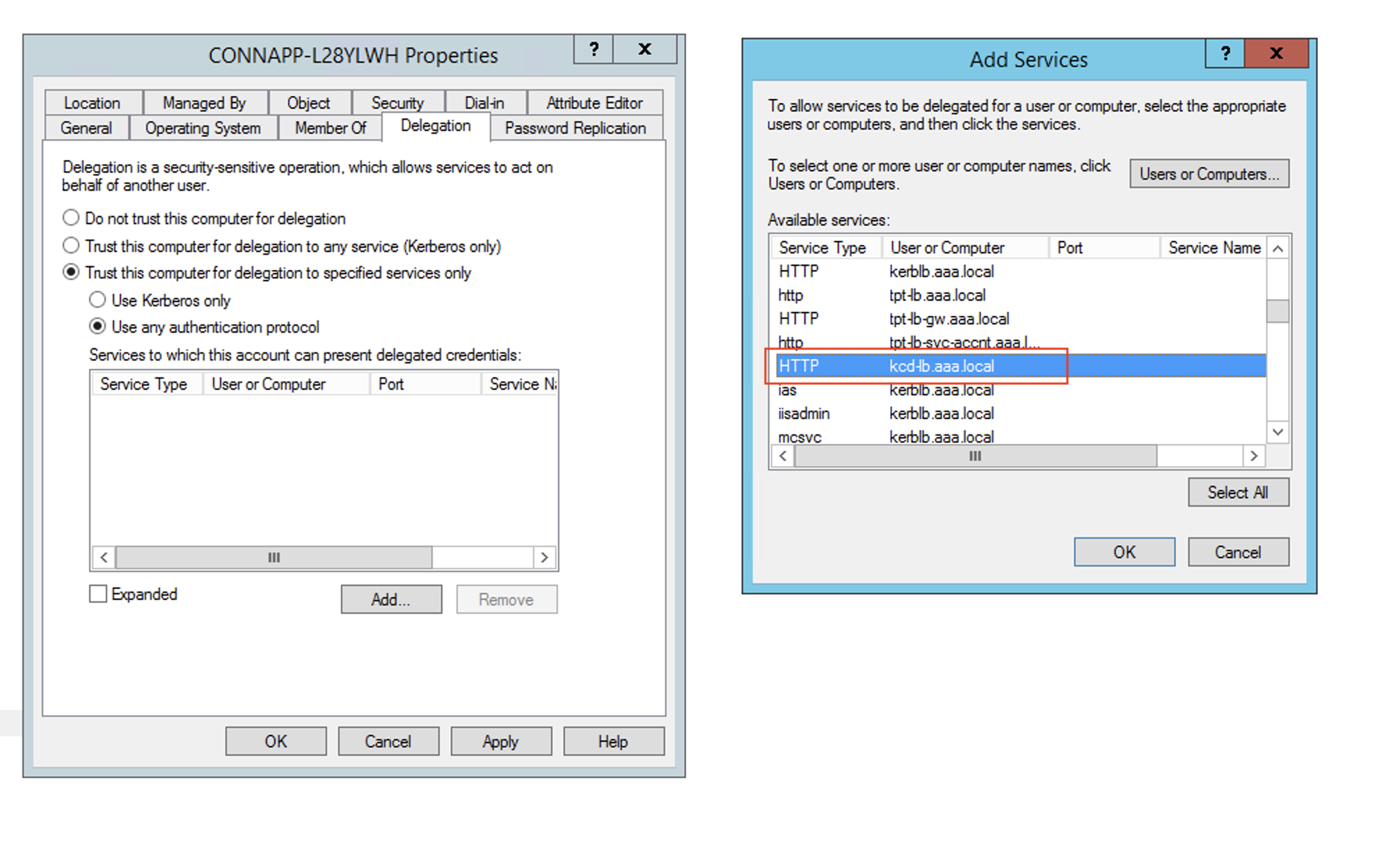

- Connector Applianceコンピュータアカウントのプロパティに移動し、[ 委任 ] タブに移動します。

-

[ 指定したサービスへの委任のみにコンピュータを信頼する] を選択します。次に、[ 任意の認証プロトコルを使用する] を選択します。

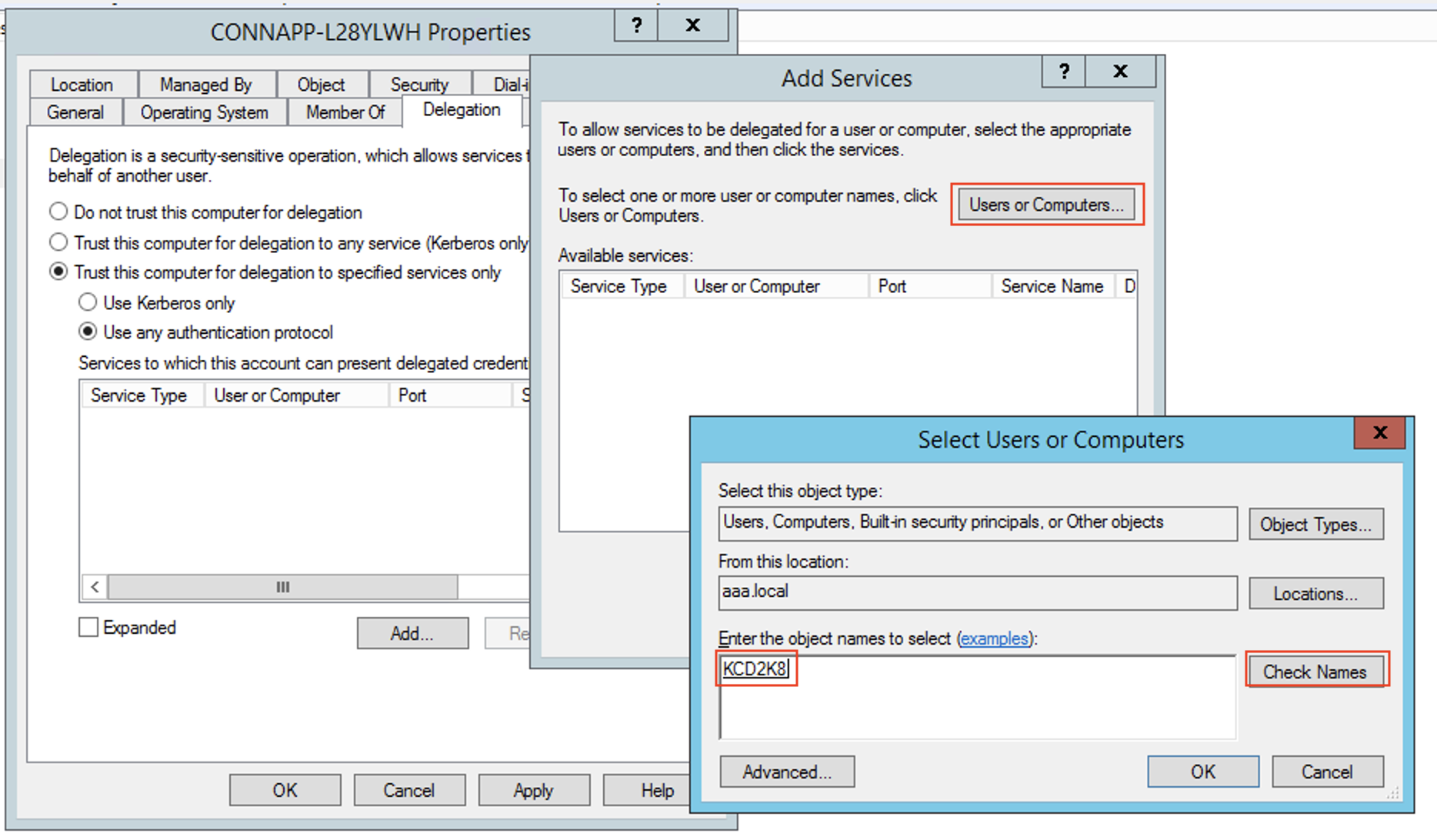

- 「 追加」をクリックします。

- [ ユーザー] または [コンピュータ] をクリックします

- ターゲット Web サーバーのコンピューター名を入力し、[ 名前の確認] をクリックします。上の画像では、KCD2K8 が Web サーバーです。

- 「 OK」をクリックします。

-

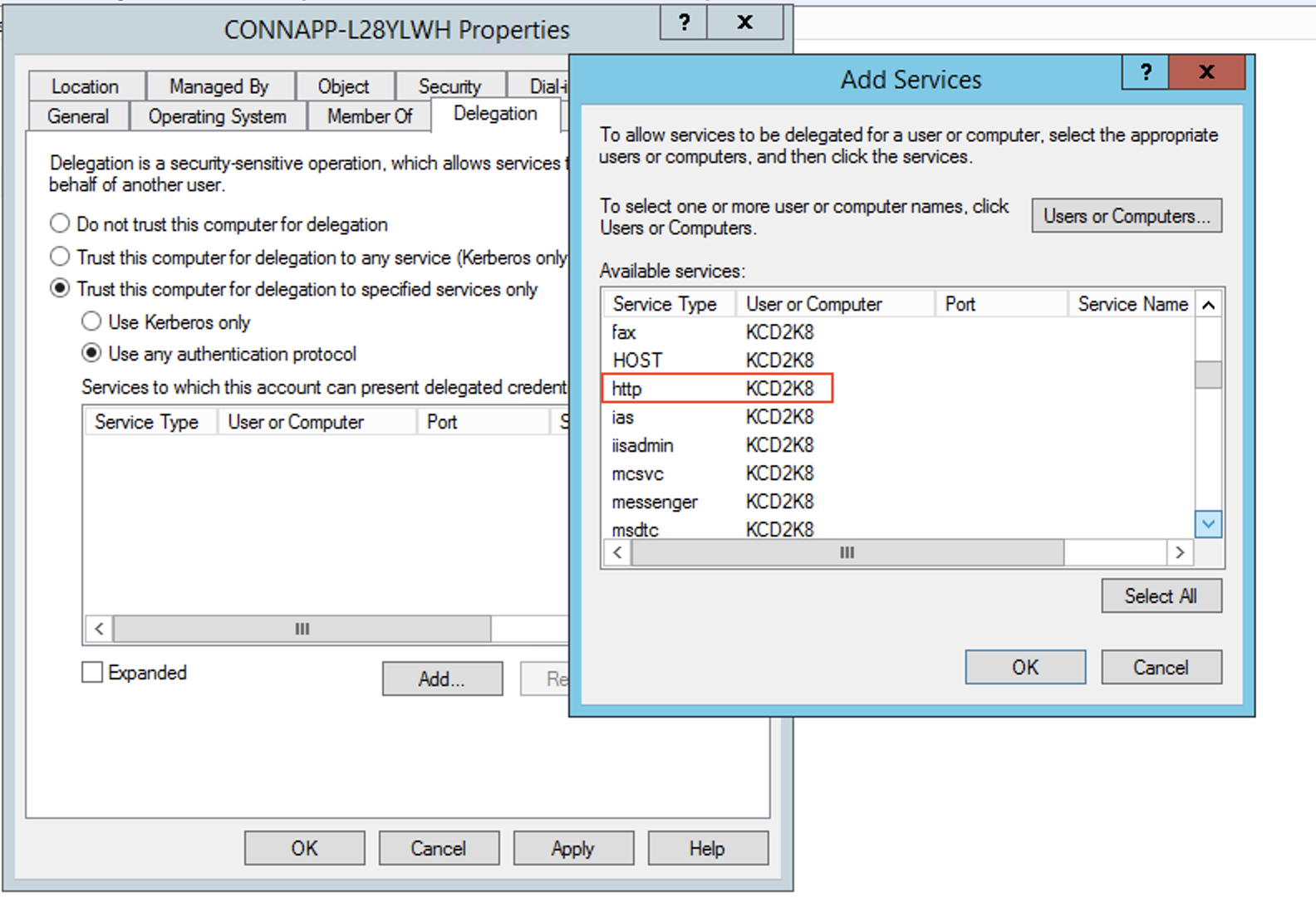

サービスタイプ http を選択します。

- [OK] をクリックします。

-

「 適用」をクリックし、 「 OK」をクリックします。

これで、Web サーバーの委任を追加する手順は完了です。

-

ロードバランサの背後にある Web サーバの Kerberos 制約委任 (KCD) を設定します。

-

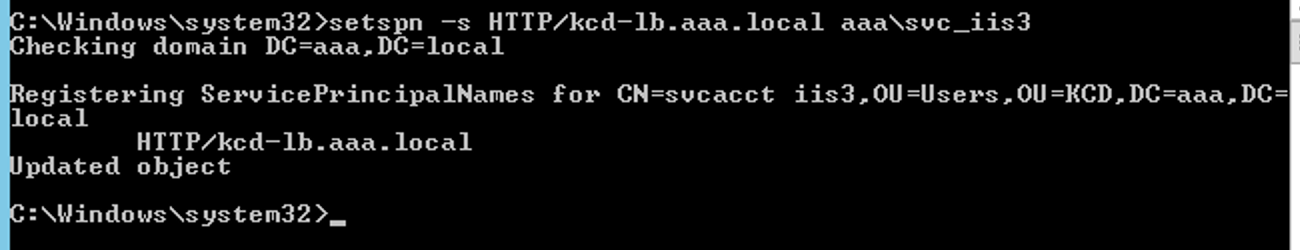

setspnコマンドを使用して、ロードバランサー SPN をサービスアカウントに追加します。setspn -S HTTP/<web_server_fqdn> <service_account>

-

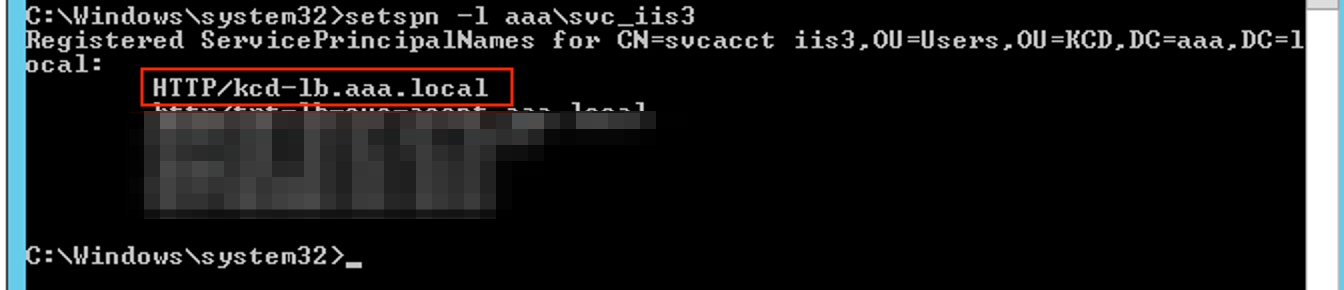

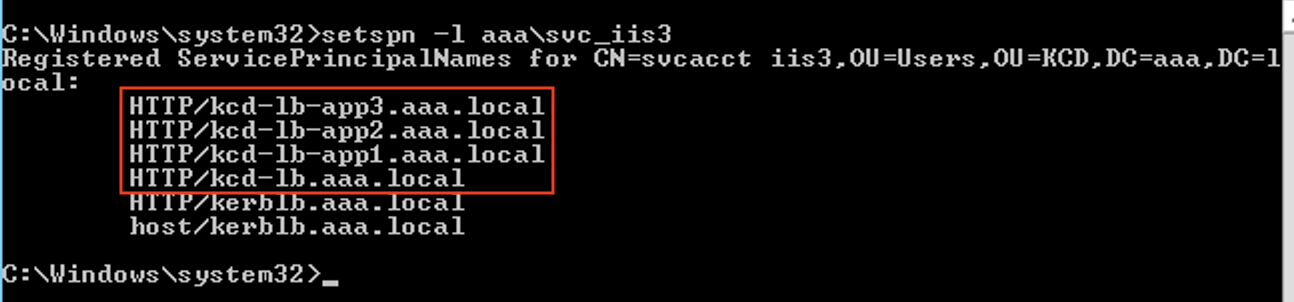

次のコマンドを使用して、サービスアカウントの SPN を確認します。

setspn -l <service_account>

-

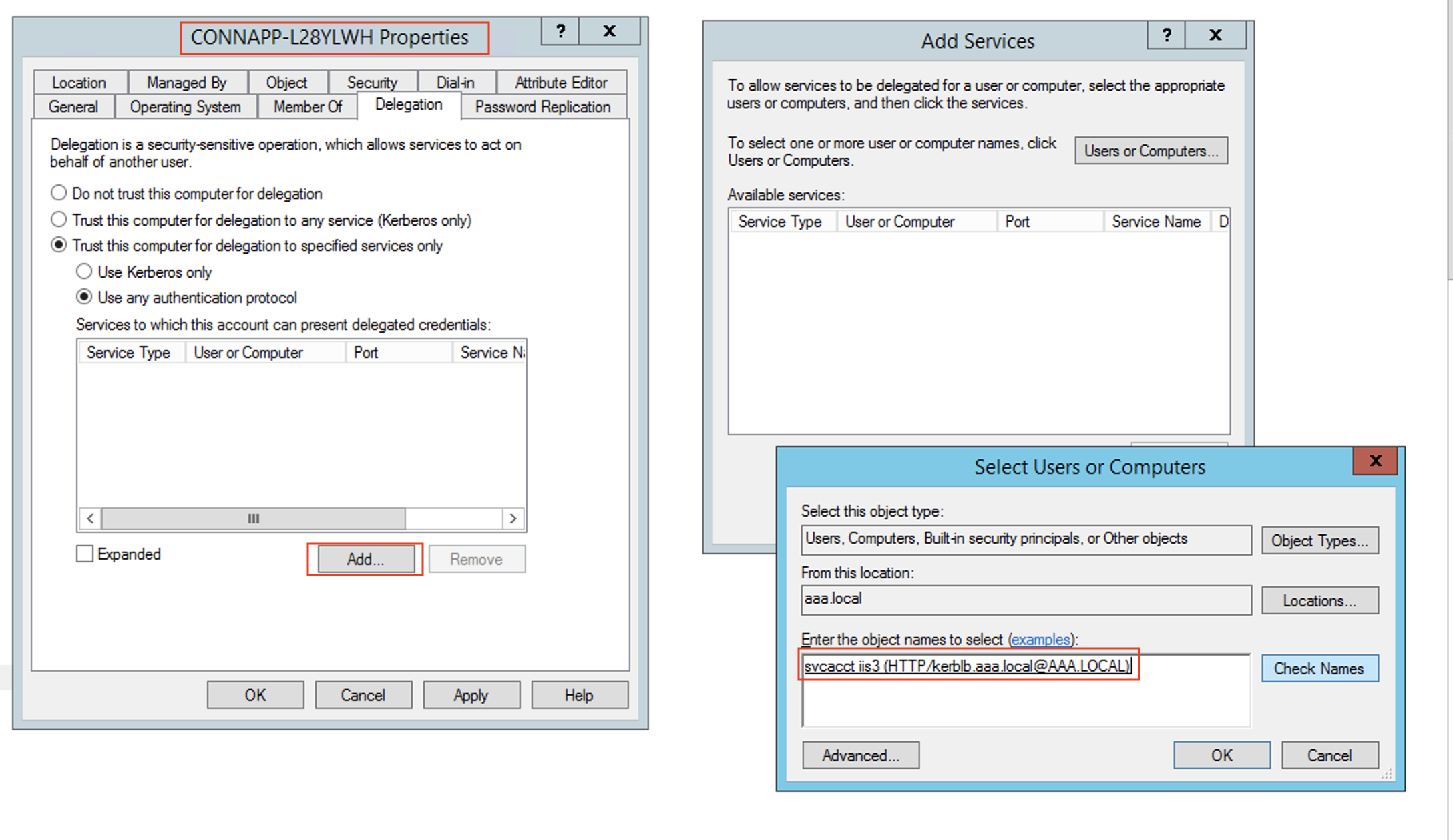

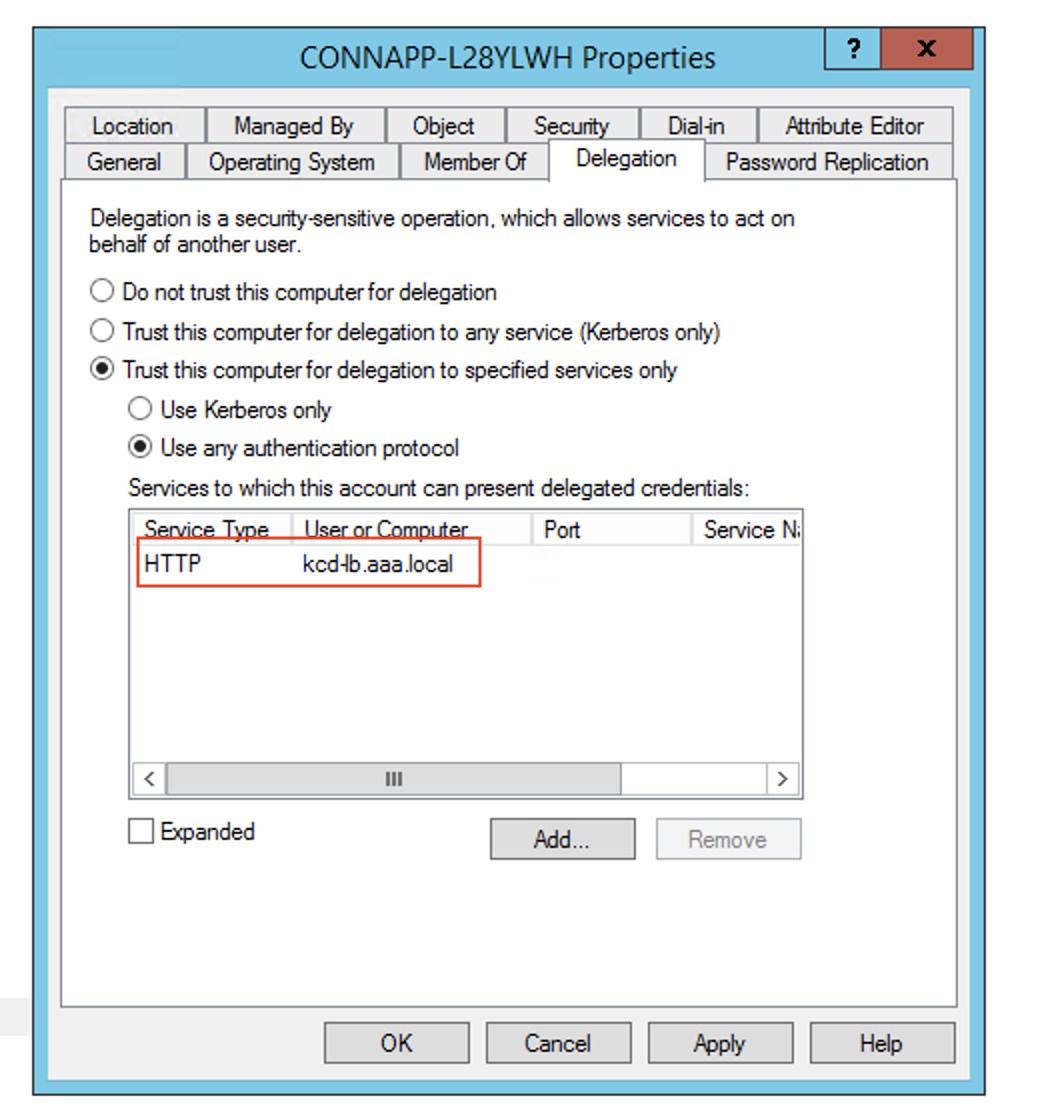

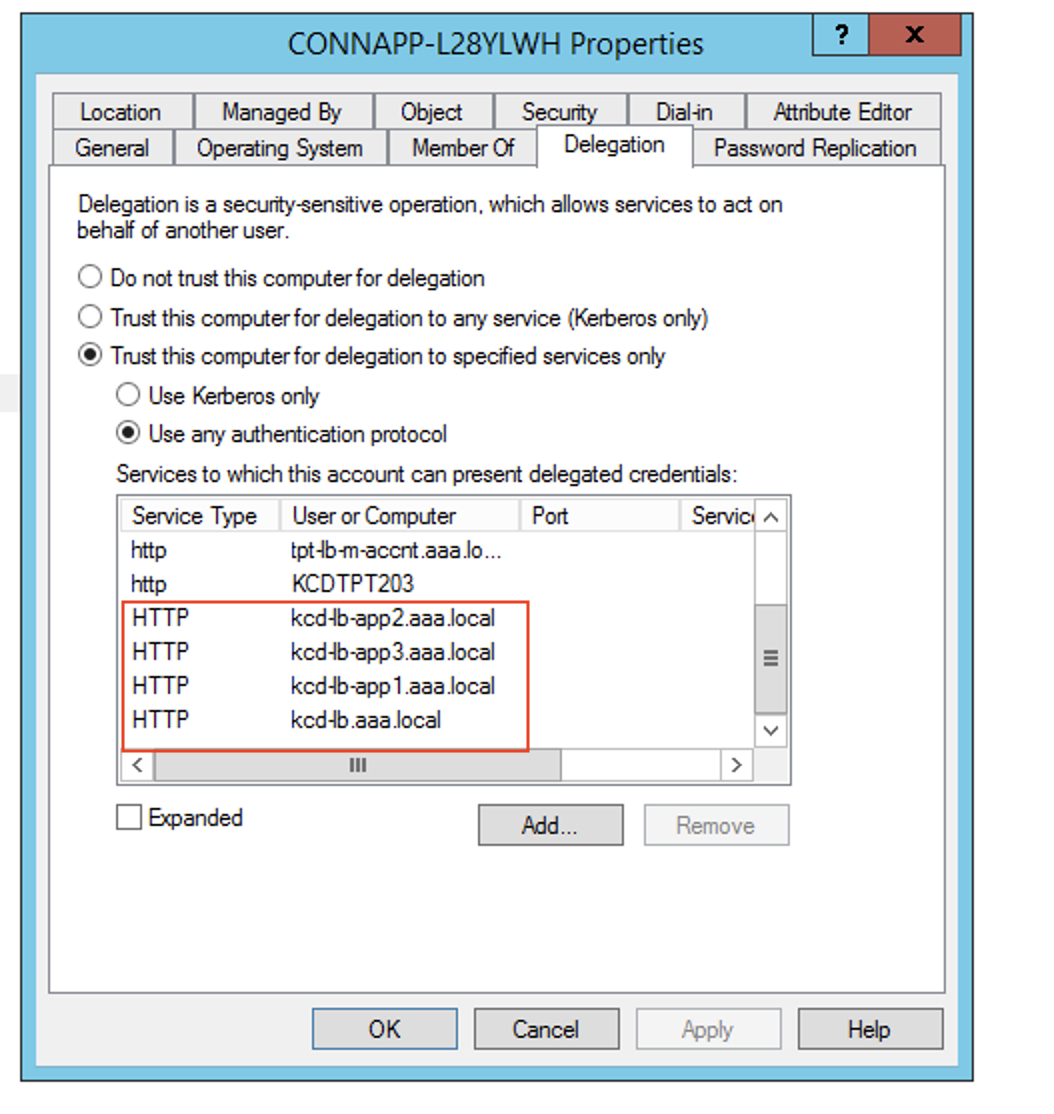

Connector Applianceのコンピュータアカウントの委任を作成します。

- 「ロードバランサを使用しない Web サーバーの Kerberos 制約委任の設定 」の手順に従って、CA マシンを識別し、委任 UI に移動します。

- [ ユーザーとコンピューター] で、サービスアカウント (aaa\ svc_iis3 など) を選択します。

- サービスで、 ServiceType: HTTP とユーザーまたはコンピューター:Web サーバー (例:

kcd-lb.aaa.local) 。

。 - [OK] をクリックします。

- 「 適用」をクリックし、 「 OK」をクリックします。

-

-

グループ管理サービスアカウントの Kerberos 制約付き委任 (KCD) を構成します。

-

まだ行っていない場合は、SPN をグループ管理サービスアカウントに追加します。

setspn -S HTTP/<web_server_fqdn> <group_manged_service_account> -

以下のコマンドでSPNを確認します。

setspn -l <group_manged_service_account>

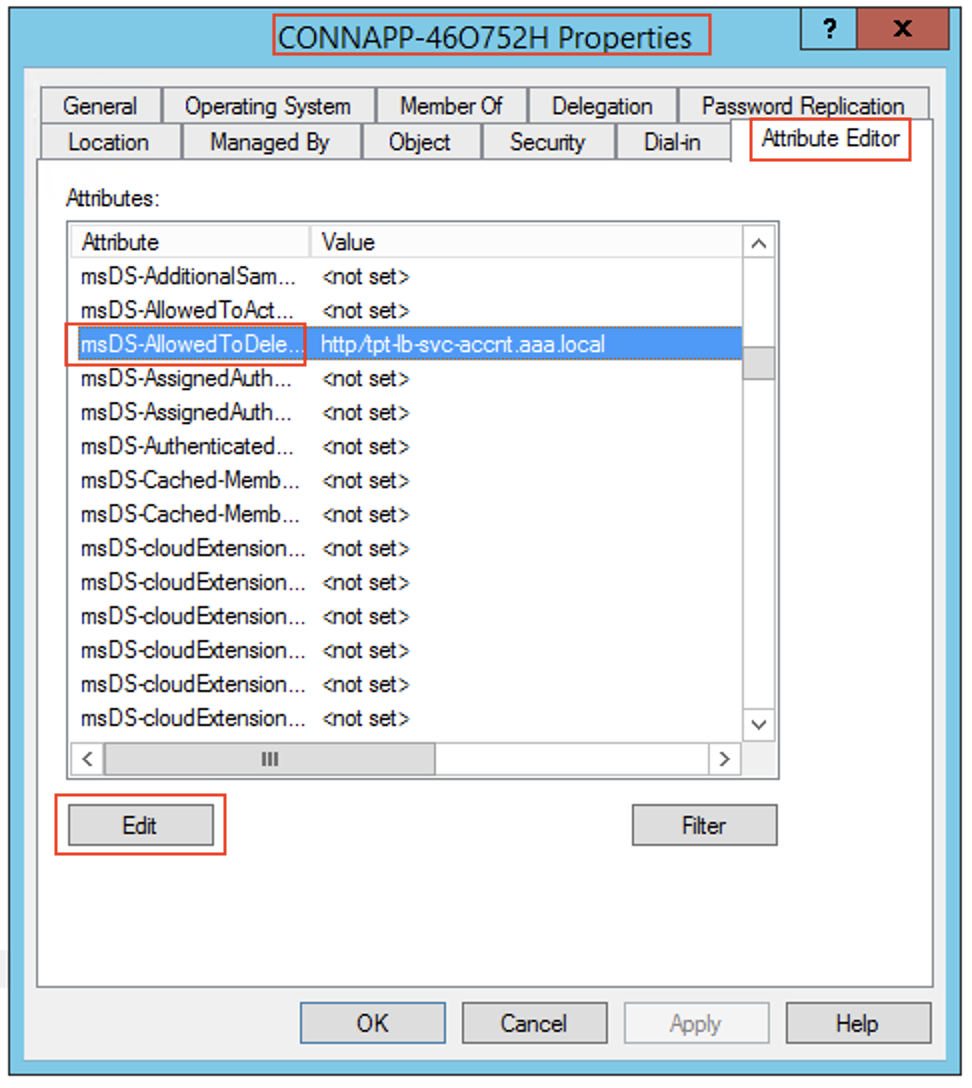

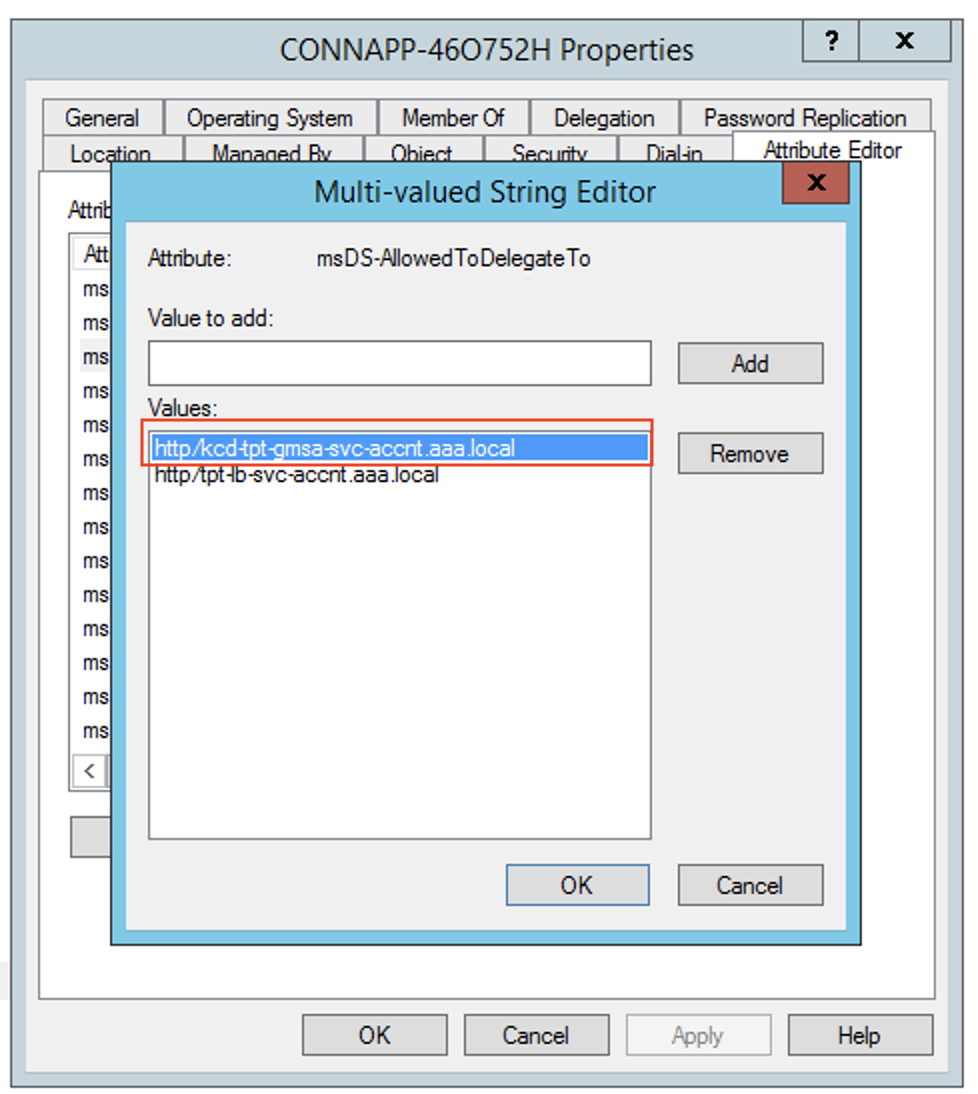

コンピューターアカウントの委任エントリを追加している間は、グループ管理サービスアカウントを

Users and Computers検索に表示できないため、通常の方法ではコンピューターアカウントの委任を追加できません。したがって、属性エディタを使用して、この SPN を CA コンピュータアカウントに委任されたエントリとして追加できます。- Connector Applianceのコンピュータプロパティで、[ 属性エディタ ] タブに移動し、

msDA-AllowedToDeleteTo属性を探します。 -

msDA-AllowedToDeleteTo attributeを編集し、SPN を追加します。

)

) )

) -

-

NetScaler Gateway コネクタから Citrix Connector Applianceに移行します。

- SPNs はゲートウェイコネクタの構成時にサービスアカウントにすでに設定されているため、新しい kerberos アプリが構成されていない場合は、サービスアカウントに SPN を追加する必要はありません。次のコマンドを実行して、サービスアカウントに割り当てられているすべての SPN の一覧を表示し、それらを CA コンピューターアカウントの委任されたエントリとして割り当てることができます。

setspn -l <service_account>

この例では、SPN (

kcd-lb.aaa.local, kcd-lb-app1.aaa.local, kcd-lb-app2.aaa.local, kcd-lb-app3.aaa.local) は KCD 用に設定されています。- 委任されたエントリとして、必要な SPN をConnector Applianceのコンピュータアカウントに追加します。詳細については、「 Connector Applianceのコンピュータアカウントの委任を作成する」の手順を参照してください。

この例では、必要な SPN が CA コンピューターアカウントの委任されたエントリとして追加されます。

注: これらの SPN は、ゲートウェイコネクタの設定時に委任されたエントリとしてサービスアカウントに追加されました。サービスアカウントの委任から離れるときに、それらのエントリをサービスアカウントの [ 委任 ] タブから削除できます。

-

Citrix Secure Private Accessのドキュメントに従って、Citrix Secure Private Accessサービスをセットアップします。セットアップ中、Citrix Cloud はConnector Applianceの存在を認識し、それらを使用してリソースの場所に接続します。

-

Kerberos構成の検証

シングルサインオンにKerberosを使用している場合は、 Connector Appliance 管理ページでActive Directory コントローラの構成が正しいことを確認できます。[Kerberos検証] 機能を使用すると、Kerberos領域のみのモード構成またはKerberosの制約付き委任構成を検証できます。

-

Connector Appliance 管理ページに移動します。

- ハイパーバイザーのConnector Applianceコンソールから、IPアドレスをWebブラウザーのアドレスバーにコピーします。

- Connector Applianceの登録時に設定したパスワードを入力します。

- 右上の[管理]メニューから、[Kerberos検証] を選択します。

- [Kerberos検証] ダイアログボックスで、[Kerberos検証モード] を選択します。

-

[Active Directoryドメイン] を指定または選択します。

- Kerberos領域のみのモード構成を検証する場合は、任意のActive Directoryドメインを指定できます。

- Kerberosの制約付き委任構成を検証する場合は、結合されたフォレスト内のドメインのリストから選択する必要があります。

-

[サービスFQDN] を指定します。デフォルトのサービス名は、

httpと想定されます。「computer.example.com」を指定した場合、これはhttp/computer.example.comと同じと見なされます。 - [ユーザー名] を指定します。

- Kerberos領域のみのモード構成を検証する場合は、そのユーザー名の [パスワード] を指定します。

- [Kerberosをテストする] をクリックします。

Kerberos 構成が正しい場合は、メッセージSuccessfully validated Kerberos setupが表示されます。Kerberos 構成が正しくない場合、検証の失敗に関する情報を提供するエラーメッセージが表示されます。