支持客户端-服务器应用程序

Secure Private Access 服务使您能够使用本机浏览器或通过计算机上运行的 Citrix Secure Access 客户端访问本地环境中存在的客户端-服务器应用程序。 有关详细信息,请参阅以下部分:

- 必备条件

- 为客户端-服务器应用程序配置 Secure Private Access

- 管理员配置 — Citrix Secure Access 基于客户端对 HTTP/HTTPS 应用程序的访问

- 对 TCP/UDP 和 HTTP(S) 应用程序的自适应访问

- 排查应用程序域 IP 地址冲突问题

必备条件

- Citrix Secure Access 客户端 - 有关详细信息,请参阅 Citrix Secure Access 客户端.

- 连接器设备 — Citrix 建议在您的资源位置的高可用性设置中安装两个连接器设备。 该连接器可以安装在本地、数据中心管理程序或公有云中。 有关 Connector Appliance 及其安装的更多信息,请参阅 适用于云服务的连接器设备. 您必须将连接器设备用于客户端-服务器应用程序。 连接器设备必须具有用于 DNS 解析的 DNS 服务器配置。

为客户端-服务器应用程序配置 Secure Private Access

重要提示:

有关应用程序的完整端到端配置,请参阅 管理员指导的工作流程,便于入门和设置.

- 在 Citrix Secure Private Access 磁贴上,单击 管理.

- 点击 继续 ,然后单击 添加应用程序.

注意:

仅在您第一次使用向导时才会出现 继续 按钮。 在后续的使用中,您可以直接导航到 应用 页面,然后单击 添加应用程序.

App 是目标的逻辑分组。 我们可以为多个目标创建一个应用程序 – 每个目标意味着后端的不同服务器。 例如,一个应用程序可以有一个 SSH、一个 RDP、一个数据库服务器和一个 Web 服务器。 您不必为每个目标创建一个应用程序,但一个应用程序可以有多个目标。

- 在 选择模板 部分中,单击 跳 以手动配置 TCP/UDP 应用程序。

-

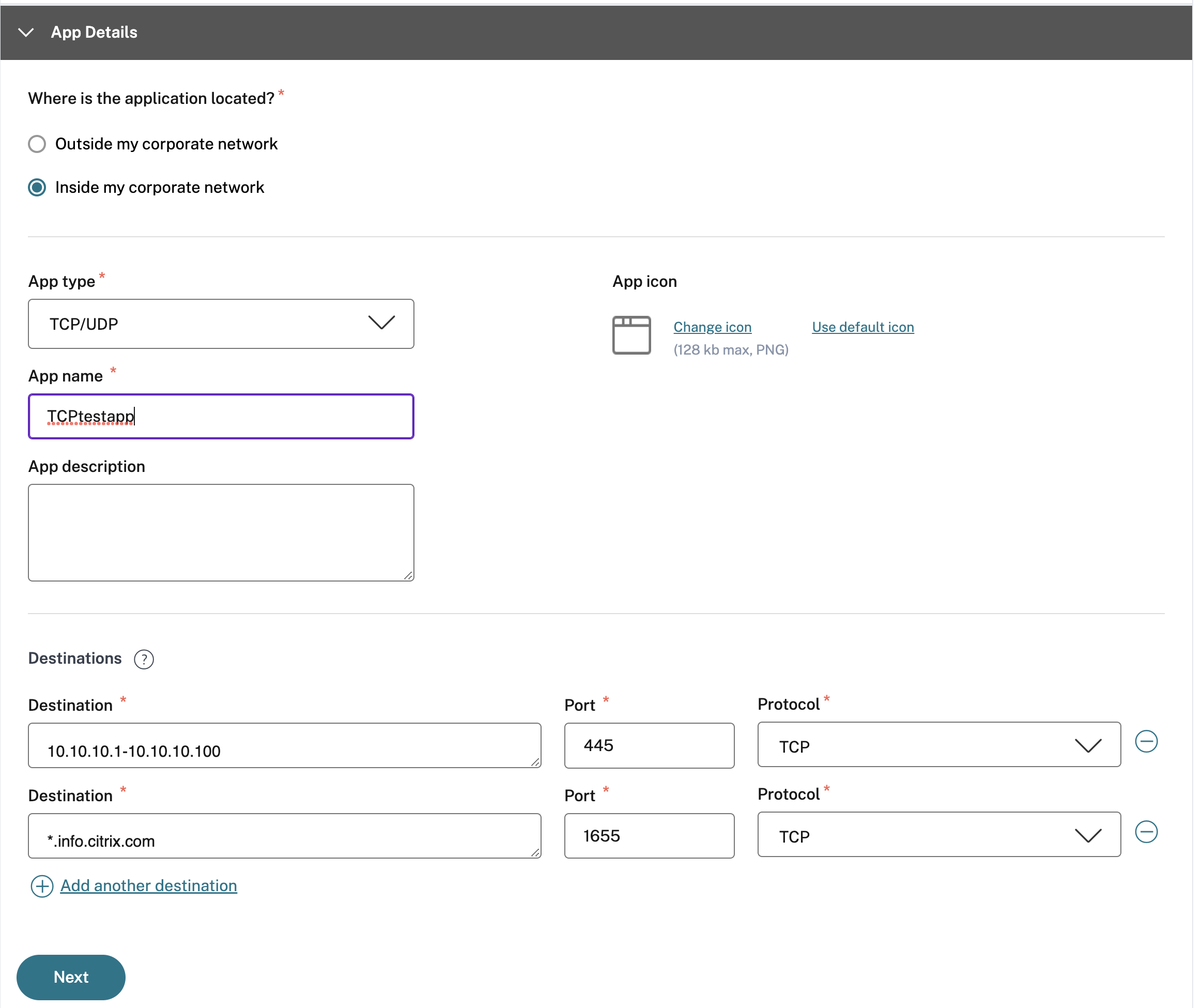

在 应用详细信息 部分,选择 在我的公司网络内部,输入以下详细信息,然后单击 下一个.

- 应用类型 – 选择 TCP/UDP。

- 应用名称– 应用程序的名称。

- App 图标– 显示应用程序图标。 此字段为可选字段。

- 应用描述 – 您要添加的应用程序的描述。 此字段为可选字段。

-

目的地 – 驻留在资源位置的后端计算机的 IP 地址或 FQDN。 可以按如下方式指定一个或多个目标。

- IP 地址 v4

- IP 地址范围 – 示例:10.68.90.10-10.68.90.99

- CIDR (云安全段) – 示例:10.106.90.0/24

- 计算机的 FQDN 或域名 – 单个或通配符域。 示例:ex.destination.domain.com、*.domain.com

重要提示:

即使管理员使用 IP 地址配置了应用程序,最终用户也可以使用 FQDN 访问应用程序。 这是可能的,因为 Citrix Secure Access 客户端可以将 FQDN 解析为实际 IP 地址。 下表提供了各种目标的示例,以及如何通过这些目标访问应用程序:

| 目标输入 | 如何访问应用程序 |

| ----------------------- | ------------------------------------------------------------------------------------------------------------------------------------------------------------------ |

| 10.10.10.1-10.10.10.100 | 最终用户应仅通过此范围内的 IP 地址访问应用程序。 |

| 10.10.10.0/24 | 最终用户只能通过在 IP CIDR 中配置的 IP 地址访问应用程序。 |

| 10.10.10.101 | 最终用户只能通过 10.10.10.101 访问应用程序 |

| `*.info.citrix.com` | 最终用户应访问 `info.citrix.com` 以及 `info.citrix.com` (父域)。 例如 `info.citrix.com、sub1.info.citrix.com level1.sub1.info.citrix.com` \*\*注意:\*\* 通配符必须始终是域的起始字符,并且只能是一个 \*。 是允许的。 |

| info.citrix.com | 最终用户应访问 `info.citrix.com` only 和 no subdomains。 例如 `sub1.info.citrix.com` 无法访问。 |

- **港口** – 运行应用程序的端口。 管理员可以为每个目的地配置多个端口或端口范围。

The following table provides examples of ports that can be configured for a destination.

|Port input|Description|

|---|---|

|\*|By default, the port field is set to `“*”` \(any port). The port numbers from 1 to 65535 are supported for the destination.|

|1300–2400|The port numbers from 1300 to 2400 are supported for the destination.|

|38389|Only the port number 38389 is supported for the destination.|

|22,345,5678|The ports 22, 345, 5678 are supported for the destination.|

|1300–2400, 42000-43000,22,443|The port number range from 1300 to 2400, 42000–43000, and ports 22 and 443 are supported for the destination.|

>**注意:**

>

>通配符端口 (*) 不能与端口号或范围共存。

- **协议** – TCP/UDP 协议

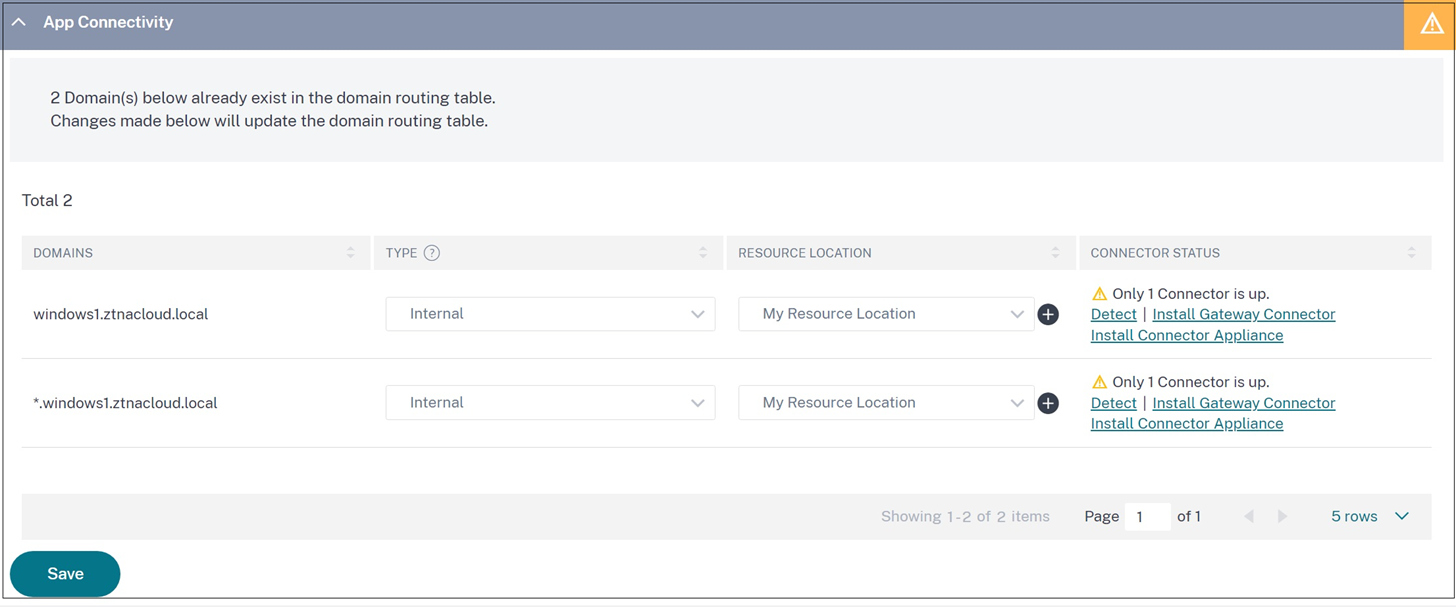

- 在 应用程序连接 部分,它是 应用程序域 table 可用于做出路由决策。 对于每个目标,您可以选择不同或相同的资源位置。 在上一步中配置的目标将填充在 目的地 列。 此处添加的目的地也会添加到主 应用程序域 桌子。 这 应用程序域 table 是做出路由决策以将连接建立和流量定向到正确资源位置的事实来源。 有关 应用程序域 表和可能的 IP 冲突场景,请参阅 排查应用程序域 IP 地址冲突问题.

-

对于以下字段,从下拉菜单中选择一个输入,然后单击 下一个.

-

类型: 选择以量路由类型之一:

- 内部过孔连接器: DNS 解析是通过 Secure Private Access 服务通过远程 DNS 服务器完成的。 因此,Secure Private Access 服务会拦截和传输域的流量。

-

外部: DNS 解析通过本地 DNS 服务器完成。 因此,Secure Private Access 服务不会拦截和传输流量。

要启用客户端拦截排除,必须将路由类型设置为 外部。

您可以在 设置 > 应用领域 页。 Secure Access 客户端日志文件显示从隧道建立中排除的域列表。

-

资源位置: — 对于内部路由,您必须连接到至少安装了一个连接器设备的资源位置。

-

注意:

您可以根据用户上下文修改路由类型。 有关详细信息,请参阅 基于上下文的应用程序路由和资源位置选择.

应用程序连接部分支持连接器设备安装。 您也可以将其安装在 Citrix Cloud 门户的 “资源位置” 部分下。 有关创建资源位置的更多信息,请参阅 设置资源位置.

-

单击完成。 该应用程序将添加到 应用 页。 您可以从 应用 页面。 为此,请单击应用程序上的省略号按钮并选择相应的操作。

- 編輯應用

- 删除

注意:

管理员配置 — Citrix Secure Access 基于客户端对 HTTP/HTTPS 应用程序的访问

注意:

要使用 Citrix Secure Access 客户端访问现有或新的 HTTP/HTTPS 应用程序,必须在您的资源位置至少安装一个(建议安装两个以实现高可用性)连接器设备。 连接器设备可以安装在本地、数据中心管理程序或公有云中。 有关 Connector Appliance 及其安装的详细信息,请参阅 适用于云服务的连接器设备.

必备条件

- 在 Citrix Cloud 中访问 Citrix Secure Private Access。

注意事项

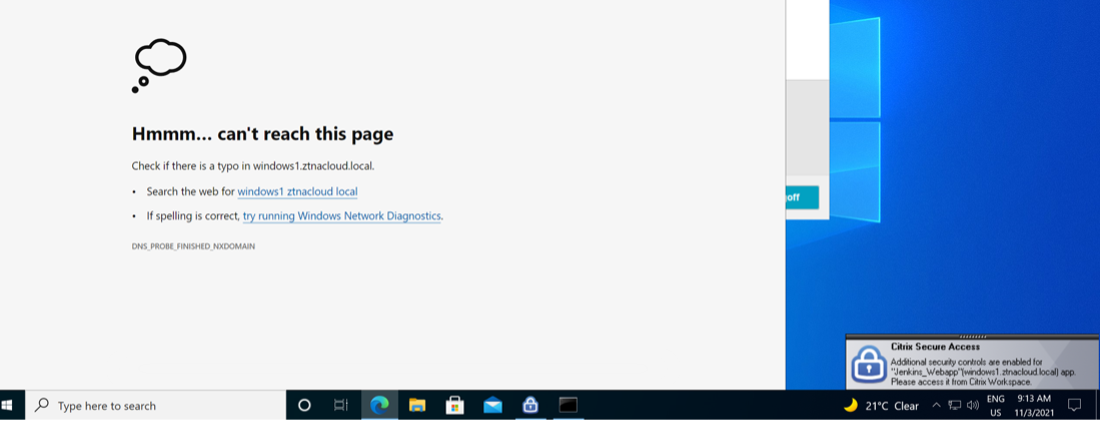

- 无法通过 Citrix Secure Access 客户端访问使用增强安全控制强制实施的内部 Web 应用程序。

-

如果您尝试访问启用了增强安全控制的 HTTP(S) 应用程序,则会显示以下弹出消息。 为应用程序启用了其他安全控制 <”app name”(fqdn)=””> 。</”app> 请从 Citrix Workspace 访问它。

- 如果要启用 SSO 体验,请使用 Citrix Workspace 应用程序或 Web 门户访问 Web 应用程序。

配置 HTTP(S) 应用程序的步骤与 支持企业 Web 应用程序.

对 TCP/UDP 和 HTTP(S) 应用程序的自适应访问

自适应访问使管理员能够根据多个上下文因素(如设备状态检查、用户地理位置、用户角色和 Citrix Analytics 服务提供的风险评分)来管理对业务关键型应用程序的访问。

注意:

您可以拒绝对 TCP/UDP 应用程序的访问,管理员根据用户、用户组、用户访问应用程序的设备以及访问应用程序的位置(国家/地区)创建策略。 默认情况下,允许访问应用程序。

为应用程序进行的用户订阅适用于为 ZTNA 应用程序配置的所有 TCP/UDP 应用程序目标。

创建自适应访问策略

管理员可以使用管理员指导的工作流向导来配置对 Secure Private Access 服务中的 SaaS 应用程序、内部 Web 应用程序和 TCP/UDP 应用程序的 Zero Trust 网络访问。

注意:

- 有关创建自适应访问策略的详细信息,请参阅 创建访问策略.

- 有关 Secure Private Access 服务中对 SaaS 应用程序、内部 Web 应用程序和 TCP/UDP 应用程序的 Zero Trust 网络访问的端到端配置,请参阅 管理员指导的工作流程,便于入门和设置.

登录和注销脚本配置注册表

当 Citrix Secure Access 客户端连接到 Citrix Secure Private Access 云服务时,Citrix Secure Access 客户端将从以下注册表访问登录和注销脚本配置。

注册表: HKEY_LOCAL_MACHINE>软件>Citrix>Secure Access 客户端

- 登录脚本路径:SecureAccessLogInScript 类型 REG_SZ

- 注销脚本路径:SecureAccessLogOutScript 类型 REG_SZ

排查应用程序域 IP 地址冲突问题

在创建应用程序时添加的目标将添加到主路由表中。 路由表是做出路由决策以将连接建立和流量定向到正确资源位置的真实来源。

- 目标 IP 地址在资源位置之间必须是唯一的。

- Citrix 建议您避免路由表中的 IP 地址或域重叠。 如果遇到重叠,则必须解决它。

以下是冲突场景的类型。 完全重叠 是唯一限制管理员配置的错误场景,直到冲突得到解决。

| 冲突场景 | 现有应用程序域条目 | App 添加中的新条目 | 行为 |

| —- | ————————— | —————————- | —————————————————————————————– |

| 子集重叠 | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL1 | 允许;警告信息 - IP 域与现有条目的子集重叠 |

| 子集重叠 | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL2 | 允许;警告信息 - IP 域与现有 Domains 的子集重叠 |

| 部分重叠 | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL1 | 允许;警告信息 - IP 域与现有条目部分重叠 |

| 部分重叠 | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL2 | 允许;警告信息 - IP 域与现有条目部分重叠 |

| 完全重叠 | 10.10.10.0/24 版本 RL1 | 10.10.10.0-10.10.10.255 RL1 | 错误; <Completely overlapping IP domain's value> IP 域与现有条目完全重叠。更改现有路由 IP 条目或配置其他目标 |

| 完全重叠 | 10.10.10.0/24 版本 RL1 | 10.10.10.0-10.10.10.255 RL2 | 错误; <Completely overlapping IP domain's value> IP 域与现有条目完全重叠。 更改现有路由 IP 条目或配置其他目标 |

| 精确匹配 | 20.20.20.0/29 RL1 版本 | 20.20.20.0/29 | 允许;域路由表中已存在域。 所做的更改会更新域路由表 |

注意:

如果添加的目标导致完全重叠,则在 应用详细信息 部分。 管理员必须通过修改 应用程序连接 部分。

如果 应用详细信息 部分中,管理员可以继续保存应用程序详细信息。 但是,在 应用程序连接 部分中,如果目标彼此重叠或主路由表中存在 Subset 和 Partial 重叠,则会显示警告消息。 在这种情况下,管理员可以选择解决错误或继续配置。

Citrix 建议保持 应用领域 桌子。 如果 IP 地址域被分成适当的块而不重叠,则配置新的路由条目会更容易。

注意事项

- 通过 Secure Access 客户端拒绝访问启用了增强安全性的现有 Web 应用程序。 将显示一条错误消息,建议使用 Citrix Workspace 应用程序登录。

- 通过 Secure Access 客户端访问应用程序时,基于 Citrix Workspace 应用程序的用户风险评分、设备状态检查等的 Web 应用程序策略配置适用。

- 绑定到应用程序的策略适用于应用程序中的所有目标。