Prise en charge des applications client-serveur

Le service Secure Private Access vous permet d’accéder aux applications client-serveur présentes dans votre environnement local à l’aide d’un navigateur natif ou d’une application client native via le client Citrix Secure Access exécuté sur votre machine. Pour plus de détails, consultez les sections suivantes :

- Prérequis

- Configurer l’accès privé sécurisé pour les applications client-serveur

- Configuration administrateur – Accès client Citrix Secure Access aux applications HTTP/HTTPS

- Accès adaptatif aux applications TCP/UDP et HTTP(S)

- Résoudre les conflits d’adresses IP des domaines d’application

Prérequis

- Client Citrix Secure Access - Pour plus de détails, voir Client Citrix Secure Access.

- Appliance de connecteur – Citrix recommande d’installer deux appliances de connecteur dans une configuration haute disponibilité dans votre emplacement de ressources. Le connecteur peut être installé sur site, dans l’hyperviseur du centre de données ou dans le cloud public. Pour plus d’informations sur Connector Appliance et son installation, consultez Connector Appliance pour les services cloud. Vous devez utiliser un appareil connecteur pour les applications client-serveur. L’appareil connecteur doit disposer d’une configuration de serveur DNS pour la résolution DNS.

Configurer l’accès privé sécurisé pour les applications client-serveur

Important :

Pour une configuration complète de bout en bout d’une application, consultez Flux de travail guidé par l’administrateur pour une intégration et une configuration faciles.

- Sur la mosaïque Citrix Secure Private Access, cliquez sur Gérer.

- Cliquez sur Continuer puis cliquez sur Ajouter une application.

Remarque

Le bouton Continuer apparaît uniquement la première fois que vous utilisez l’assistant. Dans les utilisations suivantes, vous pouvez accéder directement à la page Applications puis cliquer sur Ajouter une application.

L'application est un regroupement logique de destinations. Nous pouvons créer une application pour plusieurs destinations – Chaque destination signifie des serveurs différents dans le back-end. Par exemple, une application peut avoir un SSH, un RDP, un serveur de base de données et un serveur Web. Vous n’êtes pas obligé de créer une application par destination, mais une application peut avoir plusieurs destinations.

- Dans la section Choisir un modèle , cliquez sur Ignorer pour configurer l’application TCP/UDP manuellement.

-

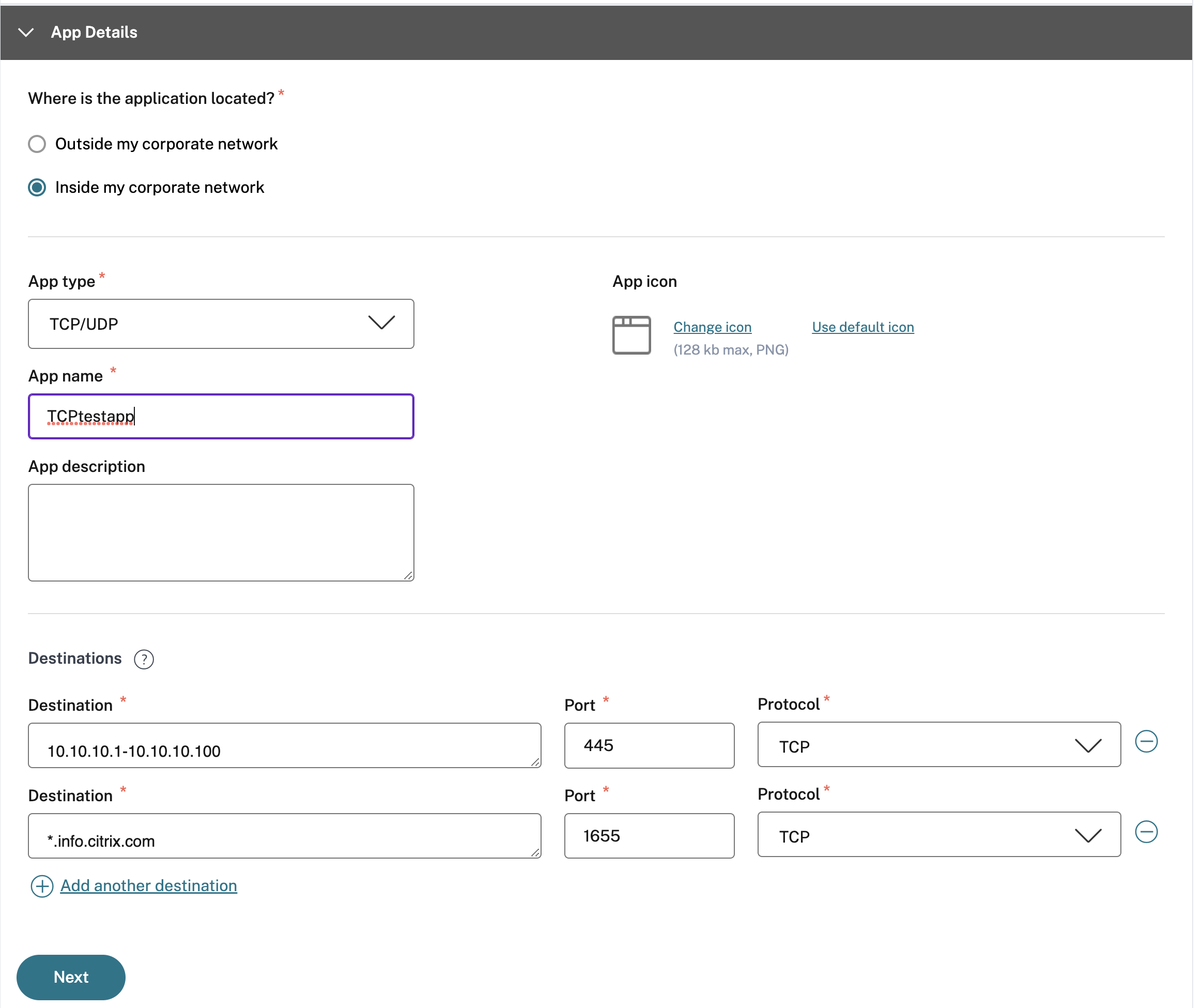

Dans la section Détails de l’application , sélectionnez Dans mon réseau d’entreprise, saisissez les détails suivants, puis cliquez sur Suivant.

- Type d’application – Sélectionnez TCP/UDP.

- Nom de l’application– Nom de l’application.

- Icône d’application– Une icône d’application s’affiche. Ce champ est facultatif.

- Description de l’application – Description de l’application que vous ajoutez. Ce champ est facultatif.

-

Destinations – Adresses IP ou FQDN des machines back-end résidant dans l’emplacement de la ressource. Une ou plusieurs destinations peuvent être spécifiées comme suit.

- Adresse IP v4

- Plage d’adresses IP – Exemple : 10.68.90.10-10.68.90.99

- CIDR – Exemple : 10.106.90.0/24

- FQDN des machines ou Nom de domaine – Domaine unique ou générique. Exemple : ex.destination.domain.com, *.domain.com

Important :

Les utilisateurs finaux peuvent accéder aux applications à l’aide du nom de domaine complet même si l’administrateur a configuré les applications à l’aide de l’adresse IP. Cela est possible car le client Citrix Secure Access peut résoudre un nom de domaine complet en adresse IP réelle. Le tableau suivant fournit des exemples de différentes destinations et comment accéder aux applications avec ces destinations :

| Entrée de destination | Comment accéder à l'application |

| ----------------------- | ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- |

| 10.10.10.1-10.10.10.100 | L'utilisateur final est censé accéder à l'application uniquement via des adresses IP comprises dans cette plage. |

| 10.10.10.0/24 | L'utilisateur final est censé accéder à l'application uniquement via les adresses IP configurées dans le CIDR IP. |

| 10.10.10.101 | L'utilisateur final ne doit accéder à l'application qu'à partir du 10.10.10.101 |

| `*.info.citrix.com` | L'utilisateur final est censé accéder aux sous-domaines de `info.citrix.com` et également `info.citrix.com` \(le domaine parent). Par exemple, `info.citrix.com, sub1.info.citrix.com, level1.sub1.info.citrix.com` \*\*Remarque :\*\* Le caractère générique doit toujours être le caractère de début du domaine et un seul \*. est autorisé. |

| info.citrix.com | L'utilisateur final est censé accéder uniquement à `info.citrix.com` et aucun sous-domaine. Par exemple, `sub1.info.citrix.com` n'est pas accessible. |

- **Port** – Le port sur lequel l’application s’exécute. Les administrateurs peuvent configurer plusieurs ports ou plages de ports par destination.

The following table provides examples of ports that can be configured for a destination.

|Port input|Description|

|---|---|

|\*|By default, the port field is set to `“*”` \(any port). The port numbers from 1 to 65535 are supported for the destination.|

|1300–2400|The port numbers from 1300 to 2400 are supported for the destination.|

|38389|Only the port number 38389 is supported for the destination.|

|22,345,5678|The ports 22, 345, 5678 are supported for the destination.|

|1300–2400, 42000-43000,22,443|The port number range from 1300 to 2400, 42000–43000, and ports 22 and 443 are supported for the destination.|

>**Remarque :**

>

>Le port générique (*) ne peut pas coexister avec des numéros ou des plages de ports.

- **Protocole** – TCP/UDP

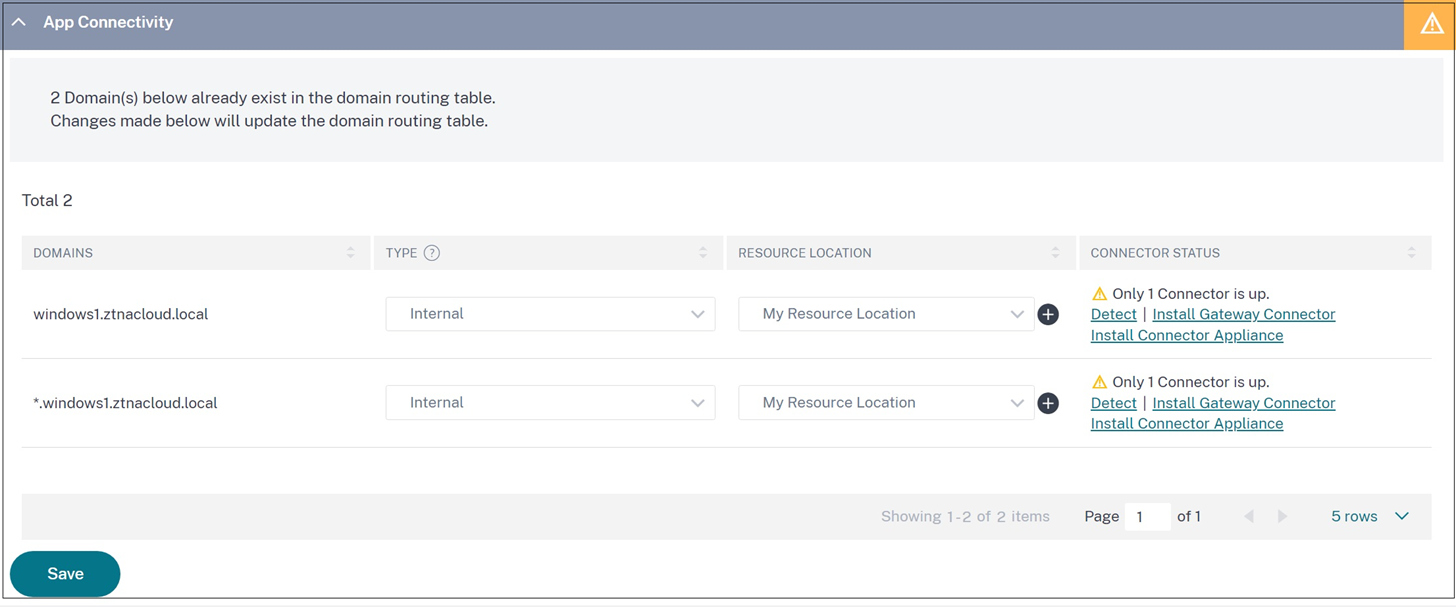

- Dans la section Connectivité d’application , une mini version de la table Domaines d’application est disponible pour prendre les décisions de routage. Pour chaque destination, vous pouvez choisir un emplacement de ressource différent ou identique. Les destinations configurées à l’étape précédente sont renseignées sous la colonne DESTINATION . Les destinations ajoutées ici sont également ajoutées à la table principale Domaines d’application . La table Domaines d’application est la source de vérité pour prendre la décision de routage afin de diriger l’établissement de la connexion et le trafic vers l’emplacement de ressource correct. Pour plus d’informations sur le tableau Domaines d’application et les scénarios de conflit IP possibles, consultez Résoudre les conflits d’adresses IP des domaines d’application.

-

Pour les champs suivants, sélectionnez une entrée dans le menu déroulant et cliquez sur Suivant.

-

TYPE : Sélectionnez l’un des types de routage du trafic suivants :

- Interne via le connecteur : La résolution DNS est effectuée via le serveur DNS distant via le service Secure Private Access. Par conséquent, le trafic du domaine est intercepté et tunnellisé par le service Secure Private Access.

-

Externe : La résolution DNS est effectuée via le serveur DNS local. Par conséquent, le trafic n’est pas intercepté ni tunnellisé par le service Secure Private Access.

Pour activer l’exclusion d’interception client, vous devez définir le type de routage sur Externe.

Vous pouvez afficher le type de routage dans la page Paramètres > Domaine d’application . Le fichier journal du client Secure Access affiche la liste des domaines exclus de l’établissement du tunnel.

-

EMPLACEMENT DES RESSOURCES : – Pour le routage interne, vous devez vous connecter à un emplacement de ressources avec au moins un dispositif de connecteur installé.

-

Remarque

-Vous pouvez modifier le type de routage en fonction du contexte utilisateur. Pour plus de détails, voir Routage d’application basé sur le contexte et sélection des emplacements des ressources.

- L’installation de Connector Appliance est prise en charge à partir de la section Connectivité des applications. Vous pouvez également l’installer dans la section Emplacements des ressources du portail Citrix Cloud. Pour plus d’informations sur la création d’un emplacement de ressources, voir Configurer les emplacements de ressources.

-

Cliquez sur Terminer. L’application est ajoutée à la page Applications . Vous pouvez modifier ou supprimer une application depuis la page Applications après avoir configuré l’application. Pour ce faire, cliquez sur le bouton points de suspension d’une application et sélectionnez les actions en conséquence.

- Modifier l’application

- Supprimer

Remarque

- Pour accorder l’accès aux applications aux utilisateurs, les administrateurs doivent créer des politiques d’accès. Dans les politiques d’accès, les administrateurs ajoutent des abonnés aux applications et configurent les contrôles de sécurité. Pour plus de détails, voir Créer des politiques d’accès.

Pour configurer les méthodes d’authentification requises pour les utilisateurs, voir Configurer l’identité et l’authentification.

- Pour obtenir l’URL de l’espace de travail à partager avec les utilisateurs, dans le menu Citrix Cloud, cliquez sur Configuration de l’espace de travailet sélectionnez l’onglet Accès .

Configuration administrateur – Accès client Citrix Secure Access aux applications HTTP/HTTPS

Remarque

Pour accéder aux applications HTTP/HTTPS existantes ou nouvelles à l’aide du client Citrix Secure Access, vous devez installer au moins un (deux recommandés pour une haute disponibilité) Connector Appliance dans votre emplacement de ressources. L’appliance connecteur peut être installée sur site, dans l’hyperviseur du centre de données ou dans le cloud public. Pour plus de détails sur Connector Appliance et son installation, voir Connector Appliance pour les services cloud.

Prérequis

- Accès à Citrix Secure Private Access dans Citrix Cloud.

Points à noter

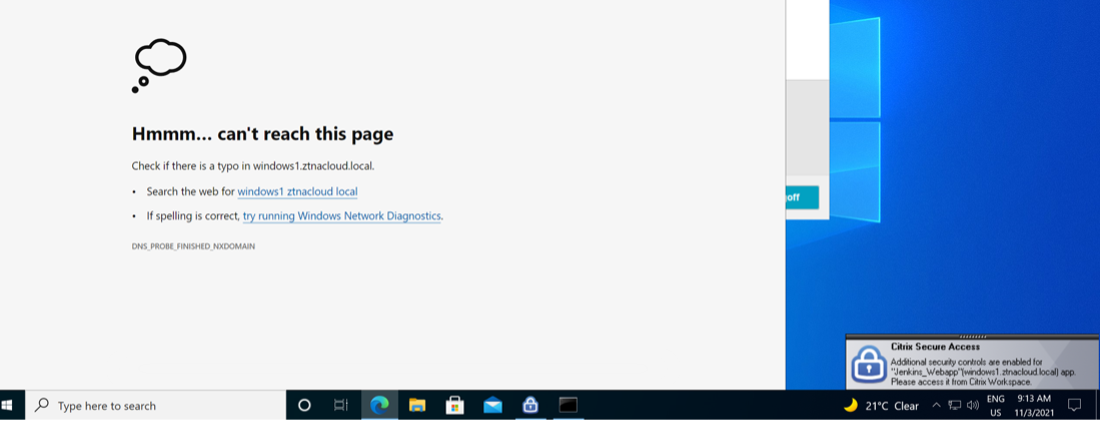

- Les applications Web internes appliquées avec des contrôles de sécurité renforcés ne sont pas accessibles via le client Citrix Secure Access.

-

Si vous essayez d’accéder à une application HTTP(S) pour laquelle des contrôles de sécurité améliorés sont activés, le message contextuel suivant s’affiche. Des contrôles de sécurité supplémentaires sont activés pour l’application <”nom de l’application” (FQDN) >. Veuillez y accéder depuis Citrix Workspace.

- Si vous souhaitez activer l’expérience SSO, accédez aux applications Web à l’aide de l’application Citrix Workspace ou du portail Web.

Les étapes de configuration des applications HTTP(S) restent les mêmes que les fonctionnalités existantes expliquées sous Prise en charge des applications Web d’entreprise.

Accès adaptatif aux applications TCP/UDP et HTTP(S)

L’accès adaptatif offre aux administrateurs la possibilité de gérer l’accès aux applications critiques pour l’entreprise en fonction de plusieurs facteurs contextuels tels que la vérification de la posture de l’appareil, la géolocalisation de l’utilisateur, le rôle de l’utilisateur et le score de risque fourni par le service Citrix Analytics.

Remarque

Vous pouvez refuser l’accès aux applications TCP/UDP, les administrateurs créent des politiques basées sur les utilisateurs, les groupes d’utilisateurs, les appareils à partir desquels les utilisateurs accèdent aux applications et l’emplacement (pays) à partir duquel une application est accessible. L’accès aux applications est autorisé par défaut.

L’abonnement utilisateur créé pour une application est applicable à toutes les destinations d’application TCP/UDP configurées pour l’application ZTNA.

Pour créer une politique d’accès adaptative

Les administrateurs peuvent utiliser l’assistant de flux de travail guidé par l’administrateur pour configurer l’accès réseau Zero Trust aux applications SaaS, aux applications Web internes et aux applications TCP/UDP dans le service Secure Private Access.

Remarque

- Pour plus de détails sur la création d’une politique d’accès adaptative, voir Créer des politiques d’accès.

- Pour une configuration de bout en bout de l’accès réseau Zero Trust aux applications SaaS, aux applications Web internes et aux applications TCP/UDP dans le service Secure Private Access, consultez Flux de travail guidé par l’administrateur pour une intégration et une configuration faciles.

Registres de configuration des scripts de connexion et de déconnexion

Le client Citrix Secure Access accède à la configuration du script de connexion et de déconnexion à partir des registres suivants lorsque le client Citrix Secure Access se connecte au service cloud Citrix Secure Private Access.

Registre : HKEY_LOCAL_MACHINE>SOFTWARE>Citrix>Client d’accès sécurisé

- Chemin du script de connexion : SecureAccessLogInScript type REG_SZ

- Chemin du script de déconnexion : SecureAccessLogOutScript type REG_SZ

Résoudre les conflits d’adresses IP des domaines d’application

Les destinations ajoutées lors de la création d’une application sont ajoutées à une table de routage principale. La table de routage est la source de vérité pour prendre la décision de routage afin de diriger l’établissement de la connexion et le trafic vers l’emplacement de ressource correct.

- L’adresse IP de destination doit être unique parmi les emplacements de ressources.

- Citrix vous recommande d’éviter le chevauchement des adresses IP ou des domaines dans la table de routage. Si vous rencontrez un chevauchement, vous devez le résoudre.

Voici les types de scénarios de conflit. Le chevauchement complet est le seul scénario d’erreur qui restreint la configuration de l’administrateur jusqu’à ce que le conflit soit résolu.

| Scénarios de conflit | Entrée de domaine d’application existante | Nouvelle entrée à partir de l’ajout d’une application | Comportement |

| ——————————- | —————————————– | —————————————————– | ———————————————————————————————————————————————————————————————————– |

| Chevauchement de sous-ensembles | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL1 | Autoriser ; Avertissement : chevauchement d’un sous-ensemble du domaine IP avec des entrées existantes |

| Chevauchement de sous-ensembles | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL2 | Autoriser ; Avertissement : chevauchement d’un sous-ensemble du domaine IP avec des entrées existantes |

| Chevauchement partiel | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL1 | Autoriser ; Avertissement : chevauchement partiel du domaine IP avec des entrées existantes |

| Chevauchement partiel | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL2 | Autoriser ; Avertissement : chevauchement partiel du domaine IP avec des entrées existantes |

| Chevauchement complet | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL1 | Erreur ; <Completely overlapping IP domain's value> Le domaine IP chevauche complètement les entrées existantes. Modifiez l’entrée IP de routage existante ou configurez une destination différente |

| Chevauchement complet | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL2 | Erreur ; <Completely overlapping IP domain's value> Le domaine IP chevauche complètement les entrées existantes. Modifiez l’entrée IP de routage existante ou configurez une destination différente |

| Correspondance exacte | 20.20.20.0/29 RL1 | 20.20.20.0/29 | Autoriser ; les domaines existent déjà dans la table de routage du domaine. Les modifications apportées mettent à jour la table de routage du domaine |

Remarque

Si les destinations ajoutées entraînent un chevauchement complet, une erreur s’affiche lors de la configuration de l’application dans la section Détails de l’application . L’administrateur doit résoudre cette erreur en modifiant les destinations dans la section App Connectivity .

S’il n’y a aucune erreur dans la section Détails de l’application , l’administrateur peut procéder à l’enregistrement des détails de l’application. Cependant, dans la section App Connectivity , si les destinations ont un sous-ensemble et un chevauchement partiel entre elles ou des entrées existantes dans la table de routage principale, un message d’avertissement s’affiche. Dans ce cas, l’administrateur peut choisir de résoudre l’erreur ou de continuer la configuration.

Citrix recommande de conserver une table de domaine d’application propre . Il est plus facile de configurer de nouvelles entrées de routage si les domaines d’adresses IP sont divisés en morceaux appropriés sans chevauchements.

Points à noter

- L’accès à une application Web existante pour laquelle la sécurité renforcée est activée est refusé via le client Secure Access. Un message d’erreur suggérant de se connecter à l’aide de l’application Citrix Workspace s’affiche.

- Les configurations de stratégie pour l’application Web basées sur le score de risque de l’utilisateur, la vérification de la posture de l’appareil, etc. via l’application Citrix Workspace sont applicables lors de l’accès à l’application via le client Secure Access.

- La politique liée à une application est applicable à toutes les destinations de l’application.

Dans cet article

- Prérequis

- Configurer l’accès privé sécurisé pour les applications client-serveur

- Configuration administrateur – Accès client Citrix Secure Access aux applications HTTP/HTTPS

- Accès adaptatif aux applications TCP/UDP et HTTP(S)

- Registres de configuration des scripts de connexion et de déconnexion

- Résoudre les conflits d’adresses IP des domaines d’application

- Points à noter