身份验证

通过预填充的用户名增强的 Citrix 安全性

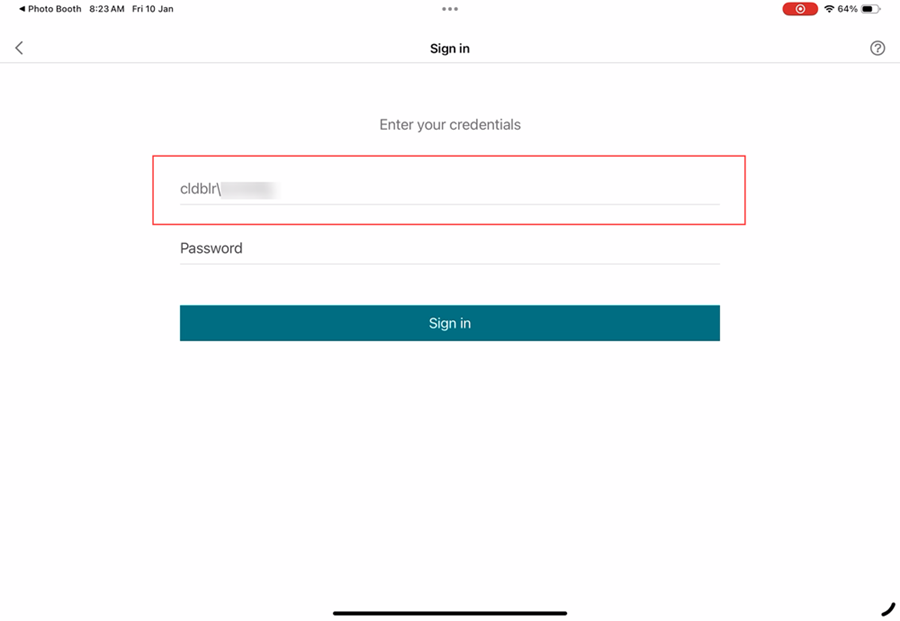

自 25.1.0 版本起,可以使用 Unified Endpoint Management (UEM) 以特定格式推送用户名来管理设备。 在 iOS 中,Citrix Workspace 应用程序读取此配置,检索用户名,并在身份验证提示中预填充用户名,使其变为只读。 这样可以确保只有已注册的设备的所有者才能在该特定设备上进行身份验证和访问应用程序。

管理员能够从中心位置有效地管理多个 iOS 设备上的用户身份验证,同时确保只有授权用户才能登录。

此功能还简化了登录过程,无需用户手动输入其凭据,降低了出错的风险并且增强了整体用户体验。 通过将强大的访问控制与无缝登录流程相结合,适用于 iOS 的 Citrix Workspace 应用程序既支持增强的安全性,又支持改进的可用性。

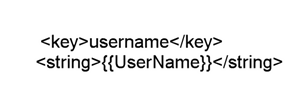

可以使用以下设置通过 UEM 配置此功能:

注意:

此示例使用 Microsoft Intune 作为 UEM 解决方案进行演示。 步骤和用户界面可能因您的 UEM 提供程序而异。

- 登录您的 UEM 提供商门户。

- 将 Citrix Workspace 应用程序添加到您的 UEM 提供程序中进行管理。 通过 UEM 门户将其上载或链接到 App Store。

- 为您的应用程序创建应用程序配置策略。

- 请将键和值对添加到 XML 属性列表中并填写以下值:

-

注册表项:

username -

值类型:

字符串 - 值: 有效负载变量,记录在 Microsoft Intune 门户中。

-

注册表项:

Microsoft Intune:

有关详细信息,请参阅用于在 Intune 中使用常见 iOS/iPadOS 功能的 iOS 和 iPadOS 设备设置。

Jamf:

<key>username</key>

<string>$USERNAME</string>

<!--NeedCopy-->

有关详细信息,请参阅 Payload Variables for Configuration Profiles(配置文件的有效负载变量)。

限制:

系统仅支持“本机登录”页面。 对于基于 Web 的登录,不支持预填充用户名。

快速智能卡

自 24.12.0 版本起,适用于 iOS 的 Citrix Workspace 应用程序引入了智能卡增强功能,以提高身份验证性能和可用性。 本次更新对智能卡支持进行了重大改进,使用户体验更加流畅、更加高效。 通过并发协议支持和快速智能卡协议的集成,用户可以期待更快的身份验证和智能卡读卡器的无缝使用。 快速智能卡与 Windows 桌面上的 CNG(Crypto Next Generation,下一代加密)API 兼容。

注意:

请联系 Citrix 技术支持人员以激活此功能。

限制:

- Citrix Workspace 应用程序 iOS 不完全支持并发。

- 不支持即插即用。

强制使用 Citrix Workspace 应用程序执行 Citrix 访问

自 24.12.0 版本起,管理员可以强制 iOS 设备上的用户仅通过本机应用程序访问 Citrix Workspace。 启用此功能后,尝试访问应用商店 URL 和第三方浏览器的用户会自动重定向到 Citrix Workspace 应用程序。 这确保其可以利用本机应用程序的所有功能并享受无缝用户体验。 此外,此功能使管理员能够更好地控制用户环境,并通过将身份验证过程保留在本机应用程序内来增强安全性,无需下载 ICA 文件。

管理员可以使用自己的 Citrix Cloud 帐户启用此功能。 目前,只有 Cloud 应用商店支持此功能。 有关详细信息,请参阅强制最终用户通过本机应用程序进行身份验证并访问应用程序和桌面。

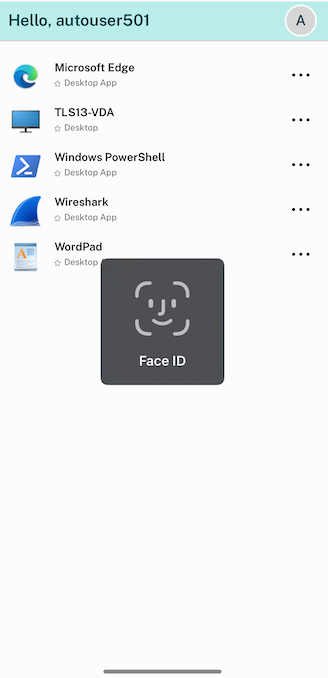

跳过启用生物特征数据提示

以前,系统会提示最终用户选择在 Citrix Workspace 应用程序中使用生物特征数据 Touch ID 还是面容 ID 进行身份验证。 自版本 24.9.0 起,管理员现在可以跳过此提示,简化了用户的登录过程。

启用生物特征数据后,用户密码将安全地存储在钥匙串中,并受生物特征识别身份验证的保护。 身份验证令牌过期后,系统会自动提示用户进行生物特征识别验证。 如果未在设备上配置生物特征数据,用户需要在令牌过期时手动输入其凭据。

目前,只有使用轻型目录访问协议 (LDAP) 身份验证的本地应用商店支持此功能。

配置

以下方法可用于启用生物特征识别身份验证:

- 移动设备管理 (MDM)

- Global App Configuration Service (GACS)

要通过 MDM 启用生物特征识别身份验证,管理员必须使用以下设置:

- 注册表项:

settings_skip_consent_for_biometric_protected_password_saving - 值:

true/false -

默认值:

false-

如果设置为

true,生物特征识别重新登录功能将自动应用于最终用户,而不会为其提供选择或拒绝该功能的选项。 -

如果设置为

false,生物特征识别重新登录功能是可选的,用户可以选择接受或拒绝该功能。

-

要通过 GACS 启用生物特征识别身份验证,管理员必须使用以下步骤:

- 在 Citrix Cloud 中导航到 Workspace Configuration(Workspace 配置)> App Configuration(应用程序配置)> Configure(配置)。

- 在 Citrix Workspace app(Citrix Workspace 应用程序)下,选择 Security and Authentication(安全性和身份验证)。

- 在 Authentication(身份验证)下,启用 Skip use biometrics prompt(跳过使用生物特征数据的提示)。

有关详细信息,请参阅支持通过 UEM 配置 Citrix Workspace 应用程序设置。

支持强制使用生物特征识别身份验证来访问 Citrix Workspace 应用程序

管理员现在可以强制使用设备的生物特征识别身份验证来让用户访问 Citrix Workspace 应用程序。 使用此功能,当您在消除 Citrix Workspace 应用程序后将其打开,或者在最小化后将其放置在最前面时,会出现面容 ID 或 Touch ID 验证的提示来解锁并登录。 如果设备不支持生物特征识别身份验证,则使用密码或通行码身份验证方法访问应用程序。 如果未在设备上启用通行码,该帐户将注销,要求用户重新登录才能访问 Citrix Workspace 应用程序。

管理员可以使用具有以下键-值对的 Unified Endpoint Managemen 解决方案来配置此功能:

- 键:verify_biometric_on_app_foreground_transition

- 值类型: 布尔值

-

值:true 或 false

- 如果设置为 true,最终用户需要进行生物特征识别身份验证才能访问 Citrix Workspace 应用程序。

- 如果设置为 false,则不强制使用生物特征识别身份验证来访问 Citrix Workspace 应用程序。 用户可以选择禁用生物特征识别身份验证。

支持在连接到本地应用商店时使用 FIDO2 进行身份验证

自 24.7.0 版本起,用户在连接到本地应用商店时可以使用基于 FIDO2 的无密码身份验证对适用于 iOS 的 Citrix Workspace 应用程序进行身份验证。 FIDO2 提供无缝身份验证方法,允许企业员工访问适用于 iOS 的 Citrix Workspace 应用程序,而无需输入用户名或密码。 此功能支持漫游身份验证器(仅限 USB)和平台身份验证器(仅限 PIN 码、Touch ID 和面容 ID)。

可以使用 Global App Configuration Service 和 Unified Endpoint Management 来配置此功能。

注意:

只有系统浏览器支持此功能。

使用 Global App Configuration Service

要使用 Global App Configuration Service 进行配置,请执行以下步骤:

- 使用您的凭据登录 Citrix Cloud。

- 导航到 Workspace 配置 > 应用程序配置。

- 在应用程序配置页面上,选择应用商店,然后轻按配置。

- 在 Workspace URL 页面上,导航到安全性和身份验证 > 身份验证。

-

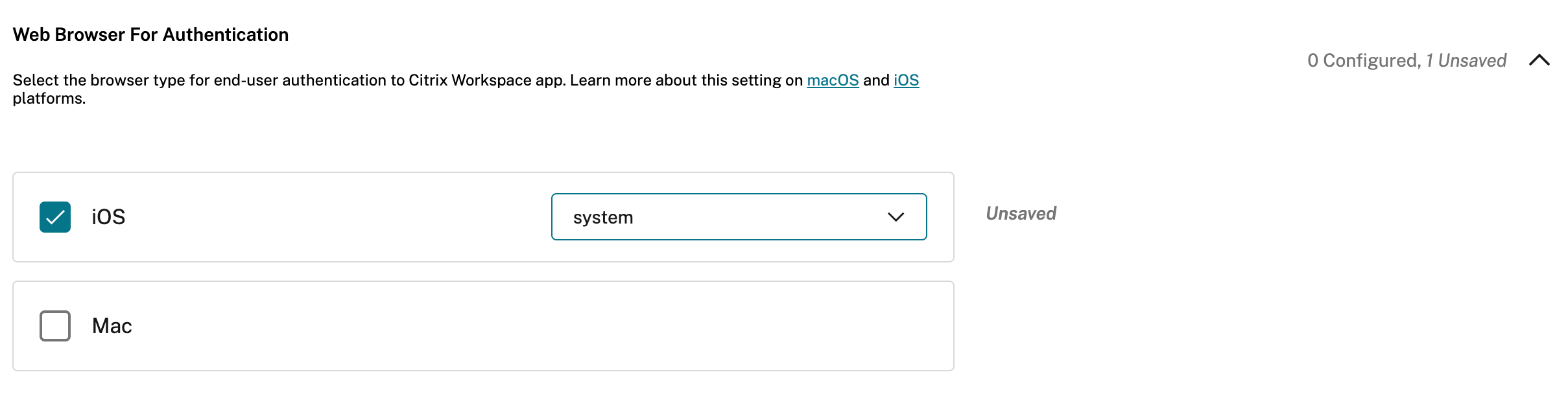

在用于身份验证的 Web 浏览器下,选择 iOS,然后从下拉菜单中选择系统。

- 轻按发布草稿发布所选应用商店的设置。

有关 Global App Configuration Service 的详细信息,请参阅 Global App Configuration Service 文档中的配置本地应用商店的设置。

使用 Unified Endpoint Management 解决方案

要使用 Unified Endpoint Management 进行配置,请执行以下步骤:

- 登录您的 Unified Endpoint Management (UEM) 提供商。

- 添加您想由 UEM 提供商管理的 Citrix Workspace 应用程序。 您可以使用 UEM 提供商的门户上载应用程序,以启用 UEM 提供商的管理。 或者,您可以在 App Store 中链接到该应用程序。

- 为您的应用程序创建应用程序配置策略。

- 将键和值对添加到 XML 属性列表并填写以下值:

<dict>

<key>category</key>

<string>authentication</string>

<key>userOverride</key>

<false/>

<key>settings</key>

<array>

<dict>

<key>name</key>

<string>settings_auth_web_browser</string>

<key>value</key>

<string>system</string>

</dict>

</array>

</dict>

<!--NeedCopy-->

有关详细信息,请参阅使用 Unified Endpoint Management 解决方案配置 Workspace 应用程序。

客户端证书身份验证

重要:

- 使用 StoreFront 时,Citrix Workspace 应用程序支持:

- Citrix Access Gateway Enterprise Edition 版本 9.3

- NetScaler Gateway 版本 10.x 到版本 11.0

- Citrix Gateway 版本 11.1 及更高版本 > - 适用于 iOS 的 Citrix Workspace 应用程序支持客户端证书身份验证。 > - 只有 Access Gateway Enterprise Edition 9.x 和 10.x(及更高版本)支持客户端证书身份验证。 > - 双来源身份验证类型必须为 CERT 和 LDAP。 > - Citrix Workspace 应用程序还支持可选客户端证书身份验证。 > - 仅支持 P12 格式的证书。

此外,还可以根据向 Citrix Gateway 虚拟服务器呈现的客户端证书属性对登录此虚拟服务器的用户进行身份验证。 也可以将客户端证书身份验证与另一种身份验证类型 LDAP 结合使用,以提供双来源身份验证。

管理员可以根据客户端证书属性对最终用户进行身份验证,如下所示:

- 虚拟服务器上已启用客户端身份验证。

- 虚拟服务器请求客户端证书。

- 以在 Citrix Gateway 上将根证书与虚拟服务器绑定在一起。

当用户登录 Citrix Gateway 虚拟服务器时,进行身份验证后,用户可以从证书中的 SubjectAltName:OtherName:MicrosoftUniversalPrincipalName 字段中提取用户名和域信息。 其格式为 username@domain。

当用户提取用户名和域并提供所需的信息(例如密码)时,身份验证完成。 如果用户未提供有效的证书和凭据,或者如果用户名/域提取失败,身份验证将失败。

可以通过将默认身份验证类型设置为使用客户端证书,基于客户端证书对用户进行身份验证。 还可以基于客户端 SSL 证书创建一个证书操作,用于定义身份验证过程中要执行的操作。

配置 XenApp 场

在 Citrix Virtual Apps 控制台或 Web Interface 控制台中为移动设备创建 XenApp 场。 控制台取决于您已安装的 Citrix Virtual Apps 版本。

Citrix Workspace 应用程序使用 XenApp 场来获取有关用户有权访问的应用程序的信息。 相同的信息将共享给设备上运行的应用程序。 此方法与使用 Web Interface 建立传统的基于 SSL 的 Citrix Virtual Apps 连接的方式相似,在此类连接中,您可以配置 Citrix Gateway。

配置适用于移动设备的 Citrix Workspace 应用程序的 XenApp 场以支持来自 Citrix Gateway 的连接,如下所示:

- 在 XenApp 场中,选择管理安全客户端访问权限 > 编辑安全客户端访问权限设置。

- 将访问方法改为 Gateway Direct(网关直接)。

- 输入 Citrix Gateway 设备的 FQDN。

- 输入 Secure Ticket Authority (STA) 信息。

配置 Citrix Gateway 设备

对于客户端证书身份验证,请为 Citrix Gateway 配置使用证书和 LDAP 身份验证策略的双重身份验证。 要配置 Citrix Gateway 设备,请执行以下操作:

-

在 Citrix Gateway 上创建会话策略,以允许从 Citrix Workspace 应用程序传入 Citrix Virtual Apps 连接。 指定新创建的 XenApp 场的位置。

-

创建会话策略以确定连接是否来自 Citrix Workspace 应用程序。 创建会话策略时,配置以下表达式作为表达式运算符并选择 Match All Expressions(匹配所有表达式):

REQ.HTTP.HEADER User-Agent CONTAINS CitrixWorkspace -

在会话策略关联的配置文件配置中,在 Security(安全)选项卡上,将 Default Authorization(默认授权)设置为 Allow(允许)。

在 Published Applications(已发布的应用程序)选项卡上,如果设置不是全局设置(选中了“Override Global”(覆盖全局)复选框),请验证 ICA Proxy(ICA 代理)字段是否设置为 ON(开)。

在 Web Interface 地址字段中,输入设备用户使用的 XenApp 场的 URL(其中包含 config.xml),例如:

- /XenAppServerName/Citrix/PNAgent/config.xml 或

- /XenAppServerName/CustomPath/config.xml。

-

将会话策略绑定到虚拟服务器。

-

为证书和 LDAP 创建身份验证策略。

-

将身份验证策略绑定到虚拟服务器。

-

将虚拟服务器配置为在 TLS 握手中请求客户端证书。 为此,请导航到证书 > 打开 SSL 参数 > 客户端身份验证 > 将客户端证书设置为强制。

重要:

- 如果在 Citrix Gateway 上使用的服务器证书是证书链的一部分。 例如,如果它是中间证书,则将证书安装在 Citrix Gateway 上。 有关安装证书的详细信息,请参阅 Citrix Gateway 文档。

- 如果客户端证书设置为必需证书,用户需要手动导入证书才能完成身份验证。

-

配置移动设备

如果在 Citrix Gateway 上启用了客户端证书身份验证,则将基于客户端证书的某些属性对用户进行身份验证。 完成身份验证后,可以从证书中提取用户名和域。 可以为每个用户应用特定的策略。

- 在 Citrix Workspace 应用程序中,打开帐户,然后在“服务器”字段中键入 Citrix Gateway 服务器的匹配 FQDN。 例如,GatewayClientCertificateServer.organization.com。 Citrix Workspace 应用程序将自动检测是否需要客户端证书。

- 用户可以安装一个新证书,也可以从已安装的证书列表中选择一个证书。 对于 iOS 客户端证书身份验证,请仅从 Citrix Workspace 应用程序下载并安装证书。

- 选择有效证书后,登录屏幕上的用户名和域字段将使用证书中的用户名进行预填充。 最终用户可以键入其他详细信息,包括密码。

- 如果将客户端证书身份验证设置为可选,用户可以通过在证书页面上按 Back(返回)跳过证书选项。 在此情况下,Citrix Workspace 应用程序将继续进行连接,并向用户提供登录屏幕。

- 用户完成初始登录后,无需再次提供证书即可启动应用程序。 Citrix Workspace 应用程序将存储帐户的证书,并自动使用这些证书执行将来的登录请求。

支持切换 Web 浏览器进行身份验证

自 23.2.0 起,在本地 Citrix Gateway 和 StoreFront 部署中配置高级身份验证策略时,管理员现在可以在 iOS 或 iPad 设备上将用于身份验证过程的浏览器从嵌入式浏览器切换到系统浏览器。

为身份验证过程配置重写策略

管理员可以将用于身份验证过程的浏览器从嵌入式浏览器切换到系统浏览器。 只有在本地 Citrix Gateway 和 StoreFront 部署中配置了高级身份验证策略时才有可能。 要配置高级身份验证策略,请使用 NetScaler 命令行配置 NetScaler 重写策略:

enable ns feature REWRITEadd rewrite action insert_auth_browser_type_hdr_act insert_http_header X-Auth-WebBrowser "\"System\""add rewrite policy insert_auth_browser_type_hdr_pol "HTTP.REQ.URL.EQ(\"/cgi/authenticate\")" insert_auth_browser_type_hdr_actbind vpn vserver <VPN-vserver-Name> -policy insert_auth_browser_type_hdr_pol -priority 10 -gotoPriorityExpression END -type AAA_RESPONSE

移至系统浏览器可提供更多功能,例如:

- 使用基于证书的身份验证可获得更好的体验。

- 能够在身份验证过程中使用设备密钥库中的现有用户证书。

- 支持少数第三方身份验证器,例如 SITHS eID。

如果管理员尚未配置上述重写策略,则使用嵌入式浏览器作为身份验证的默认浏览器。

下表列出了基于 NetScaler Gateway 和 Global App Config Service 上的配置进行身份验证的浏览器:

| NetScaler Gateway | Global App Configuration Service | 用于身份验证的浏览器 |

|---|---|---|

| 系统 | 系统 | 系统 |

| 系统 | embedded | 系统 |

| embedded | 系统 | 系统 |

| embedded | embedded | embedded |

| 未配置 | 系统 | 系统 |

| 未配置 | embedded | embedded |

支持对本地应用商店执行基于证书的身份验证

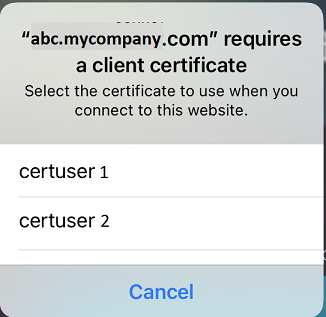

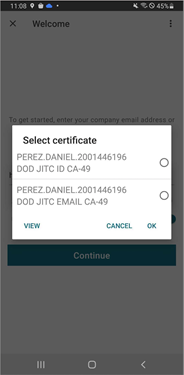

最终用户现在可以处理基于证书的身份验证,其中,证书将保存到设备钥匙串中。 登录时,Citrix Workspace 应用程序会检测您的设备上的证书列表,您可以选择用于身份验证的证书。

重要:

选择证书后,所做的选择将在下次 Citrix Workspace 应用程序启动时保留。 要选择其他证书,您可以从 iOS 设备设置中“还原 Safari”或者重新安装 Citrix Workspace 应用程序。

注意:

此功能支持本地部署。

要配置:

- 导航到 Global App Configuration Store Settings API(Global App Configuration 应用商店设置 API)URL,然后输入云应用商店 URL。 例如,

https://discovery.cem.cloud.us/ads/root/url/<hash coded store URL>/product/workspace/os/ios。 - 导航到 API 探索 > SettingsController > postDiscoveryApiUsingPOST > 单击 POST。

- 单击 INVOKE API(调用 API)。

-

输入并上载有效负载详细信息。 选择以下值之一:

- “Embedded”:您可以使用 WKWebView。 默认设置此选项。

- “system”:您可以使用 Safari View Controller。

例如,

"category": "Authentication", "userOverride": false, "settings": [ { "name": "Web Browser to use for Authentication", "value": "*Embedded*/*System*" }, <!--NeedCopy-->在 iOS 或 iPad 设备上,管理员可以切换用于身份验证过程的浏览器。 在本地 Citrix Gateway 和 StoreFront 部署中配置高级身份验证策略后,您可以从嵌入式浏览器切换到系统浏览器。 有关详细信息,请参阅为身份验证过程配置重写策略。

- 单击 EXECUTE(执行)以推送服务。

智能卡

Citrix Workspace 应用程序仅支持使用 SITHS 智能卡建立会话中连接。

如果使用 FIPS Citrix Gateway 设备,请将您的系统配置为拒绝 SSL 重新协商。 有关详细信息,请参阅知识中心文章 CTX123680。

以下产品和配置受支持:

- 支持的读卡器:

- Precise Biometrics Tactivo for iPad Mini 固件版本 3.8.0

- Precise Biometrics Tactivo for iPad(第四代)、Tactivo for iPad(第三代)以及 iPad 2 固件版本 3.8.0

- BaiMobile® 301MP 和 301MP-L 智能卡读卡器

- Thursby PKard USB 读卡器

- Feitian iR301 USB 读卡器

- 符合 Type-C CCID 标准的读取器

- Twocanoes Smart Card Utility 读卡器

- 支持的 VDA 智能卡中间件

- ActiveIdentity

- 支持的智能卡:

- PIV 卡

- 通用访问卡 (CAC)

- 支持的配置:

- 通过智能卡身份验证登录配置了 StoreFront 2.x 的 Citrix Gateway 以及 XenDesktop 7.x 或更高版本或者 XenApp 6.5 或更高版本

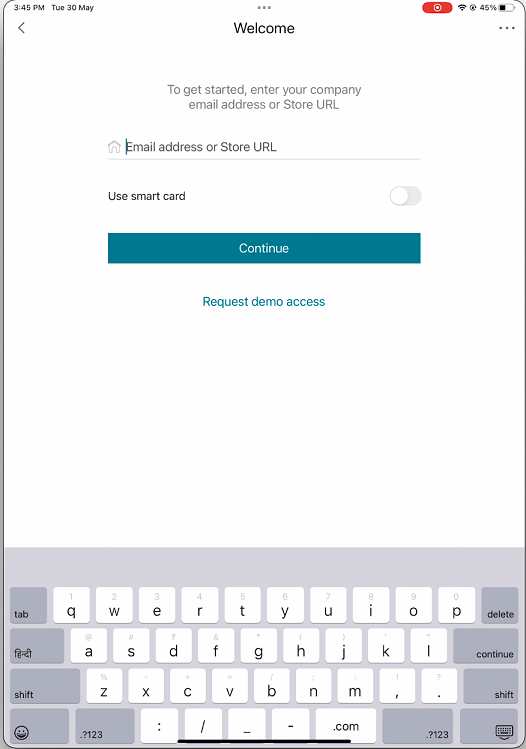

配置 Citrix Workspace 应用程序以访问应用程序

-

如果要将 Citrix Workspace 应用程序配置为在您创建帐户时自动访问应用程序,请在“地址”字段中键入应用商店的匹配 URL。 例如:

- StoreFront.organization.com

- netscalervserver.organization.com

-

使用智能卡进行身份验证时,请选择使用智能卡选项。

注意:

登录到应用商店的有效期为一小时。 一小时后,用户必须重新登录,以刷新或启动其他应用程序。

支持基于 Type C 的通用读卡器

自 23.12.0 版本起,适用于 iOS 的 Citrix Workspace 应用程序现在支持使用符合 Type-C CCID 标准的读取器进行智能卡身份验证。 以前,仅支持基于闪电端口的读取器。 在 Citrix Workspace 应用程序中包含Type-C 智能卡读卡器具有双重优势:用户可以通过 Citrix Workspace 应用程序进行身份验证,也可以在其虚拟桌面会话中无缝使用智能卡。

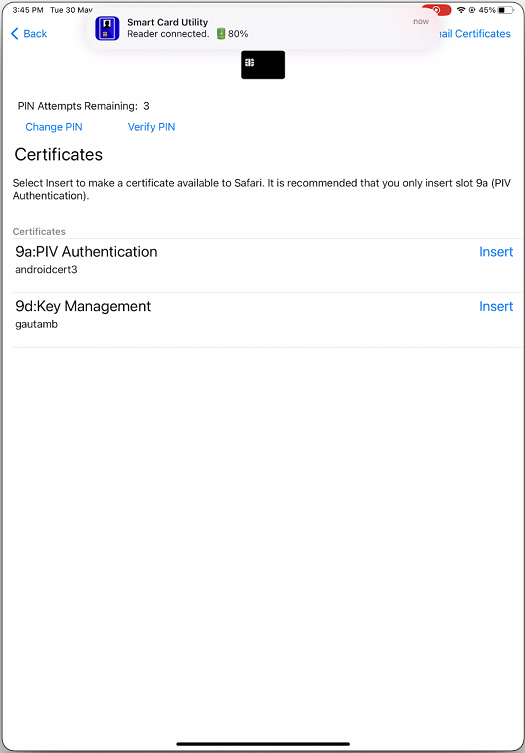

支持 Twocanoes Smart Card Utility 读卡器

自 24.3.5 版本起,适用于 iOS 的 Citrix Workspace 应用程序支持 Twocanoes Smart Card Utility 读取器。 有关支持的智能卡读卡器的详细信息,请参阅智能卡。

注意:

Citrix Workspace 应用程序登录和虚拟会话登录均支持 Twocanoes Smart Card Utility USB-C 读卡器。 但是,只有 Citrix Workspace 应用程序登录支持 Twocanoes Smart Card Utility 蓝牙读卡器,虚拟会话登录不支持该读卡器。

要配置 Twocanoes Smart Card Utility 蓝牙读卡器,请执行以下步骤:

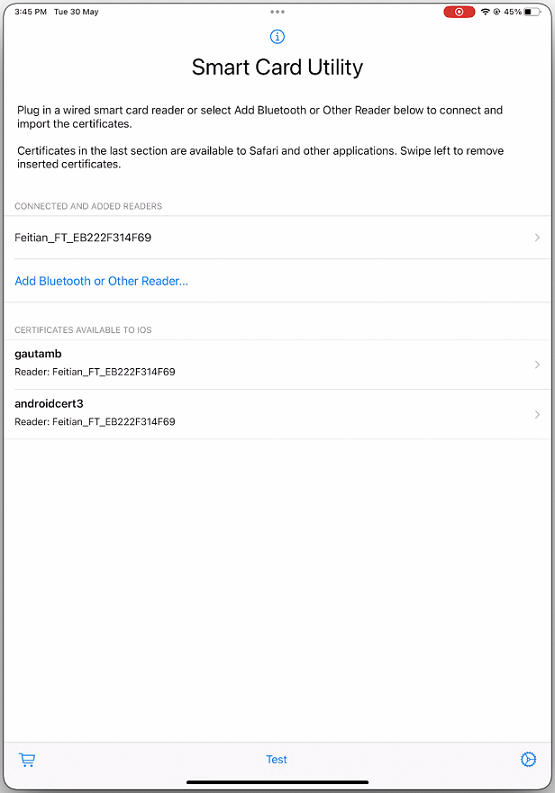

- 从 App Store 下载并安装 Smart Card Utility 应用程序。 有关详细信息,请参阅 Twocanoes 知识库中的 Smart Card Utility Bluetooth Reader Quick Start(Smart Card Utility 蓝牙读卡器快速入门)。

- 请确保您的设备上的蓝牙已开启并将智能卡插入读卡器。

-

打开 Smart Card Utility 应用程序。

- 如果您使用蓝牙读卡器,请轻按 Add Bluetooth or Other Reader…(添加蓝牙或其他读卡器…),然后选择要连接的读卡器。

注意:

如果读卡器启用了 PIN 码配对,则必须在出现提示时输入 PIN。 PIN 位于读卡器的背面。

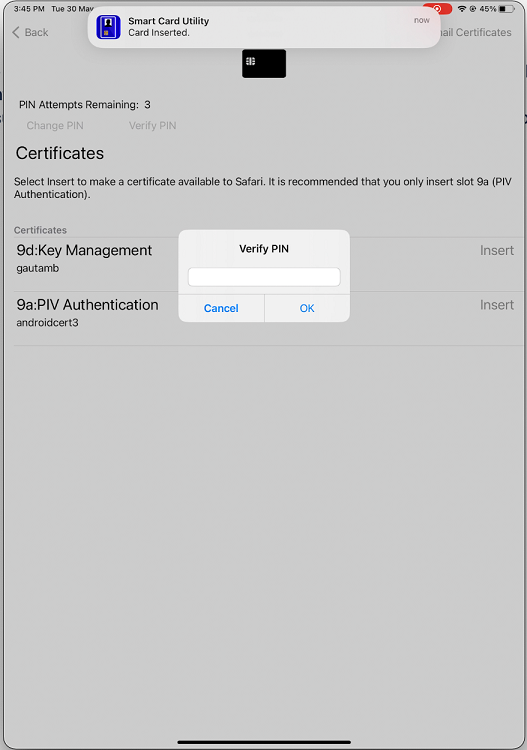

- 轻按所需证书上的 Insert(插入),将其复制到钥匙串界面。

注意:

Smart Card Utility 应用程序已经实现了 Apple 提供的加密套件扩展,以令牌形式向钥匙串接口写入证书。 有关详细信息,请参阅 Apple 开发人员文档中的配置智能卡身份验证。

- 请确保读卡器保持与设备的连接。

-

打开 Citrix Workspace 应用程序并输入使用智能卡身份验证配置的应用商店 URL。

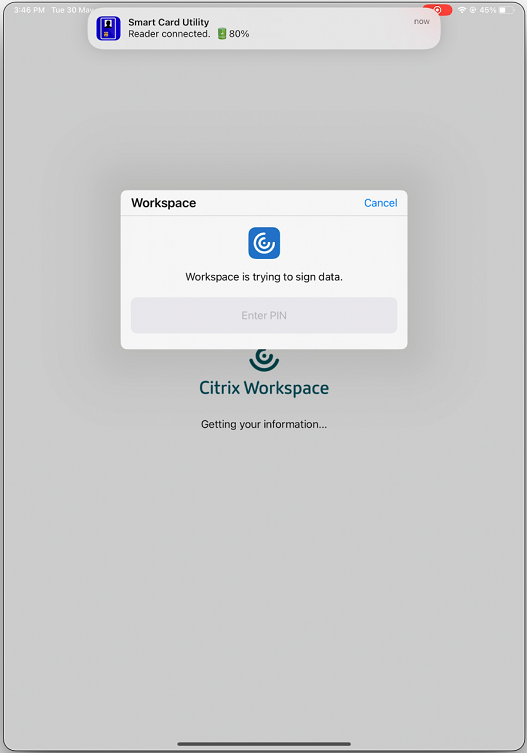

-

在“证书”屏幕上,选择所需的证书,然后输入 IT 管理员提供的智能卡 PIN 进行登录。

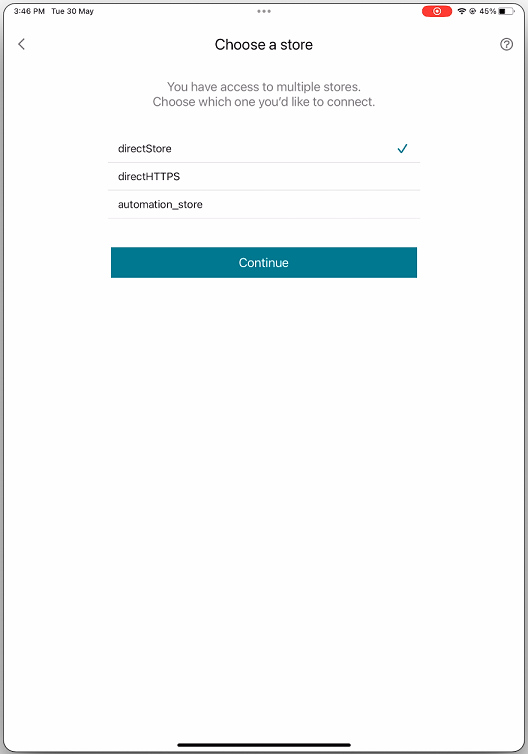

-

如果您有访问多个应用商店的权限,请选择所需的应用商店并轻按继续。

- 成功进行身份验证后,您将登录到 Citrix Workspace 应用程序。

YubiKey 支持智能卡身份验证

自 23.12.0 版本起,您现在可以使用 YubiKey 执行智能卡身份验证。 此功能为 VDA 会话中的 Citrix Workspace 应用程序、虚拟会话和已发布的应用程序提供单设备身份验证体验。 它无需连接智能卡读卡器或其他外部身份验证器。 由于 YubiKey 支持多种协议(例如 OTP、FIDO 等),因此,它简化了最终用户体验。

要登录 Citrix Workspace 应用程序,最终用户需要将 YubiKey 插入其 iPhone 或 iPad,打开智能卡开关,并提供其应用商店 URL。

注意:

此功能仅支持在 StoreFront 部署中直接连接到 Citrix Workspace 应用程序,不支持通过 Citrix Gateway 直接连接。 YubiKey 支持通过 Citrix Gateway 进行智能卡身份验证的功能将在将来的版本中推出。 适用于 iOS 的 Citrix Workspace 应用程序仅支持 YubiKey 5 系列。 有关 YubiKey 的详细信息,请参阅 YubiKey 5 series(YubiKey 5 系列)。

支持在智能卡身份验证中使用多个证书

以前,适用于 iOS 的 Citrix Workspace 应用程序显示连接的智能卡的第一个插槽上可用的证书。

自 24.1.0 版本起,适用于 iOS 的 Citrix Workspace 应用程序将显示智能卡上可用的所有证书。 此功能允许您在通过智能卡身份验证进行身份验证时选择所需的证书。

查看智能卡上可用的所有证书

自 23.7.5 版本起,适用于 iOS 的 Citrix Workspace 应用程序现在显示智能卡上可用的多个证书,并允许您选择证书以进行基于智能卡的身份验证。 启用智能卡开关后,可以从选择证书页面中选择所需的证书。

RSA SecurID 身份验证

Citrix Workspace 应用程序支持用于 Secure Web Gateway 配置的 RSA SecurID。 这些配置是通过 Web Interface 进行的,适用于所有 Citrix Gateway 配置。

适用于 iOS 的 Citrix Workspace 应用程序上软件令牌所需的 URL 方案: Citrix Workspace 应用程序使用的 RSA SecurID 软件令牌仅注册了 URL 方案 com.citrix.securid。

如果最终用户在其 iOS 设备上同时安装了 Citrix Workspace 应用程序和 RSA SecurID 应用程序,则必须选择 URL 方案 com.citrix.securid,以将 RSA SecurID Software Authenticator(软件令牌)导入到其设备上的 Citrix Workspace 应用程序中。

导入 RSA SecurID 软令牌

要在 Citrix Workspace 应用程序中使用 RSA 软令牌,作为管理员,请确保最终用户遵循:

- 针对 PIN 码长度的策略

- PIN 码的类型(仅限数字和字母数字)

- 重复使用 PIN 码的限制

在最终用户成功通过 RSA 服务器的身份验证后,最终用户只需设置 PIN 码一次。 PIN 码验证后,他们还将通过 StoreFront 服务器进行身份验证。 完成所有验证后,Workspace 应用程序将显示可用的已发布应用程序和桌面。

使用 RSA 软令牌

-

导入贵组织向您提供的 RSA 软令牌。

-

在附加了 SecurID 文件的电子邮件中,选择 Open in Workspace(在 Workspace 中打开)作为导入目标位置。 导入软令牌后,Citrix Workspace 应用程序将自动打开。

-

如果贵组织提供了密码以完成导入,请输入贵组织向您提供的密码,然后单击确定。 单击确定后,系统将显示一条消息,提示您令牌已成功导入。

-

关闭导入消息,然后在 Citrix Workspace 应用程序中轻按添加帐户。

-

输入贵组织提供的应用商店的 URL 并单击下一步。

-

在“登录”屏幕上,输入您的凭据:用户名、密码和域。 对于“PIN”字段,除非贵组织向您提供了不同的默认 PIN,否则,请输入 0000。 PIN 0000 是 RSA 的默认值,但贵组织可能会更改该值,使其遵从自己的安全策略。

-

单击左上角的登录。 此时将显示一条用于创建 PIN 码的消息。

- 输入长度为 4 到 8 位数的 PIN 码,然后单击确定。 此时将显示一条消息,用于验证您的新 PIN 码。

- 重新输入您的 PIN 码,然后单击确定。 现在,您可以访问自己的应用程序和桌面。

下一个令牌代码

当您使用 RSA SecurID 身份验证配置 Citrix Gateway 时,Citrix Workspace 应用程序支持下一个令牌代码功能。 如果输入了三个错误的密码,Citrix Gateway 插件上将显示一条错误消息。 要登录,请等待下一个令牌。 可将 RSA 服务器配置为在用户使用错误密码登录次数过多时,禁用该用户帐户。

派生凭据

支持在 Citrix Workspace 应用程序中使用 Purebred 派生凭据。 连接到允许使用派生凭据的应用商店时,用户可以使用虚拟智能卡登录 Citrix Workspace 应用程序。 仅本地部署支持此功能。

注意:

要使用此功能,需要运行 Citrix Virtual Apps and Desktops 7 1808 或更高版本。

要在 Citrix Workspace 应用程序中启用派生凭据,请执行以下操作:

- 转至设置 > 高级 > 派生证书。

- 轻按使用派生凭据。

要创建虚拟智能卡以与派生凭据结合使用,请执行以下操作:

- 在设置 > 高级 > 派生凭证中,单击添加新虚拟智能卡。

- 编辑虚拟智能卡的名称。

- 输入 8 位仅限数字的 PIN 并进行确认。

- 轻按下一步。

- 在“身份验证证书”下方,轻按导入证书…

- 此时将显示文档选取器。 轻按浏览。

- 在“位置”下方,选择 Purebred Key Chain(Purebred 钥匙串)。

- 从列表中选择合适的身份验证证书。

- 轻按导入密钥。

- 如果需要,请对数字签名证书和加密证书重复执行步骤 5-9。

- 轻按保存。

最多可以为您的虚拟智能卡导入三个或更少的证书。 需要身份验证证书,虚拟智能卡才能正确运行。 可以添加加密证书和数字签名证书以在 VDA 会话中使用。

注意:

连接到 HDX 会话时,创建的虚拟智能卡会重定向到该会话。

已知限制

- 用户一次只能有一个活动卡。

- 虚拟智能卡创建后不能编辑。 删除并创建智能卡。

- 最多可以输入十次无效 PIN 码。 如果在尝试十次后无效,则将删除虚拟智能卡。

- 选择派生凭据时,虚拟智能卡将覆盖物理智能卡。

用户-代理

Citrix Workspace 应用程序在网络请求中发送可以用于配置身份验证策略的用户-代理字符串,包括将身份验证重定向到其他身份提供商 (IdP)。

注意:

例如下表中作为用户-代理的一部分提到的版本号,它会根据您使用的版本自动更新。

| 场景 | iOS (WkWebView) | iOS (Safari View Controller) | iPadOS (WkWebView) | iPadOS (Safari View Controller) |

|---|---|---|---|---|

| 云应用商店 | Mozilla/5.0(Macintosh;Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | 默认 Safari 用户-代理字符串。 | Mozilla/5.0(Macintosh;Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1。 | 默认 Safari 用户-代理字符串。 |

| 云应用商店 - SaaS 和 Web 应用程序

|

默认 WKWebview 用户-代理字符串。

|

默认 Safari 用户-代理字符串。

|

如果启用了 isFeatureUseSafariUserAgentForSaasWebviewEnabled,则会发送以下用户-代理:

Mozilla/5.0(Macintosh;Intel Mac OS X 10_15)AppleWebKit/605.1.15(KHTML,例如 Gecko)/版本/13.4 如果 Safari/605.1.15 shouldTunnelWebViewTraffic 设置为 True,则将发送以下用户-代理:

Mozilla/5.0(Macintosh;Intel Mac OS X 10_15)AppleWebKit/605.1.15(KHTML,例如 Gecko)/版本/13.4 Safari/605.1.15/CitrixReceiver/24.5.0/ X1Class CWACapable |

默认 Safari 用户-代理字符串。

|

| 本地应用商店 | 默认 WKWebview 用户-代理字符串。 | 默认 Safari 用户-代理字符串。 | — | 默认 Safari 用户-代理字符串。 |

| 使用 NetScaler Gateway 的本地应用商店 | 默认 WKWebview 用户-代理字符串。 | 默认 Safari 用户-代理字符串。 | Mozilla/5.0(Macintosh;Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | 默认 Safari 用户-代理字符串。 |

| 使用 NetScaler Gateway 和 nFactor 身份验证的本地应用商店 | Mozilla/5.0(Macintosh;Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | 默认 Safari 用户-代理字符串。 | Mozilla/5.0(Macintosh;Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | 默认 Safari 用户-代理字符串。 |

WKWebView 的用户-代理字符串

自 23.3.5 版本起,在通过 WKWebView 发起的某些网络请求期间使用的用户代理字符串现在默认包含 Citrix Workspace 应用程序标识符。

因此,用户代理字符串已从: Mozilla/5.0(iPhone;CPU iPhone 操作系统 15_2,例如 Mac OS X)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 AuthManager/3.2.4.0

更改为以下选项之一:

Mozilla/5.0(iPhone;CPU iPhone 操作系统 15_0,例如 Mac OS X)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone(例如 iPhone)

或

Mozilla/5.0(iPhone;CPU iPhone 操作系统 15_0,例如 Mac OS X)AppleWebKit/605.1.15(KHTML,例如 Gecko)Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad(例如 iPad)

nFactor 身份验证

支持多重 (nFactor) 身份验证

多重身份验证要求用户提供多个身份证明以获得访问权限,从而增强了应用程序的安全性。 多重身份验证使得身份验证步骤和关联的凭据收集表单可由管理员配置。

本机 Citrix Workspace 应用程序可以通过在已针对 StoreFront 实现的表单登录支持的基础上构建来支持此协议。 Citrix Gateway 的 Web 登录页面和流量管理器虚拟服务器也使用此协议。

有关详细信息,请参阅 SAML 身份验证和多重 (nFactor) 身份验证。

限制:

- 启用了 nFactor 支持后,您无法使用生物特征识别身份验证,如 Touch ID 和面容 ID。

nFactor 高级身份验证策略支持

现在,通过 Citrix Gateway 上的 nFactor 高级身份验证策略配置后,我们支持在 Citrix Workspace 应用程序中进行基于证书的身份验证。 nFactor 身份验证有助于配置灵活敏捷的多因素架构。

用户代理字符串:

在 iPhone 或 iPad 上对 Citrix Workspace 应用程序执行高级 (nFactor) 身份验证时,身份验证过程被重定向到嵌入式 WebView。 生成的用户代理字符串可能会略有差别,具体取决于操作系统版本、CWA 内部版本、设备型号和 AuthManager 版本。 例如,以 iPhone 和 iPad 的以下用户代理字符串为例。

对于 iPhone:

Mozilla/5.0 (iPhone; CPU iPhone OS 16_2 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/16.2 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/3.3.0.0

对于 iPad:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/3.3.0.0

注意:

- 版本或设备型号信息可能因环境而异。

- 要在身份验证期间应用适用于 iOS 的 Citrix Workspace 应用程序特定的基于用户代理的策略,请使用以下关键字:

- iOS

- CWA

- CWACapable

连接到 HDX 会话时支持基于 FIDO2 的身份验证

自 23.9.0 版本起,适用于 iOS 的 Citrix Workspace 应用程序现在支持在 Citrix Virtual Apps and Desktops 会话中使用基于 FIDO2 的身份验证方法进行无密码身份验证。 此功能允许用户使用支持 FIDO2 的 Yubico 安全密钥在 Google Chrome 或 Microsoft Edge 等浏览器中登录支持 WebAuthn 的 Web 站点。 只需打开支持 WebAuthn 的 Web 站点即可触发无密码身份验证。 仅支持基于闪电端口的设备(不支持带 USB-C 或 USB 4 端口的设备)。 不支持使用无密码身份验证登录 Citrix Workspace 应用程序或桌面会话。

有关必备条件的详细信息,请参阅 Citrix Virtual Apps and Desktops 文档中的使用 FIDO2 进行本地授权和虚拟身份验证。

支持在连接到云应用商店时使用 FIDO2 进行身份验证

自 24.5.0 版本起,用户在连接到云应用商店时可以使用基于 FIDO2 的无密码身份验证对 Citrix Workspace 应用程序进行身份验证。 FIDO2 提供无缝身份验证方法,允许企业员工在虚拟会话中访问应用程序和桌面,而无需输入用户名或密码。 此功能支持漫游身份验证器(仅限 USB)和平台身份验证器(仅限 PIN 码、Touch ID 和面容 ID)。 默认情况下启用此功能。

注意:

默认情况下,Chrome 自定义选项卡支持 FIDO2 身份验证。 如果您有兴趣在 WebView 中使用 FIDO2 身份验证,请使用此 Podio 表单注册您感兴趣的内容。

支持在本地部署中配置身份验证令牌的存储

适用于 iOS 的 Citrix Workspace 应用程序现在提供一个选项,用于在本地磁盘上为本地存储配置身份验证令牌的存储。 使用此功能,您可以禁用身份验证令牌的存储以增强安全性。 禁用后,当系统或会话重新启动时,您需要再次进行身份验证才能访问会话。

要使用管理配置文件在本地部署中禁用身份验证令牌的存储,请执行以下操作:

- 使用文本编辑器打开 web.config 文件,该文件通常位于

C:\inetpub\wwwroot\Citrix\Roaming 目录中。 - 在该文件中找到用户帐户元素(您的部署的帐户名称为 store)。 例如:

<account id=... name="Store"> - 在

</account>标记之前,导航到该用户帐户的属性并添加以下内容:

<properties>

<property name="TokenPersistence" value="false" />

</properties>

<!--NeedCopy-->

下面是 web.config 文件的示例:

<account id="#########################################" name="Store Service"

description="" published="true" updaterType="None" remoteAccessType="StoresOnly">

<annotatedServices>

<clear />

<annotatedServiceRecord serviceRef="1__Citrix_Store">

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

<clear />

<property name="TokenPersistence" value="false" />

</properties>

</metadata>

</annotatedServiceRecord>

</annotatedServices>

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

</properties>

</metadata>

</account>

<!--NeedCopy-->

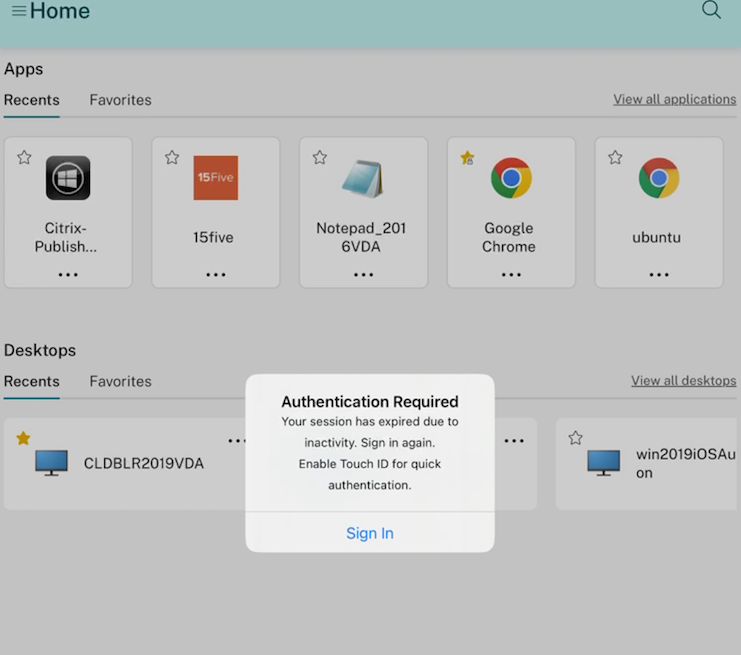

会话超时后重新进行身份验证

自 23.3.0 版本起,如果您的会话自上次登录后已过期,系统现在会提示您重新对 Citrix Workspace 应用程序进行身份验证。 从 Web 或本机客户端连接到 Citrix Workspace 应用程序时,系统会提示您进行双重身份验证或者输入用户名和密码。

在本文中

- 通过预填充的用户名增强的 Citrix 安全性

- 快速智能卡

- 强制使用 Citrix Workspace 应用程序执行 Citrix 访问

- 跳过启用生物特征数据提示

- 支持在连接到本地应用商店时使用 FIDO2 进行身份验证

- 客户端证书身份验证

- 智能卡

- YubiKey 支持智能卡身份验证

- 支持在智能卡身份验证中使用多个证书

- 查看智能卡上可用的所有证书

- RSA SecurID 身份验证

- 派生凭据

- 用户-代理

- WKWebView 的用户-代理字符串

- nFactor 身份验证

- 连接到 HDX 会话时支持基于 FIDO2 的身份验证

- 支持在连接到云应用商店时使用 FIDO2 进行身份验证

- 支持在本地部署中配置身份验证令牌的存储

- 会话超时后重新进行身份验证