故障排除

如何检查应用程序的版本

要检查您的 Citrix Workspace 应用程序版本,请打开您的应用程序。 轻按设置 > 关于。 版本信息显示在屏幕上。

如何将 Citrix Workspace 应用程序升级到最新版本

您可以从 Apple Store 升级到最新版本的 Citrix Workspace 应用程序。 搜索 Citrix Workspace 应用程序并轻按升级按钮。

如何重置 Citrix Workspace 应用程序

可以使用以下方法之一重置您的 Citrix Workspace 应用程序:

- 从 Citrix Workspace 应用程序中删除所有现有帐户

- 清除 Citrix Workspace 应用程序存储数据

- 卸载 Citrix Workspace 应用程序,然后安装具有最新修复的适用于 iOS 的 Citrix Workspace 应用程序的最新版本。

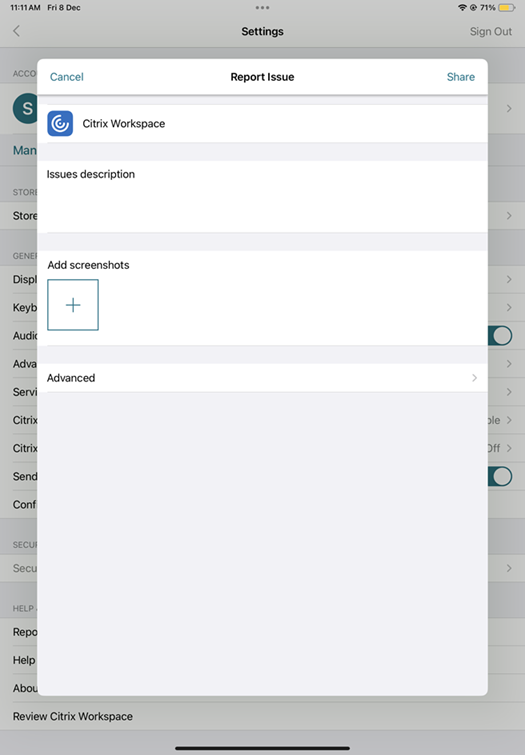

如何收集日志

- 打开您的 Citrix Workspace 应用程序并导航到设置。

-

在帮助 & 支持下,选择报告问题。

- 重现您的问题。

-

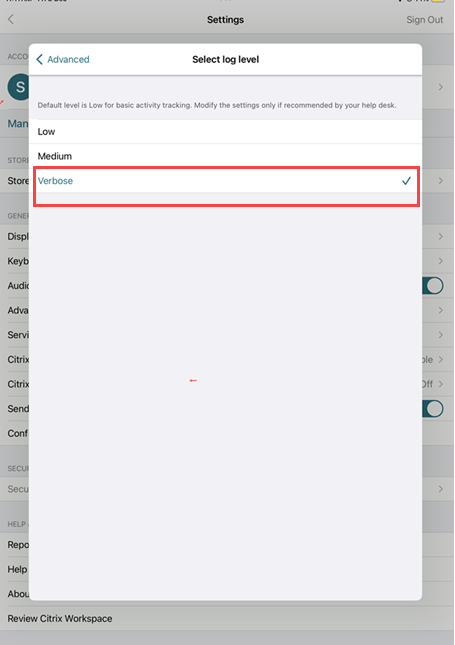

在“选择日志级别”页面上,选择详细。

- 在选择日志位置页面上,选择控制台和文件。

-

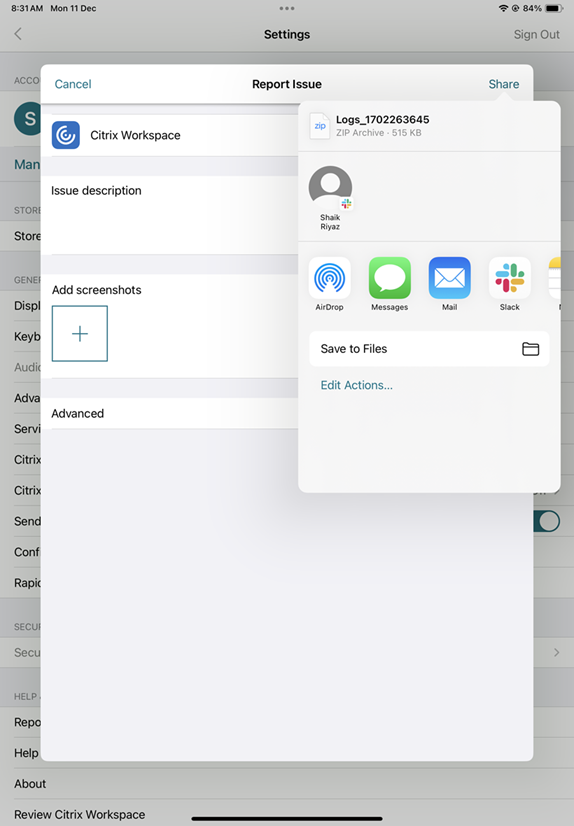

与 Citrix 共享 zip 文件。

如何申请增强功能

可以通过电子邮件将您的增强功能申请发送到 ios_ear_support@cloud.com。

如何访问技术预览版功能

可以发送电子邮件至 ios_ear_support@cloud.com 申请技术预览版功能,这是每个功能所独有的。 可以在产品文档中找到技术预览版公告所附的这一表单。

如何提供有关 EAR 的反馈

可以通过发送电子邮件至 ios_ear_support@cloud.com 提供 EAR 反馈。

常见问题和故障排除提示

断开连接的会话

用户可以通过以下方式从适用于 iOS 的 Citrix Workspace 应用程序会话中断开连接(但不注销):

- 在会话中查看已发布的应用程序或桌面过程中:

- 轻按屏幕顶部的箭头可查看会话中下拉菜单。

- 轻按主页按钮可返回到启动盘。

- 请注意仍在活动会话中的其中一个已发布应用程序的图标下方的白色阴影;轻按该图标。

- 轻按“断开连接”。

- 关闭适用于 iOS 的 Citrix Workspace 应用程序:

- 双击设备的主页按钮。

- 在 iOS 应用程序切换器视图中找到适用于 iOS 的 Citrix Workspace 应用程序。

- 在显示的对话框中轻按“断开连接”。

- 按其移动设备上的主页按钮。

- 轻按应用程序下拉菜单中的主页或切换。

会话保持断开连接状态。 虽然用户可以稍后重新连接,但您仍然可以验证断开连接的会话在特定时间间隔之后显示不活动状态。

要显示处于不活动模式的应用程序,请在远程桌面会话主机配置(以前称为“终端服务配置”)中为 ICA-TCP 连接配置会话超时。

有关配置远程桌面服务(以前称为“终端服务”)的详细信息,请参阅 Microsoft Windows Server 产品文档。

密码过期

适用于 iOS 的 Citrix Workspace 应用程序为用户提供更改过期密码的功能。 系统会提示用户输入所需的信息。

已越狱的设备

如果您的用户通过越狱 iOS 设备进行连接,则会危及部署安全。 越狱设备是指所有者修改过的设备,这些设备通常能够绕过某些安全保护。

适用于 iOS 的 Citrix Workspace 应用程序检测到越狱 iOS 设备时,适用于 iOS 的 Citrix Workspace 应用程序将向用户显示警报。

要进一步帮助确保您的环境安全,可以将 StoreFront 或 Web Interface 配置为帮助阻止越狱设备运行应用程序。

要求

- Citrix Receiver for iOS 6.1 或更高版本

- StoreFront 3.0 或 Web Interface 5.4 或更高版本

- 通过管理员帐户访问 StoreFront 或 Web Interface

注意:

如果 Citrix Workspace 应用程序检测到越狱设备,则会自动停用以保护数据并维护安全。 这确保了应用程序不能在未经授权修改的设备上使用。

HDX 音频质量损失

在 Citrix Virtual Apps and Desktops 和 Citrix DaaS(以前称为 Citrix Virtual Apps and Desktops 服务)中,适用于 iOS 的 Citrix Workspace 应用程序的 HDX 音频可能会损失质量。 当您同时使用音频和视频时会出现问题。

Citrix Virtual Apps and Desktops 和 Citrix DaaS HDX 策略无法处理视频数据和音频数据量时将发生此问题。

有关如何创建策略以提高音频质量方面的建议,请参阅知识中心文章 CTX123543。

无法启动桌面和应用程序会话以获得自定义的应用商店体验

如果您有自定义的应用商店体验,则可能无法从 Citrix Workspace 应用程序启动桌面和应用程序会话。 应用商店类型的自动发现仅支持电子邮件地址,不支持应用商店 URL。 如果您有自定义的应用商店,建议使用电子邮件地址或 Web Interface 登录模式。 有关详细信息,请参阅手动设置和配置基于电子邮件的帐户发现。

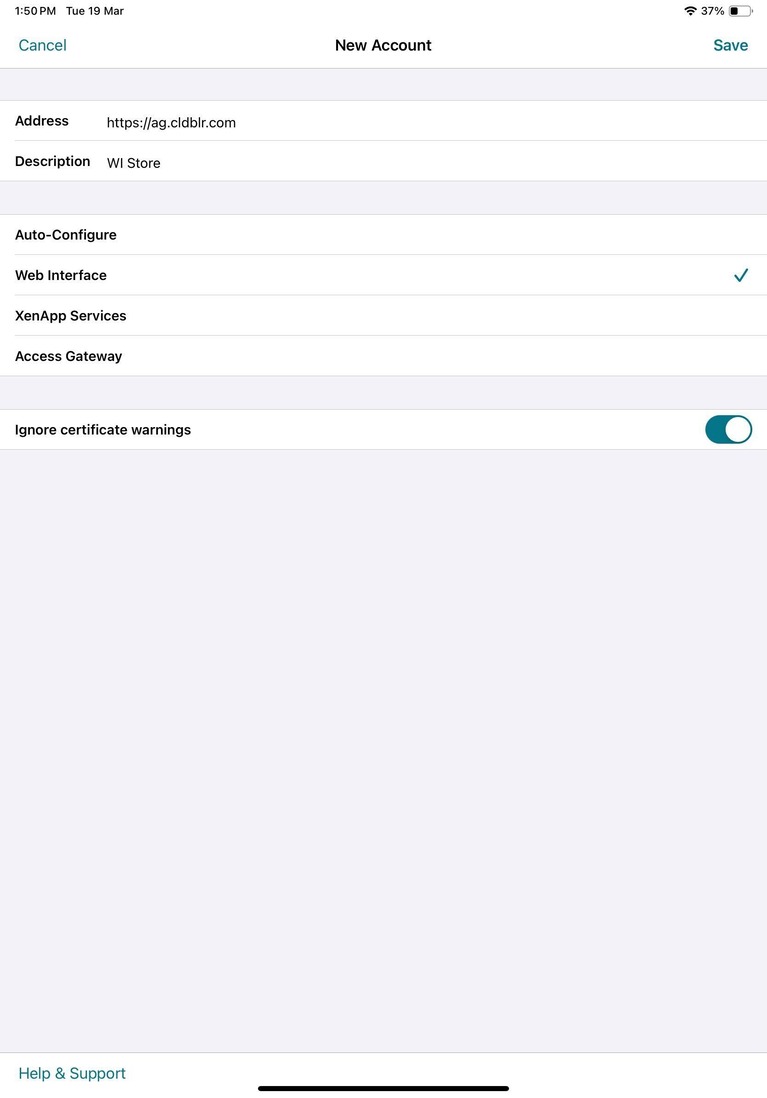

要通过 Web Interface 登录模式手动配置帐户,请执行以下步骤:

- 轻按帐户图标 > 帐户屏幕 > 加号(+)。 此时将显示新建帐户屏幕。

- 在屏幕的左下角,依次轻按选项左侧的图标和手动设置。 屏幕上将显示其他字段。

- 在地址字段中,键入站点或 Citrix Gateway 的安全 URL(例如,agee.mycompany.com)。

-

选择 Web Interface 连接。 此连接模式显示与 Web 浏览器类似的 Citrix Virtual Apps Web 站点。 此 UI 又称为 Web View。

- 为了确保证书安全,请使用忽略证书警告字段中的设置,以确定即使在具有无效证书、自签名证书或已过期证书的情况下,是否仍要连接到服务器。 默认设置为“关”。 >重要: > >如果您确实启用了此选项,请确保您连接到正确的服务器。 Citrix 强烈建议所有服务器都具有有效的证书,以保护用户设备免受联机安全攻击。 安全服务器使用证书颁发机构颁发的 SSL 证书。 Citrix 不支持自签名证书,也不建议绕过证书安全性验证。

- 轻按保存。

- 键入您的用户名和密码或令牌(如果您选择进行双重身份验证),然后轻按“登录”。 此时将显示适用于 iOS 的 Citrix Workspace 应用程序屏幕,在此屏幕中,您可以访问桌面以及添加和打开应用程序。

注意:

必须输入每个连接的用户凭据,因为这些凭据不保存在 Web Interface 登录模式下。

常见问题解答

如何提高低功耗设备或移动设备的虚拟应用程序和虚拟桌面上的视频性能

有关如何使用 MaxFramesPerSecond 注册表值或者使用 HDX 策略改进和配置虚拟桌面视频性能的信息(具体取决于您的 Citrix Virtual Apps and Desktops 版本),请参阅知识中心文章 CTX123543。

登录 Citrix Workspace 应用程序后我看不到我的应用程序或桌面

如需进一步帮助,请联系贵公司的技术支持人员或 IT 支持团队管理员。

如何解决连接速度慢的问题

如果您遇到以下任何问题,请按照以下解决方法部分中提及的步骤进行操作。

- 与 Citrix Virtual Apps and Desktops 站点的连接速度缓慢

- 缺少应用程序图标

- 重复出现的“协议驱动程序错误”消息

解决方法

禁用 Citrix Virtual Apps 服务器、Citrix Secure Web Gateway 和 Web Interface 服务器上的网络接口的 Citrix PV 以太网适配器属性。 Citrix PV 以太网适配器属性包括以下默认启用的属性。 您需要禁用所有这些属性。

- 大量发送卸载

- 卸载 IP 校验和

- 卸载 TCP 校验和

- 卸载 UDP 校验和

注意:

不需要重新启动服务器。 上述解决方法适用于 Windows Server 2003 和 Windows Server 2008 32 位操作系统。 此问题不会影响 Windows Server 2008 R2。

解决数字键和特殊字符的问题

如果数字键或中文 IME 字符无法按预期运行,您需要禁用 Unicode 键盘选项。 要禁用 Unicode 键盘选项,请执行以下操作:

- 导航到设置 > 键盘选项。

- 将使用 Unicode 键盘设置为关。