身份验证

自 Citrix Workspace 应用程序 2012 起,您可以在 Citrix Workspace 应用程序中查看身份验证对话框,并在登录屏幕上存储详细信息。 此增强功能提供了更好的用户体验。

将加密和存储身份验证令牌,以便您在系统或会话重新启动时不需要重新输入凭据。

注意:

此身份验证增强功能仅在云部署中适用。

必备条件:

安装 libsecret 库。

默认情况下启用此功能。

Storebrowse 的身份验证增强功能

自版本 2205 起,身份验证对话框将显示在 Citrix Workspace 应用程序中,应用商店详细信息显示在登录屏幕上,以提供更好的用户体验。 将加密和存储身份验证令牌,以便您在系统或会话重新启动时不需要重新输入凭据。

身份验证增强功能支持使用 storebrowse 执行以下操作:

-

Storebrowse -E:列出可用资源。 -

Storebrowse -L:启动与已发布资源的连接。 -

Storebrowse -S:列出订阅的资源。 -

Storebrowse -T:终止指定应用商店的所有会话。 -

Storebrowse -Wr:重新连接指定应用商店的处于活动状态但已断开连接的会话。 [r] 选项将重新连接所有断开连接的会话。 -

storebrowse -WR:重新连接指定应用商店的处于活动状态但已断开连接的会话。 [R] 选项将重新连接所有活动会话和断开连接的会话。 -

Storebrowse -s:订阅指定应用商店中的指定资源。 -

Storebrowse -u:从指定应用商店中取消订阅指定的资源。 -

Storebrowse -q:使用直接 URL 启动应用程序。 此命令仅适用于 StoreFront 应用商店。

注意:

- 您可以像之前一样继续使用剩余的

storebrowse命令(使用 AuthMangerDaemon)。- 身份验证增强功能仅适用于云部署。

- 启用此增强功能后,将支持永久登录功能。

在 Azure AD 中支持 200 多个组

自 2305 版本起,属于 200 多个组的 Azure AD 用户可以查看分配给该用户的应用程序和桌面。 以前,同一用户无法查看这些应用程序和桌面。

要启用此功能,请执行以下操作:

-

导航到 $ICAROOT/config/AuthManConfig.xml 并添加以下条目:

<compressedGroupsEnabled>true</compressedGroupsEnabled> <!--NeedCopy-->

注意:

用户必须从 Citrix Workspace 应用程序注销并重新登录才能启用此功能。

Storebrowse 配置的身份验证增强功能

默认情况下,身份验证增强功能处于禁用状态。

如果 gnome-keyring 不可用,令牌将存储在自助进程内存中。

要强制在内存中存储令牌,请使用以下步骤禁用 gnome-keyring:

- 导航到

/opt/Citrix/ICAClient/config/AuthmanConfig.xml。 -

添加以下条目:

<GnomeKeyringDisabled>true</GnomeKeyringDisabled> <!--NeedCopy-->

智能卡

要在适用于 Linux 的 Citrix Workspace 应用程序中配置智能卡支持,必须通过 StoreFront 控制台配置 StoreFront 服务器。

Citrix Workspace 应用程序支持与 PCSC-Lite 和 PKCS#11 驱动程序相应兼容的智能卡读卡器。 默认情况下,Citrix Workspace 应用程序现在在其中一个标准位置查找 opensc-pkcs11.so。 要添加自定义的 PKCS#11 驱动程序,请参阅添加自定义的 PKCS#11 驱动程序。

Citrix Workspace 应用程序可以在非标准位置或其他 PKCS\#11 驱动程序中找到 opensc-pkcs11.so。 可以使用以下过程存储各自的位置:

- 找到配置文件:

$ICAROOT/config/AuthManConfig.xml. -

找到行 <key>PKCS11module</key> 并将驱动程序位置添加到紧随该行之后的 <value> 元素中。

注意:

如果您输入了驱动程序位置的文件名,Citrix Workspace 应用程序将导航到

$ICAROOT/PKCS\ #11目录中的相应文件。 也可以使用以“/”开头的绝对路径。

删除智能卡后,请按照以下步骤更新 SmartCardRemovalAction,以配置 Citrix Workspace 应用程序的行为:

- 找到配置文件:

$ICAROOT/config/AuthManConfig.xml - 找到行 <key>SmartCardRemovalAction</key> 并将

noaction或forcelogoff添加到紧随该行之后的 <value> 元素中。

默认行为为 noaction。 不执行任何用于清除存储的凭据以及在删除智能卡时生成的令牌的操作。

forcelogoff 操作将在删除智能卡时清除 StoreFront 中的所有凭据和令牌。

限制:

- 对于具有多个用户的智能卡,尝试使用智能卡身份验证启动服务器 VDA 会话可能会失败。 [HDX-44255]

添加自定义的 PKCS#11 驱动程序

如果您的智能卡需要自定义 PKCS#11 驱动程序,请执行以下步骤来添加驱动程序路径:

- 导航到

$ICAROOT/config/AuthManConfig.xml配置文件。 -

找到行

<key>PKCS11module</key>并将驱动程序位置添加到紧随该行之后的<value>元素中。 例如:/usr/lib/pkcs11/libIDPrimePKCS11.so。 - 找到配置文件:

$ICAROOT/config/scardConfig.json。 -

找到

DefaultPKCS11Lib并将默认值更改为不带/usr的自定义驱动程序路径。 例如:/lib/pkcs11/libIDPrimePKCS11.so

启用智能卡支持

如果在服务器和 Citrix Workspace 应用程序中同时启用了智能卡,Citrix Workspace 应用程序将支持各种智能卡读卡器。

可以将智能卡用于以下用途:

- 智能卡登录身份验证 - 向 Citrix Virtual Apps and Desktops™ 或 Citrix DaaS(以前称为 Citrix Virtual Apps and Desktops 服务)服务器进行身份验证。

- 智能卡应用程序支持 - 允许支持智能卡的已发布应用程序访问本地智能卡设备。

智能卡数据对安全性非常敏感,必须通过采用安全身份验证的通道(例如 TLS)进行传输。

要实现智能卡支持,必须具备以下条件:

- 智能卡读卡器和已发布的应用程序必须符合 PC/SC 工业标准。

- 安装适用于您的智能卡的驱动程序。

- 安装 PC/SC Lite 软件包。

- 安装并运行

pcscd守护程序,该程序提供使用 PC/SC 访问智能卡的中间件。 - 在 64 位系统中,64 位和 32 位版本的“libpcsclite1”软件包必须存在。

有关在服务器上配置智能卡支持的详细信息,请参阅 Citrix Virtual Apps and Desktops 文档中的智能卡。

智能卡支持的增强功能

自版本 2112 起,Citrix Workspace 应用程序支持适用于智能卡读卡器的即插即用功能。

插入智能卡时,智能卡读卡器会在服务器和客户端中检测智能卡。

可以同时即插即用不同的智能卡,并且检测到所有这些智能卡。

必备条件:

在 Linux 客户端上安装 libpcscd 库。

注意:

默认情况下,此库可能会安装在大多数 Linux 发行版的最新版本中。 但是,您可能需要在某些 Linux 发行版的早期版本(例如 Ubuntu 1604)中安装

libpcscd库。

要禁用此增强功能,请执行以下操作:

- 导航到

<ICAROOT>/config/module.ini文件夹。 - 转到

SmartCard部分。 - 设置

DriverName=VDSCARD.DLL。

支持新 PIV 卡

自版本 2303 起,Citrix Workspace 应用程序支持以下新的个人身份验证 (PIV) 卡:

- IDEMIA 下一代智能卡

- DELL TicTok 智能卡

智能卡驱动程序的性能优化

Citrix Workspace 应用程序 2303 版本包括 VDSCARDV2.DLL 智能卡驱动程序性能的相关修复和优化。 这些增强功能有助于超过版本 1 VDSCARD.DLL。

快速智能卡

快速智能卡是对现有的基于 HDX PC/SC 的智能卡重定向的改进。 在高延迟 WAN 环境中使用智能卡时,可以提高性能。

仅在 Windows VDA 上支持快速智能卡。

要在 Citrix Workspace 应用程序中启用快速智能卡登录,请执行以下操作:

自 2408 版本起,快速智能卡登录功能在 VDA 上默认处于启用状态,在 Citrix Workspace 应用程序中默认处于禁用状态。 要启用快速智能卡功能,请执行以下操作:

- 导航到

/opt/Citrix/ICAClient/config/module.ini配置文件中的 [SmartCard] 部分。 -

添加以下条目:

SmartCardCryptographicRedirection=On <!--NeedCopy-->

要在 Citrix Workspace 应用程序中禁用快速智能卡登录,请执行以下操作:

要在 Citrix Workspace 应用程序中禁用快速智能卡登录功能,请从 /opt/Citrix/ICAClient/config/module.ini 配置文件中的 [SmartCard] 部分中删除 SmartCardCryptographicRedirection 参数。

支持下一代加密技术 (Cryptography Next Generation) 智能卡

自 2408 版本起,Citrix Workspace 应用程序支持使用椭圆曲线加密 (ECC) 算法的新个人身份验证 (PIV) 智能卡。 此类型的智能卡基于下一代加密技术。

支持多重 (nFactor) 身份验证

多重身份验证要求用户提供额外的身份证明以获得访问权限,从而增强应用程序的安全性。

多重身份验证使得身份验证步骤和关联的凭据收集表单可由管理员配置。

本机 Citrix Workspace 应用程序通过在已针对 StoreFront 实现的表单登录支持的基础上构建来支持此协议。 Citrix Gateway 的 Web 登录页面和流量管理器虚拟服务器也使用此协议。

注意:

多重 (nFactor) 身份验证仅支持基于表单的身份验证。

有关详细信息,请参阅 Citrix ADC 文档中的 SAML 身份验证和多重 (nFactor) 身份验证。

Endpoint Analysis 对多重 (nFactor) 身份验证的支持

自本版本起,Citrix Workspace 应用程序支持对多重身份验证使用 Endpoint Analysis (EPA),从而增强合规性和安全性。 例如,如果将 EPA 和 LDAP 配置为多重身份验证的一部分,Citrix Workspace 应用程序将检测并运行 EPA 应用程序进行身份验证以及进行 LDAP 身份验证。

以前,Citrix Workspace 应用程序不支持调用 EPA 应用程序,导致出现“拒绝被访问”错误。 本版本支持 EPA 调用,使得身份验证过程能够顺利进行。

新功能可确保全面的端点安全性检查、遵守组织政策和监管要求。 它降低了未经授权访问的风险并提高了整体网络完整性。

必备条件:

确保您的系统中安装了 Endpoint Analysis 应用程序。

支持的操作系统:

- IGEL OS:EPA 已可用。

- Ubuntu 18、20 和 22:EPA 未预先安装;您需要先下载并安装 EPA,才能继续进行身份验证。 从 Citrix 下载页面下载适用于 Ubuntu 的 EPA。

此功能默认启用并与多重身份验证结合使用。 有关详细信息,请参阅多重 (nFactor) 身份验证文档。

支持在 HDX 会话中使用 FIDO2 进行身份验证

自 2303 版起,您可以在 HDX 会话中使用无密码 FIDO2 安全密钥进行身份验证。 FIDO2 安全密钥为企业员工提供了一种无缝方式,无需输入用户名或密码即可对支持 FIDO2 的应用程序或桌面进行身份验证。 有关 FIDO2 的详细信息,请参阅 FIDO2 Authentication(FIDO2 身份验证)。

注意:

如果您通过 USB 重定向使用 FIDO2 设备,请删除 FIDO2 设备的 USB 重定向规则。 可以从

$ICAROOT/文件夹中的usb.conf文件访问此规则。 此更新可帮助您切换到 FIDO2 虚拟通道。

默认情况下,FIDO2 身份验证处于禁用状态。 要启用 FIDO2 身份验证,请执行以下操作:

- 导航到

<ICAROOT>/config/module.ini文件。 - 转到

ICA 3.0部分。 - 设置

FIDO2= On。

此功能当前支持带有 PIN 码和触摸功能的漫游身份验证程序(仅限 USB)。 可以配置基于 FIDO2 安全密钥的身份验证。 有关必备条件和使用此功能的信息,请参阅使用 FIDO2 的本地授权和虚拟身份验证。

当您访问支持 FIDO2 的应用程序或 Web 站点时,将显示一条提示,请求访问安全密钥。 如果您之前已使用 PIN 注册过安全密钥,则必须在登录时输入该 PIN。 PIN 最少可以包含 4 个字符,最多包含 64 个字符。

如果您之前在没有 PIN 的情况下注册了安全密钥,则只需触摸安全密钥即可登录。

限制:

您可能无法使用 FIDO2 身份验证将第二台设备注册到同一个帐户。

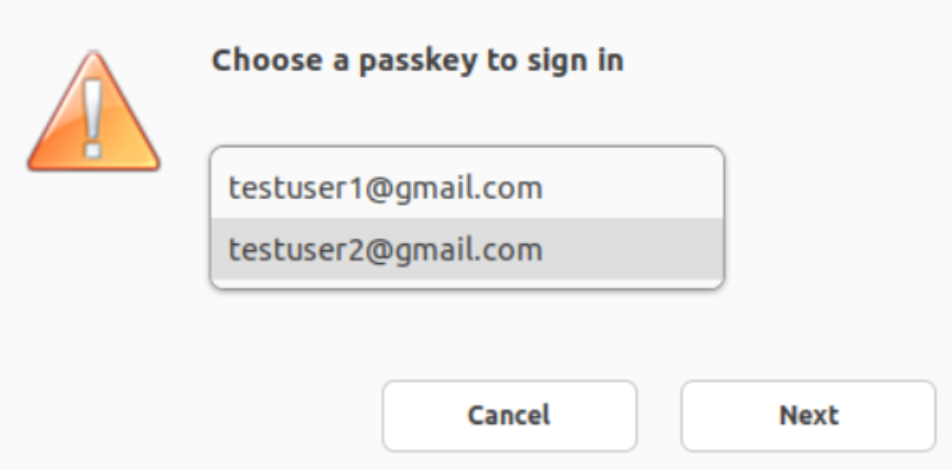

支持在 HDX 会话中使用多个密钥

以前,当有多个密钥与安全密钥或 FIDO2 设备关联时,您无法选择合适的密钥。 默认情况下,使用第一个密钥进行身份验证。

自 2405 版本起,您可以从 Citrix Workspace 应用程序用户界面中选择相应的密钥。 默认情况下启用此功能。 有多个密钥时,选择第一个密钥作为默认密钥。 但是,您可以按如下所示选择相应的密钥:

支持在连接到本地应用商店时使用 FIDO2 进行身份验证

自适用于 Linux 的 Citrix Workspace 应用程序版本 2309 起,用户在登录本地应用商店时可以使用无密码 FIDO2 安全密钥进行身份验证。 安全密钥支持不同类型的安全输入,例如安全 PIN 码、生物特征识别、刷卡、智能卡、公钥证书等。 有关 FIDO2 的详细信息,请参阅 FIDO2 Authentication(FIDO2 身份验证)。

管理员可以配置用于对 Citrix Workspace 应用程序进行身份验证的浏览器类型。 要启用该功能,请导航到 $ICAROOT/config/AuthManConfig.xml 并添加以下条目:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

要修改默认浏览器,请导航到 $ICAROOT/config/AuthManConfig.xml 并根据需要修改浏览器设置。 可能的值为 chromium、firefox 和 chromium-browser。

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

支持在连接到云应用商店时使用 FIDO2 进行身份验证

自适用于 Linux 的 Citrix Workspace 应用程序版本 2405 起,用户在登录云应用商店时可以使用无密码 FIDO2 安全密钥进行身份验证。 安全密钥支持不同类型的安全输入,例如安全 PIN 码、生物特征识别、刷卡、智能卡、公钥证书等。 有关详细信息,请参阅 FIDO2 Authentication(FIDO2 身份验证)。

管理员可以配置用于对 Citrix Workspace 应用程序进行身份验证的浏览器类型。

要启用该功能,请导航到 $ICAROOT/config/AuthManConfig.xml 并添加以下条目:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

要修改默认浏览器,请导航到 $ICAROOT/config/AuthManConfig.xml 并根据需要修改浏览器设置。 可能的值为 chromium、firefox 和 chromium-browser。

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

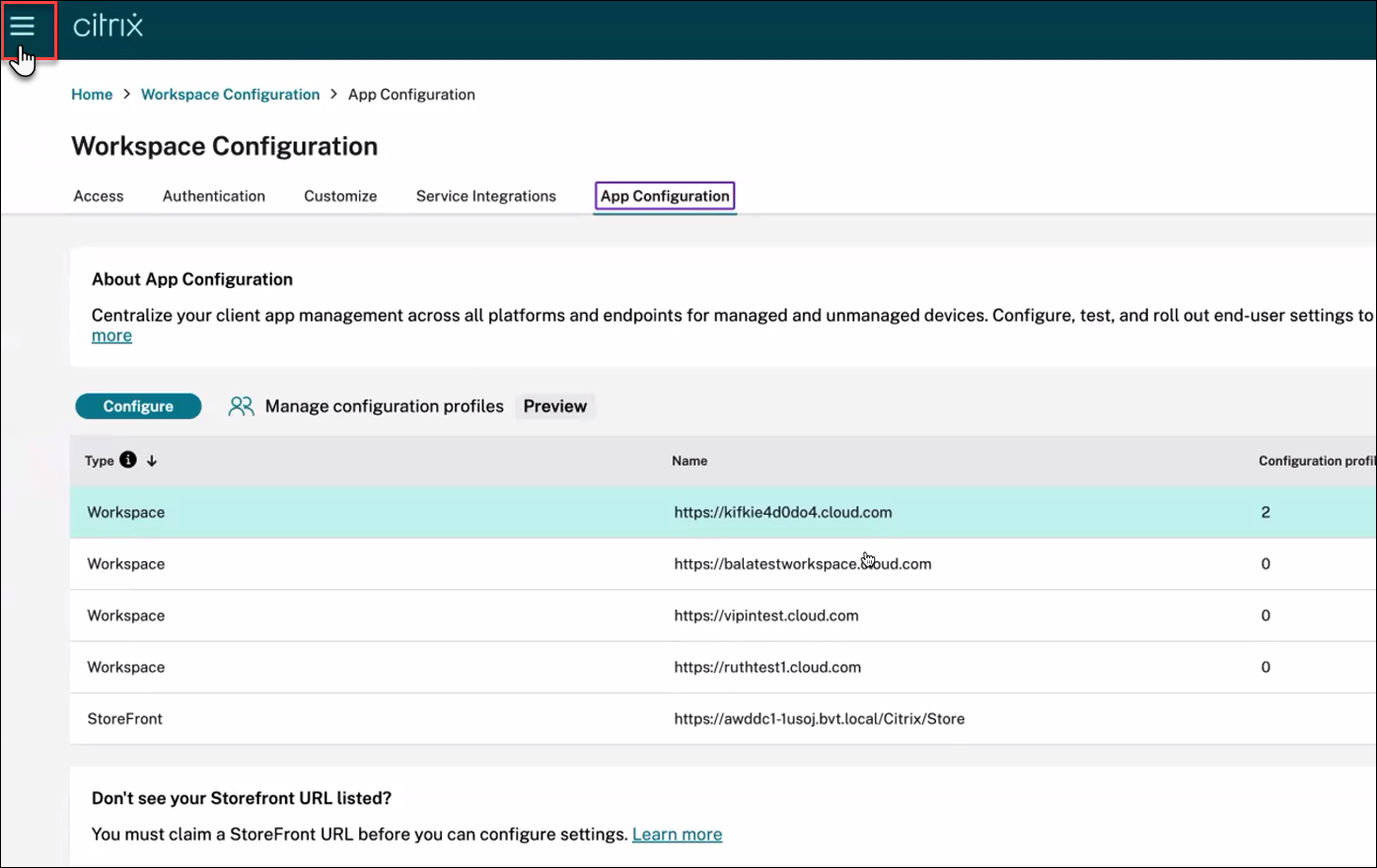

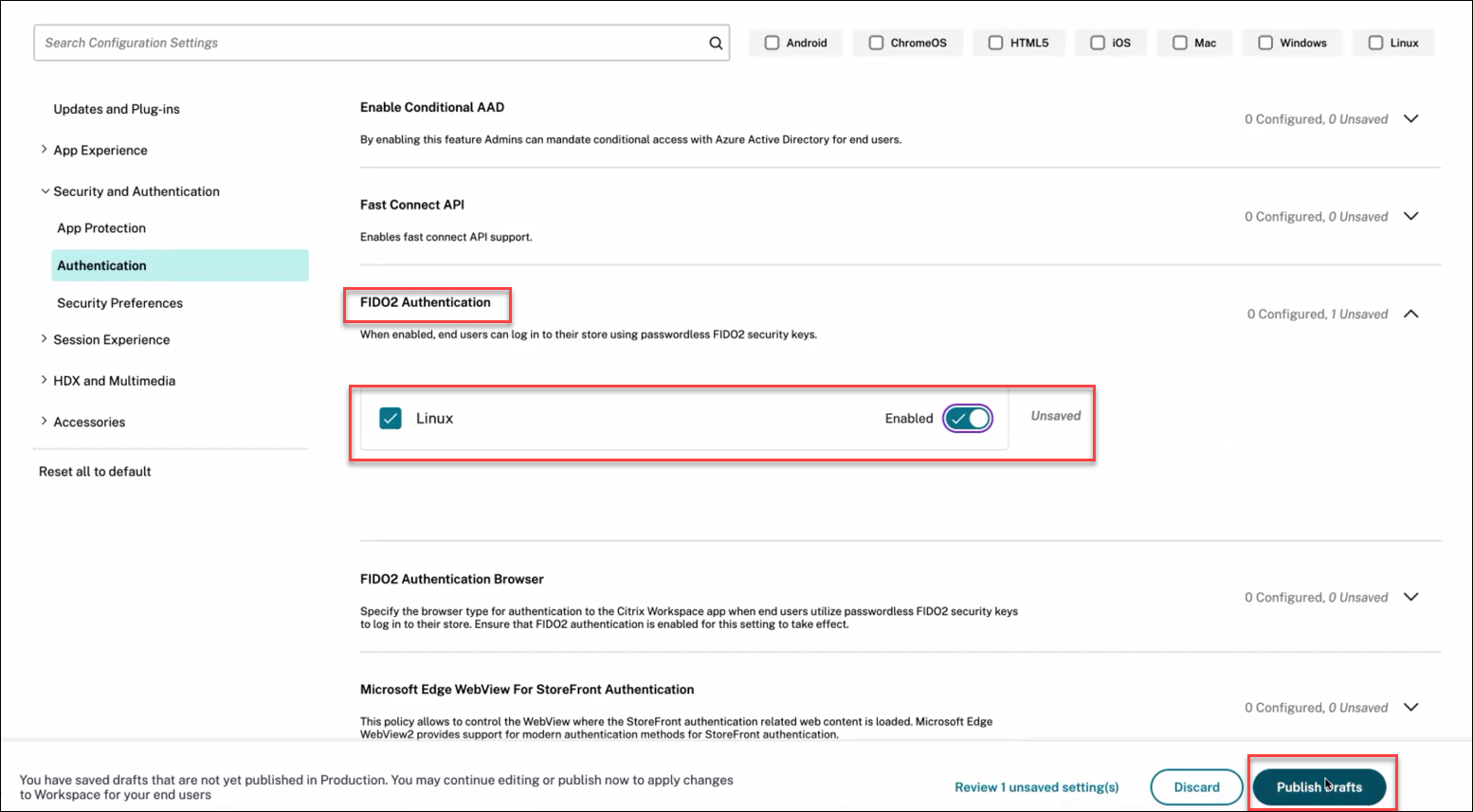

使用 GACS 配置 FIDO2 身份验证

要使用 GACS 为应用商店 URL 启用 FIDO2 身份验证,请执行以下步骤:

-

登录 Citrix Cloud™。

-

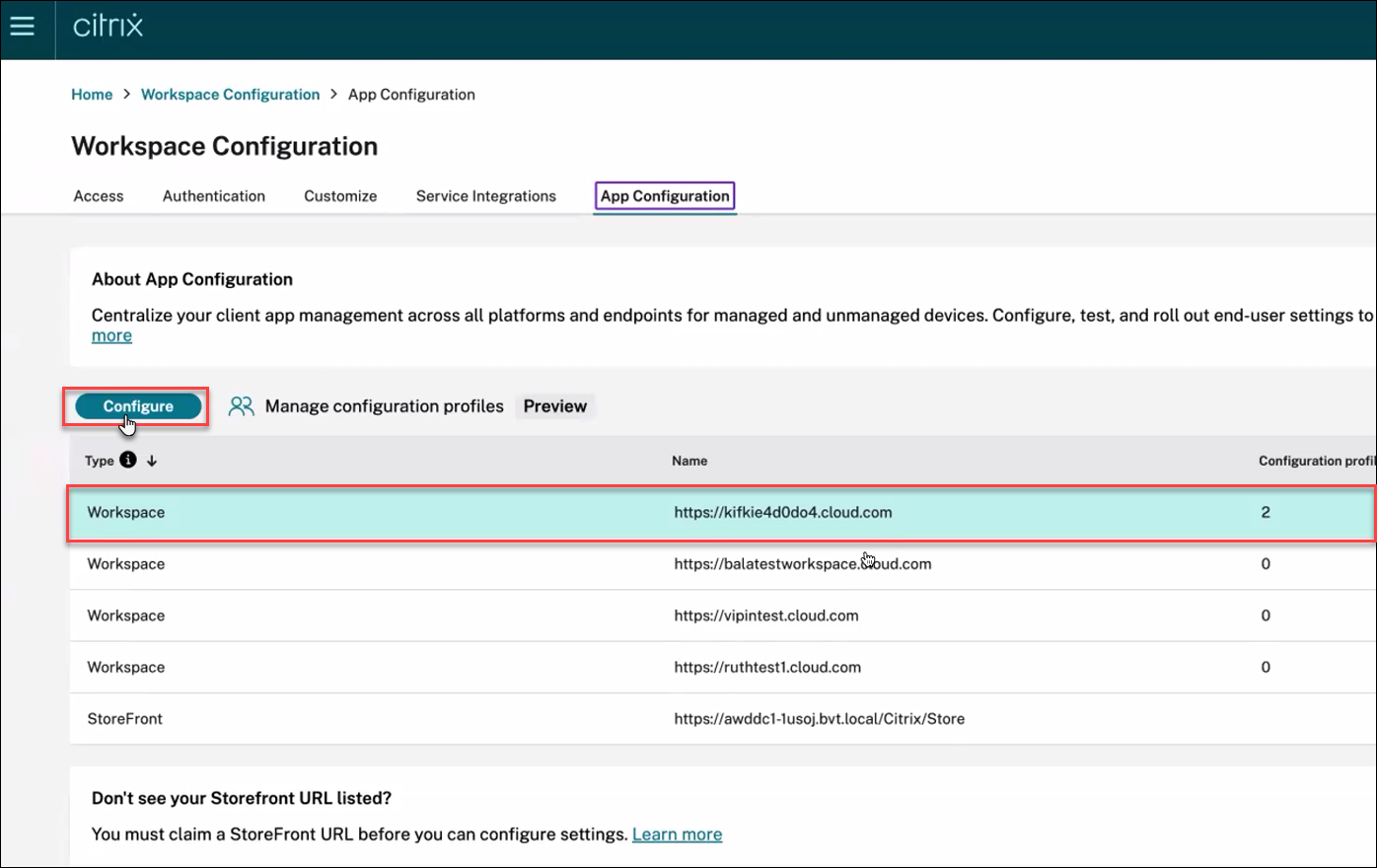

单击左上角的汉堡图标,单击 Workspace Configuration(Workspace 配置),然后单击 App Configuration(应用程序配置)。

-

单击 Workspace,然后单击 Configure(配置)按钮。

-

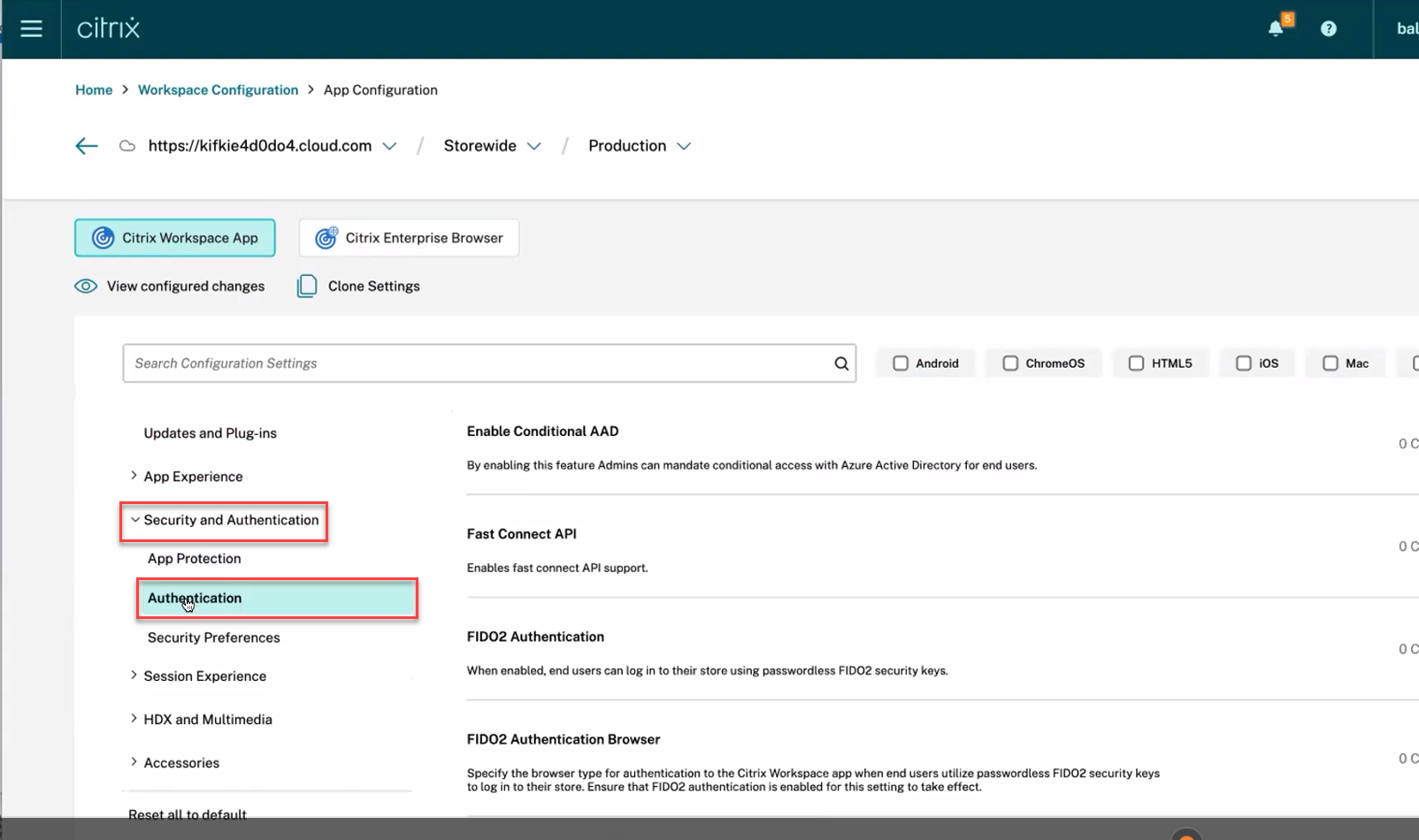

单击 Security and Authentication(安全性和身份验证),然后单击 Authentication(身份验证)。

-

单击 FIDO2 Authentication(FIDO2 身份验证),选中 Linux 复选框,然后切换 Enabled(已启用)开关。

-

单击 Publish Draft(发布草稿)。

自定义身份验证

下表提供了 Citrix Workspace 应用程序可用的自定义身份验证的参考:

| 实用程序 | SDK | 身份验证类型 | 使用的库 | 二进制文件 | 身份验证类型检测 |

|---|---|---|---|---|---|

| 快速连接 | 凭据插入 SDK | 用户名/密码/智能卡/域直通 | libCredInject.so | cis |

参数 - 由第三方身份验证器集成使用 |

| 自定义对话框 | 平台优化 SDK | 用户名/密码/智能卡 | UIDialogLib.so 和 UIDialogLibWebKit3.so | 否 | 自动检测 - 供瘦客户合作伙伴使用 |

Storebrowse |

Citrix Workspace 应用程序 | 用户名/密码 | 否 | Storebrowse |

参数 |

NFC 对 FIDO2 身份验证的支持

自 2411 版本起,您可以使用支持 FIDO2 的 NFC 卡获得一触即付 (Tap-and-Go) 体验,这是一种端到端单点登录 (SSO) 解决方案。 这意味着您可以使用 NFC 卡向 Citrix® 应用商店进行身份验证,预先配置的虚拟桌面或虚拟应用程序将使用 SSO 自动打开。

有关配置此功能的详细信息,请参阅以下部分:

必备条件

硬件要求:

- 支持 NFC 功能的 FIDO2 密钥。 例如 Yubikey5。

- 与 Linux 客户端兼容且支持 NFC 功能的 FIDO2 读卡器。 例如,ACR1252U-M。

软件要求:

此功能需要以下软件包:

- swig

- 适用于 CentOS 或 RHEL 的 libpcsclite-devel 和 pcsc-lite

- 适用于 Ubuntu 的 libpcsclite-dev 和 pcscd

- python3 和 python3-pip

- Python 软件包:

pyscard、uhid和fido2 - Chromium 浏览器(如果 Citrix Enterprise Browser 不是首选项)。 Chromium 浏览器的首选安装程序为 Debian 软件包,可以从 Chromium 下载页面下载。 不建议以快照方式安装 Chromium。

注意:

- 管理员可以通过以 sudo 用户身份运行位于

<ICAROOT>/util/Fido2HIDBridge下的setupFIDO2Service.sh脚本来安装上述软件包。 此setupFIDO2Service.sh脚本是 Ubuntu 和 RHEL OS 的一个示例。 管理员可以根据其操作系统配置的需要修改此脚本。- Ubuntu x86-64、RHEL x86-64 和 ARM64 体系结构不支持此功能。

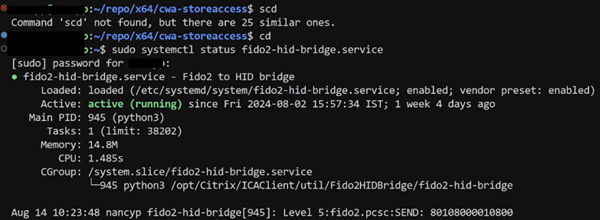

如何启用此功能

-

确保

fido2-hid-bridge.service正在运行,因为它通常与 Citrix Workspace 应用程序一起安装。 如果未运行,您可以手动将其启动。

-

导航到

$ICAROOT/config/AuthManConfig.xml并添加以下条目:<key>FIDO2Enabled</key><value>true</value>同时禁用长期存在的令牌:

<longLivedTokenSupport>false</longLivedTokenSupport> -

如果需要,请通过导航到

$ICAROOT/config/AuthManConfig.xml并根据需要更新浏览器设置来修改默认浏览器。 可能的值为CEB和chromium。 默认值为CEB。<FIDO2AuthBrowser>CEB</FIDO2AuthBrowser> -

要全屏显示 App Authenticator,请添加以下条目:

<Fido2FullScreenMode>true</Fido2FullScreenMode>默认情况下,App Authenticator 以窗口模式显示。

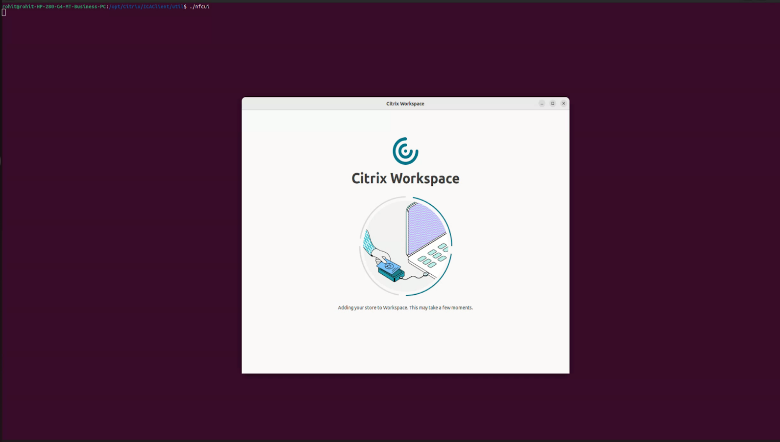

如何使用此功能

-

在

$ICAROOT/config/AuthManConfig.xml中添加StoreURL和ResourceName:<StoreURL>test.cloud.com</StoreURL><ResourceName>Notepad</ResourceName> -

导航到

$ICAROOT/util并运行nfcui。

-

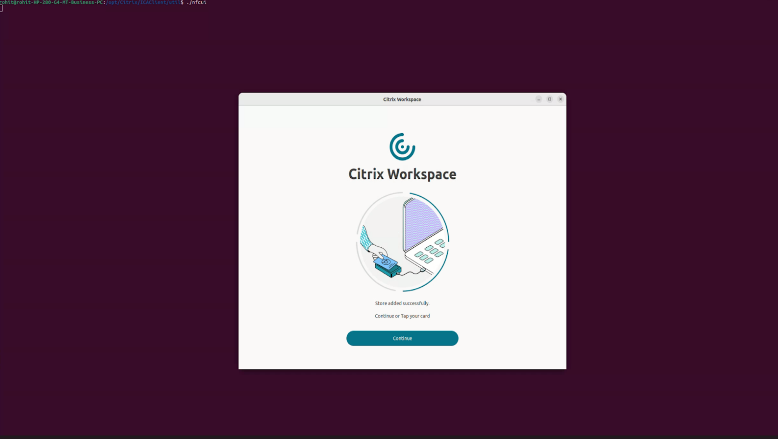

添加应用商店后,轻按或单击继续进行身份验证。

-

在身份验证页面上,输入用户凭据,然后单击面部、指纹、PIN 或安全密钥作为登录选项。

-

在读卡器上轻按支持 NFC 的 FIDO2 密钥。

-

输入安全密钥的 PIN 码,然后单击下一步。

-

身份验证成功后,在保持登录状态? 窗口中单击是。

-

身份验证完成后,配置的 VDA 或应用程序将立即启动。

应用程序已成功启动。

强制最终用户通过本机应用程序进行身份验证并访问应用程序和桌面

自 2508 版本起,管理员可以要求 Linux 用户仅通过本机应用程序访问 Citrix Workspace。 启用后,尝试访问应用商店 URL 或使用第三方浏览器的用户将自动重定向到 Citrix Workspace 应用程序。 这可确保用户受益于所有本机应用程序功能并享受无缝体验。

如果用户尝试使用浏览器连接并启动 HDX™ 引擎,系统会提示其将应用商店添加到本机客户端以供将来使用。 此功能为管理员提供了更大的控制权,通过在本机应用程序内保留身份验证来增强安全性。 此外,无需下载 ICA 文件。

管理员可以在 Citrix Cloud 中启用此功能。 当前仅支持云应用商店。

有关详细信息,请参阅强制最终用户通过本机应用程序进行身份验证并访问应用程序和桌面。