概念验证:使用 Citrix Secure Workspace 访问安全访问内部 Web 应用程序

概述

通过远程办公,用户需要访问基于 Web 的内部应用程序提供更好的体验意味着避免 VPN 部署模式,这通常会导致以下挑战:

- VPN 风险 1:难以安装和配置

- VPN 风险 2:要求用户在终端设备上安装 VPN 软件,这可能会使用不受支持的操作系统

- VPN 风险 3:需要配置复杂的策略,以防止不受信任的终端设备无限制地访问公司网络、资源和数据。

- VPN 风险 4:难以在 VPN 基础架构和本地基础架构之间保持安全策略同步。

要改善整体用户体验,组织必须能够统一所有受制裁的应用程序,简化用户登录操作,同时仍然强制执行身份验证标准。

组织必须能够交付和保护 SaaS、Web、Windows、Linux 应用程序和桌面,即使其中一些资源存在于数据中心的范围之外,并且能够访问数据中心以外的资源。Citrix Workspace 为组织提供了对用户授权资源的安全、无 VPN 的访问权限。

在此概念验证方案中,用户使用 Active Directory、Azure Active Directory、Okta、谷歌或 Citrix Gateway 作为主用户目录向 Citrix Workspace 进行身份验证。Citrix Workspace 为一组定义的企业 Web 应用程序提供单点登录服务。

如果将 Citrix Secure Workspace Access 服务分配给 Citrix 订阅,将应用增强的安全策略,从应用基于屏幕的水印、限制打印/下载操作、屏幕抓取限制、键盘模糊处理和保护用户免受不可信链接的侵害在 Web 应用程序之上。

该动画显示了使用 Citrix 提供的 SSO 并使用 Citrix Secure Workspace 访问服务进行保护的用户访问 Web 应用程序。

此演示显示了用户从 Citrix Workspace 中启动应用程序的流程,该流程使用到数据中心的无 VPN 连接。由于用户从外部设备访问内部 Web 应用程序,因此访问请求必须来自 Citrix Workspace 内部。

本概念验证指南演示了如何:

- 设置 Citrix Workspace

- 集成主用户目录

- 为位于数据中心内的 Outlook Web Access 合并单点登录

- 定义网站过滤策略

- 验证配置

设置 Citrix Workspace

设置环境的初始步骤是让 Citrix Workspace 为组织做好准备,其中包括

- 设置工作区 URL

- 启用适当的服务

设置工作区 URL

- 以管理员帐户身份连接到 Citrix 云 并登录

- 在 Citrix Workspace 中,从左上角菜单访问 工作区配置

- 在访问选项卡中,输入组织的唯一 URL,然后选择“已启用”

启用服务

在 “ 服务集成 ” 选项卡中,启用以下服务以支持对 Web 应用程序的安全访问使用案例

- 网关

- Secure Browser

验证

Citrix Workspace 需要花费一些时间来更新服务和 URL 设置。从浏览器中验证自定义 Workspace URL 是否处于活动状态。但是,在定义和配置主用户目录之前,登录才可用。

集成主用户目录

在用户向 Workspace 进行身份验证之前,必须先配置 主用户目录。主用户目录是用户需要的唯一身份,因为 Workspace 中的所有应用程序请求都使用单点登录到辅助身份。

组织可以使用以下任何一个主用户目录

- Active Directory:要启用 Active Directory 身份验证,必须按照 Cloud Connector 安装 指南将 Cloud Connector 部署在与 Active Directory 域控制器相同的数据中心内。

- 使用基于时间的一次性密码的 Active Directory:基于 Active Directory 的身份验证还可以包括使用基于时间的一次性密码 (TOTP) 的多因素身份验证。此 指南 详细说明了启用此身份验证选项所需的步骤。

- Azure Active Directory:用户可以使用 Azure Active Directory 身份向 Citrix Workspace 进行身份验证。此 指南 提供了配置此选项的详细信息。

- Citrix Gateway:组织可以利用本地 Citrix Gateway 充当 Citrix Workspace 的身份提供商。此 指南 提供了有关集成的详细信息。

- Okta:组织可以使用 Okta 作为 Citrix Workspace 的主要用户目录。此 指南 提供了配置此选项的说明。

配置单点登录

要成功将 Web 应用程序与 Citrix Workspace 集成,管理员需要执行以下操作

- 部署网关连接器

- 配置 Web 应用程序

- 授权 Web 应用程序

部署网关连接器

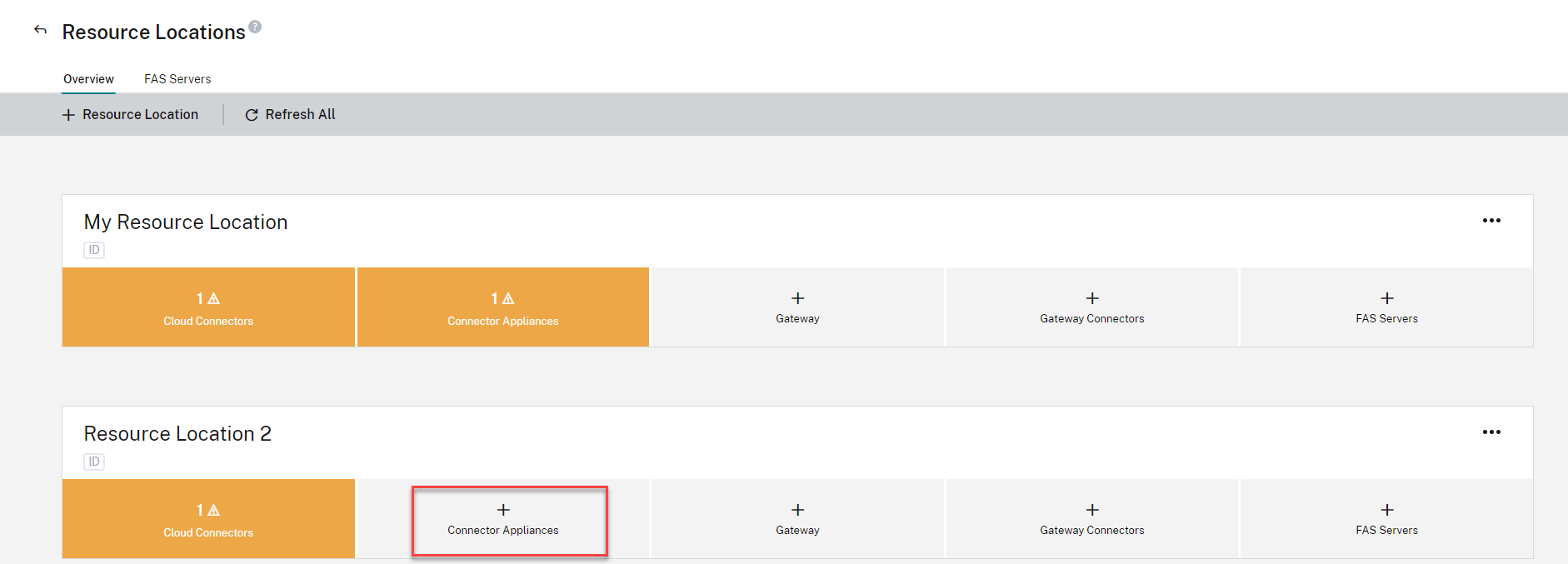

- 在 Citrix 云中,从菜单栏中选择 资源位置 。

- 在与包含 Web 应用程序的站点关联的资源位置中,选择 网关连接器

- 选择 添加网关连接器

- 下载与相应虚拟机管理程序关联的映像。将此浏览器窗口保持打开

- 下载后,将映像导入虚拟机管理程序

- 映像启动时,它将提供用于访问控制台的 URL

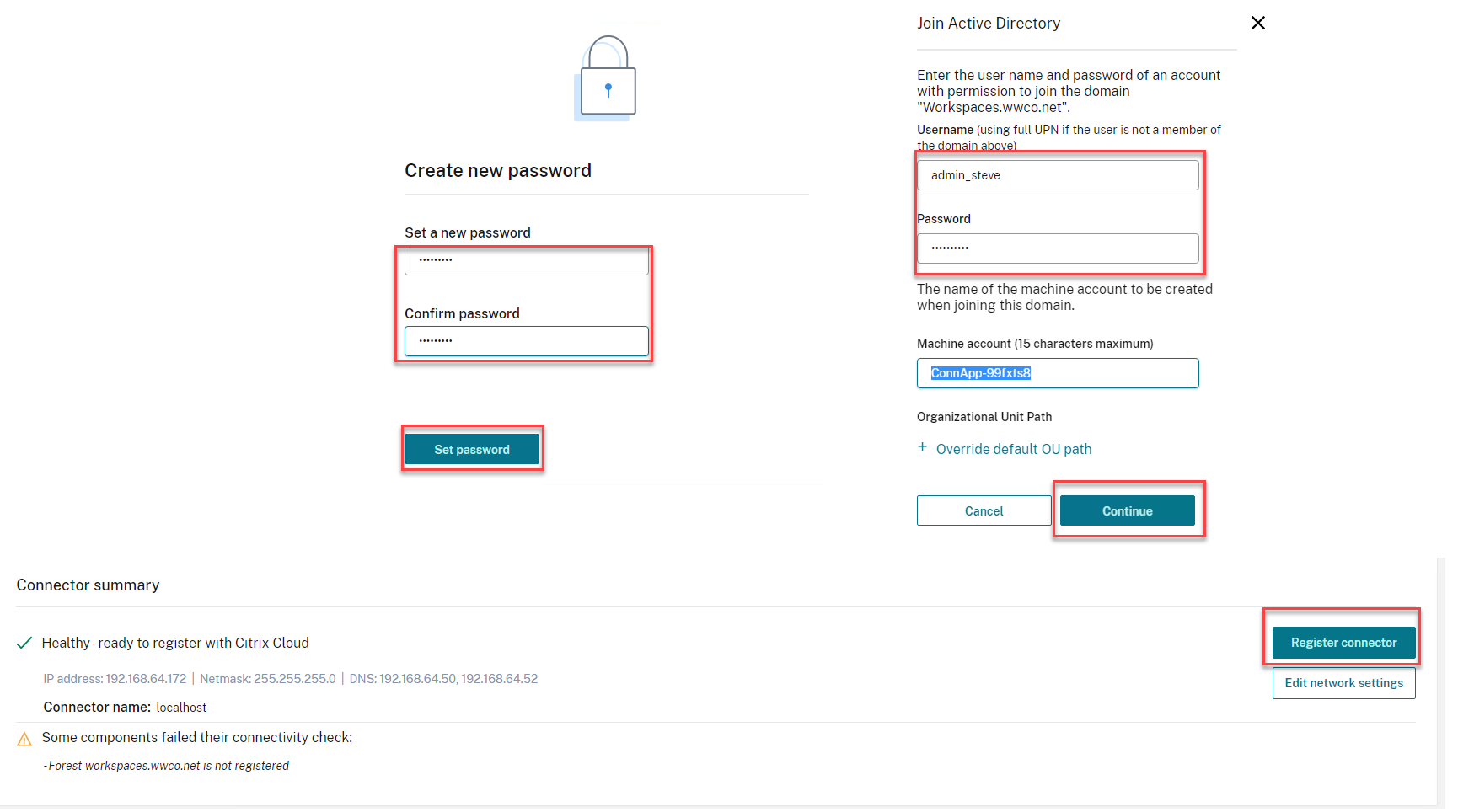

- 登录连接器并更改管理员密码并设置网络 IP 地址

- 要为某些本地应用程序(例如 SharePoint)提供单点登录,请配置帐户以执行 Kerberos 受限委派

- 返回到下载连接器映像的浏览器窗口。选择 获取激活码

- 将激活码添加到本地网关连接器配置屏幕。如果操作正确,网关连接器将显示与 Citrix Gateway 服务的已建立连接。

配置 Web 应用程序

- 在 Citrix 云中,从网关磁贴中选择 管理 。

- 选择 添加 Web/SaaS 应用

- 在 “选择模板” 向导中,选择 “ 跳过”

- 在应用详细信息窗口中,选择 在我的公司网络中

- 为应用程序提供名称

- 输入 Web 应用程序的 URL

- 根据需要为 Web 应用程序添加其他相关域

- 必要时添加应用程序特定的图标

注意:增强的安全策略使用 “相关域” 字段来确定要保护的 URL。将根据上一步中的 URL 自动添加一个相关域。增强的安全策略需要应用程序的相关域。如果应用程序使用多个域名,则必须将每个域名添加到相关域字段中,这通常是 *.<companyID>.company.com (例如 *.mail.citrix.com)

- 在增强安全性窗口中,为环境选择适当的安全策略

- 选择 下一步

- 选择托管 Web 应用程序的适当资源位置。如果之前未安装和配置网关连接器,则必须立即完成。

- 选择 下一步

- 在 “ 单点登录 ” 窗口中,为 Web 应用程序选择适当的 SSO 选项。这通常需要 Web 应用程序所有者的帮助。对于 OWA,选择 基于表单

- 输入 Web 应用程序的登录表单的相应信息。这是应用程序特定的

- 选择 保存

- 选择 完成

授权 Web 应用程序

- 在 Citrix 云中,从菜单中选择 资源库

- 找到 Web 应用程序并选择 管理订阅者

- 添加有权启动应用程序的适应用户/组

验证

IDP 发起的验证

- 以用户身份登录 Citrix Workspace

- 选择已配置的 Web 应用程序

- 网络应用程序成功启动

SP 发起的验证

- 必须从 Citrix Workspace 内启动对内部 Web 应用程序的访问

定义网站过滤策略

Citrix Secure Workspace Access 服务在 SaaS 和 Web 应用程序中提供网站过滤,以帮助保护用户免受网络钓鱼攻击。下面显示了如何设置网站过滤策略。

- 在 Citrix 云中,在 Secure Workspace Access 磁贴中进行 管理

- 如果遵循本指南,则完成 设置最终用户身份验证 步骤和 配置最终用户对 SaaS、Web 和虚拟应用的访问权限 步骤。选择配置内容访问

- 选择编辑

- 启用筛选网站类别 选项

- 在 “ 阻止的类别 ” 框中,选择 添加

- 选择要阻止用户访问的类别

- 选择所有适用的类别后,选择 添加

- 对允许的类别执行同样操作

- 对重定向的类别执行同样的操作。这些类别重定向到安全浏览器实例

- 如果需要,管理员可以按照用于定义类别的相同过程过滤特定 URL 的拒绝、允许和重定向的操作。网站 URL 优先于类别。

验证配置

IDP 发起的验证

- 以用户身份登录 Citrix Workspace

- 选择已配置的 Web 应用程序。应用程序在嵌入式浏览器中启动。

- 用户自动登录应用

- 应用适当的增强安全策略

- 如果已配置,请在 Web 应用程序中选择阻止、允许和重定向类别中的 URL

- 如果已配置,请在 Web 应用程序中选择阻止、允许和重定向的 URL 中的 URL

SP 发起的验证

- 必须从 Citrix Workspace 内启动对内部 Web 应用程序的访问

Web 应用程序配置示例

OWA

Outlook Web 访问的 SSO 配置如下所示:

SharePoint

SharePoint 的本地部署可以支持不同类型的身份验证(Kerberos 身份验证、基于表单的身份验证和 SAML)。使用 Kerberos 的内部 SharePoint 站点的 SSO 配置如下:

故障排除

增强的安全策略失败

用户可能会遇到增强的安全策略(水印、打印或剪贴板访问)失败。通常,这是因为 Web 应用程序使用多个域名。在 Web 应用程序的应用程序配置设置中,有一个 相关域的条目。

增强的安全策略将应用于这些相关域。要识别缺失的域名,管理员可以使用本地浏览器访问 Web 应用程序,然后执行以下操作:

- 导航到策略失败的应用程序部分

- 在谷歌 Chrome 和 Microsoft Edge(Chromium 版)中,选择浏览器右上角的三个点以显示菜单屏幕。

- 选择 “ 更多工具”。

- 选择 开发者工具

- 在开发人员工具中,选择 “ 来源”。这为应用程序的该部分提供了访问域名列表。为了为应用的这一部分启用增强的安全策略,必须将这些域名输入到应用配置的 相关域 字段中。添加相关域名,例如下面的

*.domain.com