ServiceNow konfigurieren

Benutzer können sich mit ihren Unternehmensanmeldeinformationen sicher bei ServiceNow anmelden.

Gehen Sie wie folgt vor, um ServiceNow für SSO über SAML zu konfigurieren:

-

Geben Sie in einem Browser ein,

https://<your-organization>.service-now.com/und drücken Sie die Eingabetaste .Wenn die URL, die Sie für den Zugriff auf ServiceNow verwenden

https://myserver.servicenow.com, lautet, müssen Sie sie durch<your-organization>ersetzenmyserver.HINWEIS:

-

Stellen Sie sicher, dass die folgenden Details in der Citrix Gateway Service-Benutzeroberfläche bereitgestellt werden, wenn Sie die ServiceNow-App hinzufügen.

-

URL der Assertion:

https://<your-organizaton>.service-now.com/navpage.do -

Relay-Zustand:

https://<your-organizaton>.service-now.com/ -

Publikum:

https://<your-organizaton>.service-now.com/ -

Format der Namenskennung: Wählen Sie “E-Mail-Adresse”

-

Name-ID: Wählen Sie “Benutzerprinzipalname (UPN)” aus.

-

-

Das Name ID-Format und die Name ID-Attribute hängen von der für ServiceNow ausgewählten Authentifizierungsmethode ab.

-

-

Melden Sie sich als Administrator bei Ihrem ServiceNow-Konto an.

-

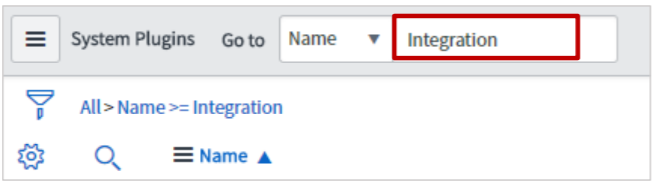

Suchen Sie in der oberen linken Ecke mithilfe des Filternavigators nach Plug-Ins, und klicken Sie in den Suchergebnissen auf Plugins.

-

Suchen Sie im rechten Bereich im Abschnitt System-Plugins nach Integration.

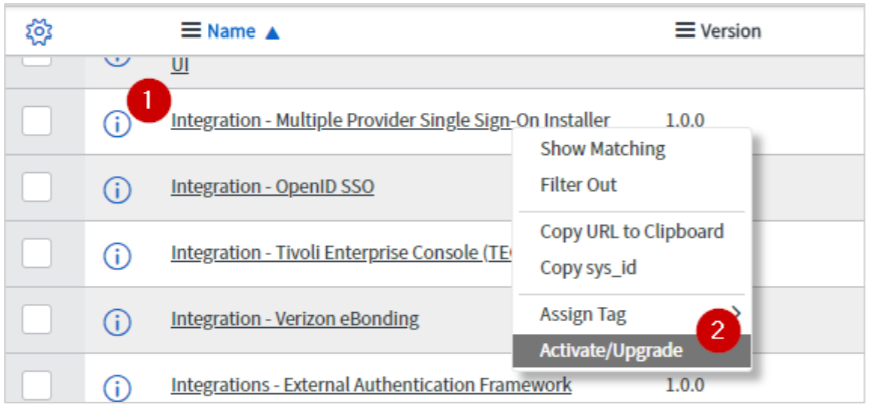

-

Klicken Sie in den Suchergebnissen mit der rechten Maustaste auf Integration - Multiple Provider Single Sign-On-Installer und klicken Sie auf Aktivieren/Upgrade.

-

Klicken Sie auf Aktivieren.

Ein Fortschrittsbalken zeigt den Abschluss des Aktivierungsprozesses an.

-

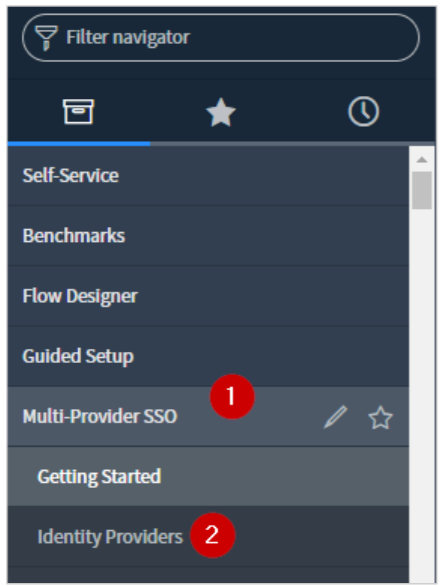

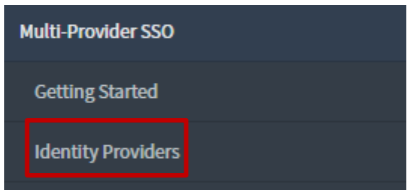

Führen Sie im linken Bereich einen Bildlauf nach unten zum Abschnitt Multi-Provider-SSO aus, und klicken Sie auf Multi-ProviderSSO > Identity Providers.

-

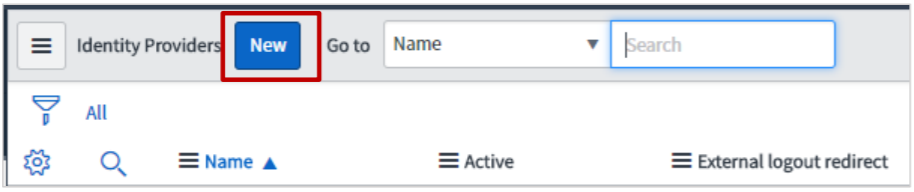

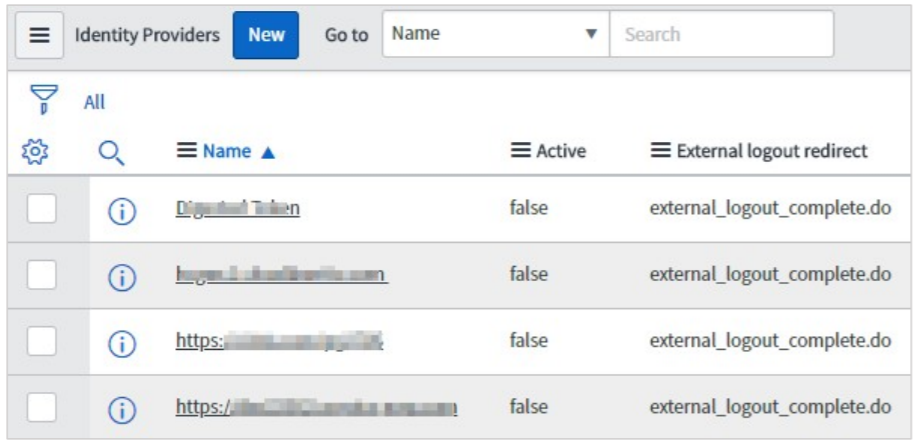

Klicken Sie im rechten Fensterbereich auf Neu.

-

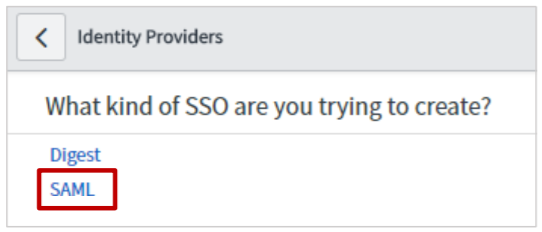

Klicken Sie auf SAML.

-

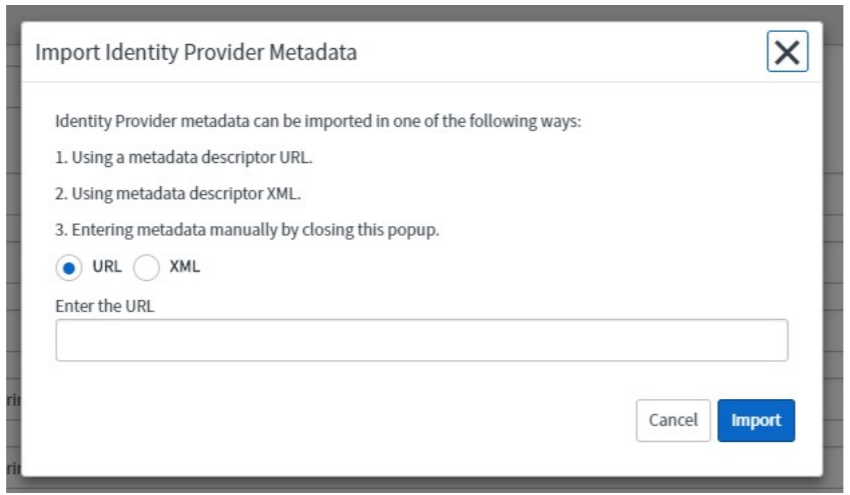

Wenn Sie über die Metadaten-URL verfügen, klicken Sie im Abschnitt Neuer Datensatz des Identitätsanbieters im Popupfenster Identitätsanbieter-Metadaten importieren auf URL, geben Sie die Metadaten-URL ein, und klicken Sie auf Importieren.

Die Werte für die Datensatzfelder des Identity Providers werden automatisch ausgefüllt.

Wenn Sie über die Metadaten-XML-Datei verfügen, klicken Sie auf das XML. Kopieren Sie die XML-Daten der Identity Provider-Metadaten und fügen Sie sie in das Feld ein. Klicken Sie auf Importieren.

Die Werte für die Datensatzfelder des Identity Providers werden automatisch ausgefüllt. Sie können die Werte bei Bedarf aktualisieren.

Wichtig:

-

Citrix empfiehlt, die Metadaten-XML-Datei zu importieren, anstatt sie manuell zu konfigurieren. Sie können die Metadaten-XML-Datei aus dem Citrix Cloud-Assistenten importieren (NetScaler Gateway Service > Web/SaaS-App hinzufügen > Single Sign-On > SAML-Metadaten).

-

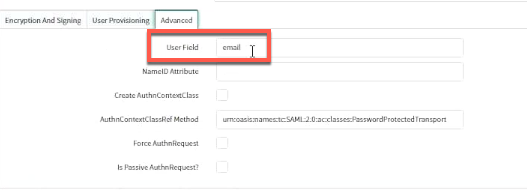

Stellen Sie beim Konfigurieren der Parameter auf der Registerkarte Erweitert sicher, dass der Wert Benutzerfeld mit dem Wert übereinstimmt, der für das Feld Namens-ID auf der Benutzeroberfläche des NetScaler Gateway Services konfiguriert ist.

-

-

Klicken Sie auf Submit.

-

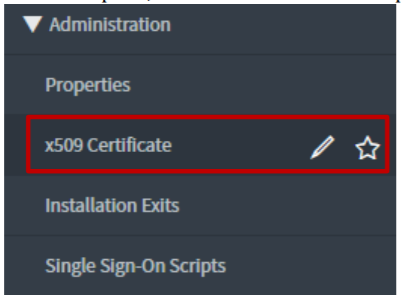

Klicken Sie im linken Bereich auf x509-Zertifikat, um x509-Zertifikat hochzuladen.

-

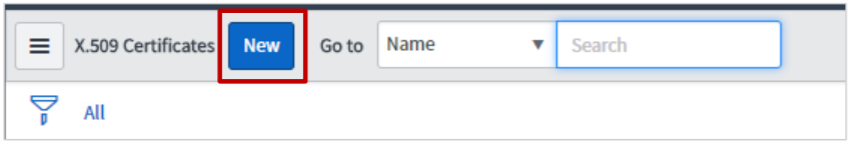

Klicken Sie im rechten Fensterbereich auf Neu.

-

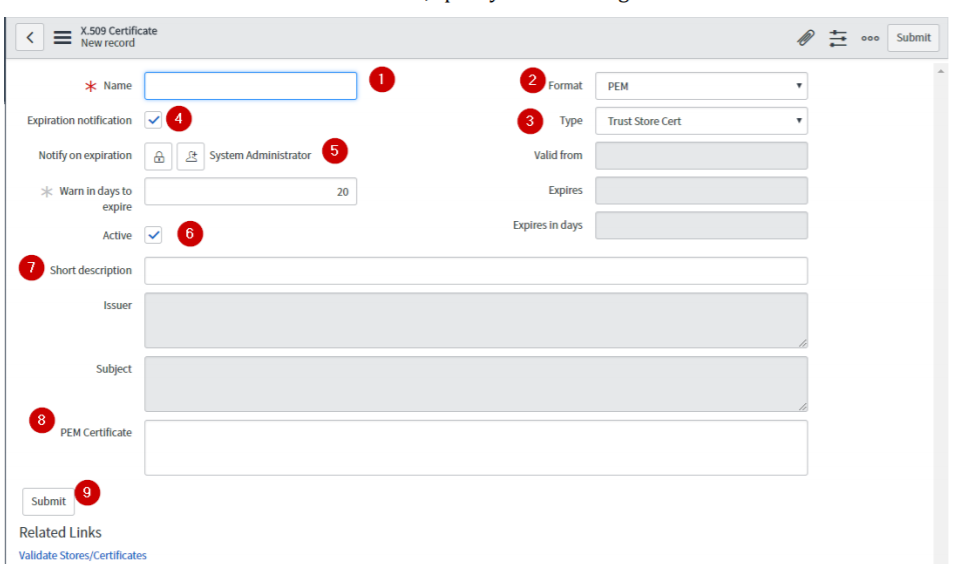

Geben Sie im Abschnitt X.509-Zertifikat Neuer Datensatz die folgenden Informationen an:

Name — Geben Sie einen Zertifikatnamen ein.

-

Format — klicken Sie auf das entsprechende Format: zum Beispiel PEM.

-

Ablaufbenachrichtigung — aktivieren Sie das Kontrollkästchen.

-

Typ — klicken Sie auf den entsprechenden Typ.

-

Bei Ablauf benachrichtigen — Klicken Sie auf das Symbol Mich hinzufügen, um eine Benachrichtigung zu erhalten. Klicken Sie auf Benachrichtigung bei Ablauf entsperren, um weitere Benutzer hinzuzufügen.

-

Aktiv — aktivieren Sie das Kontrollkästchen.

-

Kurzbeschreibung — Typbeschreibung für das Zertifikat.

-

PEM-Zertifikat — fügen Sie das PEM-Zertifikat ein.

-

Laden Sie das Zertifikat vom Citrix Cloud Cloud-Assistenten herunter (Citrix Gateway Service > Web-/SaaS-App hinzufügen > Single Sign-On > Zertifikat ).

-

Kopieren Sie den Text von ——BEGIN CERTIFICATE—— nach —ENDCERTIFICATE——

-

Fügen Sie den Text in einen Texteditor ein und speichern Sie die Datei in einem geeigneten Format wie

<your organization name>.

Hinweis: Wenn Sie eine XML-Datei zum Konfigurieren des IdP verwendet haben, müssen Sie das Zertifikat nicht konfigurieren.

Klicken Sie auf Submit.

-

-

-

Klicken Sie im linken Bereich auf Anbieter identifizieren.

-

Klicken Sie auf den von Ihnen hinzugefügten Identitätsanbieter.

-

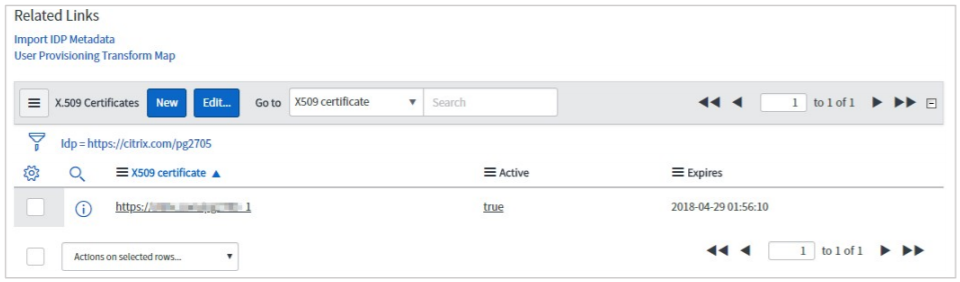

Führen Sie auf der Detailseite des Identitätsanbieters einen Bildlauf nach unten zum Abschnitt Zugehörige Links aus. Suchen Sie in der Zeile X.509-Zertifikat nach dem X.509-Zertifikat, und fügen Sie das entsprechende Zertifikat für den Identitätsanbieter hinzu, indem Sie auf Bearbeiten klicken.

Um ein neues x.509-Zertifikat hinzuzufügen, klicken Sie auf Neu, und klicken Sie auf Bearbeiten, um die Zertifikate hinzuzufügen oder zu entfernen.

-

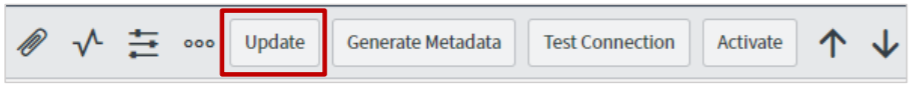

Klicken Sie auf der Detailseite des Identitätsanbieters auf Aktualisieren, um die Änderungen zu speichern.

-

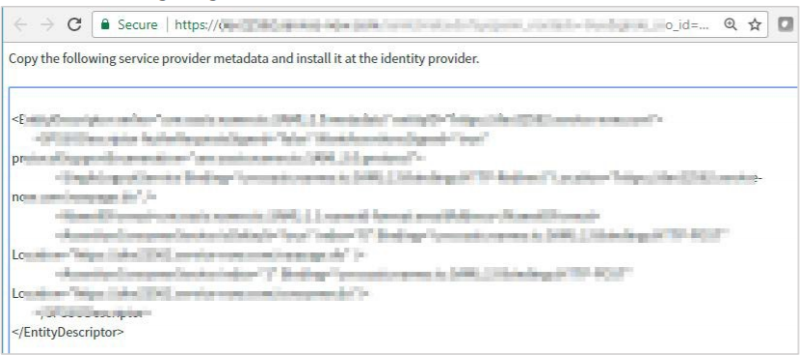

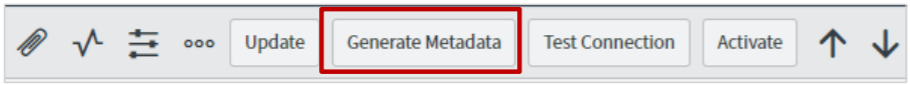

Um Metadaten für die IdP-Konfiguration zu erhalten, klicken Sie auf Metadaten generieren.

Hinweis: Sie müssen auf Metadaten generieren klicken, um die Aktualisierungen abzuschließen.

Die Metadaten des Dienstanbieters werden in einem neuen Fenster angezeigt. Sie können die Metadaten verwenden, um die Entitäten sowohl für SP als auch für IdP zu validieren.