Administratorgeführter Workflow für einfaches Onboarding und Einrichten

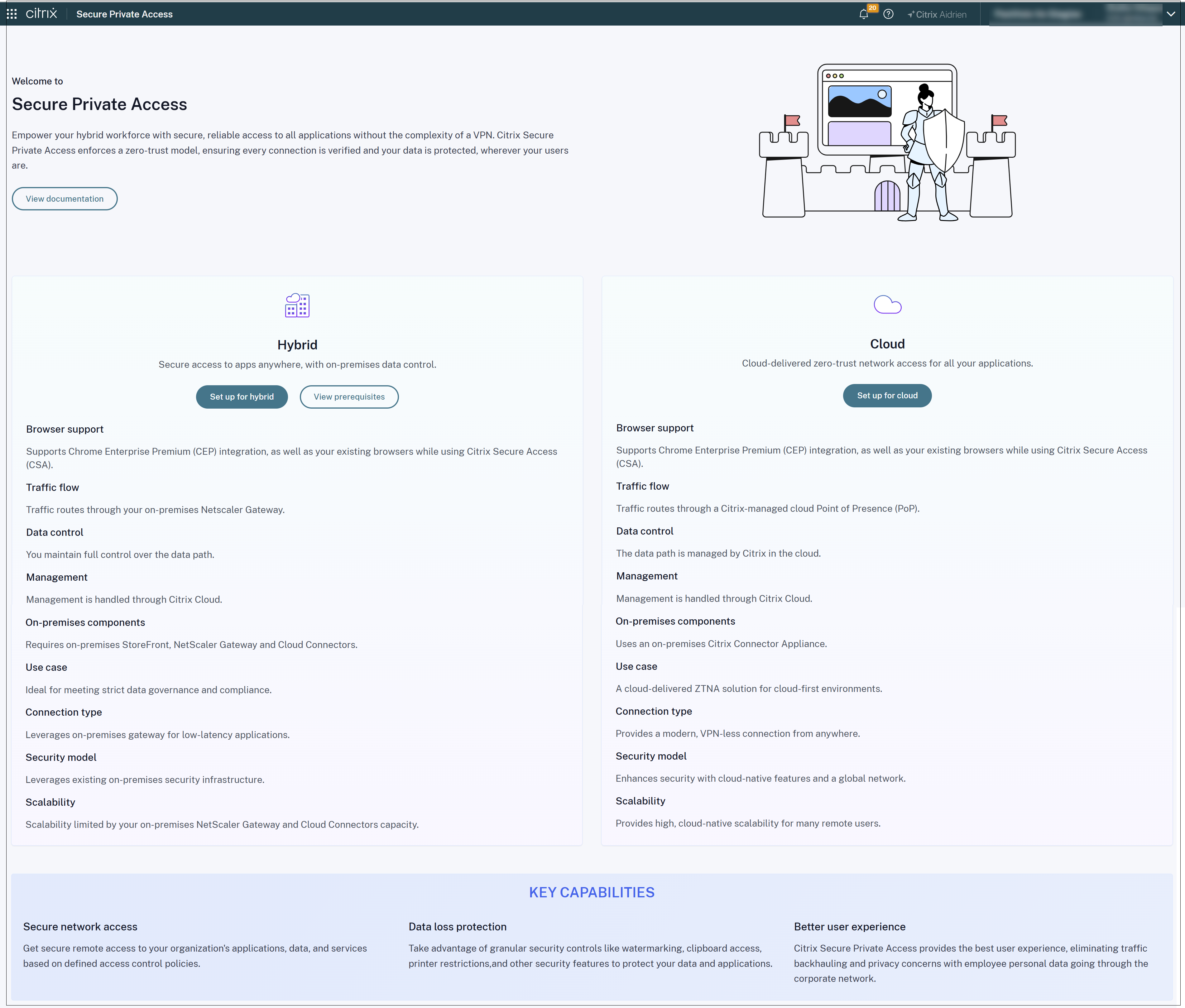

Im Secure Private Access-Dienst ist eine neue optimierte Administratorerfahrung mit einem schrittweisen Prozess zum Konfigurieren des Zero Trust Network Access für SaaS-Apps, interne Web-Apps und TCP-Apps verfügbar. Es umfasst die Konfiguration der adaptiven Authentifizierung, von Anwendungen wie Benutzerabonnements, adaptiven Zugriffsrichtlinien und mehr innerhalb einer einzigen Administratorkonsole.

Dieser Assistent unterstützt Administratoren dabei, entweder beim Onboarding oder bei wiederholter Verwendung eine fehlerfreie Konfiguration zu erreichen. Außerdem ist ein neues Dashboard mit vollständiger Transparenz der allgemeinen Nutzungsmetriken und anderer wichtiger Informationen verfügbar.

Die wichtigsten Schritte umfassen Folgendes:

- Wählen Sie die Authentifizierungsmethode für die Abonnenten zur Anmeldung bei Citrix Workspace.

- Fügen Sie Anwendungen für Ihre Benutzer hinzu.

- Weist Berechtigungen für den App-Zugriff zu, indem die erforderlichen Zugriffsrichtlinien erstellt werden.

- Überprüfen Sie die App-Konfiguration.

Greifen Sie auf den Administrator-Workflow-Assistenten von Secure Workspace Access zu

Führen Sie die folgenden Schritte aus, um auf den Assistenten zuzugreifen.

- Klicken Sie auf der Service-Kachel Secure Private Access auf Verwalten.

- Klicken Sie auf der Übersichtsseite auf Weiter.

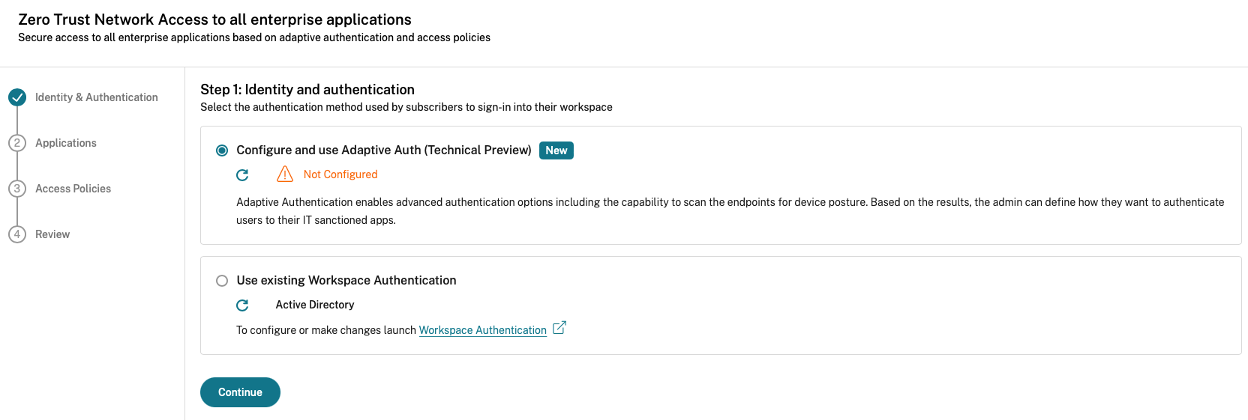

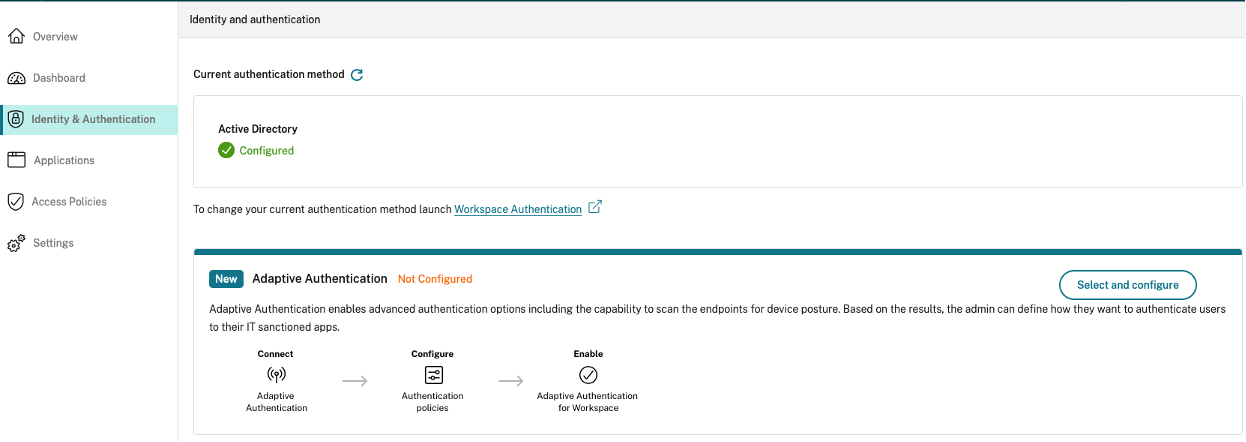

Schritt 1: Identität und Authentifizierung einrichten

Wählen Sie die Authentifizierungsmethode für die Abonnenten aus, um sich bei Citrix Workspace anzumelden. Die adaptive Authentifizierung ist ein Citrix Cloud-Dienst, der Kunden und Benutzern, die sich bei Citrix Workspace anmelden, eine verbesserte Authentifizierung ermöglicht. Der Adaptive Authentication Service ist ein von Citrix gehosteter, verwalteter und in der Cloud gehosteter Citrix ADC, der alle erweiterten Authentifizierungsfunktionen wie die folgenden bereitstellt.

- Multifaktorauthentifizierung

- Gerätehaltungsscans

- Bedingte Authentifizierung

-

Adaptiver Zugriff auf Citrix Virtual Apps und Desktops

- Um die adaptive Authentifizierung zu konfigurieren, wählen Sie „Adaptive Authentifizierung konfigurieren und verwenden (Technical Preview)“ und schließen Sie dann die Konfiguration ab. Weitere Einzelheiten zur adaptiven Authentifizierung finden Sie unter Adaptiver Authentifizierungsdienst. Nachdem Sie die adaptive Authentifizierung konfiguriert haben, können Sie auf Verwalten klicken, um die Konfiguration bei Bedarf zu ändern.

- Wenn Sie zunächst eine andere Authentifizierungsmethode ausgewählt haben und zur adaptiven Authentifizierung wechseln möchten, klicken Sie auf . Wählen und konfigurieren Sie und schließen Sie anschließend die Konfiguration ab.

Um die vorhandene Authentifizierungsmethode zu ändern oder die vorhandene Authentifizierungsmethode zu ändern, klicken Sie auf Arbeitsbereichsauthentifizierung.

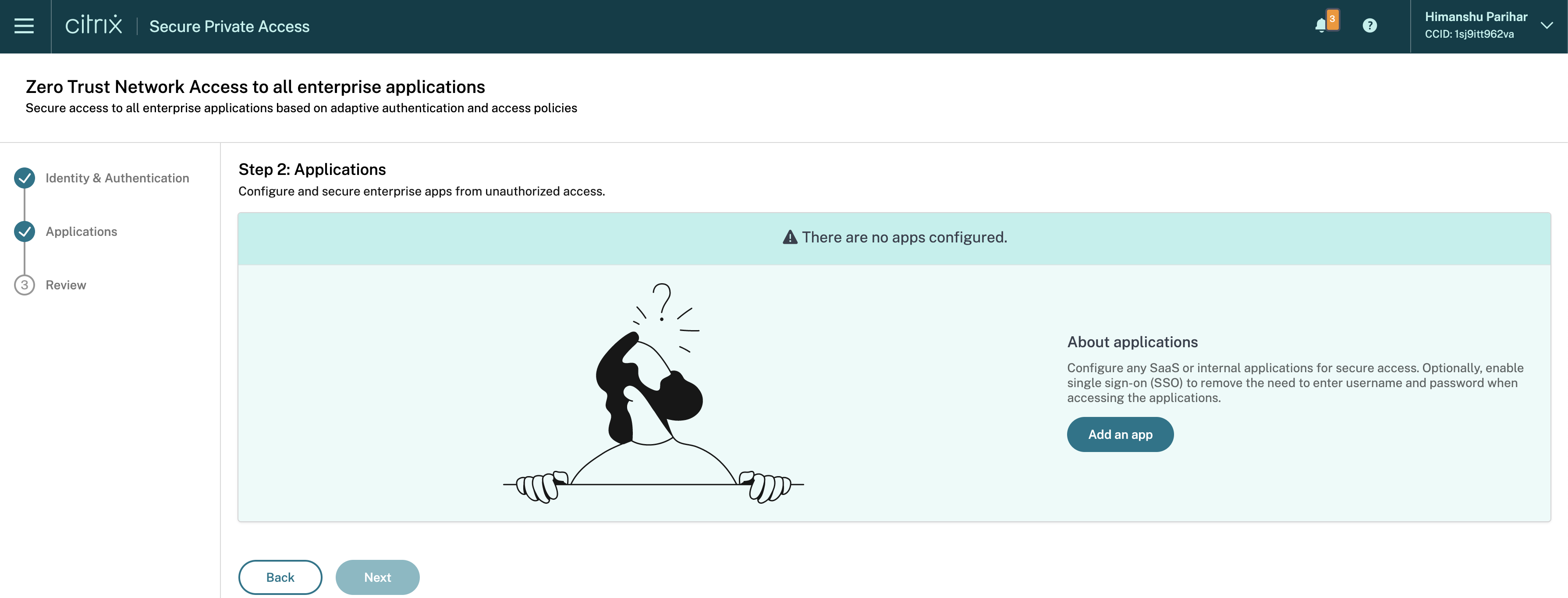

Schritt 2: Anwendungen hinzufügen und verwalten

Nachdem Sie die Authentifizierungsmethode ausgewählt haben, konfigurieren Sie die Anwendungen. Für Erstbenutzer werden auf der Zielseite Anwendungen keine Anwendungen angezeigt. Fügen Sie eine App hinzu, indem Sie auf App hinzufügenklicken. Sie können von dieser Seite SaaS-Apps, Web-Apps und TCP/UDP-Apps hinzufügen. Um eine App hinzuzufügen, klicken Sie auf App hinzufügen.

Sobald Sie eine App hinzufügen, wird sie hier aufgelistet angezeigt.

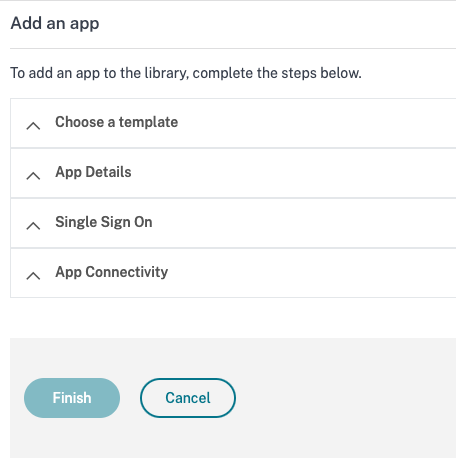

Führen Sie die in der folgenden Abbildung angezeigten Schritte aus, um eine App hinzuzufügen.

- Hinzufügen einer Enterprise-Web-App

- Hinzufügen einer SaaS-App

- Konfigurieren von Client-Server-Apps

- Starten einer App

- Aktivieren Sie schreibgeschützten Zugriff für Administratoren

Schritt 3: Konfigurieren einer Zugriffsrichtlinie mit mehreren Regeln

Sie können mehrere Zugriffsregeln erstellen und innerhalb einer einzigen Richtlinie unterschiedliche Zugriffsbedingungen für verschiedene Benutzer oder Benutzergruppen konfigurieren. Diese Regeln können separat für HTTP/HTTPS- und TCP/UDP-Anwendungen angewendet werden, alles innerhalb einer einzigen Richtlinie.

Mithilfe der Zugriffsrichtlinien in Secure Private Access können Sie den Zugriff auf die Apps basierend auf dem Kontext des Benutzers oder des Geräts des Benutzers aktivieren oder deaktivieren. Darüber hinaus können Sie den eingeschränkten Zugriff auf die Apps aktivieren, indem Sie die folgenden Sicherheitsbeschränkungen hinzufügen:

- Zugriff auf Zwischenablage einschränken

- Drucken einschränken

- Downloads einschränken

- Uploads einschränken

- Wasserzeichen anzeigen

- Beschränken Sie die Tastenprotokollierung

- Bildschirmaufnahme einschränken

Weitere Informationen zu diesen Einschränkungen finden Sie unter Verfügbare Zugriffsbeschränkungen.

-

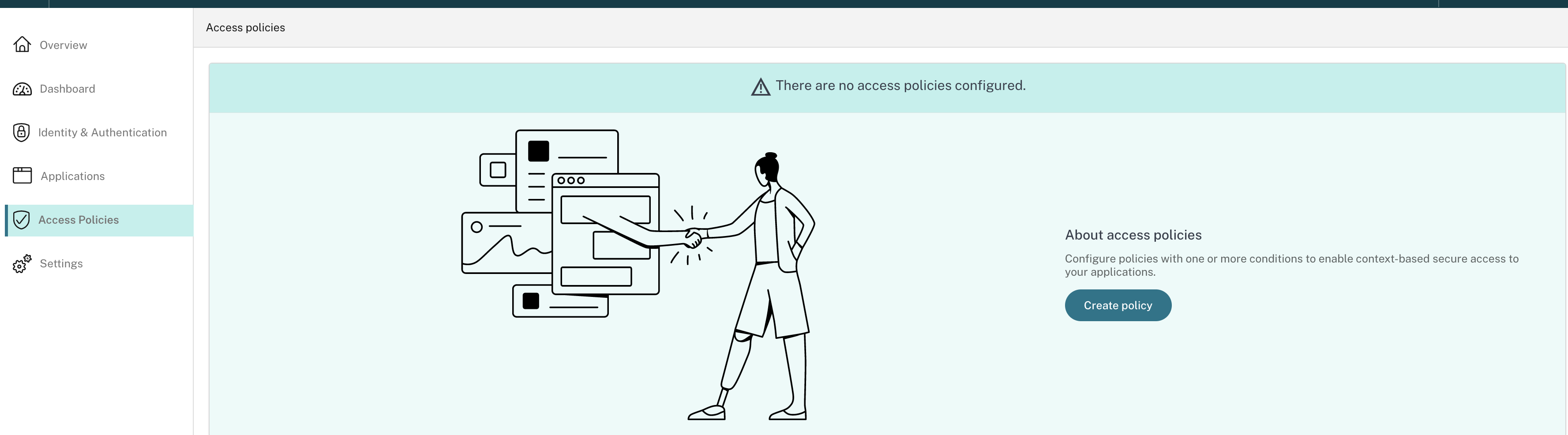

Klicken Sie im Navigationsbereich auf Zugriffsrichtlinien und dann auf Richtlinie erstellen.

Für Erstbenutzer werden auf der Zielseite Zugriffsrichtlinien keine Richtlinien angezeigt. Sobald Sie eine Richtlinie erstellt haben, wird sie hier aufgelistet angezeigt.

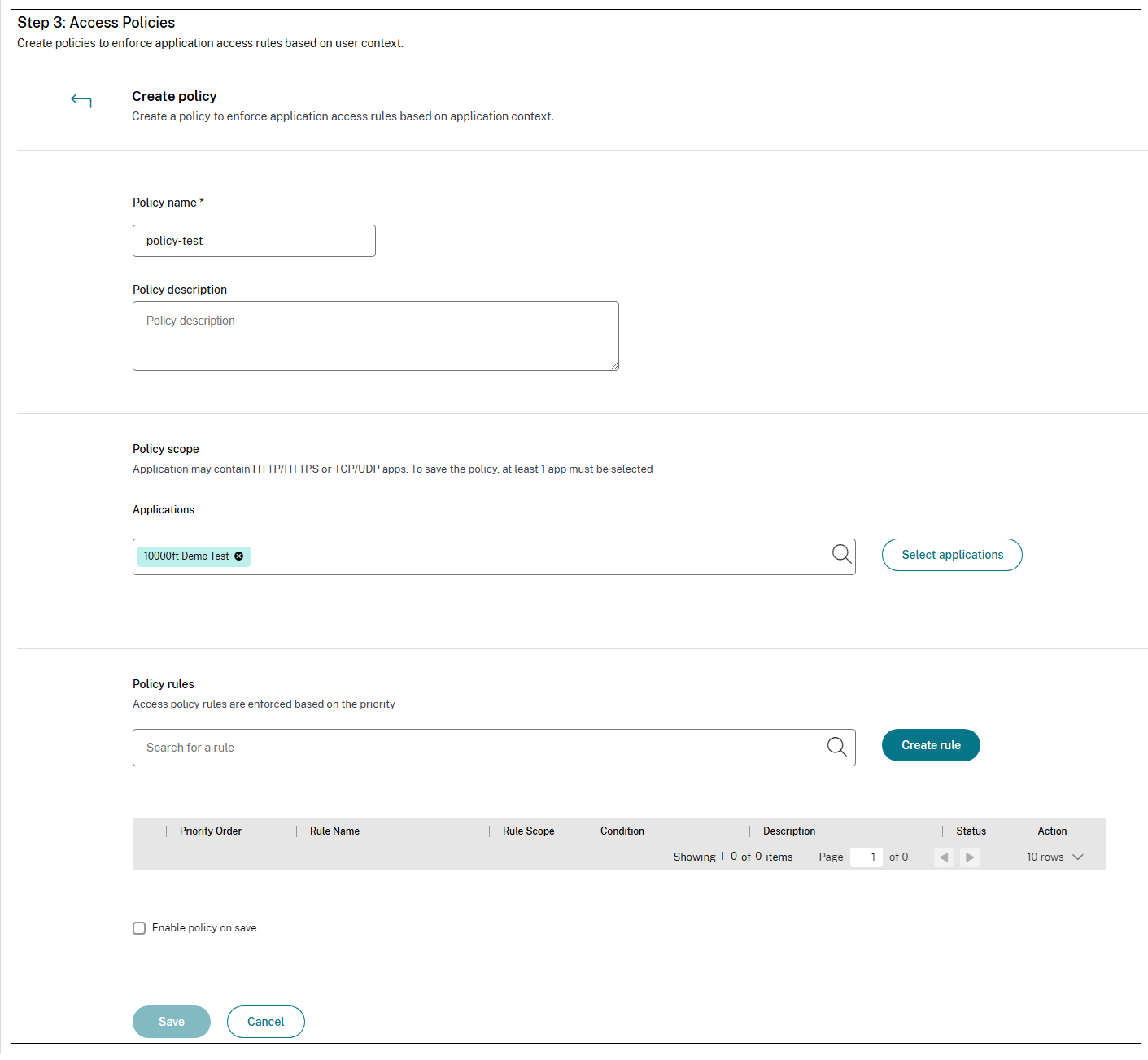

- Geben Sie den Richtliniennamen und eine Beschreibung der Richtlinie ein.

- Wählen Sie unter Anwendungendie App oder die Gruppe von Apps aus, für die diese Richtlinie erzwungen werden soll.

-

Klicken Sie auf Regel erstellen , um Regeln für die Richtlinie zu erstellen.

-

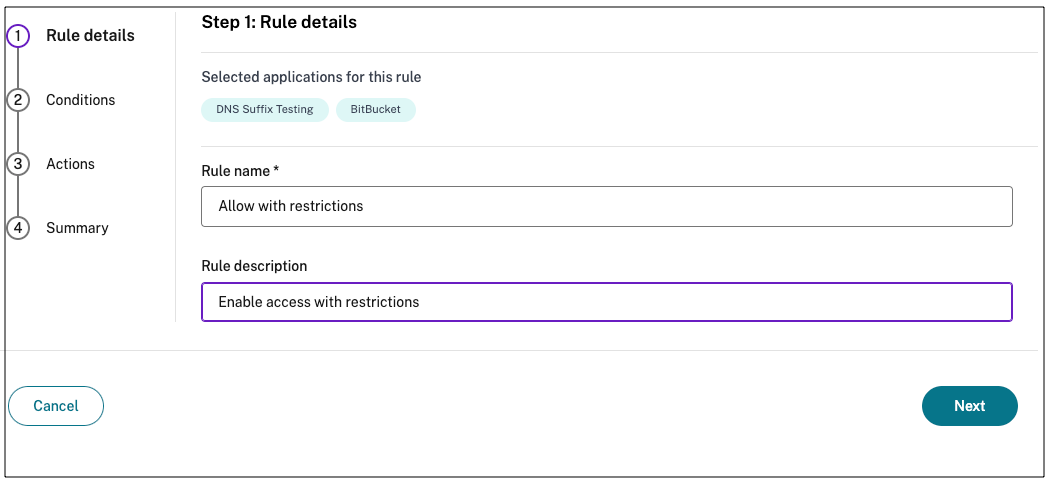

Geben Sie den Regelnamen und eine kurze Beschreibung der Regel ein und klicken Sie dann auf Weiter.

-

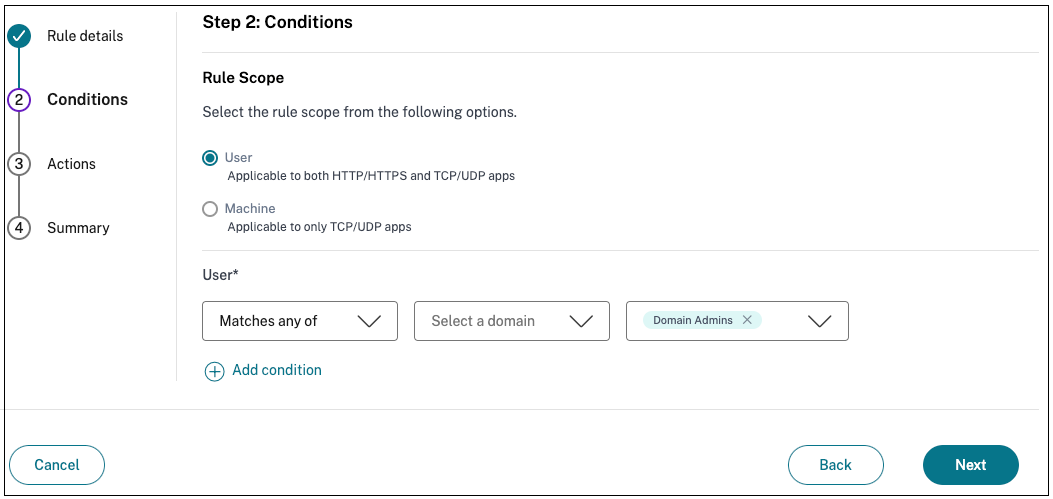

Wählen Sie die Bedingungen der Benutzer aus. Die Bedingung Benutzer ist eine obligatorische Bedingung, die erfüllt werden muss, um den Benutzern Zugriff auf die Anwendungen zu gewähren. Wählen Sie eine Option aus:

- Entspricht einem der Werte – Nur den Benutzern oder Gruppen, die mit einem der im Feld aufgeführten Namen übereinstimmen und zur ausgewählten Domäne gehören, wird der Zugriff gestattet.

- Stimmt mit keiner überein - Allen Benutzern oder Gruppen außer den im Feld aufgeführten und zur ausgewählten Domäne gehörenden Benutzern oder Gruppen wird der Zugriff gestattet.

-

(Optional) Klicken Sie auf +, um kontextabhängig mehrere Bedingungen hinzuzufügen.

Wenn Sie kontextbasierte Bedingungen hinzufügen, wird eine UND-Operation auf die Bedingungen angewendet. Dabei wird die Richtlinie nur ausgewertet, wenn die Benutzer und die optionalen kontextbasierten Bedingungen erfüllt sind. Sie können die folgenden Bedingungen kontextabhängig anwenden.

- Desktop oder Mobilgerät – Wählen Sie das Gerät aus, für das Sie den Zugriff auf die Apps aktivieren möchten.

-

Geo-Standort – Wählen Sie die Bedingung und den geografischen Standort aus, von dem aus die Benutzer auf die Apps zugreifen.

- Stimmt mit einem der folgenden überein: Nur Benutzern oder Benutzergruppen, die von einem der aufgeführten geografischen Standorte aus auf die Apps zugreifen, wird der Zugriff auf die Apps ermöglicht.

- Stimmt mit keinem überein: Allen Benutzern oder Benutzergruppen außer denen aus den aufgelisteten geografischen Standorten wird der Zugriff ermöglicht.

-

Netzwerkstandort – Wählen Sie die Bedingung und das Netzwerk aus, über das die Benutzer auf die Apps zugreifen.

- Stimmt mit einem der folgenden überein: Nur Benutzern oder Benutzergruppen, die von einem der aufgeführten Netzwerkstandorte aus auf die Apps zugreifen, wird der Zugriff auf die Apps ermöglicht.

- Stimmt mit keinem überein: Allen Benutzern oder Benutzergruppen außer denen aus den aufgelisteten Netzwerkstandorten wird der Zugriff ermöglicht.

- Gerätestatusprüfung – Wählen Sie die Bedingungen aus, die das Benutzergerät erfüllen muss, um auf die Anwendung zugreifen zu können.

- Benutzerrisikobewertung – Wählen Sie die Risikobewertungskategorien aus, auf deren Grundlage den Benutzern Zugriff auf die Anwendung gewährt werden muss.

-

Arbeitsbereich-URL – Administratoren können Filter basierend auf dem vollqualifizierten Domänennamen angeben, der dem Arbeitsbereich entspricht.

- Stimmt mit einem der Werte von überein – Erlaubt den Zugriff nur, wenn die eingehende Benutzerverbindung auf eine der konfigurierten Workspace-URLs trifft.

- Stimmt mit allem von überein – Ermöglicht den Zugriff nur, wenn die eingehende Benutzerverbindung alle konfigurierten Workspace-URLs erfüllt.

- Klicken Sie auf Weiter.

-

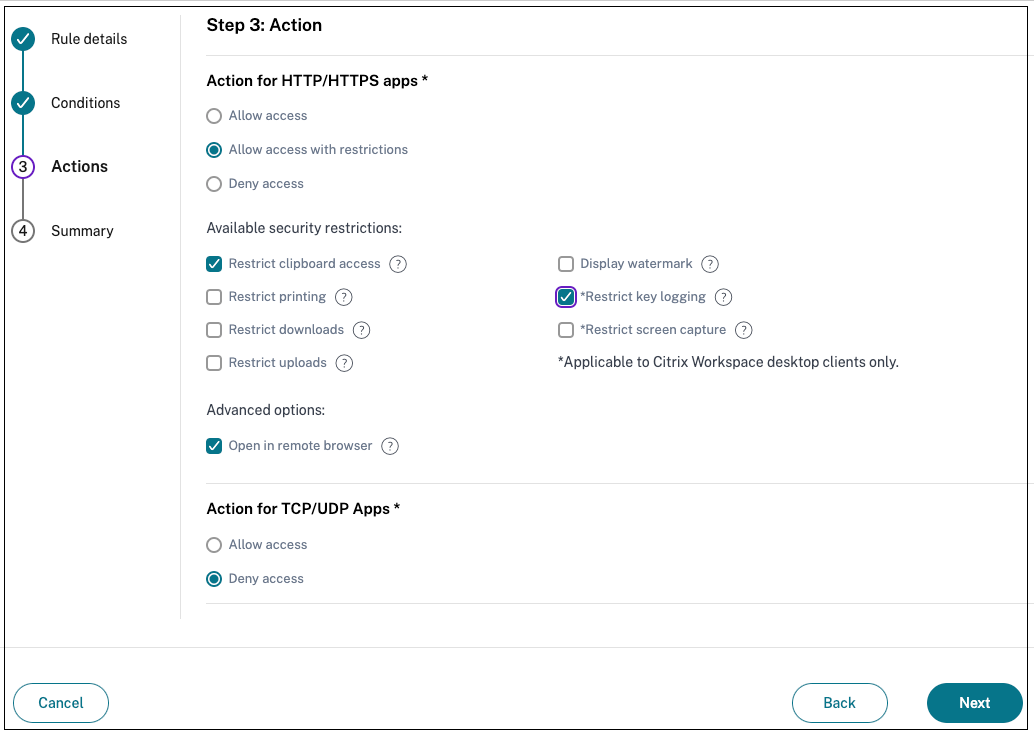

Wählen Sie die Aktionen aus, die basierend auf der Bedingungsbewertung angewendet werden müssen.

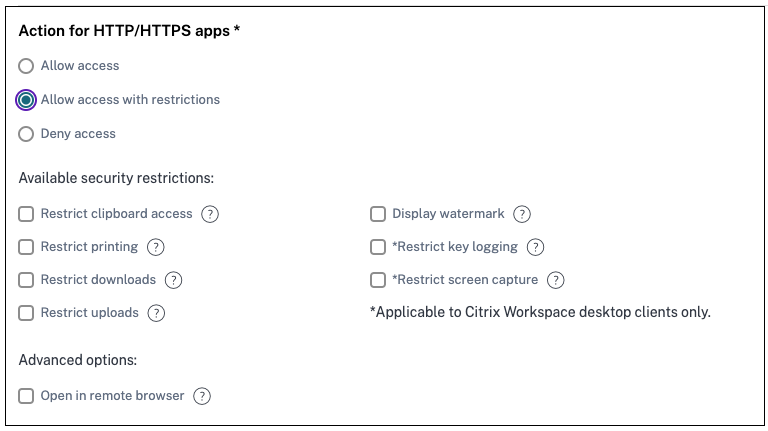

- Für HTTP/HTTPS-Apps können Sie Folgendes auswählen:

- Zugriff erlauben

- Zugriff mit Einschränkungen zulassen

- Zugriff verweigern

- Für HTTP/HTTPS-Apps können Sie Folgendes auswählen:

Hinweis:

Wenn Sie Zugriff mit Einschränkungen zulassenauswählen, müssen Sie die Einschränkungen auswählen, die Sie für die Apps erzwingen möchten. Einzelheiten zu den Einschränkungen finden Sie unter Verfügbare Zugriffsbeschränkungen. Sie können auch angeben, ob die App in einem Remotebrowser oder im Citrix Secure Browser geöffnet werden soll.

- Für den TCP/UDP-Zugriff können Sie Folgendes auswählen:

- **Zugriff erlauben**

- **Zugriff verweigern**

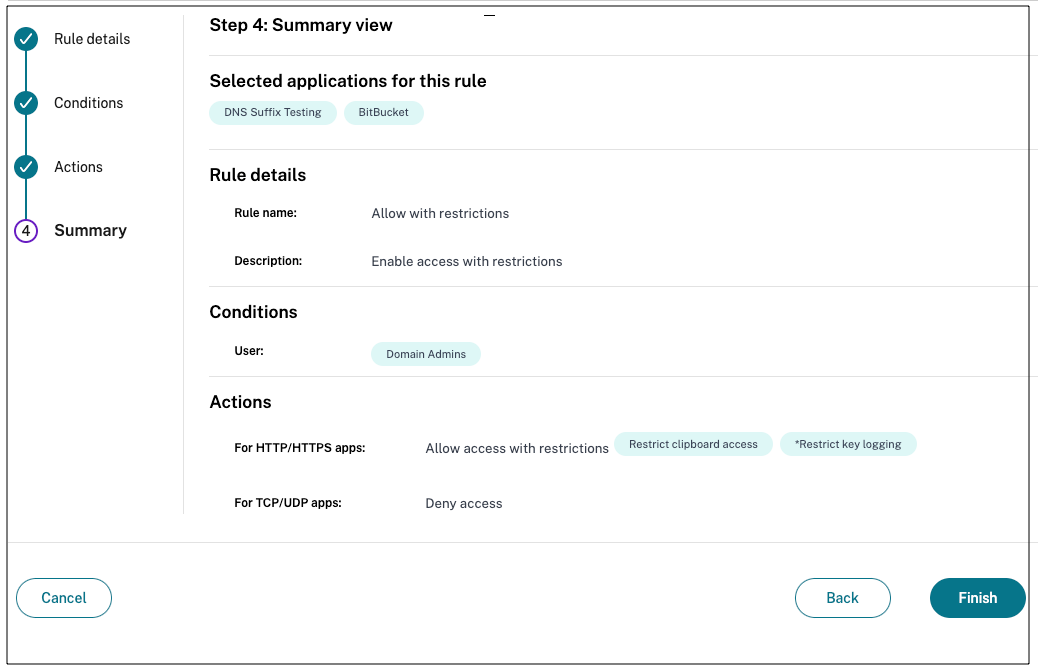

- Klicken Sie auf Weiter. Auf der Seite „Zusammenfassung“ werden die Richtliniendetails angezeigt.

-

Sie können die Angaben überprüfen und auf Fertig stellenklicken.

Zu beachtende Punkte nach der Erstellung einer Richtlinie

-

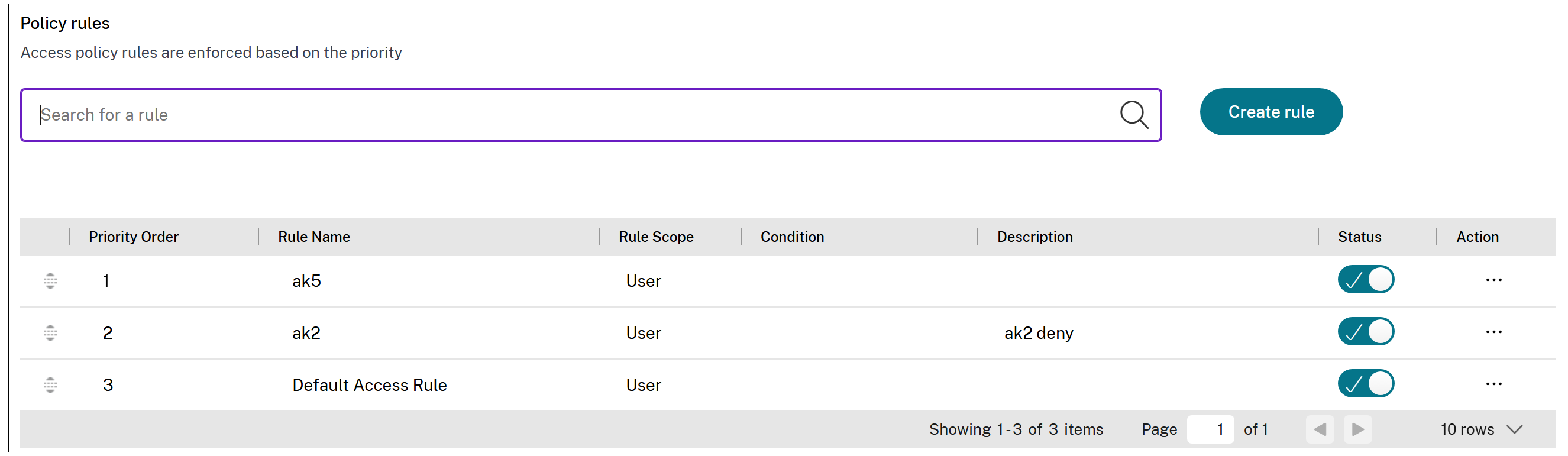

Die von Ihnen erstellte Richtlinie wird im Abschnitt „Richtlinienregeln“ angezeigt und ist standardmäßig aktiviert. Sie können die Regeln bei Bedarf deaktivieren. Stellen Sie jedoch sicher, dass mindestens eine Regel aktiviert ist, damit die Richtlinie aktiv ist.

-

Der Richtlinie wird standardmäßig eine Prioritätsreihenfolge zugewiesen. Die Priorität mit dem niedrigeren Wert hat die höchste Präferenz. Die Regel mit der niedrigsten Prioritätsnummer wird zuerst ausgewertet. Wenn die Regel (n) die definierten Bedingungen nicht erfüllt, wird die nächste Regel (n+1) ausgewertet und so weiter.

Beispiel für die Auswertung von Regeln mit Prioritätsreihenfolge:

Nehmen Sie an, Sie haben zwei Regeln erstellt: Regel 1 und Regel 2. Regel 1 wird dem Benutzer A und Regel 2 dem Benutzer B zugewiesen, anschließend werden beide Regeln ausgewertet. Bedenken Sie, dass beide Regeln, Regel 1 und Regel 2, dem Benutzer A zugewiesen sind. In diesem Fall hat Regel 1 die höhere Priorität. Wenn die Bedingung in Regel 1 erfüllt ist, wird Regel 1 angewendet und Regel 2 übersprungen. Andernfalls, wenn die Bedingung in Regel 1 nicht erfüllt ist, wird Regel 2 auf Benutzer A angewendet.

Hinweis:

Wenn keine der Regeln ausgewertet wird, wird die App den Benutzern nicht aufgelistet.

Verfügbare Optionen für Zugriffsbeschränkungen

Wenn Sie die Aktion Zugriff mit Einschränkungen zulassenauswählen, müssen Sie mindestens eine der Sicherheitseinschränkungen auswählen. Diese Sicherheitsbeschränkungen sind im System vordefiniert. Administratoren können keine anderen Kombinationen ändern oder hinzufügen. Die folgenden Sicherheitsbeschränkungen können für die Anwendung aktiviert werden. Einzelheiten finden Sie unter Verfügbare Optionen für Zugriffsbeschränkungen.

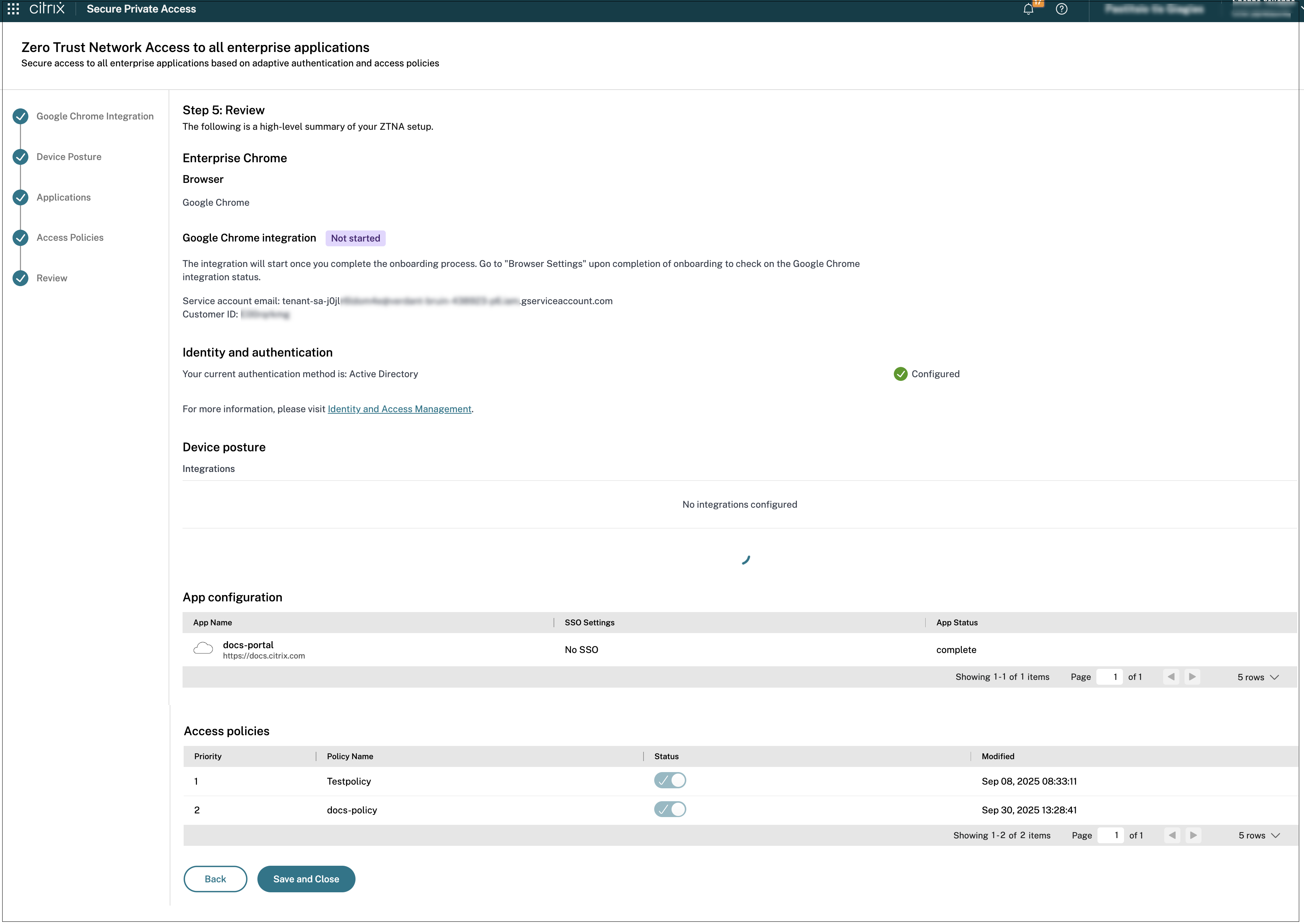

Schritt 4: Zusammenfassung der einzelnen Konfigurationen prüfen

Auf der Seite „Überprüfen“ können Sie die vollständige App-Konfiguration anzeigen und dann auf Schließenklicken.

Die folgende Abbildung zeigt die Seite, nachdem Sie die 4-stufige Konfiguration abgeschlossen haben.

Wichtig:

- Nachdem Sie die Konfiguration mit dem Assistenten abgeschlossen haben, können Sie die Konfiguration eines Abschnitts ändern, indem Sie direkt zu diesem Abschnitt gehen. Sie müssen die Reihenfolge nicht einhalten.

- Wenn Sie alle konfigurierten Apps oder Richtlinien löschen, müssen Sie diese erneut hinzufügen. In diesem Fall wird der folgende Bildschirm angezeigt, wenn Sie alle Richtlinien gelöscht haben.

In diesem Artikel

- Greifen Sie auf den Administrator-Workflow-Assistenten von Secure Workspace Access zu

- Schritt 1: Identität und Authentifizierung einrichten

- Schritt 2: Anwendungen hinzufügen und verwalten

- Schritt 3: Konfigurieren einer Zugriffsrichtlinie mit mehreren Regeln

- Schritt 4: Zusammenfassung der einzelnen Konfigurationen prüfen