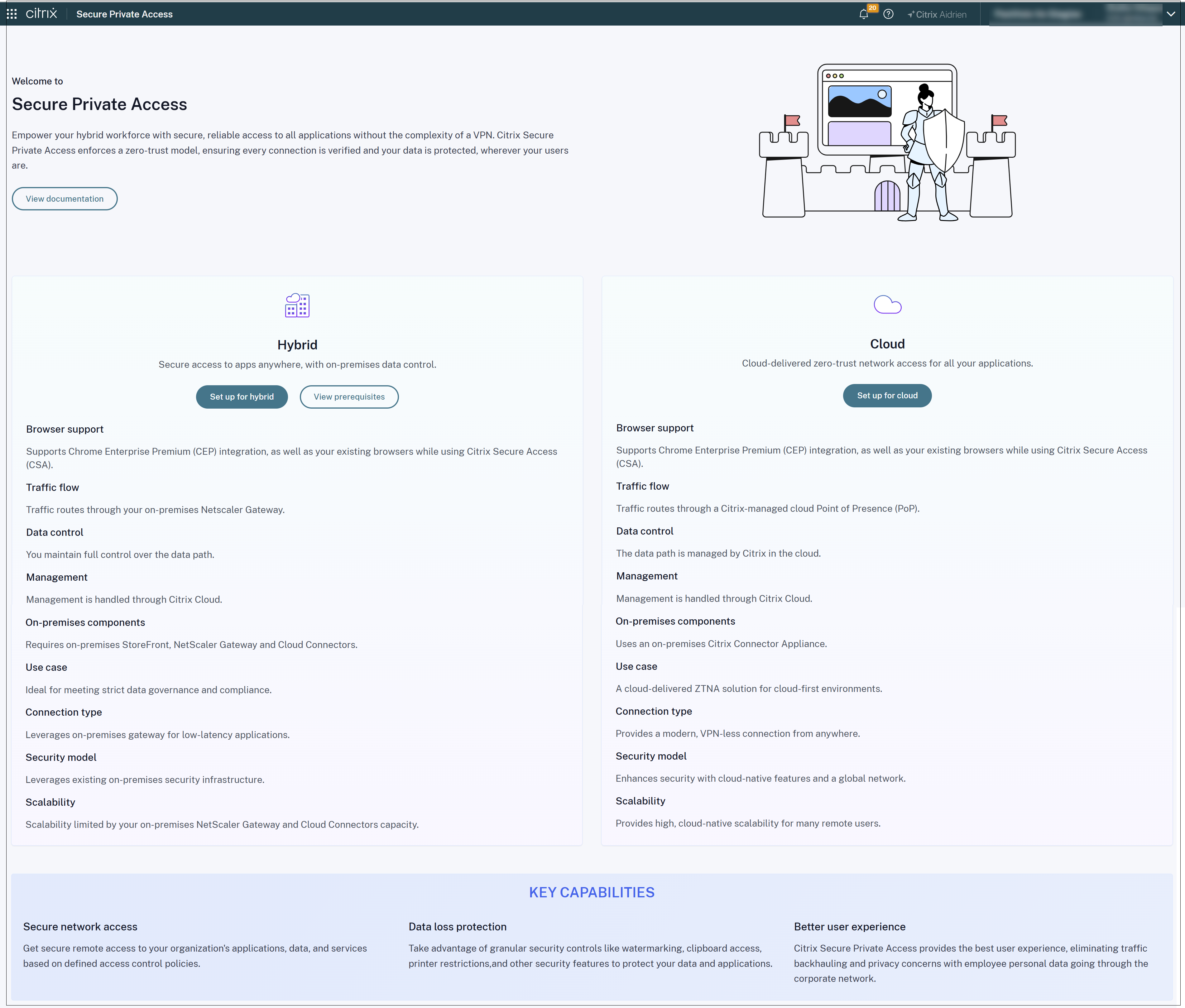

管理者ガイド付きのワークフローでオンボーディングとセットアップが簡単

SaaS アプリ、内部 Web アプリ、TCP アプリへのゼロ トラスト ネットワーク アクセスを構成するためのステップバイステップのプロセスを備えた、合理化された新しい管理エクスペリエンスが、Secure Private Access サービスで利用できます。 これには、Adaptive Authentication、ユーザー サブスクリプションを含むアプリケーション、適応型アクセス ポリシーなどの構成が単一の管理コンソール内に含まれています。

このウィザードは、オンボーディング中または繰り返し使用中に管理者がエラーのない構成を実現するのに役立ちます。 また、全体的な使用状況メトリックやその他の重要な情報を完全に表示できる新しいダッシュボードも利用できます。

大まかな手順は次のとおりです。

- 加入者が Citrix Workspace にログインするための認証方法を選択します。

- ユーザー向けのアプリケーションを追加します。

- 必要なアクセス ポリシーを作成して、アプリ アクセスの権限を割り当てます。

- アプリの構成を確認します。

セキュアプライベートアクセス管理者ガイドワークフローウィザードにアクセスする

ウィザードにアクセスするには、次の手順を実行します。

- Secure Private Access サービス タイルで、 管理をクリックします。

- 概要ページで、[ 続行] をクリックします。

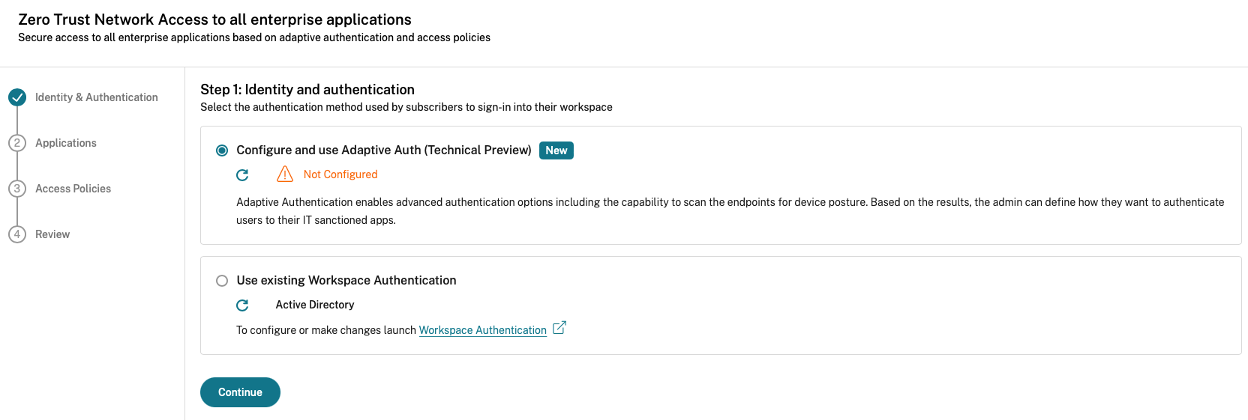

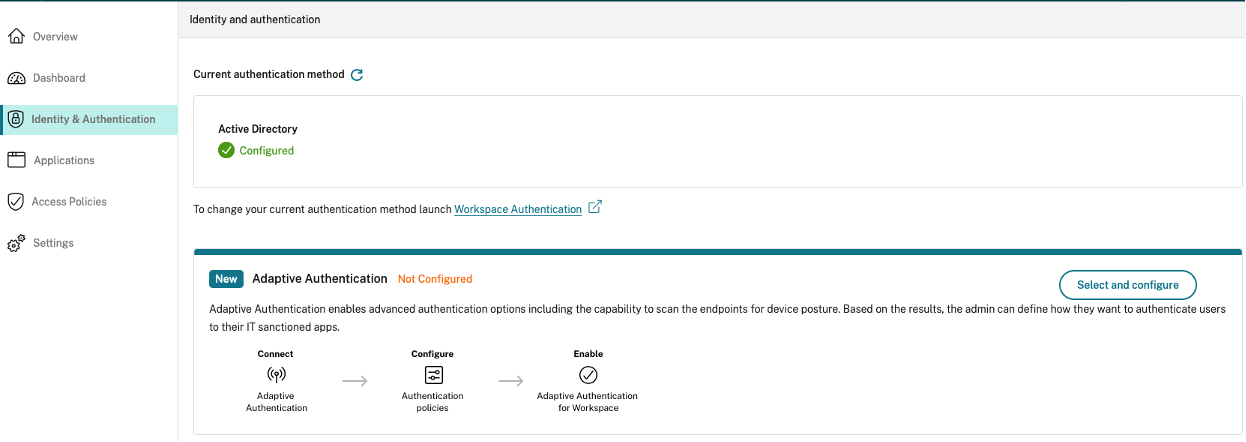

ステップ1: IDと認証を設定する

加入者が Citrix Workspace にログインするための認証方法を選択します。 アダプティブ認証は、Citrix Workspaceにログインしている顧客とユーザーに高度な認証を可能にするCitrix Cloudサービスです。 Adaptive Authentication サービスは、Citrix がホストし、Citrix が管理し、クラウドでホストされる Citrix ADC であり、次のような高度な認証機能をすべて提供します。

- 多要素認証

- デバイスの姿勢スキャン

- 条件付き認証

-

Citrix Virtual Apps and Desktopsへの適応型アクセス

- Adaptive Authentication を構成するには、 Adaptive Auth (テクニカル プレビュー) を構成して使用する を選択し、構成を完了します。 Adaptive Authentication の詳細については、 Adaptive Authentication サービスを参照してください。 Adaptive Authentication を構成した後、必要に応じて 管理 をクリックして構成を変更できます。

- 最初に別の認証方法を選択し、Adaptive Authentication に切り替える場合は、 をクリックして を選択し、構成を完了します。

既存の認証方法を変更するには、 ワークスペース認証をクリックします。

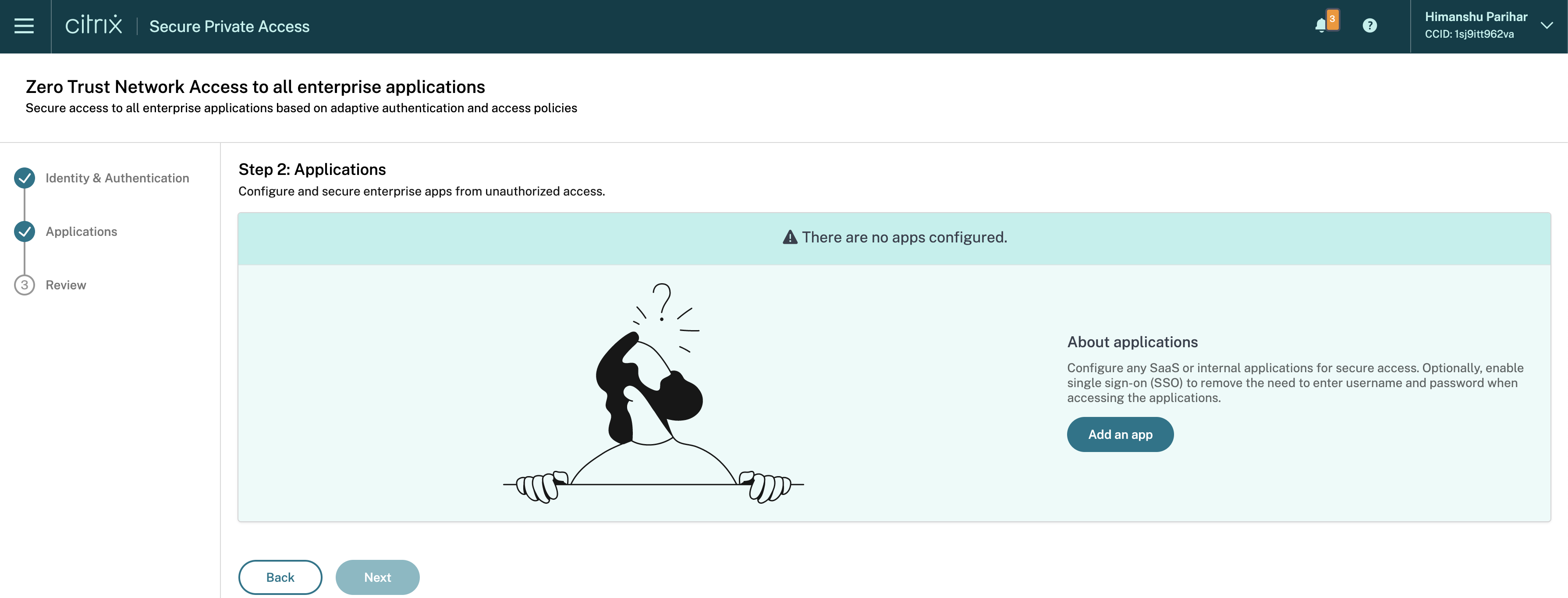

ステップ2: アプリケーションを追加して管理する

認証方法を選択したら、アプリケーションを構成します。 初めてのユーザーの場合、 アプリケーション ランディング ページにはアプリケーションが表示されません。 アプリを追加をクリックしてアプリを追加します。 このページから、SaaS アプリ、Web アプリ、TCP/UDP アプリを追加できます。 アプリを追加するには、[ アプリを追加] をクリックします。

アプリを追加すると、ここにリストされます。

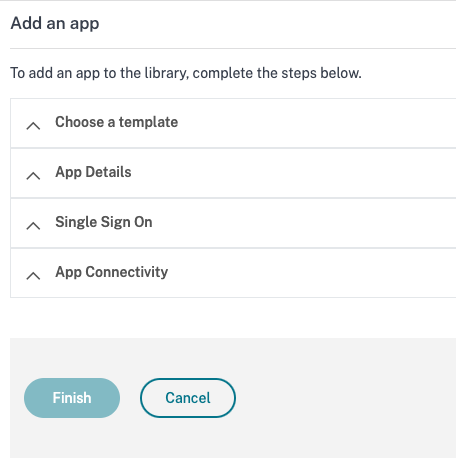

アプリを追加するには、次の図に示す手順を完了します。

- エンタープライズ Web アプリを追加する

- SaaSアプリを追加する

- クライアントサーバーアプリを構成する

- アプリを起動する

- 管理者に読み取り専用アクセスを有効にする

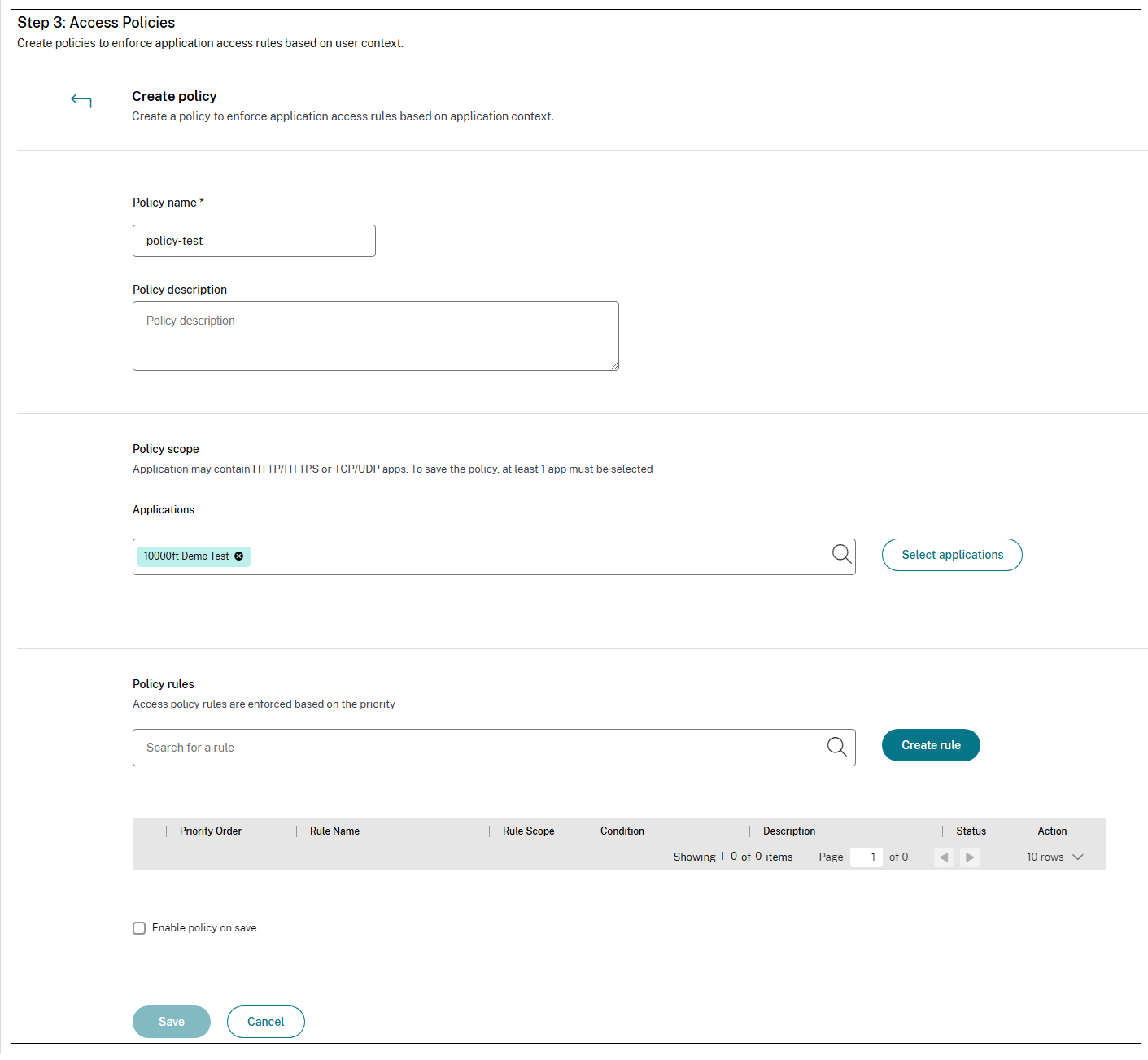

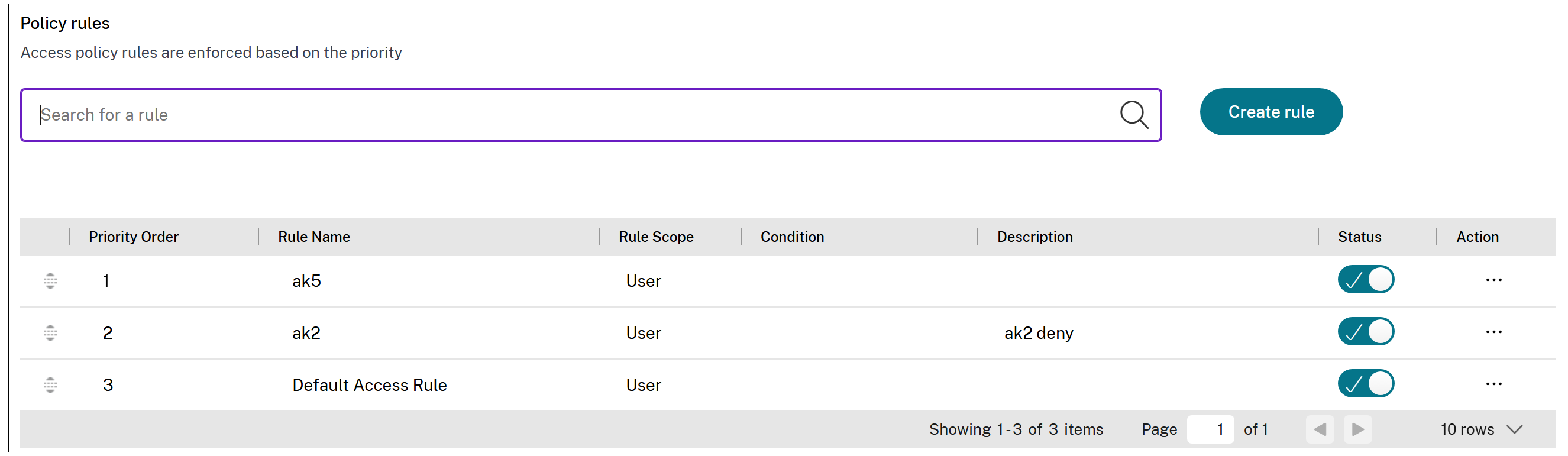

ステップ3: 複数のルールを含むアクセスポリシーを構成する

複数のアクセス ルールを作成し、単一のポリシー内で異なるユーザーまたはユーザー グループに対して異なるアクセス条件を設定できます。 これらのルールは、単一のポリシー内で、HTTP/HTTPS アプリケーションと TCP/UDP アプリケーションの両方に個別に適用できます。

Secure Private Access 内のアクセス ポリシーを使用すると、ユーザーまたはユーザーのデバイスのコンテキストに基づいて、アプリへのアクセスを有効または無効にすることができます。 さらに、次のセキュリティ制限を追加することで、アプリへの制限付きアクセスを有効にできます。

- クリップボードアクセスを制限

- 印刷を制限する

- ダウンロードを制限する

- アップロードを制限する

- 透かしを表示

- キーロギングを制限する

- スクリーンキャプチャを制限する

これらの制限の詳細については、「 利用可能なアクセス制限」を参照してください。

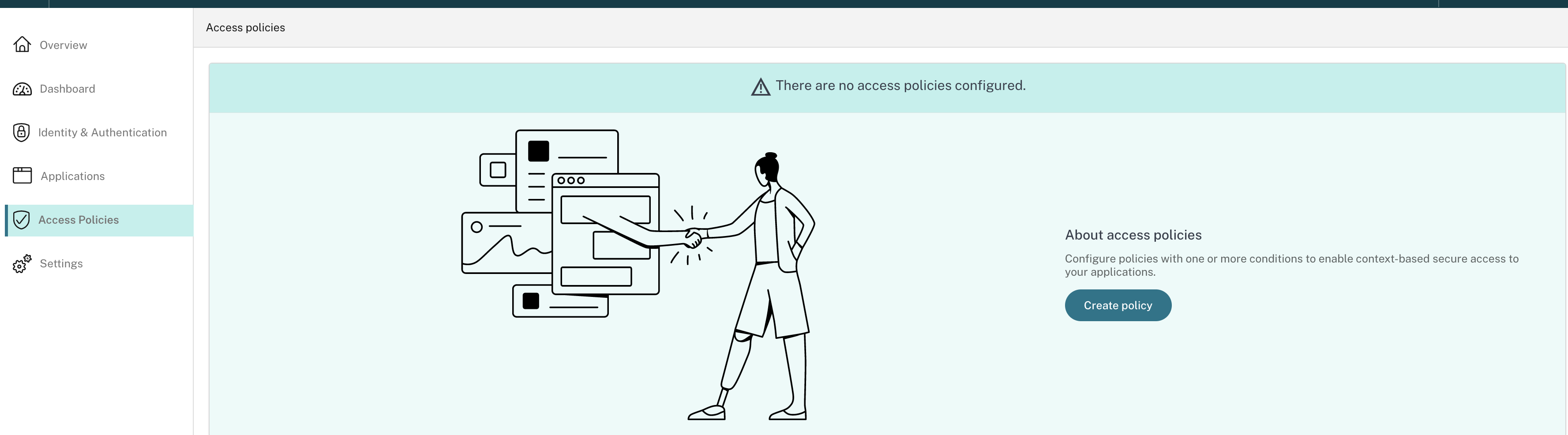

-

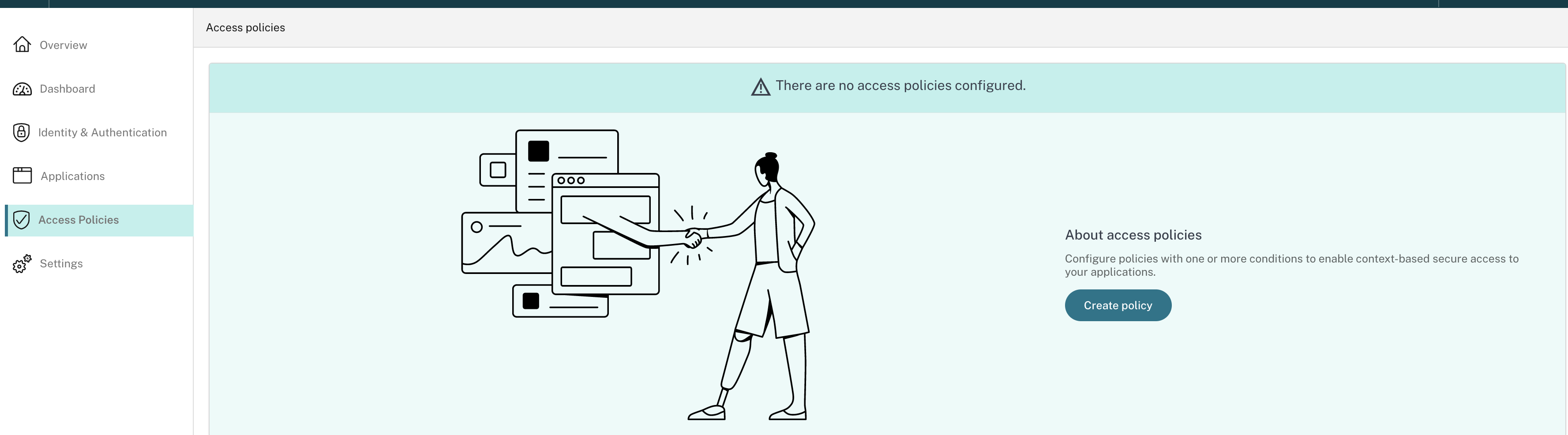

ナビゲーション ペインで、[ アクセス ポリシー ] をクリックし、[ ポリシーの作成] をクリックします。

初めてのユーザーの場合、 アクセス ポリシー ランディング ページにはポリシーが表示されません。 ポリシーを作成すると、ここにリストされます。

- ポリシー名とポリシーの説明を入力します。

- アプリケーションで、このポリシーを適用するアプリまたはアプリのセットを選択します。

-

ポリシーのルールを作成するには、[ ルールの作成 ] をクリックします。

-

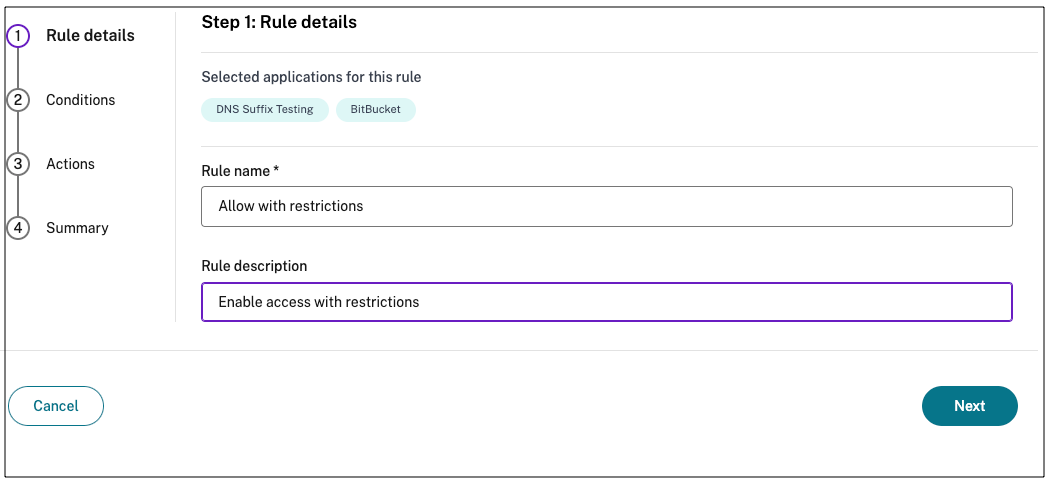

ルール名とルールの簡単な説明を入力し、[ 次へ] をクリックします。

-

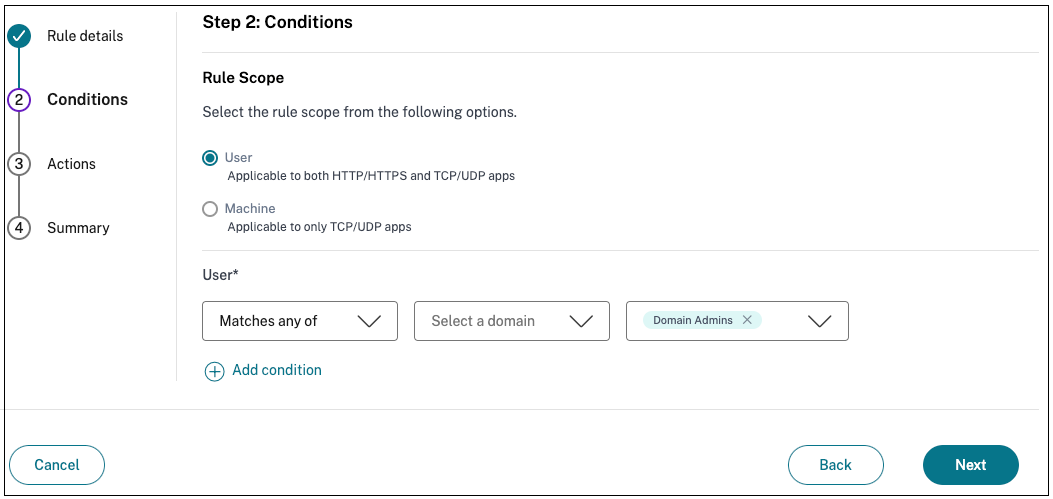

ユーザーの条件を選択します。 ユーザー 条件は、ユーザーにアプリケーションへのアクセスを許可するために満たす必要がある必須条件です。 次のいずれかを選択します:

- のいずれかに一致 – フィールドにリストされている名前のいずれかに一致し、選択したドメインに属するユーザーまたはグループのみにアクセスが許可されます。

- いずれにも一致しません - フィールドにリストされ、選択したドメインに属するユーザーまたはグループを除くすべてのユーザーまたはグループにアクセスが許可されます。

-

(オプション) コンテキストに基づいて複数の条件を追加するには、「+」をクリックします。

コンテキストに基づいて条件を追加すると、条件に AND 演算が適用され、 ユーザー とオプションのコンテキスト ベースの条件が満たされた場合にのみポリシーが評価されます。 コンテキストに応じて次の条件を適用できます。

- デスクトップ または モバイル デバイス – アプリへのアクセスを有効にするデバイスを選択します。

-

地理的位置 – ユーザーがアプリにアクセスしている条件と地理的位置を選択します。

- 次のいずれかに一致: リストされているいずれかの地理的な場所からアプリにアクセスするユーザーまたはユーザー グループのみがアプリにアクセスできます。

- いずれにも一致しません: リストされた地理的な場所以外のすべてのユーザーまたはユーザー グループにアクセスが有効になります。

-

ネットワークの場所 – ユーザーがアプリにアクセスする際に使用する条件とネットワークを選択します。

- は次のいずれかに一致します: リストされているいずれかのネットワークの場所からアプリにアクセスするユーザーまたはユーザー グループのみがアプリにアクセスできます。

- いずれにも一致しません: リストされたネットワークの場所以外のすべてのユーザーまたはユーザー グループにアクセスが有効になります。

- デバイスの状態チェック – ユーザー デバイスがアプリケーションにアクセスするために満たす必要がある条件を選択します。

- ユーザー リスク スコア – ユーザーにアプリケーションへのアクセスを提供する必要があるリスク スコア カテゴリを選択します。

-

ワークスペース URL - 管理者は、ワークスペースに対応する完全修飾ドメイン名に基づいてフィルターを指定できます。

- は のいずれかに一致します - 着信ユーザー接続が構成されたワークスペース URL のいずれかに一致する場合にのみアクセスを許可します。

- は のすべてに一致します - 着信ユーザー接続が構成されたワークスペース URL のすべてを満たす場合にのみアクセスを許可します。

- [次へ] をクリックします。

-

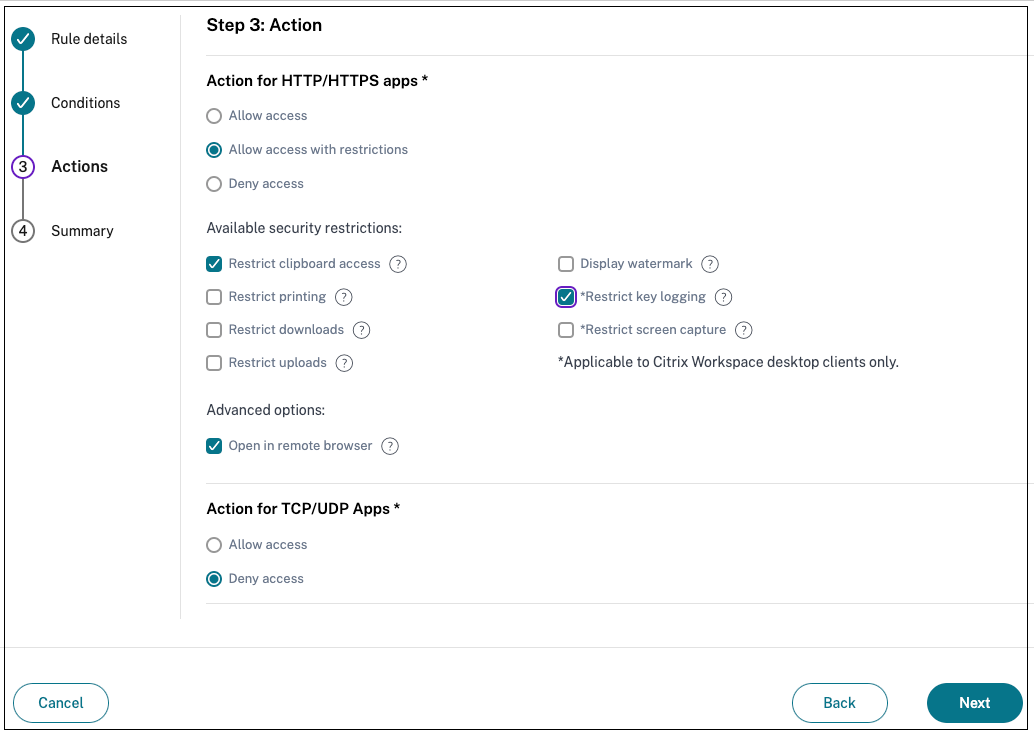

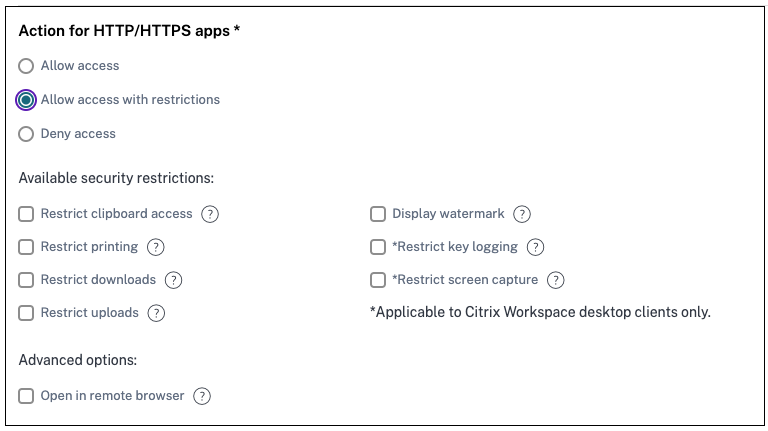

条件評価に基づいて適用する必要があるアクションを選択します。

- HTTP/HTTPS アプリの場合は、以下を選択できます。

- アクセスを許可する

- 制限付きでアクセスを許可する

- アクセスを拒否

- HTTP/HTTPS アプリの場合は、以下を選択できます。

注意:

制限付きアクセスを許可するを選択した場合は、アプリに適用する制限を選択する必要があります。 制限の詳細については、「 利用可能なアクセス制限」を参照してください。 アプリをリモート ブラウザーで開くか、Citrix Secure Browser で開くかを指定することもできます。

- TCP/UDP アクセスの場合、以下を選択できます。

- **アクセスを許可する**

- **アクセスを拒否**

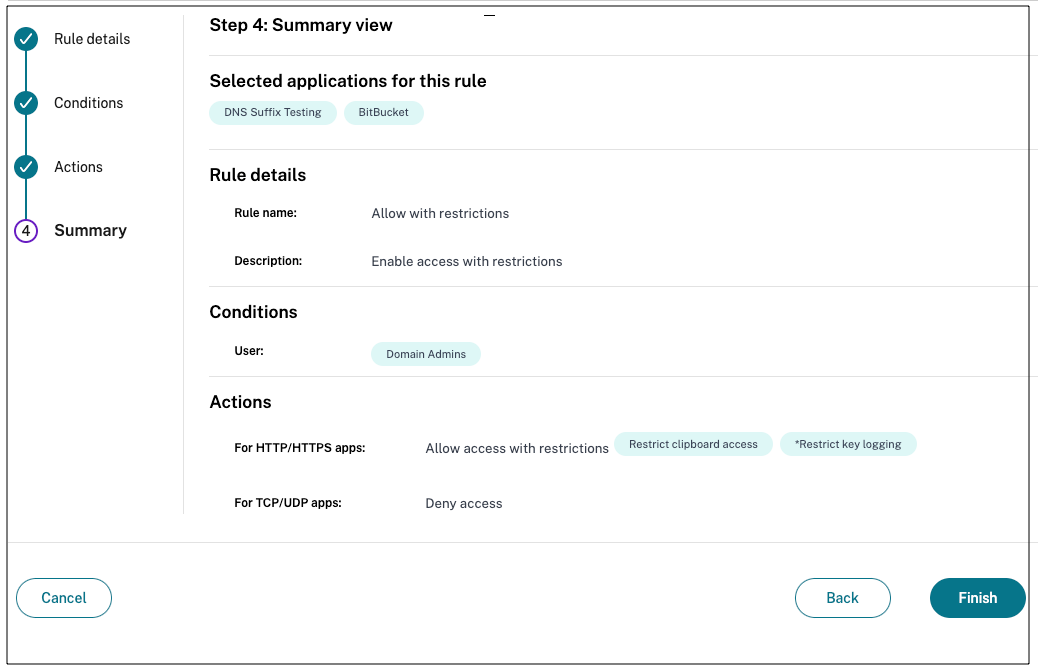

- [次へ] をクリックします。 概要ページにはポリシーの詳細が表示されます。

-

詳細を確認して、「 完了」をクリックします。

ポリシー作成後に留意すべき点

-

作成したポリシーは「ポリシー ルール」セクションに表示され、デフォルトで有効になります。 必要に応じてルールを無効にすることができます。 ただし、ポリシーをアクティブにするには、少なくとも 1 つのルールが有効になっていることを確認してください。

-

デフォルトでは、ポリシーに優先順位が割り当てられます。 値の低い優先度が最も高くなります。 優先度番号が最も低いルールが最初に評価されます。 ルール (n) が定義された条件に一致しない場合は、次のルール (n+1) が評価され、これが繰り返されます。

優先順位によるルールの評価例:

ルール 1 とルール 2 という 2 つのルールを作成したとします。 ルール 1 はユーザー A に割り当てられ、ルール 2 はユーザー B に割り当てられ、両方のルールが評価されます。 ルール 1 とルール 2 の両方がユーザー A に割り当てられているとします。 この場合、ルール 1 が優先されます。 ルール 1 の条件が満たされた場合、ルール 1 が適用され、ルール 2 はスキップされます。 それ以外の場合、ルール 1 の条件が満たされない場合は、ユーザー A にルール 2 が適用されます。

注意:

いずれのルールも評価されない場合、アプリはユーザーに列挙されません。

利用可能なアクセス制限オプション

アクション 制限付きアクセスを許可するを選択する場合は、少なくとも 1 つのセキュリティ制限を選択する必要があります。 これらのセキュリティ制限はシステム内で事前定義されています。 管理者は他の組み合わせを変更したり追加したりすることはできません。 アプリケーションに対して次のセキュリティ制限を有効にすることができます。 詳細については、 利用可能なアクセス制限オプションを参照してください。

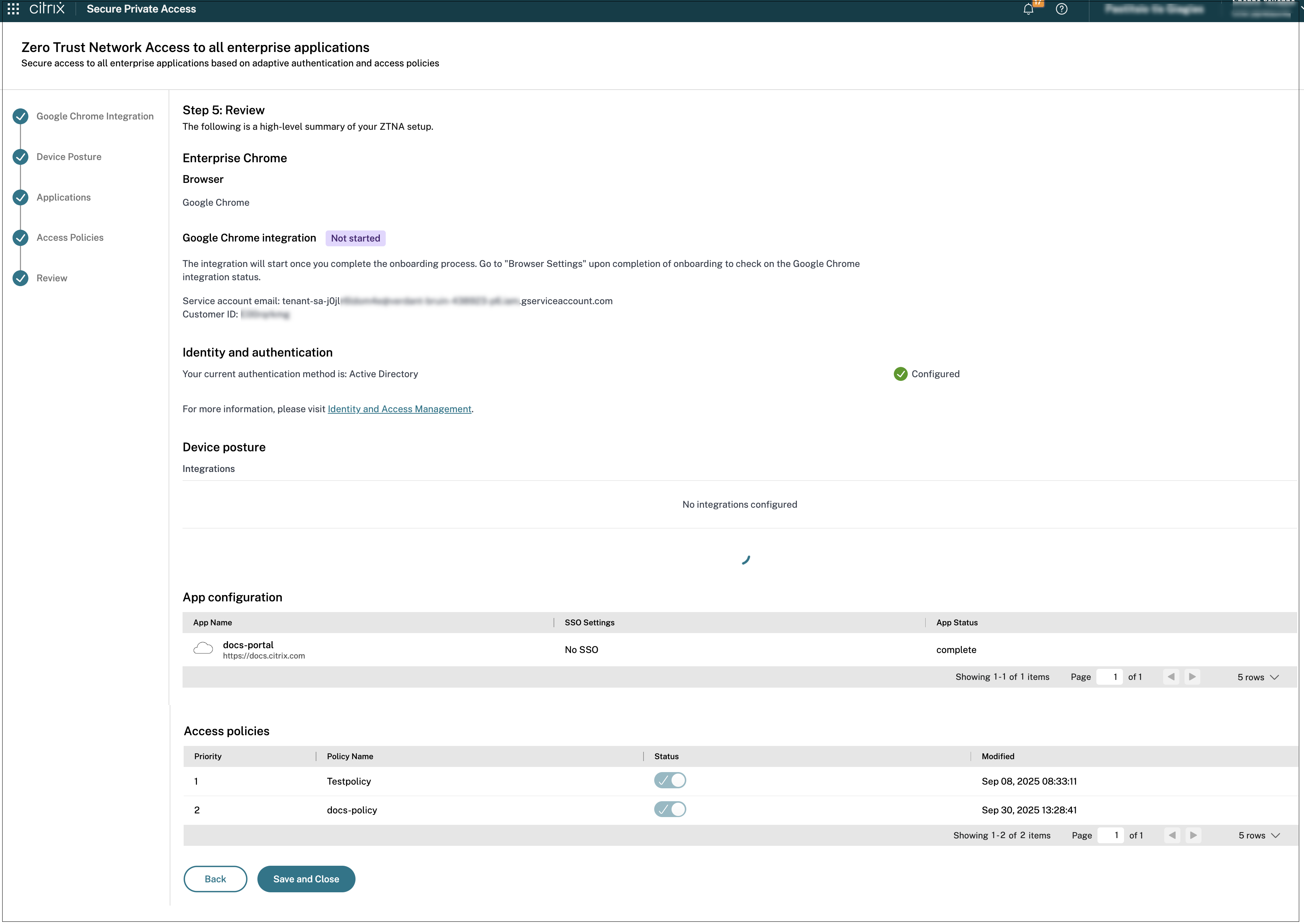

ステップ4: 各構成の概要を確認する

[レビュー] ページから、完全なアプリ構成を表示し、[ 閉じる] をクリックできます。

次の図は、4 つのステップの構成を完了した後のページを示しています。

重要:

- ウィザードを使用して構成を完了した後、そのセクションに直接移動して、セクションの構成を変更できます。 順序に従う必要はありません。

- 構成されたアプリまたはポリシーをすべて削除した場合は、再度追加する必要があります。 この場合、すべてのポリシーを削除すると次の画面が表示されます。