NetScaler Gateway-Konfiguration für TCP/UDP-Anwendungen

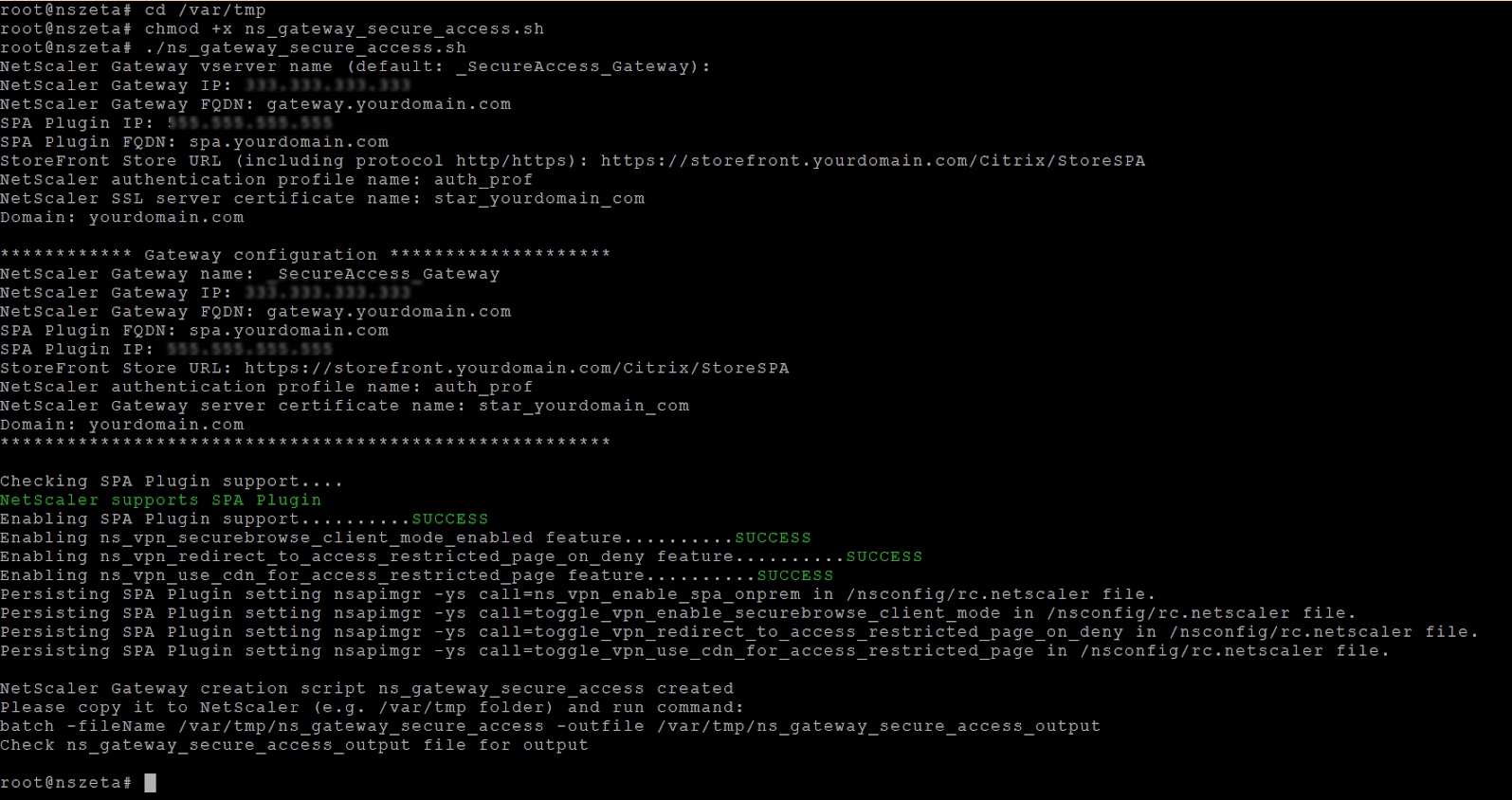

Sie können das in NetScaler Gateway-Konfiguration für Web-/SaaS-Anwendungen beschriebene Verfahren verwenden, um TCP/UDP-Anwendungen zu konfigurieren. Um das Gateway für TCP/UDP-Anwendungen zu konfigurieren, müssen Sie die TCP/UDP-Unterstützung aktivieren, indem Sie Y fürs Aktivieren der Unterstützung von TCP/UDP-App-Typen im Skript ein.

Die folgende Abbildung zeigt den für die TCP/UDP-Unterstützung aktivierten Parameter „TCP/UDP-App-Typ-Unterstützung aktivieren“ .

Aktualisieren Sie die vorhandene NetScaler Gateway-Konfiguration für TCP/UDP-Apps

Wenn Sie die Konfiguration von früheren Versionen auf 2407 aktualisieren, wird empfohlen, die Konfiguration manuell zu aktualisieren. Einzelheiten finden Sie unter Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration. Außerdem müssen Sie den virtuellen Server und die Sitzungsaktionseinstellungen von NetScaler Gateway aktualisieren.

Einstellungen des virtuellen NetScaler Gateway-Servers

Wenn Sie den vorhandenen virtuellen NetScaler Gateway-Server hinzufügen oder aktualisieren, stellen Sie sicher, dass die folgenden Parameter auf die definierten Werte eingestellt sind. Beispielbefehle finden Sie unter Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration. Außerdem müssen Sie den virtuellen Server und die Sitzungsaktionseinstellungen von NetScaler Gateway aktualisieren.

Einen virtuellen Server hinzufügen:

- TCPProfileName: nstcp_default_XA_XD_profile

- Bereitstellungstyp: ICA_STOREFRONT (nur mit dem Befehl

add vpn vserververfügbar) - icaOnly: AUS

Aktualisieren Sie einen virtuellen Server:

- TCPProfileName: nstcp_default_XA_XD_profile

- icaOnly: AUS

Einzelheiten zu den Parametern des virtuellen Servers finden Sie unter vpn-sessionAction.

NetScaler Gateway-Sitzungsrichtlinieneinstellungen

Die Sitzungsaktion ist an einen virtuellen Gateway-Server mit Sitzungsrichtlinien gebunden. Wenn Sie eine Sitzungsaktion erstellen oder aktualisieren, stellen Sie sicher, dass die folgenden Parameter auf die definierten Werte eingestellt sind. Beispielbefehle finden Sie unter Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration. Außerdem müssen Sie den virtuellen Server und die Sitzungsaktionseinstellungen von NetScaler Gateway aktualisieren.

-

transparenteInterception: EIN -

SSO: EIN -

ssoCredential: PRIMÄR -

verwendenMIP: NS -

useIIP: AUS -

icaProxy: AUS -

ClientChoices: EIN -

ntDomain: mydomain.com – wird für SSO verwendet (optional) -

Standardautorisierungsaktion: ERLAUBEN -

Autorisierungsgruppe: Sichere Zugriffsgruppe -

clientlessVpnMode: AUS -

clientlessModeUrlEncoding: TRANSPARENT -

SecureBrowse: AKTIVIERT

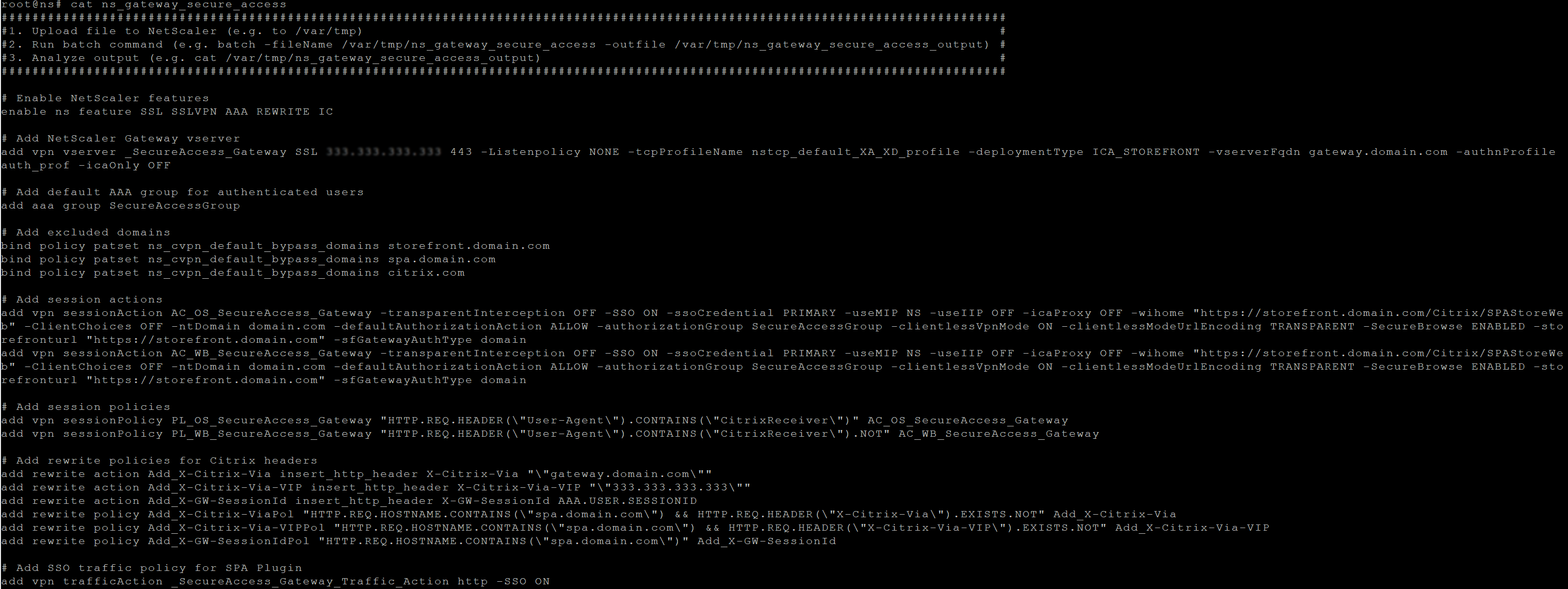

Beispielbefehle zum Aktualisieren einer vorhandenen NetScaler Gateway-Konfiguration

Hinweis:

Wenn Sie die vorhandene Konfiguration manuell aktualisieren, müssen Sie zusätzlich zu den folgenden Befehlen die Datei /nsconfig/rc.netscaler mit dem Befehl

nsapimgr_wr.sh -ys ns_vpn_enable_spa_tcp_udp_apps=3aktualisieren.

-

Fügen Sie eine VPN-Sitzungsaktion hinzu, um Citrix Secure Access-basierte Verbindungen zu unterstützen.

add vpn sessionAction AC_AG_PLGspaonprem -splitDns BOTH -splitTunnel ON -transparentInterception ON -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -ClientChoices ON -ntDomain example.corp -clientlessVpnMode OFF -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -

Fügen Sie eine VPN-Sitzungsrichtlinie hinzu, um Citrix Secure Access-basierte Verbindungen zu unterstützen.

add vpn sessionPolicy PL_AG_PLUGINspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && (HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\") || HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixSecureAccess\"))" AC_AG_PLGspaonprem -

Binden Sie die Sitzungsrichtlinie an den virtuellen VPN-Server, um Citrix Secure Access-basierte Verbindungen zu unterstützen.

bind vpn vserver spaonprem -policy PL_AG_PLUGINspaonprem -priority 105 -gotoPriorityExpression NEXT -type REQUEST -

Fügen Sie eine HTTP-Callout-Richtlinie hinzu, um die Autorisierungsvalidierung für TCP/UDP-basierte Verbindungen zu unterstützen.

Hinweis:

Dieser Schritt ist nur erforderlich, wenn Ihre NetScaler Gateway-Version niedriger als 14.1-29.x ist.

`add policy httpCallout SecureAccess_httpCallout_TCP -IPAddress 192.0.2.24 -port 443 -returnType BOOL -httpMethod POST -hostExpr "\"spa.example.corp\"" -urlStemExpr "\"/secureAccess/authorize\"" -headers Content-Type("application/json") X-Citrix-SecureAccess-Cache("dstip="+HTTP.REQ.HEADER("CSIP").VALUE(0)+"&sessid="+aaa.user.sessionid) -bodyExpr q/"{"+"\"userName\":\""+aaa.USER.NAME.REGEX_REPLACE(re#\\#,"\\\\",ALL)+"\","+"\"domain\":\""+aaa.USER.DOMAIN+"\","+"\"customTags\":\""+http.REQ.HEADER("X-Citrix-AccessSecurity").VALUE(0)+"\","+"\"gatewayAddress\":\"ns224158.example.corp\","+"\"userAgent\":\"CitrixSecureAccess\","+"\"applicationDomain\":\""+http.REQ.HEADER("CSHOST").VALUE(0)+"\","+"\"smartAccessTags\":\""+aaa.user.attribute("smartaccess_tags")+"\",\"applicationType\":\"ztna\",\"applicationDetails\":{\"destinationIp\":\""+HTTP.REQ.HEADER("CSIP").VALUE(0)+"\",\"destinationPort\":\""+HTTP.REQ.HEADER("PORT").VALUE(0)+"\",\"protocol\":\"TCP\"}}"/ -scheme https -resultExpr "http.RES.HEADER(\"X-Citrix-SecureAccess-Decision\").contains(\"ALLOW\")"`

wobei

- **192.0.2.24** ist die IP-Adresse des Secure Private Access-Plugins

- **spa.example.corp** ist der FQDN des Secure Private Access-Plugins

- **ns224158.example.corp** ist der FQDN des virtuellen Gateway-VPN-Servers

-

Fügen Sie eine Autorisierungsrichtlinie hinzu, um TCP/UDP-basierte Verbindungen zu unterstützen.

add authorization policy SECUREACCESS_AUTHORIZATION_TCP "HTTP.REQ.URL.EQ(\"/cs\") && HTTP.REQ.HEADER(\"PRTCL\").EQ(\"TCP\") && sys.HTTP_CALLOUT(SecureAccess_httpCallout_TCP)" ALLOW -

Binden Sie die Autorisierungsrichtlinie an die Authentifizierungs- und Autorisierungsgruppe, um TCP/UDP-basierte Anwendungen zu unterstützen.

bind aaa group SecureAccessGroup -policy SECUREACCESS_AUTHORIZATION_TCP -priority 1010 -gotoPriorityExpression END -

Binden Sie das Secure Private Access-Plug-In an den virtuellen VPN-Server.

bind vpn vserver spaonprem -appController "https://spa.example.corp"

Weitere Informationen

Weitere Informationen zum NetScaler Gateway für Secure Private Access finden Sie in den folgenden Themen: