Konfigurieren von O365

Voraussetzungen

Um O365-Apps in der Citrix Workspace-App zu konfigurieren, führen Sie Folgendes unbedingt aus:

-

Wenn in Azure AD eine primäre Domäne verfügbar ist, die nicht mit anderen Dienstenverbunden ist, können Sie diese Domäne verwenden, um sich mit Citrix Secure Private Access zu verbinden. Stellen Sie sicher, dass diese Domäne, entweder die übergeordnete oder die untergeordnete Domäne, nicht bereits verbunden ist und die übergeordnete Domäne nicht bereits im Azure Active Directory (AAD) hinzugefügt wurde.

Wenn sich Ihr Benutzer beispielsweise über user1@demo.citrix.com anmeldet, ist demo.citrix.com die primäre Domäne, citrix.com ist eine übergeordnete Domäne und wird.demo.citrix.com ist eine untergeordnete Domäne.

-

Wenn Sie die primäre Domäne nichtverbinden können, fügen Sie Azure AD eine neue Domäne hinzu und verbinden Sie sie mit Citrix Secure Private Access. Erstellen Sie die Domäne und schließen Sie die Verifizierung ab. Einzelheiten finden Sie unter https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/add-custom-domain.

ODER

Sie können Azure AD eine Unterdomäne hinzufügen, die für den Verbund von Citrix Secure Private Access für SSO genutzt werden kann. Dazu müssen Sie die Unterdomäne hinzufügen und zu einer Stammdomäne heraufstufen. Einzelheiten finden Sie unter https://docs.microsoft.com/en-us/azure/active-directory/enterprise-users/domains-verify-custom-subdomain.

Hinweis: Möglicherweise müssen Sie Azure AD Graph Explorer anstelle von Microsoft Graph Explorer für die POST-Anforderung verwenden, um eine Unterdomäne in eine Stammdomäne zu ändern.

Einzelheiten dazu, warum Sie eine Verbunddomäne benötigen, finden Sie unter Funktionsweise des Domänenverbunds.

-

Vergewissern Sie sich, dass sich die neue Domäne oder Unterdomäne, die Sie hinzugefügt haben, in Azure AD den Status “Verifiziert” hat.

-

Richten Sie eine Vertrauensstellung zwischen Ihrem SAML-Identitätsanbieter und Azure ADein. Um eine Vertrauensstellung einzurichten, müssen Sie eine Domäne haben, die in AAD verifiziert ist. Wenn ein Verbund in AAD mithilfe einer Domäne konfiguriert wird, vertraut AAD dem SAML-Anbieter für die Benutzerauthentifizierung bei AAD, auch wenn der Benutzer aus einer anderen Domäne als der Verbunddomäne stammt. In dem von SP initiierten Flow, wenn AAD identifizieren muss, welcher IdP für die Authentifizierung verwendet werden soll (Benutzer an Verbund-IdP beschleunigen), wird er mit

whr query paramidentifiziert oderdomain_hintwird an die URL https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/configure-authentication-for-federated-users-portal weitergegeben.Das Hinzufügen eines Verbunds für eine neue Domäne hat keine Auswirkungen auf einen vorhandenen Verbund, den Sie in Ihrem Setup haben. Wenn Sie ADFS bereits in einer Verbunddomäne haben, ist dies nicht betroffen, da Sie eine andere Verbunddomäne erstellen, die weder Unterdomäne noch übergeordnete Domäne einer Verbunddomäne ist.

SSO kann die folgenden zwei Flüsse haben:

IdP-initiierter Flow: Wird normalerweise verwendet, wenn Sie sich beim Azure AD-Portal anmelden möchten. Der Citrix Secure Private Access Service veröffentlicht die SAML-Assertion in Azure AD (AAD). AAD validiert es basierend auf der Verbund-Einstellung, die wir zuvor durchgeführt haben. Wenn die Validierung erfolgreich ist, wird das Attribut

nameidvon SAML extrahiert. Das Attributnameidmuss mitimmutableIddes Benutzers übereinstimmen, der im AAD vorhanden ist.SP initiierter Flow: Wird normalerweise verwendet, wenn Sie direkt anstelle des AAD-Portals in der App landen möchten. In diesem Ablauf lädt der Dienst Citrix Secure Private Access die URL, die in den App-Einstellungen konfiguriert ist. Die URL geht an AAD und da die URL Hinweise auf die Verbunddomäne enthält, wird der Benutzer mit einer SAML-Anforderung und einem Relaystatus zum Citrix Secure Private Access-Dienst umgeleitet. Der Citrix Secure Private Access Service veröffentlicht die SAML-Assertion an AAD mit demselben Relay-Status, der in der Anforderung enthalten war. Sobald SAML validiert ist, leitet AAD einen Benutzer in den Kontext im Relay-Status um und somit landet der Benutzer direkt auf der App.

-

Konfigurieren Sie die O365-App im Citrix Secure Private Access-Dienst. Einzelheiten finden Sie unter Unterstützung für Software-as-a-Service-Apps.

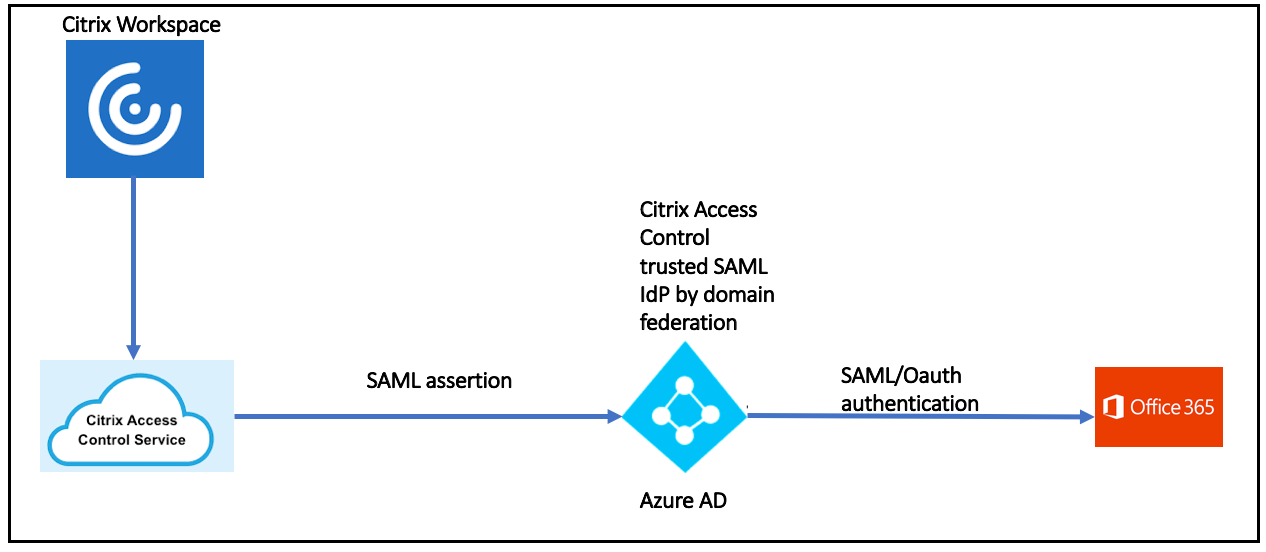

Wie funktioniert der Domänenverbund

Die folgende Abbildung zeigt einen typischen Flow, der nach Abschluss eines Domänenverbund erforderlich ist.

Erwägen Sie, dass Sie die Office365-App zum Citrix Workspace hinzufügen und Wasserzeichen aktivieren und Downloads einschränken möchten. Der typische Ablauf ist wie folgt:

- Sie starten die Office365-App im Citrix Workspace.

- Die Anfrage geht an den Dienst Citrix Secure Private Access.

- Der Citrix Secure Private Access Service erstellt die SAML-Assertion und leitet sie an Azure AD weiter.

-

Da die Anfrage von einem vertrauenswürdigen SAML-IdP stammt, identifiziert Azure AD sie über den erstellten Domänenverbund und übergibt die SAML-Assertion an die Office365-App.

Die Office365-App wird gestartet.

Unterstützte Authentifizierungsmethoden für die Office365-App

Standardmäßig verwendet Citrix Cloud den Citrix Identitätsanbieter zur Verwaltung der Identitätsinformationen für alle Benutzer in einem Citrix Cloud-Konto.

Der Citrix Workspace unterstützt die folgenden Authentifizierungsmethoden für Office365. Okta und Google IdP werden derzeit nicht unterstützt.

- On-Premises-Active Directory

- Active Directory plus Token

-

Azure Active Directory

Hinweis: Wenn AAD zur Authentifizierung am Workspace verwendet wird, können Sie die primäre Domäne (Anmeldedomäne des Benutzers) nicht verbinden, da dadurch eine Schleife erstellt wird. In solchen Fällen müssen Sie eine neue Verbunddomäne erstellen

- Citrix Secure Private Access

- Active Directory plus RADIUS

Weitere Einzelheiten finden Sie unter Identitäts- und Zugriffsmanagement.

Konfigurieren Sie die O365-App im Secure Private Access-Dienst

Im Folgenden finden Sie die allgemeinen Schritte zum Konfigurieren der O365-App im Secure Private Access-Dienst. Weitere Informationen finden Sie unter Support für Software-as-a-Service-App.

- Gehen Sie in Citrix Cloud zum Secure Private Access-Dienst.

- Suchen Sie nach Office 365 und wählen Sie Template. Einzelheiten finden Sie unter Unterstützung für Software-as-a-Service-Apps.

-

Fügen Sie die folgenden verwandten Unterdomäne in den App-Details ein. Im Folgenden finden Sie die Liste der O365-Domänen. Neue Domänen werden hinzugefügt, wenn verfügbar.

- *.office.com

- *.office365.com

- *.sharepoint.com

- *.live.com

- *.onenote.com

- *.microsoft.com

- *.powerbi.com

- *.dynamics.com

- *.microsoftstream.com

- *.powerapps.com

- *.yammer.com

- *.windowsazure.com

- *.msauth.net

- *.msauthimages.net

- *.msocdn.com

- *.microsoftonline.com

- *.windows.net

- *.microsoftonline-p.com

- *.akamaihd.net

- *.sharepointonline.com

- *.officescriptsservice.com

- *.live.net

- *.office.net

- *.msftauth.net

- Aktivieren Sie bei Bedarf erweiterte Sicherheitskontrollen.

-

Konfigurieren Sie SSO.

Hinweis: Die einzige Änderung, die Sie vornehmen müssen, besteht darin, sicherzustellen, dass “Namens-ID” die Active Directory-GUID ist.

- Stellen Sie sicher, dass erweiterte Attribute auch

IDPEmailsenden- Attributname:

IDPEmail - Attributformat: Nicht spezifiziert

- Attributwert: E-Mail

- Attributname:

- Klicken Sie auf SAML-Metadaten, um eine neue Registerkarte zu öffnen.

- “EntityID” kopieren

- “Login-URL” kopieren

- Laden Sie das Zertifikat im CRT-Format herunter

Konfigurieren des Domänenverbunds von Azure AD zu Citrix Workspace

Voraussetzungen:

- Aktivieren Sie PowerShell in Azure AD

- Installieren Sie das Microsoft MSOnline-Modul

Im Folgenden finden Sie die PowerShell-Befehle zur Installation der erforderlichen Module.

`PS> Install-Module AzureAD -Force`

`PS> Import-Module AzureAD -Force`

`PS> Install-Module MSOnline -Force`

`PS> Import-module MSOnline -Force`

<!--NeedCopy-->

Wenn die Module bereits installiert sind, führen Sie den folgenden Befehl aus.

PS> connect-msolservice

<!--NeedCopy-->

Hinweis: Für die Verbindung mit ist ein Microsoft Cloud-Konto erforderlich msolservice. Zum Beispiel : admin.user@onmicrosoft.com

Schritte zum Konfigurieren des Domänenverbunds von Azure AD nach Citrix Workspace

-

Führen Sie die folgenden Befehle in PowerShell aus, um den Verbund zu konfigurieren:

PS> $dom = "ad-domain.com"

Hinweis: ad-domain.com ist die neue Domäne, die zu Azure AD hinzugefügt wurde

PS> $IssuerUri = "https://citrix.com/[customerID]"

Hinweis: Die CustomerID kann an folgenden Orten gefunden werden:

- Citrix Cloud > Identitäts- und Zugriffsmanagement > API-Zugriff

-

Citrix Cloud > Citrix Secure Private Access. Die Kunden-ID finden Sie in den Konfigurationsdetails der App (Einzelzeichen > SAML-Metadatendatei > EntityID).

PS> $fedBrandName = “CitrixWorkspace”PS> $logoffuri = "https://app.netscalergateway.net/cgi/logout"PS> $uri = "https://app.netscalergateway.net/ngs/[customerID]/saml/login?APPID=[AppID]”

Hinweis: $uri kann aus Citrix Secure Private Access Service > Web/SaaSApp hinzufügen > Single Sign-On > Anmelde-URL oder unter SAML-Metadaten > Speicherort kopiert werden.

-

PS> $cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2(“<location of certificate downloaded from Citrix Secure Private Access service/filename.crt>”)Beispiel:

PS> $cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2("c:\cert\saml_idp.crt")

PS> $certData = [system.convert]::tobase64string($cert.rawdata) -

Führen Sie die PS-Zeichenfolge aus, um den Verbund mit Citrix Secure Private Access abzuschließen:

PS> Set-MsolDomainAuthentication -DomainName $dom –federationBrandName $fedBrandName -Authentication Federated -PassiveLogOnUri $uri -LogOffUri $logoffuri -SigningCertificate $certData -IssuerUri $IssuerUri -PreferredAuthenticationProtocol SAMLP -

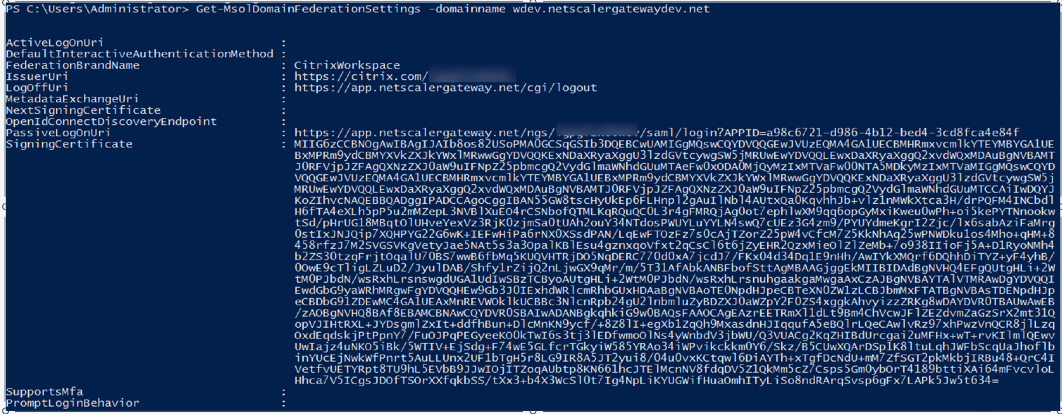

Überprüfen Sie die Einstellungen für den Domänenverbund, indem Sie den folgenden Befehl ausführen

Get-MsolDomainFederationSettings -DomainName <domain name>

Automatisierter Domänenverband von Azure AD nach Citrix Workspace

Im manuellen Domänenverbund von Azure AD zu Citrix Workspace, wie im Abschnitt Konfigurieren des Domänenverbunds von Azure AD zu Citrix Workspaceerläutert, müssen Benutzer zwischen Cloud-Portal und PowerShell wechseln, um Daten zu kopieren und die Skripte auszuführen. Zum Beispiel;

- Kopieren Sie Daten wie Kunden-ID und App-ID aus dem Cloud-Portal.

- Laden Sie das Zertifikat vom Cloud-Portal herunter.

- Führen Sie die PowerShell-Skripts

Diese manuelle Kopieren-Einfügen-Aktion kann zu Fehlern führen, aufgrund derer der Verband möglicherweise nicht erfolgreich ist.

Die Schritte zum Verbinden einer Domäne sind jetzt in die Benutzeroberfläche des Citrix Secure Private Service integriert, wodurch der Verbundprozess automatisiert wird. Die PowerShell-Skripte werden im Backend ausgeführt, wenn Benutzer auf die entsprechenden Links in der Benutzeroberfläche klicken. Benutzer müssen nicht zwischen Cloud-Portal und PowerShell wechseln.

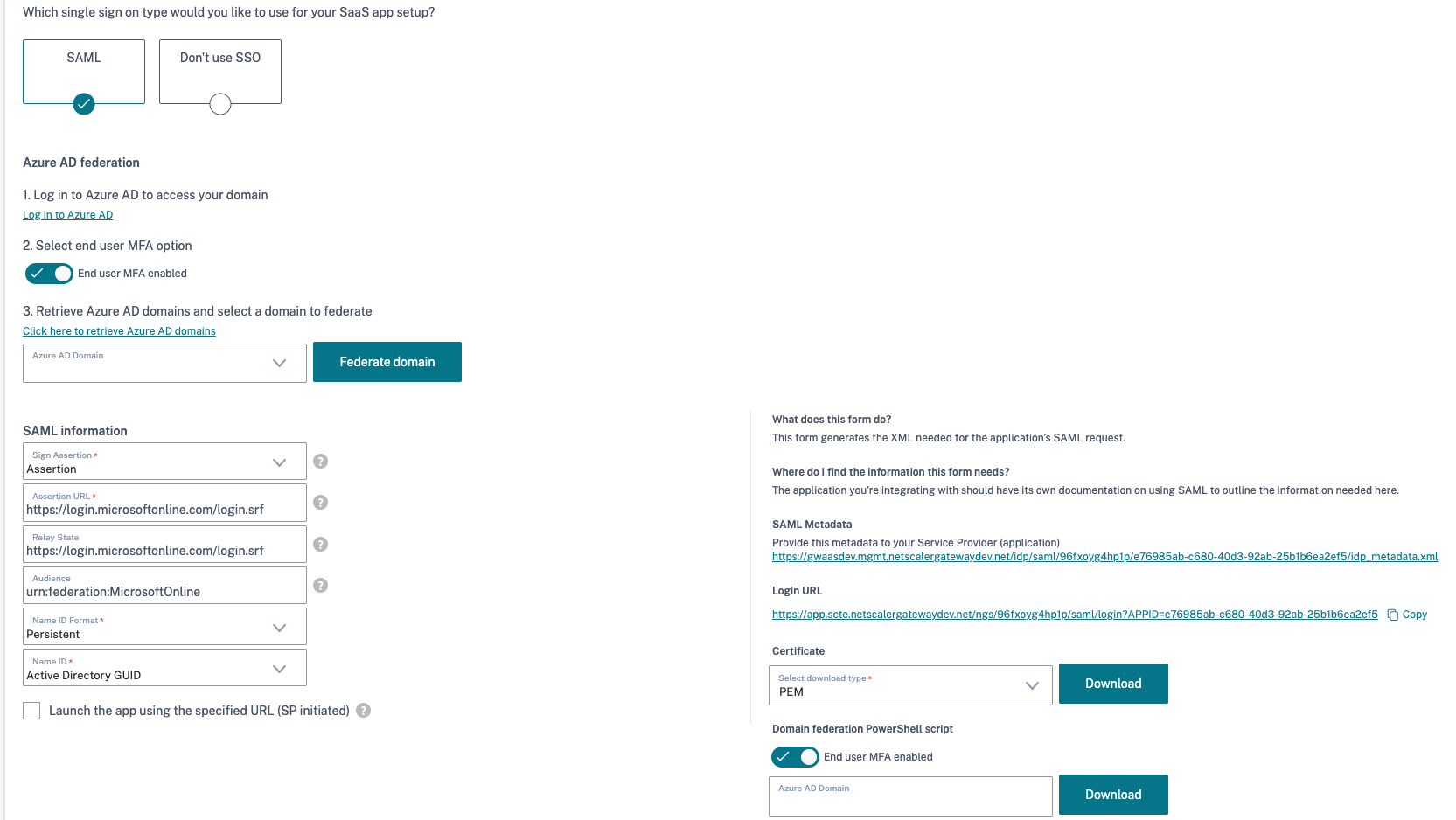

Schritte, um automatisch eine Verbunddomäne zu erstellen

- Konfigurieren Sie die O365-App. Einzelheiten finden Sie unter Konfigurieren der O365-App im Secure Private Access-Dienst.

-

Wählen Sie unter Single sign on die Option SAMLaus.

- Melden Sie sich mit Ihren Anmeldeinformationen bei Azure AD an.

Wenn Sie auf Bei Azure AD anmelden klicken, werden Sie zur Authentifizierung zum Azure AD-Anmeldeportal weitergeleitet.

- Das OAuth-Protokoll wird für die Authentifizierung verwendet. Nachdem die Authentifizierung erfolgreich ist, müssen Sie die Zustimmung zum Domänenverbund erteilen.

- Die Option für die Auswahl der MFA-Endbenutzer ist standardmäßig aktiviert.

- Klicken Sie hier, um Azure AD Domänen abzurufen und die Liste aller Domänen anzuzeigen.

- Wählen Sie die Domäne aus, die Sie verbinden möchten, und klicken Sie auf Domäne verbinden.

Hinweis:

- Wenn Sie auf Verbunddomäne klicken, werden die PowerShell-Skripte im Backend ausgeführt und die Verbunddomäne wird erstellt.

- Sie können die PowerShell-Skripte bei Bedarf auch von der Benutzeroberfläche herunterladen. Klicken Sie imPowerShell-Skript für Domänenverbundauf

Unterdrücken der Multifaktor-Authentifizierung (MFA)

Zu den erweiterten Attributen von O365-Apps wird eine Option hinzugefügt, die MFA unterdrückt, wenn der Benutzer während der Benutzerauthentifizierung bei Citrix Workspace bereits in den MFA eingetreten ist.

-

Attributname: “

http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod”, -

Attributwert: “

http://schemas.microsoft.com/claims/multipleauthn”

Damit der AAD diesen Anspruch annimmt, verwenden Sie den folgenden PowerShell-Befehl:

Set-MsolDomainAuthentication -DomainName $dom –federationBrandName $fedBrandName -Authentication Federated -PassiveLogOnUri $uri -LogOffUri $logoffuri -SigningCertificate $certData -IssuerUri $IssuerUri -PreferredAuthenticationProtocol SAMLP -SupportsMfa $true

Hinweis:

IdP initiierter Flow ehrt den Relay-Status nicht. Verwenden Sie einen von SP initiierten Flow, um direkt auf der App zu landen.

Konfigurieren einzelner Office-Suite-Anwendungen in Citrix Workspace

Führen Sie Folgendes aus, um einzelne Office-Suite-Anwendungen zu konfigurieren:

- Schließen Sie den Domänenverbund wie in den vorherigen Abschnitten beschrieben ab

- Wählen Sie das O365-Template.

- Ändern Sie den Namen der App beispielsweise in MS Word.

- Ändern Sie die App-URL entsprechend.

Wort: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2Fwww.office.com%2Flaunch%2FWord%3Fauth%3D2&whr=<federated domain>

Powerpoint: <https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2Fwww.office.com%2Flaunch%2Fpowerpoint%3Fauth%3D2&whr=<federated domain>

Excel: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2Fwww.office.com%2Flaunch%2FExcel%3Fauth%3D2&whr=<federated domain>

CRM /Dynamik Online: https://<tenant>.crm.dynamics.com/?whr=<federated domain>

OneDrive for Business: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2F<tenant>-my.sharepoint.com%2F&whr=<federated domain>

Outlook-Kalender https://outlook.office.com/owa/?realm=<federated domain>&path=/calendar/view/Month

Outlook-Webzugriff auf Exchange Online: https://outlook.com/owa/<federated domain>

SharePoint Online: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2F<tenant>.sharepoint.com%2F&whr=<federated domain>

Mannschaften: https://login.microsoftonline.com/common/oauth2/authorize?client_id=cc15fd57-2c6c-4117-a88c-83b1d56b4bbe&response_mode=form_post&response_type=code+id_token&scope=openid+profile&redirect_uri=https%3a%2f%2fteams.microsoft.com%2f&domain_hint=<federated domain>

Apps von Drittanbietern, die in Azure AD integriert sind

Wenn Sie Anwendungen von Drittanbietern wie Box, Salesforce, ServiceNow, Workday integriert haben, können Sie die Smart Links für diese Apps über das Azure AD beziehen.

Führen Sie die folgenden Schritte durch.

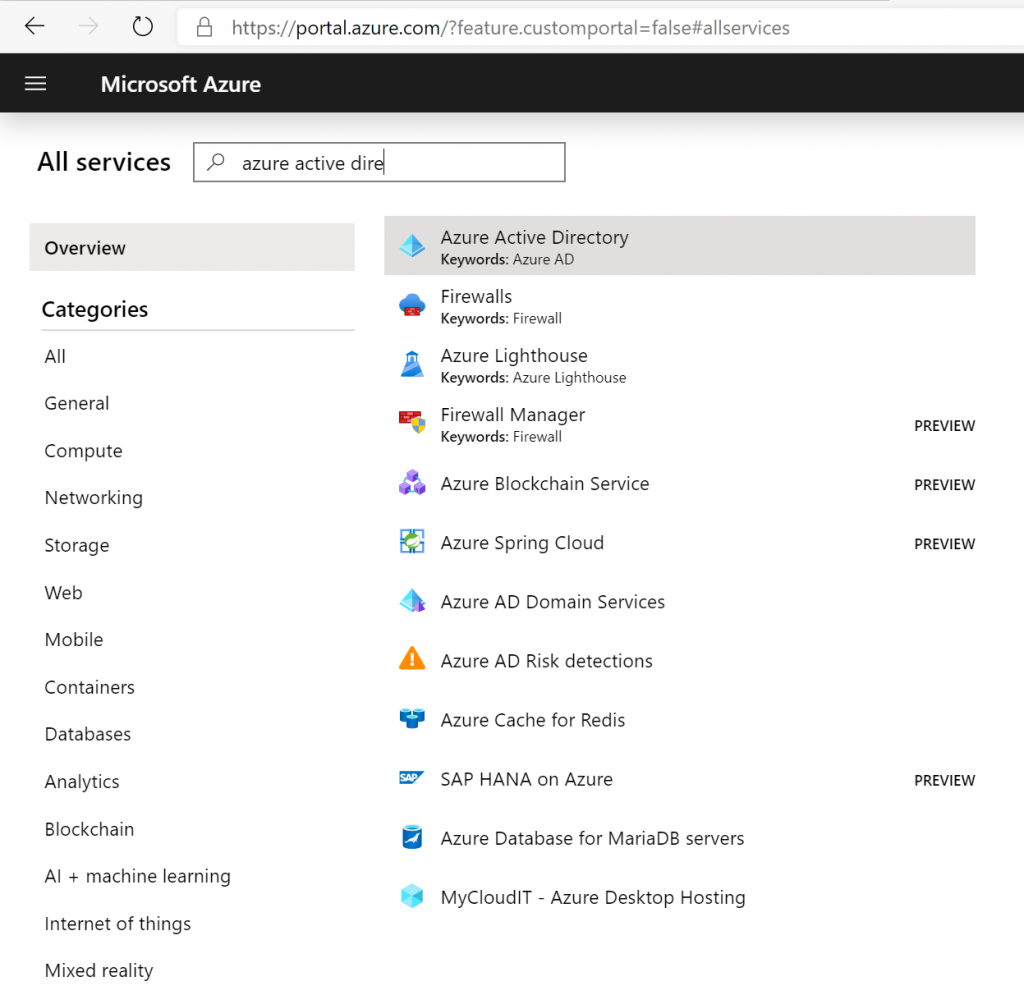

-

Melden Sie sich bei Ihrem Azure AD Portal an https://portal.azure.com.

-

Wählen Sie Alle Dienste > Azure Active Directoryaus und wählen Sie Ihr Verzeichnis aus.

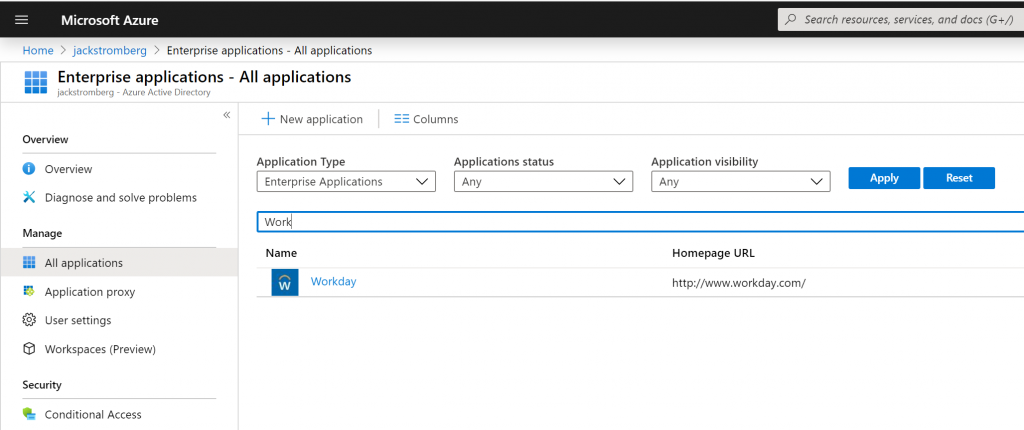

-

Wählen Sie Unternehmensanwendungen und dann die Anwendung aus, zu der Sie einen Smart Link generieren möchten.

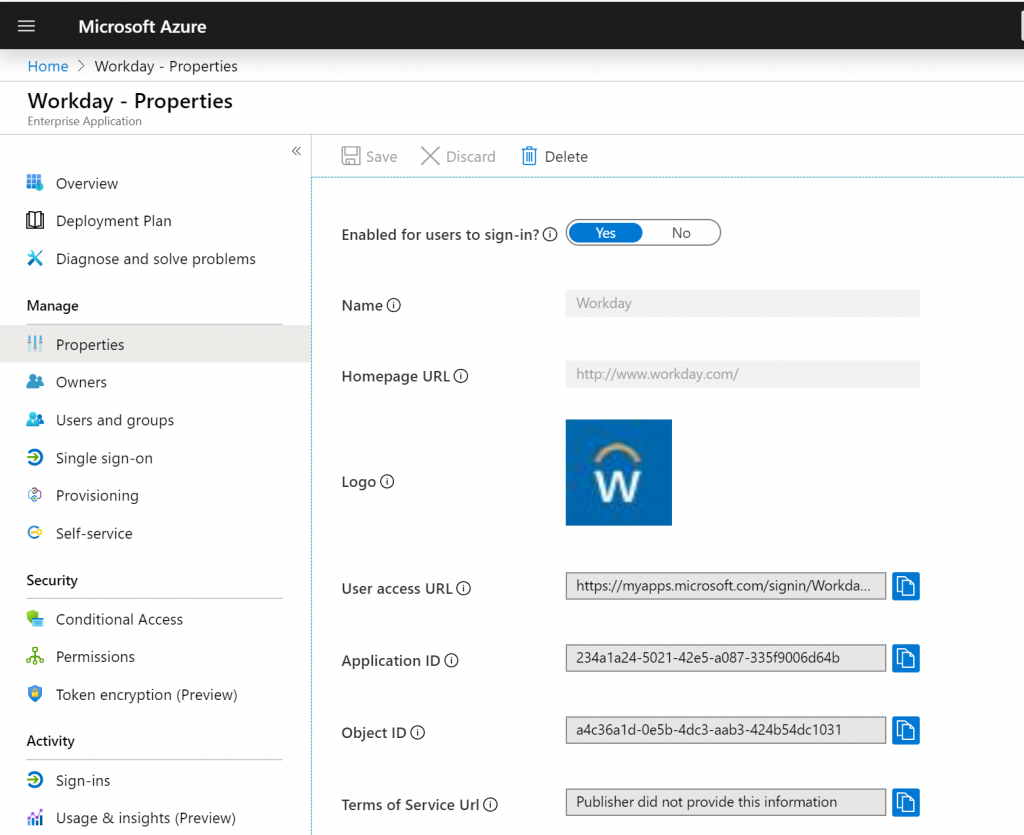

-

Wählen Sie Eigenschaften und kopieren Sie die Zugriffs-URL des Benutzers.

-

Nachdem Sie

whran die URL angehängt haben, werden diewhr-Parameter wie in der Beispiel-URL angezeigt.Beispiel URL: https://myapps.microsoft.com/signin/Workday/1234567891234567891234567896d64b&whr=ctxnsqa.net

Hinweis: Hängen Sie

whran die URL an, damit AAD weiß, welchen IdP verwendet werden soll, um einen Benutzer basierend auf der Verbund-Einstellung und der automatischen Weiterleitung an diesen IdP zu authentifizieren. - Legen Sie erweiterte Sicherheitskontrollen fest

- Konfigurieren Sie SSO.

- Namens-ID = AD-GUID

- Kontrollkästchen “SP initiiert” aktivieren

-

Assertion-URL = Anmelde-URL

Wenn Sie einen IdP-initiierten Flow durchführen, landet er immer Benutzer auf der Azure AD-Portalseite. Wenn Sie direkt auf der App-Seite landen möchten, wird ein SP-initiierter Flow benötigt, da er den korrekten Relay-Status in der SAML-Assertion sendet.

Hinweis:

- Wenn der Verbund der primären Domäne aktiviert ist, werden alle AAD-Benutzer zu Citrix Workspace umgeleitet, wenn sie sich bei Office 365-Anwendungen authentifizieren. Dies kann zu einem Ausfall/Zwischenfall für Kunden führen, wenn die Auswirkungen nicht verstanden werden.

Wenn sich Benutzer mit AAD bei Citrix Workspace anmelden, darf die primäre Domäne der Benutzer, die für die Anmeldung verwendet werden, nicht mit dem NetScaler Gateway Service verbunden sein. Dies führt zu einer Schleife. Verwenden Sie in solchen Fällen eine andere Domäne als die Domänen der Benutzer, die sich bei AAD anmelden, um eine Verbindung mit dem Citrix Secure Private Access-Dienst herzustellen.

- Wenn die primäre Domäne mit dem Citrix Secure Private Access-Dienst verbunden ist, werden alle Benutzeranmeldungen in dieser Domäne in AAD an den Citrix Secure Private Access-Dienst umgeleitet. Bei POC können Sie bei Bedarf eine Testdomäne verbinden, bevor Sie die primäre Domäne verbinden.

- Wenn bei AAD Standortrichtlinien aktiviert sind, müssen Benutzer nur aus der Liste der zulässigen IP-Adressen eines Unternehmensnetzwerks stammen. In solchen Fällen können Sie die O365-App als Web-App veröffentlichen und ihren Datenverkehr über die Connector Appliance weiterleiten.

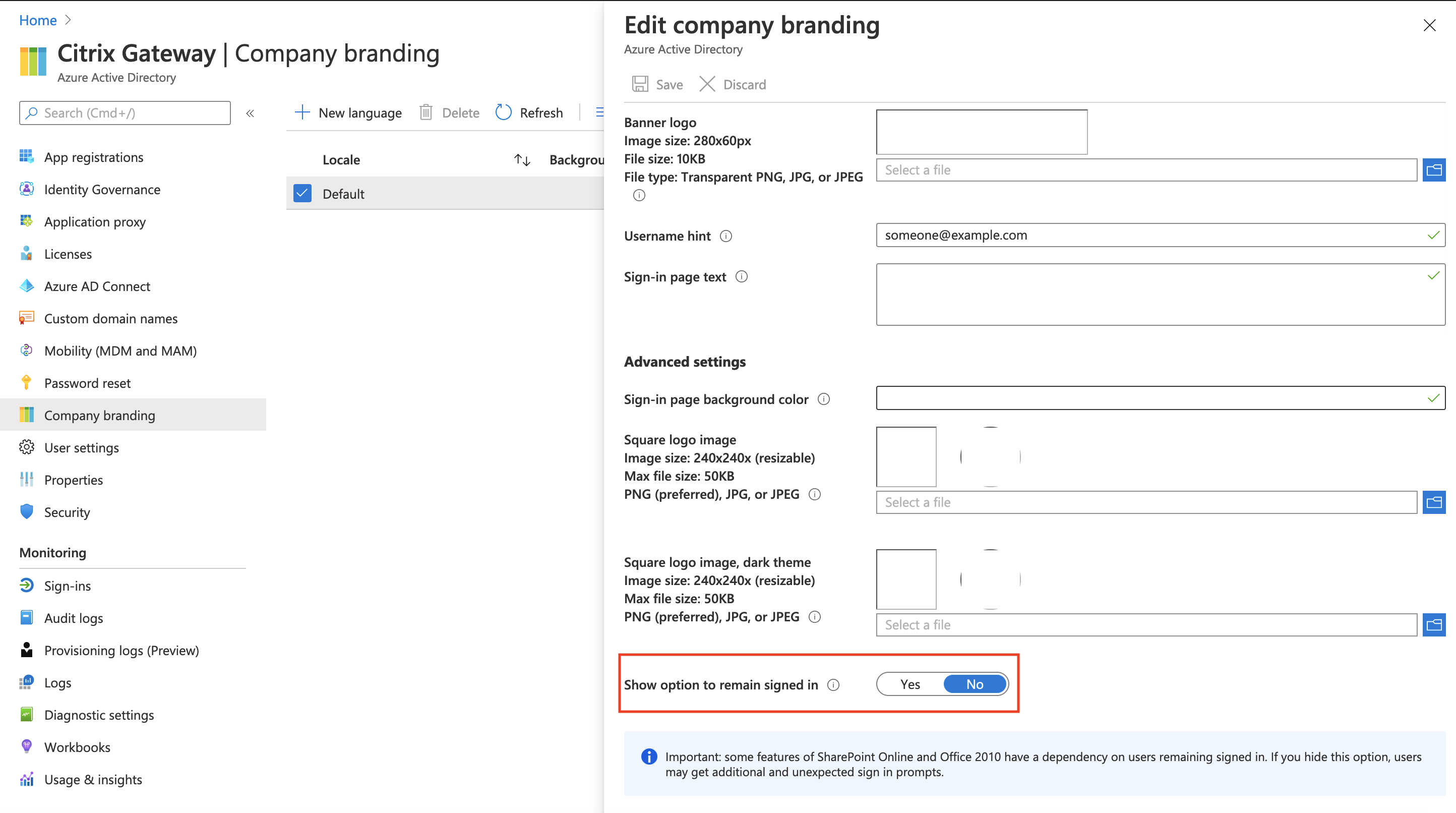

- Wenn Sie bei der Anmeldung am AAD vermeiden möchten, dass die Aufforderung Angemeldet bleiben? angezeigt wird, können Sie diese Einstellung über AAD ändern. Notieren Sie sich die wichtige Meldung, die angezeigt wird, wenn Sie die Einstellung ändern und bei Bedarf zurücksetzen.

Referenzlinks

Referenz zum Azure PowerShell-Modul

Azure PowerShell-Befehlsreferenz

Bereitstellung der Office 365-Verzeichnissynchronisierung in Microsoft Azure

In diesem Artikel

- Voraussetzungen

- Wie funktioniert der Domänenverbund

- Unterstützte Authentifizierungsmethoden für die Office365-App

- Konfigurieren Sie die O365-App im Secure Private Access-Dienst

- Konfigurieren des Domänenverbunds von Azure AD zu Citrix Workspace

- Automatisierter Domänenverband von Azure AD nach Citrix Workspace

- Unterdrücken der Multifaktor-Authentifizierung (MFA)

- Konfigurieren einzelner Office-Suite-Anwendungen in Citrix Workspace

- Apps von Drittanbietern, die in Azure AD integriert sind