Protokollierung und Fehlerbehebung

Verwenden Sie dieses Thema, um einige Probleme im Zusammenhang mit der App-Konfiguration, Authentifizierung und SSO oder dem App-Zugriff zu beheben. Kopieren Sie den Infocode aus der Spalte „Infocode“ in den Secure Private Access-Diagnoseprotokollen und suchen Sie dann auf dieser Seite nach diesem Code, um die entsprechenden Schritte zur Fehlerbehebung zu finden. Nachfolgend finden Sie einige häufig gestellte Fragen (FAQs), die Ihnen dabei helfen sollen, dieses Thema besser zu nutzen.

Häufig gestellte Fragen?

Was sind Secure Private Access-Diagnoseprotokolle?

Wo finde ich Secure Private Access-Protokolle?

Welches Widget zeigt die Diagnoseprotokolle von Secure Private Access an?

Welche Details finde ich in den Diagnoseprotokollen von Secure Private Access?

Welche Ereignisse werden in den Diagnoseprotokollen von Secure Private Access erfasst?

Wie filtere ich die Diagnoseprotokolle?

Was ist ein Infocode? Wo finde ich sie?

Was ist eine Transaktions-ID? Wie verwende ich es?

Was sind alle Secure Private Access PoP-Standorte?

Infocode-Nachschlagetabelle

Die folgende Fehlernachschlagetabelle bietet einen umfassenden Überblick über die verschiedenen Fehler, die bei der Verwendung des Secure Private Access-Dienstes auftreten können.

| Infocode | Beschreibung | Auflösung |

|---|---|---|

| 0x180006, 0x1800B7 | Der App-Start ist fehlgeschlagen, da die Länge des App-FQDN überschritten wurde | Der App-Start ist fehlgeschlagen, da die Länge des FQDN der App überschritten wurde |

| OS-Nummer | Der App-Start ist fehlgeschlagen, da der Authentifizierungsdienst ausgefallen ist. | Der App-Start ist fehlgeschlagen, da der Authentifizierungsdienst ausgefallen ist |

| 0x180001, 0x18001A, 0x18001B, 0x18008A | Single Sign-On-Fehler, Verbindungsaufbaufehler zwischen Citrix Cloud und lokalen Connectors, SAML SSO-Fehler, ungültiger App-FQDN

|

Der App-Zugriff wird verweigert

|

| 0x1800A9, 0x1800AA, 0x1800AB, 0x1800AC | ||

| 0x1800AD, 0x1800AE, 0x1800AF, 0x1800B0 | ||

| 0x1800B1, 0x1800B2, 0x1800B3, 0x180048 | ||

| OS-Version | Problem beim Verbinden mit dem Connectorgerät | Problem beim Verbinden mit dem Connectorgerät |

| Version | DNS-Suche/Verbindung fehlgeschlagen | Secure Browser Service – DNS-Lookup-/Verbindungsfehler |

| 0x1800A0, 0x1800A2, 0x1800A3, 0x1800A5 | Der Start der Web-App ist fehlgeschlagen, da keine Verbindung zur Back-End-Web-App hergestellt werden konnte.

|

Der Start der Web-App ist fehlgeschlagen, da keine Verbindung zur Back-End-Web-App hergestellt werden konnte.

|

| 0x1800A6, 0x1800A7 | ||

| 0x1800BC, 0x1800BF | Der Benutzer ist nicht berechtigt, auf die Web-/SaaS-App zuzugreifen | Der Benutzer ist nicht berechtigt, auf die Web-/SaaS-App zuzugreifen |

| OS-Version | Der Benutzer ist nicht berechtigt, auf die Web-/SaaS-App für DirectAccess zuzugreifen | Der Benutzer ist nicht berechtigt, auf die Web-/SaaS-App für DirectAccess zuzugreifen |

| OS-Version | Der Start der Citrix Secure Access-Agent-Sitzung ist beim Abrufen der Anwendungskonfiguration fehlgeschlagen | Der Start der Citrix Secure Access-Agent-Sitzung ist beim Abrufen der Anwendungskonfiguration fehlgeschlagen |

| 0x1800CD, 0x1800CE, 0x1800D6, 0x1800EA | Der Start der Citrix Secure Access-Agent-Sitzung ist beim Abrufen der Anwendungskonfiguration fehlgeschlagen. Der Start der Citrix Secure Access-Agent-App ist während der Richtlinienauswertung fehlgeschlagen. Der Start der Citrix Secure Access-Agent-App ist fehlgeschlagen. | Fehlerhafte Clientanforderungen |

| OS-Version | Der Start der Citrix Secure Access-Agent-App ist während der Richtlinienauswertung fehlgeschlagen | Der Start der Citrix Secure Access-Agent-App ist während der Richtlinienauswertung fehlgeschlagen |

| 0x180055, 0x1800DF, 0x1800E3 | Durch kontextbezogene Richtlinien eingeschränkte Apps, Zugriff aufgrund der Richtlinienkonfiguration verweigert | Eine oder mehrere Apps werden nicht im Benutzer-Dashboard aufgeführt |

| OS-Version | Der Start der Citrix Secure Access-Agent-App ist fehlgeschlagen, da IPv6 nicht unterstützt wird | Der Start der Citrix Secure Access-Agent-App ist fehlgeschlagen, da IPv6 nicht unterstützt wird |

| 0x1800EC, 0x1800ED | Der Start der Citrix Secure Access-Agent-App ist aufgrund einer ungültigen IP-Adresse fehlgeschlagen | Der Start der Citrix Secure Access-Agent-App ist aufgrund einer ungültigen IP-Adresse fehlgeschlagen |

| 0x10000001, 0x10000002, 0x10000003, 0x10000004 | Citrix Secure Access-Client-Anmeldung fehlgeschlagen aufgrund eines Netzwerkproblems | Problem mit der Netzwerkkonnektivität beim Citrix Secure Access-Client |

| Nummer der OS-Nummer | Citrix Secure Access-Client-Anmeldefehler aufgrund eines Proxys in der Mitte | Proxyserver stört Client-Konnektivität mit Dienst |

| Nummer | Fehler bei der Anmeldung beim Citrix Secure Access-Client aufgrund einer nicht vertrauenswürdigen Zertifizierungsstelle | Es wurde ein Problem mit einem nicht vertrauenswürdigen Serverzertifikat beobachtet. |

| Nummer der Kontrollnummer | Citrix Secure Access-Client-Anmeldung fehlgeschlagen aufgrund eines ungültigen Zertifikats | Es wurde ein Problem mit einem ungültigen Serverzertifikat festgestellt. |

| Nummer | Citrix Secure Access-Client-Anmeldung fehlgeschlagen aufgrund eines Konfigurationsproblems | Die Anmeldung ist fehlgeschlagen, da die Konfiguration für den Benutzer leer ist |

| Nummer | Citrix Secure Access-Client-Anmeldung fehlgeschlagen aufgrund eines Verbindungsfehlers | Verbindung vom Netzwerk oder Endbenutzer beendet |

| 0x10000010 | Citrix Secure Access-Client-Anmeldung fehlgeschlagen aufgrund abgelaufener Sitzung | Der Download der Konfiguration ist fehlgeschlagen, da die Sitzung abgelaufen ist. |

| Nummer | Fehler bei der Anmeldung beim Citrix Secure Access-Client aufgrund einer großen Konfigurationsliste | Citrix Secure Access-Client konnte sich nicht anmelden |

| Nr. | Fehler bei der Anmeldung beim Citrix Secure Access-Client aufgrund eines Fehlers bei der Erstellung des Kontrollkanals | Der Aufbau des Kontrollkanals ist fehlgeschlagen, da die Sitzung abgelaufen ist |

| Nr. | Anmeldung beim Citrix Secure Access-Client fehlgeschlagen aufgrund eines Fehlers bei der Erstellung des Steuerkanals | Die Einrichtung des Kontrollkanals ist fehlgeschlagen |

| Nr. | Anmeldung beim Citrix Secure Access-Client fehlgeschlagen aufgrund eines Fehlers bei der Erstellung des Steuerkanals | Die Einrichtung des Kontrollkanals ist fehlgeschlagen |

| Nr. | Anmeldung beim Citrix Secure Access-Client fehlgeschlagen aufgrund eines Fehlers bei der Erstellung des Steuerkanals | Die Einrichtung des Kontrollkanals ist aufgrund eines Netzwerkproblems fehlgeschlagen |

| Nummer | Abmeldung vom Citrix Secure Access-Client fehlgeschlagen, da die Sitzung bereits abgelaufen ist | Abmeldung nicht möglich, da Sitzung beendet wurde |

| 0x12000002 | Abmeldung vom Citrix Secure Access-Client fehlgeschlagen, da die Sitzung bereits abgelaufen ist | Die Sitzung wird zwangsweise beendet. |

| 0x13000001 | Der App-Zugriff ist fehlgeschlagen, da die Sitzung abgelaufen ist | Der Anwendungsstart ist fehlgeschlagen, da die Sitzung abgelaufen ist |

| 0x13000002 | Der App-Zugriff ist aufgrund einer unzureichenden Lizenz fehlgeschlagen | Der Anwendungsstart ist aufgrund eines Lizenzproblems fehlgeschlagen |

| 0x13000003, 0x13000008, 0x001800DF | Der App-Zugriff ist fehlgeschlagen, da der Zugriff verboten ist. Der TCP/UDP-App-Start wird gemäß Richtlinie verweigert. | Der Start der Anwendung ist fehlgeschlagen, da der Zugriff vom Dienst verweigert wurde. |

| 0x13000004, 0x13000005 | Der App-Zugriff ist fehlgeschlagen, da der Server nicht verfügbar ist | Der Anwendungsstart ist fehlgeschlagen, da der Client den Dienst nicht erreichen kann |

| 0x13000007 | Der App-Zugriff ist fehlgeschlagen, da die Zugriffsrichtlinie deaktiviert ist oder der Benutzer nicht angemeldet ist. | Der Anwendungsstart ist fehlgeschlagen, da die Richtlinienauswertung und die Konfigurationsüberprüfung fehlgeschlagen sind. |

| 0x13000009 | Der App-Zugriff ist fehlgeschlagen, da der Routing-Eintrag fehlt | Der Anwendungsstart ist aufgrund von Problemen in der Anwendungsdomänentabelle fehlgeschlagen |

| Version | Der Client hat die Verbindung geschlossen | Der Client hat die Verbindung mit dem Secure Private Access-Dienst geschlossen. |

| 0x1300000C | Die FQDN-Auflösung über ZTNA ist fehlgeschlagen | FQDN kann vom DNS-Server nicht aufgelöst werden |

| OS-Nummer | Fehler beim Herunterladen der Anwendungskonfiguration während der Anmeldung | Die Liste der konfigurierten Anwendungsziele konnte nicht abgerufen werden. |

| 0x001800D9, 0x001800DA | Der Start der TCP/UDP-App ist während der Analyse der Antwort zur Richtlinienauswertung fehlgeschlagen. Der Start der TCP/UDP-App ist während der Richtlinienauswertung mit einem ungültigen Ergebnis fehlgeschlagen. | Problem mit der Anwendungskonfiguration |

| 0x001800DB | Der Start der TCP/UDP-App ist aufgrund einer ungültigen Ressourcenstandortkonfiguration fehlgeschlagen | Problem mit dem Ressourcenstandort |

| 0x13000006, 0x001800DC, 0x001800DD | Der Start der TCP-App ist fehlgeschlagen, da für die App eine nicht unterstützte Richtlinie für erweiterte Sicherheit konfiguriert wurde. Der Start der TCP-App ist fehlgeschlagen, da für die TCP-App eine nicht unterstützte Umleitung des Secure Browser Service konfiguriert wurde. | Die erweiterte Sicherheitsrichtlinie ist an die HTTP-Anwendung gebunden |

| OS-Nummer | Der Start der TCP/UDP-App ist fehlgeschlagen, da für das Ziel keine Anwendungskonfiguration gefunden wurde | Die Anwendung konnte nicht gefunden werden |

| Version | Der Start der TCP-App ist fehlgeschlagen, da der Ziel-FQDN zu lang ist | Die Länge des Hostnamens überschreitet 256 Zeichen |

| Version | Der Start der TCP-App ist aufgrund einer ungültigen Ziel-IP fehlgeschlagen. | Ungültige IP-Adresse |

| Version | Der Start der TCP-App ist während des Verbindungsaufbaus zum privaten TCP-Server fehlgeschlagen | Es kann keine Ende-zu-Ende-Verbindung hergestellt werden |

| OS-Version | Der Start der UDP-App ist aufgrund der IPV6-Adresse fehlgeschlagen | In der App-Anforderung empfangenes IPv6 |

| OS-Version | UDP-Datenverkehr konnte nicht übermittelt werden, da die Client-Verbindung verloren ging | UDP-Verkehr konnte nicht übermittelt werden |

| 0x001800FF | Die Übermittlung des UDP-Datenverkehrs ist fehlgeschlagen | Die Übermittlung des UDP-Datenverkehrs ist fehlgeschlagen |

| 0x10000401 | Anwahl des Citrix Rendezvous-Servers ist fehlgeschlagen | Der Anwendungsstart ist aufgrund von Netzwerkverbindungsproblemen fehlgeschlagen |

| 0x10000402, 0x1000040C | Das Connectorgerät kann nicht registriert werden. Initialisierungsfehler der UDP-Netzwerkverbindung | Die Registrierung des Connector-Geräts beim Secure Private Access-Dienst ist fehlgeschlagen |

| 0x10000403, 0x10000404, 0x10000407, 0x1000040A | Verbindungsfehler, Fehler bei der Übertragung des Kontrollpakets, Fehler beim Lesen des Gateway-Dienstes, Fehler bei der Analyse des Kontrollpakets, Fehler beim Schreiben des Gateway-Dienstes

|

Konnektivitätsproblem mit dem Connectorgerät

|

| 0x1000040B, 0x1000040F, 0x10000410 | ||

| 0x10000405, 0x10000408, 0x10000409, 0x1000040D | Back-End nicht erreichbar, UDP-Paketübertragungsfehler, UDP-Paketempfangsfehler, Fehler beim Schreiben ins Back-End, Back-End hat die Verbindung geschlossen

|

Konnektivitätsprobleme mit Connector Appliance und privaten TCP/UDP-Back-End-Servern

|

| 0x1000040E, 0x10000412 | ||

| 0x10000406 | DNS-Auflösung fehlgeschlagen | Connector-Gerät kann DNS für FQDNs nicht auflösen |

| 0x10000411 | Der Gateway-Dienst hat die Verbindung geschlossen | Private Serververbindung beendet |

| 0x10000413 | Fehler bei der Ermittlung des Grundes für den Verbindungsabbau | Verbindung zum privaten Dienst-IP oder FQDN konnte nicht hergestellt werden oder Daten konnten nicht gesendet werden |

| OS-Nummer | Der Benutzerkontext entspricht nicht den Bedingungen der Zugriffsregel | Keine übereinstimmende Richtlinienbedingung |

| OS-Nummer | Der Anwendung ist keine Zugriffsrichtlinie zugeordnet. | Der Anwendung ist keine Zugriffsrichtlinie zugeordnet |

| Version | Ergebnisse der Richtlinienauswertung mehrerer Anwendungen, auf die der Benutzer möglicherweise Zugriff hat | App-Enumerationsinformationen |

| 0x00180101 | Der Start der TCP/UDP-App ist fehlgeschlagen, da in der Anwendungsdomänentabelle ein Routing-Eintrag fehlt. | Der Start der TCP/UDP-App ist fehlgeschlagen, da in der Anwendungsdomänentabelle ein Routing-Eintrag fehlt. |

| 0x00180102 | Der Start der TCP/UDP-App ist fehlgeschlagen, da die Konnektoren nicht fehlerfrei sind. | Der Start der TCP/UDP-App ist fehlgeschlagen, da die Konnektoren nicht fehlerfrei sind. |

| 0x00180103 | UDP/DNS-Anfrage fehlgeschlagen, da Connector nicht erreichbar ist | UDP/DNS-Anfrage fehlgeschlagen, da Connector nicht erreichbar ist |

| 0x20580001 | Seite konnte nicht geladen werden, da NGS-Cookie abgelaufen ist | Seite konnte nicht geladen werden, da NGS-Cookie abgelaufen ist |

| 0x20580002 | Das Abrufen der Zugriffsrichtlinie ist aufgrund eines Netzwerkfehlers fehlgeschlagen. | Das Abrufen der Zugriffsrichtlinie ist aufgrund eines Netzwerkfehlers fehlgeschlagen. |

| 0x20580003 | Beim Parsen des JSON-Web-Tokens ist der Abruf der Zugriffsrichtlinie fehlgeschlagen | Beim Parsen des JSON-Web-Tokens ist der Abruf der Zugriffsrichtlinie fehlgeschlagen |

| 0x20580004 | Netzwerkfehler beim Abrufen der Zugriffsrichtliniendetails | Netzwerkfehler beim Abrufen der Zugriffsrichtliniendetails |

| 0x20580005 | Beim Abrufen des öffentlichen Zertifikats ist der Richtlinienabruf fehlgeschlagen. | Beim Abrufen des öffentlichen Zertifikats ist der Richtlinienabruf fehlgeschlagen. |

| 0x20580007 | Beim Überprüfen der JWT-Signatur ist der Richtlinienabruf fehlgeschlagen | Beim Überprüfen der JWT-Signatur ist der Richtlinienabruf fehlgeschlagen |

| 0x20580008 | Beim Überprüfen des öffentlichen Zertifikats ist der Richtlinienabruf fehlgeschlagen | Beim Überprüfen des öffentlichen Zertifikats ist der Richtlinienabruf fehlgeschlagen |

| OS-Nummer | Die Bestimmung der Shop-Umgebung zum Erstellen einer Richtlinien-URL ist fehlgeschlagen | Die Bestimmung der Shop-Umgebung zum Erstellen einer Richtlinien-URL ist fehlgeschlagen |

| OS-Nummer | Antwort auf Anforderung zum Abrufen der Zugriffsrichtlinie konnte nicht erhalten werden | Antwort auf Anforderung zum Abrufen der Zugriffsrichtlinie konnte nicht erhalten werden |

| OS-Nummer | Der Abruf der Zugriffsrichtlinie ist aufgrund eines abgelaufenen sekundären DS-Authentifizierungstokens fehlgeschlagen | Der Abruf der Zugriffsrichtlinie ist aufgrund eines abgelaufenen sekundären DS-Authentifizierungstokens fehlgeschlagen |

| 0x10200002 | Das Connector-Gerät ist nicht registriert | Das Connector-Gerät ist nicht registriert |

| OS-Nummer | Verbindung zum Connector-Gerät kann nicht hergestellt werden | Verbindung zum Connector-Gerät kann nicht hergestellt werden |

| 0x10000301 | Verbindung zum Citrix SPA-Dienst ist fehlgeschlagen | Verbindung zum Citrix Secure Workspace Access-Dienst ist fehlgeschlagen |

| 0x10000303, 0x10000304 | Der Proxyserver ist nicht erreichbar | Proxyserver ist nicht erreichbar |

| 0x10000305 | Die Proxyserver-Authentifizierung ist fehlgeschlagen. | Die Proxyserver-Authentifizierung ist fehlgeschlagen. |

| 0x10000306 | Konfigurierte Proxyserver sind nicht erreichbar | Konfigurierte Proxyserver sind nicht erreichbar |

| 0x10000307 | Fehlerantwort vom Backend-Server erhalten | Fehlerantwort vom Backend-Server erhalten |

| Nummer | Anforderung kann nicht an die Ziel-URL gesendet werden | Anforderung kann nicht an die Ziel-URL gesendet werden |

| Nummer der OS-Nummer | SSO konnte nicht verarbeitet werden | SSO konnte nicht verarbeitet werden |

| 0x10000108, 0x1000010B | SSO konnte nicht verarbeitet werden, SSO-Einstellungen konnten nicht ermittelt werden | SSO konnte nicht verarbeitet werden, SSO-Einstellungen konnten nicht ermittelt werden |

| 0x10000101, 0x10000102, 0x10000103, 0x10000104 | FormFill SSO fehlgeschlagen, falsche Konfiguration der Formular-App | FormFill SSO fehlgeschlagen, falsche Konfiguration der Formular-App |

| Version | FormFill SSO fehlgeschlagen, falsche Konfiguration der Formular-App | FormFill SSO fehlgeschlagen, falsche Konfiguration der Formular-App |

| 0x10000202 | Kerberos-SSO ist fehlgeschlagen | Kerberos-SSO ist fehlgeschlagen |

| 0x10000203 | SSO für Authentifizierungstyp konnte nicht verarbeitet werden | SSO für Authentifizierungstyp konnte nicht verarbeitet werden |

| 0x10000204 | Kerberos SSO ist fehlgeschlagen, aber auf NTLM zurückgegriffen | Kerberos SSO ist fehlgeschlagen, aber auf NTLM zurückgegriffen |

| 0x14000001 | Mehrere ZTNA-berechtigte Konten, die in der Citrix Workspace-Anwendung konfiguriert sind | Mehrere ZTNA-berechtigte Konten, die in der Citrix Workspace-Anwendung konfiguriert sind |

Lösungsschritte

Die folgenden Abschnitte enthalten Lösungsschritte für die meisten Infocodes. Wenden Sie sich bei Codes, für die die Lösungsschritte nicht erfasst sind, an den Citrix Support.

Eine oder mehrere Apps werden nicht im Benutzer-Dashboard aufgeführt

Infocode: 0x180055, 0x1800DF, 0x1800E3

Aufgrund kontextbezogener Richtlinieneinstellungen werden Apps für manche Benutzer oder Geräte möglicherweise nicht angezeigt. Parameter wie Vertrauensfaktoren (Gerätehaltung oder Risikobewertung) können die Zugänglichkeit der Anwendungen beeinflussen.

- Kopieren Sie die Transaktions-ID aus der Spalte „

Gründe“ für den Fehlercode0x18005Cin der CSV-Datei „Diagnoseprotokolle“. - Ändern Sie den Spaltenfilter

prodin der CSV-Datei, um Ereignisse der Komponente mit dem NamenSWA.PSEoderSWA.PSE.EVENTSanzuzeigen. Dieser Filter zeigt nur Protokolle an, die sich auf die Richtlinienauswertung beziehen. - Suchen Sie in der Spalte „

Grund“ nach der ausgewerteten Richtliniennutzlast. Diese Nutzlast zeigt die ausgewertete Richtlinie für den Kontext des Benutzers für alle Apps, die der Benutzer abonniert hat. - Wenn die Richtlinienauswertung ergibt, dass die App für den Benutzer verweigert wurde, kann das folgende Gründe haben:

- Falsche Übereinstimmungsbedingungen in der Richtlinie – überprüfen Sie die App-Richtlinienkonfiguration in Citrix Cloud

- Falsche Übereinstimmungsregeln in der Richtlinie – überprüfen Sie die App-Richtlinienkonfiguration in Citrix Cloud

- Falsche übereinstimmende Standardregel in der Richtlinie – dies ist ein Fall-Through-Fall. Passen Sie die Bedingungen entsprechend an.

Der Benutzer ist nicht berechtigt, auf die Web-/SaaS-App zuzugreifen

Infocode: 0x1800BC, 0x1800BF

Der Benutzer hat möglicherweise auf den App-Link geklickt, für den er kein Abonnement besitzt.

Stellen Sie sicher, dass der Benutzer ein Abonnement für die Anwendungen hat.

- Zur Bewerbung gelangen Sie im Verwaltungsportal.

- Bearbeiten Sie die App und gehen Sie zur Registerkarte Abonnement .

- Stellen Sie sicher, dass der Zielbenutzer einen Eintrag in der Abonnementliste hat.

Langsame Leistung der Back-End-App

Infocode:0x18000F

Es gibt Fälle, in denen das Kundennetzwerk aufgrund ausgefallener Konnektoren an einem Ressourcenstandort instabil ist oder der Back-End-Server selbst möglicherweise nicht antwortet.

- Stellen Sie sicher, dass sich die Connector-Appliance geografisch in der Nähe des Back-End-Servers befindet, um Netzwerklatenzen auszuschließen.

- Überprüfen Sie, ob die Firewall des Back-End-Servers das Connector-Gerät nicht blockiert.

-

Überprüfen Sie, ob der Client eine Verbindung zum nächstgelegenen Cloud-POP herstellt.

Beispielsweise

nslookup nssvc.dnsdiag.netauf dem Client, der kanonische Name in der Antwort gibt den geospezifischen Server an, beispielsweiseaws-us-wgnssvc.net.

Der App-Start ist fehlgeschlagen, da die Länge des App-FQDN überschritten wurde

Infocode: 0x180006, 0x1800B7

App-FQDNs dürfen nicht länger als 512 Zeichen sein. Überprüfen Sie den FQDN der Anwendung auf der App-Konfigurationsseite. Stellen Sie sicher, dass die Länge 512 Bytes nicht überschreitet.

- Gehen Sie in der Verwaltungskonsole zur Registerkarte Anwendungen .

- Suchen Sie nach der Anwendung, deren FQDN mehr als 512 Zeichen umfasst.

- Bearbeiten Sie die Anwendung und korrigieren Sie die FQDN-Länge der App.

Länge der App-Details überschritten

Infocode: 0x18000E

Überprüfen Sie die Richtlinien, ob sie den App-Zugriff blockieren.

- Gehen Sie zu Zugriffsrichtlinien.

- Suchen Sie nach den Richtlinien, für die die App berechtigt ist.

- Überprüfen Sie die Richtlinienregeln und -bedingungen für den Endbenutzer.

Der App-Zugriff wird verweigert

Infocode: 0x180001, 0x18001A, 0x18001B, 0x18008A, 0x1800A9, 0x1800AB, 0x1800AC, 0x1800AD, 0x1800AE, 0x1800AF, 0x1800B0, 0x1800B1, 0x1800B2, 0x1800B3, 0x180048

Dies hängt mit kontextbezogenen Richtlinien zusammen, bei denen Richtlinien die App für einen bestimmten Benutzer verweigern.

Überprüfen Sie die Richtlinien, ob sie den App-Zugriff blockieren

- Gehen Sie zu Zugriffsrichtlinien.

- Suchen Sie nach den Richtlinien, für die die App berechtigt ist.

- Überprüfen Sie die Richtlinienregeln und -bedingungen für den Endbenutzer.

Nicht aufgezählte Anwendungen

Anwendungen können aufgrund von Richtlinienverweigerungen oder einer nicht aktivierten Secure Workspace Access-Integration in der aufgezählten Liste fehlen.

-

Wenn für einige Apps der Zugriff aktiviert werden muss, aber keine Apps angezeigt werden, versuchen Sie, die Secure Private Access-Integration zu aktivieren.

- Melden Sie sich bei Citrix Cloud an.

- Wählen Sie Arbeitsbereichskonfiguration aus dem Hamburger-Menü und klicken Sie dann auf Serviceintegrationen.

- Klicken Sie in Secure Private Access auf die Auslassungspunkte-Schaltfläche und dann auf Aktivieren.

-

Wenn die Secure Private Access-Integration bereits aktiviert ist, deaktivieren Sie sie und aktivieren Sie sie erneut, um zu sehen, ob Sie über Apps verfügen.

Problem beim Verbinden mit dem Connectorgerät

Infocode: 0x1800EF

Das App-Routing schlägt fehl, weil TCP-Verbindungen mit lokalen Konnektoren nicht verfügbar sind.

Überprüfen von Ereignissen aus der Controllerkomponente

- Schlagen Sie die

Transaktions-IDfür Fehlercode0x1800EFin der CSV-Datei der Diagnoseprotokolle. - Filtern Sie alle Ereignisse, die mit der Transaktions-ID in der CSV-Datei übereinstimmen.

-

Filtern Sie außerdem die Spalte

prodin der CSV-Datei, die mitSWA.GOCTRLübereinstimmt.Wenn Sie Ereignisse mit der Meldung

connectTypesehen,multiconnect::success? Dann;- Dies zeigt an, dass die Anforderung zum Tunnelaufbau erfolgreich an den Controller weitergeleitet wurde.

- Überprüfen Sie, ob der

Ressourcenstandortin der Protokollnachricht korrekt ist. Wenn es falsch ist, korrigieren Sie den Ressourcenstandort im Abschnitt „App-Konfiguration“ im Citrix-Verwaltungsportal. - Überprüfen Sie, ob die VDA-IP

und der Portin der Protokollnachricht korrekt sind. Die VDA-IP und der VDA-Port geben die IP und den Port der Back-End-Anwendung an. Wenn es falsch ist, korrigieren Sie den FQDN oder die IP-Adresse der App im Abschnitt „App-Konfiguration“ im Citrix-Verwaltungsportal. - Fahren Sie mit der Überprüfung der Connector-Ereignisse fort, wenn Sie keine der zuvor erwähnten Probleme finden.

Wenn Sie Ereignisse mit der Meldung

connectTypeconnect::failureodermulticonnect::successsehen, dann;- Überprüfen Sie, ob die empfohlene Lösung für diese Protokollnachricht lautet:

. Überprüfen Sie, ob der Connector noch mit demselben Pop verbunden ist:. Dies deutet darauf hin, dass der Connector am Ressourcenstandort möglicherweise ausgefallen ist. Fahren Sie mit der Überprüfung der Connector-Ereignissefort. - Wenden Sie sich an den Citrix-Kundensupport, wenn die zuvor genannten Meldungen nicht angezeigt werden.

Wenn Sie Ereignisse mit der Meldung

connectTypeIntraAll::failuresehen, wenden Sie sich an den Citrix-Kundensupport.

Überprüfen von Ereignissen aus der Connector-Komponente

- Schlagen Sie die

Transaktions-IDfür Fehlercode0x1800EFin der CSV-Datei der Diagnoseprotokolle. - Filtern Sie alle Ereignisse, die mit der Transaktions-ID in der CSV-Datei übereinstimmen.

- Filtern Sie auch die Spalte

prodin der CSV-Datei, die mitSWA.ConnectorAppliance.WebAppsübereinstimmt. - Wenn Sie Ereignisse mit

StatusalsFehlersehen, dann;- Überprüfen Sie für jedes dieser Fehlerereignisse die Meldung

Grund. -

UnableToRegisterzeigt an, dass sich der Connector nicht erfolgreich bei Citrix Cloud registrieren konnte. Wenden Sie sich an den Citrix-Support. -

IsProxyRequiredCheckErroroderProxyDialFailedoderProxyConnectionFailedoderProxyAuthenticationFailureoderProxiesUnReachablezeigt an, dass der Connector die Back-End-URL nicht über die Proxy-Konfiguration auflösen konnte. Überprüfen Sie die Proxy-Konfiguration auf Richtigkeit. - Weitere Informationen zum Debuggen finden Sie unter Connector-SSO-Ereignisse.

- Überprüfen Sie für jedes dieser Fehlerereignisse die Meldung

Single Sign-On-Fehler

Für die einmalige Anmeldung werden verschiedene SSO-Attribute aus der App-Konfiguration extrahiert und beim App-Start angewendet. Wenn der jeweilige Benutzer die Attribute nicht besitzt oder die Attribute falsch sind, kann die einmalige Anmeldung fehlschlagen. Stellen Sie sicher, dass die Konfiguration korrekt aussieht.

- Gehen Sie zu Zugriffsrichtlinien.

- Suchen Sie nach den Richtlinien, für die die App berechtigt ist.

- Überprüfen Sie die Richtlinienregeln und -bedingungen für den Endbenutzer.

SSO-Methoden wie Form SSO, Kerberos und NTLM werden vom lokalen Connector ausgeführt. Überprüfen Sie die folgenden Diagnoseprotokolle vom Connector.

Überprüfen Sie SSO-Ereignisse aus der Connector-Komponente

- Filtern Sie den

Komponentennamenin der CSV-Datei, der mitSWA.ConnectorAppliance.WebAppsübereinstimmt. - Werden Ihnen Ereignisse mit dem Status „Fehler“ angezeigt?

- Überprüfen Sie die Meldung für jedes dieser Fehlerereignisse.

-

IsProxyRequiredCheckErroroderProxyDialFailedoderProxyConnectionFailedoderProxyAuthenticationFailureoderProxiesUnReachablezeigt an, dass der Connector die Back-End-URL nicht über die Proxy-Konfiguration auflösen konnte. Überprüfen Sie die Proxy-Konfiguration auf Richtigkeit. -

FailedToReadRequestoderRequestReceivedForNonSecureBrowseoderUnableToRetrieveUserCredentialsoderCCSPolicyIsNotLoadedoderFailedToLoadBaseClientoderProcessConnectionFailureoderWebAppUnSupportedAuthTypezeigt einen Tunnelfehler an. Wenden Sie sich an den Citrix-Support. -

UnableToConnectTargetServerzeigt an, dass der Back-End-Server vom Connector aus nicht erreichbar ist. Überprüfen Sie die Backend-Konfiguration noch einmal. -

IncorrectFormAppConfigurationoderNoLoginFormFoundoderFailedToConstructForLoginActionURLoderFailedToLoginViaFormBasedAuthzeigt einen Fehler bei der formularbasierten Authentifizierung an. Überprüfen Sie den Abschnitt „SSO-Konfiguration“ in der App-Konfiguration im Citrix-Verwaltungsportal. -

NTLMAuthNotFoundzeigt einen NTLM-basierten Authentifizierungsfehler an. Überprüfen Sie den Abschnitt NTLM-SSO-Konfiguration in der App-Konfiguration im Citrix-Verwaltungsportal. - Weitere Informationen zum Debuggen finden Sie unter Connector-Ereignisse.

Der App-Start ist fehlgeschlagen, da der Authentifizierungsdienst ausgefallen ist

Infocode: 0x180022

Mit Secure Private Access können Administratoren einen Authentifizierungsdienst eines Drittanbieters konfigurieren, beispielsweise das herkömmliche Active Directory, AAD, Okta oder SAML. Ausfälle dieser Authentifizierungsdienste können dieses Problem verursachen.

Überprüfen Sie, ob die Server von Drittanbietern aktiv und erreichbar sind.

SAML SSO-Fehler

Infocode: 0x18008A, 0x1800A9, 0x1800AA, 0x1800AB, 0x1800AC, 0x1800AD, 0x1800AE, 0x1800AF, 0x1800B0, 0x1800B1, 0x1800B2, 0x1800B3

Wenn die App von einem IdP initiiert wird, tritt beim Starten eine Authentifizierungsstörung auf, und wenn die App von einem SP initiiert wird, werden den Benutzern möglicherweise unzugängliche Links angezeigt. Überprüfen Sie die SAML-App-Konfiguration auf der Seite des Secure Private Access-Dienstes und auch die Konfiguration des Dienstanbieters.

Secure Private Access-Konfiguration:

- Gehen Sie zur Registerkarte Anwendungen .

- Suchen Sie nach der problematischen SAML-App.

- Bearbeiten Sie die Anwendung und wechseln Sie zur Registerkarte Single Sign On .

- Überprüfen Sie die folgenden Felder.

- Assertions-URL

- Relaiszustand

- Zielgruppe

- Namens-ID-Format, Namens-ID und andere Attribute

Dienstanbieterkonfiguration:

- Melden Sie sich beim Dienstanbieter an.

- Gehen Sie zu SAML-Einstellungen.

- Überprüfen Sie das IdP-Zertifikat, die Zielgruppe und die IdP-Anmelde-URL.

Wenn die Konfiguration korrekt aussieht, wenden Sie sich an den Citrix-Support.

Ungültiger App-FQDN

Infocode: 0x180048

Der Kundenadministrator hat möglicherweise einen ungültigen FQDN oder einen FQDN angegeben, bei dem die DNS-Auflösung auf dem Back-End-Server fehlschlägt.

In diesem Fall sieht der Endbenutzer einen Fehler auf der Webseite. Überprüfen Sie die Anwendungseinstellungen.

SaaS-App-Validierung

Prüfen Sie, ob vom Netzwerk aus auf die App zugegriffen werden kann.

Validierung von Web-Apps

- Gehen Sie zur Registerkarte Anwendungen .

- Bearbeiten Sie die problematische Anwendung.

- Gehen Sie zur Seite App-Details .

- Überprüfen Sie die URL. Die URL muss entweder im Intranet oder im Internet zugänglich sein.

Secure Browser Service – DNS-Suche/Verbindung fehlgeschlagen

Infocode: 0x18009D

Beschädigtes Surferlebnis durch den Remote Browser Isolation-Dienst. Überprüfen Sie den Back-End-Server, mit dem der Endbenutzer eine Verbindung herzustellen versucht.

- Gehen Sie zum Back-End-Server und prüfen Sie, ob er aktiv ist und die Anfragen empfangen kann.

- Überprüfen Sie die Proxy-Einstellungen, wenn diese die Verbindung zum Back-End-Server unterbrechen.

Hinweis:

Der Citrix Remote Browser Isolation-Dienst war früher als Secure Browser-Dienst bekannt.

CWA Web - DNS-Lookup-/Verbindungsfehler für Web-Apps

Infocode: 0x1800A0, 0x1800A2, 0x1800A3, 0x1800A5, 0x1800A6, 0x1800A7

Beschädigtes Browsing-Erlebnis bei Webanwendungen, die in einem Unternehmensnetzwerk ausgeführt werden.

- Filtern Sie die Diagnoseprotokolle nach den FQDNs, die nicht auflösbar sind.

- Überprüfen Sie die Erreichbarkeit des Back-End-Servers innerhalb des Unternehmensnetzwerks.

- Überprüfen Sie die Proxy-Einstellungen, um festzustellen, ob der Connector daran gehindert wird, den Back-End-Server zu erreichen.

Direkter Zugriff – Falsch konfiguriert als Web-App

Da der Datenverkehr von Web-Apps immer über den Connector geleitet wird, führt die Konfiguration des direkten Zugriffs darauf zu einem App-Zugriffsfehler.

Suchen Sie nach Konflikten zwischen der Routingdomänentabelle und der App-Konfiguration.

- Zur Bewerbung gelangen Sie im Verwaltungsportal.

- Bearbeiten Sie die App und prüfen Sie, ob der Direktzugriff aktiviert ist.

- Überprüfen Sie den App-FQDN in der Routing-Domänentabelle, ob er als intern markiert wurde.

Der Benutzer ist nicht berechtigt, auf die Web-/SaaS-App für DirectAccess zuzugreifen

Infocode: 0x1800BD

Die App-Konfiguration deaktiviert den direkten Zugriff für Datenverkehr, der von browserbasierten Clients stammt.

Stellen Sie sicher, dass der Benutzer ein Abonnement für die Anwendungen hat.

- Zur Bewerbung gelangen Sie im Verwaltungsportal.

- Bearbeiten Sie die App und überprüfen Sie die agentenlose Zugriffskonfiguration.

Erweiterte Sicherheitsrichtlinien – Fehlkonfiguration des Secure Browser Service

Infocode: 0x1800C3

Es wird ein falsches Verhalten festgestellt, das nicht mit den Richtlinienbestimmungen übereinstimmt. Überprüfen Sie die kontextbezogenen Zugriffsrichtlinien.

- Gehen Sie zur Registerkarte Richtlinien .

- Überprüfen Sie die mit der Anwendung verknüpften Richtlinien.

- Überprüfen Sie die Regeln für diese Richtlinien.

Erweiterte Sicherheitsrichtlinien – falsche Richtlinienkonfiguration

Es wird ein falsches Verhalten festgestellt, das nicht mit den Richtlinienbestimmungen übereinstimmt. Überprüfen Sie die erweiterten Sicherheitseinstellungen.

- Hier geht’s zur Bewerbung.

- Klicken Sie auf die Registerkarte Zugriffsrichtlinien .

- Überprüfen Sie die Einstellungen im Abschnitt Verfügbare Sicherheitsbeschränkungen: .

Der Start der Citrix Secure Access-Agent-Sitzung ist beim Abrufen der Anwendungskonfiguration fehlgeschlagen

Infocode: 0x1800D0

Die Citrix Secure Access-App kann keinen vollständigen Tunnel zur Citrix Cloud herstellen.

- Überprüfen Sie die Routingdomänenkonfiguration für die TCP/UDP-Apps.

- Stellen Sie sicher, dass die maximale Anzahl der Einträge deutlich innerhalb der 16.000-Grenze liegt.

TCP/UDP-Apps – Fehlerhafte Clientanforderungen

Infocode: 0x1800CD, 0x1800CE, 0x1800D6, 0x1800EA

Entweder kann der VPN-Tunnel nicht hergestellt werden oder bestimmte FQDNs können nicht getunnelt werden.

- Stellen Sie sicher, dass die Anfragen nicht durch Proxys in der Mitte gefälscht oder rekonstruiert werden.

- Verdacht auf Man-In-Middle-Angriffe.

TCP/UDP-Apps – Fehlkonfiguration der Weiterleitung des Secure Browser Service

Infocode: 0x1800DD

Umleitungen des Remote Browser Isolation-Dienstes können nur auf Web-Apps und nicht auf TCP/UDP-Apps angewendet werden. Überprüfen Sie die App-Konfiguration in der GUI des Secure Private Access-Dienstes.

Hinweis:

Der Citrix Remote Browser Isolation-Dienst war früher als Secure Browser-Dienst bekannt.

Der Start der Citrix Secure Access-Agent-App ist während der Richtlinienauswertung fehlgeschlagen

Infocode: 0x1800DE

Stellen Sie sicher, dass alle internen FQDNs, die vom Citrix Secure Access-Client getunnelt werden sollen, einen entsprechenden Eintrag in der Routingdomänentabelle haben.

Der Start der Citrix Secure Access-Agent-App ist fehlgeschlagen, da IPv6 nicht unterstützt wird

Infocode: 0x1800EB

Überprüfen Sie die Routingdomäneneinträge. Stellen Sie sicher, dass die Tabelle keine IPV6-Einträge enthält.

Der Start der Citrix Secure Access-Agent-App ist aufgrund einer ungültigen IP-Adresse fehlgeschlagen

Infocode:0x1800EC, 0x1800ED

Überprüfen Sie die Routingdomäneneinträge. Stellen Sie sicher, dass die IP-Adressen gültig sind und auf das richtige Back-End verweisen.

Problem mit der Netzwerkkonnektivität beim Citrix Secure Access-Client

Infocode: 0x10000001, 0x10000002, 0x10000003, 0x10000004

- Überprüfen Sie, ob das Netzwerk des Clientcomputers erreichbar ist. Wenn das Netzwerk erreichbar ist, wenden Sie sich mit den Client-Debugprotokollen an den Citrix Support.

- Überprüfen Sie, ob der Proxy oder die Firewall das Netzwerk blockiert.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

Proxyserver stört Client-Konnektivität mit Dienst

Infocode: 0x10000006

- Überprüfen Sie, ob das Netzwerk des Clientcomputers erreichbar ist.

- Überprüfen Sie, ob der Proxy im Client richtig konfiguriert ist.

- Wenn bei beiden keine Probleme vorliegen, wenden Sie sich mit den Client-Debugprotokollen an den Citrix Support.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

Es wurde ein Problem mit einem nicht vertrauenswürdigen Serverzertifikat beobachtet

Infocode: 0x10000007

Wenden Sie sich an den Citrix Support, um zu überprüfen, ob das Serverzertifikat korrekt von einer gültigen Zertifizierungsstelle generiert wurde.

Es wurde ein Problem mit einem ungültigen Serverzertifikat festgestellt

Infocode: 0x10000008

Wenden Sie sich an den Citrix Support, um zu überprüfen, ob das Serverzertifikat selbstsigniert ist, abgelaufen ist oder aus einer nicht vertrauenswürdigen Quelle stammt.

Die Anmeldung ist fehlgeschlagen, da die Konfiguration für den Benutzer leer ist

Infocode: 0x1000000A

- Stellen Sie sicher, dass mindestens eine TCP/UDP/HTTP-App konfiguriert ist. Einzelheiten finden Sie unter Anwendungen hinzufügen und verwalten.

- Stellen Sie sicher, dass die Anwendungsdomänentabelle (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne) nicht leer ist oder dass nicht alle Einträge deaktiviert sind. Die in der TCP/UDP/HTTP-Anwendung konfigurierten Ziele werden dieser Tabelle automatisch hinzugefügt.

Es wird empfohlen, die Ziele oder URL einer aktiven TCP/UDP/HTTP-Anwendung nicht zu löschen oder zu deaktivieren.

Verbindung vom Netzwerk und/oder Endbenutzer beendet

Infocode: 0x1000000B

Überprüfen Sie, ob das Netzwerk unterbrochen ist oder ob der Endbenutzer die Verbindung während der ZTNA-Sitzungsverbindung abgebrochen hat.

Der Download der Konfiguration ist fehlgeschlagen, da die Sitzung abgelaufen ist

Infocode: 0x10000010

Die VPN-Sitzung ist möglicherweise während der Anforderung zum Herunterladen der ZTNA-Sitzungskonfiguration abgelaufen. Versuchen Sie, sich erneut beim Citrix Secure Access-Client anzumelden.

Citrix Secure Access-Client konnte sich nicht anmelden

Infocode: 0x10000013

Die Anmeldung des Citrix Secure Access-Clients ist fehlgeschlagen, da die Konfigurationsgröße das maximale Konfigurationslimit überschreitet.

- Überprüfen Sie die Routingdomänenkonfiguration für die TCP/UDP-Apps in Secure Private Access > Einstellungen > Anwendungsdomäne

-

Stellen Sie sicher, dass die Anzahl der Einträge nicht zu groß ist. Wenn die Eintragsliste sehr groß ist, deaktivieren oder entfernen Sie nicht verwendete Ziele.

Wenn die Zielliste voraussichtlich mehr als 1.000 Elemente enthält, versuchen Sie, die maximale Downloadgröße der Konfiguration zu erhöhen, indem Sie den Registrierungsschlüssel „ConfigSize“ aktualisieren. Einzelheiten finden Sie unter Registrierungsschlüssel des Citrix Gateway VPN-Clients.

Der Aufbau des Kontrollkanals ist fehlgeschlagen, da die Sitzung abgelaufen ist

Infocode: 0x11000003

Der Steuerkanal für die Einrichtung der DNS-Anforderung ist fehlgeschlagen, da die Sitzung abgelaufen ist.

Die ZTNA-Sitzung ist möglicherweise während der Einrichtung des Steuerkanals abgelaufen.

Versuchen Sie, sich erneut beim Citrix Secure Access-Client anzumelden.

Die Einrichtung des Kontrollkanals ist fehlgeschlagen

Infocode: 0x11000004

Der Steuerkanal für die Einrichtung der DNS-Anforderung ist fehlgeschlagen.

- Sorgen Sie dafür, dass der Ressourcenstandort intakt bleibt:

- Melden Sie sich bei Citrix Cloud an.

- Klicken Sie im Hamburger-Menü auf Ressourcenstandort .

- Führen Sie einen Integritätscheck für die Connector-Appliances am jeweiligen Ressourcenstandort durch.

- Wenn das Problem dadurch nicht behoben wird, versuchen Sie, die Connector-virtuelle Maschine neu zu starten.

- Warten des HA-Connector-Geräts:

- Melden Sie sich bei Citrix Cloud an.

- Klicken Sie im Hamburger-Menü auf Ressourcenstandort .

- Stellen Sie sicher, dass der erwartete Ressourcenstandort über mindestens zwei Connector Appliances verfügt.

Folgendes sicher:

- Das Ressourcenstandort-LAN ist betriebsbereit.

- Es ist keine Firewall oder kein Proxy dazwischengeschaltet, die bzw. der den Zugriff des Connector Appliance auf den Dienst oder die Back-End-Server blockiert.

- Das Client-Netzwerk ist gesund.

- Die privaten Back-End-Server sind betriebsbereit.

- Die DNS-Server sind aktiv.

- FQDNs sind auflösbar.

Wenn die vorstehenden Empfehlungen auf Sie zutreffen, gehen Sie wie folgt vor.

- Rufen Sie für diesen Fehler die Transaktions-ID aus dem Diagnoseprotokoll ab.

- Filtern Sie alle Ereignisse, die mit der Transaktions-ID im Secure Private Access-Dashboard übereinstimmen.

- Überprüfen Sie, ob in den Diagnoseprotokollen des Clients, des Connectorgeräts oder des Diensts ein Fehler aufgetreten ist, der mit der Transaktions-ID übereinstimmt. Ergreifen Sie dann entsprechend die entsprechenden Maßnahmen.

-

Überprüfen Sie, ob der Ressourcenstandort für das Ziel in der Anwendungsdomänentabelle (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne) richtig ausgewählt ist.

- Überprüfen Sie, ob die Anwendung mit dem richtigen Port, den richtigen IP-Bereichen und Domänen konfiguriert ist. Einzelheiten finden Sie unter Anwendungen hinzufügen und verwalten.

Wenn Sie das Problem immer noch nicht beheben können, wenden Sie sich mit dem entsprechenden Fehlercode zur Transaktions-ID und den Client-Protokollen an den Citrix Support.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

Die Einrichtung des Kontrollkanals ist fehlgeschlagen

Infocode: 0x11000005

Die Einrichtung des Steuerkanals (für DNS-Anforderung) ist fehlgeschlagen.

- Überprüfen Sie die Lizenzberechtigung für den Secure Private Access-Dienst.

- Wenn Sie keinen Anspruch haben, wenden Sie sich zur Überprüfung der Lizenz an den Citrix Support.

Weitere Informationen finden Sie unter https://www.citrix.com/buy/licensing/product.html.

Die Einrichtung des Kontrollkanals ist aufgrund eines Netzwerkproblems fehlgeschlagen

Infocode: 0x11000006

Die Einrichtung des Steuerkanals (für DNS-Anfragen) ist aufgrund eines Netzwerkproblems fehlgeschlagen.

- Überprüfen Sie, ob der Secure Private Access-Dienst erreichbar ist.

- Wenn Sie nicht erreichbar sind, wenden Sie sich mit dem Fehlercode und den Client-Protokollen an den Citrix-Support.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

Die Einrichtung des Kontrollkanals ist aufgrund unzureichender IIPs fehlgeschlagen

Infocode: 0x11000007

Die Einrichtung des Steuerkanals (für DNS-Anfragen) ist aufgrund unzureichender IIPs fehlgeschlagen.

Wenden Sie sich mit dem Fehlercode und den Client-Protokollen an den Citrix-Support.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

Abmeldung nicht möglich, da Sitzung beendet wurde

Dieses Problem kann aufgetreten sein, weil der Clientcomputer (Tastatur oder Maus) länger als die konfigurierte Zeitüberschreitung im Leerlauf war.

Infocode: 0x12000001

Versuchen Sie, sich erneut beim Citrix Secure Access-Client anzumelden.

Die Sitzung wird zwangsweise beendet

Die Sitzung wird zwangsweise beendet, wenn das konfigurierte Timeout erreicht ist.

Infocode: 0x12000002

Versuchen Sie, sich erneut beim Citrix Secure Access-Client anzumelden.

Der Anwendungsstart ist fehlgeschlagen, da die Sitzung abgelaufen ist

Infocode: 0x13000001

- Die ZTNA-Sitzung ist während des App-Starts abgelaufen.

- Versuchen Sie, sich erneut beim Citrix Secure Access-Client anzumelden.

Der Anwendungsstart ist aufgrund eines Lizenzproblems fehlgeschlagen

Infocode: 0x13000002

- Überprüfen Sie, ob eine Berechtigung für die Secure Private Access-Dienstlizenz besteht.

- Wenn Sie keinen Anspruch haben, wenden Sie sich zur Überprüfung der Lizenz an den Citrix Support.

Weitere Informationen finden Sie unter https://www.citrix.com/buy/licensing/product.html.

Der Start der Anwendung ist fehlgeschlagen, da der Zugriff vom Dienst verweigert wurde

Infocode: 0x13000003, 0x13000008, 0x001800DF

Der Anwendungsstart wird gemäß der Richtlinienkonfiguration für den Benutzer und die Anwendung verweigert.

Folgendes sicher.

- Dieselben Ziele werden nicht in mehreren Anwendungen verwendet (HTTP, HTTPS, TCP, UDP)

- Es gibt keine überlappenden Ziele bei mehreren Anwendungen.

- Zugriffsrichtlinien sind an die Anwendungen gebunden.

Überprüfen Sie auch die Bedingungen und Aktionen der für die abgelehnte Anwendung konfigurierten Richtlinien. Überprüfen Sie dann die Richtlinienbedingungen und -maßnahmen.

Einzelheiten finden Sie unter Zugriffsrichtlinien.

Der Anwendungsstart ist fehlgeschlagen, da der Client den Dienst nicht erreichen kann

Infocode: 0x13000004, 0x13000005

- Überprüfen Sie, ob der Secure Private Access Service erreichbar ist.

- Starten Sie die App erneut.

- Wenn die App längere Zeit nicht erreichbar ist, wenden Sie sich mit dem Fehlercode und den Client-Protokollen an den Citrix-Support.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

Der Anwendungsstart ist fehlgeschlagen, da die Richtlinienauswertung und die Konfigurationsüberprüfung fehlgeschlagen sind

Infocode: 0x13000007

Der Anwendungsstart ist fehlgeschlagen, da die Richtlinienauswertung und Konfigurationsvalidierung durch den Secure Private Access-Dienst fehlgeschlagen ist.

Für das aufgerufene Zielkonnte keine Anwendung gefunden werden.

Der Start der Anwendung ist fehlgeschlagen, da der Zugriff vom Dienstverweigert wurde.

Der Anwendungsstart ist aufgrund von Problemen in der Anwendungsdomänentabelle fehlgeschlagen

Infocode: 0x13000009

Der Anwendungsstart ist fehlgeschlagen, da in der Anwendungsdomänentabelle kein Eintrag für das aufgerufene Ziel vorhanden ist.

Überprüfen Sie, ob der Routeneintrag für die Anwendung in Sicherer privater Zugriff > Einstellungen > Anwendungsdomänerichtig konfiguriert ist.

Der Client hat die Verbindung mit dem Secure Private Access-Dienst geschlossen

Infocode: 0x1300000B

- Überprüfen Sie, ob der Endbenutzer die Verbindung manuell geschlossen hat.

- Wenn nicht, wenden Sie sich mit dem Fehlercode und den Client-Protokollen an den Citrix-Support.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

FQDN kann vom DNS-Server nicht aufgelöst werden

Infocode: 0x1300000C

Dieses Problem tritt auf, wenn das Connectorgerät DNS für FQDNs nicht auflösen kann.

- Prüfen Sie den DNS-Eintrag für den jeweiligen App-FQDN im DNS-Server.

- Stellen Sie sicher, dass in den Connector Appliances ein geeigneter DNS-Server konfiguriert ist. Weitere Einzelheiten finden Sie unter Konfigurieren der Netzwerkeinstellungen auf der Connector Appliance-Verwaltungsseite.

Die Anwendung konnte nicht gefunden werden

Infocode: 0x001800DE

Möglicherweise können Sie die Anwendung für das aufgerufene Ziel für den Benutzer nicht finden. Dies kann auftreten, wenn die Zuordnung des Ziels zum Ressourcenstandort in der Anwendungsdomänentabelle fehlt.

- Stellen Sie sicher, dass die TCP/UDP- oder HTTP-Anwendung für das aufgerufene Ziel konfiguriert ist.

- Stellen Sie sicher, dass der Benutzer über ein Abonnement der Anwendung für das aufgerufene Ziel verfügt.

- Zur Bewerbung gelangen Sie im Verwaltungsportal.

- Bearbeiten Sie die App und gehen Sie zur Registerkarte Abonnement .

- Stellen Sie sicher, dass der Zielbenutzer einen Eintrag in der Abonnementliste hat.

- Stellen Sie sicher, dass die Tabelle Anwendungsdomäne das Ziel und den entsprechenden Ressourcenspeicherort hat.

Die Liste der konfigurierten Anwendungsziele konnte nicht abgerufen werden

Infocode: 0x001800D3

- Stellen Sie sicher, dass mindestens eine TCP/UDP/HTTP-App konfiguriert ist. Einzelheiten finden Sie unter Anwendungen hinzufügen und verwalten.

- Stellen Sie sicher, dass die Seite „Anwendungsdomäne“ (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne) nicht leer ist oder dass nicht alle Einträge deaktiviert sind. Die in der TCP/UDP/HTTP-Anwendung konfigurierten Ziele werden dieser Tabelle automatisch hinzugefügt. Es wird empfohlen, die Ziele oder URLs der aktiven TCP/UDP/HTTP-Anwendung in der Anwendungsdomänentabelle nicht zu löschen oder zu deaktivieren.

Problem mit der Anwendungskonfiguration

Die Anwendungskonfiguration enthält ein Sonderzeichen oder ein Problem mit der Richtlinienkonfiguration.

Infocode: 0x001800D9, 0x001800DA

Folgendes sicher:

- Die App-Konfiguration enthält keine nicht unterstützten Zeichen.

- Die Ziel-IP-Adresse oder der IP-Adressbereich oder die IP-CIDR sind gültig.

- Das Anwendungsziel ist in der Anwendungsdomänentabelle aktiviert (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne).

- Die Richtlinien werden konfiguriert und an die jeweilige Anwendung gebunden.

- Die Konfiguration der Zugriffsrichtlinie ist korrekt.

Problem mit dem Ressourcenstandort

Infocode: 0x001800DB

-

Stellen Sie sicher, dass ein Ressourcenstandort konfiguriert ist.

- Wählen Sie im Citrix Cloud-Hamburgermenü Ressourcenstandortaus.

- Stellen Sie sicher, dass der erwartete Ressourcenstandort konfiguriert ist und sich im Status „Aktiv“ befindet.

-

Stellen Sie sicher, dass in der Anwendungsdomänentabelle ein korrekter Ressourcenstandort für das Ziel ausgewählt ist (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne).

Die in der TCP/UDP/HTTP-Anwendung konfigurierten Ziele werden dieser Tabelle automatisch hinzugefügt. Es wird empfohlen, die Ziele oder URLs der aktiven TCP/UDP/HTTP-Anwendung in der Anwendungsdomänentabelle nicht zu löschen oder zu deaktivieren.

Die erweiterte Sicherheitsrichtlinie ist an die HTTP-Anwendung gebunden

Infocode: 0x001800DC, 0x001800DD, 0x13000006

Auf HTTP-Anwendungen, die an eine erweiterte Sicherheitsrichtlinie gebunden sind, wird über den Citrix Secure Access-Client zugegriffen.

- Stellen Sie sicher, dass nicht dasselbe Ziel sowohl für TCP/UDP- als auch für HTTP-Anwendungen verwendet wird.

- Wenn die erweiterte Sicherheitsrichtlinie für die HTTP/HTTPS-Anwendung aktiviert ist, wird empfohlen, nur über die Citrix Workspace-App oder den Citrix Remote Browser Isolation-Dienst auf die App zuzugreifen.

-

Deaktivieren Sie die erweiterte Sicherheitskontrolle für HTTP/HTTPS-Anwendungen, um über den Citrix Secure Access-Client auf die App zuzugreifen.

- Gehen Sie zum Secure Private Access-Verwaltungsportal.

- Klicken Sie auf die Registerkarte Anwendungen und suchen Sie nach dem Richtliniennamen für die aufgerufene HTTP/HTTPS-Zielanwendung.

- Klicken Sie auf die Registerkarte Zugriffsrichtlinien und suchen Sie nach dem zuvor ermittelten Richtliniennamen.

- Wählen Sie die Richtlinie aus und klicken Sie auf Bearbeiten.

- Ändern Sie die Aktion von Zugriff erlauben mit Einschränkung in Zugriff erlauben.

Einzelheiten zur Konfiguration finden Sie unter Anwendungen hinzufügen und verwalten.

Hinweis:

Der Citrix Remote Browser Isolation-Dienst war früher als Secure Browser-Dienst bekannt.

Die Länge des Hostnamens überschreitet 256 Zeichen

Infocode: 0x001800EA

Der in der Anwendungsstartanforderung empfangene Hostname überschreitet 256 Zeichen.

Es wird empfohlen, dass die FDQN-Zeichenlänge 256 nicht überschreitet.

Ungültige IP-Adresse

Infocode: 0x001800ED

Die in der Anwendungsstartanforderung empfangene IP-Adresse ist ungültig.

Es wird empfohlen, von den Clients aus nur auf eine gültige private IP-Adresse zuzugreifen.

Es kann keine Ende-zu-Ende-Verbindung hergestellt werden

Infocode: 0x001800EF

Es kann keine End-to-End-Verbindung zwischen dem Client und dem im Ressourcenstandort konfigurierten Server hergestellt werden.

- Stellen Sie sicher, dass der Ressourcenstandort den Status „Aktiv“ hat.

- Wählen Sie im Citrix Cloud-Hamburgermenü Ressourcenstandortaus.

- Führen Sie eine Integritätsprüfung für die Connector Appliances am jeweiligen Ressourcenstandort durch.

- Wenn das Problem dadurch nicht behoben wird, starten Sie die Connector-virtuelle Maschine neu.

- Verwalten eines Connectorgeräts mit hoher Verfügbarkeit

- Wählen Sie im Citrix Cloud-Hamburgermenü Ressourcenstandortaus.

- Stellen Sie sicher, dass der Ressourcenstandort über mindestens zwei Connector Appliances verfügt.

-

Folgendes sicher:

- Das LAN des Ressourcenstandorts ist betriebsbereit.

- Keine Firewalls oder Proxys in der Mitte, die den Anschluss des Connector Appliance an den Dienst oder die Back-End-Server blockieren.

- Das Client-Netzwerk ist intakt.

- Private Back-End-Server sind fehlerfrei.

- Die DNS-Server sind fehlerfrei.

- FQDNs sind auflösbar.

Wenn damit keine Probleme bestehen, gehen Sie wie folgt vor:

- Rufen Sie die Transaktions-ID für diesen Fehler aus den Diagnoseprotokollen ab.

- Filtern Sie alle Ereignisse, die mit der Transaktions-ID im Dashboard des Secure Private Access-Dienstes übereinstimmen.

- Überprüfen Sie die Diagnoseprotokolle entsprechend der Transaktions-ID vom Dashboard des Secure Private Access-Dienstes und ergreifen Sie dann entsprechend die entsprechenden Maßnahmen.

- Überprüfen Sie, ob in der Anwendungsdomänentabelle ein korrekter Ressourcenstandort als Ziel ausgewählt ist (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne).

- Überprüfen Sie, ob die Anwendung (Secure Private Access > Applications) mit der richtigen IP-Adresse, dem richtigen Port und dem richtigen FQDN konfiguriert ist.

Wenn keiner dieser Schritte das Problem behebt, wenden Sie sich mit dem der Transaktions-ID entsprechenden Fehlercode an den Citrix Support und sammeln Sie Client-Protokolle.

Informationen zum Sammeln von Client-Debugprotokollen finden Sie unter So sammeln Sie Clientprotokolle.

In der App-Anforderung empfangenes IPv6

Infocode: 0x001800F5

In der App-Anforderung wird eine IPv6-Datei empfangen, die nicht unterstützt wird. Derzeit wird nur IPv4 unterstützt.

Bearbeiten Sie die Anwendung, um das Problem mit der IP-Adresse der Anwendung zu beheben.

- Gehen Sie zum Secure Private Access-Verwaltungsportal.

- Klicken Sie auf die Registerkarte Anwendungen.

- Suchen Sie nach der App und klicken Sie auf Bearbeiten.

Einzelheiten finden Sie unter Apps hinzufügen und verwalten.

UDP-Verkehr konnte nicht übermittelt werden

Infocode: 0x001800F9

UDP-Verkehr konnte nicht übermittelt werden, da die Client-Verbindung verloren ging

- Überprüfen Sie, ob die Client-Sitzung aktiv ist.

- Melden Sie sich ab und erneut an.

Die Übermittlung des UDP-Datenverkehrs ist fehlgeschlagen

Infocode: 0x001800FF

- Suchen Sie die Transaktions-ID für den Fehlercode und filtern Sie alle Ereignisse, die mit der Transaktions-ID übereinstimmen, im Dashboard des Secure Private Access-Dienstes.

- Überprüfen Sie, ob in der anderen Komponente, die der Transaktions-ID entspricht, ein Fehler aufgetreten ist. Wenn bei anderen Komponenten ein Problem festgestellt wird, ergreifen Sie die entsprechenden Maßnahmen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich mit dem Fehlercode und der entsprechenden Transaktions-ID an den Citrix Support.

Der Anwendungsstart ist aufgrund von Netzwerkverbindungsproblemen fehlgeschlagen

Infocode: 0x10000401

Fehler beim Starten der Anwendung aufgrund von Netzwerkkonnektivitätsproblemen zwischen Connector Appliance und Secure Workspace Access-Dienst

- Überprüfen Sie die öffentliche Internetverbindung des Connectorgeräts.

- Überprüfen Sie, ob Proxy- oder Firewall-Regeln die Verbindung blockieren.

- Wenn ein Proxy das Problem verursacht, umgehen Sie den Proxy und versuchen Sie, die App erneut zu starten.

- Überprüfen Sie den Integritätsstatus des Connector Appliance (Citrix Cloud > Ressourcenstandort).

Einzelheiten zu den Netzwerkeinstellungen finden Sie unter Netzwerkeinstellungen für Ihr Connector Appliance.

Die Registrierung des Connectorgeräts beim Secure Private Access-Dienst ist fehlgeschlagen

Infocode: 0x10000402, 0x1000040C

- Gehen Sie zur Administratorseite der Connector Appliances und überprüfen Sie die Connector-Zusammenfassung.

- Wenn der Connector-Status nicht gut ist, gehen Sie zum Ressourcenstandort im Verwaltungsportal.

- Führen Sie eine Integritätsprüfung für die Connector Appliances am jeweiligen Ressourcenstandort durch.

- Wenn die Integritätsprüfung fehlschlägt, starten Sie die Connector-VM neu.

- Überprüfen Sie die Connector-Zusammenfassung und führen Sie die Integritätsprüfung erneut aus.

Einzelheiten zu den Netzwerkeinstellungen finden Sie unter Netzwerkeinstellungen für Ihr Connector Appliance.

Konnektivitätsproblem mit dem Connectorgerät

Infocode: 0x10000403, 0x10000404, 0x10000407, 0x1000040A, 0x1000040B, 0x1000040F, 0x10000410

- Suchen Sie in der Transaktions-ID nach dem Fehlercode.

- Filtern Sie alle Ereignisse, die mit der Transaktions-ID im Secure Private Access-Dashboard übereinstimmen.

- Überprüfen Sie, ob in der anderen Komponente, die mit der Transaktions-ID übereinstimmt, ein Fehler aufgetreten ist. Führen Sie ggf. die entsprechende Problemumgehung durch, die zu diesem Fehlercode passt.

-

Wenn bei anderen Komponenten kein Fehler gefunden wird, gehen Sie wie folgt vor:

- Gehen Sie zur Administratorseite von Connector Appliances.

- Laden Sie den Diagnosebericht herunter. Einzelheiten finden Sie unter Erstellen eines Diagnoseberichts.

- Erfassen Sie die Paketverfolgung. Weitere Einzelheiten finden Sie unter Überprüfen Sie Ihre Netzwerkverbindung.

- Wenden Sie sich mit diesem Diagnosebericht und der Paketverfolgung zusammen mit dem Fehlercode und der Transaktions-ID an den Citrix-Support.

Konnektivitätsprobleme mit Connector Appliance und privaten TCP/UDP-Back-End-Servern

Infocode: 0x10000405, 0x10000408, 0x10000409, 0x1000040D, 0x1000040E, 0x10000412

Connector Appliance hat ein Verbindungsproblem mit den privaten TCP/UDP-Back-End-Servern.

- Überprüfen Sie, ob der Back-End-Server, mit dem der Endbenutzer eine Verbindung herstellen möchte, aktiv ist und die Anforderungen empfangen kann.

- Überprüfen Sie die Erreichbarkeit der Back-End-Server innerhalb des Unternehmensnetzwerks.

- Überprüfen Sie die Proxy-Einstellungen, um festzustellen, ob der Connector daran gehindert wird, den Back-End-Server zu erreichen.

- Wenn die Anfrage eine FQDN-basierte App betrifft, prüfen Sie den DNS-Eintrag für die jeweilige App im DNS-Server.

Connector Appliance kann DNS für FQDNs nicht auflösen

Infocode: 0x10000406

- Prüfen Sie den DNS-Eintrag für den jeweiligen App-FQDN im DNS-Server.

- Stellen Sie sicher, dass in den Connector Appliances ein geeigneter DNS-Server konfiguriert ist. Weitere Einzelheiten finden Sie unter Konfigurieren der Netzwerkeinstellungen auf der Connector Appliance-Verwaltungsseite.

Private Serververbindung beendet

Infocode: 0x10000411

Die Verbindung zum privaten Server wird vom Client oder dem Secure Private Access-Dienst beendet.

- Überprüfen Sie, ob der Endbenutzer die Anwendung geschlossen hat.

- Überprüfen Sie andere Diagnoseprotokolle, die mit der Transaktions-ID dieses Protokolls übereinstimmen, und ergreifen Sie entsprechend die entsprechenden Maßnahmen.

- Starten Sie die App erneut.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich mit dem Fehlercode und der Transaktions-ID an den Citrix Support.

Verbindung zum privaten Dienst-IP oder FQDN konnte nicht hergestellt werden oder Daten konnten nicht gesendet werden

Infocode: 0x10000413

- Private Serververbindung beendet

- [Konnektivitätsprobleme mit Connector Appliance und privaten TCP/UDP-Backend-Servern](/en-us/citrix-secure-private-access/service/secure-private-access-troubleshooting. html#Konnektivitätsprobleme mit Connector-Appliance und privaten TCP/UDP-Backend-Servern). Überprüfen Sie die Routingdomäneneinträge. Stellen Sie sicher, dass die IP-Adressen gültig sind und auf das richtige Back-End verweisen.

Keine übereinstimmende Richtlinienbedingung

Infocode: 0x100508

Der Benutzerkontext entspricht nicht den Zugriffsregelbedingungen, die in den der App zugewiesenen Richtlinien definiert sind.

Aktualisieren Sie die Richtlinienkonfiguration, damit sie dem Kontext des Benutzers entspricht.

Der Anwendung ist keine Zugriffsrichtlinie zugeordnet

Infocode: 0x100509

- Klicken Sie in der GUI des Citrix Secure Private Access-Dienstes im linken Navigationsbereich auf Zugriffsrichtlinien .

- Stellen Sie sicher, dass der jeweiligen App eine Zugriffsrichtlinie zugeordnet ist.

-

Wenn der App keine Zugriffsrichtlinie zugeordnet ist, erstellen Sie eine Zugriffsrichtlinie für die App. Einzelheiten finden Sie unter Erstellen von Zugriffsrichtlinien.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Für den FQDN oder die IP-Adresse wurde keine Anwendungskonfiguration gefunden

Infocode: 0x10050A

Für den eingehenden FQDN oder die IP-Adressanforderung wurde keine passende Anwendung gefunden. Daher wird die App als unveröffentlichte Anwendung klassifiziert. Wenn dies nicht erwartet wird, gehen Sie wie folgt vor.

- Gehen Sie zum Administratorportal des Secure Private Access-Dienstes.

- Klicken Sie in der linken Navigation auf Anwendungen .

- Suchen Sie nach der App und klicken Sie auf Bearbeiten.

-

Fügen Sie der Anwendung einen FQDN oder die IP-Adresse hinzu. Sie können die genaue Domäne, IP-Adresse oder eine Platzhalterdomäne hinzufügen.

Hinweis: Das Hinzufügen eines FQDN oder einer IP-Adresse in Secure Private Access > Einstellungen > Anwendungsdomäne löst dieses Problem nicht. Es muss als Teil der Anwendungskonfiguration hinzugefügt werden.

App-Enumerationsinformationen

Infocode: 0x10050C

Dieser Code erfasst die Ergebnisse der Richtlinienbewertung mehrerer Anwendungen, auf die der Benutzer möglicherweise Anspruch hat. Der App-Zugriff kann aus folgenden Gründen verweigert werden:

- Der Benutzerkontext entspricht nicht den Zugriffsregelbedingungen, die in den der App zugewiesenen Richtlinien definiert sind. Weitere Einzelheiten finden Sie unter Keine übereinstimmende Richtlinienbedingung.

- Der Anwendung ist keine Zugriffsrichtlinie zugeordnet. Einzelheiten finden Sie unter Der Anwendung ist keine Zugriffsrichtlinie zugeordnet..

- Eine mit der Anwendung verknüpfte Richtlinie ist so konfiguriert, dass der Zugriff verweigert wird. In diesem Fall ist keine Aktion erforderlich, da dies beabsichtigt ist.

- Unerwarteter interner Fehler beim Durchsetzen der Zugriffsrichtlinie. Weitere Informationen erhalten Sie vom Citrix-Support.

Der Start der TCP/UDP-App ist fehlgeschlagen, da in der Anwendungsdomänentabelle ein Routing-Eintrag fehlt

Infocode: 0x00180101

Dieses Problem kann auftreten, wenn die Anwendungskonfiguration vorhanden ist, der Routing-Eintrag jedoch fehlt oder zuvor gelöscht wurde.

Fügen Sie einen Routing-Eintrag (Sicherer privater Zugriff > Einstellungen > Anwendungsdomäne) für das Ziel hinzu, auf das zugegriffen wird.

Der Start der TCP/UDP-App ist fehlgeschlagen, da die Konnektoren nicht fehlerfrei sind

Infocode: 0x00180102

Dieses Problem kann auftreten, wenn keiner der Konnektoren aktiv ist/auf die neue Verbindung reagiert.

Führen Sie eine Integritätsprüfung für die Connector Appliances am jeweiligen Ressourcenstandort durch.

UDP/DNS-Anforderung fehlgeschlagen, da Connector nicht erreichbar ist

Infocode: 0x00180103

Dieses Problem kann auftreten, wenn der UDP/DNS-Verkehr den Connector nicht erreichen kann.

Führen Sie eine Integritätsprüfung für die Connector Appliances am jeweiligen Ressourcenstandort durch.

Die Seite konnte nicht geladen werden, da das NGS-Cookie abgelaufen ist

Infocode: 0x20580001

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Der Abruf der Zugriffsrichtlinie ist aufgrund eines Netzwerkfehlers fehlgeschlagen

Infocode: 0x20580002

- Überprüfen Sie die URL und die Netzwerkverbindung.

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Beim Parsen des JSON-Web-Tokens ist der Abruf der Zugriffsrichtlinie fehlgeschlagen

Infocode:0x20580003

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Netzwerkfehler beim Abrufen der Zugriffsrichtliniendetails

Infocode:0x20580004

- Überprüfen Sie, ob die Zugriffsrichtlinie aktiviert ist.

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Beim Abrufen des öffentlichen Zertifikats ist der Richtlinienabruf fehlgeschlagen

Infocode: 0x20580005

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Beim Überprüfen der Signatur des JSON-Web-Tokens ist der Richtlinienabruf fehlgeschlagen

Infocode: 0x20580007

- Überprüfen Sie, ob die Netzwerkzeit und die Zeit des Benutzergeräts synchronisiert sind.

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Beim Überprüfen des öffentlichen Zertifikats ist der Richtlinienabruf fehlgeschlagen

Infocode: 0x20580008

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Die Bestimmung der Store-Umgebung zum Erstellen einer Richtlinien-URL ist fehlgeschlagen

Infocode: 0x2058000A

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Es konnte keine Antwort auf die Anforderung zum Abrufen der Zugriffsrichtlinie erhalten werden

Infocode: 0x2058000B

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Der Abruf der Zugriffsrichtlinie ist aufgrund eines abgelaufenen sekundären DS-Authentifizierungstokens fehlgeschlagen

Infocode: 0x2058000C

- Starten Sie den Browser neu und versuchen Sie, die App erneut zu öffnen.

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Connector Appliance ist nicht registriert

Infocode: 0x10200002

Überprüfen Sie die Connector Appliance-Registrierung.

Einzelheiten finden Sie unter Registrieren Sie Ihr Connector Appliance bei Citrix Cloud.

Verbindung zum Connectorgerät kann nicht hergestellt werden

Infocode: 0x10200003

Das Connectorgerät kann nicht zwischen Citrix Cloud und Ressourcenstandorten kommunizieren.

Überprüfen Sie die Connector-Registrierung.

Einzelheiten finden Sie unter Registrieren Sie Ihr Connector Appliance bei Citrix Cloud.

Verbindung zum Citrix Secure Workspace Access-Dienst ist fehlgeschlagen

Infocode: 0x10000301

Überprüfen Sie die Netzwerkeinstellungen des Connectorgeräts. Einzelheiten finden Sie unter Netzwerkeinstellungen für Ihr Connector Appliance.

Proxyserver ist nicht erreichbar

Infocode: 0x10000303, 0x10000304

Überprüfen Sie die Proxyservereinstellungen und stellen Sie sicher, dass diese für das Connectorgerät erreichbar sind. Einzelheiten finden Sie unter Registrieren Sie Ihr Connector Appliance bei Citrix Cloud.

Die Proxyserver-Authentifizierung ist fehlgeschlagen

Infocode: 0x10000305

Überprüfen Sie die Anmeldeinformationen des Proxyservers und stellen Sie sicher, dass sie im Connectorgerät richtig konfiguriert sind. Weitere Einzelheiten finden Sie unter . Nach der Registrierung Ihres Connector Appliance.

Konfigurierte Proxyserver sind nicht erreichbar

Infocode: 0x10000306

Überprüfen Sie die Netzwerkeinstellungen, Firewalleinstellungen oder Proxyservereinstellungen des Connectorgeräts. Ausführliche Informationen finden Sie in den folgenden Themen:

- Netzwerkeinstellungen für Ihre Connector Appliance

- Connector Appliance bei Citrix Cloud registrieren

- Kommunikation der Connector Appliance

Fehlerantwort vom Backend-Server erhalten

Infocode: 0x10000307

Überprüfen Sie den HTTP-Statuscode des Backend-Webservers, wenn es sich nicht um einen erwarteten Code handelt.

Anforderung kann nicht an die Ziel-URL gesendet werden

Infocode: 0x10000005

Überprüfen Sie die Ziel-URL oder die Netzwerkeinstellungen des Connectorgeräts. Einzelheiten finden Sie unter Netzwerkeinstellungen für Ihr Connector Appliance.

SSO konnte nicht verarbeitet werden

Infocode: 0x10000107

Fehler beim Abrufen der App-Konfigurationsdaten aus Citrix Cloud.

Überprüfen Sie die Netzwerkeinstellungen des Connectorgeräts und stellen Sie sicher, dass der NTP-Server konfiguriert ist und keine Zeitstreifenprobleme vorliegen. Einzelheiten finden Sie unter Netzwerkeinstellungen für Ihr Connector Appliance.

Verbindung zum Citrix Secure Workspace Access-Dienst ist fehlgeschlagen

Infocode: 0x10000108, 0x1000010B

Überprüfen Sie die Netzwerkeinstellungen des Connectorgeräts. Einzelheiten finden Sie unter Netzwerkeinstellungen für Ihr Connector Appliance.

SSO konnte nicht verarbeitet werden, SSO-Einstellungen konnten nicht ermittelt werden

Infocode: 0x1000010A

Überprüfen Sie die SSO-Konfiguration und stellen Sie sicher, dass der Server für das Connector Appliance erreichbar ist.

FormFill SSO fehlgeschlagen, falsche Konfiguration der Formular-App

Infocode: 0x10000101, 0x10000102, 0x10000103, 0x10000104

Überprüfen Sie die App-Konfiguration des SSO-Formulars und stellen Sie sicher, dass die Felder Benutzername, Kennwort, Aktion und Anmelde-URL in den App-Einstellungen richtig konfiguriert sind.

Kerberos-SSO ist fehlgeschlagen

Infocode: 0x10000202

Überprüfen Sie die Kerberos-SSO-Einstellungen auf dem Backend-Server und dem Domänencontroller. Überprüfen Sie auch die Fallback-NTLM-Authentifizierungseinstellungen.

Informationen zu den Kerberos-SSO-Einstellungen finden Sie unter Validieren Ihrer Kerberos-Konfiguration.

SSO für Authentifizierungstyp konnte nicht verarbeitet werden

Infocode: 0x10000203

Überprüfen Sie die SSO-Einstellungen im Secure Private Access-Dienst und im Backend-Server. Informationen zum Secure Private Access-Dienst finden Sie unter . Legen Sie die bevorzugte Anmeldemethode fest:.

Kerberos SSO ist fehlgeschlagen, aber auf NTLM zurückgegriffen

Infocode: 0x10000204

Das Abrufen des Kerberos-Tickets vom Domänencontroller ist fehlgeschlagen. Als sekundäre Authentifizierung hat Connector Appliance die Fallback-NTLM-Authentifizierung versucht.

Um eine erfolgreiche Kerberos-Authentifizierung zu ermöglichen, überprüfen Sie die Kerberos-SSO-Einstellungen auf dem Backend-Server und dem Domänencontroller.

Weitere Einzelheiten finden Sie unter Validieren Ihrer Kerberos-Konfiguration.

Mehrere ZTNA-berechtigte Konten, die in der Citrix Workspace-Anwendung konfiguriert sind

Infocode: 0x14000001

Konfigurieren Sie in der Citrix Workspace-Anwendung nur ein ZTNA-berechtigtes Konto.

So erfassen Sie Clientprotokolle

-

Windows-Client:

- Öffnen Sie die App und stellen Sie sicher, dass die Protokollierung aktiviert ist.

- Stellen Sie jetzt eine Verbindung zum Secure Private Access-Dienst her und reproduzieren Sie das aufgetretene Problem.

- Gehen Sie in der App zu Protokollieren und klicken Sie auf Protokolldateien sammeln. Dadurch wird die Protokolldatei generiert.

- Speichern Sie die Protokolldatei auf dem Desktop des Clientcomputers.

-

Mac-Client:

- Öffnen Sie die App und gehen Sie zu Logs > Ausführlich.

- Löschen Sie die Protokolle und fahren Sie mit der Reproduktion des Problems fort.

- Gehen Sie zurück zu Protokollen > Protokolle exportieren. Dadurch wird eine ZIP-Datei erstellt, die Protokolldateien enthält.

Antworten auf häufig gestellte Fragen

Was sind Secure Private Access-Diagnoseprotokolle?

Die Diagnoseprotokolle von Secure Private Access erfassen alle Ereignisse, die auftreten, wenn ein Benutzer auf eine beliebige Anwendung (Web/SaaS/TCP/UDP) zugreift. Diese Protokolle erfassen Gerätestatus, App-Authentifizierung, App-Aufzählung und App-Zugriffsprotokolle. Die Details werden in einem tabellarischen Format dargestellt. Sie können die Protokolle für die voreingestellte Zeit oder für eine benutzerdefinierte Zeitleiste anzeigen. Sie können dem Diagramm Spalten hinzufügen, indem Sie auf das +-Zeichen klicken, je nachdem, welche Informationen Sie im Dashboard sehen möchten. Sie können die Benutzerprotokolle im CSV-Format exportieren.

Wo finde ich Secure Private Access-Protokolle?

- Melden Sie sich bei Citrix Cloud an.

- Klicken Sie auf der Dienstkachel „Secure Private Access“ auf Verwalten.

- Klicken Sie in der Administrator-Benutzeroberfläche in der linken Navigation auf Dashboard .

- Klicken Sie im Diagramm „ Diagnoseprotokolle “ auf den Link „ Mehr anzeigen “.

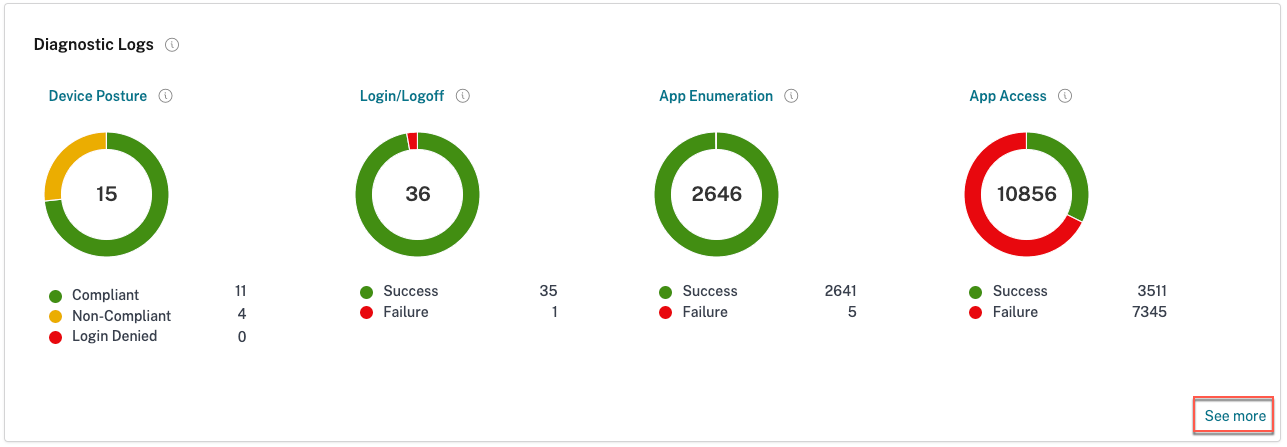

Welches Widget zeigt die Diagnoseprotokolle von Secure Private Access an?

Die Widgets Diagnoseprotokolle im Abschnitt Protokollierung und Fehlerbehebung zeigen eine Kreisdiagrammansicht aller Secure Private Access-Ereignisse im Zusammenhang mit Authentifizierung, Anwendungsstart, App-Aufzählung sowie Protokolle im Zusammenhang mit der Gerätehaltung. Die Diagnoseprotokolle von Secure Private Access rufen Ereignisse von mehreren internen Komponenten ab, von denen jede ein Ereignis sendet, wenn ein Endbenutzer auf eine Anwendung zugreift. Diese Ereignisse sind in die Kategorien unterteilt: Anmelden/Abmelden, App-Aufzählungund App-Zugriff. Das Kreisdiagramm zeigt das allgemeine Erfolgs-/Misserfolgsverhältnis jeder Kategorie. Wenn Sie auf den farbigen Kreis in einem beliebigen Diagramm klicken, gelangen Sie zu den Diagnoseprotokollen, in denen Sie die entsprechenden Ereignisse finden. Wenn Sie den Gerätestatusdienst aktiviert haben, sind auch Gerätestatusprotokolle vorhanden. Sie können auch auf den Link Mehr anzeigen klicken, um die vollständigen Diagnoseprotokolle anzuzeigen.

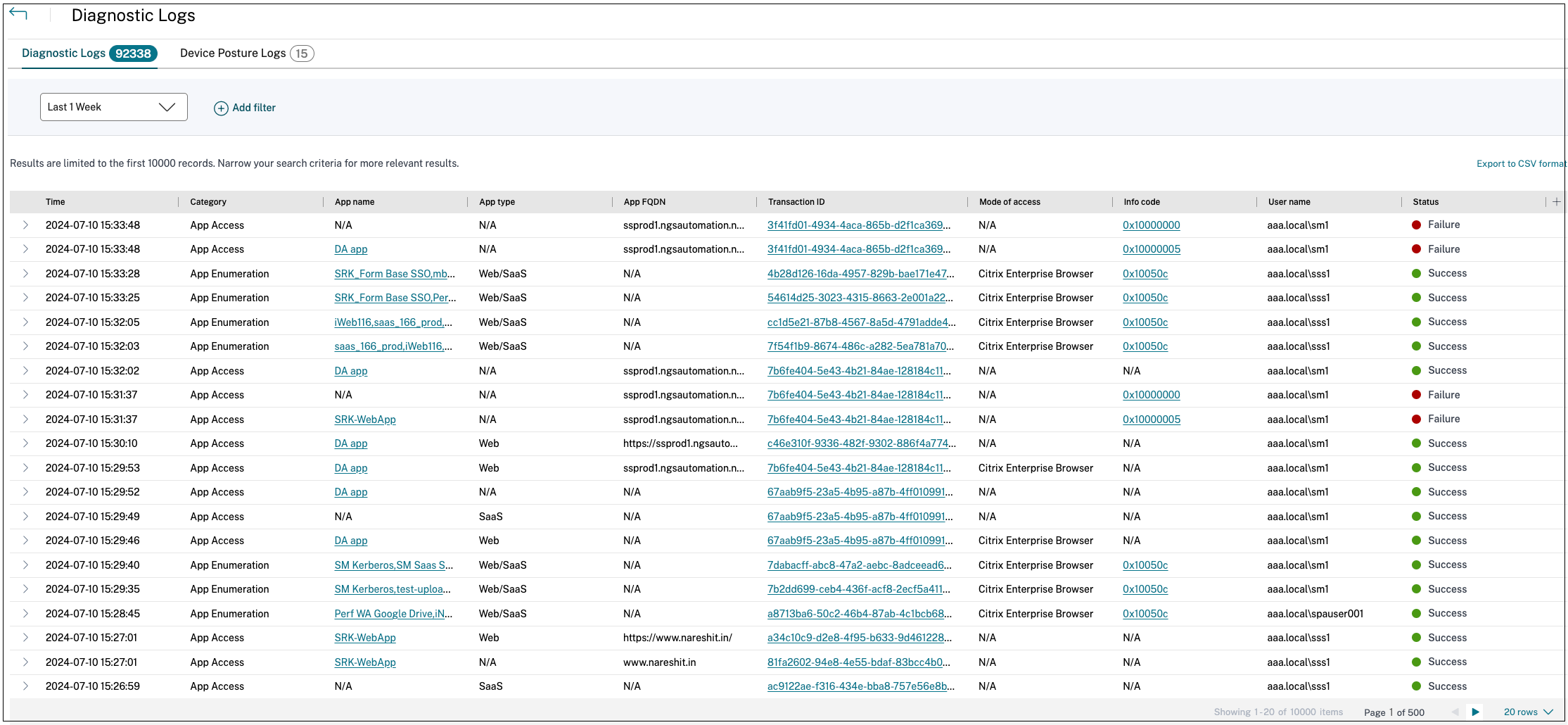

Welche Details finde ich in den Diagnoseprotokollen von Secure Private Access?

Das Dashboard „Secure Private Access-Benutzerprotokolle“ bietet standardmäßig die folgenden Details.

- Zeitstempel – Uhrzeit des Ereignisses in UTC.

- Benutzername – Benutzername des Endbenutzers, der auf die App zugreift.

- App-Name – Name der App/Apps, auf die zugegriffen wurde(n).

- Richtlinieninfo – Zeigt den Namen der Zugriffsrichtlinie(n) an, die während des Ereignisses ausgelöst wurden.

- Status – Zeigt den Status des Ereignisses an, Erfolg oder Fehler.

- Infocode – Jedes Fehlerereignis im Dashboard der Diagnoseprotokolle von Secure Private Access hat einen zugehörigen Infocode. Weitere Informationen finden Sie unter Infocode.

- Beschreibung – Zeigt den Grund für den Fehler oder weitere Details zum Ereignis an.

- APP FQDN: FQDN der aufgerufenen Anwendung

- Ereignistyp – Zeigt den Ereignistyp an, der mit der ausgeführten Operation verknüpft ist.

- Vorgangstyp – Zeigt den Vorgang an, für den das Protokoll generiert wird.

- Kategorie – Je nach Art der Veranstaltung stehen drei Kategorien zur Verfügung. Das ist App-Authentifizierung, App-Aufzählung oder App-Zugriff. Diese Optionen stehen Ihnen auch als Filteroptionen zur Verfügung. Mit diesen Optionen können Sie Protokolle je nach der Art des Problems filtern, mit dem Sie konfrontiert sind.

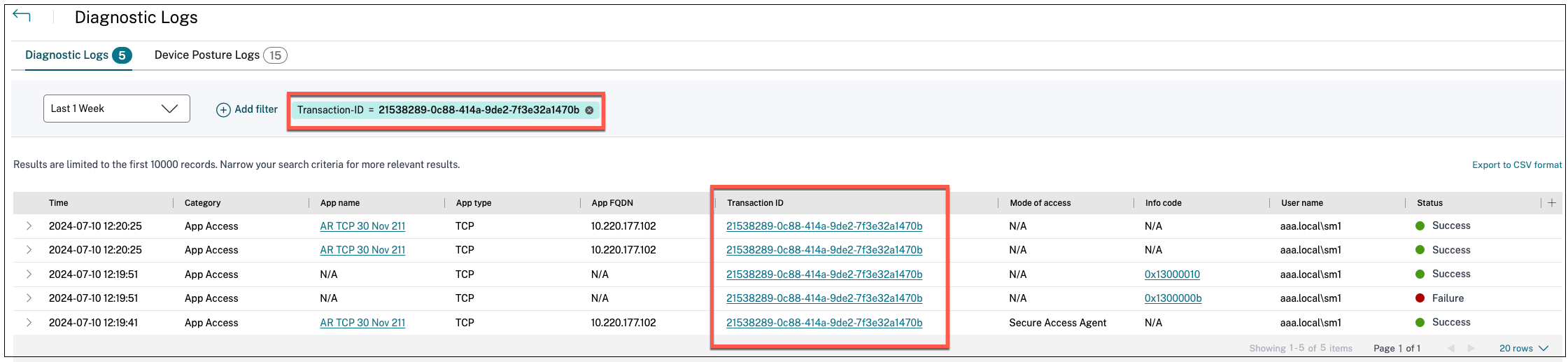

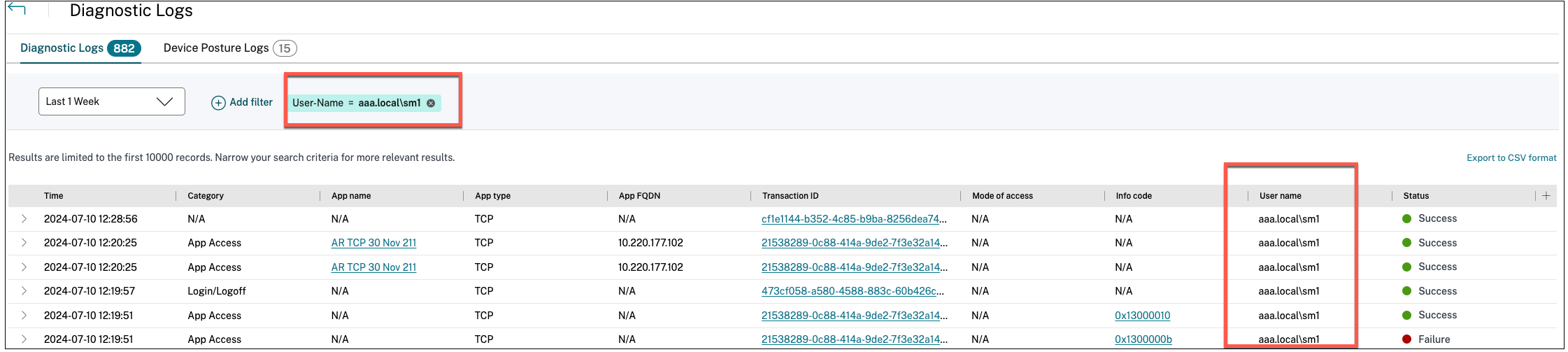

- Transaktions-ID – Die Transaktions-ID korreliert alle Secure Private Access-Protokolle für eine Zugriffsanforderung. Erfahren Sie, wie Sie eine Transaktions-IDverwenden. Die folgenden Details können durch Klicken auf die Schaltfläche + auf der rechten Seite des Dashboards abgerufen werden:

- SPA-PoP-Standort – Zeigt den Namen/die ID des PoP-Standorts des Secure Private Access-Dienstes an, der während des App-Zugriffs verwendet wurde. Siehe Sichere private Zugriffs-PoP-Standorte.

Wie filtere ich die Diagnoseprotokolle?

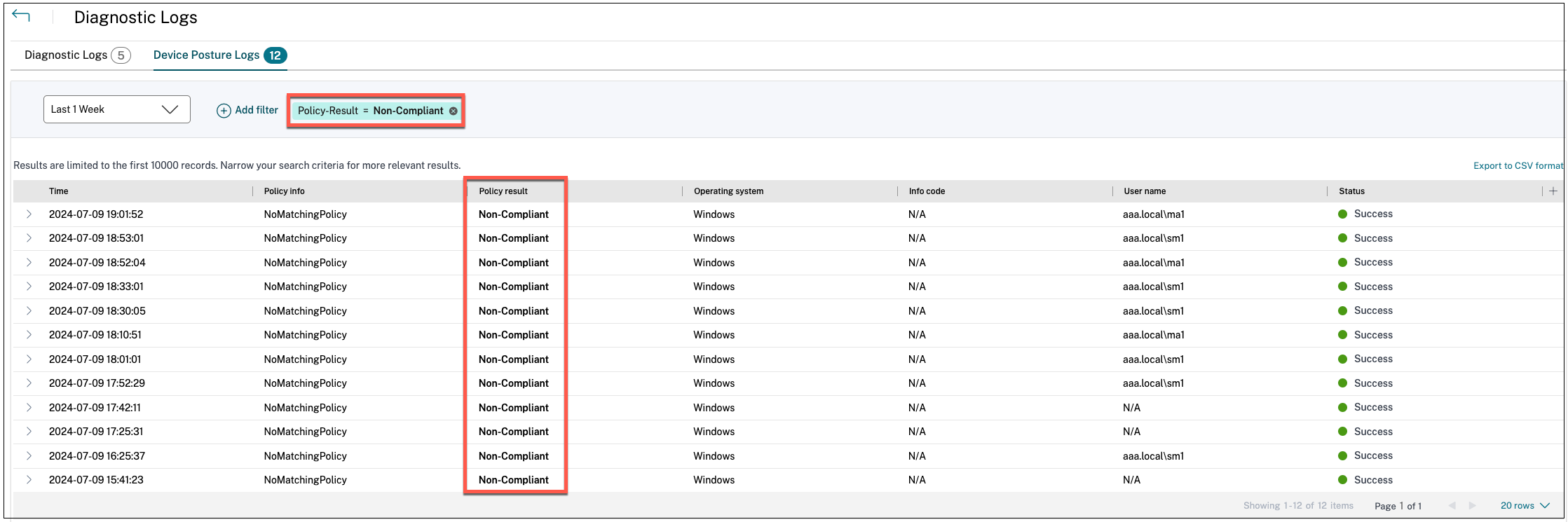

Mit der Option Filter hinzufügen können Sie Ihre Suche anhand verschiedener Kriterien wie App-Typ, Kategorie und Beschreibung verfeinern. Sie können beispielsweise im Suchfeld auf „Transaktions-ID =“ (entspricht einem bestimmten Wert) klicken und „21538289-0c88-414a-9de2-7f3e32a1470b“ eingeben, um nach allen Protokollen zu suchen, die mit dieser Transaktions-ID in Zusammenhang stehen. Einzelheiten zu den Suchoperatoren, die mit der Filteroption verwendet werden können, finden Sie unter Suchoperatoren.

Sie können auch die verschiedenen Filteroptionen verwenden, um Ihre Suche in den Device Posture-Protokollen zu verfeinern.

Welche Ereignisse werden in den Diagnoseprotokollen von Secure Private Access erfasst?

Die Diagnoseprotokolle von Secure Private Access erfassen die folgenden Ereignisse:

- Gerätestatus: Gerätestatus des Endbenutzers. Diese Protokolle erfassen Informationen zu den Ergebnissen der Gerätehaltung. Ob das Gerät basierend auf Ihrer Gerätestatusrichtlinie als konform, nicht konform oder als Zugriffsverweigerung eingestuft wurde.

- Anmelden/Abmelden: Ereignisse zum Anmelde- oder Abmeldestatus des Endbenutzers beim Citrix Secure Access-Client und zur Authentifizierung beim Arbeitsbereich (interne oder externe Anbieter).