Adaptive Zugriffs- und Sicherheitskontrollen für Enterprise Web- und SaaS-Anwendungen — Vorschau

In den sich ständig ändernden Situationen von heute ist die Anwendungssicherheit für jedes Unternehmen von entscheidender Bedeutung. Kontextbezogene Sicherheitsentscheidungen zu treffen und dann den Zugriff auf die Anwendungen zu ermöglichen, reduziert die damit verbundenen Risiken und ermöglicht gleichzeitig den Zugriff für Benutzer.

Die Funktion für den adaptiven Zugriff des Citrix Secure Private Access-Dienstes bietet einen umfassenden Zero-Trust-Zugriffsansatz, der sicheren Zugriff auf die Anwendungen ermöglicht. Durch den adaptiven Zugriff können Administratoren granularen Zugriff auf die Apps gewähren, auf die Benutzer basierend auf dem Kontext zugreifen können. Der Begriff “Kontext” bezieht sich hier auf Benutzer, Benutzergruppen, Gerätehaltung und die Plattform (Mobilgerät oder Desktop-Computer), von der aus der Benutzer auf die Anwendung zugreift.

Die adaptive Zugriffsfunktion wendet kontextbezogene Richtlinien auf die Anwendungen an, auf die zugegriffen wird. Diese Richtlinien bestimmen die Risiken basierend auf dem Kontext und treffen dynamische Zugriffsentscheidungen, um den Zugriff auf die Enterprise Web- oder SaaS-Apps zu gewähren oder zu verweigern.

Funktionsweise

Um den Zugriff auf Anwendungen zu gewähren oder zu verweigern, erstellen Administratoren Richtlinien basierend auf den Benutzern, Benutzergruppen, den Geräten, von denen aus die Benutzer auf die Anwendungen zugreifen, dem Standort (Land oder Netzwerkstandort), von dem aus der Benutzer auf die Anwendung zugreift, und dem Benutzerrisikowert.

Die Richtlinien für den adaptiven Zugriff haben Vorrang vor den anwendungsspezifischen Sicherheitsrichtlinien, die beim Hinzufügen von SaaS oder einer Web-App im Secure Private Access-Dienst konfiguriert werden.

Bedenken Sie beispielsweise, dass die Microsoft Word-App für Benutzer Emp1 und Emp2 abonniert ist. Die erweiterten Sicherheitsoptionen wie Drucken einschränken, Downloads einschränken und Wasserzeichen anzeigen werden für die Anwendung aktiviert, während die App zum Secure Private Access-Dienst hinzugefügt wird.

Der Administrator muss eine Richtlinie erstellen, um Richtlinien auf App-Ebene anzuwenden. Wenn die kontextabhängige Richtlinie basierend auf dem Kontext nicht übereinstimmt, greift sie automatisch auf die Richtlinie auf App-Ebene zurück. Dann kann der Administrator eine weitere Richtlinie ohne kontextabhängige Sicherheitskontrollen für Emp2 erstellen.

In diesem Szenario werden die erweiterten Sicherheitsoptionen angewendet, wenn der Emp1 auf die App zugreift. Für Emp2 überschreibt die Richtlinie für den adaptiven Zugriff jedoch die Richtlinien auf App-Ebene, sodass die erweiterten Sicherheitsoptionen für Emp2 nicht durchgesetzt werden.

Die adaptiven Zugriffsrichtlinien werden in drei Szenarien bewertet:

Kunden mit Anspruch auf adaptiven Zugriff

Kunden, die Anspruch auf den Dienst Citrix Secure Private Access haben, erhalten die Adaptive Access-Funktion ohne zusätzliche Kosten. Darüber hinaus muss die Funktion für den adaptiven Zugriff für diesen Kunden aktiviert sein.

Richtlinie für den adaptiven Zugriff erstellen

- Klicken Sie auf der Secure Private Access-Servicekachel auf Verwalten.

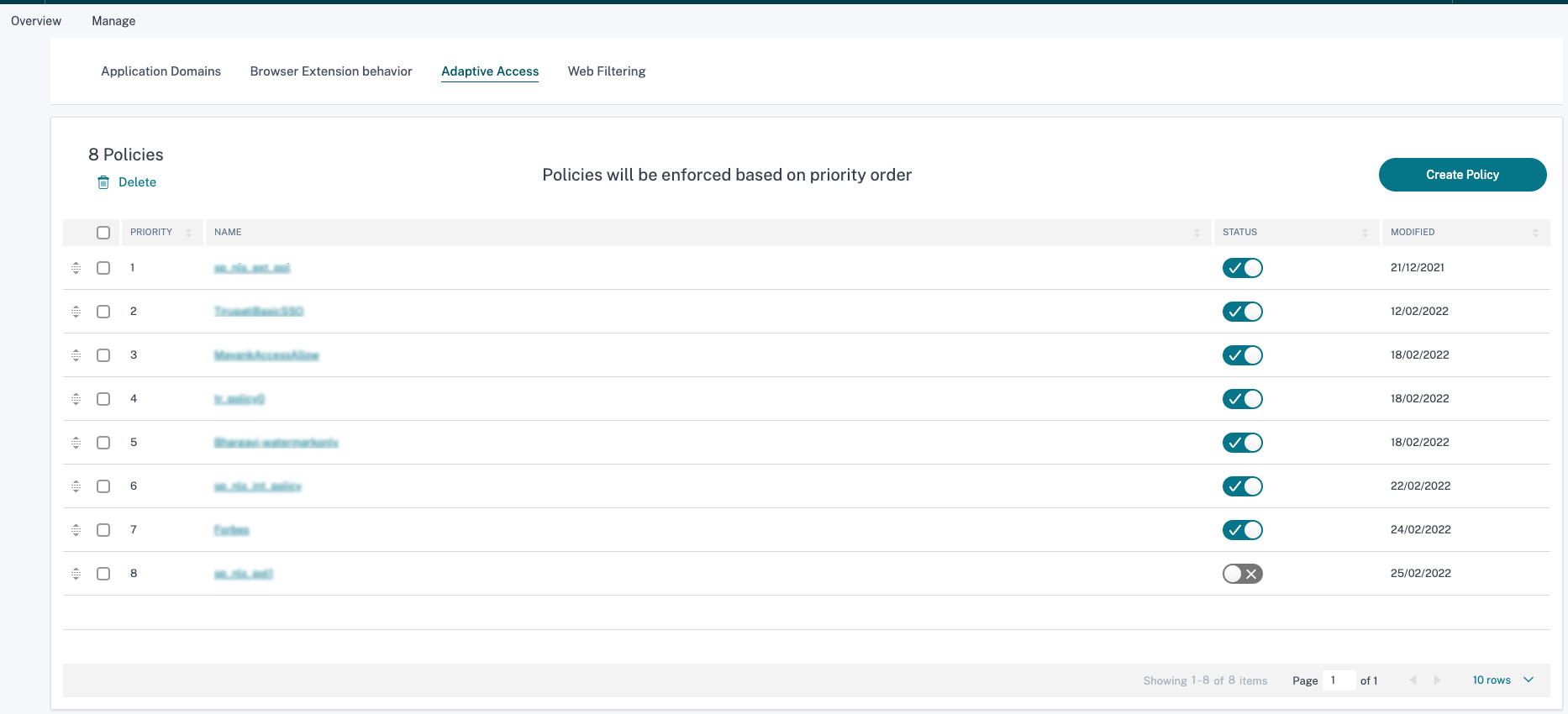

- Klicken Sie auf die Registerkarte Verwalten und dann auf Adaptiver Zugriff.

-

Klicken Sie auf Richtlinie erstellen.

-

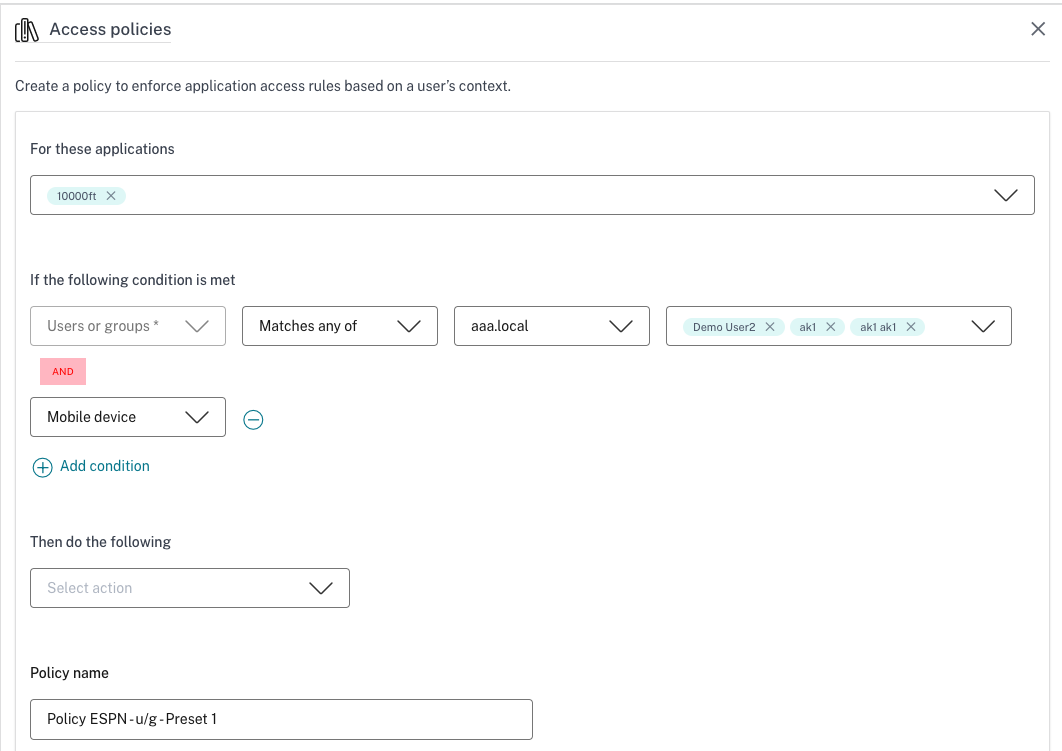

FÜR BENUTZER DIESER ANWENDUNGEN — Dieses Feld listet alle Anwendungen auf, die ein Administrator im Secure Private Access-Dienst konfiguriert hat. Administratoren können die Anwendungen auswählen, auf die diese Kontextrichtlinie angewendet werden muss.

-

WENN DIE FOLGENDE BEDINGUNG ERFÜLLT IST — Wählen Sie den Kontext aus, für den diese Richtlinie für den adaptiven Zugriff bewertet werden muss.

-

Klicken Sie auf Bedingung hinzufügen, um zusätzliche Bedingungen hinzuzufügen, die Ihren Anforderungen entsprechen. Ein UND-Vorgang wird für die Bedingungen ausgeführt, und dann wird die Richtlinie für den adaptiven Zugriff bewertet.

-

DANN TUN SIE FOLGENDES - Wenn die eingestellte Bedingung übereinstimmt, können Administratoren die Aktion auswählen, die für die Benutzer ausgeführt werden soll, die auf die Anwendung zugreifen.

- Zugriff verweigern — Wenn diese Option ausgewählt ist, wird der Zugriff auf die Apps verweigert. Alle anderen Optionen sind ausgegraut.

-

App-Zugriff mit den folgenden Sicherheitskontrollen zulassen — Wählen Sie eine der voreingestellten Kombinationen von Sicherheitsrichtlinien aus. Diese Kombinationen aus Sicherheitsrichtlinien sind im System vordefiniert. Administratoren können keine anderen Kombinationen ändern oder hinzufügen.

Um eine andere voreingestellte Sicherheitsrichtlinie auf denselben Satz von Anwendungen anzuwenden, den Sie ausgewählt haben, müssen Administratoren eine Richtlinie erstellen und dann die Kombination aus Sicherheitsrichtlinien auswählen.

- App-Zugriff nur von Citrix Workspace-Desktopclients — Wählen Sie diese Option, um Benutzern den Zugriff auf Apps nur von den Citrix Workspace-Desktopclients aus zu ermöglichen.

- Eine Anwendung über den sicheren Browser starten — Wählen Sie diese Option, um eine Anwendung unabhängig von anderen erweiterten Sicherheitseinstellungen immer im Remote-Browser-Isolationsdienst zu starten.

Hinweis:

-

Die Optionen Preset 4, Preset 5und Preset 6 sind nur für Enterprise-Webanwendungen aktiviert. Wenn ein Administrator eine SaaS-App zusammen mit Web-Apps in der Liste der Apps ausgewählt hat, sind die Optionen Preset 4, Preset 5 und Preset 6 deaktiviert.

-

Administratoren können eine voreingestellte Sicherheitsrichtlinie auswählen und in derselben Richtlinie auch die Option zum Starten einer Anwendung über den sicheren Browser auswählen. Beide Bedingungen sind unabhängig voneinander.

- Geben Sie unter RICHTLINIENNAMEden Namen der Richtlinie ein.

- Schalten Sie den Kippschalter EIN, um die Richtlinie zu aktivieren.

- Klicken Sie auf Richtlinie erstellen.

Adaptiver Zugriff basierend auf Benutzern oder Gruppen

Verwenden Sie das Verfahren Erstellen einer Richtlinie für adaptiven Zugriff mit den folgenden Änderungen, um eine Richtlinie für adaptiven Zugriff basierend auf Benutzern oder Gruppen zu konfigurieren.

-

Wählen Sie unter WENN DIE FOLGENDE BEDINGUNG ERFÜLLT ISTdie Option Benutzer oder Gruppenaus.

- Wenn Sie mehrere Benutzer oder Gruppen konfiguriert haben, wählen Sie je nach Anforderung eine der folgenden Optionen aus.

- Übereinstimmung mit allen — Die Benutzer oder Gruppen müssen mit allen in der Datenbank konfigurierten Benutzern oder Gruppen übereinstimmen.

- Stimmt mit keinem überein — Die Benutzer oder Gruppen stimmen nicht mit den in der Datenbank konfigurierten Benutzern oder Gruppen überein.

- Schließen Sie die Konfiguration der Richtlinie ab.

Adaptiver Zugriff basierend auf Geräten

Um eine Richtlinie für adaptiven Zugriff basierend auf der Plattform (Mobilgerät oder Desktop-Computer) zu konfigurieren, von der aus der Benutzer auf die Anwendung zugreift, verwenden Sie das Verfahren Erstellen einer Richtlinie für adaptiven Zugriff mit den folgenden Änderungen.

- Wählen Sie unter WENN DIE FOLGENDE BEDINGUNG ERFÜLLT ISTdie Option Desktop oder Mobilgerätaus.

- Schließen Sie die Konfiguration der Richtlinie ab.

Adaptiver Zugriff basierend auf dem Standort

Ein Administrator kann die Richtlinie für den adaptiven Zugriff basierend auf dem Standort konfigurieren, von dem aus der Benutzer auf die Anwendung zugreift. Der Standort kann das Land sein, von dem aus der Benutzer auf die Anwendung zugreift, oder der Netzwerkstandort des Benutzers. Der Netzwerkstandort wird mithilfe eines IP-Adressbereichs oder Subnetzadressen definiert.

Verwenden Sie das Verfahren Erstellen einer Richtlinie für adaptiven Zugriff mit den folgenden Änderungen, um eine Richtlinie für adaptiven Zugriff basierend auf dem Speicherort zu konfigurieren.

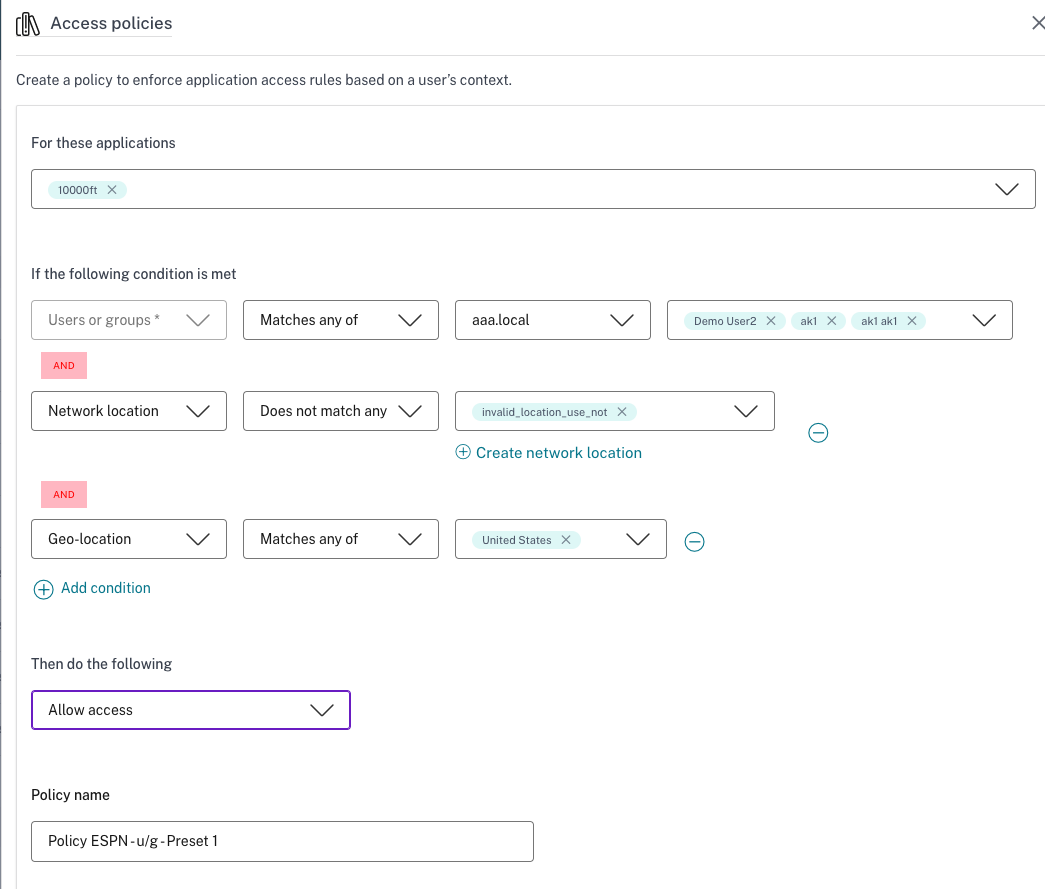

- Wählen Sie unter WENN DIE FOLGENDE BEDINGUNG ERFÜLLT ISTdie Option GEO-LOCATION oder Netzwerkstandortaus.

- Wenn Sie mehrere Geo-Locations oder Netzwerkstandorte konfiguriert haben, wählen Sie je nach Anforderung eine der folgenden Optionen aus.

- Übereinstimmung mit allen — Die geografischen Standorte oder Netzwerkstandorte müssen mit allen in der Datenbank konfigurierten geografischen Standorten oder Netzwerkstandorten übereinstimmen.

- Stimmt mit keinem überein — Die geografischen Standorte oder Netzwerkstandorte stimmen nicht mit den in der Datenbank konfigurierten geografischen oder Netzwerkstandorten überein.

Hinweis:

-

Wenn Sie Geo-Locationauswählen, wird die Quell-IP-Adresse des Benutzers mit der IP-Adressdatenbank ausgewertet. Wenn die IP-Adressen des Benutzers und die in der Datenbank verfügbare Adresse übereinstimmen, wird die Richtlinie angewendet. Wenn die IP-Adressen nicht übereinstimmen, wird diese Kontextrichtlinie übersprungen und die nächste Kontextrichtlinie wird ausgewertet.

-

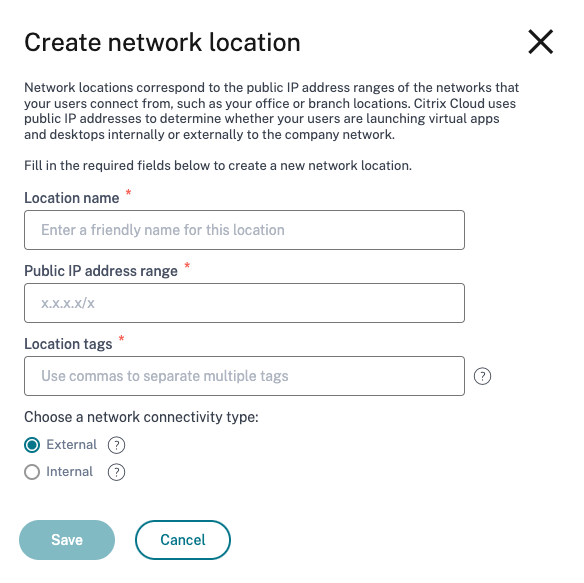

Für Netzwerkstandortkönnen Sie einen vorhandenen Netzwerkstandort auswählen oder einen Netzwerkstandort erstellen. Um einen neuen Netzwerkstandort zu erstellen, klicken Sie auf Netzwerkstandort erstellen.

Wichtig:

Wenn Sie einen Netzwerkstandort erstellen, ist der neue Netzwerkstandort möglicherweise nicht sofort in der Dropdownliste sichtbar. Es kann etwa 5 Minuten dauern, bis der neue Netzwerkstandort in der Dropdownliste angezeigt wird.

- Sie können auch über die Citrix Cloud-Konsole einen Netzwerkstandort erstellen. Einzelheiten finden Sie unter Konfiguration des Citrix Cloud-Netzwerkstandorts.

- Schließen Sie die Konfiguration der Richtlinie ab.

Adaptiver Zugriff basierend auf der Gerätehaltung

Der Citrix Secure Private Access Service bietet adaptiven Zugriff basierend auf einer Gerätehaltung, indem ein lokales NetScaler Gateway oder ein vom Kunden gehostetes NetScaler Gateway (adaptive Authentifizierung) als IdP für Citrix Workspace verwendet wird. Die Enterprise Web- oder SaaS-Apps können basierend auf den Ergebnissen der EPA-Prüfung und der konfigurierten Smart-Access-Richtlinie entweder aufgezählt oder für den Endbenutzer ausgeblendet werden.

Hinweis: Die adaptive Authentifizierung ist ein Citrix Cloud-Dienst, der erweiterte Authentifizierung für Benutzer ermöglicht, die sich bei Citrix Workspace anmelden. Bei der adaptiven Authentifizierung wird eine Gateway-Instanz bereitgestellt, die in der Cloud ausgeführt wird, und Sie können den Authentifizierungsmechanismus für diese Instanz nach Bedarf konfigurieren.

Voraussetzungen

- NetScaler Gateway als IdP muss für Citrix Workspace konfiguriert werden. Einzelheiten finden Sie unter Verwenden eines on-premises NetScaler Gateway als Identitätsanbieter für Citrix Cloud.

- Citrix ADC Release Version 13.0 Build 82.109 oder höher.

- Intelligente Zugriffs-Tags werden auf der Citrix Gateway-Appliance konfiguriert.

Den Ablauf von Ereignissen verstehen

- Der Benutzer gibt die Workspace-URL in einen Browser ein oder stellt mithilfe einer nativen Citrix Workspace-App eine Verbindung zu einem Workspace Store her.

- Der Benutzer wird zum Citrix Gateway umgeleitet, das als IdP konfiguriert ist.

- Der Benutzer wird aufgefordert, eine EPA-Prüfung am Gerät zuzulassen.

- Citrix Gateway führt eine EPA-Prüfung durch, nachdem der Benutzer dem Scannen des Geräts zugestimmt hat und die Smart Access-Tags anhand der Geräte-ID an CAS schreibt.

- Der Benutzer meldet sich mit Citrix Gateway IdP und dem konfigurierten Authentifizierungsmechanismus bei Citrix Workspace an.

- Citrix Gateway stellt Informationen zu Smart Access-Richtlinien für Citrix Workspace und Secure Private Access bereit.

- Der Benutzer wird auf die Citrix Workspace-Homepage umgeleitet.

- Citrix Workspace verarbeitet die Smart Access-Tags, die vom Citrix Gateway bereitgestellt werden, das als IdP konfiguriert ist, und bestimmt dann die Apps, die aufgezählt und dem Endbenutzer angezeigt werden müssen.

Konfigurationsszenario — Enterprise Web- oder SaaS-App-Enumeration basierend auf Gerätehaltung-Scans

Schritt 1: Konfigurieren von Smart Access-Richtlinien mithilfe der NetScaler Gateway GUI

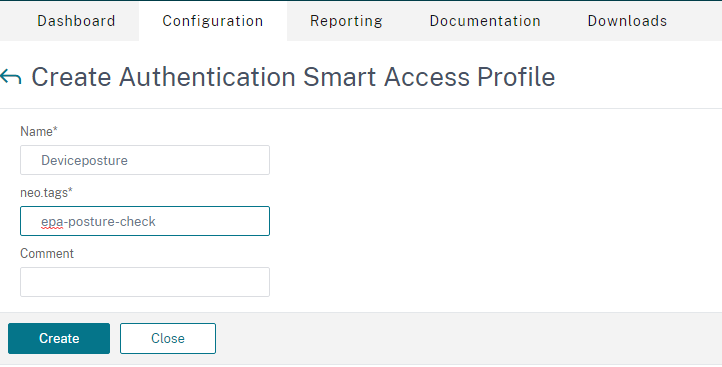

- Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien> Intelligenter Zugriff > Profile.

- Klicken Sie auf der Registerkarte Profile auf Hinzufügen, um ein Profil zu erstellen.

- Geben Sie unter Tagsden Namen des Smart Access-Tags ein. Dies ist das Tag, das Sie beim Erstellen der Richtlinie für den adaptiven Zugriff manuell eingeben müssen.

- Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien> Intelligenter Zugriff > Richtlinien.

- Klicken Sie auf Hinzufügen, um eine Richtlinie zu erstellen.

- Wählen Sie unter Aktiondas zuvor erstellte Profil aus und klicken Sie auf Hinzufügen.

- Erstellen Sie in Expressionden Richtlinienausdruck und klicken Sie auf OK.

Schritt 2: Erstellen einer Richtlinie für den adaptiven Zugriff

Führen Sie die unter Erstellen einer Richtlinie für den adaptiven Zugriff aufgeführten Schritte aus.

- Wählen Sie unter WENN DIE FOLGENDE BEDINGUNG ERFÜLLT IST, Gerätestandsprüfungaus.

- Wenn Sie mehrere Smart Access-Tags konfiguriert haben, wählen Sie je nach Anforderung eine der folgenden Optionen aus.

- Alle übereinstimmen — Die Geräte-ID muss mit allen Smart Access-Tags übereinstimmen, die für die Geräte-ID geschrieben wurden, wenn Sie sich bei Citrix Workspace anmelden.

- Übereinstimmung mit einem von — Die Geräte-ID muss mit einem der Tags übereinstimmen, die mit der Geräte-ID geschrieben wurden, wenn Sie sich bei Citrix Workspace anmelden.

- Stimmt mit keiner überein — Die Geräte-ID stimmt nicht mit der Geräte-ID überein, wenn Sie sich bei Citrix Workspace anmelden.

- Geben Sie unter Benutzerdefinierte Tags eingeben das Smart Access-Tag manuell ein. Diese Tags müssen den in NetScaler Gateway konfigurierten Tags ähneln (Smart Access-Profil für Authentifizierung erstellen > Tags).

Wichtige Hinweise

- Die Auswertung der Körperhaltung erfolgt nur, wenn Sie sich bei Citrix Workspace anmelden (nur während der Authentifizierung).

- In der aktuellen Version wird keine kontinuierliche Bewertung der Gerätehaltung durchgeführt. Wenn sich der Gerätekontext ändert, nachdem sich der Benutzer bei Citrix Workspace angemeldet hat, haben die Richtlinienbedingungen keine Auswirkungen auf die Bewertung der Gerätehaltung.

- Die Geräte-ID ist eine GUID, die für jedes Endbenutzergerät generiert wird. Die Geräte-ID kann sich ändern, wenn der für den Zugriff auf Citrix Workspace verwendete Browser geändert wird, Cookies gelöscht werden oder der Inkognito-/Privatmodus verwendet wird. Diese Änderung hat jedoch keine Auswirkungen auf die Bewertung der Richtlinie.

Adaptiver Zugriff basierend auf der Risikobewertung des Benutzers

Die Benutzerrisikobewertung ist ein Bewertungssystem zur Bestimmung der Risiken, die mit den Benutzeraktivitäten in Ihrem Unternehmen verbunden sind. Risikoindikatoren werden Benutzeraktivitäten zugewiesen, die verdächtig aussehen oder eine Sicherheitsbedrohung für Ihr Unternehmen darstellen können. Die Risikoindikatoren werden ausgelöst, wenn das Verhalten des Benutzers vom Normalwert abweicht. Jeder Risikoindikator kann einen oder mehrere Risikofaktoren aufweisen. Diese Risikofaktoren helfen Ihnen, die Art der Anomalien in den Benutzerereignissen zu bestimmen. Die Risikoindikatoren und die damit verbundenen Risikofaktoren bestimmen den Risiko-Score eines Nutzers. Die Risikobewertung wird regelmäßig berechnet und es gibt eine Verzögerung zwischen der Aktion und der Aktualisierung der Risikobewertung. Einzelheiten finden Sie unter Risikoindikatoren für Benutzer von Citrix.

Verwenden Sie das Verfahren Erstellen einer Richtlinie für adaptiven Zugriff mit den folgenden Änderungen, um eine Richtlinie für adaptiven Zugriff mit Risikobewertung zu konfigurieren.

-

Wählen Sie unter WENN DIE FOLGENDE BEDINGUNG ERFÜLLT ISTdie Benutzerrisikobewertung aus.

-

Konfigurieren Sie die Richtlinie für den adaptiven Zugriff basierend auf den folgenden drei Arten von Benutzerrisikobedingungen.

- Vom CAS-Service geholte voreingestellte Kennzeichnungen

— LOW

- MEDIUM

- HIGH

- Schwellenwert-Typen

- Größer oder gleich

- Kleiner oder gleich

- Ein Nummernkreis

- Reichweite

- Vom CAS-Service geholte voreingestellte Kennzeichnungen

— LOW

In diesem Artikel

- Funktionsweise

- Kunden mit Anspruch auf adaptiven Zugriff

- Richtlinie für den adaptiven Zugriff erstellen

- Adaptiver Zugriff basierend auf Benutzern oder Gruppen

- Adaptiver Zugriff basierend auf Geräten

- Adaptiver Zugriff basierend auf dem Standort

- Adaptiver Zugriff basierend auf der Gerätehaltung

- Adaptiver Zugriff basierend auf der Risikobewertung des Benutzers