Bewährte Methoden und Überlegungen zur Sicherheit

Hinweis:

Ihr Unternehmen muss möglicherweise bestimmte Sicherheitsstandards einhalten, um gesetzlichen Anforderungen zu genügen. In diesem Dokument wird dieses Thema nicht behandelt, da sich Sicherheitsstandards mit der Zeit ändern. Aktuelle Informationen zu Sicherheitsstandards und Citrix-Produkten finden Sie im Citrix Trust Center.

Firewalls

Schützen Sie alle Maschinen in der Umgebung mit Perimeterfirewalls, u. a. bei Bedarf auch an Grenzen von Enklaven.

Alle Maschinen in Ihrer Umgebung müssen durch eine persönliche Firewall geschützt sein. Wenn Sie Kernkomponenten und VDAs installieren, können Sie die erforderlichen Ports für Komponenten und Features so einrichten, dass sie automatisch geöffnet werden, sobald der Windows-Firewalldienst erkannt wird (auch wenn die Firewall nicht aktiviert ist). Sie können die Firewallports auch manuell konfigurieren. Wenn Sie eine andere Firewall verwenden, muss diese manuell konfiguriert werden. Weitere Informationen zu den erforderlichen Ports finden Sie im Tech Paper: Von Citrix-Technologien verwendete Kommunikationsports.

Wenn Sie eine konventionelle Umgebung zu diesem Release migrieren, müssen Sie ggf. eine vorhandene Perimeterfirewall neu positionieren oder neue Perimeterfirewalls hinzufügen. Beispiel: Zwischen einem konventionellen Client und einem Datenbankserver im Datenzentrum ist eine Perimeterfirewall. Bei diesem Release muss diese Perimeterfirewall so platziert werden, dass der virtuelle Desktop und das Benutzergerät auf der einen Seite sind und die Datenbankserver und Controller im Datencenter auf der anderen Seite. Es empfiehlt sich daher, im Datencenter einen Netzbereich für die verwendeten Datenbankserver und Controller zu erstellen. Außerdem sollten Sie die Installation eines Schutzmechanismus zwischen dem Benutzergerät und dem virtuellen Desktop in Betracht ziehen.

Hinweis:

Da die TCP-Ports 1494 und 2598 für ICA und CGP verwendet werden, sind sie normalerweise an der Firewall geöffnet, damit Benutzer außerhalb des Datencenters auf sie zugreifen können. Citrix empfiehlt, dass diese Ports nicht für etwas Anderes verwendet werden, damit administrative Benutzeroberflächen nicht versehentlich gefährdet werden. Die Ports 1494 und 2598 sind bei der Internet Assigned Numbers Authority (http://www.iana.org/) offiziell registriert.

Sichere Kommunikation mit Delivery Controller™

Kommunikation mit HTTPS verschlüsseln

StoreFront und NetScaler Gateway kommunizieren über HTTP oder HTTPS mit dem XML-Dienst, der auf dem Delivery Controller ausgeführt wird. Je nach Konfiguration können VDAs über WebSocket mit dem Delivery Controller kommunizieren. Director kommuniziert mit den Monitordaten mithilfe von OData über HTTP oder HTTPS. Es wird empfohlen, HTTPS zu aktivieren und HTTP zu deaktivieren. Dies erfordert, dass Sie TLS auf Delivery Controllern aktivieren.

-

Informationen zum Konfigurieren von StoreFront für die Verbindung über HTTPS finden Sie unter Ressourcen-Feeds für Citrix Virtual Apps and Desktops hinzufügen und Citrix Gateway-Gerät hinzufügen.

-

Informationen zum Konfigurieren eines NetScaler-Gateways für die Verbindung mit dem Delivery Controller über HTTPS finden Sie unter Secure Ticket Authority auf dem NetScaler Gateway konfigurieren.

Sicherheitsschlüssel

Sie können Sicherheitsschlüssel verwenden, um sicherzustellen, dass nur autorisierte StoreFront- und NetScaler-Server über die Cloud Connectors eine Verbindung zu DaaS herstellen können. Dies ist besonders wichtig, wenn Sie XML-Vertrauen aktiviert haben.

XML-Vertrauenseinstellung

Wenn StoreFront für Aktionen wie Aufzählung und Start eine Verbindung zum Delivery Controller herstellt, muss StoreFront standardmäßig die Active Directory-Anmeldeinformationen des Benutzers weitergeben, damit DaaS den Benutzer authentifizieren und die Gruppenmitgliedschaft des Benutzers überprüfen kann. Wenn Sie jedoch andere Authentifizierungsmethoden wie Domänenpassthrough, Smartcards oder SAML verwenden, verfügt StoreFront nicht über das Active Directory-Kennwort. In diesem Fall müssen Sie “XML Trust” aktivieren. Wenn XML-Vertrauen aktiviert ist, ermöglicht Citrix Virtual Apps and Desktops StoreFront, Aktionen im Namen eines Benutzers auszuführen, z. B. das Aufzählen und Starten von Anwendungen, ohne das Kennwort des Benutzers zu validieren. Bevor Sie XML Trust aktivieren, verwenden Sie Sicherheitsschlüssel oder einen anderen Mechanismus wie Firewalls oder IPsec, um sicherzustellen, dass nur vertrauenswürdige StoreFront-Server eine Verbindung zu den Delivery Controllern herstellen können.

Verwenden Sie das Citrix Virtual Apps and Desktops PowerShell SDK, um die XML-Vertrauenseinstellung zu überprüfen, zu aktivieren oder zu deaktivieren.

- Um den aktuellen Wert der XML-Vertrauenseinstellung zu überprüfen, führen Sie

Get-BrokerSiteaus und überprüfen Sie den Wert vonTrustRequestsSentToTheXMLServicePort. - Um XML-Vertrauen zu aktivieren oder zu deaktivieren, führen Sie

Set-BrokerSitemit dem ParameterTrustRequestsSentToTheXmlServicePortaus.

Kommunikation zwischen VDA und Delivery Controller

Es gibt zwei Mechanismen für die Kommunikation von VDAs mit Controllern.

-

Windows Communication Foundation

Der Nachrichtenebenenschutz von Windows Communication Foundation (WCF) sichert die Kommunikation zwischen dem Delivery Controller und dem VDA. Dadurch ist kein zusätzlicher Schutz auf Transportebene mit TLS mehr erforderlich. Der für die Kommunikation zwischen VDA und Delivery Controller verwendete Standardport ist 80. Sie können den Port jedoch anpassen. Weitere Informationen finden Sie unter VDA anpassen.

Informationen zur Nachrichtensicherheit in WCF finden Sie in der Microsoft-Dokumentation Message Security in WCF.

Die WCF-Konfiguration verwendet Kerberos für die gegenseitige Authentifizierung von Controller und VDA. Die Verschlüsselung verwendet AES im CBC-Modus mit einem 256-Bit-Schlüssel. Für die Nachrichtenintegrität wird SHA-1 verwendet.

Laut Microsoft entsprechen die Sicherheitsprotokolle von WCF den OASIS-Standards (Organization for the Advancement of Structured Information Standards), einschließlich WS-SecurityPolicy 1.2. Außerdem gibt Microsoft an, dass WCF alle in Sicherheitsrichtlinie 1.2aufgeführten Algorithmensammlungen unterstützt.

Die Kommunikation zwischen Controller und VDA verwendet die Algorithmensuite Basic256, deren Algorithmen wie zuvor angegeben sind.

Die WCF-Konfiguration verwendet das SOAP-über-HTTP-Protokoll zusammen mit der Sicherheitsverschlüsselung auf Nachrichtenebene.

-

WebSockets

Dies ist der moderne Ersatz für WCF. Dies bietet den Vorteil, dass für die Kommunikation vom VDA zum Delivery Controller nur der TLS-Port 443 verwendet wird. Es ist derzeit nur für von MCS bereitgestellte Maschinen verfügbar. Weitere Informationen finden Sie unter WebSocket-Kommunikation zwischen VDA und Delivery Controller.

Sichere Kommunikation zwischen Delivery Controller und Lizenzserver

Der Delivery Controller kommuniziert über HTTPS mit dem Lizenzserver. Standardmäßig wird ein selbstsigniertes Zertifikat verwendet. Es wird jedoch empfohlen, dieses durch ein Zertifikat zu ersetzen, das von einer Unternehmens- oder öffentlichen Zertifizierungsstelle ausgestellt wurde. Weitere Informationen finden Sie unter Manuelles Installieren eines vom Citrix Licensing Manager und Web Services für die Lizenzierung verwendeten Zertifikats.

Sichere Kommunikation zwischen Webbrowsern und Web Studio und Director

Web Studio und Director können auf derselben Maschine wie der Delivery Controller oder auf einer separaten Maschine installiert werden. Benutzer stellen über einen Webbrowser eine Verbindung zu Web Studio und Director her. Standardmäßig aktiviert Web Studio HTTPS mit einem selbstsignierten Zertifikat, während Director bei eigenständiger Installation kein HTTPS konfiguriert. Es wird empfohlen, dass Sie TLS in Web Studio und Director mit einem entsprechenden Zertifikat aktivieren.

ICA®-Kommunikation sichern

Citrix Virtual Apps and Desktops™ bietet mehrere Optionen zum Sichern des ICA-Verkehrs zwischen dem Client und dem VDA. Es stehen folgende Optionen zur Verfügung:

- Basic-Verschlüsselung: Standardeinstellung.

- SecureICA: Ermöglicht das Verschlüsseln von Sitzungsdaten mit RC5-Verschlüsselung (128 Bit).

- VDA TLS/DTLS: Ermöglicht die Verwendung von Verschlüsselung auf Netzwerkebene mit TLS/DTLS.

Basic-Verschlüsselung

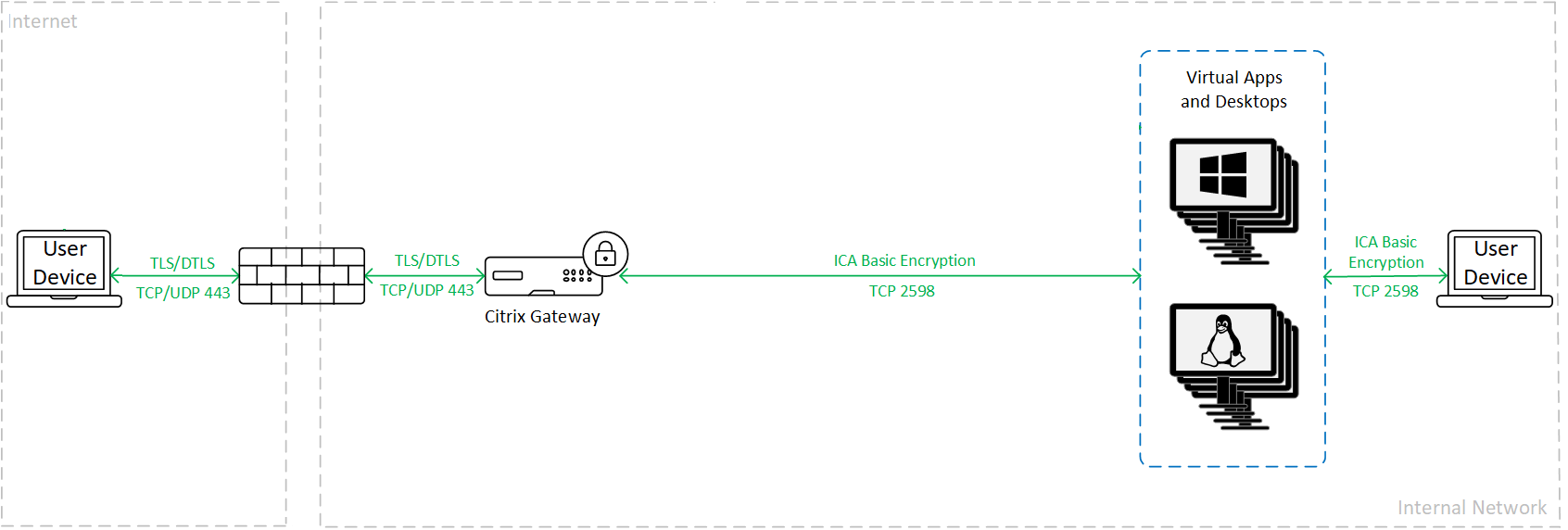

Bei Verwendung der Basic-Verschlüsselung wird der Datenverkehr wie in der folgenden Grafik dargestellt verschlüsselt.

SecureICA

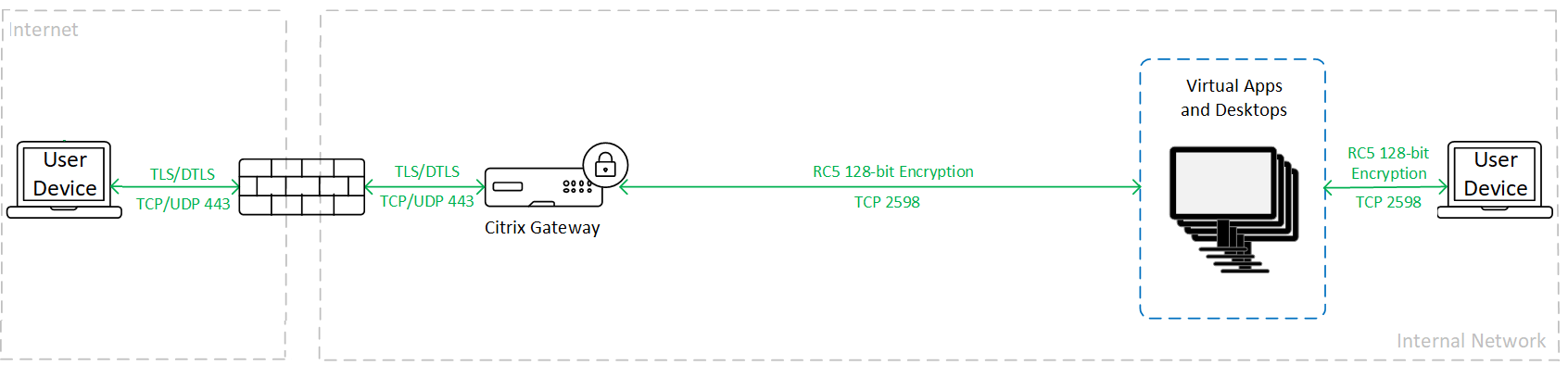

Bei Verwendung der SecureICA-Verschlüsselung wird der Datenverkehr wie in der folgenden Grafik dargestellt verschlüsselt.

Weitere Informationen finden Sie unter Sicherheitsrichtlinieneinstellungen

Hinweis 1:

SecureICA wird von der Workspace-App für HTML5 nicht unterstützt.

Hinweis 2:

Citrix SecureICA ist Teil des ICA/HDX-Protokolls, aber es ist kein standardkonformes Netzwerksicherheitsprotokoll wie Transport Layer Security (TLS).

VDA TLS/DTLS

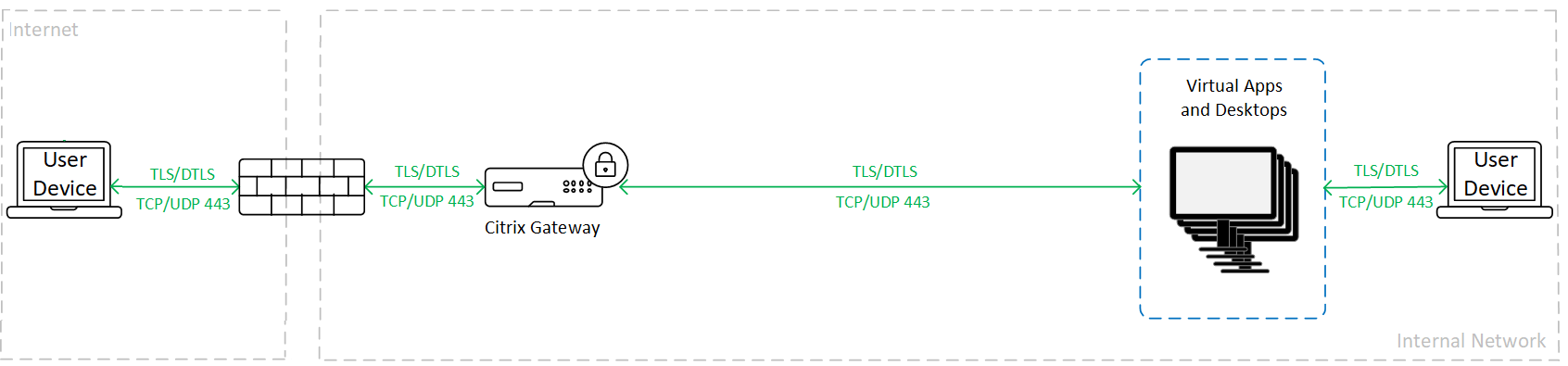

Bei Verwendung der VDA TLS/DTLS-Verschlüsselung wird der Datenverkehr wie in der folgenden Grafik dargestellt verschlüsselt.

Informationen zum Konfigurieren von VDA TLS/DTLS finden Sie unter TLS-Einstellungen auf VDAs.

Virtuelle Kanäle

Verwenden Sie die Positivliste für virtuelle Kanäle, um zu steuern, welche virtuellen Kanäle, die nicht von Citrix stammen, in Ihrer Umgebung zulässig sind.

Sichere Kommunikation mit dem Druckserver

Sie können TLS für TCP-basierte Verbindungen zwischen dem Virtual Delivery Agent (VDA) und dem Universal Print Server aktivieren. Weitere Informationen finden Sie unter Transport Layer Security (TLS) auf dem Universal Print Server.

Sichere Kommunikation mit der Sitedatenbank

Weitere Informationen zur Aktivierung von TLS auf der Sitedatenbank finden Sie unter CTX137556.

VDA Maschinensicherheit

Allgemeine Empfehlungen

Stellen Sie sicher, dass Ihre VDAs mit den neuesten Sicherheitsupdates und Antivirenprogrammen auf dem neuesten Stand sind.

Anwendungssicherheit

Um zu verhindern, dass Benutzer ohne Administratorrechte böswillige Aktionen ausführen, empfiehlt Citrix®, Windows AppLocker-Regeln für Installationsprogramme, Anwendungen, ausführbare Dateien und Skripts auf dem VDA-Host zu konfigurieren.

8.3 Dateinamen

Sie können 8.3-Dateinamen auf VDAs deaktivieren. Siehe Microsoft fsutil-Dokumentation.

Überlegungen zum Datenspeicher

Ihre Desktopumgebung kann aus verschiedenen Desktoptypen bestehen, beispielsweise gepoolten und dedizierten Desktops. Benutzer dürfen niemals Daten auf Desktops speichern, die von mehreren Benutzern gemeinsam genutzt werden, beispielsweise auf gepoolten Desktops. Wenn Benutzer Daten auf dedizierten Desktops speichern, müssen diese Daten entfernt werden, wenn der Desktop später anderen Benutzern zur Verfügung gestellt wird.

Benutzerkontenverwaltung

Übernehmen Sie die für Windows empfohlenen bewährten Methoden bei der Benutzerkontenverwaltung. Erstellen Sie kein Konto auf einer Vorlage oder einem Image, bevor dieses durch Maschinenerstellungsdienste (MCS) oder Provisioning Services dupliziert wurde. Planen Sie keine Aufgaben mit gespeicherten privilegierten Domänenkonten. Erstellen manuell Sie keine freigegebenen Active Directory-Computerkonten. Durch diese Vorgehensweise wird verhindert, dass ein lokales permanentes Kontokennwort für einen Angriff unter Anmeldung bei mit MCS bzw. PVS freigegebenen Images Anderer verwendet wird.

Geben Sie Benutzern nur die Rechte, die sie benötigen. Microsoft Windows-Privilegien können weiterhin in der üblichen Weise auf Desktops angewendet werden: Konfigurieren Sie Privilegien mit “Zuweisung von Benutzerrechten” und Gruppenmitgliedschaften mit einer Gruppenrichtlinie. Der Vorteil dieses Release besteht darin, dass einem Benutzer Administratorrechte für einen Desktop eingeräumt werden können, ohne ihm auch die physische Kontrolle über den Computer, auf dem der Desktop gespeichert ist, zu gewähren.

Beachten Sie beim Planen von Desktopprivilegien Folgendes:

- Standardmäßig wird nicht berechtigten Benutzern beim Herstellen einer Verbindung mit einem Desktop die Zeitzone des Systems, auf dem der Desktop ausgeführt wird, statt der Zeitzone ihres eigenen Benutzergerätes angezeigt. Weitere Informationen dazu, wie Sie Benutzern erlauben, ihre Ortszeit beim Verwenden von Desktops anzuzeigen, finden Sie im Artikel “Verwalten von Bereitstellungsgruppen”.

- Ein Benutzer mit Administratorrechten auf einem Desktop hat Vollzugriff auf diesen Desktop. Wenn ein Desktop ein gepoolter Desktop und kein dedizierter Desktop ist, muss dem Benutzer von allen anderen Benutzern dieses Desktops, einschließlich zukünftiger Benutzer, vertraut werden. Alle Benutzer des Desktops müssen sich des potenziellen permanenten Risikos für ihre Datensicherheit bewusst sein, die diese Situation mit sich bringt. Diese Überlegung trifft nicht auf dedizierte Desktops zu, die nur einen einzelnen Benutzer haben. Dieser Benutzer sollte kein Administrator auf einem anderen Desktop sein.

- Ein Benutzer mit Administratorrechten auf einem Desktop kann auf diesem Desktop generell Software installieren, einschließlich potenziell schädlicher Software. Zudem kann der Benutzer u. U. den Datenverkehr in allen mit dem Desktop verbundenen Netzwerken überwachen und steuern.

Verwalten von Anmelderechten

Anmelderechte sind für Benutzerkonten und Computerkonten erforderlich. Wie Microsoft Windows-Privilegien werden Anmelderechte weiterhin in der üblichen Weise auf Desktops angewendet: Konfigurieren Sie Anmelderechte mit “Zuweisung von Benutzerrechten” und Gruppenmitgliedschaften mit einer Gruppenrichtlinie.

Es gibt folgende Windows-Anmelderechte: Lokal anmelden, Anmelden über Remotedesktopdienste, über das Netzwerk (“Auf diesen Computer vom Netzwerk aus zugreifen”), Anmelden als Stapelverarbeitungsauftrag und Anmelden als Dienst.

Erteilen Sie Computerkonten nur die Anmelderechte, die diese benötigen. Für die Computerkonten von Delivery Controllern ist das Anmelderecht “Auf diesen Computer vom Netzwerk aus zugreifen” erforderlich.

Erteilen Sie Benutzerkonten nur die Anmelderechte, die diese benötigen.

Laut Microsoft wird der Gruppe Remotedesktopbenutzer standardmäßig das Anmelderecht “Anmelden über Remotedesktopdienste” gewährt (außer für Domänencontroller).

Die Sicherheitsrichtlinie Ihres Unternehmens legt möglicherweise explizit fest, dass diese Gruppe aus dem Anmelderecht entfernt werden sollte. Erwägen Sie folgenden Ansatz:

- Der Virtual Delivery Agent (VDA) für Multisitzungs-OS verwendet Microsoft-Remotedesktopdienste. Sie können die Gruppe der Remotedesktopbenutzer als eine eingeschränkte Gruppe konfigurieren und die Gruppenmitgliedschaft durch Active Directory-Gruppenrichtlinien steuern. Weitere Informationen finden Sie in der Dokumentation von Microsoft.

- Für andere Citrix Virtual Apps and Desktops-Komponenten, wie den VDA für Einzelsitzungs-OS, ist die Gruppe der Remotedesktopbenutzer nicht erforderlich. Für diese Komponenten benötigt die Gruppe der Remotedesktopbenutzer das Recht “Anmelden über Remotedesktopdienste” also nicht und Sie können es entfernen. Beachten Sie außerdem Folgendes:

- Wenn Sie diese Computer mit Remotedesktopdienste verwalten, stellen Sie sicher, dass alle Administratoren Mitglieder der Administratorgruppe sind.

- Wenn Sie diese Computer nicht mit Remotedesktopdienste verwalten, könnten Sie Remotedesktopdienste auf diesen Computern deaktivieren.

Es ist zwar möglich, dem Anmelderecht “Anmelden über Remotedesktopdienste verweigern” Benutzer und Gruppen hinzuzufügen, jedoch wird von der Verwendung von verweigernden Rechten allgemein abgeraten. Weitere Informationen finden Sie in der Dokumentation von Microsoft.

Delivery Controller-Sicherheit

Windows-Dienste auf dem Delivery Controller

Bei der Installation des Delivery Controllers werden die folgenden Windows-Dienste erstellt:

- Citrix AD-Identitätsdienst (NT SERVICE\CitrixADIdentityService): Verwaltet Microsoft Active Directory-Computerkonten für VMs.

- Citrix Analytics (NT SERVICE\CitrixAnalytics): Sammelt Sitekonfigurations- und Nutzungsinformationen zur Verwendung von Citrix, wenn das Sammeln vom Siteadministrator genehmigt wurde. Diese Informationen werden dann an Citrix gesendet, damit das Produkt verbessert werden kann.

- Citrix App-Bibliothek (NT SERVICE\CitrixAppLibrary): Unterstützt die Verwaltung und das Provisioning von AppDisks, AppDNA-Integration und die Verwaltung von App-V.

- Citrix Brokerdienst (NT SERVICE\CitrixBrokerService): Wählt die virtuellen Desktops oder Anwendungen aus, die den Benutzern zur Verfügung stehen.

- Citrix Konfigurationsprotokollierungsdienst (NT SERVICE\CitrixConfigurationLogging): Erfasst alle Konfigurationsänderungen und andere Zustandsänderungen, die von den Administratoren an der Site vorgenommen werden.

- Citrix Konfigurationsdienst (NT SERVICE\CitrixConfigurationService): Repository der Site für freigegebene Konfigurationen.

- Citrix Dienst für die delegierte Administration (NT SERVICE\CitrixDelegatedAdmin): Verwaltet die Berechtigungen, die Administratoren gewährt werden.

- Citrix Umgebungstestdienst (NT SERVICE\CitrixEnvTest): Verwaltet Selbsttests der anderen Delivery Controller-Dienste.

- Citrix Hostdienst (NT SERVICE\CitrixHostService): Speichert Informationen zu den Hypervisorinfrastrukturen, die in einer Citrix Virtual Apps oder Citrix Virtual Desktops-Bereitstellung verwendet werden, und die Möglichkeit zum Enumerieren von Ressourcen in einem Hypervisorpool in der Konsole.

- Citrix Maschinenerstellungsdienste (NT SERVICE\CitrixMachineCreationService): Orchestriert das Erstellen von Desktop-VMs.

- Citrix Überwachungsdienst (NT SERVICE\CitrixMonitor): Sammelt Metrik für Citrix Virtual Apps oder Citrix Virtual Desktops, speichert historische Informationen und bietet eine Abfrageschnittstelle für Problembehandlungs- und Berichterstattungstools.

- Citrix StoreFront-Dienst (NT SERVICE\CitrixStorefront): Unterstützt die Verwaltung von StoreFront. (Der Dienst selbst gehört nicht zur StoreFront-Komponente.)

- Citrix StoreFront Privileged Administration Service (NT SERVICE\CitrixPrivilegedService): Unterstützt privilegierte Verwaltungsvorgänge von StoreFront. (Der Dienst selbst gehört nicht zur StoreFront-Komponente.)

- Citrix Config Synchronizer Service (NT SERVICE\CitrixConfigSyncService): überträgt Konfigurationsdaten aus der Hauptsitedatenbank an den lokalen Hostcache.

- Citrix High Availability Service (NT SERVICE\CitrixHighAvailabilityService): Wählt die virtuellen Desktops oder Anwendungen aus, die Benutzern zur Verfügung stehen, wenn die Hauptstandortdatenbank nicht verfügbar ist.

Bei der Installation des Delivery Controllers werden zudem die folgenden Windows-Dienste erstellt: Diese werden auch erstellt, wenn sie mit anderen Citrix Komponenten installiert werden:

- Citrix Diagnostic Facility COM-Server (NT SERVICE\CdfSvc): Unterstützt das Sammeln von Diagnoseinformationen für den Citrix Support.

- Citrix Telemetriedienst (NT SERVICE\CitrixTelemetryService): Sammelt Diagnoseinformationen zur Analyse durch Citrix. Die Analyseergebnisse und Empfehlungen können von Administratoren angezeigt werden, um die Diagnose von Problemen mit der Site zu erleichtern.

Bei der Installation des Delivery Controllers wird zudem der folgende Windows-Dienst erstellt. Dieser wird derzeit nicht verwendet. Wenn er aktiviert wurde, deaktivieren Sie ihn.

- Citrix Remote Broker Provider (NT SERVICE\XaXdCloudProxy)

Bei der Installation des Delivery Controllers werden zudem die folgenden Windows-Dienste erstellt. Diese werden zurzeit nicht verwendet, müssen aber aktiviert sein. Deaktivieren Sie sie nicht.

- Citrix Orchestration Service (NT SERVICE\CitrixOrchestration)

- Citrix Trust Service (NT SERVICE\CitrixTrust)

Abgesehen vom Citrix StoreFront™-Dienst für die privilegierte Administration werden diesen Diensten die Anmeldeberechtigung “Anmelden als Dienst” und die Privilegien “Anpassen von Speicherkontingenten für einen Prozess”, “Generieren von Sicherheitsüberwachungen” und “Ersetzen eines Tokens auf Prozessebene” zugewiesen. Sie brauchen die Benutzerrechte nicht zu ändern. Diese Privilegien werden vom Delivery Controller nicht verwendet und werden automatisch deaktiviert.

Mit Ausnahme des Citrix StoreFront Privileged Administration-Dienstes und des Citrix Telemetry-Dienstes sind die zuvor aufgeführten Delivery Controller-Windows-Dienste so konfiguriert, dass sie sich mit der Identität NETWORK SERVICE anmelden. Ändern Sie diese Diensteinstellungen nicht.

Der Citrix Config Synchronizer-Dienst erfordert, dass das NETWORK SERVICE-Konto zur Gruppe der lokalen Administratoren auf dem Delivery Controller gehört. Dies gestattet dem lokalen Hostcache den einwandfreien Betrieb.

Der Citrix StoreFront Privileged Administration-Dienst ist für die Anmeldung beim lokalen System (NT AUTHORITY\SYSTEM) konfiguriert. Dies ist für StoreFront-Vorgänge des Delivery Controllers erforderlich, die normalerweise nicht für Dienste verfügbar sind (einschließlich Erstellen von Microsoft IIS-Sites). Ändern Sie die Diensteinstellungen nicht.

Der Citrix Telemetriedienst meldet sich als seine eigene dienstspezifische Identität an.

Sie können den Citrix Telemetriedienst deaktivieren. Abgesehen von diesem Dienst und Diensten, die bereits deaktiviert sind, deaktivieren Sie keine der anderen Windows-Dienste für Delivery Controller.

Verwalten von Anmelderechten

Die Computerkonten von VDAs müssen über das Anmelderecht “Auf diesen Computer vom Netzwerk aus zugreifen” verfügen. Siehe hierzu den Artikel Auf Organisationseinheiten von Active Directory-basierte Controller-Discovery.

Clientzugriff

Der Clientzugriff wird normalerweise durch die Bereitstellung von Citrix StoreFront bereitgestellt. Weitere Informationen zum Sichern von StoreFront finden Sie in der StoreFront-Dokumentation.

Um Remotebenutzern eine sichere Verbindung zu StoreFront und den VDAs zu ermöglichen, stellen Sie ein NetScaler®-Gateway bereit.

Citrix empfiehlt, dass Clients über die Citrix Workspace-App eine Verbindung zu StoreFront herstellen. Weitere Informationen finden Sie in den Sicherheitsabschnitten der -Dokumentation für die Citrix Workspace-App für jedes Betriebssystem. Alternativ können Benutzer einen Webbrowser verwenden, um auf StoreFront zuzugreifen.

Erwägen Sie die Bereitstellung von Thin Clients für Benutzer, bei denen die Benutzer nur eingeschränkt andere Anwendungen als die Citrix Workspace™-App ausführen können. Wenn Geräte von Ihrer Organisation verwaltet werden, sollten Sie Richtlinien festlegen, um die Bereitstellung von Sicherheitsupdates für das Betriebssystem und Antivirensoftware sicherzustellen. In vielen Fällen müssen Benutzer jedoch die Möglichkeit haben, eine Verbindung von einem nicht verwalteten Gerät außerhalb der Kontrolle Ihrer Organisation herzustellen. Erwägen Sie die Verwendung der folgenden Features:

- Endpunktanalyse zum Scannen von Endpunkten auf Sicherheitsinformationen wie Betriebssystem und Antivirenprogramm und zum Verweigern des Zugriffs für Clients, die Ihre Sicherheitsanforderungen nicht erfüllen.

- App Protection blockiert Keylogger und Bildschirmaufnahmen.

Umgebungen mit mehreren Versionen

Bei manchen Upgrades sind Umgebungen mit gemischten Versionen unvermeidlich, beispielsweise wenn die VDAs eine andere Version als der Delivery Controller haben. Folgen Sie bewährten Methoden und minimieren Sie die Zeitdauer, während der unterschiedliche Versionen von Citrix Komponenten koexistieren. In Umgebungen mit gemischten Versionen werden Sicherheitsrichtlinien möglicherweise nicht einheitlich durchgesetzt.

Hinweis:

Dies ist typisch für andere Softwareprodukte. Die Verwendung einer früheren Version von Active Directory erzwingt die Gruppenrichtlinie mit späteren Windows-Versionen nur teilweise.

Nachfolgend wird eine spezifische Citrix Umgebung mit mehreren Versionen beschrieben, bei der ein Sicherheitsproblem auftreten kann. Wenn Citrix Receiver 1.7 zum Herstellen einer Verbindung mit einem virtuellen Desktop verwendet wird, auf dem der Virtual Delivery Agent in XenApp und XenDesktop 7.6 Feature Pack 2 ausgeführt wird, ist die Richtlinieneinstellung Dateiübertragungen zwischen Desktop und Client zulassen für die Site aktiviert, kann jedoch nicht von einem Delivery Controller deaktiviert werden, auf dem XenApp und XenDesktop 7.1 ausgeführt wird. Die Richtlinieneinstellung, die erst in der neueren Version des Produkts hinzugefügt wurde, wird nicht erkannt. Die Richtlinieneinstellung ermöglicht Benutzern das Hochladen und Herunterladen von Dateien zum/vom virtuellen Desktop und repräsentiert damit ein Sicherheitsproblem. Zur Problemumgehung aktualisieren Sie den Delivery Controller bzw. die eigenständige Instanz von Studio auf Version 7.6 Feature Pack 2 und deaktivieren Sie die Richtlinieneinstellung dann mit der Gruppenrichtlinie. Alternativ verwenden Sie die lokale Richtlinie auf allen betroffenen virtuellen Desktops.

Sicherheitsüberlegungen für Remote-PC-Zugriff

Remote PC Access implementiert die folgenden Sicherheitsfunktionen:

- Die Verwendung von Smartcards wird unterstützt.

- Bei Verbindung einer Remotesitzung wird der Monitor des Büro-PCs leer angezeigt.

- Remote-PC-Zugriff leitet alle Tastatur- und Mauseingaben in die Remotesitzung um, ausgenommen Strg + Alt + Entf, USB-aktivierte Smartcards und biometrische Geräte.

- SmoothRoaming wird nur für einen einzelnen Benutzer unterstützt.

- Wenn ein Benutzer über eine Remotesitzung mit einem Büro-PC verbunden ist, kann nur dieser Benutzer den lokalen Zugriff auf den Büro-PC wiederaufnehmen. Zum Wiederaufnehmen des lokalen Zugriffs muss der Benutzer Strg-Alt-Entf auf dem lokalen PC drücken und sich dann mit denselben Anmeldeinformationen wie für die Remotesitzung anmelden. Er kann zudem auch über eine Smartcard oder biometrische Geräte wieder lokal zugreifen, wenn das System die entsprechende Anmeldeinformationsanbieter-Integration besitzt. Das Standardverhalten kann über die schnelle Benutzerumschaltung über Gruppenrichtlinienobjekte oder durch Bearbeiten der Registrierung außer Kraft gesetzt werden.

Hinweis:

Citrix empfiehlt, dass Sie VDA-Administratorrechte nicht allgemeinen Sitzungsbenutzern zuweisen.

Automatische Zuweisungen

Standardmäßig unterstützt Remote-PC-Zugriff die automatische Zuweisung von mehreren Benutzern zu einem VDA. In XenDesktop 5.6 Feature Pack 1 können Administratoren dieses Verhalten mit dem PowerShell-Skript RemotePCAccess.ps1 überschreiben. Diese Version verwendet einen Registrierungseintrag, um mehrere automatische Remote-PC-Zuweisungen zuzulassen oder zu verbieten. Diese Einstellung gilt für die gesamte Site.

Achtung:

Eine unsachgemäße Bearbeitung der Registrierung kann schwerwiegende Probleme verursachen und eine Neuinstallation des Betriebssystems erforderlich machen. Citrix übernimmt keine Garantie dafür, dass Probleme, die auf eine unsachgemäße Verwendung des Registrierungs-Editors zurückzuführen sind, behoben werden können. Die Verwendung des Registrierungs-Editors geschieht daher auf eigene Gefahr. Erstellen Sie auf jeden Fall ein Backup der Registrierung, bevor Sie sie bearbeiten.

Beschränken der automatischen Zuweisung auf einen einzelnen Benutzer:

Legen Sie auf jedem Controller in der Site den folgenden Registrierungsschlüssel fest:

HKEY\_LOCAL\_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disable multiple user assignment, 1 = (Default) Enable multiple user assignment.

Liegen bereits Benutzerzuweisungen vor, entfernen Sie diese mit SDK-Befehlen, damit der VDA anschließend für eine einzelne automatische Zuweisung zur Verfügung steht.

- Entfernen Sie alle zugewiesenen Benutzer aus dem VDA:

$machine.AssociatedUserNames | %{ Remove-BrokerUser-Name $_ -Machine $machine - Entfernen Sie den VDA aus der Bereitstellungsgruppe:

$machine | Remove-BrokerMachine -DesktopGroup $desktopGroup

Starten Sie den physischen Büro-PC neu.

In diesem Artikel

- Firewalls

- Sichere Kommunikation mit Delivery Controller™

- Sichere Kommunikation zwischen Delivery Controller und Lizenzserver

- Sichere Kommunikation zwischen Webbrowsern und Web Studio und Director

- ICA®-Kommunikation sichern

- Virtuelle Kanäle

- Sichere Kommunikation mit dem Druckserver

- Sichere Kommunikation mit der Sitedatenbank

- VDA Maschinensicherheit

- Delivery Controller-Sicherheit

- Windows-Dienste auf dem Delivery Controller

- Clientzugriff

- Umgebungen mit mehreren Versionen

- Sicherheitsüberlegungen für Remote-PC-Zugriff