MDX-Entwicklerdokumentation

Citrix Endpoint Management ist eine Unternehmenslösung zum Verwalten von mobilen Geräten, Apps und Daten. Grundlage der Mobilanwendungsverwaltung (MAM) von Endpoint Management ist das Einfügen von Unternehmensfunktionen in vorhandene Apps. Die Apps werden dann im App-Store des Unternehmens, im Apple App Store oder im Google Play Store gehostet.

Zum Einfügen von Endpoint Management-Unternehmensfunktionen werden mobile Apps mit dem MDX Toolkit umschlossen. Das MDX Toolkit ist eine App-Containertechnologie, mit der die Benutzerfreundlichkeit von Apps auf mobilen Geräten verbessert und Apps durch Hinzufügen von MDX-Funktionen für die sichere Bereitstellung über Endpoint Management vorbereitet werden. Zu den MDX-Funktionen gehören Richtlinien und Einstellungen, signierte Sicherheitszertifikate und Code für die Mobilanwendungsverwaltung.

Das MDX Toolkit enthält ein MDX App SDK. Sie können damit über die Citrix MDX-App-Containertechnologie Ihre mobilen Apps mit allen MDX-Funktionen ausstatten. APIs ermöglichen Folgendes:

- Ausführen von Aktionen in umschlossenen Apps basierend auf Endpoint Management-Richtlinien. Wenn eine Endpoint Management-Richtlinie beispielsweise das Ausschneiden und Einfügen in einer MDX-App verhindert, können Sie das Auswählen von Text in der App unterbinden. Eine App kann Richtlinien mit anderen MDX-aktivierten Apps teilen und austauschen.

- Erkennen von Aktivitäten in MDX-aktivierten Apps. Sie können beispielsweise überprüfen, ob eine App umschlossen ist oder verwaltet wird.

- Hinzufügen benutzerdefinierter Funktionen, z. B. Durchsetzung von Sicherheit oder Richtlinien.

-

Entwickeln mobiler Apps zur Ausführung innerhalb oder außerhalb der Citrix Umgebung.

Mit dem MDX App SDK entwickelte Apps sind nicht nur unter Endpoint Management zentral über MDX-Richtlinien konfigurierbar, sie können auch außerhalb einer Citrix Umgebung ausgeführt werden.

Neue Features im MDX App SDK 10.2

Das Release 10.2 des MDX App SDKs für iOS enthält die folgenden Verbesserungen und Updates:

Die Richtlinie “Mindestdatenschutzklasse” ist ausgeblendet. Um die Richtlinie in Citrix Endpoint Management anzuzeigen, öffnen Sie für die App die Datei policy_metadata.xml (in Applications/Citrix/MDXToolkit/data) und ändern Sie im Abschnitt MinimumDataProtectionClass den Wert für PolicyHidden in false. Nachdem Sie die App umschlossen haben, wird die Richtlinie angezeigt, wenn Sie die App Citrix Endpoint Management hinzufügen.

Integration des Umschließens von Apps in den Xcode-Buildprozess: Entwickler können nun iOS-Apps im Rahmen des Xcode-Buildprozesses umschließen und veröffentlichen. Einzelheiten finden Sie unter Integrieren des SDKs in die App Bibliothek.

Unterstützung für freigegebenen Tresor in Android-Apps: Das MDX App SDK enthält jetzt die Android-API für das MDX-Feature des freigegebenen Tresors, das die Freigabe verwalteter Inhalte für Apps ermöglicht. Der freigegebene Tresor ermöglicht beispielsweise die Freigabe von Zertifikaten und privaten Schlüsseln über eine registrierte App, sodass Apps Zertifikate aus dem Tresor statt von Secure Hub beziehen können. Einzelheiten finden Sie unter XenMobile-API für Android.

Hinweis:

Entwickler sollten umschlossene Apps, die Hintergrundaufgaben ausführen (z. B. Inhaltsaktualisierungen auf gesperrten Geräten oder Hintergrundsynchronisierungen), unbedingt testen.

MAM-Funktionen

Die über Endpoint Management hinzugefügten Unternehmensfunktionen werden über Richtlinien gesteuert, die von den Administratoren mit der Endpoint Management-Konsole für die einzelnen Apps aktualisiert werden. Endpoint Management überträgt Richtlinien nach dem von den Administratoren festgelegten Zeitplan auf die mobilen Geräte. Mit Richtlinien werden diverse Features verwaltet. Beispiele:

- Authentifizierung: Beim Öffnen einer verwalteten App kann Endpoint Management Benutzer auffordern, die Unternehmens-Anmeldeinformationen oder eine PIN einzugeben. Diese Eingabeaufforderung kann in regelmäßigen Abständen wiederholt werden.

- App-Updates: Endpoint Management benachrichtigt die Benutzer, wenn Updates für verwaltete Apps verfügbar sind. Der Administrator kann festlegen, dass Updates innerhalb eines bestimmten Zeitraums installiert werden müssen. Akzeptiert ein Benutzer das Update nicht, wird die alte Version der App nach Verstreichen des Zeitraums nicht mehr ausgeführt.

- Remotesperren und -löschen: Ein Administrator kann Apps auf App- oder Gerätebasis vorübergehend sperren oder permanent löschen.

- Netzwerkeinschränkungen und VPN: Der Netzwerkzugriff wird über eine Endpoint Management-Richtlinie gesteuert: Er kann blockiert bzw. über ein vollständiges VPN oder Proxy-VPN geroutet werden. Das VPN-Routing erfolgt über ein vom Unternehmen gehostetes Citrix Gateway-Gerät.

- Einschränkungen für die Kommunikation zwischen Apps: Über eine Endpoint Management-Richtlinie wird festgelegt, ob die Freigabe von Dokumenten zwischen Apps blockiert ist oder nur zwischen verwalteten Apps zugelassen ist. Die Popup-Option “Öffnen in” einer App kann daher nicht verwaltete Apps auslassen.

- Einschränkungen für Features: Durch Endpoint Management-Richtlinien können verschiedene Gerätefeatures für eine App deaktiviert werden (z. B. Kamera, Mikrofon oder Positionssensor).

Endpoint Management-Komponenten

Die folgenden Endpoint Management-Komponenten bieten MAM-Funktionen.

-

Citrix Endpoint Management-Server

Der im Unternehmen selbst oder in einer Cloud angesiedelte Server hostet den Citrix Endpoint Management-Store, den internen App-Store. Administratoren laden mobile Apps in Endpoint Management hoch und konfigurieren dort App- und Geräterichtlinien.

-

Secure Hub

Die Benutzer im Unternehmen installieren Secure Hub für Android oder iOS auf ihrem Mobilgerät und konfigurieren es unter Eingabe einer Geräteregistrierungs-URL und von Anmeldeinformationen. Wenn Secure Hub geöffnet wird, können die Benutzer Unternehmensapps im Citrix Endpoint Management-Store auswählen. Nach dem Download und der Installation von Apps auf dem Gerät dient Secure Hub als Zentrale zum Verwalten von Apps und zum Ausführen von Aufgaben, z. B. Benutzerauthentifizierung und Aktualisierung zentral verwalteter Richtlinien.

-

MDX

MDX ist die Quelle der MAM-Funktionalität. Mit dem MDX Toolkit werden mobile Apps mit MDX-Code ausgestattet. Abgesehen vom Umschließen von Apps erfolgen keine direkten Arbeitsschritte am MDX-Code.

-

MDX Toolkit und MDX App SDK

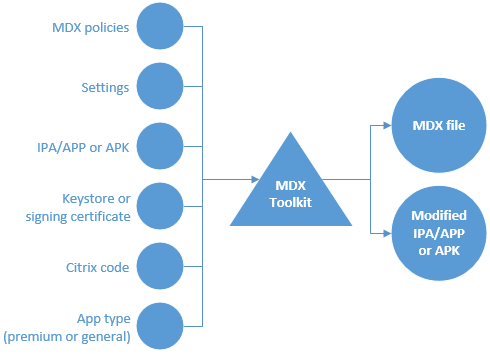

Mit dem MDX Toolkit werden mobile Apps mit Unternehmensfunktionen ausgestattet. Dieser Vorgang wird als Umschließen von Apps bezeichnet. Mit dem MDX App SDK können Entwickler und Systemintegratoren ihre mobilen Apps MDX-fähig machen. Das Umschließen von Apps besteht aus drei Hauptschritten. Zunächst wird Citrix Code zur Implementierung der App-Verwaltungsfunktionen in die App eingefügt. Bei dieser Aufgabe wird eine neue App-Datei ausgegeben. Im zweiten Schritt wird die neue App-Datei mit einem Sicherheitszertifikat signiert. Im dritten Schritt wird eine MDX-Datei erstellt, die Richtlinieninformationen und andere Einstellungen enthält. In manchen Fällen ist die signierte App-Datei direkt in der MDX-Datei enthalten.

Im vorliegenden Entwicklerhandbuch wird das Umschließen von Apps unabhängiger Softwarehersteller (“ISV-Apps”) behandelt.

Apps unabhängiger Softwarehersteller mit und ohne Verwaltung

Mit dem MDX App SDK können Apps bereitgestellt werden, die mit oder ohne MDX-Infrastruktur ausgeführt werden. Unabhängig von Secure Hub ausgeführte Apps werden als nicht verwaltete Apps bezeichnet. Wenn solche Apps bestimmte Bedingungen erfüllen, wechseln sie den Modus und werden verwaltete Apps, die unter der Kontrolle von Secure Hub ausgeführt werden.

Dieser duale Modus unterscheidet sich von dem der MDX-Apps, die direkt über das Endpoint Management-Back-End bereitgestellt werden. Diese können nur unter Citrix MDX und bei Autorisierung durch einen Endpoint Management-Store ausgeführt werden. Mit Intune können diese Apps jedoch bereitgestellt und verwaltet werden, ohne dass Secure Hub oder Endpoint Management-Store vorhanden sind.

Den Modus einer App legen Sie bei deren Integration in MDX mit den Endpoint Management-APIs fest. Sie können entweder zwei App-Versionen entwickeln, eine verwaltete und eine nicht verwaltete, oder eine einzige App für die unabhängige Verwendung und die Aufnahme in MDX. Das MDX-Framework erzwingt das Standardverhalten nicht verwalteter und verwalteter Apps.

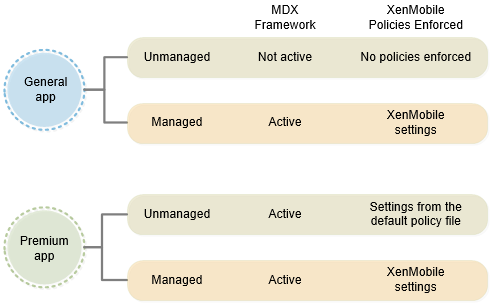

Wie eine App vom nicht verwalteten zum verwalteten Modus wechselt, hängt davon ab, ob sie als General- oder Premium-App umschlossen wurde.

-

General: Eine General-App wird im Apple App Store oder in Google Play gehostet. Benutzer ohne Secure Hub können die App wie jede andere generische App-Store-App im nicht verwalteten Modus herunterladen und ausführen. Installiert ein nicht verwalteter Benutzer anschließend Secure Hub, wechselt die ISV-App in den verwalteten Modus, wenn folgende Bedingungen erfüllt werden:

-

Der Benutzer meldet sich mindestens einmal bei einem Citrix Endpoint Management-Unternehmensstore an.

-

Der Benutzer gehört zu einer Endpoint Management-Bereitstellungsgruppe, der die App bereitgestellt wurde.

-

MDX behandelt das Benutzerabonnement.

-

Bei entsprechender Aufforderung bestätigt der Benutzer, dass das Unternehmen die App verwalten darf.

Wenn ein Benutzer die App-Verwaltung durch das Unternehmen ablehnt, kann er die App weiterhin privat verwenden.

-

-

Premium: Premium-Apps sind speziell für Benutzer im Unternehmen vorgesehen. Citrix MDX Apps sind Beispiele für Premium-Apps. Premium-Apps werden zwar normalerweise im verwalteten Modus ausgeführt, das eingebettete MDX-Framework ermöglicht jedoch ihre Ausführung im nicht verwalteten Modus mit einem Standardsatz von MDX-Richtlinien, die über die Standardrichtliniendateien festgelegt werden. Auf diese Weise können Sie App-Verhalten und MDX-Funktionen selbst dann steuern, wenn ein Benutzer keinem Unternehmenskonto zugeordnet ist.

Installiert ein solcher Benutzer anschließend Secure Hub, wechselt die App im Hintergrund in den verwalteten Modus, wenn folgende Bedingungen erfüllt werden:

- Der Benutzer gehört zu einer Citrix Endpoint Management-Bereitstellungsgruppe, der die App bereitgestellt wurde.

- Der Benutzer meldet sich bei Secure Hub an, wenn dies erforderlich ist.

- MDX behandelt das Benutzerabonnement.

Hinweis

Eine App kann nicht vom verwalteten Modus zurück in den nicht verwalteten Modus übergehen.

Die folgende Abbildung zeigt die Unterschiede zwischen General- und Premium-Apps, abhängig davon, ob diese im verwalteten Modus ausgeführt werden.

Umschließen von Apps unabhängiger Softwarehersteller

Dieser Abschnitt enthält allgemeine Informationen zum Umschließen von Apps unabhängiger Softwarehersteller (ISV-Apps). Die von Unternehmensadministratoren durchgeführten Arbeiten zum Umschließen von Apps werden im Artikel Info zum MDX Toolkit behandelt

Beim Umschließen von ISV-Apps erstellt das MDX Toolkit zwei Dateien: eine MDX-Datei und die App-Datei (.ipa, .app oder .apk). Mit dem MDX Toolkit können Sie die App-Store-URL in die MDX-Datei einbetten, die Sie dann Ihren Kunden direkt bereitstellen oder in den Citrix Ready Marketplace hochladen (siehe nächsten Abschnitt). Sie stellen die App-Datei über App-Stores bereit, hosten sie selbst oder verteilen sie an Ihre Kunden.

Das MDX Toolkit kombiniert App-Dateien (.ipa, .app oder .apk) mit Komponenten von Citrix und Ihrem Schlüsselspeicher oder Signaturzertifikat zum Erstellen einer MDX-Datei und der modifizierten App-Datei (siehe Diagramm unten).

Beim Umschließen einer ISV-App werden folgende Elemente hinzugefügt:

- Eine Informationsdatei mit den vom MDX SDK Framework beim Herstellen der Bindung mit Secure Hub benötigten Daten. Die entsprechenden Bindungsinformationen werden vom Endpoint Management-Server über die in Endpoint Management hinzugefügte MDX-Datei an Secure Hub übergeben. Zu den Daten gehören u. a. eine App-ID zur Selbstidentifizierung und eine Paket-ID zur Prüfung auf App-Updates.

- Ein FIPS-Fingerabdruck im OpenSSL FIPS Crypto Object Module, das in der mit dem MDX App SDK integrierten App eingebettet ist.

- Nur iOS: Ein neues URL-Schema, das der App-Datei hinzugefügt und außerdem über die MDX-Datei, die von einem Administrator in Endpoint Management hinzugefügt wird, an Secure Hub übergeben wird.

Das Citrix Ready-Programm

Citrix bewertet und zertifiziert Apps unabhängiger Softwarehersteller im Rahmen des Citrix Ready-Programms. Bei der Bewertung steht die Prüfung der Integration in Endpoint Management im Mittelpunkt. Die Zertifizierung gewährleistet, dass eine App mit der Endpoint Management-Infrastruktur kompatibel ist, und schafft Vertrauen bei den Unternehmen.

Im Rahmen des Citrix Ready-Programms können Sie Binärdateien zertifizierter ISV-Apps direkt im Apple App Store oder in Google Play veröffentlichen. Da Sie keine Binärdateien an Unternehmen verteilen müssen, haben Sie mehr Kontrolle über App-Updates. Außerdem werden Ihre Apps mit Ihrem ISV-Zertifikat signiert. Sie können zertifizierte Apps auch direkt an Unternehmen verteilen oder selbst hosten.

Auch beim Verteilen des MDX-Pakets einer ISV-App stehen Ihnen zwei Möglichkeiten offen: Sie können das Paket im Citrix Ready Marketplace veröffentlichen oder direkt an Ihre Citrix Endpoint Management-Kunden verteilen.

Weitere Informationen finden Sie unter Citrix Ready.

MDX App-Benutzererfahrung

Auf welche Weise Benutzer mit einer über das MDX App SDK integrierten App interagieren hängt davon ab, wie sie die App installieren und starten.

Benutzer beginnt mit Secure Hub

- Der Benutzer öffnet Secure Hub und den Apple App Store oder Google Play.

- Der Benutzer meldet sich beim Endpoint Management Store an und abonniert diesen.

- Der Benutzer lädt die App aus einem öffentlichen Store herunter und installiert sie.

- Secure Hub fordert den Benutzer bei Bedarf zur Anmeldung auf.

- Wurde die App zuvor nicht verwaltet, wechselt sie ohne Benutzereingriff in den verwalteten Modus.

Benutzer beginnt mit dem Apple App-Store oder Google Play

Ist Secure Hub bereits auf dem Gerät, ist der Ablauf bei General- und Premium-Apps wie folgt.

General-App

-

Der Benutzer startet die App.

-

Erkennt die App eine Installation von Secure Hub und hat die entsprechende Berechtigung, wird der Benutzer aufgefordert, den Wechsel in den verwalteten Modus zu bestätigen.

-

Bestätigt der Benutzer die Verwaltung durch das Unternehmen, wird er ggf. von Secure Hub zur Anmeldung aufgefordert.

-

Nachdem MDX die App dem Benutzer als Abonnement zuweist, wechselt sie in den verwalteten Modus.

Ist Secure Hub nicht auf dem Gerät installiert oder hat die App nicht die erforderliche Berechtigung, wird die App wie eine normale App aus einem öffentlichen App-Store im nicht verwalteten Modus ausgeführt.

Premium-App

- Der Benutzer startet die App.

- Erkennt die App eine Installation von Secure Hub und hat die entsprechende Berechtigung, wechselt sie ohne Benutzereingriff in den verwalteten Modus. Sind Secure Hub-Anmeldeinformationen erforderlich, wird der Benutzer über den Wechsel in den verwalteten Modus benachrichtigt und zur Anmeldung aufgefordert.

Bekannte Probleme beim MDX App SDK

- Das Umschließen ist bei Android-Apps nur möglich, wenn sie Symbole enthalten.

- Bei einigen App-Frameworks bestehen Kompatibilitätsprobleme mit Citrix Endpoint Management. Weitere Informationen finden Sie unter Unterstützung von Frameworks zur Entwicklung mobiler Apps (Android) und Unterstützung für Drittanbieter-Bibliotheken (iOS).

- Informationen zu weiteren Problemen finden Sie unter Bekannte Probleme.