Store erstellen

Sie können beliebig viele Stores erstellen. Beispielsweise kann es empfehlenswert sein, einen Store für eine bestimmte Benutzergruppe zu erstellen oder bestimmte Ressourcen zusammenzufassen.

Wichtig:

Verwenden Sie in einer Multiserverbereitstellung jeweils nur einen Server, um Änderungen an der Konfiguration der Servergruppe vorzunehmen. Stellen Sie sicher, dass die Citrix StoreFront-Verwaltungskonsole nicht auf den anderen Servern der Bereitstellung ausgeführt wird. Zum Abschluss übertragen Sie die Konfigurationsänderungen auf die Servergruppe, sodass die anderen Server der Bereitstellung aktualisiert werden.

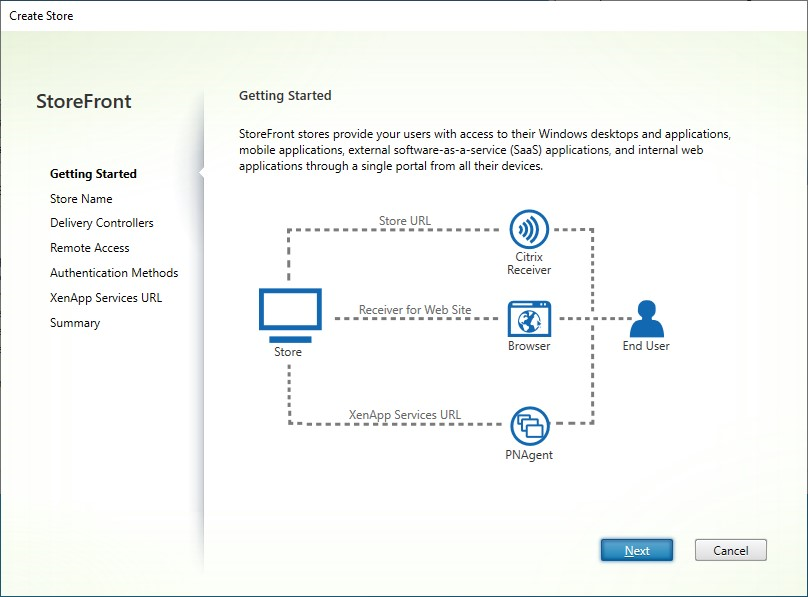

Zum Erstellen eines Stores identifizieren und konfigurieren Sie die Kommunikation mit den Servern, auf denen die Ressourcen, die Sie im Store zur Verfügung stellen möchten, bereitgestellt werden. Anschließend konfigurieren Sie optional Remotezugriff auf den Store über Citrix Gateway.

-

Klicken Sie im Aktionsbereich auf Store erstellen.

Klicken Sie auf Weiter.

-

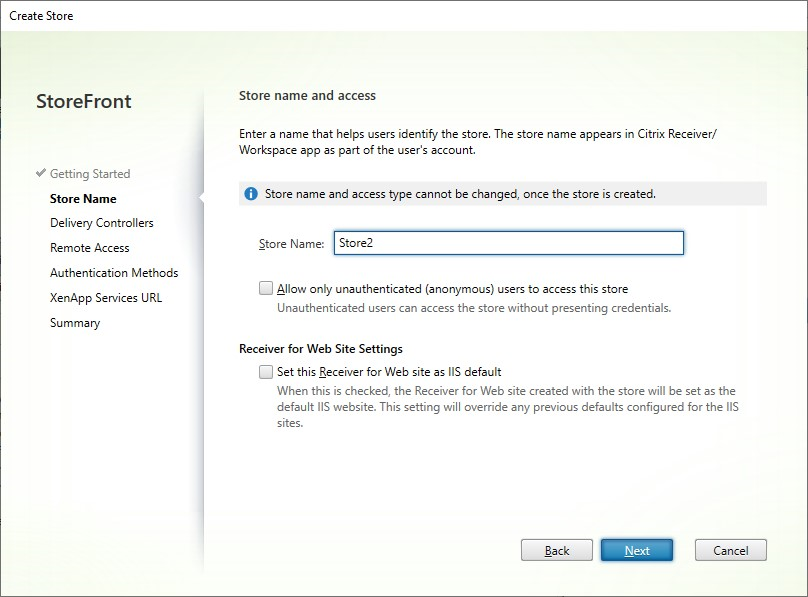

Führen Sie auf der Registerkarte Storename die folgenden Schritte aus:

-

Geben Sie einen Storenamen ein.

-

Wenn Sie Benutzern den anonymen bzw. nicht authentifizierten Zugriff auf den Store ermöglichen möchten, aktivieren Sie das Kontrollkästchen Nur nicht authentifizierte (anonyme) Benutzer dürfen auf diesen Store zugreifen. Wenn Sie einen Store ohne Authentifizierung erstellen, sind die Seiten Authentifizierungsmethoden und Remotezugriff nicht verfügbar und der Servergruppenknoten links und der Bereich “Aktion” wird durch Basis-URL ändern ersetzt. (Es ist nur diese Option verfügbar, weil Servergruppen für Server, die nicht in einer Domäne sind, nicht zur Verfügung stehen.)

Klicken Sie auf Weiter.

-

-

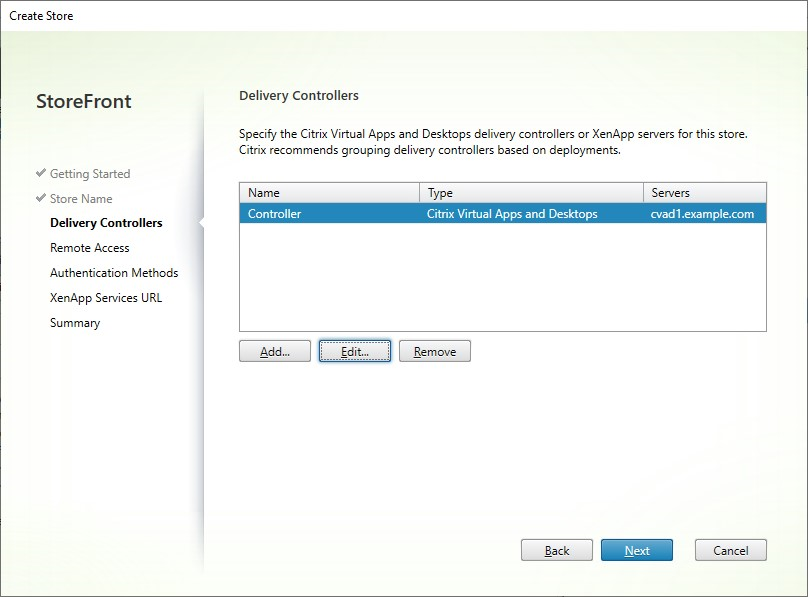

Fügen Sie auf der Registerkarte Delivery Controller Ressourcenfeeds für die virtuellen Desktops und Anwendungen hinzu. Weitere Informationen finden Sie unter Durch Stores zur Verfügung gestellte Ressourcen verwalten.

Klicken Sie auf Weiter.

-

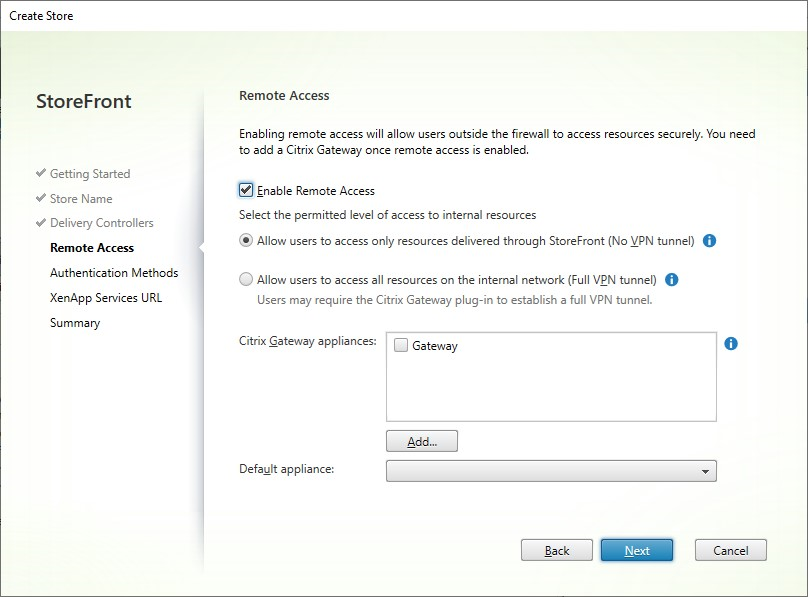

Wählen Sie auf der Registerkarte Remotezugriff aus, ob der Store über ein Citrix Gateway verfügbar sein soll. Weitere Informationen finden Sie unter Remotezugriff auf Stores über Citrix Gateway verwalten.

-

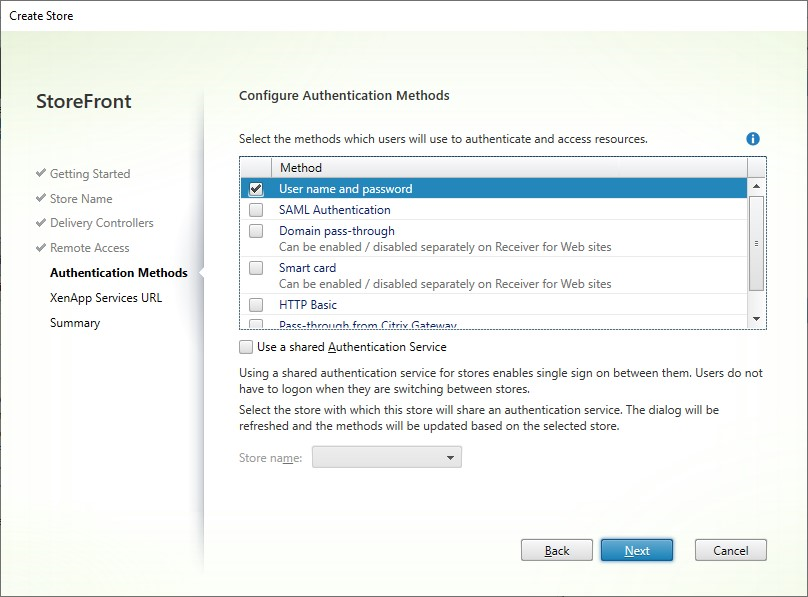

Wählen Sie auf der Registerkarte Authentifizierungsmethoden die Methoden, die Benutzer zum Authentifizieren und Zugreifen auf den Store verwenden, und klicken Sie auf Weiter.

Weitere Informationen zu den verfügbaren Authentifizierungsmethoden finden Sie unter Authentifizierungsdienst konfigurieren.

Anstatt die Authentifizierungsmethoden für den Store separat zu konfigurieren, ist es möglich, die Authentifizierungskonfiguration mit einem anderen Store zu teilen. Aktivieren Sie hierfür Gemeinsamen Authentifizierungsdienst verwenden und wählen Sie einen Store aus.

Klicken Sie auf Weiter.

-

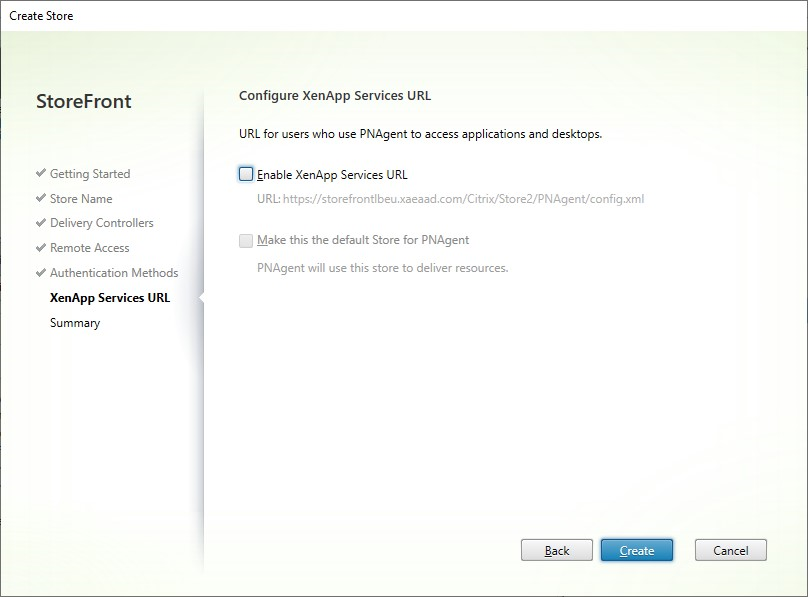

Wenn Sie ältere Geräte haben, die PNAgent benötigen, lassen Sie auf der Registerkarte XenApp-Dienste-URL das Kontrollkästchen XenApp-Dienste-URL aktivieren aktiviert. Andernfalls deaktivieren Sie es.

Klicken Sie auf Erstellen.

-

Nach dem Erstellen des Stores klicken Sie auf Fertig stellen.

Wenn ein neuer Store erstellt wird, wird auch eine neue Website erstellt, über die die Benutzer auf den Store zugreifen können. Sie können diese Website konfigurieren oder zusätzliche Websites erstellen.