Remotezugriff auf Stores über Citrix Gateway verwalten

Mit der Aufgabe “Remotezugriffeinstellungen” können Sie den Zugriff auf Stores über Citrix Gateway für Benutzer in öffentlichen Netzwerken konfigurieren. Remotezugriff über Citrix Gateway ist nicht für Stores ohne Authentifizierung möglich.

Wichtig:

Verwenden Sie in einer Multiserverbereitstellung jeweils nur einen Server, um Änderungen an der Konfiguration der Servergruppe vorzunehmen. Stellen Sie sicher, dass die Citrix StoreFront-Verwaltungskonsole nicht auf den anderen Servern der Bereitstellung ausgeführt wird. Sobald Sie fertig sind, übertragen Sie Ihre Konfigurationsänderungen an die Servergruppe, damit die anderen Server in der Bereitstellung aktualisiert werden.

-

Wählen Sie im rechten Bereich der Citrix StoreFront-Verwaltungskonsole den Knoten “Stores” und im Ergebnisbereich einen Store aus. Klicken Sie im Aktionsbereich auf Remotezugriffeinstellungen konfigurieren.

-

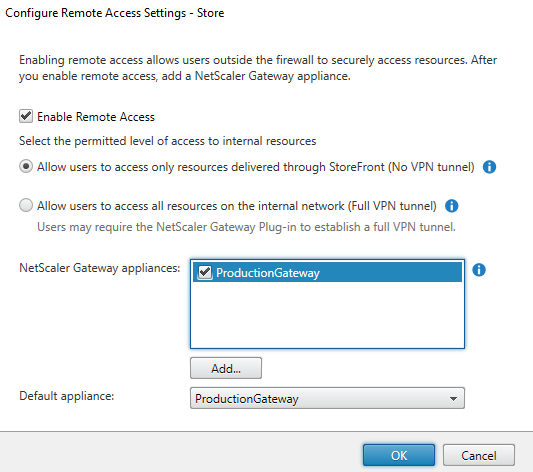

Geben Sie im Dialogfeld “Remotezugriffeinstellungen konfigurieren” an, ob und wie Benutzer, die eine Verbindung von öffentlichen Netzwerken aus herstellen, über Citrix Gateway auf den Store zugreifen können.

- Soll der Store Benutzern in öffentlichen Netzwerken nicht zur Verfügung stehen, deaktivieren Sie die Option Remotezugriff aktivieren. Nur lokale Benutzer im internen Netzwerk können dann auf den Store zugreifen.

- Um den Remotezugriff zu ermöglichen, aktivieren Sie Remotezugriff aktivieren.

- Wenn Sie Ressourcen, die über den Store angeboten werden, über Citrix Gateway verfügbar machen möchten, wählen Sie Kein VPN-Tunnel aus. Die Benutzer melden sich entweder über ICAProxy oder ein clientloses VPN (CVPN) bei Citrix Gateway an und benötigen das Citrix Gateway-Plug-In nicht für ein vollständiges VPN.

- Wählen Sie Vollständiger VPN-Tunnel aus, um den Store und andere Ressourcen im internen Netzwerk über einen SSL-VPN-Tunnel (SSL = Secure Sockets Layer, VPN = virtuelles privates Netzwerk) verfügbar zu machen. Die Benutzer benötigen das Citrix Gateway-Plug-In für das Erstellen des VPN-Tunnels.

Wenn Sie Remotezugriff auf den Store konfigurieren, wird automatisch die Passthrough-Authentifizierung von Citrix Gateway aktiviert. Die Benutzer authentifizieren sich bei Citrix Gateway und werden beim Zugriff auf ihre Stores automatisch angemeldet.

-

Wenn Sie Remotezugriff aktiviert haben, wählen Sie in der Liste Citrix Gateway-Geräte die Bereitstellungen aus, über die die Benutzer auf den Store zugreifen können. Die Liste enthält alle Bereitstellungen, die zuvor für diesen und andere Stores konfiguriert wurden. Wenn Sie weitere Bereitstellungen hinzufügen möchten, klicken Sie auf Hinzufügen und folgen Sie den Anweisungen unter Citrix Gateway hinzufügen.

-

Wenn Sie Zugriff über mehrere Geräte aktivieren, indem Sie mehr als einen Eintrag in der Liste auswählen, geben Sie das Standardgerät für den Zugriff auf den Store über die Citrix Workspace-App an.

-

Klicken Sie auf OK, um die Konfiguration zu speichern und das Dialogfeld “Remotezugriff konfigurieren” zu schließen.

Die Citrix Workspace-App verwendet Beacons, um zu ermitteln, ob Benutzer mit einem lokalen oder öffentlichen Netzwerk verbunden sind, und wählt daraufhin die richtige Zugriffsmethode aus. Weitere Informationen zum Ändern der Beacons finden Sie unter Konfigurieren von Beacons.

Standardmäßig verwendet StoreFront das Gateway, über das der Benutzer mit dem Store verbunden ist, um Ressourcen zu starten. Informationen zur Konfiguration von StoreFront zum Starten von Ressourcen mit einem anderen Gateway oder ohne Gateway finden Sie unter Optimales HDX-Routing.