PoC-Leitfaden: ZTNA für private Web-Apps (ohne Agent)

Übersicht

Bei Remote-Arbeit benötigen Benutzer Zugriff auf interne webbasierte Anwendungen. Eine bessere Erfahrung bedeutet, ein VPN-Bereitstellungsmodell zu vermeiden, was häufig zu folgenden Herausforderungen führt:

- VPN Risiko 1: sind schwer zu installieren und zu konfigurieren

- VPN-Risiko 2: Benutzer müssen VPN-Software auf Endpunktgeräten installieren, die möglicherweise ein nicht unterstütztes Betriebssystem verwenden

- VPN-Risiko 3: Erfordert die Konfiguration komplexer Richtlinien, um zu verhindern, dass ein nicht vertrauenswürdiges Endpunktgerät uneingeschränkten Zugriff auf das Unternehmensnetzwerk, Ressourcen und Daten hat

- VPN-Risiko 4: Es ist schwierig, Sicherheitsrichtlinien zwischen VPN-Infrastruktur und lokaler Infrastruktur synchron zu halten

Um die Benutzererfahrung insgesamt zu verbessern, müssen Unternehmen in der Lage sein, alle genehmigten Apps zu vereinheitlichen und die Benutzeranmeldevorgänge zu vereinfachen und gleichzeitig die Authentifizierungsstandards durchzusetzen.

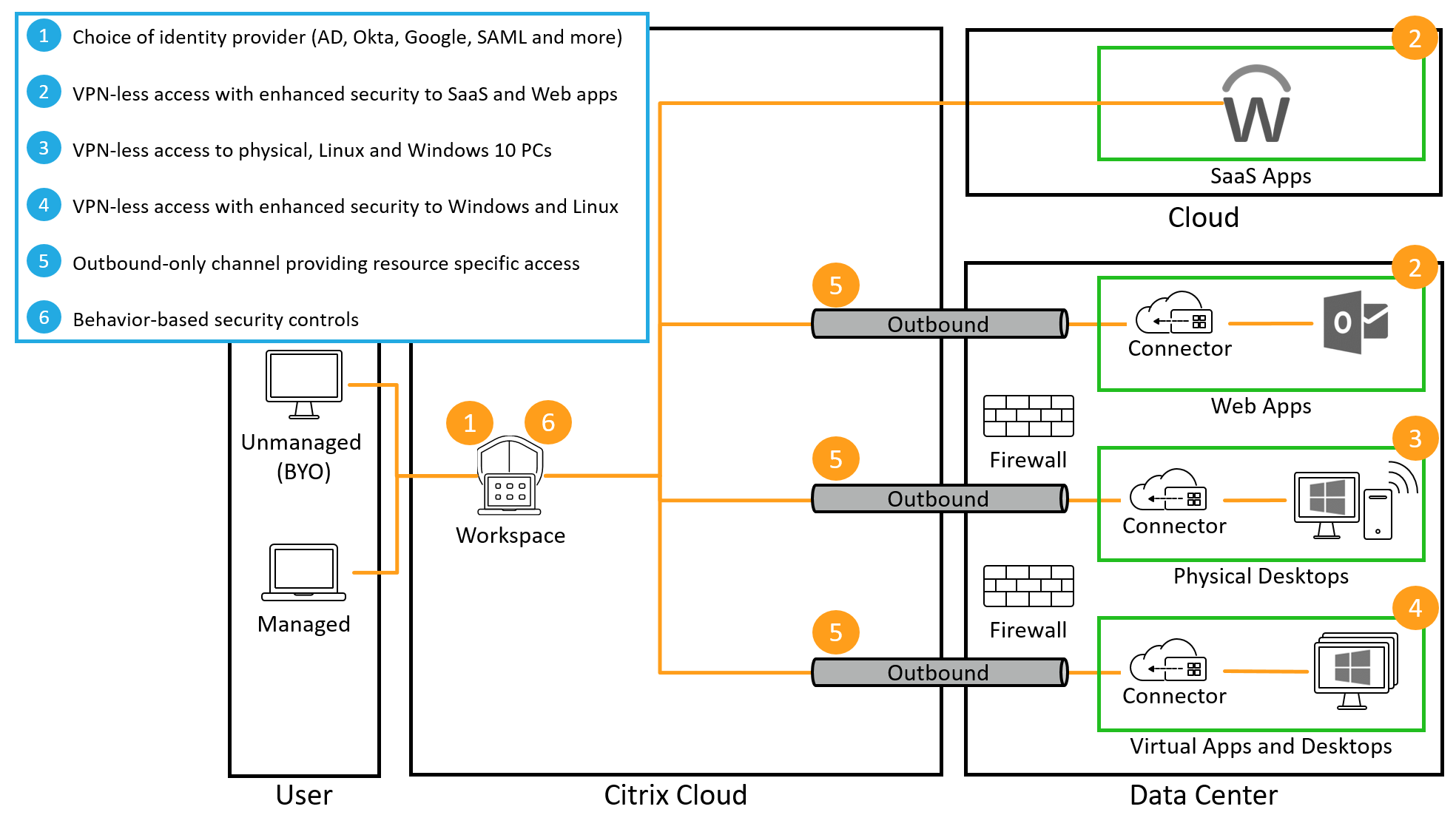

Unternehmen müssen SaaS-, Web-, Windows-, Linux-Anwendungen und Desktops bereitstellen und sichern, auch wenn einige dieser Ressourcen außerhalb der Grenzen des Rechenzentrums existieren und auf Ressourcen außerhalb des Rechenzentrums zugreifen können. Der Citrix Secure Private Access Service bietet Unternehmen über Citrix Workspace sicheren, VPN-freien Zugriff auf vom Benutzer autorisierte Ressourcen.

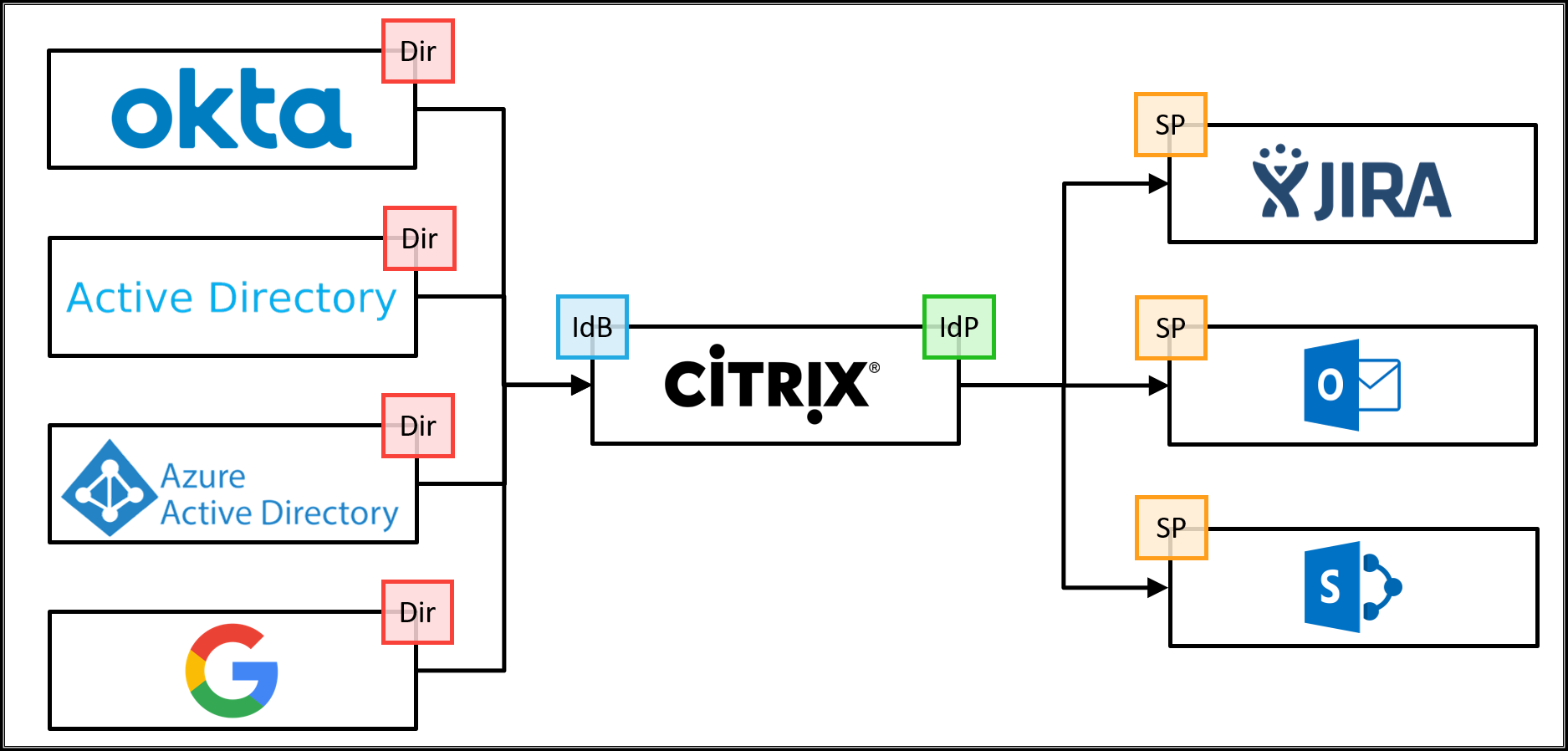

In diesem Machbarkeitsstudie authentifiziert sich ein Benutzer bei Citrix Workspace mithilfe von Active Directory, Azure Active Directory, Okta, Google, NetScaler Gateway oder einem SAML 2.0-Anbieter seiner Wahl als primäres Benutzerverzeichnis. Citrix Workspace bietet Single-Sign-On-Services für einen definierten Satz von Unternehmens-Webanwendungen.

Wenn der Citrix Secure Private Access Service dem Citrix-Abonnement zugewiesen ist, werden erweiterte Sicherheitsrichtlinien, die von der Anwendung bildschirmbasierter Wasserzeichen über das Einschränken von Druck-/Download-Aktionen bis hin zu Bildschirmeinschränkungen und Tastaturverschleierung reichen, über die Webanwendungen angewendet.

Die Animation zeigt einen Benutzer, der mit von Citrix bereitgestellten SSO auf eine interne SharePoint-Webanwendung zugreift und mit dem Citrix Secure Private Access Service gesichert ist.

Diese Demonstration zeigt einen Ablauf, bei dem der Benutzer die Anwendung von Citrix Workspace aus startet, die die VPN-lose Verbindung zum Rechenzentrum verwendet. Da der Benutzer von einem externen Gerät aus auf eine interne Webanwendung zugreift, muss die Zugriffsanforderung von Citrix Workspace kommen.

Dieser Leitfaden zum Proof of Concept zeigt, wie Sie:

- Einrichten von Citrix Workspace

- Integriere ein primäres Benutzerverzeichnis

- Integrieren Sie Single Sign-On für eine SharePoint-Webanwendung, die sich im Rechenzentrum befindet

- Überprüfen der Konfiguration

Einrichten von Citrix Workspace

Die ersten Schritte zum Einrichten der Umgebung besteht darin, Citrix Workspace für die Organisation vorzubereiten, einschließlich

- Sobald Sie die Berechtigung für den Citrix Secure Private Access Service mit Ihrem Citrix-Kontenteam eingerichtet haben, finden Sie das Citrix Secure Private Access-Symbol unter Meine Dienste. Weitere Informationen finden Sie unter.

- Richten Sie die Workspace-URL ein

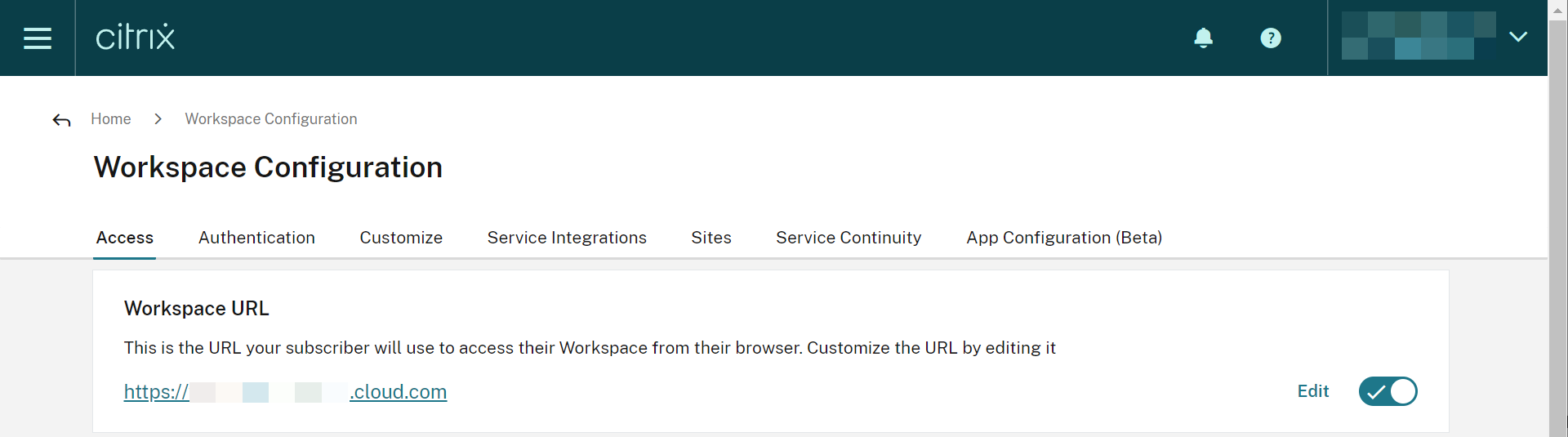

Workspace-URL festlegen

- Stellen Sie eine Verbindung zur Citrix Cloud her und melden Sie sich als Administratorkonto an

- Greifen Sie in Citrix Workspace über das Menü oben links auf Workspace-Konfiguration zu

- Geben Sie auf der Registerkarte Zugriff eine eindeutige URL für die Organisation ein und wählen Sie “Aktiviert”

Integrieren Sie ein Hauptbenutzerverzeichnis

Bevor sich Benutzer bei Workspace authentifizieren können, muss ein primäres Benutzerverzeichnis konfiguriert werden. Das primäre Benutzerverzeichnis ist die einzige Identität, die der Benutzer benötigt, da alle Anforderungen für Apps in Workspace Single Sign-On für sekundäre Identitäten verwenden.

Eine Organisation kann eines der folgenden primären Benutzerverzeichnisse verwenden:

- Active Directory: Um die Active Directory-Authentifizierung zu aktivieren, muss ein Cloud Connector im selben Rechenzentrum wie ein Active Directory-Domänencontroller bereitgestellt werden, indem Sie dem Cloud Connector-Installationshandbuch folgen.

- Active Directory mit zeitbasiertem Einmalkennwort: Die Active Directory-basierte Authentifizierung kann auch eine Multifaktor-Authentifizierung mit einem zeitbasierten Einmalkennwort (TOTP) beinhalten. In diesem Handbuch werden die erforderlichen Schritte beschrieben, um diese Authentifizierungsoption zu aktivieren.

- Azure Active Directory: Benutzer können sich mit einer Azure Active Directory-Identität bei Citrix Workspace authentifizieren. Dieses Handbuch enthält Einzelheiten zur Konfiguration dieser Option.

- Citrix Gateway: Unternehmen können ein lokales Citrix Gateway verwenden, um als Identitätsanbieter für Citrix Workspace zu fungieren. Dieses Handbuch enthält Einzelheiten zur Integration.

- Okta: Organisationen können Okta als primäres Benutzerverzeichnis für Citrix Workspace verwenden. Dieses Handbuch enthält Anweisungen zur Konfiguration dieser Option.

- SAML 2.0: Unternehmen können den SAML 2.0-Anbieter ihrer Wahl mit ihrem on-premises Active Directory (AD) verwenden. Dieses Handbuch enthält Anweisungen zur Konfiguration dieser Option.

Konfigurieren von Single Sign-On

Um Web-Apps erfolgreich in Citrix Workspace zu integrieren, muss der Administrator Folgendes tun:

- Connector-Appliance bereitstellen

- Web-App konfigurieren

- Web-App autorisieren und erweiterte Sicherheit konfigurieren

Connector-Appliance bereitstellen

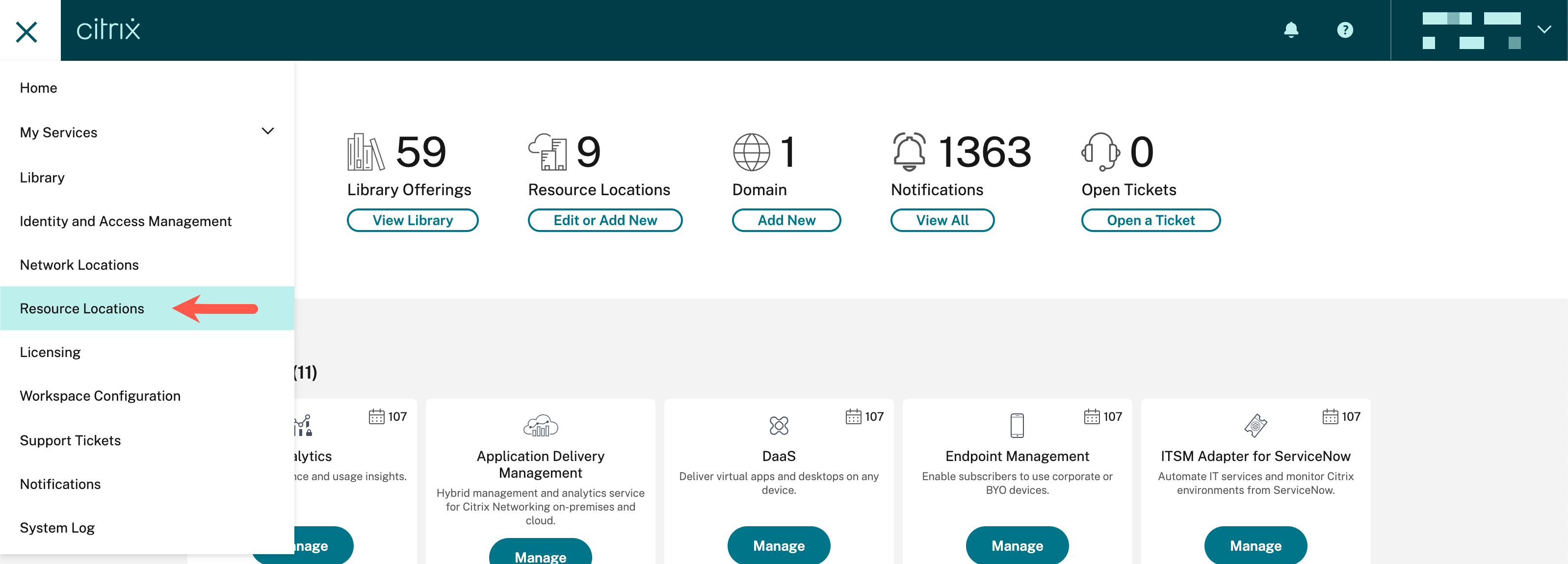

- Wählen Sie in der Citrix Cloud in der Menüleiste Ressourcenstandorte

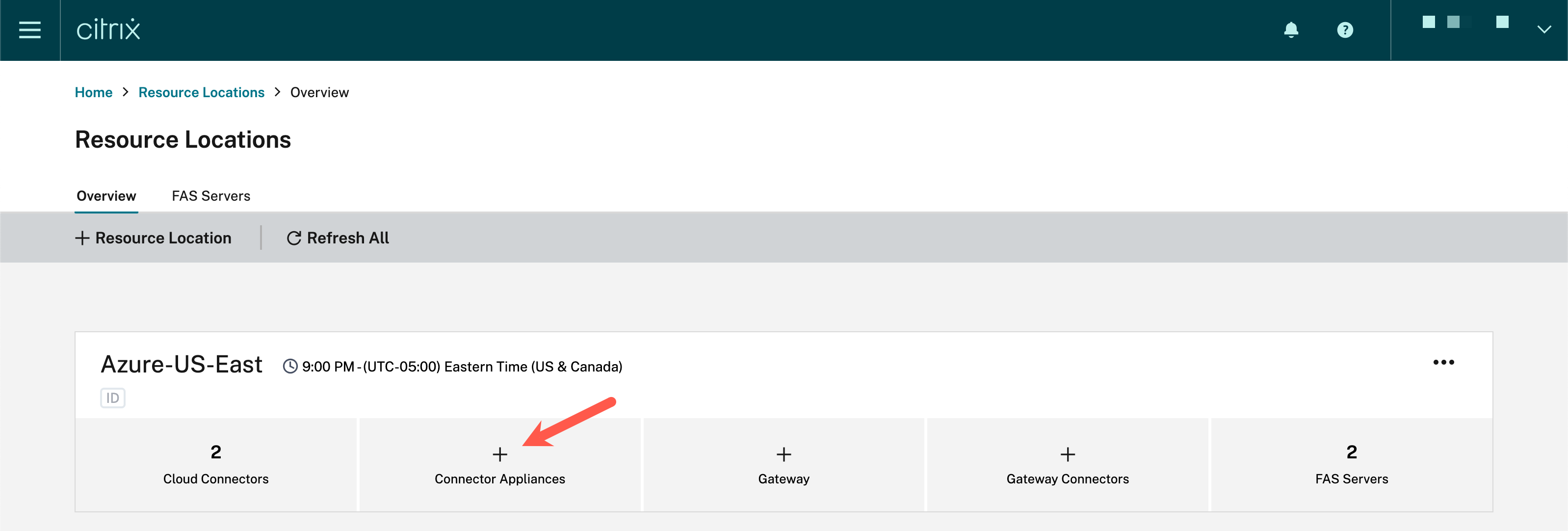

- Wählen Sie innerhalb des Ressourcenstandorts, der mit der Site verknüpft ist, die die Web-App enthält, Connector

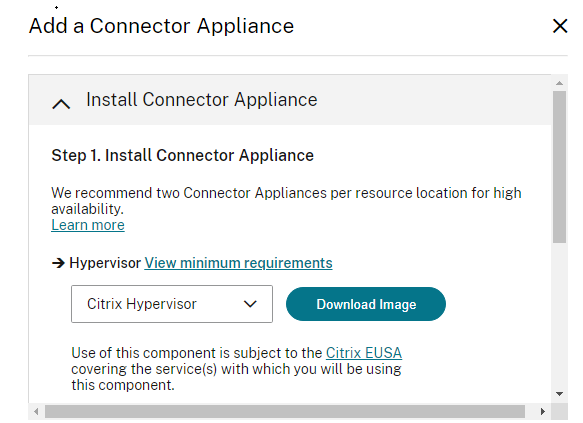

- Laden Sie im Dialogfeld Connector Appliance hinzufügen das dem entsprechenden Hypervisor zugeordnete Image herunter und lassen Sie dieses Browserfenster geöffnet.

- Importieren Sie das Image nach dem Herunterladen in den Hypervisor

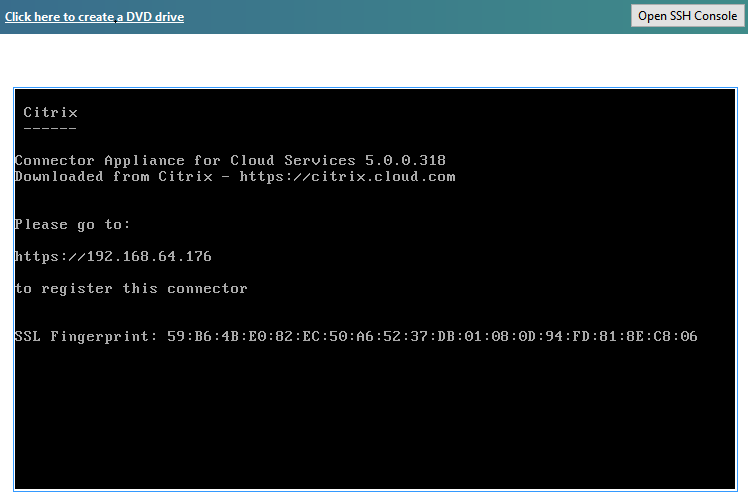

- Wenn das Image gestartet wird, wird die URL bereitgestellt, die für den Zugriff auf die Konsole verwendet wird

- Melden Sie sich beim Connector an, ändern Sie das Admin-Kennwort und legen Sie die Netzwerk-IP-Adresse fest

- Geben Sie der Appliance einen Namen und melden Sie sich bei der Domain für diesen Ressourcenstandort an

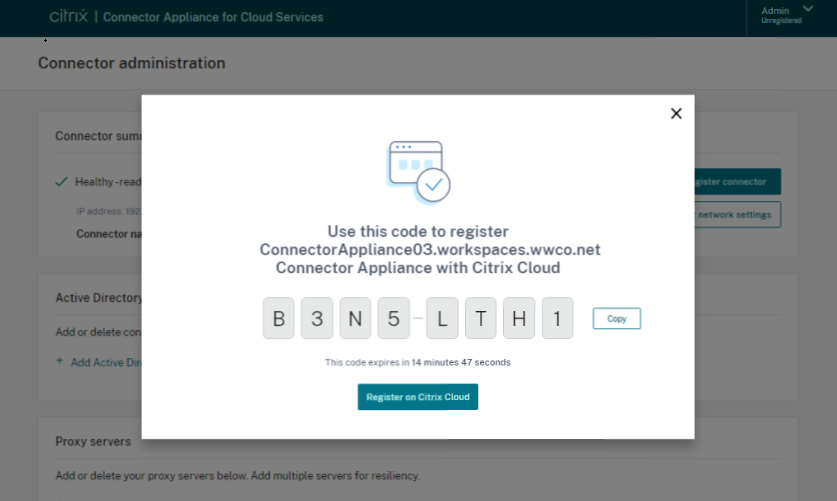

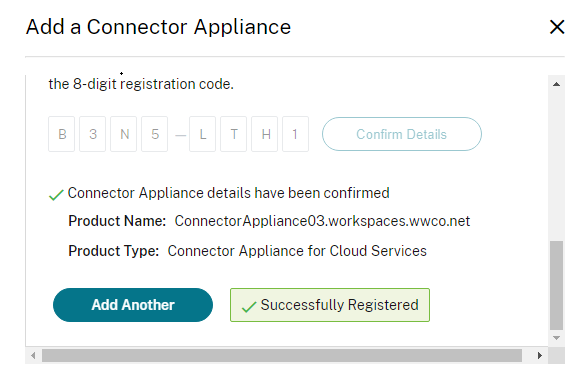

- Wählen Sie Registrieren und kopieren Sie den Registrierungscode

- Kehren Sie zur Citrix Cloud-Seite zurück und senden Sie den Registrierungscode, um das Connector Appliance-Setup abzuschließen.

Web-App konfigurieren

- Wählen Sie in der Citrix Cloud Verwalten aus der Kachel Secure Private Access

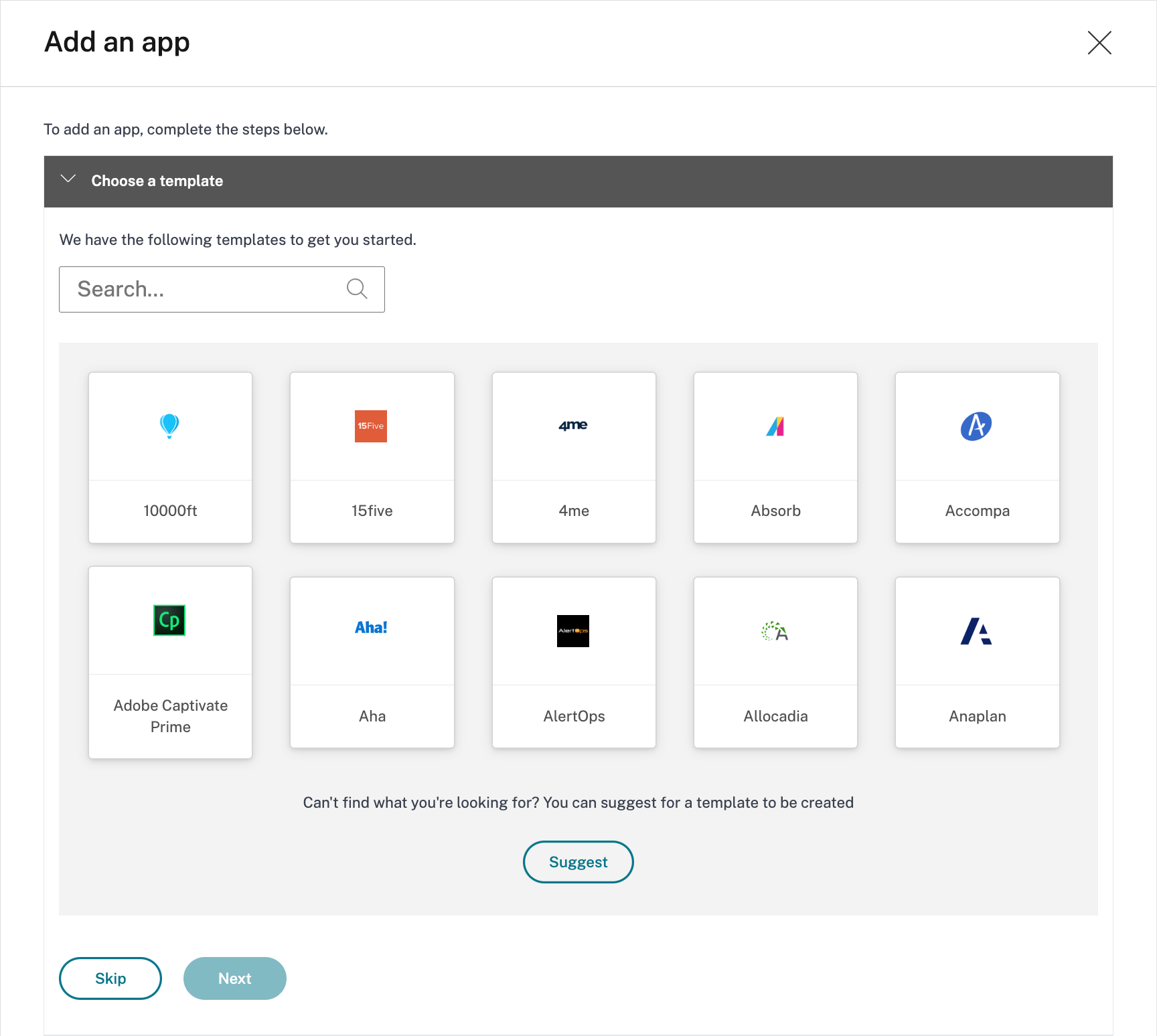

- Wählen Sie Anwendungen gefolgt von App hinzufügen

- Wählen Sie im Assistenten zum Auswählen einer Vorlage die Option Überspringen

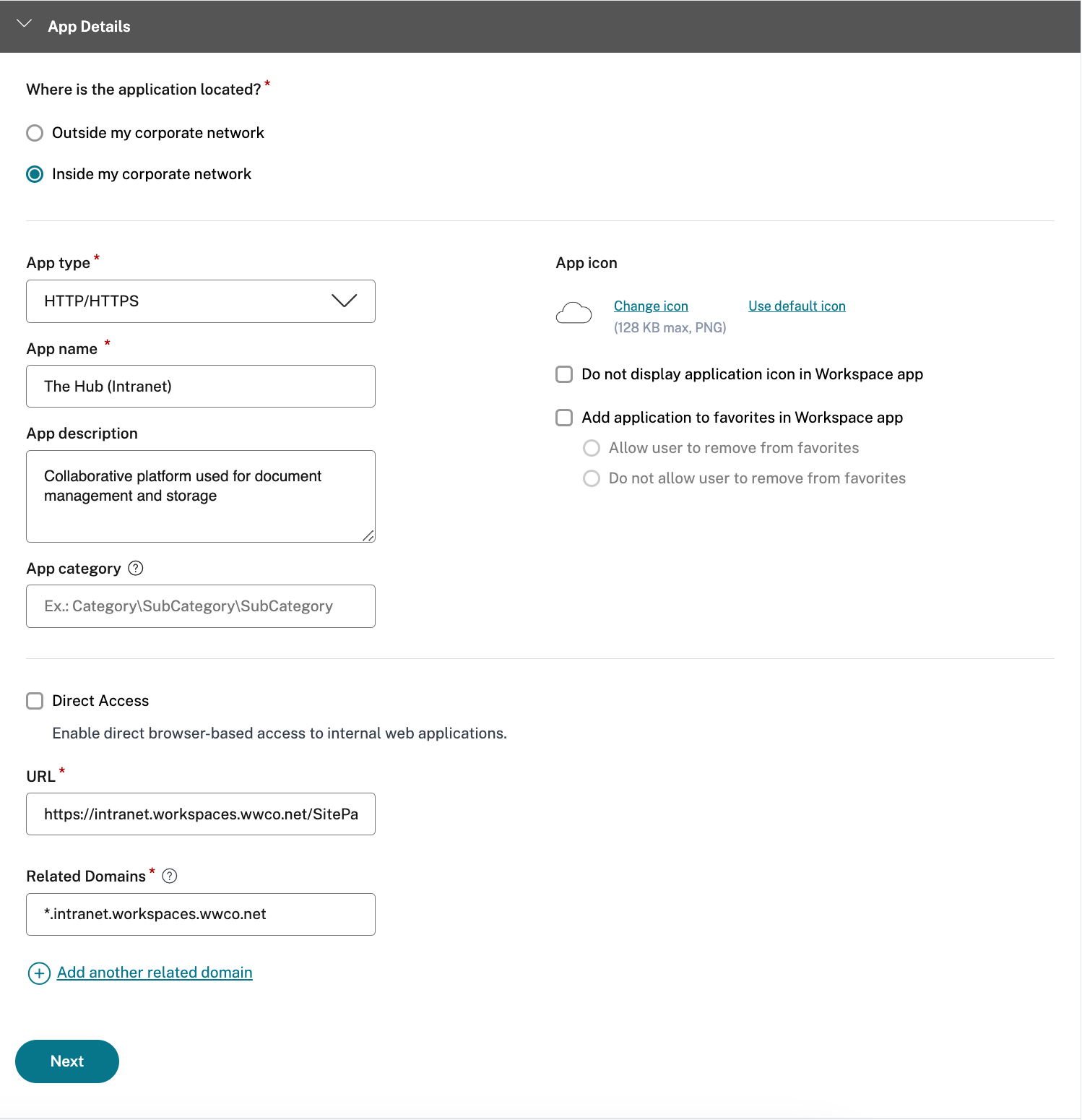

- Wählen Sie im Fenster mit den App-Details die Option In meinem Unternehmensnetzwerk aus

- Geben Sie HTTP/HTTPS als App-Typan

- Geben Sie einen App-Namen und eine Beschreibung für die Anwendung ein

- (optional) Wählen Sie Direktzugriff, um den direkten Zugriff über einen über das öffentliche Internet auflösbaren FQDN zu ermöglichen. Falls ausgewählt, müssen Sie das entsprechende SSL-Zertifikat im .pfx- oder .pem-Format hochladen. Außerdem müssen Sie dem Citrix Gateway-Dienst einen CNAME-Eintrag für den Site-FQDN zuordnen.

- Geben Sie die URL für die Webanwendung ein

- Fügen Sie bei Bedarf weitere verwandte Domänen für die Webanwendung hinzu

- Fügen Sie bei Bedarf ein benutzerdefiniertes App-Symbol hinzu

- Wählen Sie Weiter

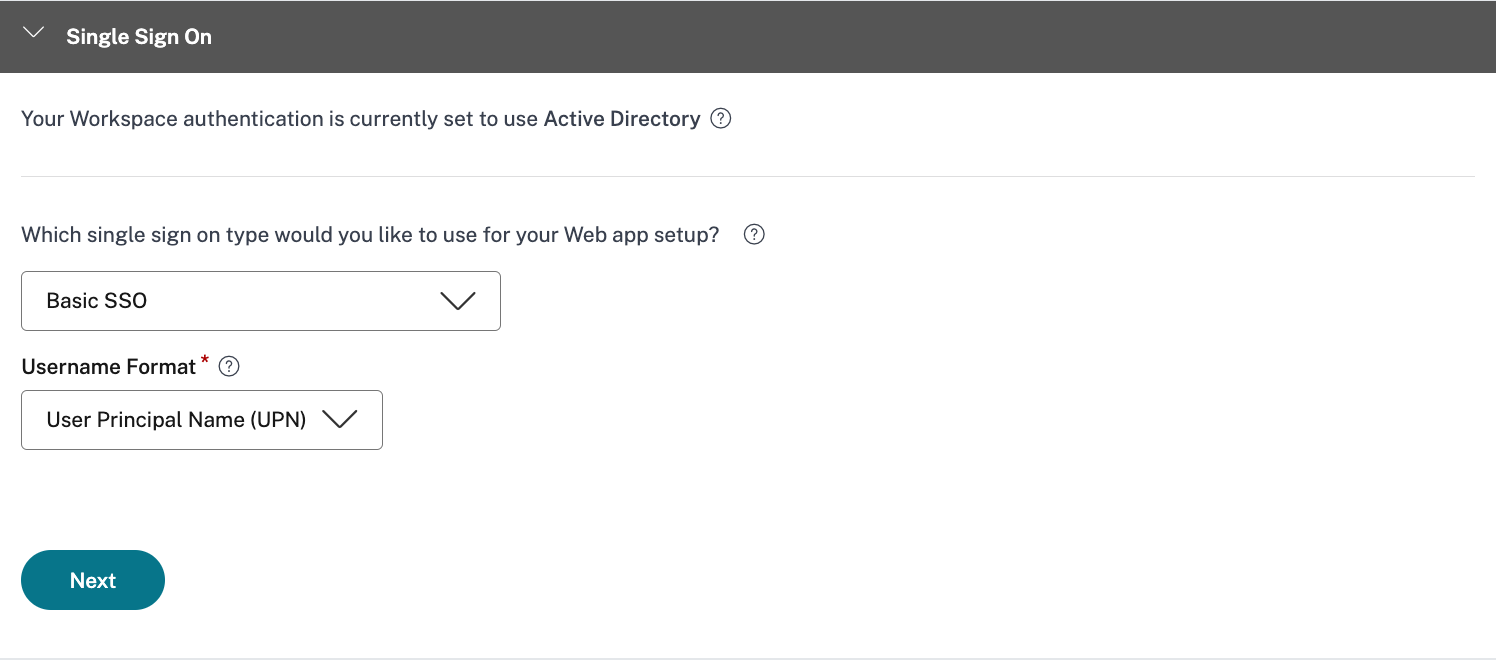

- Wählen Sie im Single Sign-On-Fenster die entsprechende SSO-Option für die Webanwendung aus.

Dies erfordert oft Hilfe vom Besitzer der Web-App.

Sie haben 5 SSO-Optionen zur Auswahl:

- Basic: Wenn Ihr Backend-Server Sie vor eine grundlegende 401-Herausforderung stellt, wählen Sie Basic SSO

- Kerberos: Wenn Ihr Backend-Server Sie vor eine Verhandlung-401-Herausforderung stellt, wählen Sie Kerberos SSO

- Formularbasiert: Wenn Ihr Backend-Server Ihnen ein HTML-Formular zur Authentifizierung anzeigt, wählen Sie Formularbasiertes SSO

- SAML: Wählen Sie SAML für SAML-basiertes SSO in Webanwendungen. Geben Sie die Konfigurationsdetails für den SAML-SSO-Typ ein.

- Kein SSO: Verwenden Sie keine SSO-Option, wenn Sie den Benutzer nicht auf dem Backend-Server authentifizieren müssen

- Wählen Sie Basic SSO und User Principal Name (UPN) als Benutzernamenformat

- Wählen Sie Weiter

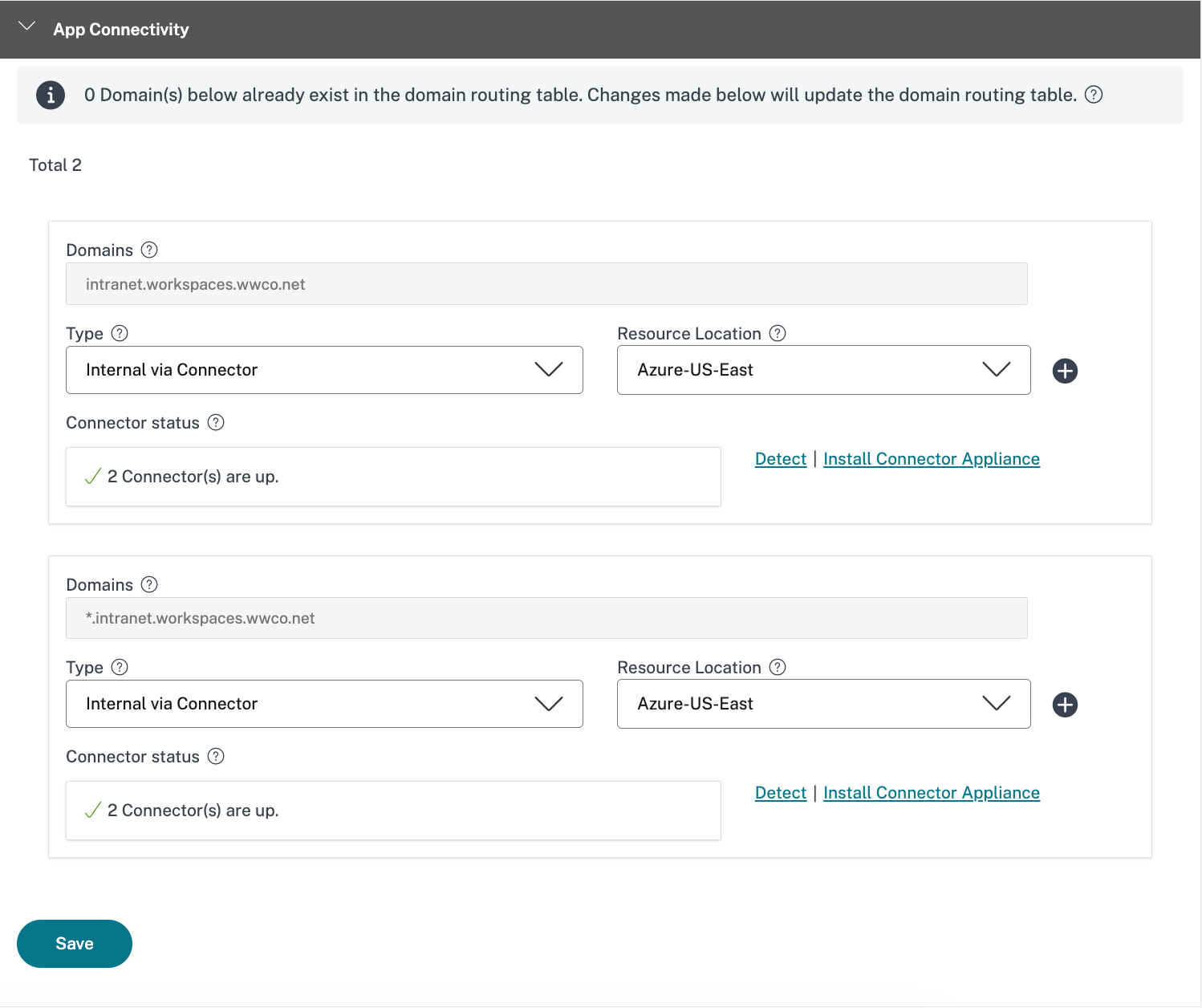

- Wählen Sie im Fenster App Connectivity den Ressourcenstandort, an dem Sie die Connector Appliance zuvor installiert haben, für die Einträge URL und Zugehörige Domäne aus (und stellen Sie sicher, dass Ihre Connectors aktiv sind)

- Wählen Sie Speichern

- Wählen Sie Fertig

Web-App autorisieren und erweiterte Sicherheit konfigurieren

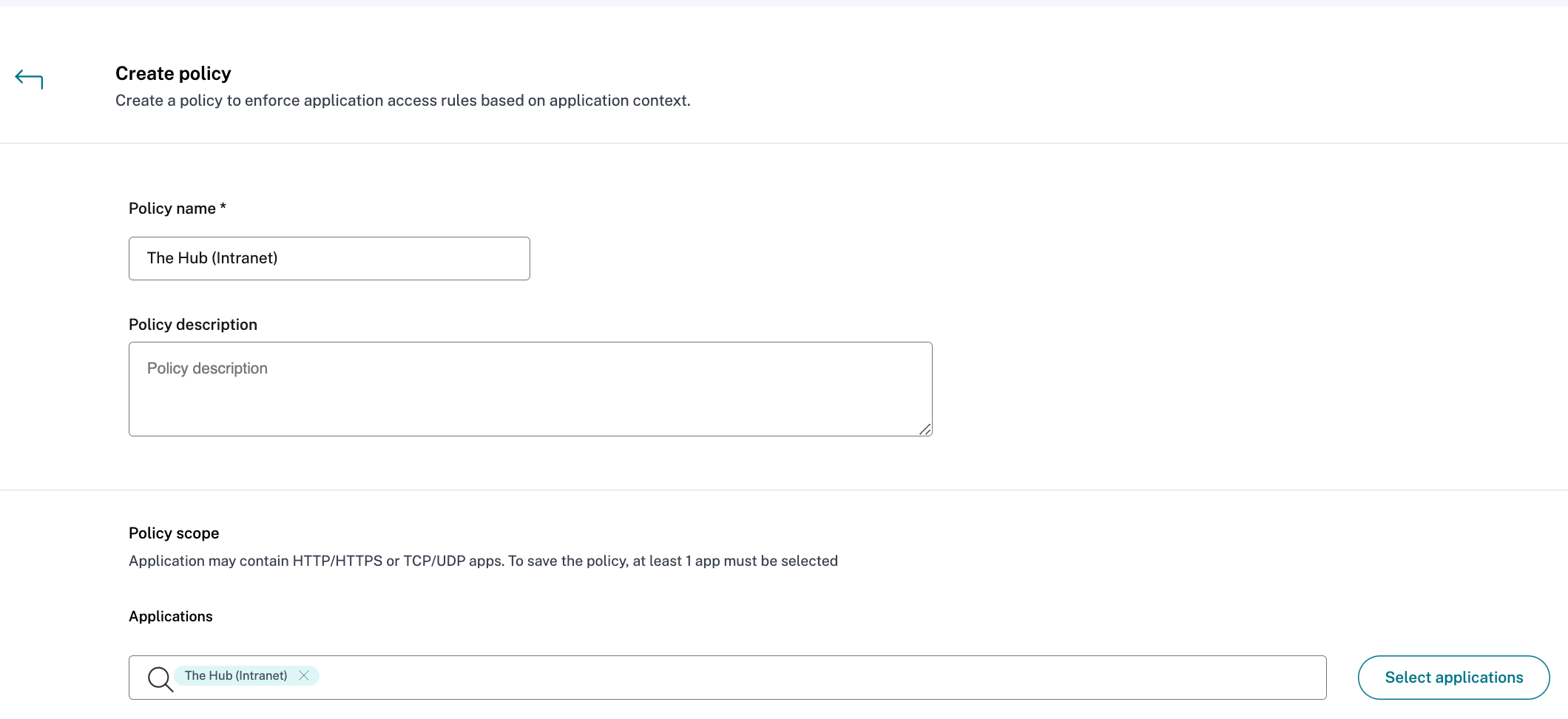

- Wählen Sie im Menü Secure Private Access die Option Zugriffsrichtlinien

- Wählen Sie im Abschnitt Zugriffsrichtlinie die Option Richtlinie erstellenaus.

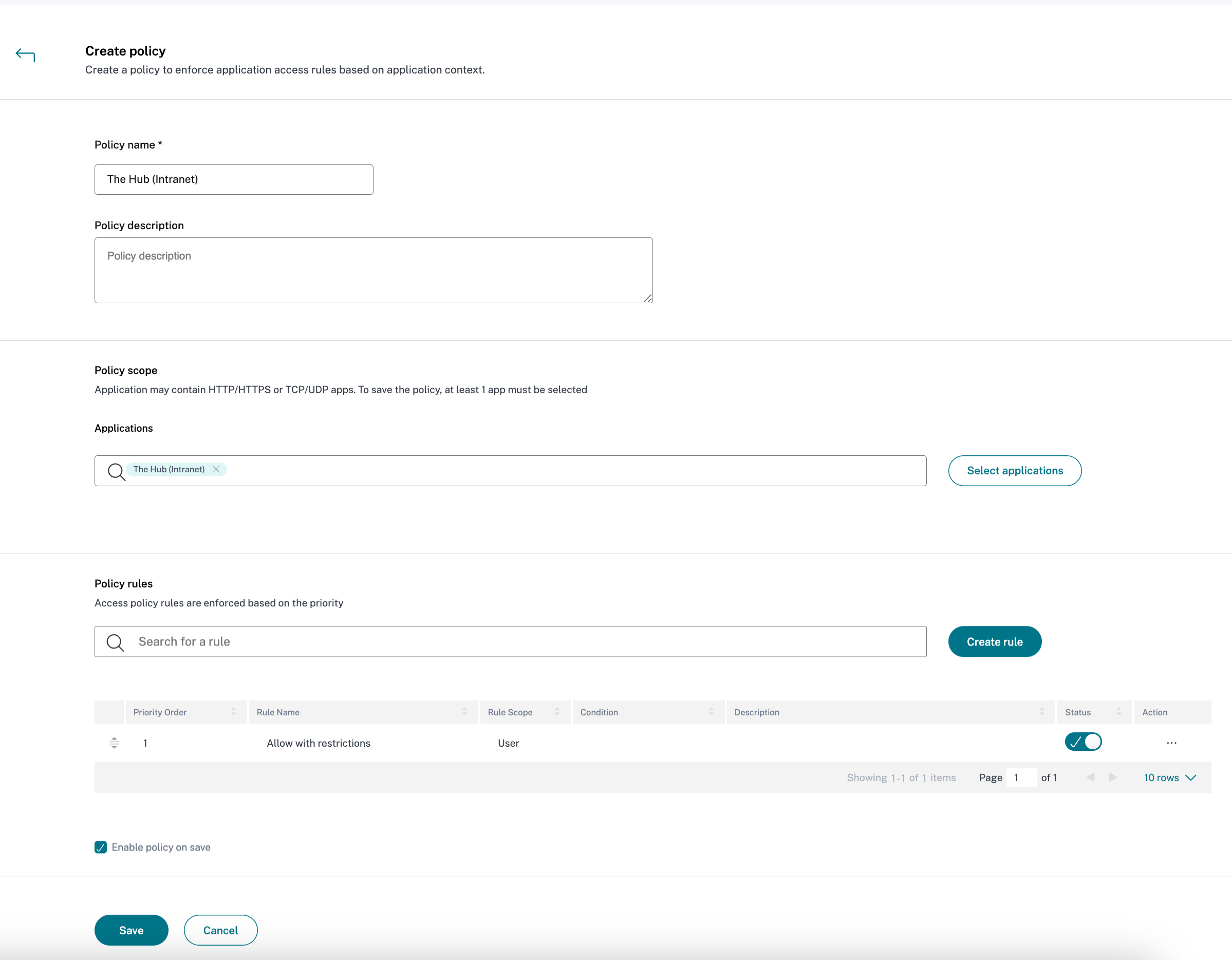

- Geben Sie den Namen der Richtlinie und eine kurze Beschreibung der Richtlinieein

- Suchen Sie in der Dropdownliste Anwendungen nach „The Hub (Intranet)“ und wählen Sie es aus

Hinweis

Sie können mehrere Zugriffsregeln erstellen und verschiedene Zugriffsbedingungen für verschiedene Benutzer oder Benutzergruppen innerhalb einer einzigen Richtlinie konfigurieren. Diese Regeln können getrennt für HTTP/HTTPS- und TCP/UDP-Anwendungen angewendet werden, und das alles innerhalb einer einzigen Richtlinie. Weitere Informationen zu Mehrfachzugriffsregeln finden Sie unter Konfigurieren einer Zugriffsrichtlinie mit mehreren Regeln.

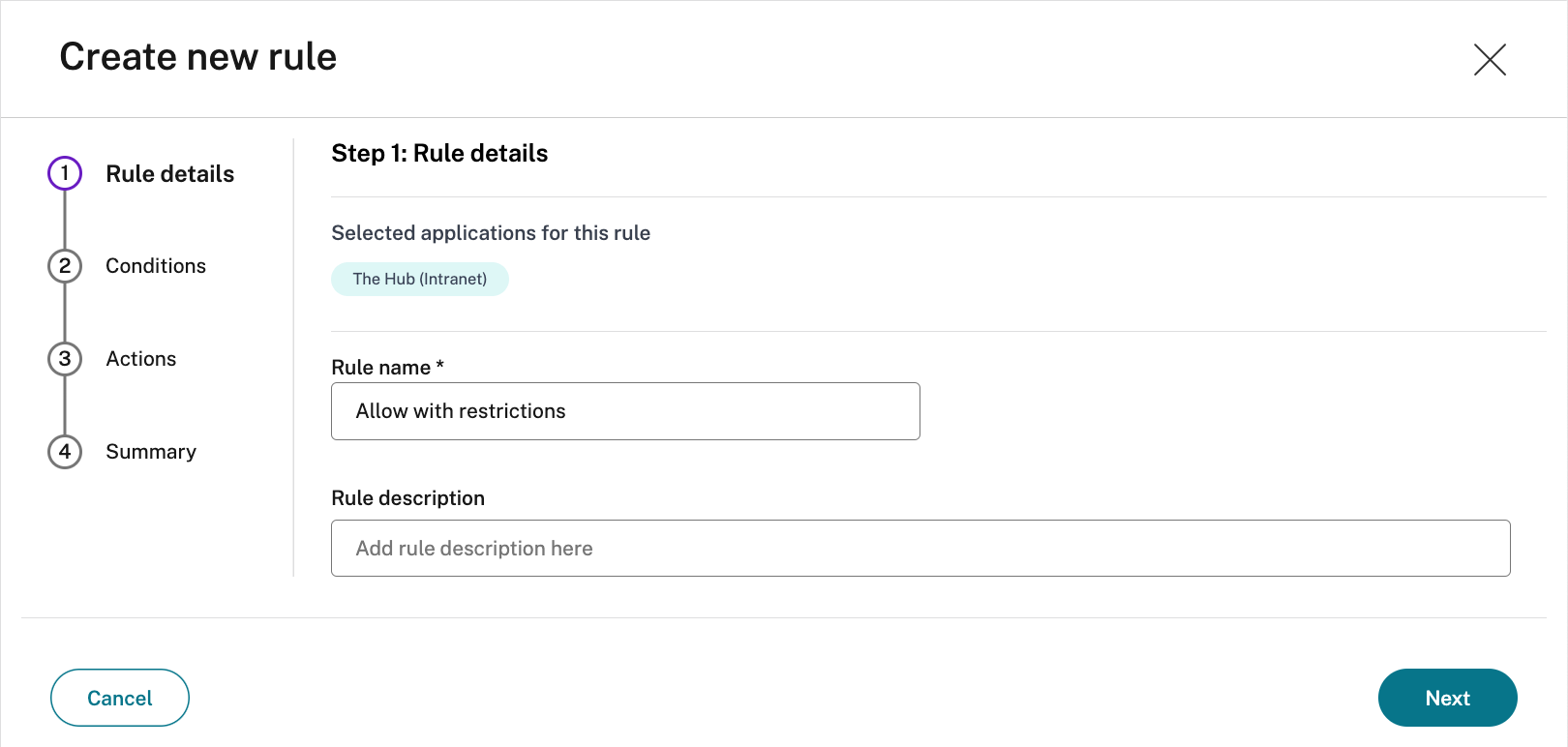

- Wählen Sie Regel erstellen aus, um Regeln für die Richtlinie zu erstellen.

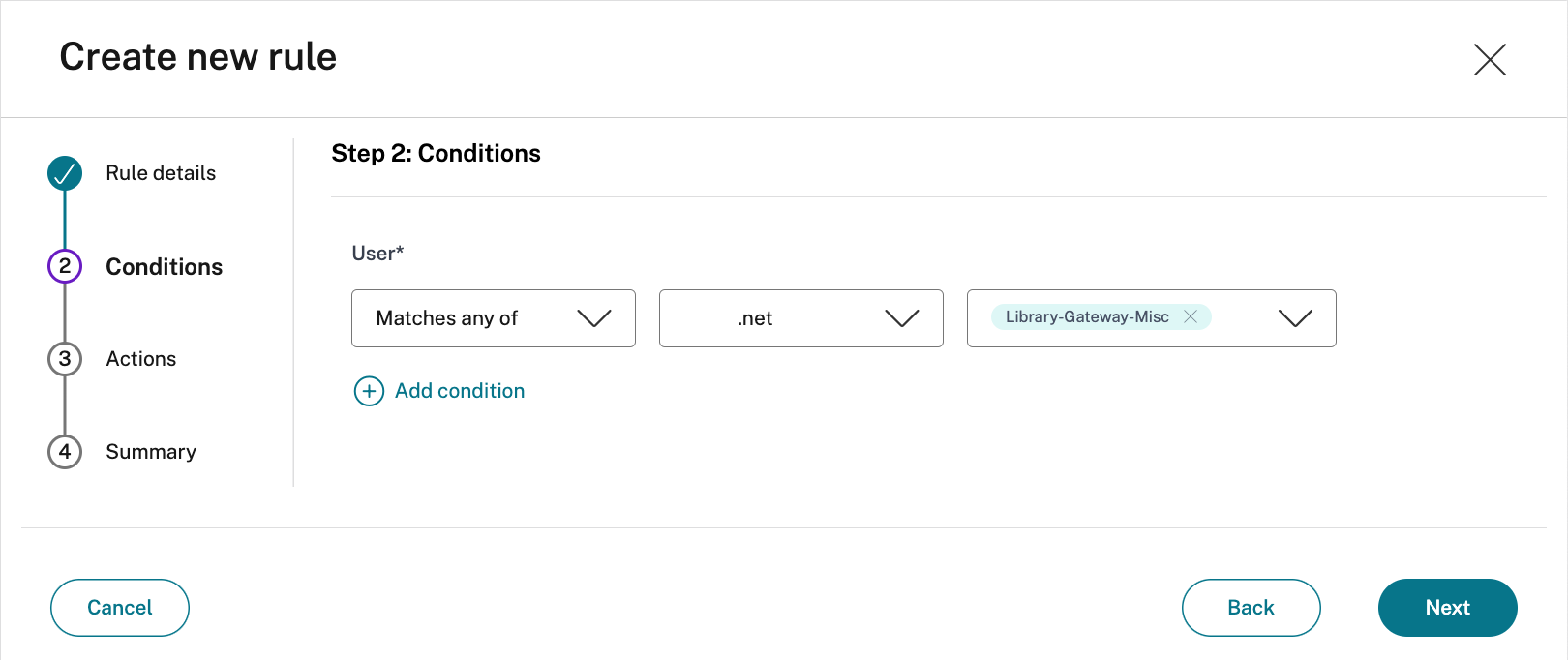

- Geben Sie den Regelnamen und eine kurze Beschreibung der Regel ein und wählen Sie Weiter

- Fügen Sie die entsprechenden Benutzer/Gruppen hinzu, die berechtigt sind, die App zu starten, und wählen Sie Weiter.

Hinweis

Klicken Sie auf +, um je nach Kontext mehrere Bedingungen hinzuzufügen.

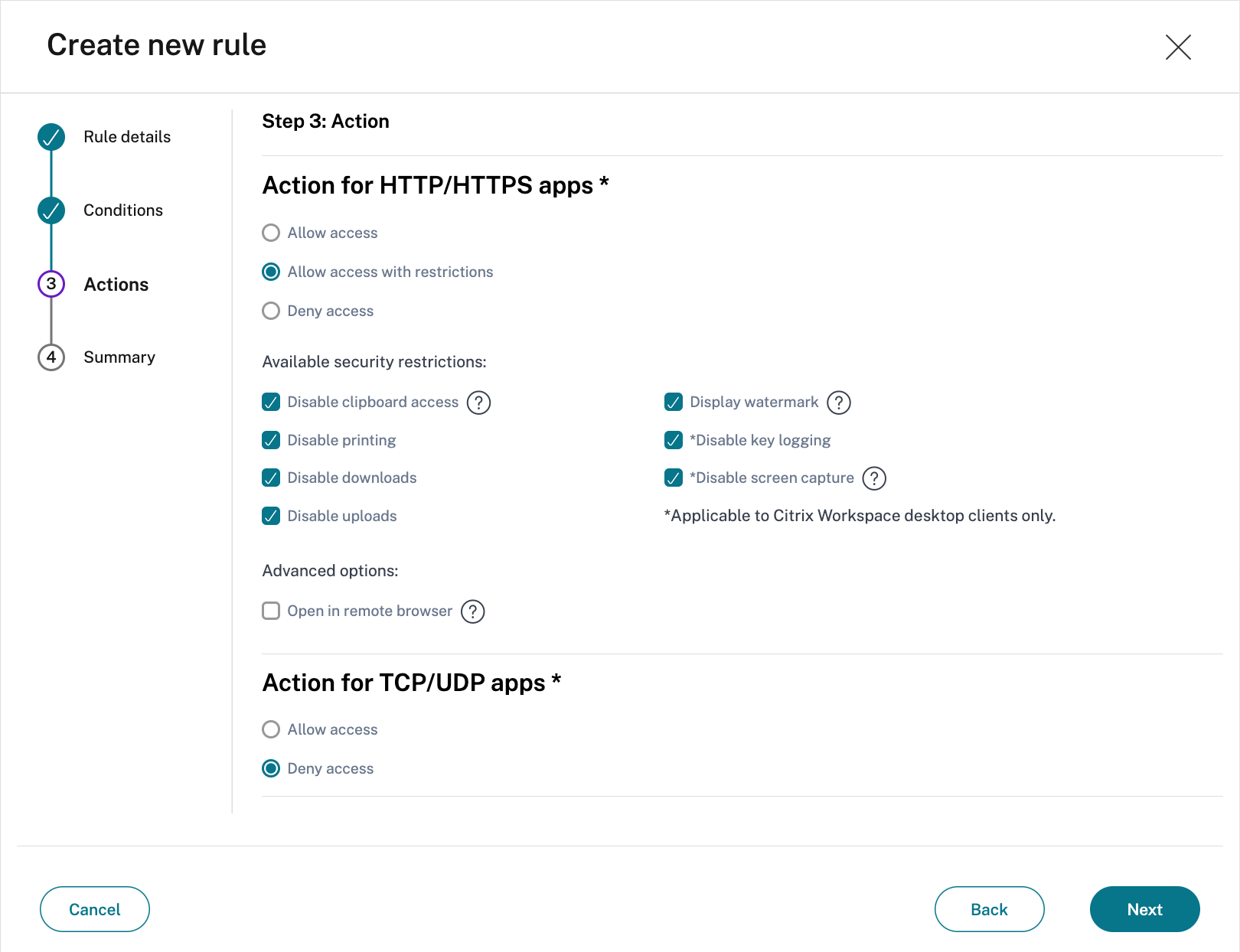

- Geben Sie an, ob auf die HTTP/HTTPS-App mit oder ohne Einschränkungen zugegriffen werden kann.

Im folgenden Screenshot sind alle Einschränkungen konfiguriert.

Bitte beachten Sie, dass für Anti-Key-Logging und Anti-Screen-Capturing Citrix Workspace-Desktopclients erforderlich sind. - Geben Sie die Aktion für TCP/UDP-Apps an.

Der folgende Screenshot verweigert den Zugriff auf TCP/UDP-Apps. - Wählen Sie Weiter

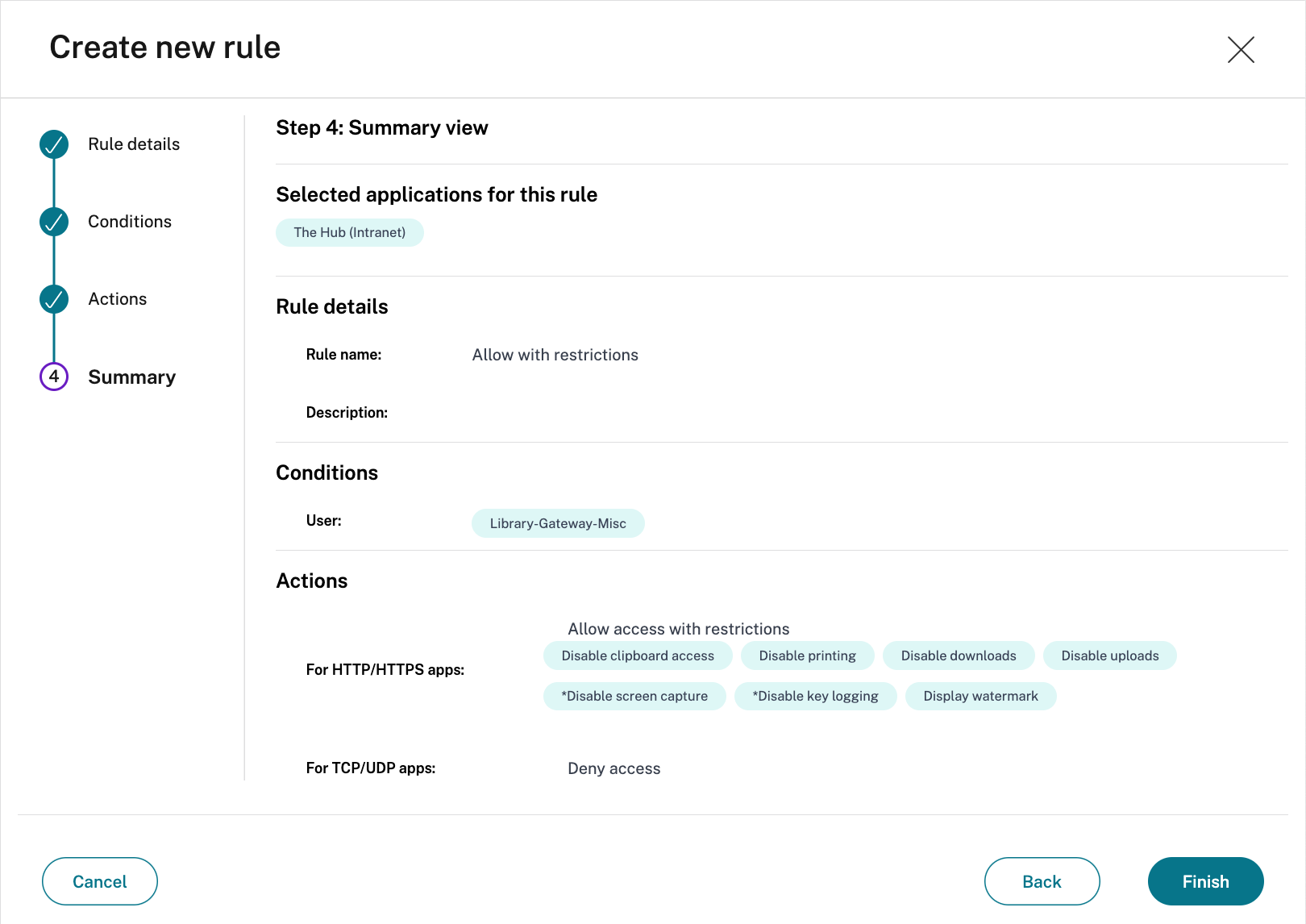

- Auf der Seite “Zusammenfassung” werden die Details der Richtlinienregel angezeigt.

Überprüfen Sie die Details und wählen Sie Fertig stellen.

- Vergewissern Sie sich, dass im Dialogfeld Richtlinie erstellen das Kontrollkästchen Richtlinie beim Speichern aktivieren aktiviert ist, und wählen Sie Speichern aus.

Überprüfen

- Melden Sie sich als Benutzer bei Citrix Workspace an

- Wählen Sie die konfigurierte Webanwendung

- Der Benutzer meldet sich automatisch bei der App an

- Die entsprechenden erweiterten Sicherheitsrichtlinien werden angewendet

Problembehandlung

Erweiterte Sicherheitsrichtlinien scheitern

Es kann sein, dass die erweiterten Sicherheitsrichtlinien (Wasserzeichen, Drucken oder Zugriff auf die Zwischenablage) fehlschlagen. In der Regel passiert dies, weil die Webanwendung mehrere Domänennamen verwendet. Innerhalb der Anwendungskonfigurationseinstellungen für die Web-App gab es einen Eintrag für Related Domains.

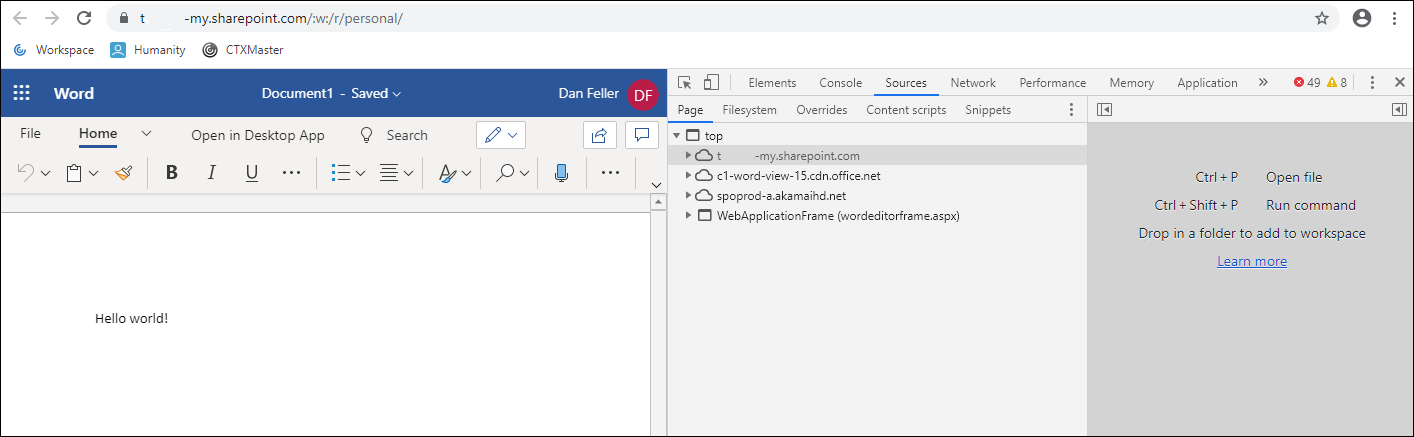

Die erweiterten Sicherheitsrichtlinien werden auf diese verwandten Domänen angewendet. Um fehlende Domainnamen zu identifizieren, kann ein Administrator mit einem lokalen Browser auf die Web-App zugreifen und folgende Schritte ausführen:

- Navigieren Sie zu dem Abschnitt der App, in dem die Richtlinien fehlschlagen.

- Wählen Sie in Google Chrome und Microsoft Edge (Chromium-Version) die drei Punkte oben rechts im Browser aus, um einen Menübildschirm anzuzeigen.

- Wählen Sie Weitere Toolsaus.

- Wählen Sie Entwicklertools

- Wählen Sie in den Entwicklertools die Option Quellen. Dies bietet eine Liste der Zugriffsdomänennamen für diesen Abschnitt der Anwendung. Um die erweiterten Sicherheitsrichtlinien für diesen Teil der App zu aktivieren, müssen diese Domainnamen in das Feld Verwandte Domänen in der App-Konfiguration eingegeben werden. Verwandte Domains werden wie folgt hinzugefügt:

*.domain.com