SAML als Identitätsanbieter mit Citrix Cloud verbinden

Citrix Cloud unterstützt die Verwendung von SAML (Security Assertion Markup Language) als Identitätsanbieter für die Authentifizierung von Citrix Cloud-Administratoren und Abonnenten, die sich bei ihrem Workspace anmelden. Sie können den SAML 2.0-Anbieter Ihrer Wahl mit Ihrem On-Premises-Active Directory (AD) verwenden.

Über diesen Artikel

In diesem Artikel werden die Schritte zur Konfiguration einer Verbindung zwischen Citrix Cloud und Ihrem SAML-Anbieter beschrieben. In einigen Schritten werden Aktionen beschrieben, die Sie in der Verwaltungskonsole Ihres SAML-Anbieters ausführen. Die speziellen Befehle, die Sie zur Durchführung dieser Aktionen verwenden, können je nach ausgewähltem SAML-Anbieter von den in diesem Artikel beschriebenen Befehlen abweichen. Die hier aufgeführten SAML-Anbieter-Befehle dienen nur als Beispiele. Weitere Informationen zu den entsprechenden Befehlen für Ihren SAML-Anbieter finden Sie in der Dokumentation Ihres SAML-Anbieters.

Unterstützte SAML-Anbieter

SAML-Anbieter, die die offizielle SAML 2.0-Spezifikation unterstützen, werden für die Verwendung mit Citrix Cloud unterstützt.

Citrix hat folgende SAML-Anbieter für die Authentifizierung von Citrix Cloud-Administratoren und Citrix Workspace-Abonnenten mit Single Sign-On (SSO) und Single Logout (SLO) getestet. Auch SAML-Anbieter, die nicht in dieser Liste aufgeführt sind, werden unterstützt.

- Microsoft ADFS

- Microsoft Azure AD

- Duo

- Okta

- OneLogin

- PingOne SSO

- PingFederate

Für die Tests dieser Anbieter verwendete Citrix die folgenden Konfiguration der SAML-Verbindung in der Citrix Cloud-Konsole:

- Bindungsmechanismus: HTTP Post

- SAML-Antwort: Antwort oder Assertion signieren

- Authentifizierungskontext: Keine Angabe, exakt

Dies sind die Standardwerte, wenn Sie die SAML-Verbindung in Citrix Cloud konfigurieren. Citrix empfiehlt, diese Einstellungen bei der Konfiguration der Verbindung mit dem ausgewählten SAML-Anbieter zu verwenden.

Weitere Informationen zu diesen Einstellungen finden Sie unter SAML-Anbietermetadaten zu Citrix Cloud hinzufügen.

Unterstützung für bereichsbezogene Entitäts-IDs

In diesem Artikel wird beschrieben, wie Sie die SAML-Authentifizierung mit einer SAML-Anwendung und der standardmäßigen generischen Entitäts-ID von Citrix Cloud konfigurieren.

Wenn Sie für Ihre SAML-Authentifizierung mehrere SAML-Anwendungen innerhalb eines einzigen SAML-Anbieters benötigen, konsultieren Sie SAML-Anwendung mit bereichsbezogener Entitäts-ID in Citrix Cloud konfigurieren.

Voraussetzungen

Für die Verwendung von SAML-Authentifizierung mit Citrix Cloud gelten die folgenden Anforderungen:

- SAML-Anbieter, der SAML 2.0 unterstützt.

- On-Premises-AD-Domäne.

- Zwei Cloud Connectors, an einem Ressourcenstandort bereitgestellt und mit Ihrer On-Premises-AD-Domäne verbunden. Die Cloud Connectors werden verwendet, um sicherzustellen, dass Citrix Cloud mit Ihrem Ressourcenstandort kommunizieren kann.

- AD-Integration mit Ihrem SAML-Anbieter.

Cloud Connectors

Sie benötigen mindestens zwei (2) Server zum Installieren der Citrix Cloud Connector-Software. Für hohe Cloud Connector-Verfügbarkeit empfiehlt Citrix mindestens zwei Server. Die Server müssen die folgenden Anforderungen erfüllen:

- Die unter Technische Daten zu Citrix Cloud Connector beschriebenen Systemanforderungen müssen erfüllt sein.

- Es dürfen keine anderen Komponenten von Citrix installiert sein. Die Server dürfen keine AD-Domänencontroller oder Maschinen sein, die für Ihre Ressourcenstandortinfrastruktur kritisch sind.

- Sie müssen mit der Domäne verbunden sein, in der sich Ihre Ressourcen befinden. Wenn sich die Ressourcen in mehreren Domänen befinden und Benutzer darauf zugreifen, müssen Sie in jeder Domäne mindestens zwei Cloud Connectors installieren.

- Es muss eine Verbindung zum Netzwerk bestehen, das die Ressourcen abrufen kann, auf die Abonnenten über Citrix Workspace zugreifen.

- Eine Verbindung mit dem Internet muss bestehen. Weitere Informationen finden Sie unter Anforderungen an System und Konnektivität.

Weitere Informationen zur Installation des Cloud Connectors finden Sie unter Cloud Connector-Installation.

Active Directory

Führen Sie vor dem Konfigurieren der SAML-Authentifizierung die folgenden Aufgaben aus:

- Stellen Sie sicher, dass Ihre Workspace-Abonnenten über Benutzerkonten in Ihrem AD verfügen. Abonnenten ohne AD-Konto können sich nicht erfolgreich bei ihrem Workspace anmelden, wenn die SAML-Authentifizierung konfiguriert ist.

- Verbinden Sie Ihr AD mit Ihrem Citrix Cloud-Konto, indem Sie Cloud Connectors in Ihrem On-Premises-AD bereitstellen.

- Synchronisieren Sie Ihre AD-Benutzer mit dem SAML-Anbieter. Citrix Cloud benötigt die AD-Benutzerattribute Ihrer Workspace-Abonnenten, damit diese sich erfolgreich anmelden können.

Active Directory-Benutzerattribute

Die Angabe der folgenden Attribute ist für alle AD-Benutzerobjekte erforderlich:

- Allgemeiner Name

- SAM-Kontoname

- User Principal Name (UPN)

- Objekt-GUID

- SID

Citrix Cloud verwendet die Objekt-GUID und die SID aus Ihrem AD, um den Benutzerkontext bei der Anmeldung von Abonnenten bei Citrix Workspace zu erfassen. Wenn eine dieser Eigenschaften nicht ausgefüllt wird, können Abonnenten sich nicht anmelden.

Die folgenden Attribute sind für die Verwendung der SAML-Authentifizierung mit Citrix Cloud nicht erforderlich, aber Citrix empfiehlt, sie anzugeben, um die beste Benutzererfahrung zu gewährleisten:

- E-Mail-Adresse

- Anzeigename

Citrix Cloud verwendet das Anzeigenamen-Attribut, um die Namen der Abonnenten in Citrix Workspace korrekt anzuzeigen. Wird das Attribut nicht angegeben, können sich die Abonnenten zwar anmelden, ihre Namen werden jedoch ggf. nicht wie erwartet angezeigt.

SAML-Integration in Active Directory

Bevor Sie die SAML-Authentifizierung aktivieren, müssen Sie Ihr On-Premises-AD in Ihren SAML-Anbieter integrieren. Diese Integration ermöglicht es dem SAML-Anbieter, die folgenden erforderlichen AD-Benutzerattribute in der SAML-Assertion an Citrix Cloud zu übergeben:

- objectSID (SID)

- objectGUID (OID)

- userPrincipalName (UPN)

- E-Mail (email)

- Anzeigename (displayName)

Sie können eine Teilmenge dieser Attribute konfigurieren, sofern entweder das SID- oder das UPN-Attribut in der SAML-Assertion enthalten ist. Citrix Cloud ruft die anderen Attribute nach Bedarf aus Ihrem AD ab.

Hinweis:

Zur Gewährleistung der besten Leistung empfiehlt Citrix, alle in diesem Abschnitt genannten Attribute zu konfigurieren.

Obwohl die genauen Integrationsschritte von SAML-Anbieter zu SAML-Anbieter unterschiedlich sind, umfasst der Integrationsprozess in der Regel die folgenden Aufgaben:

- Installieren Sie einen Synchronisierungs-Agenten in Ihrer AD-Domäne, um eine Verbindung zwischen Ihrer Domäne und Ihrem SAML-Anbieter herzustellen. Wenn Sie AD FS als SAML-Anbieter verwenden, ist dieser Schritt nicht erforderlich.

- Erstellen Sie benutzerdefinierte Attribute und weisen Sie sie den o. g. erforderlichen AD-Benutzerattributen zu. Die allgemeinen Schritte bei dieser Aufgabe werden uner Erstellen und Zuordnen benutzerdefinierter SAML-Attribute in diesem Artikel beschrieben.

- Synchronisieren Sie Ihre AD-Benutzer mit Ihrem SAML-Anbieter.

Weitere Informationen zur Integration Ihres AD in Ihren SAML-Anbieter finden Sie in der Produktdokumentation Ihres SAML-Anbieters.

Administratorauthentifizierung mit SAML 2.0

Citrix Cloud unterstützt die Verwendung von SAML 2.0 zur Authentifizierung einzelner Administratoren und Mitglieder von Administratorgruppen in AD. Weitere Informationen zum Hinzufügen von Administratorgruppen zu Citrix Cloud finden Sie unter Administratorgruppen verwalten.

Vorhandene SAML-Verbindung für die Administratorauthentifizierung verwenden

Wenn Sie bereits eine SAML 2.0-Verbindung in Citrix Cloud haben und diese zur Authentifizierung von Administratoren verwenden möchten, müssen Sie zuerst SAML 2.0 in Identitäts- und Zugriffsverwaltung trennen und dann die Verbindung neu konfigurieren. Wenn Sie Ihre SAML-Verbindung zur Authentifizierung von Citrix Workspace-Abonnenten verwenden, müssen Sie auch die SAML-Authentifizierungsmethode in der Workspace-Konfiguration deaktivieren. Nach der Neukonfiguration der SAML-Verbindung können Sie einzelne Administratoren oder Administratorgruppen zu Citrix Cloud hinzufügen.

Wenn Sie versuchen, einzelne Administratoren oder Administratorgruppen hinzuzufügen, ohne zuerst SAML 2.0 zu trennen und neu zu verbinden, wird die unter Administratorgruppe zu Citrix Cloud hinzufügen beschriebene Active Directory-Identitätsoption nicht angezeigt.

Übersicht über die Einrichtung einer SAML-Verbindung

Um eine neue SAML 2.0-Verbindung in Citrix Cloud einzurichten, führen Sie die folgenden Aufgaben aus:

- Verbinden Sie unter Identitäts- und Zugriffsverwaltung Ihr On-Premises-AD mit Citrix Cloud wie unter Verbinden von Active Directory mit Citrix Cloud beschrieben.

- Integrieren Sie Ihren SAML-Anbieter in Ihr On-Premises-AD wie unter SAML-Integration in Active Directory in diesem Artikel beschrieben.

- Konfigurieren Sie die Anmelde-URL, mit der sich die Administratoren bei Citrix Cloud anmelden können.

- Unter Identitäts- und Zugriffsverwaltung konfigurieren Sie die SAML-Authentifizierung in Citrix Cloud. Diese Aufgabe umfasst die Konfiguration des SAML-Anbieters mit den SAML-Metadaten aus Citrix Cloud und die anschließende Konfiguration von Citrix Cloud mit den Metadaten von Ihrem SAML-Anbieter, um die SAML-Verbindung zu erstellen.

Übersicht über die Verwendung einer bestehenden SAML-Verbindung für Citrix Cloud-Administratoren

Wenn Sie bereits eine SAML 2.0-Verbindung in Citrix Cloud haben und diese für die Administratorauthentifizierung verwenden möchten, führen Sie die folgenden Aufgaben aus:

- Deaktivieren Sie gegebenenfalls die SAML 2.0-Arbeitsbereichsauthentifizierung: Wählen Sie unter Arbeitsbereichskonfiguration > Authentifizierung eine andere Authentifizierungsmethode aus und wählen Sie dann bei entsprechender Aufforderung Bestätigen aus.

- Trennen Sie Ihre bestehende SAML 2.0-Verbindung: Suchen Sie unter Identity and Access Management > Authentication die SAML-Verbindung. Klicken Sie ganz rechts auf die Auslassungspunkte und wählen Sie die Option Trennen aus. Wählen Sie Ja, trennen, um die Aktion zu bestätigen.

- Verbinden Sie SAML 2.0 neu und konfigurieren Sie die Verbindung: Klicken Sie auf die Auslassungspunkte neben SAML 2.0 und wählen Sie die Option Verbinden aus.

- Wenn Sie dazu aufgefordert werden, geben Sie einen eindeutiger Bezeichner für die Anmelde-URL ein, mit der sich Administratoren anmelden.

- Konfigurieren Sie die SAML-Verbindung wie unter SAML-Anbietermetadaten konfigurieren in diesem Artikel beschrieben.

Nachdem Sie Ihre SAML-Verbindung konfiguriert haben, können Sie Ihre AD-Administratorgruppen zu Citrix Cloud hinzufügen, wie unter Administratorgruppen verwalten beschrieben. Sie können SAML auch für Workspace-Abonnenten neu aktivieren, wie in diesem Artikel beschrieben.

Erstellen und Zuordnen benutzerdefinierter SAML-Attribute

Wenn bereits benutzerdefinierte Attribute für die SID-, UPN-, OID-, email- und displayName-Attribute in Ihrem SAML-Anbieter konfiguriert sind, müssen Sie diese Aufgabe nicht ausführen. Fahren Sie mit dem Erstellen einer SAML-Connectoranwendung fort und verwenden Sie Ihre vorhandenen benutzerdefinierten SAML-Attribute in Schritt 5.

Hinweis:

In den Schritten in diesem Abschnitt werden Aktionen beschrieben, die Sie in der Verwaltungskonsole Ihres SAML-Anbieters ausführen. Die speziellen Befehle, die Sie zur Durchführung dieser Aktionen verwenden, können je nach ausgewähltem SAML-Anbieter von den in diesem Abschnitt beschriebenen Befehlen abweichen. Die Befehle des SAML-Anbieters in diesem Abschnitt werden nur als Beispiele angegeben. Weitere Informationen zu den entsprechenden Befehlen für Ihren SAML-Anbieter finden Sie in der Dokumentation Ihres SAML-Anbieters.

- Melden Sie sich bei der Verwaltungskonsole Ihres SAML-Anbieters an und wählen Sie die Option zum Erstellen benutzerdefinierter Benutzerattribute aus. Abhängig von der Konsole Ihres SAML-Anbieters können Sie beispielsweise Benutzer > Benutzerdefinierte Benutzerfelder > Neues Benutzerfeld auswählen.

-

Fügen Sie Attribute für die folgenden AD-Eigenschaften hinzu. Benennen Sie die Attribute unter Verwendung der angezeigten Standardwerte.

AD-Eigenschaft Erforderlich oder optional Standardwert userPrincipalName Erforderlich, wenn kein SID-Attribut hinzugefügt wird (empfohlen). cip_upnobjectSID Erforderlich, wenn kein UPN-Attribut hinzugefügt wird. cip_sidobjectGUID Optional für die Authentifizierung cip_oidmail Optional für die Authentifizierung cip_emaildisplayName Erforderlich für die Workspace-Benutzeroberfläche displayNamegivenName Erforderlich für die Workspace-Benutzeroberfläche firstNamesn Erforderlich für die Workspace-Benutzeroberfläche lastNameAD Forest Optional für die Authentifizierung cip_forestAD Domain Optional für die Authentifizierung cip_domain - Wählen Sie das AD aus, das Sie mit Citrix Cloud verbunden haben. Abhängig von der Konsole Ihres SAML-Anbieters können Sie beispielsweise Benutzer > Verzeichnisse auswählen.

- Wählen Sie die Option zum Hinzufügen von Verzeichnisattributen aus. Je nach der Konsole Ihres SAML-Anbieters können Sie beispielsweise Directory Attributes auswählen.

- Wählen Sie die Option zum Hinzufügen von Attributen aus und ordnen Sie die folgenden AD-Attribute den in Schritt 2 erstellten benutzerdefinierten Benutzerattributen zu:

- Wenn Sie in Schritt 2 das Attribut für SID hinzugefügt haben (z. B.

cip_sid), wählen Sie objectSid aus und ordnen Sie es dem von Ihnen erstellten Attribut zu. - Wenn Sie in Schritt 2 das Attribut für UPN hinzugefügt haben (z. B.

cip_upn), wählen Sie userPrincipalName aus und ordnen Sie es dem von Ihnen erstellten Attribut zu. - Wenn Sie in Schritt 2 das Attribut für ObjectGUID hinzugefügt haben (z. B.

cip_oid), wählen Sie ObjectGUID aus und ordnen Sie es dem Attribut zu, das Sie erstellt haben. - Wenn Sie in Schritt 2 das Attribut für “Mail” hinzugefügt haben (z. B.

cip_email), wählen Sie “mail” und ordnen Sie es dem von Ihnen erstellten Attribut zu. - Wenn Sie in Schritt 2 das Attribut für den Anzeigenamen hinzugefügt haben (z. B.

displayName), wählen Sie displayName aus und ordnen Sie es dem von Ihnen erstellten Attribut zu.

- Wenn Sie in Schritt 2 das Attribut für SID hinzugefügt haben (z. B.

Konfigurieren der Anmelde-URL für Administratoren

- Melden Sie sich bei Citrix Cloud unter https://citrix.cloud.com an.

- Klicken Sie im Menü “Citrix Cloud” auf Identitäts- und Zugriffsverwaltung.

- Suchen Sie SAML 2.0, klicken Sie auf die Auslassungspunkte (…) und wählen Sie Verbinden aus.

- Geben Sie bei der entsprechenden Aufforderung einen kurzen, URL-freundlichen Bezeichner für Ihr Unternehmen ein und wählen Sie Speichern und Fortfahren. Die Seite SAML konfigurieren wird angezeigt.

- Fahren Sie mit dem nächsten Abschnitt fort, um die SAML-Verbindung zu Citrix Cloud zu konfigurieren.

Konfigurieren der SAML-Anbieter-Metadaten

In dieser Aufgabe erstellen Sie eine Connectoranwendung mit SAML-Metadaten aus Citrix Cloud. Nach Konfiguration der SAML-Anwendung verwenden Sie die SAML-Metadaten Ihrer Connectoranwendung, um die SAML-Verbindung zu Citrix Cloud zu konfigurieren.

Hinweis:

In einigen Schritten in diesem Abschnitt werden Aktionen beschrieben, die Sie in der Verwaltungskonsole Ihres SAML-Anbieters ausführen. Die speziellen Befehle, die Sie zur Durchführung dieser Aktionen verwenden, können je nach ausgewähltem SAML-Anbieter von den in diesem Abschnitt beschriebenen Befehlen abweichen. Die Befehle des SAML-Anbieters in diesem Abschnitt werden nur als Beispiele angegeben. Weitere Informationen zu den entsprechenden Befehlen für Ihren SAML-Anbieter finden Sie in der Dokumentation Ihres SAML-Anbieters.

SAML-Connectoranwendung erstellen

- Fügen Sie in der Verwaltungskonsole Ihres SAML-Anbieters eine Anwendung für einen Identitätsanbieter mit Attributen und Signierantwort hinzu. Beispielsweise können Sie je nach Konsole Ihres Anbieters Anwendungen > Anwendungen > App hinzufügen und dann SAML-Testconnector (IdP mit Attrib mit Signierantwort) auswählen.

- Falls zutreffend, geben Sie einen Anzeigenamen ein und speichern Sie die App.

- Wählen Sie im Bildschirm SAML konfigurieren in Citrix Cloud in SAML-Metadatendie Option Herunterladen aus. Die Metadaten-XML-Datei wird in einer anderen Browserregisterkarte angezeigt > Hinweis: > > Bei Bedarf können Sie diese Datei auch von

https://saml.cloud.com/saml/metadata.xmlherunterladen. Dieser Endpunkt ist möglicherweise für einige Identitätsanbieter benutzerfreundlicher, wenn die SAML-Anbietermetadaten importiert und überwacht werden. - Geben Sie die folgenden Details für die Connectoranwendung ein:

- Geben Sie im Feld Zielgruppe

https://saml.cloud.comein. - Geben Sie im Feld Empfänger

https://saml.cloud.com/saml/acsein. - Geben Sie im Feld für den ACS-URL-Validator

https://saml.cloud.com/saml/acsein. - Geben Sie im Feld für die ACS-URL

https://saml.cloud.com/saml/acsein.

- Geben Sie im Feld Zielgruppe

-

Fügen Sie Ihre benutzerdefinierten SAML-Attribute als Parameterwerte in der Anwendung hinzu:

Dieses Feld erstellen Dieses benutzerdefinierte Attribut zuweisen cip_sid Das benutzerdefinierte Attribut, das Sie für SID erstellt haben. Beispiel: cip_sid cip_upn Das benutzerdefinierte Attribut, das Sie für UPN erstellt haben. Beispiel: cip_upn cip_oid Das benutzerdefinierte Attribut, das Sie für ObjectGUID erstellt haben. Beispiel: cip_oid cip_email Das benutzerdefinierte Attribut, das Sie für E-Mail erstellt haben. Beispiel: cip_email displayName Das benutzerdefinierte Attribut, das Sie für den Anzeigenamen erstellt haben. Beispiel: displayName - Fügen Sie Ihre Workspace-Abonnenten als Benutzer hinzu, damit sie auf die Anwendung zugreifen können.

SAML-Anbietermetadaten zu Citrix Cloud hinzufügen

-

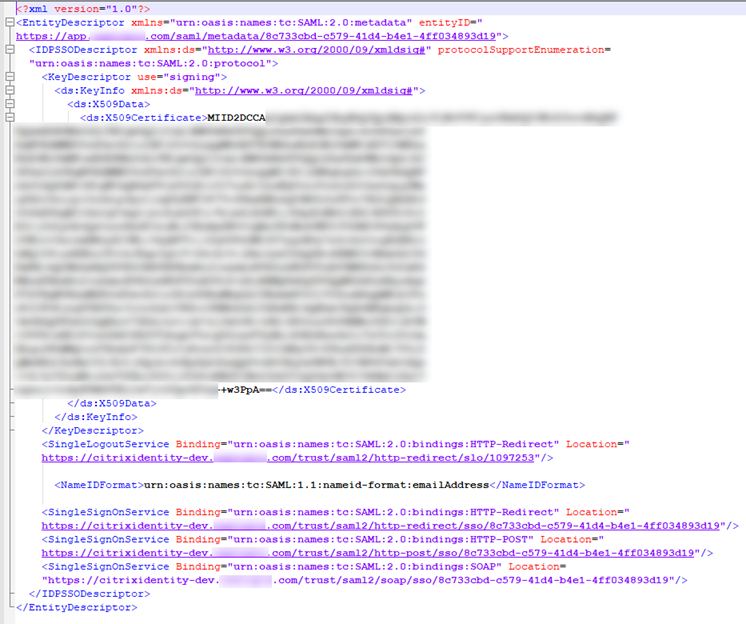

Rufen Sie die SAML-Metadaten von Ihrem SAML-Anbieter ab. Die folgende Abbildung ist ein Beispiel dafür, wie diese Datei aussehen könnte:

- Geben Sie im Bildschirm SAML konfigurieren in Citrix Cloud die folgenden Werte aus der Metadatendatei Ihres SAML-Anbieters ein:

-

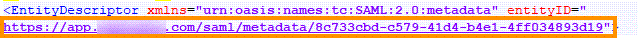

Geben Sie unter Entitäts-ID des Identitätsanbieters den entityID-Wert aus dem EntityDescriptor-Element in den Metadaten ein.

- Wählen Sie unter Authentifizierungsanforderung signieren die Option Ja aus, damit Citrix Cloud Authentifizierungsanforderungen signieren und so bestätigen kann, dass sie von Citrix Cloud stammen und nicht von einem schädlichen Akteur. Wählen Sie Nein aus, wenn Sie die Citrix ACS-URL lieber einer Positivliste hinzufügen möchten, die Ihr SAML-Anbieter verwendet, um SAML-Antworten sicher zu veröffentlichen.

-

Geben Sie unter SSO-Dienst-URL die URL für den Bindungsmechanismus ein, den Sie verwenden möchten. Sie können entweder HTTP-POST- oder HTTP-Redirect-Bindung verwenden. Suchen Sie in der Metadatendatei die SingleSignOnService-Elemente mit den Bindungswerten von HTTP-POST oder HTTP-Redirect.

- Wählen Sie unter Bindungsmechanismus den Mechanismus aus, der der Bindung für die SSO-Dienst-URL entspricht, die Sie aus der Metadatendatei ausgewählt haben. Standardmäßig ist HTTP-Post ausgewählt.

- Wählen Sie unter SAML-Antwort die Signiermethode aus, die Ihr SAML-Anbieter für die SAML-Antwort und SAML-Assertion verwendet. Standardmäßig ist Antwort oder Assertion signieren ausgewählt. Citrix Cloud lehnt alle Antworten ab, die nicht wie in diesem Feld angegeben signiert sind.

-

- Führen Sie in der Verwaltungskonsole Ihres SAML-Anbieters die folgenden Aktionen aus:

- Wählen Sie SHA-256 für den SAML-Signaturalgorithmus aus.

- Laden Sie das X.509-Zertifikat als mit Base64 verschlüsselte PEM-, CRT- oder CER-Datei herunter.

- Wählen Sie auf der Seite SAML konfigurieren in Citrix Cloud unter X.509-Zertifikat die Option Datei hochladen und wählen Sie die im vorherigen Schritt heruntergeladene Zertifikatdatei aus.

- Wählen Sie Weiter aus, um den Upload abzuschließen.

- Wählen Sie unter Authentifizierungskontext den Kontext aus, den Sie verwenden möchten, und wählen Sie aus, wie streng Citrix Cloud diesen Kontext durchsetzen soll. Wählen Sie Minimum aus, um die Authentifizierung im ausgewählten Kontext anzufordern, ohne die Authentifizierung in diesem Kontext durchzusetzen. Wählen Sie Genau aus, um die Authentifizierung im ausgewählten Kontext anzufordern und nur in diesem durchzusetzen. Wenn Ihr SAML-Anbieter keine Authentifizierungskontexte unterstützt oder Sie diese nicht verwenden, wählen Sie Keine Angabe und Minimum aus. Standardmäßig sind Keine Angabe und Exakt ausgewählt.

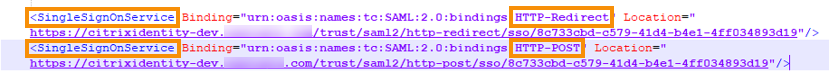

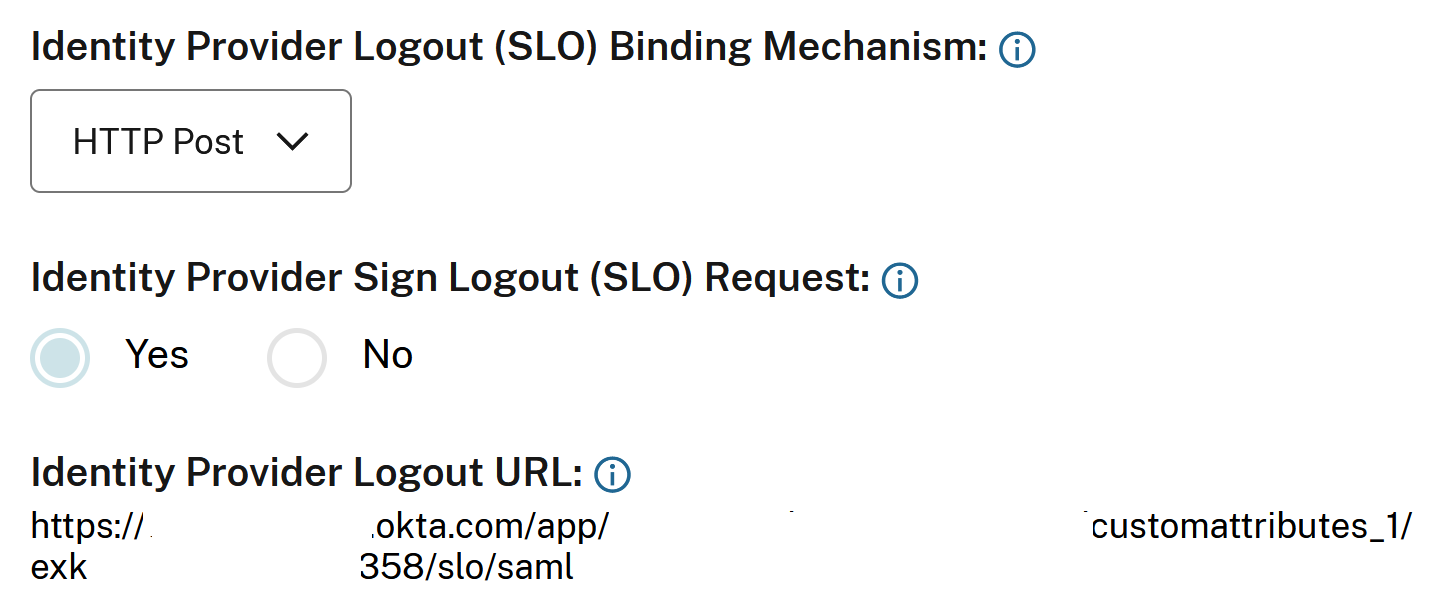

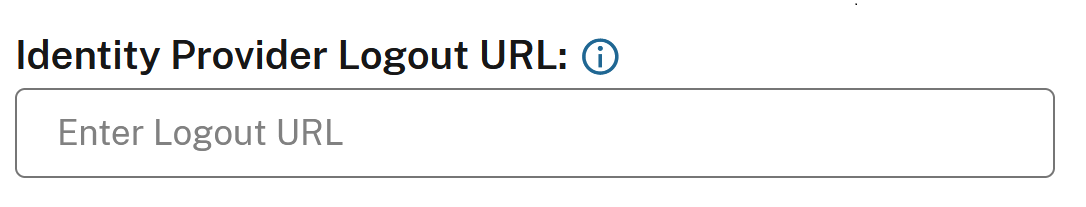

- Geben Sie unter Abmelde-URL (optional) an, ob Benutzer, die sich von Citrix Workspace oder Citrix Cloud abmelden, auch von allen Webanwendungen abgemeldet werden sollen, bei denen sie sich zuvor über den SAML-Anbieter angemeldet haben.

- Sollen die Benutzer bei Abmeldung von Citrix Workspace oder Citrix Cloud bei ihren Webanwendungen angemeldet bleiben, lassen Sie das Feld Abmelde-URL leer.

-

Sollen die Benutzer bei Abmeldung von Citrix Workspace oder Citrix Cloud bei ihren Webanwendungen abgemeldet werden, geben Sie den Single Logout-Endpunkt Ihres SAML-Anbieters ein. Wenn Sie Microsoft AD FS oder Azure Active Directory als SAML-Anbieter verwenden, entspricht der SLO-Endpunkt dem Single Sign-On-Endpunkt.

-

Stellen Sie sicher, dass die folgenden Standardattributwerte in Citrix Cloud mit den entsprechenden in der Verwaltungskonsole Ihres SAML-Anbieters konfigurierten Attributwerten übereinstimmen. Damit Citrix Cloud diese Attribute in der SAML-Assertion findet, müssen die hier eingegebenen Werte mit denen im SAML-Anbieter übereinstimmen. Wenn Sie ein Attribut nicht in Ihrem SAML-Anbieter konfiguriert haben, können Sie den Standardwert in Citrix Cloud verwenden oder das Feld leer lassen, sofern nicht anders angegeben.

-

Attributname für Benutzeranzeigenamen: Der Standardwert ist

Anzeigename. -

Attributname für den Vornamen des Benutzers: Der Standardwert ist

Vorname. -

Attributname für den Familiennamen des Benutzers: Der Standardwert ist

lastName. -

Attributname für Sicherheits-ID (SID): Sie müssen diesen Attributnamen aus Ihrem SAML-Anbieter eingeben, wenn Sie kein Attribut für UPN erstellt haben. Der Standardwert ist

cip_sid. -

Attributname für Benutzerprinzipalname (UPN): Sie müssen diesen Attributnamen aus Ihrem SAML-Anbieter eingeben, wenn Sie kein Attribut für SID erstellt haben. Der Standardwert ist

cip_upn. -

Attributname für E-Mail: Der Standardwert ist

cip_email. -

Attributname für AD-Objektkennung (OID): Standardwert ist

cip_oid. -

Attributname für AD Forest: Standardwert ist

cip_forest. -

Attributname für AD-Domäne: Standardwert ist

cip_domain.

-

Attributname für Benutzeranzeigenamen: Der Standardwert ist

- Wählen Sie Testen und schließen aus, um zu überprüfen, ob Sie die Verbindung erfolgreich konfiguriert haben.

Administratoren aus AD zu Citrix Cloud hinzufügen

Anweisungen zum Hinzufügen und Verwalten von AD-Gruppen in Citrix Cloud finden Sie unter Administratorgruppen verwalten.

SAML-Authentifizierung für Workspaces aktivieren

- Wählen Sie im Citrix Cloud-Menü Workspacekonfiguration.

- Wählen Sie die Registerkarte Authentifizierung aus.

- Wählen Sie SAML 2.0 aus.

Vorhandene SAML-Verbindung im Rahmen der Identitäts- und Zugriffsverwaltung klonen

Wichtig:

Durch das Klonen von SAML-Verbindungen wird die vorhandene Scoped Entity ID nicht geklont. Möglicherweise müssen Sie Ihre SAML-Anwendungskonfiguration aktualisieren, wenn Sie während des Klonvorgangs eine Scoped Entity ID hinzufügen oder eine neue generieren.

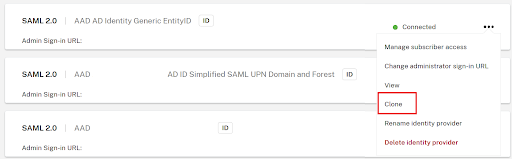

Um eine vorhandene SAML-Verbindung zu klonen, führen Sie die folgenden Schritte aus:

-

Wählen Sie die drei Punkte rechts neben einer vorhandenen SAML-Verbindung aus und wählen Sie Klonen aus der Aktionsliste.

-

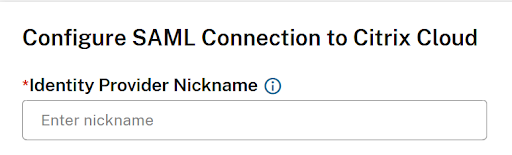

Geben Sie eine neue und eindeutige GO-URL für die neue SAML-Verbindung ein. Dies kann bei Bedarf später geändert werden.

-

Geben Sie einen neuen eindeutigen Spitznamen für die neue SAML-Verbindung ein.

-

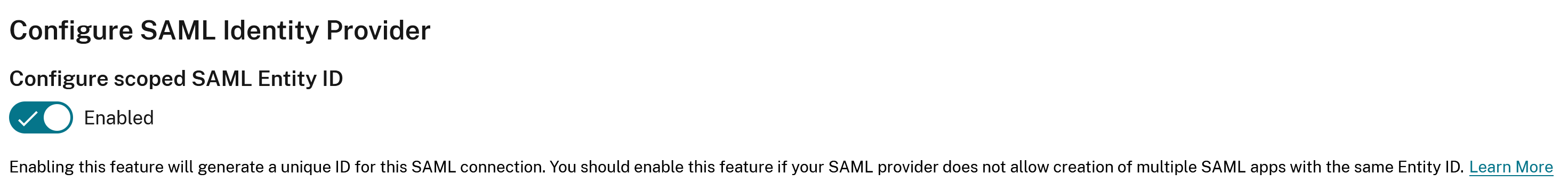

Aktualisieren Sie alle Einstellungen innerhalb der Verbindung, z. B. die Aktivierung der Entitäts-ID mit Gültigkeitsbereich, die Aktivierung der Signierung, das Hinzufügen einer fehlenden Abmelde-URL oder das Aktualisieren des kürzlich abgelaufenen SAML-Provider-Zertifikats.

-

Klicken Sie auf “Testen und beenden”, um die neue SAML-Verbindung zu speichern.

-

Wechseln Sie den Arbeitsbereich, um die neue SAML-Verbindung unter “Arbeitsbereichskonfiguration” → “Authentifizierung” zu verwenden.

-

Aktualisieren Sie Ihre SAML-Anwendungskonfiguration mit einer neuen Entitäts-ID (nicht immer erforderlich).

Vom Dienstanbieter initiiertes SSO vs. vom Identitätsanbieter initiiertes SSO

SP-initiiertes SSO – der Endbenutzer meldet sich direkt von der Webanwendung (SP) wie Workspace und/oder Citrix Cloud an. Die Anwendung leitet sie dann zur Authentifizierung an den SAML-IdP weiter. Bei erfolgreicher Authentifizierung wird der Endbenutzer zurück zur Web-App (SP) umgeleitet und angemeldet.

IdP-initiiertes SSO – der Endbenutzer meldet sich zuerst bei seinem SAML-IdP an und wählt dann die App (SP) aus, die er vom IDP-Portal aus starten möchte.

Kann vom Identitätsanbieter initiiertes SSO mit Workspace oder Citrix Cloud verwendet werden?

Nein. Workspace und Citrix Cloud unterstützen beide nur die vom Service Provider initiierte SAML -SSO-Anmeldung. Alle Anmeldeflüsse müssen entweder über eine Workspace-URL für den Endbenutzerzugriff oder eine Citrix Cloud GO-URL für den Citrix Cloud-Administratorzugriff initiiert werden.

Direkte Verbindung des SAML-Anbieters mit Citrix Cloud VS IDP-Verkettung

Wird IDP-Verkettung für die SAML-Anmeldung bei Workspace oder Citrix Cloud unterstützt?

IDP-Verkettung wird unterstützt, sofern der nächstgelegene SAML-IDP in der IDP-Kette richtig konfiguriert ist und SAML-Anfragen von Citrix Cloud weiter in der IDP-Kette weiterleitet und die IDP-Kette die richtige SAML-Antwort an Citrix Cloud zurückgibt.

Beispiele für IDP-Ketten

- Citrix Cloud → F5 (direkt mit Citrix Cloud als SAML-Anbieter verbunden) → Föderiert mit Entra ID

- Citrix Cloud → Entra ID (direkt mit Citrix Cloud als SAML-Anbieter verbunden) → Mit ADFS verbunden

- Citrix Cloud → Entra ID (direkt mit Citrix Cloud als SAML-Anbieter verbunden) → Föderiert mit PingFederate

- Citrix Cloud → Entra ID (direkt mit Citrix Cloud als SAML-Anbieter verbunden) → Mit Okta verbunden

Kann ich beim Debuggen von SAML-Problemen Hilfe und Support von Citrix erhalten, wenn ich eine IDP-Kette verwende?

Der Citrix-Support und Citrix Engineering können SAML-Verbindungen nur direkt zwischen Citrix Cloud und dem nächstgelegenen SAML-IDP in der Kette debuggen.

Wichtig:

Citrix ist nicht für die Fehlerbehebung innerhalb einer komplexen IDP-Kette vor dem direkt verbundenen SAML-Anbieter verantwortlich.

Sollte ich die IDP-Verkettung möglichst vermeiden?

Citrix empfiehlt, Ihren SAML-IDP direkt mit Citrix Cloud zu verbinden, da dies die Komplexität der Konfiguration und des Debuggens erheblich reduziert und Anmeldeverzögerungen für Endbenutzer minimiert, die auftreten können, während Citrix Cloud auf Antworten der komplexen IDP-Kette wartet. Bei der Verkettung mehrerer IDPs können sowohl bei SSO als auch bei SLO viele Probleme auftreten, insbesondere wenn von verschiedenen IDPs innerhalb der IDP-Kette unterschiedliche SAML-Bindungen verwendet werden. Ein direkt verbundener SAML-Anbieter lässt sich immer einfacher debuggen und ist leistungsfähiger als einer, der auf Upstream-IDPs angewiesen ist.

Welchen SAML-Bindungsmechanismus sollte ich verwenden?

Ob HTTP POST oder HTTP Redirect für SSO und SLO verwendet wird, hängt von den SAML-Bindungen ab, die Ihr SAML-IdP unterstützt. Wenn Ihr SAML-Anbieter mehrere Bindungsmechanismen unterstützt, empfiehlt Citrix, als SAML-Bindung “HTTP Post over HTTP Redirect” auszuwählen. Es ist nicht erforderlich, beide SAML-Bindungsmechanismen bei Ihrem SAML-Anbieter zu aktivieren, wenn dieser beide unterstützt. Es wird empfohlen, einen einzigen SAML-Bindungstyp sowohl für SSO als auch für SLO auszuwählen.

SAML-Bindungsunterstützung

| SAML-Bindung | Unterstützt durch Citrix Cloud |

|---|---|

| HTTP POST | Empfohlen |

| HTTP Redirect | Unterstützt |

| SAML-Artefaktbindung | Nicht unterstützt |

| SOAP | Nicht unterstützt |

Wichtig:

HTTP Post ist aus zwei Gründen der empfohlene Bindungsmechanismus für SSO- und SLO-Anforderungen.

HTTP Post lässt sich leichter debuggen, wenn die Signaturerzwingung auf beiden Seiten der SAML-Verbindungen aktiviert ist, da das SAML-XML leicht identifizierbare Abschnitte enthält, die die verwendete Signatur und das verwendete Zertifikat anzeigen. Dies ist für Menschen einfacher zu erkennen und zu debuggen, als wenn diese Signaturdaten in eine sehr lange Umleitungs-URI eingebettet sind, die URL-dekodiert werden muss.

HTTP-Umleitung URIs können sehr lang werden und einen kritischen Schwellenwert überschreiten, was dann zu Fehlern bei der SAML-Authentifizierung führt und zu Anmelde- oder Abmeldefehlern führen kann. Der GET-Bindungstyp ist auf maximal 2.048 Zeichenbegrenzt, abzüglich der Anzahl der Zeichen im tatsächlichen Pfad. Die POST-Methode ist beim Senden von Name-Wert-Paaren nicht durch die Größe der URL beschränkt.

Überlegungen zur SAML-Abmeldung

Entscheiden Sie sich für die Abmelde-URL des Identitätsanbieters (SLO) für das für Ihre Organisation am besten geeignete SAML-Abmeldeverhalten, je nachdem, ob die SAML-Anwendung, die Sie mit Citrix Cloud verbinden möchten, auch von anderen Dienstanbietern (SPs) gemeinsam genutzt wird oder nicht.

Citrix empfiehlt, innerhalb Ihres SAML-Anbieters eine neue dedizierte SAML-Anwendung zu erstellen, die nur von Workspace und/oder Citrix Cloud verwendet wird. Wenn Sie einem der Einrichtungsleitfäden für SAML-Anwendungen von Citrix gefolgt sind und eine dedizierte SAML-Anwendung für Workspace und/oder Citrix Cloud verwenden, ist die Konfiguration einer Abmelde-URL immer die richtige Vorgehensweise.

Option1 SLO konfiguriert (empfohlen): Benutzer, die sich von Workspace und/oder Citrix Cloud abmelden, melden sich auch vom verbundenen SAML-IDP ab.

Wichtig:

Damit SAML SLO erfolgreich ist, müssen Sie beide Seiten der SAML-Verbindung so konfigurieren, dass sie es unterstützen. Citrix Cloud erwartet von der SAML-Anwendung eine SLO-Antwort, die angibt, dass die Abmeldung erfolgreich war und der Benutzer vom SAML-IDP abgemeldet wurde. Achten Sie darauf, Ihre SAML-Anwendung so zu konfigurieren, dass die SLO-Antwort mit diesem SAML-Abmeldeendpunkt

https://saml.cloud.com/saml/logout/callbackan Citrix Cloud zurückgesendet wird.

ODER

Option 2 SLO nicht konfiguriert: Wenn Sie möchten, dass Benutzer nach der Abmeldung von Workspace und/oder Citrix Cloud bei Ihrer SAML-Anwendung angemeldet bleiben, lassen Sie das Feld “Abmelde-URL” in der Citrix Cloud SAML-Verbindung leer. Wenn ein Endbenutzer eine explizite Abmeldung in der Workspace- oder Citrix Cloud-Benutzeroberfläche durchführt, wird der Benutzer dadurch nur aus Workspace oder Citrix Cloud abgemeldet. Der Benutzer wird nicht vom SAML-IDP abgemeldet und es wird keine SLO-Anforderung von Citrix Cloud an die SAML-Anwendung gesendet.

Wichtig:

Diese SAML-Verbindungskonfiguration ohne konfigurierte Abmelde-URL wird nur empfohlen, wenn die mit Citrix Cloud verbundene SAML-Anwendung von anderen Nicht-Citrix-Dienstanbietern (SPs) gemeinsam genutzt wird.

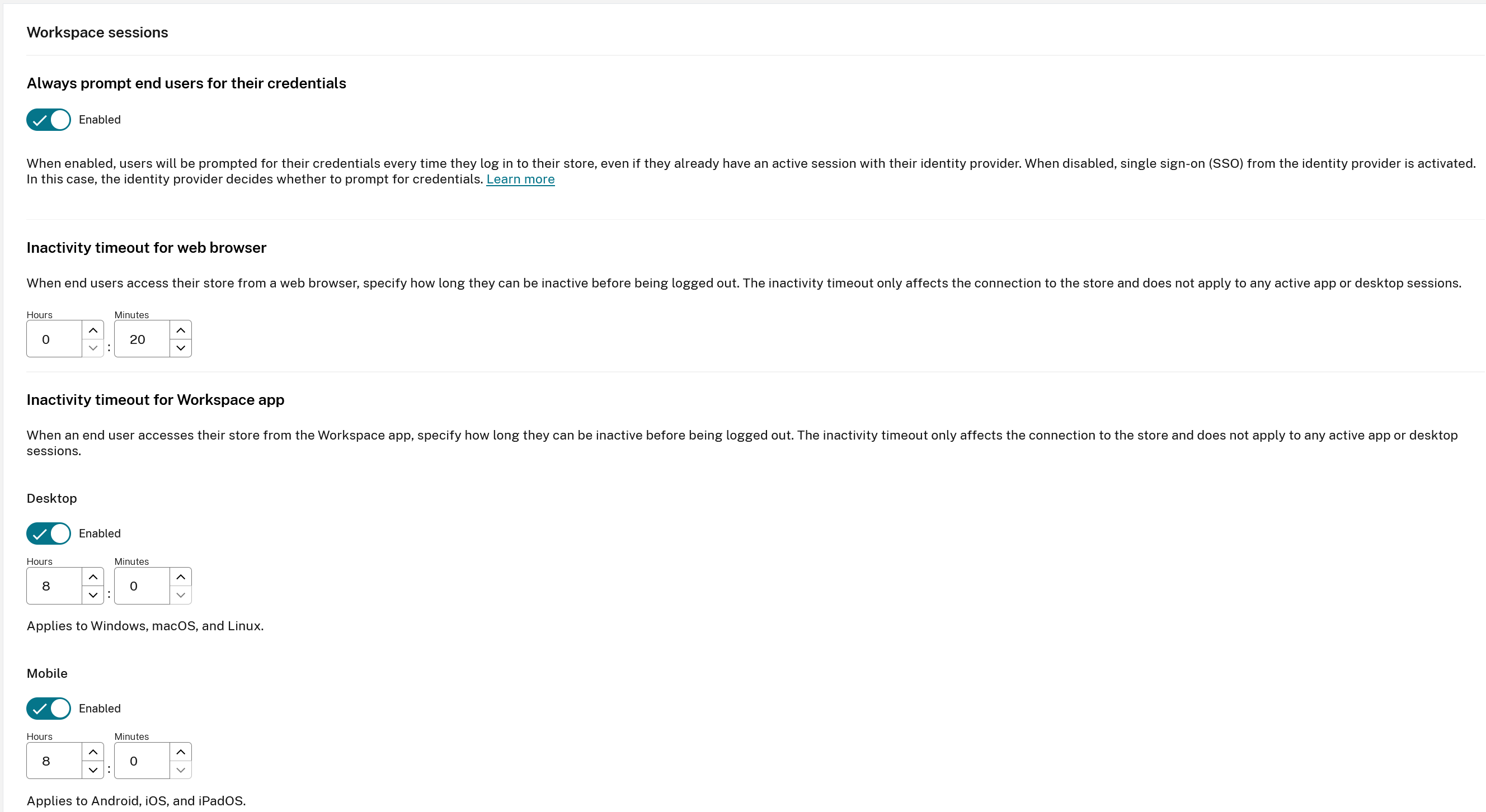

Verhalten bei Inaktivitätstimeout in Workspacesitzungen

Wenn ein Endbenutzer in Workspaces keine Aktion ausführt, führt das Timeout der Sitzungsinaktivität zu einer Abmeldung von Workspaces. Das Inaktivitätstimeout für Workspaces wird unter Workspacekonfiguration → Anpassen → Einstellungen → Workspacesitzungen definiert.

Das Inaktivitätstimeout von Workspaces löst keine SLO-Anforderung aus, um den Endbenutzer vom SAML-IdP abzumelden. Das SAML-IdP-Timeout für Leerlaufsitzungen kann einen anderen Wert aufweisen als den in Workspace festgelegten. Es wird empfohlen, sie möglichst auf die gleiche Dauer einzustellen.

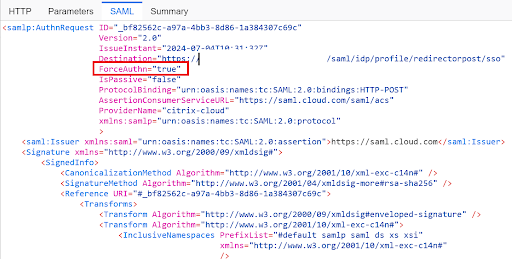

Setzen Sie Endbenutzer immer zur Eingabe ihrer Anmeldeinformationen auffordern unter Workspacekonfiguration → Anpassen → Einstellungen auf Aktiviert um sicherzustellen, dass der Endbenutzer immer zur erneuten Authentifizierung aufgefordert wird, auch wenn für den Benutzer noch eine SAML-Provider-Sitzung besteht.

Durch die Einstellung Endbenutzer immer zur Eingabe ihrer Anmeldeinformationen auffordern auf Aktiviert wird innerhalb der SAML-Anforderung auch ForceAuthn auf True gesetzt.

Problembehandlung

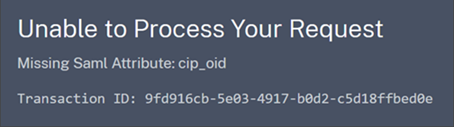

Attributfehler

Attributfehler können unter den folgenden Bedingungen auftreten:

- Die erforderlichen Attribute in Ihrer SAML-Konfiguration sind nicht korrekt codiert.

- Die Attribute

cip_sidundcip_upnfehlen in der SAML-Assertion. - Die Attribute

cip_sidodercip_oidfehlen in der SAML-Assertion und Citrix Cloud kann sie aufgrund eines Verbindungsproblems nicht aus Active Directory abrufen.

Wenn ein Attributfehler auftritt, zeigt Citrix Cloud eine Fehlermeldung an, die die fehlerhaften Attribute enthält.

Gehen Sie wie folgt vor, um diese Art von Fehler zu beheben:

-

Vergewissern Sie sich, dass Ihr SAML-Anbieter die erforderlichen Attribute mit der richtigen Codierung sendet (siehe folgende Tabelle). Es muss zumindest das SID- oder das UPN-Attribut enthalten sein.

Attribut Codierung Erforderlich cip_email Muss im String-Format vorliegen ( user@domain)cip_oid Base64 oder Zeichenfolge cip_sid Base64 oder Zeichenfolge Ja, wenn cip_upnnicht verwendetcip_upn Muss im String-Format vorliegen ( user@domain)Ja, wenn cip_sidnicht verwendet -

Vergewissern Sie sich, dass die Cloud Connectors online sind und einwandfrei funktionieren, damit Citrix Cloud jegliche fehlenden Attribute abrufen kann. Weitere Informationen finden Sie unter Erweiterte Cloud Connector-Integritätsprüfungen.

Unerwartete Fehler

In Citrix Cloud tritt möglicherweise ein unerwarteter Fehler auf, wenn:

- Ein Benutzer eine SAML-Anforderung mithilfe eines IDP-initiierten Flows macht. Beispielsweise wird die Anforderung durch Auswählen einer Kachel über das App-Portal des Identitätsanbieters gestellt, anstatt direkt zur Arbeitsbereichs-URL (

customer.cloud.com) zu navigieren. - Das SAML-Zertifikat ungültig oder abgelaufen ist.

- Der Authentifizierungskontext ungültig ist.

- SAML-Assertion und Antwortsignatur nicht übereinstimmen.

Wenn dieser Fehler auftritt, zeigt Citrix Cloud eine generische Fehlermeldung an.

Wenn der Fehler auf den Wechsel zu Citrix Cloud über das App-Portal eines Identitätsanbieters zurückzuführen ist, können Sie folgenden Workaround verwenden:

- Erstellen Sie im App-Portal des Identitätsanbieters eine Lesezeichen-App, die auf die URL Ihres Arbeitsbereichs verweist (z. B.

https://customer.cloud.com). - Weisen Sie Benutzer sowohl der SAML-App als auch der Lesezeichen-App zu.

- Ändern Sie die Sichtbarkeit der SAML-App und der Lesezeichen-App so, dass die Lesezeichen-App sichtbar und die SAML-App im App-Portal verborgen ist.

- Deaktivieren Sie die Einstellung Verbundidentitätsanbietersitzungen in der Workspace-Konfiguration, um zusätzliche Kennwortaufforderungen zu entfernen. Anweisungen finden Sie unter Verbundidentitätsanbietersitzungen in der Citrix Workspace-Produktdokumentation.

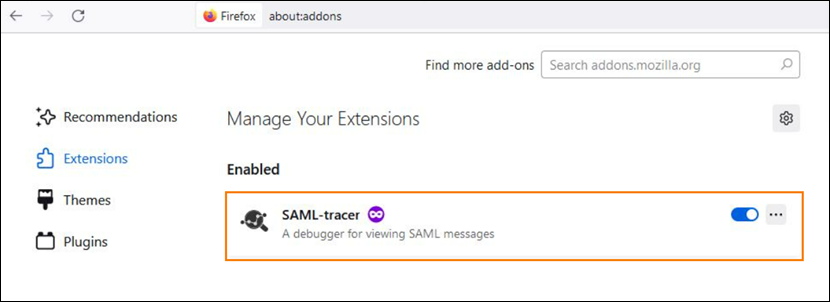

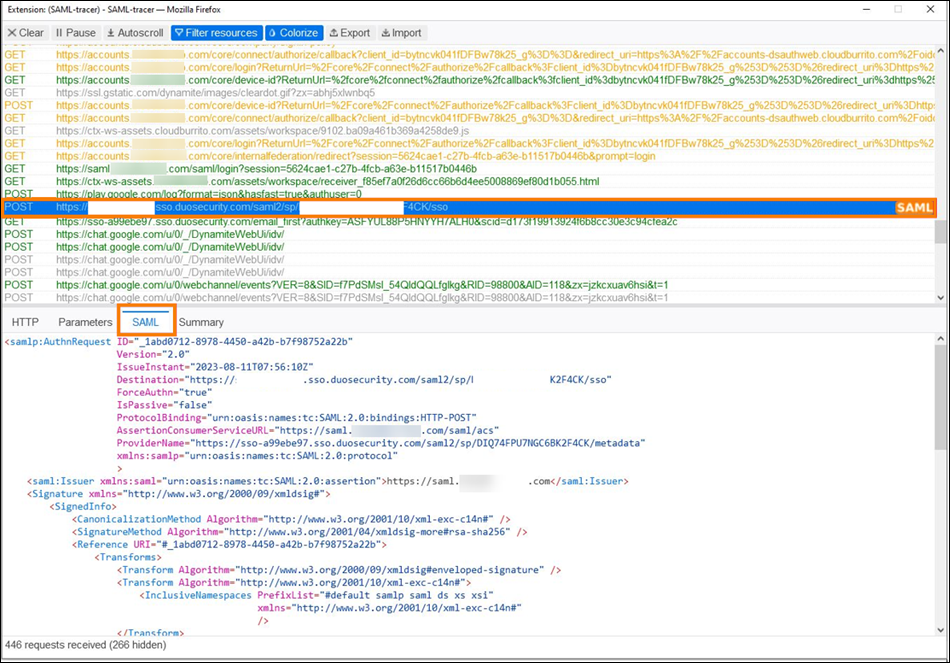

Empfehlungen zum Debuggen

Citrix empfiehlt die Verwendung der Browsererweiterung SAML-tracer für das gesamte SAML-Debugging. Die Erweiterung ist für die meisten der gängigen Webbrowser verfügbar. Die Erweiterung decodiert Base64-Anfragen und -Antworten in SAML-XML, wodurch sie für Menschen lesbar werden.

Mit diesem Tool können Sie als Administrator den Wert der für einen Benutzer gesendeten SAML-Attribute und das Vorhandensein von Signaturen in SAML-Anfragen und -Antworten überprüfen. Falls Sie Hilfe bei einem SAML-Problem benötigen, fordert der Citrix Support die SAML-Tracer-Datei an, um das Problem zu analysieren und zu lösen.

Weitere Informationen

- Microsoft-Dokumentation: Tutorial: Integration des einmaligen Anmeldens (SSO) von Azure Active Directory mit Citrix Cloud SAML SSO

- SAML mit Active Directory-Verbunddienste (AD FS): SAML-Authentifizierung in Citrix Cloud mit AD FS konfigurieren.

- Citrix Tech Zone: Tech Insight: Authentication - SAML

In diesem Artikel

- Über diesen Artikel

- Unterstützte SAML-Anbieter

- Unterstützung für bereichsbezogene Entitäts-IDs

- Voraussetzungen

- Administratorauthentifizierung mit SAML 2.0

- Übersicht über die Einrichtung einer SAML-Verbindung

- Übersicht über die Verwendung einer bestehenden SAML-Verbindung für Citrix Cloud-Administratoren

- Erstellen und Zuordnen benutzerdefinierter SAML-Attribute

- Konfigurieren der Anmelde-URL für Administratoren

- Konfigurieren der SAML-Anbieter-Metadaten

- Administratoren aus AD zu Citrix Cloud hinzufügen

- SAML-Authentifizierung für Workspaces aktivieren

- Vorhandene SAML-Verbindung im Rahmen der Identitäts- und Zugriffsverwaltung klonen

- Vom Dienstanbieter initiiertes SSO vs. vom Identitätsanbieter initiiertes SSO

- Direkte Verbindung des SAML-Anbieters mit Citrix Cloud VS IDP-Verkettung

- Welchen SAML-Bindungsmechanismus sollte ich verwenden?

- Überlegungen zur SAML-Abmeldung

- Verhalten bei Inaktivitätstimeout in Workspacesitzungen

- Problembehandlung

- Weitere Informationen