Verbinden von Okta als Identitätsanbieter mit Citrix Cloud

Citrix Cloud unterstützt die Verwendung von Okta als Identitätsanbieter für die Authentifizierung von Abonnenten, die sich an ihrem Workspace anmelden. Wenn Sie Ihre Okta-Organisation mit Citrix Cloud verbinden, können Abonnenten über eine vertraute Anmeldeoberfläche auf Ressourcen in Citrix Workspace zugreifen.

Nach dem Aktivieren der Okta-Authentifizierung in der Workspacekonfiguration ändert sich das Anmeldefenster für Abonnenten. Bei Auswahl der Okta-Authentifizierung wird eine Verbundanmeldung und kein Single Sign-On ermöglicht. Wenn Abonnenten sich über eine Okta-Anmeldeseite am Workspace anmelden, müssen sie sich möglicherweise erneut authentifizieren, wenn sie eine App oder einen Desktop in Citrix DaaS (früher Citrix Virtual Apps and Desktops Service) öffnen. Um dies zu vermeiden und einen Single Sign-On zu aktivieren, müssen Sie den Citrix Verbundauthentifizierungsdienst (FAS) mit Citrix Cloud verwenden. Weitere Informationen finden Sie unter Verbinden des Citrix Verbundauthentifizierungsdiensts (FAS) mit Citrix Cloud.

Voraussetzungen

Cloud Connectors oder Connector Appliances

Für die Kommunikation zwischen Citrix Cloud und Ihrem Ressourcenstandort sind Cloud Connectors oder Connector Appliances erforderlich. Mindestens zwei Cloud Connectors oder Connector Appliances sind erforderlich, um eine hochverfügbare Verbindung mit Citrix Cloud sicherzustellen. Sie benötigen mindestens zwei Connectors, die mit Ihrer Active Directory-Domäne verbunden sind. Dabei kann es sich um Cloud Connectors oder Connector Appliances handeln.

Die Connectors müssen die folgenden Anforderungen erfüllen:

- Die in der zum Connector gehörigen Dokumentation aufgeführten Anforderungen

- Gehört zu Ihrer Active Directory-Domäne. Wenn die Workspace-Benutzer in mehreren Domänen residieren, kann das Multidomänen-Feature der Connector Appliance für die Verbindung mehrerer Domänen verwendet werden.

- Es muss eine Verbindung zum Netzwerk bestehen, das die Ressourcen abrufen kann, auf die Benutzer über Citrix Workspace zugreifen.

- Eine Verbindung mit dem Internet muss bestehen. Weitere Informationen finden Sie unter Anforderungen an System und Konnektivität.

Weitere Informationen zur Installation von Cloud Connectors finden Sie unter Cloud Connector-Installation. Informationen zur Installation von Connector Appliances finden Sie unter Connector Appliance installieren.

Okta-Domäne

Beim Verbinden von Okta mit Citrix Cloud müssen Sie die Okta-Domäne für Ihre Organisation angeben. Citrix unterstützt die folgenden Okta-Domänen:

- okta.com

- okta-eu.com

- oktapreview.com

Sie können auch benutzerdefinierte Okta-Domänen mit Citrix Cloud verwenden. Lesen Sie hierfür die Hinweise zur Verwendung benutzerdefinierter Domänen unter Customize the Okta URL domain auf der Okta-Website.

Weitere Informationen zum Suchen der benutzerdefinierten Domäne für Ihre Organisation finden Sie unter Finding Your Okta Domain auf der Okta-Website.

Okta-OIDC-Webanwendung

Um Okta als Identitätsanbieter zu verwenden, müssen Sie zunächst eine Okta-OIDC-Webanwendung erstellen, deren Clientanmeldeinformationen Sie dann mit Citrix Cloud verwenden. Nachdem Sie die Anwendung erstellt und konfiguriert haben, notieren Sie sich die Client-ID und das Clientgeheimnis. Diese Werte geben Sie dann in Citrix Cloud beim Verbinden mit Ihrer Okta-Organisation ein.

Informationen zum Erstellen und Konfigurieren dieser Anwendung finden Sie in den folgenden Abschnitten dieses Artikels:

Workspace-URL

Beim Erstellen der Okta-Anwendung müssen Sie Ihre Workspace-URL aus Citrix Cloud angeben. Um die Workspace-URL zu erfassen, wählen Sie im Citrix Cloud-Menü die Option Workspacekonfiguration. Die Workspace-URL wird auf der Registerkarte Zugriff angezeigt.

Wichtig:

Wenn Sie später die Workspace-URL ändern, müssen Sie die neue URL in der Konfiguration der Okta-Anwendung eingeben. Andernfalls können Probleme auftreten, wenn Abonnenten sich von ihrem Workspace abmelden.

Okta-API-Token

Bei Verwendung von Okta als Identitätsanbieter mit Citrix Cloud benötigen Sie einen API-Token für Ihre Okta-Organisation. Erstellen Sie diesen Token mit einem Administratorkonto mit Lesezugriff in Ihrer Okta-Organisation. Der Token muss Benutzer und Gruppen in Ihrer Okta-Organisation lesen können.

Informationen zum Erstellen des API-Token finden Sie unter Erstellen eines Okta-API-Token in diesem Artikel. Weitere Informationen zu API-Token finden Sie unter Create an API Token auf der Okta-Website.

Wichtig:

Notieren Sie sich beim Erstellen des API-Token den Tokenwert (zum Beispiel, indem Sie ihn in eine temporäre Textdatei kopieren). Okta zeigt diesen Wert nur einmal an. Erstellen Sie den Token daher vielleicht direkt vor der Ausführung der Schritte in Citrix Cloud mit Ihrer Okta-Organisation verbinden.

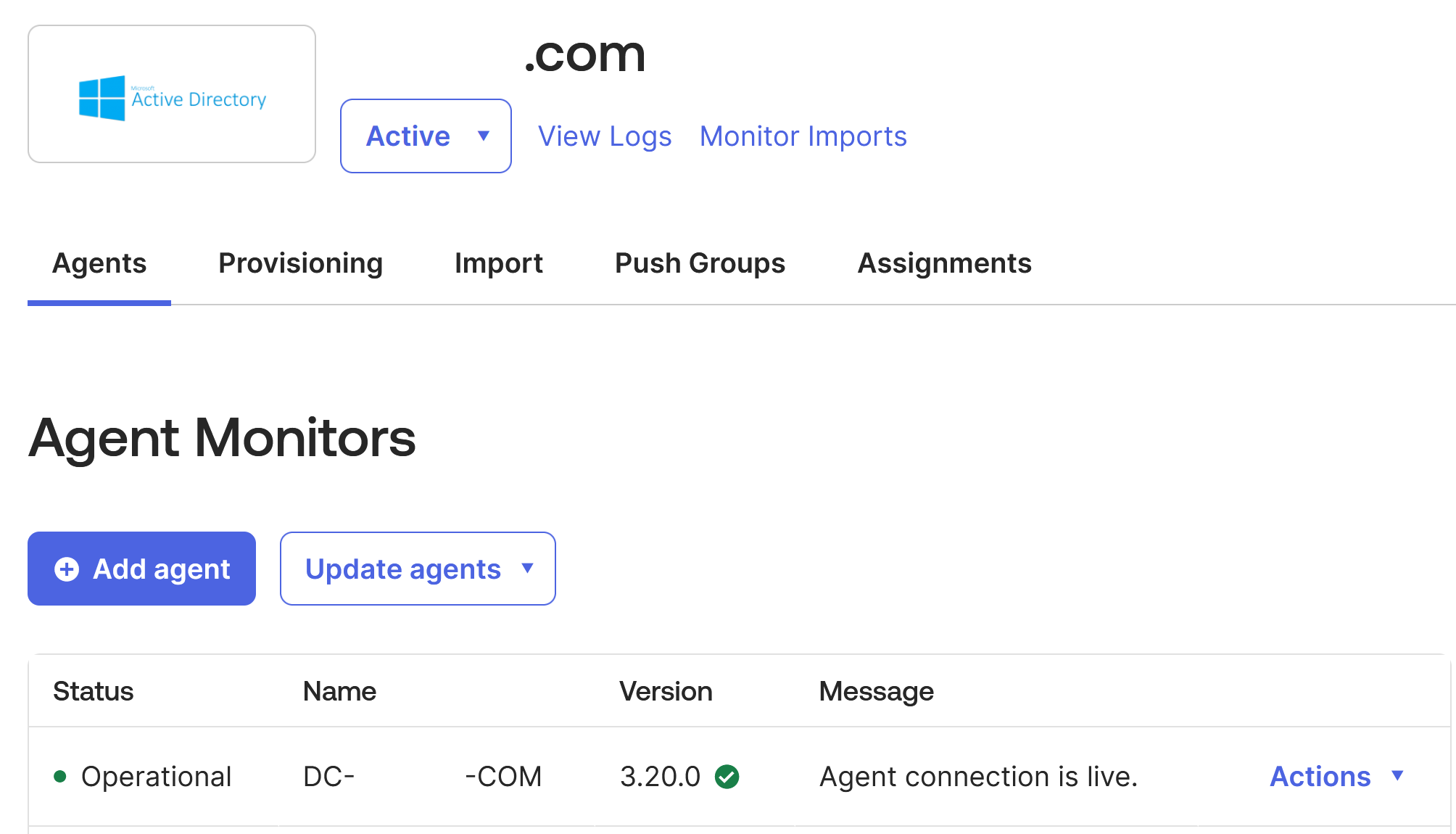

Active Directory-Konten mit Okta mit dem Okta AD-Agent synchronisieren

Um Okta als Identitätsanbieter zu verwenden, müssen Sie zunächst Ihr On-Premises-Active Directory mit Okta integrieren. Installieren Sie dafür den Okta-AD-Agent in Ihrer Domäne und fügen Ihr AD zu Ihrer Okta-Organisation hinzu. Hinweise zum Bereitstellen des Okta-AD-Agent finden Sie unter Get started with Active Directory integration auf der Okta-Website.

Anschließend importieren Sie Ihre AD-Benutzer und -Gruppen in Okta. Schließen Sie beim Importieren die folgenden Werte ein, die Ihren AD-Konten zugeordnet sind:

- SID

- UPN

- OID

Hinweis:

Wenn Sie den Citrix Gateway Service mit Workspace verwenden, müssen Sie Ihre AD-Konten nicht mit Ihrer Okta-Organisation synchronisieren.

Synchronisieren der AD-Benutzer und -Gruppen mit Ihrer Okta-Organisation:

- Installieren und konfigurieren Sie den Okta-AD-Agent. Ausführliche Anweisungen finden Sie in den folgenden Artikeln auf der Okta Website:

- Fügen Sie Ihre AD-Benutzer und -Gruppen durch manuellen oder automatisierten Import zu Okta hinzu. Weitere Hinweise zu Importverfahren finden Sie unter Manage Active Directory users and groups auf der Okta-Website.

Okta OIDC-Web-App-Integration erstellen

- Wählen Sie in der Okta-Verwaltungskonsole unter Applications die Option Applications.

- Wählen Sie Create App Integration.

- Wählen Sie unter Sign in method die Option OIDC - OpenID Connect aus.

- Wählen Sie unter Application type die Option Web Application aus. Wählen Sie Weiter.

- Geben Sie unter App Integration Name einen Anzeigenamen für die App-Integration ein.

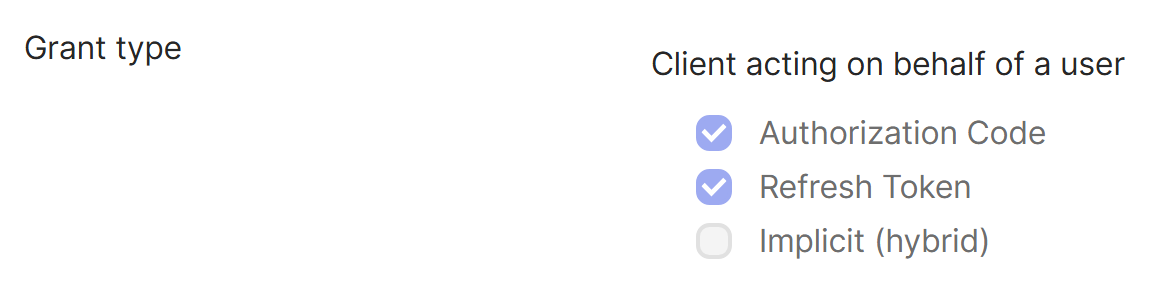

- Wählen Sie unter Grant type die Option Authorization Code (standardmäßig ausgewählt).

- Geben Sie in Anmeldeumleitungs-URIs

https://accounts.cloud.com/core/login-oktaein.- Wenn sich Ihr Citrix Cloud-Kunde in der Europäischen Union, den USA oder im südasiatischen Pazifikraum befindet, geben Sie

https://accounts.cloud.com/core/login-oktaein. - Wenn sich Ihr Citrix Cloud-Kunde in der Region Japan befindet, geben Sie

https://accounts.citrixcloud.jp/core/login-oktaein. - Wenn sich Ihr Citrix Cloud-Kunde in der Citrix Cloud Government-Region befindet, geben Sie

https://accounts.cloud.us/core/login-oktaein.

- Wenn sich Ihr Citrix Cloud-Kunde in der Europäischen Union, den USA oder im südasiatischen Pazifikraum befindet, geben Sie

- Geben Sie unter Sign-out redirect URIs Ihre Workspace-URL aus Citrix Cloud ein.

- Wenn Sie auch eine benutzerdefinierte Workspacedomäne verwenden, müssen Sie diese ebenfalls eingeben. Beispiel:

https://workspaceurl1.cloud.comhttps://workspaceurl2.cloud.comhttps://workspaceurl1.mycustomdomain.com

- Wählen Sie unter Assignments für Controlled access aus, ob Sie die App-Integration allen in Ihrer Organisation, nur von Ihnen angegebenen Gruppen oder später zuweisen möchten.

- Wählen Sie Speichern. Nachdem Sie die App-Integration gespeichert haben, zeigt die Konsole die Anwendungskonfigurationsseite an.

- Kopieren Sie im Abschnitt Clientanmeldeinformationen die Werte Client-ID und Geheimer Clientschlüssel. Diese Werte verwenden Sie, wenn Sie Citrix Cloud mit Ihrer Okta-Organisation verbinden.

Konfigurieren der Okta-OIDC-Webanwendung

In diesem Schritt konfigurieren Sie Ihre Okta-OIDC-Webanwendung mit den erforderlichen Einstellungen für Citrix Cloud. Citrix Cloud benötigt diese Einstellungen, um Ihre Abonnenten über Okta zu authentifizieren, wenn sie sich bei ihrem Workspace anmelden.

- (Optional) Aktualisieren Sie die Clientberechtigungen für “Grant type = implicit”. Sie können diesen Schritt ausführen, wenn Sie die geringste Anzahl an Privilegien für diesen Berechtigungstyp zulassen möchten.

- Auf der Seite mit der Okta-Anwendungskonfiguration scrollen Sie auf der Registerkarte Allgemein zum Abschnitt Allgemeine Einstellungen und wählen Sie Bearbeiten aus.

-

Navigieren Sie im Abschnitt Anwendung unter Gewährungstyp zu Client acting on behalf of a user und deaktivieren Sie die Einstellung Allow Access Token with implicit grant type.

- Wählen Sie Speichern.

- Fügen Sie Anwendungsattribute hinzu. Bei diesen Attributen muss Groß- und Kleinschreibung beachtet werden.

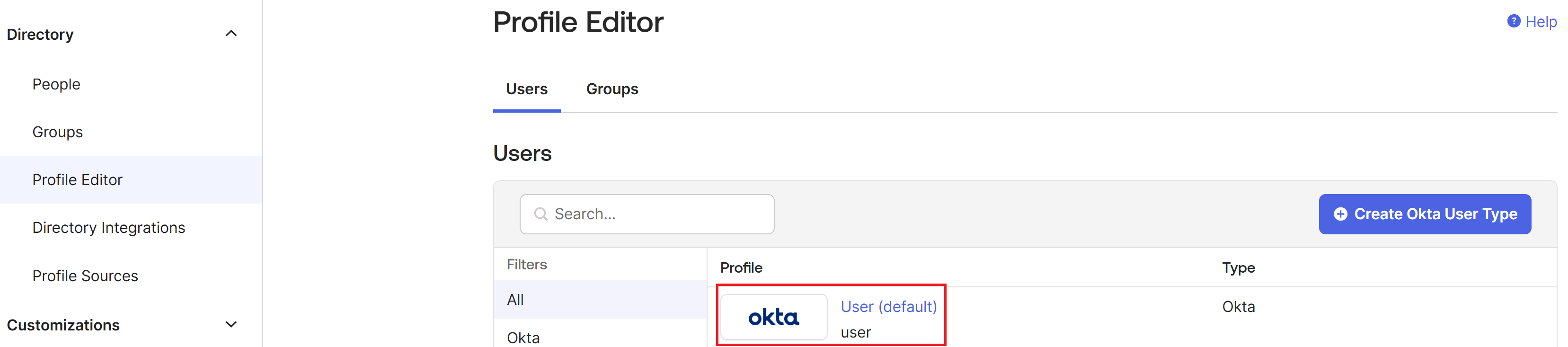

- Wählen Sie im Okta-Konsolenmenü Verzeichnis > Profileditor aus.

-

Wählen Sie das Okta-Profil User (default) aus. Okta zeigt die Profilseite User an.

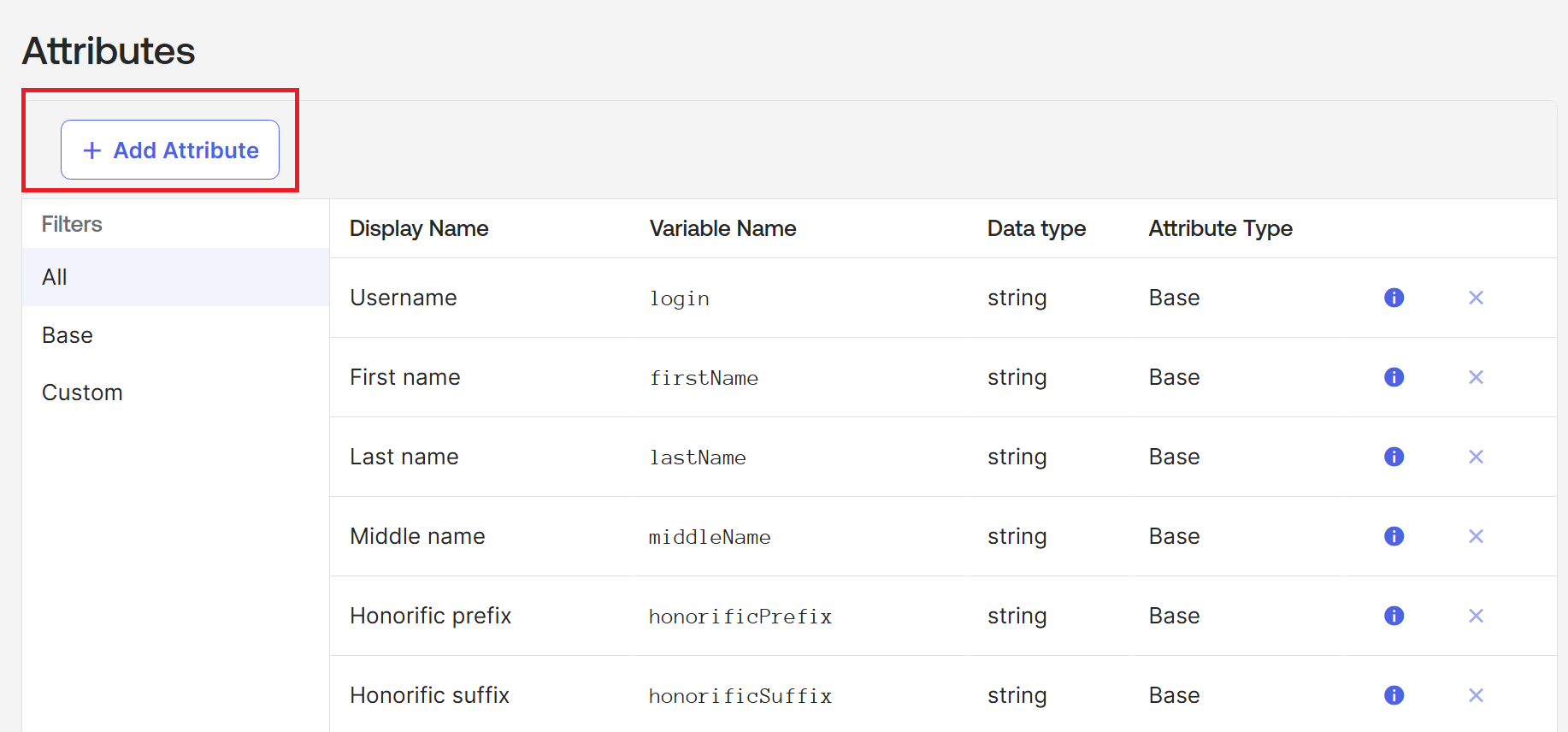

-

Wählen Sie unter Attributes die Option Add attribute.

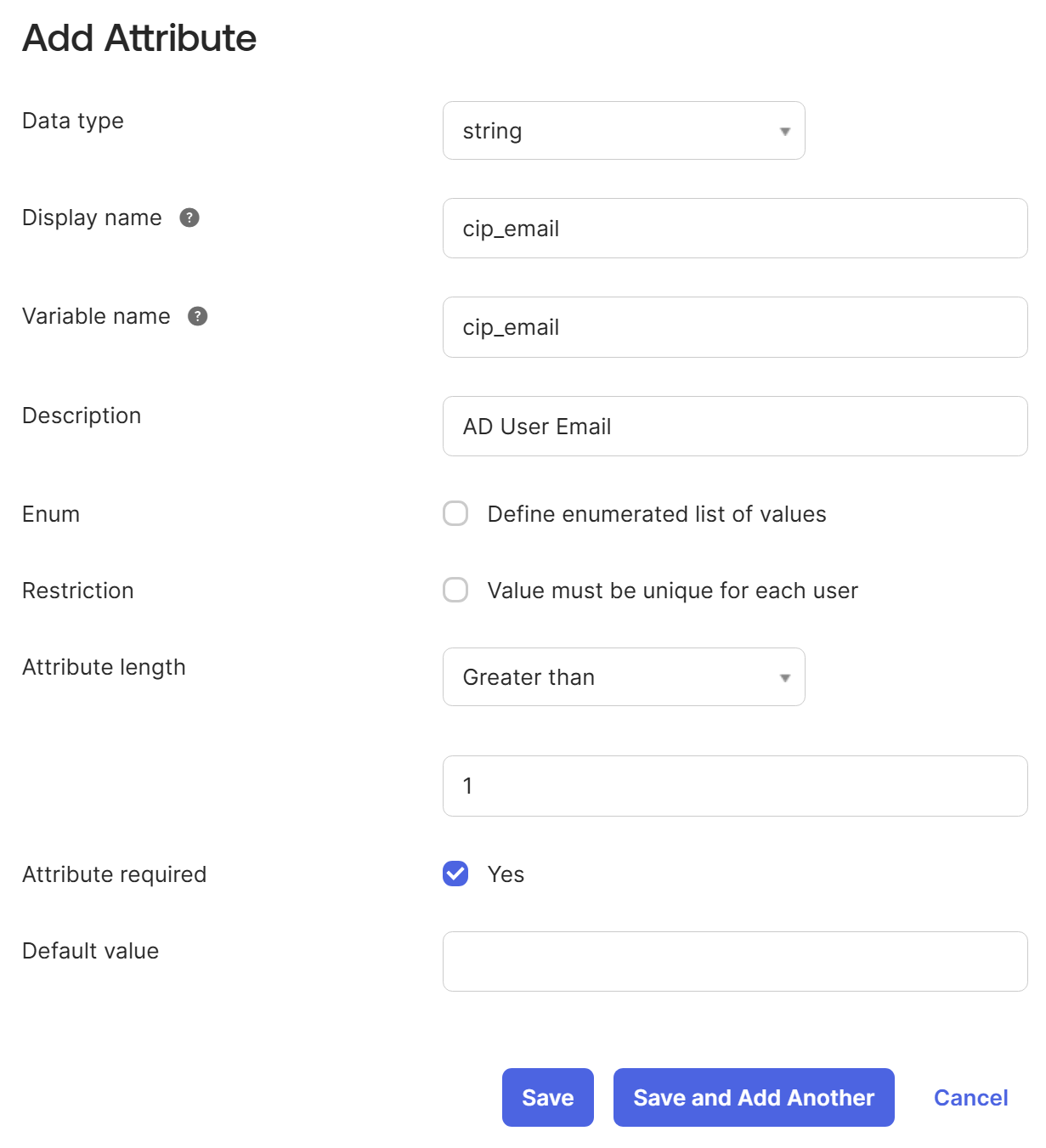

- Geben Sie die folgenden Informationen ein:

- Anzeigename: cip_email

- Variablenname: cip_email

- Beschreibung: AD-Benutzer-E-Mail

- Attributlänge: Wählen Sie größer als und geben Sie 1 ein.

-

Erforderliches Attribut: Ja

- Wählen Sie Save and Add Another.

- Geben Sie die folgenden Informationen ein:

- Anzeigename: cip_sid

- Variablenname: cip_sid

- Beschreibung: AD-Benutzer-Sicherheits-ID

- Attributlänge: Wählen Sie größer als und geben Sie 1 ein.

- Erforderliches Attribut: Ja

- Wählen Sie Save and Add Another.

- Geben Sie die folgenden Informationen ein:

- Anzeigename: cip_upn

- Variablenname: cip_upn

- Beschreibung: AD-Benutzerprinzipalname

- Attributlänge: Wählen Sie größer als und geben Sie 1 ein.

- Erforderliches Attribut: Ja

- Wählen Sie Save and Add Another.

- Geben Sie die folgenden Informationen ein:

- Anzeigename: cip_oid

- Variablenname: cip_oid

- Beschreibung: AD-Benutzer-GUID

- Attributlänge: Wählen Sie größer als und geben Sie 1 ein.

- Erforderliches Attribut: Ja

- Wählen Sie Speichern.

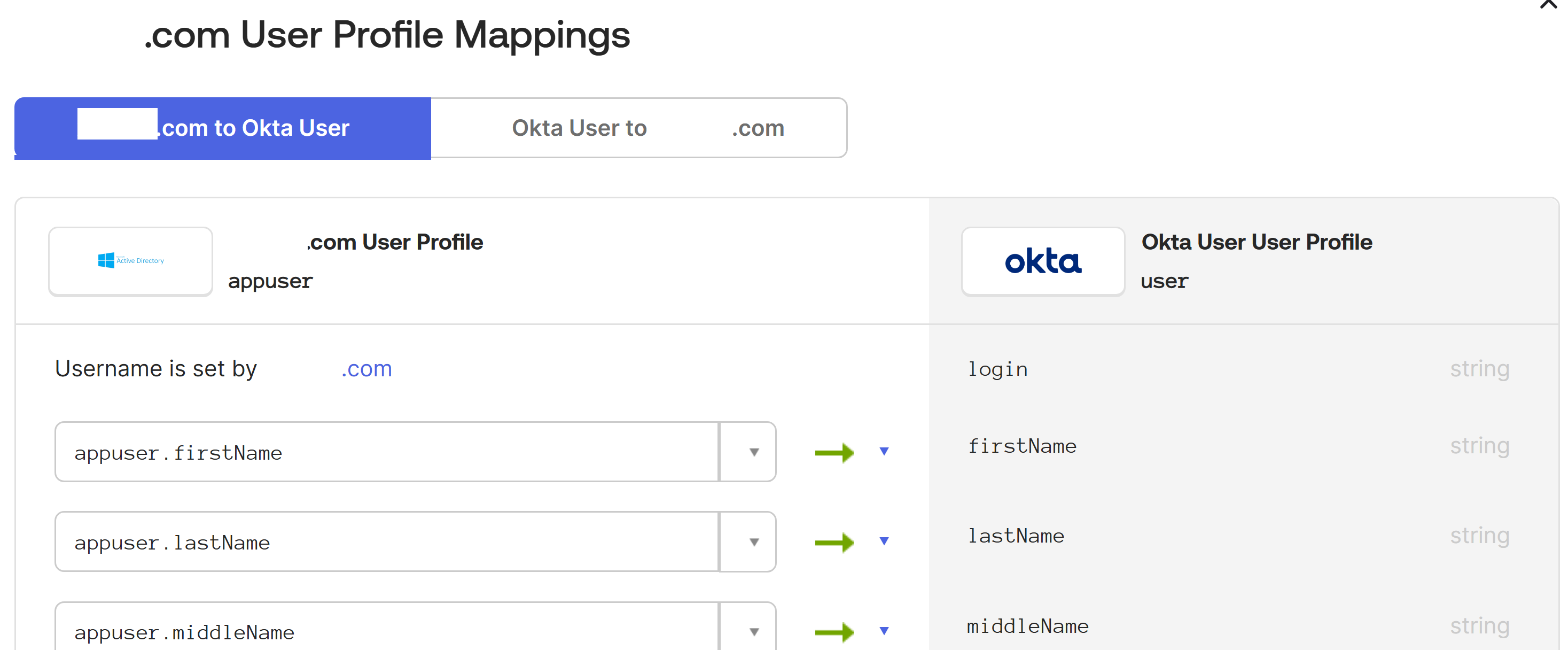

- Bearbeiten von Attributzuordnungen für die Anwendung:

- Wählen Sie in der Okta-Konsole Verzeichnis > Profileditor > Verzeichnisse aus.

-

Suchen Sie das Profil active_directory für Ihr AD. Dieses Profil kann mit dem Format

EigeneDomäne Benutzerbeschriftet werden, wobeiEigeneDomäneder Name Ihrer integrierten AD-Domäne ist.

-

Wählen Sie Mappings aus. Die Seite “User Profile Mappings” für Ihre AD-Domäne wird angezeigt und die Registerkarte zum Zuordnen Ihres AD zu einem Okta-Benutzer ist ausgewählt.

-

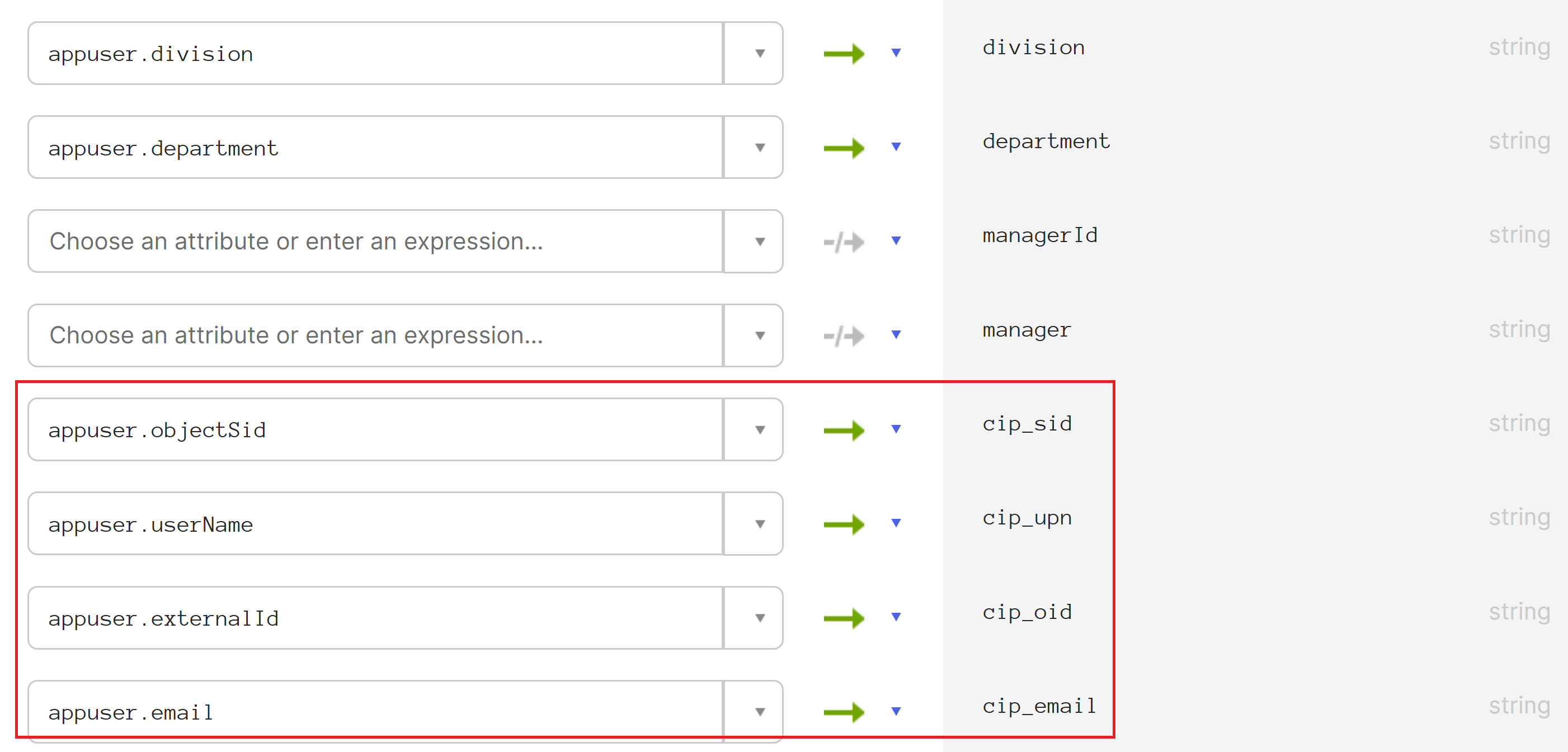

Suchen Sie in der Spalte Okta User Profile die Attribute, die Sie in Schritt 2 erstellt haben, und ordnen Sie sie wie folgt zu:

- Wählen Sie für

cip_emailemailaus der Spalte “Benutzerprofil” für Ihre Domäne aus. Wenn ausgewählt, wird die Zuordnung alsappuser.emailangezeigt. - Wählen Sie für

cip_sidobjectSidaus der Spalte “Benutzerprofil” für Ihre Domäne aus. Wenn ausgewählt, wird die Zuordnung alsappuser.objectSidangezeigt. - Wählen Sie für

cip_upnuserNameaus der Spalte “Benutzerprofil” für Ihre Domäne aus. Wenn ausgewählt, wird die Zuordnung alsappuser.userNameangezeigt. - Wählen Sie für

cip_oidexternalIdaus der Spalte “Benutzerprofil” für Ihre Domäne aus. Wenn ausgewählt, wird die Zuordnung alsappuser.externalIdangezeigt.

- Wählen Sie für

- Wählen Sie Save Mappings aus.

- Wählen Sie Apply updates now aus. Okta beginnt mit dem Anwenden der Zuordnungen.

- Synchronisieren Sie Okta mit Ihrem AD.

- Wählen Sie in der Okta-Konsole Verzeichnis > Verzeichnisintegrationen aus.

- Wählen Sie Ihr integriertes AD aus.

- Wählen Sie die Registerkarte Provisioning aus.

- Wählen Sie unter Settings die Option To Okta aus.

- Scrollen Sie zum Abschnitt Okta Attribute Mappings und wählen Sie dann Force Sync aus.

Erstellen eines Okta-API-Token

- Melden Sie sich mit einem Administratorkonto mit Lesezugriff bei der Okta-Konsole an.

- Wählen Sie im Okta-Konsolenmenü Sicherheit > API aus.

- Wählen Sie die Registerkarte Token und dann Create Token.

- Geben Sie einen Namen für den Token ein.

- Wählen Sie Create Token.

- Kopieren Sie den Tokenwert. Diesen Wert geben Sie dann beim Verbinden Ihrer Okta-Organisation mit Citrix Cloud ein.

Citrix Cloud mit Ihrer Okta-Organisation verbinden

- Melden Sie sich bei Citrix Cloud unter https://citrix.cloud.com an.

- Klicken Sie im Menü “Citrix Cloud” auf Identitäts- und Zugriffsverwaltung.

- Suchen Sie Okta, klicken Sie auf die Auslassungspunkte (…) und wählen Sie im Menü Verbinden aus.

- Geben Sie unter Okta-URL Ihre Okta-Domäne ein.

- Geben Sie unter Okta-API-Token den API-Token für Ihre Okta-Organisation ein.

- Geben Sie für Client-ID und Geheimer Clientschlüsseldie Client-ID und den geheimen Clientschlüssel der zuvor erstellten OIDC-Webanwendungsintegration ein. Um diese Werte aus der Okta-Konsole zu kopieren, wählen Sie Anwendungen und suchen die Okta-Anwendung. Klicken Sie unter Client-Anmeldeinformationen auf die Schaltfläche In Zwischenablage kopieren für jeden Wert.

- Klicken Sie auf Testen und schließen. Citrix Cloud überprüft Ihre Okta-Details und testet die Verbindung.

Nachdem die Verbindung erfolgreich verifiziert wurde, können Sie die Okta-Authentifizierung für Workspace-Abonnenten aktivieren.

Aktivieren der Okta-Authentifizierung für Workspaces

- Wählen Sie im Citrix Cloud-Menü Workspacekonfiguration > Authentifizierung aus.

- Wählen Sie Okta.

- Wählen Sie Ich verstehe die Auswirkungen auf Abonnenten, wenn Sie dazu aufgefordert werden.

- Wählen Sie Speichern.

Nach der Umstellung auf die Okta-Authentifizierung deaktiviert Citrix Cloud die Workspaces vorübergehend für einige Minuten. Wenn die Workspaces wieder aktiviert sind, können sich Ihre Abonnenten mit Okta anmelden.

Weitere Informationen

- Citrix Tech Zone:

Problembehandlung

Problem 1

Die Okta OIDC-Authentifizierung bei Workspace ist erfolgreich, aber DaaS-Ressourcen sind für den Endbenutzer in Workspace nicht sichtbar. Dies kann durch fehlende Ansprüche wie “ctx_user.sid” verursacht werden, die nicht an DaaS gesendet werden.

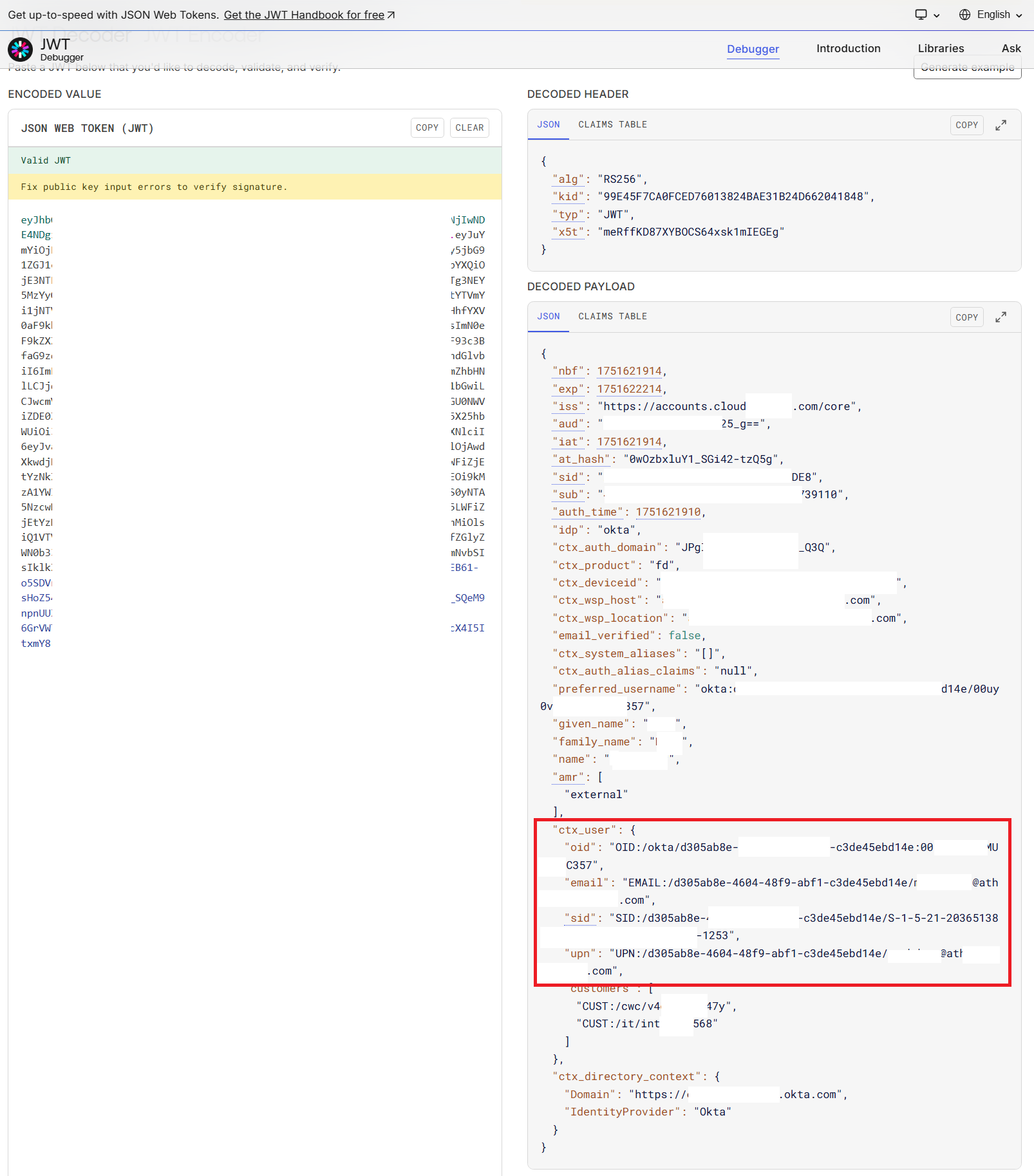

Debuggingschritte 1

- Erfassen Sie mit Ihrem Browser eine HAR-Datei, melden Sie sich mit der Okta OIDC-Authentifizierung bei Workspace an und melden Sie sich dann von Workspace ab.

-

Suchen Sie in den Entwicklertools Ihres Browsers nach dem folgenden Aufruf, wenn der Benutzer eine explizite Abmeldeaktion von Workspace aus durchführt.

GET

https://accounts.cloud.com/core/connect/endsession?id_token_hint=<base64string> -

Kopieren Sie die Base64-Zeichenfolge nach

?id_token_hint=, die ein JWT enthält. Beispiel aus den FireFox-Entwicklertools.

Fügen Sie diese Base64-Zeichenfolge in das Feld “Encoded Value JSON WEB TOKEN (JWT)” innerhalb von https://jwt.io ein, um die Ansprüche zu prüfen, die Citrix Cloud von Ihrer Okta OIDC-Anwendung erhalten hat. Überprüfen Sie, ob alle erforderlichen Ansprüche in "ctx_user": {} vorhanden sind und ob jeder Anspruch die richtigen Benutzerdaten für den Benutzer enthält, der sich bei Workspace angemeldet hat. Achten Sie darauf, dass in "ctx_user": {} vier Ansprüche mit den Namen "oid", "email", "sid" und "upn" vorhanden sind. Beispiel für dekodiertes JWT.

Ursache 1

Ihre Okta OIDC-Anwendung sendet nicht alle vier erforderlichen cip_*-Ansprüche oder Ihr Okta-Benutzerprofil enthält nicht die erforderlichen Attribute.

Lösung 1

Überprüfen Sie Ihre Okta OIDC-Anwendungskonfiguration und die Okta-Benutzerprofilattributzuordnung. Achten Sie darauf, dass Ihre Okta OIDC-App die richtigen Ansprüche sendet. Verwenden Sie die Anspruchsnamen cip_upn, cip_email, cip_sid und cip_oid. Alle Anspruchsnamen müssen klein geschrieben sein.

Ursache 2

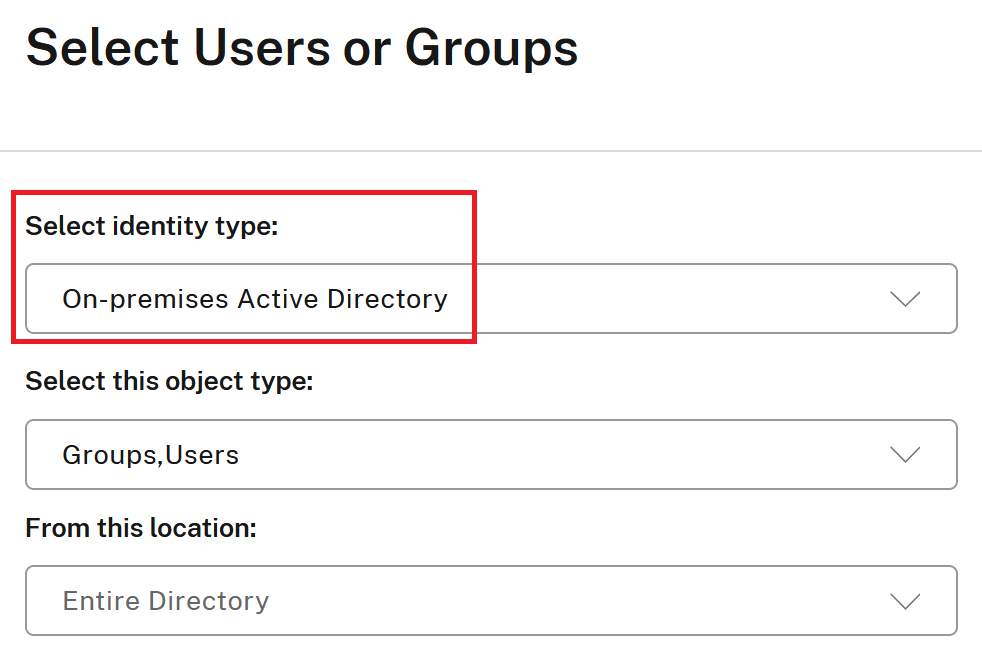

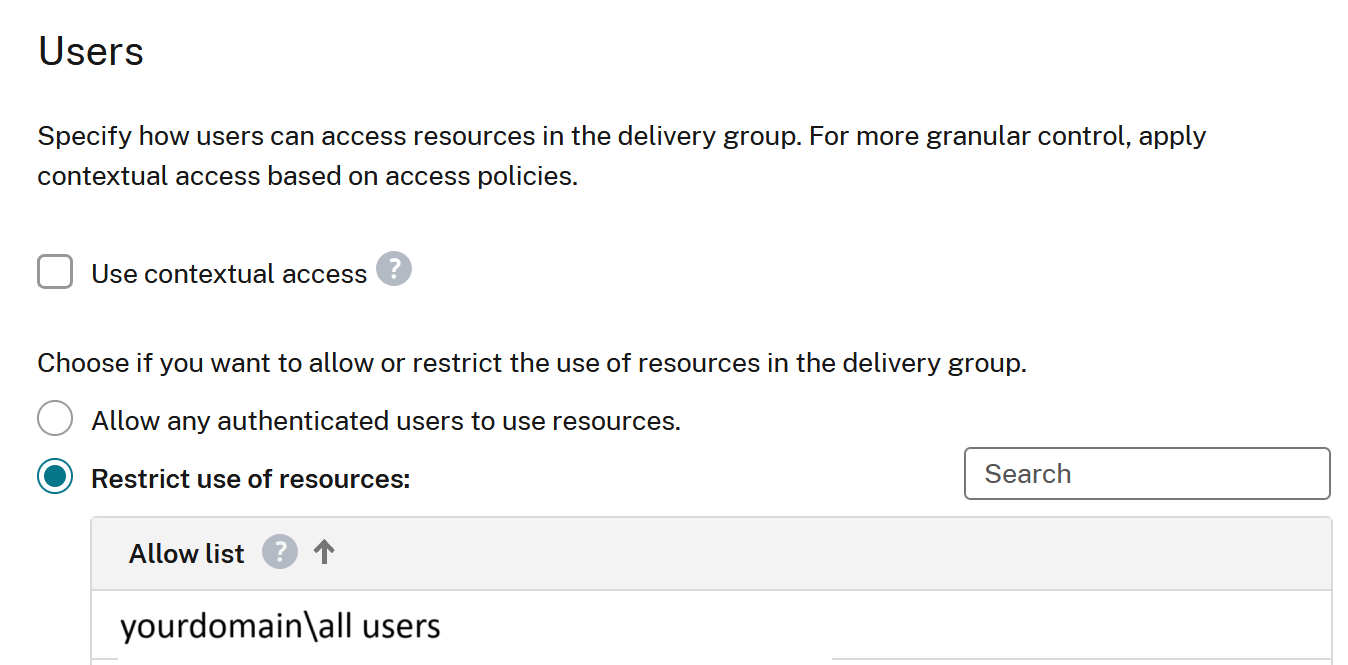

Sie haben Ihre DaaS-Bereitstellungsgruppe falsch konfiguriert und Ihre Ressourcen Okta-Identitäten statt Active Directory-Identitäten zugeordnet.

Lösung 2

Ordnen Sie der AD-Domäne beigetretene Bereitstellungsgruppen und VDAs Active Directory-Identitäten zu, nicht Okta-Identitäten. Verwenden Sie Okta-Identitäten nur zum Starten von nicht domänenverbundenen Ressourcen.

Konfigurieren Sie Ihre Bereitstellungsgruppen basierend auf AD-Benutzern und -Gruppen auf Nutzung von Ressourcen beschränken.

Ursache 3

Sie haben AD Universal Groups nicht gemäß den Anforderungen von Citrix Cloud verwendet oder Ihre Citrix Cloud Connectors sind nicht auf der richtigen AD-Domänenebene verbunden. Weitere Einzelheiten finden Sie in diesem Artikel Technische Details zum Citrix Cloud Connector

Lösung 3

Verwenden Sie universelle Gruppen, wenn Sie Ihre Benutzer DaaS-Ressourcen zuweisen

Oder

Weisen Sie den Workspacebenutzer direkt der Bereitstellungsgruppe zu.