Soporte para aplicaciones cliente-servidor

El servicio de acceso privado seguro le permite acceder a aplicaciones cliente-servidor que están presentes en su entorno local mediante un navegador nativo o una aplicación cliente nativa a través del cliente Citrix Secure Access que se ejecuta en su máquina. Para obtener más detalles, consulte las siguientes secciones:

- Requisitos previos

- Configurar el acceso privado seguro para aplicaciones cliente-servidor

- Configuración de administrador: acceso basado en cliente de Citrix Secure Access a aplicaciones HTTP/HTTPS

- Acceso adaptativo a aplicaciones TCP/UDP y HTTP(S)

- Solucionar conflictos de direcciones IP en dominios de aplicaciones

Requisitos previos

- Cliente de Citrix Secure Access: para obtener más detalles, consulte Cliente de Citrix Secure Access.

- Dispositivo conector: Citrix recomienda instalar dos dispositivos conector en una configuración de alta disponibilidad en su ubicación de recursos. El conector se puede instalar en las instalaciones, en el hipervisor del centro de datos o en la nube pública. Para obtener más información sobre Connector Appliance y su instalación, consulte Connector Appliance para servicios en la nube. Debe utilizar un dispositivo conector para aplicaciones cliente-servidor. El dispositivo conector debe tener una configuración de servidor DNS para la resolución de DNS.

Configurar el acceso privado seguro para aplicaciones cliente-servidor

Importante:

Para una configuración completa de extremo a extremo de una aplicación, consulte Flujo de trabajo guiado por el administrador para una fácil incorporación y configuración.

- En el mosaico Citrix Secure Private Access, haga clic en Administrar.

- Haga clic en Continuar y luego haga clic en Agregar una aplicación.

Nota

El botón Continuar aparece solo la primera vez que utiliza el asistente. En los usos posteriores, puede navegar directamente a la página Aplicaciones y luego hacer clic en Agregar una aplicación.

La aplicación es una agrupación lógica de destinos. Podemos crear una aplicación para múltiples destinos: cada destino significa diferentes servidores en el back-end. Por ejemplo, una aplicación puede tener un SSH, un RDP, un servidor de base de datos y un servidor web. No es necesario crear una aplicación por destino, pero una aplicación puede tener varios destinos.

- En la sección Elegir una plantilla , haga clic en Omitir para configurar la aplicación TCP/UDP manualmente.

-

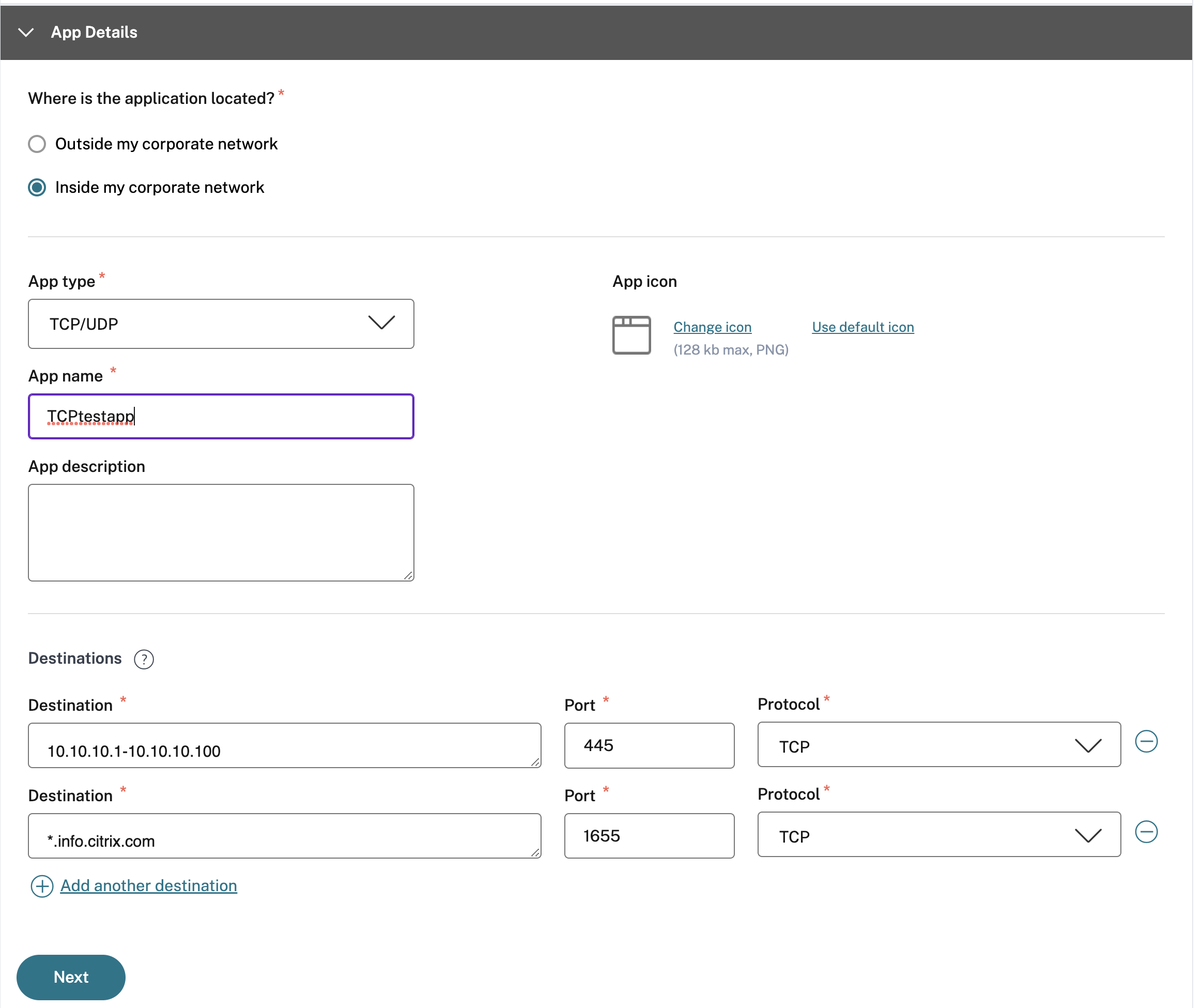

En la sección Detalles de la aplicación , seleccione Dentro de mi red corporativa, ingrese los siguientes detalles y haga clic en Siguiente.

- Tipo de aplicación – Seleccione TCP/UDP.

- Nombre de la aplicación– Nombre de la aplicación.

- Icono de la aplicación– Se muestra un icono de la aplicación. Este campo es opcional.

- Descripción de la aplicación – Descripción de la aplicación que estás agregando. Este campo es opcional.

-

Destinos – Direcciones IP o FQDN de las máquinas back-end que residen en la ubicación del recurso. Se pueden especificar uno o más destinos de la siguiente manera.

- Dirección IP v4

- Rango de direcciones IP – Ejemplo: 10.68.90.10-10.68.90.99

- CIDR – Ejemplo: 10.106.90.0/24

- FQDN de las máquinas o nombre de dominio – Dominio único o comodín. Ejemplo: ex.destino.dominio.com, *.dominio.com

Importante:

Los usuarios finales pueden acceder a las aplicaciones mediante FQDN incluso si el administrador ha configurado las aplicaciones utilizando la dirección IP. Esto es posible porque el cliente Citrix Secure Access puede resolver un FQDN en la dirección IP real. La siguiente tabla proporciona ejemplos de varios destinos y cómo acceder a las aplicaciones con estos destinos:

| Entrada de destino | Cómo acceder a la aplicación |

| ----------------------- | ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- |

| 10.10.10.1-10.10.10.100 | Se espera que el usuario final acceda a la aplicación solo a través de direcciones IP en este rango. |

| 10.10.10.0/24 | Se espera que el usuario final acceda a la aplicación solo a través de direcciones IP configuradas en el CIDR de IP. |

| 10.10.10.101 | Se espera que el usuario final acceda a la aplicación solo a través de 10.10.10.101 |

| `*.info.citrix.com` | Se espera que el usuario final acceda a los subdominios de `info.citrix.com` y también a `info.citrix.com` \(el dominio principal). Por ejemplo, `info.citrix.com, sub1.info.citrix.com, level1.sub1.info.citrix.com` \*\*Nota:\*\* El comodín siempre debe ser el carácter inicial del dominio y solo un \*. está permitido |

| información.citrix.com | Se espera que el usuario final acceda únicamente a `info.citrix.com` y no a ningún subdominio. Por ejemplo, `sub1.info.citrix.com` no es accesible. |

- **Puerto** – El puerto en el que se ejecuta la aplicación. Los administradores pueden configurar varios puertos o rangos de puertos por destino.

The following table provides examples of ports that can be configured for a destination.

|Port input|Description|

|---|---|

|\*|By default, the port field is set to `“*”` \(any port). The port numbers from 1 to 65535 are supported for the destination.|

|1300–2400|The port numbers from 1300 to 2400 are supported for the destination.|

|38389|Only the port number 38389 is supported for the destination.|

|22,345,5678|The ports 22, 345, 5678 are supported for the destination.|

|1300–2400, 42000-43000,22,443|The port number range from 1300 to 2400, 42000–43000, and ports 22 and 443 are supported for the destination.|

>**Nota:**

>

>El puerto comodín (*) no puede coexistir con números de puerto o rangos.

- **Protocolo** – TCP/UDP

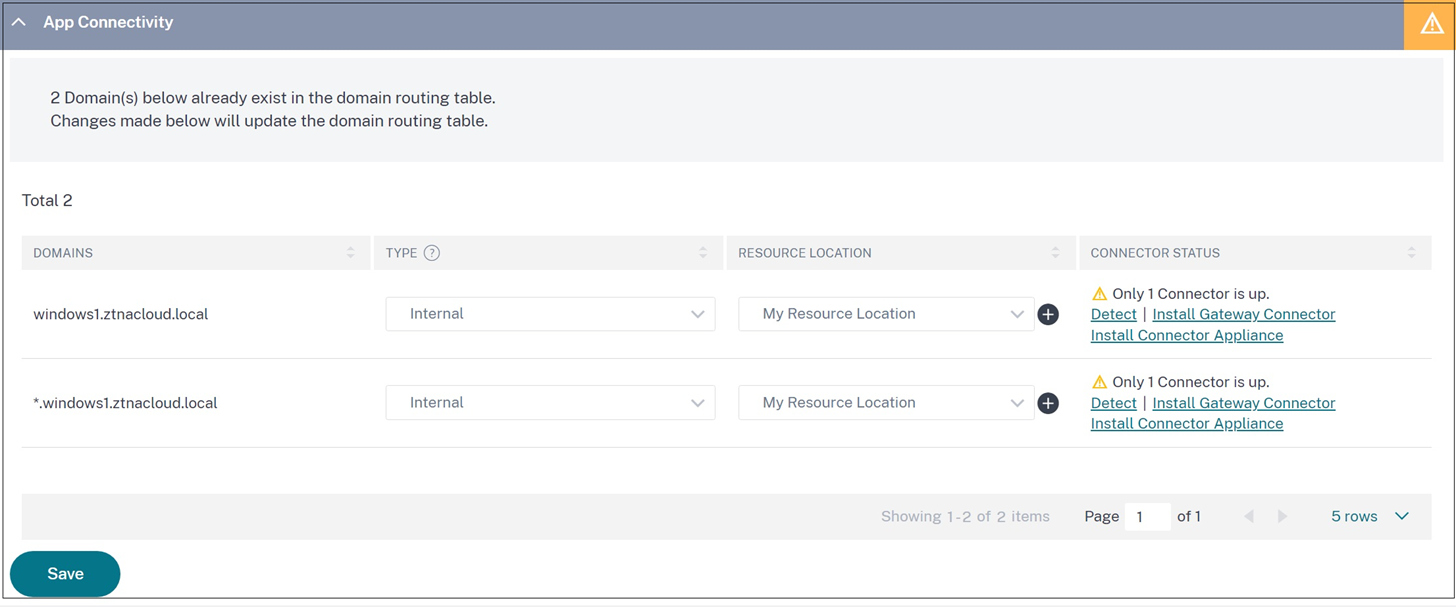

- En la sección Conectividad de aplicaciones , está disponible una versión mini de la tabla Dominios de aplicaciones para tomar decisiones de enrutamiento. Para cada destino, puedes elegir una ubicación de recursos diferente o la misma. Los destinos configurados en el paso anterior se completan en la columna DESTINO . Los destinos agregados aquí también se agregan a la tabla principal Dominios de aplicación . La tabla de dominios de aplicación ** es la fuente de verdad para tomar la decisión de enrutamiento para dirigir el establecimiento de la conexión y el tráfico a la ubicación del recurso correcta. Para obtener más información sobre la tabla **Dominios de aplicación y los posibles escenarios de conflicto de IP, consulte Solucionar problemas de conflictos de direcciones IP en dominios de aplicación.

-

Para los siguientes campos, seleccione una entrada del menú desplegable y haga clic en Siguiente.

-

TIPO: Seleccione uno de los siguientes tipos de enrutamiento de tráfico:

- Interno a través del conector: La resolución de DNS se realiza a través del servidor DNS remoto mediante el servicio de acceso privado seguro. Por lo tanto, el tráfico del dominio es interceptado y tunelizado por el servicio de Acceso Privado Seguro.

-

Externo: La resolución de DNS se realiza a través del servidor DNS local. Como resultado, el tráfico no es interceptado ni tunelizado por el servicio de Acceso Privado Seguro.

Para habilitar la exclusión de intercepción de clientes, debe configurar el tipo de enrutamiento en Externo.

Puede ver el tipo de enrutamiento en la página Configuración > Dominio de aplicación . El archivo de registros del cliente de Secure Access muestra la lista de dominios excluidos del establecimiento del túnel.

-

UBICACIÓN DEL RECURSO: – Para el enrutamiento interno, debe conectarse a una ubicación de recurso con al menos un dispositivo conector instalado.

-

Nota

-Puede modificar el tipo de enrutamiento según el contexto del usuario. Para obtener más detalles, consulte Enrutamiento de aplicaciones basado en contexto y selección de ubicaciones de recursos.

- La instalación del dispositivo Connector se realiza desde la sección Conectividad de la aplicación. También puede instalarlo en la sección Ubicaciones de recursos en el portal de Citrix Cloud. Para obtener más información sobre cómo crear una ubicación de recursos, consulte Configurar ubicaciones de recursos.

-

Haga clic en Finish. La aplicación se agrega a la página Aplicaciones . Puede editar o eliminar una aplicación desde la página Aplicaciones después de haber configurado la aplicación. Para ello, haga clic en el botón de puntos suspensivos de una aplicación y seleccione las acciones correspondientes.

- Editar aplicación

- Eliminar

Nota

- Para otorgar acceso a las aplicaciones a los usuarios, los administradores deben crear políticas de acceso. En las políticas de acceso, los administradores agregan suscriptores de aplicaciones y configuran controles de seguridad. Para obtener más detalles, consulte Crear políticas de acceso.

Para configurar los métodos de autenticación necesarios para los usuarios, consulte Configurar identidad y autenticación.

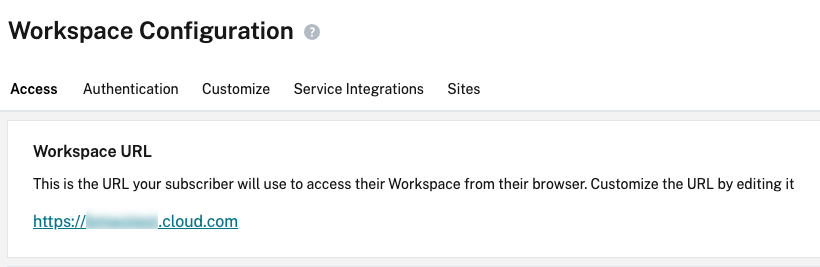

- Para obtener la URL del espacio de trabajo que se compartirá con los usuarios, desde el menú de Citrix Cloud, haga clic en Configuración del espacio de trabajoy seleccione la pestaña Acceso .

Configuración de administrador: acceso basado en cliente de Citrix Secure Access a aplicaciones HTTP/HTTPS

Nota

Para acceder a aplicaciones HTTP/HTTPS existentes o nuevas mediante el cliente Citrix Secure Access, debe instalar al menos un dispositivo Connector (se recomiendan dos para una alta disponibilidad) en su ubicación de recursos. El dispositivo conector se puede instalar en las instalaciones, en el hipervisor del centro de datos o en la nube pública. Para obtener detalles sobre Connector Appliance y su instalación, consulte Connector Appliance para servicios en la nube.

Requisitos previos

- Acceso a Citrix Secure Private Access en Citrix Cloud.

Puntos que tener en cuenta

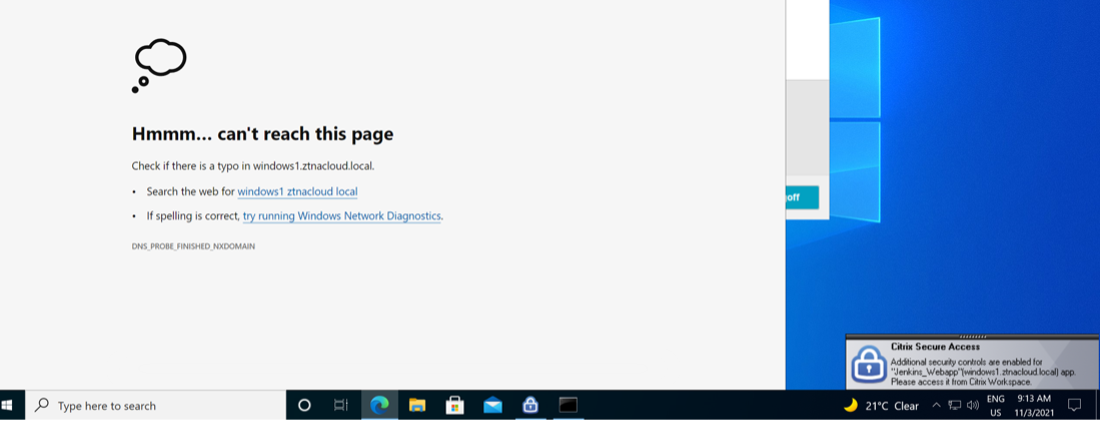

- No se puede acceder a las aplicaciones web internas con controles de seguridad mejorados a través del cliente Citrix Secure Access.

-

Si intenta acceder a una aplicación HTTP(S) que tiene controles de seguridad mejorados habilitados, se muestra el siguiente mensaje emergente. Se habilitan controles de seguridad adicionales para la aplicación <”nombre de la aplicación”(FQDN) >. Acceda a él desde Citrix Workspace.

- Si desea habilitar la experiencia SSO, acceda a las aplicaciones web mediante la aplicación Citrix Workspace o el portal web.

Los pasos para configurar aplicaciones HTTP(S) siguen siendo los mismos que la funcionalidad existente explicada en Compatibilidad con aplicaciones web empresariales.

Acceso adaptativo a aplicaciones TCP/UDP y HTTP(S)

El acceso adaptativo brinda a los administradores la capacidad de controlar el acceso a aplicaciones críticas para el negocio en función de múltiples factores contextuales, como la verificación de la postura del dispositivo, la ubicación geográfica del usuario, el rol del usuario y la puntuación de riesgo proporcionada por el servicio Citrix Analytics.

Nota

Puede denegar el acceso a aplicaciones TCP/UDP, los administradores crean políticas basadas en los usuarios, grupos de usuarios, los dispositivos desde los cuales los usuarios acceden a las aplicaciones y la ubicación (país) desde donde se accede a una aplicación. El acceso a las aplicaciones está permitido de forma predeterminada.

La suscripción de usuario realizada para una aplicación es aplicable a todos los destinos de aplicaciones TCP/UDP configurados para la aplicación ZTNA.

Para crear una política de acceso adaptativa

Los administradores pueden usar el asistente de flujo de trabajo guiado por administradores para configurar el acceso a la red de confianza cero a aplicaciones SaaS, aplicaciones web internas y aplicaciones TCP/UDP en el servicio de acceso privado seguro.

Nota

- Para obtener detalles sobre la creación de una política de acceso adaptable, consulte Crear políticas de acceso.

- Para una configuración de extremo a extremo del acceso a la red Zero Trust para aplicaciones SaaS, aplicaciones web internas y aplicaciones TCP/UDP en el servicio de acceso privado seguro, consulte Flujo de trabajo guiado por el administrador para una fácil incorporación y configuración.

Registros de configuración de scripts de inicio y cierre de sesión

El cliente de Citrix Secure Access accede a la configuración del script de inicio de sesión y cierre de sesión desde los siguientes registros cuando el cliente de Citrix Secure Access se conecta al servicio de nube de Citrix Secure Private Access.

Registro: HKEY_LOCAL_MACHINE>SOFTWARE>Citrix>Cliente de acceso seguro

- Ruta del script de inicio de sesión: SecureAccessLogInScript tipo REG_SZ

- Ruta del script de cierre de sesión: SecureAccessLogOutScript tipo REG_SZ

Solucionar conflictos de direcciones IP en dominios de aplicaciones

Los destinos agregados durante la creación de una aplicación se agregan a una tabla de enrutamiento principal. La tabla de enrutamiento es la fuente de verdad para tomar la decisión de enrutamiento para dirigir el establecimiento de la conexión y el tráfico a la ubicación del recurso correcta.

- La dirección IP de destino debe ser única en todas las ubicaciones de recursos.

- Citrix recomienda evitar la superposición de direcciones IP o dominios en la tabla de enrutamiento. En caso de que encuentres una superposición, debes resolverla.

A continuación se presentan los tipos de escenarios de conflicto. Superposición completa es el único escenario de error que restringe la configuración del administrador hasta que se resuelva el conflicto.

| Escenarios de conflicto | Entrada de dominio de aplicación existente | Nueva entrada de la aplicación | Comportamiento |

| —————————– | —————————————— | —————————— | ————————————————————————————————————————————————————————————————————— |

| Superposición de subconjuntos | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL1 | Permitir; Información de advertencia: superposición de subconjuntos del dominio IP con entradas existentes |

| Superposición de subconjuntos | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL2 | Permitir; Información de advertencia: superposición de subconjuntos del dominio IP con entradas existentes |

| Superposición parcial | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL1 | Permitir; Información de advertencia: superposición parcial del dominio IP con entradas existentes |

| Superposición parcial | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL2 | Permitir; Información de advertencia: superposición parcial del dominio IP con entradas existentes |

| Superposición completa | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL1 | Error; <Completely overlapping IP domain's value> El dominio IP se superpone completamente con las entradas existentes. Cambie la entrada IP de enrutamiento existente o configure un destino diferente |

| Superposición completa | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL2 | Error; <Completely overlapping IP domain's value> El dominio IP se superpone completamente con las entradas existentes. Cambie la entrada IP de ruta existente o configure un destino diferente |

| Coincidencia exacta | 20.20.20.0/29 RL1 | 20.20.20.0/29 | Permitir; Los dominios ya existen en la tabla de enrutamiento del dominio. Los cambios realizados actualizan la tabla de enrutamiento del dominio |

Nota

Si los destinos agregados dan como resultado una superposición completa, se muestra un error al configurar la aplicación en la sección Detalles de la aplicación . El administrador debe resolver este error modificando los destinos en la sección Conectividad de la aplicación .

Si no hay errores en la sección Detalles de la aplicación , el administrador puede proceder a guardar los detalles de la aplicación. Sin embargo, en la sección Conectividad de la aplicación ** , si los destinos tienen un subconjunto y una superposición parcial entre sí o con entradas existentes en la tabla de enrutamiento principal, se muestra un mensaje de advertencia. En este caso, el administrador puede elegir entre resolver el error o continuar con la configuración.

Citrix recomienda mantener una tabla de dominio de aplicación ** limpia. Es más fácil configurar nuevas entradas de enrutamiento si los dominios de direcciones IP se dividen en fragmentos apropiados sin superposiciones.

Puntos que tener en cuenta

- Se niega el acceso a una aplicación web existente para la que está habilitada la seguridad mejorada a través del cliente de acceso seguro. Se muestra un mensaje de error que sugiere iniciar sesión usando la aplicación Citrix Workspace.

- Las configuraciones de políticas para aplicaciones web basadas en la puntuación de riesgo del usuario, la verificación de la postura del dispositivo, etc. a través de la aplicación Citrix Workspace se pueden aplicar al acceder a la aplicación a través del cliente de acceso seguro.

- La política vinculada a una aplicación es aplicable a todos los destinos de la aplicación.

En este artículo

- Requisitos previos

- Configurar el acceso privado seguro para aplicaciones cliente-servidor

- Configuración de administrador: acceso basado en cliente de Citrix Secure Access a aplicaciones HTTP/HTTPS

- Acceso adaptativo a aplicaciones TCP/UDP y HTTP(S)

- Registros de configuración de scripts de inicio y cierre de sesión

- Solucionar conflictos de direcciones IP en dominios de aplicaciones

- Puntos que tener en cuenta