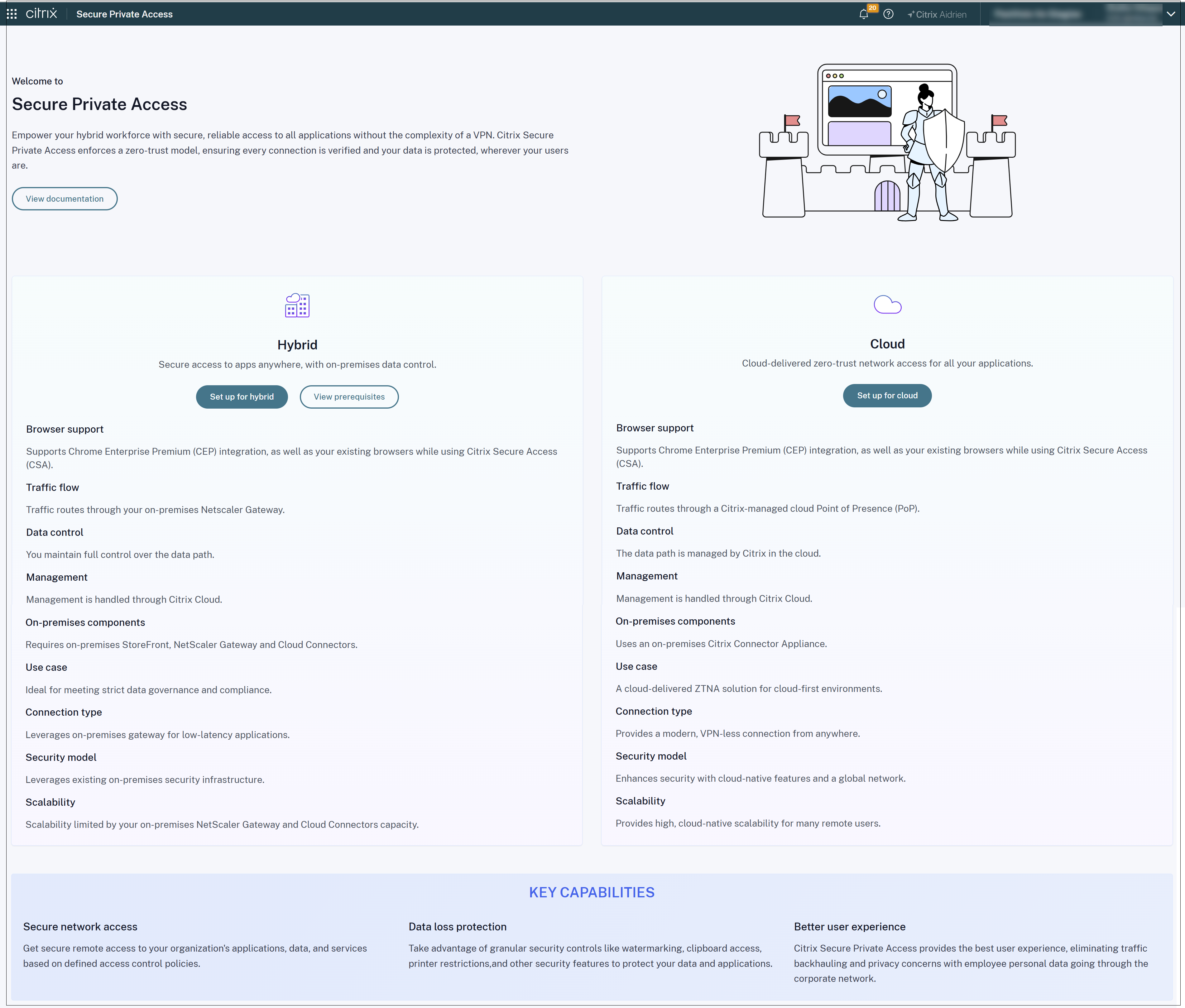

Flujo de trabajo guiado por el administrador para una fácil incorporación y configuración

El servicio de acceso privado seguro ofrece una nueva experiencia administrativa optimizada con un proceso paso a paso para configurar el acceso a la red Zero Trust para aplicaciones SaaS, aplicaciones web internas y aplicaciones TCP. Incluye configuración de autenticación adaptativa, aplicaciones que incluyen suscripción de usuarios, políticas de acceso adaptativas y otras dentro de una única consola de administración.

Este asistente ayuda a los administradores a lograr una configuración sin errores, ya sea durante la incorporación o el uso recurrente. Además, está disponible un nuevo panel con visibilidad completa de las métricas de uso general y otra información clave.

Los pasos de alto nivel incluyen lo siguiente:

- Elija el método de autenticación para que los suscriptores inicien sesión en Citrix Workspace.

- Añade aplicaciones para tus usuarios.

- Asigna permisos para el acceso a la aplicación creando las políticas de acceso necesarias.

- Revise la configuración de la aplicación.

Acceda al asistente de flujo de trabajo guiado por el administrador de Secure Private Access

Realice los siguientes pasos para acceder al asistente.

- En el mosaico de servicio Acceso privado seguro , haga clic en Administrar.

- En la página Descripción general, haga clic en Continuar.

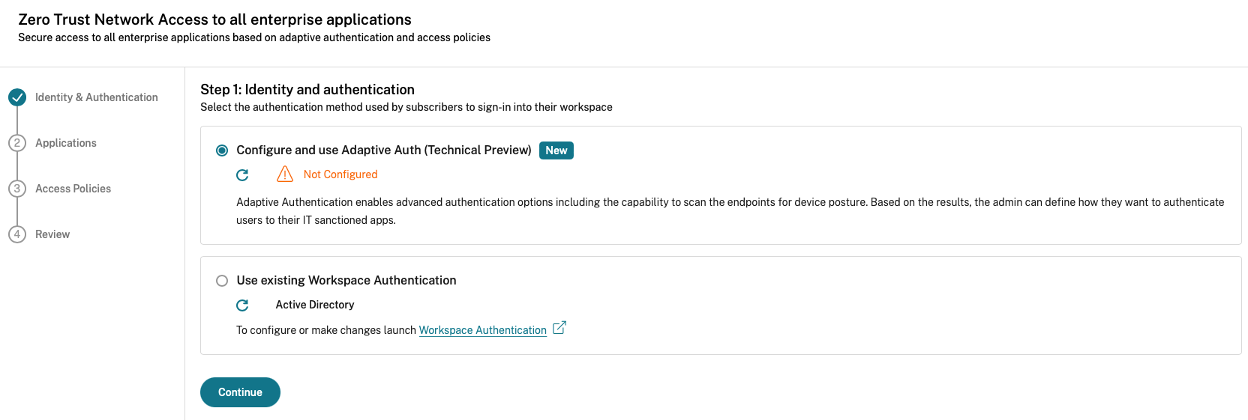

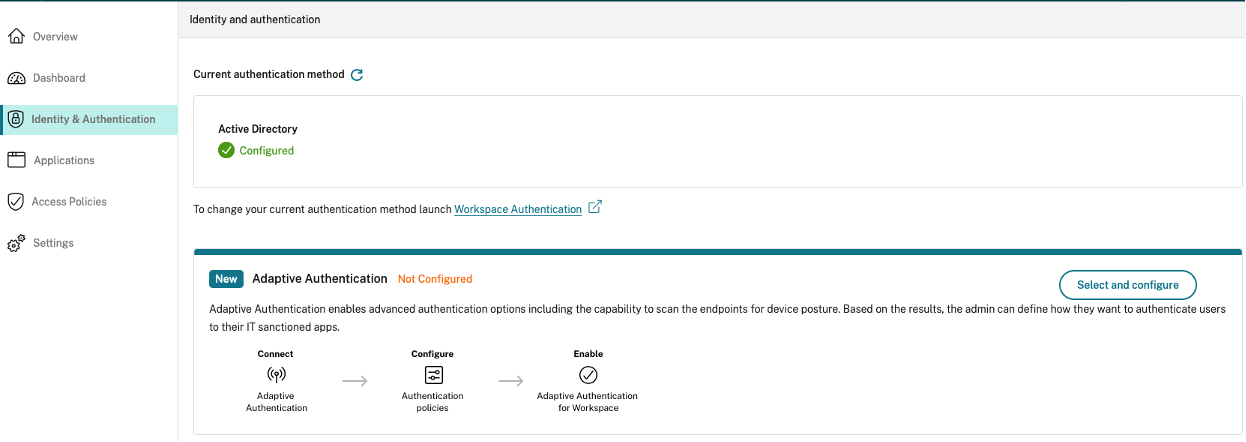

Paso 1: Configurar la identidad y la autenticación

Seleccione el método de autenticación para que los suscriptores inicien sesión en Citrix Workspace. La autenticación adaptable es un servicio de Citrix Cloud que permite la autenticación avanzada para clientes y usuarios que inician sesión en Citrix Workspace. El servicio de autenticación adaptativa es un ADC Citrix alojado, administrado por Citrix y alojado en la nube que proporciona todas las capacidades de autenticación avanzadas, como las siguientes.

- Autenticación de varios factores

- Escaneos de postura del dispositivo

- Autenticación condicional

-

Acceso adaptativo a Citrix Virtual Apps and Desktops

- Para configurar la autenticación adaptativa, seleccione Configurar y usar autenticación adaptativa (vista previa técnica) y luego complete la configuración. Para obtener más detalles sobre la autenticación adaptativa, consulte Servicio de autenticación adaptativa. Después de configurar la autenticación adaptativa, puede hacer clic en Administrar para modificar la configuración, si es necesario.

- Si inicialmente seleccionó un método de autenticación diferente y desea cambiar a Autenticación adaptativa, haga clic en Seleccionar y configurar y luego complete la configuración.

Para cambiar el método de autenticación existente o cambiar el método de autenticación existente, haga clic en Autenticación del espacio de trabajo.

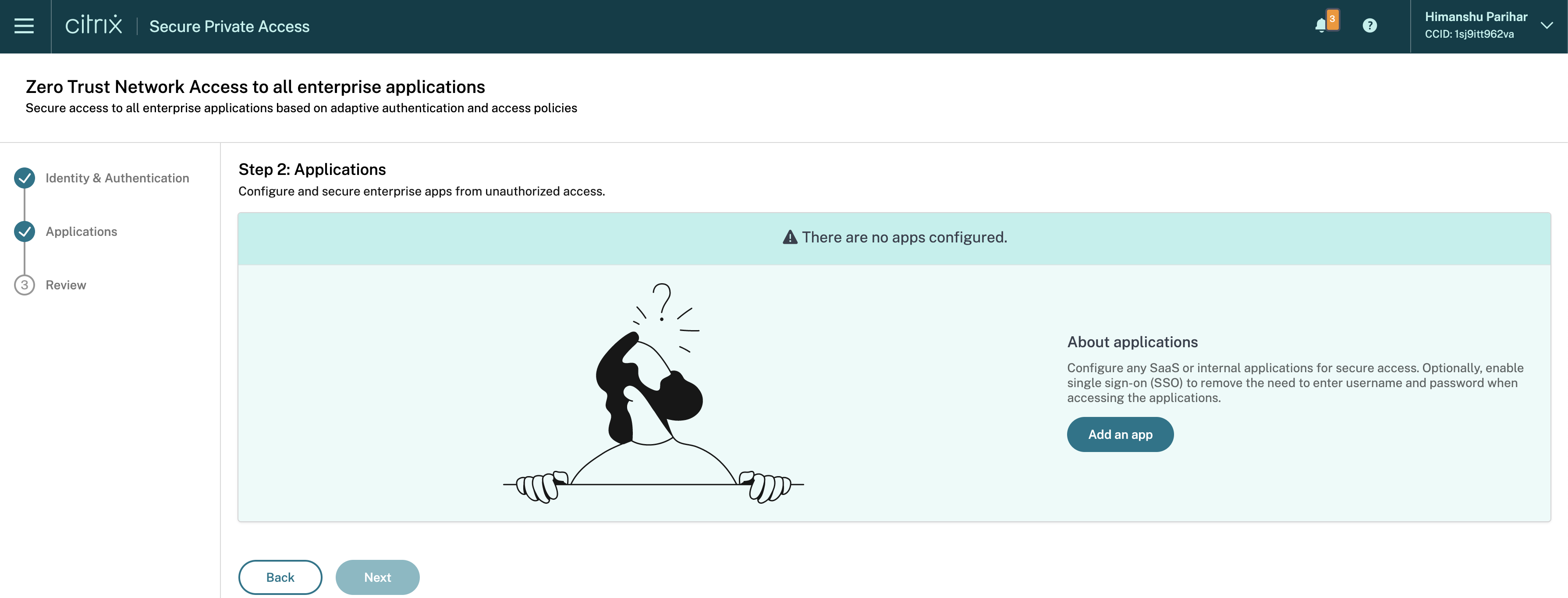

Paso 2: Agregar y administrar aplicaciones

Después de haber seleccionado el método de autenticación, configure las aplicaciones. Para los usuarios que lo utilizan por primera vez, la página de inicio Aplicaciones no muestra ninguna aplicación. Agregue una aplicación haciendo clic en Agregar una aplicación. Puede agregar aplicaciones SaaS, aplicaciones web y aplicaciones TCP/UDP desde esta página. Para agregar una aplicación, haga clic en Agregar una aplicación.

Una vez que agregues una aplicación, podrás verla listada aquí.

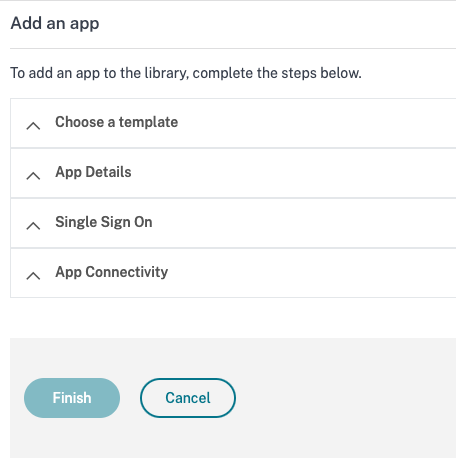

Complete los pasos que se muestran en la siguiente figura para agregar una aplicación.

- Agregar una aplicación web empresarial

- Agregar una aplicación SaaS

- Configurar aplicaciones cliente-servidor

- Iniciar una aplicación

- Habilitar acceso de solo lectura a los administradores

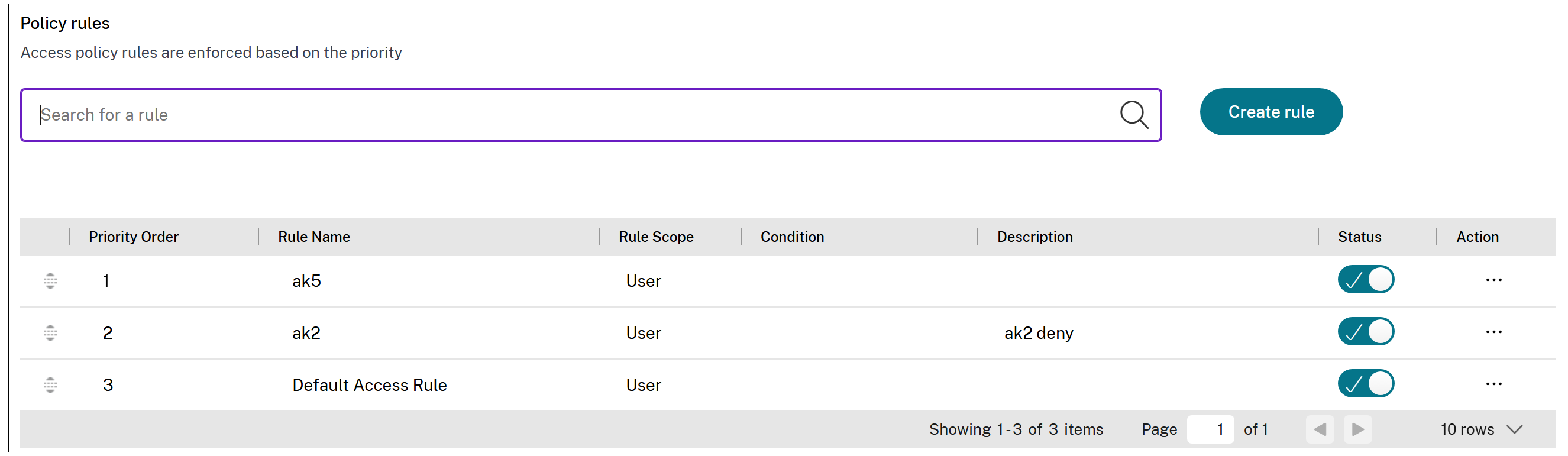

Paso 3: Configurar una política de acceso con múltiples reglas

Puede crear múltiples reglas de acceso y configurar diferentes condiciones de acceso para diferentes usuarios o grupos de usuarios dentro de una sola política. Estas reglas se pueden aplicar por separado para aplicaciones HTTP/HTTPS y TCP/UDP, todo dentro de una única política.

Las políticas de acceso dentro de Secure Private Access le permiten habilitar o deshabilitar el acceso a las aplicaciones según el contexto del usuario o del dispositivo del usuario. Además, puedes habilitar el acceso restringido a las aplicaciones agregando las siguientes restricciones de seguridad:

- Restringir acceso al portapapeles

- Restringir la impresión

- Restringir descargas

- Restringir subidas

- Mostrar marca de agua

- Restringir el registro de teclas

- Restringir la captura de pantalla

Para obtener más información sobre estas restricciones, consulte Restricciones de acceso disponibles.

-

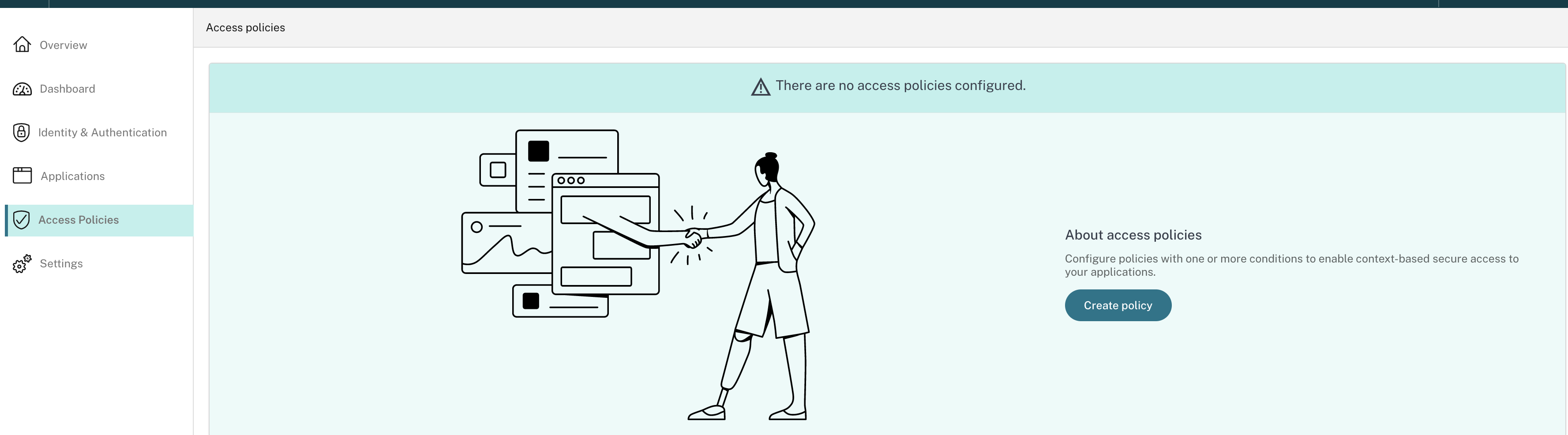

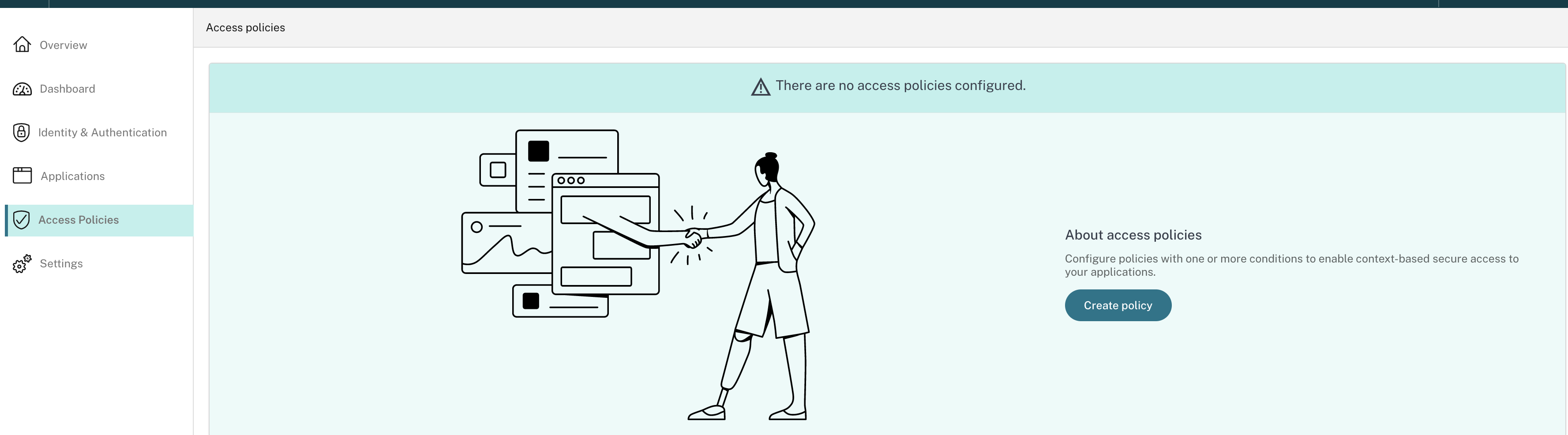

En el panel de navegación, haga clic en Políticas de acceso y luego haga clic en Crear política.

Para los usuarios nuevos, la página de inicio Políticas de acceso no muestra ninguna política. Una vez que cree una política, podrá verla listada aquí.

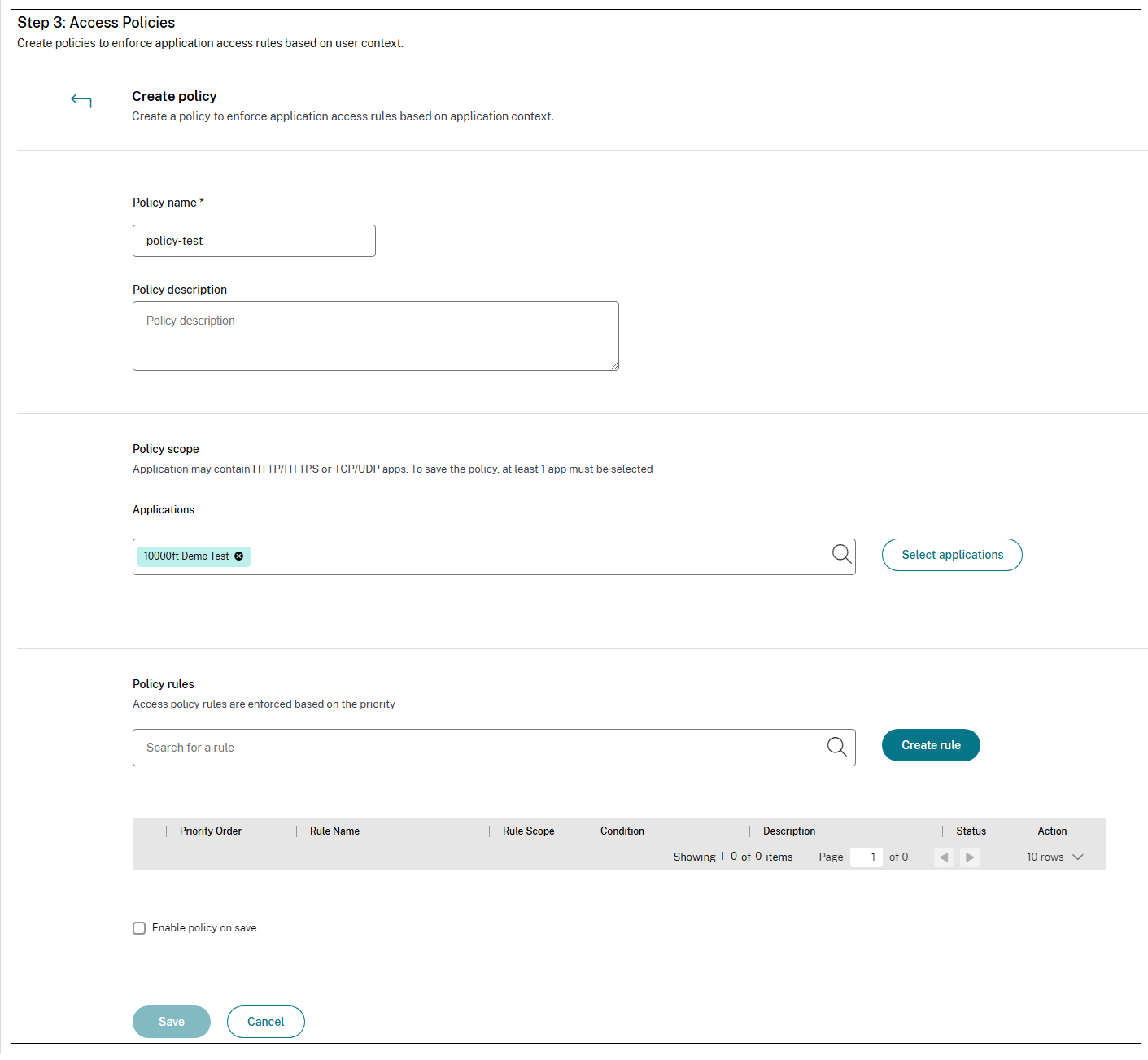

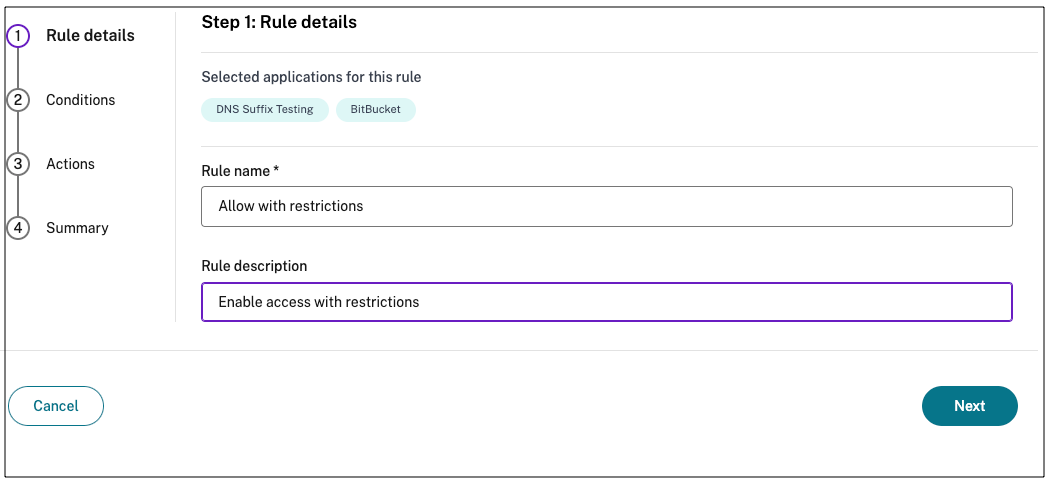

- Introduzca el nombre de la política y la descripción de la misma.

- En Aplicaciones, seleccione la aplicación o el conjunto de aplicaciones en las que se debe aplicar esta política.

-

Haga clic en Crear regla para crear reglas para la política.

-

Ingrese el nombre de la regla y una breve descripción de la regla y luego haga clic en Siguiente.

-

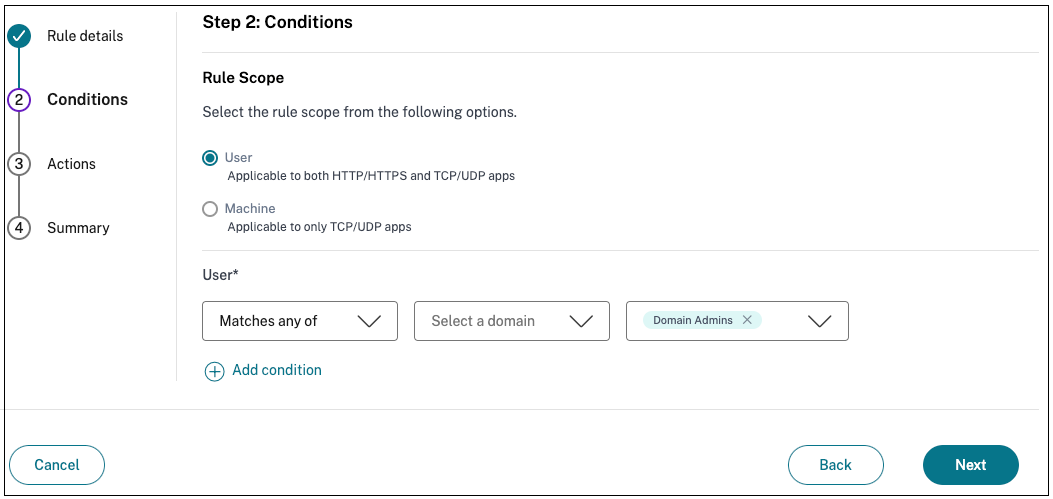

Seleccione las condiciones de los usuarios. La condición Usuarios es una condición obligatoria que debe cumplirse para otorgar acceso a las aplicaciones a los usuarios. Seleccione una de estas opciones:

- Coincide con cualquiera de : solo se permite el acceso a los usuarios o grupos que coincidan con cualquiera de los nombres enumerados en el campo y que pertenezcan al dominio seleccionado.

- No coincide con ningún - Se permite el acceso a todos los usuarios o grupos excepto aquellos enumerados en el campo y que pertenecen al dominio seleccionado.

-

(Opcional) Haga clic en + para agregar múltiples condiciones según el contexto.

Cuando se agregan condiciones basadas en un contexto, se aplica una operación AND en las condiciones en donde la política se evalúa solo si se cumplen los Usuarios y las condiciones contextuales opcionales. Puede aplicar las siguientes condiciones según el contexto.

- Escritorio o Dispositivo móvil – Seleccione el dispositivo para el cual desea habilitar el acceso a las aplicaciones.

-

Ubicación geográfica – Seleccione la condición y la ubicación geográfica desde donde los usuarios acceden a las aplicaciones.

- Coincide con cualquiera de los siguientes: Solo los usuarios o grupos de usuarios que acceden a las aplicaciones desde cualquiera de las ubicaciones geográficas enumeradas tienen permitido el acceso a las aplicaciones.

- No coincide con ninguno: Todos los usuarios o grupos de usuarios que no sean los de las ubicaciones geográficas enumeradas tienen acceso habilitado.

-

Ubicación de red – Seleccione la condición y la red mediante la cual los usuarios acceden a las aplicaciones.

- Coincide con cualquiera de los siguientes: Solo los usuarios o grupos de usuarios que acceden a las aplicaciones desde cualquiera de las ubicaciones de red enumeradas tienen acceso habilitado a las aplicaciones.

- No coincide con ninguno: Todos los usuarios o grupos de usuarios que no sean los de las ubicaciones de red enumeradas tienen acceso habilitado.

- Verificación de la postura del dispositivo – Seleccione las condiciones que debe pasar el dispositivo del usuario para acceder a la aplicación.

- Puntuación de riesgo del usuario – Seleccione las categorías de puntuación de riesgo en función de las cuales se debe proporcionar a los usuarios acceso a la aplicación.

-

URL del espacio de trabajo : los administradores pueden especificar filtros según el nombre de dominio completo correspondiente al espacio de trabajo.

- Coincide con cualquiera de : permite el acceso solo cuando la conexión del usuario entrante coincide con cualquiera de las URL del espacio de trabajo configuradas.

- Coincide con todos los : permite el acceso solo cuando la conexión del usuario entrante cumple con todas las URL del espacio de trabajo configuradas.

- Haga clic en Siguiente.

-

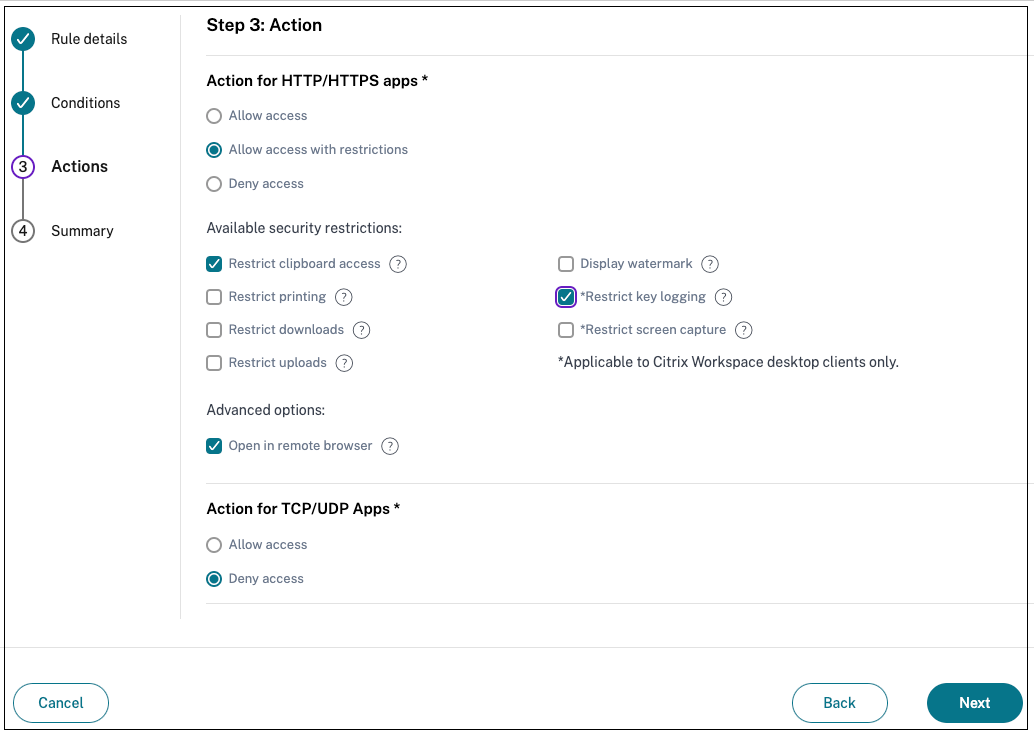

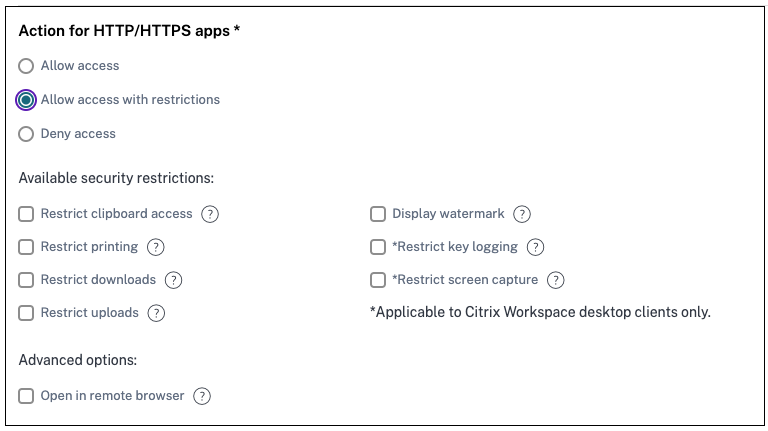

Seleccione las acciones que se deben aplicar en función de la evaluación de la condición.

- Para aplicaciones HTTP/HTTPS, puede seleccionar lo siguiente:

- Permitir acceso

- Permitir acceso con restricciones

- Denegar acceso

- Para aplicaciones HTTP/HTTPS, puede seleccionar lo siguiente:

Nota

Si selecciona Permitir acceso con restricciones, deberá seleccionar las restricciones que desea aplicar en las aplicaciones. Para obtener detalles sobre las restricciones, consulte Restricciones de acceso disponibles. También puede especificar si desea que la aplicación se abra en un navegador remoto o en Citrix Secure Browser.

- Para el acceso TCP/UDP, puede seleccionar lo siguiente:

- **Permitir acceso**

- **Denegar acceso**

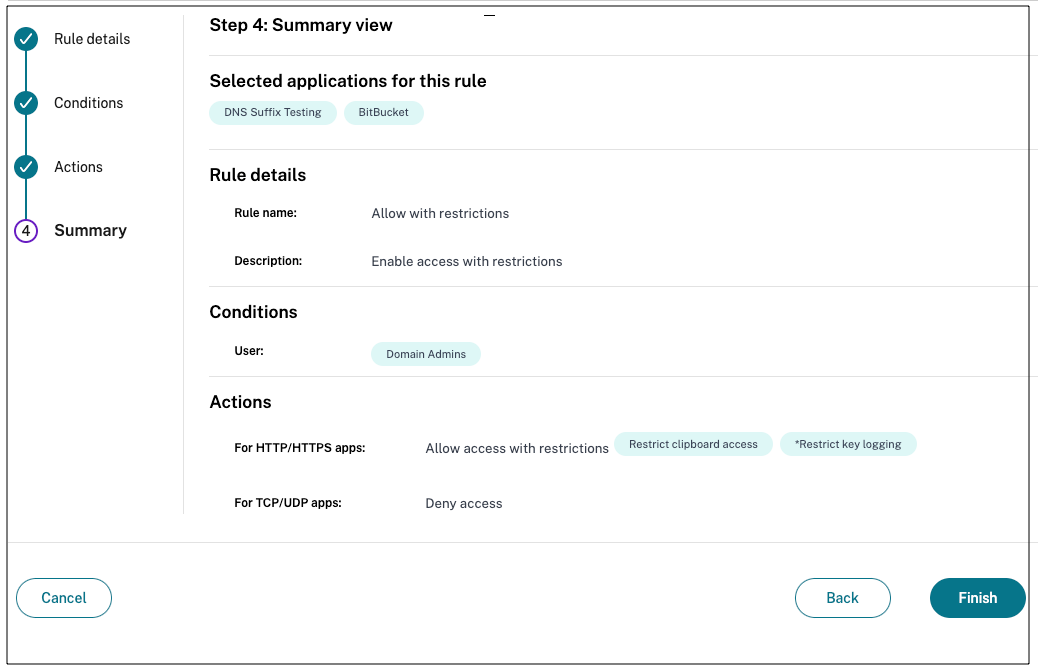

- Haga clic en Siguiente. La página Resumen muestra los detalles de la política.

-

Puede verificar los detalles y hacer clic en Finalizar.

Puntos a recordar después de crear una política

-

La política que usted creó aparece en la sección Reglas de política y está habilitada de forma predeterminada. Puede desactivar las reglas, si es necesario. Sin embargo, asegúrese de que al menos una regla esté habilitada para que la política esté activa.

-

De forma predeterminada, se asigna un orden de prioridad a la política. La prioridad con un valor más bajo tiene la mayor preferencia. La regla con el número de prioridad más bajo se evalúa primero. Si la regla (n) no coincide con las condiciones definidas, se evalúa la siguiente regla (n+1) y así sucesivamente.

Ejemplo de evaluación de reglas con orden de prioridad:

Considera que has creado dos reglas, Regla 1 y Regla 2. La regla 1 se asigna al usuario A y la regla 2 se asigna al usuario B, luego se evalúan ambas reglas. Considere que ambas reglas, Regla 1 y Regla 2, están asignadas al usuario A. En este caso, la regla 1 tiene mayor prioridad. Si se cumple la condición de la Regla 1, entonces se aplica la Regla 1 y se omite la Regla 2. De lo contrario, si no se cumple la condición de la Regla 1, se aplica la Regla 2 al usuario A.

Nota

Si no se evalúa ninguna de las reglas, la aplicación no se enumera para los usuarios.

Opciones de restricciones de acceso disponibles

Cuando selecciona la acción Permitir acceso con restricciones, debe seleccionar al menos una de las restricciones de seguridad. Estas restricciones de seguridad están predefinidas en el sistema. Los administradores no pueden modificar ni agregar otras combinaciones. Se pueden habilitar las siguientes restricciones de seguridad para la aplicación. Para obtener más detalles, consulte Opciones de restricciones de acceso disponibles.

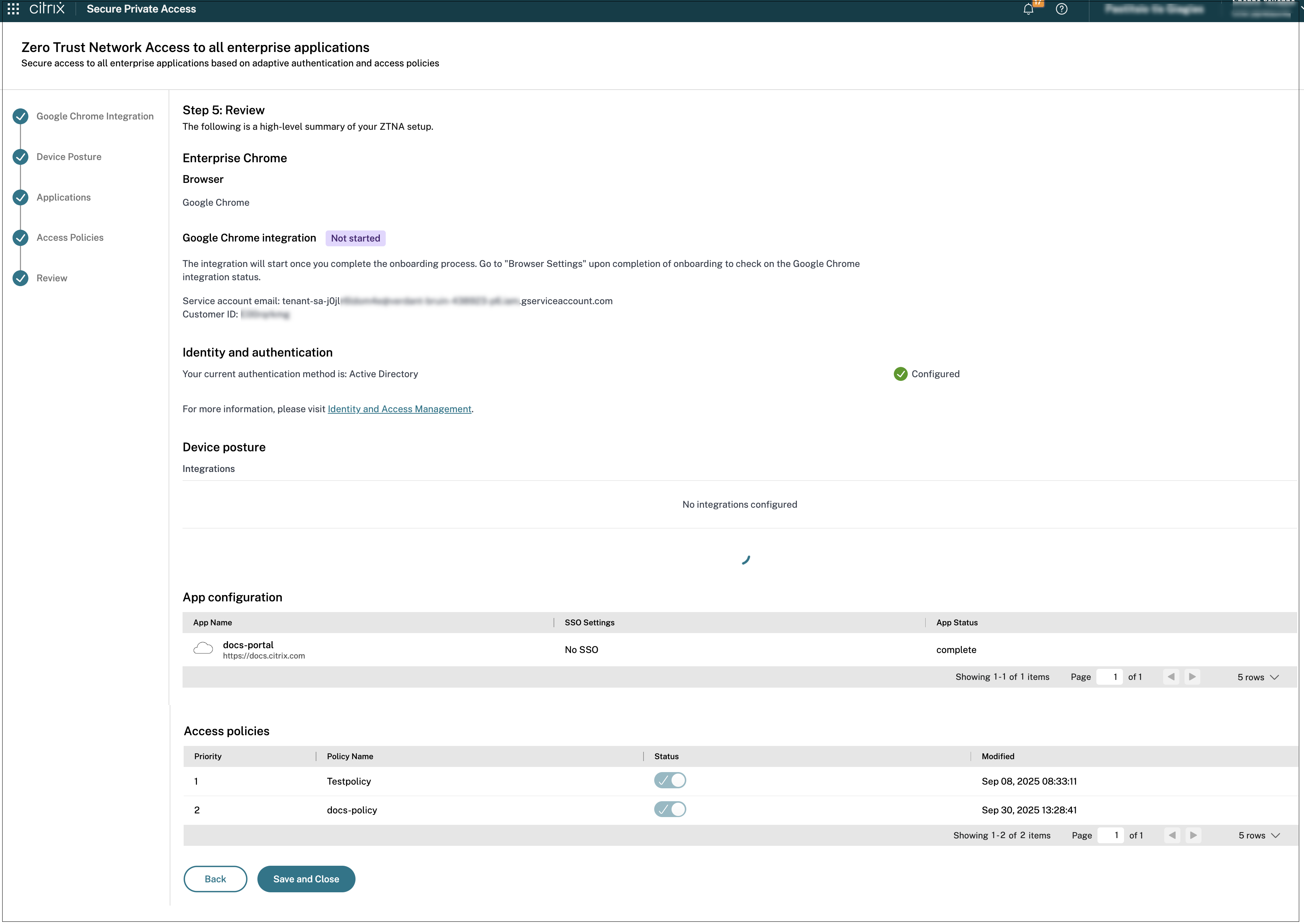

Paso 4: Revisar el resumen de cada configuración

Desde la página de Revisión, puedes ver la configuración completa de la aplicación y luego hacer clic en Cerrar.

La siguiente figura muestra la página después de haber completado la configuración de 4 pasos.

Importante:

- Una vez que haya completado la configuración mediante el asistente, puede modificar la configuración de una sección yendo directamente a esa sección. No es necesario seguir la secuencia.

- Si elimina todas las aplicaciones configuradas o las políticas, deberá agregarlas nuevamente. En este caso, aparece la siguiente pantalla si ha eliminado todas las políticas.