Tareas y aspectos relevantes para administradores

En este artículo se describen las tareas y los aspectos que son relevantes para los administradores de las aplicaciones móviles de productividad.

Administrar marcas de función

Si se produce un problema con una aplicación móvil de productividad durante la producción, se puede inhabilitar la función afectada con el código de la aplicación. Podemos inhabilitar la función de Secure Hub, Secure Mail y Secure Web para iOS y Android. Para ello, se utilizan marcas de función y un servicio externo denominado LaunchDarkly. No es necesario que realice ninguna configuración para permitir el tráfico a LaunchDarkly, salvo si tiene un firewall o proxy bloqueando el tráfico saliente. En ese caso, puede habilitar el tráfico a LaunchDarkly a través de direcciones URL o direcciones IP específicas, según sus requisitos de directiva. Para obtener más información sobre la funcionalidad de excluir dominios del túnel, consulte la documentación del SDK de MAM.

Puede habilitar el tráfico y la comunicación en LaunchDarkly de las siguientes formas:

Permitir el tráfico a las siguientes URL

events.launchdarkly.comstream.launchdarkly.comclientstream.launchdarkly.comfirehose.launchdarkly.com

Crear una lista de permitidos por dominio

Antes ofrecíamos una lista de direcciones IP que utilizar cuando las directivas internas requieran únicamente direcciones IP. Ahora, debido a que Citrix ha realizado mejoras en la infraestructura, estamos eliminando las direcciones IP públicas a partir del 16 de julio de 2018. Le recomendamos que cree una lista de permitidos por dominio, si es posible.

Incluir direcciones IP en una lista de permitidos

Si necesita incluir las direcciones IP en una lista de permitidos, para obtener una lista de todos los intervalos de direcciones IP actuales, consulte esta lista de direcciones IP públicas de LaunchDarkly. Puede usar esta lista para asegurarse de que las configuraciones de su firewall se actualicen automáticamente de acuerdo con las actualizaciones de la infraestructura. Para obtener detalles sobre el estado actual de los cambios en la infraestructura, consulte la página de estado de LaunchDarkly.

Note:

Las aplicaciones de almacén público requieren una instalación limpia la primera vez que se implementan. No es posible actualizar la aplicación desde la versión empaquetada de la empresa a la versión del almacén de aplicaciones.

Con la distribución desde un almacén público de aplicaciones, no es necesario firmar y empaquetar aplicaciones desarrolladas por Citrix con MDX Toolkit. Puede usar el MDX Toolkit para empaquetar aplicaciones de empresa o de terceros.

Requisitos del sistema para LaunchDarkly

- Endpoint Management 10.7 o una versión posterior.

- Compruebe que las aplicaciones pueden comunicarse con los siguientes servicios si el parámetro de túnel dividido está DESACTIVADO en Citrix ADC:

- Servicio de LaunchDarkly

- Servicio de escucha de APNs

Almacenes de aplicaciones admitidos

Las aplicaciones móviles de productividad están disponibles en el App Store de Apple y en Google Play.

En China, donde Google Play no está disponible, Secure Hub para Android está disponible en las siguientes tiendas de aplicaciones:

Habilitar la distribución desde almacenes públicos de aplicaciones

- Descargue los archivos MDX para la tienda pública de iOS y Android desde la página de descargas de Endpoint Management.

- Cargue los archivos MDX en la consola de Endpoint Management. Las versiones de almacén público de las aplicaciones móviles de productividad se siguen cargando como aplicaciones MDX. No las cargue como aplicaciones de almacén público en el servidor. Para ver los pasos que debe seguir, consulte Agregar aplicaciones.

- Cambie los valores predeterminados de las directivas por los valores adecuados para sus directivas de seguridad (optativo).

- Envíe las aplicaciones como aplicaciones obligatorias (opcional). Este paso requiere que su entorno tenga habilitada la administración de dispositivos móviles.

- Instale las aplicaciones en el dispositivo desde el App Store, Google Play o el almacén de aplicaciones de Endpoint Management.

- En Android, al usuario se le dirige a Google Play para instalar la aplicación. En iOS, en implementaciones MDM, la aplicación se instala sin redirigir al usuario a la tienda de aplicaciones.

- Cuando la aplicación se instala desde el App Store o Google Play, se produce la siguiente acción. La aplicación se convierte en una aplicación administrada siempre que el archivo MDX correspondiente se haya cargado en el servidor. Cuando pasa a ser una aplicación administrada, la aplicación pide un PIN de Citrix. Cuando los usuarios escriben el PIN de Citrix, Secure Mail muestra la pantalla de configuración de la cuenta.

- Las aplicaciones están accesibles solo si el usuario está inscrito en Secure Hub y el archivo MDX correspondiente se encuentra en el servidor. Si no se cumple alguna de esas condiciones, los usuarios pueden instalar la aplicación, pero estará bloqueada.

Si actualmente usa aplicaciones de Citrix Ready Marketplace que están en almacenes públicos de aplicaciones, ya conocerá el proceso de implementación. Las aplicaciones móviles de productividad adoptan el mismo enfoque que varios proveedores de software independientes. Incruste el SDK de MDX en la aplicación para prepararla de cara al almacén público.

Nota

Las versiones de almacén público de la aplicación Citrix Files para iOS y para Android ahora son universales. La aplicación Citrix Files es la misma para teléfonos y tabletas.

Notificaciones push de Apple

Para obtener más información sobre cómo configurar las notificaciones push, consulte Configurar Secure Mail para notificaciones push.

Preguntas frecuentes sobre los almacenes públicos de aplicaciones

-

¿Puedo implementar varias copias de la aplicación de almacén público para grupos diferentes de usuarios? Por ejemplo, para implementar directivas distintas para grupos diferentes de usuarios.

Cargue un archivo MDX diferente para cada grupo de usuarios. Sin embargo, en este caso, un solo usuario no puede pertenecer a varios grupos. Si un mismo usuario pertenece a varios grupos, se asignarán varias copias de la misma aplicación a ese usuario. No se pueden implementar varias copias de una aplicación de almacén público en un mismo dispositivo, porque el ID de aplicación no se puede cambiar.

-

¿Puedo distribuir aplicaciones de almacén público como aplicaciones obligatorias?

Sí. La distribución push de aplicaciones en los dispositivos requiere MDM; no se admite en implementaciones de solo MAM.

-

¿Debo actualizar las reglas de las directivas de tráfico o Exchange Server que se basan en el agente de usuario?

Las cadenas para cualquier directiva y regla basada en agente de usuario por plataforma son las siguientes.

Importante:

Secure Notes y Secure Tasks han alcanzado el estado Fin de vida (EOL) el 31 de diciembre de 2018. Para obtener información más detallada, consulte Fin de vida y aplicaciones retiradas.

Android

| Aplicación | Servidor | Cadena de usuario-agente |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | WorxMail | |

| Citrix Secure Tasks | Exchange | WorxMail |

| Citrix Secure Notes | Exchange | WorxMail |

| Citrix Files | Secure Notes |

iOS

| Aplicación | Servidor | Cadena de usuario-agente |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | com.citrix.browser | |

| Citrix Secure Tasks | Exchange | WorxTasks |

| Citrix Secure Notes | Exchange | WorxNotes |

| Citrix Files | Secure Notes |

-

¿Puedo impedir actualizaciones de la aplicación?

No. Cuando se publica una actualización en el almacén público de aplicaciones, los usuarios que tengan habilitada la actualización automática de las aplicaciones, recibirán la actualización.

-

¿Puedo aplicar actualizaciones de la aplicación?

Sí, las actualizaciones se aplican a través de la directiva de período de gracia para la actualización. Esta directiva se define cuando el nuevo archivo MDX correspondiente a la versión actualizada de la aplicación se carga en Endpoint Management.

-

¿Cómo puedo probar las aplicaciones antes de que la actualización llegue a los usuarios si no puedo controlar el momento de la actualización?

Al igual que con Secure Hub, las aplicaciones se pueden probar en TestFlight for iOS durante el periodo EAR. Para Android, las aplicaciones están disponibles en el programa Beta de Google Play durante el periodo EAR. Puede probar las actualizaciones de la aplicación durante este tiempo.

-

¿Qué ocurre si no actualizo el nuevo archivo MDX antes de que la actualización automática llegue a los dispositivos de los usuarios?

La aplicación actualizada sigue siendo compatible con el archivo MDX antiguo. Si hay alguna función que dependa de una directiva nueva, la función no se habilitará.

-

¿La aplicación se convertirá en aplicación administrada si Secure Hub está instalado o la aplicación se tiene que inscribir para ello?

El usuario debe estar inscrito en Secure Hub para que la aplicación de almacén público se active como aplicación administrada (protegida por MDX) y sea utilizable. Si Secure Hub está instalado, pero no se ha inscrito, el usuario no podrá usar la aplicación de almacén público.

-

¿Necesito una cuenta de desarrollador de Apple Enterprise para las aplicaciones de almacén público?

No. Puesto que Citrix se ocupa ahora de mantener los certificados y los perfiles de aprovisionamiento para las aplicaciones móviles de productividad, ya no es necesario tener una cuenta de desarrollador de Apple Enterprise para implementar estas aplicaciones para los usuarios.

-

¿El final de la distribución empresarial afecta a alguna aplicación empaquetada que ya se haya implementado?

No, solo se aplica a las aplicaciones móviles de productividad: Secure Mail, Secure Web y Citrix Content Collaboration para Endpoint Management, QuickEdit y ShareConnect. Cualquier aplicación empaquetada de empresa que tenga implementada y que haya sido desarrollada internamente o por terceros puede seguir mediante el empaquetado empresarial. MDX Toolkit seguirá ofreciendo el empaquetado empresarial para los desarrolladores de aplicaciones.

-

Cuando instalo una aplicación desde Google Play, aparece un error de Android con el código 505.

Nota: No

La asistencia para Android 5.x finalizó el 31 de diciembre de 2018.

Este es un problema conocido con Google Play y las versiones 5.x de Android. Si ocurre este error, siga estos pasos para borrar los datos obsoletos del dispositivo que impiden la instalación de la aplicación:

-

Reinicie el dispositivo.

-

Borre la memoria caché y los datos de Google Play mediante los ajustes del dispositivo.

-

Como último recurso, quite y vuelva a agregar la cuenta Google en el dispositivo.

Para obtener más información, busque en este sitio las palabras clave “Fix Google Play Store Error 505 in Android: Unknown Error Code”

-

Si la aplicación en Google Play se ha sacado ya a producción y no hay ninguna nueva versión beta disponible, ¿por qué sigo viendo “Beta” junto al nombre de la aplicación en Google Play?

Si participa en nuestro programa Early Access Release (EAR), siempre verá “Beta” junto al título de la aplicación. Este nombre solo notifica a los usuarios de su nivel de acceso a una aplicación determinada. El nombre “Beta” indica que los usuarios reciben la versión disponible más reciente de la aplicación. La versión más reciente puede ser la más reciente publicada en producción o en pruebas.

-

Después de instalar y abrir la aplicación, los usuarios ven el mensaje “Aplicación no autorizada”, aunque el archivo MDX se encuentre en la consola de Endpoint Management.

Esto puede ocurrir si el usuario instala la aplicación directamente desde el App Store o Google Play y si la presentación de Secure Hub no se ha actualizado. Secure Hub debe actualizarse si el temporizador de inactividad caduca. Las directivas se actualizan cuando el usuario abre Secure Hub y vuelve a autenticarse. La aplicación estará autorizada la próxima vez que el usuario la abra.

-

¿Necesito un código de acceso para usar la aplicación? Al instalar la aplicación desde el App Store o Google Play, aparece una pantalla que me pide introducir un código de acceso.

Si ve una pantalla donde se le pide un código de acceso, es porque no se ha inscrito en Endpoint Management a través de Secure Hub. Inscríbase con Secure Hub y compruebe que el archivo MDX de la aplicación se ha implementado en el servidor. Compruebe también que la aplicación se pueda usar. El código de acceso es solo para uso interno de Citrix. Las aplicaciones requieren que se active una implementación de Endpoint Management.

-

¿Puedo implementar aplicaciones iOS de almacén público mediante VPP o DEP?

Endpoint Management está optimizado para la distribución por VPP de las aplicaciones de almacén público que no están habilitadas para MDX. Aunque puede distribuir las aplicaciones de almacén público de Endpoint Management mediante VPP, la implementación no es óptima hasta que realicemos mejoras adicionales a Endpoint Management y al almacén de Secure Hub para resolver las limitaciones. Para ver una lista de los problemas conocidos a la hora de implementar las aplicaciones de Endpoint Management desde la tienda pública vía VPP, además de posibles soluciones temporales a esos problemas, consulte este artículo en el Knowledge Center de Citrix.

Directivas MDX para aplicaciones móviles de productividad

Las directivas MDX permiten configurar los parámetros que Endpoint Management aplica. Las directivas cubren parámetros de autenticación, seguridad de los dispositivos, requisitos de red y de acceso, cifrado, interacción con las aplicaciones y restricciones de las aplicaciones, entre otros aspectos. Varias directivas MDX se aplican a todas las aplicaciones móviles de productividad. Algunas directivas son específicas de cada aplicación.

Los archivos de directivas se suministran en formato MDX para las versiones de almacén público de las aplicaciones móviles de productividad. Asimismo, puede configurar las directivas desde la consola de Citrix Endpoint Management cuando agregue las aplicaciones.

Para obtener descripciones completas de las directivas MDX, consulte los siguientes artículos de esta sección:

- Vista general de las directivas MDX para aplicaciones móviles de productividad

- Directivas MDX para aplicaciones móviles de productividad para Android

- Directivas MDX para aplicaciones móviles de productividad para iOS

Las secciones siguientes describen las directivas MDX relacionadas con las conexiones de usuario.

Modo dual en Secure Mail para Android

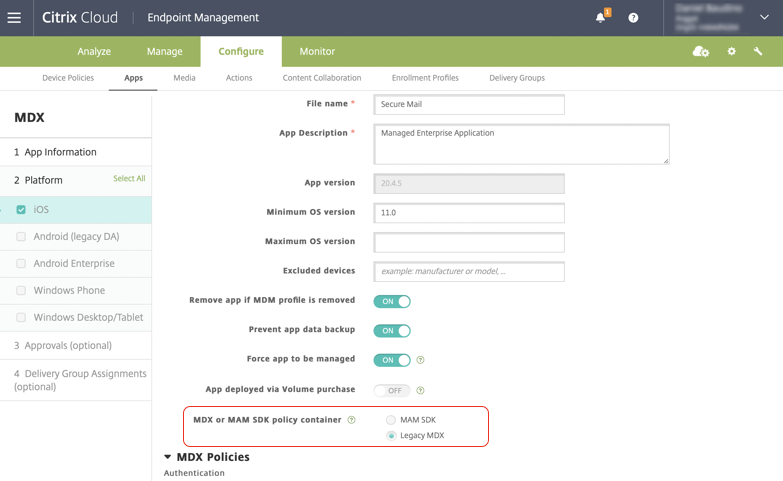

Dispone de un SDK de administración de aplicaciones móviles (MAM) para reemplazar áreas de funcionalidad MDX que no cubren las plataformas iOS y Android. La tecnología de empaquetado MDX está programada para alcanzar el final de su vida útil (EOL) en septiembre de 2021. Para seguir administrando sus aplicaciones empresariales, debe incorporar el SDK de MAM.

A partir de la versión 20.8.0, las aplicaciones de Android se publican con el SDK de MAM y MDX prepararse para la estrategia de fin de vida de MDX mencionada anteriormente. El modo dual MDX está pensado para proporcionar una manera de realizar la transición a nuevos SDK de MAM desde el MDX Toolkit actual. El uso del modo dual le permite:

- Continuar administrando aplicaciones con MDX Toolkit (conocido ahora como MDX antiguo en la consola de Endpoint Management)

- Administrar aplicaciones que incorporan el nuevo SDK de MAM.

Nota: No

Cuando se utiliza el SDK de MAM, no es necesario empaquetar las aplicaciones.

No es necesario seguir ningún otro paso después de cambiar al SDK de MAM.

Para obtener más información sobre el SDK de MAM, consulte los siguientes artículos:

- Descripción general del SDK de MAM

- Últimas versiones del SDK de MAM

- Sección para desarrolladores de Citrix sobre Administración de dispositivos

- Entrada del blog de Citrix

Requisitos previos

Para implementar correctamente la función de modo dual, asegúrese de lo siguiente:

- Actualice su instancia de Citrix Endpoint Management a las versiones 10.12 RP2 o posteriores, o 10.11 RP5 o posteriores.

- Actualice sus aplicaciones móviles a la versión 20.8.0 o posterior.

- Actualice el archivo de directivas a la versión 20.8.0 o posterior.

- Si su organización utiliza aplicaciones de terceros, asegúrese de incorporar el SDK de MAM en dichas aplicaciones antes de cambiar a la opción SDK de MAM para las aplicaciones móviles de productividad de Citrix. Todas las aplicaciones administradas deben trasladarse al SDK de MAM a la vez.

Nota: No

El SDK de MAM es compatible con todos los clientes basados en la nube.

Limitaciones

- El SDK de MAM solo admite aplicaciones publicadas en la plataforma Android Enterprise en su implementación de Citrix Endpoint Management. Para las aplicaciones recién publicadas, el cifrado predeterminado es el cifrado basado en la plataforma.

- SDK de MAM solo admite el cifrado basado en plataforma, y no el cifrado MDX.

- Si no actualiza Citrix Endpoint Management y los archivos de directivas se ejecutan en la versión 20.8.0 y posteriores para las aplicaciones móviles, se crearán entradas de directivas de red duplicadas para Secure Mail.

Cuando configura Secure Mail en Citrix Endpoint Management, la función de modo dual le permite continuar administrando aplicaciones mediante MDX Toolkit (ahora MDX antiguo) o cambiar al nuevo SDK de MAM para la administración de aplicaciones. Citrix recomienda que cambie al SDK de MAM, ya que es más modular y pretende permitirle usar solo un subconjunto de la funcionalidad MDX que usa su organización.

Obtendrá las siguientes opciones para las configuraciones de directivas en el contenedor de directivas de SDK de MAM o MDX:

- SDK de MAM

- MDX antiguo

En la directiva del contenedor de directivas de SDK de MAM o MDX, solo puede cambiar su opción de MDX antiguo a SDK de MAM. La opción para cambiar de SDK de MAM a MDX antiguo no está permitida y es necesario volver a publicar la aplicación. El valor predeterminado es MDX antiguo. Asegúrese de configurar el mismo modo de directiva para Secure Mail y Secure Web que se ejecuten en el mismo dispositivo. No es posible tener dos modos diferentes ejecutándose en el mismo dispositivo.

Conexiones de usuario a la red interna

Las conexiones por túnel con la red interna pueden utilizar un túnel VPN completo o una variante de VPN sin cliente, conocida como SSO web en túnel. La directiva “Modo preferido de VPN” controla este comportamiento. De forma predeterminada, las conexiones usan SSO web en túnel, que se recomienda para conexiones que requieren SSO. Se recomienda el parámetro “Túnel VPN completo” para conexiones que usan certificados de cliente o SSL de extremo a extremo con un recurso de la red interna. El parámetro gestiona cualquier protocolo por TCP y se puede usar con equipos Windows y Mac, así como con dispositivos iOS y Android.

La directiva Permitir cambio de modo VPN permite cambiar automáticamente entre el modo “Túnel VPN completo” y el modo “SSO web en túnel”, según sea necesario. De manera predeterminada, esta directiva está desactivada. Si la directiva está activada, las solicitudes de red que no llegan a realizarse debido a una solicitud de autenticación que no se puede resolver en el modo preferido de VPN se vuelven a intentar en el modo alternativo. Por ejemplo, el modo “Túnel VPN completo”, pero no el modo “SSO web en túnel”, admite desafíos de servidor ante certificados de cliente. Del mismo modo, los desafíos de autenticación HTTP son más propensos a resolverse con SSO cuando se utiliza el modo SSO web en túnel.

Restricciones al acceso de red

La directiva “Acceso de red” especifica si hay restricciones para el acceso de red. De forma predeterminada, el acceso a Secure Mail no está restringido, lo que significa que no hay ninguna restricción para el acceso de red. Las aplicaciones tienen acceso sin restricciones a las redes a las que está conectado el dispositivo. De manera predeterminada, el acceso a Secure Web se canaliza por un túnel a la red interna, lo que significa que se usa un túnel VPN para cada aplicación hacia la red interna para todo el acceso de red y se usan los parámetros de túnel dividido de Citrix ADC. También puede especificarse la opción de bloquear acceso, de modo que la aplicación funcione como si el dispositivo no estuviera conectado a la red.

No bloquee la directiva “Acceso de red” si quiere permitir funciones como AirPrint, iCloud y las API de Facebook y Twitter.

La directiva “Acceso de red” también interactúa con la directiva “Servicios de red en segundo plano”. Para obtener información detallada, consulte Integrar Exchange Server o IBM Notes Traveler Server.

Propiedades del cliente de Endpoint Management

En las propiedades de cliente, se ofrece información que se proporciona directamente a Secure Hub en los dispositivos de los usuarios. Las propiedades de cliente se encuentran en la consola de Endpoint Management, en Parámetros > Cliente > Propiedades de cliente.

Las propiedades del cliente se utilizan para configurar ajustes como los siguientes:

Almacenamiento en caché de contraseñas de usuario

La memoria caché de contraseñas del usuario permite guardar localmente la contraseña de Active Directory del usuario en el dispositivo móvil. Si se habilita el almacenamiento en caché de las contraseñas de usuario, se pide a los usuarios que definan un código de acceso o un PIN de Citrix.

Temporizador de inactividad

El temporizador de inactividad define el tiempo en minutos que los usuarios pueden dejar sus dispositivos inactivos y acceder a una aplicación sin que se solicite un PIN o un código de acceso de Citrix. Si quiere activar este parámetro para una aplicación MDX, debe activar la directiva “Código de acceso de aplicación”. Si la directiva “Código de acceso de aplicación” está desactivada, se redirige a los usuarios a Secure Hub para una autenticación completa. Al cambiar este parámetro, el valor se aplicará la próxima vez que los usuarios deban autenticarse.

Autenticación por PIN de Citrix

El PIN de Citrix simplifica la experiencia de autenticación del usuario. El PIN se usa para proteger un certificado de cliente o guardar las credenciales de Active Directory localmente en el dispositivo. Si configura los parámetros de PIN, la experiencia de inicio de sesión de los usuarios es la siguiente:

-

La primera vez que los usuarios inician Secure Hub, se les solicita introducir un PIN, con lo que se almacenan en caché las credenciales de Active Directory.

-

La próxima vez que los usuarios inicien una aplicación móvil de productividad, como Secure Mail, tendrán que introducir el PIN para iniciar sesión.

Las propiedades de cliente permiten habilitar la autenticación con PIN, especificar el tipo de PIN, así como su complejidad y longitud, y los requisitos para cambiarlo.

Autenticación por huella digital o Touch ID

La autenticación por huella dactilar, también conocida como autenticación de Touch ID, es una alternativa al PIN de Citrix en dispositivos iOS. La función es útil para casos en que las aplicaciones empaquetadas (salvo Secure Hub) necesitan una autenticación sin conexión; por ejemplo, cuando se agota el tiempo del temporizador de inactividad. Puede habilitar esta funcionalidad en los siguientes casos de autenticación:

- PIN de Citrix + Configuración de certificado de cliente

- PIN de Citrix + Configuración de contraseña de AD guardada en caché

- PIN de Citrix + Configuración de certificado de cliente y configuración de contraseña de AD guardada en caché

- El PIN de Citrix está desactivado

Si falla la autenticación por huella dactilar o si un usuario cancela la solicitud de autenticación por huella dactilar, las aplicaciones empaquetadas recurren a la autenticación con el PIN de Citrix o con la contraseña de AD.

Requisitos para la autenticación por huella dactilar

-

Dispositivos iOS (versión mínima 8.1) que admiten la autenticación por huella dactilar y tienen al menos una huella dactilar configurada.

-

La entropía de usuario debe estar desactivada.

Para configurar la autenticación por huella dactilar

Importante:

Si la entropía de usuario está activada, se ignora la propiedad “Enable Touch ID Authentication”. La entropía de usuario se habilita mediante “Encrypt secrets using the Passcode key”.

-

En la consola de administración de Endpoint Management, vaya a Parámetros > Cliente > Propiedades de cliente.

-

Haga clic en Agregar.

-

Agregue la clave ENABLE_TOUCH_ID_AUTH, establezca su Valor en True y, a continuación, establezca el nombre de la directiva en Habilitar autenticación con huella dactilar.

Después de configurar la autenticación por huella dactilar, los usuarios no necesitan volver a inscribirse en sus dispositivos.

Para obtener más información sobre la clave Encrypt secrets using Passcode (Cifrar secretos mediante un código de acceso) y las propiedades del cliente en general, consulte el artículo de Endpoint Management Propiedades de cliente.

Google Analytics

Citrix Secure Mail usa Google Analytics para recopilar estadísticas de aplicaciones y datos analíticos sobre el uso para mejorar la calidad del producto. Citrix no recopila ni almacena ningún otro tipo de información personal del usuario.

Inhabilitar Google Analytics

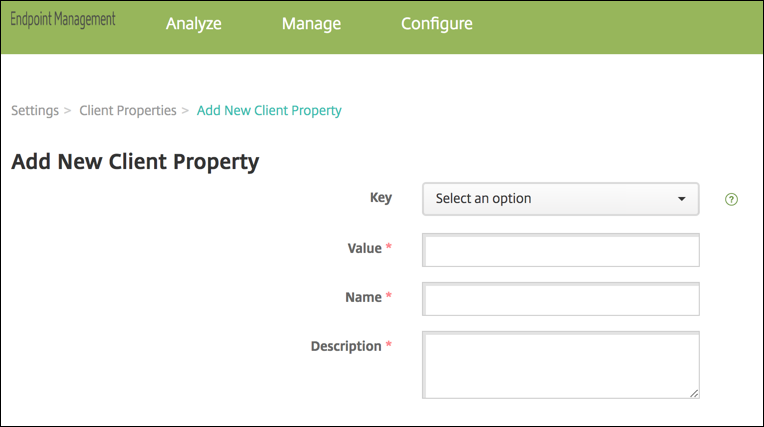

Los administradores pueden inhabilitar Google Analytics al configurar la propiedad de cliente personalizada DISABLE_GA. Para inhabilitar Google Analytics, haga lo siguiente:

- Inicie sesión en la consola de Citrix Endpoint Management y vaya a Parámetros > Propiedades de cliente > Agregar nueva propiedad de cliente.

- Agregue el valor DISABLE_GA al campo Clave .

- Establezca el valor de la propiedad del cliente en true.

Nota: No

Si no configura el valor DISABLE_GA en la consola de Citrix Endpoint Management, los datos de Google Analytics estarán activos.

En este artículo

- Administrar marcas de función

- Almacenes de aplicaciones admitidos

- Notificaciones push de Apple

- Preguntas frecuentes sobre los almacenes públicos de aplicaciones

- Directivas MDX para aplicaciones móviles de productividad

- Modo dual en Secure Mail para Android

- Propiedades del cliente de Endpoint Management

- Autenticación por huella digital o Touch ID

- Google Analytics