Guía de PoC: de ZTNA a aplicaciones web privadas (sin agente)

Resumen

Con el trabajo remoto, los usuarios necesitan acceso a aplicaciones internas basadas en web. Proporcionar una mejor experiencia significa evitar un modelo de implementación de VPN, lo que a menudo resulta en los siguientes desafíos:

- Riesgo de VPN 1: Son difíciles de instalar y configurar

- Risk de VPN 2: Requerir que los usuarios instalen software VPN en dispositivos de punto final, lo que podría utilizar un sistema operativo no compatible

- Riesgo de VPN 3: Requerir la configuración de directivas complejas para evitar que un dispositivo de punto final no fiable tenga acceso sin restricciones a la red, los recursos y los datos corporativos

- Riesgo de VPN 4: Es difícil mantener las directivas de seguridad sincronizadas entre la infraestructura VPN y la infraestructura local

Para mejorar la experiencia general del usuario, las organizaciones deben poder unificar todas las aplicaciones sancionadas y simplificar las operaciones de inicio de sesión de los usuarios, al tiempo que siguen aplicando los estándares de autenticación.

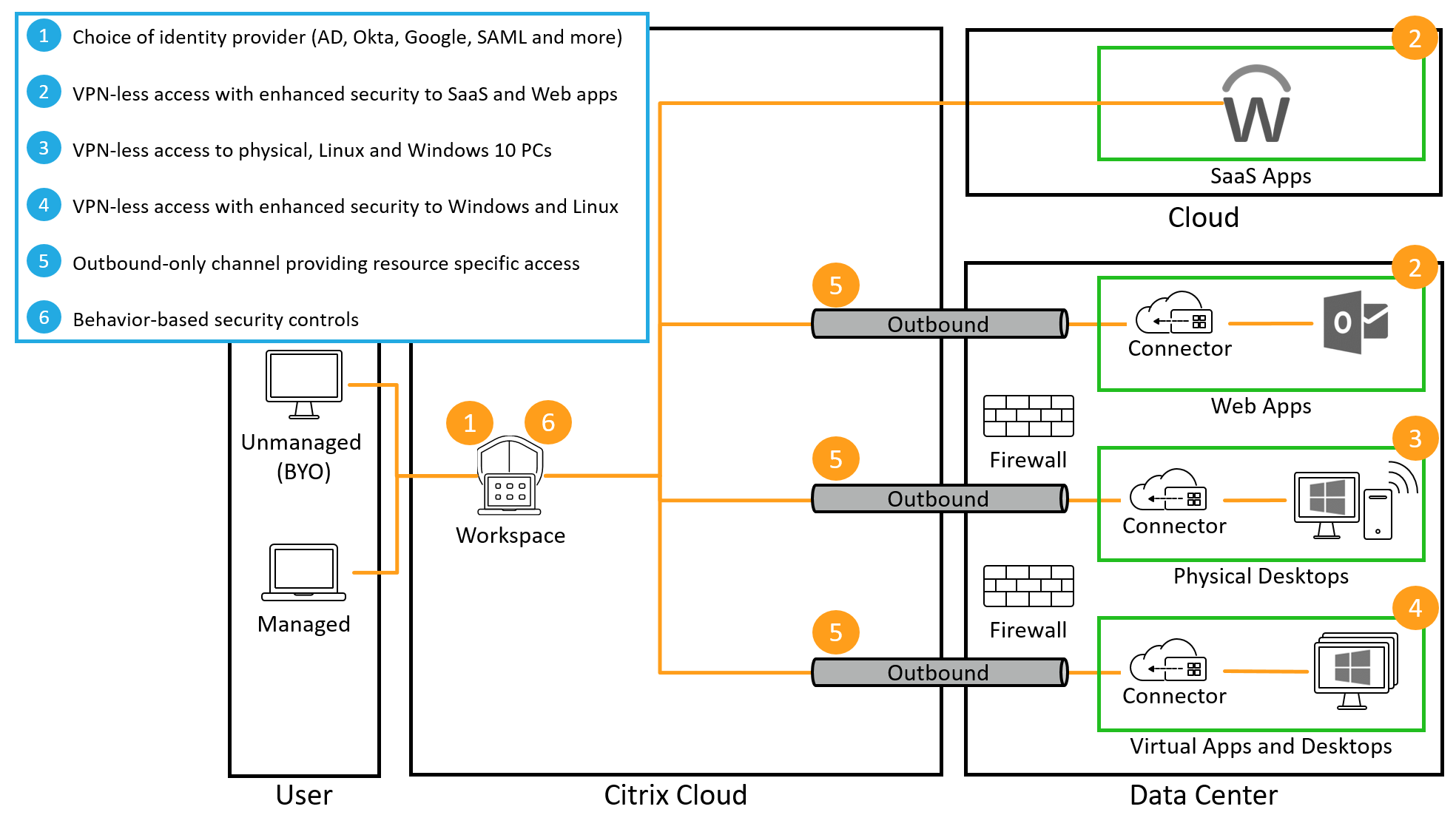

Las organizaciones deben ofrecer y proteger aplicaciones SaaS, web, Windows, Linux y escritorios, a pesar de que algunos de estos recursos existen más allá de los límites del centro de datos y pueden acceder a recursos fuera del centro de datos. El servicio Citrix Secure Private Access proporciona a las organizaciones un acceso seguro y sin VPN a los recursos autorizados por los usuarios, a través de Citrix Workspace.

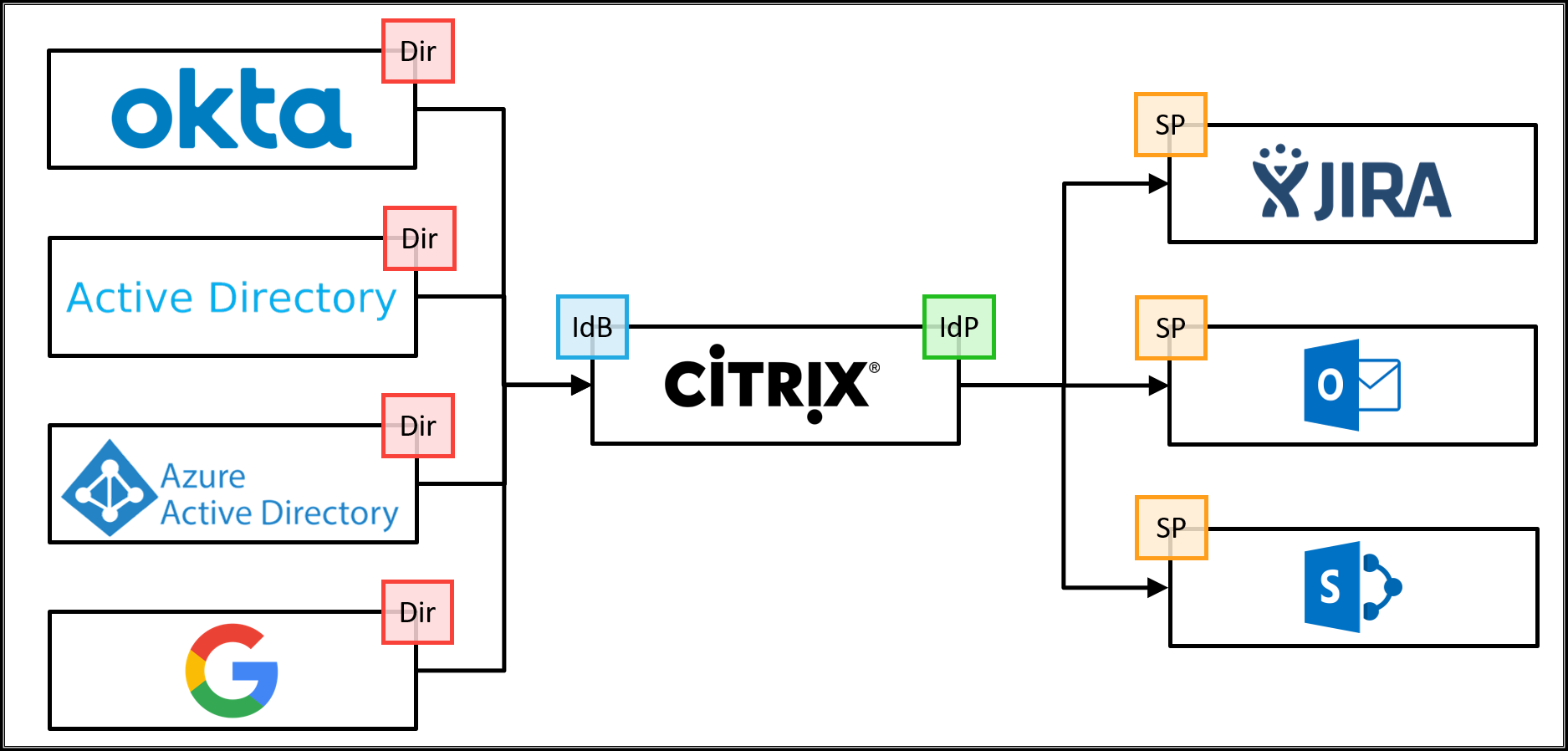

En este escenario de prueba de concepto, un usuario se autentica en Citrix Workspace mediante Active Directory, Azure Active Directory, Okta, Google, Citrix Gateway o un proveedor SAML 2.0 de su elección como directorio de usuarios principal. Citrix Workspace proporciona servicios de inicio de sesión único para un conjunto definido de aplicaciones web empresariales.

Si el servicio Citrix Secure Private Access se asigna a la suscripción de Citrix, se aplican directivas de seguridad mejoradas, que van desde la aplicación de marcas de agua basadas en pantalla, la restricción de las acciones de impresión y descarga, las restricciones de captura de pantalla y la ofuscación del teclado, sobre las aplicaciones web.

La animación muestra a un usuario que accede a una aplicación web interna de Sharepoint con SSO proporcionado por Citrix y protegido con el servicio Citrix Secure Private Access.

Esta demostración muestra un flujo en el que el usuario inicia la aplicación desde Citrix Workspace, que utiliza la conexión sin VPN al centro de datos. Como el usuario accede a una aplicación web interna desde un dispositivo externo, la solicitud de acceso debe provenir de Citrix Workspace.

Esta guía de prueba de concepto demuestra cómo:

- Configuración de Citrix Workspace

- Integrar un directorio de usuario principal

- Incorporar el inicio de sesión único para una aplicación web de Sharepoint, que se encuentra dentro del centro de datos

- Validar la configuración

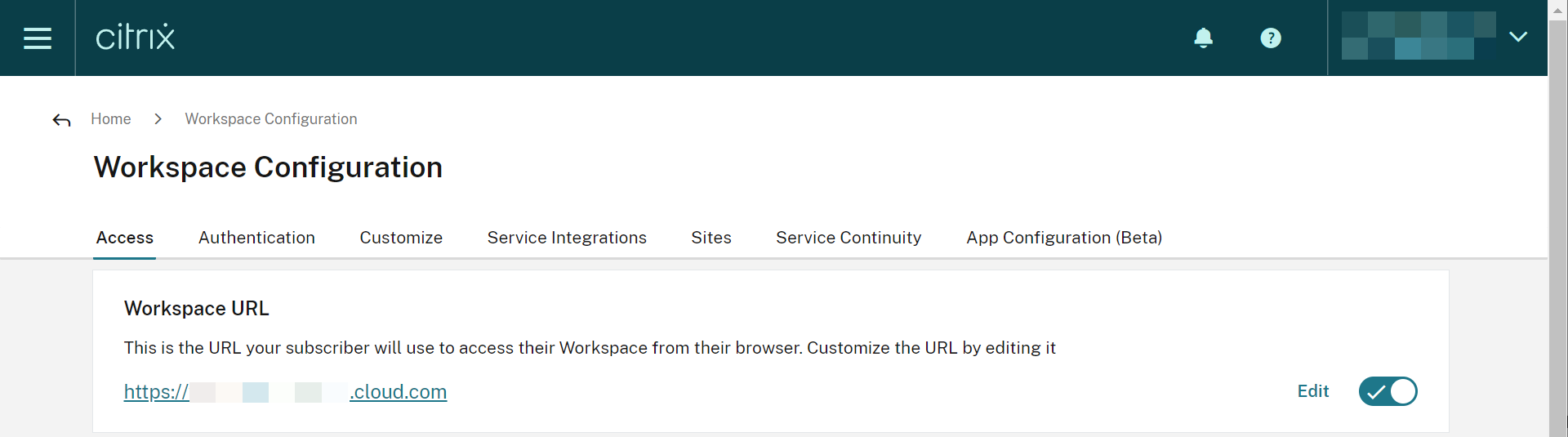

Configuración de Citrix Workspace

Los pasos iniciales para configurar el entorno son preparar Citrix Workspace para la organización, que incluye

- Una vez que haya establecido el derecho al servicio Citrix Secure Private Access con su equipo de cuentas de Citrix, encontrará el icono de Citrix Secure Private Access en Mis servicios. Para obtener más información, consulte.

- Configurar la URL del espacio de trabajo

Establecer dirección URL de espacio

- Conéctese a la nube de Citrix e inicie sesión como su cuenta de administrador

- En Citrix Workspace, acceda a Configuración de Workspace desde el menú superior izquierdo

- En la ficha Acceso, introduzca una URL única para la organización y seleccione Habilitado

Integración de un directorio de usuario principal

Para que los usuarios puedan autenticarse en Workspace, se debe configurar un directorio de usuarios principal. El directorio de usuarios principal es la única identidad que necesita el usuario, ya que todas las solicitudes de aplicaciones dentro de Workspace utilizan el inicio de sesión único para identidades secundarias.

Una organización puede usar cualquiera de los siguientes directorios de usuarios principales:

- Active Directory: para habilitar la autenticación de Active Directory, se debe implementar un conector de nube en el mismo centro de datos que un controlador de dominio de Active Directory siguiendo la guía de instalación de Cloud Connector.

- Active Directory con contraseña de un solo uso basada en tiempo: la autenticación basada en Active Directory también puede incluir autenticación multifactor con una contraseña de un solo uso basada en tiempo (TOTP). Esta guía detalla los pasos necesarios para habilitar esta opción de autenticación.

- Azure Active Directory: los usuarios pueden autenticarse en Citrix Workspace con una identidad de Azure Active Directory. En esta guía se proporcionan detalles sobre la configuración de esta opción.

- Citrix Gateway: las organizaciones pueden utilizar un Citrix Gateway local para que actúe como proveedor de identidad para Citrix Workspace. Esta guía proporciona detalles sobre la integración.

- Okta: Las organizaciones pueden usar Okta como directorio de usuarios principal de Citrix Workspace. En esta guía se proporcionan instrucciones para configurar esta opción.

- SAML 2.0: las organizaciones pueden usar el proveedor SAML 2.0 de su elección con su Active Directory (AD) local. En esta guía se proporcionan instrucciones para configurar esta opción.

Configurar el inicio de sesión único

Para integrar correctamente las aplicaciones web con Citrix Workspace, el administrador debe hacer lo siguiente:

- Implementar Connector Appliance

- Configurar la aplicación web

- Autorizar la aplicación web y configurar una seguridad mejorada

Implementar Connector Appliance

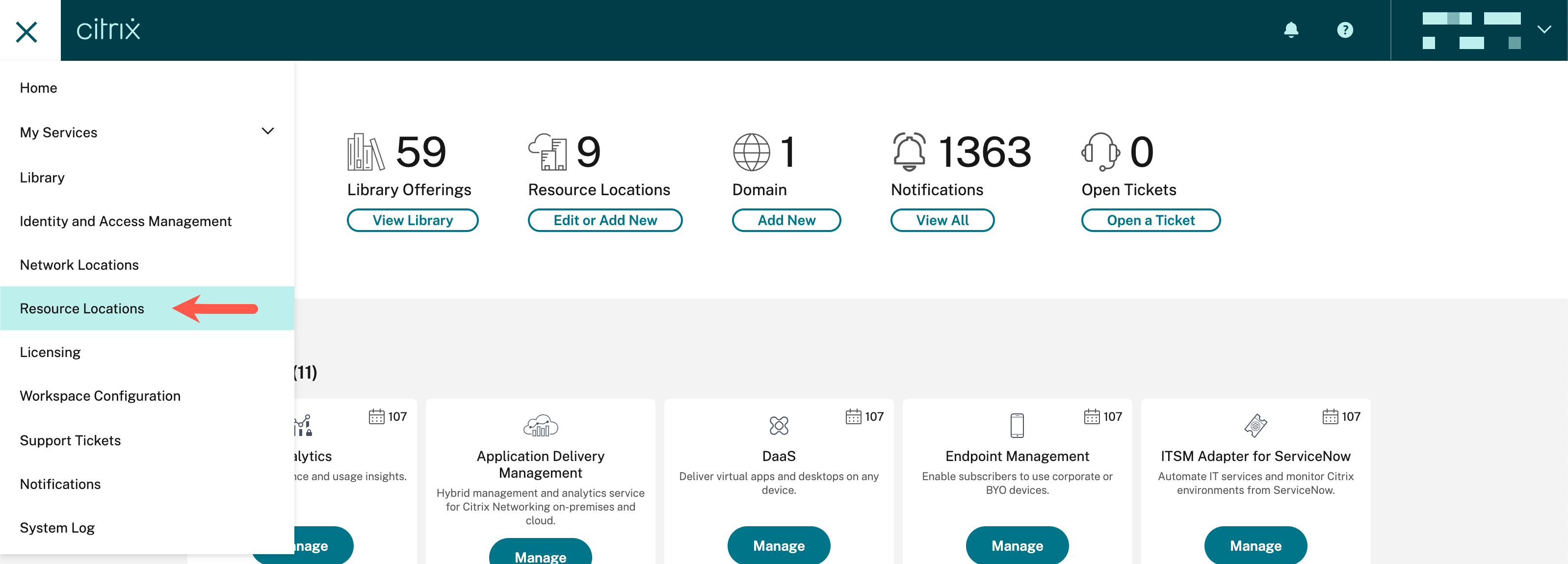

- En la nube de Citrix, seleccione Ubicaciones de recursos en la barra de menús

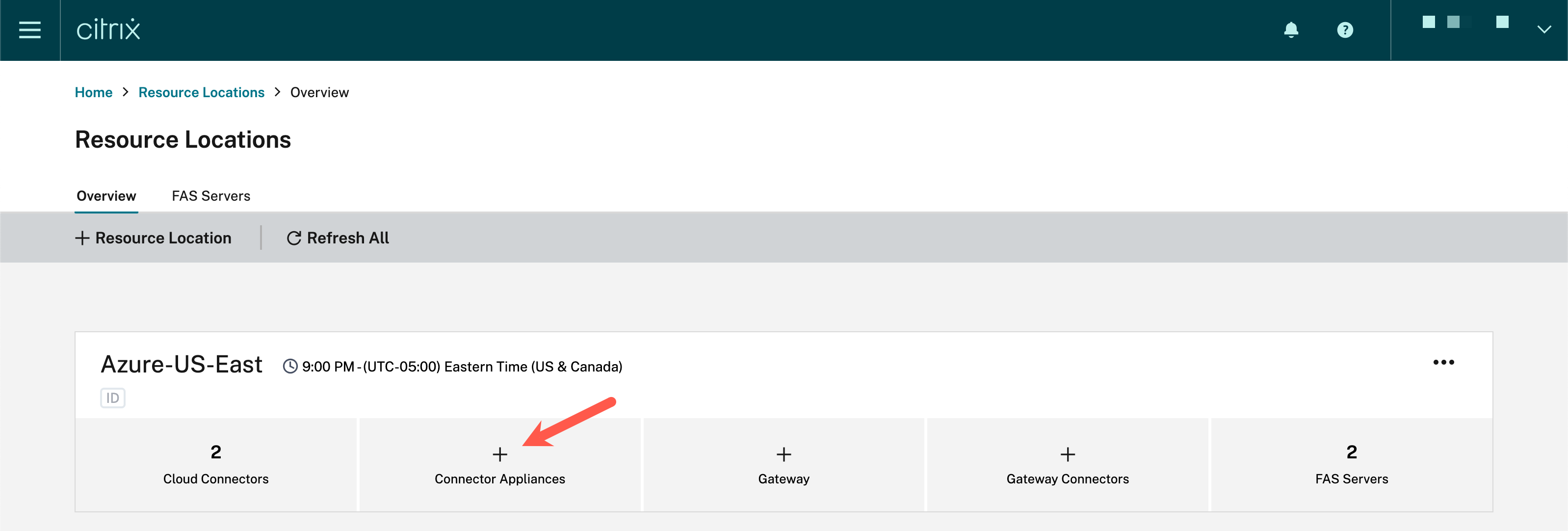

- Dentro de la ubicación de recursos asociada al sitio que contiene la aplicación web, seleccione Connector Appliances

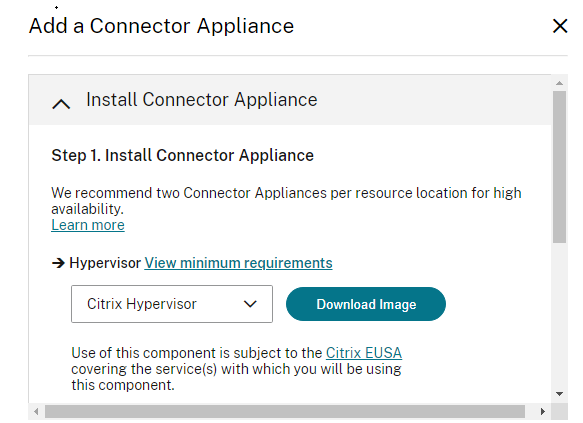

- En el cuadro de diálogo Add a Connector Appliance, descargue la imagen asociada al hipervisor apropiado y deje abierta esta ventana del navegador.

- Una vez descargada, importe la imagen al hipervisor

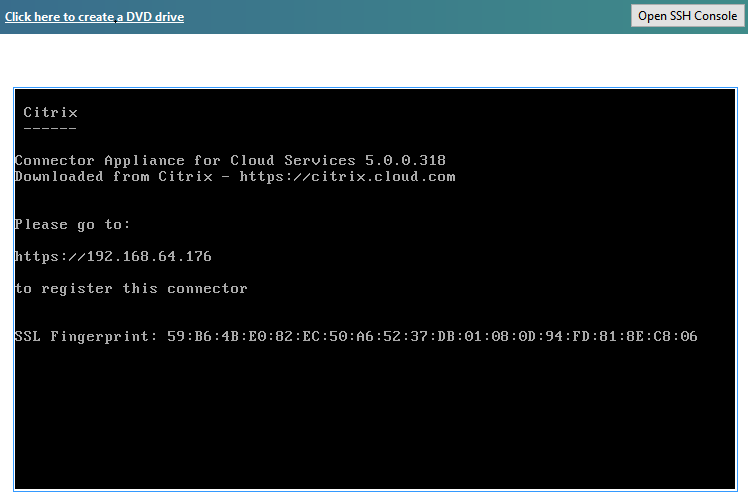

- Cuando se inicia la imagen, proporcionará la URL que se utilizará para acceder a la consola

- Inicie sesión en Connector, cambie la contraseña de administrador y configure la dirección IP de la red

- Asigne al dispositivo un nombre e inicie sesión en el dominio de esa ubicación de recursos

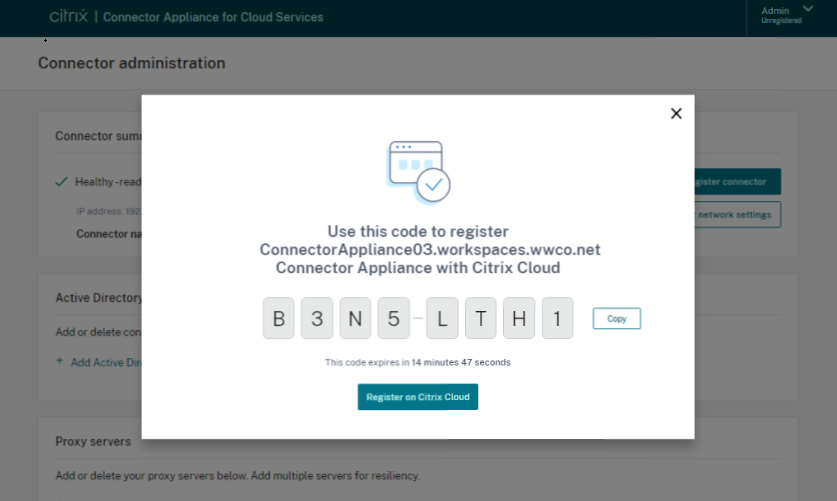

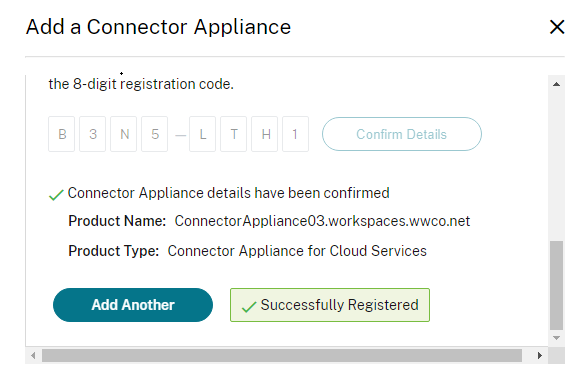

- Selecciona Registrar y copia el código de registro

- Vuelva a la página de Citrix Cloud y envíe el código de registro para completar la configuración del Connector Appliance.

Configurar la aplicación web

- Dentro de la nube de Citrix, seleccione Administrar en el mosaico Secure Private Access

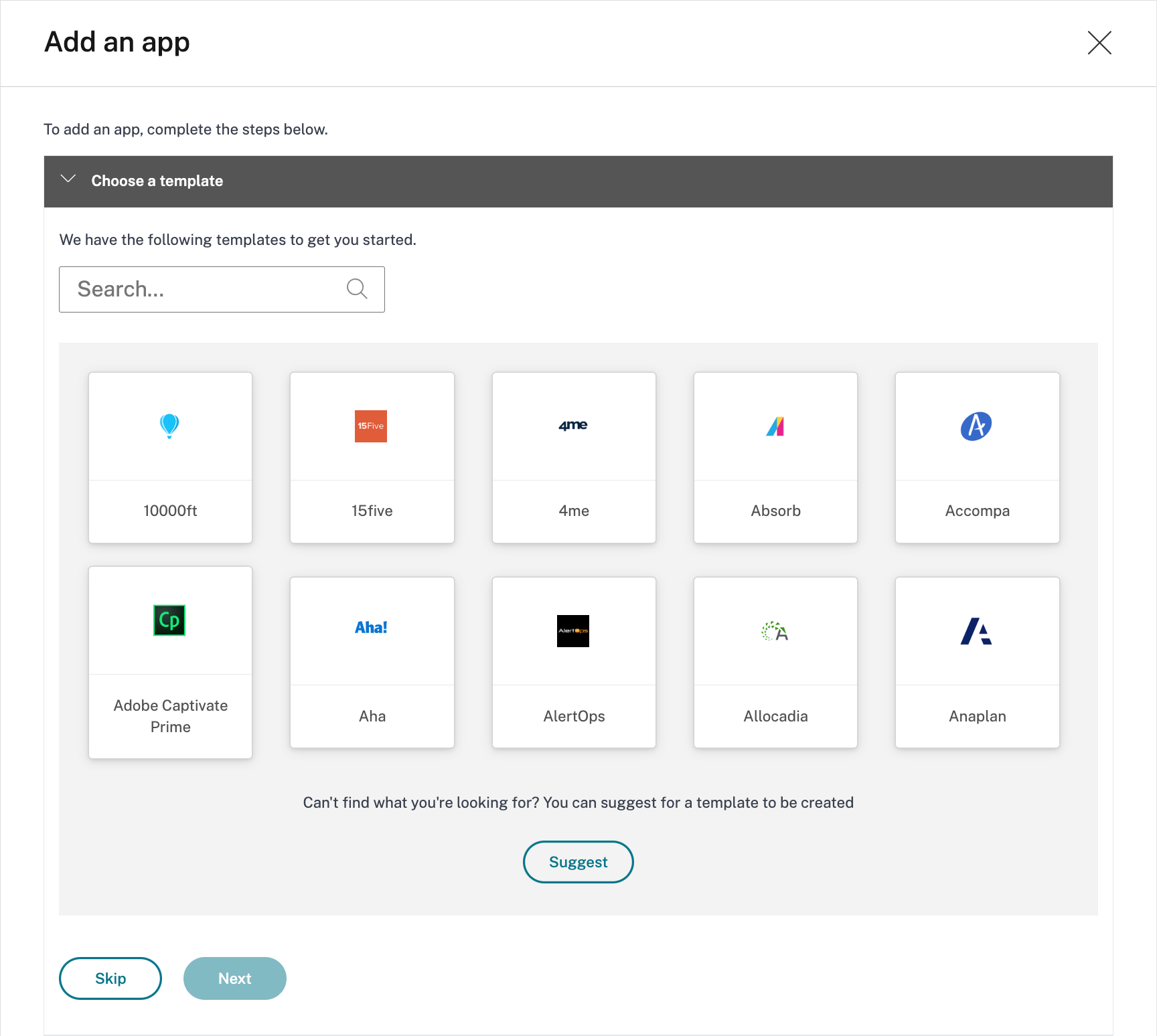

- Seleccione Aplicaciones seguido de Agregar una aplicación

- En el asistente Elegir una plantilla, seleccione Omitir

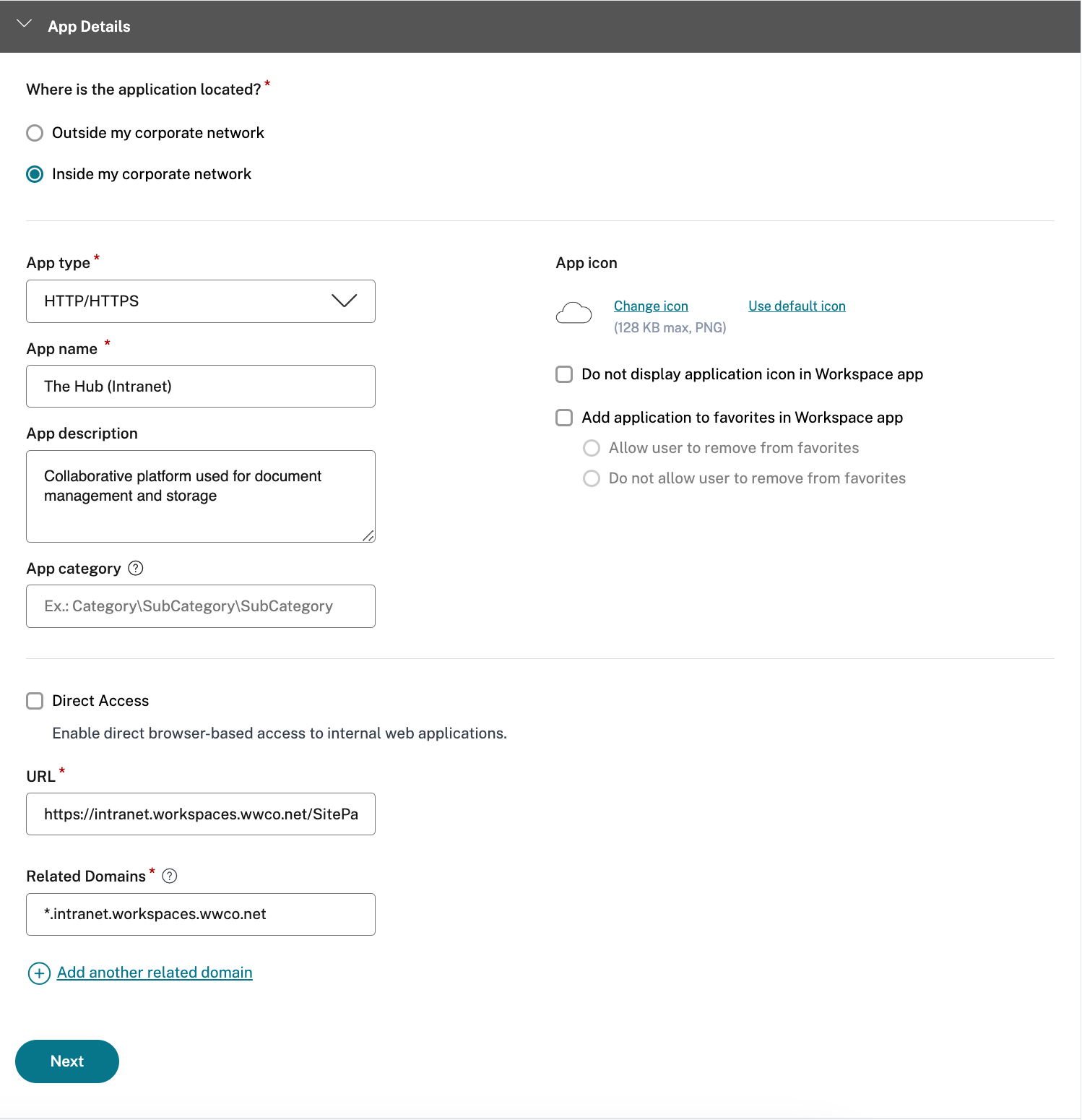

- En la ventana de detalles de la aplicación, selecciona Dentro de mi red corporativa

- Especifique HTTP/HTTPS como tipo de aplicación

- Proporcionar un nombre y una descripción de la aplicación

- (opcional) Seleccione Acceso directo para habilitar el acceso directamente a través de un FQDN que se pueda resolver a través de la Internet pública. Si se selecciona, tendrá que cargar el certificado SSL correspondiente en formato.pfx o .pem. Además, tendrá que asignar un registro CNAME para el FQDN del sitio al servicio Citrix Gateway.

- Introduzca la URL de la aplicación web

- Agregue dominios relacionados adicionales según sea necesario para la aplicación web

- Agregue un icono de aplicación personalizado si lo desea

- Seleccionar Siguiente

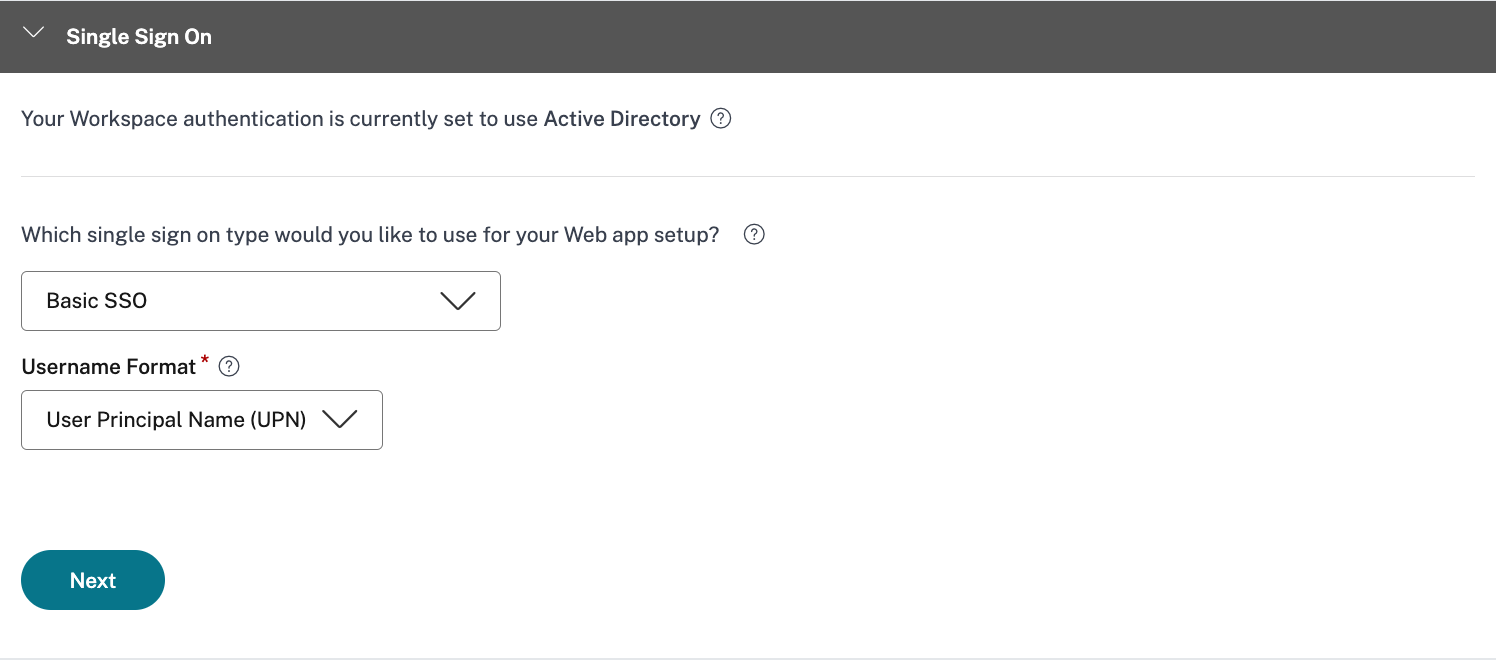

- En la ventana Inicio de sesión único, seleccione la opción de inicio de sesión único adecuada para la aplicación web.

Esto a menudo requiere ayuda del propietario de la aplicación web.

Tendrás 5 opciones de SSO entre las que elegir:

- Básico: Si su servidor backend le presenta un desafío básico 401, elija Basic SSO.

- Kerberos: si su servidor backend le presenta el desafío negotiate-401, elija Kerberos SSO

- Basado en formularios: Si su servidor backend le presenta un formulario HTML para la autenticación, elija SSO basado en formularios.

- SAML: elija SAML para el inicio de sesión único basado en SAML en aplicaciones web. Introduzca los detalles de configuración del tipo de inicio de sesión único de SAML.

- Sin SSO: utiliza la opción sin SSO cuando no necesites autenticar al usuario en el servidor backend

- Seleccione el SSO básico y el nombre principal de usuario (UPN) como formato de nombre de usuario

- Seleccionar Siguiente

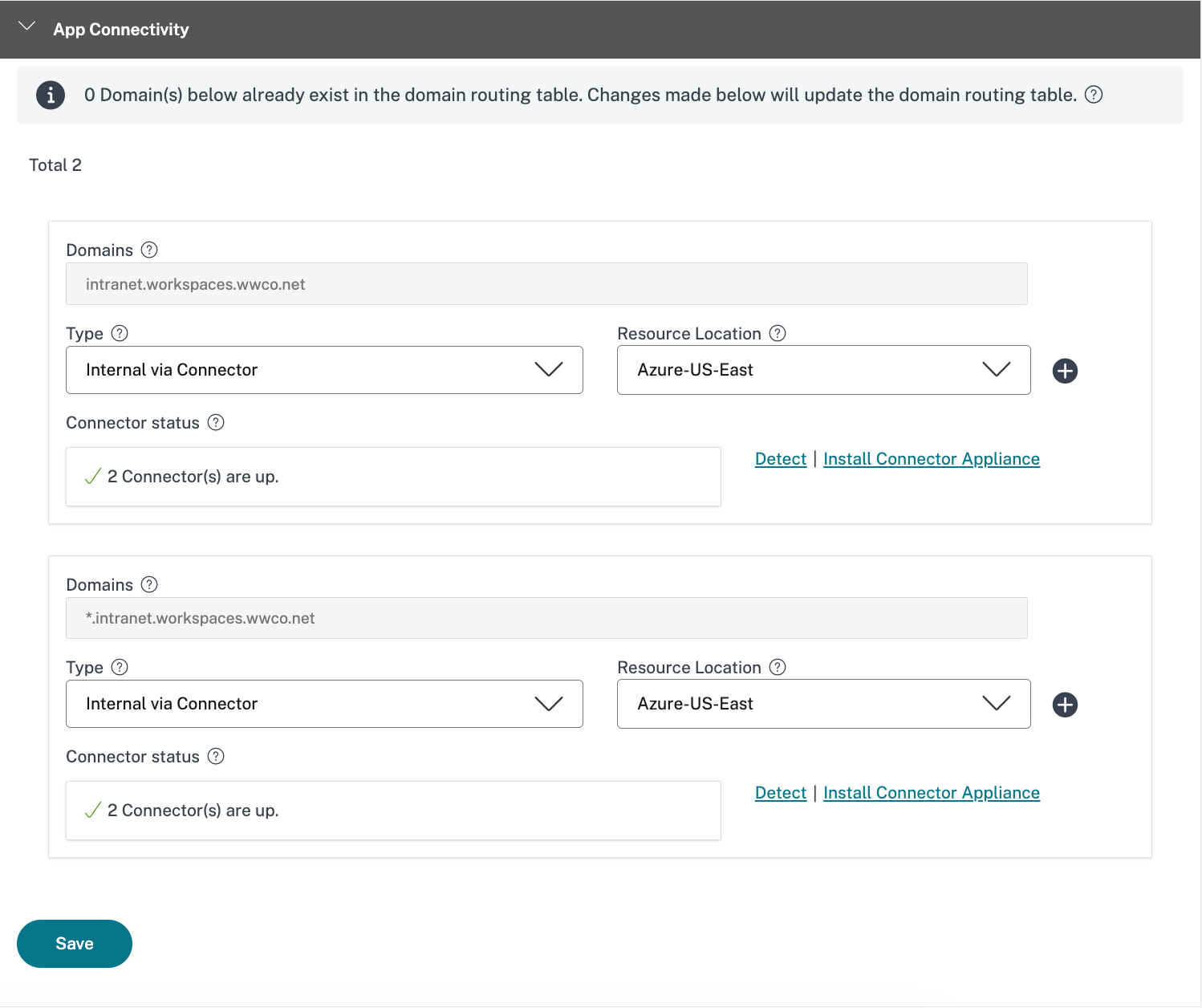

- En la ventana Conectividad de aplicaciones, seleccione la ubicación de recursos, donde instaló el Connector Appliance anteriormente, para las entradas URL y dominio relacionado (y compruebe que los conectores estén activos).

- Seleccione Guardar

- Seleccione Finalizar

Autorizar la aplicación web y configurar una seguridad mejorada

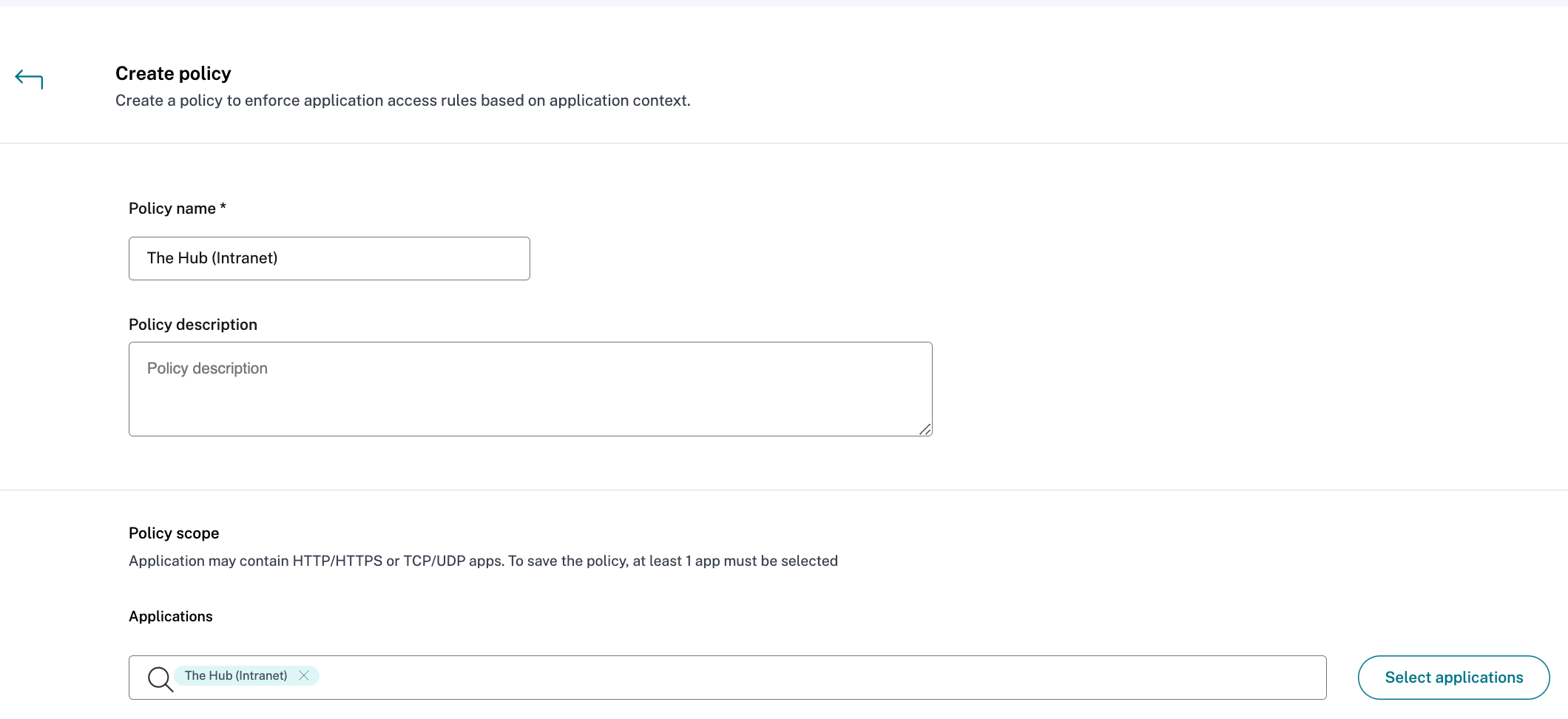

- En el menú Secure Private Access, seleccione Directivas de acceso

- En la sección Directiva de acceso, seleccione Crear directiva.

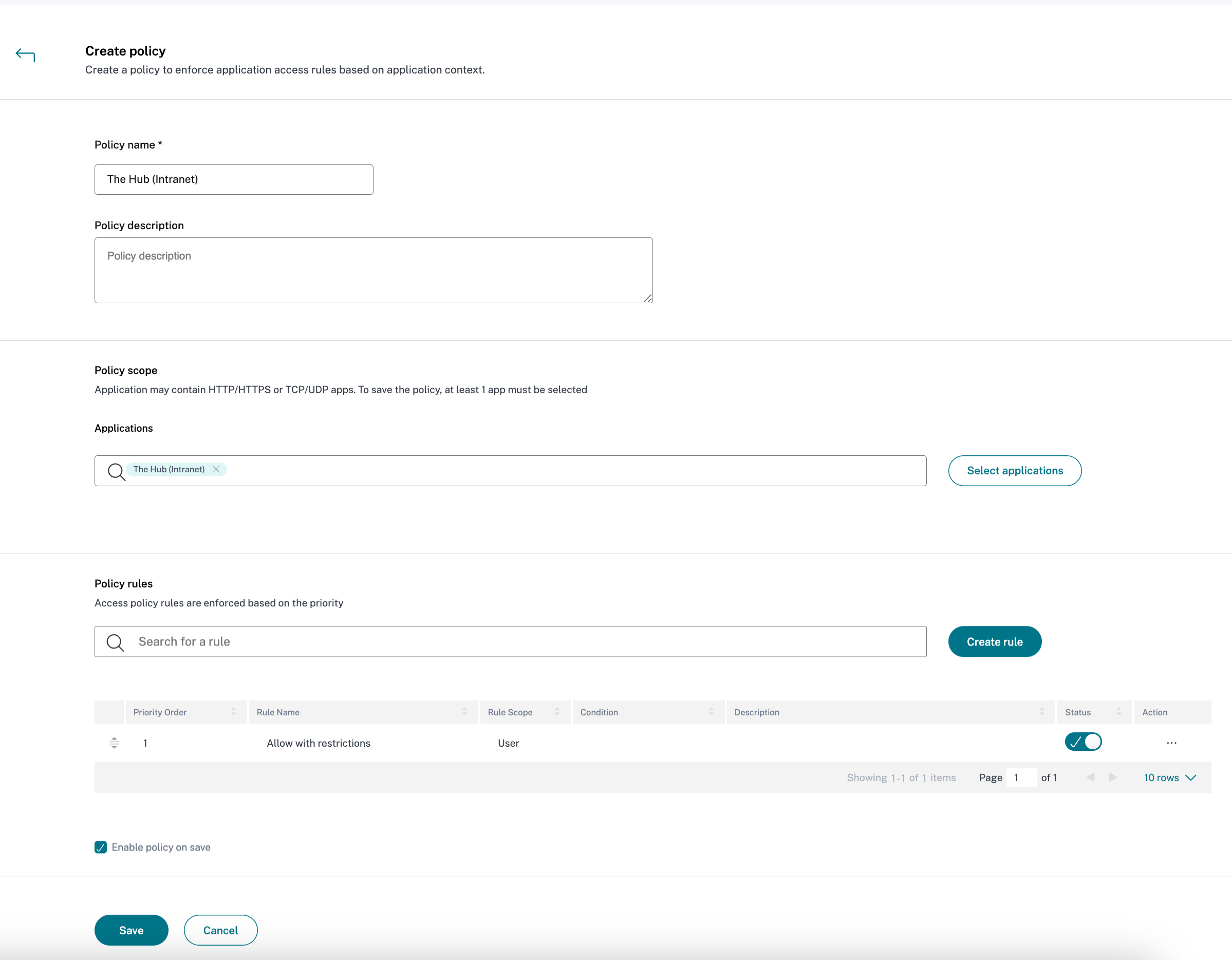

- Introduzca el nombre de la directiva y una breve descripción de la directiva

- En la lista desplegable de aplicaciones, busque “The Hub (Intranet)” y selecciónelo

Nota

Puede crear varias reglas de acceso y configurar diferentes condiciones de acceso para diferentes usuarios o grupos de usuarios dentro de una única directiva. Estas reglas se pueden aplicar por separado para las aplicaciones HTTP/HTTPS y TCP/UDP, todo ello dentro de una única directiva. Para obtener más información sobre las reglas de acceso múltiple, consulte Configurar una directiva de acceso con varias reglas.

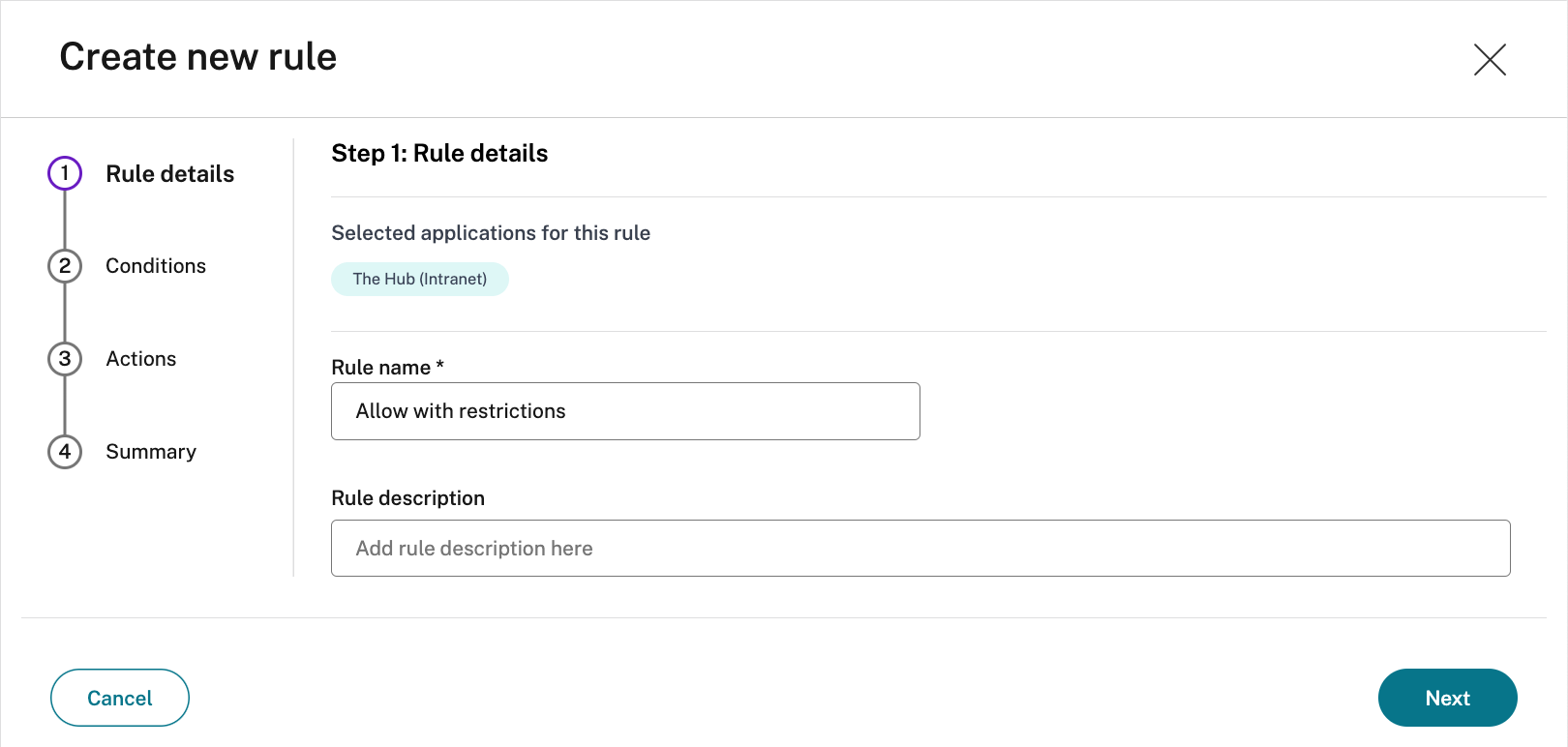

- Seleccione Crear regla para crear reglas para la directiva

- Introduzca el nombre de la regla y una breve descripción de la regla y seleccione Siguiente

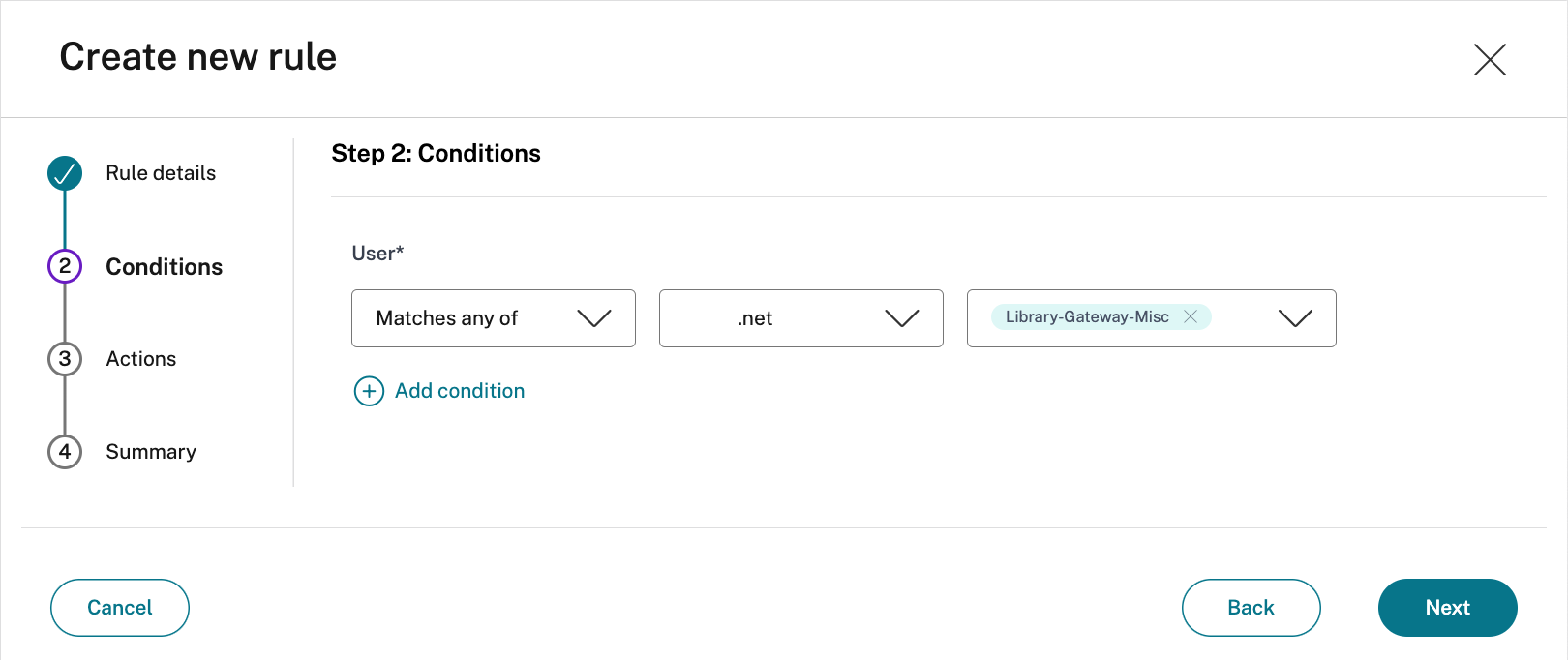

- Agregue los usuarios/grupos apropiados que estén autorizados a iniciar la aplicación y seleccione Siguiente.

Nota

Haga clic en + para añadir varias condiciones en función del contexto.

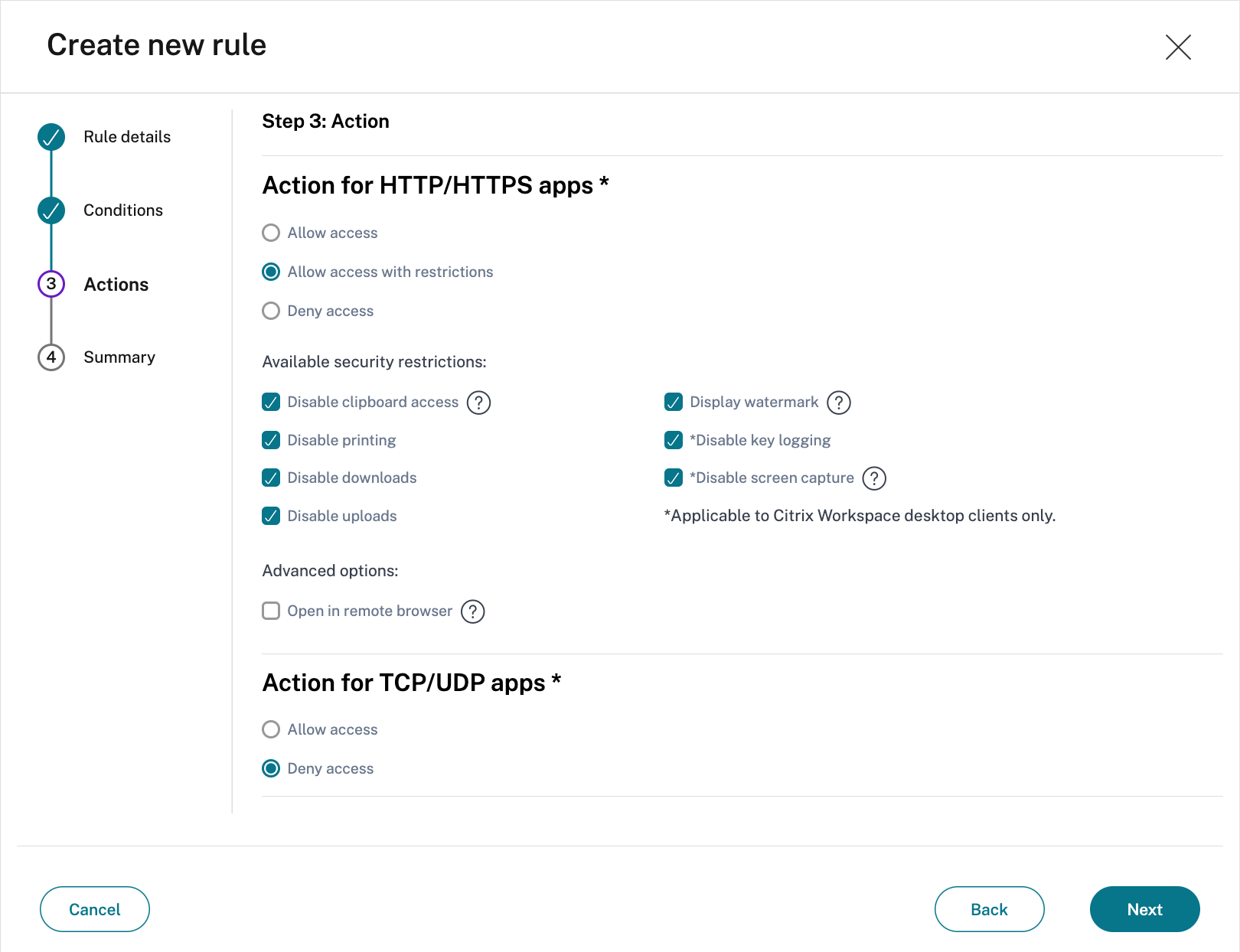

- Especifique si se puede acceder a la aplicación HTTP/HTTPS con o sin restricciones.

La siguiente captura de pantalla tiene configuradas todas las restricciones.

Tenga en cuenta que las funciones antiregistro de claves y captura de pantalla requieren clientes de escritorio Citrix Workspace. - Especifique la acción de las aplicaciones TCP/UDP

La siguiente captura de pantalla deniega el acceso a las aplicaciones TCP/UDP. - Seleccionar Siguiente

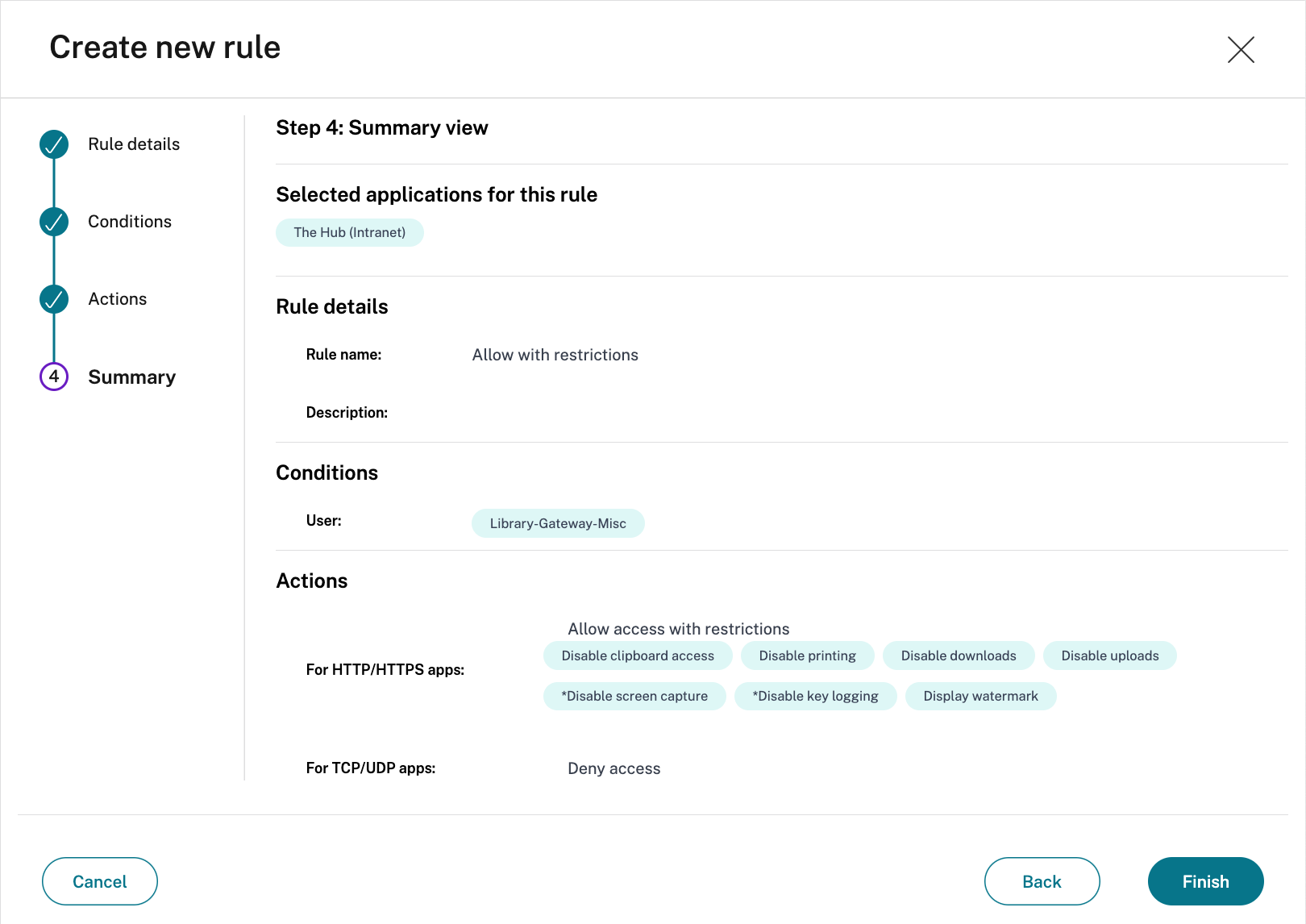

- La página Resumen muestra los detalles de la regla de directiva.

Verifique los detalles y seleccione Finalizar.

- En el cuadro de diálogo Crear directiva, compruebe que esté marcada la casilla Habilitar directiva al guardar y seleccione Guardar.

Validar

- Inicie sesión en Citrix Workspace como usuario

- Seleccione la aplicación web configurada

- El usuario inicia sesión automáticamente en la aplicación

- Se aplican las directivas de seguridad mejoradas adecuadas

Solución de problemas

Falla de directivas de seguridad mejoradas

Los usuarios pueden experimentar un error en las directivas de seguridad mejoradas (marca de agua, impresión o acceso al portapapeles). Normalmente, esto sucede porque la aplicación web utiliza varios nombres de dominio. Dentro de la configuración de la aplicación para la aplicación web, había una entrada para Dominios Relacionados.

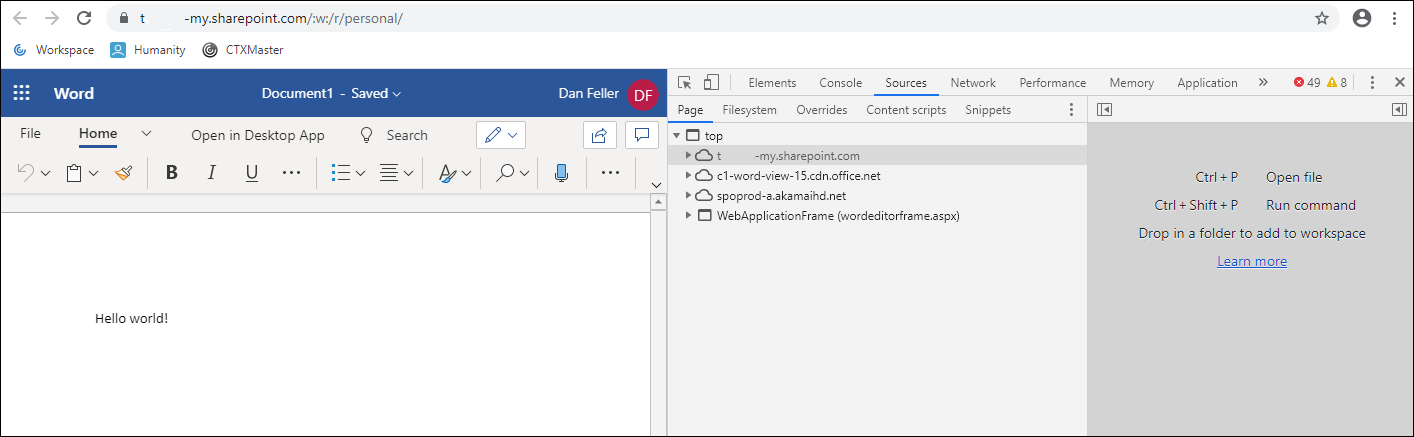

Las directivas de seguridad mejoradas se aplican a los dominios relacionados. Para identificar nombres de dominio que faltan, un administrador puede acceder a la aplicación web con un explorador local y hacer lo siguiente:

- Navega a la sección de la aplicación en la que fallan las directivas.

- En Google Chrome y Microsoft Edge (versión Chromium), selecciona los tres puntos en la parte superior derecha del explorador para mostrar una pantalla de menú.

- Seleccione Más herramientas.

- Seleccionar herramientas de desarrollador

- Dentro de las herramientas de desarrollador, seleccione Fuentes. Esto proporciona una lista de nombres de dominio de acceso para esa sección de la aplicación. Para habilitar las directivas de seguridad mejoradas para esta parte de la aplicación, esos nombres de dominio deben introducirse en el campo dominios relacionados dentro de la configuración de la aplicación. Los dominios relacionados se agregan como los siguientes

*.domain.com