Conectar Okta como proveedor de identidades con Citrix Cloud

Citrix Cloud admite el uso de Okta como proveedor de identidades para autenticar a los suscriptores que inician sesión en sus espacios de trabajo. Tras conectar su organización de Okta a Citrix Cloud, puede ofrecer una experiencia de inicio de sesión común para que sus suscriptores accedan a los recursos de Citrix Workspace.

Después de habilitar la autenticación con Okta en Configuración de Workspace, los suscriptores tienen una experiencia de inicio de sesión diferente. La selección de la autenticación de Okta ofrece un inicio de sesión federado, no Single Sign-On. Los suscriptores inician sesión en el espacio de trabajo desde una página de inicio de sesión de Okta, pero es posible que deban autenticarse una segunda vez al abrir una aplicación o escritorio desde Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops). Para habilitar Single Sign-On y evitar un segundo mensaje de inicio de sesión, debe usar el Servicio de autenticación federada de Citrix con Citrix Cloud. Para obtener más información, consulte Conectar el Servicio de autenticación federada de Citrix con Citrix Cloud.

Requisitos previos

Cloud Connectors o Connector Appliances

Los Cloud Connectors o los Connector Appliances son necesarios para permitir la comunicación entre Citrix Cloud y su ubicación de recursos. Se requieren al menos dos Cloud Connectors o Connector Appliances para garantizar una conexión de alta disponibilidad con Citrix Cloud. Necesita al menos dos Connectors unidos a su dominio de Active Directory. Pueden ser Cloud Connectorso Connector Appliances.

Los conectores deben cumplir estos requisitos:

- Cumplir con los requisitos descritos en su documentación respectiva

- Está unido al dominio de Active Directory (AD). Si los usuarios de su espacio de trabajo residen en varios dominios, la función de varios dominios de los Connector Appliances se puede usar para unir varios dominios.

- Conectado a una red que puede establecer contacto con los recursos a los que acceden los usuarios a través de Citrix Workspace.

- Debe estar conectada a Internet. Para obtener más información, consulte Requisitos del sistema y de conectividad.

Para obtener más información sobre la instalación de Cloud Connectors, consulte Instalar Cloud Connector. Para obtener más información sobre la instalación de Connector Appliances, consulte Instalación de Connector Appliances.

Dominio Okta

Al conectar Okta a Citrix Cloud, debe proporcionar el dominio Okta de la organización. Citrix admite los siguientes dominios Okta:

- okta.com

- okta-eu.com

- oktapreview.com

También puede usar dominios personalizados de Okta con Citrix Cloud. Revise las consideraciones importantes para el uso de dominios personalizados en Customize the Okta URL domain, en el sitio web de Okta.

Para obtener más información acerca de cómo localizar el dominio personalizado de la organización, consulte Finding Your Okta Domain en el sitio web de Okta.

Aplicación web OIDC de Okta

Para usar Okta como proveedor de identidades, debe crear una aplicación web OIDC de Okta con credenciales de cliente que pueda usar con Citrix Cloud. Después de crear y configurar la aplicación, anote el ID de cliente y el secreto de cliente. Proporcione estos valores a Citrix Cloud cuando conecte su organización de Okta.

Para crear y configurar esta aplicación, consulte las siguientes secciones de este artículo:

URL de Workspace

Al crear la aplicación Okta, debe proporcionar la URL del espacio de trabajo desde Citrix Cloud. Para localizar la URL del espacio de trabajo, seleccione Configuración de Workspace en el menú Citrix Cloud. La dirección URL del espacio de trabajo se muestra en la ficha Acceso.

Importante:

Si modifica la URL del espacio de trabajo más adelante, deberá actualizar la configuración de la aplicación Okta con la nueva URL. De lo contrario, los suscriptores podrían tener problemas al cerrar sesión en sus espacios de trabajo.

Token de API de Okta

El uso de Okta como proveedor de identidades con Citrix Cloud requiere un token de API para su organización de Okta. Cree este token mediante una cuenta de administrador de solo lectura en su organización de Okta. Este token debe poder leer los usuarios y grupos de su organización de Okta.

Para crear el token de API, consulte Crear un token de API de Okta en este artículo. Para obtener más información acerca de los tokens de API, consulte Create an API token en el sitio web de Okta.

Importante:

Al crear el token de API, tome nota del valor del token (por ejemplo, copie el valor temporalmente en un documento de texto sin formato). Okta muestra este valor solo una vez, por lo que puede crear el token justo antes de realizar los pasos descritos en Conectar Citrix Cloud con su organización de Okta.

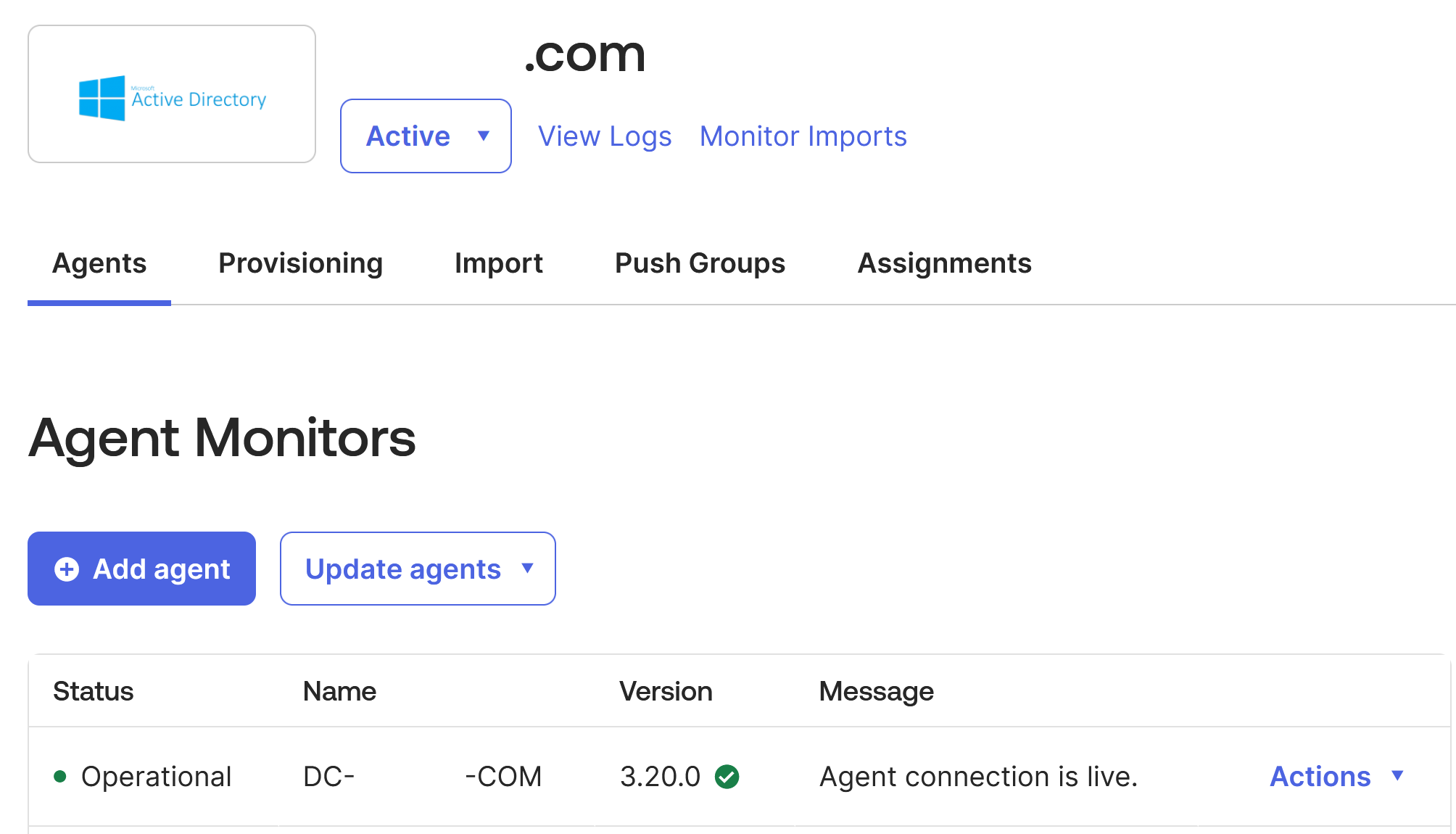

Sincronizar cuentas de Active Directory con Okta mediante el agente de AD para Okta

Para usar Okta como proveedor de identidades, primero debe integrar su AD local con Okta. Para ello, instale el agente de AD para Okta en su dominio y agregue su AD a su organización de Okta. Para obtener instrucciones sobre la implementación del agente de AD para Okta, consulte Get started with Active Directory integration en el sitio web de Okta.

Después, importe los usuarios y grupos de AD a Okta. Al importar, incluya estos valores asociados a sus cuentas de AD:

- Correo electrónico

- SID

- UPN

- OID

Nota:

Si utiliza el servicio Citrix Gateway con Workspace, no necesita sincronizar sus cuentas de AD con su organización de Okta.

Para sincronizar los usuarios y grupos de AD con la organización de Okta:

- Instale y configure el agente de AD para Okta. Para obtener instrucciones completas, consulte los siguientes artículos en el sitio web de Okta:

- Agregue sus usuarios y grupos de AD a Okta realizando una importación manual o una importación automatizada. Para obtener más información sobre los métodos e instrucciones de importación de Okta, consulte Manage Active Directory users and groups en el sitio web de Okta.

Crear una integración de aplicación web OIDC de Okta

- En la consola de administración de Okta, en Applications, seleccione Applications.

- Seleccione Create App Integration.

- En Sign in method, seleccione OIDC - OpenID Connect.

- En Application type, seleccione Web Application. Seleccione Next.

- En App Integration Name, introduzca un nombre descriptivo para la integración de aplicaciones.

- En Tipo de concesión, seleccione Código de autorización (seleccionado de forma predeterminada).

- En Sign-in redirect URIs, introduzca

https://accounts.cloud.com/core/login-okta.- Si su cliente de Citrix Cloud se encuentra en las regiones de la Unión Europea, Estados Unidos o Asia Pacífico Sur, introduzca

https://accounts.cloud.com/core/login-okta. - Si su cliente de Citrix Cloud está en la región de Japón, introduzca

https://accounts.citrixcloud.jp/core/login-okta. - Si su cliente de Citrix Cloud se encuentra en la región de Citrix Cloud Government, introduzca

https://accounts.cloud.us/core/login-okta.

- Si su cliente de Citrix Cloud se encuentra en las regiones de la Unión Europea, Estados Unidos o Asia Pacífico Sur, introduzca

- En Sign-out redirect URIs, introduzca la URL de Workspace de Citrix Cloud.

- Si también está usando un dominio personalizado de Workspace, también deberá introducir esto. Por ejemplo

https://workspaceurl1.cloud.comhttps://workspaceurl2.cloud.comhttps://workspaceurl1.mycustomdomain.com

- En Assignments, en Controlled access, seleccione si quiere asignar la integración de aplicaciones a todos los miembros de su organización, solo a los grupos que especifique, o si prefiere asignar el acceso más adelante.

- Seleccione Guardar. Tras guardar la integración de la aplicación, la consola muestra la página de configuración de la aplicación.

- En la sección Client Credentials, copie los valores de Client ID y Client Secret. Proporcione estos valores cuando conecte Citrix Cloud con su organización de Okta.

Configurar la aplicación web OIDC de Okta

En este paso, configurará su aplicación web OIDC de Okta con los parámetros necesarios para Citrix Cloud. Citrix Cloud requiere estos parámetros para autenticar a sus suscriptores a través de Okta cuando inician sesión en sus espacios de trabajo.

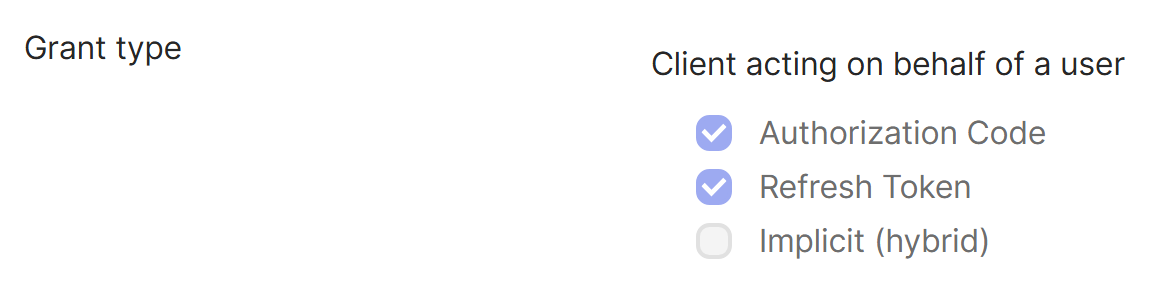

- (Opcional) Actualice los permisos del cliente para el tipo de concesión implícita. Puede optar por realizar este paso si prefiere conceder la cantidad mínima de privilegios para este tipo de concesión.

- En la página de configuración de la aplicación Okta, en la ficha General, vaya a la sección General Settings y seleccione Edit.

-

En la sección Application, en Grant type, en Client acting on behalf of a user, borre el parámetro Allow Access Token with implicit grant type.

- Seleccione Guardar.

- Agregue atributos de aplicación. Los atributos distinguen mayúsculas y minúsculas.

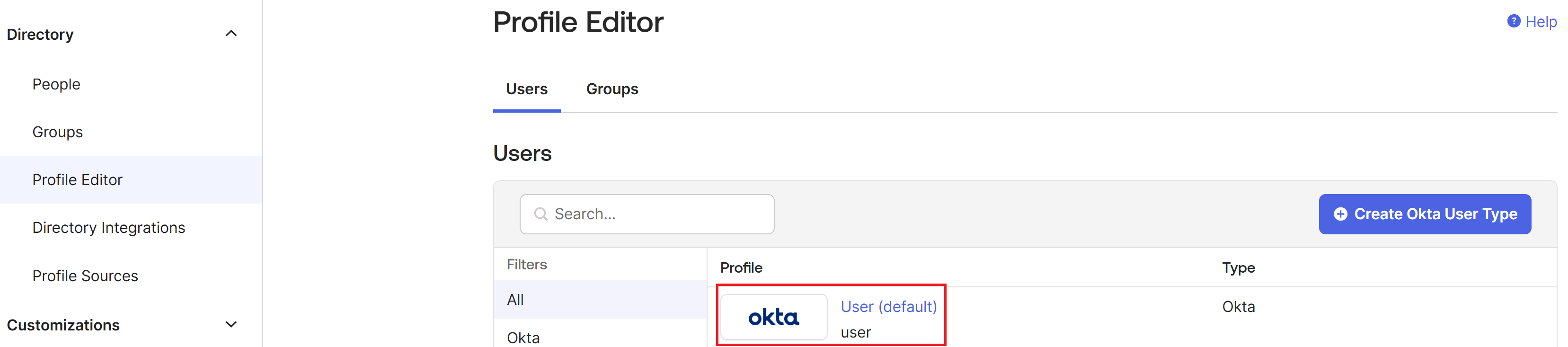

- En el menú de la consola de Okta, seleccione Directory > Profile Editor.

-

Seleccione el perfil User (default) de Okta. Okta muestra la página del perfil User.

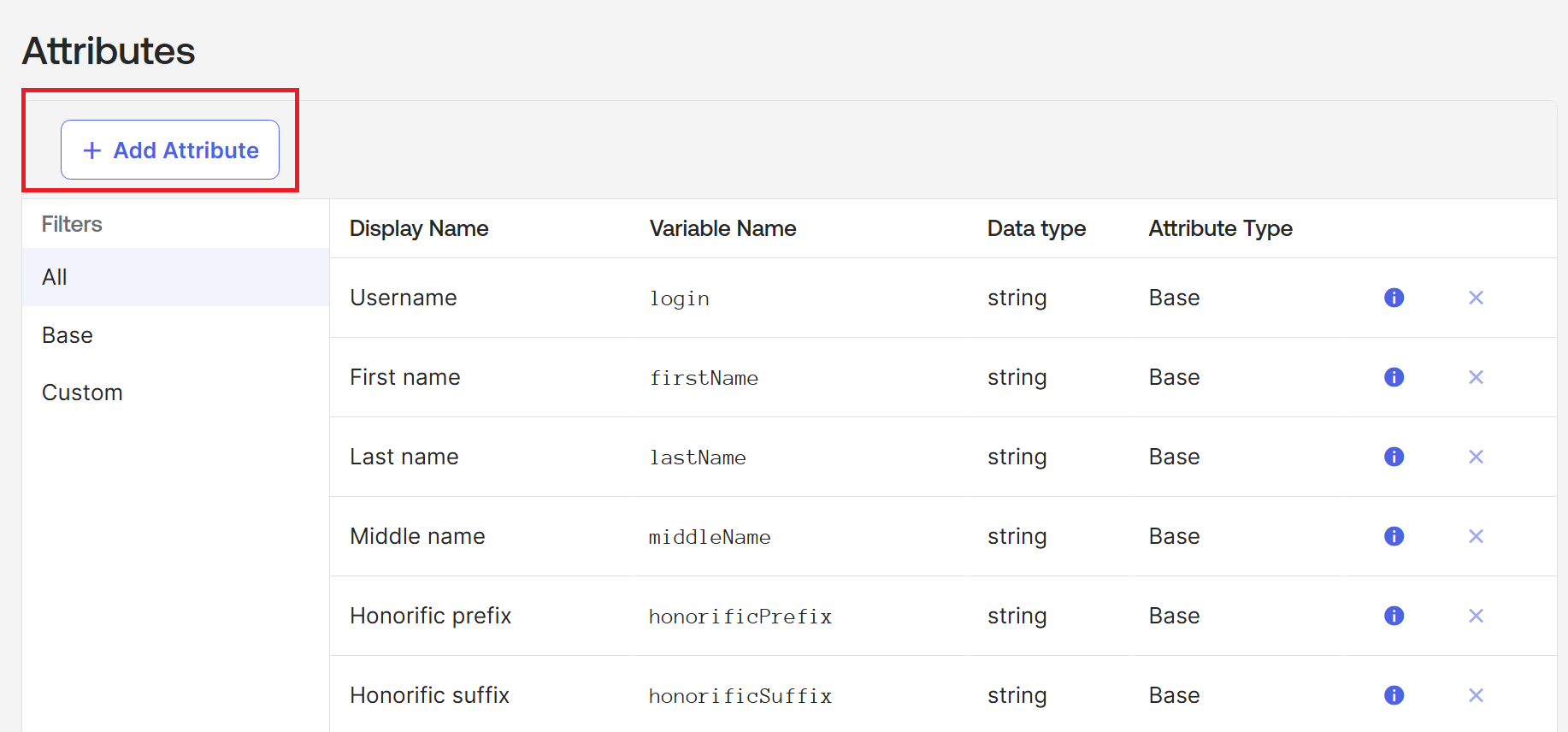

-

En Attributes, seleccione Add attribute.

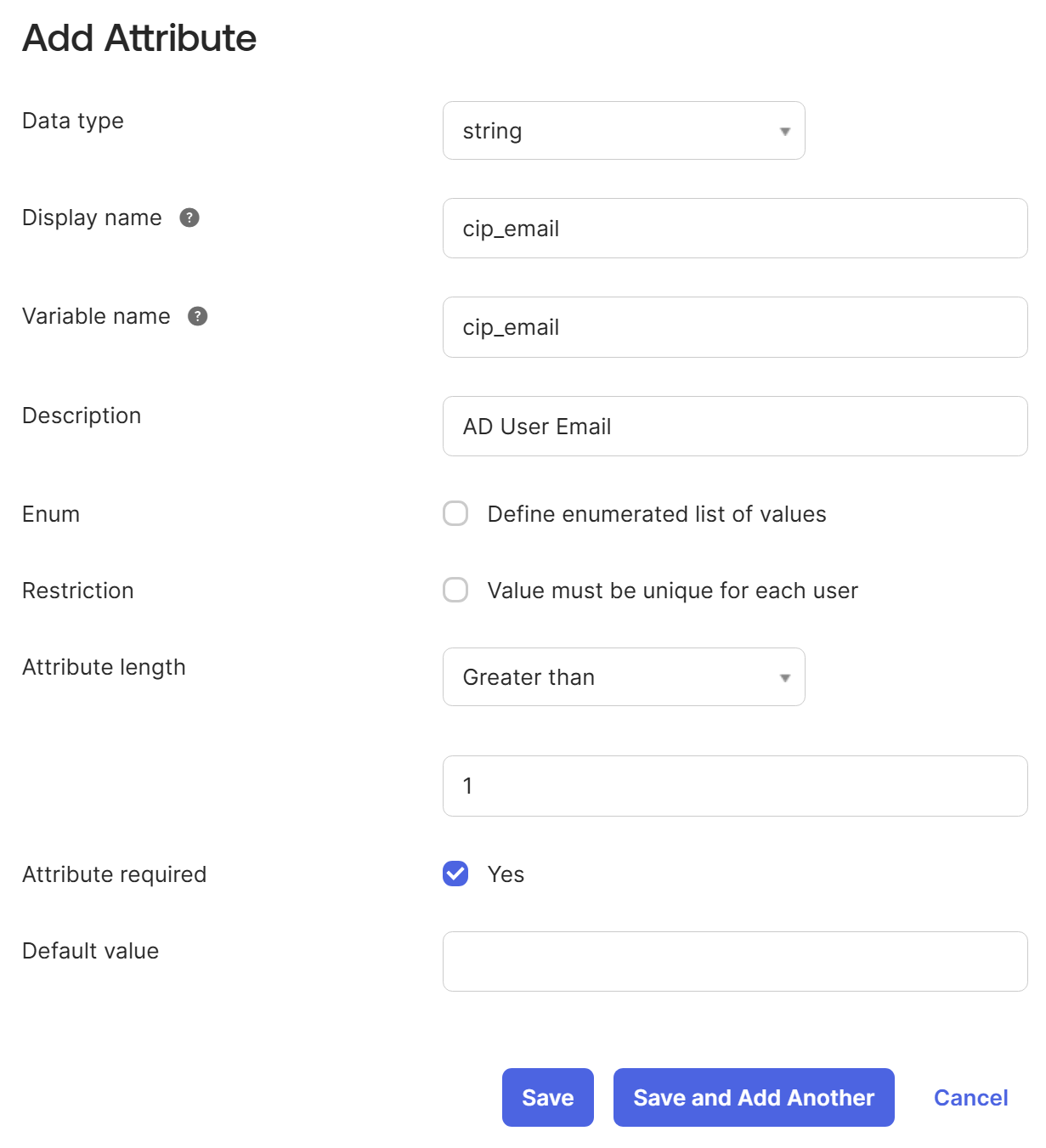

- Introduzca la siguiente información:

- Display Name: cip_email

- Variable Name: cip_email

- Description: Dirección de correo electrónico del usuario de AD

- Longitud del atributo: Seleccione Mayor que y, a continuación, introduzca 1.

-

Attribute Required: Yes

- Seleccione Save and Add Another.

- Introduzca la siguiente información:

- Display Name: cip_sid

- Variable Name: cip_sid

- Description: Identificador de seguridad de usuario de AD

- Longitud del atributo: Seleccione Mayor que y, a continuación, introduzca 1.

- Attribute Required: Yes

- Seleccione Save and Add Another.

- Introduzca la siguiente información:

- Display Name: cip_upn

- Variable Name: cip_upn

- Description: Nombre principal de usuario de AD

- Longitud del atributo: Seleccione Mayor que y, a continuación, introduzca 1.

- Attribute Required: Yes

- Seleccione Save and Add Another.

- Introduzca la siguiente información:

- Display Name: cip_oid

- Variable Name: cip_oid

- Description: GUID de usuario de AD

- Longitud del atributo: Seleccione Mayor que y, a continuación, introduzca 1.

- Attribute Required: Yes

- Seleccione Guardar.

- Modifique las asignaciones de atributos de la aplicación:

- En la consola de Okta, seleccione Directory > Profile Editor > Directories.

-

Busque el perfil active_directory de su AD. Es posible que este perfil se etiquete con el formato

myDomain User, dondemyDomaines el nombre de su dominio de AD integrado.

-

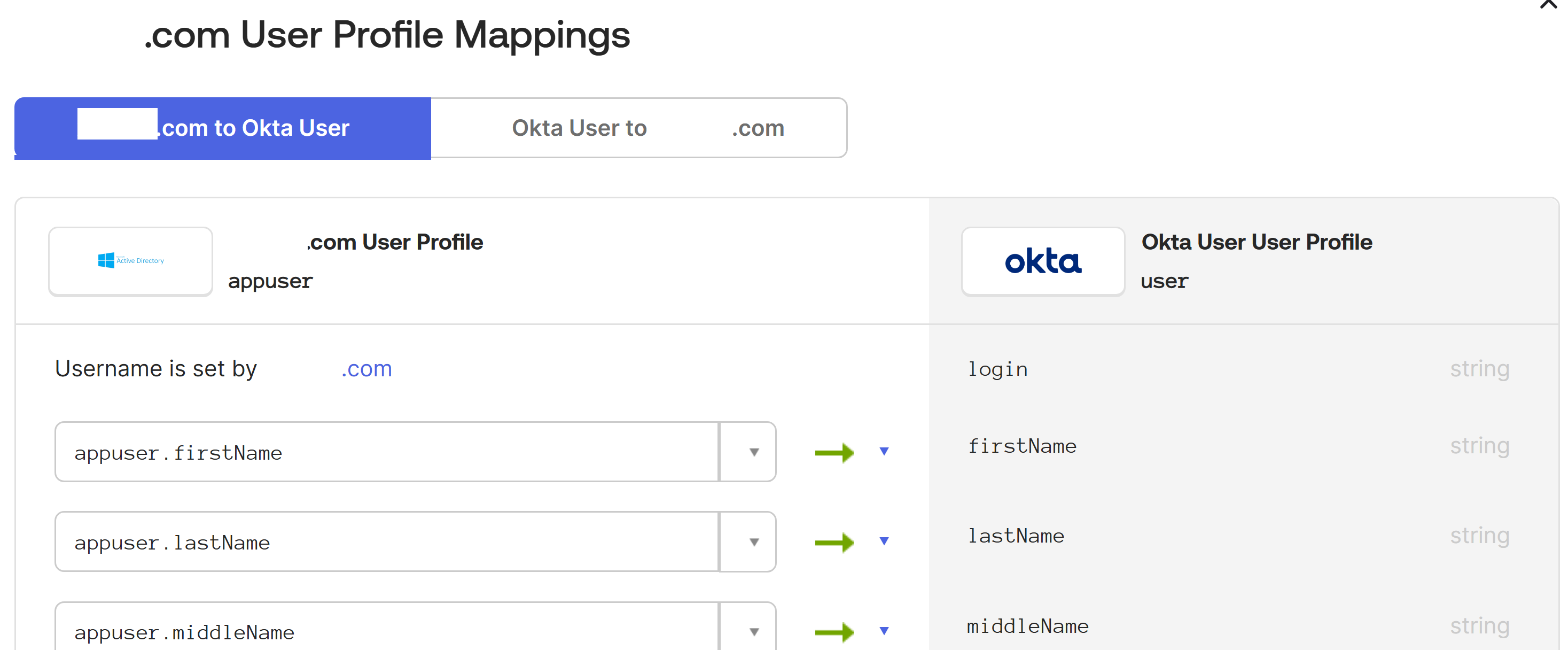

Seleccione Mappings. Aparece la página User Profile Mappings de su dominio de AD, y se selecciona la ficha para asignar su AD al usuario de Okta.

-

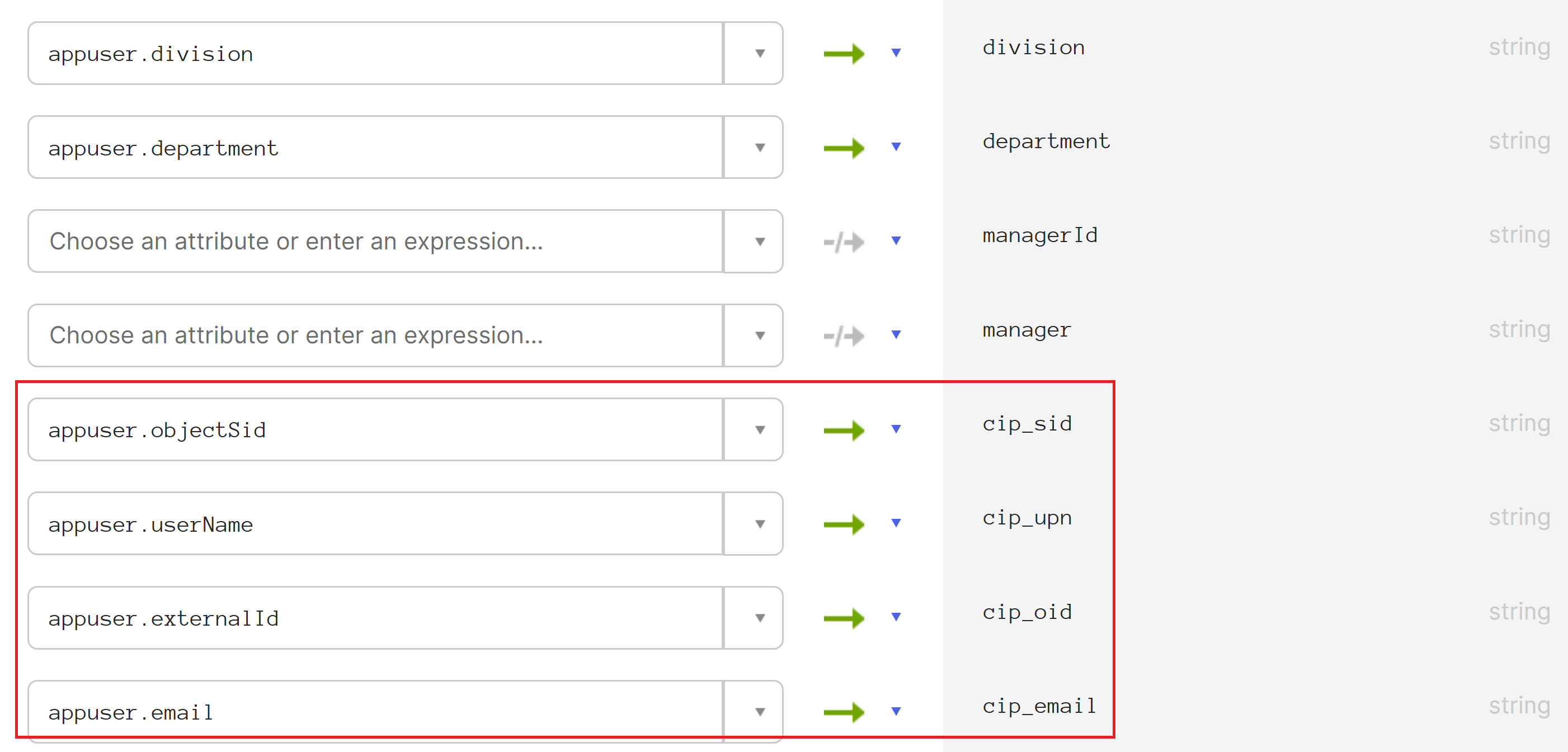

En la columna Okta User Profile, busque los atributos que creó en el paso 2 y asígnelos de esta manera:

- Para

cip_email, seleccioneemailen la columna User Profile correspondiente a su dominio. Cuando se selecciona, la asignación aparece comoappuser.email. - Para

cip_sid, seleccioneobjectSiden la columna User Profile correspondiente a su dominio. Cuando se selecciona, la asignación aparece comoappuser.objectSid. - Para

cip_upn, seleccioneuserNameen la columna User Profile correspondiente a su dominio. Cuando se selecciona, la asignación aparece comoappuser.userName. - Para

cip_oid, seleccioneexternalIden la columna User Profile correspondiente a su dominio. Cuando se selecciona, la asignación aparece comoappuser.externalId.

- Para

- Seleccione Save Mappings.

- Seleccione Apply updates now. Okta inicia una tarea para aplicar las asignaciones.

- Sincronice Okta con su AD.

- En la consola de Okta, seleccione Directory > Directory Integrations.

- Seleccione tu AD integrado.

- Seleccione la ficha Provisioning .

- En Settings, seleccione To Okta.

- Vaya a la sección Okta Attribute Mappings y, a continuación, seleccione Force Sync.

Crear un token de API de Okta

- Inicie sesión en la consola de Okta con una cuenta de administrador de solo lectura.

- En el menú de la consola de Okta, seleccione Security > API.

- Seleccione la ficha Tokens y, a continuación, seleccione Create Token.

- Introduzca un nombre para el token.

- Seleccione Create Token.

- Copie el valor del token. Este valor se proporciona al conectar su organización de Okta con Citrix Cloud.

Conectar Citrix Cloud con su organización de Okta

- Inicie sesión en Citrix Cloud en https://citrix.cloud.com.

- Desde la consola de administración de Citrix Cloud, haga clic en el botón de menú y seleccione Administración de acceso e identidad.

- Ubique Okta y seleccione Conectar en el menú de tres puntos.

- En URL de Okta, introduzca su dominio de Okta.

- En Token de API de Okta, introduzca el token de API de su organización de Okta.

- En ID de cliente y Secreto del cliente, introduzca el ID y el secreto del cliente de la integración de la aplicación web OIDC que creó antes. Para copiar estos valores de la consola de Okta, seleccione Aplicaciones y busque su aplicación de Okta. En Credenciales del cliente, utilice el botón Copiar al portapapeles para cada valor.

- Haga clic en Probar y finalizar. Citrix Cloud verifica los detalles de Okta y prueba la conexión.

Una vez que la conexión se haya verificado correctamente, puede habilitar la autenticación de Okta para los suscriptores de espacios de trabajo.

Habilitar la autenticación con Okta para espacios de trabajo

- En el menú de Citrix Cloud, seleccione Workspace Configuración > Autenticación.

- Seleccione Okta.

- Cuando se le solicite, seleccione Comprendo los efectos en la experiencia de uso de los suscriptores.

- Seleccione Guardar.

Tras cambiar a la autenticación de Okta, Citrix Cloud inhabilita temporalmente los espacios de trabajo durante unos minutos. Cuando se habilitan de nuevo los espacios de trabajo, sus suscriptores podrán iniciar sesión con Okta.

Más información

- Citrix Tech Zone:

Solución de problemas

Problema 1

La autenticación de Okta OIDC en Workspace funciona, pero el usuario final no puede ver los recursos de DaaS dentro de Workspace. Esto puede deberse a que faltan notificaciones de tipo “ctx_user.sid” que no se envían a DaaS.

Pasos de depuración 1

- Capture un archivo HAR usando su explorador e inicie sesión en Workspace usando la autenticación de Okta OIDC. A continuación, cierre sesión en Workspace.

-

Localice la siguiente llamada dentro de las herramientas para desarrolladores de su explorador cuando el usuario realiza una acción de cierre de sesión explícita desde Workspace

GET

https://accounts.cloud.com/core/connect/endsession?id_token_hint=<base64string> -

Copie la cadena base64 después de

?id_token_hint=, que contiene un JWT. Ejemplo extraído de las herramientas para desarrolladores de FireFox.

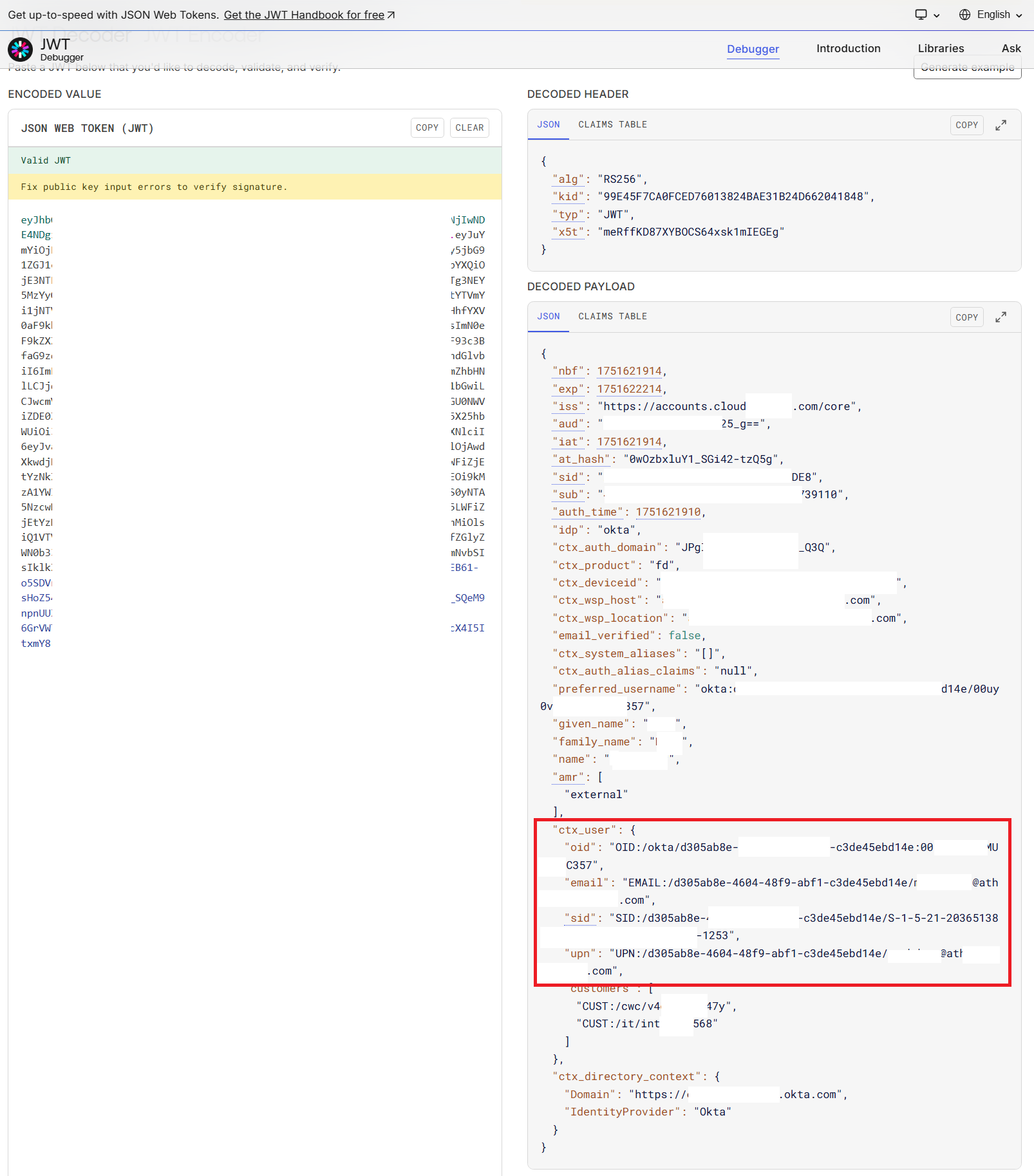

Pegue esta cadena base64 en el campo Encoded Value JSON WEB TOKEN (JWT), en https://jwt.io para examinar las notificaciones que Citrix Cloud recibió de su aplicación Okta OIDC. Verifique que todas las notificaciones necesarias están presentes en "ctx_user": {} y que cada notificación contiene los datos de usuario correctos del usuario que inició sesión en Workspace. Asegúrese de que hay cuatro notificaciones en "ctx_user": {}, llamadas "oid", "email", "sid" y "upn". Ejemplo de JWT decodificado.

Causa 1

Su aplicación Okta OIDC no está enviando las cuatro notificaciones cip_* necesarias o su perfil de usuario de Okta no incluye los atributos requeridos.

Solución 1

Revise la configuración de su aplicación Okta OIDC y la asignación de atributos del perfil de usuario de Okta. Asegúrese de que su aplicación Okta OIDC envía las notificaciones correctas. Use los nombres de notificación cip_upn, cip_email, cip_sid y cip_oid. Todos los nombres de notificaciones deben estar en minúsculas.

Causa 2

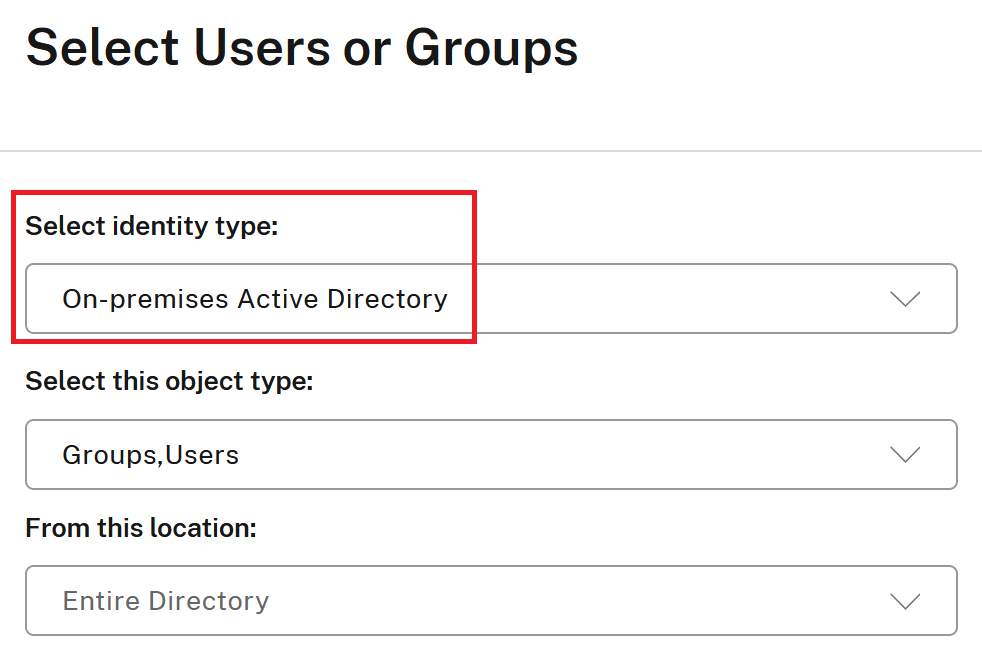

Ha configurado incorrectamente su grupo de entrega de DaaS y ha asignado sus recursos a identidades de Okta, en lugar de identidades de Active Directory.

Solución 2

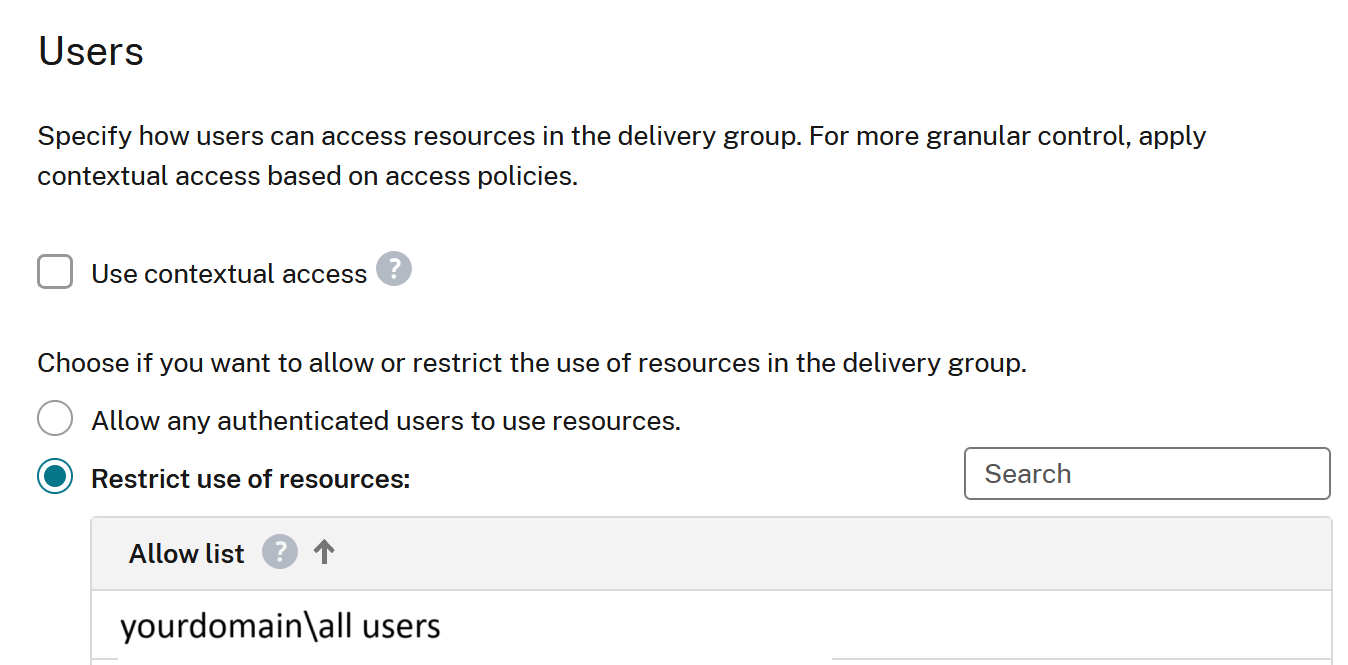

Asigne grupos de entrega y VDA unidos al dominio de AD a identidades de Active Directory, no a identidades de Okta. Use identidades de Okta solo para iniciar recursos no unidos al dominio.

Configure sus grupos de entrega para Restringir el uso de recursos según los usuarios y grupos de AD.

Causa 3

No ha usado Grupos universales de AD según los requisitos de Citrix Cloud o sus Citrix Cloud Connectors no están unidos al nivel de dominio de AD correcto. Consulte este artículo para obtener más detalles Detalles técnicos de Citrix Cloud Connector

Solución 3

Use grupos universales al asignar sus usuarios a recursos de DaaS

O bien,

Asigne el usuario de Workspace directamente al grupo de entrega.