Conectar SAML como proveedor de identidades con Citrix Cloud

Citrix Cloud admite el uso de SAML (Lenguaje de marcado de aserción de seguridad) como proveedor de identidades para autenticar a los administradores de Citrix Cloud y a los suscriptores que inician sesión en sus espacios de trabajo. Con su instancia de Active Directory (AD) local, puede usar el proveedor SAML 2.0 que prefiera.

Acerca de este artículo

En este artículo se describen los pasos necesarios para configurar una conexión entre Citrix Cloud y su proveedor SAML. En algunos de estos pasos, se describen las acciones que debe realizar en la consola de administración del proveedor SAML. Los comandos específicos que utilice para realizar estas acciones pueden ser distintos de los descritos en este artículo, dependiendo del proveedor SAML elegido. Estos comandos de proveedor SAML se proporcionan únicamente a efectos de ejemplo. Consulte la documentación de su proveedor SAML para obtener más información sobre los comandos correspondientes.

Proveedores de SAML compatibles

Los proveedores de SAML que admiten la especificación oficial de SAML 2.0 son compatibles con Citrix Cloud.

Citrix ha probado estos proveedores de SAML para autenticar a administradores de Citrix Cloud y a suscriptores de Citrix Workspace mediante Single Sign-On (SSO) y Single Logout (SLO). También se admiten proveedores de SAML que no aparecen en esta lista.

- Microsoft ADFS

- Microsoft Azure AD

- Duo

- Okta

- OneLogin

- PingOne SSO

- PingFederate

Al probar estos proveedores, Citrix utilizó estos parámetros para configurar la conexión SAML en la consola de Citrix Cloud:

- Mecanismo de enlace: HTTP Post

- Respuesta SAML: Firmar respuesta o aserción

- Contexto de autenticación: Sin especificar, Exacto

Los valores de estos parámetros se configuran de forma predeterminada al configurar la conexión SAML en Citrix Cloud. Citrix recomienda usar estos parámetros al configurar la conexión con el proveedor de SAML que elija.

Para obtener más información sobre estos parámetros, consulte Agregar metadatos del proveedor SAML a Citrix Cloud en este artículo.

Compatibilidad con identificadores de entidad con ámbito

En este artículo se describe cómo configurar la autenticación SAML mediante una única aplicación SAML y el ID de entidad genérico predeterminado de Citrix Cloud.

Si sus requisitos de autenticación SAML incluyen la necesidad de varias aplicaciones SAML en un único proveedor de SAML, consulte Configurar una aplicación SAML mediante un ID de entidad con ámbito en Citrix Cloud.

Requisitos previos

El uso de la autenticación SAML con Citrix Cloud presenta los siguientes requisitos:

- Proveedor SAML compatible con SAML 2.0.

- Dominio de AD local.

- Dos Cloud Connectors implementados en una ubicación de recursos y unidos al dominio de AD local. Los Cloud Connectors se utilizan para garantizar que Citrix Cloud pueda comunicarse con su ubicación de recursos.

- Integración de AD con su proveedor SAML.

Cloud Connectors

Necesita al menos dos (2) servidores donde instalar el software Citrix Cloud Connector. Citrix recomienda al menos dos servidores para la alta disponibilidad de Cloud Connector. Estos servidores deben cumplir los siguientes requisitos:

- Cumplir los requisitos del sistema descritos en los Detalles técnicos de Cloud Connector.

- No tener ningún otro componente de Citrix instalado, no ser un controlador de dominio de AD ni ser cualquier otra máquina de importancia crítica para la infraestructura de la ubicación de recursos.

- Estar unidos al dominio donde residen los recursos. Si los usuarios acceden a los recursos en varios dominios, debe instalar al menos dos Cloud Connectors en cada dominio.

- Deben estar conectados a una red que puede establecer contacto con los recursos a los que acceden los suscriptores a través de Citrix Workspace.

- Debe estar conectada a Internet. Para obtener más información, consulte Requisitos del sistema y de conectividad.

Para obtener más información sobre la instalación de Cloud Connector, consulte Instalar Cloud Connector.

Active Directory

Antes de configurar la autenticación SAML, realice las siguientes tareas:

- Verifique que sus suscriptores de Workspace tengan cuentas de usuario en su AD. Los suscriptores sin cuentas de AD no pueden iniciar sesión en sus espacios de trabajo correctamente cuando se configura la autenticación SAML.

- Implemente Cloud Connectors en su instancia de AD local para conectar AD a su cuenta de Citrix Cloud.

- Sincronice los usuarios de AD con el proveedor SAML. Citrix Cloud necesita los atributos de usuario de AD para los suscriptores de espacios de trabajo para que puedan iniciar sesión correctamente.

Atributos de usuario de AD

Estos atributos son obligatorios para todos los objetos de usuario de Active Directory, y deben rellenarse:

- Nombre común

- Nombre de cuenta SAM

- Nombre principal de usuario (UPN)

- GUID de objeto

- SID

Citrix Cloud usa los atributos Object GUID y SID de su AD para establecer el contexto de usuario cuando los suscriptores inician sesión en Citrix Workspace. Si algunas de estas propiedades no está rellenada, los suscriptores no pueden iniciar sesión.

Estos atributos no son necesarios para usar la autenticación SAML con Citrix Cloud, pero Citrix recomienda rellenarlos para garantizar una experiencia de usuario óptima:

- Dirección de correo electrónico

- Nombre simplificado (displayName)

Citrix Cloud usa el atributo Display Name (nombre simplificado) para mostrar correctamente los nombres de los suscriptores en Citrix Workspace. Si este atributo no está rellenado, los suscriptores pueden iniciar sesión igualmente, pero es posible que sus nombres no se muestren como es debido.

Integración de SAML con Active Directory

Antes de habilitar la autenticación SAML, debe integrar su AD local con su proveedor SAML. Esta integración permite al proveedor SAML pasar los siguientes atributos de usuario de AD requeridos a Citrix Cloud en la aserción SAML:

- objectSID (SID)

- objectGUID (OID)

- userPrincipalName (UPN)

- Mail (email)

- Nombre simplificado (displayName)

Puede configurar un subconjunto de estos atributos siempre que los atributos SID o UPN estén incluidos en la aserción SAML. Citrix Cloud obtiene los demás atributos de su AD según sea necesario.

Nota:

Para garantizar un rendimiento óptimo, Citrix recomienda configurar todos los atributos que se mencionan en esta sección.

Aunque los pasos de integración precisos varían entre los distintos proveedores SAML, el proceso de integración suele incluir las siguientes tareas:

- Instalar un agente de sincronización en su dominio de AD para establecer una conexión entre su dominio y su proveedor SAML. Si utiliza ADFS como proveedor SAML, este paso no es obligatorio.

- Cree atributos personalizados y asígnelos a los atributos de usuario de AD requeridos que se mencionan anteriormente en esta sección. Como referencia, los pasos generales de esta tarea se describen en la sección Crear y asignar atributos SAML personalizados de este artículo.

- Sincronizar los usuarios de AD con su proveedor SAML.

Para obtener más información sobre cómo integrar su AD con su proveedor SAML, consulte la documentación del producto de su proveedor SAML.

Autentificación de administrador con SAML 2.0

Citrix Cloud admite el uso de SAML 2.0 para autenticar administradores individuales y miembros de grupos de administradores en AD. Para obtener más información sobre cómo agregar grupos de administradores a Citrix Cloud, consulte Administrar grupos de administradores.

Usar una conexión SAML existente para la autenticación del administrador

Si ya tiene una conexión SAML 2.0 en Citrix Cloud y quiere usarla para autenticar a administradores, primero debe desconectar SAML 2.0 en Administración de acceso e identidad y, a continuación, configurar de nuevo la conexión. Si usa la conexión SAML para autenticar a suscriptores de Citrix Workspace, también debe inhabilitar el método de autenticación SAML en Configuración de Workspace. Tras configurar de nuevo la conexión SAML, puede agregar administradores individuales o grupos de administradores a Citrix Cloud.

Si intenta agregar administradores individuales o grupos de administradores sin antes desconectar y conectar de nuevo SAML 2.0, no aparece la opción de identidad Active Directory descrita en Agregar un grupo de administradores a Citrix Cloud.

Descripción general de las tareas para configurar una nueva conexión SAML

Para configurar una nueva conexión SAML 2.0 en Citrix Cloud, debe realizar estas tareas:

- En Administración de acceso e identidad, conecte su AD local a Citrix Cloud como se describe en Conectar Active Directory a Citrix Cloud.

- Integre su proveedor de SAML con su AD local como se describe en Integración de SAML con Active Directory en este artículo.

- Configure la URL de inicio de sesión que los administradores pueden usar para iniciar sesión en Citrix Cloud.

- En Administración de acceso e identidad, configure la autenticación SAML en Citrix Cloud. Esta tarea implica configurar su proveedor SAML con los metadatos de SAML de Citrix Cloud y, a continuación, configurar Citrix Cloud con los metadatos de su proveedor SAML para crear la conexión SAML.

Descripción general de las tareas para utilizar una conexión SAML existente para los administradores de Citrix Cloud

Si ya tiene una conexión SAML 2.0 en Citrix Cloud y quiere usarla para la autenticación de administradores, realice estas tareas:

- Si corresponde, inhabilite la autenticación del espacio de trabajo SAML 2.0: en Configuración del espacio de trabajo > Autenticación, seleccione un método de autenticación diferente y luego seleccione Confirmar cuando se le solicite.

- Desconecte su conexión SAML 2.0 existente: En Administración de identidad y acceso > Autenticación, ubique la conexión SAML. En el menú de puntos suspensivos del extremo derecho, seleccione Desconectar. Seleccione Sí, desconectar para confirmar la acción.

- Conecte de nuevo SAML 2.0 y configure la conexión: En el menú de puntos suspensivos de SAML 2.0, seleccione Conectar.

- Cuando se le solicite, introduzca un identificador único para la URL de inicio de sesión que los administradores utilizarán para iniciar sesión.

- Configure la conexión SAML como se describe en Configurar los metadatos del proveedor SAML en este artículo.

Después de configurar la conexión SAML, puede agregar grupos de administradores de AD a Citrix Cloud como se describe en Administrar grupos de administradores. También puede habilitar SAML de nuevo para los suscriptores de espacios de trabajo como se describe en este artículo.

Crear y asignar atributos SAML personalizados

Si ya tiene configurados atributos personalizados para SID, UPN, OID, email y displayName en su proveedor SAML, no tiene que realizar esta tarea. Vaya a Crear una aplicación de conector SAML y utilice los atributos SAML personalizados existentes en el paso 5.

Nota:

En los pasos de esta sección, se describen las acciones que debe realizar en la consola de administración del proveedor SAML. Los comandos específicos que utilice para realizar estas acciones pueden ser distintos de los descritos en esta sección, dependiendo del proveedor SAML elegido. Los comandos de proveedor SAML de esta sección se ofrecen únicamente a efectos de ejemplo. Consulte la documentación de su proveedor SAML para obtener más información sobre los comandos correspondientes.

- Inicie sesión en la consola de administración de su proveedor SAML y seleccione la opción para crear atributos de usuario personalizados. Por ejemplo, dependiendo de la consola de su proveedor de SAML, puede seleccionar Usuarios > Campos de usuario personalizados > Nuevo campo de usuario.

-

Agregue atributos para estas propiedades de AD. Asigne un nombre a los atributos con los valores predeterminados que se muestran.

Propiedad de AD Obligatorio u opcional Valor predeterminado userPrincipalName Obligatorio si no se agrega un atributo para el SID (recomendado). cip_upnobjectSID Obligatorio si no se agrega un atributo para el UPN. cip_sidobjectGUID Opcional para autenticación cip_oidmail Opcional para autenticación cip_emaildisplayName Requerido por la interfaz de usuario de Workspace displayNamegivenName Requerido por la interfaz de usuario de Workspace firstNamesn Requerido por la interfaz de usuario de Workspace lastNameAD Forest Opcional para autenticación cip_forestAD Domain Opcional para autenticación cip_domain - Seleccione el AD que conectó con Citrix Cloud. Por ejemplo, dependiendo de la consola de su proveedor de SAML, puede seleccionar Usuarios > Directorios.

- Seleccione la opción para agregar atributos de directorio. Por ejemplo, dependiendo de la consola del proveedor SAML, podría seleccionar Directory Attributes.

- Seleccione la opción para agregar atributos y asigne los siguientes atributos de AD a los atributos de usuario personalizados que creó en el paso 2:

- Si agregó el atributo para SID en el Paso 2 (por ejemplo,

cip_sid), seleccione objectSid y asígnelo al atributo que creó. - Si agregó el atributo para UPN en el Paso 2 (por ejemplo,

cip_upn), seleccione userPrincipalName y asígnelo al atributo que creó. - Si agregó el atributo para ObjectGUID en el Paso 2 (por ejemplo,

cip_oid), seleccione ObjectGUID y asígnelo al atributo que creó. - Si agregó el atributo para Correo en el Paso 2 (por ejemplo,

cip_email), seleccione mail y asígnelo al atributo que creó. - Si agregó el atributo para Display Name en el Paso 2 (por ejemplo,

displayName), seleccione displayName y asígnelo al atributo que creó.

- Si agregó el atributo para SID en el Paso 2 (por ejemplo,

Configurar la URL de inicio de sesión de los administradores

- Inicie sesión en Citrix Cloud en https://citrix.cloud.com.

- Desde la consola de administración de Citrix Cloud, haga clic en el botón de menú y seleccione Administración de acceso e identidad.

- Busque SAML 2.0 y seleccione Conectar en el menú de puntos suspensivos.

- Cuando se le solicite, introduzca un identificador breve y fácil de usar para la URL de su empresa y seleccione Guardar y continuar. Aparecerá la página Configurar SAML.

- Vaya a la siguiente sección para configurar la conexión SAML con Citrix Cloud.

Configurar los metadatos del proveedor SAML

En esta tarea, se crea una aplicación de conector con metadatos de SAML de Citrix Cloud. Después de configurar la aplicación SAML, utilice los metadatos de SAML de la aplicación de conector para configurar la conexión SAML con Citrix Cloud.

Nota:

En algunos pasos de esta sección, se describen las acciones que debe realizar en la consola de administración del proveedor SAML. Los comandos específicos que utilice para realizar estas acciones pueden ser distintos de los descritos en esta sección, dependiendo del proveedor SAML elegido. Los comandos de proveedor SAML de esta sección se ofrecen únicamente a efectos de ejemplo. Consulte la documentación de su proveedor SAML para obtener más información sobre los comandos correspondientes.

Crear una aplicación de conector SAML

- Desde la consola de administración del proveedor SAML, agregue una aplicación para un proveedor de identidades con atributos y respuesta de firma. Por ejemplo, dependiendo de la consola de su proveedor, puede seleccionar Aplicaciones > Aplicaciones > Agregar aplicación y luego seleccionar Conector de prueba SAML (IdP con atributo con respuesta de señal).

- Si procede, introduzca un nombre simplificado y guarde la aplicación.

- En la pantalla Configurar SAML de Citrix Cloud, en Metadatos SAML, seleccione Descargar. El archivo XML de metadatos aparece en otra ficha del explorador. > Nota: > > Si es necesario, también puede descargar este archivo desde

https://saml.cloud.com/saml/metadata.xml. Es posible que este dispositivo de punto final funcione mejor con algunos proveedores de identidades al importar y supervisar los metadatos del proveedor SAML. - Introduzca los siguientes detalles para la aplicación de conector:

- En el campo Audiencia, introduzca

https://saml.cloud.com. - En el campo Destinatario, introduzca

https://saml.cloud.com/saml/acs. - En el campo para el validador de URL de ACS, introduzca

https://saml.cloud.com/saml/acs. - En el campo URL de ACS, introduzca

https://saml.cloud.com/saml/acs.

- En el campo Audiencia, introduzca

-

Agregue sus atributos SAML personalizados como valores de parámetro en la aplicación:

Cree este campo Asigne este atributo personalizado cip_sid El atributo personalizado que creó para SID. Ejemplo: cip_sid cip_upn El atributo personalizado que creó para UPN. Ejemplo: cip_upn cip_oid El atributo personalizado que creó para ObjectGUID. Ejemplo: cip_oid cip_email El atributo personalizado que creó para Mail. Ejemplo: cip_email displayName El atributo personalizado que creó para Display Name. Ejemplo: displayName - Agregue los suscriptores de su espacio de trabajo como usuarios para permitirles acceder a la aplicación.

Agregar metadatos del proveedor SAML a Citrix Cloud

-

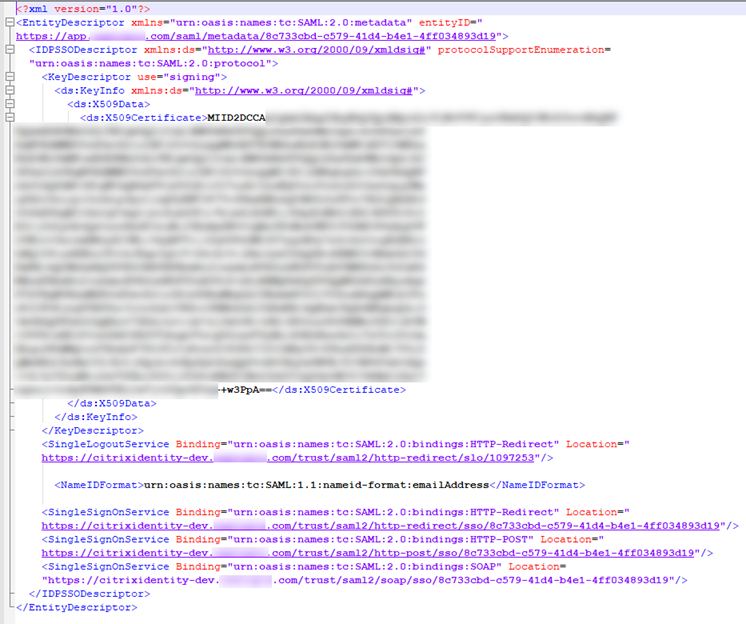

Adquiera los metadatos SAML de su proveedor SAML. La siguiente imagen es un ejemplo del posible aspecto de este archivo:

- En la pantalla Configurar SAML de Citrix Cloud, introduzca los siguientes valores del archivo de metadatos del proveedor SAML:

-

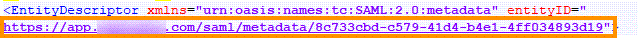

En ID de entidad del proveedor de identidades, introduzca el valor entityID del elemento EntityDescriptor en los metadatos.

- En Firmar solicitud de autenticación, seleccione Sí para permitir que Citrix Cloud firme solicitudes de autenticación, certificando que provienen de Citrix Cloud y no de un actor malintencionado. Seleccione No si prefiere agregar la URL de ACS de Citrix a una lista de permitidos que su proveedor SAML utilice para publicar respuestas SAML de forma segura.

-

En URL del servicio SSO, introduzca la URL del mecanismo de vínculo que quiere utilizar. Puede usar un vínculo HTTP-POST o HTTP-Redirect. En el archivo de metadatos, busque los elementos SingleSignOnService con valores de vínculo HTTP-POST o HTTP-Redirect.

- En Mecanismo de vínculo, seleccione el mecanismo que coincida con el vínculo de la URL del servicio SSO que eligió en el archivo de metadatos. De forma predeterminada, está seleccionada HTTP Post.

- En Respuesta SAML, seleccione el método de firma que el proveedor SAML utiliza para la respuesta SAML y la aserción SAML. De forma predeterminada, está seleccionada la opción Firmar respuesta o aserción. Citrix Cloud rechaza cualquier respuesta que no esté firmada como se especifica en este campo.

-

- En la consola de administración del proveedor SAML, realice las siguientes acciones:

- Seleccione SHA-256 como algoritmo de firma SAML.

- Descargue el certificado X.509 como archivo PEM, CRT o CER codificado en Base64.

- En la página Configurar SAML de Citrix Cloud, en Certificado X.509, seleccione Cargar archivo y seleccione el archivo de certificado que descargó en el paso anterior.

- Seleccione Continuar para completar la carga.

- En Contexto de autenticación, seleccione el contexto que quiere utilizar y el nivel de rigurosidad con que quiere que Citrix Cloud aplique este contexto. Seleccione Mínimo para solicitar la autenticación en el contexto seleccionado sin exigir la autenticación en ese contexto. Seleccione Exacto para solicitar la autenticación en el contexto seleccionado y exigir la autenticación solo en ese contexto. Si su proveedor SAML no admite contextos de autenticación o usted prefiere no usarlos, seleccione No especificado y Mínimo. De forma predeterminada, se selecciona Sin especificar y Exacto.

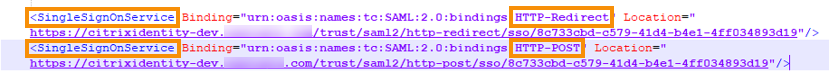

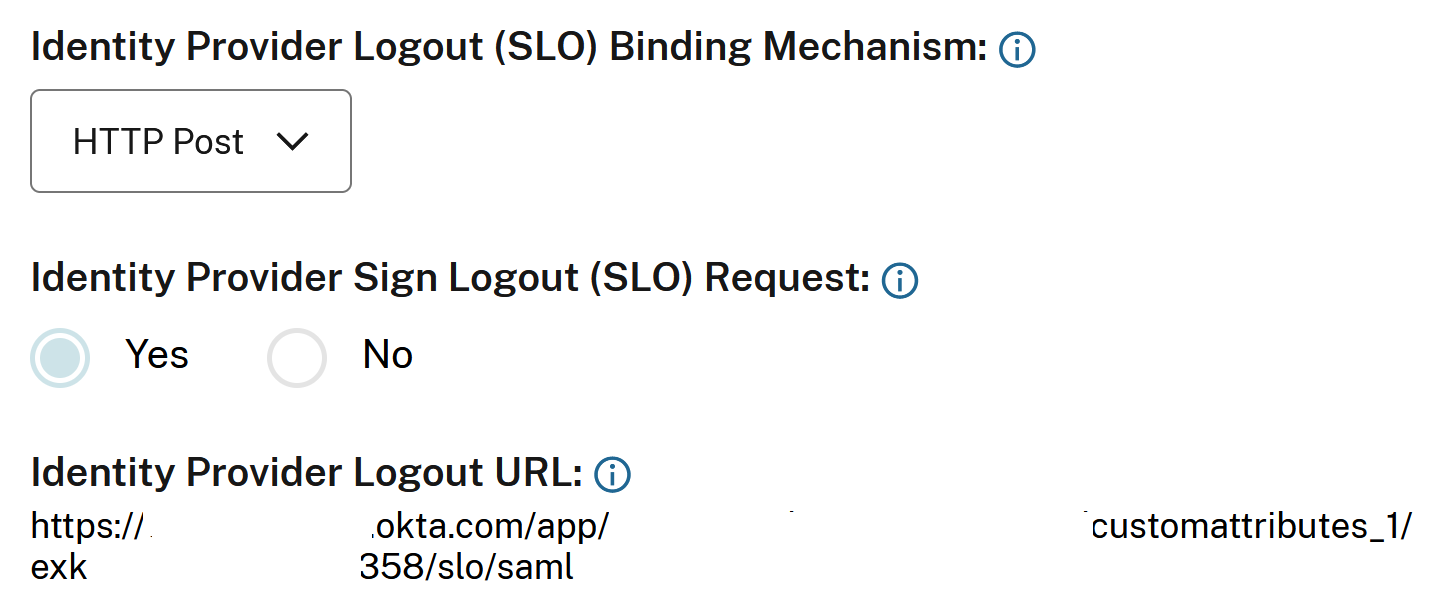

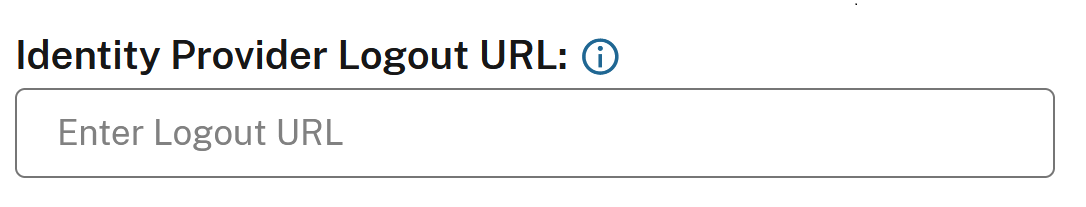

- Para la URL de cierre de sesión (opcional), decida si quiere o no que los usuarios que cierran sesión en Citrix Workspace o en Citrix Cloud también cierren sesión en todas las aplicaciones web en las que iniciaron sesión anteriormente a través del proveedor SAML.

- Si quiere que los usuarios permanezcan conectados a sus aplicaciones web después de cerrar sesión en Citrix Workspace o Citrix Cloud, deje en blanco el campo URL de cierre de sesión.

-

Si quiere que los usuarios cierren sesión en todas las aplicaciones web después de cerrar sesión en Citrix Workspace o Citrix Cloud, introduzca el dispositivo de punto final SingleLogout (SLO) de su proveedor SAML. Si utiliza Microsoft ADFS o Azure Active Directory como proveedor SAML, el dispositivo de punto final SLO es el mismo que el dispositivo de punto final Single Sign-on (SSO).

-

Verifique que estos valores de atributos predeterminados en Citrix Cloud coincidan con los valores de atributos correspondientes configurados en su proveedor SAML. Para que Citrix Cloud encuentre estos atributos en la aserción SAML, los valores que introduzca aquí deben coincidir con los de su proveedor SAML. Si no configuró algún atributo en su proveedor SAML, puede usar el valor predeterminado en Citrix Cloud o dejar el campo vacío a menos que se indique lo contrario.

-

Nombre del atributo para el nombre simplificado del usuario: el valor predeterminado es

displayName. -

Nombre del atributo para el nombre de usuario: el valor predeterminado es

firstName. -

Nombre del atributo para el apellido del usuario: el valor predeterminado es

lastName. -

Nombre de atributo para Security Identifier (SID): Debe introducir este nombre de atributo de su proveedor SAML si no creó ningún atributo para UPN. El valor predeterminado es

cip_sid. -

Nombre de atributo para User Principal Name (UPN): Debe introducir este nombre de atributo de su proveedor SAML si no creó ningún atributo para SID. El valor predeterminado es

cip_upn. -

Nombre del atributo para el correo electrónico: el valor predeterminado es

cip_email. -

Nombre del atributo para el identificador de objeto (OID) de AD: el valor predeterminado es

cip_oid. -

Nombre del atributo para AD Forest: El valor predeterminado es

cip_forest. -

Nombre del atributo para el dominio AD: el valor predeterminado es

cip_domain.

-

Nombre del atributo para el nombre simplificado del usuario: el valor predeterminado es

- Seleccione Probar y finalizar para comprobar que ha configurado correctamente la conexión.

Agregar administradores a Citrix Cloud desde AD

Para obtener instrucciones sobre cómo agregar y administrar grupos de AD en Citrix Cloud, consulte Administrar grupos de administradores.

Habilitar la autenticación con SAML para espacios de trabajo

- En el menú de Citrix Cloud, seleccione Configuración de Workspace.

- Seleccione la ficha Autenticación

- Seleccione SAML 2.0.

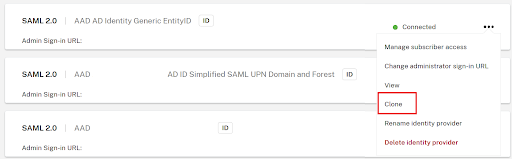

Clonar una conexión SAML existente dentro de administración de acceso e identidad

Importante:

La clonación de conexiones SAML no clona el ID de entidad con ámbito existente. Es posible que necesite actualizar la configuración de su aplicación SAML si agrega un ID de entidad con ámbito o genera uno nuevo durante el proceso de clonación.

Para clonar una conexión SAML, siga los pasos que se indican a continuación:

-

Seleccione los 3 puntos situados a la derecha de una conexión SAML y seleccione Clonar en la lista de acciones.

-

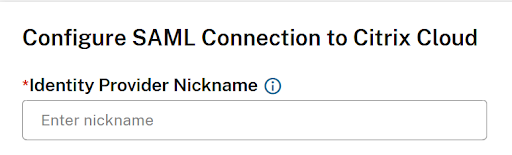

Introduzca una nueva URL GO única para la nueva conexión SAML. Esta se puede cambiar más tarde si es necesario.

-

Introduzca un nuevo alias único para la nueva conexión SAML.

-

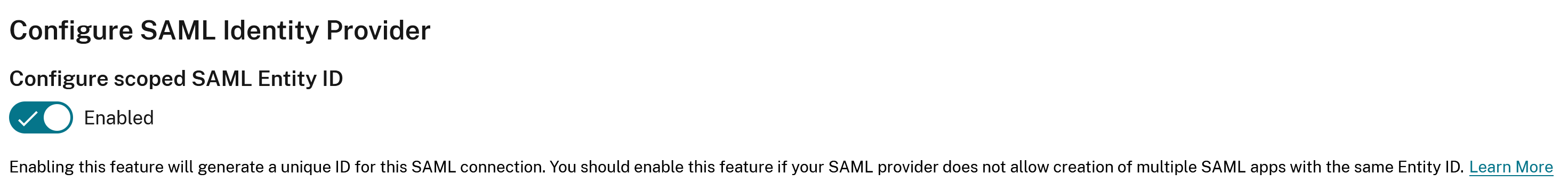

Actualice cualquier parámetro necesario dentro de la conexión, como habilitar el ID de entidad con ámbito, habilitar el uso de firma, agregar una URL de cierre de sesión que falte o actualizar el certificado del proveedor SAML que haya caducado recientemente.

-

Haga clic en “Probar y finalizar” para guardar la nueva conexión SAML.

-

Cambie Workspace para que use la nueva conexión SAML dentro de Configuración de Workspace →Autenticación.

-

Actualice la configuración de su aplicación SAML con un nuevo ID de entidad con ámbito (no siempre es necesario).

SSO iniciado por el proveedor de servicios frente a SSO iniciado por el proveedor de identidades

SSO iniciado por el proveedor de servicios (SP): El usuario final inicia sesión directamente desde la aplicación web (SP), como Workspace o Citrix Cloud. A continuación, la aplicación lo redirige al IdP de SAML para la autenticación. Si la autenticación funciona correctamente, se redirige al usuario final nuevamente a la aplicación web (SP) e inicia sesión.

SSO iniciado por el proveedor de identidades (IdP): El usuario final inicia sesión primero en su IdP de SAML y, a continuación, selecciona la aplicación (SP) que quiere iniciar desde el portal del IdP.

¿Se puede usar el SSO iniciado por el proveedor de identidades con Workspace o Citrix Cloud?

No. Tanto Workspace como Citrix Cloud solo admiten el inicio de sesión SSO iniciado por el proveedor de servicios SAML. Todos los flujos de inicio de sesión deben iniciarse a través de una URL de Workspace para el acceso del usuario final o una URL GO de Citrix Cloud para el acceso de administrador de Citrix Cloud.

Conexión directa del proveedor SAML a Citrix Cloud frente a encadenamiento de IDP

¿Se admite el encadenamiento de IDP para el inicio de sesión SAML en Workspace o Citrix Cloud?

El encadenamiento de IDP se admite, siempre que el IDP de SAML más cercano en la cadena de IDP esté configurado correctamente y reenvíe las solicitudes SAML desde Citrix Cloud hacia delante en la cadena de IDP, y la cadena de IDP devuelva la respuesta SAML correcta a Citrix Cloud.

Ejemplos de cadenas de IDP

- Citrix Cloud → F5 (conexión directa a Citrix Cloud como proveedor de SAML) → Federado a Entra ID

- Citrix Cloud → Entra ID (conexión directa a Citrix Cloud como proveedor de SAML) → Federado a ADFS

- Citrix Cloud → Entra ID (conexión directa a Citrix Cloud como proveedor de SAML) → Federado a PingFederate

- Citrix Cloud → Entra ID (conexión directa a Citrix Cloud como proveedor de SAML) → Federado a Okta

¿Puedo obtener ayuda y asistencia de Citrix al depurar problemas de SAML si estoy usando una cadena de IDP?

Citrix Support y Citrix Engineering solo pueden depurar conexiones SAML directamente entre Citrix Cloud y el IDP SAML más próximo en la cadena.

Importante:

Citrix no es responsable de depurar problemas dentro de una cadena de IDP compleja anterior al proveedor SAML conectado directamente.

¿Debo evitar el encadenamiento de IDP si es posible?

Citrix recomienda conectar directamente su IDP SAML a Citrix Cloud, ya que esto reduce en gran medida la complejidad a la hora de configurar y depurar y minimiza las demoras en el inicio de sesión del usuario final, que pueden producirse mientras Citrix Cloud espera las respuestas de una cadena de IDP compleja. Pueden surgir muchos problemas con el SSO y el SLO cuando hay varios IDP encadenados, en particular cuando diferentes IDP usan distintos enlaces SAML dentro de la cadena de IDP. Un proveedor SAML conectado directamente siempre será más fácil de depurar y ofrecerá mayor rendimiento que otro que dependa de IDP precedentes.

¿Qué mecanismo de enlace SAML debería elegir?

El uso de HTTP POST o HTTP Redirect para SSO y SLO lo determinan los enlaces SAML que admita su IdP SAML. Si su proveedor de SAML admite varios mecanismos de enlace, Citrix recomienda elegir HTTP Post en lugar de HTTP Redirect como enlace SAML. No es necesario habilitar ambos mecanismos de enlace SAML en su proveedor de SAML si este admite ambos. Se recomienda elegir un único tipo de enlace SAML tanto para SSO como para SLO.

Compatibilidad con enlaces SAML

| Enlace SAML | Compatible con Citrix Cloud |

|---|---|

| HTTP POST | Recomendado |

| HTTP Redirect | Compatible |

| Enlace de artefactos SAML | No compatible |

| SOAP | No compatible |

Importante:

HTTP Post es el mecanismo de enlace recomendado para solicitudes SSO y SLO por dos motivos.

HTTP Post es más fácil de depurar cuando la obligación de firma está habilitada en ambos lados de las conexiones SAML, ya que el XML SAML contiene secciones fácilmente identificables que muestran la firma y el certificado usados. Es más fácil para los humanos ver y depurar esto que si estos datos de firma están incrustados dentro de un URI de redirección muy largo cuya URL deba decodificarse.

HTTP Redirect Los URI pueden crecer mucho y superar un umbral crítico, lo que luego provoca errores durante la autenticación SAML y puede causar fallos al iniciar o cerrar sesión. El tipo de enlace GET está limitado a un máximo de 2048 caracteres, menos la cantidad de caracteres en la ruta. El método POST no está limitado por el tamaño de la URL para enviar pares de nombre y valor.

Consideraciones sobre el cierre de sesión de SAML

Para la URL de cierre de sesión (SLO) del proveedor de identidades, decida el comportamiento de cierre de sesión SAML más apropiado para su organización en función de si la aplicación SAML que quiere conectar a Citrix Cloud se comparte también, o no, con otros proveedores de servicios (SP).

Citrix recomienda crear una nueva aplicación SAML dedicada dentro de su proveedor de SAML, que solo Workspace y Citrix Cloud usen. Si ha seguido una de las guías de configuración de aplicaciones SAML de Citrix y usa una aplicación SAML dedicada para Workspace y/o Citrix Cloud, entonces configurar una URL de cierre de sesión es siempre la opción correcta.

Opción 1 SLO configurado (recomendado): Los usuarios que cierran sesión en Workspace o Citrix Cloud también cierran sesión en el IDP de SAML conectado.

Importante:

Para que el SLO de SAML funcione, debe configurar ambos lados de la conexión SAML para que lo admitan. Citrix Cloud espera recibir una respuesta SLO de la aplicación SAML que indique que el cierre de sesión se realizó correctamente y que el usuario cerró la sesión del IDP de SAML. Asegúrese de que su aplicación SAML esté configurada para enviar la respuesta SLO a Citrix Cloud mediante este dispositivo de punto final de cierre de sesión SAML:

https://saml.cloud.com/saml/logout/callback.

O BIEN:

Opción 2 SLO no configurado: Si quiere que los usuarios permanezcan conectados a su aplicación SAML después de cerrar sesión en Workspace o Citrix Cloud, deje el campo URL de cierre de sesión vacío dentro de la conexión SAML de Citrix Cloud. Cuando un usuario final realice un cierre de sesión explícito en la interfaz de usuario de Workspace o Citrix Cloud, solo se cerrará la sesión del usuario en Workspace o Citrix Cloud. El usuario no cerrará la sesión del IDP de SAML y no se enviará ninguna solicitud SLO desde Citrix Cloud a la aplicación SAML.

Importante:

Esta configuración de conexión SAML sin una URL de cierre de sesión configurada solo se recomienda si la aplicación SAML conectada a Citrix Cloud se comparte con otros proveedores de servicios (SP) que no sean Citrix

Comportamiento de tiempo de espera por inactividad de la sesión en Workspace

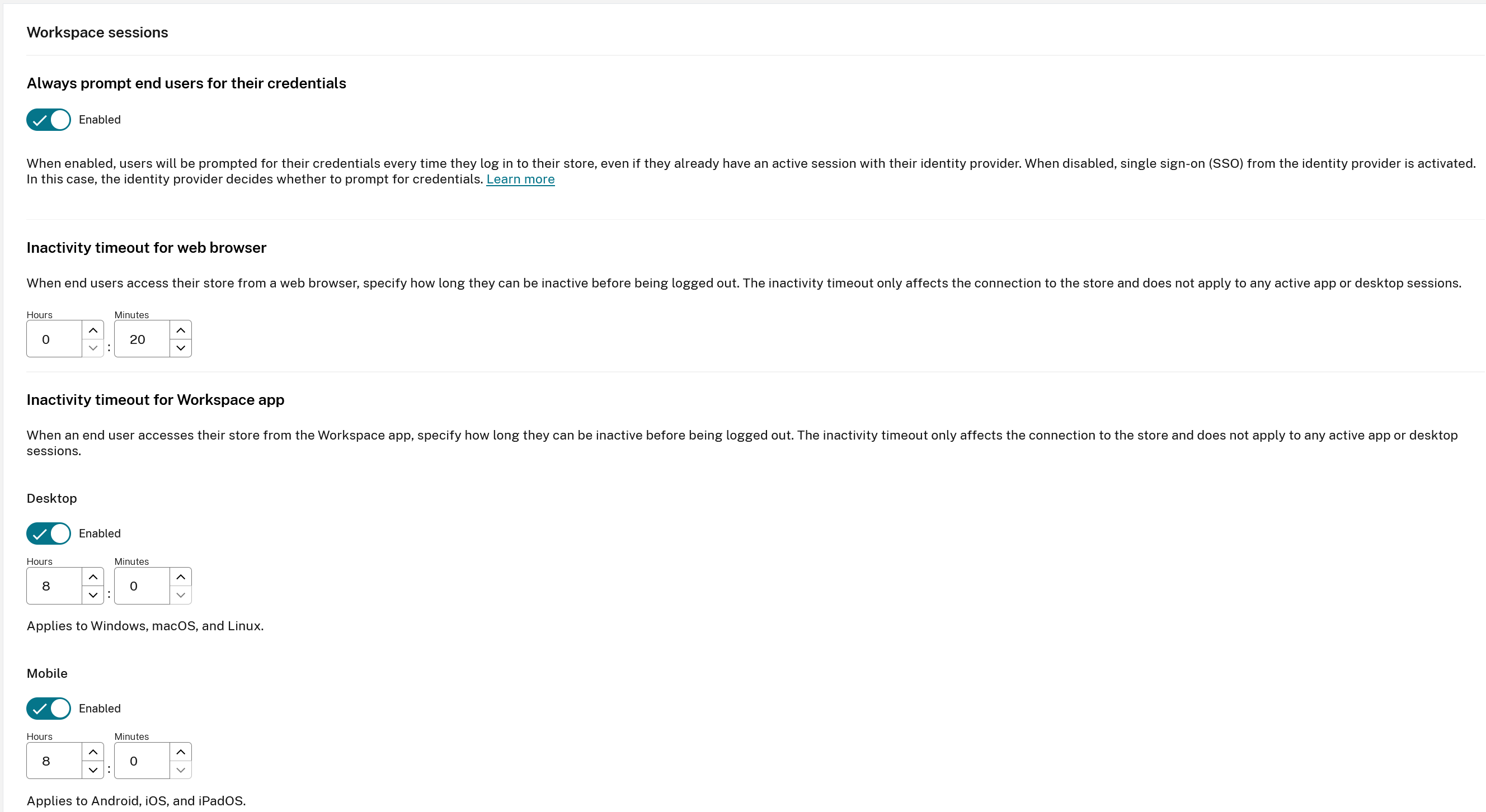

Cuando un usuario final no realiza ninguna acción en Workspace, el tiempo de espera por inactividad de la sesión desencadena el cierre de sesión en Workspace. El tiempo de espera por inactividad se define en Configuración de Workspace → Personalizar → Preferencias → Sesiones de Workspace.

El tiempo de espera por inactividad de Workspace no desencadena una solicitud de SLO para cerrar la sesión del usuario final del IdP de SAML. El tiempo de espera de sesión inactiva del IdP de SAML puede tener un valor diferente del que se establece dentro de Workspace. Se recomienda configurar ambos con la misma duración si es posible.

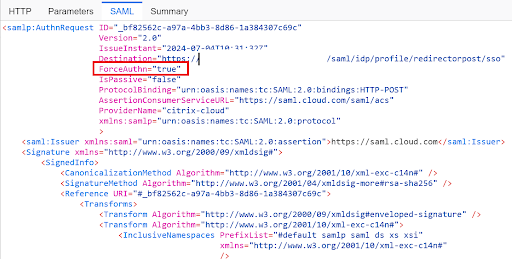

Establezca Solicitar siempre a los usuarios finales sus credenciales en Habilitado en Configuración de Workspace → Personalizar → Preferencias para garantizar que siempre se pida al usuario final que vuelva a autenticarse, incluso si todavía existe una sesión de proveedor SAML para el usuario.

Al establecer Solicitar siempre a los usuarios finales sus credenciales en Habilitado también establece ForceAuthn en True dentro de la solicitud SAML.

Solución de problemas

Errores de atributos

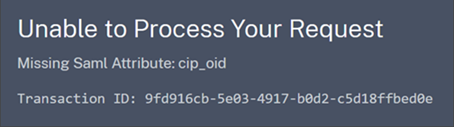

Es posible que se produzcan errores de atributos en cualquiera de estas condiciones:

- Los atributos obligatorios de su configuración de SAML no están codificados correctamente.

- Los atributos

cip_sidycip_upnfaltan en la aserción SAML. - Los atributos

cip_sidocip_oidfaltan en la aserción SAML y Citrix Cloud no puede recuperarlos de Active Directory debido a un problema de conectividad.

Cuando se produce un error de atributo, Citrix Cloud muestra un mensaje de error que incluye los atributos correspondientes.

Para resolver este tipo de error:

-

Asegúrese de que su proveedor SAML envía los atributos necesarios con la codificación correcta, tal y como se muestra en la tabla siguiente. Como mínimo, se debe incluir el atributo SID o UPN.

Atributo Codificación Si son necesarias cip_email Debe estar en formato de cadena ( usuario@dominio)cip_oid Debe estar en formato Base64 o String cip_sid Debe estar en formato Base64 o String Sí, si no se utiliza cip_upncip_upn Debe tener formato de cadena ( usuario@dominio)Sí, si no se usa cip_sid -

Verifique que los Cloud Connectors estén conectados y en buen estado para que Citrix Cloud pueda obtener los atributos faltantes que necesite. Para obtener más información, consulte Comprobaciones avanzadas de estado de Cloud Connector.

Errores inesperados

Es posible que Citrix Cloud experimente un error inesperado cuando:

- Un usuario inicia una solicitud SAML mediante un flujo iniciado por IdP. Por ejemplo, la solicitud se realiza seleccionando un mosaico a través del portal de aplicaciones del proveedor de identidad en lugar de navegar directamente a la URL del espacio de trabajo (

customer.cloud.com). - El certificado SAML no es válido o ha caducado.

- El contexto de autenticación no es válido.

- La aserción SAML y la firma de respuesta no coinciden.

Cuando se produce este error, Citrix Cloud muestra un mensaje de error genérico.

Si este error se produce al ir a Citrix Cloud a través del portal de aplicaciones de un proveedor de identidades, puede usar la siguiente solución temporal:

- Cree una aplicación de marcadores en el portal de aplicaciones del proveedor de identidad que haga referencia a la URL de su espacio de trabajo (por ejemplo,

https://customer.cloud.com). - Asigne usuarios tanto a la aplicación SAML como a la aplicación de marcador.

- Cambie la configuración de visibilidad de la aplicación SAML y la aplicación de marcador, de manera que la aplicación de marcador sea visible y la aplicación SAML esté oculta en el portal de aplicaciones.

- Inhabilite el parámetro Sesiones de proveedores de identidad federada en Configuración de Workspace para quitar solicitudes de contraseña adicionales. Para obtener instrucciones, consulte Sesiones de proveedores de identidad federada en la documentación del producto Citrix Workspace.

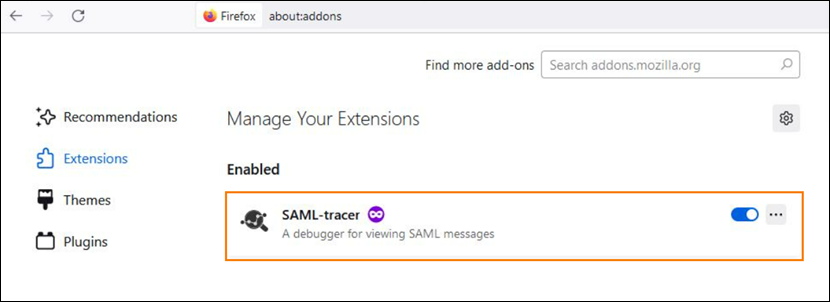

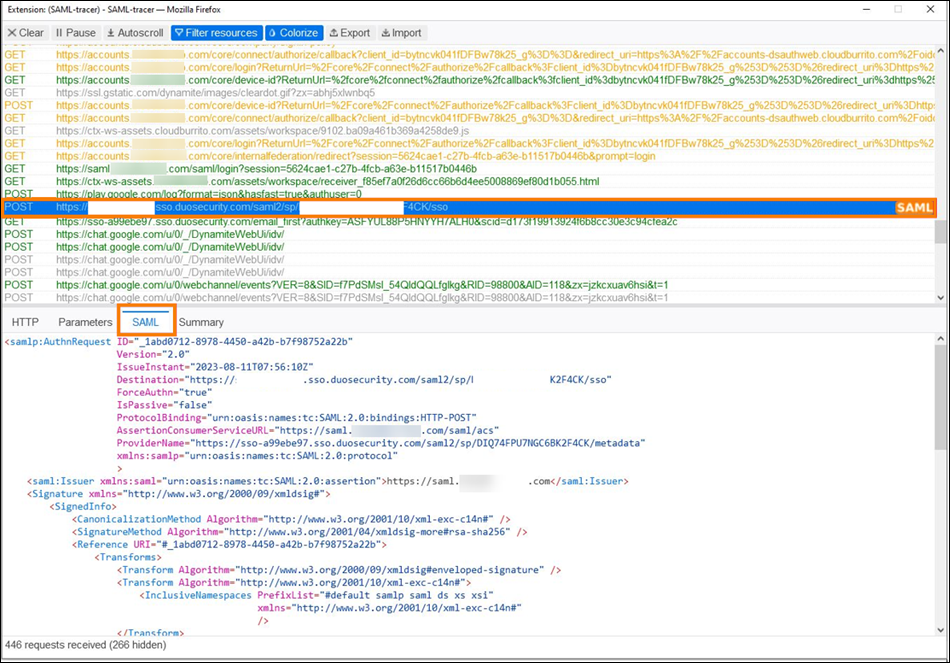

Recomendaciones para la depuración de errores

Citrix recomienda usar la extensión de explorador web SAML-tracer para todas las depuraciones de SAML. Esta extensión está disponible para los exploradores web más comunes. La extensión decodifica solicitudes y respuestas codificadas en Base64 en XML SAML, lo que las hace legibles para las personas.

Esta herramienta le permite, como administrador, comprobar el valor de los atributos SAML que se envían al usuario y buscar la presencia de firmas en solicitudes y respuestas de SAML. En caso de que necesite ayuda con un problema relacionado con SAML, Citrix Support solicita el archivo SAML-tracer para comprender el problema y resolver su caso de asistencia.

Más información

- Documentos de Microsoft: Tutorial: Integración del inicio de sesión único (SSO) de Azure Active Directory con Citrix Cloud SAML SSO

- SAML con Active Directory Federated Services (ADFS): Configurar la autenticación SAML en Citrix Cloud mediante ADFS.

- Citrix Tech Zone: Tech Insight: Authentication - SAML

En este artículo

- Acerca de este artículo

- Proveedores de SAML compatibles

- Compatibilidad con identificadores de entidad con ámbito

- Requisitos previos

- Autentificación de administrador con SAML 2.0

- Descripción general de las tareas para configurar una nueva conexión SAML

- Descripción general de las tareas para utilizar una conexión SAML existente para los administradores de Citrix Cloud

- Crear y asignar atributos SAML personalizados

- Configurar la URL de inicio de sesión de los administradores

- Configurar los metadatos del proveedor SAML

- Agregar administradores a Citrix Cloud desde AD

- Habilitar la autenticación con SAML para espacios de trabajo

- Clonar una conexión SAML existente dentro de administración de acceso e identidad

- SSO iniciado por el proveedor de servicios frente a SSO iniciado por el proveedor de identidades

- Conexión directa del proveedor SAML a Citrix Cloud frente a encadenamiento de IDP

- ¿Qué mecanismo de enlace SAML debería elegir?

- Consideraciones sobre el cierre de sesión de SAML

- Comportamiento de tiempo de espera por inactividad de la sesión en Workspace

- Solución de problemas

- Más información