Guide de déploiement de zone privée DNS de Citrix ADC pour Azure

Introduction

Citrix ADC, anciennement connu sous le nom de NetScaler, est un produit de classe mondiale dans l’espace de contrôleur de mise à disposition d’applications (ADC) avec la capacité éprouvée d’équilibrer la charge, de gérer le trafic global, de compression et de sécuriser les applications.

Azure DNS est un service sur l’infrastructure Microsoft Azure pour héberger des domaines DNS et fournir la résolution de noms.

Azure DNS Private Zones est un service axé sur la résolution des noms de domaine dans un réseau privé. Avec Private Zones, les clients peuvent utiliser leurs propres noms de domaine personnalisés plutôt que les noms fournis par Azure disponibles aujourd’hui.

Généralités sur Azure DNS

Le système de noms de domaine, ou DNS, est responsable de la traduction (ou de la résolution) d’un nom de service à son adresse IP. Service d’hébergement pour les domaines DNS, Azure DNS fournit la résolution de noms à l’aide de l’infrastructure Microsoft Azure. Outre la prise en charge des domaines DNS orientés vers Internet, Azure DNS prend désormais en charge les domaines DNS privés.

Azure DNS fournit un service DNS fiable et sécurisé pour gérer et résoudre les noms de domaine dans un réseau virtuel sans avoir besoin d’une solution DNS personnalisée. En utilisant des zones DNS privées, vous pouvez utiliser vos propres noms de domaine personnalisés plutôt que les noms fournis par Azure disponibles aujourd’hui. L’utilisation de noms de domaine personnalisés vous aide à adapter votre architecture de réseau virtuel au mieux aux besoins de votre organisation. Il fournit la résolution de noms pour les machines virtuelles (VM) au sein d’un réseau virtuel et entre les réseaux virtuels. En outre, les clients peuvent configurer des noms de zones avec une vue à horizon divisé, ce qui permet à une zone DNS privée et publique de partager un nom.

Pourquoi Citrix GSLB pour Azure DNS zone privée ?

Dans le monde d’aujourd’hui, les entreprises souhaitent faire passer leurs charges de travail du cloud local au cloud Azure. La transition vers le cloud leur permet de tirer parti du temps de mise sur le marché, des dépenses en capital et des prix, de la facilité de déploiement et de la sécurité. Le service de zone privée Azure DNS fournit une proposition unique pour les entreprises qui transitent une partie de leurs charges de travail vers le cloud Azure. Ces entreprises peuvent créer leur nom DNS privé, qu’elles possédaient pendant des années dans des déploiements sur site, lorsqu’elles utilisent le service de zone privée. Avec ce modèle hybride de serveurs d’applications intranet dans le cloud Azure connectés via des tunnels VPN sécurisés, le seul défi est de savoir comment un utilisateur peut avoir un accès transparent à ces applications intranet. Citrix ADC résout ce cas d’utilisation unique avec sa fonctionnalité d’équilibrage de charge globale, qui achemine le trafic d’application vers les charges de travail/serveurs distribués les plus optimales, sur site ou sur le cloud Azure, et fournit l’état d’intégrité du serveur d’applications.

Cas d’utilisation

Les utilisateurs du réseau sur site et de différents réseaux virtuels Azure doivent pouvoir se connecter aux serveurs les plus optimaux d’un réseau interne pour accéder au contenu requis. Cela garantit que l’application est toujours disponible, le coût optimisé et l’expérience utilisateur est bonne. La gestion privée du trafic (PTM) Azure est la principale exigence ici. Azure PTM garantit que les requêtes DNS des utilisateurs se résolvent à une adresse IP privée appropriée du serveur d’applications.

Solution de cas d’utilisation

Citrix ADC inclut la fonctionnalité d’équilibrage de charge serveur global (GSLB), qui peut aider à répondre à la demande Azure PTM. GSLB agit comme un serveur DNS, qui obtient les requêtes DNS et résout la requête DNS en une adresse IP appropriée pour fournir :

- Basculement DNS transparent

- Migration progressive de locaux vers le cloud

- A/B Test d’une nouvelle fonctionnalité

Parmi les nombreuses méthodes d’équilibrage de charge prises en charge, les méthodes suivantes peuvent être utiles dans cette solution :

- Round Robin

-

Proximité statique (sélection de serveur basée sur l’emplacement) : Il peut être déployé de deux façons

- GSLB basé sur le sous-réseau client EDNS (ECS) sur Citrix ADC

- Déployer un redirecteur DNS pour chaque réseau virtuel

Topologie

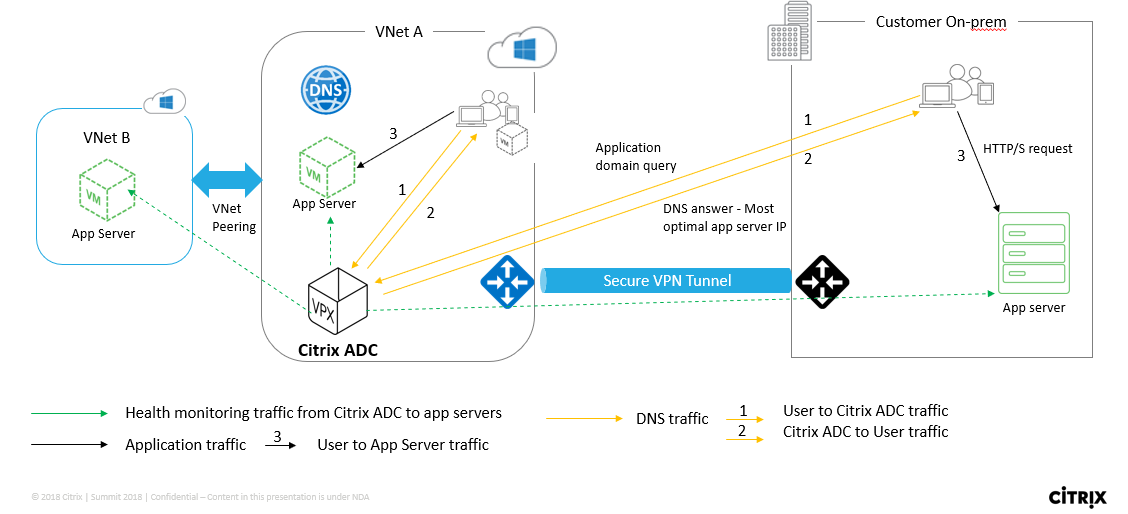

- Le déploiement Citrix ADC GSLB pour la zone DNS privée Azure semble logiquement illustré à la Figure 1.

- Un utilisateur peut accéder à n’importe quel serveur d’applications sur Azure ou sur site basé sur Citrix ADC GSLB méthode d’équilibrage de charge dans une zone DNS privée Azure

- Tout le trafic entre le réseau virtuel sur site et Azure est via un tunnel VPN sécurisé uniquement

- Le trafic d’application, le trafic DNS et le trafic de surveillance sont affichés dans la topologie précédente.

- Selon la redondance requise, Citrix ADC et le redirecteur DNS peuvent être déployés dans les réseaux virtuels et les datacenters. Pour des raisons de simplicité, un seul Citrix ADC est affiché ici, mais nous recommandons au moins un ensemble de redirecteurs ADC et DNS Citrix pour la région Azure.

- Toutes les requêtes DNS utilisateur vont d’abord au redirecteur DNS qui a des règles définies pour transférer les requêtes vers le serveur DNS approprié.

Configuration de Citrix ADC pour Azure DNS Private Zone

Produits et Versions testés

| Produit | Version |

|---|---|

| Azure | Abonnement Cloud |

| Citrix ADC VPX | BYOL (Apportez votre propre licence) |

Remarque : le déploiement est testé et reste le même avec Citrix ADC version 12.0 et supérieure.

Prérequis et notes de configuration

Voici les conditions préalables générales et la configuration testée pour ce guide. Veuillez effectuer une vérification croisée avant de configurer Citrix ADC :

- Compte portail Microsoft Azure avec un abonnement valide

- Assurez la connectivité (Secure VPN Tunnel) entre le cloud sur site et Azure. Pour configurer un tunnel VPN sécurisé dans Azure, voir Étape par étape : Configuration d’une passerelle VPN de site à site entre Azure et sur site

Description de la solution

Supposons que le client souhaite héberger une application Azure DNS zone privée (rr.ptm.mysite.net) qui s’exécute sur HTTPS et est déployée sur Azure et sur site avec un accès intranet basé sur la méthode d’équilibrage de charge GSLB round robin. Pour réaliser ce déploiement en activant la zone DNS privée de GSLB pour Azure avec Citrix ADC se compose de deux parties : la configuration de l’appliance Azure, sur site et Citrix ADC.

Partie 1 : Configuration d’Azure, installation locale

Comme indiqué dans Topologie, configurez Azure Virtual Network (vNet A, vNet B dans ce cas) et la configuration locale.

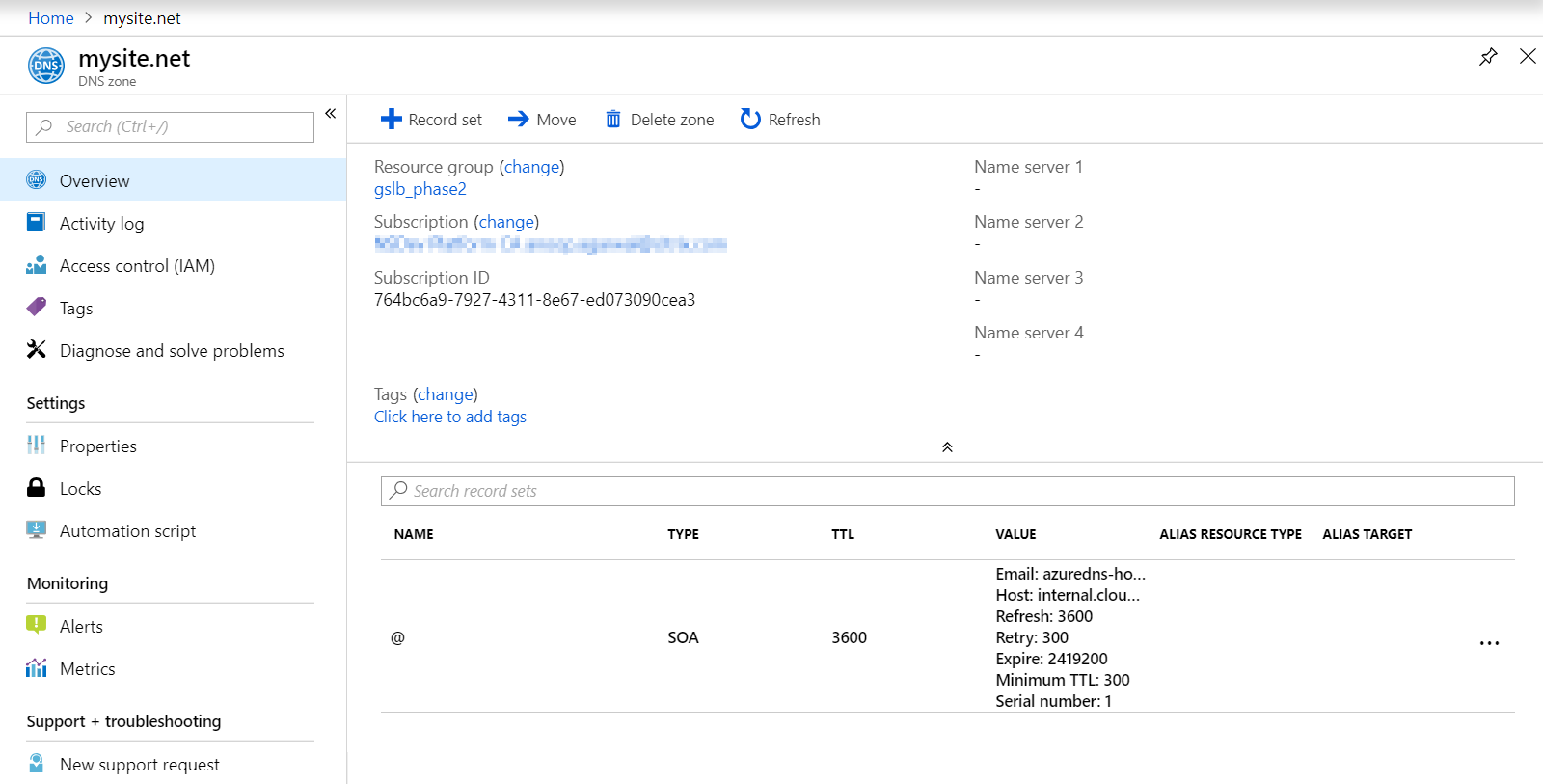

Étape 1 : Créer une zone DNS privée Azure avec nom de domaine (mysite.net)

Étape 2 : Créer deux réseaux virtuels (vNet A, vNet B) dans le modèle Hub et Spoke dans une région Azure

Étape 3 : Déployer App Server, DNS Forwarder, client Windows 10 Pro, Citrix ADC dans vNet A

Étape 4 : Déployer App Server et déployer un redirecteur DNS si des clients se trouvent dans vNet B

Étape 5 : Déployer le serveur d’applications, le redirecteur DNS et le client professionnel Windows 10 sur site

Zone DNS privée Azure

Connectez-vous au portail Azure et sélectionnez ou créez un tableau de bord. Maintenant, cliquez sur créer une ressource et recherchez la zone DNS pour en créer une (mysite.net dans ce cas) comme indiqué dans l’image suivante.

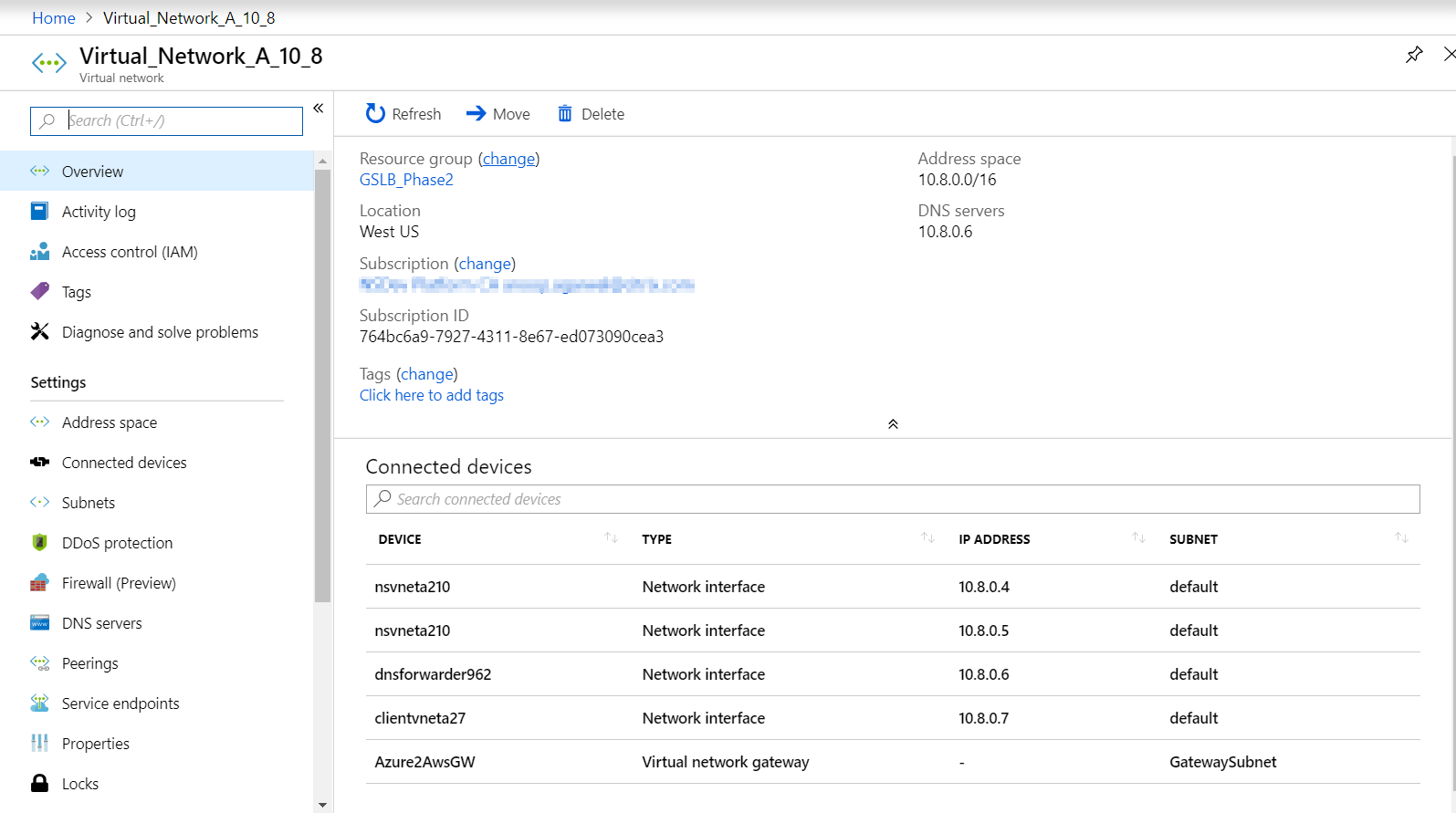

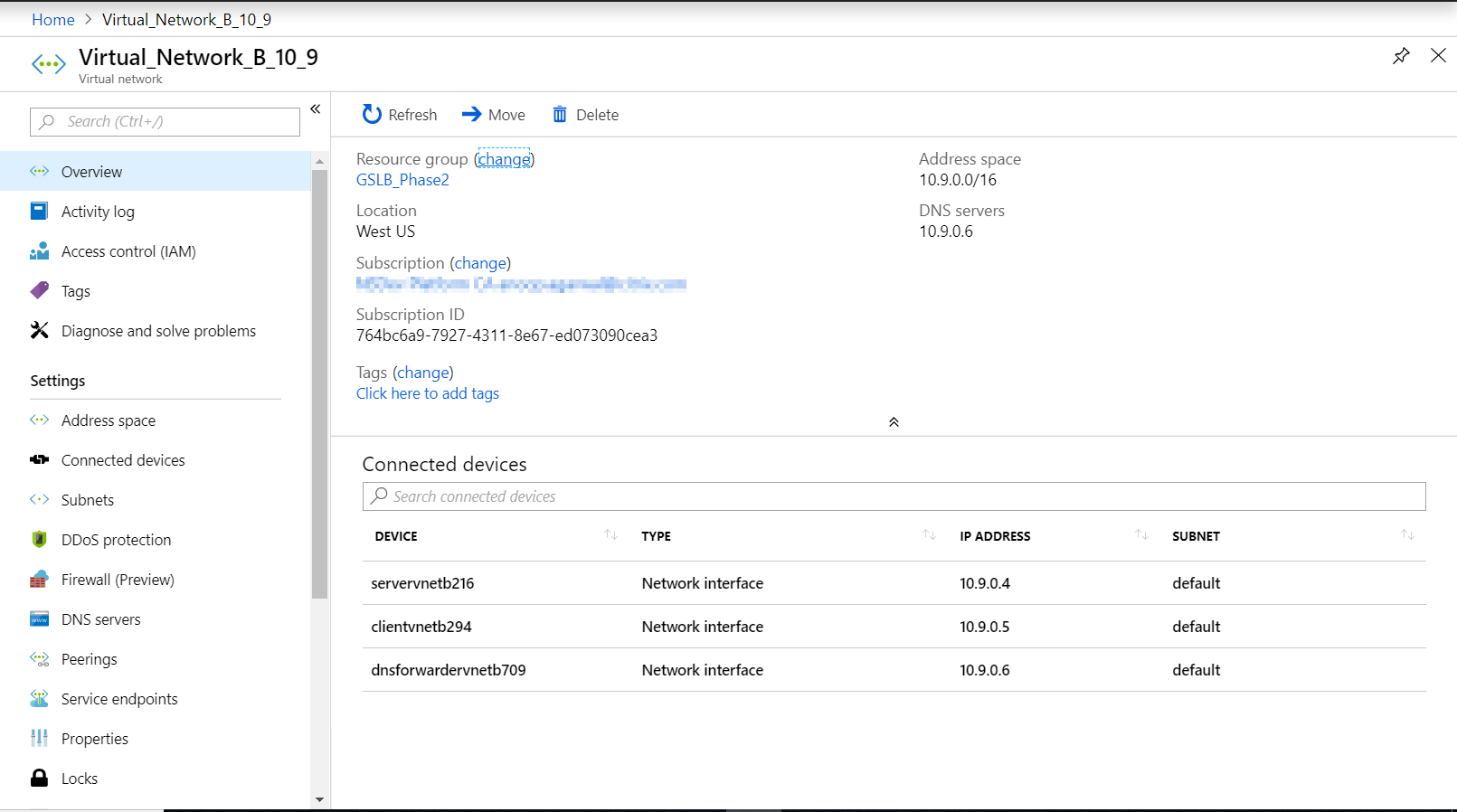

Réseaux virtuels Azure (vNet A, vNet B) dans le modèle Hub et en étoile

Sélectionnez le même tableau de bord et cliquez sur créer une ressource et recherchez des réseaux virtuels pour créer deux réseaux virtuels à savoir VNet A, VNet B dans la même région et les homologues pour former un modèle Hub and Spoke comme indiqué dans l’image suivante. Consultez Implémentation d’une topologie de réseau en étoile dans Azure pour plus d’informations sur la configuration d’une topologie en étoile.

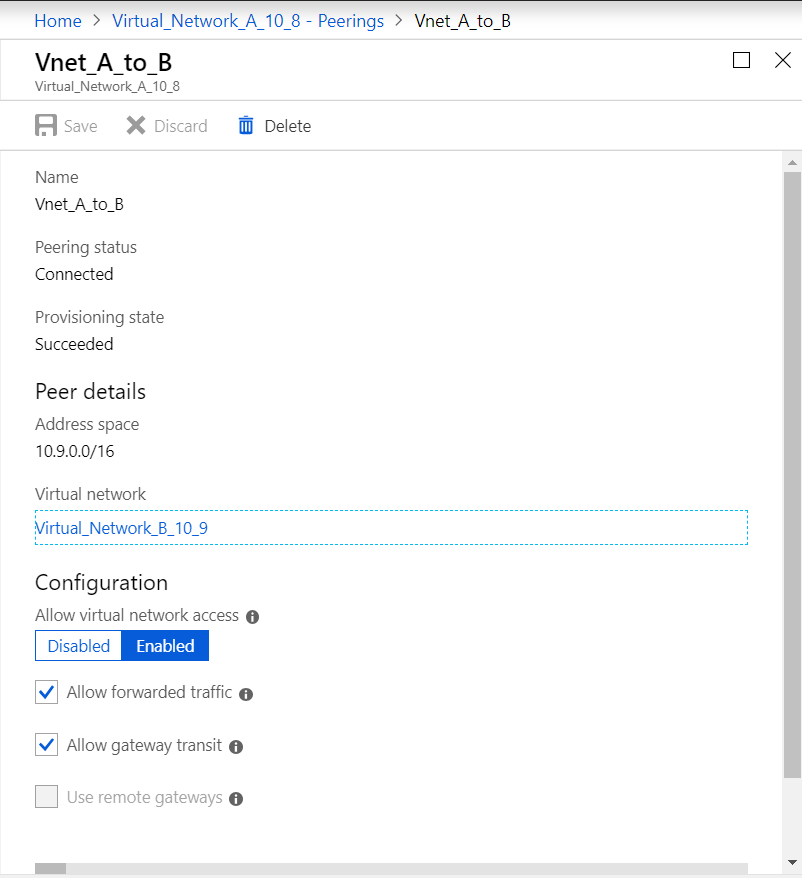

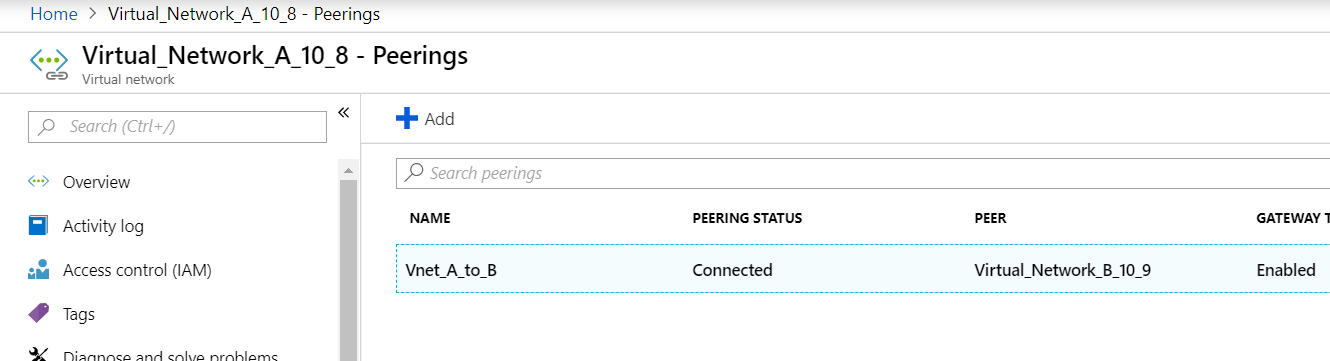

Appairage VNet A vers VNet B

Pour homologue vNet A et vNet B cliquez sur Appairages dans le menu des paramètres de vNet A et vNet B homologue, activez Autoriser le trafic transféré et Autoriser le transit de passerelle comme indiqué dans l’image suivante.

Après avoir réussi l’appairage, vous voyez comme indiqué dans l’image suivante :

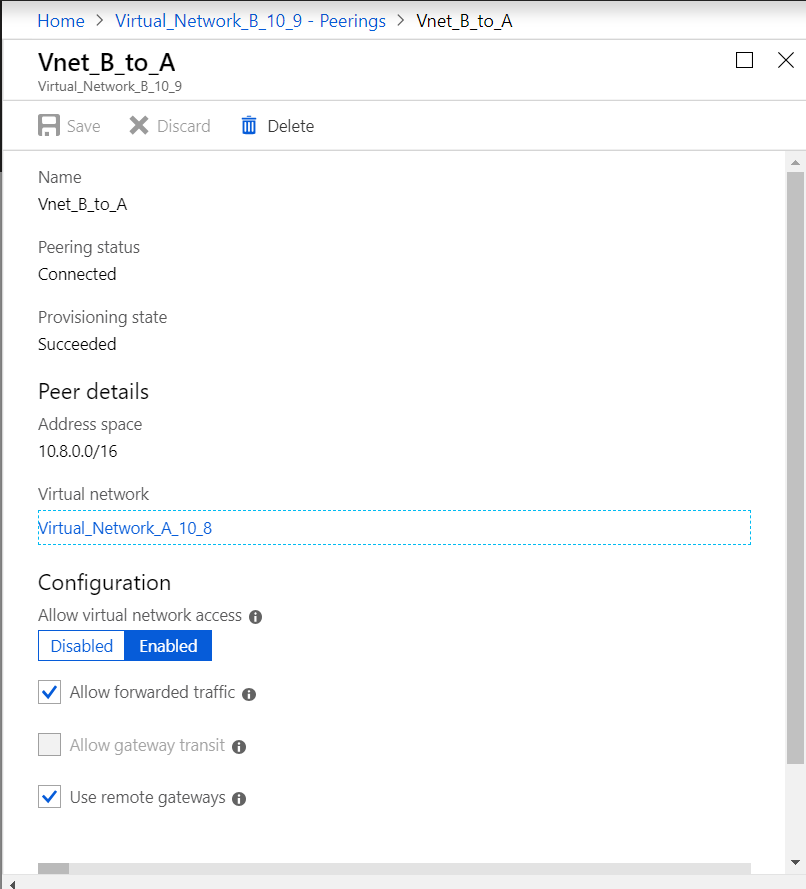

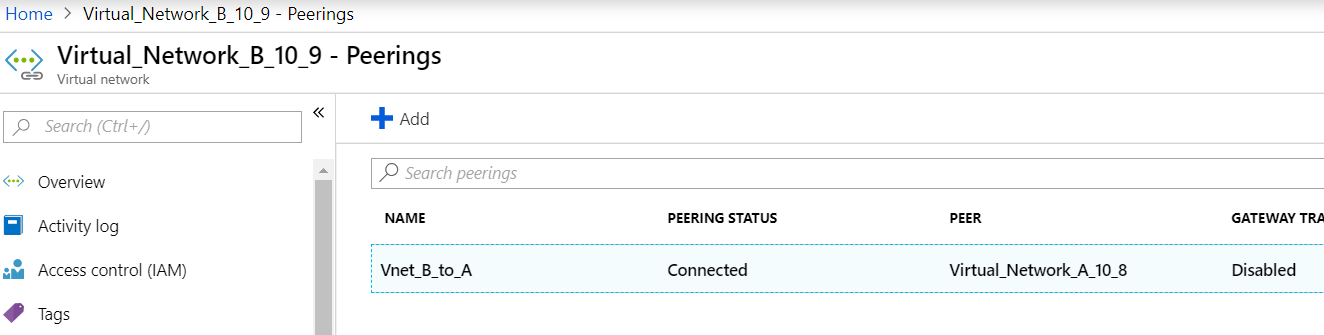

Appairage VNet B vers VNet A

Pour homologue vNet B et vNet A cliquez sur Appairages dans le menu des paramètres de vNet B et vNet A homologue, activez Autoriser le trafic transféré et Utiliser les passerelles distantes comme indiqué dans l’image suivante.

Après avoir réussi l’appairage, vous voyez comme indiqué dans l’image suivante :

Déployer App Server, DNS Forwarder, client Windows 10 Pro, Citrix ADC dans le vNet A

Nous discutons brièvement du serveur d’applications, du redirecteur DNS, du client Windows 10 pro et de Citrix ADC sur vNet A. Sélectionnez le même tableau de bord, cliquez sur créer une ressource, recherchez les instances respectives et attribuez une adresse IP à partir du sous-réseau vNet A

Serveur d’applications

Le serveur d’applications n’est rien d’autre que le serveur Web (serveur HTTP) où un serveur Ubuntu 16.04 est déployé en tant qu’instance sur Azure ou sur site VM et exécute une commande CLI : sudo apt install apache2 pour le faire en tant que serveur web

Client Windows 10 Pro

Lancez l’instance pro Windows 10 en tant que machine client sur vNet A et sur site aussi.

Citrix ADC

Citrix ADC complète la zone privée Azure DNA par un contrôle d’intégrité et des analyses de Citrix MAS. Lancez un Citrix ADC à partir d’Azure Marketplace en fonction de vos besoins. Ici, nous avons utilisé Citrix ADC (BYOL) pour ce déploiement. Veuillez vous référer à l’URL ci-dessous pour des étapes détaillées sur Comment déployer Citrix ADC sur Microsoft Azure. Après le déploiement, utilisez Citrix ADC IP pour configurer Citrix ADC GSLB. Reportez-vous à la section Déployer une instance NetScaler VPX sur Microsoft Azure

Redirecteur DNS

Il est utilisé pour transférer les demandes client des domaines hébergés liés à Citrix ADC GSLB (ADNS IP) .Lancez un serveur Ubuntu 16.04 en tant qu’instance Linux (serveur Ubuntu 16.04) et reportez-vous ci-dessous URL sur la façon de le configurer en tant que redirecteur DNS.

Remarque : Pour la méthode d’équilibrage de charge Round Robin GSLB, un redirecteur DNS pour la région Azure est suffisant, mais pour la proximité statique, nous avons besoin d’un redirecteur DNS par réseau virtuel.

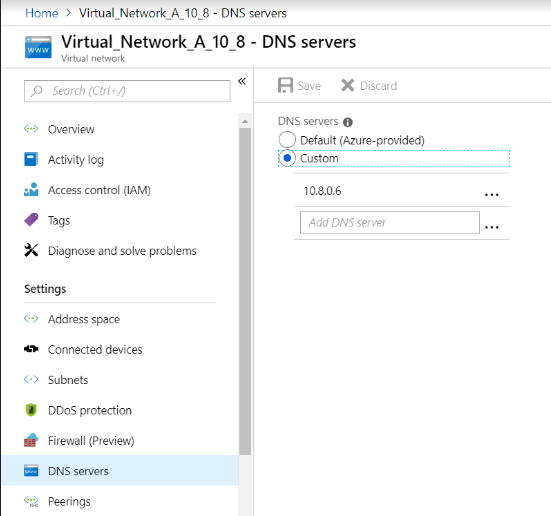

Après avoir déployé redirecteur, modifiez les paramètres du serveur DNS du réseau virtuel A de la valeur par défaut à personnalisée avec l’adresse IP du redirecteur DNS vNet A comme indiqué dans l’image suivante, puis modifiez le fichier named.conf.options dans le redirecteur DNS vNet A pour ajouter des règles de transfert pour le domaine (mysite.net) et (ptm.mysite.net) à l’adresse IP ADNS de Citrix ADC GSLB. Maintenant, redémarrez le redirecteur DNS pour refléter les modifications apportées dans le fichier named.conf.options.

Paramètres du redirecteur DNS VNet A

zone "mysite.net" {

type forward;

forwarders { 168.63.129.16; };

};

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

}; > **Remarque :** Pour l'adresse IP de zone de domaine (« mysite.net »), utilisez l'adresse IP DNS de votre région Azure. Pour l'adresse IP de zone de sous-domaine (« ptm.mysite.net »), utilisez toutes les adresses IP ADNS de vos instances GSLB.

Déployer App Server et déployer un redirecteur DNS si des clients se trouvent dans le vNet B

Maintenant, pour Virtual Network B, sélectionnez le même tableau de bord, cliquez sur créer une ressource, puis recherchez les instances respectives et affectez une adresse IP à partir du sous-réseau VNet B. Lancez le serveur d’applications et le redirecteur DNS s’il existe un équilibrage de charge GSLB de proximité statique similaire au vNet A.

Modifiez les paramètres du redirecteur DNS VNet Bnamed.conf.options comme illustré :

VNet B DNS Forwarder Settings:

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

};

Déployer le serveur d’applications, le redirecteur DNS et le client professionnel Windows 10 sur site

Maintenant, sur site, lancez les machines virtuelles sur le nu et apportez le serveur d’applications, le redirecteur DNS et le client professionnel Windows 10 similaire à VNet A.

Modifiez les paramètres du redirecteur DNS local dans le,named.conf.options comme illustré dans l’exemple suivant.

Paramètres du redirecteur DNS local

zone "mysite.net" {

type forward;

forwarders { 10.8.0.6; };

};

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

};

Ici,mysite.net nous avons donné l’adresse IP du redirecteur DNS de vNet A au lieu de l’adresse IP du serveur de zone DNS privée Azure car il s’agit d’une adresse IP spéciale non accessible à partir de locaux. Par conséquent, cette modification est nécessaire dans le paramètre de redirecteur DNS de local.

Partie 2 : Configuration de Citrix ADC

Comme indiqué dans Topologie, déployer Citrix ADC sur le réseau virtuel Azure (vNet A dans ce cas) et y accéder via l’interface graphique de Citrix ADC.

Configuration de Citrix ADC GSLB

Étape 1 : Créer un service ADNS Étape 2 : Créer des sites — local et distant Étape 3 : Créer des services pour les serveurs virtuels locaux Étape 4 : Créer des serveurs virtuels pour les services GSLB

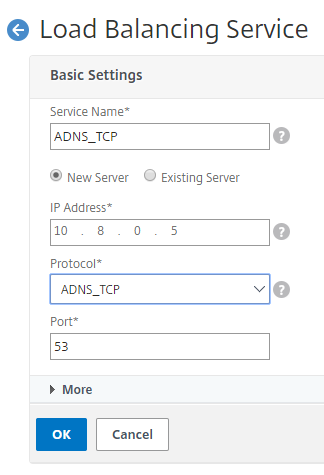

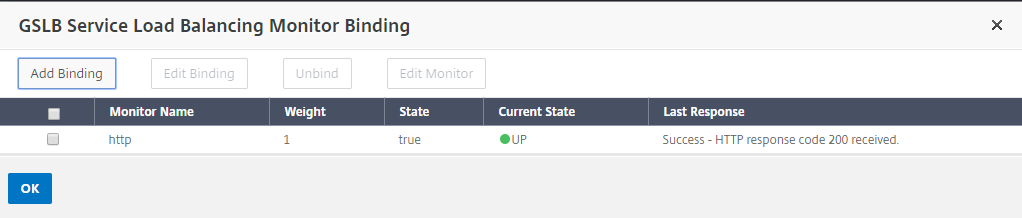

Ajouter un service ADNS

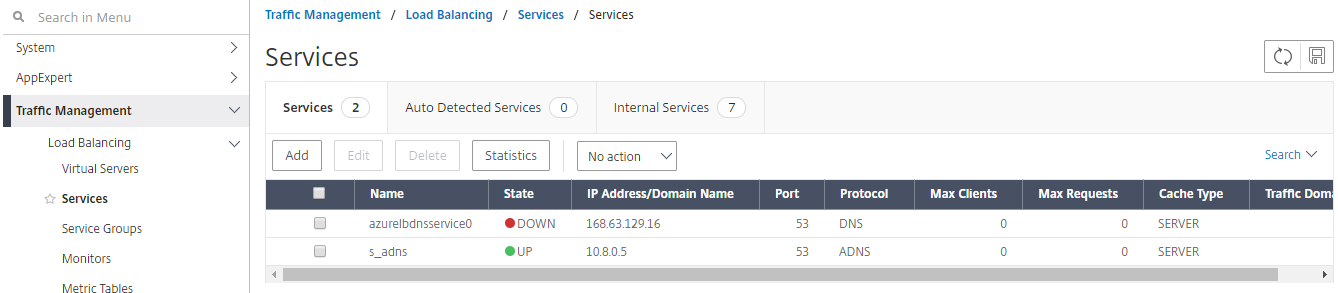

Connectez-vous à l’interface graphique de Citrix ADC. Sous l’onglet Configuration , accédez à Gestion du trafic > Équilibrage de charge > Services . Ajoutez un service. Il est recommandé de configurer le service ADNS à la fois dans TCP et UDP comme indiqué ici :

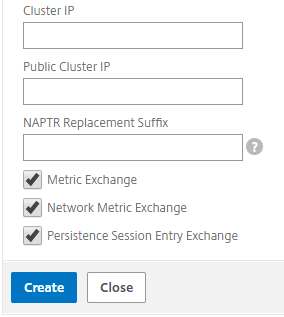

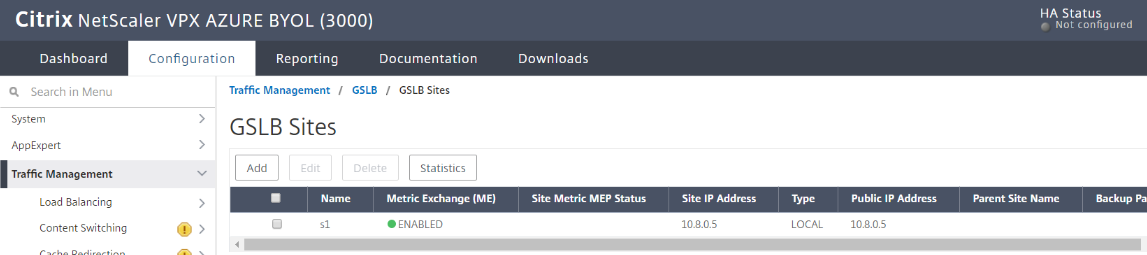

Ajouter des sites GSLB

Ajoutez des sites locaux et distants entre lesquels GSLB sera configuré. Sous l’onglet Configuration , accédez à Gestion du trafic > GSLB > Sites GSLB . Ajoutez un site comme indiqué ici et répétez la même procédure pour d’autres sites.

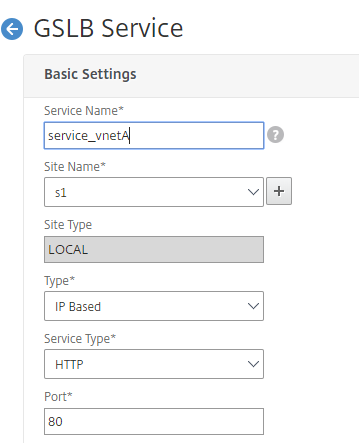

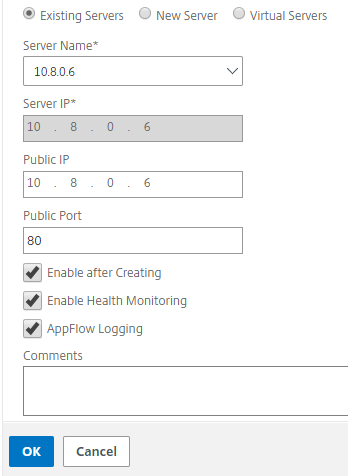

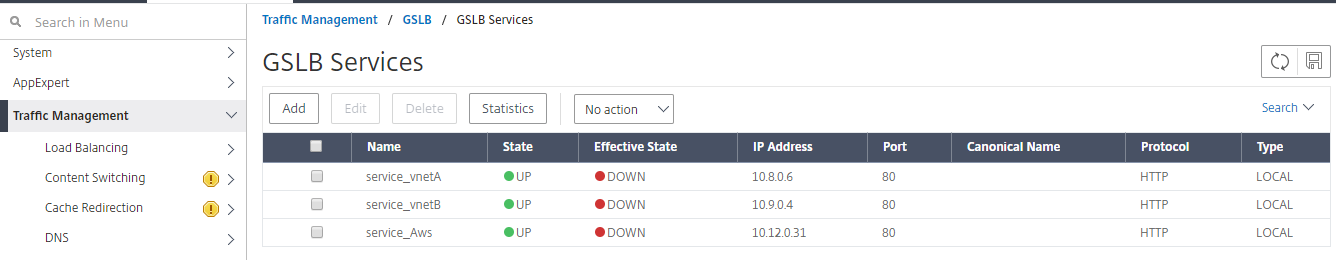

Ajouter des services GSLB

Ajoutez des services GSLB pour les serveurs virtuels locaux et distants qui équilibrent la charge des serveurs App. Sous l’onglet Configuration , accédez à Gestion du trafic > GSLB > Services GSLB . Ajoutez les services comme illustré dans les exemples suivants. Lier le moniteur HTTP pour vérifier l’état du serveur.

Après avoir créé le service, allez dans l’onglet Paramètres avancés du service GSLB et ajoutez l’onglet Monitors pour lier le service GSLB à un moniteur HTTP afin d’afficher l’état du service

Une fois que vous avez lié le moniteur HTTP, l’état des services est UP comme indiqué ici :

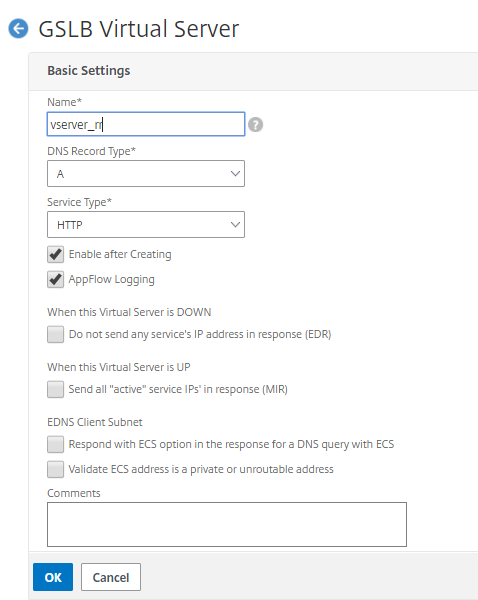

Ajouter un serveur virtuel GSLB

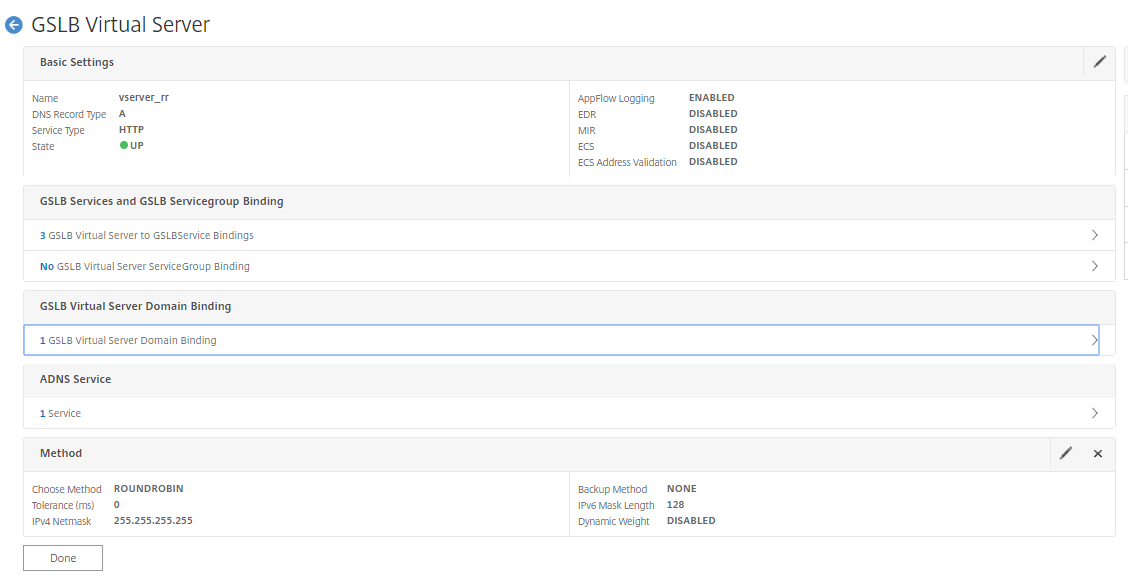

Ajoutez un serveur virtuel GSLB via lequel les services GSLB alias des serveurs d’applications sont accessibles. Sous l’onglet Configuration , accédez à Gestion du trafic > GSLB > Serveurs virtuels GSLB . Ajoutez les serveurs virtuels comme indiqué dans l’exemple suivant. Liez les services GSLB et le nom de domaine.

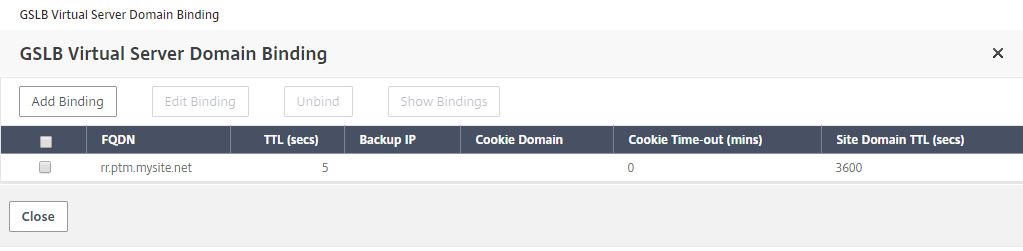

Après avoir créé le serveur virtuel GSLB et sélectionné la méthode d’équilibrage de charge appropriée (Round Robin dans ce cas), lier les services et les domaines GSLB pour terminer l’étape

Accédez à l’onglet Paramètres avancés à l’intérieur du serveur virtuel et ajoutez l’onglet Domaines pour lier un domaine

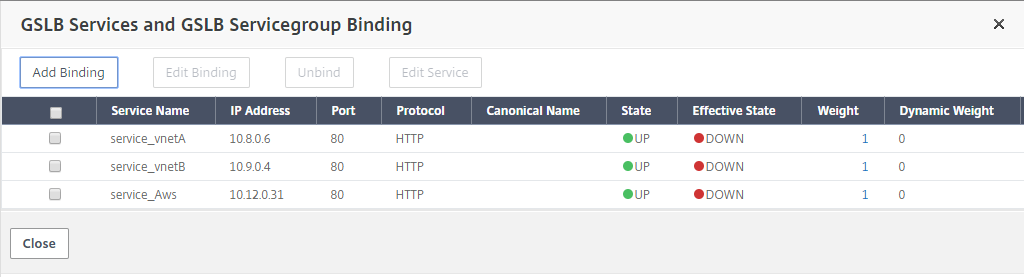

Allez dans Avancé > Services et cliquez sur la flèche pour lier un service GSLB et lier les trois services (vNet A, vNet B, local) au serveur virtuel

Après avoir lié les services GSLB et le domaine au serveur virtuel, il apparaît comme illustré ici :

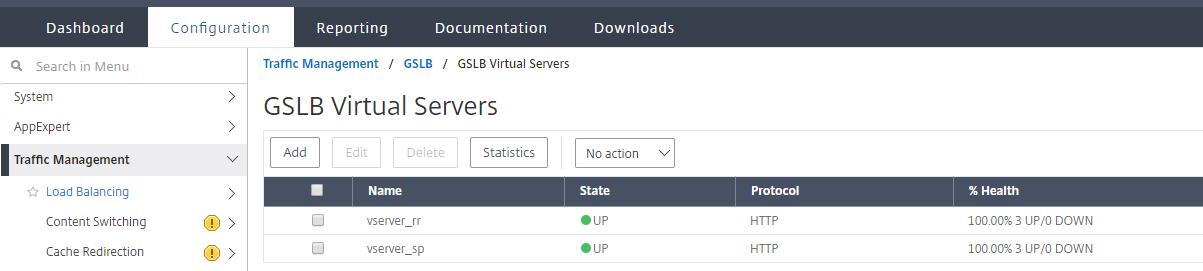

Vérifiez si le serveur virtuel GSLB est en place et 100% sain. Lorsque le moniteur montre que le serveur est en état de fonctionnement, cela signifie que les sites sont synchronisés et que les services principaux sont disponibles.

Pour tester le déploiement, accédez maintenant à l’URLrr.ptm.mysite.net du domaine à partir d’une machine cliente Cloud ou d’une machine cliente locale. Supposons qu’il y ait accès à partir de la machine cliente Windows cloud, voir que même sur site serveur d’applications est accessible dans une zone DNS privée sans aucun besoin de solutions DNS tierces ou personnalisées.

Conclusion

Citrix ADC, la solution de distribution d’applications leader, est le mieux adapté pour fournir des fonctionnalités d’équilibrage de charge et de GSLB pour la zone privée Azure DNS. En s’abonnant à Azure DNS Private Zone, l’entreprise peut compter sur la puissance et l’intelligence de Citrix ADC Global Server Load Balancing (GSLB) pour distribuer le trafic intranet entre les charges de travail situées dans plusieurs géographies et entre les centres de données, connectés via des tunnels VPN sécurisés. Cette collaboration garantit aux entreprises un accès transparent à une partie de leur charge de travail qu’elles souhaitent transférer vers le cloud public Azure.