Guide de déploiement Citrix ADC VPX sur Azure - Autoscale

Contributeurs

Auteur : Blake Schindler, architecte de solutions

Vue d’ensemble

Citrix ADC est une solution de mise à disposition d’applications et d’équilibrage de charge qui fournit une expérience utilisateur de haute qualité pour les applications Web, traditionnelles et natives du cloud, quel que soit l’endroit où elles sont hébergées. Il est disponible dans une grande variété de formats et d’options de déploiement sans enfermer les utilisateurs dans une configuration ou un cloud unique. Les licences de capacité groupées permettent de déplacer la capacité entre les déploiements cloud.

En tant que leader incontesté de la fourniture de services et d’applications, Citrix ADC est déployé sur des milliers de réseaux à travers le monde pour optimiser, sécuriser et contrôler la fourniture de tous les services d’entreprise et de cloud. Déployé directement devant les serveurs Web et de base de données, Citrix ADC combine l’équilibrage de charge et la commutation de contenu à haut débit, la compression HTTP, la mise en cache du contenu, l’accélération SSL, la visibilité du flux d’applications et un puissant pare-feu applicatif dans une plate-forme intégrée et facile à utiliser. Il est beaucoup plus simple de respecter les SLA grâce à une surveillance de bout en bout qui transforme les données réseau en Business Intelligence exploitable. Citrix ADC permet de définir et de gérer les stratégies à l’aide d’un moteur de stratégie déclarative simple sans expertise en programmation requise.

Citrix VPX

Le produit Citrix ADC VPX est une appliance virtuelle qui peut être hébergée sur une grande variété de plateformes de virtualisation et de cloud :

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Ce guide de déploiement se concentre sur Citrix ADC VPX sur Microsoft Azure

Microsoft Azure

Microsoft Azure est un ensemble de services de cloud computing en constante évolution conçus pour aider les entreprises à relever leurs défis commerciaux. Azure donne aux utilisateurs la liberté de créer, de gérer et de déployer des applications sur un vaste réseau mondial à l’aide de leurs outils et infrastructures préférés. Avec Azure, les utilisateurs peuvent :

-

Soyez prêt pour l’avenir grâce à l’innovation continue de Microsoft pour soutenir leur développement aujourd’hui et leurs visions des produits pour demain.

-

Exploitez le cloud hybride de manière transparente sur site, dans le cloud et à la périphérie : Azure répond aux besoins des utilisateurs là où ils se trouvent.

-

Tirez parti de leurs conditions grâce à l’engagement d’Azure en faveur de l’open source et de la prise en charge de tous les langages et infrastructures, permettant aux utilisateurs d’être libres de créer comme ils le souhaitent et de déployer où ils le souhaitent.

-

Faites confiance à leur cloud avec une sécurité complète, soutenue par une équipe d’experts et une conformité proactive et de pointe, à laquelle les entreprises, les gouvernements et les startups font confiance.

Terminologie Azure

Voici une brève description des principaux termes utilisés dans ce document et que les utilisateurs doivent connaître :

-

Azure Load Balancer — L’équilibreur de charge Azure est une ressource qui distribue le trafic entrant entre les ordinateurs d’un réseau. Le trafic est distribué entre les machines virtuelles définies dans un jeu d’équilibrage de charge. Un équilibreur de charge peut être externe ou connecté à Internet, ou il peut être interne.

-

Azure Resource Manager (ARM) — ARM est le nouveau cadre de gestion des services dans Azure. Azure Load Balancer est géré à l’aide d’API et d’outils ARM.

-

Pool d’adresses back-end — Il s’agit des adresses IP associées à la carte réseau de la machine virtuelle à laquelle la charge est distribuée.

-

BLOB - Binary Large Object — Tout objet binaire tel qu’un fichier ou une image qui peut être stocké dans le stockage Azure.

-

Configuration IP front-end : un équilibreur de charge Azure peut inclure une ou plusieurs adresses IP front-end, également appelées adresses IP virtuelles (VIP). Ces adresses IP servent d’entrée pour le trafic.

-

IP publique au niveau de l’instance (ILPIP) : un ILPIP est une adresse IP publique que les utilisateurs peuvent attribuer directement à une machine virtuelle ou à une instance de rôle, plutôt qu’au service cloud dans lequel réside la machine virtuelle ou l’instance de rôle. Cela ne remplace pas le VIP (IP virtuelle) qui est attribué à leur service cloud. Il s’agit plutôt d’une adresse IP supplémentaire qui peut être utilisée pour se connecter directement à une machine virtuelle ou à une instance de rôle.

Remarque :

Dans le passé, un ILPIP était appelé PIP, ce qui signifie propriété intellectuelle publique.

-

Règles NAT entrantes : elles contiennent des règles qui mappent un port public sur l’équilibreur de charge à un port pour une machine virtuelle spécifique dans le pool d’adresses back-end.

-

IP-Config - Il peut être défini comme une paire d’adresses IP (IP publique et IP privée) associée à une carte réseau individuelle. Dans une configuration IP, l’adresse IP publique peut être NULL. Chaque carte réseau peut être associée à plusieurs configurations IP, qui peuvent aller jusqu’à 255.

-

Règles d’équilibrage de charge : propriété de règle qui mappe une combinaison IP et port front-end donnée à un ensemble d’adresses IP back-end et de combinaisons de ports. Avec une définition unique d’une ressource d’équilibreur de charge, les utilisateurs peuvent définir plusieurs règles d’équilibrage de charge, chaque règle reflétant une combinaison d’une adresse IP et d’un port frontaux et d’une adresse IP et d’un port back-end associés aux machines virtuelles.

-

Groupe de sécurité réseau (NSG) : le groupe de sécurité réseau contient une liste de règles de liste de contrôle d’accès (ACL) qui autorisent ou refusent le trafic réseau vers les instances de machines virtuelles d’un réseau virtuel. Les NSG peuvent être associés à des sous-réseaux ou à des instances de machine virtuelle individuelles au sein de ce sous-réseau. Lorsqu’un groupe de sécurité réseau est associé à un sous-réseau, les règles ACL s’appliquent à toutes les instances de machines virtuelles de ce sous-réseau. En outre, le trafic vers une machine virtuelle individuelle peut être davantage restreint en associant un groupe de sécurité réseau directement à cette machine virtuelle.

-

Adresses IP privées : utilisées pour la communication au sein d’un réseau virtuel Azure et pour le réseau local de l’utilisateur lorsqu’une passerelle VPN est utilisée pour étendre un réseau utilisateur à Azure. Les adresses IP privées permettent aux ressources Azure de communiquer avec d’autres ressources dans un réseau virtuel ou un réseau local via une Gateway VPN ou un circuit ExpressRoute, sans utiliser d’adresse IP accessible par Internet. Dans le modèle de déploiement Azure Resource Manager, une adresse IP privée est associée aux types de ressources Azure suivants : machines virtuelles, équilibreurs de charge internes (ILB) et passerelles d’application.

-

Sondes : contient des sondes d’intégrité utilisées pour vérifier la disponibilité des instances de machines virtuelles dans le pool d’adresses back-end. Si une machine virtuelle particulière ne répond pas aux sondes d’intégrité pendant un certain temps, elle est retirée du service de trafic. Les sondes permettent aux utilisateurs de suivre l’état de santé des instances virtuelles. Si une sonde d’intégrité échoue, l’instance virtuelle est automatiquement retirée de la rotation.

-

Adresses IP publiques (PIP) : PIP est utilisé pour la communication avec Internet, y compris les services publics Azure et est associé aux machines virtuelles, aux équilibreurs de charge connectés à Internet, aux passerelles VPN et aux passerelles d’application.

-

Région - Zone au sein d’une géographie qui ne franchit pas les frontières nationales et qui contient un ou plusieurs centres de données. Les tarifs, les services régionaux et les types d’offres sont exposés au niveau régional. Une région est généralement jumelée à une autre région, qui peut se trouver à plusieurs centaines de miles, pour former une paire régionale. Les paires régionales peuvent servir de mécanisme pour la reprise après sinistre et les scénarios de haute disponibilité. Aussi appelé généralement lieu.

-

Groupe de ressources : conteneur dans le Gestionnaire de ressources qui contient les ressources associées pour une application. Le groupe de ressources peut inclure toutes les ressources d’une application, ou uniquement les ressources qui sont regroupées logiquement.

-

Compte de stockage : un compte de stockage Azure permet aux utilisateurs d’accéder au blob, à la file d’attente, aux tables et aux services de fichiers Azure dans Azure Storage. Un compte de stockage utilisateur fournit l’espace de noms unique pour les objets de données de stockage Azure utilisateur.

-

Machine virtuelle : implémentation logicielle d’un ordinateur physique qui exécute un système d’exploitation. Plusieurs machines virtuelles peuvent s’exécuter simultanément sur le même matériel. Dans Azure, les machines virtuelles sont disponibles en différentes tailles.

-

Réseau virtuel - Un réseau virtuel Azure est une représentation d’un réseau utilisateur dans le cloud. Il s’agit d’un isolement logique du cloud Azure dédié à un abonnement utilisateur. Les utilisateurs peuvent contrôler totalement les blocs d’adresses IP, les paramètres DNS, les stratégies de sécurité et les tables de routage au sein de ce réseau. Les utilisateurs peuvent également segmenter davantage leur réseau virtuel en sous-réseaux et lancer des machines virtuelles Azure IaaS et des services cloud (instances de rôle PaaS). Les utilisateurs peuvent également connecter le réseau virtuel à leur réseau local à l’aide de l’une des options de connectivité disponibles dans Azure. Essentiellement, les utilisateurs peuvent étendre leur réseau à Azure, avec un contrôle total sur les blocs d’adresses IP et bénéficier de l’évolutivité d’Azure.

Cas d’utilisation

Comparé aux solutions alternatives qui nécessitent que chaque service soit déployé en tant qu’appliance virtuelle distincte, Citrix ADC sur Azure combine l’équilibrage de charge L4, la gestion du trafic L7, le déchargement du serveur, l’accélération des applications, la sécurité des applications et d’autres fonctionnalités essentielles de mise à disposition d’applications dans un seul VPX , facilement disponible via Azure Marketplace. En outre, tout est régi par un cadre de stratégie unique et géré avec le même ensemble puissant d’outils utilisés pour administrer les déploiements Citrix ADC locaux. Le résultat net est que Citrix ADC sur Azure permet plusieurs cas d’utilisation convaincants qui répondent non seulement aux besoins immédiats des entreprises d’aujourd’hui, mais également à l’évolution continue des infrastructures informatiques héritées vers les centres de données cloud d’entreprise.

Expansion du centre de données avec Autoscale

Dans une économie des applications où les applications sont synonymes de productivité, de croissance et d’expérience client, il devient indispensable pour les entreprises de rester compétitives, d’innover rapidement et d’évoluer pour répondre aux demandes des clients tout en minimisant les temps d’arrêt et en évitant les pertes de revenus.

Lorsqu’une organisation dépasse la capacité de son centre de données sur site, au lieu de songer à acheter plus de matériel et à dépenser son budget d’investissement, elle envisage d’étendre sa présence dans le cloud public. Avec le passage au cloud public, lors de la sélection du bon ADC pour les déploiements de cloud public de l’utilisateur, l’évolutivité et les performances sont des facteurs importants. Il est toujours nécessaire de mettre à l’échelle les applications en réponse à la fluctuation de la demande. Le sous-approvisionnement peut entraîner la perte de clients, une baisse de la productivité des employés et une baisse des revenus. Le dimensionnement correct de l’infrastructure utilisateur à la demande est encore plus important dans le cloud public où le surprovisionnement est coûteux.

Pour répondre au besoin d’améliorer les performances et l’évolutivité dans le cloud public, Citrix ADC reste la meilleure option. La meilleure solution de sa catégorie permet aux utilisateurs d’évoluer automatiquement jusqu’à 100 Gbits/s par région et, en raison de son architecture logicielle supérieure, elle offre un avantage de latence de 100 ms sur une page Web de commerce électronique typique par rapport aux autres fournisseurs ADC et aux options de fournisseurs de cloud.

Avantages de l’autoscaling

Haute disponibilité des applications. La mise à l’échelle automatique garantit que votre application dispose toujours du nombre approprié d’instances Citrix ADC VPX pour gérer les demandes de trafic. Cela permet de s’assurer que votre application est en service tout le temps, indépendamment de la demande de trafic.

Décisions de mise à l’échelle intelligente et configuration zéro tactile. La mise à l’échelle automatique surveille en permanence votre application et ajoute ou supprime dynamiquement les instances de Citrix ADC en fonction de la demande. Lorsque la demande augmente, les instances sont automatiquement ajoutées. Lorsque la demande augmente vers le bas, les instances sont automatiquement supprimées. L’ ajout et la suppression d’instances de Citrix ADC se produisent automatiquement, ce qui en fait une configuration manuelle sans contact.

Gestion automatique du DNS. La fonctionnalité de mise à l’Autoscale Citrix ADM offre une gestion DNS automatique. Chaque fois que de nouvelles instances Citrix ADC sont ajoutées, les noms de domaine sont mis à jour automatiquement.

Fin de connexion gracieuse. Lors d’une mise à l’échelle, les instances de Citrix ADC sont supprimées de manière gracieuse, évitant ainsi la perte de connexions client.

Meilleure gestion des coûts. La mise à l’échelle automatique augmente ou diminue dynamiquement les instances de Citrix ADC si nécessaire. Cela permet aux utilisateurs d’optimiser les coûts impliqués. Les utilisateurs économisent de l’argent en lançant des instances uniquement lorsqu’elles sont nécessaires et en les résiliant lorsqu’elles ne sont pas nécessaires. Ainsi, les utilisateurs ne paient que pour les ressources qu’ils utilisent.

Observabilité. L’observabilité est essentielle pour que les développeurs d’applications ou le personnel informatique puissent surveiller l’intégrité de l’application. Le tableau de bord Autoscale de Citrix ADM permet aux utilisateurs de visualiser les valeurs des paramètres de seuil, les horodatages du déclencheur Autoscale, les événements et les instances participant à Autoscale.

Mise à l’échelle automatique de Citrix ADC VPX dans Microsoft Azure à l’aide de l’architecture Citrix ADM Autoscaling

Citrix ADM gère la distribution du trafic client à l’aide du DNS Azure ou de l’équilibreur de charge Azure (ALB).

Distribution du trafic avec Azure DNS

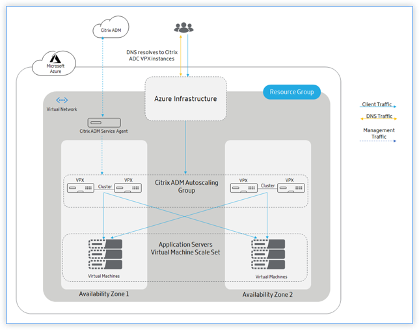

Le diagramme suivant illustre comment la mise à l’échelle automatique basée sur le DNS se produit à l’aide du gestionnaire de trafic Azure en tant que distributeur de trafic :

Dans la mise à l’échelle automatique basée sur DNS, DNS agit comme une couche de distribution. Le gestionnaire de trafic Azure est l’équilibreur de charge basé sur DNS dans Microsoft Azure. Traffic Manager dirige le trafic client vers l’instance appropriée de Citrix ADC disponible dans le groupe de mise à l’échelle automatique Citrix ADM.

Azure Traffic Manager résout le nom de domaine complet à l’adresse VIP de l’instance Citrix ADC.

Remarque :

Dans la mise à l’échelle automatique basée sur DNS, chaque instance Citrix ADC du groupe Citrix ADM autoscale nécessite une adresse IP publique.

Citrix ADM déclenche l’action de montée en puissance parallèle ou de mise à l’échelle au niveau du cluster. Lorsqu’une mise à l’échelle est déclenchée, les machines virtuelles enregistrées sont provisionnées et ajoutées au cluster. De même, lorsqu’une mise à l’échelle est déclenchée, les nœuds sont supprimés et déprovisionnés des clusters Citrix ADC VPX.

Distribution du trafic avec l’Azure Load Balancer

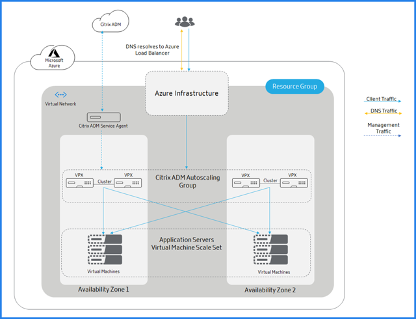

Le diagramme suivant illustre la façon dont la mise à l’échelle automatique se produit à l’aide de l’Azure Load Balancer en tant que distributeur de trafic :

Azure Load Balancer est le niveau de distribution des nœuds de cluster. ALB gère le trafic client et le distribue aux clusters Citrix ADC VPX. ALB envoie le trafic client aux nœuds de cluster Citrix ADC VPX qui sont disponibles dans le groupe de mise à l’échelle automatique Citrix ADM entre les zones de disponibilité.

Remarque :

L’adresse IP publique est attribuée à Azure Load Balancer. Les instances Citrix ADC VPX ne nécessitent pas d’adresse IP publique.

Citrix ADM déclenche l’action de montée en puissance parallèle ou de mise à l’échelle au niveau du cluster. Lorsqu’une mise à l’échelle est déclenchée, les machines virtuelles enregistrées sont provisionnées et ajoutées au cluster. De même, lorsqu’une mise à l’échelle est déclenchée, les nœuds sont supprimés et déprovisionnés des clusters Citrix ADC VPX.

Groupe Citrix ADM Autoscale

Le groupe de mise à l’échelle automatique est un groupe d’instances Citrix ADC qui équilibrent la charge des applications en tant qu’entité unique et déclenchent la mise à l’échelle automatique en fonction des valeurs de paramètre de seuil configurées.

Groupe de ressources

Le groupe de ressources contient les ressources liées à la mise à l’échelle automatique Citrix ADC. Ce groupe de ressources aide les utilisateurs à gérer les ressources requises pour la mise à l’échelle automatique. Pour plus d’informations, voir :Gérer les ressources Azure à l’aide du portail Azure.

Scale-Set de machines virtuelles dorsales Azure

L’ensemble d’échelles de machines virtuelles Azure est un ensemble d’instances de machines virtuelles identiques. Le nombre d’instances de machine virtuelle peut augmenter ou diminuer en fonction du trafic client. Cet ensemble offre une haute disponibilité à vos applications. Pour plus d’informations, voir :Que sont les ensembles de balances de machines virtuelles ?.

Zones de disponibilité

Les zones de disponibilité sont des emplacements isolés dans une région Azure. Chaque région est composée de plusieurs zones de disponibilité. Chaque zone de disponibilité appartient à une seule région. Chaque zone de disponibilité dispose d’un cluster Citrix ADC VPX. Pour plus d’informations, voir :Régions et zones de disponibilité dans Azure.

Ensembles de disponibilité

Un jeu de disponibilité est un regroupement logique d’un cluster Citrix ADC VPX et de serveurs d’applications. Les jeux de disponibilité sont utiles pour déployer des instances ADC sur plusieurs nœuds matériels isolés dans un cluster. Avec un ensemble de disponibilité, les utilisateurs peuvent garantir une mise à l’échelle automatique ADM fiable en cas de défaillance matérielle ou logicielle dans Azure. Pour plus d’informations, voir :Tutoriel : Créer et déployer des machines virtuelles hautement disponibles avec Azure PowerShell.

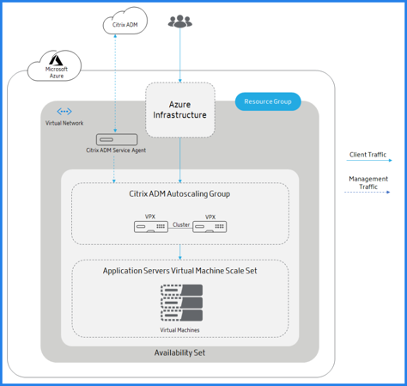

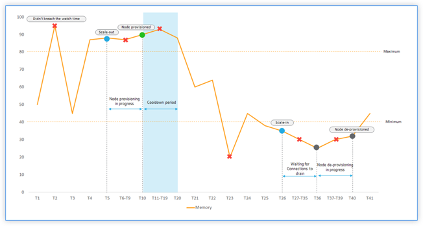

Le diagramme suivant illustre la mise à l’échelle automatique dans un jeu de disponibilité :

L’infrastructure Azure (ALB ou Azure Traffic Manager) envoie le trafic client à un groupe de mise à l’échelle automatique Citrix ADM dans le jeu de disponibilité. Citrix ADM déclenche l’action de montée en puissance parallèle ou de mise à l’échelle au niveau du cluster.

Fonctionnement de l’autoscaling

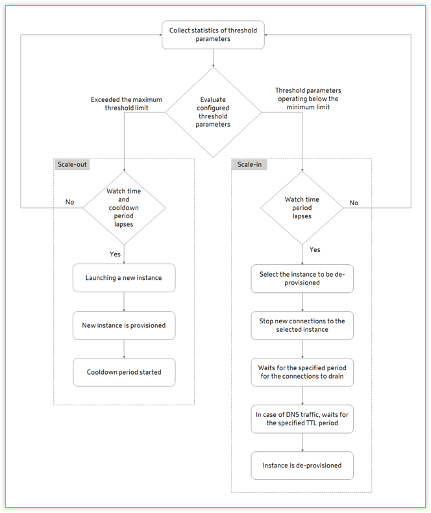

L’organigramme suivant illustre le workflow de mise à l’échelle automatique :

Citrix ADM collecte les statistiques (CPU, mémoire et débit) à partir des clusters provisionnés à l’échelle automatique pour chaque minute.

Les statistiques sont évaluées en fonction des seuils de configuration. Selon les statistiques, la mise à l’échelle ou la mise à l’échelle est déclenchée. La mise à l’échelle est déclenchée lorsque les statistiques dépassent le seuil maximal. La mise à l’échelle est déclenchée lorsque les statistiques fonctionnent en dessous du seuil minimum.

Si une scale-out est déclenchée :

-

Un nouveau nœud est provisionné.

-

Le nœud est attaché au cluster et la configuration est synchronisée entre le cluster et le nouveau nœud.

-

Le nœud est enregistré auprès de Citrix ADM.

-

Les nouvelles adresses IP de nœud sont mises à jour dans le gestionnaire de trafic Azure.

Si une mise à l’échelle est déclenchée :

-

Le nœud est identifié pour suppression.

-

Arrêtez les nouvelles connexions au nœud sélectionné.

-

Attend la période spécifiée pour que les connexions se déversent. Dans le trafic DNS, il attend également la période TTL spécifiée.

-

Le nœud est détaché du cluster, désinscription de Citrix ADM, puis déprovisionné de Microsoft Azure.

Remarque :

Lorsque l’application est déployée, un ensemble d’adresses IP est créé sur les clusters de chaque zone de disponibilité. Ensuite, les adresses IP du domaine et de l’instance sont enregistrées auprès du gestionnaire de trafic Azure ou ALB. Lorsque l’application est supprimée, les adresses IP du domaine et de l’instance sont désenregistrées du gestionnaire de trafic Azure ou ALB. Ensuite, l’ensemble d’adresses IP est supprimé.

Exemple de scénario d’autoscaling

Supposons que les utilisateurs ont créé un groupe autoscale nommé asg_arn dans une seule zone de disponibilité avec la configuration suivante.

-

Paramètres de seuil sélectionnés — Utilisation de la mémoire.

-

Limite de seuil définie sur la mémoire :

-

Limite minimale : 40

-

Limite maximale : 85

-

-

Temps de visionnage — 2 minutes.

-

Période de recharge — 10 minutes.

-

Temps d’attente pendant la désapprovisionnement — 10 minutes.

-

Durée de vie du DNS : 10 secondes.

Une fois le groupe de mise à l’échelle automatique créé, les statistiques sont collectées à partir du groupe de mise à l’échelle automatique. La stratégie de mise à l’échelle automatique évalue également si un événement de mise à l’échelle automatique est en cours. Si la mise à l’échelle automatique est en cours, attendez la fin de cet événement avant de collecter les statistiques.

La séquence des événements

-

L’utilisation de la mémoire dépasse la limite de seuil àT2. Toutefois, la mise à l’échelle n’est pas déclenchée car elle n’a pas violé la durée de la montre spécifiée.

-

Le scale-out est déclenché àT5après qu’un seuil maximum est dépassé pendant 2 minutes (durée de visionnage) en continu.

-

Aucune action n’a été entreprise pour la violation entreT5 et T10car le provisionnement des nœuds est en cours.

-

Le nœud est provisionné au niveauT10et ajouté au cluster. Le temps de recharge commence.

-

Aucune mesure n’a été prise pour la brèche entreT10 et T20en raison de la période de recharge. Cette période assure la croissance organique des instances d’un groupe autoscale. Avant de déclencher la prochaine décision de mise à l’échelle, il attend que le trafic actuel se stabilise et se situe en moyenne sur l’ensemble d’instances actuel.

-

L’utilisation de la mémoire tombe en dessous du seuil minimum àT23. Toutefois, la mise à l’échelle n’est pas déclenchée parce qu’elle n’a pas violé la durée de la montre spécifiée.

-

La mise à l’échelle est déclenchée àT26après que le seuil minimum est dépassé pendant 2 minutes (durée de la montre) en continu. Un nœud du cluster est identifié pour le désapprovisionnement.

-

Aucune action n’a été entreprise pour la violation entreT26 et T36car Citrix ADM attend de vider les connexions existantes. Pour la mise à l’échelle automatique basée sur DNS, TTL est en vigueur.

Remarque :

pour la mise à l’échelle automatique basée sur DNS, Citrix ADM attend la période de durée de vie (TTL) spécifiée. Ensuite, il attend que les connexions existantes s’écoulent avant de lancer le désapprovisionnement des nœuds.

-

Aucune action n’a été entreprise pour la violation entreT37 et T39car le déprovisionnement des nœuds est en cours.

-

Le nœud est supprimé et déprovisionné au niveauT40du cluster.

Toutes les connexions au nœud sélectionné ont été drainées avant de lancer le déprovisioning du nœud. Par conséquent, la période de recharge est ignorée après la suppression de la mise en service du nœud.

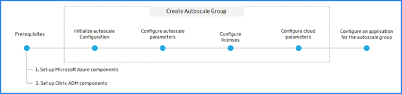

Configuration d’Autoscale

Citrix ADM gère tous les clusters Citrix ADC VPX dans Microsoft Azure. Citrix ADM accède aux ressources Azure à l’aide du profil d’accès au Cloud.

Le diagramme de flux suivant explique les étapes de création et de configuration d’un groupe de mise Autoscale :

Configuration des composants Microsoft Azure

Effectuez les tâches suivantes dans Azure avant que les utilisateurs Autoscale les instances Citrix ADC VPX dans Citrix ADM.

Création d’un réseau virtuel

-

Ouvrez une session sur le portail Microsoft Azure de l’utilisateur.

-

SélectionnezCréer une ressource.

-

SélectionnezNetworkinget cliquez surVirtual Network.

-

Spécifiez les paramètres requis.

-

DansGroupe de ressources, les utilisateurs doivent spécifier le groupe de ressources dans lequel ils souhaitent déployer un produit Citrix ADC VPX.

-

DansEmplacement, les utilisateurs doivent spécifier les emplacements qui prennent en charge les zones de disponibilité telles que :

-

USA Centre

-

Est US2

-

France Centre

-

Europe du Nord

-

Asie du Sud-Est

-

Europe de l’Ouest

-

Ouest US2

-

Remarque :

Les serveurs d’applications sont présents dans ce groupe de ressources.

-

-

Cliquez sur Créer.

Pour plus d’informations, voir Réseau virtuel Azure ici : Qu’est-ce que le réseau virtuel Azure ?.

Création de groupes de sécurité

Créez trois groupes de sécurité dans le réseau virtuel de l’utilisateur (réseau virtuel), un pour les connexions de gestion, de client et de serveur. Créez un groupe de sécurité pour contrôler le trafic entrant et sortant dans l’instance Citrix ADC VPX. Créez des règles pour le trafic entrant que les utilisateurs souhaitent contrôler dans les groupes Citrix Autoscale. Les utilisateurs peuvent ajouter autant de règles qu’ils le souhaitent.

-

Gestion : groupe de sécurité dans le compte utilisateur dédié à la gestion de Citrix ADC VPX. Citrix ADC doit contacter les services Azure et nécessite un accès Internet. Les règles entrantes sont autorisées sur les ports TCP et UDP suivants.

-

TCP : 80, 22, 443, 3008-3011, 4001

-

UDP : 67, 123, 161, 500, 3003, 4500, 7000

-

Pour plus d’informations, voir Réseau virtuel Azure ici : Qu’est-ce que le réseau virtuel Azure ?.

Création de groupes de sécurité

Créez trois groupes de sécurité dans le réseau virtuel de l’utilisateur (réseau virtuel), un pour les connexions de gestion, de client et de serveur. Créez un groupe de sécurité pour contrôler le trafic entrant et sortant dans l’instance Citrix ADC VPX. Créez des règles pour le trafic entrant que les utilisateurs souhaitent contrôler dans les groupes Citrix Autoscale. Les utilisateurs peuvent ajouter autant de règles qu’ils le souhaitent.

-

Gestion : groupe de sécurité dans le compte utilisateur dédié à la gestion de Citrix ADC VPX. Citrix ADC doit contacter les services Azure et nécessite un accès Internet. Les règles entrantes sont autorisées sur les ports TCP et UDP suivants.

-

TCP : 80, 22, 443, 3008-3011, 4001

-

UDP : 67, 123, 161, 500, 3003, 4500, 7000

Remarque :

Assurez-vous que le groupe de sécurité autorise l’agent Citrix ADM à accéder au VPX.

-

-

Client : groupe de sécurité dans le compte utilisateur dédié à la communication côté client des instances Citrix ADC VPX. Généralement, les règles entrantes sont autorisées sur les ports TCP 80, 22 et 443.

-

Serveur : groupe de sécurité dans le compte utilisateur dédié à la communication côté serveur de Citrix ADC VPX.

Pour plus d’informations sur la création d’un groupe de sécurité dans Microsoft Azure, voir :Créer, modifier ou supprimer un groupe de sécurité réseau.

Création de sous-réseaux

Créez trois sous-réseaux dans le réseau virtuel de l’utilisateur (réseau virtuel), un pour les connexions de gestion, de client et de serveur. Spécifiez une plage d’adresses qui est définie dans le réseau virtuel de l’utilisateur pour chacun des sous-réseaux. Spécifiez la zone de disponibilité dans laquelle les utilisateurs souhaitent que le sous-réseau réside.

-

Gestion : sous-réseau du réseau virtuel (VNet) de l’utilisateur dédié à la gestion. Citrix ADC doit contacter les services Azure et nécessite un accès Internet.

-

Client : sous-réseau du réseau virtuel (VNet) de l’utilisateur dédié côté client. Généralement, Citrix ADC reçoit le trafic client pour l’application via un sous-réseau public à partir d’Internet.

-

Serveur : sous-réseau dans lequel les serveurs d’applications sont provisionnés. Tous les serveurs d’applications utilisateur sont présents dans ce sous-réseau et reçoivent le trafic d’applications de Citrix ADC via ce sous-réseau.

Remarque :

Spécifiez un groupe de sécurité approprié pour le sous-réseau lors de la création d’un sous-réseau.

Pour plus d’informations sur la création d’un sous-réseau dans Microsoft Azure, voir :Ajouter, modifier ou supprimer un sous-réseau réseau virtuel.

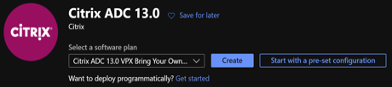

Abonnez-vous à la licence Citrix ADC VPX dans Microsoft Azure

-

Ouvrez une session sur le portail Microsoft Azure de l’utilisateur.

-

SélectionnezCréer une ressource.

-

Dans la barreSearch the Marketplace, recherchez Citrix ADC et sélectionnez la version de produit requise.

-

Dans la listeSélectionnez un plan logiciel, sélectionnez l’un des types de licence suivants :

-

Apportez votre propre licence

-

Entreprise

-

Platine

Remarque :

-

Si les utilisateurs choisissent l’optionBring your own license, le groupe Autoscale extrait les licences auprès de Citrix ADM lors du provisionnement des instances Citrix ADC.

-

Dans Citrix ADM,AdvancedetPremiumsont les types de licence équivalents pourEnterpriseetPlatinumrespectivement.

-

-

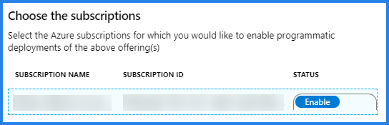

Assurez-vous que le déploiement programmatique est activé pour le produit Citrix ADC sélectionné.

- À côtéVous souhaitez déployer par programme ? cliquez surDémarrer.

- DansChoose the subscriptions, sélectionnezEnablepour déployer l’édition Citrix ADC VPX sélectionnée par programme.

Important :

L’activation du déploiement par programmation est requise pour mettre à Autoscale les instances Citrix ADC VPX dans Azure.

-

Cliquez sur Enregistrer.

-

FermezConfigurer le déploiement par programme.

-

Cliquez sur Créer.

Création et enregistrement d’une application

Citrix ADM utilise cette application pour mettre à l’échelle automatique les instances Citrix ADC VPX dans Azure.

Pour créer et enregistrer une application dans Azure :

-

Dans le portail Azure, sélectionnezAzure Active Directory. Cette option affiche le répertoire de l’organisation de l’utilisateur.

-

Sélectionnezles inscriptions à l’application :

-

DansNom, spécifiez le nom de l’application.

-

Sélectionnez letype d’applicationdans la liste.

-

Dans URL deconnexion, spécifiez l’URL de l’application pour accéder à l’application.

-

-

Cliquez sur Créer.

Pour plus d’informations sur les inscriptions d’applications, voir :Comment : utiliser le portail pour créer une application Azure AD et un principal de service pouvant accéder aux ressources.

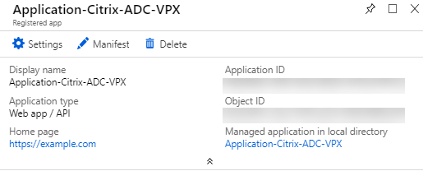

Azure affecte un ID d’application à l’application. Voici un exemple d’application enregistrée dans Microsoft Azure :

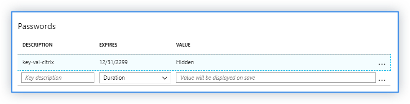

Copiez les ID suivants et fournissez ces ID lorsque les utilisateurs configurent le profil Cloud Access dans Citrix ADM. Pour connaître les étapes permettant de récupérer les ID suivants, voir : Obtenir des valeurs pour la connexion.

-

ID de l’application

-

ID de répertoire

-

Key

- ID d’abonnement : copiez l’ID d’abonnement depuis le compte de stockage de l’utilisateur.

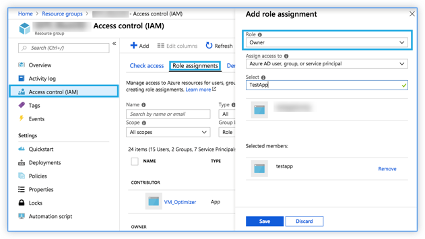

Attribuer l’autorisation de rôle à une application

Citrix ADM utilise le principe de l’application en tant que service pour mettre à Autoscale des instances Citrix ADC dans Microsoft Azure. Cette autorisation s’applique uniquement au groupe de ressources sélectionné. Pour attribuer une autorisation de rôle à l’application enregistrée par l’utilisateur, les utilisateurs doivent être propriétaires de l’abonnement Microsoft Azure.

-

Dans le portail Azure, sélectionnezGroupes de ressources.

-

Sélectionnez le groupe de ressources auquel les utilisateurs souhaitent attribuer une autorisation de rôle.

-

SélectionnezContrôle d’accès (IAM).

-

DansAttributions de rôles, cliquez surAjouter.

-

SélectionnezPropriétairedans la liste Rôle.

-

Sélectionnez l’application enregistrée pour la mise à l’échelle automatique des instances Citrix ADC.

-

Cliquez sur Enregistrer.

Configuration des composants Citrix ADM

Effectuez les tâches suivantes dans Azure avant que les utilisateurs Autoscale les instances Citrix ADC VPX dans Citrix ADM :

Provisionner l’agent Citrix ADM sur Azure

L’agent de service Citrix ADM fonctionne comme intermédiaire entre Citrix ADM et les instances découvertes dans le centre de données ou sur le cloud.

-

Accédez àRéseaux > Agents.

-

Cliquez surProvisionner.

-

SélectionnezMicrosoft Azureet cliquez surSuivant.

-

Dans l’ongletParamètres du cloud, spécifiez les éléments suivants :

-

Nom : spécifiez le nom de l’agent Citrix ADM.

-

Site : sélectionnez le site que les utilisateurs ont créé pour provisionner un agent et des instances ADC VPX.

-

Profil d’accès au cloud : sélectionnez le profil d’accès au cloud dans la liste.

-

Zone de disponibilité : sélectionnez les zones dans lesquelles les utilisateurs souhaitent créer les groupes Autoscale. En fonction du profil d’accès au cloud sélectionné par les utilisateurs, les zones de disponibilité spécifiques à ce profil sont renseignées.

-

Security Group : les groupes de sécurité contrôlent le trafic entrant et sortant dans l’agent Citrix ADC. Les utilisateurs créent des règles pour le trafic entrant et sortant qu’ils souhaitent contrôler.

-

Sous-réseau : sélectionnez le sous-réseau de gestion dans lequel les utilisateurs souhaitent provisionner un agent.

-

Tags :saisissez la paire clé-valeur pour les balises de groupe Autoscale. Une balise se compose d’une paire clé-valeur sensible à la casse. Ces balises permettent aux utilisateurs d’organiser et d’identifier facilement les groupes Autoscale. Les balises sont appliquées à Azure et Citrix ADM.

-

-

Cliquez surTerminer.

Les utilisateurs peuvent également installer l’agent Citrix ADM depuis Azure Marketplace. Pour plus d’informations, voir :Installer l’agent Citrix ADM sur Microsoft Azure Cloud.

Créer un site

Créez un site dans Citrix ADM et ajoutez les détails du réseau virtuel associés au groupe de ressources Microsoft Azure utilisateur.

-

Dans Citrix ADM, accédez àRéseaux > Sites.

-

Cliquez surAjouter.

-

Dans le voletSelect Cloud,

-

SélectionnezData Centercommetype de site.

-

ChoisissezAzuredans la listeType.

-

Cochez la caseRécupérer le réseau virtuel depuis Azure.

Cette option permet aux utilisateurs de récupérer les informations de réseau virtuel existantes à partir du compte Microsoft Azure de l’utilisateur.

- Cliquez sur Suivant.

-

-

Dans le voletChoisir une région,

-

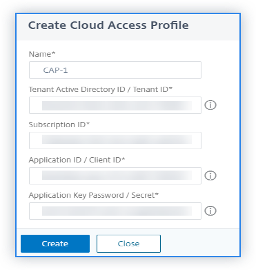

DansCloud Access Profile, sélectionnez le profil créé pour le compte Microsoft Azure de l’utilisateur. S’il n’y a pas de profils, créez un profil.

-

Pour créer un profil d’accès au cloud, cliquez surAjouter.

-

DansNom, spécifiez un nom pour identifier le compte Azure de l’utilisateur dans Citrix ADM.

-

Dans IDActive Directory du tenant/IDdu tenant, spécifiez l’ID Active Directory du tenant ou du compte dans Microsoft Azure.

-

Spécifiez l’ID d’abonnement.

-

Spécifiez l’ID del’application/ID client.

-

Spécifiez le mot depasse/Secret de la clé d’application

-

Cliquez sur Créer.

Pour plus d’informations, voir :Installer l’agent Citrix ADM sur Microsoft Azure Cloudetmapper le profil d’accès au cloud à l’application Azure.

-

DansVnet, sélectionnez le réseau virtuel contenant les instances Citrix ADC VPX que les utilisateurs souhaitent gérer.

-

Spécifiez unnom de site.

-

Cliquez surTerminer.

-

Mappage du profil d’accès au cloud à l’application Azure

| Terme Citrix ADM | Terme Microsoft Azure |

|---|---|

| ID Active Directory du locataire/ID du locataire | ID de répertoire |

| ID d’abonnement | ID d’abonnement |

| ID de l’application/ID du client | ID de l’application |

| Mot de passe de la clé d’application/Secret | clés ou certificats ou secrets clients |

Attacher le site à un agent de service Citrix ADM

-

Dans Citrix ADM, accédez àRéseaux > Agents.

-

Sélectionnez l’agent auquel les utilisateurs souhaitent associer un site.

-

Cliquez surJoindre le site.

-

Sélectionnez le site dans la liste que les utilisateurs souhaitent joindre.

-

Cliquez sur Enregistrer.

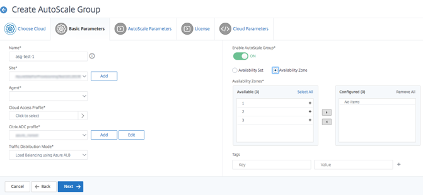

Étape 1 : Initialiser la configuration Autoscale dans Citrix ADM

-

Dans Citrix ADM, accédez àRéseaux > Groupes AutoScale.

-

Cliquez surAjouterpour créer des groupes Autoscale.

La page Créer un groupe de mise à l’échelle automatique s’affiche.

-

SélectionnezMicrosoft Azureet cliquez surSuivant.

-

DansParamètres de base, entrez les informations suivantes :

-

Nom : entrez un nom pour le groupe Autoscale.

-

Site : Sélectionnez le site que les utilisateurs ont créé pour mettre à l’Autoscale les instances Citrix ADC VPX sur Microsoft Azure. Si les utilisateurs n’ont pas créé de site, cliquez surAjouterpour créer un site.

-

Agent : sélectionnez l’agent Citrix ADM qui gère les instances provisionnées.

-

Profil d’accès au cloud : sélectionnez le profil d’accès au cloud. Les utilisateurs peuvent également ajouter ou modifier un profil d’accès au cloud.

-

Profil de l’appareil : sélectionnez le profil de l’appareil dans la liste. Citrix ADM utilise le profil d’appareil lorsqu’il demande aux utilisateurs de se connecter à l’instance Citrix ADC VPX.

Remarque :

Assurez-vous que le profil d’appareil sélectionné est conforme aux règles de mot de passe Microsoft Azure, disponibles ici :Stratégies de mot de passe qui s’appliquent uniquement aux comptes utilisateur du cloud.

-

Mode de distribution du trafic : l’optionLoad Balancing using Azure LBest sélectionnée comme mode de distribution du trafic par défaut. Les utilisateurs peuvent également choisir leDNS à l’aide du mode DNS Azurepour la distribution du trafic.

-

Activer le groupe AutoScale : Activez ou désactivez l’état des groupes ASG. Cette option est activée par défaut. Si cette option est désactivée, la mise à l’échelle automatique n’est pas déclenchée.

-

Ensemble de disponibilité ou zonede disponibilité : sélectionnez l’ensemble de disponibilité ou les zones de disponibilité dans lesquels les utilisateurs souhaitent créer les groupes Autoscale. En fonction du profil d’accès au cloud sélectionné par les utilisateurs, les zones de disponibilité apparaissent dans la liste.

-

Tags : saisissez la paire clé-valeur pour les balises de groupe Autoscale. Une balise se compose d’une paire clé-valeur sensible à la casse. Ces balises permettent aux utilisateurs d’organiser et d’identifier facilement les groupes Autoscale. Les balises sont appliquées à Microsoft Azure et Citrix ADM.

-

-

Cliquez sur Suivant.

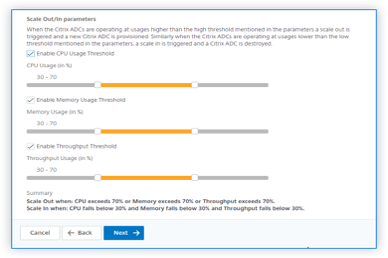

Étape 2 : Configuration des paramètres Autoscale

-

Dans l’ongletParamètres de mise à l’échelle automatique, entrez les informations suivantes.

-

Sélectionnez un ou plusieurs des paramètres de seuil suivants dont les valeurs doivent être surveillées pour déclencher une scale-out ou une scale-in.

-

Activer le seuil d’utilisation du processeur : surveillez les mesures en fonction de l’utilisation du processeur.

-

Activer le seuil d’utilisation de la mémoire : surveillez les mesures en fonction de l’utilisation de la mémoire.

-

Activer le seuil de débit : surveillez les métriques en fonction du débit.

-

Remarque :

- La limite de seuil minimale par défaut est de 30 et la limite de seuil maximale est de 70. Les utilisateurs peuvent toutefois modifier les limites.

- La limite minimale de seuil doit être égale ou inférieure à la moitié de la limite maximale de seuil.

- Les utilisateurs peuvent sélectionner plusieurs paramètres de seuil pour la surveillance. La mise à l’échelle est déclenchée si au moins un des paramètres de seuil est au-dessus du seuil maximal. Toutefois, une mise à l’échelle n’est déclenchée que si tous les paramètres de seuil fonctionnent en dessous de leurs seuils normaux.

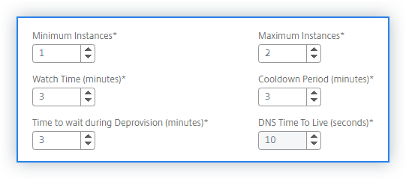

-

Instances minimales : sélectionnez le nombre minimum d’instances qui doivent être provisionnées pour ce groupe Autoscale.

Le nombre minimal d’instances par défaut est égal au nombre de zones sélectionnées. Les utilisateurs peuvent uniquement incrémenter les instances minimales dans les multiples du nombre de zones spécifié.

Par exemple, si le nombre de zones de disponibilité est 4, les instances minimales sont 4 par défaut. Les utilisateurs peuvent augmenter le nombre minimum d’instances de 8, 12, 16.

-

Instances maximales : sélectionnez le nombre maximum d’instances qui doivent être provisionnées pour ce groupe Autoscale.

Le nombre maximal d’instances doit être supérieur ou égal à la valeur des instances minimales. Le nombre maximal d’instances ne peut pas dépasser le nombre de zones de disponibilité multiplié par 32.

Nombre maximal d’instances = nombre de zones de disponibilité * 32

-

Durée de visionnage (minutes) : sélectionnez la durée de visionnage. Temps pendant lequel le seuil du paramètre d’échelle doit rester violé pour que la mise à l’échelle se produise. Si le seuil est dépassé sur tous les échantillons collectés dans ce délai spécifié, une mise à l’échelle se produit.

-

Période de recharge (minutes) : sélectionnez la période de recharge. Pendant la scale-out, la période de recharge est la période pendant laquelle l’évaluation des statistiques doit être interrompue après une scale-out. Cette période garantit la croissance organique des instances d’un groupe Autoscale. Avant de déclencher la prochaine décision de mise à l’échelle, il attend que le trafic actuel se stabilise et se situe en moyenne sur l’ensemble d’instances actuel.

-

Temps d’attente pendant le déprovisionnement (minutes) : sélectionnez le délai d’expiration de la connexion de drain. Au cours de l’action de mise à l’échelle, une instance est identifiée à désapprovisionner. Citrix ADM limite l’instance identifiée de traiter les nouvelles connexions jusqu’à ce que le délai spécifié expire avant le retrait du provisionnement. Au cours de cette période, il permet de vider les connexions existantes à cette instance avant qu’elle ne soit déprovisionnée.

-

Durée de vie DNS (secondes) : sélectionnez l’heure (en secondes). Au cours de cette période, un paquet est défini pour exister à l’intérieur d’un réseau avant qu’un routeur ne le rejette. Ce paramètre est applicable uniquement lorsque le mode de distribution du trafic est DNS à l’aide du gestionnaire de trafic Microsoft Azure.

-

Cliquez sur Suivant.

Étape 3 : Configurer les licences pour le provisionnement des instances Citrix ADC

Sélectionnez l’un des modes suivants pour concéder des licences aux instances Citrix ADC qui font partie du groupe de mise à l’Autoscale :

-

Utilisation de Citrix ADM : Lors du Provisioning d’instances Citrix ADC, le groupe Autoscale extrait les licences de Citrix ADM.

-

Utilisation de Microsoft Azure : l’optionAllocate from Cloudutilise les licences des produits Citrix disponibles sur Azure Marketplace. Lors du Provisioning des instances Citrix ADC, le groupe Autoscale utilise les licences du marché.

Si les utilisateurs choisissent d’utiliser des licences d’Azure Marketplace, spécifiez le produit ou la licence dans l’ongletParamètres du cloud.

Pour plus d’informations, voir : Exigences de licence.

Utiliser les licences de Citrix ADM

Pour utiliser cette option, assurez-vous que les utilisateurs sont abonnés à Citrix ADC avec le plan logicielBring your own licensedans Azure. Voir :Abonnez-vous à la licence Citrix ADC VPX dans Microsoft Azure.

-

Dans l’ongletLicence, sélectionnezAllocate from ADM.

-

DansType de licence, sélectionnez l’une des options suivantes dans la liste :

-

Licences de bande passante : les utilisateurs peuvent sélectionner l’une des options suivantes dans la listeTypes de licence de bande passante :

- Capacité groupée : Spécifiez la capacité à allouer pour chaque nouvelle instance du groupe Autoscale.

Dans le pool commun, chaque instance ADC du groupe Autoscale extrait une licence d’instance et uniquement la bande passante spécifiée.

- Licences VPX : lorsqu’une instance Citrix ADC VPX est provisionnée, l’instance extrait la licence auprès de Citrix ADM.

-

Licences CPU virtuelles : L’instance Citrix ADC VPX provisionnée extrait les licences en fonction du nombre de processeurs exécutés dans le groupe Autoscale.

-

Remarque :

Lorsque les instances provisionnées sont supprimées ou détruites, les licences appliquées sont renvoyées au pool de licences Citrix ADM. Ces licences peuvent être réutilisées pour provisionner de nouvelles instances lors de la prochaine mise à l’Autoscale.

-

DansLicense Edition, sélectionnez l’édition de licence. Le groupe Mise à l’échelle automatique utilise l’édition spécifiée pour provisionner des instances.

-

Cliquez sur Suivant.

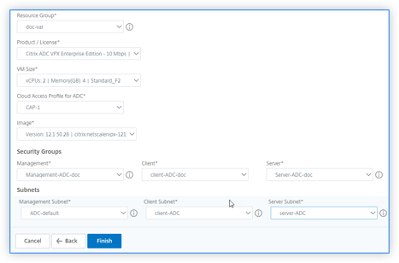

Étape 4 : Configuration des paramètres du cloud

-

Dans l’ongletCloud Parameters, entrez les informations suivantes :

-

Groupe de ressources : sélectionnez le groupe de ressources dans lequel les instances Citrix ADC sont déployées.

-

Produit/Licence : sélectionnez la version du produit Citrix ADC que les utilisateurs souhaitent provisionner. Assurez-vous que l’accès par programmation est activé pour le type sélectionné. Pour plus d’informations, voir :S’abonner à la licence Citrix ADC VPX dans Microsoft Azure.

-

Taille de la machine virtuelle Azure : sélectionnez la taille de machine virtuelle requise dans la liste.

Remarque :

Assurez-vous que la taille de la machine virtuelle Azure sélectionnée possède un minimum de trois cartes réseau. Pour plus d’informations, voir :Mise à l’échelle automatique de Citrix ADC VPX dans Microsoft Azure à l’aide de Citrix ADM.

-

Profil d’accès au cloud pour ADC : Citrix ADM se connecte au compte Azure de l’utilisateur à l’aide de ce profil pour provisionner ou déprovisionner des instances ADC. Il configure également Azure LB ou Azure DNS.

-

Image : Sélectionnez l’image de version Citrix ADC requise. Cliquez surAjouter nouveaupour ajouter une image Citrix ADC.

-

Groupes de sécurité : les groupes de sécurité contrôlent le trafic entrant et sortant dans une instance Citrix ADC VPX. Sélectionnez un groupe de sécurité pour le trafic Gestion, Client et Serveur. Pour plus d’informations sur les groupes de sécurité de gestion, de client et de serveur, voir :Créer des groupes de sécurité.

-

Sous-réseaux : les utilisateurs doivent disposer de trois sous-réseaux distincts, tels que le sous-réseau de gestion, le sous-réseau client et le sous-réseau de serveur pour les sous-réseaux Citrix ADC Autoscale. Les sous-réseaux contiennent les entités requises pour la mise à l’échelle automatique. Sélectionnez Pour plus d’informations, voir :Créer des sous-réseaux.

-

-

Cliquez surTerminer.

Étape 5 : Configurer une application pour le groupe Mise à l’échelle automatique

-

Dans Citrix ADM, accédez àRéseaux > Groupes Autoscale.

-

Sélectionnez le groupe Autoscale créé par les utilisateurs et cliquez surConfigurer.

-

DansConfigurer l’application, spécifiez les informations suivantes :

-

Nom de l’application- Spécifiez le nom d’une application.

-

Nom de domaine- Spécifiez le nom de domaine d’une application.

-

Nom de zone- Spécifiez le nom de zone d’une application.

Ce nom de domaine et de zone redirige vers les serveurs virtuels dans Azure. Par exemple, si les utilisateurs hébergent une application dans app.exemple.com, l’application est le nom de domaine et exemple.com est le nom de zone.

- Type d’accès : les utilisateurs peuvent utiliser la mise à l’échelle automatique ADM pour les applications externes et internes. Sélectionnez le type d’accès à l’application requis.

-

-

Choisissez le StyleBook dont les utilisateurs souhaitent déployer les configurations pour le groupe Autoscale sélectionné.

Si les utilisateurs souhaitent importer des StyleBooks, cliquez surImporter un nouveau StyleBook.

- Spécifiez les valeurs de tous les paramètres.

Les paramètres de configuration sont prédéfinis dans le StyleBook sélectionné.

-

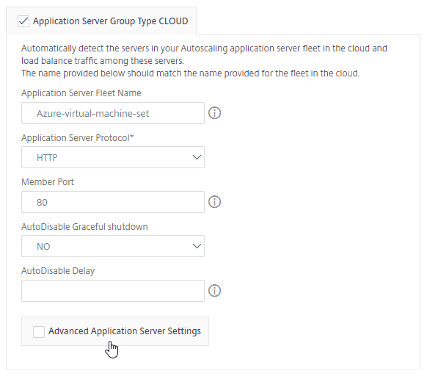

Cochez la caseType de groupe de serveurs d’applications CLOUDpour spécifier les serveurs d’applications disponibles dans l’ensemble d’échelles de machines virtuelles.

-

DansNom du parc de serveurs d’applications, spécifiez lenom du paramètre Autoscalede votre ensemble de balances de machines virtuelles.

-

Sélectionnez leprotocole du serveur d’applicationsdans la liste.

-

DansPort membre, spécifiez la valeur du port du serveur d’applications.

Remarque :

Assurez-vous que l’arrêt automatiqueest défini surNonet que le champDélai de désactivation automatiqueest vide.

- Si les utilisateurs souhaitent spécifier les paramètres avancés pour les serveurs d’applications utilisateur, cochez la caseParamètres avancés du serveur d’applications. Spécifiez ensuite les valeurs requises répertoriées sousParamètres avancés du serveur d’applications.

-

-

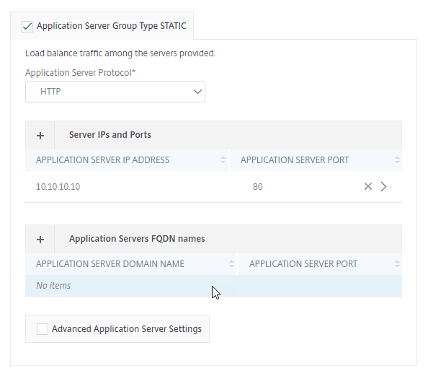

Si les utilisateurs disposent de serveurs d’applications autonomes sur le réseau virtuel, cochez la caseType de groupe de serveurs d’applications STATIC :

-

Sélectionnez leprotocole du serveur d’applicationsdans la liste.

-

DansIP et ports du serveur, cliquez**sur+pour ajouter une adresse IP, un port et un poids de serveur d’applications, puis cliquez surCréer**.

-

-

Cliquez surCréer.

Modifier la configuration des groupes Autoscale

Les utilisateurs peuvent modifier la configuration d’un groupe Autoscale ou supprimer un groupe Autoscale. Les utilisateurs peuvent uniquement modifier les paramètres de groupe Autoscale suivants :

-

Limites maximales et minimales des paramètres de seuil

-

Valeurs d’instance minimales et maximales

-

Valeur de la période de drainage des connexions

-

Valeur de la période de recharge

-

Valeur de la durée de la montre

Les utilisateurs peuvent également supprimer les groupes Autoscale après leur création.

Lorsqu’un groupe de mise à l’échelle automatique est supprimé, tous les domaines et adresses IP sont désenregistrés du DNS et les nœuds de cluster sont déprovisionnés.

Pour plus d’informations sur le provisionnement d’instances Citrix ADC VPX sur Microsoft Azure, consultez Provisioning d’instances Citrix ADC VPX sur Microsoft Azure.

Modèles ARM (Azure Resource Manager)

Le référentiel GitHub pour les modèles Citrix ADC ARM (Azure Resource Manager) héberge desmodèles personnalisés Citrix ADC pour le déploiement de Citrix ADC dans Microsoft Azure Cloud Services. Les modèles de ce référentiel sont développés et maintenus par l’équipe d’ingénierie de Citrix ADC.

Chaque modèle de ce référentiel possède une documentation colocalisée décrivant l’utilisation et l’architecture du modèle. Les modèles tentent de codifier l’architecture de déploiement recommandée de Citrix ADC VPX, ou de présenter à l’utilisateur Citrix ADC ou de démontrer une fonction/édition/option particulière. Les utilisateurs peuvent réutiliser/modifier ou améliorer les modèles en fonction de leurs besoins spécifiques en matière de production et de test. La plupart des modèles nécessitent un abonnement suffisant à portal.azure.com pour créer des ressources et déployer des modèles. Les modèles Citrix ADC VPX Azure Resource Manager (ARM) sont conçus pour garantir un déploiement simple et cohérent de Citrix ADC VPX autonome. Ces modèles augmentent la fiabilité et la disponibilité du système grâce à la redondance intégrée. Ces modèles ARM prennent en charge les sélections basées sur la fonction Bring Your Own License (BYOL) ou Le choix de la sélection est mentionné dans la description du modèle ou proposé lors du déploiement du modèle. Pour plus d’informations sur la mise en service d’une instance Citrix ADC VPX sur Microsoft Azure à l’aide de modèles ARM (Azure Resource Manager), consultez la page Modèles Citrix ADC Azure.

Pour plus d’informations sur la façon d’ajouter des paramètres de mise à l’échelle automatique Azure, rendez-vous sur : Ajouter des paramètres Azure Autoscale.

Pour plus d’informations sur la façon de déployer une instance Citrix ADC VPX sur Microsoft Azure, consultez Déployer une instance Citrix ADC VPX sur Microsoft Azure.

Pour plus d’informations sur le fonctionnement d’une instance Citrix ADC VPX sur Azure, consultez How a Citrix ADC VPX Instance Works on Azure.

Conditions préalables

Les utilisateurs ont besoin de certaines connaissances préalables avant de déployer une instance Citrix VPX sur Azure :

-

Familiarité avec la terminologie Azure et les détails du réseau. Pour plus d’informations, consultez la terminologie Azure dans la section précédente.

- Connaissance d’une appliance Citrix ADC. Pour des informations détaillées sur l’appliance Citrix ADC, voir :Citrix ADC 13.0.

- Connaissance de la mise en réseau Citrix ADC. Voir : Networking.

Prérequis pour Azure Autoscale

Cette section décrit les conditions préalables que les utilisateurs doivent remplir dans Microsoft Azure et Citrix ADM avant de provisionner des instances Citrix ADC VPX.

Ce document suppose ce qui suit :

-

Les utilisateurs possèdent un compte Microsoft Azure qui prend en charge le modèle de déploiement Azure Resource Manager.

-

Les utilisateurs disposent d’un groupe de ressources dans Microsoft Azure.

Pour plus d’informations sur la création d’un compte et sur les autres tâches, consultez la documentation Microsoft Azure.

Limitations

L’exécution de la solution d’équilibrage de charge Citrix ADC VPX sur ARM impose les limitations suivantes :

-

L’architecture Azure ne prend pas en charge les fonctionnalités Citrix ADC suivantes :

-

Mise en cluster

-

IPv6

-

ARP gratuit (GARP)

-

Mode L2 (pontage). Les serveurs virtuels transparents sont pris en charge avec L2 (réécriture MAC) pour les serveurs du même sous-réseau que le SNIP.

-

VLAN balisé

-

Routage dynamique

-

MAC virtuel

-

USIP

-

Trames Jumbo

-

-

Si les utilisateurs pensent devoir arrêter et désallouer temporairement la machine virtuelle Citrix ADC VPX à tout moment, ils doivent attribuer une adresse IP interne statique lors de la création de la machine virtuelle. S’il n’attribue pas d’adresse IP interne statique, Azure peut attribuer à la machine virtuelle une adresse IP différente chaque fois qu’elle redémarre, et la machine virtuelle peut devenir inaccessible.

-

Dans un déploiement Azure, seuls les modèles Citrix ADC VPX suivants sont pris en charge : VPX 10, VPX 200, VPX 1000 et VPX 3000. Pour plus d’informations, consultez la fiche technique Citrix ADC VPX.

-

Si une instance Citrix ADC VPX avec un numéro de modèle supérieur à VPX 3000 est utilisée, le débit réseau peut ne pas être le même que celui spécifié par la licence de l’instance. Toutefois, d’autres fonctionnalités, telles que le débit SSL et les transactions SSL par seconde, peuvent s’améliorer.

-

L’ « ID de déploiement » généré par Azure lors du provisionnement de la machine virtuelle n’est pas visible par l’utilisateur dans ARM. Les utilisateurs ne peuvent pas utiliser l’ID de déploiement pour déployer une appliance Citrix ADC VPX sur ARM.

-

L’instance Citrix ADC VPX prend en charge un débit de 20 Mo/s et les fonctionnalités de l’édition standard lorsqu’elle est initialisée.

-

Pour un déploiement XenApp et XenDesktop, un serveur virtuel VPN sur une instance VPX peut être configuré dans les modes suivants :

-

Mode de base, où le paramètre de serveur virtuel VPN ICAOnly est défini sur ON. Le mode de base fonctionne entièrement sur une instance Citrix ADC VPX sans licence.

-

Mode SmartAccess, où le paramètre serveur virtuel ICAOnly VPN est défini sur OFF. Le mode SmartAccess ne fonctionne que pour 5 utilisateurs de session AAA Citrix ADC sur une instance Citrix ADC VPX sans licence.

Remarque :

pour configurer la fonctionnalité SmartControl, les utilisateurs doivent appliquer une licence Premium à l’instance Citrix ADC VPX.

-

Modèles et licences pris en charge par Azure-VPX

Dans un déploiement Azure, seuls les modèles Citrix ADC VPX suivants sont pris en charge : VPX 10, VPX 200, VPX 1000 et VPX 3000. Pour plus d’informations, consultez la fiche technique Citrix ADC VPX.

Une instance Citrix ADC VPX sur Azure nécessite une licence. Les options de licence suivantes sont disponibles pour les instances Citrix ADC VPX exécutées sur Azure. Les utilisateurs peuvent choisir l’une des méthodes suivantes pour obtenir une licence Citrix ADC provisionnée par Citrix ADM :

-

Utilisation des licences ADC présentes dans Citrix ADM : configurez la capacité groupée, les licences VPX ou les licences CPU virtuelles lors de la création du groupe autoscale. Ainsi, lorsqu’une nouvelle instance est provisionnée pour un groupe autoscale, le type de licence déjà configuré est automatiquement appliqué à l’instance provisionnée.

- Capacité groupée : alloue de la bande passante à chaque instance provisionnée dans le groupe de mise à l’échelle automatique. Assurez-vous que les utilisateurs disposent de la bande passante nécessaire dans Citrix ADM pour provisionner de nouvelles instances. Pour plus d’informations, voir : Configurer la capacité groupée.

Chaque instance ADC du groupe de mise à l’échelle automatique extraire une licence d’instance et la bande passante spécifiée du pool.

-

Licences VPX : applique les licences VPX aux instances nouvellement provisionnées. Assurez-vous que les utilisateurs disposent du nombre nécessaire de licences VPX disponibles dans Citrix ADM pour provisionner de nouvelles instances.

Lorsqu’une instance Citrix ADC VPX est provisionnée, l’instance extrait la licence du Citrix ADM. Pour plus d’informations, voir : Licences d’enregistrement et de départ Citrix ADC VPX.

-

Licences UC virtuelles : applique des licences de processeur virtuel aux instances nouvellement provisionnées. Cette licence spécifie le nombre de processeurs autorisés à une instance Citrix ADC VPX. Assurez-vous que les utilisateurs disposent du nombre nécessaire de processeurs virtuels dans Citrix ADM pour provisionner de nouvelles instances.

Lorsqu’une instance Citrix ADC VPX est provisionnée, l’instance extrait la licence CPU virtuelle de Citrix ADM. Pour plus d’informations, voir :Licences CPU virtuelles Citrix ADC.

Lorsque les instances provisionnées sont détruites ou déprovisionnées, les licences appliquées sont automatiquement renvoyées à Citrix ADM.

Pour surveiller les licences consommées, accédez à la pageRéseaux>Licences.

Utilisation des licences d’abonnement Microsoft Azure : configurez les licences Citrix ADC disponibles sur Azure Marketplace lors de la création du groupe autoscale. Ainsi, lorsqu’une nouvelle instance est provisionnée pour le groupe de mise à l’échelle automatique, la licence est obtenue à partir de la Place de marché Azure.

Images de machines virtuelles Citrix ADC Azure prises en charge

Images de machines virtuelles Citrix ADC Azure prises en charge pour le provisionnement

Utilisez l’image de la machine virtuelle Azure qui prend en charge au moins trois cartes réseau. Le provisionnement de l’instance Citrix ADC VPX est pris en charge uniquement sur les éditions Premium et Advanced. Pour plus d’informations sur les types d’images de machines virtuelles Azure, voir :Tailles de machines virtuelles à usage général.

Voici les tailles de machines virtuelles recommandées pour le Provisioning :

-

Standard_DS3_v2

-

Standard_B2ms

-

Standard_DS4_v2

Instructions relatives à l’utilisation des ports

Les utilisateurs peuvent configurer davantage de règles entrantes et sortantes sur Citrix Gateway lors de la création de l’instance Citrix ADC VPX ou après le provisionnement de la machine virtuelle. Chaque règle entrante et sortante est associée à un port public et à un port privé.

Avant de configurer les règles NSG, prenez note des consignes suivantes concernant les numéros de port que les utilisateurs peuvent utiliser :

-

L’instance Citrix ADC VPX réserve les ports suivants. Les utilisateurs ne peuvent pas les définir comme des ports privés lorsqu’ils utilisent l’adresse IP publique pour les requêtes provenant d’Internet. Ports 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. Toutefois, si les utilisateurs souhaitent que les services Internet tels que le VIP utilisent un port standard (par exemple, le port 443), ils doivent créer un mappage de port à l’aide du NSG. Le port standard est ensuite mappé à un port différent qui est configuré sur Citrix ADC VPX pour ce service VIP. Par exemple, un service VIP peut s’exécuter sur le port 8443 sur l’instance VPX mais être mappé sur le port public 443. Ainsi, lorsque l’utilisateur accède au port 443 via l’IP publique, la requête est dirigée vers le port privé 8443.

-

L’adresse IP publique ne prend pas en charge les protocoles dans lesquels le mappage de port est ouvert dynamiquement, tels que FTP passif ou ALG.

-

La haute disponibilité ne fonctionne pas pour le trafic qui utilise une adresse IP publique (PIP) associée à une instance VPX, au lieu d’un PIP configuré sur l’équilibreur de charge Azure. Pour plus d’informations, voir :Configurer une configuration haute disponibilité avec une adresse IP unique et une seule carte réseau.

-

Dans un déploiement Citrix Gateway, les utilisateurs n’ont pas besoin de configurer une adresse SNIP, car le NSIP peut être utilisé comme SNIP lorsqu’aucun SNIP n’est configuré. Les utilisateurs doivent configurer l’adresse VIP en utilisant l’adresse NSIP et un numéro de port non standard. Pour la configuration du rappel sur le serveur principal, le numéro de port VIP doit être spécifié avec l’URL VIP (par exemple,

url: port).

Remarque :

Dans Azure Resource Manager, une instance Citrix ADC VPX est associée à deux adresses IP : une adresse IP publique (PIP) et une adresse IP interne. Pendant que le trafic externe se connecte au PIP, l’adresse IP interne ou le NSIP n’est pas routable. Pour configurer un VIP dans VPX, utilisez l’adresse IP interne (NSIP) et l’un des ports libres disponibles. N’utilisez pas le PIP pour configurer un VIP. Par exemple, si le NSIP d’une instance Citrix ADC VPX est 10.1.0.3 et qu’un port libre disponible est 10022, les utilisateurs peuvent configurer un VIP en fournissant la combinaison 10.1.0. 3:10022 (adresse NSIP+port).

Dans cet article

- Contributeurs

- Vue d’ensemble

- Citrix VPX

- Microsoft Azure

- Terminologie Azure

- Cas d’utilisation

- Expansion du centre de données avec Autoscale

- Avantages de l’autoscaling

- Mise à l’échelle automatique de Citrix ADC VPX dans Microsoft Azure à l’aide de l’architecture Citrix ADM Autoscaling

- Fonctionnement de l’autoscaling

- Configuration d’Autoscale

- Étape 1 : Initialiser la configuration Autoscale dans Citrix ADM

- Étape 2 : Configuration des paramètres Autoscale

- Étape 3 : Configurer les licences pour le provisionnement des instances Citrix ADC

- Étape 4 : Configuration des paramètres du cloud

- Étape 5 : Configurer une application pour le groupe Mise à l’échelle automatique

- Modifier la configuration des groupes Autoscale

- Modèles ARM (Azure Resource Manager)

- Conditions préalables

- Prérequis pour Azure Autoscale

- Limitations

- Modèles et licences pris en charge par Azure-VPX

- Images de machines virtuelles Citrix ADC Azure prises en charge

- Instructions relatives à l’utilisation des ports