Guide de déploiement Citrix ADC VPX sur AWS - Autoscale

Contributeurs

Auteur : Blake Schindler

Vue d’ensemble

Citrix ADC est une solution de mise à disposition d’applications et d’équilibrage de charge qui fournit une expérience utilisateur de haute qualité pour les applications Web, traditionnelles et natives du cloud, quel que soit l’endroit où elles sont hébergées. Il est disponible dans une grande variété de formats et d’options de déploiement sans enfermer les utilisateurs dans une configuration ou un cloud unique. Les licences de capacité groupées permettent de déplacer la capacité entre les déploiements cloud.

En tant que leader incontesté de la fourniture de services et d’applications, Citrix ADC est déployé sur des milliers de réseaux à travers le monde pour optimiser, sécuriser et contrôler la fourniture de tous les services d’entreprise et de cloud. Déployé directement devant les serveurs Web et de base de données, Citrix ADC combine l’équilibrage de charge et la commutation de contenu à haute vitesse, la compression HTTP, la mise en cache de contenu, l’accélération SSL, la visibilité du flux d’applications et un puissant pare-feu applicatif dans une plate-forme intégrée et facile à utiliser. Il est beaucoup plus simple de respecter les SLA grâce à une surveillance de bout en bout qui transforme les données réseau en Business Intelligence exploitable. Citrix ADC permet de définir et de gérer les stratégies à l’aide d’un moteur de stratégie déclarative simple sans expertise en programmation requise.

Citrix VPX

Le produit Citrix ADC VPX est une appliance virtuelle qui peut être hébergée sur une grande variété de plateformes de virtualisation et de cloud :

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Ce guide de déploiement se concentre sur Citrix ADC VPX sur Amazon Web Services.

Amazon Web Services

Amazon Web Services (AWS) est une plateforme de cloud computing complète et évolutive fournie par Amazon qui comprend un mélange d’offres d’infrastructure en tant que service (IaaS), de plateforme en tant que service (PaaS) et de progiciel en tant que service (SaaS). Les services AWS peuvent proposer des outils tels que la puissance de calcul, le stockage de base de données et les services de diffusion de contenu.

AWS propose les services essentiels suivants

-

Services de calcul AWS

-

Services de migration

-

Stockage

-

Services de base de

-

Outils de gestion

-

Services de sécurité

-

Analyse

-

Mise en réseau

-

Messagerie

-

Outils pour développeurs

-

Services mobiles

Terminologie AWS

Voici une brève description des principaux termes utilisés dans ce document et que les utilisateurs doivent connaître :

-

Amazon Machine Image (AMI) : image machine, qui fournit les informations requises pour lancer une instance, qui est un serveur virtuel dans le cloud.

-

Auto Scaling : service Web permettant de lancer ou de résilier des instances Amazon EC2 automatiquement en fonction des stratégies, des calendriers et des bilans de santé définis par l’utilisateur.

-

AWS Auto Scaling Group : un groupe AWS auto scaling est un ensemble d’instances EC2 qui partagent des caractéristiques similaires et sont traitées comme un regroupement logique à des fins de dimensionnement et de gestion des instances.

-

Elastic Block Store : fournit des volumes de stockage en mode bloc persistants à utiliser avec les instances Amazon EC2 dans le cloud AWS.

-

Elastic Compute Cloud (EC2) : service Web qui fournit une capacité de calcul sécurisée et redimensionnable dans le cloud. Il est conçu pour faciliter le cloud computing à l’échelle du Web pour les développeurs.

-

Elastic Load Balancing (ELB) : répartit le trafic d’applications entrant entre plusieurs instances EC2, dans plusieurs zones de disponibilité. La distribution du trafic augmente la tolérance aux pannes des applications utilisateur.

-

Elastic Network Interface (ENI) : interface réseau virtuelle que les utilisateurs peuvent associer à une instance dans un Virtual Private Cloud (VPC).

-

Adresse IP élastique (EIP) : adresse IPv4 publique statique que les utilisateurs ont allouée dans Amazon EC2 ou Amazon VPC, puis attachée à une instance. Les adresses IP Elastic sont associées à des comptes utilisateur, et non à une instance spécifique. Ils sont élastiques car les utilisateurs peuvent facilement les allouer, les attacher, les détacher et les libérer en fonction de l’évolution de leurs besoins.

-

IAM-Instance-Profile : identité fournie aux instances Citrix ADC provisionnées dans un cluster dans AWS. Le profil permet aux instances d’accéder aux services AWS lorsqu’il commence à équilibrer la charge des demandes du client.

-

Identity and Access Management (IAM) : identité AWS avec des stratégies d’autorisation qui déterminent ce que l’identité peut et ne peut pas faire dans AWS. Les utilisateurs peuvent utiliser un rôle IAM pour permettre aux applications exécutées sur une instance EC2 d’accéder en toute sécurité à leurs ressources AWS. Le rôle IAM est requis pour déployer des instances VPX dans une configuration haute disponibilité.

-

Type d’instance : Amazon EC2 propose une large sélection de types d’instances optimisés pour s’adapter à différents cas d’utilisation. Les types d’instances comprennent différentes combinaisons de CPU, de mémoire, de stockage et de capacité réseau et offrent aux utilisateurs la flexibilité de choisir la combinaison de ressources appropriée pour leurs applications.

-

Listener - Un module d’écoute est un processus qui vérifie les demandes de connexion à l’aide du protocole et du port que vous configurez. Les règles que vous définissez pour un processus d’écoute déterminent comment l’équilibreur de charge achemine les demandes vers les cibles d’un ou de plusieurs groupes cibles.

-

NLB : équilibreur de charge réseau. NLB est un équilibreur de charge L4 disponible dans l’environnement AWS.

-

Route 53 - Route 53 est le service Web de système de noms de domaine (DNS) cloud hautement disponible et évolutif d’Amazon.

-

Groupes de sécurité : ensemble nommé de connexions réseau entrantes autorisées pour une instance.

-

Sous-réseau : segment de la plage d’adresses IP d’un VPC auquel des instances EC2 peuvent être attachées. Les utilisateurs peuvent créer des sous-réseaux pour regrouper des instances en fonction des besoins opérationnels et de sécurité.

-

Virtual Private Cloud (VPC) : service Web permettant de provisionner une section logiquement isolée du cloud AWS où les utilisateurs peuvent lancer des ressources AWS dans un réseau virtuel qu’ils définissent.

Voici une brève description des autres termes utilisés dans ce document et que nous vous recommandons de connaître :

- Groupes Autoscale : un groupe Autoscale est un groupe d’instances Citrix ADC qui équilibrent la charge des applications en tant qu’entité unique et déclenchent la mise à l’échelle automatique lorsque les paramètres de seuil dépassent les limites. Les instances de Citrix ADC évolutives ou évolutives dynamiquement en fonction de la configuration des groupes de mise à l’échelle automatique.

Remarque :

un groupe Citrix autoscale est appelé groupe autoscale dans ce document alors que le groupe AWS autoscale est explicitement appelé groupe AWS autoscale.

-

Clusters Citrix ADC : un cluster Citrix ADC est un groupe d’instances Citrix ADC VPX et chaque instance est appelée nœud. Le trafic client est réparti entre les nœuds pour fournir une haute disponibilité, un débit élevé et une évolutivité.

-

CloudFormation - Service permettant d’écrire ou de modifier des modèles qui créent et suppriment des ressources AWS associées ensemble en tant qu’unité.

-

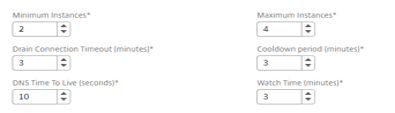

Période de recharge - Après une mise à l’échelle, la période de temps de recharge est la durée pendant laquelle l’évaluation des statistiques doit être arrêtée. La période de temps de recharge garantit la croissance organique d’un groupe autoscale en permettant au trafic actuel de se stabiliser et de faire la moyenne sur l’ensemble actuel d’instances avant que la prochaine décision de dimensionnement ne soit prise. La valeur de la période de recharge par défaut est de 10 minutes et est configurable.

Remarque :

La valeur par défaut est déterminée en fonction du temps nécessaire pour que le système se stabilise après un scale-out (environ 4 minutes), ainsi que du temps de configuration de Citrix ADC et de publication DNS.

- Drain Connection Timeout - Pendant le scale-in, une fois qu’une instance est sélectionnée pour le deprovisioning, Citrix ADM supprime l’instance du traitement des nouvelles connexions au groupe autoscale et attend que le délai d’expiration de la connexion de drain spécifié expire avant le déprovisionnement. Ce délai permet de vider les connexions existantes à cette instance avant qu’elle ne soit déprovisionnée. Si les connexions sont drainées avant l’expiration du délai d’expiration de la connexion de drain, même Citrix ADM attend que le délai d’expiration de la connexion de drain expire avant de commencer une nouvelle évaluation.

Remarque :

Si les connexions ne sont pas vidées même après l’expiration du délai d’expiration de la connexion de drainage, Citrix ADM supprime les instances susceptibles d’avoir un impact sur l’application. La valeur par défaut est de 5 minutes et est configurable.

-

Paire de clés : ensemble d’informations d’identification de sécurité avec lesquelles les utilisateurs prouvent leur identité par voie électronique. Une paire de clés se compose d’une clé privée et d’une clé publique.

-

Table de routage : ensemble de règles de routage qui contrôle le trafic sortant de tout sous-réseau associé à la table de routage. Les utilisateurs peuvent associer plusieurs sous-réseaux à une seule table de routage, mais un sous-réseau ne peut être associé qu’à une seule table de routage à la fois.

-

Simple Storage Service (S3) : stockage pour Internet. Il est conçu pour faciliter l’informatique à l’échelle du Web pour les développeurs.

-

Tags - Chaque groupe de mise à l’échelle automatique se voit attribuer une balise qui est une paire clé/valeur. Vous pouvez appliquer des balises aux ressources qui vous permettent d’organiser et d’identifier facilement les ressources. Les balises sont appliquées à AWS et Citrix ADM. Exemple : Key= name, Value = webserver. Utilisez un ensemble cohérent de balises pour suivre facilement les groupes de mise à l’échelle automatique susceptibles d’appartenir à divers groupes tels que le développement, la production et les tests.

-

Threshold Parameters : paramètres qui sont surveillés pour le déclenchement de la scale-out ou de la scale-in. Les paramètres sont l’utilisation du CPU, l’utilisation de la mémoire et le débit. Vous pouvez sélectionner un ou plusieurs paramètres pour la surveillance.

-

Durée de vie (TTL) - Spécifie l’intervalle de temps pendant lequel l’enregistrement de ressource DNS peut être mis en cache avant que la source des informations ne soit de nouveau consultée. La valeur TTL par défaut est de 30 secondes et est configurable.

-

Durée de visionnage - Durée pendant laquelle le seuil du paramètre d’échelle doit rester dépassé pour qu’une mise à l’échelle ait lieu. Si le seuil est dépassé sur tous les échantillons collectés dans ce délai spécifié, une mise à l’échelle se produit. Si les paramètres de seuil restent à une valeur supérieure à la valeur de seuil maximale tout au long de cette durée, une mise à l’échelle est déclenchée. Si les paramètres de seuil fonctionnent à une valeur inférieure à la valeur de seuil minimale, une mise à l’échelle est déclenchée. La valeur par défaut est de 3 minutes et est configurable.

Cas d’utilisation

Comparé aux solutions alternatives qui nécessitent le déploiement de chaque service en tant qu’appliance virtuelle distincte, Citrix ADC sur AWS combine l’équilibrage de charge L4, la gestion du trafic L7, le déchargement du serveur, l’accélération des applications, la sécurité des applications et d’autres fonctionnalités essentielles de livraison d’applications dans un seul VPX , facilement disponible via AWS Marketplace. En outre, tout est régi par un cadre de stratégie unique et géré avec le même ensemble puissant d’outils utilisés pour administrer les déploiements Citrix ADC locaux. Le résultat net est que Citrix ADC sur AWS permet plusieurs cas d’utilisation convaincants qui prennent en charge non seulement les besoins immédiats des entreprises d’aujourd’hui, mais aussi l’évolution continue des infrastructures informatiques héritées aux centres de données cloud d’entreprise.

Expansion du centre de données avec Autoscale

Certaines entreprises cherchent à étendre leur empreinte Citrix dans le cloud public et envisagent d’utiliser des services de cloud public natifs. Un cas d’utilisation courant est que les entreprises migrent vers le cloud à leur propre rythme afin de pouvoir se concentrer sur des charges de travail ou des applications à retour sur investissement plus élevé. Et en utilisant notre solution, qui inclut souvent l’utilisation d’appareils à capacité groupée pour conserver les charges de travail à la fois sur site et dans le cloud en découplant la bande passante et les instances, ils peuvent aller de l’avant et migrer vers le cloud de leur choix à leur propre rythme.

Désormais, le cloud public offre de l’élasticité, ce qui constitue également un cas d’utilisation important pour les clients qui souhaitent héberger des applications à la demande sans se soucier d’un approvisionnement excessif ou insuffisant des ressources.

L’hébergement efficace des applications dans un cloud implique une gestion aisée et économique des ressources en fonction de la demande des applications. Par exemple, imaginez qu’une entreprise possède un portail Web de commerce électronique exécuté sur AWS. Ce portail offre parfois d’énormes réductions au cours desquelles il y a un pic dans le trafic des applications. Lorsque le trafic des applications augmente pendant ces offres, les applications doivent être mises à l’échelle dynamiquement et les ressources réseau peuvent également avoir besoin d’être augmentées.

La fonctionnalité de mise à l’échelle automatique Citrix ADM prend en charge le Provisioning et la mise à l’échelle automatique des instances Citrix ADC dans AWS. La fonction de mise à l’échelle automatique Citrix ADM surveille en permanence les paramètres de seuil tels que l’utilisation de la mémoire, l’utilisation du processeur et le débit. Les utilisateurs peuvent sélectionner l’un de ces paramètres ou plusieurs paramètres pour la surveillance. Ces valeurs de paramètre sont ensuite comparées aux valeurs configurées par l’utilisateur. Si les valeurs des paramètres dépassent les limites, la scale-out ou la scale-in est déclenchée selon les besoins.

L’architecture de la fonctionnalité Autoscale de Citrix ADM est conçue de telle sorte que les utilisateurs peuvent configurer le nombre minimum et maximum d’instances pour chacun des groupes de mise à l’échelle automatique. Le préréglage de ces chiffres garantit que chaque application est toujours opérationnelle et qu’elle s’aligne sur la demande des clients.

Avantages de l’autoscaling

Haute disponibilité des applications. La mise à l’échelle automatique garantit que votre application dispose toujours du nombre approprié d’instances Citrix ADC VPX pour gérer les demandes de trafic. Cela permet de s’assurer que votre application est en service tout le temps, indépendamment de la demande de trafic.

Décisions de mise à l’échelle intelligente et configuration zéro tactile. La mise à l’échelle automatique surveille en permanence votre application et ajoute ou supprime dynamiquement les instances de Citrix ADC en fonction de la demande. Lorsque la demande augmente, les instances sont automatiquement ajoutées. Lorsque la demande augmente vers le bas, les instances sont automatiquement supprimées. L’ ajout et la suppression d’instances de Citrix ADC se produisent automatiquement, ce qui en fait une configuration manuelle sans contact.

Gestion automatique du DNS. La fonction de mise à l’échelle automatique Citrix ADM offre une gestion DNS automatique. Chaque fois que de nouvelles instances Citrix ADC sont ajoutées, les noms de domaine sont mis à jour automatiquement.

Fin de connexion gracieuse. Lors d’une mise à l’échelle, les instances de Citrix ADC sont supprimées de manière gracieuse, évitant ainsi la perte de connexions client.

Meilleure gestion des coûts. La mise à l’échelle automatique augmente ou diminue dynamiquement les instances de Citrix ADC si nécessaire. L’exécution uniquement des instances nécessaires permet aux utilisateurs d’optimiser les coûts impliqués. Les utilisateurs économisent de l’argent en lançant des instances uniquement lorsqu’elles sont nécessaires et en les résiliant lorsqu’elles ne sont pas nécessaires. Ainsi, les utilisateurs ne paient que pour les ressources qu’ils utilisent.

Observabilité. L’observabilité est essentielle pour que les développeurs d’applications ou le personnel informatique puissent surveiller l’intégrité de l’application. Le tableau de bord autoscale de Citrix ADM permet aux utilisateurs de visualiser les valeurs des paramètres de seuil, les horodatages du déclencheur de mise à l’échelle automatique, les événements et les instances participant à la mise à l’échelle automatique.

Types de déploiement

Déploiement trois cartes

-

Déploiements types

-

Déploiements types

-

Piloté par StyleBook

-

Avec ADM

-

Avec GSLB (Route53 avec enregistrement de domaine)

-

Licences - Pooled/Marketplace

-

-

Cas d’utilisation

-

Les déploiements à trois cartes réseau sont utilisés pour obtenir une isolation réelle des données et du trafic de gestion.

-

Les déploiements à trois cartes réseau améliorent également l’évolutivité et les performances de l’ADC.

-

Les déploiements à trois cartes réseau sont utilisés dans les applications réseau où le débit est généralement de 1 Gbit/s ou plus et un déploiement à trois cartes réseau est recommandé.

-

Déploiement CFT

Les clients peuvent déployer à l’aide de modèles CloudFormation s’ils personnalisent leurs déploiements ou s’ils automatisent leurs déploiements.

Étapes de déploiement

Déploiement à trois cartes réseau pour l’extension du datacenter avec Autoscale

L’instance Citrix ADC VPX est disponible en tant qu’Amazon Machine Image (AMI) sur AWS Marketplace, et elle peut être lancée en tant qu’instance Elastic Compute Cloud (EC2) au sein d’un AWS VPC. Le type d’instance EC2 minimum autorisé en tant qu’AMI prise en charge sur Citrix VPX est m4.large. L’instance AMI Citrix ADC VPX nécessite au moins 2 processeurs virtuels et 2 Go de mémoire. Une instance EC2 lancée dans un VPC AWS peut également fournir les multiples interfaces, plusieurs adresses IP par interface et les adresses IP publiques et privées nécessaires à la configuration VPX. Chaque instance VPX nécessite au moins trois sous-réseaux IP :

-

Un sous-réseau de gestion

-

Un sous-réseau orienté client (VIP)

-

Un sous-réseau orienté vers le back-end (SNIP)

Citrix recommande trois interfaces réseau pour une instance VPX standard sur l’installation AWS.

AWS rend actuellement la fonctionnalité multi-IP disponible uniquement pour les instances exécutées au sein d’un VPC AWS. Une instance VPX dans un VPC peut être utilisée pour équilibrer la charge des serveurs exécutant dans des instances EC2. Un Amazon VPC permet aux utilisateurs de créer et de contrôler un environnement réseau virtuel, y compris leur propre plage d’adresses IP, des sous-réseaux, des tables de routage et des passerelles réseau.

Remarque :

Par défaut, les utilisateurs peuvent créer jusqu’à 5 instances VPC par région AWS pour chaque compte AWS. Les utilisateurs peuvent demander des limites de VPC plus élevées en soumettant le formulaire de demande d’ Amazon : Amazon VPC Request.

Exigences en matière de licence

Les instances Citrix ADC créées pour le groupe Citrix autoscale utilisent des licences Citrix ADC Advanced ou Premium ADC. La fonctionnalité de clustering Citrix ADC est incluse dans les licences ADC Advanced ou Premium.

Les utilisateurs peuvent choisir l’une des méthodes suivantes pour obtenir des licences Citrix ADC provisionnées par Citrix ADM :

-

Utilisation des licences ADC présentes dans Citrix ADM : configurez la capacité groupée, les licences VPX ou les licences CPU virtuelles lors de la création du groupe autoscale. Ainsi, lorsqu’une nouvelle instance est provisionnée pour un groupe autoscale, le type de licence déjà configuré est automatiquement appliqué à l’instance provisionnée.

-

Capacité groupée : alloue de la bande passante à chaque instance provisionnée dans le groupe de mise à l’échelle automatique. Assurez-vous que les utilisateurs disposent de la bande passante nécessaire dans Citrix ADM pour provisionner de nouvelles instances. Pour plus d’informations, voir : Configurer la capacité groupée. Chaque instance ADC du groupe de mise à l’échelle automatique extraire une licence d’instance et la bande passante spécifiée du pool.

-

Licences VPX : applique les licences VPX aux instances nouvellement provisionnées. Assurez-vous que les utilisateurs disposent du nombre nécessaire de licences VPX disponibles dans Citrix ADM pour provisionner de nouvelles instances. Lorsqu’une instance Citrix ADC VPX est provisionnée, l’instance extrait la licence du Citrix ADM. Pour plus d’informations, voir : Licences d’enregistrement et de départ Citrix ADC VPX.

-

Licences UC virtuelles : applique des licences de processeur virtuel aux instances nouvellement provisionnées. Cette licence spécifie le nombre de processeurs autorisés à une instance Citrix ADC VPX. Assurez-vous que les utilisateurs disposent du nombre nécessaire de processeurs virtuels dans Citrix ADM pour provisionner de nouvelles instances. Lorsqu’une instance Citrix ADC VPX est provisionnée, l’instance extrait la licence CPU virtuelle de Citrix ADM. Pour plus d’informations, voir : Licences CPU virtuelles Citrix ADC.

-

Lorsque les instances provisionnées sont détruites ou déprovisionnées, les licences appliquées sont automatiquement renvoyées à Citrix ADM.

Pour surveiller les licences consommées, accédez à la pageRéseaux>Licences.

- Utilisation des licences d’abonnement AWS : configurez les licences Citrix ADC disponibles sur AWS Marketplace lors de la création du groupe autoscale. Ainsi, lorsqu’une nouvelle instance est provisionnée pour le groupe de mise à l’échelle automatique, la licence est obtenue auprès d’AWS Marketplace.

Déploiement d’instances Citrix ADC VPX sur AWS

Lorsque les clients déplacent leurs applications vers le cloud, les composants qui font partie de leur application augmentent, sont plus distribués et doivent être gérés de manière dynamique.

Avec les instances Citrix ADC VPX sur AWS, les utilisateurs peuvent étendre en toute transparence leur pile réseau L4-L7 à AWS. Avec Citrix ADC VPX, AWS devient une extension naturelle de son infrastructure informatique sur site. Les clients peuvent utiliser Citrix ADC VPX sur AWS pour combiner l’élasticité et la flexibilité du cloud, avec les mêmes fonctionnalités d’optimisation, de sécurité et de contrôle qui prennent en charge les sites Web et les applications les plus exigeants au monde.

Avec Citrix Application Delivery Management (ADM) qui surveille leurs instances Citrix ADC, les utilisateurs gagnent en visibilité sur l’intégrité, les performances et la sécurité de leurs applications. Ils peuvent automatiser la configuration, le déploiement et la gestion de leur infrastructure de mise à disposition d’applications dans des environnements multicloud hybrides.

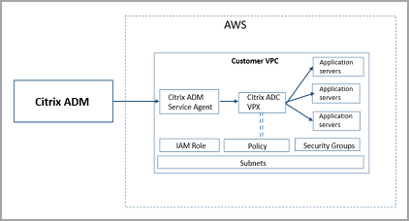

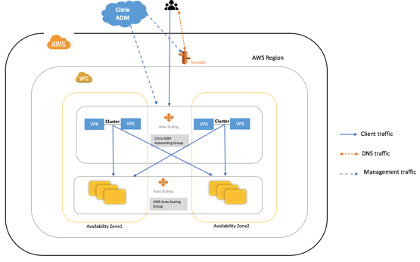

Schéma d’architecture

L’image suivante fournit une vue d’ensemble de la façon dont Citrix ADM se connecte à AWS pour provisionner des instances Citrix ADC VPX dans AWS.

Tâches de configuration

Effectuez les tâches suivantes sur AWS avant de provisionner des instances Citrix ADC VPX dans Citrix ADM :

-

Créer des sous-réseaux

-

Créer des groupes de sécurité

-

Créer un rôle IAM et définir une stratégie

Effectuez les tâches suivantes sur Citrix ADM pour provisionner les instances sur AWS :

-

Créer un site

-

Provisionner l’instance Citrix ADC VPX sur AWS

Pour créer des sous-réseaux

Créez trois sous-réseaux dans un VPC. Les trois sous-réseaux requis pour provisionner des instances Citrix ADC VPX dans un VPC sont la gestion, le client et le serveur. Spécifiez un bloc d’adresse CIDR IPv4 dans la plage définie dans le VPC pour chacun des sous-réseaux. Spécifiez la zone de disponibilité dans laquelle le sous-réseau doit résider. Créez les trois sous-réseaux dans la même zone de disponibilité.

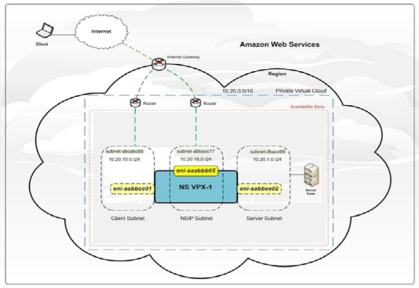

L’image suivante illustre les trois sous-réseaux créés dans la région du client et leur connectivité au système client.

Pour plus d’informations sur le VPC et les sous-réseaux, voir : VPC et sous-réseaux.

Pour créer des groupes de sécurité

Créez un groupe de sécurité pour contrôler le trafic entrant et sortant dans l’instance Citrix ADC VPX. Un groupe de sécurité agit comme un pare-feu virtuel pour une instance utilisateur. Créez des groupes de sécurité au niveau de l’instance, et non au niveau du sous-réseau. Il est possible d’affecter chaque instance d’un sous-réseau du VPC utilisateur à un ensemble différent de groupes de sécurité. Ajoutez des règles pour chaque groupe de sécurité afin de contrôler le trafic entrant qui passe par le sous-réseau client aux instances. Les utilisateurs peuvent également ajouter un ensemble distinct de règles qui contrôlent le trafic sortant qui passe par le sous-réseau du serveur vers les serveurs d’applications. Bien que les utilisateurs puissent utiliser le groupe de sécurité par défaut pour leurs instances, ils peuvent vouloir créer leurs propres groupes. Créez trois groupes de sécurité - un pour chaque sous-réseau. Créez des règles pour le trafic entrant et sortant que les utilisateurs souhaitent contrôler. Les utilisateurs peuvent ajouter autant de règles qu’ils le souhaitent.

Pour plus d’informations sur les groupes de sécurité, voir : Security Groups for Your VPC.

Pour créer un rôle IAM et définir une stratégie

Créez un rôle IAM afin que les clients puissent établir une relation de confiance entre leurs utilisateurs et le compte AWS de confiance Citrix et créer une stratégie avec des autorisations Citrix.

-

Dans AWS, cliquez surServices. Dans le volet de navigation de gauche, sélectionnezIAM > Roles > Create role.

-

Les utilisateurs connectent leur compte AWS au compte AWS dans Citrix ADM. Sélectionnez doncAnother AWS accountpour permettre à Citrix ADM d’effectuer des actions dans le compte AWS.

-

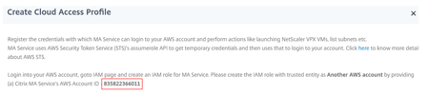

Saisissez l’ID de compte Citrix ADM AWS à 12 chiffres. L’ID Citrix est 835822366011. Les utilisateurs peuvent également trouver l’ID Citrix dans Citrix ADM lorsqu’ils créent le profil d’accès au cloud.

-

Activez l’optionExiger un identifiant externepour vous connecter à un compte tiers. Les utilisateurs peuvent renforcer la sécurité de leurs rôles en exigeant un identifiant externe facultatif. Tapez un ID qui peut être une combinaison de caractères.

-

Cliquez surAutorisations.

-

Dans la pageAttacher des stratégies d’autorisations, cliquez surCréer une stratégie.

La liste des autorisations de Citrix est fournie dans la zone suivante :

{

"Version": "2012-10-17",

"Statement":

[

{

"Effect": "Allow",

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeImageAttribute",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:DescribeSubnets",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:DescribeAddresses",

"ec2:DescribeKeyPairs",

"ec2:DescribeTags",

"ec2:DescribeVolumeStatus",

"ec2:DescribeVolumes",

"ec2:DescribeVolumeAttribute",

"ec2:CreateTags",

"ec2:DeleteTags",

"ec2:CreateKeyPair",

"ec2:DeleteKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:RunScheduledInstances",

"ec2:ReportInstanceStatus",

"ec2:StartInstances",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:ModifyInstanceAttribute",

"ec2:AssignPrivateIpAddresses",

"ec2:UnassignPrivateIpAddresses",

"ec2:CreateNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:DetachNetworkInterface",

"ec2:DeleteNetworkInterface",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:AssociateAddress",

"ec2:AllocateAddress",

"ec2:ReleaseAddress",

"ec2:DisassociateAddress",

"ec2:GetConsoleOutput"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

-

Copiez et collez la liste des autorisations dans l’onglet JSON et cliquez surReview policy.

-

Dansla page Review policy, tapez un nom pour la stratégie, entrez une description, puis cliquez surCreate policy.

Pour créer un site dans Citrix ADM

Créez un site dans Citrix ADM et ajoutez les détails du VPC associé au rôle AWS.

-

Dans Citrix ADM, accédez àRéseaux > Sites.

-

Cliquez surAjouter.

-

Sélectionnez le type de service AWS et activezUse existing VPC as a site.

-

Sélectionnez le profil d’accès au cloud.

-

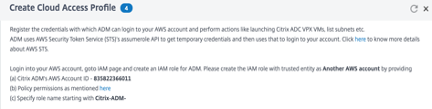

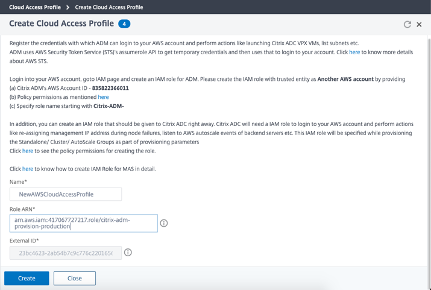

Si le profil d’accès au cloud n’existe pas dans le champ, cliquez surAjouterpour créer un profil.

-

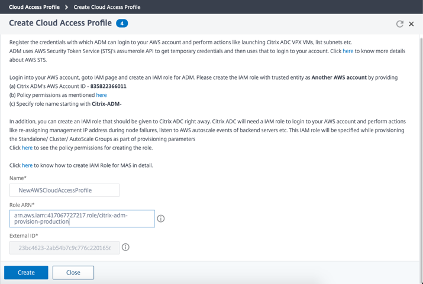

Sur la pageCréer un profil d’accès au cloud, tapez le nom du profil avec lequel les utilisateurs souhaitent accéder à AWS.

-

Tapez l’ARN associé au rôle que les utilisateurs ont créé dans AWS.

-

Saisissez l’ID externe fourni par les utilisateurs lors de la création d’un rôle Identity and Access Management (IAM) dans AWS. Reportez-vous à l’étape 4 de la tâche « Pour créer un rôle IAM et définir une stratégie ». Assurez-vous que le nom de rôle IAM que vous avez spécifié dans AWS commence par « Citrix-ADM- » et qu’il apparaît correctement dans l’ARN du rôle.

-

Les détails du VPC, tels que la région, l’ID du VPC, le nom et le bloc d’adresse CIDR, associés au rôle IAM de l’utilisateur dans AWS sont importés dans Citrix ADM.

-

Tapez un nom pour le site.

-

Cliquez sur Créer.

Pour provisionner Citrix ADC VPX sur AWS

Utilisez le site que les utilisateurs ont créé précédemment pour provisionner les instances Citrix ADC VPX sur AWS. Fournissez les détails de l’agent de service Citrix ADM pour provisionner les instances qui sont liées à cet agent.

-

Dans Citrix ADM, accédez àRéseaux > Instances > Citrix ADC.

-

Dans l’ongletVPX, cliquez surProvisionner.

Cette option affiche la pageProvisionner Citrix ADC VPX on Cloud.

-

SélectionnezAmazon Web Services (AWS)et cliquez surNext.

-

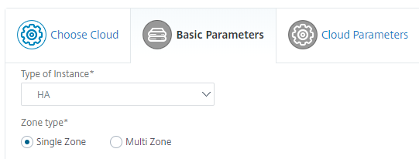

DansParamètres de base, sélectionnez letype d’instancedans la liste.

-

Autonome : cette option met en service une instance autonome Citrix ADC VPX sur AWS.

-

HA : Cette option met en service les instances haute disponibilité Citrix ADC VPX sur AWS.

Pour provisionner les instances Citrix ADC VPX dans la même zone, sélectionnez l’optionZone uniquesousType de zone.

Pour provisionner les instances Citrix ADC VPX sur plusieurs zones, sélectionnez l’optionMulti ZonesousType de zone. Dans l’ongletParamètres du cloud, assurez-vous de spécifier les détails du réseau pour chaque zone créée sur AWS.

-

Spécifiez le nom de votre instance Citrix ADC VPX.

-

DansSite, sélectionnez le site que vous avez créé précédemment.

-

DansAgent, sélectionnez l’agent créé pour gérer votre instance Citrix ADC VPX.

-

DansCloud Access Profile, sélectionnez le profild’accès au cloud créé lors de la création du site.

-

DansDevice Profile, sélectionnez le profil pour fournir l’authentification.

Citrix ADM utilise le profil de périphérique lorsqu’il doit se connecter à l’instance Citrix ADC VPX.

- Cliquez sur Suivant.

-

-

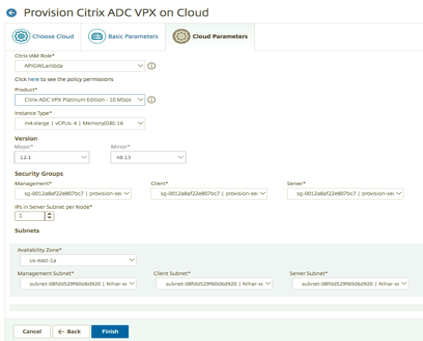

DansParamètres du cloud,

-

Sélectionnez lerôle IAM Citrixcréé dans AWS. Un rôle IAM est une identité AWS avec des stratégies d’autorisation qui déterminent ce que l’identité peut et ne peut pas faire dans AWS.

-

Dans le champProduit, sélectionnez la version du produit Citrix ADC que les utilisateurs souhaitent provisionner.

-

Sélectionnez le type d’instance EC2 dans la listeType d’instance.

-

Sélectionnez laversionde Citrix ADC que les utilisateurs souhaitent provisionner. Sélectionnez la versionmajeureet la versionmineurede Citrix ADC.

-

DansSecurity Groups, sélectionnez les groupesde sécurité Management, Client et Server que les utilisateurs ont créés dans leur réseau virtuel.

-

DansIPs in server Subnet per Node, sélectionnez le nombre d’adresses IP dans le sous-réseau du serveur par nœud pour le groupe de sécurité.

-

DansSubnets, sélectionnez les sous-réseaux Management, Client et Server pour chaque zone créée dans AWS. Les utilisateurs peuvent également sélectionner la région dans la listeZone de disponibilité.

-

-

Cliquez surTerminer.

L’instance Citrix ADC VPX est désormais provisionnée sur AWS.

Remarque : Actuellement, Citrix ADM ne prend pas en charge le déprovisionnement des instances Citrix ADC depuis AWS.

Pour afficher le Citrix ADC VPX provisionné dans AWS

-

Sur la page d’accueil d’AWS, accédez àServiceset cliquez surEC2.

-

Sur la pageResources, cliquez surRunning Instances.

-

Les utilisateurs peuvent afficher le Citrix ADC VPX provisionné dans AWS.

Le nom de l’instance Citrix ADC VPX est le même que celui fourni par les utilisateurs lors du provisionnement de l’instance dans Citrix ADM.

Pour afficher le Citrix ADC VPX provisionné dans Citrix ADM

-

Dans Citrix ADM, accédez àRéseaux>Instances>Citrix ADC.

-

Sélectionnez l’ongletCitrix ADC VPX.

-

L’instance Citrix ADC VPX provisionnée dans AWS est répertoriée ici.

Mise à l’échelle automatique de Citrix ADC dans AWS à l’aide de Citrix ADM

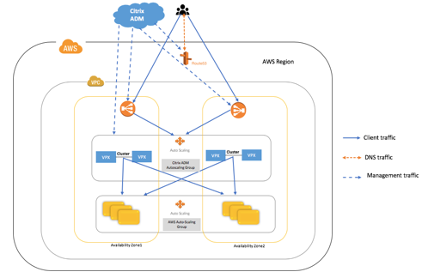

Architecture d’autoscaling

Le diagramme suivant illustre l’architecture de la fonction de mise à l’échelle automatique avec DNS comme distributeur de trafic.

Le diagramme suivant illustre l’architecture de la fonction de mise à l’échelle automatique avec NLB comme distributeur de trafic.

Citrix Application Delivery Management (ADM)

Citrix Application Delivery Management est une solution Web permettant de gérer tous les déploiements Citrix ADC déployés sur site ou sur le cloud. Vous pouvez utiliser cette solution cloud pour gérer, surveiller et dépanner l’ensemble de l’infrastructure de livraison d’applications globales à partir d’une console unique, unifiée et centralisée basée sur le cloud. Citrix Application Delivery Management (ADM) fournit toutes les fonctionnalités nécessaires pour configurer, déployer et gérer rapidement la livraison d’applications dans les déploiements Citrix ADC, ainsi que des analyses approfondies de l’intégrité, des performances et de la sécurité des applications.

Les groupes de mise à l’échelle automatique sont créés dans Citrix ADM et les instances Citrix ADC VPX sont provisionnées à partir de Citrix ADM. L’application est ensuite déployée via StyleBooks dans Citrix ADM.

Distributeurs de trafic (NLB ou DNS/Route53)

NLB ou DNS/route53 est utilisé pour distribuer le trafic sur tous les nœuds d’un groupe de mise à l’échelle automatique. Pour plus d’informations, reportez-vous à la section Modes de distribution du trafic de mise à l’échelle automatique.

Citrix ADM communique avec le distributeur de trafic pour mettre à jour le domaine de l’application et les adresses IP des serveurs virtuels d’équilibrage de charge qui font face à l’application.

Groupe Citrix ADM Autoscale

Le groupe Autoscale est un groupe d’instances Citrix ADC qui équilibre la charge des applications en tant qu’entité unique et déclenche la mise à l’échelle automatique en fonction des valeurs de paramètre de seuil configurées.

Clusters Citrix ADC

Un cluster Citrix ADC est un groupe d’instances Citrix ADC VPX et chaque instance est appelée un nœud. Le trafic client est réparti entre les nœuds pour fournir une haute disponibilité, un débit élevé et une évolutivité.

Remarque :

Les décisions de mise à l’échelle automatique sont prises au niveau du cluster et non au niveau du nœud.

-

Les clusters indépendants sont hébergés dans différentes zones de disponibilité et, par conséquent, la prise en charge de certaines fonctionnalités d’état partagées est limitée.

-

Les sessions de persistance telles que la persistance de l’adresse IP source et autres, à l’exception de la persistance basée sur les cookies, ne peuvent pas Cependant, toutes les fonctionnalités sans état telles que les méthodes d’équilibrage de charge fonctionnent comme prévu dans les différentes zones de disponibilité.

Groupes AWS Auto Scaling

AWS Auto Scaling group est un ensemble d’instances EC2 qui partagent des caractéristiques similaires et sont traitées comme un regroupement logique aux fins de la mise à l’échelle et de la gestion des instances.

Zones de disponibilité AWS

La zone de disponibilité AWS est un emplacement isolé à l’intérieur d’une région. Chaque région est composée de plusieurs zones de disponibilité. Chaque zone de disponibilité appartient à une seule région.

Modes de distribution du

À mesure que les utilisateurs déplacent le déploiement de leurs applications vers le cloud, la mise à l’échelle automatique fait partie intégrante de l’infrastructure. Au fur et à mesure que les applications évolutives ou évolutives à l’aide de la mise à l’échelle automatique, ces modifications doivent être propagées au client. Cette propagation est réalisée à l’aide d’une mise à l’échelle automatique basée sur DNS ou NLB.

Cas d’utilisation de la distribution du

| Fonctionnalité | Pris en charge pour NLB | Prise en charge pour DNS |

|---|---|---|

| HTTPS | Prise en charge | Prise en charge |

| WAF | Prise en charge | Prise en charge |

| Gateway | Erreur de compatibilité | Erreur de compatibilité |

|

Erreur de compatibilité | Erreur de compatibilité |

|

Erreur de compatibilité | Erreur de compatibilité |

Autoscaling basé sur NLB

En mode de déploiement basé sur NLB, le niveau de distribution vers les nœuds de cluster est l’équilibreur de charge réseau AWS.

Dans la mise à l’échelle automatique basée sur la NLB, une seule adresse IP statique est proposée par zone de disponibilité. Il s’agit de l’adresse IP publique qui est ajoutée à route53 et les adresses IP back-end peuvent être privées. Avec cette adresse IP publique, toute nouvelle instance Citrix ADC provisionnée lors de la mise à l’échelle automatique fonctionne à l’aide d’adresses IP privées et ne nécessite pas d’adresses IP publiques supplémentaires.

Utilisez la mise à l’échelle automatique basée sur NLB pour gérer le trafic TCP. Utilisez la mise à l’échelle automatique basée sur DNS pour gérer le trafic UDP.

Autoscaling basé sur DNS

Dans la mise à l’échelle automatique basée sur DNS, DNS agit comme la couche de distribution pour les nœuds de cluster Citrix ADC. Les modifications de mise à l’échelle sont propagées au client en mettant à jour le nom de domaine correspondant à l’application. Actuellement, le fournisseur DNS est AWS Route53.

Remarque :

dans la mise à l’échelle automatique basée sur DNS, chaque instance Citrix ADC nécessite une adresse IP publique. Important :

Autoscaling prend en charge toutes les fonctionnalités de Citrix ADC à l’exception des fonctionnalités suivantes qui nécessitent une configuration ponctuée sur les nœuds de cluster :

-

Serveurs virtuels GSLB

-

Citrix Gateway et ses fonctionnalités

-

Caractéristiques des télécoms

Pour plus d’informations sur la configuration ponctuée, consultez Configurations par bandes, partiellement rayées et ponctuées.

Fonctionnement de l’autoscaling

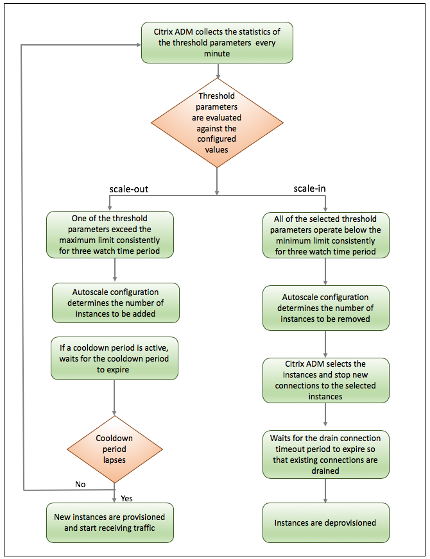

L’organigramme suivant illustre le flux de travail de mise à l’échelle automatique.

Citrix ADM collecte des statistiques (utilisation de l’UC, utilisation de la mémoire, débit) à partir des clusters provisionnés à l’échelle automatique à un intervalle de temps d’une minute.

Les statistiques sont évaluées en fonction des seuils de configuration. Selon que les statistiques dépassent le seuil maximal ou fonctionnent en dessous du seuil minimum, la mise à l’échelle ou la mise à l’échelle est déclenchée respectivement.

-

Si une scale-out est déclenchée :

-

Les nouveaux nœuds sont provisionnés.

-

Les nœuds sont attachés au cluster et la configuration est synchronisée entre le cluster et le nouveau nœud.

-

Les nœuds sont enregistrés auprès de Citrix ADM.

-

Les nouvelles adresses IP de noeud sont mises à jour dans DNS/NLB.

-

Lorsque l’application est déployée, un IPSet est créé sur les clusters de chaque zone de disponibilité et le domaine et les adresses IP de l’instance sont enregistrées auprès de DNS/NLB.

-

Si une mise à l’échelle est déclenchée :

-

Les adresses IP des nœuds identifiés pour la suppression sont supprimées.

-

Les nœuds sont détachés du cluster, déprovisionnés, puis désinscription de Citrix ADM.

-

Lorsque l’application est supprimée, les adresses IP du domaine et de l’instance sont annulées de DNS/NLB et l’IPset est supprimé.

Exemple

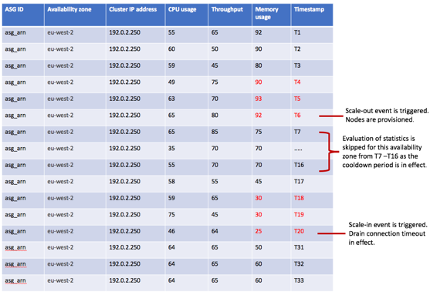

Supposons que les utilisateurs ont créé un groupe autoscale nommé asg_arn dans une seule zone de disponibilité avec la configuration suivante.

-

Paramètre de seuil — Utilisation de la mémoire

-

Limite minimale : 40

-

Limite maximale : 85

-

Temps de visionnage — 3 minutes

-

Période de recharge — 10 minutes

-

Délai d’expiration de la connexion de vidange — 10 minutes

-

Délai d’expiration TTL — 60 secondes

Une fois le groupe de mise à l’échelle automatique créé, les statistiques sont collectées à partir du groupe de mise à l’échelle automatique. La stratégie d’échelle automatique évalue également si un événement d’échelle automatique est en cours et si une mise à l’échelle automatique est en cours, attend que cet événement se termine avant de collecter les statistiques.

Séquence des événements

-

T1 et T2 : l’utilisation de la mémoire dépasse la limite maximale de seuil.

-

T3 - L’utilisation de la mémoire est inférieure aux limites de seuil maximum.

-

T6, T5, T4 : L’utilisation de la mémoire a dépassé la limite maximale consécutivement pour trois durées de temps de surveillance.

-

Une mise à l’échelle est déclenchée.

-

Le provisionnement des nœuds a lieu.

-

La période de recharge est en vigueur.

-

-

T7 — T16 : L’évaluation de l’échelle automatique est ignorée pour cette zone de disponibilité de T7 à T16 lorsque la période de refroidissement est en vigueur.

-

T18, T19, T20 - L’utilisation de la mémoire a dépassé la limite minimale consécutive pour trois durées de temps de montre.

-

La mise à l’échelle est déclenchée.

-

Le délai d’expiration de la connexion de vidange est en vigueur.

-

Les adresses IP sont retirées du DNS/NLB.

-

-

T21 — T30 : L’évaluation automatique de la mise à l’échelle est ignorée pour cette zone de disponibilité de T21 à T30 lorsque le délai d’expiration de la connexion de drain est en vigueur.

-

T31

-

Pour la mise à l’échelle automatique basée sur DNS, TTL est en vigueur.

-

Pour la mise à l’échelle automatique basée sur la NLB, le désapprovisionnement des instances se produit.

-

-

T32

-

Pour la mise à l’échelle automatique basée sur la NLB, l’évaluation des statistiques commence.

-

Pour la mise à l’échelle automatique basée sur DNS, le désapprovisionnement des instances se produit.

-

-

T33 : Pour la mise à l’échelle automatique basée sur DNS, l’évaluation des statistiques commence.

Configuration d’Autoscale

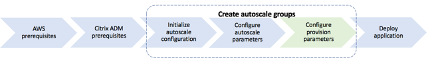

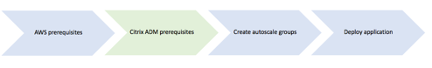

Pour démarrer la mise à l’échelle automatique des instances Citrix ADC VPX dans AWS, les utilisateurs doivent suivre les étapes suivantes :

-

Complétez tous les prérequis sur AWS répertoriés dans la section Prérequis AWS de ce guide.

-

Remplissez toutes les conditions préalables répertoriées dans Citrix ADM dans la section Prérequis pour Citrix ADM de ce guide.

-

Créez des groupes Autoscale :

-

Initialisez la configuration de mise à l’échelle automatique.

-

Configurez les paramètres Autoscale.

-

Consultez les licences.

-

Configurez les paramètres du cloud

-

-

Déployez l’application.

Les sections suivantes aident les utilisateurs à effectuer toutes les tâches nécessaires dans AWS avant que les utilisateurs ne créent des groupes de mise à l’échelle automatique dans Citrix ADM. Les tâches que les utilisateurs doivent effectuer sont les suivantes :

-

Abonnez-vous à l’instance Citrix ADC VPX requise sur AWS.

-

Créez le VPC requis ou sélectionnez un VPC existant.

-

Définissez les sous-réseaux et groupes de sécurité correspondants.

-

Créez deux rôles IAM, l’un pour Citrix ADM et l’autre pour l’instance Citrix ADC VPX.

Conseil :

Les utilisateurs peuvent utiliser les modèles AWS CloudFormation pour automatiser l’étape des prérequis AWS pour la mise à l’échelle automatique de Citrix ADC en se rendant sur : citrix-adc-aws-cloudformation/templates.

Pour plus d’informations sur la façon de créer un VPC, un sous-réseau et des groupes de sécurité, consultez : Documentation AWS.

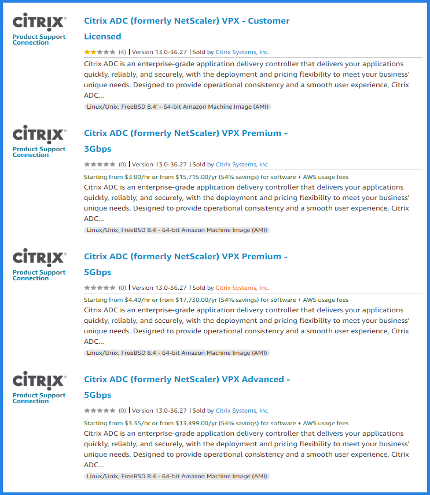

Abonnez-vous à la licence Citrix ADC VPX dans AWS

-

Accédez à : AWS Marketplace.

-

Connectez-vous avec vos informations d’identification.

-

Recherchez Citrix ADC VPX Client Licence, Premium ou Advanced Edition.

- Abonnez-vous aux licences Citrix ADC VPX Customer Licensed, Premium Edition ou Citrix ADC VPX Advanced Edition.

Remarque :

Si les utilisateurs choisissent l’édition sous licence client, le groupe autoscale extrait les licences auprès de Citrix ADM lors du provisionnement des instances Citrix ADC.

Création de sous-réseaux

Créez trois sous-réseaux dans le VPC utilisateur, un pour les connexions de gestion, de client et de serveur. Spécifiez un bloc d’adresse CIDR IPv4 dans la plage définie dans le VPC utilisateur pour chacun des sous-réseaux. Spécifiez la zone de disponibilité dans laquelle les utilisateurs souhaitent que le sous-réseau réside. Créez les trois sous-réseaux dans chacune des zones de disponibilité où les serveurs sont présents.

-

Gestion. Sous-réseau existant dans le Virtual Private Cloud (VPC) de l’utilisateur dédié à la gestion. Citrix ADC doit contacter les services AWS et nécessite un accès Internet. Configurez une Gateway NAT et ajoutez une entrée de table de routage pour autoriser l’accès Internet à partir de ce sous-réseau.

-

Client. Sous-réseau existant dans le Virtual Private Cloud (VPC) utilisateur dédié côté client. Généralement, Citrix ADC reçoit le trafic client pour l’application via un sous-réseau public à partir d’Internet. Associez le sous-réseau client à une table de routage comportant un itinéraire vers une Gateway Internet. Cela permet à Citrix ADC de recevoir le trafic d’application à partir d’Internet.

-

Serveur. Sous-réseau de serveur dans lequel les serveurs d’applications sont provisionnés. Tous les serveurs d’applications utilisateur sont présents dans ce sous-réseau et reçoivent le trafic des applications de Citrix ADC via ce sous-réseau.

Création de groupes de sécurité

-

Gestion. Groupe de sécurité existant dans votre compte dédié à la gestion de Citrix ADC VPX. Les règles entrantes doivent être autorisées sur les ports TCP et UDP suivants.

-

TCP : 80, 22, 443, 3008—3011, 4001

-

UDP : 67, 123, 161, 500, 3003, 4500, 7000

Assurez-vous que le groupe de sécurité permet à l’agent Citrix ADM d’accéder au VPX.

-

-

Client. Groupe de sécurité existant dans le compte utilisateur dédié à la communication côté client des instances Citrix ADC VPX. En général, les règles entrantes sont autorisées sur les ports TCP 80, 22 et 443.

-

Serveur. Groupe de sécurité existant dans le compte utilisateur dédié à la communication côté serveur de Citrix ADC VPX.

Création de rôles IAM

Outre la création d’un rôle IAM et la définition d’une stratégie, les utilisateurs doivent également créer un profil d’instance dans AWS. Les rôles IAM permettent à Citrix ADM de provisionner des instances Citrix ADC, de créer ou de supprimer des entrées Route53.

Alors que les rôles définissent « que puis-je faire ? » ils ne définissent pas « qui suis-je ? » AWS EC2 utilise un profil d’instance comme conteneur pour un rôle IAM. Un profil d’instance est un conteneur pour un rôle IAM que les utilisateurs peuvent utiliser pour transmettre des informations de rôle à une instance EC2 lorsque l’instance démarre.

Lorsque les utilisateurs créent un rôle IAM à l’aide de la console, celle-ci crée automatiquement un profil d’instance et lui attribue le même nom que le rôle auquel il correspond. Les rôles fournissent un mécanisme permettant de définir une collection d’autorisations. Un utilisateur IAM représente une personne et un profil d’instance représente les instances EC2. Si un utilisateur a le rôle « A » et qu’une instance possède un profil d’instance attaché à « A », ces deux principaux peuvent accéder aux mêmes ressources de la même manière.

Remarque :

Assurez-vous que les noms de rôle commencent par « Citrix-adm- » et que le nom du profil d’instance commence par « Citrix-ADC- ».

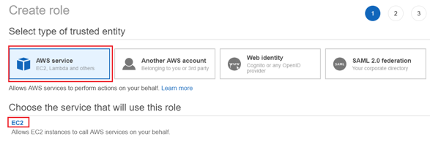

Pour créer un rôle IAM

Créez un rôle IAM afin que vous puissiez établir une relation d’approbation entre vos utilisateurs et le compte AWS approuvé Citrix et créer une stratégie avec les autorisations Citrix.

-

DansAWS, cliquez surServices. Dans le volet de navigation de gauche, sélectionnezIAM > Roles > Create role.

-

Les utilisateurs connectent le compte AWS de l’utilisateur au compte AWS dans Citrix ADM. Sélectionnez doncAnother AWS accountpour permettre à Citrix ADM d’effectuer des actions dans le compte AWS de l’utilisateur.

-

Saisissez l’ID de compte Citrix ADM AWS à 12 chiffres. L’ID Citrix est 835822366011. Les utilisateurs peuvent également trouver l’ID Citrix dans Citrix ADM lorsqu’ils créent le profil d’accès au cloud.

-

Cliquez surAutorisations.

-

Dans la pageAttacher des stratégies d’autorisations, cliquez surCréer une stratégie.

-

Les utilisateurs peuvent créer et modifier une stratégie dans l’éditeur visuel ou à l’aide de JSON.

La liste des autorisations de Citrix pour Citrix ADM est fournie dans la zone suivante :

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:CreateKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:ReportInstanceStatus",

"ec2:DescribeVolumeStatus",

"ec2:StartInstances",

"ec2:DescribeVolumes",

"ec2:UnassignPrivateIpAddresses",

"ec2:DescribeKeyPairs",

"ec2:CreateTags",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:DeleteNetworkInterface",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeVolumeAttribute",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:CreateNetworkInterface",

"ec2:DescribeImageAttribute",

"ec2:AssociateAddress",

"ec2:DescribeSubnets",

"ec2:DeleteKeyPair",

"ec2:DisassociateAddress",

"ec2:DescribeAddresses",

"ec2:DeleteTags",

"ec2:RunScheduledInstances",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:GetConsoleOutput",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:ModifyInstanceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:ReleaseAddress",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:DetachNetworkInterface",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeTags",

"ec2:AllocateAddress",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:AttachNetworkInterface",

"ec2:AssociateIamInstanceProfile",

"ec2:DescribeAccountAttributes",

"ec2:DescribeInternetGateways"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor0"

},

{

"Action": [

"iam:GetRole",

"iam:PassRole",

"iam:CreateServiceLinkedRole"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor1"

},

{

"Action": [

"route53:CreateHostedZone",

"route53:CreateHealthCheck",

"route53:GetHostedZone",

"route53:ChangeResourceRecordSets",

"route53:ChangeTagsForResource",

"route53:DeleteHostedZone",

"route53:DeleteHealthCheck",

"route53:ListHostedZonesByName",

"route53:GetHealthCheckCount"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor2"

},

{

"Action": [

"iam:ListInstanceProfiles",

"iam:ListAttachedRolePolicies",

"iam:SimulatePrincipalPolicy",

"iam:SimulatePrincipalPolicy"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor3"

},

{

"Action": [

"ec2:ReleaseAddress",

"elasticloadbalancing:DeleteLoadBalancer",

"ec2:DescribeAddresses",

"elasticloadbalancing:CreateListener",

"elasticloadbalancing:CreateLoadBalancer",

"elasticloadbalancing:RegisterTargets",

"elasticloadbalancing:CreateTargetGroup",

"elasticloadbalancing:DeregisterTargets",

"ec2:DescribeSubnets",

"elasticloadbalancing:DeleteTargetGroup",

"elasticloadbalancing:ModifyTargetGroupAttributes",

"ec2:AllocateAddress"

],

"Resource": "*",

"Effect": "Allow",

"Sid": "VisualEditor4"

}

]

}

<!--NeedCopy-->

-

Copiez et collez la liste des autorisations dans l’onglet JSON et cliquez surReview policy.

-

Dansla page Review policy, tapez un nom pour la stratégie, entrez une description, puis cliquez surCreate policy.

Remarque :

Assurez-vous que le nom commence par « Citrix-ADM- ».

- Sur la pageCréer un rôle, entrez le nom du rôle.

Remarque :

Assurez-vous que le nom du rôle commence par « Citrix-adm- ».

- Cliquez surCréer un rôle.

De même, créez un profil pour les instances Citrix ADC en fournissant un nom différent commençant par Citrix-ADC-. Attachez une stratégie avec les autorisations fournies par Citrix pour AWS pour accéder aux instances de Citrix ADC.

Assurez-vous que les utilisateurs sélectionnentAWS service > EC2, puis cliquez surAutorisationspour créer un profil d’instance. Ajoutez la liste des autorisations fournies par Citrix.

La liste des autorisations des instances Citrix pour Citrix ADC est fournie dans la zone suivante :

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:SimulatePrincipalPolicy",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"cloudwatch:\*",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StartInstances",

"ec2:StopInstances"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

Enregistrez le domaine DNS

Les utilisateurs doivent également s’assurer qu’ils ont enregistré le domaine DNS pour héberger leurs applications.

Évaluez le nombre d’adresses IP Elastics (EIP) requises dans le réseau utilisateur.

Le nombre d’EIP requis varie selon que les utilisateurs déploient une mise à l’échelle automatique basée sur DNS ou une mise à l’échelle automatique basée sur NLB. Pour augmenter le nombre d’EIP, créez un cas avec AWS.

-

Pour la mise à l’échelle automatique basée sur DNS, le nombre d’adresses IP requises par zone de disponibilité est égal au nombre d’applications multiplié par le nombre maximal d’instances VPX que les utilisateurs souhaitent configurer dans les groupes autoscale.

-

Pour la mise à l’échelle automatique basée sur la NLB, le nombre d’EIP requis est égal au nombre d’applications multiplié par le nombre de zones de disponibilité dans lesquelles les applications sont déployées.

Évaluer les exigences de limite d’instance

Lors de l’évaluation des limites d’instances, assurez-vous que les utilisateurs tiennent également compte de l’espace requis pour les instances Citrix ADC.

Création de groupes Autoscale

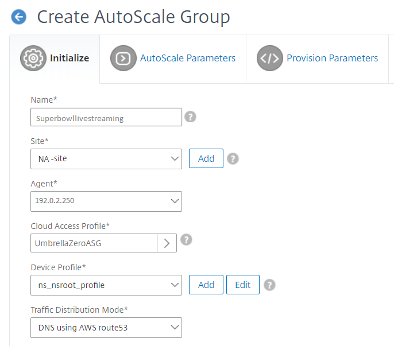

Initialisation de la configuration Autoscale

-

Dans Citrix ADM, accédez àRéseaux > Groupes AutoScale.

-

Cliquez surAjouterpour créer des groupes à échelle automatique. La pageCréer un groupe AutoScaleapparaît.

-

Entrez les détails suivants.

-

Nom. Tapez un nom pour le groupe de mise à l’échelle automatique.

-

Site. Sélectionnez le site que les utilisateurs ont créé pour provisionner les instances Citrix ADC VPX sur AWS.

-

Agent. Sélectionnez l’agent Citrix ADM qui gère les instances provisionnées.

-

Profil d’accès au cloud. Sélectionnez le profil d’accès au cloud.

Remarque :

Si le profil d’accès au cloud n’existe pas dans le champ, cliquez surAjouterpour créer un profil.

-

Tapez l’ARN associé au rôle que vous avez créé dans AWS.

-

Saisissez l’ID externe fourni par les utilisateurs lors de la création d’un rôle Identity and Access Management (IAM) dans AWS. En fonction du profil d’accès au cloud sélectionné par les utilisateurs, les zones de disponibilité sont renseignées.

-

Profil du périphérique. Sélectionnez le profil de périphérique dans la liste. Le profil d’appareil sera utilisé par Citrix ADM chaque fois qu’il devra se connecter à l’instance.

-

Mode de distribution du trafic. L’optionLoad Balancing using NLBest sélectionnée comme mode de distribution du trafic par défaut. Si les applications utilisent le trafic UDP, sélectionnezDNS via AWS route53.

-

Remarque :

Une fois la configuration de mise à l’échelle automatique configurée, les nouvelles zones de disponibilité ne peuvent pas être ajoutées ou les zones de disponibilité existantes ne peuvent pas être supprimées.

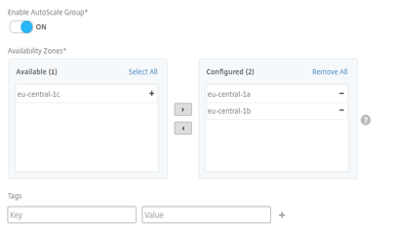

-

Activez le groupe AutoScale. Activez ou désactivez l’état des groupes ASG. Cette option est activée par défaut. Si cette option est désactivée, la mise à l’échelle automatique n’est pas déclenchée.

-

Zones de disponibilité. Sélectionnez les zones dans lesquelles vous souhaitez créer les groupes de mise à l’échelle automatique. Selon le profil d’accès au cloud que vous avez sélectionné, les zones de disponibilité spécifiques à ce profil sont remplies.

-

Étiquettes. Tapez la paire clé-valeur pour les balises de groupe de mise à l’échelle automatique. Une balise se compose d’une paire clé-valeur sensible à la casse. Ces balises vous permettent d’organiser et d’identifier facilement les groupes de mise à l’échelle automatique. Les balises sont appliquées à AWS et Citrix ADM.

- Cliquez sur Suivant.

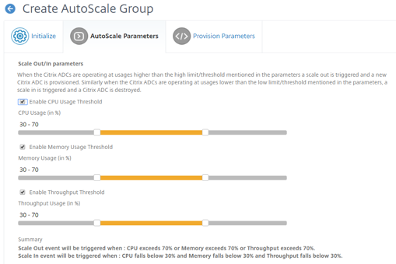

Configuration des paramètres Autoscale

-

Dans l’onglet Paramètres de mise à l’échelle automatique, entrez les informations suivantes.

-

Sélectionnez un ou plusieurs des paramètres de seuil suivants dont les valeurs doivent être surveillées pour déclencher une scale-out ou une scale-in.

-

Activer le seuil d’utilisation du processeur : surveillez les mesures en fonction de l’utilisation du processeur.

-

Activer le seuil d’utilisation de la mémoire : surveillez les mesures en fonction de l’utilisation de la mémoire.

-

Activer le seuil de débit : surveillez les mesures en fonction du débit.

-

Remarque :

- La limite de seuil minimale par défaut est de 30 et la limite de seuil maximale est de 70. Les utilisateurs peuvent toutefois modifier les limites.

- La limite de seuil minimale doit être égale ou inférieure à la moitié de la limite de seuil maximale.

- Plusieurs paramètres de seuil peuvent être sélectionnés pour la surveillance. Dans de tels cas, une mise à l’échelle est déclenchée si au moins un des paramètres de seuil est au-dessus du seuil maximal. Toutefois, une mise à l’échelle n’est déclenchée que si tous les paramètres de seuil fonctionnent en dessous de leurs seuils normaux.

-

Instances minimales. Sélectionnez le nombre minimal d’instances à provisionner pour ce groupe de mise à l’échelle automatique.

-

Par défaut, le nombre minimum d’instances est égal au nombre de zones sélectionnées. Les utilisateurs peuvent incrémenter les instances minimales par multiples du nombre de zones.

-

Par exemple, si le nombre de zones de disponibilité est 4, les instances minimales sont 4 par défaut. Les utilisateurs peuvent augmenter le nombre minimum d’instances de 8, 12, 16.

-

Nombre maximal d’instances. Sélectionnez le nombre maximal d’instances à provisionner pour ce groupe de mise à l’échelle automatique.

-

Le nombre maximal d’instances doit être supérieur ou égal à la valeur minimale des instances. Le nombre maximal d’instances pouvant être configurées est égal au nombre de zones de disponibilité multiplié par 32.

-

Nombre maximum d’instances = nombre de zones de disponibilité * 32.

-

Délai de connexion de vidange (minutes). Sélectionnez le délai d’expiration de la connexion de drain. Lors de la mise à l’échelle, une fois qu’une instance est sélectionnée pour le déprovisionnement, Citrix ADM supprime l’instance du traitement des nouvelles connexions au groupe de mise à l’échelle automatique et attend l’expiration du délai spécifié avant le déprovisionnement. Cela permet de vider les connexions existantes à cette instance avant qu’elle ne soit déprovisionnée.

-

Période de recharge (minutes). Sélectionnez la période de recharge. Pendant la mise à l’échelle, la période de recharge est la période pendant laquelle l’évaluation des statistiques doit être arrêtée après une mise à l’échelle. Cela garantit la croissance organique des instances d’un groupe de mise à l’échelle automatique en permettant à la circulation actuelle de se stabiliser et de faire une moyenne sur l’ensemble actuel d’instances avant que la prochaine décision de mise à l’échelle soit prise.

-

Durée de vie du DNS (secondes). Sélectionnez la durée (en secondes) pendant laquelle un paquet est défini pour exister à l’intérieur d’un réseau avant d’être ignoré par un routeur. Ce paramètre n’est applicable que lorsque le mode de distribution du trafic est DNS utilisant AWS route53.

-

Temps de visionnage (minutes). Sélectionnez la durée de la montre. Temps pendant lequel le seuil du paramètre d’échelle doit rester violé pour qu’une mise à l’échelle se produise. Si le seuil est dépassé sur tous les échantillons collectés dans ce délai spécifié, une mise à l’échelle se produit.

- Cliquez sur Suivant.

Configurer les licences pour le provisionnement d’instances Citrix ADC

Sélectionnez l’un des modes suivants pour obtenir une licence pour les instances Citrix ADC qui font partie de votre groupe Autoscale :

-

Utilisation de Citrix ADM : lors du Provisioning des instances de Citrix ADC, le groupe de mise à l’échelle automatique extraire les licences de Citrix ADM.

-

Utilisation du cloud AWS : l’optionAllocate from Cloudutilise les licences des produits Citrix disponibles sur AWS Marketplace. Lors du Provisioning des instances de Citrix ADC, le groupe de mise à l’échelle automatique utilise les licences du marché.

-

Si les utilisateurs choisissent d’utiliser des licences de la place de marché AWS, spécifiez le produit ou la licence dans l’ongletCloud Parameters.

-

Pour plus d’informations, voir : Exigences de licence.

-

Utiliser les licences de Citrix ADM

-

Dans l’ongletLicence, sélectionnezAllocate from ADM.

-

DansType de licence, sélectionnez l’une des options suivantes dans la liste :

-

Licences de bande passante : les utilisateurs peuvent sélectionner l’une des options suivantes dans la liste Types de licence de bande passante :

-

Capacité groupée : Spécifiez la capacité à allouer pour chaque nouvelle instance du groupe autoscale.

Dans le pool commun, chaque instance ADC du groupe autoscale extrait une licence d’instance et uniquement la bande passante spécifiée.

-

Licences VPX : lorsqu’une instance Citrix ADC VPX est provisionnée, l’instance extrait la licence auprès de Citrix ADM.

-

Licences CPU virtuelles : L’instance Citrix ADC VPX provisionnée extrait les licences en fonction du nombre de processeurs actifs exécutés dans le groupe autoscale.

-

Remarque : Lorsque les instances provisionnées sont supprimées ou détruites, les licences appliquées sont renvoyées au pool de licences Citrix ADM. Ces licences peuvent être réutilisées pour provisionner de nouvelles instances lors de votre prochaine mise à l’échelle automatique.

-

DansLicense Edition, sélectionnez l’édition de licence. Le groupe de mise à l’échelle automatique utilise l’édition spécifiée pour provisionner des instances.

-

Cliquez sur Suivant.

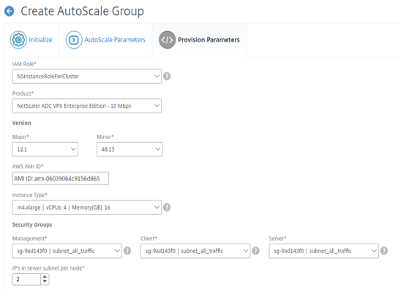

Configurer les paramètres du cloud

-

Dans l’ongletCloud Parameters, entrez les informations suivantes.

-

Rôle IAM : sélectionnez le rôle IAM que les utilisateurs ont créé dans AWS. Un rôle IAM est une identité AWS avec des stratégies d’autorisation qui déterminent ce que l’identité peut et ne peut pas faire dans AWS.

-

Produit : Sélectionnez la version du produit Citrix ADC que les utilisateurs souhaitent provisionner.

-

Version : sélectionnez la version et le numéro de version du produit Citrix ADC. Les versions et les numéros de build sont automatiquement renseignés en fonction du produit sélectionné par les utilisateurs.

-

ID AMI AWS : entrez l’ID d’AMI spécifique à la région sélectionnée par les utilisateurs.

-

Type d’instance : sélectionnez le type d’instance EC2.

-

Remarque :

Le type d’instance recommandé pour le produit sélectionné est renseigné automatiquement, par défaut.

-

Groupes de sécurité : les groupes de sécurité contrôlent le trafic entrant et sortant dans l’instance Citrix ADC VPX. Les utilisateurs créent des règles pour le trafic entrant et sortant qu’ils souhaitent contrôler. Sélectionnez les valeurs appropriées pour les sous-réseaux suivants.

-

Groupe dans le compte utilisateur dédié à la gestion des instances Citrix ADC VPX. Les règles entrantes doivent être autorisées sur les ports TCP et UDP suivants.

TCP : 80, 22, 443, 3008-3011, 401 UDP : 67, 123, 161, 500, 3003, 4500, 700

Assurez-vous que le groupe de sécurité permet à l’agent Citrix ADM d’accéder au VPX.

-

Client. Groupe de sécurité existant dans le compte utilisateur dédié à la communication côté client des instances Citrix ADC VPX. Généralement, les règles entrantes sont autorisées sur les ports TCP 80, 22 et 443.

-

Serveur. Groupe de sécurité existant dans le compte utilisateur dédié à la communication côté serveur de Citrix ADC VPX.

-

IP dans le sous-réseau du serveur par nœud : sélectionnez le nombre d’adresses IP dans le sous-réseau du serveur par nœud pour le groupe de sécurité.

-

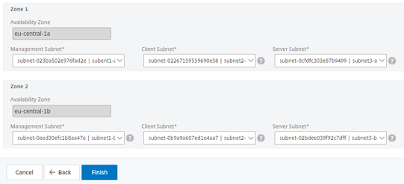

Zone : Le nombre de zones qui sont remplies est égal au nombre de zones de disponibilité que les utilisateurs ont sélectionnées. Pour chaque zone, sélectionnez les valeurs appropriées pour les sous-réseaux suivants.

-

Gestion. Sous-réseau existant dans le Virtual Private Cloud (VPC) de l’utilisateur dédié à la gestion. Citrix ADC doit contacter les services AWS et nécessite un accès à Internet. Configurez une Gateway NAT et ajoutez une entrée de table de routage pour autoriser l’accès Internet à partir de ce sous-réseau.

-

Client. Sous-réseau existant dans le Virtual Private Cloud (VPC) utilisateur dédié côté client. Généralement, Citrix ADC reçoit le trafic client pour l’application via un sous-réseau public à partir d’Internet. Associez le sous-réseau client à une table de routage comportant un itinéraire vers une Gateway Internet. Cela permettra à Citrix ADC de recevoir du trafic d’application à partir d’Internet.

-

Serveur. Les serveurs d’applications sont provisionnés dans un sous-réseau serveur. Tous les serveurs d’applications utilisateur seront présents dans ce sous-réseau et recevront le trafic d’applications provenant de Citrix ADC via ce sous-réseau.

- Cliquez surTerminer.

Une fenêtre de progression avec l’état de création du groupe de mise à l’échelle automatique apparaît. La création et le provisionnement de groupes autoscale peuvent prendre plusieurs minutes.

Configuration de l’application à l’aide de

-

Dans Citrix ADM, accédez àRéseaux > Groupes Autoscale.

-

Sélectionnez le groupe de mise à l’échelle automatique créé par les utilisateurs et cliquez surConfigurer.

-

La pageChoisir un StyleBookaffiche tous les StyleBooks que le client peut utiliser pour déployer des configurations dans les clusters de mise à l’échelle automatique.

-

Sélectionnez le StyleBook approprié. Par exemple, les utilisateurs peuvent utiliser leStyleBook d’équilibrage de charge HTTP/SSL. Les utilisateurs peuvent également importer de nouveaux StyleBooks.

-

Cliquez sur le StyleBook pour créer la configuration requise. Le StyleBook s’ouvre en tant que page d’interface utilisateur sur laquelle les utilisateurs peuvent entrer les valeurs de tous les paramètres définis dans ce StyleBook.

-

Entrez des valeurs pour tous les paramètres.

-

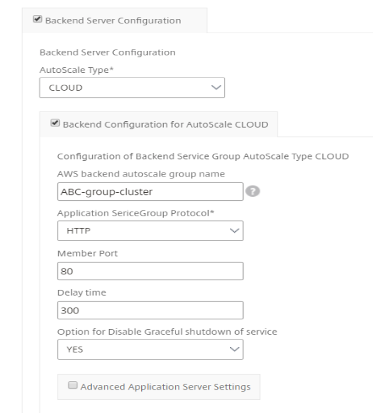

Si les utilisateurs créent des serveurs back-end dans AWS, sélectionnez Backend Server Configuration. Sélectionnez ensuiteAWS EC2 Autoscaling > Cloudet entrez les valeurs pour tous les paramètres.

-

Certaines configurations facultatives peuvent être requises en fonction du StyleBook choisi par les utilisateurs. Par exemple, les utilisateurs peuvent être amenés à créer des moniteurs, à fournir des paramètres de certificat SSL, etc.

-

Cliquez surCréerpour déployer la configuration sur le cluster Citrix ADC.

-

Le nom de domaine complet de l’application ou du serveur virtuel ne peut pas être modifié après sa configuration et son déploiement.

-

Le nom de domaine complet de l’application est résolu à l’adresse IP à l’aide du DNS. Comme cet enregistrement DNS peut être mis en cache sur différents serveurs de noms, la modification du nom de domaine complet peut entraîner le blocage du trafic.

- Le partage de session SSL fonctionne comme prévu dans une zone de disponibilité mais entre les zones de disponibilité nécessite une réauthentification.

Les sessions SSL sont synchronisées au sein du cluster. Comme le groupe Autoscale couvrant les zones de disponibilité possède des clusters distincts dans chaque zone, les sessions SSL ne peuvent pas être synchronisées entre les zones.

- Les limites partagées telles que le client max et le débordement sont définies statiquement en fonction du nombre de zones de disponibilité. Cette limite doit être fixée après le calcul manuel. Limite = « Limite requise » divisée par « nombre de zones ».

Les limites partagées sont distribuées automatiquement entre les nœuds d’un cluster. Comme le groupe Autoscale couvrant les zones de disponibilité possède des clusters distincts dans chaque zone, ces limites doivent être calculées manuellement.

Mettre à niveau les clusters Citrix ADC

Les utilisateurs doivent mettre à niveau manuellement les nœuds du cluster. Les utilisateurs mettent d’abord à niveau l’image des nœuds existants, puis mettent à jour l’AMI à partir de Citrix ADM.

Important :

assurez-vous des points suivants lors d’une mise à niveau :

- Aucune scale-in ou scale-out n’est déclenchée.

- Aucune modification de configuration ne doit être effectuée sur le cluster dans le groupe de mise à l’échelle automatique.

- Les utilisateurs conservent une sauvegarde du fichier ns.conf de la version précédente. En cas d’échec d’une mise à niveau, les utilisateurs peuvent revenir à la version précédente.

Effectuez les étapes suivantes pour mettre à niveau les nœuds de cluster Citrix ADC.

-

Désactivez le groupe de mise à l’échelle automatique sur le portail ASG MAS.

-

Sélectionnez l’un des clusters dans les groupes de mise à l’échelle automatique pour la mise à niveau.

-

Suivez les étapes décrites dans la rubrique : Mise à niveau ou rétrogradation du cluster Citrix ADC.

Remarque :

- Mettez à niveau un nœud dans le cluster.

- Surveillez le trafic de l’application pour détecter toute défaillance.

- Si les utilisateurs rencontrent des problèmes ou des échecs, rétrogradez le nœud qui a été précédemment mis à niveau. Sinon, continuez avec la mise à niveau de tous les nœuds.

- Continuez à mettre à niveau les nœuds de tous les clusters du groupe de mise à l’échelle automatique.

Remarque :

Si la mise à niveau d’un cluster échoue, rétrogradez tous les clusters du groupe autoscale vers la version précédente. Suivez les étapes décrites dans la rubrique Mise à niveau ou rétrogradation du cluster Citrix ADC.

-

Après la mise à niveau réussie de tous les clusters, mettez à jour l’AMI sur le portail MAS ASG. L’AMI doit être de la même version que l’image utilisée pour la mise à niveau.

-

Modifiez le groupe de mise à l’échelle automatique et tapez l’AMI correspondant à la version mise à niveau.

-

Activez le groupe de mise à l’échelle automatique sur le portail ADM.

Modifier la configuration des groupes Autoscale

-

Les utilisateurs peuvent modifier la configuration d’un groupe de mise à l’échelle automatique ou supprimer un groupe autoscale. Les utilisateurs peuvent modifier uniquement les paramètres de groupe de mise à l’échelle automatique suivants.

-

Mode de distribution du trafic.

-

Limites maximale et minimale des paramètres de seuil.

-

Valeurs d’instance minimale et maximale.

-

Valeur de la période de raccordement du drain

-

Valeur de la période de recharge.

-

Valeur Time to Live — Si le mode de distribution du trafic est DNS.

-

Valeur de durée de la montre.

-

-

Les utilisateurs peuvent également supprimer les groupes de mise à l’échelle automatique après leur création.

Lorsque les utilisateurs suppriment un groupe autoscale, tous les domaines et adresses IP sont désenregistrés du DNS/NLB et les nœuds du cluster sont déprovisionnés.

Déploiement de modèles CloudFormation

Citrix ADC VPX est disponible en tant qu’Amazon Machine Images (AMI) sur AWS Marketplace.

Avant d’utiliser un modèle CloudFormation pour mettre en service un Citrix ADC VPX dans AWS, l’utilisateur AWS doit accepter les conditions et s’abonner au produit AWS Marketplace. Chaque édition de Citrix ADC VPX sur le Marketplace nécessite cette étape.

Chaque modèle du référentiel CloudFormation possède une documentation colocalisée décrivant l’utilisation et l’architecture du modèle. Les modèles tentent de codifier l’architecture de déploiement recommandée de Citrix ADC VPX, ou de présenter Citrix ADC à l’utilisateur ou de démontrer une fonctionnalité, une édition ou une option particulière. Les utilisateurs peuvent réutiliser, modifier ou améliorer les modèles en fonction de leurs besoins de production et de test. La plupart des modèles nécessitent des autorisations EC2 complètes en plus des autorisations pour créer des rôles IAM.

Les modèles CloudFormation contiennent des ID d’AMI spécifiques à une version particulière de Citrix ADC VPX (par exemple, versions 12.0—56.20) et édition (par exemple, Citrix ADC VPX Platinum Edition - 10 Mbps) OU Citrix ADC BYOL. Pour utiliser une version/édition différente de Citrix ADC VPX avec un modèle CloudFormation, l’utilisateur doit modifier le modèle et remplacer les ID d’AMI.

Les derniers ID AWS AMI Citrix ADC sont disponibles dans les modèles Citrix ADC CloudFormation sur GitHub citrix-adc-aws-cloudformation/templates.

Déploiement CFT à trois cartes