Guide de déploiement de Citrix ADC VPX sur Azure

Vue d’ensemble

Citrix ADC est une solution de mise à disposition d’applications et d’équilibrage de charge qui fournit une expérience utilisateur de haute qualité pour les applications Web, traditionnelles et natives du cloud, quel que soit l’endroit où elles sont hébergées. Il est disponible dans une grande variété de formats et d’options de déploiement sans enfermer les utilisateurs dans une configuration ou un cloud unique. Les licences de capacité groupées permettent de déplacer la capacité entre les déploiements cloud.

En tant que leader incontesté de la fourniture de services et d’applications, Citrix ADC est déployé sur des milliers de réseaux à travers le monde pour optimiser, sécuriser et contrôler la fourniture de tous les services d’entreprise et de cloud. Déployé directement devant les serveurs Web et de base de données, Citrix ADC combine l’équilibrage de charge et la commutation de contenu à haute vitesse, la compression HTTP, la mise en cache de contenu, l’accélération SSL, la visibilité du flux d’applications et un puissant pare-feu applicatif dans une plate-forme intégrée et facile à utiliser. Il est beaucoup plus simple de respecter les SLA grâce à une surveillance de bout en bout qui transforme les données réseau en Business Intelligence exploitable. Citrix ADC permet de définir et de gérer les stratégies à l’aide d’un moteur de stratégie déclarative simple sans expertise en programmation requise.

Citrix ADC VPX

Le produit Citrix ADC VPX est une appliance virtuelle qui peut être hébergée sur une grande variété de plateformes de virtualisation et de cloud.

Ce guide de déploiement se concentre sur Citrix ADC VPX sur Azure.

Microsoft Azure

-

Microsoft Azure est un ensemble de services de cloud computing en constante évolution destinés à aider les entreprises à relever leurs défis commerciaux. Azure donne aux utilisateurs la liberté de créer, de gérer et de déployer des applications sur un vaste réseau mondial à l’aide de leurs outils et infrastructures préférés. Avec Azure, les utilisateurs peuvent :

-

Soyez prêt pour l’avenir grâce à l’innovation continue de Microsoft pour soutenir leur développement aujourd’hui et leurs visions des produits pour demain.

-

Exploitez le cloud hybride de manière transparente sur site, dans le cloud et à la périphérie : Azure répond aux besoins des utilisateurs là où ils se trouvent.

-

Tirez parti de leurs conditions grâce à l’engagement d’Azure en faveur de l’open source et de la prise en charge de tous les langages et infrastructures, permettant aux utilisateurs d’être libres de créer comme ils le souhaitent et de déployer où ils le souhaitent.

-

Faites confiance à leur cloud avec une sécurité complète, soutenue par une équipe d’experts et une conformité proactive et de pointe, à laquelle les entreprises, les gouvernements et les startups font confiance.

Terminologie Azure

Voici une brève description des principaux termes utilisés dans ce document et que les utilisateurs doivent connaître :

-

Azure Load Balancer — L’équilibreur de charge Azure est une ressource qui distribue le trafic entrant entre les ordinateurs d’un réseau. Le trafic est distribué entre les machines virtuelles définies dans un jeu d’équilibrage de charge. Un équilibreur de charge peut être externe ou connecté à Internet, ou il peut être interne.

-

Azure Resource Manager (ARM) — ARM est le nouveau cadre de gestion des services dans Azure. Azure Load Balancer est géré à l’aide d’API et d’outils ARM.

-

Pool d’adresses back-end — Il s’agit des adresses IP associées à la carte réseau de la machine virtuelle à laquelle la charge sera distribuée.

-

BLOB - Binary Large Object — Tout objet binaire tel qu’un fichier ou une image qui peut être stocké dans le stockage Azure.

-

Configuration IP front-end : un équilibreur de charge Azure peut inclure une ou plusieurs adresses IP front-end, également appelées adresses IP virtuelles (VIP). Ces adresses IP servent d’entrée pour le trafic.

-

IP publique au niveau de l’instance (ILPIP) : un ILPIP est une adresse IP publique que les utilisateurs peuvent attribuer directement à une machine virtuelle ou à une instance de rôle, plutôt qu’au service cloud dans lequel réside la machine virtuelle ou l’instance de rôle. Cela ne remplace pas le VIP (IP virtuelle) qui est attribué à leur service cloud. Il s’agit plutôt d’une adresse IP supplémentaire qui peut être utilisée pour se connecter directement à une machine virtuelle ou à une instance de rôle.

Remarque :

Dans le passé, un ILPIP était appelé PIP, ce qui signifie public IP.

-

Règles NAT entrantes : elles contiennent des règles qui mappent un port public sur l’équilibreur de charge à un port pour une machine virtuelle spécifique dans le pool d’adresses back-end.

-

IP-Config - Il peut être défini comme une paire d’adresses IP (IP publique et IP privée) associée à une carte réseau individuelle. Dans une configuration IP, l’adresse IP publique peut être NULL. Chaque carte réseau peut être associée à plusieurs configurations IP, qui peuvent aller jusqu’à 255.

-

Règles d’équilibrage de charge : propriété de règle qui mappe une combinaison IP et port front-end donnée à un ensemble d’adresses IP back-end et de combinaisons de ports. Avec une définition unique d’une ressource d’équilibreur de charge, les utilisateurs peuvent définir plusieurs règles d’équilibrage de charge, chaque règle reflétant une combinaison d’une adresse IP et d’un port frontaux et d’une adresse IP et d’un port back-end associés aux machines virtuelles.

-

Groupe de sécurité réseau (NSG) : le groupe de sécurité réseau contient une liste de règles de liste de contrôle d’accès (ACL) qui autorisent ou refusent le trafic réseau vers les instances de machines virtuelles d’un réseau virtuel. Les NSG peuvent être associés à des sous-réseaux ou à des instances de machine virtuelle individuelles au sein de ce sous-réseau. Lorsqu’un groupe de sécurité réseau est associé à un sous-réseau, les règles ACL s’appliquent à toutes les instances de machines virtuelles de ce sous-réseau. En outre, le trafic vers une machine virtuelle individuelle peut être davantage restreint en associant un groupe de sécurité réseau directement à cette machine virtuelle.

-

Adresses IP privées : utilisées pour la communication au sein d’un réseau virtuel Azure et pour le réseau local de l’utilisateur lorsqu’une passerelle VPN est utilisée pour étendre un réseau utilisateur à Azure. Les adresses IP privées permettent aux ressources Azure de communiquer avec d’autres ressources dans un réseau virtuel ou un réseau local via une Gateway VPN ou un circuit ExpressRoute, sans utiliser d’adresse IP accessible par Internet. Dans le modèle de déploiement Azure Resource Manager, une adresse IP privée est associée aux types de ressources Azure suivants : machines virtuelles, équilibreurs de charge internes (ILB) et passerelles d’application.

-

Sondes : contient des sondes d’intégrité utilisées pour vérifier la disponibilité des instances de machines virtuelles dans le pool d’adresses back-end. Si une machine virtuelle particulière ne répond pas aux sondes d’intégrité pendant un certain temps, elle est retirée du service de trafic. Les sondes permettent aux utilisateurs de suivre l’état de santé des instances virtuelles. Si une sonde d’intégrité échoue, l’instance virtuelle est automatiquement retirée de la rotation.

-

Adresses IP publiques (PIP) : PIP est utilisé pour la communication avec Internet, y compris les services publics Azure et est associé aux machines virtuelles, aux équilibreurs de charge connectés à Internet, aux passerelles VPN et aux passerelles d’application.

-

Région - Zone au sein d’une géographie qui ne franchit pas les frontières nationales et qui contient un ou plusieurs centres de données. Les tarifs, les services régionaux et les types d’offres sont exposés au niveau régional. Une région est généralement jumelée à une autre région, qui peut se trouver à plusieurs centaines de miles, pour former une paire régionale. Les paires régionales peuvent servir de mécanisme pour la reprise après sinistre et les scénarios de haute disponibilité. Aussi appelé généralement lieu.

-

Groupe de ressources : conteneur dans le Gestionnaire de ressources qui contient les ressources associées pour une application. Le groupe de ressources peut inclure toutes les ressources d’une application, ou uniquement les ressources qui sont regroupées logiquement.

-

Compte de stockage : un compte de stockage Azure permet aux utilisateurs d’accéder au blob, à la file d’attente, aux tables et aux services de fichiers Azure dans Azure Storage. Un compte de stockage utilisateur fournit l’espace de noms unique pour les objets de données de stockage Azure utilisateur.

-

Machine virtuelle : implémentation logicielle d’un ordinateur physique qui exécute un système d’exploitation. Plusieurs machines virtuelles peuvent s’exécuter simultanément sur le même matériel. Dans Azure, les machines virtuelles sont disponibles en différentes tailles.

-

Réseau virtuel - Un réseau virtuel Azure est une représentation d’un réseau utilisateur dans le cloud. Il s’agit d’un isolement logique du cloud Azure dédié à un abonnement utilisateur. Les utilisateurs peuvent contrôler totalement les blocs d’adresses IP, les paramètres DNS, les stratégies de sécurité et les tables de routage au sein de ce réseau. Les utilisateurs peuvent également segmenter davantage leur réseau virtuel en sous-réseaux et lancer des machines virtuelles Azure IaaS et des services cloud (instances de rôle PaaS). Les utilisateurs peuvent également connecter le réseau virtuel à leur réseau local à l’aide de l’une des options de connectivité disponibles dans Azure. Essentiellement, les utilisateurs peuvent étendre leur réseau à Azure, avec un contrôle total sur les blocs d’adresses IP et bénéficier de l’évolutivité d’Azure.

Flux logique de Citrix WAF sur Azure

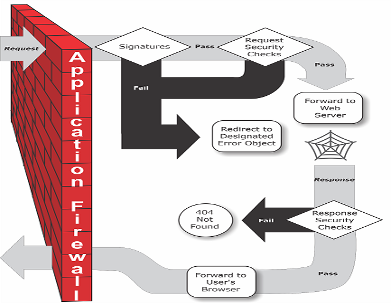

Figure 1 : Schéma logique de Citrix WAF sur Azure

Flux logique

Le Web Application Firewall peut être installé en tant que périphérique réseau de couche 3 ou en tant que pont réseau de couche 2 entre les serveurs du client et les utilisateurs du client, généralement derrière le routeur ou le pare-feu de l’entreprise cliente. Il doit être installé dans un emplacement où il peut intercepter le trafic entre les serveurs Web que les utilisateurs souhaitent protéger et le hub ou le commutateur par lequel les utilisateurs accèdent à ces serveurs Web. Les utilisateurs configurent ensuite le réseau pour envoyer des requêtes au Web Application Firewall plutôt que directement à leurs serveurs Web, et des réponses au Web Application Firewall plutôt que directement à leurs utilisateurs. Le Web Application Firewall filtre ce trafic avant de le transférer vers sa destination finale, en utilisant à la fois son ensemble de règles internes et les ajouts et modifications de l’utilisateur. Il bloque ou rend inoffensif toute activité qu’il détecte comme nuisible, puis transfère le trafic restant au serveur Web. La figure ci-dessus (Figure 1) donne une vue d’ensemble du processus de filtrage.

Remarque : La figure omet l’application d’une stratégie au trafic entrant. Il illustre une configuration de sécurité dans laquelle la stratégie est de traiter toutes les demandes. De plus, dans cette configuration, un objet signatures a été configuré et associé au profil, et des vérifications de sécurité ont été configurées dans le profil. Comme le montre la figure, lorsqu’un utilisateur demande une URL sur un site Web protégé, le Web Application Firewall examine d’abord la demande pour s’assurer qu’elle ne correspond pas à une signature. Si la demande correspond à une signature, le Web Application Firewall affiche l’objet d’erreur (une page Web située sur le dispositif Web Application Firewall et que les utilisateurs peuvent configurer à l’aide de la fonction d’importation) ou transmet la demande à l’URL d’erreur désignée (la page d’erreur).

Si une demande réussit l’inspection de signature, le Web Application Firewall applique les contrôles de sécurité des demandes qui ont été activés. Les contrôles de sécurité de la demande vérifient que la demande est appropriée pour le site Web ou le service Web de l’utilisateur et qu’elle ne contient aucun élément susceptible de constituer une menace. Par exemple, les vérifications de sécurité examinent la demande pour détecter des signes indiquant qu’elle peut être d’un type inattendu, demander du contenu inattendu ou contenir des données de formulaire Web, des commandes SQL ou des scripts inattendus et éventuellement malveillants. Si la demande échoue à un contrôle de sécurité, le Web Application Firewall nettoie la demande, puis la renvoie à l’appliance Citrix ADC (ou à l’appliance virtuelle Citrix ADC), ou affiche l’objet d’erreur. Si la demande réussit les vérifications de sécurité, elle est renvoyée à l’appliance Citrix ADC, qui termine tout autre traitement et transfère la demande au serveur Web protégé.

Lorsque le site Web ou le service Web envoie une réponse à l’utilisateur, le Web Application Firewall applique les contrôles de sécurité des réponses qui ont été activés. Les contrôles de sécurité de réponse examinent la réponse pour détecter les fuites d’informations privées sensibles, les signes de dégradation du site Web ou tout autre contenu qui ne devrait pas être présent. Si la réponse échoue à un contrôle de sécurité, le Web Application Firewall supprime le contenu qui ne devrait pas être présent ou bloque la réponse. Si la réponse réussit les vérifications de sécurité, elle est renvoyée à l’appliance Citrix ADC, qui la transmet à l’utilisateur.

Cas d’utilisation

Comparé aux solutions alternatives qui nécessitent que chaque service soit déployé en tant qu’appliance virtuelle distincte, Citrix ADC sur Azure combine l’équilibrage de charge L4, la gestion du trafic L7, le déchargement du serveur, l’accélération des applications, la sécurité des applications et d’autres fonctionnalités essentielles de mise à disposition d’applications dans un seul VPX , facilement disponible via Azure Marketplace. En outre, tout est régi par un cadre de stratégie unique et géré avec le même ensemble puissant d’outils utilisés pour administrer les déploiements Citrix ADC locaux. Le résultat net est que Citrix ADC sur Azure permet plusieurs cas d’utilisation convaincants qui répondent non seulement aux besoins immédiats des entreprises d’aujourd’hui, mais également à l’évolution continue des infrastructures informatiques héritées vers les centres de données cloud d’entreprise.

Types de déploiement

Déploiement multi-IP multi-NIC (déploiement sur trois cartes réseau)

-

Déploiements types

-

Piloté par StyleBook

-

Avec ADM

-

Avec GSLB (Azure Traffic Management (TM) sans enregistrement de domaine)

-

Licences - Pooled/Marketplace

-

-

-

Cas d’utilisation

-

Les déploiements multi-NIC Multi-IP (trois cartes réseau) sont utilisés pour obtenir une isolation réelle des données et du trafic de gestion.

-

Les déploiements multi-NIC Multi-IP (trois cartes réseau) améliorent également l’évolutivité et les performances de l’ADC.

-

Les déploiements multi-IP (trois cartes réseau) sont utilisés dans les applications réseau où le débit est généralement de 1 Gbit/s ou plus et un déploiement à trois cartes réseau est recommandé.

-

Déploiement multi-NIC Multi-IP (trois cartes réseau) pour une haute disponibilité (HA)

Les clients peuvent déployer à l’aide d’un déploiement à trois cartes réseau s’ils effectuent un déploiement dans un environnement de production où la sécurité, la redondance, la disponibilité, la capacité et l’évolutivité sont essentielles. Avec cette méthode de déploiement, la complexité et la facilité de gestion ne sont pas des préoccupations critiques pour les utilisateurs.

Déploiement de modèles Azure Resource

Les clients peuvent déployer à l’aide de modèles ARM (Azure Resource Manager) s’ils personnalisent leurs déploiements ou s’ils automatisent leurs déploiements.

Modèles ARM (Azure Resource Manager)

Le référentiel GitHub pour les modèles Citrix ADC ARM (Azure Resource Manager) héberge desmodèles personnalisés Citrix ADC pour le déploiement de Citrix ADC dans Microsoft Azure Cloud Services. Tous les modèles de ce référentiel ont été développés et maintenus par l’équipe d’ingénierie de Citrix ADC.

Chaque modèle de ce référentiel possède une documentation colocalisée décrivant l’utilisation et l’architecture du modèle. Les modèles tentent de codifier l’architecture de déploiement recommandée de Citrix ADC VPX, ou de présenter à l’utilisateur Citrix ADC ou de démontrer une fonction/édition/option particulière. Les utilisateurs peuvent réutiliser/modifier ou améliorer les modèles en fonction de leurs besoins spécifiques en matière de production et de test. La plupart des modèles nécessitent un abonnement suffisant à portal.azure.com pour créer des ressources et déployer des modèles. Les modèles Citrix ADC VPX Azure Resource Manager (ARM) sont conçus pour garantir un déploiement simple et cohérent de Citrix ADC VPX autonome. Ces modèles augmentent la fiabilité et la disponibilité du système grâce à la redondance intégrée. Ces modèles ARM prennent en charge les sélections basées sur la fonction Bring Your Own License (BYOL) ou Le choix de la sélection est mentionné dans la description du modèle ou proposé lors du déploiement du modèle. Pour plus d’informations sur la mise en service d’une instance Citrix ADC VPX sur Microsoft Azure à l’aide de modèles ARM (Azure Resource Manager), rendez-vous sur : Modèles Citrix ADC Azure.

Pour plus d’informations sur la façon de déployer une instance Citrix ADC VPX sur Microsoft Azure, veuillez consulter : Déployer une instance Citrix ADC VPX sur Microsoft Azure.

Pour plus d’informations sur le fonctionnement d’une instance Citrix ADC VPX sur Azure, consultez : How a Citrix ADC VPX Instance Works on Azure.

Étapes de déploiement

Lorsque les utilisateurs déploient une instance Citrix ADC VPX sur Microsoft Azure Resource Manager (ARM), ils peuvent utiliser les fonctionnalités de cloud computing Azure et utiliser les fonctionnalités d’équilibrage de charge et de gestion du trafic de Citrix ADC pour leurs besoins professionnels. Les utilisateurs peuvent déployer des instances Citrix ADC VPX sur Azure Resource Manager soit en tant qu’instances autonomes, soit en tant que paires haute disponibilité en modes actif-veille.

Les utilisateurs peuvent déployer une instance Citrix ADC VPX sur Microsoft Azure de deux manières :

-

Via Azure Marketplace. Le boîtier virtuel Citrix ADC VPX est disponible en tant qu’image dans Microsoft Azure Marketplace. Le modèle Azure Resource Manager est publié sur Azure Marketplace et peut être utilisé pour déployer Citrix ADC dans un déploiement autonome et dans un déploiement de paire HA.

-

Utilisation du modèle json Citrix ADC Azure Resource Manager (ARM) disponible sur GitHub. Pour plus d’informations, consultez le référentiel GitHub pour les modèles de solutions Citrix ADC.

Choisir la bonne instance Azure

Les appliances virtuelles VPX sur Azure peuvent être déployées sur n’importe quel type d’instance doté de deux cœurs ou plus et de plus de 2 Go de mémoire. Le tableau suivant répertorie les types d’instances recommandés pour la licence ADC VPX :

| Modèle VPX | Instance Azure (recommandé) |

|---|---|

| VPX10 | D2s standard v3 |

| VPX200 | D2s standard v3 |

| VPX 1000 | D4s v3 standard |

| VPX 3000 | D8 standard v3 |

Une fois que la licence et le type d’instance qui doivent être utilisés pour le déploiement sont connus, les utilisateurs peuvent provisionner une instance Citrix ADC VPX sur Azure à l’aide de l’architecture multi-IP multi-NIC recommandée.

Architecture multi-NIC Multi-IP (trois cartes réseau)

Dans ce type de déploiement, les utilisateurs peuvent avoir plusieurs interfaces réseau (NIC) connectées à une instance VPX. Toute carte réseau peut avoir une ou plusieurs configurations IP (adresses IP publiques et privées statiques ou dynamiques) qui lui sont attribuées. L’architecture multi-cartes réseau peut être utilisée à la fois pour les déploiements autonomes et par paires HA. Les modèles ARM suivants peuvent être utilisés :

-

Citrix ADC Standalone : 3-NIC autonome avec modèle ARM

-

Paire Citrix ADC HA : modèle ARM-paire HA 3-NIC

Reportez-vous aux exemples d’utilisation suivants :

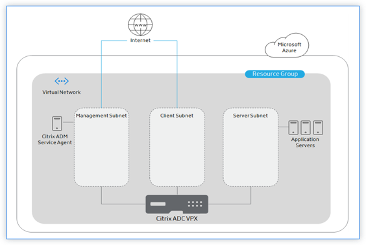

Architecture de déploiement Citrix ADM

L’image suivante fournit une vue d’ensemble de la façon dont Citrix ADM se connecte à Azure pour provisionner des instances Citrix ADC VPX dans Microsoft Azure.

Les utilisateurs doivent disposer de trois sous-réseaux pour provisionner et gérer les instances Citrix ADC VPX dans Microsoft Azure. Un groupe de sécurité doit être créé pour chaque sous-réseau. Les règles spécifiées dans Network Security Group (NSG) régissent la communication entre les sous-réseaux.

L’agent de service Citrix ADM aide les utilisateurs à provisionner et à gérer les instances Citrix ADC VPX.

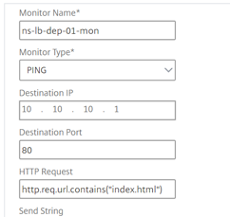

Configuration d’une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

Dans un déploiement Microsoft Azure, une configuration haute disponibilité de deux instances Citrix ADC VPX est réalisée à l’aide de l’équilibreur de charge Azure (ALB). Pour ce faire, configurez une sonde d’intégrité sur ALB, qui surveille chaque instance VPX en envoyant des sondes d’intégrité toutes les 5 secondes aux instances principales et secondaires.

Dans cette configuration, seul le nœud principal répond aux sondes de santé et le nœud secondaire ne le fait pas. Une fois que le principal envoie la réponse à la sonde d’intégrité, l’ALB commence à envoyer le trafic de données à l’instance. Si l’instance principale manque deux sondes d’intégrité consécutives, ALB ne redirige pas le trafic vers cette instance. Lors du basculement, la nouvelle base commence à répondre aux sondes d’intégrité et l’ALB redirige le trafic vers elle. Le temps de basculement standard VPX haute disponibilité est de trois secondes. Le temps de basculement total pouvant survenir pour la commutation de trafic peut être de 13 secondes maximum.

Les utilisateurs peuvent déployer une paire d’instances Citrix ADC VPX avec plusieurs cartes réseau dans une configuration haute disponibilité (HA) active-passive sur Azure. Chaque carte réseau peut contenir plusieurs adresses IP.

Les options suivantes sont disponibles pour un déploiement multicarte haute disponibilité :

-

Haute disponibilité à l’aide du jeu de disponibilité Azure

-

Haute disponibilité à l’aide des zones de disponibilité Azure

Pour plus d’informations sur l’ensemble de disponibilité Azure et les zones de disponibilité, consultez la documentation Azure Gérer la disponibilité des machines virtuelles Linux.

Haute disponibilité avec le jeu de disponibilité

Une configuration haute disponibilité utilisant un jeu de disponibilité doit répondre aux exigences suivantes :

-

Configuration de réseau indépendant HA (Independent Network Configuration)

-

L’équilibrage de charge Azure (ALB) en mode retour direct du serveur (DSR)

Tout le trafic passe par le nœud principal. Le nœud secondaire reste en mode veille jusqu’à ce que le nœud principal tombe en panne.

Remarque :

Pour qu’un déploiement haute disponibilité Citrix VPX sur le cloud Azure fonctionne, les utilisateurs ont besoin d’une IP publique flottante (PIP) qui peut être déplacée entre les deux nœuds VPX. L’équilibrage de charge Azure (ALB) fournit ce PIP flottant, qui est déplacé automatiquement vers le deuxième nœud en cas de basculement.

Dans un déploiement actif-passif, les adresses IP publiques frontales (PIP) ALB sont ajoutées en tant qu’adresses VIP dans chaque nœud VPX. Dans une configuration HA-INC, les adresses VIP sont flottantes et les adresses SNIP sont spécifiques à une instance.

Les utilisateurs peuvent déployer une paire VPX en mode haute disponibilité actif-passif de deux manières en utilisant :

-

Modèle de haute disponibilité standard Citrix ADC VPX : utilisez cette option pour configurer une paire HA avec l’option par défaut de trois sous-réseaux et six cartes réseau.

-

Commandes Windows PowerShell : utilisez cette option pour configurer une paire HA en fonction des besoins de votre sous-réseau et de votre carte réseau.

Cette section décrit comment déployer une paire VPX dans une configuration HA active-passive à l’aide du modèle Citrix. Si les utilisateurs souhaitent déployer à l’aide de commandes PowerShell, consultez Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau à l’aide des commandes PowerShell.

Configurer les nœuds HA-INC à l’aide du modèle Citrix High Availability

Les utilisateurs peuvent déployer rapidement et efficacement une paire d’instances VPX en mode HA-INC en utilisant le modèle standard. Le modèle crée deux nœuds, avec trois sous-réseaux et six cartes réseau. Les sous-réseaux sont destinés à la gestion, au trafic côté client et côté serveur, et chaque sous-réseau possède deux cartes réseau pour les deux instances VPX.

Procédez comme suit pour lancer le modèle et déployer une paire VPX haute disponibilité, à l’aide des jeux de disponibilité Azure.

-

À partir de la Place de marché Azure, sélectionnez et lancez le modèle de solution Citrix. Le modèle apparaît.

-

Assurez-vous que le type de déploiement est Gestionnaire de ressources et sélectionnez Créer.

-

La page Principes de base s’affiche. Créez un groupe de ressources et sélectionnez OK.

-

La page Paramètres généraux s’affiche. Tapez les détails et sélectionnez OK.

-

La page Paramètres réseau s’affiche. Vérifiez les configurations du réseau virtuel et du sous-réseau, modifiez les paramètres requis et sélectionnez OK.

-

La page Résumé s’affiche. Vérifiez la configuration et modifiez en conséquence. Sélectionnez OK pour confirmer.

-

La page Acheter apparaît. Sélectionnez Achat pour terminer le déploiement.

Il peut prendre un moment avant que le groupe de ressources Azure soit créé avec les configurations requises. Une fois terminé, sélectionnez le groupe de ressources dans le portail Azure pour voir les détails de configuration, tels que les règles LB, les pools back-end, les sondes d’intégrité, etc. La paire haute disponibilité apparaît sous la forme ns-vpx0 et ns-vpx1.

Si d’autres modifications sont nécessaires pour la configuration de HA, telles que la création de règles de sécurité et de ports supplémentaires, les utilisateurs peuvent le faire à partir du portail Azure.

Ensuite, les utilisateurs doivent configurer le serveur virtuel d’équilibrage de charge avec l’ adresse IP publique (PIP) Frontend de l’ALB, sur le nœud principal. Pour rechercher le PIP ALB, sélectionnez ALB > Configuration IP frontend.

Consultez la section Ressources pour plus d’informations sur la façon de configurer le serveur virtuel d’équilibrage de charge.

Ressources :

Les liens suivants fournissent des informations supplémentaires relatives au déploiement haute disponibilité et à la configuration du serveur virtuel :

Ressources connexes :

Haute disponibilité grâce aux zones de disponibilité

Les zones de disponibilité Azure sont des emplacements isolés de pannes dans une région Azure, fournissant une alimentation, un refroidissement et une mise en réseau redondantes et augmentant la résilience. Seules les régions Azure spécifiques prennent en charge les zones de disponibilité. Pour plus d’informations, consultez la documentation Azure Availability Zones in Azure : Configure GSLB on an Active-Standby HighAvailability Setup.

Les utilisateurs peuvent déployer une paire VPX en mode haute disponibilité à l’aide du modèle appelé « NetScaler 13.0 HA using Availability Zones », disponible dans Azure Marketplace.

Procédez comme suit pour lancer le modèle et déployer une paire VPX haute disponibilité, à l’aide des zones de disponibilité Azure.

-

À partir de la Place de marché Azure, sélectionnez et lancez le modèle de solution Citrix.

-

Assurez-vous que le type de déploiement est Gestionnaire de ressources et sélectionnez Créer.

-

La page Principes de base s’affiche. Entrez les détails et cliquez sur OK.

Remarque : Assurez-vous qu’une région Azure prenant en charge les zones de disponibilité est sélectionnée. Pour plus d’informations sur les régions qui prennent en charge les zones de disponibilité, consultez la documentation Azure Zones de disponibilité dans Azure : Régions et zones de disponibilité dans Azure.

-

La page Paramètres généraux s’affiche. Tapez les détails et sélectionnez OK.

-

La page Paramètres réseau s’affiche. Vérifiez les configurations du réseau virtuel et du sous-réseau, modifiez les paramètres requis et sélectionnez OK.

-

La page Résumé s’affiche. Vérifiez la configuration et modifiez en conséquence. Sélectionnez OK pour confirmer.

-

La page Acheter apparaît. Sélectionnez Achat pour terminer le déploiement.

Il peut prendre un moment avant que le groupe de ressources Azure soit créé avec les configurations requises. Une fois terminé, sélectionnez le groupe de ressources pour afficher les détails de configuration, tels que les règles de LB, les pools back-end, les analyses de santé, etc., dans le portail Azure. La paire haute disponibilité apparaît sous la forme ns-vpx0 et ns-vpx1. Les utilisateurs peuvent également voir l’emplacement dans la colonne Emplacement .

Si d’autres modifications sont nécessaires pour la configuration de HA, telles que la création de règles de sécurité et de ports supplémentaires, les utilisateurs peuvent le faire à partir du portail Azure.

Pour plus d’informations sur le provisionnement d’instances Citrix ADC VPX sur Microsoft Azure, consultez : Provisioning d’instances Citrix ADC VPX sur Microsoft Azure.

Citrix Application Delivery Management

Citrix Application Delivery Management Service (Citrix ADM) fournit une solution simple et évolutive pour gérer les déploiements Citrix ADC qui incluent Citrix ADC MPX, Citrix ADC VPX, Citrix Gateway, Citrix Secure Web Gateway, Citrix ADC SDX, Citrix ADC CPX et Citrix SD-WAN déployés sur site ou sur le cloud.

Les utilisateurs peuvent utiliser cette solution cloud pour gérer, surveiller et dépanner l’ensemble de l’infrastructure mondiale de distribution d’applications à partir d’une console cloud unique, unifiée et centralisée. Le service Citrix ADM fournit toutes les fonctionnalités nécessaires pour configurer, déployer et gérer rapidement la livraison des applications dans les déploiements Citrix ADC et dispose d’une analyse complète de l’intégrité, des performances et de la sécurité des applications.

Le service Citrix ADM offre les avantages suivants :

-

Agile— Facile à utiliser, à mettre à jour et à utiliser. Le modèle de service de Citrix ADM Service est disponible sur le cloud, ce qui facilite l’utilisation, la mise à jour et l’utilisation des fonctionnalités fournies par Citrix ADM Service. La fréquence des mises à jour, combinée à la fonction de mise à jour automatisée, améliore rapidement le déploiement de Citrix ADC par l’utilisateur.

-

Délai de rentabilisationplus rapide — Réalisation plus rapide des objectifs commerciaux. Contrairement au déploiement sur site traditionnel, les utilisateurs peuvent utiliser leur service Citrix ADM en quelques clics. Les utilisateurs économisent non seulement le temps d’installation et de configuration, mais évitent également de perdre du temps et des ressources à cause d’éventuelles erreurs.

-

Gestion multisite : interface unique pour les instances des centres de données multisites. Avec le service Citrix ADM, les utilisateurs peuvent gérer et surveiller les Citrix ADC qui se trouvent dans différents types de déploiements. Les utilisateurs disposent d’un guichet unique de gestion pour les Citrix ADC déployés sur site et dans le cloud.

-

Efficacité opérationnelle— Méthode optimisée et automatisée pour améliorer la productivité opérationnelle. Avec le service Citrix ADM, les coûts opérationnels des utilisateurs sont réduits en économisant du temps, de l’argent et des ressources sur la maintenance et la mise à niveau des déploiements matériels traditionnels.

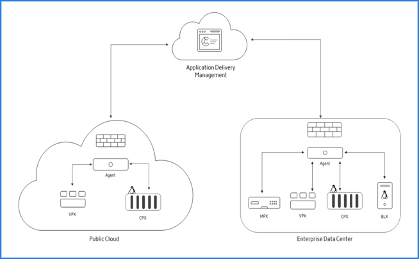

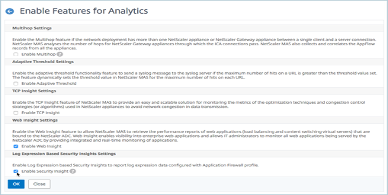

Fonctionnement du service Citrix ADM

Citrix ADM Service est disponible en tant que service sur Citrix Cloud. Une fois que les utilisateurs se sont inscrits à Citrix Cloud et ont commencé à utiliser le service, installez les agents dans l’environnement réseau utilisateur ou lancez l’agent intégré dans les instances. Ajoutez ensuite les instances que les utilisateurs souhaitent gérer au service.

Un agent permet la communication entre le service Citrix ADM et les instances gérées dans le centre de données utilisateur. L’agent collecte les données des instances gérées dans le réseau utilisateur et les envoie au service Citrix ADM.

Lorsque les utilisateurs ajoutent une instance au service Citrix ADM, elle s’ajoute implicitement en tant que destination d’interruption et collecte un inventaire de l’instance.

Le service recueille les détails de l’instance, tels que :

-

Nom d’hôte

-

Version du logiciel

-

Configuration en cours d’exécution et enregistrée

-

Certificats

-

Entités configurées sur l’instance, etc.

Citrix ADM Service interroge périodiquement les instances gérées pour collecter des informations.

L’image suivante illustre la communication entre le service, les agents et les instances :

Guide de documentation

La documentation du service Citrix ADM comprend des informations sur la façon de démarrer avec le service, une liste des fonctionnalités prises en charge par le service et la configuration spécifique à cette solution de service.

Top 10 de Citrix ADC WAF et OWASP — 2017

The Open Web Application Security Project : OWASP (a publié le Top 10 OWASP pour 2017 en matière de sécurité des applications Web. Cette liste répertorie les vulnérabilités les plus courantes des applications Web et constitue un excellent point de départ pour évaluer la sécurité Web. Nous expliquons ici comment configurer le pare-feu d’application Web (WAF) Citrix ADC pour atténuer ces failles. WAF est disponible en tant que module intégré dans Citrix ADC (Premium Edition) et dans une gamme complète d’appliances.

L’intégralité du document OWASP Top 10 est disponible à l’adresse suivante : OWASP Top Ten.

| Top 10 de l’OWASP 2017 | Fonctionnalités de Citrix ADC WAF |

|---|---|

| A 1:2017 - Injection | Prévention des attaques par injection (injection SQL ou toute autre injection personnalisée telle que l’injection de commande du système d’exploitation, l’injection XPath et l’injection LDAP), fonctionnalité de signature de mise à jour automatique |

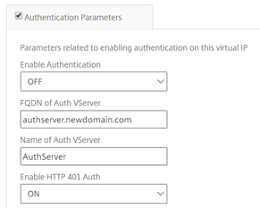

| A 2:2017 - Authentification brisée | AAA, protection contre la falsification des cookies, proxy de cookies, cryptage des cookies, marquage CSRF, utilisation de SSL |

| A 3:2017 - Exposition de données sensibles | Protection des cartes de crédit, commerce sécurisé, proxy de cookies et cryptage des cookies |

| A 4:2017 Entités externes XML (XXE) | Protection XML, y compris les contrôles WSI, la validation des messages XML et le contrôle de filtrage des erreurs XML SOAP |

| A 5:2017 Contrôle d’accès cassé | AAA, fonction de sécurité d’autorisation dans le module AAA de NetScaler, protections de formulaire et protections contre la falsification des cookies, StartURL et ClosureURL |

| A 6:2017 - Mauvaise configuration de la sécurité | Rapports PCI, fonctionnalités SSL, génération de signatures à partir de rapports d’analyse de vulnérabilité tels que Cenzic, Qualys, AppScan, WebInspect, Whitehat. En outre, des protections spécifiques telles que le cryptage des cookies, le proxy et la falsification |

| A 7:2017 - Script intersite (XSS) | XSS Attack Prevention, bloque toutes les attaques par aide-mémoire OWASP XSS |

| A 8:2017 — Désérialisation non sécurisée | Contrôles de sécurité XML, type de contenu GWT, signatures personnalisées, Xpath pour JSON et XML |

| A 9:2017 - Utilisation de composants présentant des vulnérabilités connues | Rapports d’analyse de vulnérabilité, modèles de pare-feu d’application et signatures personnalisées |

| A 10:2017 — Journalisation et surveillance insuffisantes | Journalisation personnalisée configurable par l’utilisateur, système de gestion et d’analyse Citrix ADC |

A 1:2017 - Injection

Les défauts d’injection, tels que l’injection SQL, NoSQL, OS et LDAP, se produisent lorsque des données non fiables sont envoyées à un interpréteur dans le cadre d’une commande ou d’une requête. Les données hostiles de l’attaquant peuvent inciter l’interpréteur à exécuter des commandes involontaires ou à accéder à des données sans autorisation appropriée.

Protections ADC WAF

-

La fonction de prévention des injections SQL protège contre les attaques par injection courantes. Des modèles d’injection personnalisés peuvent être téléchargés pour protéger contre tout type d’attaque par injection, y compris XPath et LDAP. Cela s’applique aux charges utiles HTML et XML.

-

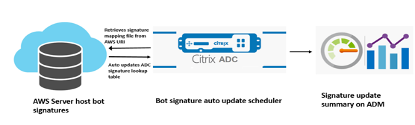

La fonction de signature de mise à jour automatique maintient les signatures d’injection à jour.

-

La fonction de protection du format de champ permet à l’administrateur de limiter les paramètres utilisateur à une expression régulière. Par exemple, vous pouvez faire en sorte qu’un champ de code postal contienne uniquement des entiers ou même des entiers à 5 chiffres.

-

Cohérence des champs de formulaire : validez chaque formulaire utilisateur soumis par rapport à la signature du formulaire de session utilisateur pour garantir la validité de tous les éléments du formulaire.

-

Les contrôles de dépassement de tampon garantissent que l’URL, les en-têtes et les cookies sont dans les bonnes limites, bloquant ainsi toute tentative d’injection de scripts ou de code volumineux.

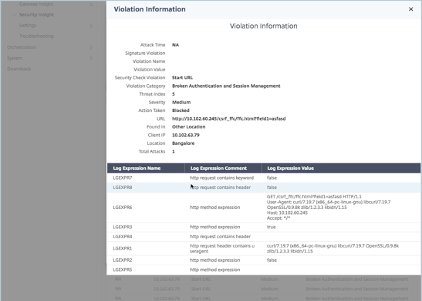

A 2:2017 — Authentification brisée

Les fonctions d’application liées à l’authentification et à la gestion des sessions sont souvent mal mises en œuvre, ce qui permet aux attaquants de compromettre des mots de passe, des clés ou des jetons de session, ou d’exploiter d’autres failles de mise en œuvre pour assumer temporairement ou définitivement l’identité d’autres utilisateurs.

Protections ADC WAF

-

Le module AAA Citrix ADC effectue l’authentification des utilisateurs et fournit une fonctionnalité d’authentification unique aux applications back-end. Il est intégré au moteur de stratégies Citrix ADC AppExpert pour permettre des stratégies personnalisées basées sur les informations des utilisateurs et des groupes.

-

À l’aide des fonctionnalités de déchargement SSL et de transformation d’URL, le pare-feu peut également aider les sites à utiliser des protocoles de couche de transport sécurisés pour empêcher le vol de jetons de session par reniflage du réseau.

-

Le proxy des cookies et le chiffrement des cookies peuvent être utilisés pour limiter complètement le vol de cookies.

A 3:2017 - Exposition de données sensibles

De nombreuses applications Web et API ne protègent pas correctement les données sensibles, telles que les données financières, les soins de santé et les informations personnelles. Les attaquants peuvent voler ou modifier ces données mal protégées pour commettre des fraudes par carte de crédit, des vols d’identité ou d’autres délits. Les données sensibles peuvent être compromises sans protection supplémentaire, telle que le chiffrement au repos ou en transit, et nécessitent des précautions particulières lors de leur échange avec le navigateur.

Protections ADC WAF

-

Le pare-feu d’application protège les applications contre la fuite de données sensibles telles que les informations de carte de crédit.

-

Les données sensibles peuvent être configurées en tant qu’objets sécurisés dans la protection Safe Commerce afin d’éviter toute exposition.

-

Toutes les données sensibles contenues dans les cookies peuvent être protégées par le proxy des cookies et le cryptage des cookies.

A 4:2017 Entités externes XML (XXE)

De nombreux processeurs XML anciens ou mal configurés évaluent les références d’entités externes dans les documents XML. Les entités externes peuvent être utilisées pour divulguer des fichiers internes à l’aide du gestionnaire d’URI de fichier, des partages de fichiers internes, de l’analyse de port interne, de l’exécution de code à distance et des attaques par déni de service

Protections ADC WAF

-

En plus de détecter et de bloquer les menaces applicatives courantes qui peuvent être adaptées pour attaquer les applications basées sur XML (c’est-à-dire les scripts intersites, l’injection de commandes, etc.).

-

Le pare-feu d’application ADC inclut un ensemble complet de protections de sécurité spécifiques à XML. Il s’agit notamment de la validation de schéma pour vérifier en profondeur les messages SOAP et les charges utiles XML, ainsi que d’une puissante vérification des pièces jointes XML pour bloquer les pièces jointes contenant des exécutables malveillants ou des virus.

-

Les méthodes d’inspection automatique du trafic bloquent les attaques par injection XPath sur les URL et les formulaires destinés à obtenir un accès.

-

Le pare-feu d’application ADC contrecarre également diverses attaques par déni de service, notamment les références d’entités externes, l’extension récursive, l’imbrication excessive et les messages malveillants contenant des attributs et des éléments longs ou nombreux.

A 5:2017 Contrôle d’accès cassé

Les restrictions concernant ce que les utilisateurs authentifiés sont autorisés à faire ne sont souvent pas correctement appliquées. Les attaquants peuvent exploiter ces failles pour accéder à des fonctionnalités et des données non autorisées, telles que l’accès aux comptes d’autres utilisateurs, l’affichage de fichiers sensibles, la modification des données d’autres utilisateurs, la modification des droits d’accès, etc.

Protections ADC WAF

-

La fonction AAA qui prend en charge l’authentification, l’autorisation et l’audit pour tout le trafic des applications permet à un administrateur de site de gérer les contrôles d’accès avec l’appliance ADC.

-

La fonction de sécurité d’autorisation du module AAA de l’appliance ADC permet à l’appliance de vérifier le contenu d’un serveur protégé auquel elle doit autoriser l’accès de chaque utilisateur.

-

Cohérence des champs de formulaire : si les références aux objets sont stockées sous forme de champs masqués dans les formulaires, vous pouvez vérifier que ces champs ne sont pas falsifiés lors de demandes ultérieures.

-

Proxying des cookies et cohérence des cookies : les références d’objets qui sont stockées dans les valeurs des cookies peuvent être validées avec ces protections.

-

Lancer la vérification d’URL avec fermeture d’URL : permet à l’utilisateur d’accéder à une liste d’URL autorisées prédéfinie. La fermeture d’URL crée une liste de toutes les URL vues dans les réponses valides pendant la session utilisateur et autorise automatiquement l’accès à celles-ci pendant cette session.

A 6:2017 - Mauvaise configuration de la sécurité

La mauvaise configuration de la sécurité est le problème le plus fréquent. Cela est généralement dû à des configurations par défaut non sécurisées, à des configurations incomplètes ou improvisées, à un stockage cloud ouvert, à des en-têtes HTTP mal configurés et à des messages d’erreur détaillés contenant des informations sensibles. Non seulement tous les systèmes d’exploitation, infrastructures, bibliothèques et applications doivent être configurés de manière sécurisée, mais ils doivent également être corrigés et mis à niveau en temps opportun.

Protections ADC WAF

-

Le rapport PCI-DSS généré par le pare-feu d’application documente les paramètres de sécurité du périphérique pare-feu.

-

Les rapports des outils d’analyse sont convertis en signatures ADC WAF afin de gérer les erreurs de configuration de sécurité.

-

ADC WAF prend en charge Cenzic, IBM AppScan (Enterprise et Standard), Qualys, TrendMicro, WhiteHat et les rapports d’analyse de vulnérabilité personnalisés.

A 7:2017 - Script intersite (XSS)

Les failles XSS se produisent lorsqu’une application inclut des données non fiables dans une nouvelle page Web sans validation ni échappement appropriés, ou lorsqu’elle met à jour une page Web existante avec des données fournies par l’utilisateur à l’aide d’une API de navigateur capable de créer du code HTML ou JavaScript. XSS permet aux attaquants d’exécuter des scripts dans le navigateur de la victime qui peuvent détourner des sessions utilisateur, dégrader des sites Web ou rediriger l’utilisateur vers des sites malveillants.

Protections ADC WAF

-

La protection XSS protège contre les attaques XSS courantes. Des modèles XSS personnalisés peuvent être téléchargés pour modifier la liste par défaut des balises et des attributs autorisés. Le WAF ADC utilise une liste blanche d’attributs et de balises HTML autorisés pour détecter les attaques XSS. Cela s’applique aux charges utiles HTML et XML.

-

ADC WAF bloque toutes les attaques répertoriées dans le aide-mémoire OWASP XSS Filter Evaluation.

-

La vérification du format des champs empêche un attaquant d’envoyer des données de formulaire Web inappropriées, ce qui peut constituer une attaque XSS potentielle.

-

Cohérence des champs de formulaire

A 8:2017 - Désérialisation non sécurisée

Une désérialisation non sécurisée entraîne souvent l’exécution de code à distance. Même si les failles de désérialisation n’entraînent pas l’exécution de code à distance, elles peuvent être utilisées pour exécuter des attaques, y compris des attaques par rediffusion, des attaques par injection et des attaques par élévation de privilèges.

Protections ADC WAF

-

Inspection de la charge utile JSON avec des signatures personnalisées.

-

Sécurité XML : protection contre le déni de service XML (XDoS), l’injection XML SQL et Xpath et les scripts intersites, les vérifications de format, la conformité de base du profil WS-I, la vérification des pièces jointes XML.

-

Les contrôles de format de champ et la cohérence des cookies et la cohérence des champs peuvent être utilisés.

A 9:2017 - Utilisation de composants présentant des vulnérabilités connues

Les composants, tels que les bibliothèques, les infrastructures et les autres modules logiciels, s’exécutent avec les mêmes privilèges que l’application. Si un composant vulnérable est exploité, une telle attaque peut entraîner de graves pertes de données ou la prise de contrôle du serveur. Les applications et les API utilisant des composants présentant des vulnérabilités connues peuvent compromettre les défenses des applications et permettre diverses attaques et impacts.

Protections ADC WAF

-

Citrix recommande de mettre à jour les composants tiers.

-

Les rapports d’analyse de vulnérabilité convertis en signatures ADC peuvent être utilisés pour corriger virtuellement ces composants.

-

Les modèles de pare-feu d’application disponibles pour ces composants vulnérables peuvent être utilisés.

-

Les signatures personnalisées peuvent être liées au pare-feu pour protéger ces composants.

A 10:2017 - Journalisation et surveillance insuffisantes

Une journalisation et une surveillance insuffisantes, associées à une intégration manquante ou inefficace avec la réponse aux incidents, permettent aux attaquants d’attaquer davantage les systèmes, de maintenir la persistance, de basculer vers d’autres systèmes et de falsifier, extraire ou détruire des données. La plupart des études sur les violations montrent que le délai de détection d’une violation est de plus de 200 jours, généralement détecté par des parties externes plutôt que par des processus internes ou une surveillance.

Protections ADC WAF

-

Lorsque l’action de journalisation est activée pour les contrôles de sécurité ou les signatures, les messages de journal résultants fournissent des informations sur les demandes et les réponses que le pare-feu d’applications a observées lors de la protection de vos sites Web et applications.

-

Le pare-feu d’application offre la commodité d’utiliser la base de données ADC intégrée pour identifier les emplacements correspondant aux adresses IP d’où proviennent les demandes malveillantes.

-

Les expressions de format par défaut (PI) offrent la flexibilité nécessaire pour personnaliser les informations incluses dans les journaux avec la possibilité d’ajouter les données spécifiques à capturer dans les messages de journal générés par le pare-feu d’application.

-

Le pare-feu d’application prend en charge les journaux CEF.

Protection de sécurité des applications

Citrix ADM

Citrix Application Delivery Management Service (Citrix ADM) fournit une solution évolutive pour gérer les déploiements Citrix ADC qui incluent Citrix ADC MPX, Citrix ADC VPX, Citrix Gateway, Citrix Secure Web Gateway, Citrix ADC SDX, Citrix ADC CPX et les appliances Citrix SD-WAN déployées sur site ou sur le cloud.

Fonctionnalités d’analyse et de gestion des applications Citrix ADM

Vous trouverez ci-dessous une liste et un résumé des principales fonctionnalités qui sont essentielles au rôle d’ADM dans App Security.

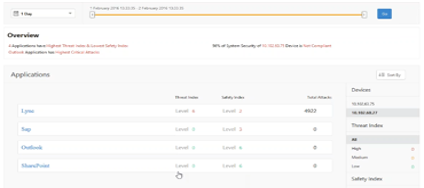

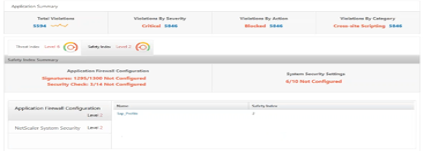

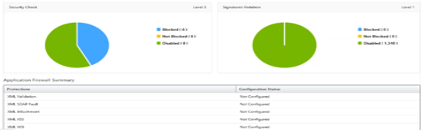

Analyse et gestion des applications

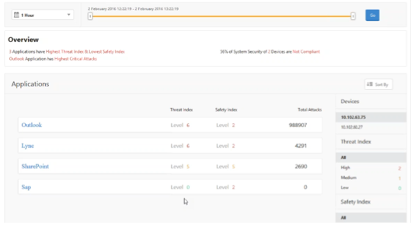

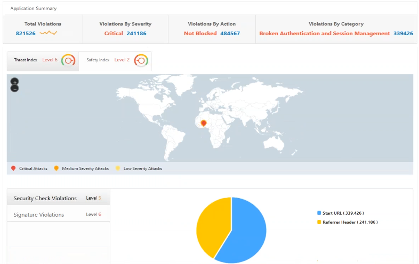

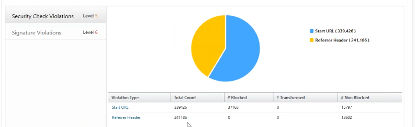

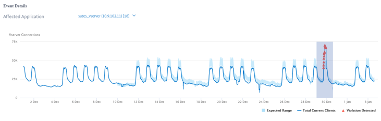

La fonctionnalité Analyse et gestion des applications de Citrix ADM renforce l’approche centrée sur les applications afin d’aider les utilisateurs à relever divers défis liés à la fourniture d’applications. Cette approche donne aux utilisateurs une visibilité sur les scores de santé des applications, aide les utilisateurs à déterminer les risques de sécurité, et aide les utilisateurs à détecter les anomalies dans les flux de trafic des applications et à prendre des mesures correctives. Le rôle le plus important pour App Security est Application Security Analytics :

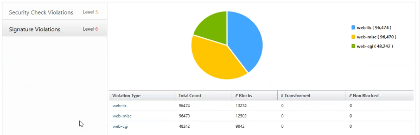

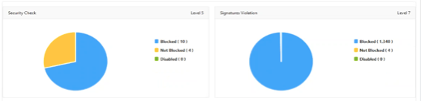

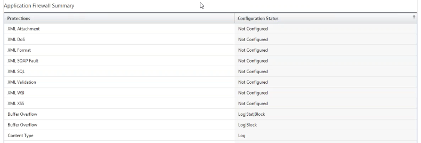

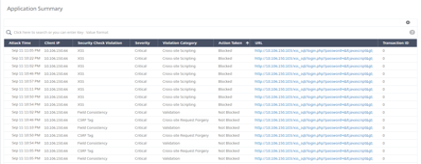

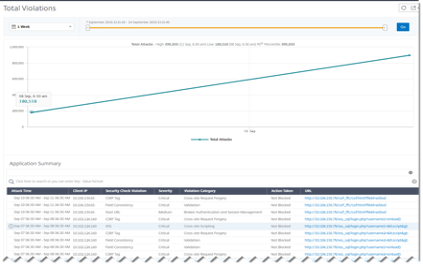

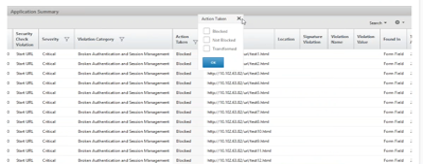

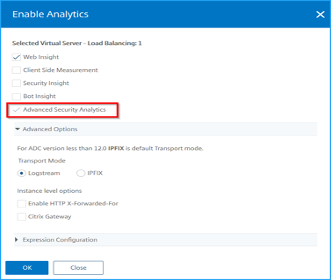

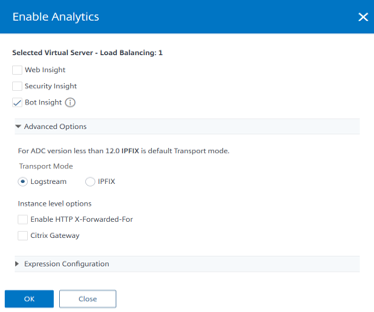

- Analyses de sécurité des applications : Analyse de sécurité desapplications. Le tableau de bord de sécurité des applications fournit une vue globale de l’état de sécurité des applications utilisateur. Par exemple, il affiche des mesures de sécurité clés telles que les violations de sécurité, les violations de signature, les indices de menaces. Le tableau de bord App Security affiche également des informations relatives aux attaques, telles que les attaques SYN, les attaques par petites fenêtres et les attaques par inondation DNS pour les instances Citrix ADC découvertes.

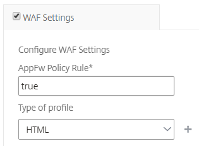

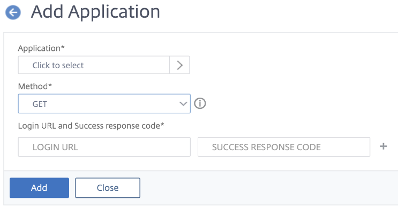

Stylebooks

Les StyleBooks simplifient la gestion des configurations complexes de Citrix ADC pour les applications utilisateur. Un StyleBook est un modèle que les utilisateurs peuvent utiliser pour créer et gérer des configurations Citrix ADC. Ici, les utilisateurs sont principalement préoccupés par le StyleBook utilisé pour déployer le Web Application Firewall. Pour plus d’informations sur StyleBooks, voir : StyleBooks.

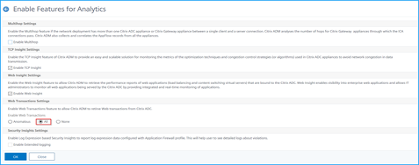

Analyse

Fournit un moyen simple et évolutif d’examiner les différentes informations des données des instances Citrix ADC afin de décrire, de prévoir et d’améliorer les performances des applications. Les utilisateurs peuvent utiliser une ou plusieurs fonctionnalités d’analyse simultanément. Les rôles les plus importants pour la sécurité des applications sont les suivants :

-

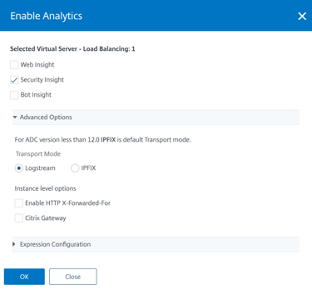

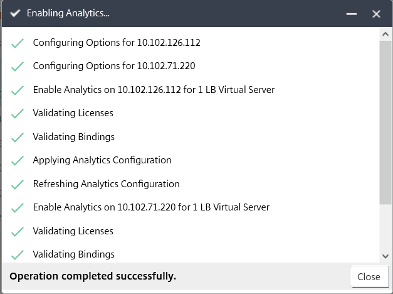

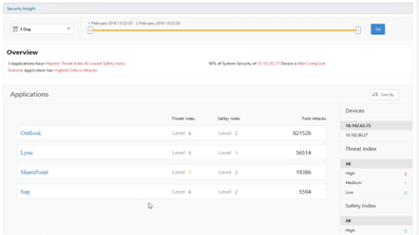

Security Insight : Security Insight. Fournit une solution à volet unique pour aider les utilisateurs à évaluer l’état de sécurité des applications utilisateur et à prendre des mesures correctives pour sécuriser les applications utilisateur.

-

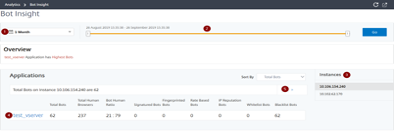

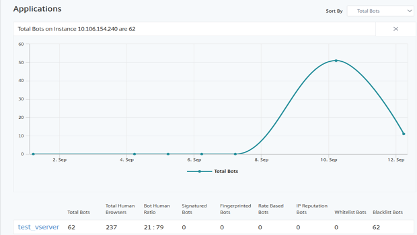

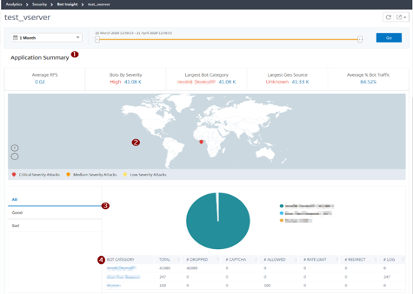

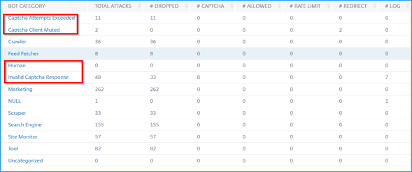

Bot Insight

-

Pour plus d’informations sur les analyses, voir Analytics : Analytics.

Les autres fonctionnalités importantes pour la fonctionnalité ADM sont les suivantes :

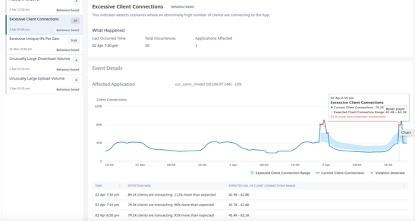

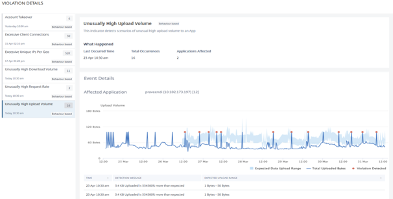

Gestion des événements

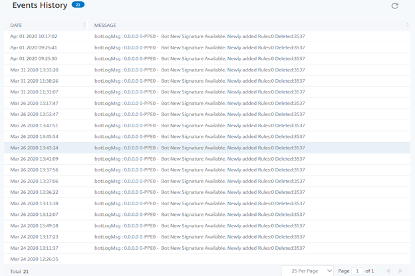

Les événements représentent des occurrences d’événements ou d’erreurs sur une instance Citrix ADC gérée. Par exemple, en cas de défaillance du système ou de modification de la configuration, un événement est généré et enregistré sur Citrix ADM. Voici les fonctionnalités connexes que les utilisateurs peuvent configurer ou afficher à l’aide de Citrix ADM :

-

Création de règles d’événements : Créer des règles d’événement

-

Afficher et exporter des messages Syslog : Afficher et exporter des messages Syslog

Pour plus d’informations sur la gestion des événements, voir : Événements.

Gestion des instances

Permet aux utilisateurs de gérer les instances Citrix ADC, Citrix Gateway, Citrix Secure Web Gateway et Citrix SD-WAN. Pour plus d’informations sur la gestion des instances, voir : Ajouter des instances.

Gestion des licences

Permet aux utilisateurs de gérer les licences Citrix ADC en configurant Citrix ADM en tant que gestionnaire de licences.

-

Capacité groupée Citrix ADC : capacité groupée. Pool de licences commun à partir duquel une instance Citrix ADC utilisateur peut récupérer une licence d’instance et uniquement la bande passante dont elle a besoin. Lorsque l’instance n’a plus besoin de ces ressources, elle les réintègre dans le pool commun, rendant les ressources disponibles pour les autres instances qui en ont besoin.

-

Licences d’enregistrement et de retrait Citrix ADC VPX : Licences d’enregistrement et de départ Citrix ADC VPX. Citrix ADM alloue des licences aux instances Citrix ADC VPX à la demande. Une instance Citrix ADC VPX peut récupérer la licence auprès de Citrix ADM lorsqu’une instance Citrix ADC VPX est provisionnée, ou récupérer sa licence auprès de Citrix ADM lorsqu’une instance est supprimée ou détruite.

-

Pour plus d’informations sur la gestion des licences, voir : Capacité groupée.

Gestion de la configuration

Citrix ADM permet aux utilisateurs de créer des tâches de configuration qui les aident à effectuer des tâches de configuration, telles que la création d’entités, la configuration des fonctionnalités, la réplication des modifications de configuration, les mises à niveau du système et d’autres activités de maintenance en toute simplicité sur plusieurs instances. Les tâches de configuration et les modèles simplifient les tâches administratives les plus répétitives en une seule tâche sur Citrix ADM. Pour plus d’informations sur la gestion de la configuration, voir Tâches de configuration : Tâches de configuration.

Audit de configuration

Permet aux utilisateurs de surveiller et d’identifier les anomalies dans les configurations entre les instances utilisateur.

-

Conseils de configuration : Obtenez des conseils de configuration sur la configuration réseau. Permet aux utilisateurs d’identifier toute anomalie de configuration.

-

Modèle d’audit : créez des modèles d’audit. Permet aux utilisateurs de surveiller les modifications apportées à une configuration spécifique.

-

Pour plus d’informations sur l’audit de configuration, voir : Audit de configuration.

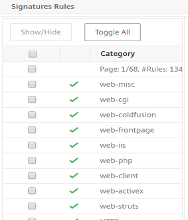

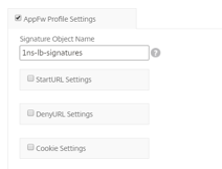

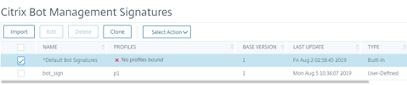

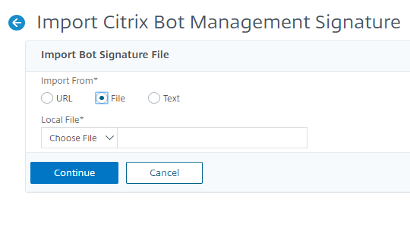

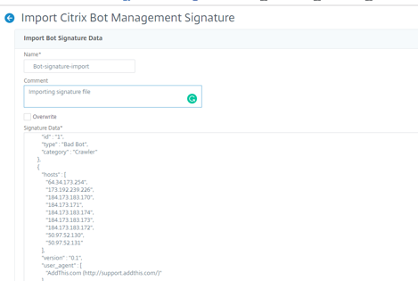

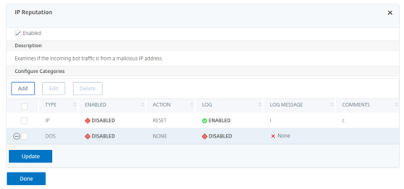

Les signatures fournissent les options de déploiement suivantes pour aider les utilisateurs à optimiser la protection des applications utilisateur :

-

Modèle de sécurité négatif : avec le modèle de sécurité négatif, les utilisateurs utilisent un ensemble complet de règles de signature préconfigurées pour appliquer la puissance de la correspondance de modèles afin de détecter les attaques et de se protéger contre les vulnérabilités des applications. Les utilisateurs bloquent uniquement ce qu’ils ne veulent pas et autorisent le reste. Les utilisateurs peuvent ajouter leurs propres règles de signature, en fonction des besoins de sécurité spécifiques des applications utilisateur, afin de concevoir leurs propres solutions de sécurité personnalisées.

-

Modèle de sécurité hybride : Outre l’utilisation de signatures, les utilisateurs peuvent utiliser des contrôles de sécurité positifs pour créer une configuration parfaitement adaptée aux applications utilisateur. Utilisez des signatures pour bloquer ce que les utilisateurs ne veulent pas, et utilisez des contrôles de sécurité positifs pour appliquer ce qui est autorisé.

Pour protéger les applications utilisateur à l’aide de signatures, les utilisateurs doivent configurer un ou plusieurs profils afin d’utiliser leur objet de signatures. Dans une configuration de sécurité hybride, les modèles d’injection SQL et de script intersite, ainsi que les règles de transformation SQL, dans l’objet signatures utilisateur sont utilisés non seulement par les règles de signature, mais également par les contrôles de sécurité positifs configurés dans le profil Web Application Firewall qui utilise le objet signatures.

Le Web Application Firewall examine le trafic vers les sites Web et les services Web protégés par l’utilisateur afin de détecter le trafic correspondant à une signature. Une correspondance n’est déclenchée que lorsque chaque motif de la règle correspond au trafic. Lorsqu’une correspondance se produit, les actions spécifiées pour la règle sont appelées. Les utilisateurs peuvent afficher une page d’erreur ou un objet d’erreur lorsqu’une demande est bloquée. Les messages de journal peuvent aider les utilisateurs à identifier les attaques lancées contre les applications des utilisateurs. Si les utilisateurs activent les statistiques, le Web Application Firewall conserve les données relatives aux demandes qui correspondent à une signature ou à un contrôle de sécurité du Web Application Firewall.

Si le trafic correspond à la fois à une signature et à un contrôle de sécurité positif, la plus restrictive des deux actions est appliquée. Par exemple, si une demande correspond à une règle de signature pour laquelle l’action de blocage est désactivée, mais que la demande correspond également à une vérification de sécurité positive SQL Injection pour laquelle l’action est bloquée, la demande est bloquée. Dans ce cas, la violation de signature peut être enregistrée sous la forme<not blocked>, bien que la demande soit bloquée par le contrôle d’injection SQL.

Personnalisation : si nécessaire, les utilisateurs peuvent ajouter leurs propres règles à un objet de signatures. Les utilisateurs peuvent également personnaliser les modèles SQL/XSS. La possibilité d’ajouter leurs propres règles de signature, en fonction des besoins de sécurité spécifiques des applications utilisateur, permet aux utilisateurs de concevoir leurs propres solutions de sécurité personnalisées. Les utilisateurs bloquent uniquement ce qu’ils ne veulent pas et autorisent le reste. Un modèle de correspondance rapide spécifique dans un emplacement spécifié peut réduire considérablement la surcharge de traitement afin d’optimiser les performances. Les utilisateurs peuvent ajouter, modifier ou supprimer des modèles d’injection SQL et de script intersite. Les éditeurs d’expressions régulières et d’expressions intégrés aident les utilisateurs à configurer des modèles utilisateur et à vérifier leur exactitude.

Cas d’utilisation

Comparé aux solutions alternatives qui nécessitent que chaque service soit déployé en tant qu’appliance virtuelle distincte, Citrix ADC sur AWS combine l’équilibrage de charge L4, la gestion du trafic L7, le déchargement du serveur, l’accélération des applications, la sécurité des applications, les licences flexibles et d’autres fonctionnalités essentielles de mise à disposition d’applications dans une seule instance VPX, facilement disponible via AWS Marketplace. En outre, tout est régi par un cadre de stratégie unique et géré avec le même ensemble puissant d’outils utilisés pour administrer les déploiements Citrix ADC locaux. Le résultat net est que Citrix ADC sur AWS permet plusieurs cas d’utilisation convaincants qui prennent en charge non seulement les besoins immédiats des entreprises d’aujourd’hui, mais aussi l’évolution continue des infrastructures informatiques héritées aux centres de données cloud d’entreprise.

Pare-feu applicatif Web Citrix (WAF)

Citrix Web Application Firewall (WAF) est une solution d’entreprise offrant des protections de pointe pour les applications modernes. Citrix WAF atténue les menaces contre les actifs destinés au public, notamment les sites Web, les applications Web et les API. Citrix WAF inclut le filtrage basé sur la réputation IP, l’atténuation des bots, les 10 meilleures protections contre les menaces applicatives OWASP, la protection contre les attaques DDoS de couche 7 et bien plus encore. Sont également incluses des options pour appliquer l’authentification, des chiffrements SSL/TLS forts, TLS 1.3, la limitation du débit et des stratégies de réécriture. Utilisant à la fois des protections WAF de base et avancées, Citrix WAF fournit une protection complète à vos applications avec une facilité d’utilisation inégalée. Se lever et courir ne prend que quelques minutes. En outre, grâce à un modèle d’apprentissage automatisé, appelé profilage dynamique, Citrix WAF permet aux utilisateurs de gagner un temps précieux. En apprenant automatiquement le fonctionnement d’une application protégée, Citrix WAF s’adapte à l’application même lorsque les développeurs déploient et modifient les applications. Citrix WAF contribue à la conformité à toutes les principales normes et organismes réglementaires, y compris PCI-DSS, HIPAA, etc. Avec nos modèles CloudFormation, il n’a jamais été aussi facile d’être rapidement opérationnel. Grâce à la mise à l’échelle automatique, les utilisateurs peuvent être assurés que leurs applications restent protégées même lorsque leur trafic augmente.

Stratégie de déploiement de Web Application Firewall

La première étape du déploiement du pare-feu d’application Web consiste à évaluer quelles applications ou données spécifiques nécessitent une protection de sécurité maximale, celles qui sont moins vulnérables et celles pour lesquelles l’inspection de sécurité peut être contournée en toute sécurité. Cela aide les utilisateurs à établir une configuration optimale et à concevoir des stratégies et des points de liaison appropriés pour séparer le trafic. Par exemple, les utilisateurs peuvent vouloir configurer une stratégie pour contourner l’inspection de sécurité des demandes de contenu Web statique, tels que des images, des fichiers MP3 et des films, et configurer une autre stratégie pour appliquer des contrôles de sécurité avancés aux demandes de contenu dynamique. Les utilisateurs peuvent utiliser plusieurs stratégies et profils pour protéger différents contenus d’une même application.

L’étape suivante consiste à référencer le déploiement. Commencez par créer un serveur virtuel et testez le trafic via celui-ci pour avoir une idée du débit et de la quantité de trafic circulant dans le système utilisateur.

Déployez ensuite le Web Application Firewall. Utilisez Citrix ADM et le Web Application Firewall StyleBook pour configurer le Web Application Firewall. Consultez la section StyleBook ci-dessous dans ce guide pour plus de détails.

Une fois que le Web Application Firewall est déployé et configuré avec le Web Application Firewall StyleBook, une étape utile consiste à implémenter le Citrix ADC WAF et OWASP Top Ten.

Enfin, trois des protections du Web Application Firewall sont particulièrement efficaces contre les types courants d’attaques Web et sont donc plus couramment utilisées que toutes les autres. Ils doivent donc être mis en œuvre lors du déploiement initial. Ils sont :

-

Script intersite HTML. Examine les demandes et les réponses pour les scripts qui tentent d’accéder au contenu d’un site Web différent de celui sur lequel se trouve le script ou de le modifier. Lorsque cette vérification détecte un tel script, elle le rend inoffensif avant de transférer la requête ou la réponse à sa destination, ou elle bloque la connexion.

-

Injection HTML SQL. Examine les demandes qui contiennent des données de champs de formulaire pour les tentatives d’injection de commandes SQL dans une base de données SQL. Lorsque cette vérification détecte du code SQL injecté, elle bloque la requête ou rend le code SQL injecté inoffensif avant de transférer la demande au serveur Web.

Remarque : Si les deux conditions suivantes s’appliquent à la configuration utilisateur, les utilisateurs doivent s’assurer que votre pare-feu d’applications Web est correctement configuré :

Si les utilisateurs activent la vérification HTML Cross-Site Scripting ou la vérification HTML SQL Injection (ou les deux), et

Les sites Web protégés par l’utilisateur acceptent les chargements de fichiers ou contiennent des formulaires Web pouvant contenir des données corporelles POST volumineuses.

Pour plus d’informations sur la configuration du Web Application Firewall pour gérer ce cas, consultez Configuration du pare-feu d’application : configuration du Web App Firewall.

- Dépassement de tampon Examine les demandes visant à détecter les tentatives de dépassement de tampon sur le serveur Web.

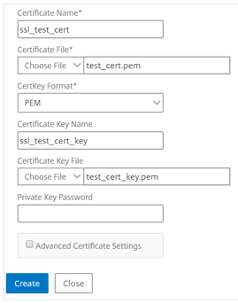

Configuration du Web Application Firewall (WAF)

Les étapes suivantes supposent que le WAF est déjà activé et qu’il fonctionne correctement.

Citrix recommande aux utilisateurs de configurer WAF à l’aide du StyleBook du Web Application Firewall. La plupart des utilisateurs trouvent que c’est la méthode la plus simple pour configurer le Web Application Firewall, et elle est conçue pour éviter les erreurs. L’interface graphique et l’interface de ligne de commande sont toutes deux destinées aux utilisateurs expérimentés, principalement pour modifier une configuration existante ou utiliser des options avancées.

Injection SQL

La vérification Injection HTML SQL du pare-feu d’application fournit des défenses spéciales contre l’injection de code SQL non autorisé susceptible de compromettre la sécurité de l’application utilisateur. Citrix Web Application Firewall examine la charge utile de la requête pour le code SQL injecté à trois emplacements : 1) corps POST, 2) en-têtes et 3) cookies.

Un ensemble par défaut de mots-clés et de caractères spéciaux fournit des mots-clés connus et des caractères spéciaux couramment utilisés pour lancer des attaques SQL. Les utilisateurs peuvent également ajouter de nouveaux modèles et modifier le jeu par défaut pour personnaliser l’inspection de vérification SQL.

Plusieurs paramètres peuvent être configurés pour le traitement par injection SQL. Les utilisateurs peuvent vérifier la présence de caractères génériques SQL. Les utilisateurs peuvent modifier le type d’injection SQL et sélectionner l’une des 4 options (SQLKeyword, SQLSplChar, SQLSplCharAndKeyword, SQLSplCharorKeyword) pour indiquer comment évaluer les mots clés SQL et les caractères spéciaux SQL lors du traitement de la charge utile. Leparamètre Gestion des commentaires SQLpermet aux utilisateurs de spécifier le type de commentaires qui doivent être inspectés ou exemptés lors de la détection d’injection SQL.

Les utilisateurs peuvent déployer des relaxations pour éviter les faux positifs. Le moteur d’apprentissage peut fournir des recommandations pour configurer les règles de relaxation.

Les options suivantes sont disponibles pour configurer une protection optimisée contre les injections SQL pour l’application utilisateur :

Bloquer — Si les utilisateurs activent le blocage, l’action de blocage est déclenchée uniquement si l’entrée correspond à la spécification du type d’injection SQL. Par exemple, siSQLSplCharAndKeywordest configuré comme type d’injection SQL, une requête n’est pas bloquée si elle ne contient aucun mot-clé, même si des caractères spéciaux SQL sont détectés dans l’entrée. Une telle requête est bloquée si le type d’injection SQL est défini surSqlsPlCharouSqlsPlCharorKeyword.

Journal : si les utilisateurs activent la fonction de journalisation, le check SQL Injection génère des messages de journal indiquant les actions qu’il entreprend. Si bloc est désactivé, un message de journal distinct est généré pour chaque champ d’entrée dans lequel la violation SQL a été détectée. Toutefois, un seul message est généré lorsque la demande est bloquée. De même, un message de journal par demande est généré pour l’opération de transformation, même lorsque des caractères spéciaux SQL sont transformés dans plusieurs champs. Les utilisateurs peuvent surveiller les journaux pour déterminer si les réponses aux demandes légitimes sont bloquées. Une forte augmentation du nombre de messages de journal peut indiquer des tentatives de lancement d’une attaque.

Statistiques — Si elle est activée, la fonction de statistiques collecte des statistiques sur les violations et les journaux. Une augmentation inattendue du compteur de statistiques peut indiquer que l’application utilisateur est attaquée. Si des demandes légitimes sont bloquées, les utilisateurs devront peut-être revoir la configuration pour voir s’ils ont besoin de configurer de nouvelles règles de relaxation ou de modifier les règles existantes.

Apprendre — Si les utilisateurs ne sont pas certains des règles de relaxation SQL qui conviennent le mieux à leurs applications, ils peuvent utiliser la fonction d’apprentissage pour générer des recommandations basées sur les données apprises. Le moteur d’apprentissage du Web Application Firewall surveille le trafic et fournit des recommandations d’apprentissage SQL basées sur les valeurs observées. Pour obtenir des avantages optimaux sans compromettre les performances, les utilisateurs peuvent vouloir activer l’option d’apprentissage pendant une courte période afin d’obtenir un exemple représentatif des règles, puis déployer les règles et désactiver l’apprentissage.

Transformer les caractères spéciaux SQL : le Web Application Firewall considère trois caractères, les guillemets droits simples (‘), la barre oblique inverse () et le point-virgule (;) comme des caractères spéciaux pour le traitement des contrôles de sécurité SQL. La fonction Transformation SQL modifie le code d’injection SQL dans une requête HTML afin de garantir que la demande est rendue inoffensive. La demande HTML modifiée est ensuite envoyée au serveur. Toutes les règles de transformation par défaut sont spécifiées dans le fichier /netscaler/default_custom_settings.xml.

-

L’opération de transformation rend le code SQL inactif en apportant les modifications suivantes à la demande :

-

Guillemet droit simple (‘) vers guillemet double droit («).

-

Inversible () à double barre oblique inverse ().

-

Le point-virgule (;) est complètement supprimé.

Ces trois caractères (chaînes spéciales) sont nécessaires pour envoyer des commandes à un serveur SQL. À moins qu’une commande SQL ne soit précédée d’une chaîne spéciale, la plupart des serveurs SQL ignorent cette commande. Par conséquent, les modifications que le Web Application Firewall effectue lorsque la transformation est activée empêchent un attaquant d’injecter du code SQL actif. Une fois ces modifications apportées, la demande peut être transmise en toute sécurité au site Web protégé par l’utilisateur. Lorsque les formulaires Web sur le site Web protégé par l’utilisateur peuvent légitimement contenir des chaînes spéciales SQL, mais que les formulaires Web ne dépendent pas des chaînes spéciales pour fonctionner correctement, les utilisateurs peuvent désactiver le blocage et activer la transformation pour empêcher le blocage des données de formulaires Web légitimes sans réduire la protection que le Web Application Firewall fournit aux utilisateurs des sites Web protégés.

L’opération de transformation fonctionne indépendamment du paramètre SQL Injection Type . Si la transformation est activée et que le type d’injection SQL est spécifié en tant que mot-clé SQL, les caractères spéciaux SQL sont transformés même si la requête ne contient aucun mot clé.

Conseil : Les utilisateurs activent normalement la transformation ou le blocage, mais pas les deux. Si l’action de blocage est activée, elle a priorité sur l’action de transformation. Si le blocage est activé pour les utilisateurs, l’activation de la transformation est redondante.

Vérifier les caractères génériques SQL —Lescaractères génériques peuvent être utilisés pour élargir les sélections d’une SELECT instruction SQL. Ces opérateurs génériques peuvent être utilisés avec les opérateursLIKEetNOT LIKEpour comparer une valeur à des valeurs similaires. Le pourcentage (%) et le trait de soulignement (_) sont fréquemment utilisés comme caractères génériques. Le signe de pourcentage est analogue au caractère générique astérisque (*) utilisé avec MS-DOS et correspond à zéro, un ou plusieurs caractères dans un champ. Le trait de soulignement est similaire au point d’interrogation MS-DOS ( ?) caractère générique. Il correspond à un seul nombre ou caractère dans une expression.

Par exemple, les utilisateurs peuvent utiliser la requête suivante pour effectuer une recherche de chaîne afin de trouver tous les clients dont le nom contient le caractère D.

SELECT * à partir du nom WHERE du client tel que « %D% » :

L’exemple suivant combine les opérateurs pour rechercher les valeurs de salaire dont la deuxième et la troisième position sont égales à 0.

SELECT * du client WHERE salaire comme « _ 00% » :

Différents fournisseurs de SGBD ont étendu les caractères génériques en ajoutant des opérateurs supplémentaires. Le pare-feu d’application Web Citrix peut vous protéger contre les attaques lancées en injectant ces caractères génériques. Les 5 caractères génériques par défaut sont le pourcentage (%), le trait de soulignement (_), le signe d’insertion (^), le crochet ouvrant ([) et le crochet fermant (]). Cette protection s’applique aux profils HTML et XML.

Les caractères génériques par défaut sont une liste de littéraux spécifiés dans les*Signatures par défaut :

-

<wildchar type=” LITERAL”>%</wildchar>

-

<wildchar type=”LITERAL”>_</wildchar>

-

<wildchar type=”LITERAL”>^</wildchar>

-

<wildchar type=”LITERAL”>[</wildchar>

-

<wildchar type=”LITERAL”>]</wildchar>

Les caractères génériques d’une attaque peuvent être PCRE, comme [^A-F]. Le Web Application Firewall prend également en charge les caractères génériques PCRE, mais les caractères génériques littéraux ci-dessus sont suffisants pour bloquer la plupart des attaques.

Remarque : La vérification des caractères génériques SQL est différente de la vérification des caractères spéciaux SQL. Cette option doit être utilisée avec précaution afin d’éviter les faux positifs.

Check Request Containing SQL Injection Type : le Web Application Firewall propose 4 options pour implémenter le niveau de rigueur souhaité pour l’inspection par injection SQL, en fonction des besoins individuels de l’application. La demande est vérifiée par rapport à la spécification du type d’injection pour détecter les violations SQL. Les 4 options de type d’injection SQL sont les suivantes :

-

Caractère spécial SQL et mot clé : un mot clé SQL et un caractère spécial SQL doivent être présents dans l’entrée pour déclencher une violation SQL. Ce paramètre le moins restrictif est également le paramètre par défaut.

-

Caractère spécial SQL : au moins un des caractères spéciaux doit être présent dans l’entrée pour déclencher une violation SQL.

-

Mot clé SQL : au moins un des mots clés SQL spécifiés doit être présent dans l’entrée pour déclencher une violation SQL. Ne sélectionnez pas cette option sans avoir dûment pris en considération. Pour éviter les faux positifs, assurez-vous qu’aucun des mots-clés n’est attendu dans les entrées.

-

Caractère spécial SQL ou mot-clé : le mot clé ou la chaîne de caractères spéciaux doit être présent dans l’entrée pour déclencher la violation de vérification de sécurité.

Conseil : Si les utilisateurs configurent le Web Application Firewall pour vérifier les entrées contenant un caractère spécial SQL, le Web Application Firewall ignore les champs de formulaire Web qui ne contiennent aucun caractère spécial. Étant donné que la plupart des serveurs SQL ne traitent pas les commandes SQL qui ne sont pas précédées d’un caractère spécial, l’activation de cette option peut réduire considérablement la charge sur le Web Application Firewall et accélérer le traitement sans mettre en danger les sites Web protégés par l’utilisateur.

Gestion des commentaires SQL — Par défaut, le Web Application Firewall recherche les commandes SQL injectées dans tous les commentaires SQL. Cependant, de nombreux serveurs SQL ignorent tout élément d’un commentaire, même s’il est précédé d’un caractère spécial SQL. Pour accélérer le traitement, si votre serveur SQL ignore les commentaires, vous pouvez configurer le Web Application Firewall pour ignorer les commentaires lors de l’examen des demandes de code SQL injecté. Les options de gestion des commentaires SQL sont les suivantes :

-

ANSI—Ignorez les commentaires SQL au format ANSI, qui sont normalement utilisés par les bases de données SQL basées sur UNIX. Par exemple :

-

/— (Deux traits d’union) - C’est un commentaire qui commence par deux traits d’union et se termine par la fin de la ligne.

-

{} - Accolades (Les accolades enferment le commentaire. Le {précède le commentaire, et le} le suit. Les accolades peuvent délimiter les commentaires sur une ou plusieurs lignes, mais les commentaires ne peuvent pas être imbriqués)

-

/**/: commentaires de style C (n’autorise pas les commentaires imbriqués). Veuillez noter /* ! <comment that begins with a slash followed by an asterisk and an exclamation mark is not a comment >*/

-

MySQL Server prend en charge certaines variantes de commentaires de style C. Ils permettent aux utilisateurs d’écrire du code qui inclut des extensions MySQL, mais qui reste portable, en utilisant des commentaires de la forme suivante : [/* ! Code spécifique à MySQL */]

-

.# : Mysql comments : C’est un commentaire qui commence par le caractère # et se termine par la fin de la ligne

-

-

Nested : ignore les commentaires SQL imbriqués, qui sont normalement utilisés par Microsoft SQL Server. Par exemple ; — (Deux traits d’union) et/**/(Autorise les commentaires imbriqués)