Intégration à un serveur Exchange Server ou un serveur IBM Notes Traveler

Pour faire en sorte que Secure Mail reste synchronisé avec vos serveurs de messagerie, intégrez Secure Mail à un serveur Exchange Server ou IBM Notes Traveler qui réside sur votre réseau interne ou derrière Citrix Gateway.

- Pour configurer les services d’arrière-plan pour Secure Mail, voir : Services d’arrière-plan pour Secure Mail.

- Pour configurer le serveur IBM Notes Traveler pour Secure Mail, voir : Configuration du serveur IBM Notes Traveler pour Secure Mail.

Important :

Vous ne pouvez pas synchroniser la messagerie à partir de Secure Mail avec IBM Notes Traveler (anciennement IBM Lotus Notes Traveler). Cette fonctionnalité tierce Lotus Notes n’est actuellement pas prise en charge. Par conséquent, lorsque vous supprimez un message de réunion de Secure Mail, ce message n’est pas supprimé sur le serveur IBM Notes Traveler. [CXM-47936]

La synchronisation est également disponible pour Secure Notes et Secure Tasks. Veuillez noter cependant que Secure Notes et Secure Tasks ont atteint la fin de leur cycle de vie le 31 décembre 2018. Pour plus d’informations, voir Applications en fin de vie et obsolètes.

- Pour synchroniser Secure Notes pour iOS, intégrez-le à un serveur Exchange.

- Pour synchroniser Secure Notes et Secure Tasks pour Android, utilisez le compte Secure Mail pour Android.

Lorsque vous ajoutez Secure Mail, Secure Notes et Secure Tasks à Citrix Endpoint Management (anciennement XenMobile), configurez les stratégies MDX comme décrit dans Stratégies d’application MDX pour la configuration des services d’arrière-plan.

Remarque

Secure Mail pour Android et iOS prend en charge le chemin complet spécifié pour un serveur Notes Traveler. Par exemple :

https://mail.example.com/traveler/Microsoft-Server-ActiveSync.Il n’est plus nécessaire de configurer votre annuaire Domino avec des règles de remplacement de site Web pour le serveur Traveler.

Configuration du serveur IBM Notes Traveler pour Secure Mail

Dans les environnements IBM Notes, vous devez configurer le serveur IBM Notes Traveler avant de déployer Secure Mail. Cette section présente une illustration de déploiement de cette configuration ainsi que la configuration système requise.

Important :

si votre serveur Notes Traveler utilise SSL 3.0, gardez à l’esprit que SSL 3.0 contient une faille appelée attaque Padding Oracle On Downgraded Legacy Encryption (POODLE), qui est un type d’attaque « man-in-the-middle » qui affecte toute application qui se connecte à un serveur à l’aide de SSL 3.0. Pour résoudre les vulnérabilités introduites par l’attaque POODLE, Secure Mail désactive par défaut les connexions SSL 3.0 et utilise TLS 1.0 pour se connecter au serveur. En conséquence, Secure Mail ne peut pas se connecter à un serveur Notes Traveler qui utilise SSL 3.0. Pour plus de détails sur une solution recommandée, consultez la section Configuration du niveau de sécurité SSL/TLS dans Intégration à un serveur Exchange Server ou un serveur IBM Notes Traveler.

Dans les environnements IBM Notes, vous devez configurer le serveur IBM Notes Traveler avant de déployer Secure Mail.

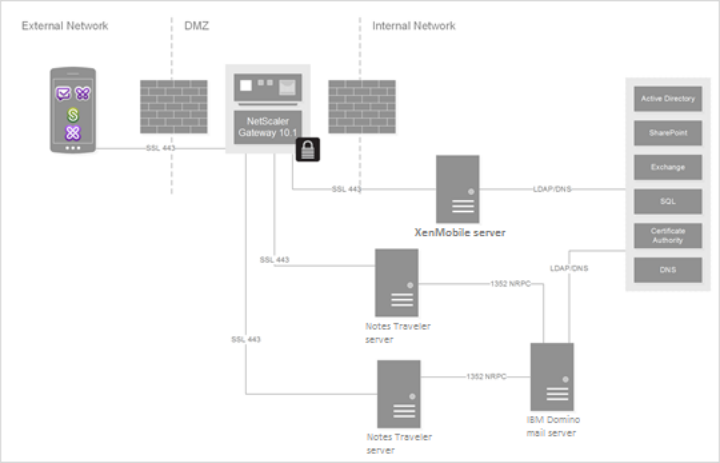

Le diagramme suivant illustre l’emplacement réseau des serveurs IBM Notes Traveler et un serveur de messagerie IBM Domino dans un déploiement.

Configuration système

Configuration requise pour le serveur d’infrastructure

- Serveur de messagerie IBM Domino 9.0.1

- IBM Notes Traveler 9.0.1

Protocoles d’authentification

- Base de données Domino

- Protocole d’authentification Lotus Notes

- Protocole LDAP

Configuration requise pour les ports

- Exchange : le port SSL par défaut est 443.

- IBM Notes : SSL est pris en charge sur le port 443. Non-SSL est pris en charge par défaut sur le port 80.

Configuration du niveau de sécurité SSL/TLS

Citrix a apporté des modifications à Secure Mail pour résoudre les problèmes de vulnérabilité introduits par l’attaque POODLE, comme décrit dans la section Remarque importante qui suit. Si votre serveur Notes Traveler utilise SSL 3.0, il est recommandé, pour activer les connexions, d’utiliser TLS 1.2 sur le serveur IBM Notes Traveler 9.0.

IBM a publié un correctif pour empêcher l’utilisation de SSL 3.0 dans les communications serveur à serveur sécurisées de Notes Traveler. Le correctif, disponible en novembre 2014, est inclus en tant mise à jour provisoire pour les versions suivantes du serveur Notes Traveler : 9.0.1 IF7, 9.0.0.1 IF8 et 8.5.3 Upgrade Pack 2 IF8 (et sera inclus dans les versions ultérieures).

Une autre solution consiste à modifier la stratégie Niveau de sécurité de la connexion sur SSLv3 et TLS lorsque vous ajoutez Secure Mail à Endpoint Management.

Le tableau suivant indique les protocoles pris en charge par Secure Mail, par système d’exploitation, en fonction de la valeur de la stratégie Niveau de sécurité de la connexion. Votre serveur de messagerie doit également être en mesure de négocier le protocole.

Le tableau suivant montre les protocoles pris en charge pour Secure Mail lorsque le niveau de sécurité de connexion est SSLv3 et TLS.

| Type de système d’exploitation | SSLv3 | TLS |

|---|---|---|

| iOS 9 et versions ultérieures | Non | Oui |

| Versions antérieures à Android M | Oui | Oui |

| Android M et Android N | Oui | Oui |

| Android O | Non | Oui |

Le tableau suivant montre les protocoles pris en charge pour Secure Mail lorsque le niveau de sécurité de connexion est TLS.

| Type de système d’exploitation | SSLv3 | TLS |

|---|---|---|

| iOS 9 et versions ultérieures | Non | Oui |

| Versions antérieures à Android M | Non | Oui |

| Android M et Android N | Non | Oui |

| Android O | Non | Oui |

Configuration du Serveur Notes Traveler

Les informations suivantes correspondent aux pages du client IBM Domino Administrator.

- Sécurité : l’authentification Internet est définie sur Fewer name variations with higher security. Ce paramètre est utilisé pour mapper UID sur AD User ID dans les protocoles d’authentification LDAP.

- NOTES.INI Settings: ajoutez NTS_AS_ENFORCE_POLICY=false. Cela permet aux stratégies Secure Mail d’être gérées par Endpoint Management plutôt que par Traveler. Ce paramètre peut entrer en conflit avec les déploiements clients actuels, mais permet de simplifier la gestion des appareils dans les déploiements Endpoint Management.

- Protocoles de synchronisation : SyncML sur IBM Notes et la synchronisation d’appareils mobiles ne sont pas pris en charge par Secure Mail pour le moment. Secure Mail synchronise la messagerie, le calendrier et les contacts via le protocole Microsoft ActiveSync intégré aux serveurs Traveler. Si SyncML est forcé en tant que le protocole principal, Secure Mail ne peut pas se reconnecter au travers de l’infrastructure Traveler.

- Configuration de l’annuaire Domino - sites Internet Web : remplacez l’authentification de session pour /traveler pour désactiver l’authentification basée sur les formulaires.