Journalisation et dépannage

Utilisez cette rubrique pour résoudre certains problèmes liés à la configuration de l’application, à l’authentification et à l’authentification unique, ou à l’accès à l’application. Copiez le code d’information de la colonne « Code d’information » dans les journaux de diagnostic Secure Private Access, puis recherchez ce code sur cette page pour trouver les étapes de dépannage correspondantes. Voici quelques FAQ pour vous aider à mieux utiliser ce sujet.

FAQ?

Que sont les journaux de diagnostic Secure Private Access ?

Où puis-je trouver les journaux d’accès privé sécurisé ?

Quel widget affiche les journaux de diagnostic de Secure Private Access ?

Quels détails puis-je trouver dans les journaux de diagnostic de Secure Private Access ?

Quels événements sont capturés dans les journaux de diagnostic Secure Private Access ?

Comment filtrer les journaux de diagnostic ?

Qu’est-ce qu’un code d’information ? Où puis-je les trouver ?

Qu’est-ce qu’un identifiant de transaction ? Comment l’utiliser ?

Quels sont tous les emplacements PoP d’accès privé sécurisé ?

Tableau de recherche des codes d’information

Le tableau de recherche d’erreurs suivant fournit un aperçu complet des différentes erreurs que les utilisateurs peuvent éventuellement rencontrer lors de l’utilisation du service Secure Private Access.

| Code d’information | Description | Résolution |

|---|---|---|

| 0x180006, 0x1800B7 | Le lancement de l’application a échoué car la longueur du nom de domaine complet de l’application a été dépassée | Le lancement de l’application a échoué car la longueur du nom de domaine complet de l’application a été dépassée |

| 0x180022 | Le lancement de l’application a échoué car le service d’authentification est en panne | Le lancement de l’application a échoué car le service d’authentification est en panne |

| 0x180001, 0x18001A, 0x18001B, 0x18008A | Erreurs d’authentification unique, échec d’établissement de connexion entre Citrix Cloud et les connecteurs locaux, échec de l’authentification unique SAML, nom de domaine complet d’application non valide

|

L’accès à l’application est refusé

|

| 0x1800A9, 0x1800AA, 0x1800AB, 0x1800AC | ||

| 0x1800AD, 0x1800AE, 0x1800AF, 0x1800B0 | ||

| 0x1800B1, 0x1800B2, 0x1800B3, 0x180048 | ||

| 0x1800EF | Problème de connexion à l’appareil Connector | Problème de connexion à l’appareil Connector |

| 0x18009D | Recherche DNS/Connexion échouée | Service de navigation sécurisé - Erreurs de recherche/connexion DNS |

| 0x1800A0, 0x1800A2, 0x1800A3, 0x1800A5 | Le lancement de l’application Web a échoué car il est impossible de se connecter à l’application Web principale

|

Le lancement de l’application Web a échoué car il est impossible de se connecter à l’application Web principale

|

| 0x1800A6, 0x1800A7 | ||

| 0x1800BC, 0x1800BF | L’utilisateur n’est pas autorisé à accéder à l’application Web/SaaS | L’utilisateur n’est pas autorisé à accéder à l’application Web/SaaS |

| 0x1800BD | L’utilisateur n’est pas autorisé à accéder à l’application Web/SaaS pour DirectAccess | L’utilisateur n’est pas autorisé à accéder à l’application Web/SaaS pour DirectAccess |

| 0x1800D0 | Le lancement de la session de l’agent Citrix Secure Access a échoué lors de la récupération de la configuration de l’application | Le lancement de la session de l’agent Citrix Secure Access a échoué lors de la récupération de la configuration de l’application |

| 0x1800CD, 0x1800CE, 0x1800D6, 0x1800EA | Le lancement de la session de l’agent Citrix Secure Access a échoué lors de la récupération de la configuration de l’application, le lancement de l’application de l’agent Citrix Secure Access a échoué lors de l’évaluation de la stratégie, le lancement de l’application de l’agent Citrix Secure Access a échoué | Demandes client mal formulées |

| 0x1800DE | Le lancement de l’application de l’agent Citrix Secure Access a échoué lors de l’évaluation de la stratégie | Le lancement de l’application de l’agent Citrix Secure Access a échoué lors de l’évaluation de la stratégie |

| 0x180055, 0x1800DF, 0x1800E3 | Applications restreintes par la politique contextuelle, accès refusé en raison de la configuration de la politique | Une ou plusieurs applications non répertoriées dans le tableau de bord de l’utilisateur |

| 0x1800EB | Le lancement de l’application de l’agent Citrix Secure Access a échoué car IPv6 n’est pas pris en charge | Le lancement de l’application de l’agent Citrix Secure Access a échoué car IPv6 n’est pas pris en charge |

| 0x1800EC, 0x1800ED | Le lancement de l’application de l’agent Citrix Secure Access a échoué en raison d’une adresse IP non valide | Le lancement de l’application de l’agent Citrix Secure Access a échoué en raison d’une adresse IP non valide |

| 0x10000001, 0x10000002, 0x10000003, 0x10000004 | Échec de la connexion du client Citrix Secure Access en raison d’un problème de réseau | Problème d’accessibilité de la connectivité réseau avec le client Citrix Secure Access |

| 0x10000006 | Échec de la connexion du client Citrix Secure Access en raison d’un proxy au milieu | Le serveur proxy interfère avec la connectivité du client avec le service |

| 0x10000007 | Échec de la connexion du client Citrix Secure Access en raison d’une autorité de certification non approuvée | Un problème de certificat de serveur non approuvé est observé |

| 0x10000008 | Échec de la connexion au client Citrix Secure Access en raison d’un certificat non valide | Un problème de certificat de serveur non valide est observé |

| 0x1000000A | Échec de la connexion au client Citrix Secure Access en raison d’un problème de configuration | La connexion a échoué car la configuration est vide pour l’utilisateur |

| 0x1000000B | Échec de la connexion du client Citrix Secure Access en raison d’un échec de connexion | Connexion interrompue par le réseau ou l’utilisateur final |

| 0x10000010 | Échec de la connexion au client Citrix Secure Access en raison d’une session expirée | Le téléchargement de la configuration a échoué car la session a expiré |

| 0x10000013 | Échec de la connexion au client Citrix Secure Access en raison d’une liste de configuration trop longue | Le client Citrix Secure Access n’a pas pu se connecter |

| 0x11000003 | Échec de la connexion du client Citrix Secure Access en raison d’un échec de création du canal de contrôle | L’établissement du canal de contrôle a échoué car la session a expiré |

| 0x11000004 | Échec de connexion du client Citrix Secure Access en raison de l’échec de la création du canal de contrôle | Échec de l’établissement du canal de contrôle |

| 0x11000005 | Échec de connexion du client Citrix Secure Access en raison de l’échec de la création du canal de contrôle | Échec de l’établissement du canal de contrôle |

| 0x11000006 | Échec de connexion du client Citrix Secure Access en raison de l’échec de la création du canal de contrôle | L’établissement du canal de contrôle a échoué en raison d’un problème de réseau |

| 0x12000001 | Échec de la déconnexion du client Citrix Secure Access car la session a déjà expiré | Impossible de se déconnecter car la session est terminée |

| 0x12000002 | Échec de la déconnexion du client Citrix Secure Access car la session a déjà expiré | La session est interrompue de force |

| 0x13000001 | L’accès à l’application a échoué car la session a expiré | Le lancement de l’application a échoué car la session a expiré |

| 0x13000002 | L’accès à l’application a échoué en raison d’une licence inadéquate | Le lancement de l’application a échoué en raison d’un problème de licence |

| 0x13000003, 0x13000008, 0x001800DF | L’accès à l’application a échoué car l’accès est interdit, le lancement de l’application TCP/UDP est refusé conformément à la politique | Le lancement de l’application a échoué car l’accès est refusé par le service |

| 0x13000004, 0x13000005 | L’accès à l’application a échoué car le serveur n’est pas disponible | Le lancement de l’application a échoué car le client ne parvient pas à accéder au service |

| 0x13000007 | L’accès à l’application a échoué car la politique d’accès est désactivée ou l’utilisateur n’est pas abonné | Le lancement de l’application a échoué car l’évaluation de la politique et la validation de la configuration ont échoué |

| 0x13000009 | L’accès à l’application a échoué car l’entrée de routage est manquante | Le lancement de l’application a échoué en raison de problèmes dans la table des domaines d’application |

| 0x1300000B | Le client a fermé la connexion | Le client a fermé la connexion avec le service Secure Private Access |

| 0x1300000C | La résolution FQDN sur ZTNA a échoué | Impossible de résoudre le FQDN par le serveur DNS |

| 0x001800D3 | Échec du téléchargement de la configuration des applications lors de la connexion | Échec de la récupération de la liste des destinations d’application configurées |

| 0x001800D9, 0x001800DA | Le lancement de l’application TCP/UDP a échoué lors de l’analyse de la réponse d’évaluation de la politique, le lancement de l’application TCP/UDP a échoué avec un résultat non valide lors de l’évaluation de la politique | Problème de configuration de l’application |

| 0x001800DB | Le lancement de l’application TCP/UDP a échoué avec une configuration d’emplacement de ressource non valide | Problème avec l’emplacement des ressources |

| 0x13000006, 0x001800DC, 0x001800DD | Le lancement de l’application TCP a échoué en raison d’une politique de sécurité renforcée non prise en charge configurée pour l’application. Le lancement de l’application TCP a échoué en raison d’une redirection du service de navigateur sécurisé non prise en charge configurée pour l’application TCP. | La politique de sécurité renforcée est liée à l’application HTTP |

| 0x001800DE | Le lancement de l’application TCP/UDP a échoué car aucune configuration d’application n’a été trouvée pour la destination | Impossible de localiser l’application |

| 0x001800EA | Le lancement de l’application TCP a échoué car le nom de domaine complet de destination est trop long | La longueur du nom d’hôte dépasse 256 caractères |

| 0x001800ED | Le lancement de l’application TCP a échoué en raison d’une adresse IP de destination non valide | Adresse IP invalide |

| 0x001800EF | Le lancement de l’application TCP a échoué lors de l’établissement de la connexion au serveur TCP privé | Impossible d’établir une connexion de bout en bout |

| 0x001800F5 | Le lancement de l’application UDP a échoué en raison de l’adresse IPV6 | IPv6 reçu dans la demande d’application |

| 0x001800F9 | Le trafic UDP n’a pas pu être transmis car la connexion client est perdue | Le trafic UDP n’a pas pu être livré |

| 0x001800FF | La livraison du trafic de données UDP a échoué | La livraison du trafic de données UDP a échoué |

| 0x10000401 | Échec de la numérotation du serveur de rendez-vous Citrix | Le lancement de l’application a échoué en raison de problèmes de connectivité réseau |

| 0x10000402, 0x1000040C | Impossible d’enregistrer le Connector Appliance, échec d’initialisation de la connexion réseau UDP | L’appareil connecteur n’a pas pu s’enregistrer auprès du service Secure Private Access |

| 0x10000403, 0x10000404, 0x10000407, 0x1000040A | Erreur de connexion, Échec de transmission du paquet de contrôle, Erreur de lecture du service de passerelle, Échec d’analyse du paquet de contrôle, Erreur d’écriture du service de passerelle

|

Problème de connectivité avec l’appareil Connector

|

| 0x1000040B, 0x1000040F, 0x10000410 | ||

| 0x10000405, 0x10000408, 0x10000409, 0x1000040D | Back-end inaccessible, échec de transmission du paquet UDP, échec de réception du paquet UDP, erreur d’écriture du back-end, le back-end a fermé la connexion

|

Problèmes de connectivité avec Connector Appliance et les serveurs TCP/UDP privés back-end

|

| 0x1000040E, 0x10000412 | ||

| 0x10000406 | La résolution DNS a échoué | L’appareil connecteur ne parvient pas à résoudre le DNS pour les noms de domaine complets |

| 0x10000411 | Le service de passerelle a fermé la connexion | Connexion au serveur privé interrompue |

| 0x10000413 | Erreur dans la détermination de la raison de la suppression de la connexion | Impossible de se connecter ou d’envoyer des données à l’adresse IP ou au nom de domaine complet du service privé |

| 0x100508 | Le contexte utilisateur ne correspond pas aux conditions de la règle d’accès | Aucune condition de politique correspondante |

| 0x100509 | Politique d’accès non associée à l’application | Aucune politique d’accès associée à l’application |

| 0x10050C | Résultats de l’évaluation des politiques de plusieurs applications auxquelles l’utilisateur pourrait avoir droit | Informations sur l’énumération des applications |

| 0x00180101 | Le lancement de l’application TCP/UDP a échoué car l’entrée de routage est manquante dans la table du domaine d’application | Le lancement de l’application TCP/UDP a échoué car l’entrée de routage est manquante dans la table du domaine d’application |

| 0x00180102 | Le lancement de l’application TCP/UDP a échoué car les connecteurs ne sont pas sains | Le lancement de l’application TCP/UDP a échoué car les connecteurs ne sont pas sains |

| 0x00180103 | La requête UDP/DNS a échoué, car le connecteur est inaccessible | La requête UDP/DNS a échoué, car le connecteur est inaccessible |

| 0x20580001 | Impossible de charger la page car le cookie NGS a expiré | Impossible de charger la page car le cookie NGS a expiré |

| 0x20580002 | La récupération de la politique d’accès a échoué en raison d’une défaillance du réseau | La récupération de la politique d’accès a échoué en raison d’une défaillance du réseau |

| 0x20580003 | La récupération de la politique d’accès a échoué lors de l’analyse du jeton Web JSON | La récupération de la politique d’accès a échoué lors de l’analyse du jeton Web JSON |

| 0x20580004 | Échec du réseau lors de la récupération des détails de la politique d’accès | Échec du réseau lors de la récupération des détails de la politique d’accès |

| 0x20580005 | La récupération de la politique a échoué lors de la récupération du certificat public | La récupération de la politique a échoué lors de la récupération du certificat public |

| 0x20580007 | La récupération de la politique a échoué lors de la validation de la signature du JWT | La récupération de la politique a échoué lors de la validation de la signature du JWT |

| 0x20580008 | La récupération de la politique a échoué lors de la validation du certificat public | La récupération de la politique a échoué lors de la validation du certificat public |

| 0x2058000A | Impossible de déterminer l’environnement du magasin pour former une URL de politique | Impossible de déterminer l’environnement du magasin pour former une URL de politique |

| 0x2058000B | Impossible d’obtenir la réponse à la demande de récupération de la politique d’accès | Impossible d’obtenir la réponse à la demande de récupération de la politique d’accès |

| 0x2058000C | La récupération de la politique d’accès a échoué en raison d’un jeton d’authentification DS secondaire expiré | La récupération de la politique d’accès a échoué en raison d’un jeton d’authentification DS secondaire expiré |

| 0x10200002 | L’appareil connecteur n’est pas enregistré | L’appareil connecteur n’est pas enregistré |

| 0x10200003 | Impossible de se connecter à l’appareil connecteur | Impossible de se connecter à l’appareil connecteur |

| 0x10000301 | La connexion au service Citrix SPA a échoué | La connexion au service Citrix Secure Private Access a échoué |

| 0x10000303, 0x10000304 | Le serveur proxy n’est pas accessible | Le serveur proxy n’est pas accessible |

| 0x10000305 | L’authentification du serveur proxy a échoué | L’authentification du serveur proxy a échoué |

| 0x10000306 | Les serveurs proxy configurés ne sont pas accessibles | Les serveurs proxy configurés ne sont pas accessibles |

| 0x10000307 | Réponse d’erreur reçue du serveur principal | Réponse d’erreur reçue du serveur principal |

| 0x10000005 | Impossible d’envoyer la requête à l’URL cible | Impossible d’envoyer la requête à l’URL cible |

| 0x10000107 | Échec du traitement de l’authentification unique | Échec du traitement de l’authentification unique |

| 0x10000108, 0x1000010B | Échec du traitement de l’authentification unique, impossible de déterminer les paramètres de l’authentification unique | Échec du traitement de l’authentification unique, impossible de déterminer les paramètres de l’authentification unique |

| 0x10000101, 0x10000102, 0x10000103, 0x10000104 | Échec de l’authentification unique de FormFill, configuration incorrecte de l’application de formulaire | Échec de l’authentification unique de FormFill, configuration incorrecte de l’application de formulaire |

| 0x1000010A | Échec de l’authentification unique de FormFill, configuration incorrecte de l’application de formulaire | Échec de l’authentification unique de FormFill, configuration incorrecte de l’application de formulaire |

| 0x10000202 | Échec de l’authentification unique Kerberos | Échec de l’authentification unique Kerberos |

| 0x10000203 | Échec du traitement de l’authentification unique pour le type d’authentification | Échec du traitement de l’authentification unique pour le type d’authentification |

| 0x10000204 | Kerberos SSO a échoué mais revient à NTLM | Kerberos SSO a échoué mais revient à NTLM |

| 0x14000001 | Plusieurs comptes éligibles ZTNA configurés dans l’application Citrix Workspace | Plusieurs comptes éligibles ZTNA configurés dans l’application Citrix Workspace |

Étapes de résolution

Les sections suivantes fournissent des étapes de résolution pour la plupart des codes d’information. Pour les codes dont les étapes de résolution ne sont pas capturées, contactez le support Citrix.

Une ou plusieurs applications non répertoriées dans le tableau de bord de l’utilisateur

Code d’information : 0x180055, 0x1800DF, 0x1800E3

En raison des paramètres de politique contextuels, les applications peuvent ne pas être visibles pour certains utilisateurs ou appareils. Des paramètres tels que les facteurs de confiance (position de l’appareil ou score de risque) peuvent affecter l’accessibilité des applications.

- Copiez l’ID de transaction de la colonne

raisonspour le code d’erreur0x18005Cdans le fichier csv des journaux de diagnostic. - Modifiez le filtre de colonne

proddans le fichier csv pour afficher les événements du composant appeléSWA.PSEouSWA.PSE.EVENTS. Ce filtre affiche uniquement les journaux liés à l’évaluation des politiques. - Recherchez la charge utile de la politique évaluée dans la colonne

raison. Cette charge utile affiche la politique évaluée pour le contexte de l’utilisateur pour toutes les applications auxquelles l’utilisateur est abonné. - Si l’évaluation de la politique indique que l’application est refusée pour l’utilisateur, les raisons possibles peuvent être :

- Conditions de correspondance incorrectes dans la stratégie - vérifiez la configuration de la stratégie d’application dans Citrix Cloud

- Règles de correspondance incorrectes dans la stratégie - vérifiez la configuration de la stratégie d’application dans Citrix Cloud

- Règle de correspondance par défaut incorrecte dans la politique : il s’agit d’un cas de défaillance. Ajustez les conditions en conséquence.

L’utilisateur n’est pas autorisé à accéder à l’application Web/SaaS

Code d’information : 0x1800BC, 0x1800BF

L’utilisateur a peut-être cliqué sur le lien de l’application pour laquelle il n’a peut-être pas d’abonnement.

Assurez-vous que l’utilisateur dispose d’un abonnement aux applications.

- Accédez à l’application dans le portail de gestion.

- Modifiez l’application et accédez à l’onglet Abonnement .

- Assurez-vous que l’utilisateur ciblé dispose d’une entrée dans la liste d’abonnement.

Ralentissement des performances de l’application back-end

Code d’information :0x18000F

Il existe des cas où le réseau client est instable en raison des connecteurs d’un emplacement de ressource qui peuvent être en panne ou du fait que le serveur principal lui-même peut ne pas répondre.

- Assurez-vous que l’appareil connecteur est positionné géographiquement à proximité du serveur principal pour éliminer les latences du réseau.

- Vérifiez si le pare-feu du serveur back-end ne bloque pas le dispositif de connexion.

-

Vérifiez si le client se connecte au POP cloud le plus proche.

Par exemple,

nslookup nssvc.dnsdiag.netsur le client, le nom canonique dans la réponse indique le serveur géo-spécifique tel queaws-us-wgnssvc.net.

Le lancement de l’application a échoué car la longueur du nom de domaine complet de l’application a été dépassée

Code d’information : 0x180006, 0x1800B7

Les noms de domaine complets des applications ne doivent pas dépasser 512 caractères. Vérifiez le FQDN de l’application dans la page de configuration de l’application. Assurez-vous que la longueur ne dépasse pas 512 octets.

- Accédez à l’onglet Applications sur la console de gestion.

- Recherchez l’application dont le FQDN dépasse 512 caractères.

- Modifiez l’application et corrigez la longueur du FQDN de l’application.

La longueur des détails de l’application a été dépassée

Code d’information : 0x18000E

Vérifiez les politiques si elles bloquent l’accès à l’application.

- Accédez à Politiques d’accès.

- Recherchez les politiques auxquelles l’application a droit.

- Consultez les règles et conditions de la politique pour l’utilisateur final.

L’accès à l’application est refusé

Code d’information : 0x180001, 0x18001A, 0x18001B, 0x18008A, 0x1800A9, 0x1800AB, 0x1800AC, 0x1800AD, 0x1800AE, 0x1800AF, 0x1800B0, 0x1800B1, 0x1800B2, 0x1800B3, 0x180048

Cela est lié aux politiques contextuelles, où les politiques refusent l’application pour un utilisateur donné.

Vérifiez les politiques si elles bloquent l’accès à l’application

- Accédez à Politiques d’accès.

- Recherchez les politiques auxquelles l’application a droit.

- Consultez les règles et conditions de la politique pour l’utilisateur final.

Applications non énumérées

Les applications peuvent être manquantes dans la liste énumérée en raison de refus de politique ou si l’intégration Secure Private Access n’est pas activée.

-

Si l’accès doit être activé pour certaines applications mais que vous ne voyez aucune application, essayez d’activer l’intégration Secure Private Access.

- Connectez-vous à Citrix Cloud.

- Sélectionnez Configuration de l’espace de travail dans le menu hamburger, puis cliquez sur Intégrations de services.

- Cliquez sur le bouton points de suspension dans Secure Private Access, puis cliquez sur Activer.

-

Si l’intégration Secure Private Access est déjà activée, désactivez-la, puis réactivez-la pour voir si vous avez des applications.

Problème de connexion à l’appareil Connector

Code d’information : 0x1800EF

Le routage des applications échoue en raison de la non-disponibilité des connexions TCP avec les connecteurs sur site.

Examiner les événements du composant du contrôleur

- Recherchez l’ID de transaction `` pour le code d’erreur

0x1800EFdans le fichier csv des journaux de diagnostic. - Filtrer tous les événements correspondant à l’ID de transaction dans le fichier csv.

-

Filtrez également la colonne

proddans le fichier csv qui correspond àSWA.GOCTRL.Si vous voyez des événements avec le message

connectTypemulticonnect::success? alors;- Cela indique que la demande d’établissement du tunnel a été relayée avec succès au contrôleur.

- Vérifiez si l’emplacement de la ressource `` dans le message de journal est correct. Si cela est incorrect, corrigez l’emplacement de la ressource dans la section de configuration de l’application sur le portail de gestion Citrix.

- Vérifiez si l’adresse IP VDA

et le portdans le message de journal sont corrects. L’adresse IP et le port VDA indiquent l’adresse IP et le port de l’application back-end. Si le nom de domaine complet ou l’adresse IP de l’application est incorrect, corrigez-le dans la section de configuration de l’application sur le portail de gestion Citrix. - Passez à l’examen des événements du connecteur si vous ne trouvez aucun des problèmes mentionnés précédemment.

Si vous voyez des événements avec le message

connectTypeconnect::failureoumulticonnect::success, alors ;- Vérifiez si le correctif recommandé pour ce message de journal indique -

Vérifiez si le connecteur est toujours connecté au même pop. Cela indique que le connecteur à l’emplacement de la ressource est peut-être tombé en panne. Procédez à la révision des événements du connecteur . - Contactez le support client Citrix si les messages mentionnés précédemment ne s’affichent pas.

Si vous voyez des événements avec le message

connectTypeIntraAll::failure, contactez le support client Citrix.

Examiner les événements du composant connecteur

- Recherchez l’ID de transaction `` pour le code d’erreur

0x1800EFdans le fichier csv des journaux de diagnostic. - Filtrer tous les événements correspondant à l’ID de transaction dans le fichier csv.

- Filtrez également la colonne

proddans le fichier csv qui correspond àSWA.ConnectorAppliance.WebApps. - Si vous voyez des événements avec un statut

comme un échec, alors ;- Consultez le message de raison `` pour chacun de ces événements d’échec.

-

UnableToRegisterindique que le connecteur n’a pas pu s’enregistrer correctement sur Citrix Cloud. Contactez le support Citrix. -

IsProxyRequiredCheckErrorouProxyDialFailedouProxyConnectionFailedouProxyAuthenticationFailureouProxiesUnReachableindique que le connecteur n’a pas pu résoudre l’URL du back-end via la configuration du proxy. Vérifiez que la configuration du proxy est correcte. - Pour un débogage plus approfondi, voir Événements SSO du connecteur.

Erreurs d’authentification unique

Pour l’authentification unique, différents attributs SSO de la configuration de l’application sont extraits et appliqués lors du lancement de l’application. Si cet utilisateur particulier ne dispose pas des attributs ou si les attributs sont incorrects, l’authentification unique peut échouer. Assurez-vous que la configuration semble correcte.

- Accédez à Politiques d’accès.

- Recherchez les politiques auxquelles l’application a droit.

- Consultez les règles et conditions de la politique pour l’utilisateur final.

Les méthodes SSO telles que Form SSO, Kerberos et NTLM sont exécutées par le connecteur sur site. Consultez les journaux de diagnostic suivants à partir du connecteur.

Examiner les événements SSO à partir du composant connecteur

- Filtrez le nom du composant `` dans le fichier csv qui correspond à

SWA.ConnectorAppliance.WebApps. - Voyez-vous des événements avec le statut « échec » ?

- Consultez le message pour chacun de ces événements d’échec.

-

IsProxyRequiredCheckErrorouProxyDialFailedouProxyConnectionFailedouProxyAuthenticationFailureouProxiesUnReachableindique que le connecteur n’a pas pu résoudre l’URL du back-end via la configuration du proxy. Vérifiez que la configuration du proxy est correcte. -

FailedToReadRequestouRequestReceivedForNonSecureBrowseouUnableToRetrieveUserCredentialsouCCSPolicyIsNotLoadedouFailedToLoadBaseClientouProcessConnectionFailureouWebAppUnSupportedAuthTypeindique un échec de tunneling. Contactez le support Citrix. -

UnableToConnectTargetServerindique que le serveur back-end est inaccessible depuis le connecteur. Vérifiez à nouveau la configuration du back-end. -

IncorrectFormAppConfigurationouNoLoginFormFoundouFailedToConstructForLoginActionURLouFailedToLoginViaFormBasedAuthindique un échec d’authentification basé sur un formulaire. Consultez la section de configuration SSO du formulaire dans la configuration de l’application dans le portail de gestion Citrix. -

NTLMAuthNotFoundindique un échec d’authentification basé sur NTLM. Vérifiez la section de configuration NTLM SSO dans la configuration de l’application dans le portail de gestion Citrix. - Pour un débogage plus poussé, voir Événements du connecteur.

Le lancement de l’application a échoué car le service d’authentification est en panne

Code d’information : 0x180022

Secure Private Access permet aux administrateurs de configurer un service d’authentification tiers tel que l’annuaire actif traditionnel, AAD, Okta ou SAML. Les pannes de ces services d’authentification peuvent être à l’origine de ce problème.

Vérifiez si les serveurs tiers sont opérationnels et accessibles.

Échec de l’authentification unique SAML

Code d’information : 0x18008A, 0x1800A9, 0x1800AA, 0x1800AB, 0x1800AC, 0x1800AD, 0x1800AE, 0x1800AF, 0x1800B0, 0x1800B1, 0x1800B2, 0x1800B3

Les utilisateurs sont confrontés à une échec d’authentification lors du lancement de l’application lorsqu’elle est initiée par l’IdP ou peuvent voir des liens inaccessibles lorsqu’elle est initiée par le SP. Vérifiez la configuration de l’application SAML côté service Secure Private Access ainsi que la configuration du fournisseur de services.

Configuration de l’accès privé sécurisé :

- Accédez à l’onglet Applications .

- Recherchez l’application SAML problématique.

- Modifiez l’application et accédez à l’onglet Single Sign On .

- Vérifiez les champs suivants.

- URL d’assertion

- État du relais

- Audience

- Format d’identifiant de nom, identifiant de nom et autres attributs

Configuration du fournisseur de services :

- Connectez-vous au fournisseur de services.

- Accédez à Paramètres SAML.

- Vérifiez le certificat IdP, l’audience et l’URL de connexion IdP.

Si la configuration semble correcte, contactez le support Citrix.

Nom de domaine complet de l’application non valide

Code d’information : 0x180048

L’administrateur client a peut-être fourni un nom de domaine complet non valide ou un nom de domaine complet pour lequel la résolution DNS échoue sur le serveur principal.

Dans ce cas, l’utilisateur final voit une erreur sur la page Web. Vérifiez les paramètres de l’application.

Validation d’application SaaS

Vérifiez si l’application est accessible depuis le réseau.

Validation d’application Web

- Accédez à l’onglet Applications .

- Modifiez l’application problématique.

- Accédez à la page Détails de l’application .

- Vérifiez l’URL. L’URL doit être accessible soit sur intranet soit sur Internet.

Service de navigation sécurisé - Échec de la recherche/connexion DNS

Code d’information : 0x18009D

Expérience de navigation interrompue via le service d’isolation du navigateur à distance. Vérifiez le serveur back-end auquel l’utilisateur final tente de se connecter.

- Accédez au serveur back-end et vérifiez s’il est opérationnel et s’il est capable de recevoir les demandes.

- Vérifiez les paramètres proxy s’ils arrêtent la connexion au serveur principal.

Remarque

Le service Citrix Remote Browser Isolation était anciennement connu sous le nom de service Secure Browser.

CWA Web - Erreurs de recherche/connexion DNS pour les applications Web

Code d’information : 0x1800A0, 0x1800A2, 0x1800A3, 0x1800A5, 0x1800A6, 0x1800A7

Expérience de navigation interrompue des applications Web exécutées au sein d’un réseau d’entreprise.

- Filtrez les journaux de diagnostic pour les noms de domaine complets qui ne peuvent pas être résolus.

- Vérifiez l’accessibilité du serveur back-end depuis l’intérieur du réseau d’entreprise.

- Vérifiez les paramètres proxy pour voir si le connecteur est bloqué et ne peut pas atteindre le serveur principal.

Accès direct – Mal configuré comme application Web

Étant donné que le trafic des applications Web est toujours acheminé via le connecteur, la configuration de l’accès direct sur ces derniers entraîne une erreur d’accès à l’application.

Vérifiez la configuration conflictuelle entre la table de domaine de routage et la configuration de l’application.

- Accédez à l’application dans le portail de gestion.

- Modifiez l’application et vérifiez si l’accès direct est activé.

- Vérifiez le nom de domaine complet de l’application dans la table des domaines de routage s’il a été marqué comme interne.

L’utilisateur n’est pas autorisé à accéder à l’application Web/SaaS pour DirectAccess

Code d’information : 0x1800BD

La configuration de l’application désactive l’accès direct au trafic provenant de clients basés sur un navigateur.

Assurez-vous que l’utilisateur dispose d’un abonnement aux applications.

- Accédez à l’application dans le portail de gestion.

- Modifiez l’application et vérifiez la configuration de l’accès sans agent.

Politiques de sécurité renforcées - Mauvaise configuration du service de navigation sécurisée

Code d’information : 0x1800C3

Comportement incorrect observé par rapport à ce qui était prévu par les règles de politique. Vérifiez les politiques d’accès contextuelles.

- Accédez à l’onglet Politiques .

- Vérifiez les politiques associées à l’application.

- Vérifiez les règles de ces politiques.

Politiques de sécurité renforcées – mauvaise configuration des politiques

Comportement incorrect observé par rapport à ce qui était prévu par les règles de politique. Vérifiez les paramètres de sécurité renforcés.

- Accéder à l’application.

- Cliquez sur l’onglet Politiques d’accès .

- Vérifiez les paramètres dans la section Restrictions de sécurité disponibles : .

Le lancement de la session de l’agent Citrix Secure Access a échoué lors de la récupération de la configuration de l’application

Code d’information : 0x1800D0

L’application Citrix Secure Access ne parvient pas à établir avec succès un tunnel complet vers Citrix Cloud.

- Vérifiez la configuration du domaine de routage pour les applications TCP/UDP.

- Assurez-vous que le nombre maximum d’entrées est bien dans la limite de 16 000.

Applications TCP/UDP – Requêtes client mal formées

Code d’information : 0x1800CD, 0x1800CE, 0x1800D6, 0x1800EA

Soit le tunnel VPN n’est pas établi, soit certains FQDN peuvent ne pas être tunnelés.

- Assurez-vous que les demandes ne sont pas fabriquées ou reconstruites par des proxys intermédiaires.

- Suspicion d’attaques de type « man-in-middle ».

Applications TCP/UDP - Mauvaise configuration de la redirection du service de navigation sécurisé

Code d’information : 0x1800DD

Les redirections du service d’isolation du navigateur à distance ne peuvent être appliquées qu’aux applications Web et non aux applications TCP/UDP. Vérifiez la configuration de l’application dans l’interface graphique du service Secure Private Access.

Remarque

Le service Citrix Remote Browser Isolation était anciennement connu sous le nom de service Secure Browser.

Le lancement de l’application de l’agent Citrix Secure Access a échoué lors de l’évaluation de la stratégie

Code d’information : 0x1800DE

Assurez-vous que tous les noms de domaine complets internes qui doivent être tunnelisés par le client Citrix Secure Access ont une entrée correspondante dans la table de domaine de routage.

Le lancement de l’application de l’agent Citrix Secure Access a échoué car IPv6 n’est pas pris en charge

Code d’information : 0x1800EB

Vérifiez les entrées du domaine de routage. Assurez-vous qu’il n’y a pas d’entrées IPV6 dans la table.

Le lancement de l’application de l’agent Citrix Secure Access a échoué en raison d’une adresse IP non valide

Code d’information :0x1800EC, 0x1800ED

Vérifiez les entrées du domaine de routage. Assurez-vous que les adresses IP sont valides et pointent vers le bon back-end.

Problème d’accessibilité de la connectivité réseau avec le client Citrix Secure Access

Code d’information : 0x10000001, 0x10000002, 0x10000003, 0x10000004

- Vérifiez si le réseau de la machine cliente est accessible. Si le réseau est accessible, contactez le support Citrix avec les journaux de débogage du client.

- Vérifiez si le proxy ou le pare-feu bloque le réseau.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

Le serveur proxy interfère avec la connectivité du client avec le service

Code d’information : 0x10000006

- Vérifiez si le réseau de la machine cliente est accessible.

- Vérifiez si le proxy est correctement configuré dans le client.

- S’il n’y a aucun problème avec les deux, contactez le support Citrix avec les journaux de débogage du client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

Un problème de certificat de serveur non approuvé est observé

Code d’information : 0x10000007

Contactez le support Citrix pour vérifier si le certificat du serveur est correctement généré par une autorité de certification valide.

Un problème de certificat de serveur non valide est observé

Code d’information : 0x10000008

Contactez le support Citrix pour vérifier si le certificat du serveur est auto-signé, expiré ou provient d’une source non fiable.

La connexion a échoué car la configuration est vide pour l’utilisateur

Code d’information : 0x1000000A

- Assurez-vous qu’au moins une application TCP/UDP/HTTP est configurée. Pour plus de détails, voir Ajouter et gérer des applications.

- Assurez-vous que la table Domaine d’application (Accès privé sécurisé > Paramètres > Domaine d’application) n’est pas vide ou que toutes les entrées ne sont pas désactivées. Les destinations configurées dans l’application TCP/UDP/HTTP sont automatiquement ajoutées à cette table.

Il est recommandé de ne pas supprimer ou désactiver les destinations ou l’URL d’une application TCP/UDP/HTTP active.

Connexion interrompue par le réseau et/ou l’utilisateur final

Code d’information : 0x1000000B

Vérifiez si le réseau est interrompu ou si l’utilisateur final a annulé la connexion pendant la connexion à la session ZTNA.

Le téléchargement de la configuration a échoué car la session a expiré

Code d’information : 0x10000010

La session VPN a peut-être expiré pendant la demande de téléchargement de la configuration de la session ZTNA. Essayez de vous reconnecter au client Citrix Secure Access.

Le client Citrix Secure Access n’a pas pu se connecter

Code d’information : 0x10000013

Le client Citrix Secure Access n’a pas pu se connecter car la taille de la configuration dépasse la limite de configuration maximale.

- Vérifiez la configuration du domaine de routage pour les applications TCP/UDP dans Accès privé sécurisé > Paramètres > Domaine d’application

-

Assurez-vous que le nombre d’entrées ne soit pas énorme. Si la liste des entrées est énorme, désactivez ou supprimez les destinations inutilisées.

Si la liste de destination doit contenir plus de 1 000 éléments, essayez d’augmenter la taille maximale de téléchargement de configuration en mettant à jour la clé de registre ConfigSize. Pour plus de détails, consultez Clés de registre du client VPN Citrix Gateway.

L’établissement du canal de contrôle a échoué car la session a expiré

Code d’information : 0x11000003

Le canal de contrôle pour l’établissement de la requête DNS a échoué car la session a expiré.

La session ZTNA a peut-être expiré pendant la configuration du canal de contrôle.

Essayez de vous reconnecter au client Citrix Secure Access.

Échec de l’établissement du canal de contrôle

Code d’information : 0x11000004

Le canal de contrôle pour l’établissement de la requête DNS a échoué.

- Maintenir l’emplacement des ressources en bon état :

- Connectez-vous à Citrix Cloud.

- Cliquez sur Emplacement de la ressource dans le menu hamburger.

- Exécutez une vérification de l’état des appareils connecteurs sur l’emplacement de ressource correspondant.

- Si cela ne résout pas le problème, essayez de redémarrer la machine virtuelle du connecteur.

- Maintenir l’appareil connecteur HA :

- Connectez-vous à Citrix Cloud.

- Cliquez sur Emplacement de la ressource dans le menu hamburger.

- Assurez-vous que l’emplacement de la ressource prévu dispose d’au moins deux appareils de connexion.

Assurez-vous de ce qui suit :

- L’emplacement des ressources LAN est en état de fonctionnement.

- Aucun pare-feu ou proxy ne se trouve au milieu bloquant le Connector Appliance vers le service ou les serveurs back-end.

- Le réseau client est sain.

- Les serveurs privés back-end sont opérationnels.

- Les serveurs DNS sont opérationnels.

- Les FQDN sont résolubles.

Si vous respectez les recommandations précédentes, procédez comme suit.

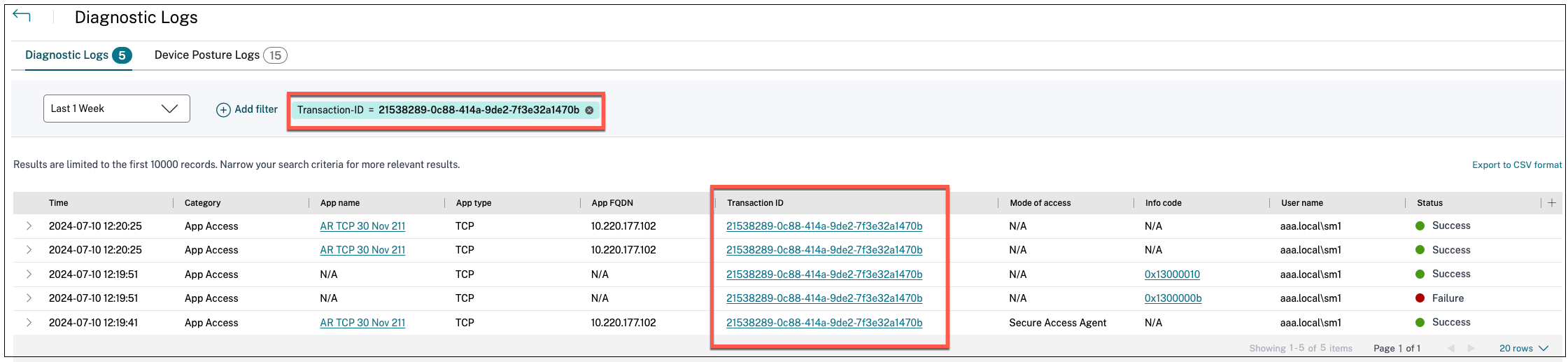

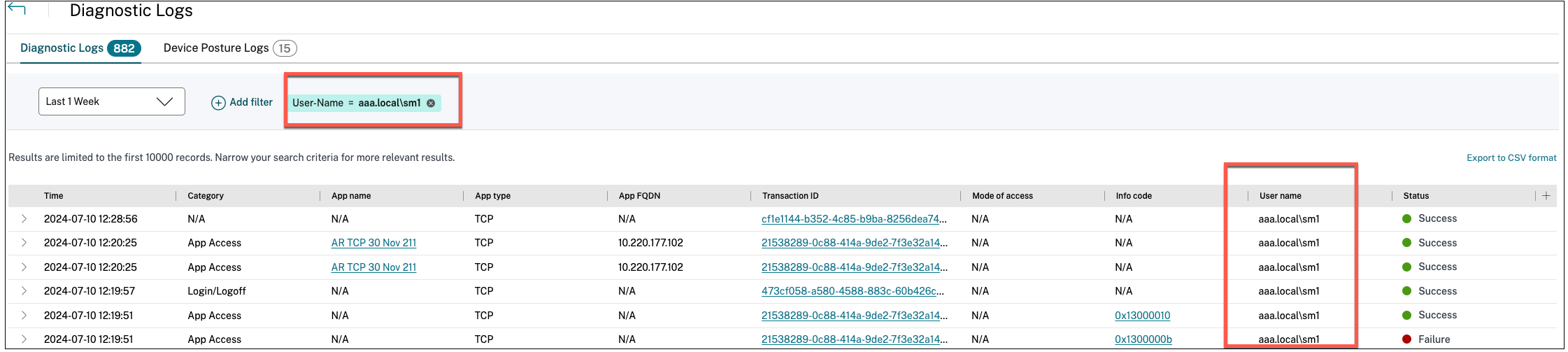

- Récupérez l’ID de transaction à partir du journal de diagnostic pour cette erreur.

- Filtrez tous les événements correspondant à l’ID de transaction dans le tableau de bord Secure Private Access.

- Vérifiez si une erreur s’est produite dans les journaux de diagnostic du client, de l’appliance connecteur ou du service, correspondant à l’ID de transaction. Prenez ensuite les mesures appropriées en conséquence.

-

Vérifiez si l’emplacement de la ressource est choisi correctement pour la destination dans la table du domaine d’application (Accès privé sécurisé > Paramètres > Domaine d’application).

- Vérifiez si l’application est configurée avec le port, les plages IP et les domaines corrects. Pour plus de détails, voir Ajouter et gérer des applications.

Si vous ne parvenez toujours pas à résoudre le problème, contactez le support Citrix avec le code d’erreur correspondant à l’ID de transaction et aux journaux client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

Échec de l’établissement du canal de contrôle

Code d’information : 0x11000005

L’établissement du canal de contrôle (pour la requête DNS) a échoué.

- Vérifiez les droits de licence du service Secure Private Access.

- Si vous n’y avez pas droit, contactez le support Citrix pour vérifier la licence.

Pour plus de détails, consultez la section https://www.citrix.com/buy/licensing/product.html.

L’établissement du canal de contrôle a échoué en raison d’un problème de réseau

Code d’information : 0x11000006

L’établissement du canal de contrôle (pour la requête DNS) a échoué en raison d’un problème de réseau.

- Vérifiez si le service Secure Private Access est accessible.

- Si vous n’êtes pas joignable, contactez le support Citrix avec le code d’erreur et les journaux du client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

L’établissement du canal de contrôle a échoué en raison d’IIP insuffisants

Code d’information : 0x11000007

L’établissement du canal de contrôle (pour la requête DNS) a échoué en raison d’IIP insuffisantes.

Contactez le support Citrix avec le code d’erreur et les journaux du client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

Impossible de se déconnecter car la session est terminée

Ce problème peut s’être produit parce que la machine cliente (clavier ou souris) était inactive pendant une période supérieure au délai d’expiration configuré.

Code d’information : 0x12000001

Essayez de vous reconnecter au client Citrix Secure Access.

La session est interrompue de force

La session est interrompue de force car le délai d’expiration forcé configuré est atteint.

Code d’information : 0x12000002

Essayez de vous reconnecter au client Citrix Secure Access.

Le lancement de l’application a échoué car la session a expiré

Code d’information : 0x13000001

- La session ZTNA a expiré pendant le lancement de l’application.

- Essayez de vous reconnecter au client Citrix Secure Access.

Le lancement de l’application a échoué en raison d’un problème de licence

Code d’information : 0x13000002

- Vérifiez si la licence du service Secure Private Access est valable.

- Si vous n’y avez pas droit, contactez le support Citrix pour vérifier la licence.

Pour plus de détails, consultez la section https://www.citrix.com/buy/licensing/product.html.

Le lancement de l’application a échoué car l’accès est refusé par le service

Code d’information : 0x13000003, 0x13000008, 0x001800DF

Le lancement de l’application est refusé conformément à la configuration de la politique pour l’utilisateur et l’application.

Assurez-vous de ce qui suit .

- Les mêmes destinations ne sont pas utilisées dans plusieurs applications (HTTP, HTTPS, TCP, UDP)

- Il n’y a pas de destinations qui se chevauchent sur plusieurs applications.

- Les politiques d’accès sont liées aux applications.

Vérifiez également les conditions et les actions des politiques configurées pour l’application refusée. Passez ensuite en revue les conditions et les actions de la politique.

Pour plus de détails, voir Politiques d’accès.

Le lancement de l’application a échoué car le client ne parvient pas à accéder au service

Code d’information : 0x13000004, 0x13000005

- Vérifiez si le service d’accès privé sécurisé est accessible.

- Relancez l’application.

- Si l’application n’est pas accessible pendant une longue période, contactez le support Citrix avec le code d’erreur et les journaux client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

Le lancement de l’application a échoué car l’évaluation de la politique et la validation de la configuration ont échoué

Code d’information : 0x13000007

Le lancement de l’application a échoué car l’évaluation de la politique et la validation de la configuration ont échoué par le service Secure Private Access.

Impossible de repérer l’application pour la destination consultée.

Le lancement de l’application a échoué car l’accès est refusé par le service.

Le lancement de l’application a échoué en raison de problèmes dans la table des domaines d’application

Code d’information : 0x13000009

Le lancement de l’application a échoué car la table du domaine d’application ne contient pas d’entrée pour la destination consultée.

Vérifiez que l’entrée d’itinéraire est correctement configurée pour l’application dans Accès privé sécurisé > Paramètres > Domaine d’application.

Le client a fermé la connexion avec le service Secure Private Access

Code d’information : 0x1300000B

- Vérifiez si l’utilisateur final a fermé manuellement la connexion.

- Dans le cas contraire, contactez le support Citrix avec le code d’erreur et les journaux client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

Impossible de résoudre le FQDN par le serveur DNS

Code d’information : 0x1300000C

Ce problème se produit lorsque l’appliance Connector ne parvient pas à résoudre le DNS pour les noms de domaine complets.

- Vérifiez l’entrée DNS pour le FQDN de l’application concernée dans le serveur DNS.

- Assurez-vous qu’un serveur DNS approprié est configuré dans les appareils Connector. Pour plus de détails, voir Configuration des paramètres réseau sur la page d’administration de Connector Appliance.

Impossible de localiser l’application

Code d’information : 0x001800DE

Il se peut que vous ne puissiez pas localiser l’application correspondant à la destination à laquelle l’utilisateur a accédé. Cela peut se produire si le mappage de la destination vers l’emplacement des ressources est manquant dans la table du domaine d’application.

- Assurez-vous que l’application TCP/UDP ou HTTP est configurée pour la destination accessible.

- Assurez-vous que l’utilisateur dispose d’un abonnement à l’application pour la destination consultée.

- Accédez à l’application dans le portail de gestion.

- Modifiez l’application et accédez à l’onglet Abonnement .

- Assurez-vous que l’utilisateur ciblé dispose d’une entrée dans la liste d’abonnement.

- Assurez-vous que la table Domaine d’application possède la destination et l’emplacement de ressource approprié.

Échec de la récupération de la liste des destinations d’application configurées

Code d’information : 0x001800D3

- Assurez-vous qu’au moins une application TCP/UDP/HTTP est configurée. Pour plus de détails, voir Ajouter et gérer des applications.

- Assurez-vous que la page du tableau Domaine d’application (Accès privé sécurisé > Paramètres > Domaine d’application) n’est pas vide ou que toutes les entrées ne sont pas désactivées. Les destinations configurées dans l’application TCP/UDP/HTTP sont automatiquement ajoutées à cette table. Il est recommandé de ne pas supprimer ou désactiver les destinations ou URL des applications TCP/UDP/HTTP actives dans la table des domaines d’application.

Problème de configuration de l’application

La configuration de l’application contient un caractère spécial ou un problème de configuration de politique.

Code d’information : 0x001800D9, 0x001800DA

Assurez-vous de ce qui suit :

- La configuration de l’application ne contient pas de caractères non pris en charge.

- L’adresse IP de destination ou la plage d’adresses IP ou le CIDR IP sont valides.

- La destination de l’application est activée dans la table Domaine d’application (Accès privé sécurisé > Paramètres > Domaine d’application).

- Les politiques sont configurées et liées à l’application respective.

- La configuration de la politique d’accès est correcte.

Problème avec l’emplacement des ressources

Code d’information : 0x001800DB

-

Assurez-vous qu’un emplacement de ressource est configuré.

- Dans le menu hamburger de Citrix Cloud, sélectionnez Emplacement des ressources.

- Assurez-vous que l’emplacement de la ressource attendu est configuré et que l’emplacement de la ressource est dans un état actif.

-

Assurez-vous qu’un emplacement de ressource correct est sélectionné pour la destination dans la table Domaine d’application (Accès privé sécurisé > Paramètres > Domaine d’application).

Les destinations configurées dans l’application TCP/UDP/HTTP sont automatiquement ajoutées à cette table. Il est recommandé de ne pas supprimer ou désactiver les destinations ou URL des applications TCP/UDP/HTTP actives dans la table des domaines d’application.

La politique de sécurité renforcée est liée à l’application HTTP

Code d’information : 0x001800DC, 0x001800DD, 0x13000006

L’application HTTP qui dispose d’une politique de sécurité renforcée est accessible via le client Citrix Secure Access.

- Assurez-vous que la même destination n’est pas utilisée pour les applications TCP/UDP et HTTP.

- Si la politique de sécurité renforcée est activée pour l’application HTTP/HTTPS, il est recommandé d’accéder à l’application uniquement via l’application Citrix Workspace ou le service Citrix Remote Browser Isolation.

-

Désactivez le contrôle de sécurité amélioré pour les applications HTTP/HTTPS pour accéder à l’application via le client Citrix Secure Access.

- Accédez au portail d’administration de Secure Private Access.

- Cliquez sur l’onglet Applications et recherchez le nom de la politique pour l’application HTTP/HTTPS de destination consultée.

- Cliquez sur l’onglet Stratégies d’accès et recherchez le nom de la stratégie identifié précédemment.

- Sélectionnez la politique et cliquez sur Modifier.

- Modifiez l’action de Autoriser l’accès avec restriction à Autoriser l’accès.

Pour plus de détails sur la configuration, voir Ajouter et gérer des applications.

Remarque

Le service Citrix Remote Browser Isolation était anciennement connu sous le nom de service Secure Browser.

La longueur du nom d’hôte dépasse 256 caractères

Code d’information : 0x001800EA

Le nom d’hôte reçu dans la demande de lancement de l’application dépasse 256 caractères.

Il est recommandé que les caractères FDQN ne dépassent pas 256 caractères.

Adresse IP invalide

Code d’information : 0x001800ED

L’adresse IP reçue dans la demande de lancement de l’application n’est pas valide.

Il est recommandé d’accéder uniquement à une adresse IP privée valide des clients.

Impossible d’établir une connexion de bout en bout

Code d’information : 0x001800EF

Impossible d’établir une connexion de bout en bout entre le client et le serveur configuré dans l’emplacement de la ressource.

- Assurez-vous que l’emplacement de la ressource est dans un état actif.

- Dans le menu hamburger de Citrix Cloud, sélectionnez Emplacement des ressources.

- Exécutez une vérification de l’état des appareils connecteurs sur l’emplacement de ressource correspondant.

- Si cela ne résout pas le problème, redémarrez la machine virtuelle du connecteur.

- Maintenir un appareil de connecteur à haute disponibilité

- Dans le menu hamburger de Citrix Cloud, sélectionnez Emplacement des ressources.

- Assurez-vous que l’emplacement de la ressource dispose d’au moins deux appareils de connexion.

-

Assurez-vous de ce qui suit :

- L’emplacement des ressources LAN est en état de fonctionnement.

- Aucun pare-feu ni proxy au milieu ne bloque le Connector Appliance vers le service ou les serveurs back-end.

- Le réseau de clients est sain.

- Les serveurs privés back-end sont en bonne santé.

- Les serveurs DNS sont sains.

- Les FQDN sont résolubles.

S’il n’y a aucun problème avec ceux-ci, procédez comme suit :

- Récupérez l’ID de transaction à partir des journaux de diagnostic pour cette erreur.

- Filtrez tous les événements correspondant à l’ID de transaction dans le tableau de bord du service Secure Private Access.

- Vérifiez les journaux de diagnostic correspondant à l’ID de transaction à partir du tableau de bord du service Secure Private Access, puis prenez les mesures appropriées en conséquence.

- Vérifiez qu’un emplacement de ressource correct est sélectionné comme destination dans la table Domaine d’application (Accès privé sécurisé > Paramètres > Domaine d’application).

- Vérifiez si l’application est configurée (Secure Private Access > Applications) avec l’adresse IP, le port et le FQDN corrects.

Si aucune de ces étapes ne résout le problème, contactez le support Citrix avec le code d’erreur correspondant à l’ID de transaction et collectez les journaux client.

Pour collecter les journaux de débogage client, consultez Comment collecter les journaux client.

IPv6 reçu dans la demande d’application

Code d’information : 0x001800F5

Une adresse IPv6 est reçue dans la demande d’application et n’est pas prise en charge. Actuellement, seul IPv4 est pris en charge.

Modifiez l’application pour résoudre le problème d’adresse IP de l’application.

- Accédez au portail d’administration de Secure Private Access.

- Cliquez sur l’onglet Applications.

- Recherchez l’application et cliquez sur Modifier.

Pour plus de détails, voir Ajouter et gérer des applications.

Le trafic UDP n’a pas pu être livré

Code d’information : 0x001800F9

Le trafic UDP n’a pas pu être transmis car la connexion client est perdue

- Vérifiez si la session client est active.

- Déconnectez-vous puis reconnectez-vous.

La livraison du trafic de données UDP a échoué

Code d’information : 0x001800FF

- Recherchez l’ID de transaction pour le code d’erreur et filtrez tous les événements correspondant à l’ID de transaction dans le tableau de bord du service Secure Private Access.

- Vérifiez si une erreur s’est produite dans l’autre composant correspondant à l’ID de transaction. Si un problème est détecté dans d’autres composants, prenez les mesures appropriées en conséquence.

- Si cela ne résout pas le problème, contactez le support Citrix avec le code d’erreur ainsi que l’ID de transaction correspondant.

Le lancement de l’application a échoué en raison de problèmes de connectivité réseau

Code d’information : 0x10000401

Échec du lancement de l’application en raison de problèmes de connectivité réseau entre l’appliance Connector et le service Secure Private Access

- Vérifiez la connectivité Internet publique de l’appareil connecteur.

- Vérifiez si des règles de proxy ou de pare-feu bloquent la connexion.

- Si un proxy est à l’origine du problème, contournez-le et essayez à nouveau de lancer l’application.

- Vérifiez l’état de santé de l’appliance Connector (Citrix Cloud > Emplacement des ressources).

Pour plus de détails sur les paramètres réseau, consultez Paramètres réseau de votre appareil Connector.

Le connecteur Appliance n’a pas pu s’enregistrer auprès du service Secure Private Access

Code d’information : 0x10000402, 0x1000040C

- Accédez à la page d’administration des appareils Connector et vérifiez le résumé du connecteur.

- Si l’état du connecteur n’est pas bon, accédez à l’emplacement de la ressource dans le portail de gestion.

- Exécutez une vérification de l’état des appareils connecteurs sur l’emplacement de ressource correspondant.

- Si le contrôle de santé échoue, redémarrez la machine virtuelle du connecteur.

- Vérifiez le résumé du connecteur et exécutez à nouveau la vérification de l’état.

Pour plus de détails sur les paramètres réseau, consultez Paramètres réseau de votre appareil Connector.

Problème de connectivité avec l’appareil Connector

Code d’information : 0x10000403, 0x10000404, 0x10000407, 0x1000040A, 0x1000040B, 0x1000040F, 0x10000410

- Recherchez l’ID de transaction pour le code d’erreur.

- Filtrez tous les événements correspondant à l’ID de transaction dans le tableau de bord Secure Private Access.

- Vérifiez si une erreur s’est produite dans l’autre composant correspondant à l’ID de transaction s’il est trouvé, effectuez la solution de contournement correspondante correspondant à ce code d’erreur.

-

Si aucune erreur n’est détectée dans les autres composants, procédez comme suit :

- Accédez à la page d’administration des appareils Connector.

- Téléchargez le rapport de diagnostic. Pour plus de détails, voir Génération d’un rapport de diagnostic.

- Capturez la trace du paquet. Pour plus de détails, voir Vérifiez votre connexion réseau.

- Contactez le support Citrix avec ce rapport de diagnostic et le suivi des paquets ainsi que le code d’erreur et l’ID de transaction.

Problèmes de connectivité avec Connector Appliance et les serveurs TCP/UDP privés back-end

Code d’information : 0x10000405, 0x10000408, 0x10000409, 0x1000040D, 0x1000040E, 0x10000412

Connector Appliance a un problème de connectivité avec les serveurs TCP/UDP privés principaux.

- Vérifiez si le serveur back-end auquel l’utilisateur final tente de se connecter est opérationnel et est capable de recevoir les demandes.

- Vérifiez l’accessibilité des serveurs back-end depuis l’intérieur du réseau d’entreprise.

- Vérifiez les paramètres proxy pour voir si le connecteur est bloqué et ne peut pas atteindre le serveur principal.

- Si la demande concerne une application basée sur un nom de domaine complet, vérifiez l’entrée DNS de l’application concernée sur le serveur DNS.

Le connecteur Appliance ne parvient pas à résoudre le DNS pour les noms de domaine complets

Code d’information : 0x10000406

- Vérifiez l’entrée DNS pour le FQDN de l’application concernée dans le serveur DNS.

- Assurez-vous qu’un serveur DNS approprié est configuré dans les appareils Connector. Pour plus de détails, voir Configuration des paramètres réseau sur la page d’administration de Connector Appliance.

Connexion au serveur privé interrompue

Code d’information : 0x10000411

La connexion au serveur privé est interrompue par le client ou le service Secure Private Access.

- Vérifiez si l’utilisateur final a fermé l’application.

- Vérifiez les autres journaux de diagnostic correspondant à l’ID de transaction de ce journal et prenez les mesures appropriées en conséquence.

- Relancez l’application.

- Si cela ne résout pas le problème, contactez le support Citrix avec le code d’erreur et l’ID de transaction.

Impossible de se connecter ou d’envoyer des données à l’adresse IP ou au nom de domaine complet du service privé

Code d’information : 0x10000413

- Connexion au serveur privé interrompue

- [Problèmes de connectivité avec Connector Appliance et les serveurs TCP/UDP privés principaux](/en-us/citrix-secure-private-access/service/secure-private-access-troubleshooting. html#problèmes-de-connectivité-avec-l’appareil-connecteur-et-les-serveurs-tcpudp-privés-backend). Vérifiez les entrées du domaine de routage. Assurez-vous que les adresses IP sont valides et pointent vers le bon back-end.

Aucune condition de politique correspondante

Code d’information : 0x100508

Le contexte utilisateur ne correspond pas aux conditions de règle d’accès définies dans les politiques attribuées à l’application.

Mettez à jour la configuration de la politique pour qu’elle corresponde au contexte de l’utilisateur.

Aucune politique d’accès associée à l’application

Code d’information : 0x100509

- Dans l’interface graphique du service Citrix Secure Private Access, cliquez sur Stratégies d’accès dans la navigation de gauche.

- Assurez-vous qu’une politique d’accès est associée à l’application concernée.

-

Si aucune politique d’accès n’est associée à l’application, créez une politique d’accès pour l’application. Pour plus de détails, voir Créer des politiques d’accès.

- Si cela ne résout pas le problème, contactez le support Citrix.

Aucune configuration d’application trouvée pour le FQDN ou l’adresse IP

Code d’information : 0x10050A

Aucune application correspondante n’a été trouvée pour le FQDN entrant ou la demande d’adresse IP. Par conséquent, l’application est classée comme une application non publiée. Si cela n’est pas prévu, procédez comme suit.

- Accédez au portail d’administration du service Secure Private Access.

- Cliquez sur Applications dans la navigation de gauche.

- Recherchez l’application et cliquez sur Modifier.

-

Ajoutez un FQDN ou l’adresse IP à l’application. Vous pouvez ajouter le domaine exact, l’adresse IP ou un domaine générique.

Remarque : L’ajout d’un FQDN ou d’une adresse IP dans Accès privé sécurisé > Paramètres > Domaine d’application ne résout pas ce problème. Il doit être ajouté dans le cadre de la configuration de l’application.

Informations sur l’énumération des applications

Code d’information : 0x10050C

Ce code capture les résultats de l’évaluation des politiques de plusieurs applications auxquelles l’utilisateur pourrait avoir droit. L’accès à l’application peut être refusé pour les raisons suivantes :

- Le contexte utilisateur ne correspond pas aux conditions de règle d’accès définies dans les politiques attribuées à l’application. Pour plus de détails, voir Aucune condition de politique correspondante.

- Aucune politique d’accès n’est associée à l’application – Pour plus de détails, voir Aucune politique d’accès associée à l’application.

- Une politique associée à l’application est configurée pour refuser l’accès. Dans ce cas, aucune action n’est requise car cela est prévu.

- Erreur interne inattendue lors de l’application de la politique d’accès. Pour plus de détails, contactez le support Citrix.

Le lancement de l’application TCP/UDP a échoué car l’entrée de routage est manquante dans la table du domaine d’application

Code d’information : 0x00180101

Ce problème peut se produire si la configuration de l’application est présente mais que l’entrée de routage est manquante ou a été précédemment supprimée.

Ajoutez une entrée de routage (Accès privé sécurisé > Paramètres > Domaine d’application) pour la destination à laquelle vous accédez.

Le lancement de l’application TCP/UDP a échoué car les connecteurs ne sont pas sains

Code d’information : 0x00180102

Ce problème peut se produire si aucun des connecteurs n’est actif/ne répond à la nouvelle connexion.

Exécutez une vérification de l’état des appareils connecteurs sur l’emplacement de ressource correspondant.

La requête UDP/DNS a échoué car le connecteur est inaccessible

Code d’information : 0x00180103

Ce problème peut se produire si le trafic UDP/DNS ne parvient pas à atteindre le connecteur.

Exécutez une vérification de l’état des appareils connecteurs sur l’emplacement de ressource correspondant.

Impossible de charger la page car le cookie NGS a expiré

Code d’information : 0x20580001

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

La récupération de la politique d’accès a échoué en raison d’une défaillance du réseau

Code d’information : 0x20580002

- Vérifiez l’URL et la connexion réseau.

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

La récupération de la politique d’accès a échoué lors de l’analyse du jeton Web JSON

Code d’information :0x20580003

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

Échec du réseau lors de la récupération des détails de la politique d’accès

Code d’information :0x20580004

- Vérifiez si la politique d’accès est activée.

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

La récupération de la politique a échoué lors de la récupération du certificat public

Code d’information : 0x20580005

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

La récupération de la politique a échoué lors de la validation de la signature du jeton Web JSON

Code d’information : 0x20580007

- Vérifiez si l’heure du réseau et l’heure de l’appareil utilisateur sont synchronisées.

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

La récupération de la politique a échoué lors de la validation du certificat public

Code d’information : 0x20580008

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

Impossible de déterminer l’environnement du magasin pour former une URL de stratégie

Code d’information : 0x2058000A

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

Impossible d’obtenir une réponse à la demande de récupération de la politique d’accès

Code d’information : 0x2058000B

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

La récupération de la politique d’accès a échoué en raison d’un jeton d’authentification DS secondaire expiré

Code d’information : 0x2058000C

- Redémarrez le navigateur et essayez à nouveau d’ouvrir l’application.

- Si cela ne résout pas le problème, contactez le support Citrix.

L’appareil connecteur n’est pas enregistré

Code d’information : 0x10200002

Vérifiez l’enregistrement de l’appareil Connector.

Pour plus de détails, consultez Enregistrez votre appliance Connector auprès de Citrix Cloud.

Impossible de se connecter à l’appliance Connector

Code d’information : 0x10200003

L’appliance Connector ne parvient pas à communiquer entre Citrix Cloud et les emplacements de ressources.

Vérifiez l’enregistrement du connecteur.

Pour plus de détails, consultez Enregistrez votre appliance Connector auprès de Citrix Cloud.

La connexion au service Citrix Secure Private Access a échoué

Code d’information : 0x10000301

Vérifiez les paramètres réseau du Connector Appliance. Pour plus de détails, voir Paramètres réseau de votre appareil Connector.

Le serveur proxy n’est pas accessible

Code d’information : 0x10000303, 0x10000304

Vérifiez les paramètres du serveur proxy et assurez-vous qu’il est accessible au Connector Appliance. Pour plus de détails, consultez Enregistrez votre appliance Connector auprès de Citrix Cloud.

L’authentification du serveur proxy a échoué

Code d’information : 0x10000305

Vérifiez les informations d’identification du serveur proxy et assurez-vous qu’elles sont correctement configurées dans Connector Appliance. Pour plus de détails, voir Après avoir enregistré votre appareil Connector.

Les serveurs proxy configurés ne sont pas accessibles

Code d’information : 0x10000306

Vérifiez les paramètres réseau du Connector Appliance, les paramètres du pare-feu ou les paramètres du serveur proxy. Pour plus de détails, consultez les rubriques suivantes :

- Paramètres réseau de votre Connector Appliance

- Enregistrer votre Connector Appliance avec Citrix Cloud

- Communication de Connector Appliance

Réponse d’erreur reçue du serveur principal

Code d’information : 0x10000307

Vérifiez le code d’état HTTP du serveur Web principal, s’il ne s’agit pas d’un code attendu.

Impossible d’envoyer la requête à l’URL cible

Code d’information : 0x10000005

Vérifiez l’URL cible ou vérifiez les paramètres réseau du Connector Appliance. Pour plus de détails, voir Paramètres réseau de votre appareil Connector.

Échec du traitement de l’authentification unique

Code d’information : 0x10000107

Échec de la récupération des données de configuration de l’application à partir de Citrix Cloud.

Vérifiez les paramètres réseau du Connector Appliance et assurez-vous que le serveur NTP est configuré et qu’il n’y a pas de problèmes de bande horaire. Pour plus de détails, voir Paramètres réseau de votre appareil Connector.

La connexion au service Citrix Secure Private Access a échoué

Code d’information : 0x10000108, 0x1000010B

Vérifiez les paramètres réseau du Connector Appliance. Pour plus de détails, voir Paramètres réseau de votre appareil Connector.

Échec du traitement de l’authentification unique, impossible de déterminer les paramètres de l’authentification unique

Code d’information : 0x1000010A

Vérifiez la configuration SSO et assurez-vous que le serveur est accessible à Connector Appliance.

Échec de l’authentification unique de FormFill, configuration incorrecte de l’application de formulaire

Code d’information : 0x10000101, 0x10000102, 0x10000103, 0x10000104

Vérifiez la configuration de l’application de formulaire SSO et assurez-vous que les champs nom d’utilisateur, mot de passe, action et URL de connexion sont correctement configurés dans les paramètres de l’application.

Échec de l’authentification unique Kerberos

Code d’information : 0x10000202

Vérifiez les paramètres Kerberos SSO sur le serveur principal et le contrôleur de domaine. Vérifiez également les paramètres d’authentification NTLM de secours.

Pour les paramètres SSO Kerberos, voir Validation de votre configuration Kerberos.

Échec du traitement de l’authentification unique pour le type d’authentification

Code d’information : 0x10000203

Vérifiez les paramètres SSO dans le service Secure Private Access et le serveur backend. Pour le service Secure Private Access, voir Définissez la méthode de connexion préférée.

Kerberos SSO a échoué mais revient à NTLM

Code d’information : 0x10000204

La récupération du ticket Kerberos auprès du contrôleur de domaine a échoué. En tant qu’authentification secondaire, Connector Appliance a essayé l’authentification NTLM de secours.

Pour activer l’authentification Kerberos réussie, vérifiez les paramètres Kerberos SSO sur le serveur principal et le contrôleur de domaine.

Pour plus de détails, voir Validation de votre configuration Kerberos.

Plusieurs comptes éligibles ZTNA configurés dans l’application Citrix Workspace

Code d’information : 0x14000001

Configurez un seul compte ZTNA dans l’application Citrix Workspace.

Comment collecter les journaux des clients

-

Client Windows :

- Ouvrez l’application et assurez-vous que la journalisation est activée.

- Connectez-vous maintenant au service Secure Private Access et dupliquez le problème auquel vous êtes confronté.

- Dans l’application, accédez à Journalisation et cliquez sur Collecter les fichiers journaux. Ceci génère le fichier journal.

- Enregistrez le fichier journal sur le bureau de la machine cliente.

-

Client Mac :

- Ouvrez l’application et accédez à Journaux > Verbose.

- Effacez les journaux et continuez à reproduire le problème.

- Retourner à Journaux > Exporter les journaux. Cela crée un fichier zip contenant les fichiers journaux.

Réponses aux questions fréquemment posées

Que sont les journaux de diagnostic Secure Private Access ?

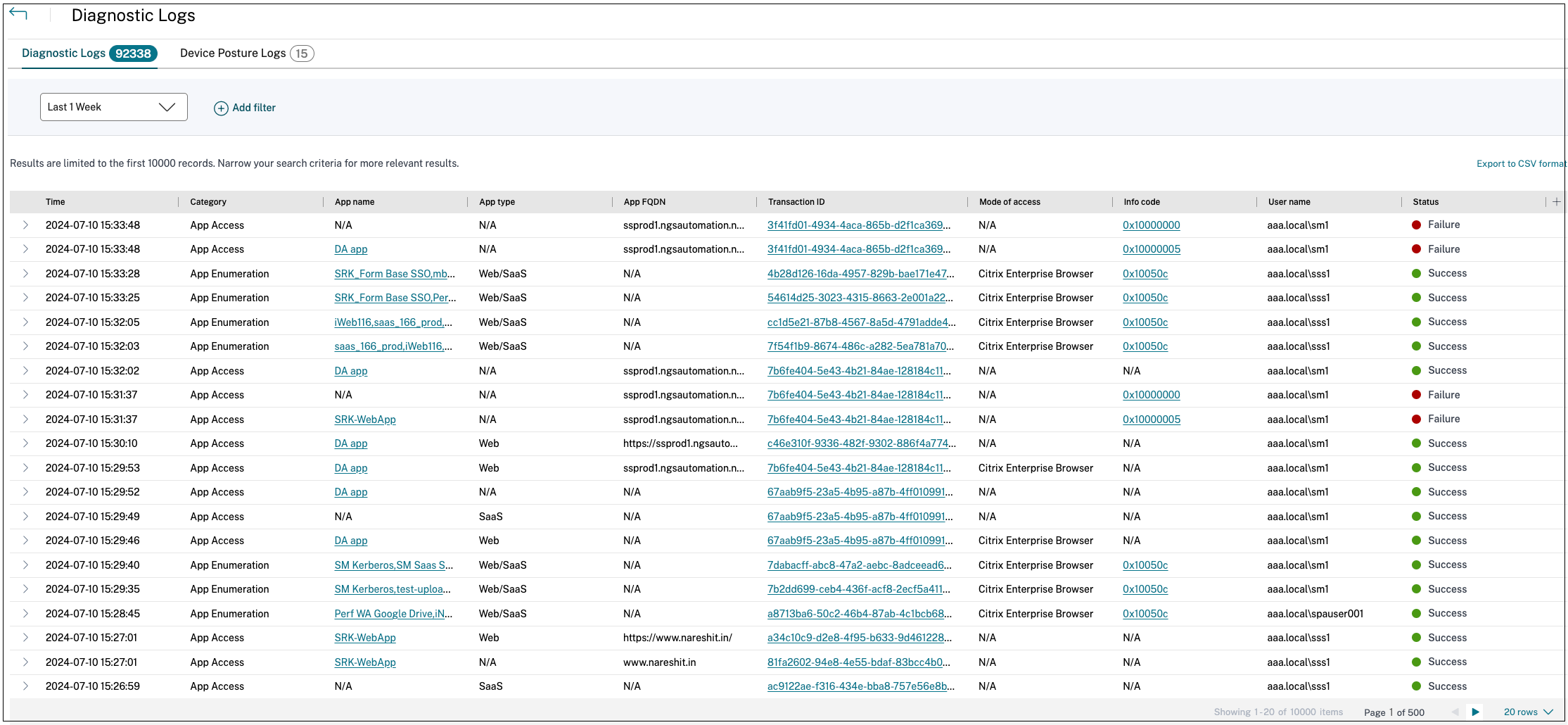

Les journaux de diagnostic Secure Private Access capturent tous les événements qui se produisent lorsqu’un utilisateur accède à n’importe quelle application (Web/SaaS/TCP/UDP). Ces journaux capturent la posture de l’appareil, l’authentification des applications, l’énumération des applications et les journaux d’accès aux applications. Les détails sont présentés sous forme de tableau. Vous pouvez afficher les journaux pour une durée prédéfinie ou pour une chronologie personnalisée. Vous pouvez ajouter des colonnes au graphique en cliquant sur le signe + en fonction des informations que vous souhaitez voir dans le tableau de bord. Vous pouvez exporter les journaux utilisateur au format CSV.

Où puis-je trouver les journaux d’accès privé sécurisé ?

- Connectez-vous à Citrix Cloud.

- Sur la mosaïque du service Secure Private Access, cliquez sur Gérer.

- Cliquez sur Tableau de bord dans la navigation de gauche dans l’interface utilisateur d’administration.

- Dans le graphique Journaux de diagnostic , cliquez sur le lien Voir plus .

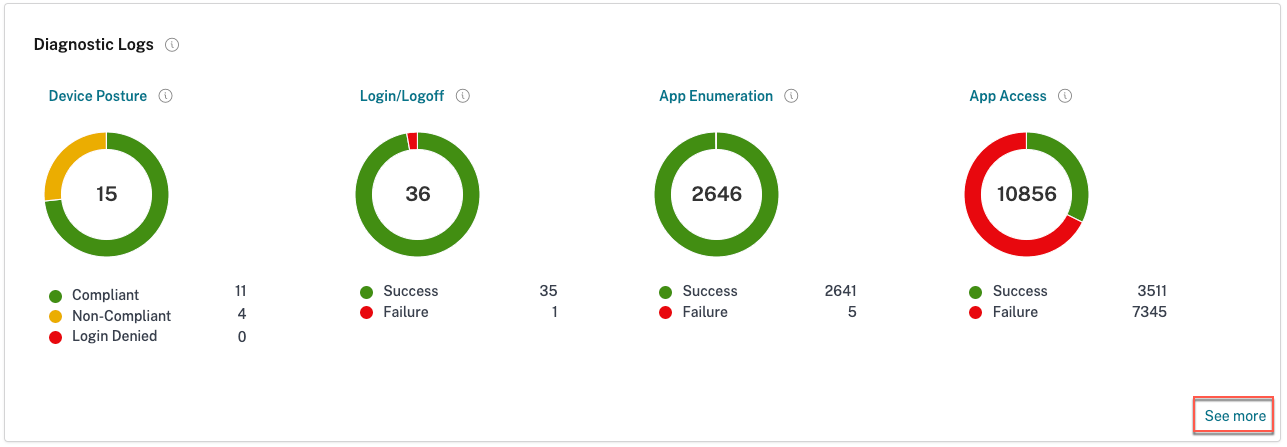

Quel widget affiche les journaux de diagnostic de Secure Private Access ?

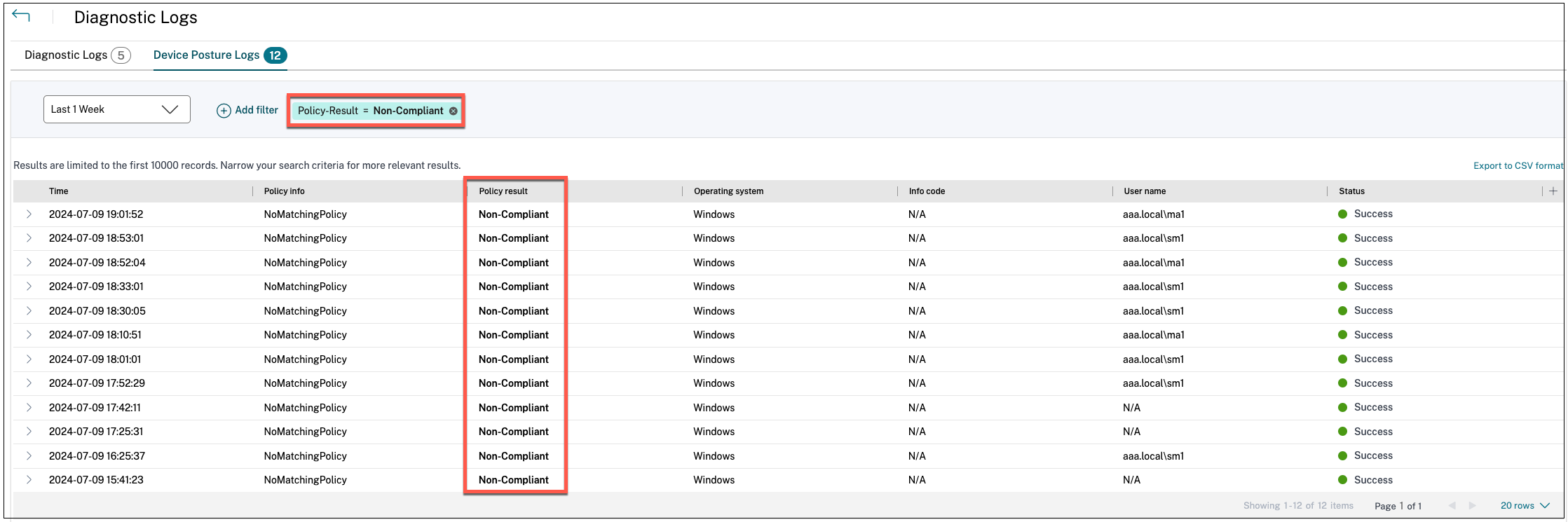

Les widgets Journaux de diagnostic de la section Journalisation et dépannage affichent une vue sous forme de graphique à secteurs de tous les événements d’accès privé sécurisé liés à l’authentification, au lancement de l’application, à l’énumération des applications, ainsi qu’aux journaux liés à la posture de l’appareil. Les journaux de diagnostic Secure Private Access récupèrent les événements de plusieurs composants internes, chacun envoyant un événement lorsqu’un utilisateur final accède à une application. Ces événements sont divisés en catégories : Connexion/Déconnexion, Énumération des applicationset Accès aux applications. Le graphique à secteurs affiche le ratio global de réussite/échec de chaque catégorie. En cliquant sur le graphique à secteurs coloré de n’importe quel graphique, vous accédez aux journaux de diagnostic où vous pouvez trouver les événements appropriés. Il existe également des journaux de posture de l’appareil si le service de posture de l’appareil est activé. Vous pouvez également cliquer sur le lien Voir plus pour afficher les journaux de diagnostic complets.

Quels détails puis-je trouver dans les journaux de diagnostic de Secure Private Access ?

Le tableau de bord des journaux utilisateur de Secure Private Access fournit les détails suivants, par défaut.

- Horodatage - Heure de l’événement en UTC.

- Nom d’utilisateur - Nom d’utilisateur de l’utilisateur final accédant à l’application.

- Nom de l’application - Nom de l’application/des applications auxquelles on a accédé.

- Informations sur la politique - Affiche le nom de la ou des politiques d’accès qui ont été déclenchées pendant l’événement.

- Statut - Affiche le statut de l’événement, réussite ou échec.

- Code d’information - Chaque événement d’échec dans le tableau de bord des journaux de diagnostic Secure Private Access est associé à un code d’information. Voir plus d’informations sur le code info.

- Description - Affiche la raison de l’échec ou plus de détails sur l’événement.

- APP FQDN: FQDN de l’application consultée

- Type d’événement - Affiche le type d’événement associé à l’opération effectuée.

- Type d’opération - Affiche l’opération pour laquelle le journal est généré.

- Catégorie - Trois catégories sont disponibles selon le type d’événement. Il s’agit de l’authentification d’application, de l’énumération d’applications ou de l’accès aux applications. Ces options sont également disponibles en tant qu’options de filtrage. Vous pouvez utiliser ces options pour filtrer les journaux en fonction du type de problème auquel vous êtes confronté.

- ID de transaction - L’ID de transaction met en corrélation tous les journaux d’accès privé sécurisé pour une demande d’accès. Apprenez à utiliser un identifiant de transaction. Les détails suivants peuvent être récupérés en cliquant sur le bouton + à l’extrême droite du tableau de bord :

- Emplacement PoP SPA - Affiche le nom/ID de l’emplacement PoP du service Secure Private Access qui a été utilisé lors de l’accès à l’application. Voir Emplacements PoP d’accès privé sécurisé.

Comment filtrer les journaux de diagnostic ?