Configuration des applications SaaS à l’aide d’un modèle

La configuration des applications SaaS avec authentification unique sur le service Secure Private Access est simplifiée en fournissant une liste de modèles pour les applications SaaS populaires. L’application SaaS à configurer peut être sélectionnée dans la liste.

Le modèle pré-remplit une grande partie des informations nécessaires à la configuration des applications. Toutefois, les informations spécifiques au client doivent toujours être fournies.

Remarque

La section suivante présente les étapes à suivre sur le service Secure Private Access pour configurer et publier une application à l’aide d’un modèle. Les étapes de configuration à effectuer sur le serveur d’applications sont présentées dans la section suivante.

Configurer et publier des applications à l’aide d’un modèle

Sur la mosaïque Accès privé sécurisé , cliquez sur Gérer.

- Cliquez sur Continuer puis cliquez sur Ajouter une application.

Remarque

Le bouton Continuer apparaît uniquement la première fois que vous utilisez l’assistant. Dans les utilisations suivantes, vous pouvez accéder directement à la page Applications puis cliquer sur Ajouter une application.

-

Sélectionnez l’application que vous souhaitez configurer dans la liste Choisir un modèle et cliquez sur Suivant.

-

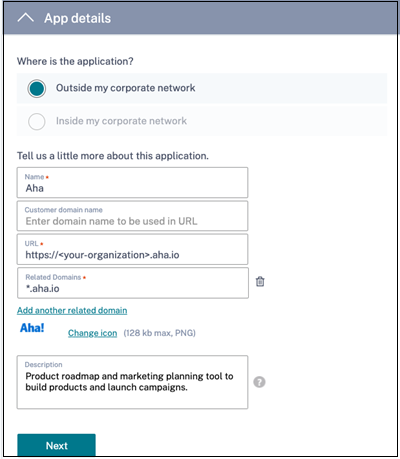

Saisissez les détails suivants dans la section Détails de l’application et cliquez sur Enregistrer.

Nom de l’application – Nom de l’application.

Description de l’application - Une brève description de l’application. Cette description que vous saisissez ici est affichée à vos utilisateurs dans l’espace de travail.

Icône de l’application – Cliquez sur Modifier l’icône pour modifier l’icône de l’application. La taille du fichier d’icône doit être de 128x128 pixels. Si vous ne modifiez pas l’icône, l’icône par défaut s’affiche.

Si vous ne souhaitez pas afficher l’icône de l’application, sélectionnez Ne pas afficher l’icône de l’application aux utilisateurs.

URL – URL avec votre identifiant client. L’utilisateur est redirigé vers cette URL si ; - SSO échoue ou - L’option Ne pas utiliser SSO est sélectionnée.

Nom de domaine client et ID de domaine client - Le nom de domaine et l’ID du client sont utilisés pour créer une URL d’application et d’autres URL ultérieures dans la page SSO SAML.

Par exemple, si vous ajoutez une application Salesforce, votre nom de domaine est

salesforceformyorget votre ID est 123754, alors l’URL de l’application esthttps://salesforceformyorg.my.salesforce.com/?so=123754.Les champs Nom de domaine client et ID client sont spécifiques à certaines applications.

Domaines associés – Le domaine associé est automatiquement renseigné en fonction de l’URL que vous avez fournie. Le domaine associé aide le service à identifier l’URL dans le cadre de l’application et à acheminer le trafic en conséquence. Vous pouvez ajouter plusieurs domaines associés.

Icône – Cliquez sur Modifier l’icône pour modifier l’icône de l’application. La taille du fichier d’icône doit être de 128x128 pixels. Si vous ne modifiez pas l’icône, l’icône par défaut s’affiche.

-

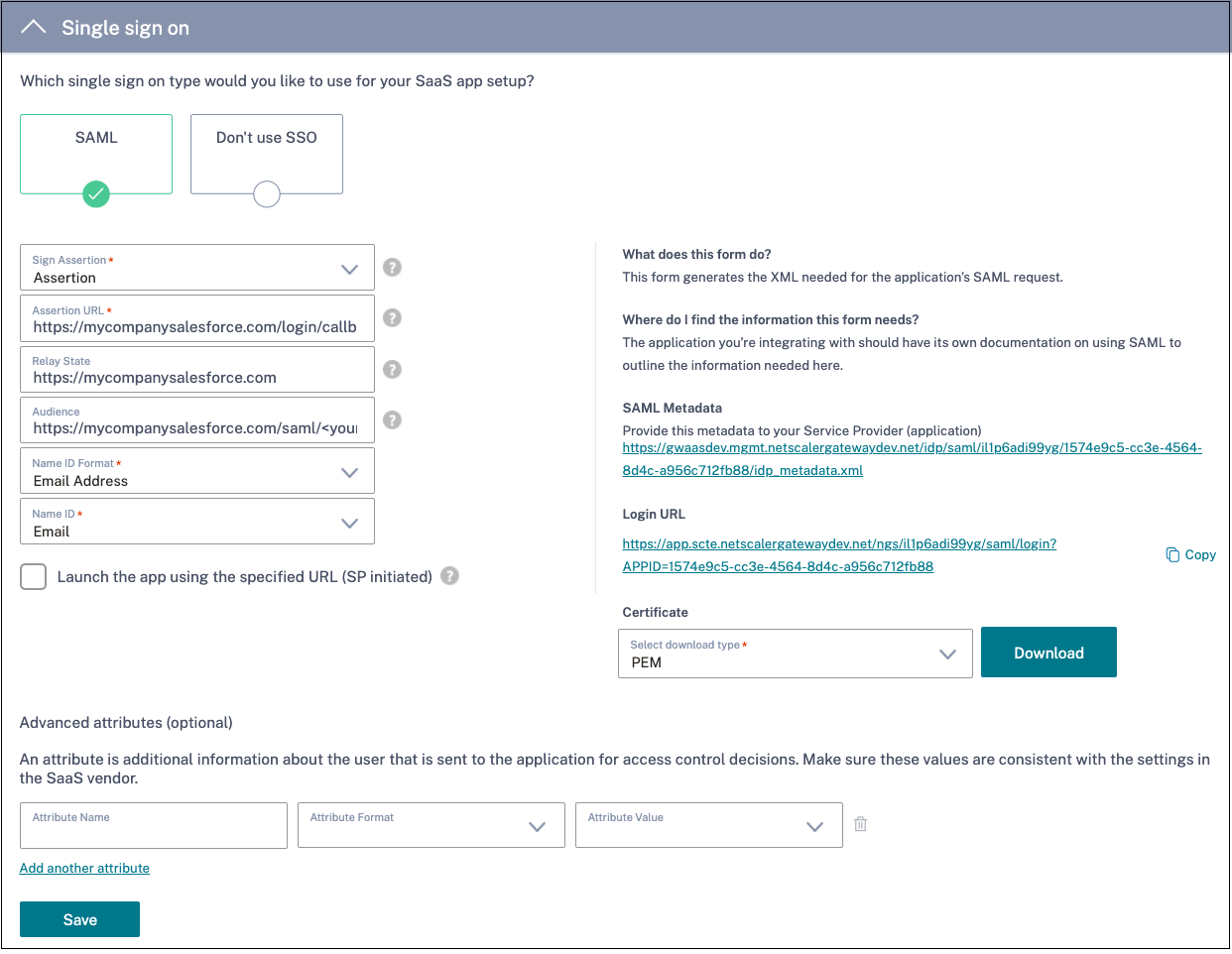

Saisissez les détails de configuration SAML suivants dans la section Single Sign On et cliquez sur Enregistrer.

URL d’assertion – URL d’assertion SAML de l’application SaaS fournie par le fournisseur de l’application. L’assertion SAML est envoyée à cette URL.

État du relais – Le paramètre État du relais est utilisé pour identifier la ressource spécifique à laquelle les utilisateurs accèdent après s’être connectés et dirigés vers le serveur de fédération de la partie de confiance. Relay State génère une URL unique pour les utilisateurs. Les utilisateurs peuvent cliquer sur cette URL pour se connecter à l’application cible.

Audience – Fournisseur de services à qui l’affirmation est destinée.

Format d’ID de nom – Type de format pris en charge par l’utilisateur.

ID de nom – Nom du type de format de l’utilisateur.

Remarque

Lorsque l’option Ne pas utiliser SSO est sélectionnée, l’utilisateur est redirigé vers l’URL configurée dans la section Détails de l’application .

-

Téléchargez le fichier de métadonnées en cliquant sur le lien sous Métadonnées SAML. Utilisez le fichier de métadonnées téléchargé pour configurer SSO sur le serveur d’applications SaaS.

Remarque

- Vous pouvez copier l’URL de connexion SSO sous URL de connexion et utiliser cette URL lors de la configuration de SSO sur le serveur d’applications SaaS.

- Vous pouvez également télécharger le certificat à partir de la liste Certificat et utiliser le certificat lors de la configuration de SSO sur le serveur d’applications SaaS.

-

Cliquez sur Suivant.

-

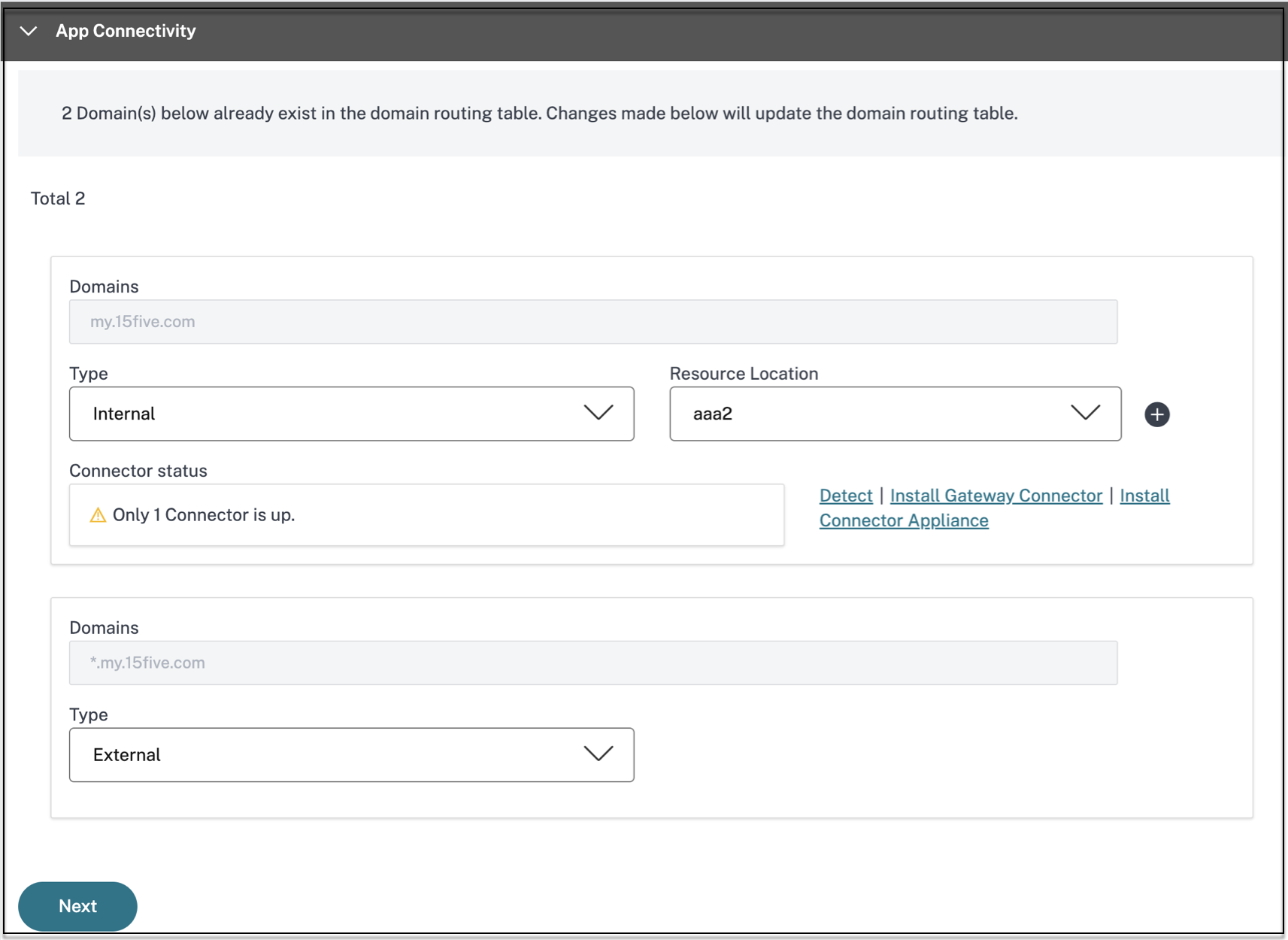

Dans la section App Connectivity , définissez le routage pour les domaines associés des applications, si les domaines doivent être acheminés en externe ou en interne via une appliance Citrix Connector. Pour plus de détails, consultez Tables de routage pour résoudre les conflits si les domaines associés dans les applications SaaS et Web sont les mêmes.

-

Cliquez sur Terminer.

Après avoir cliqué sur Terminer, l’application est ajoutée à la page Applications. Vous pouvez modifier ou supprimer une application depuis la page Applications après avoir configuré l’application. Pour ce faire, cliquez sur le bouton points de suspension d’une application et sélectionnez les actions en conséquence.

- Modifier l’application

- Supprimer

Remarque

Pour accorder l’accès aux applications aux utilisateurs, les administrateurs doivent créer des politiques d’accès. Dans les politiques d’accès, les administrateurs ajoutent des abonnés aux applications et configurent les contrôles de sécurité. Pour plus de détails, voir Créer des politiques d’accès.