Contrôles d’accès et de sécurité adaptatifs pour les applications Web et SaaS d’entreprise — Aperçu

Dans les situations actuelles en constante évolution, la sécurité des applications est essentielle pour toutes les entreprises. La prise de décisions de sécurité contextuelles, puis l’activation de l’accès aux applications, réduisent les risques associés tout en autorisant l’accès aux utilisateurs.

La fonction d’accès adaptatif du service Citrix Secure Private Access offre une approche d’accès zero-trust complète qui fournit un accès sécurisé aux applications. L’accès adaptatif permet aux administrateurs de fournir un accès de niveau granulaire aux applications auxquelles les utilisateurs peuvent accéder en fonction du contexte. Le terme « contexte » désigne ici les utilisateurs, les groupes d’utilisateurs, l’état de sécurité de l’appareil et la plateforme (appareil mobile ou ordinateur de bureau) à partir de laquelle l’utilisateur accède à l’application.

La fonctionnalité d’accès adaptatif applique des stratégies contextuelles aux applications auxquelles vous accédez. Ces stratégies déterminent les risques en fonction du contexte et prennent des décisions d’accès dynamiques pour accorder ou refuser l’accès aux applications Web d’entreprise ou SaaS.

Fonctionnement

Pour accorder ou refuser l’accès aux applications, les administrateurs créent des stratégies basées sur les utilisateurs, les groupes d’utilisateurs, les appareils à partir desquels les utilisateurs accèdent aux applications, l’emplacement (pays ou emplacement réseau) depuis lequel l’utilisateur accède à l’application et le score de risque de l’utilisateur.

Les stratégies d’accès adaptatives ont priorité sur les stratégies de sécurité spécifiques à l’application qui sont configurées lors de l’ajout du SaaS ou d’une application Web dans le service Secure Private Access.

Par exemple, considérez que l’application Microsoft Word est abonnée aux utilisateurs, Emp1 et Emp2. Les options de sécurité améliorées, telles que la restriction de l’impression, la restriction des téléchargements et l’affichage du filigrane, sont activées pour l’application lors de l’ajout de l’application au service Secure Private Access.

L’administrateur doit créer une stratégie pour appliquer la stratégie au niveau de l’application. Si la stratégie contextuelle ne correspond pas en fonction du contexte, elle revient automatiquement à la stratégie au niveau de l’application. L’administrateur peut ensuite créer une autre stratégie sans contrôle de sécurité contextuel pour Emp2.

Dans ce scénario, les options de sécurité améliorées sont appliquées lorsque l’Emp1 accède à l’application. Toutefois, pour Emp2, la stratégie d’accès adaptative remplace les stratégies au niveau de l’application et, par conséquent, les options de sécurité améliorées ne sont pas appliquées pour Emp2.

Les stratégies d’accès adaptatives sont évaluées selon trois scénarios :

Clients ayant droit à un accès adaptatif

Les clients ayant droit au service Citrix Secure Private Access bénéficient de la fonctionnalité d’accès adaptatif sans frais supplémentaires. En outre, la fonctionnalité d’accès adaptatif doit être activée pour ce client.

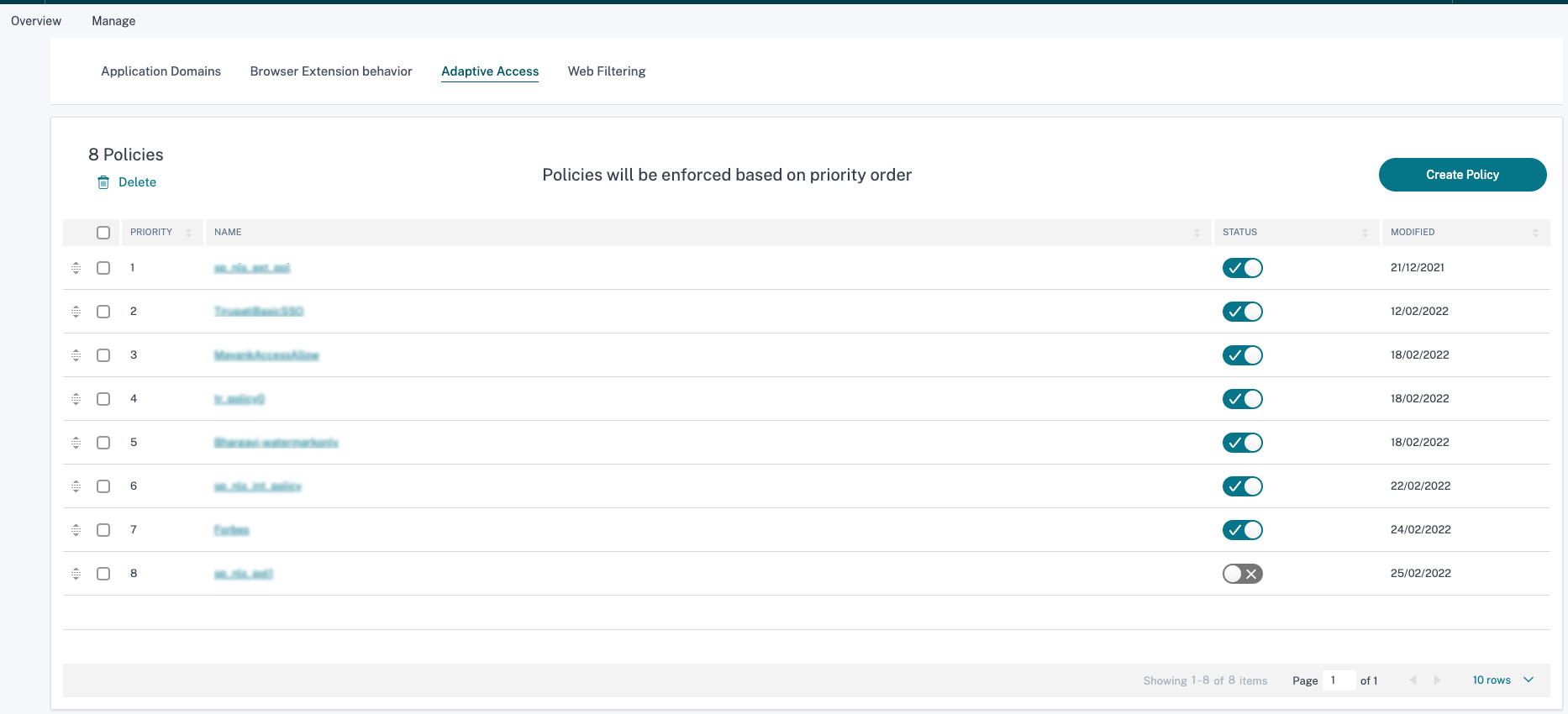

Création d’une stratégie d’accès adaptative

- Sur la vignette du service Secure Private Access, cliquez sur Gérer.

- Cliquez sur l’onglet Gérer, puis sur Adaptive Access.

-

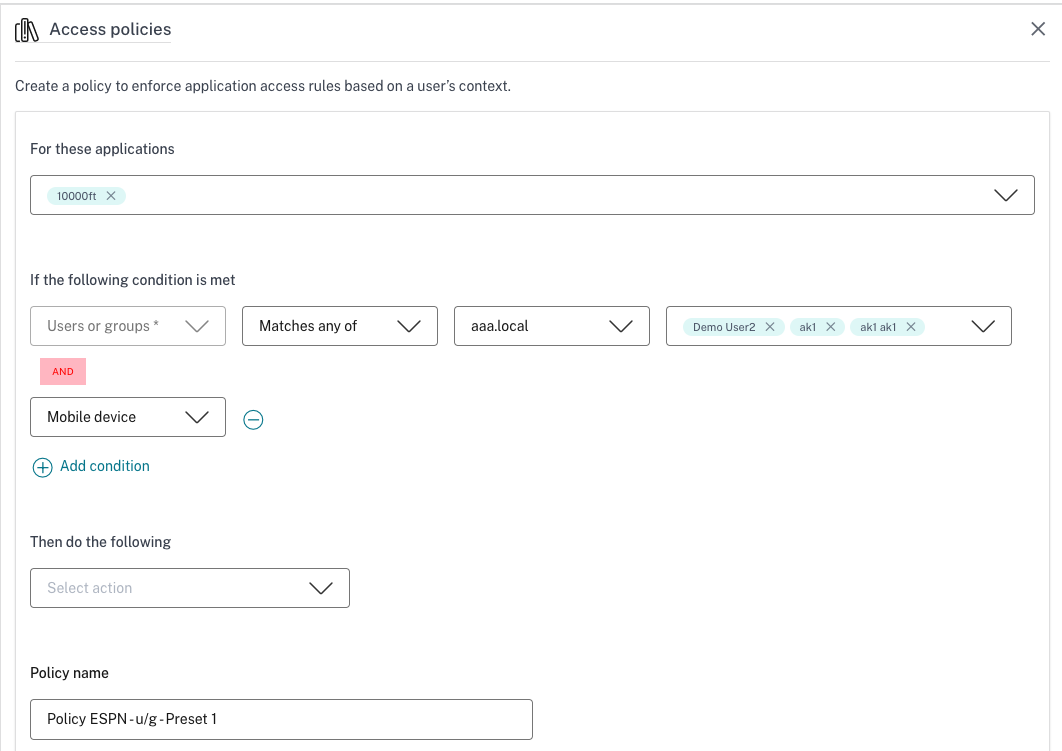

Cliquez sur Créer une stratégie.

-

POUR LES UTILISATEURS DE CES APPLICATIONS - Ce champ répertorie toutes les applications qu’un administrateur a configurées dans le service Secure Private Access. Les administrateurs peuvent sélectionner les applications auxquelles cette stratégie contextuelle doit être appliquée.

-

SI LA CONDITION SUIVANTE EST REMPLIE - Sélectionnez le contexte pour lequel cette stratégie d’accès adaptative doit être évaluée.

-

Cliquez sur Ajouter une condition pour ajouter des conditions supplémentaires, en fonction de vos besoins. Une opération ET est effectuée sur les conditions, puis la stratégie d’accès adaptative est évaluée.

-

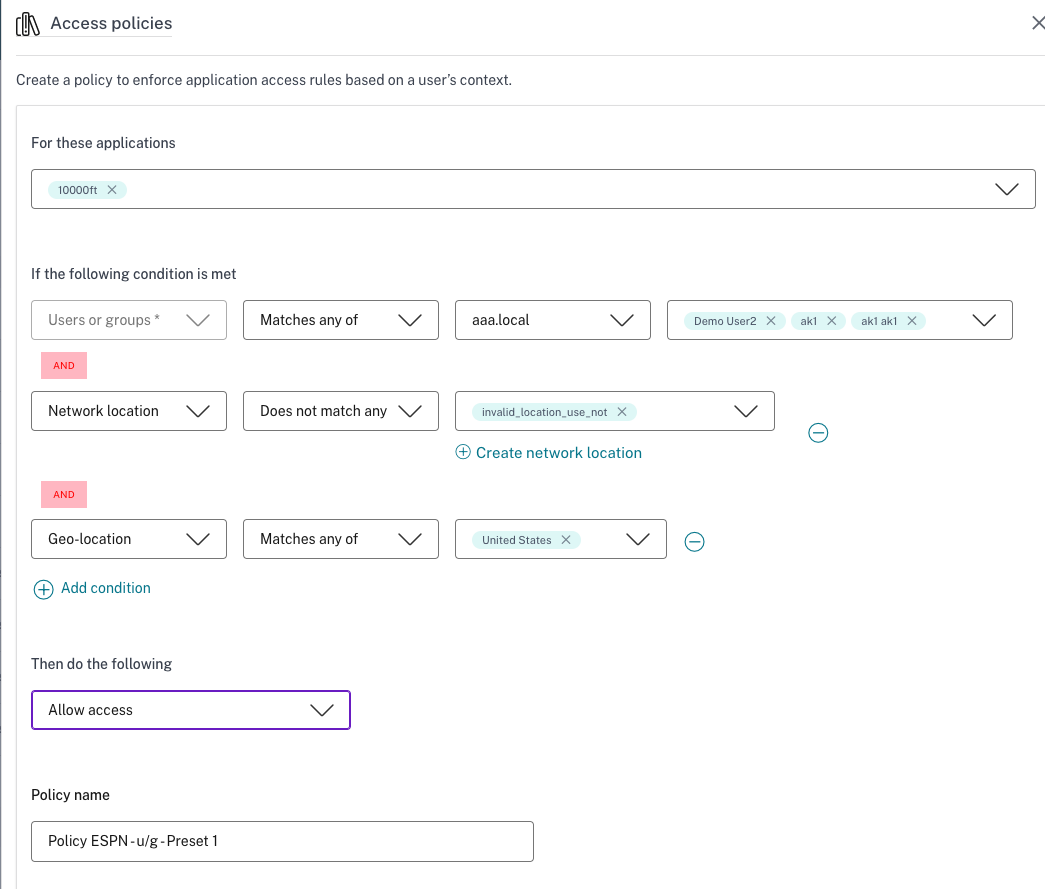

PUIS PROCÉDEZ COMME SUIT - Si la condition définie correspond, les administrateurs peuvent sélectionner l’action à effectuer pour les utilisateurs qui accèdent à l’application.

- Refuser l’accès : lorsque cette option est sélectionnée, l’accès aux applications est refusé. Toutes les autres options sont grisées.

-

Autoriser l’accès aux applications avec les contrôles de sécurité suivants : sélectionnez l’une des combinaisons de stratégies de sécurité prédéfinies. Ces combinaisons de stratégies de sécurité sont prédéfinies dans le système. Les administrateurs ne peuvent pas modifier ou ajouter d’autres combinaisons.

Pour appliquer une stratégie de sécurité prédéfinie différente au même ensemble d’applications que vous avez sélectionné, les administrateurs doivent créer une stratégie et sélectionner la combinaison de stratégies de sécurité.

- Accès aux applications à partir des clients de bureau Citrix Workspace uniquement : sélectionnez cette option pour autoriser les utilisateurs à accéder aux applications à partir des clients de bureau Citrix Workspace uniquement.

- Lancer une application via le navigateur sécurisé — Sélectionnez cette option pour toujours lancer une application dans le service Remote Browser Isolation, quels que soient les autres paramètres de sécurité renforcés.

Remarque :

-

Les options Préréglage 4, Préréglage 5et Préréglage 6 sont activées uniquement pour les applications Web d’entreprise. Si un administrateur a sélectionné une application SaaS avec des applications Web dans la liste des applications, les options Préréglage 4, Préréglage 5 et Préréglage 6 sont désactivées.

-

Les administrateurs peuvent sélectionner une stratégie de sécurité prédéfinie et également sélectionner l’option permettant de lancer une application via le navigateur sécurisé dans la même stratégie. Les deux conditions sont indépendantes l’une de l’autre.

- Dans NOM DE LA STRATÉGIE, entrez le nom de la stratégie.

- Activez l’interrupteur à bascule pour activer la stratégie.

- Cliquez sur Créer une stratégie.

Accès adaptatif en fonction des utilisateurs ou des groupes

Pour configurer une stratégie d’accès adaptative basée sur des utilisateurs ou des groupes, utilisez la procédure Créer une stratégie d’accès adaptative avec les modifications suivantes.

-

Dans SI LA CONDITION SUIVANTE EST REMPLIE, sélectionnez Utilisateurs ou groupes.

- Si vous avez configuré plusieurs utilisateurs ou groupes, sélectionnez l’une des options suivantes selon vos besoins.

- Correspondance à tous : les utilisateurs ou les groupes doivent correspondre à tous les utilisateurs ou groupes configurés dans la base de données.

- Ne correspond à aucun — Les utilisateurs ou les groupes ne correspondent pas aux utilisateurs ou aux groupes configurés dans la base de données.

- Terminez la configuration de la stratégie.

Accès adaptatif basé sur les appareils

Pour configurer une stratégie d’accès adaptative en fonction de la plate-forme (appareil mobile ou ordinateur de bureau) à partir de laquelle l’utilisateur accède à l’application, utilisez la procédure Créer une stratégie d’accès adaptatif avec les modifications suivantes.

- Dans SI LA CONDITION SUIVANTE EST REMPLIE, sélectionnez Ordinateur de bureau ou Appareil mobile.

- Terminez la configuration de la stratégie.

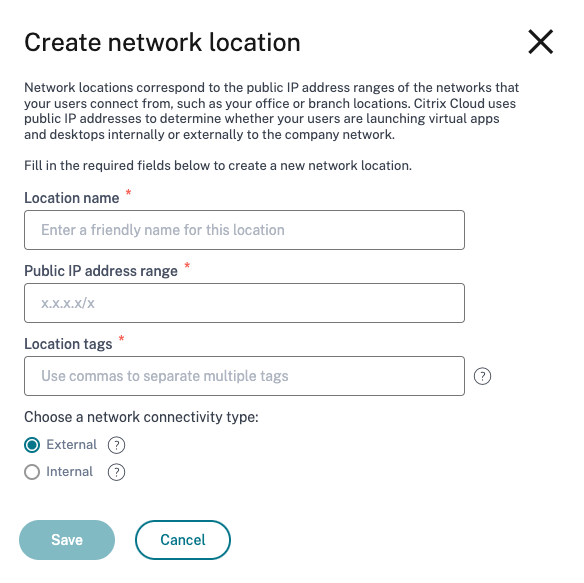

Accès adaptatif en fonction de l’emplacement

Un administrateur peut configurer la stratégie d’accès adaptative en fonction de l’emplacement depuis lequel l’utilisateur accède à l’application. L’emplacement peut être le pays depuis lequel l’utilisateur accède à l’application ou l’emplacement réseau de l’utilisateur. L’emplacement réseau est défini à l’aide d’une plage d’adresses IP ou d’adresses de sous-réseau.

Pour configurer une stratégie d’accès adaptative en fonction de l’emplacement, utilisez la procédure Créer une stratégie d’accès adaptative avec les modifications suivantes.

- Dans SI LA CONDITION SUIVANTE EST REMPLIE, sélectionnez Géolocalisation ou Emplacement réseau.

- Si vous avez configuré plusieurs géolocalisations ou emplacements réseau, sélectionnez l’une des options suivantes selon vos besoins.

- Correspond à tous : les emplacements géographiques ou les emplacements réseau doivent correspondre à tous les emplacements géographiques ou localisations réseau configurés dans la base de données.

- Ne correspond à aucun — Les emplacements géographiques ou les emplacements réseau ne correspondent pas aux emplacements géographiques ou aux emplacements réseau configurés dans la base de données.

Remarque :

-

Si vous sélectionnez Géolocalisation, l’adresse IP source de l’utilisateur est évaluée avec la base de données d’adresses IP. Si les adresses IP de l’utilisateur et l’adresse disponible dans la base de données correspondent, la stratégie est appliquée. Si les adresses IP ne correspondent pas, cette stratégie contextuelle est ignorée et la stratégie contextuelle suivante est évaluée.

-

Pour Emplacement réseau, vous pouvez sélectionner un emplacement réseau existant ou créer un emplacement réseau. Pour créer un nouvel emplacement réseau, cliquez sur Créer un emplacement réseau.

Important :

Lorsque vous créez un emplacement réseau, le nouvel emplacement réseau peut ne pas être visible instantanément dans la liste déroulante. Il peut s’écouler environ 5 minutes avant que le nouvel emplacement réseau apparaisse dans la liste déroulante.

- Vous pouvez également créer un emplacement réseau à partir de la console Citrix Cloud. Pour plus de détails, consultez la section Configuration de l’emplacement réseau Citrix Cloud.

- Terminez la configuration de la stratégie.

Accès adaptatif en fonction de l’état de sécurité de l’appareil

Le service Citrix Secure Private Access fournit un accès adaptatif basé sur l’état de l’appareil à l’aide d’une passerelle Citrix Gateway sur site ou d’une passerelle Citrix Gateway hébergée par le client (authentification adaptative) en tant que fournisseur d’identité auprès de Citrix Workspace. Les applications Web d’entreprise ou SaaS peuvent être énumérées ou masquées pour l’utilisateur final en fonction des résultats de la vérification EPA et de la stratégie Smart Access configurée.

Remarque : L’authentification adaptative est un service Citrix Cloud qui permet l’authentification avancée pour les utilisateurs qui se connectent à Citrix Workspace. L’authentification adaptative fournit une instance de passerelle exécutée dans le cloud et vous pouvez configurer le mécanisme d’authentification pour cette instance, le cas échéant.

Conditions préalables

- Citrix Gateway en tant que fournisseur d’identité doit être configuré pour Citrix Workspace. Pour plus d’informations, consultez la section Utiliser une passerelle Citrix Gateway locale en tant que fournisseur d’identité pour Citrix Cloud.

- Citrix ADC version 13.0 Build 82.109 ou ultérieure.

- Les balises Smart Access sont configurées sur l’appliance Citrix Gateway.

Comprendre le flux des événements

- L’utilisateur entre l’URL de l’espace de travail dans un navigateur ou se connecte à un magasin d’espace de travail à l’aide d’une application Citrix Workspace native.

- L’utilisateur est redirigé vers Citrix Gateway configuré en tant que fournisseur d’identité.

- L’utilisateur est invité à autoriser la réalisation d’un contrôle EPA sur l’appareil.

- Citrix Gateway effectue une vérification EPA après que l’utilisateur a consenti à analyser l’appareil et écrit les balises d’accès intelligentes dans le CAS par rapport à l’ID de l’appareil.

- L’utilisateur se connecte à Citrix Workspace à l’aide du fournisseur d’identité Citrix Gateway et du mécanisme d’authentification configuré.

- Citrix Gateway fournit des informations de stratégie d’accès intelligent à Citrix Workspace et Secure Private Access.

- L’utilisateur est redirigé vers la page d’accueil de Citrix Workspace.

- Citrix Workspace traite les balises d’accès intelligentes fournies par Citrix Gateway configuré en tant que fournisseur d’identité, puis détermine les applications qui doivent être énumérées et affichées à l’utilisateur final.

Scénario de configuration : énumération d’applications Web ou SaaS d’entreprise basée sur des analyses de posture de l’appareil

Étape 1 : Configuration des stratégies d’accès intelligent à l’aide de l’interface graphique Citrix Gateway

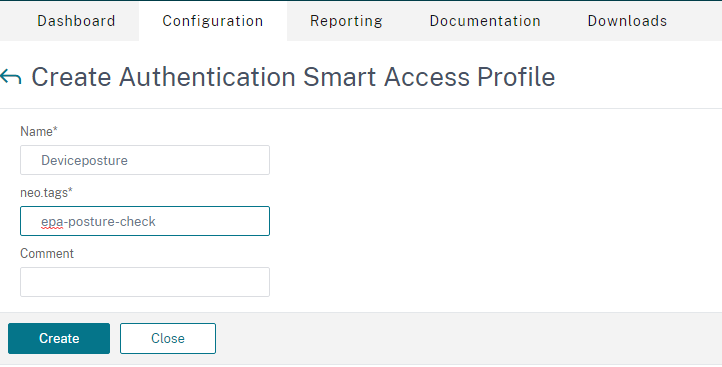

- Accédez à Sécurité > Trafic des applications AAA > Stratégies > Authentification > Stratégies avancées > Smart Access > Profils.

- Dans l’onglet Profils, cliquez sur Ajouter pour créer un profil.

- Dans la zone Balises, saisissez le nom de la balise Smart Access. Il s’agit de la balise que vous devez entrer manuellement lors de la création de la stratégie d’accès adaptative.

- Accédez à Sécurité > Trafic des applications AAA > Stratégies > Authentification > Stratégies avancées > Smart Access > Stratégies.

- Cliquez sur Add pour créer une stratégie.

- Dans Action, sélectionnez le profil créé précédemment et cliquez sur Ajouter.

- Dans Expression, créez l’expression de stratégie et cliquez sur OK.

Étape 2 : créer une stratégie d’accès adaptative

Suivez les étapes détaillées dans la section Créer une stratégie d’accès adaptative.

- Dans SI LA CONDITION SUIVANTE EST REMPLIE, sélectionnez Vérification de l’état de sécurité de l’appareil.

- Si vous avez configuré plusieurs balises d’accès intelligentes, sélectionnez l’une des options suivantes selon vos besoins.

- Correspondance de tous : l’ID de l’appareil doit correspondre à toutes les balises d’accès intelligentes écrites sur l’ID de l’appareil lorsque vous vous connectez à Citrix Workspace.

- Correspondance entre : l’ID de l’appareil doit correspondre à l’une des balises écrites par rapport à l’ID de l’appareil lorsque vous vous connectez à Citrix Workspace.

- Ne correspond à aucun : l’ID de l’appareil ne correspond pas à l’ID de l’appareil lorsque vous vous connectez à Citrix Workspace.

- Dans la zone Entrer des balises personnalisées, tapez manuellement la balise Smart Access. Ces balises doivent être similaires aux balises configurées dans Citrix Gateway (Créer un profil d’accès intelligent d’authentification > Balises).

Points à noter

- L’évaluation de l’état de sécurité se produit uniquement lorsque vous vous connectez à Citrix Workspace (uniquement lors de l’authentification).

- Dans la version actuelle, l’évaluation continue de l’état de sécurité de l’appareil n’est pas effectuée. Si le contexte de l’appareil change après que l’utilisateur se connecte à Citrix Workspace, les conditions de stratégie n’ont aucun impact sur l’évaluation de l’état de sécurité de l’appareil.

- Device ID est un GUID généré pour chaque machine de l’utilisateur final. L’ID de l’appareil peut changer si le navigateur utilisé pour accéder à Citrix Workspace est modifié, si les cookies sont supprimés ou si le mode incognito/privé est utilisé. Toutefois, ce changement n’a aucune incidence sur l’évaluation de la stratégie.

Accès adaptatif basé sur le score de risque utilisateur

Le score de risque utilisateur est un système de notation permettant de déterminer les risques associés aux activités des utilisateurs dans votre entreprise. Les indicateurs de risque sont attribués aux activités des utilisateurs qui semblent suspectes ou qui peuvent constituer une menace pour la sécurité de votre organisation. Les indicateurs de risque sont déclenchés lorsque le comportement de l’utilisateur s’écarte de la normale. Chaque indicateur de risque peut être associé à un ou plusieurs facteurs de risque. Ces facteurs de risque vous aident à déterminer le type d’anomalies dans les événements utilisateur. Les indicateurs de risque et les facteurs de risque associés déterminent le score de risque d’un utilisateur. Le score de risque est calculé périodiquement et il y a un délai entre l’action et la mise à jour du score de risque. Pour plus de détails, consultez la section Indicateurs de risque utilisateur Citrix

Pour configurer une stratégie d’accès adaptative avec score de risque, utilisez la procédure Créer une stratégie d’accès adaptative avec les modifications suivantes.

-

Dans SI LA CONDITION SUIVANTE EST REMPLIE, sélectionnez Score de risque utilisateur.

-

Configurez la stratégie d’accès adaptative en fonction des trois types de conditions de risque utilisateur suivants.

- Balises prédéfinies extraites du service CAS

— LOW

- MEDIUM

- HIGH

- Types de seuil

- Supérieur ou égal à

- Inférieur ou égal à

- Une plage de numéros

- Gamme

- Balises prédéfinies extraites du service CAS

— LOW

Dans cet article

- Fonctionnement

- Clients ayant droit à un accès adaptatif

- Création d’une stratégie d’accès adaptative

- Accès adaptatif en fonction des utilisateurs ou des groupes

- Accès adaptatif basé sur les appareils

- Accès adaptatif en fonction de l’emplacement

- Accès adaptatif en fonction de l’état de sécurité de l’appareil

- Accès adaptatif basé sur le score de risque utilisateur