Authentification

Amélioration de la sécurité de Citrix avec un nom d’utilisateur prérempli

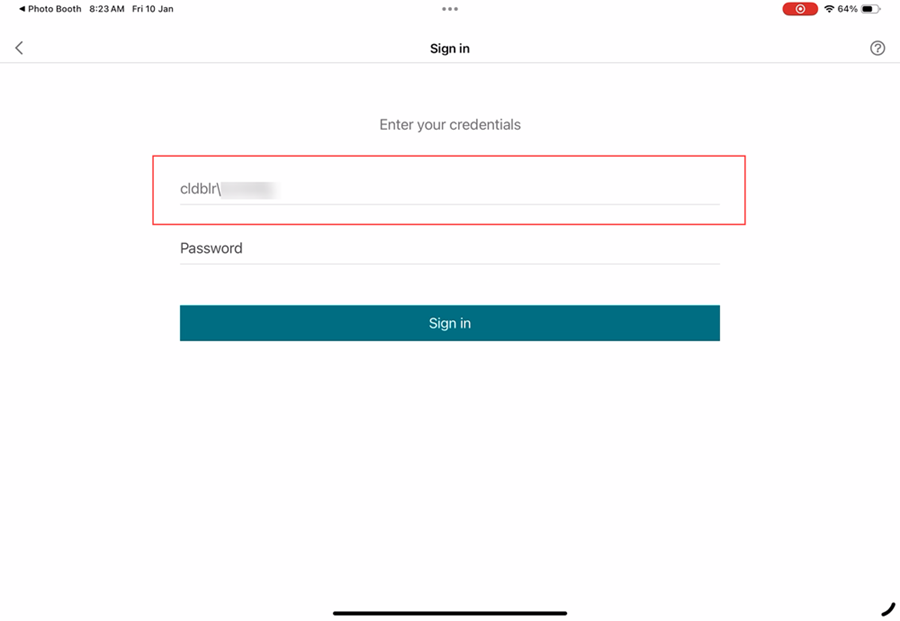

À partir de la version 25.1.0, vous pouvez utiliser Unified Endpoint Management (UEM) pour transmettre le nom d’utilisateur dans un format spécifique afin de gérer les appareils. Sur iOS, l’application Citrix Workspace lit cette configuration, récupère le nom d’utilisateur et le préremplit dans l’invite d’authentification, le rendant ainsi en lecture seule. Cela garantit que seul le propriétaire de l’appareil enregistré peut s’authentifier et accéder à l’application sur cet appareil spécifique.

Les administrateurs ont la possibilité de gérer efficacement l’authentification des utilisateurs sur plusieurs appareils iOS à partir d’un emplacement central, tout en garantissant que seuls les utilisateurs autorisés peuvent se connecter.

Cette fonctionnalité simplifie également le processus de connexion en éliminant la nécessité pour les utilisateurs de saisir manuellement leurs informations d’identification, réduisant ainsi le risque d’erreurs et améliorant l’expérience utilisateur globale. En combinant un contrôle d’accès robuste avec un flux de connexion transparent, l’application Citrix Workspace pour iOS prend en charge à la fois une sécurité renforcée et une convivialité améliorée.

Vous pouvez configurer cette fonctionnalité via UEM à l’aide des paramètres suivants :

Remarque

Cet exemple utilise Microsoft Intune comme solution UEM pour la démonstration. Les étapes et l’interface utilisateur peuvent varier en fonction de votre fournisseur UEM.

- Connectez-vous à votre fournisseur UEM.

- Ajoutez l’application Citrix Workspace à votre fournisseur UEM pour la gestion. Chargez-le via le portail UEM ou liez-le à l’App Store.

- Créez une stratégie de configuration pour votre application.

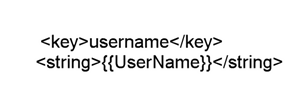

- Ajoutez une nouvelle paire clé-valeur à la liste des propriétés XML et renseignez les valeurs suivantes :

-

Clé :

username -

Type de valeur :

String - Valeur : variable de charge utile documentée dans le portail Microsoft Intune.

-

Clé :

Microsoft Intune:

Pour plus d’informations, consultez - Paramètres des appareils iOS et iPadOS pour utiliser les fonctionnalités iOS/iPadOS courantes dans Intune.

Jamf :

<key>username</key>

<string>$USERNAME</string>

<!--NeedCopy-->

Pour plus d’informations, consultez Variables d’entité pour les profils de configuration.

Limitation :

Le système prend uniquement en charge la page de connexion native. Pour la connexion Web, le préremplissage du nom d’utilisateur n’est pas pris en charge.

Carte à puce rapide

À partir de la version 24.12.0, l’application Citrix Workspace pour iOS optimise les cartes à puce pour améliorer les performances d’authentification et la convivialité. Cette mise à jour améliore de façon significative la prise en charge des cartes à puce, rendant l’expérience utilisateur plus fluide et plus efficace. Grâce à la prise en charge simultanée des protocoles et du protocole de carte à puce rapide, les utilisateurs peuvent s’attendre à une authentification plus rapide et à une utilisation transparente des lecteurs de cartes à puce. La carte à puce rapide est compatible avec l’API CNG (Crypto Next Generation) sur le bureau Windows.

Remarque

Pour activer cette fonctionnalité, contactez le service d’assistance Citrix.

Limitations :

- La simultanéité n’est pas entièrement prise en charge dans l’application Citrix Workspace iOS.

- Les périphériques Plug and Play ne sont pas pris en charge.

Contrainte d’accès Citrix via l’application Citrix Workspace

À partir de la version 24.12.0, les administrateurs peuvent contraindre les utilisateurs d’appareils iOS à accéder à Citrix Workspace exclusivement via l’application native. Lorsque cette fonctionnalité est activée, les utilisateurs qui tentent d’accéder à l’URL du magasin et aux navigateurs tiers sont automatiquement redirigés vers l’application Citrix Workspace. Ils peuvent ainsi profiter de toutes les fonctionnalités de l’application native et d’une expérience fluide. De plus, cette fonctionnalité donne aux administrateurs un meilleur contrôle sur l’environnement utilisateur et améliore la sécurité en conservant le processus d’authentification dans l’application native, éliminant ainsi le besoin de télécharger des fichiers ICA.

Les administrateurs peuvent activer cette fonctionnalité via leur compte Citrix Cloud. Actuellement, cette fonctionnalité n’est prise en charge que pour les magasins Cloud. Pour en savoir plus, consultez Contraindre les utilisateurs à s’authentifier et à accéder aux applications et bureaux via l’application native.

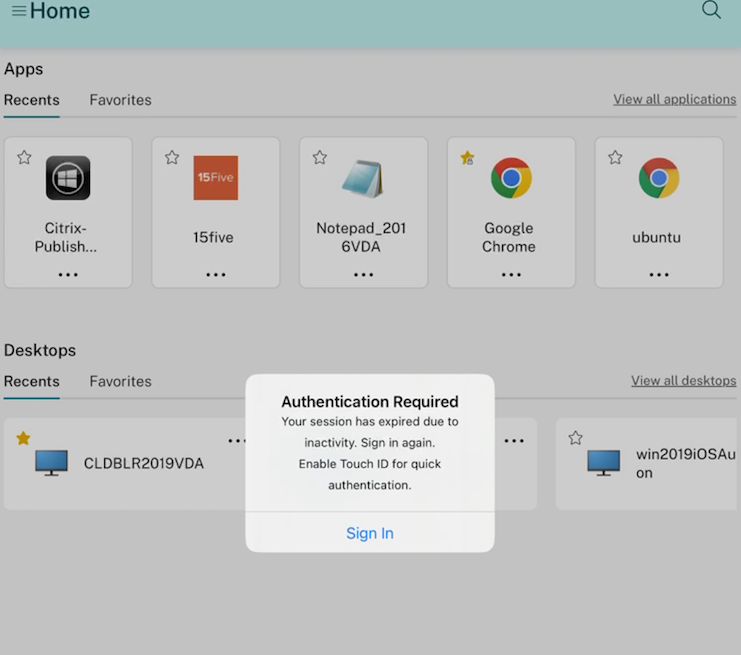

Ignorer l’invite d’activation de la biométrie

Auparavant, les utilisateurs étaient invités à utiliser la biométrie Touch ID ou Face ID pour s’authentifier dans l’application Citrix Workspace. À partir de la version 24.9.0, les administrateurs peuvent désormais ignorer cette invite, ce qui simplifie le processus de connexion pour les utilisateurs.

Lorsque la biométrie est activée, les mots de passe des utilisateurs sont stockés en toute sécurité dans le trousseau et protégés par une authentification biométrique. À l’expiration du jeton d’authentification, les utilisateurs sont automatiquement invités à effectuer une vérification biométrique. Si la biométrie n’est pas configurée sur l’appareil, les utilisateurs doivent saisir manuellement leurs informations d’identification à l’expiration du jeton.

Cette fonctionnalité n’est actuellement prise en charge que pour les magasins sur site utilisant l’authentification LDAP (Lightweight Directory Access Protocol).

Configuration

Les méthodes suivantes peuvent être utilisées pour activer l’authentification biométrique :

- Gestion des appareils mobiles (MDM)

- Global App Configuration Service (GACS)

Pour activer l’authentification biométrique via MDM, les administrateurs doivent utiliser le paramètre suivant :

- Clé :

settings_skip_consent_for_biometric_protected_password_saving - Valeur :

true/false -

Valeur par défaut :

false— Si elle est définie sur

true, la fonctionnalité de reconnexion biométrique est automatiquement appliquée aux utilisateurs, sans leur fournir la possibilité de la sélectionner ou de la refuser.— Si elle est définie sur

false, la fonctionnalité de reconnexion biométrique est facultative et les utilisateurs peuvent choisir de l’accepter ou de la refuser.

Pour activer l’authentification biométrique via GACS, les administrateurs doivent suivre les étapes suivantes :

- Accédez à Configuration de l’espace de travail > Configuration d’applications > Configurer dans Citrix Cloud.

- Sous Application Citrix Workspace, sélectionnez Sécurité et authentification.

- Sous Authentification, activez l’option Ignorer l’invite Utiliser biométrie.

Pour plus d’informations, consultez Prise en charge de la configuration des paramètres de l’application Citrix Workspace via UEM.

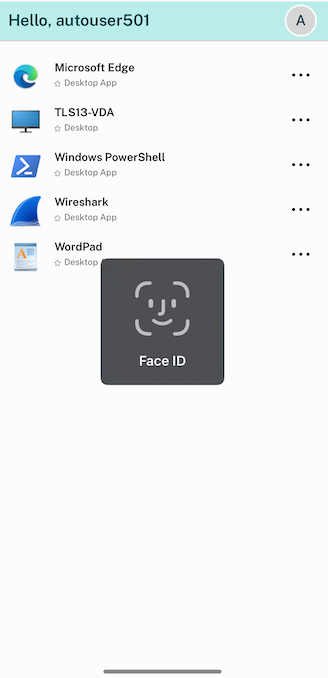

Prise en charge de l’application de l’authentification biométrique pour accéder à l’application Citrix Workspace

Les administrateurs peuvent désormais appliquer l’authentification biométrique d’un appareil pour accéder à l’application Citrix Workspace pour leurs utilisateurs. Grâce à cette fonctionnalité, lorsque vous ouvrez l’application Citrix Workspace après l’avoir supprimée ou que vous la mettez au premier plan après l’avoir réduite, une invite de vérification par Face ID ou Touch ID apparaît pour déverrouiller et vous connecter. Si l’appareil ne prend pas en charge l’authentification biométrique, la méthode d’authentification par mot de passe ou code secret est utilisée pour accéder à l’application. Si le code secret n’est pas activé sur l’appareil, le compte est déconnecté, ce qui oblige l’utilisateur à se reconnecter pour accéder à l’application Citrix Workspace.

Les administrateurs peuvent configurer cette fonctionnalité à l’aide de la solution Unified Endpoint Management avec les paires clé-valeur suivantes :

- clé: verify_biometric_on_app_foreground_transition

- type de valeur : booléen

-

valeur : true ou false

- Si ce paramètre est défini sur true, l’authentification biométrique est requise pour que les utilisateurs finaux puissent accéder à l’application Citrix Workspace.

- Si ce paramètre est défini sur false, l’authentification biométrique n’est pas appliquée pour accéder à l’application Citrix Workspace. Les utilisateurs ont la possibilité de désactiver l’authentification biométrique.

Prise en charge de l’authentification à l’aide de FIDO2 lors de la connexion à des magasins locaux

À partir de la version 24.7.0, les utilisateurs peuvent s’authentifier dans l’application Citrix Workspace pour iOS à l’aide de l’authentification sans mot de passe basée sur FIDO2 lorsqu’ils se connectent à un magasin local. FIDO2 propose une méthode d’authentification fluide, permettant aux employés de l’entreprise d’accéder à l’application Citrix Workspace pour iOS sans avoir à saisir de nom d’utilisateur ou de mot de passe. Cette fonctionnalité prend en charge à la fois l’itinérance (USB uniquement) et les authentificateurs de plateforme (code PIN, Touch ID et Face ID uniquement).

Vous pouvez configurer cette fonctionnalité à l’aide de Global App Configuration Service et d’Unified Endpoint Management.

Remarque

Cette fonctionnalité est uniquement prise en charge sur le navigateur du système.

Utilisation de Global App Configuration Service

Pour effectuer la configuration à l’aide de Global App Configuration Service, procédez comme suit :

- Connectez-vous à Citrix Cloud avec vos informations d’identification.

- Accédez à Configuration de l’espace de travail > Configuration d’applications.

- Sur la page Configuration d’applications, sélectionnez le magasin, puis touchez Configurer.

- Sur la page URL de Workspace, accédez à Sécurité et authentification > Authentification.

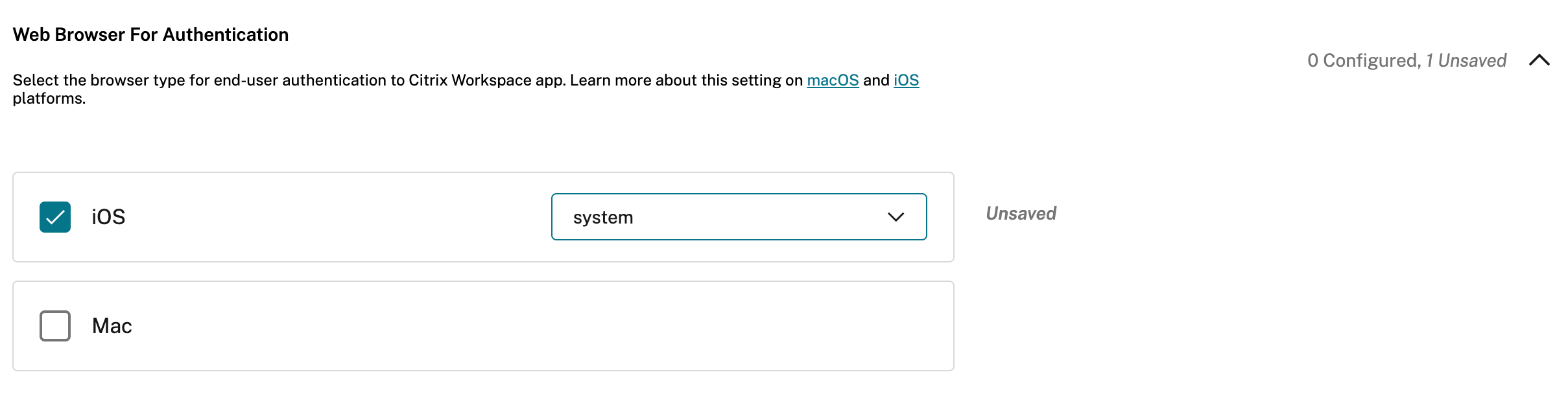

-

Dans Navigateur Web pour l’authentification, sélectionnez iOS, puis système dans le menu déroulant.

- Touchez Publier brouillons pour publier les paramètres du magasin sélectionné.

Pour plus d’informations sur Global App Configuration Service, consultez la section Configurer les paramètres pour les magasins locaux dans la documentation de Global App Configuration Service.

Utilisation des solutions Unified Endpoint Management

Pour effectuer la configuration à l’aide d’Unified Endpoint Management, procédez comme suit :

- Connectez-vous à votre fournisseur de solutions Unified Endpoint Management (UEM).

- Ajoutez l’application Citrix Workspace que vous souhaitez gérer par votre fournisseur UEM. Vous pouvez télécharger l’application en utilisant le portail de votre fournisseur UEM pour permettre la gestion par votre fournisseur UEM. Vous pouvez également créer un lien vers l’application dans l’App Store.

- Créez une stratégie de configuration pour votre application.

- Ajoutez la paire clé/valeur à la liste des propriétés XML et renseignez les valeurs suivantes :

<dict>

<key>category</key>

<string>authentication</string>

<key>userOverride</key>

<false/>

<key>settings</key>

<array>

<dict>

<key>name</key>

<string>settings_auth_web_browser</string>

<key>value</key>

<string>system</string>

</dict>

</array>

</dict>

<!--NeedCopy-->

Pour plus d’informations, consultez Configurer l’application Workspace à l’aide des solutions Unified Endpoint Management.

Authentification du certificat client

Important

- Lorsque StoreFront est utilisé, l’application Citrix Workspace prend en charge :

- Citrix Access Gateway Enterprise Edition version 9.3

- NetScaler Gateway versions 10.x à 11.0

- Citrix Gateway version 11.1 et versions ultérieures > - L’application Citrix Workspace pour iOS prend en charge l’authentification de certificat client. > - Seules les versions 9.x et 10.x d’Access Gateway Enterprise Edition (et versions ultérieures) prennent en charge l’authentification de certificat client. > - Les types d’authentification à double source doivent être CERT et LDAP. > - L’application Citrix Workspace prend également en charge l’authentification de certificat client facultative. > - Seuls les certificats au format P12 sont pris en charge.

Les utilisateurs qui se connectent sur un serveur virtuel Citrix Gateway peuvent également être authentifiés en fonction des attributs du certificat client qui est présenté au serveur virtuel. L’authentification du certificat client peut également être utilisée avec un autre type d’authentification, à savoir LDAP, afin de fournir une authentification double.

Les administrateurs peuvent authentifier les utilisateurs en fonction des attributs de certificat côté client comme suit :

- L’authentification du client est activée sur le serveur virtuel.

- Le serveur virtuel demande un certificat client.

- Vous devez lier un certificat racine au serveur virtuel sur Citrix Gateway.

Lorsque les utilisateurs se connectent au serveur virtuel Citrix Gateway, après l’authentification, ils peuvent extraire le nom d’utilisateur et les informations sur le domaine à partir du champ SubjectAltName:OtherName:MicrosoftUniversalPrincipalName du certificat. Il est au format username@domain.

L’authentification est terminée lorsque l’utilisateur extrait le nom d’utilisateur et le domaine et fournit les informations requises (telles que le mot de passe). Si l’utilisateur ne fournit pas un certificat et des informations d’identification valides, ou si l’extraction du nom d’utilisateur/domaine échoue, l’authentification échoue.

Vous pouvez authentifier les utilisateurs en fonction du certificat client en définissant le type d’authentification par défaut de manière à utiliser le certificat client. Vous pouvez également créer une action de certificat dont la tâche est de définir les opérations à réaliser durant l’authentification basée sur un certificat client SSL.

Pour configurer la batterie XenApp

Créez une batterie XenApp pour appareils mobiles dans la console Citrix Virtual Apps ou la console Interface Web. La console dépend de la version de Citrix Virtual Apps que vous avez installée.

L’application Citrix Workspace utilise une batterie XenApp pour obtenir des informations sur les applications auxquelles un utilisateur est autorisé à accéder. Les mêmes informations sont partagées avec les applications qui s’exécutent sur l’appareil. Cette méthode est similaire à la manière dont vous utilisez l’Interface Web pour les connexions Citrix Virtual Apps SSL traditionnelles pour lesquelles vous pouvez configurer l’instance Citrix Gateway.

Configurez la batterie XenApp pour l’application Citrix Workspace pour appareils mobiles afin de prendre en charge les connexions en provenance de Citrix Gateway comme suit :

- Dans la batterie XenApp, sélectionnez Gérer l’accès client sécurisé > Modifier les paramètres d’accès client sécurisé.

- Dans Méthode d’accès, choisissez Passerelle directe.

- Entrez le nom de domaine complet de l’appliance Citrix Gateway.

- Entrez les informations de Secure Ticket Authority (STA).

Pour configurer l’appliance Citrix Gateway

Pour l’authentification du certificat client, configurez Citrix Gateway avec l’authentification à deux facteurs à l’aide des stratégies d’authentification Cert et LDAP. Pour configurer l’appliance Citrix Gateway :

-

Créez une stratégie de session sur Citrix Gateway pour autoriser les connexions Citrix Virtual Apps entrantes depuis l’application Citrix Workspace. Spécifiez l’emplacement de la batterie XenApp nouvellement créée.

-

Créez une stratégie de session pour identifier que la connexion provient de l’application Citrix Workspace. Lors de la création de la stratégie de session, configurez l’expression suivante et sélectionnez Match All Expressions en tant qu’opérateur de l’expression :

REQ.HTTP.HEADER User-Agent CONTAINS CitrixWorkspace -

Dans la configuration de profil associé pour la stratégie de session, sur l’onglet Security, définissez Default Authorization sur Allow.

Sur l’onglet Published Applications, s’il ne s’agit pas d’un paramètre global (vous avez coché la case Override Global), assurez-vous que le champ ICA Proxy est défini sur la valeur ON.

Dans le champ Address de l’Interface Web, entrez l’URL, y compris le fichier config.xml de la batterie XenApp utilisée par les utilisateurs de l’appareil, par exemple :

- /XenAppServerName/Citrix/PNAgent/config.xml ou

- /XenAppServerName/CustomPath/config.xml.

-

Associez la stratégie de session à un serveur virtuel.

-

Créez des stratégies d’authentification pour Cert et LDAP.

-

Associez les stratégies d’authentification au serveur virtuel.

-

Configurez le serveur virtuel pour demander des certificats clients lors de la négociation TLS. Pour ce faire, accédez à Certificat > ouvrez les paramètres SSL > Authentification du client, puis définissez Certificat client sur Obligatoire.

Important

- Si le certificat de serveur utilisé sur Citrix Gateway fait partie d’une chaîne de certificats, par exemple, s’il s’agit d’un certificat intermédiaire, installez les certificats sur Citrix Gateway. Pour de plus amples informations sur l’installation de certificats, consultez la documentation de Citrix Gateway.

- L’utilisateur doit importer manuellement le certificat si le certificat client est défini sur obligatoire pour que l’authentification puisse être effectuée.

-

Pour configurer l’appareil mobile

Si l’authentification du certificat client est activée sur Citrix Gateway, les utilisateurs sont authentifiés en fonction de certains attributs du certificat client. Après l’authentification, vous pouvez extraire le nom d’utilisateur et le domaine du certificat. Vous pouvez appliquer des stratégies spécifiques à chaque utilisateur.

- À partir de l’application Citrix Workspace, ouvrez Compte, et dans le champ Serveur, entrez le nom de domaine complet de votre serveur Citrix Gateway. For example, GatewayClientCertificateServer.organization.com. L’application Citrix Workspace détecte automatiquement que le certificat client est requis.

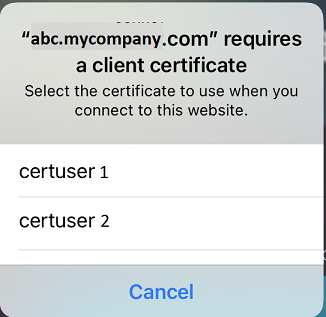

- Deux choix se présentent à l’utilisateur : il peut soit installer un nouveau certificat, soit en sélectionner un dans la liste des certificats déjà installés. Pour l’authentification par certificat client iOS, téléchargez et installez le certificat uniquement à partir de l’application Citrix Workspace.

- Une fois que vous avez sélectionné un certificat valide, les champs de nom d’utilisateur et de domaine de l’écran de connexion sont préremplis à l’aide du nom d’utilisateur du certificat. L’utilisateur peut saisir d’autres informations, y compris le mot de passe.

- Si l’authentification du certificat client est définie sur Facultative, les utilisateurs peuvent ignorer la sélection du certificat en appuyant sur Précédent dans la page des certificats. Dans ce cas, l’application Citrix Workspace établit la connexion et affiche l’écran d’ouverture de session.

- Une fois la connexion initiale effectuée, les utilisateurs peuvent lancer des applications sans avoir à fournir de nouveau le certificat. L’application Citrix Workspace stocke le certificat du compte et l’utilise automatiquement lors des ouvertures de session suivantes.

Possibilité de changer de navigateur Web pour l’authentification

À compter de la version 23.2.0, les administrateurs peuvent changer le navigateur utilisé pour le processus d’authentification du navigateur intégré au navigateur système sur les périphériques iOS et iPad, lorsqu’une stratégie d’authentification avancée est configurée sur le déploiement local de Citrix Gateway et StoreFront.

Configurer une stratégie de réécriture pour le processus d’authentification

Les administrateurs peuvent faire passer le navigateur utilisé pour le processus d’authentification du navigateur intégré au navigateur système. Cela n’est possible que lorsqu’une stratégie d’authentification avancée est configurée sur le déploiement local de Citrix Gateway et StoreFront. Pour configurer une stratégie d’authentification avancée, configurez la stratégie de réécriture NetScaler à l’aide de la ligne de commande NetScaler :

enable ns feature REWRITEadd rewrite action insert_auth_browser_type_hdr_act insert_http_header X-Auth-WebBrowser "\"System\""add rewrite policy insert_auth_browser_type_hdr_pol "HTTP.REQ.URL.EQ(\"/cgi/authenticate\")" insert_auth_browser_type_hdr_actbind vpn vserver <VPN-vserver-Name> -policy insert_auth_browser_type_hdr_pol -priority 10 -gotoPriorityExpression END -type AAA_RESPONSE

Le passage au navigateur du système offre quelques-unes des fonctionnalités supplémentaires suivantes :

- Meilleure expérience grâce à l’authentification basée sur des certificats.

- Possibilité d’utiliser un certificat utilisateur existant depuis le keystore de l’appareil pendant le processus d’authentification.

- Prise en charge d’autres authentificateurs tiers tels que SITHS eID.

Le navigateur intégré est utilisé comme navigateur par défaut pour l’authentification si l’administrateur n’a pas configuré la stratégie de réécriture ci-dessus.

Ce tableau répertorie les navigateurs utilisés pour l’authentification en fonction de la configuration sur NetScaler Gateway et Global App Config Service :

| NetScaler Gateway | Global App Configuration Service | Navigateur utilisé pour l’authentification |

|---|---|---|

| Système | Système | Système |

| Système | Embedded | Système |

| Embedded | Système | Système |

| Embedded | Embedded | Embedded |

| Aucune configuration | Système | Système |

| Aucune configuration | Embedded | Embedded |

Prise en charge de l’authentification basée sur des certificats pour les magasins locaux

Les utilisateurs peuvent désormais gérer l’authentification basée sur les certificats où les certificats sont enregistrés dans le trousseau de l’appareil. Lors de la connexion, l’application Citrix Workspace détecte la liste des certificats sur votre appareil. Vous pouvez alors choisir un certificat pour l’authentification.

Important

Une fois que vous avez choisi le certificat, la sélection est conservée pour le prochain lancement de l’application Citrix Workspace. Pour choisir un autre certificat, vous pouvez réinitialiser Safari dans les paramètres de l’appareil iOS ou réinstaller l’application Citrix Workspace.

Remarque

Cette fonctionnalité prend en charge les déploiements sur site.

Pour configurer :

- Accédez à l’URL de l’API des paramètres de Global App Configuration Store et saisissez l’URL du magasin cloud. Par exemple,

https://discovery.cem.cloud.us/ads/root/url/<hash coded store URL>/product/workspace/os/ios. - Accédez à API Exploration > SettingsController > postDiscoveryApiUsingPOST, puis cliquez sur POST.

- Cliquez sur INVOKE API.

-

Entrez et chargez les détails de la charge utile. Sélectionnez l’une des valeurs suivantes :

- « Embedded » : vous pouvez utiliser WKWebView. Cette option est définie par défaut.

- « system » : vous pouvez utiliser le contrôleur d’affichage Safari.

Par exemple,

"category": "Authentication", "userOverride": false, "settings": [ { "name": "Web Browser to use for Authentication", "value": "*Embedded*/*System*" }, <!--NeedCopy-->Sur les appareils iOS ou iPad, les administrateurs peuvent changer le navigateur utilisé pour le processus d’authentification. Vous pouvez passer du navigateur intégré au navigateur système lorsqu’une stratégie d’authentification avancée est configurée sur le déploiement local de Citrix Gateway et StoreFront. Pour plus d’informations, consultez Configurer une stratégie de réécriture pour le processus d’authentification.

- Cliquez sur EXECUTE pour envoyer le service.

Cartes à puce

L’application Citrix Workspace prend en charge les cartes à puce SITHS pour les connexions dans les sessions uniquement.

Si vous utilisez des périphériques Citrix Gateway certifiés FIPS, configurez vos systèmes afin de refuser les renégociations SSL. Pour de plus amples informations, consultez l’article CTX123680 du centre de connaissances.

Les configurations et produits suivants sont pris en charge :

- Lecteurs pris en charge :

- Precise Biometrics Tactivo pour iPad Mini Firmware version 3.8.0

- Precise Biometrics Tactivo pour iPad (4ème génération) et Tactivo pour iPad (3ème génération) et iPad 2 Firmware version 3.8.0

- Lecteurs de carte à puce BaiMobile® 301MP et 301MP-L

- Lecteur USB Thursby PKard

- Lecteur USB Feitian iR301

- Lecteurs compatibles CCID de type C

- Lecteur utilitaire de carte à puce Twocanoes

- Middleware de carte à puce VDA pris en charge

- ActiveIdentity

- Cartes à puce prises en charge :

- Cartes PIV

- Cartes CAC

- Configurations prises en charge :

- Authentification par carte à puce à Citrix Gateway avec StoreFront 2.x et XenDesktop 7.x ou versions supérieures ou XenApp 6.5 ou versions supérieures.

Pour configurer l’application Citrix Workspace pour accéder aux applications

-

Si vous souhaitez configurer l’application Citrix Workspace automatiquement pour accéder aux applications lors de la création d’un compte, dans le champ Adresse, entrez l’URL correspondante de votre magasin. Par exemple :

- StoreFront.organization.com

- netscalervserver.organization.com

-

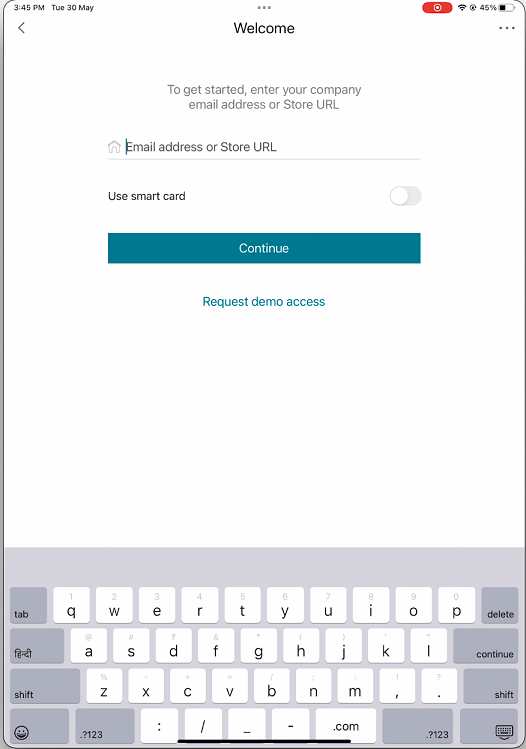

Sélectionnez l’option Utiliser carte à puce si vous utilisez une carte à puce pour l’authentification.

Remarque

Les ouvertures de session sur le magasin sont valides pour environ une heure. Une fois cette période écoulée, les utilisateurs doivent de nouveau ouvrir une session pour actualiser ou lancer d’autres applications.

Prise en charge des lecteurs génériques de type C

À compter de la version 23.12.0, l’application Citrix Workspace pour iOS prend en charge les lecteurs conformes au CCID de type C pour l’authentification par carte à puce. Auparavant, seuls les lecteurs basés sur des ports Lightning étaient pris en charge. L’inclusion de lecteurs de cartes à puce de type C dans l’application Citrix Workspace présente un double avantage : les utilisateurs peuvent s’authentifier via l’application Citrix Workspace et utiliser facilement la carte à puce lors de leurs sessions de bureau virtuel.

Prise en charge du lecteur utilitaire de carte à puce Twocanoes

À partir de la version 24.3.5, l’application Citrix Workspace pour iOS prend en charge les lecteurs utilitaires de cartes à puce Twocanoes. Pour plus d’informations sur les lecteurs de cartes à puce pris en charge, consultez la section Cartes à puce.

Remarque

Le lecteur USB-C de l’utilitaire de carte à puce Twocanoes est pris en charge à la fois pour la connexion à l’application Citrix Workspace et pour la connexion à une session virtuelle. Cependant, le lecteur Bluetooth de l’utilitaire de cartes à puce Twocanoes n’est pris en charge que pour la connexion à l’application Citrix Workspace et non pour la connexion à une session virtuelle.

Pour configurer le lecteur Bluetooth de l’utilitaire de cartes à puce Twocanoes, procédez comme suit :

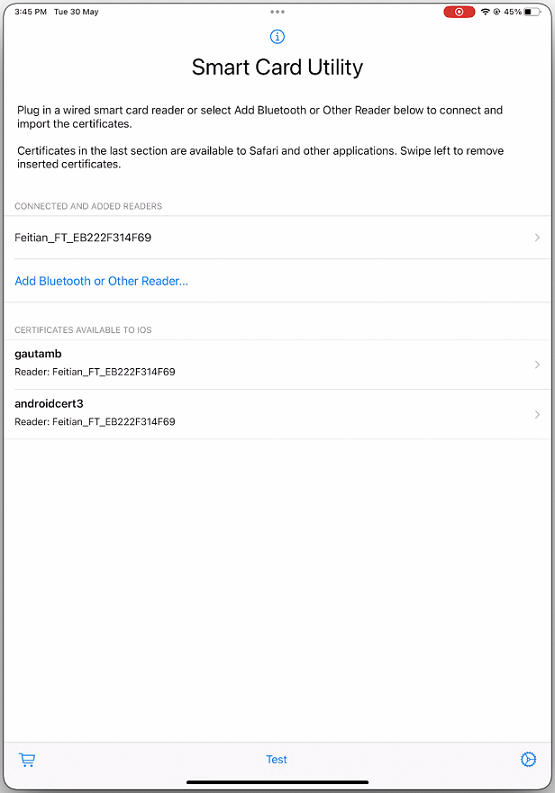

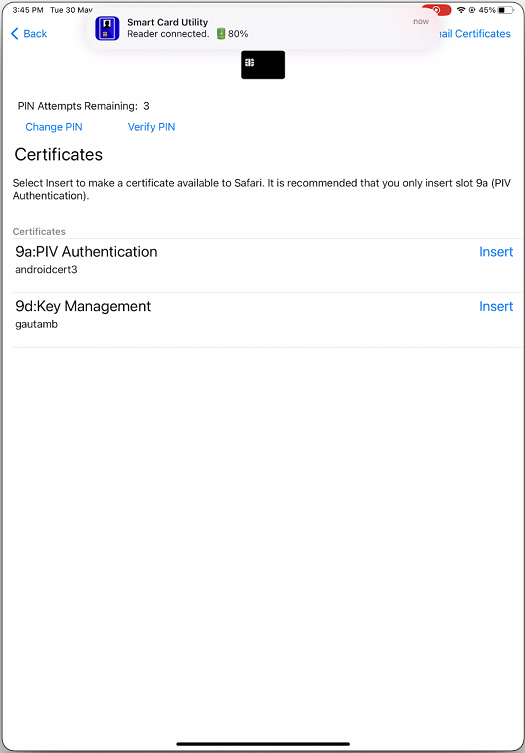

- Téléchargez et installez l’application Smart Card Utility depuis l’App Store. Pour plus d’informations, consultez Smart Card Utility Bluetooth Reader Quick Start dans la base de connaissances Twocanoes.

- Assurez-vous que le Bluetooth de votre appareil est activé et que la carte à puce est insérée dans le lecteur.

-

Ouvrez l’application Smart Card Utility.

- Si vous utilisez le lecteur Bluetooth, touchez Add Bluetooth or Other Reader… et sélectionnez le lecteur à connecter.

Remarque

Si le lecteur est activé avec l’appairage par code PIN, vous devez saisir le code PIN lorsque vous y êtes invité. Le code PIN est disponible à l’arrière du lecteur.

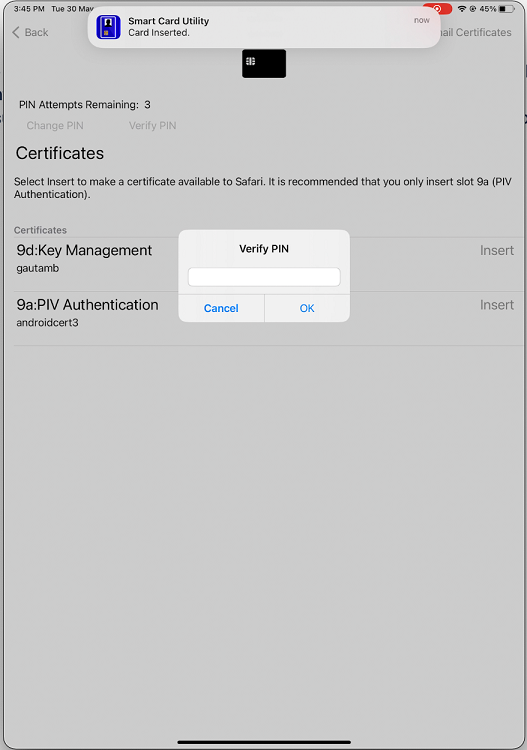

- Touchez Insérer sur le certificat requis pour le copier dans l’interface du trousseau.

Remarque

L’application Smart Card Utility a implémenté une extension cryptokit fournie par Apple pour écrire des certificats sur l’interface du trousseau sous forme de jetons. Pour plus d’informations, consultez la page Configure Smart Card Authentication dans la documentation Apple destinée aux développeurs.

- Assurez-vous que le lecteur reste connecté à l’appareil.

-

Ouvrez l’application Citrix Workspace et entrez l’URL du magasin configurée avec l’authentification par carte à puce.

-

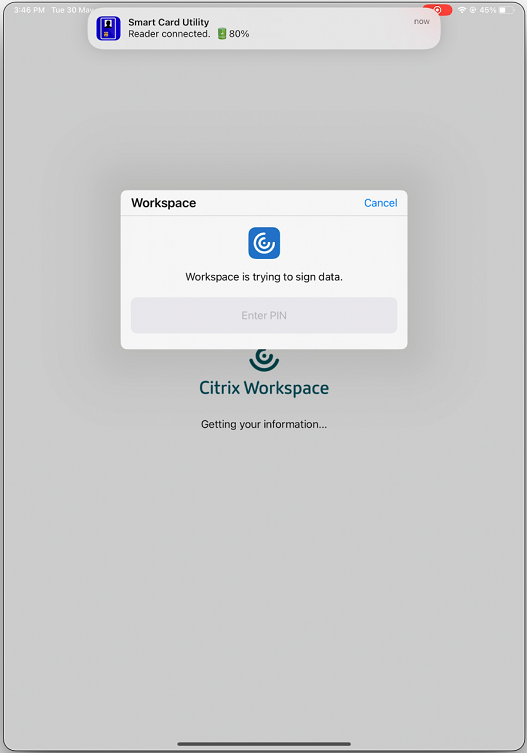

Sur l’écran Certificats, sélectionnez le certificat requis et saisissez le code PIN de la carte à puce fourni par votre administrateur informatique pour vous connecter.

-

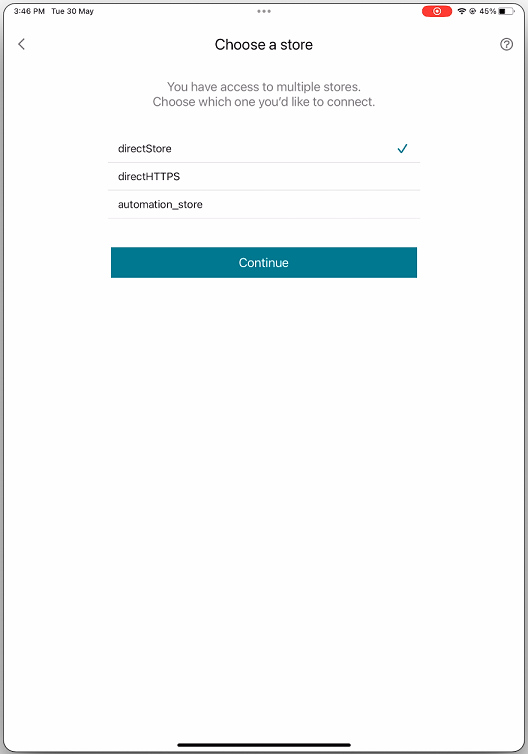

Si vous avez accès à plusieurs magasins, sélectionnez le magasin requis, puis touchez Continuer.

- Une fois l’authentification réussie, vous êtes connecté à l’application Citrix Workspace.

Prise en charge de la clé YubiKey pour l’authentification par carte à puce

À compter de la version 23.12.0, vous pouvez effectuer une authentification par carte à puce à l’aide de YubiKey. Cette fonctionnalité fournit une expérience d’authentification sur un seul appareil pour l’application Citrix Workspace, ainsi que pour les sessions virtuelles et les applications publiées dans la session VDA. Il n’est plus nécessaire de connecter des lecteurs de carte à puce ou d’autres authentificateurs externes. Cela simplifie l’expérience utilisateur, car la clé YubiKey prend en charge une grande variété de protocoles, tels que OTP, FIDO et bien d’autres encore.

Pour se connecter à l’application Citrix Workspace, les utilisateurs insèrent la clé YubiKey dans leur iPhone ou iPad, activent le bouton de la carte à puce et indiquent l’URL de leur magasin.

Remarque

Cette fonctionnalité prend uniquement en charge la connexion directe à l’application Citrix Workspace sur les déploiements StoreFront et non via Citrix Gateway. La prise en charge de YubiKey pour l’authentification par carte à puce via Citrix Gateway sera disponible dans la prochaine version. L’application Citrix Workspace pour iOS ne prend en charge que la série YubiKey 5. Pour plus d’informations sur les clés YubiKey, consultez la page série YubiKey 5.

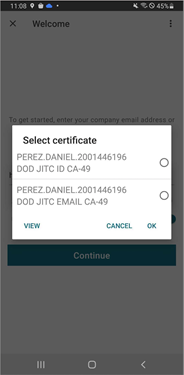

Prise en charge de plusieurs certificats dans l’authentification par carte à puce

Auparavant, l’application Citrix Workspace pour iOS affichait le certificat disponible sur le premier emplacement de la carte à puce connectée.

À partir de la version 24.1.0, l’application Citrix Workspace pour iOS affiche tous les certificats disponibles sur la carte à puce. Cette fonctionnalité vous permet de sélectionner le certificat requis lors de l’authentification par carte à puce.

Affichage de tous les certificats disponibles sur la carte à puce

À compter de la version 23.7.5, l’application Citrix Workspace pour iOS affiche plusieurs certificats disponibles sur la carte à puce et vous permet de sélectionner le certificat à utiliser pour l’authentification par carte à puce. Le certificat requis peut être sélectionné sur la page Sélectionner un certificat une fois que le bouton de la carte à puce a été activé.

Authentification RSA SecurID

L’application Citrix Workspace prend en charge l’authentification RSA SecurID pour les configurations de Secure Web Gateway. Les configurations sont effectuées via l’Interface Web et sont appliquées à toutes les configurations Citrix Gateway.

Schéma d’URL requis pour le jeton logiciel sur l’application Citrix Workspace pour iOS : le jeton logiciel RSA SecurID utilisé par l’application Citrix Workspace enregistre uniquement le schéma d’URL com.citrix.securid.

Si les utilisateurs ont installé l’application Citrix Workspace et RSA SecurID sur leur appareil iOS, ils doivent sélectionner le schéma d’URL com.citrix.securid pour importer RSA SecurID Software Authenticator (jeton logiciel) sur l’application Citrix Workspace de leur appareil.

Pour importer un jeton logiciel RSA SecurID

Pour utiliser un jeton logiciel RSA avec l’application Citrix Workspace, en tant qu’administrateur, assurez-vous que les utilisateurs suivent :

- la stratégie concernant la longueur du code PIN ;

- le type de code PIN (numérique uniquement et alphanumérique) ;

- les limites liées à la réutilisation du code PIN.

Une fois que l’utilisateur s’est authentifié auprès du serveur RSA, il ne doit configurer le code PIN qu’une seule fois. Après la vérification du code PIN, il est également authentifié auprès du serveur StoreFront. Après toutes les vérifications, l’application Workspace affiche les applications et bureaux disponibles et publiés.

Pour utiliser un jeton logiciel RSA

-

Importez le jeton logiciel RSA qui vous a été fourni par votre organisation.

-

À partir de l’e-mail contenant votre fichier SecurID, sélectionnez Ouvrir dans Workspace en tant que destination d’importation. Une fois le jeton logiciel importé, l’application Citrix Workspace s’ouvre automatiquement.

-

Si votre organisation vous a fourni un mot de passe pour l’importation, entrez-le et cliquez sur OK. Après avoir cliqué sur OK, un message vous indiquera que le jeton a été importé avec succès.

-

Fermez le message d’importation et cliquez sur Ajouter un compte dans l’application Citrix Workspace.

-

Entrez l’adresse URL du magasin fournie par votre organisation et cliquez sur Suivant.

-

Sur l’écran Ouvrir session, entrez vos informations d’identification : nom d’utilisateur, mot de passe et domaine. Pour le champ de code PIN, entrez 0000, sauf si votre organisation vous a fourni un code PIN par défaut différent. Le code PIN 0000 est le code RSA par défaut, mais il est possible que votre organisation l’ait modifié pour se conformer à ses stratégies de sécurité.

-

Dans le coin supérieur gauche, cliquez sur Ouvrir session. Un message apparaît pour créer un code PIN.

- Entrez un code PIN composé de 4 à 8 chiffres et cliquez sur OK. Un message apparaît pour vérifier votre nouveau code PIN.

- Entrez à nouveau votre code PIN et cliquez sur OK. Vous pouvez désormais accéder à vos applications et bureaux.

Code de jeton suivant

L’application Citrix Workspace prend en charge la fonctionnalité de code de jeton suivant lorsque vous configurez Citrix Gateway avec l’authentification RSA SecurID. Si vous entrez trois mots de passe incorrects, un message d’erreur s’affiche sur le plug-in Citrix Gateway. Pour vous connecter, attendez le jeton suivant. Le serveur RSA peut être configuré pour désactiver un compte utilisateur si un utilisateur se connecte un certain nombre de fois à l’aide d’un mot de passe incorrect.

Informations d’identification dérivées

La prise en charge des informations d’identification dérivées Purebred est disponible dans l’application Citrix Workspace. Lorsqu’ils se connectent à un magasin qui autorise les informations d’identification dérivées, les utilisateurs peuvent se connecter à l’application Citrix Workspace à l’aide d’une carte à puce virtuelle. Cette fonctionnalité est prise en charge uniquement sur les déploiements sur site.

Remarque

Citrix Virtual Apps and Desktops 7 1808 ou version ultérieure est nécessaire pour utiliser cette fonctionnalité.

Pour activer les informations d’identification dérivées dans l’application Citrix Workspace :

- Accédez à Paramètres > Avancé > Informations d’identification dérivées.

- Appuyez sur Utiliser informations d’identification dérivées.

Pour créer une carte à puce virtuelle à utiliser avec les informations d’identification dérivées :

- Dans Paramètres > Avancé > Informations d’identification dérivées, touchez Ajouter une nouvelle carte à puce virtuelle.

- Modifiez le nom de la carte à puce virtuelle.

- Entrez un code PIN à 8 chiffres uniquement et confirmez.

- Appuyez sur Suivant.

- Sous Certificat d’authentification, appuyez sur Importer le certificat…

- Le sélecteur de documents s’affiche. Appuyez sur Parcourir.

- Sous Emplacements, sélectionnez Chaîne de clé Purebred.

- Sélectionnez le certificat d’authentification approprié dans la liste.

- Appuyez sur Importer la clé.

- Répétez les étapes 5 à 9 pour le certificat de signature numérique et le certificat de chiffrement, si vous le souhaitez.

- Touchez Enregistrer.

Vous pouvez importer jusqu’à trois certificats pour votre carte à puce virtuelle. Le certificat d’authentification est requis pour que la carte à puce virtuelle fonctionne correctement. Le certificat de chiffrement et le certificat de signature numérique peuvent être ajoutés pour une utilisation dans une session VDA.

Remarque

Lors de la connexion à une session HDX, la carte à puce virtuelle créée est redirigée vers la session.

Limitations connues

- Les utilisateurs ne peuvent avoir qu’une seule carte active à la fois.

- Une fois qu’une carte à puce virtuelle est créée, elle ne peut pas être modifiée. Supprimez et créez une carte.

- Un code PIN peut être saisi incorrectement dix fois. S’il n’est pas valide après dix essais, la carte à puce virtuelle est supprimée.

- Lorsque vous sélectionnez des informations d’identification dérivées, la carte à puce virtuelle remplace une carte à puce physique.

User-Agent

L’application Citrix Workspace envoie une chaîne User-Agent sous forme de requêtes réseau qui peuvent être utilisées pour configurer des stratégies d’authentification, y compris la redirection de l’authentification vers d’autres fournisseurs d’identité.

Remarque

Les numéros de version mentionnés dans le cadre des éléments User-Agent dans le tableau suivant sont des exemples et sont automatiquement mis à jour en fonction des versions que vous utilisez.

| Scénario | iOS (WkWebView) | iOS (Safari View Controller) | iPadOS (WkWebView) | iPadOS (Safari View Controller) |

|---|---|---|---|---|

| Magasins cloud | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | Chaîne d’agent utilisateur Safari par défaut. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1. | Chaîne d’agent utilisateur Safari par défaut. |

| Magasin cloud - SaaS et application Web

|

Chaîne d’agent utilisateur WKWebview par défaut.

|

Chaîne d’agent utilisateur Safari par défaut.

|

Si isFeatureUseSafariUserAgentForSaasWebviewEnabled est activé, l’agent utilisateur suivant est envoyé

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15) AppleWebKit/605.1.15 (KHTML, like Gecko) / Version/13.4 Si Safari/605.1.15 shouldTunnelWebViewTraffic est défini sur True, l’agent utilisateur suivant est envoyé Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15) AppleWebKit/605.1.15 (KHTML, like Gecko) / Version/13.4 Safari/605.1.15/CitrixReceiver/24.5.0/ X1Class CWACapable |

Chaîne d’agent utilisateur Safari par défaut.

|

| Magasin local | Chaîne d’agent utilisateur WKWebview par défaut. | Chaîne d’agent utilisateur Safari par défaut. | — | Chaîne d’agent utilisateur Safari par défaut. |

| Magasin local avec NetScaler Gateway | Chaîne d’agent utilisateur WKWebview par défaut. | Chaîne d’agent utilisateur Safari par défaut. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | Chaîne d’agent utilisateur Safari par défaut. |

| Magasin local avec NetScaler Gateway et authentification nFactor | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | Chaîne d’agent utilisateur Safari par défaut. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | Chaîne d’agent utilisateur Safari par défaut. |

Chaîne agent-utilisateur pour WKWebView

À compter de la version 23.3.5, la chaîne agent-utilisateur utilisée lors de certaines requêtes réseau initiées via WKWebView inclut l’identifiant de l’application Citrix Workspace par défaut.

Par conséquent, elle est passée de : Mozilla/5.0 (iPhone; CPU iPhone OS 15_2 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 AuthManager/3.2.4.0

À :

Mozilla/5.0 (iPhone; CPU iPhone OS 15_0 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone (exemple pour iPhone)

Ou

Mozilla/5.0 (iPhone; CPU iPhone OS 15_0 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad (exemple pour iPad)

Authentification nFactor

Prise en charge de l’authentification multifacteur (nFactor)

L’authentification multifacteur améliore la sécurité d’une application en exigeant des utilisateurs qu’ils fournissent plusieurs preuves d’identification pour y accéder. L’authentification multifacteur rend les étapes d’authentification et les formulaires de collecte d’informations d’identification associés configurables par l’administrateur.

L’application Citrix Workspace native peut prendre en charge ce protocole en s’appuyant sur le support de formulaires de connexion déjà mis en œuvre pour StoreFront. La page de connexion Web pour les serveurs virtuels Citrix Gateway et Traffic Manager utilise également ce protocole.

Pour plus d’informations, consultez Authentification SAMLet Authentification multifacteur (nFactor).

Limitations :

- Lorsque nFactor est activé, vous ne pouvez pas utiliser d’authentification biométrique telle que Touch ID et Face ID.

Prise en charge de la stratégie d’authentification nFactor Advanced

Nous prenons désormais en charge l’authentification basée sur les certificats sur l’application Citrix Workspace lorsqu’elle est configurée via les stratégies d’authentification avancées de nFactor sur Citrix Gateway. L’authentification nFactor permet de configurer des schémas multifacteurs flexibles et agiles.

Chaîne agent-utilisateur :

Lors de l’authentification avancée (nFactor) pour l’application Citrix Workspace sur iPhone ou iPad, le processus d’authentification est redirigé vers un affichage Web intégré. La chaîne d’agent utilisateur qui en résulte peut varier légèrement en fonction de la version du système d’exploitation, de la version de compilation de CWA, du modèle d’appareil et de la version d’AuthManager. Par exemple, considérez les chaînes d’agent utilisateur suivantes pour iPhone et iPad.

Pour iPhone :

Mozilla/5.0 (iPhone; CPU iPhone OS 16_2 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/16.2 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/3.3.0.0

Pour iPad :

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/3.3.0.0

Remarque

- Les informations relatives à la version ou au modèle de l’appareil peuvent varier en fonction de l’environnement.

- Pour appliquer les stratégies basées sur les agents utilisateur spécifiques à l’application Citrix Workspace pour iOS lors de l’authentification, utilisez les mots clés suivants :

- iOS

- CWA

- CWACapable

Prise en charge de l’authentification basée sur FIDO2 lors de la connexion à une session HDX

À compter de la version 23.9.0, l’application Citrix Workspace pour iOS prend en charge l’authentification sans mot de passe au sein d’une session Citrix Virtual Apps and Desktops à l’aide de méthodes d’authentification basées sur FIDO2. Cette fonctionnalité permet aux utilisateurs de se connecter à un site Web compatible avec WebAuthn avec des navigateurs tels que Google Chrome ou Microsoft Edge à l’aide de clés de sécurité Yubico compatibles avec FIDO2. Le simple fait d’ouvrir un site Web compatible avec WebAuthn déclenche une authentification sans mot de passe. Seuls les appareils dotés de ports Lightning sont pris en charge (les appareils dotés de ports USB-C ou USB 4 ne sont pas pris en charge). La connexion à l’application Citrix Workspace ou à une session de bureau à l’aide d’une authentification sans mot de passe n’est pas prise en charge.

Pour plus d’informations sur les conditions requises, consultez la section Autorisation locale et authentification virtuelle à l’aide de FIDO2 dans la documentation de Citrix Virtual Apps and Desktops.

Prise en charge de l’authentification à l’aide de FIDO2 lors de la connexion à un magasin cloud

À partir de la version 24.5.0, les utilisateurs peuvent s’authentifier auprès de l’application Citrix Workspace à l’aide de l’authentification sans mot de passe basée sur FIDO2 lors de la connexion à un magasin cloud. Le protocole FIDO2 offre une méthode d’authentification transparente, permettant aux employés de l’entreprise d’accéder aux applications et bureaux pendant les sessions virtuelles sans avoir à saisir de nom d’utilisateur ni de mot de passe. Cette fonctionnalité prend en charge à la fois l’itinérance (USB uniquement) et les authentificateurs de plateforme (code PIN, Touch ID et Face ID uniquement). Cette fonctionnalité est activée par défaut.

Remarque

L’authentification FIDO2 est prise en charge par défaut avec les onglets personnalisés de Chrome. Si vous souhaitez utiliser l’authentification FIDO2 avec WebView, signalez-le à l’aide du formulaire Podio.

Prise en charge de la configuration du stockage des jetons d’authentification lors du déploiement local

L’application Citrix Workspace pour iOS propose désormais une option permettant de configurer le stockage des jetons d’authentification sur le disque local, pour les magasins locaux. Grâce à cette fonctionnalité, vous pouvez désactiver le stockage du jeton d’authentification pour renforcer la sécurité. Après la désactivation, lorsque le système ou la session redémarre, vous devez vous authentifier à nouveau pour accéder à la session.

Pour désactiver le stockage des jetons d’authentification sur le déploiement local à l’aide du fichier de configuration d’administration, procédez comme suit :

- Utilisez un éditeur de texte pour ouvrir le fichier web.config, qui se trouve généralement dans

C:\inetpub\wwwroot\Citrix\Roaming directory. - Recherchez l’élément de compte d’utilisateur dans le fichier (Store est le nom de compte de votre déploiement). Par exemple :

<account id=... name="Store"> - Avant la balise

</account>, accédez aux propriétés de ce compte utilisateur et ajoutez ce qui suit :

<properties>

<property name="TokenPersistence" value="false" />

</properties>

<!--NeedCopy-->

Voici un exemple du fichier web.config :

<account id="#########################################" name="Store Service"

description="" published="true" updaterType="None" remoteAccessType="StoresOnly">

<annotatedServices>

<clear />

<annotatedServiceRecord serviceRef="1__Citrix_Store">

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

<clear />

<property name="TokenPersistence" value="false" />

</properties>

</metadata>

</annotatedServiceRecord>

</annotatedServices>

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

</properties>

</metadata>

</account>

<!--NeedCopy-->

Réauthentification après expiration de la session

À compter de la version 23.3.0, vous êtes invité à vous réauthentifier auprès de l’application Citrix Workspace si votre session a expiré depuis votre dernière connexion. Vous êtes invité à utiliser une authentification à deux facteurs ou un nom d’utilisateur et un mot de passe lorsque vous vous connectez à l’application Citrix Workspace à partir du Web ou d’un client natif.

Dans cet article

- Amélioration de la sécurité de Citrix avec un nom d’utilisateur prérempli

- Carte à puce rapide

- Contrainte d’accès Citrix via l’application Citrix Workspace

- Ignorer l’invite d’activation de la biométrie

- Prise en charge de l’authentification à l’aide de FIDO2 lors de la connexion à des magasins locaux

- Authentification du certificat client

- Cartes à puce

- Prise en charge de la clé YubiKey pour l’authentification par carte à puce

- Prise en charge de plusieurs certificats dans l’authentification par carte à puce

- Affichage de tous les certificats disponibles sur la carte à puce

- Authentification RSA SecurID

- Informations d’identification dérivées

- User-Agent

- Chaîne agent-utilisateur pour WKWebView

- Authentification nFactor

- Prise en charge de l’authentification basée sur FIDO2 lors de la connexion à une session HDX

- Prise en charge de l’authentification à l’aide de FIDO2 lors de la connexion à un magasin cloud

- Prise en charge de la configuration du stockage des jetons d’authentification lors du déploiement local

- Réauthentification après expiration de la session