Dépannage

Comment vérifier la version de l’application

Pour vérifier la version de votre application Citrix Workspace, ouvrez-la. Touchez Paramètres > À propos de. Les informations de version s’affichent sur votre écran.

Comment mettre à niveau l’application Citrix Workspace vers la dernière version

Vous pouvez mettre à niveau l’application Citrix Workspace vers la dernière version depuis l’App Store. Recherchez l’application Citrix Workspace et appuyez sur le bouton Mettre à niveau.

Comment réinitialiser l’application Citrix Workspace

Vous pouvez réinitialiser votre application Citrix Workspace à l’aide de l’une des méthodes suivantes :

- Supprimer tous les comptes existants de l’application Citrix Workspace

- Effacer les données de stockage de l’application Citrix Workspace

- Désinstaller l’application Citrix Workspace actuelle et installer la dernière version de l’application Citrix Workspace pour iOS qui contient le dernier correctif.

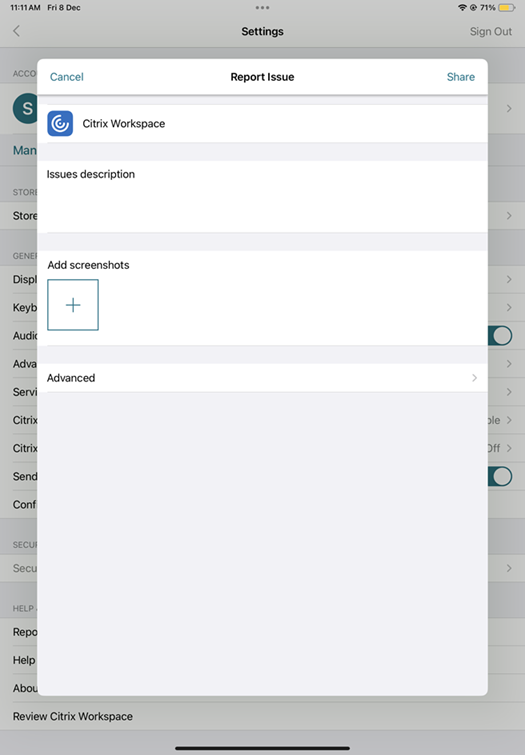

Comment collecter des journaux

- Ouvrez l’application Citrix Workspace et accédez à Paramètres.

-

Sous Aide et support, sélectionnez Signaler un problème.

- Reproduisez le problème.

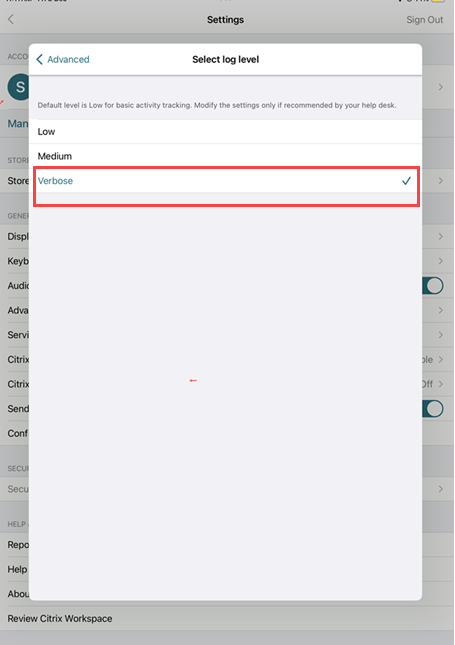

-

Sur la page Sélectionnez le niveau de journalisation, sélectionnez Détaillé.

- Sur la page Sélectionner l’emplacement des journaux, sélectionnez Console et fichier.

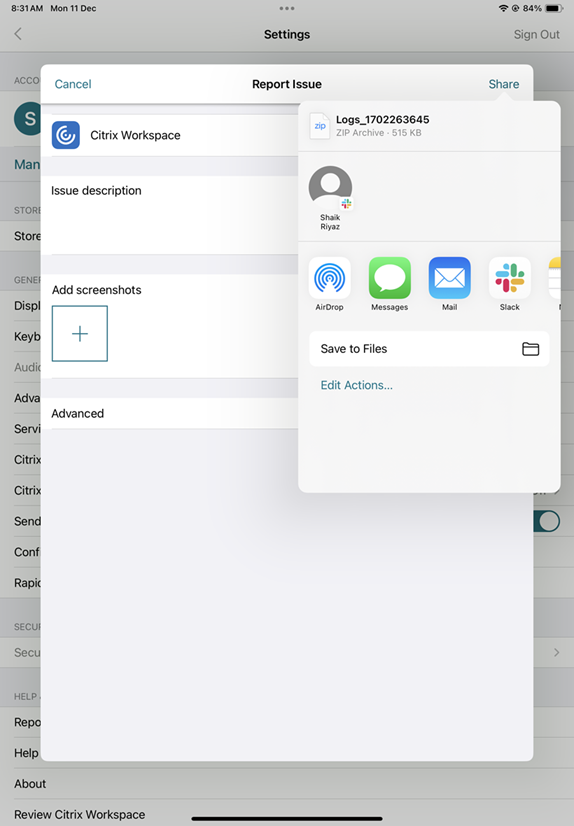

-

Partagez le fichier ZIP avec Citrix.

Comment demander des améliorations

Vous pouvez envoyer vos demandes d’optimisations par e-mail à l’adresse ios_ear_support@cloud.com.

Comment accéder aux fonctionnalités de version Technical Preview

Vous pouvez demander des fonctionnalités Technical Preview par e-mail à l’adresse unique ios_ear_support@cloud.com quelle que soit la fonctionnalité. Vous trouverez ce formulaire joint à l’annonce de version Technical Preview dans la documentation du produit.

Comment fournir des commentaires sur la version EAR

Vous pouvez faire part de vos commentaires sur l’EAR par e-mail à l’adresse ios_ear_support@cloud.com.

Problèmes courants et conseils de dépannage

Sessions déconnectées

Les utilisateurs peuvent se déconnecter (mais pas fermer de session) d’une session d’application Citrix Workspace pour iOS des manières suivantes :

- Lors de l’affichage d’une application ou d’un bureau publié dans une session :

- appuyez sur la flèche en haut de l’écran pour afficher le menu déroulant de la session.

- appuyez sur le bouton Accueil pour revenir à votre point de départ.

- remarquez l’ombre blanche sous l’icône de l’une des applications publiées toujours dans une session active ; appuyez sur l’icône.

- appuyez sur Déconnecter.

- Fermer l’application Citrix Workspace pour iOS :

- appuyez deux fois sur le bouton Accueil de l’appareil.

- Localisez l’application Citrix Workspace pour iOS dans la vue du sélecteur d’application iOS.

- appuyez sur Déconnecter dans la boîte de dialogue qui s’affiche.

- En appuyant sur le bouton d’accueil sur leur appareil mobile.

- En tapant sur Accueil ou Basculer dans le menu déroulant de l’application.

La session affiche un état déconnecté. Bien que l’utilisateur puisse se reconnecter ultérieurement, vous pouvez vérifier que les sessions déconnectées s’affichent comme inactives après un certain laps de temps.

Pour afficher l’application en mode inactif, configurez un délai d’expiration de session pour la connexion ICA-TCP dans la configuration d’hôte de session Bureau à distance (anciennement appelée « Configuration des services Terminal Server »).

Pour de plus amples informations sur la configuration de Services Bureau à distance (anciennement appelée « Services Terminal Server »), reportez-vous à la documentation produit Microsoft Windows Server.

Mots de passe expirés

L’application Citrix Workspace pour iOS permet aux utilisateurs de modifier leurs mots de passe quand ils ont expiré. Ils sont invités à entrer les informations requises.

Appareils jailbreakés

Vos utilisateurs peuvent compromettre la sécurité de votre déploiement en se connectant à l’aide d’appareils iOS jailbreakés. Les appareils jailbreakés sont des appareils qui ont été modifiés par leurs propriétaires, généralement dans le but de contourner certaines mesures de sécurité.

Lorsque l’application Citrix Workspace pour iOS détecte un appareil iOS jailbreaké, elle affiche une alerte.

Pour sécuriser davantage votre environnement, vous pouvez configurer StoreFront ou l’Interface Web de manière à empêcher les appareils jailbreakés d’exécuter des applications.

Exigences

- Citrix Receiver pour iOS 6.1 ou version ultérieure

- StoreFront 3.0 ou Interface Web 5.4 ou version ultérieure

- Accès à StoreFront ou l’Interface Web via un compte d’administrateur

Remarque

L’application Citrix Workspace se désactive si elle détecte un appareil débloqué pour protéger les données et maintenir la sécurité. Cela garantit que l’application ne peut pas être utilisée sur des appareils avec des modifications non autorisées.

Perte de qualité audio HDX

Depuis Citrix Virtual Apps and Desktops et Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service), il se peut que la qualité de l’audio HDX vers l’application Citrix Workspace pour iOS se détériore. Le problème se produit lorsque vous utilisez simultanément l’audio et la vidéo.

Le problème se produit lorsque les stratégies HDX Citrix Virtual Apps and Desktops et Citrix DaaS ne peuvent pas gérer la quantité de données audio avec les données vidéo.

Pour des suggestions sur la création de stratégies destinées à améliorer la qualité audio, consultez l’article CTX123543 du centre de connaissances.

Impossible de lancer les sessions de bureau et d’application pour une expérience de magasin personnalisée

Il se peut que vous ne parveniez pas à lancer des sessions de bureau et d’application à partir de l’application Citrix Workspace si vous disposez d’une expérience de magasin personnalisée. La découverte automatique du type de magasin est prise en charge uniquement pour les adresses e-mail et non pour les URL des magasins. Il est recommandé d’utiliser l’adresse e-mail ou le mode de connexion par l’interface Web si vous avez une magasin personnalisé. Pour plus d’informations, consultez Configuration manuelle et Configuration de la découverte de compte basée sur une adresse e-mail.

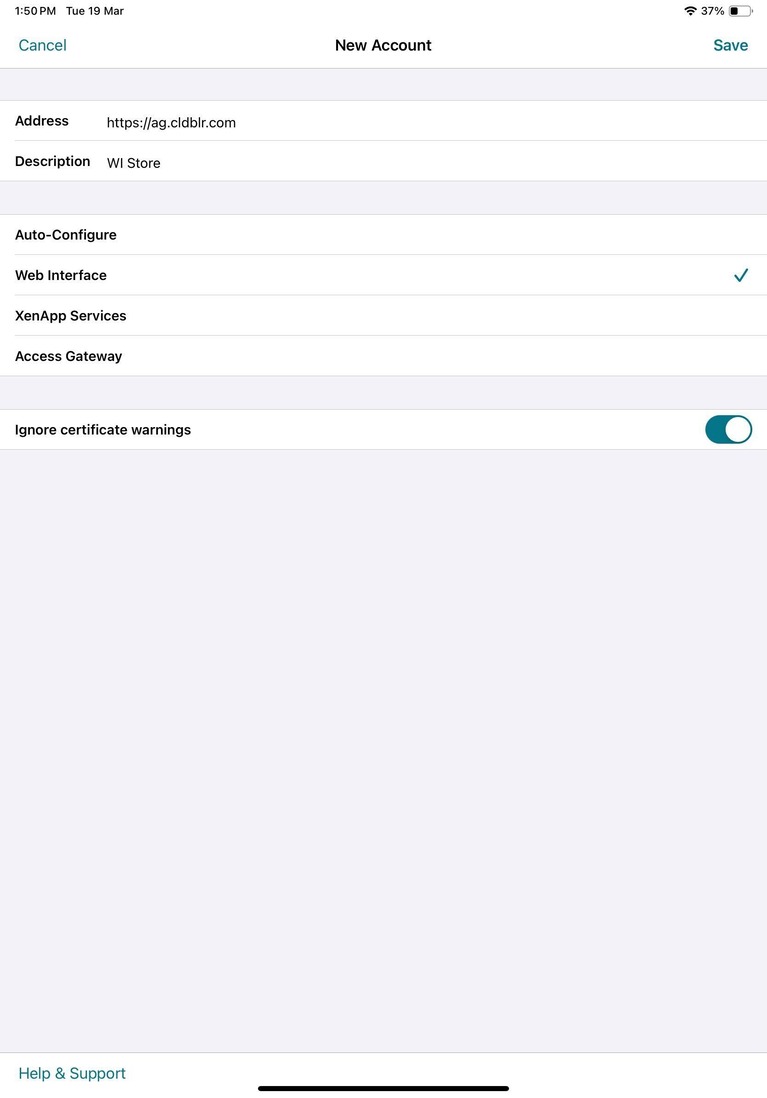

Pour configurer un compte manuellement via le mode de connexion par l’interface Web, procédez comme suit :

- Touchez l’icône Comptes > écran Comptes > signe plus (+). La fenêtre Nouveau compte s’affiche.

- Dans le coin inférieur gauche, touchez l’icône à gauche de Options et touchez Installation manuelle. Des champs supplémentaires s’affichent sur l’écran.

- Dans le champ Adresse, entrez l’adresse URL sécurisée du site ou de Citrix Gateway (par exemple, agee.mycompany.com).

-

Sélectionnez la connexion par l’interface Web. Ce mode de connexion affiche un site Web Citrix Virtual Apps semblable à un navigateur Web. Également appelé Affichage Web.

- Pour le certificat de sécurité, utilisez le paramètre dans le champ Ignorer les avertissements de certificat pour spécifier si vous voulez vous connecter au serveur même s’il dispose d’un certificat non valide, auto-signé ou expiré. Le paramètre par défaut est Désactivé. >Important : > >Si vous activez cette option, assurez-vous de vous connecter au serveur approprié. Citrix recommande fortement que tous les serveurs possèdent un certificat valide afin de protéger les machines utilisateur des attaques de sécurité en ligne. Un serveur sécurisé utilise un certificat SSL émis par une autorité de certification. Citrix ne prend pas en charge les certificats auto-signés et ne recommande pas d’ignorer le certificat de sécurité.

- Touchez Enregistrer.

- Entrez votre nom d’utilisateur et mot de passe (ou jeton, si vous avez sélectionné l’authentification à deux facteurs) et touchez Ouvrir session. L’écran de l’application Citrix Workspace pour iOS s’affiche, dans lequel vous pouvez accéder à vos bureaux et ajouter et ouvrir vos applications.

Remarque

Vous devez saisir les informations d’identification de l’utilisateur pour chaque connexion, car elles ne sont pas enregistrées dans le mode de connexion de l’interface Web.

FAQ

Comment améliorer les performances vidéo d’une application et d’un bureau virtuels sur les appareils mobiles ou à faible consommation

Pour plus d’informations sur la configuration des bureaux virtuels et l’amélioration des performances vidéo à l’aide de la valeur de registre “MaxFramesPerSecond” ou des stratégies HDX selon votre version de Citrix Virtual Apps and Desktops, consultez l’article CTX123543 du centre de connaissances.

Mes applications ou bureaux ne s’affichent pas après m’être connecté à l’application Citrix Workspace

Contactez le service d’assistance de votre entreprise ou l’administrateur de votre équipe de support informatique pour obtenir de l’aide.

Comment dépanner les problèmes de connexion lente ?

Si vous rencontrez l’un des problèmes suivants, suivez les étapes décrites dans la section Solution suivante.

- Connexions lentes au site Citrix Virtual Apps and Desktops

- Icônes d’application manquantes

- Messages Erreur de pilote de protocole récurrents

Solution

Désactivez les propriétés de l’adaptateur Ethernet Citrix PV pour l’interface réseau sur le serveur Citrix Virtual Apps, Citrix Secure Web Gateway et le serveur d’interface Web. Les propriétés de l’adaptateur Ethernet Citrix PV incluent les propriétés suivantes qui sont activées par défaut. Vous devez désactiver toutes ces propriétés.

- Large Send Offload

- Offload IP Checksum

- Offload TCP Checksum

- Offload UDP Checksum

Remarque

Le redémarrage du serveur n’est pas nécessaire. Cette solution s’applique à Windows Server 2003 et 2008 32 bits. Ce problème n’affecte pas Windows Server 2008 R2.

Dépanner les problèmes liés aux touches numériques et aux caractères spéciaux

Si les touches numériques ou les caractères chinois IME ne fonctionnent pas comme prévu, vous devez désactiver l’option de clavier Unicode. Pour désactiver l’option de clavier Unicode :

- Accédez à Paramètres > Options du clavier.

- Définissez Utiliser clavier Unicode sur Désactivé.

Dans cet article

- Comment vérifier la version de l’application

- Comment mettre à niveau l’application Citrix Workspace vers la dernière version

- Comment réinitialiser l’application Citrix Workspace

- Comment collecter des journaux

- Comment demander des améliorations

- Comment accéder aux fonctionnalités de version Technical Preview

- Comment fournir des commentaires sur la version EAR

- Problèmes courants et conseils de dépannage

- FAQ