Authentification

Vous pouvez configurer différents types d’authentification pour votre application Citrix Workspace, par exemple l’authentification directe du domaine (l’authentification unique ou SSO), l’authentification par carte à puce et l’authentification unique Kerberos.

À partir de l’application Citrix Workspace pour Windows version 2503, le système installe SSON par défaut en mode dormant. Vous pouvez activer SSON après l’installation à l’aide de la stratégie d’objet de stratégie de groupe (GPO). Pour l’activer, accédez à Authentification utilisateur > Nom d’utilisateur et mot de passe locaux, puis cochez la case Activer l’authentification pass-through.

Remarque :

Vous devez redémarrer le système après la mise à jour de la stratégie GPO pour que le paramètre SSON prenne effet.

Jetons d’authentification

Les jetons d’authentification sont chiffrés et stockés sur le disque local, de sorte que vous n’avez pas besoin de saisir à nouveau vos informations d’identification lorsque votre système ou votre session redémarre. L’application Citrix Workspace offre une option permettant de désactiver le stockage des jetons d’authentification sur le disque local.

Pour une sécurité renforcée, nous fournissons maintenant une stratégie Objet de stratégie de groupe (GPO) pour configurer le stockage de jetons d’authentification.

Vous pouvez télécharger les modèles Citrix ADMX/ADML pour l’éditeur de stratégie de groupe à partir de la page de téléchargements de Citrix.

Remarque :

Cette configuration ne s’applique qu’aux déploiements dans le cloud.

Pour désactiver le stockage des jetons d’authentification à l’aide de la stratégie Objet de stratégie de groupe (GPO) :

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.msc. - Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Composants Citrix > Libre-service.

-

Dans la stratégie Stocker les jetons d’authentification, sélectionnez l’une des options suivantes :

- Activé : indique que les jetons d’authentification sont stockés sur le disque. Par défaut, cette option est définie sur Activé.

- Désactivé : indique que les jetons d’authentification ne sont pas stockés sur le disque. Saisissez à nouveau vos informations d’identification lorsque votre système ou votre session redémarre.

- Cliquez sur Appliquer, puis sur OK.

À compter de la version 2106, l’application Citrix Workspace offre une option supplémentaire permettant de désactiver le stockage des jetons d’authentification sur le disque local. En plus de la configuration d’objet de stratégie de groupe existante, vous pouvez également désactiver le stockage de jetons d’authentification sur le disque local à l’aide du service Global App Configuration.

Dans le service Global App Configuration, définissez l’attribut Jetons d'authentification de magasin sur False.

Vous pouvez configurer ce paramètre à l’aide de Global App Configuration Service selon l’une des méthodes suivantes :

- Interface utilisateur (UI) de Global App Configuration service : pour configurer à l’aide de l’interface utilisateur, voir Configurer l’application Citrix Workspace

- API : pour configurer les paramètres à l’aide d’API, consultez le document Citrix Developer.

Outil d’analyse de la configuration

L’Outil d’analyse de la configuration vous permet d’exécuter un test pour vous assurer que Single Sign-On est correctement configuré. Le test est exécuté sur les différents points de contrôle de la configuration de l’authentification Single Sign-On et affiche les résultats de la configuration.

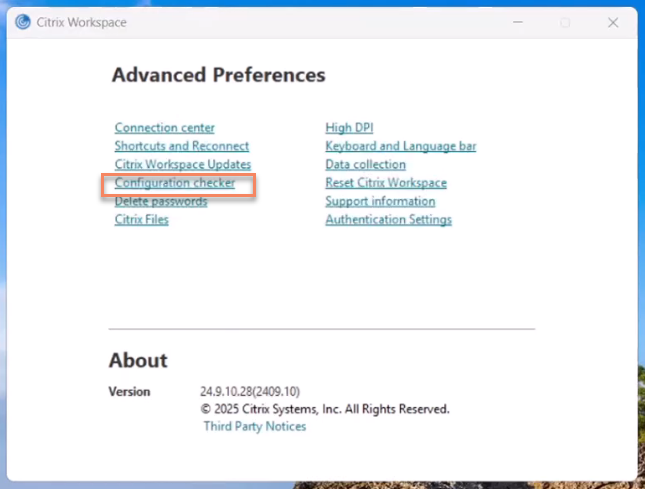

- Cliquez avec le bouton droit de la souris sur l’icône de l’application Citrix Workspace dans la barre d’état système, puis cliquez sur Préférences avancées. La boîte de dialogue Préférences avancées s’affiche.

-

Cliquez sur Outil d’analyse de la configuration. La fenêtre Outil de configuration Citrix s’affiche.

- Sélectionnez SSONChecker dans le volet Sélectionner.

- Cliquez sur Exécuter. Une barre de progression apparaît, affichant l’état du test.

La fenêtre Outil d’analyse de la configuration comporte les colonnes suivantes :

-

État : affiche le résultat d’un test sur un point de contrôle.

- Une coche verte indique que le point de contrôle est correctement configuré.

- Un I bleu indique des informations sur le point de contrôle.

- Un X rouge indique que le point de contrôle n’est pas configuré correctement.

- Fournisseur : affiche le nom du module sur lequel le test est exécuté. Dans ce cas, Single Sign-on.

- Suite : indique la catégorie du test. Par exemple, Installation.

- Test : indique le nom du test qui est exécuté.

- Détails : fournit des informations supplémentaires sur le test, pour la réussite et l’échec.

L’utilisateur dispose de plus d’informations sur chaque point de contrôle et les résultats correspondants.

Les tests suivants sont effectués :

- Installé avec Single Sign-on.

- Capture des informations d’identification d’ouverture de session.

- Enregistrement du fournisseur réseau : le résultat du test pour l’enregistrement du fournisseur de réseau affiche une coche verte uniquement si « Citrix Single Sign-On » est défini en tant que premier élément dans la liste des fournisseurs de réseau. Si Citrix Single Sign-On s’affiche ailleurs dans la liste, le résultat de test pour l’inscription du fournisseur réseau s’affiche avec un I bleu et des informations supplémentaires.

- Un processus d’authentification unique est en cours d’exécution.

- Stratégie de groupe : par défaut, cette stratégie est configurée sur le client.

- Paramètres Internet pour les zones de sécurité : assurez-vous que vous ajoutez le magasin/l’adresse URL du service XenApp à la liste des zones de sécurité dans les Options Internet. Si les zones de sécurité sont configurées via une stratégie de groupe, toute modification de la stratégie requiert que la fenêtre Préférences avancées soit rouverte pour que les modifications soient prises en compte et pour afficher l’état correct du test.

- Méthode d’authentification pour StoreFront.

Remarque :

- Si vous accédez à Workspace pour Web, les résultats du test ne sont pas applicables.

- Si l’application Citrix Workspace est configurée avec plusieurs magasins, le test de la méthode d’authentification est exécuté sur tous les magasins configurés.

- Vous pouvez enregistrer les résultats du test sous forme de rapports. Le format par défaut du rapport est .txt.

Masquer l’outil d’analyse de la configuration dans la fenêtre Préférences avancées

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.msc. - Accédez à Composants Citrix > Citrix Workspace > Libre-service > DisableConfigChecker.

- Cliquez sur Activé pour masquer l’Outil d’analyse de la configuration dans la fenêtre Préférences avancées.

- Cliquez sur Appliquer, puis sur OK.

- Exécutez la commande

gpupdate /force.

Limitation :

L’outil d’analyse de la configuration ne comprend pas le point de contrôle pour la configuration de l’option Faire confiance aux requêtes envoyées au service XML sur les serveurs Citrix Virtual Apps and Desktops.

Test de balise

L’application Citrix Workspace vous permet d’effectuer un test de balise à l’aide du contrôleur de balises disponible dans l’outil d’analyse de la configuration. Un test de balise permet de vérifier si la balise (ping.citrix.com) est accessible. À partir de la version 2405 de l’application Citrix Workspace pour Windows, le test de balise fonctionne pour toutes les balises configurées dans le magasin et ajoutées dans l’application Citrix Workspace. Ce test de diagnostic permet d’éliminer l’une des nombreuses causes possibles d’une énumération lente des ressources, à savoir l’indisponibilité de la balise. Pour exécuter le test, cliquez avec le bouton droit de la souris sur l’application Citrix Workspace dans la zone de notification et sélectionnez Préférences avancées > Vérificateur de configuration. Sélectionnez l’option Contrôleur de balises dans la liste de tests et cliquez sur Exécuter.

Les résultats du test peuvent être les suivants :

- Accessible : la balise peut contacter l’application Citrix Workspace.

- Inaccessible : l’application Citrix Workspace ne peut pas contacter la balise.

- Partiellement accessible : l’application Citrix Workspace peut contacter la balise par intermittence.

Remarque :

- Les résultats du test ne s’appliquent pas à Workspace pour Web.

- Vous pouvez enregistrer les résultats du test sous forme de rapports. Le format par défaut du rapport est .txt.

Prise en charge de l’accès conditionnel avec Azure Active Directory

L’accès conditionnel est un outil utilisé par Azure Active Directory pour appliquer les stratégies d’organisation. Les administrateurs de Workspace peuvent configurer et appliquer des stratégies d’accès conditionnel Azure Active Directory pour les utilisateurs qui s’authentifient auprès de l’application Citrix Workspace. Microsoft Edge WebView2 Runtime version 131 ou ultérieure doit être installé sur la machine Windows exécutant l’application Citrix Workspace.

Pour obtenir des informations complètes et des instructions sur la configuration des stratégies d’accès conditionnel avec Azure Active Directory, consultez la documentation Azure AD relative à l’accès conditionnel.

Remarque :

Cette fonctionnalité est prise en charge uniquement sur les déploiements Workspace (Cloud).

Prise en charge des méthodes d’authentification modernes pour les magasins StoreFront

À partir de l’application Citrix Workspace 2303 pour Windows, vous pouvez activer la prise en charge des méthodes d’authentification modernes pour les magasins StoreFront à l’aide du modèle GPO (Group Policy Object). Avec la version 2305.1 de l’application Citrix Workspace, vous pouvez activer cette fonctionnalité à l’aide de Global App Configuration Service.

Vous pouvez vous authentifier auprès des magasins Citrix StoreFront de l’une des manières suivantes :

- Utilisation des clés de sécurité Windows Hello et FIDO2. Pour plus d’informations, consultez la section Autres méthodes d’authentification.

- Authentification unique auprès des magasins Citrix StoreFront à partir de machines Azure Active Directory (AAD) jointes avec AAD en tant que fournisseur d’identité. Pour plus d’informations, consultez la section Autres méthodes d’authentification.

- Les administrateurs Workspace peuvent configurer et appliquer les stratégies d’accès conditionnel Azure Active Directory pour les utilisateurs qui s’authentifient sur les magasins Citrix StoreFront. Pour plus d’informations, consultez la section Prise en charge de l’accès conditionnel avec Azure AD.

Pour activer cette fonctionnalité, vous devez utiliser Microsoft Edge WebView2 comme navigateur sous-jacent pour l’authentification directe de StoreFront et de la passerelle.

Remarque :

Assurez-vous que la version de Microsoft Edge WebView2 Runtime est 131 ou ultérieure.

Vous pouvez activer des méthodes d’authentification modernes pour les magasins StoreFront à l’aide du service Global App Configuration Service et du modèle d’objet de stratégie de groupe (GPO).

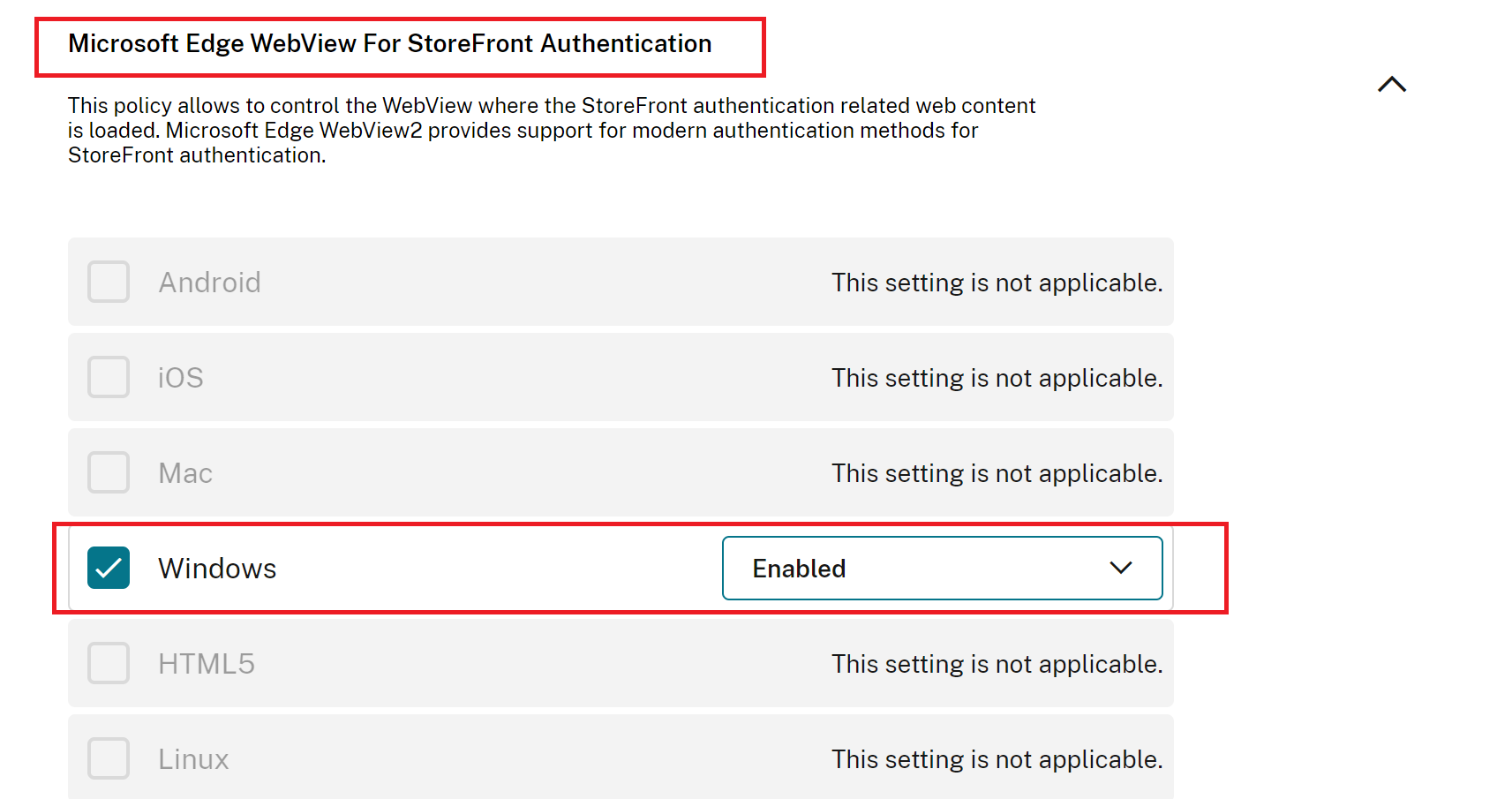

Utilisation de Global App Config Service

Pour activer cette fonctionnalité :

- Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail, puis sélectionnez Configuration d’applications.

- Cliquez sur Sécurité & Authentification.

- Assurez-vous que la case Windows est cochée.

-

Sélectionnez Activé à côté de Windows dans la liste déroulante Microsoft Edge WebView pour l’authentification StoreFront.

Remarque :

Si vous sélectionnez Désactivé à côté de Windows dans la liste déroulante Microsoft Edge WebView pour l’authentification StoreFront, Internet Explorer WebView est utilisé dans l’application Citrix Workspace. Par conséquent, les méthodes d’authentification modernes pour les magasins Citrix StoreFront ne sont pas prises en charge.

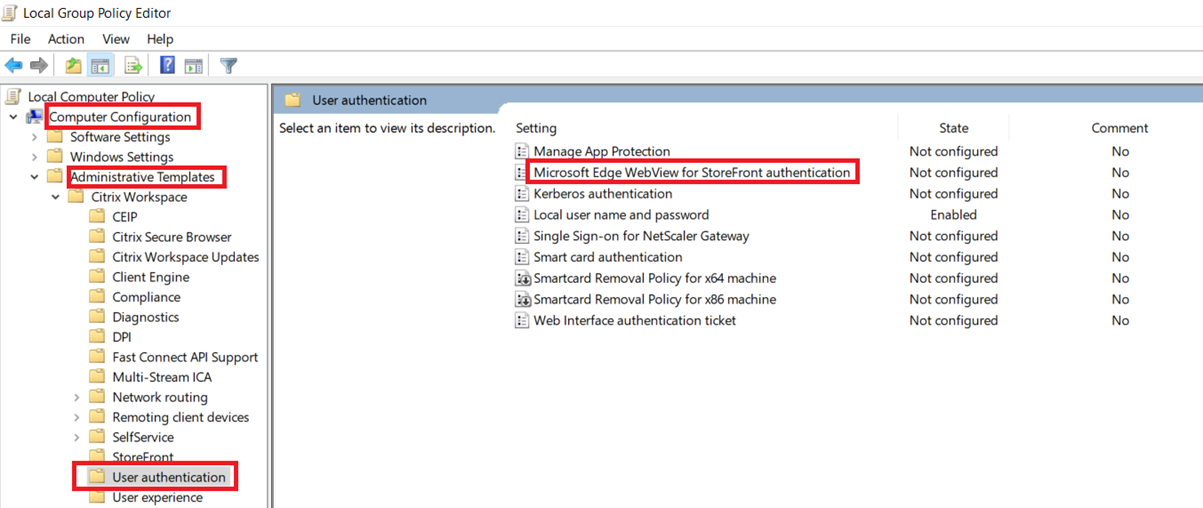

Utilisation de GPO

Pour activer cette fonctionnalité :

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Citrix Workspace > Authentification utilisateur.

-

Cliquez sur la stratégie Microsoft Edge WebView pour l’authentification StoreFront et définissez-la sur Activé.

- Cliquez sur Appliquer, puis sur OK.

Lorsque cette stratégie est désactivée, l’application Citrix Workspace utilise Internet Explorer WebView. Par conséquent, les méthodes d’authentification modernes pour les magasins Citrix StoreFront ne sont pas prises en charge.

Prise en charge de l’authentification unique pour Edge WebView lors de l’utilisation de Microsoft Entra ID

Auparavant, lors de l’utilisation d’Entra ID, l’authentification échouait pour l’application Citrix Workspace. À partir de la version 2409, l’application Citrix Workspace prend en charge l’authentification unique (SSO) pour Edge WebView lors de l’authentification via Entra ID.

Vous pouvez activer cette fonctionnalité à l’aide de l’interface utilisateur ou via l’objet de stratégie de groupe (GPO).

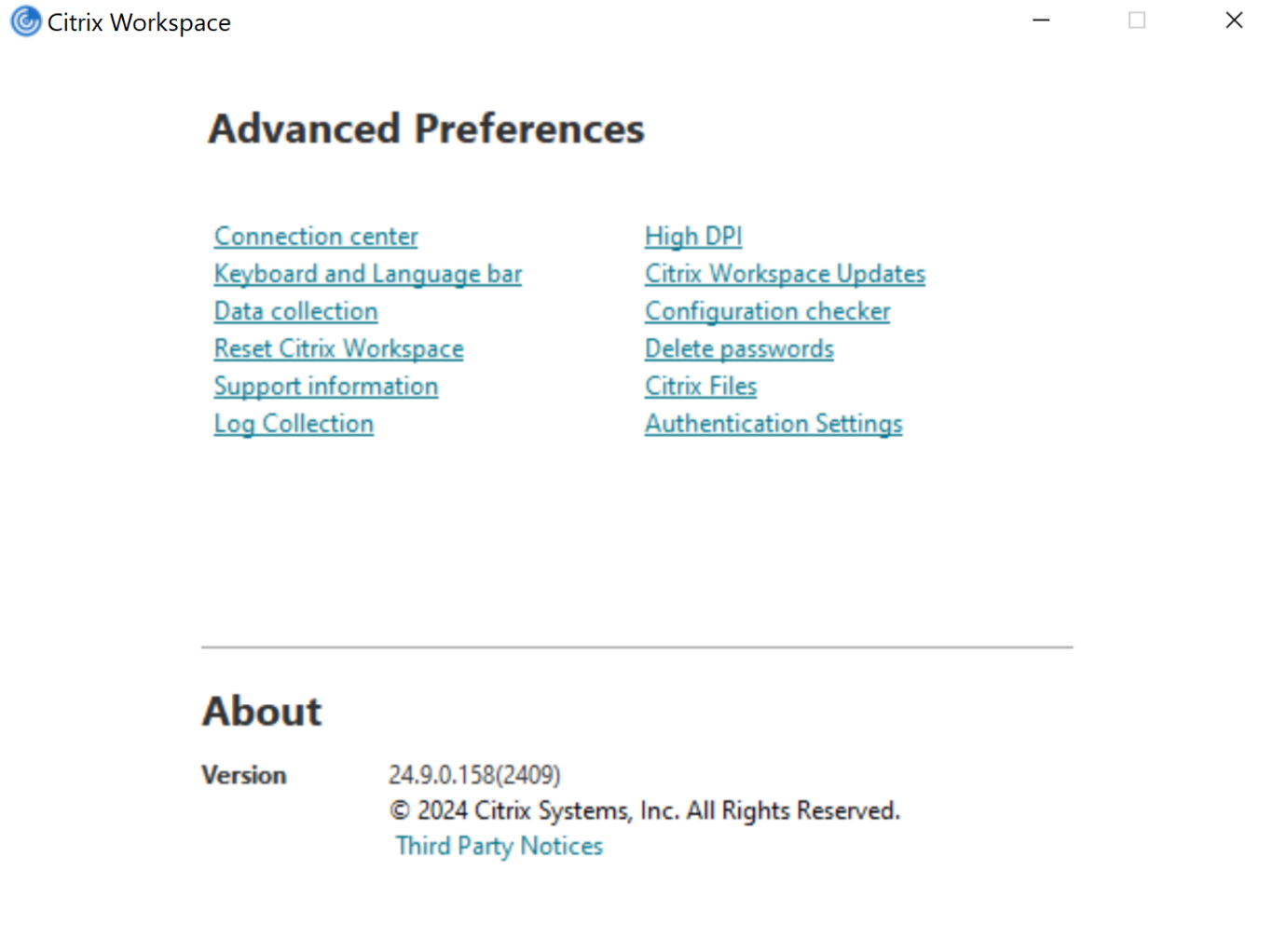

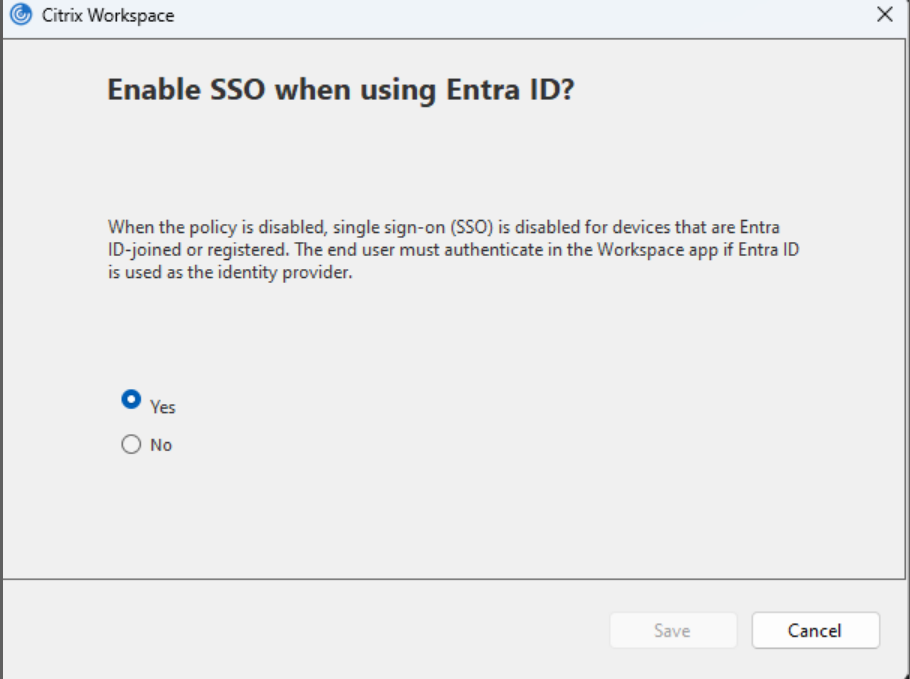

Utilisation de l’interface utilisateur

Pour activer la prise en charge de l’authentification unique pour Edge WebView, une nouvelle option appelée Paramètres d’authentification a été intégrée à la section Préférences avancées de la barre système dans l’interface utilisateur.

Pour activer la fonctionnalité à partir de l’interface utilisateur, procédez comme suit :

-

Cliquez sur la section Préférences avancées dans la barre système. L’écran suivant s’affiche.

-

Cliquez sur Paramètres d’authentification. L’écran suivant s’affiche.

- Assurez-vous que l’option par défaut, Oui, est sélectionnée. Sinon, sélectionnez Oui.

- Cliquez sur Enregistrer si vous avez modifié l’option.

- Redémarrez l’application Citrix Workspace pour que les modifications prennent effet.

Remarque :

Si vous sélectionnez Non, la stratégie est désactivée.

Lorsque la stratégie est désactivée, l’authentification unique (SSO) est désactivée pour les appareils associés à ou enregistrés avec un identifiant Microsoft Entra ID. L’utilisateur doit s’authentifier dans l’application Workspace si Entra ID est utilisé comme fournisseur d’identité.

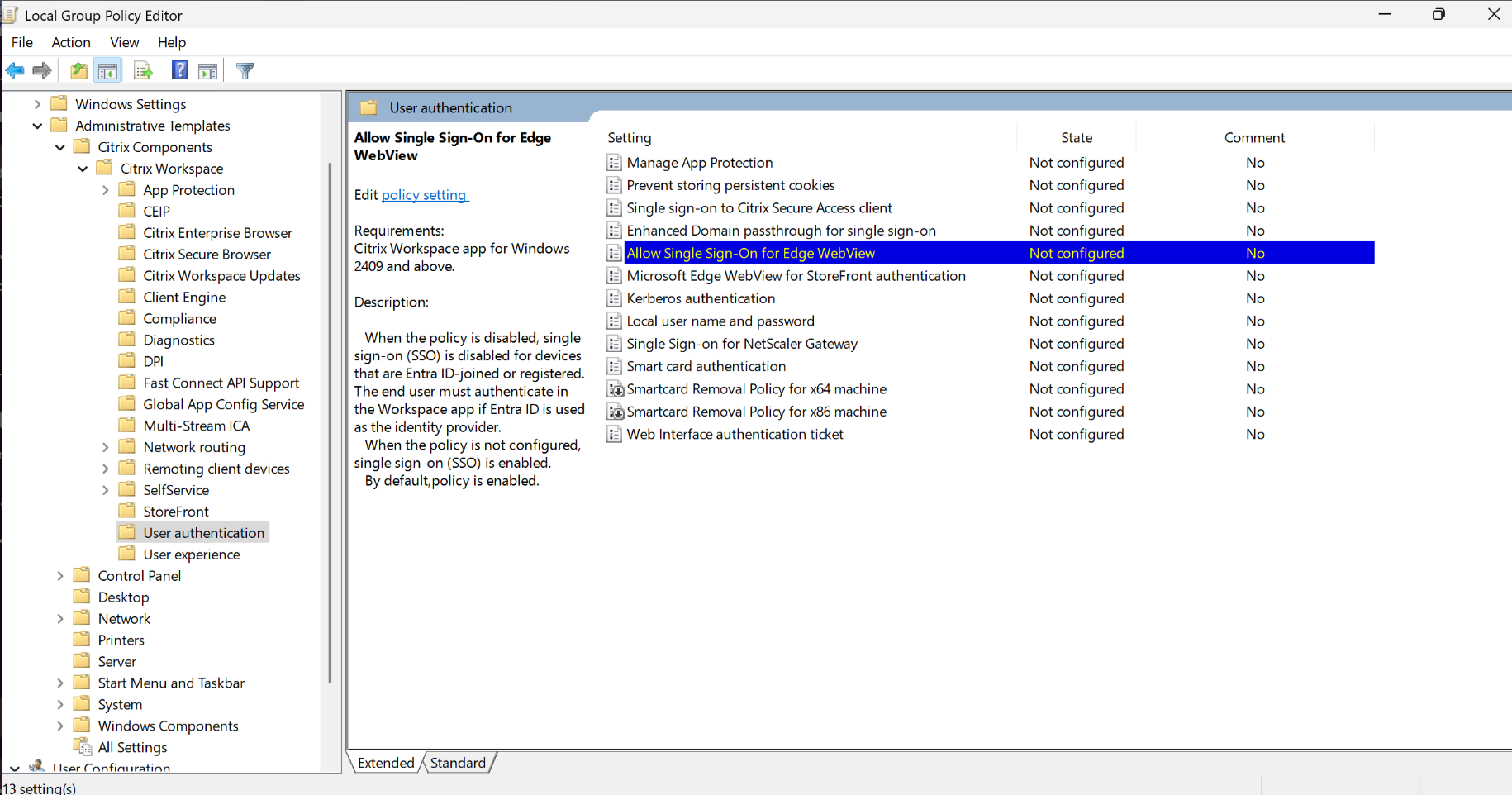

Utilisation de GPO

Vous pouvez également activer la prise en charge de l’authentification unique pour Edge WebView à l’aide du GPO.

Pour activer la fonctionnalité via le GPO, procédez comme suit :

-

Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.mscet accédez au nœud Configuration ordinateur.

- Accédez à Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur.

- Sélectionnez la stratégie Autoriser l’authentification unique pour Edge WebView et définissez-la sur Activé.

- Cliquez sur Appliquer, puis sur OK.

Remarque :

Si vous sélectionnez Désactivé, la stratégie est désactivée.

Lorsque la stratégie est désactivée, l’authentification unique (SSO) est désactivée pour les appareils associés à ou enregistrés avec un identifiant Microsoft Entra ID. L’utilisateur doit s’authentifier dans l’application Workspace si Entra ID est utilisé comme fournisseur d’identité.

Autres méthodes d’authentification

Vous pouvez configurer les mécanismes d’authentification suivants à l’aide de l’application Citrix Workspace. Pour que les mécanismes d’authentification suivants fonctionnent comme prévu, Microsoft Edge WebView2 Runtime version 131 ou ultérieure doit être installé sur la machine Windows exécutant l’application Citrix Workspace.

-

Authentification basée sur Windows Hello – Pour obtenir des instructions sur la configuration de l’authentification basée sur Windows Hello, consultez Configurer les paramètres de stratégie Windows Hello Entreprise - Certificat de confiance.

Remarque :

L’authentification basée sur Windows Hello avec pass-through au domaine (Single Sign-on ou SSON) n’est pas prise en charge.

- Authentification basée sur les clés de sécurité FIDO2 : les clés de sécurité FIDO2 permettent aux employés de l’entreprise de s’authentifier sans entrer de nom d’utilisateur ou de mot de passe. Vous pouvez configurer l’authentification basée sur les clés de sécurité FIDO2 sur Citrix Workspace. Si vous souhaitez que vos utilisateurs s’authentifient auprès de Citrix Workspace avec leur compte Azure AD à l’aide d’une clé de sécurité FIDO2, consultez la section Activer la connexion par clé de sécurité sans mot de passe.

- Vous pouvez également configurer l’authentification unique (SSO) auprès de l’application Citrix Workspace à partir de machines Azure Active Directory (AAD) jointes avec AAD en tant que fournisseur d’identité. Pour en savoir plus sur la configuration des services de domaine Azure Active Directory, consultez cette page. Pour plus d’informations sur la façon de connecter Azure Active Directory à Citrix Cloud, consultez la section Connecter Azure Active Directory à Citrix Cloud.

Carte à puce

L’application Citrix Workspace pour Windows prend en charge l’authentification par carte à puce suivante :

-

Authentification directe (authentification unique) - L’authentification directe capture les informations d’identification de la carte à puce lors de la connexion des utilisateurs à l’application Citrix Workspace. L’application Citrix Workspace utilise les informations d’identification capturées comme suit :

- Les utilisateurs dont les machines appartiennent au domaine qui ouvrent une session sur l’application Citrix Workspace à l’aide de la de carte à puce peuvent démarrer des applications et des bureaux virtuels sans avoir à se réauthentifier.

- L’application Citrix Workspace qui s’exécute sur des machines n’appartenant pas au domaine avec des informations d’identification de carte à puce doivent de nouveau entrer leurs informations d’identification pour démarrer une application ou un bureau virtuel.

L’authentification pass-through requiert une configuration sur StoreFront et l’application Citrix Workspace.

-

Authentification bimodale : avec l’authentification bimodale, les utilisateurs peuvent choisir d’utiliser une carte à puce ou d’entrer leurs nom d’utilisateur et mot de passe. Cette fonctionnalité est utile lorsque vous ne pouvez pas utiliser de carte à puce. Par exemple, le certificat d’ouverture de session a expiré. Des magasins dédiés doivent être configurés pour chaque site pour permettre l’authentification bimodale et la méthode DisableCtrlAltDel doit être définie sur False pour autoriser les cartes à puce. L’authentification bimodale requiert la configuration de StoreFront.

L’authentification bimodale permet à l’administrateur StoreFront de proposer à la fois l’authentification par nom d’utilisateur et mot de passe et par carte à puce pour le même magasin en les sélectionnant dans la console StoreFront. Consultez la documentation StoreFront.

Remarque :

L’application Citrix Workspace pour Windows n’accepte pas le caractère umlaut dans les champs nom d’utilisateur et mot de passe.

-

Certificats multiples : de multiples certificats peuvent être utilisés pour une seule carte à puce et si plusieurs cartes à puce sont utilisées. Lorsque vous insérez une carte à puce dans un lecteur de cartes, les certificats s’appliquent à toutes les applications qui s’exécutent sur la machine utilisateur, y compris l’application Citrix Workspace.

-

Authentification du certificat client : l’authentification du certificat client requiert la configuration de Citrix Gateway et de StoreFront.

- Pour accéder à StoreFront via Citrix Gateway, vous devez vous ré-authentifier après le retrait de la carte à puce.

- Lorsque la configuration SSL de Citrix Gateway est définie sur authentification du certificat client obligatoire, la sécurité des opérations est garantie. Toutefois, l’authentification du certificat client obligatoire n’est pas compatible avec l’authentification bimodale.

-

Sessions double hop : si une session double hop est nécessaire, une connexion est établie entre l’application Citrix Workspace et le bureau virtuel de l’utilisateur.

-

Applications activées pour carte à puce : les applications activées pour carte à puce, telles que Microsoft Outlook et Microsoft Office, permettent aux utilisateurs de signer numériquement ou de crypter des documents disponibles dans les sessions d’applications et de bureaux virtuels.

Limitations :

- Les certificats doivent être stockés sur une carte à puce et non sur la machine utilisateur.

- L’application Citrix Workspace n’enregistre pas le choix de certificat de l’utilisateur, mais mémorise le code PIN lors de la configuration. Le code PIN est mis en cache dans la mémoire non paginée uniquement pendant la session utilisateur et n’est pas stocké sur le disque.

- L’application Citrix Workspace ne reconnecte pas une session lorsqu’une carte à puce est insérée.

- Lorsqu’elle est configurée pour utiliser l’authentification par carte à puce, l’application Citrix Workspace ne prend pas en charge l’authentification unique avec réseau privé virtuel (VPN) ou le pré-lancement de session. Pour utiliser un VPN avec une authentification par carte à puce, installez le plug-in Citrix Gateway. Ouvrez une session via une page Web à l’aide de cartes à puce et de codes PIN pour vous authentifier à chaque étape. L’authentification pass-through à StoreFront avec Citrix Gateway Plug-in n’est pas disponible pour les utilisateurs de cartes à puce.

- Les communications du programme de mise à jour de l’application Citrix Workspace avec citrix.com et Merchandising Server ne sont pas compatibles avec l’authentification par carte à puce sur Citrix Gateway.

Avertissement

Certaines configurations nécessitent des modifications du registre. Une utilisation incorrecte de l’Éditeur du Registre peut générer des problèmes sérieux pouvant nécessiter la réinstallation du système d’exploitation. Citrix ne peut garantir la possibilité de résoudre les problèmes provenant d’une mauvaise utilisation de l’Éditeur du Registre. Veillez à effectuer une copie de sauvegarde avant de modifier le registre.

Pour activer le Single Sign-On (SSO) pour l’authentification par carte à puce :

Pour configurer l’application Citrix Workspace pour Windows, incluez l’option de ligne de commande suivante lors de l’installation :

-

ENABLE_SSON=YesL’authentification pass-through est également appelée Single Sign-On (SSO). L’activation de ce paramètre empêche l’application Citrix Workspace d’afficher une seconde invite de saisie du code PIN.

-

Dans l’Éditeur du Registre, accédez au chemin suivant et définissez la chaîne

SSONCheckEnabledsurFalsesi vous n’avez pas installé le composant d’authentification unique.HKEY_CURRENT_USER\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\HKEY_LOCAL_MACHINE\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\La clé empêche le gestionnaire d’authentification de l’application Citrix Workspace de rechercher le composant Single Sign-on, ce qui permet à Citrix Workspace de s’authentifier auprès de StoreFront.

Pour activer l’authentification par carte à puce sur StoreFront au lieu de Kerberos, installez l’application Citrix Workspace pour Windows à l’aide des options de ligne de commande suivantes.

-

/includeSSONinstalle l’authentification Single Sign-On (authentification unique). Permet la mise en cache des informations d’identification et l’utilisation de l’authentification pass-through au domaine. -

Si l’utilisateur ouvre une session sur le point de terminaison avec une méthode d’authentification différente, par exemple, un nom d’utilisateur et un mot de passe, la ligne de commande est la suivante :

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

Ce type d’authentification empêche la capture des informations d’identification au moment de l’ouverture de session et permet à l’application Citrix Workspace de stocker le code PIN lors de l’ouverture de session sur l’application Citrix Workspace.

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Accédez à Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur > Nom d’utilisateur et mot de passe de compte local.

- Sélectionnez Activer l’authentification pass-through. En fonction de la configuration et des paramètres de sécurité, sélectionnez l’option Autoriser l’authentification pass-through pour toutes les connexions ICA pour que l’authentification pass-through fonctionne.

Pour configurer StoreFront :

- Lorsque vous configurez le service d’authentification, sélectionnez la case à cocher Carte à puce.

Pour plus d’informations sur l’utilisation de cartes à puce avec StoreFront, consultez la section Configurer le service d’authentification dans la documentation de StoreFront.

Pour activer l’utilisation de cartes à puce sur les machines utilisateur :

- Importez le certificat racine d’autorité de certification dans le keystore de la machine.

- Installez les logiciels intermédiaires de chiffrement du fournisseur de services.

- Installez et configurez l’application Citrix Workspace.

Pour modifier la façon dont les certificats sont sélectionnés :

Par défaut, si plusieurs certificats sont valides, l’application Citrix Workspace invite l’utilisateur à en choisir un dans la liste. Vous pouvez également configurer l’application Citrix Workspace pour qu’elle utilise le certificat par défaut (celui du fournisseur de carte à puce) ou le certificat présentant la date d’expiration la plus éloignée. S’il n’existe aucun certificat valide, l’utilisateur en est notifié et il a la possibilité d’utiliser une autre méthode d’ouverture de session, le cas échéant.

Un certificat valide doit présenter ces caractéristiques :

- L’heure actuelle de l’horloge sur l’ordinateur doit se situer dans la période de validité du certificat.

- La clé publique du sujet doit utiliser l’algorithme RSA et présenter une longueur de 1 024, 2 048 ou 4 096 bits.

- L’utilisation de la clé doit contenir une signature numérique.

- L’autre nom du sujet doit contenir le nom d’utilisateur principal (UPN).

- L’utilisation améliorée de la clé doit contenir l’ouverture de session par carte à puce et l’authentification client, ou toute utilisation de clé.

- L’une des autorités de certification sur la chaîne de l’émetteur du certificat doit correspondre à l’un des noms uniques autorisés (DN) envoyé par le serveur dans la négociation TLS.

Modifiez la manière dont les certificats sont sélectionnés en utilisant l’une des méthodes suivantes :

-

Sur la ligne de commande de l’application Citrix Workspace, spécifiez l’option

AM_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }.Prompt est la valeur par défaut. Pour

SmartCardDefaultouLatestExpiry, si plusieurs certificats répondent aux critères, l’application Citrix Workspace invite l’utilisateur à choisir un certificat. -

Ajoutez la valeur de clé suivante à la clé de registre HKEY_CURRENT_USER OU HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManager: CertificateSelectionMode={ PromptSmartCardDefault LatestExpiry }.

Les valeurs définies dans HKEY_CURRENT_USER ont priorité sur les valeurs de HKEY_LOCAL_MACHINE afin d’aider au mieux l’utilisateur à sélectionner un certificat.

Pour utiliser des invites de code PIN CSP :

Par défaut, les invites de saisie du code PIN sont fournies par l’application Citrix Workspace pour Windows plutôt que par le fournisseur de service cryptographique (CSP) de la carte à puce. L’application Citrix Workspace invite les utilisateurs à entrer un code PIN lorsque cela est requis et transmet le code PIN au CSP de la carte à puce. Si votre site ou votre carte à puce impose des mesures de sécurité plus strictes, telles que la désactivation de la mise en cache du code PIN par processus ou par session, vous pouvez configurer l’application Citrix Workspace pour qu’elle utilise les composants du CSP pour gérer la saisie du code PIN, y compris l’invite de saisie du code PIN.

Modifiez la manière dont la saisie du code PIN est traitée en utilisant l’une des méthodes suivantes :

- Spécifiez l’option

AM_SMARTCARDPINENTRY=CSPsur la ligne de commande de l’application Citrix Workspace. - Ajoutez la valeur de clé suivante à la clé de registre

HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManager: SmartCardPINEntry=CSP.

Modifications de la prise en charge et du retrait des cartes à puce

Une session Citrix Virtual Apps se déconnecte lorsque vous retirez la carte à puce. Si l’application Citrix Workspace est configuré avec l’authentification par carte à puce, configurez la stratégie correspondante sur l’application Citrix Workspace pour Windows pour appliquer la fermeture de session de Citrix Virtual Apps. L’utilisateur reste connecté à la session de l’application Citrix Workspace.

Limitation :

Lorsque vous ouvrez une session sur l’application Citrix Workspace à l’aide de l’authentification par carte à puce, le nom d’utilisateur est affiché comme Session ouverte.

Carte à puce rapide

La carte à puce rapide constitue une amélioration par rapport à la redirection de carte à puce PC/SC HDX existante. Elle améliore les performances lorsque les cartes à puce sont utilisées dans des environnements WAN à latence élevée.

Les cartes à puce rapides sont uniquement prises en charge sur Windows VDA.

Pour activer une connexion par carte à puce rapide sur l’application Citrix Workspace :

L’ouverture de session par carte à puce rapide est activée par défaut sur le VDA et désactivée par défaut sur l’application Citrix Workspace. Pour activer l’ouverture de session rapide par carte à puce, incluez le paramètre suivant dans le fichier default.ica du site StoreFront associé :

copy[WFClient]

SmartCardCryptographicRedirection=On

<!--NeedCopy-->

Pour désactiver la connexion par carte à puce rapide sur l’application Citrix Workspace :

Pour désactiver l’ouverture de session rapide par carte à puce sur l’application Citrix Workspace, supprimez le paramètre SmartCardCryptographicRedirection du fichier default.ica du site StoreFront associé.

Pour de plus amples informations, consultez la section Cartes à puce.

Authentification silencieuse pour Citrix Workspace

L’application Citrix Workspace introduit une stratégie d’objet de stratégie de groupe (GPO) pour activer l’authentification silencieuse pour Citrix Workspace. Cette stratégie permet à l’application Citrix Workspace de se connecter automatiquement à Citrix Workspace au démarrage du système. Utilisez cette stratégie uniquement lorsque le pass-through au domaine (authentification unique, Single Sign-on ou SSON) est configuré pour Citrix Workspace sur des appareils joints à un domaine. Cette fonctionnalité est disponible dans l’application Citrix Workspace pour Windows versions 2012 et ultérieures.

À partir de l’application Citrix Workspace pour Windows version 2503, le système installe SSON par défaut en mode dormant. Vous pouvez activer SSON après l’installation à l’aide de la stratégie d’objet de stratégie de groupe (GPO). Pour l’activer, accédez à Authentification utilisateur > Nom d’utilisateur et mot de passe locaux, puis cochez la case Activer l’authentification pass-through.

Remarque :

Vous devez redémarrer le système après la mise à jour de la stratégie GPO pour que le paramètre SSON prenne effet

Pour que cette stratégie fonctionne, les critères suivants doivent être respectés :

- L’authentification unique doit être activée.

- La clé

SelfServiceModedoit être définie surDésactivédans l’Éditeur du Registre.

Activation de l’authentification silencieuse :

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.msc. - Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Citrix Workspace > Libre-service.

- Cliquez sur la stratégie Authentification silencieuse pour Citrix Workspace et définissez la valeur sur Activé.

- Cliquez sur Appliquer, puis sur OK.

Empêcher l’application Citrix Workspace pour Windows de mettre les mots de passe et les noms d’utilisateur en cache

Par défaut, l’application Citrix Workspace pour Windows remplit automatiquement le dernier nom d’utilisateur saisi. Pour effacer le remplissage automatique du champ du nom d’utilisateur, modifiez le registre sur la machine utilisateur :

- Créez une valeur REG_SZ HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\AuthManager\RememberUsername.

- Définissez sa valeur sur false.

Pour désactiver la case à cocher Mémoriser mon mot de passe et empêcher une connexion automatique, créez la clé de registre suivante sur la machine cliente sur laquelle l’application Citrix Workspace pour Windows est installée :

- Chemin : HKEY_LOCAL_MACHINE\Software\wow6432node\Citrix\AuthManager

- Type : REG_SZ

- Nom : SavePasswordMode

- Valeur : Never

Remarque :

Une utilisation incorrecte de l’Éditeur du Registre peut occasionner de sérieux problèmes qui pourraient nécessiter l’installation du système d’exploitation. Citrix ne peut garantir la résolution des problèmes résultant d’une utilisation incorrecte de l’Éditeur du Registre. Vous assumez l’ensemble des risques liés à l’utilisation de l’Éditeur du Registre. Veillez à effectuer une copie de sauvegarde avant de modifier le registre.

Pour empêcher la mise en cache des informations d’identification pour les magasins StoreFront, consultez Empêcher l’application Citrix Workspace pour Windows de mettre les mots de passe et les noms d’utilisateur en cache dans la documentation StoreFront.

Prise en charge de plus de 200 groupes dans Azure AD

Avec cette version, un utilisateur d’Azure AD faisant partie de plus de 200 groupes peut voir les applications et les bureaux qui lui sont attribués. Auparavant, le même utilisateur ne pouvait pas voir ces applications et ces bureaux.

Remarque :

Les utilisateurs doivent se déconnecter de l’application Citrix Workspace et se reconnecter pour activer cette fonctionnalité.

Prise en charge de l’authentification par proxy

Auparavant, sur les machines clientes configurées pour l’authentification par proxy, si les informations d’identification de proxy n’étaient pas stockées dans le Gestionnaire d’informations d’identification Windows, vous ne pouviez pas vous authentifier auprès de l’application Citrix Workspace.

À partir de l’application Citrix Workspace version 2102, sur les machines clientes configurées pour l’authentification proxy, si les informations d’identification de proxy ne sont pas stockées dans le Gestionnaire d’informations d’identification de Windows, une invite d’authentification s’affiche et vous demande d’entrer les informations d’identification de proxy. L’application Citrix Workspace enregistre ensuite les informations d’identification du serveur proxy dans le Gestionnaire d’informations d’identification Windows. Cela se traduit par une expérience de connexion transparente car vous n’avez pas besoin d’enregistrer manuellement vos informations d’identification dans le Gestionnaire d’informations d’identification Windows avant d’accéder à l’application Citrix Workspace.

Forcer l’invite de connexion pour le fournisseur d’identité fédéré

À partir de la version 2212, l’application Citrix Workspace respecte le paramètre Sessions Fournisseur d’identité fédéré. Pour obtenir davantage d’informations, veuillez consulter l’article CTX253779 du centre de connaissances.

Vous n’avez plus besoin d’utiliser la stratégie Stocker les jetons d’authentification pour forcer l’invite de connexion

User-Agent

L’application Citrix Workspace envoie un user-agent sous forme de requêtes réseau qui peuvent être utilisées pour configurer des stratégies d’authentification, y compris la redirection de l’authentification vers d’autres fournisseurs d’identité (IDP).

Remarque :

Les numéros de version mentionnés dans le cadre des éléments User-Agent dans le tableau suivant sont des exemples et sont automatiquement mis à jour en fonction des versions que vous utilisez.

Le tableau suivant répertorie le scénario, la description et l’élément User-Agent correspondant pour chaque scénario :

| Scénario | Description | User-Agent |

|---|---|---|

| Requêtes HTTP classiques | En général, une requête réseau émise par l’application Citrix Workspace contient un élément user-agent. Par exemple, des requêtes réseau telles que : GET/Citrix/Roaming/Accounts et GET/AGServices/Discover

|

CitrixReceiver/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) SelfService/23.5.0.63 (Release) X1Class CWACapable |

| Magasins cloud | Lorsqu’un utilisateur s’authentifie auprès d’un magasin cloud dans l’application Citrix Workspace, les requêtes réseau sont effectuées avec un élément user-agent spécifique. Par exemple, des requêtes réseau avec le chemin /core/connect/authorize. |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

| Magasin local avec Gateway Advanced Auth à l’aide d’Edge WebView | Lorsqu’un utilisateur s’authentifie auprès de Gateway avec la configuration Advanced Auth sur l’application Citrix Workspace à l’aide d’Edge WebView, les requêtes réseau sont effectuées avec un élément user-agent spécifique. Par exemple, les requêtes réseau qui incluent : GET/nf/auth/doWebview.do et GET/logon/LogonPoint/tmindex.html. |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36 Edg/108.0.1462.54 CWAWEBVIEW/23.2.0.2111 Windows/10.0 (22H2 Build 19045.2364) |

| Magasin local avec Gateway Advanced Auth à l’aide d’IE WebView | Lorsqu’un utilisateur s’authentifie auprès de Gateway avec la configuration Advanced Auth sur l’application Citrix Workspace à l’aide d’Internet Explorer WebView, les requêtes réseau sont effectuées avec un élément user-agent spécifique. Par exemple, les requêtes réseau qui incluent : GET/nf/auth/doWebview.do et GET/logon/LogonPoint/tmindex.html. |

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko, CWAWEBVIEW/23.5.0.43 |

| Magasin Web personnalisé | Lorsqu’un utilisateur ajoute un magasin Web personnalisé à l’application Citrix Workspace, l’application envoie un élément user-agent. | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

Dans cet article

- Jetons d’authentification

- Prise en charge de l’accès conditionnel avec Azure Active Directory

- Prise en charge des méthodes d’authentification modernes pour les magasins StoreFront

- Prise en charge de l’authentification unique pour Edge WebView lors de l’utilisation de Microsoft Entra ID

- Autres méthodes d’authentification

- Carte à puce

- Authentification silencieuse pour Citrix Workspace

- Empêcher l’application Citrix Workspace pour Windows de mettre les mots de passe et les noms d’utilisateur en cache

- Prise en charge de plus de 200 groupes dans Azure AD

- Prise en charge de l’authentification par proxy

- Forcer l’invite de connexion pour le fournisseur d’identité fédéré

- User-Agent