Sécuriser les communications

Pour sécuriser les communications entre le serveur Citrix Virtual Apps and Desktops et l’application Citrix Workspace, vous pouvez intégrer vos connexions de l’application Citrix Workspace à l’aide de diverses technologies sécurisées, dont :

- Citrix Gateway : pour plus d’informations, reportez-vous aux rubriques de cette section et à la documentation Citrix Gateway et StoreFront.

- Un pare-feu : les pare-feu de réseau peuvent autoriser ou empêcher le passage des paquets de données en fonction de l’adresse et du port de destination.

- Les versions 1.2 et 1.3 de Transport Layer Security (TLS) sont prises en charge.

- Serveur de confiance pour établir des relations d’approbation avec les connexions à l’application Citrix Workspace.

- Signature de fichier ICA

- Protection de l’autorité de sécurité locale (LSA)

- Serveur proxy pour déploiements de Citrix Virtual Apps uniquement : un serveur proxy SOCKS ou serveur proxy sécurisé. Les serveurs proxy permettent de limiter l’accès au réseau et depuis le réseau. Ils gèrent également les connexions entre l’application Citrix Workspace et le serveur. L’application Citrix Workspace prend en charge les protocoles de proxy SOCKS et de proxy sécurisé.

- Proxy sortant

Citrix Gateway

Citrix Gateway (anciennement Access Gateway) sécurise les connexions aux magasins StoreFront. Ce service permet également aux administrateurs de contrôler l’accès des utilisateurs aux bureaux et aux applications de manière détaillée.

Pour se connecter à des bureaux et des applications via Citrix Gateway :

-

Spécifiez l’URL de Citrix Gateway qui vous a été fournie par votre administrateur de l’une des manières suivantes :

- La première fois que vous utilisez l’interface utilisateur en libre-service, vous êtes invité à entrer l’adresse URL dans la boîte de dialogue Ajouter compte.

- Lorsque vous utiliserez ultérieurement l’interface utilisateur en libre-service, saisissez l’URL en cliquant sur Préférences > Comptes > Ajouter.

- Si vous établissez une connexion avec la commande storebrowse, entrez l’adresse URL sur la ligne de commande.

L’URL spécifie la passerelle et, éventuellement, un magasin spécifique :

-

Pour vous connecter au premier magasin trouvé par l’application Citrix Workspace, utilisez une URL au format suivant :

-

Pour vous connecter à un magasin spécifique, utilisez une URL au format https://gateway.company.com?<storename>, par exemple. Le format de cette URL dynamique n’est pas un format standard ; n’incluez pas le signe égal (=) dans l’URL. Si vous établissez une connexion à un magasin spécifique avec storebrowse, vous devrez peut-être utiliser des guillemets autour de l’URL dans la commande storebrowse.

- Lorsque vous y êtes invité, connectez-vous au magasin (via la passerelle) à l’aide de votre nom d’utilisateur, mot de passe et de jeton de sécurité. Pour de plus amples informations sur cette étape, consultez la documentation de Citrix Gateway.

Lorsque l’authentification est terminée, vos bureaux et applications sont affichés.

Connexion via un pare-feu

Les pare-feu de réseau peuvent autoriser ou empêcher le passage des paquets de données en fonction de l’adresse et du port de destination. Si vous utilisez un pare-feu, l’application Citrix Workspace pour Windows peut communiquer via le pare-feu avec le serveur Web et le serveur Citrix.

Ports de communication Citrix communs

| Source | Type | Port | Détails |

|---|---|---|---|

| Application Citrix Workspace | TCP | 80/443 | Communication avec StoreFront |

| ICA ou HDX | TCP/UDP | 1494 | Accès aux applications et bureaux virtuels |

| ICA ou HDX avec fiabilité de session | TCP/UDP | 2598 | Accès aux applications et bureaux virtuels |

| ICA ou HDX sur TLS | TCP/UDP | 443 | Accès aux applications et bureaux virtuels |

Pour plus d’informations sur les ports, consultez l’article CTX101810 du centre de connaissances.

Transport Layer Security (TLS)

Le protocole Transport Layer Security (TLS) remplace le protocole SSL (Secure Sockets Layer). Le groupe de travail Internet Engineering Taskforce (IETF) l’a rebaptisé TLS lorsqu’il est devenu responsable du développement de TLS sous la forme d’une norme ouverte.

TLS garantit la sécurité des communications de données grâce à l’authentification des serveurs, au chiffrement du flux de données et aux contrôles d’intégrité des messages. Certaines organisations, telles que les organisations gouvernementales américaines requièrent l’utilisation du protocole TLS pour sécuriser les communications de données. Ces organisations peuvent également exiger l’utilisation d’une cryptographie éprouvée, telle que FIPS 140. La norme FIPS 140 est une norme de cryptographie.

Pour utiliser le cryptage TLS comme mode de communication, vous devez configurer l’appareil utilisateur et l’application Citrix Workspace. Pour obtenir des informations sur la sécurisation des communications StoreFront, consultez la section Sécuriser dans la documentation de StoreFront. Pour plus d’informations sur la sécurisation du VDA, consultez la section Transport Layer Security (TLS) dans la documentation de Citrix Virtual Apps and Desktops.

Vous pouvez utiliser les stratégies suivantes pour :

- Application contrainte de TLS : nous vous recommandons d’utiliser TLS pour les connexions utilisant des réseaux non approuvés, y compris Internet.

- Application contrainte des normes FIPS (Federal Information Processing Standards) : cryptographie approuvée et suivi des recommandations du NIST SP 800-52. Ces options sont désactivées par défaut.

- Application contrainte d’une version spécifique de TLS et des suites de chiffrement TLS spécifiques : Citrix prend en charge les protocoles TLS 1.2 et 1.3.

- Vous connecter uniquement à des serveurs spécifiques.

- Vérifier si le certificat de serveur est révoqué.

- Rechercher une stratégie d’émission de certificats de serveur spécifique.

- Sélectionner un certificat client particulier, si le serveur est configuré pour en demander un.

L’application Citrix Workspace pour Windows prend en charge les suites de chiffrement suivantes pour les protocoles TLS 1.2 et 1.3 :

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Important :

Les suites de chiffrement suivantes sont déconseillées pour une sécurité renforcée :

- Suites de chiffrement RC4 et 3DES

- Suites de chiffrement avec le préfixe « TLS_RSA_* »

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

Prise en charge du protocole TLS

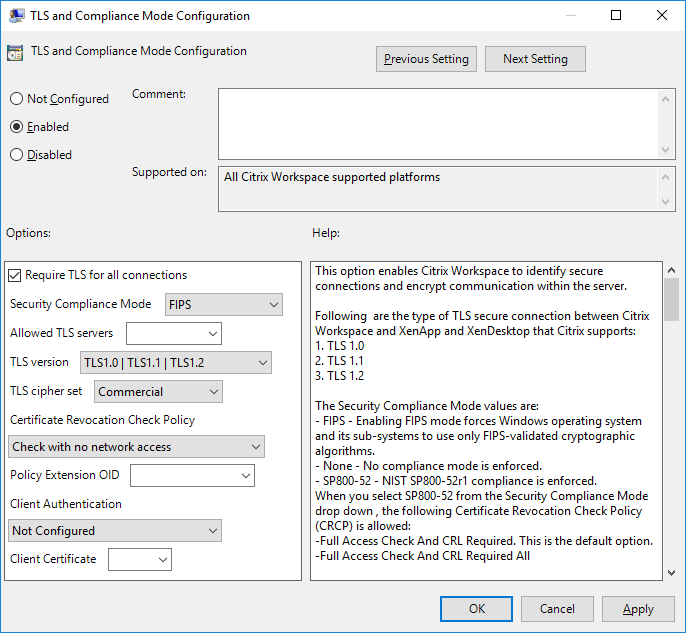

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

-

Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Citrix Workspace > Routage réseau et sélectionnez la stratégie Configuration du mode TLS et de conformité.

-

Sélectionnez Activé pour activer les connexions sécurisées et crypter les communications sur le serveur. Définissez les options suivantes :

Remarque :

Citrix recommande d’utiliser TLS pour sécuriser les connexions.

-

Sélectionnez Exiger TLS pour toutes les connexions pour obliger l’application Citrix Workspace à utiliser TLS pour les connexions aux applications et bureaux publiés.

-

Dans le menu Mode de conformité aux normes de sécurité, sélectionnez l’option appropriée :

- Aucun : aucun mode de conformité n’est appliqué.

- SP800-52 : sélectionnez SP800-52 pour la conformité avec la norme NIST SP 800-52. Sélectionnez cette option uniquement si les serveurs ou la passerelle suivent les recommandations de la norme NIST SP 800-52.

Remarque :

Si vous sélectionnez SP800-52, la cryptographie approuvée FIPS est automatiquement utilisée, même si l’option Activer FIPS n’est pas sélectionnée. Vous devez également activer l’option de sécurité Windows Chiffrement système : utilisez des algorithmes compatibles FIPS pour le chiffrement, le hachage et la signature. Sinon, la connexion de l’application Citrix Workspace aux applications et bureaux publiés risque d’échouer.

Si vous sélectionnez SP800-52, définissez le paramètre Stratégie de vérification de la liste de révocation de certificats sur Exiger vérification avec accès complet et liste de révocation de certificats.

Lorsque vous sélectionnez SP800-52, l’application Citrix Workspace vérifie que le certificat de serveur suit les recommandations de la norme NIST SP 800-52. Si le certificat de serveur n’est pas conforme, la connexion de l’application Citrix Workspace risque d’échouer.

- Activer FIPS : sélectionnez cette option pour imposer l’utilisation de la cryptographie approuvée FIPS. Vous devez également activer l’option de sécurité Windows de la stratégie de groupe de système d’exploitation Chiffrement système : utilisez des algorithmes compatibles FIPS pour le chiffrement, le hachage et la signature. Sinon, la connexion de l’application Citrix Workspace aux applications et bureaux publiés risque d’échouer.

-

Dans le menu déroulant Serveurs TLS autorisés, sélectionnez le numéro de port. Utilisez une liste séparée par des virgules pour vous assurer que l’application Citrix Workspace se connecte uniquement à un serveur spécifié. Vous pouvez spécifier des numéros de port et des caractères génériques. Par exemple, *.citrix.com: 4433 autorise les connexions à tout serveur dont le nom commun se termine par .citrix.com sur le port 4433. L’émetteur du certificat certifie l’exactitude des informations contenues dans un certificat de sécurité. Si Citrix Workspace ne reconnaît pas ou n’approuve pas l’émetteur, la connexion est refusée.

-

Dans le menu Version TLS, sélectionnez une des options suivantes :

-

TLS 1.0, TLS 1.1 ou TLS 1.2 - Paramètre par défaut, recommandé uniquement s’il existe une exigence commerciale d’utiliser TLS 1.0 pour des raisons de compatibilité.

-

TLS 1.1 ou TLS 1.2 : utilisez cette option pour vous assurer que les connexions utilisent TLS 1.1 ou TLS 1.2.

-

TLS 1.2 : cette option est recommandée si TLS 1.2 est exigé par une entreprise.

-

Suite de chiffrement TLS : pour forcer l’utilisation d’une suite de chiffrement TLS spécifique, sélectionnez Gouvernement (GOV), Commercial (COM) ou Quelconque (ALL).

-

Dans le menu Stratégie de vérification de la liste de révocation de certificats, sélectionnez une des options suivantes :

-

Vérifier sans accès au réseau : la liste de révocation des certificats est vérifiée. Seuls les magasins de la liste de révocation de certificats locaux sont utilisés. Tous les points de distribution sont ignorés. Une liste de révocation de certificats pour vérifier le certificat serveur disponible auprès du serveur Relais SSL/Citrix Secure Web Gateway cible n’est pas obligatoire.

-

Vérifier avec accès complet : la liste de révocation de certificats est vérifiée. Les magasins locaux de la liste de révocation de certificats et tous les points de distribution sont utilisés. Si des informations de révocation sont trouvées pour un certificat, la connexion est refusée. Une liste de révocation de certificats pour vérifier le certificat de serveur disponible auprès du serveur cible n’est pas critique.

-

Exiger vérification avec accès complet et liste de révocation de certificats : la liste de révocation de certificats est vérifiée, à l’exception de l’autorité de certification racine. Les magasins locaux de la liste de révocation de certificats et tous les points de distribution sont utilisés. Si des informations de révocation sont trouvées pour un certificat, la connexion est refusée. Si des informations de révocation sont trouvées pour un certificat, la connexion sera refusée.

-

Exiger vérification avec accès complet et toutes les listes de révocation de certificats : la liste de révocation de certificats est vérifiée, y compris l’autorité de certification racine. Les magasins locaux de la liste de révocation de certificats et tous les points de distribution sont utilisés. Si des informations de révocation sont trouvées pour un certificat, la connexion est refusée. Si des informations de révocation sont trouvées pour un certificat, la connexion sera refusée.

-

Aucune vérification : la liste de révocation des certificats n’est pas vérifiée.

-

OID de l’extension de stratégie vous permet de limiter la connexion de l’application Citrix Workspace aux serveurs ayant une stratégie d’émission de certificats spécifique. Si vous sélectionnez l’option OID de l’extension de stratégie, l’application Citrix Workspace n’accepte que les certificats de serveur contenant cet OID d’extension de stratégie.

-

Dans le menu Authentification client, sélectionnez une des options suivantes :

-

Désactivé : l’authentification client est désactivée

-

Afficher sélecteur de certificats : toujours demander à l’utilisateur de sélectionner un certificat

-

Sélectionner automatiquement si possible : demander à l’utilisateur uniquement lorsque plusieurs certificats sont disponibles

-

Non configuré : indique que l’authentification du client n’est pas configurée.

-

Utiliser certificat spécifié : utiliser le certificat client défini dans l’option Certificat client.

-

Utilisez le paramètre Certificat client pour spécifier l’empreinte numérique du certificat d’identification et éviter une intervention inutile de l’utilisateur.

-

Cliquez sur Appliquer et OK pour enregistrer la stratégie.

-

Prise en charge du protocole TLS version 1.3

À partir de la version 2409, l’application Citrix Workspace prend en charge le protocole TLS (Transport Layer Security) version 1.3.

Remarque :

Cette amélioration requiert la version 2303 ou ultérieure de VDA.

Cette fonctionnalité est activée par défaut. Pour le désactiver, procédez comme suit :

- Ouvrez l’Éditeur du Registre à l’aide de

regeditsur la commande Exécuter. - Accédez à

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\ICA Client\TLS1.3. - Créez une clé DWORD nommée

EnableTLS1.3et définissez-en la valeur sur0.

Limitations :

- Les connexions utilisant Access Gateway ou NetScaler Gateway Service tentent d’utiliser le protocole TLS 1.3. Toutefois, ces connexions reviennent au protocole TLS 1.2 car Access Gateway et NetScaler Gateway Service ne prennent pas encore en charge le protocole TLS 1.3.

- Connexion directe à une version de VDA qui ne prend pas en charge le retour du protocole TLS 1.3 vers TLS 1.2.

Serveur approuvé

Imposer des connexions aux serveurs fiables

La stratégie de configuration d’un serveur approuvé identifie et applique les relations d’approbation aux connexions de l’application Citrix Workspace.

À l’aide de cette stratégie, les administrateurs peuvent contrôler la manière dont le client identifie l’application ou le bureau publié auquel il se connecte. Le client détermine un niveau de confiance, appelé région de confiance à chaque connexion. La région de confiance déterminera comment configurer le client pour la connexion.

L’activation de cette stratégie empêche les connexions aux serveurs qui ne se trouvent pas dans les régions de confiance.

Par défaut, l’identification de la région est basée sur l’adresse du serveur auquel le client se connecte. Pour être membre d’une région de confiance, le serveur doit être membre de la zone Sites de confiance de Windows. Vous pouvez configurer cela à l’aide du paramètre Zone Internet Windows.

Alternativement, pour assurer la compatibilité avec les clients autres que Windows, l’adresse du serveur peut être spécifiquement approuvée à l’aide du paramètre Adresse dans la stratégie de groupe. L’adresse du serveur doit être une liste séparée par des virgules des serveurs prenant en charge l’utilisation de caractères génériques, par exemple, cps*.citrix.com.

Conditions préalables :

- Assurez-vous d’avoir installé l’application Citrix Workspace pour Windows version 2409 ou ultérieure.

- Définissez la résolution DNS sur True sur le DDC lors de l’utilisation du nom de domaine complet interne du magasin StoreFront et de l’hôte dans les options Internet Windows. Pour obtenir davantage d’informations, consultez l’article du Centre de connaissances CTX135250.

Remarque :

Aucune modification n’est requise sur le DDC si l’adresse IP est définie dans les options de la zone de sécurité Internet Windows **.

- Copiez et collez le dernier modèle des stratégies du client ICA conformément au tableau suivant :

| Type de fichier | Copier à partir de | Copier sur |

|---|---|---|

| receiver.admx | Répertoire d’installation\ICA Client\Configuration\receiver.admx | %systemroot%\policyDefinitions |

| CitrixBase.admx | Répertoire d’installation\ICA Client\Configuration\CitrixBase.admx | %systemroot%\policyDefinitions |

| receiver.adml | Répertoire d’installation\Client ICA\Configuration[MUIculture]receiver.adml | %systemroot%\policyDefinitions[MUIculture] |

| CitrixBase.adml | Répertoire d’installation\Client ICA\Configuration[MUIculture]\CitrixBase.adml | %systemroot%\policyDefinitions[MUIculture] |

Remarque :

- Assurez-vous d’utiliser les fichiers .admx et .adml les plus récents inclus avec l’application Citrix Workspace pour Windows version 2409 ou ultérieure. Pour en savoir plus sur la configuration, consultez la documentation sur la Stratégie de groupe.

-

Fermez toute instance de l’application Citrix Workspace en cours d’exécution et quittez-la depuis la barre système.

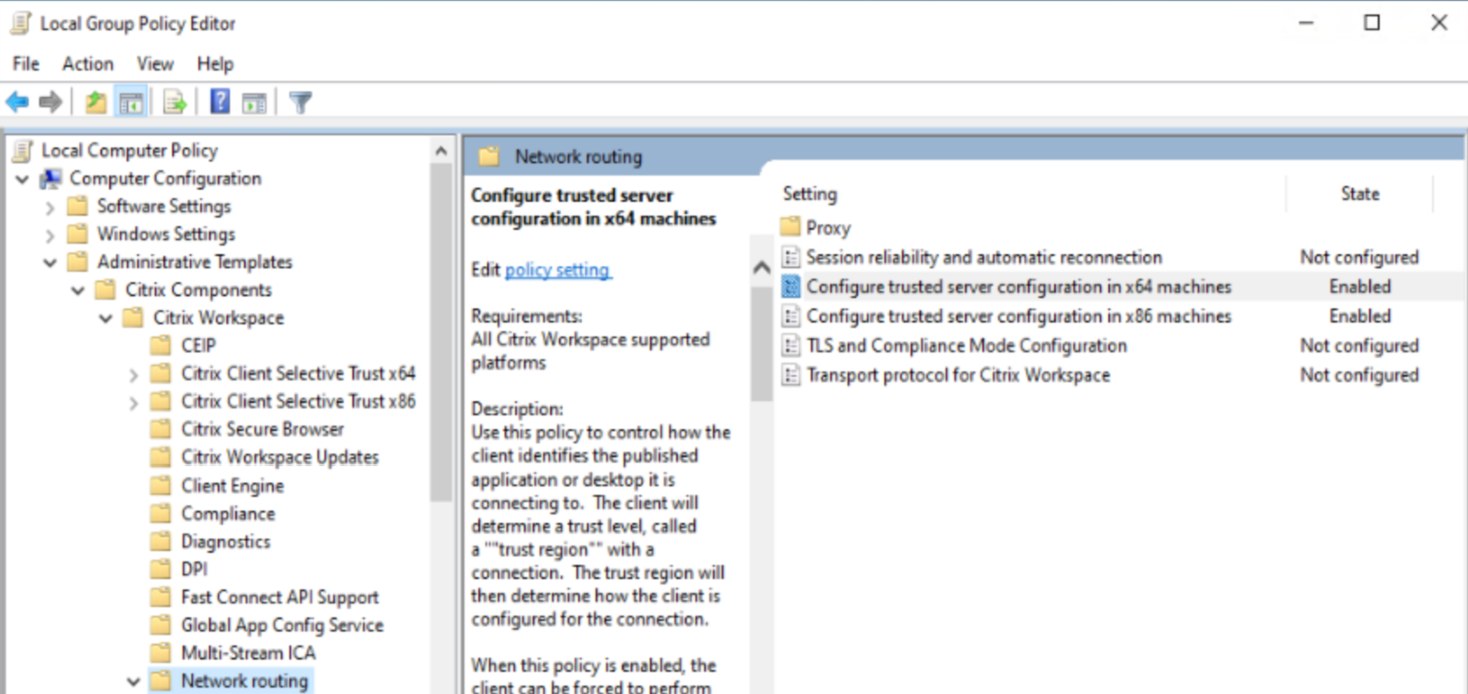

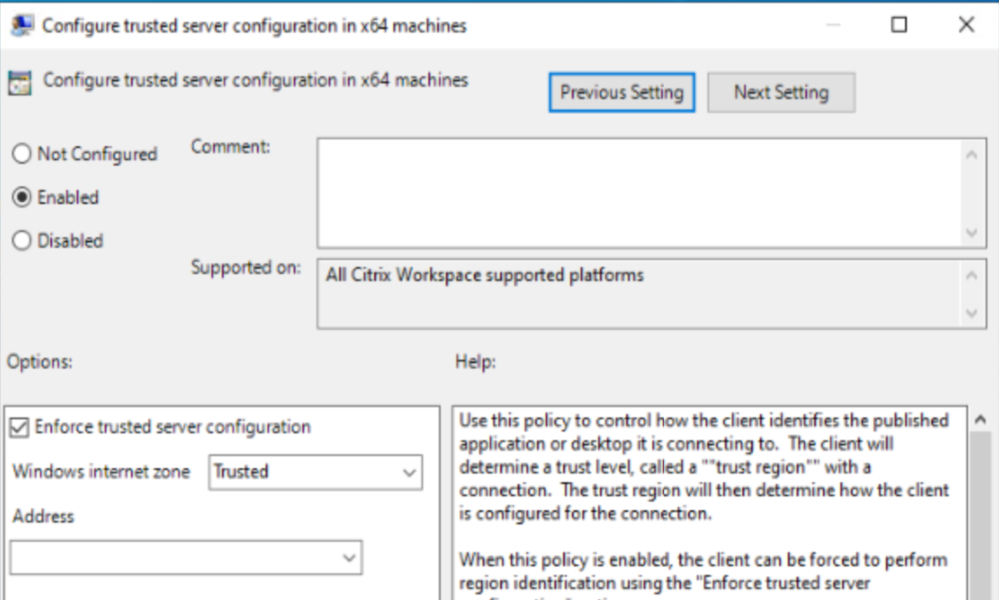

Pour activer la configuration du serveur approuvé à l’aide du modèle d’administration d’objet de stratégie de groupe, procédez comme suit :

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.msc. -

Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Composants Citrix > Citrix Workspace > Routage réseau :

- Pour les déploiements x64, sélectionnez Configuration du serveur approuvé sur les machines x64.

- Pour les déploiements x86, sélectionnez Configuration du serveur approuvé sur les machines x86.

- Activez la stratégie sélectionnée et cochez la case Appliquer la configuration du serveur approuvé.

-

Dans le menu déroulant Zone Internet Windows, sélectionnez Approuvé.

Remarque :

Vous pouvez ignorer l’étape de sélection d’options dans la liste déroulante Adresse.

- Cliquez sur OK et sur Appliquer.

-

Si un même utilisateur connecté a publié des ressources Citrix, vous pouvez procéder comme suit ou vous connecter avec un autre utilisateur.

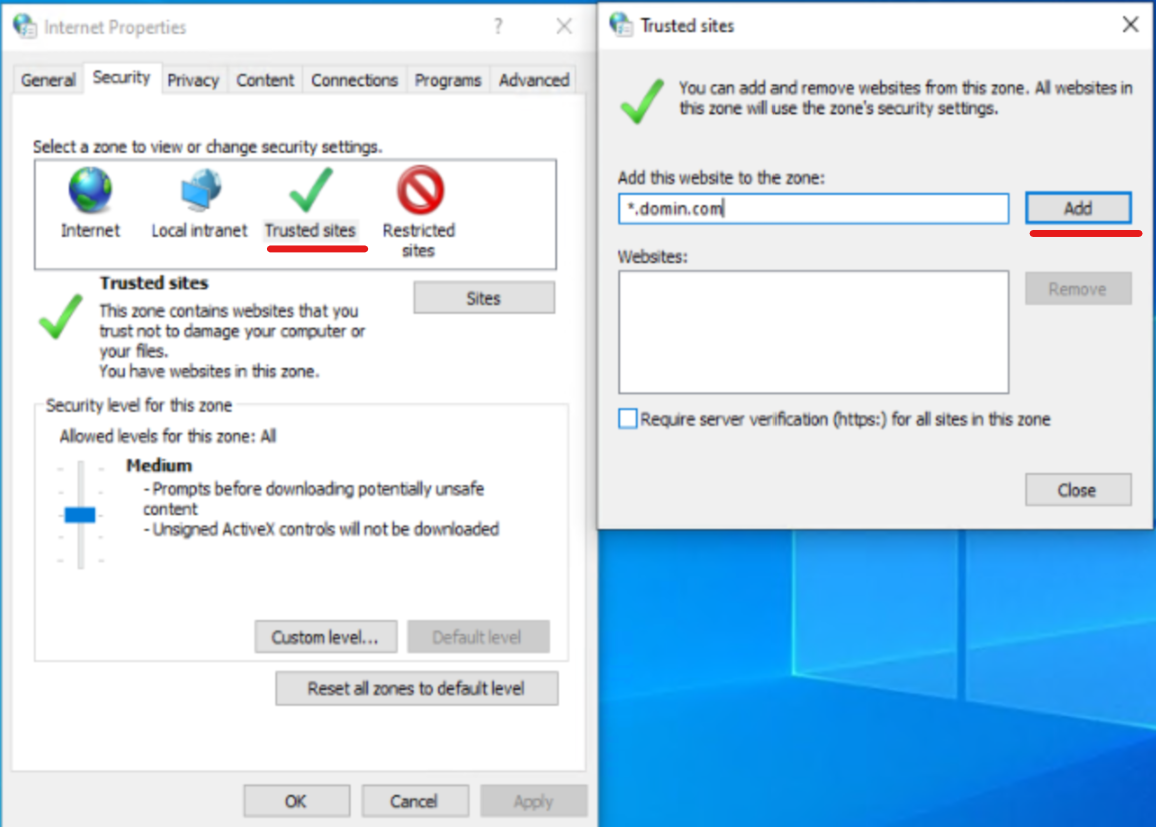

- Ouvrez Options Internet Windows et accédez à Sites approuvés > Sites pour ajouter une adresse de domaine ou un nom de domaine complet VDA.

Remarque :

Vous pouvez ajouter un domaine non valide

*.test.comou un FQDN VDA non valide ou valide spécifique pour tester la fonctionnalité.

-

En fonction de vos préférences, choisissez Approuvé ou Sites intranet locaux en fonction de la zone sélectionnée dans Zone Internet Windows dans Configurer la stratégie de configuration du serveur approuvé.

Pour plus d’informations, consultez Modifier les paramètres d’Internet Explorer dans la section Authentification.

- Mettez à jour la stratégie de groupe sur la machine cible où est installée l’application Citrix Workspace via une invite de commande d’administrateur ou redémarrez le système.

- Assurez-vous que le nom de domaine complet interne du magasin StoreFront est ajouté à la zone Intranet local ou aux zones Sites approuvés en fonction de la zone sélectionnée dans Zone Internet Windows dans Configurer la stratégie de configuration du serveur approuvé. Pour plus d’informations, consultez Modifier les paramètres d’Internet Explorer dans la section Authentification. Si vous utilisez des magasins Gateway, assurez-vous également d’avoir ajouté l’URL Gateway aux sites approuvés.

- Ouvrez l’application Citrix Workspace ou les ressources publiées et validez la fonctionnalité.

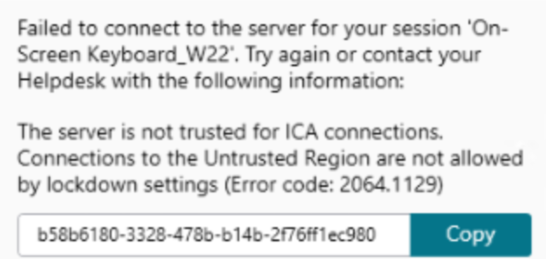

Remarque :

Si vous n’avez pas suivi les étapes de configuration précédentes, le lancement de la session peut échouer et vous pourriez recevoir le message d’erreur suivant :

Pour résoudre ce problème, vous pouvez désactiver la stratégie Configuration du serveur approuvé dans le GPO.

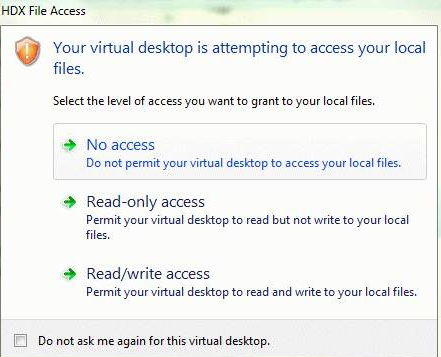

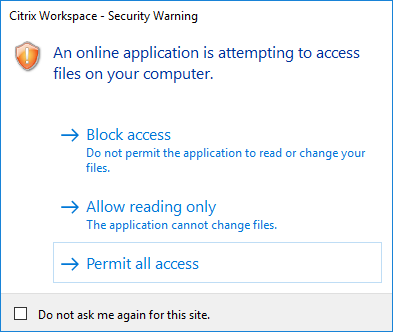

Client Selective Trust

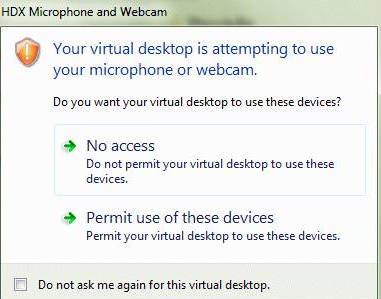

En plus d’autoriser ou d’empêcher les connexions aux serveurs, le client utilise également les régions pour identifier un accès SSO aux fichiers, au microphone ou à la webcam.

| Régions | Ressources | Niveau d’accès |

|---|---|---|

| Internet | Fichier, microphone, Web | Demande d’accès à l’utilisateur, l’authentification unique SSO n’est pas autorisée |

| Intranet | Microphone, Web | Demande d’accès à l’utilisateur, l’authentification unique SSO est autorisée |

| Sites restreints | Tous | Aucun accès et aucune connexion ne peuvent être empêchés |

| Approuvé | Microphone, Web | Lecture ou écriture, l’authentification unique SSO est autorisée |

Lorsque l’utilisateur a sélectionné la valeur par défaut pour une région, la boîte de dialogue suivante peut apparaître :

Les administrateurs peuvent modifier ce comportement par défaut en créant et en configurant les clés de registre Client Selective Trust à l’aide de la stratégie de groupe ou dans le registre. Pour plus d’informations sur la configuration des clés de registre Client Selective Trust, consultez l’article CTX133565 du centre de connaissances.

Protection de l’autorité de sécurité locale (LSA)

L’application Citrix Workspace prend en charge la protection de l’autorité de sécurité locale (LSA) de Windows, qui conserve des informations sur tous les aspects de la sécurité locale sur un système. Cette prise en charge fournit le niveau LSA de protection du système pour les bureaux hébergés.

Connexion via un serveur proxy

Les serveurs proxy permettent de limiter l’accès vers et depuis votre réseau et de gérer les connexions entre l’application Citrix Workspace pour Windows et les serveurs. L’application Citrix Workspace prend en charge les protocoles de proxy SOCKS et de proxy sécurisé.

Lorsqu’elle communique avec le serveur, l’application Citrix Workspace utilise les paramètres de serveur proxy configurés à distance sur le serveur qui exécute Workspace pour Web.

Lors la communication avec le serveur Web, l’application Citrix Workspace utilise les paramètres de serveur proxy configurés via les paramètres Internet du navigateur Web par défaut sur la machine utilisateur. Configurez les paramètres Internet du navigateur Web par défaut de la machine utilisateur en conséquence.

Pour appliquer les paramètres de proxy via le fichier ICA sur StoreFront, consultez l’article CTX136516 du centre de connaissances.

Prise en charge des proxys SOCKS5 pour EDT

Auparavant, l’application Citrix Workspace ne prenait en charge que les proxys HTTP fonctionnant sur TCP. Cependant, la fonctionnalité de proxy SOCKS5 était déjà entièrement prise en charge dans Virtual Delivery Agent (VDA). Pour plus d’informations sur la prise en charge de VDA, consultez la documentation de Rendezvous V2.

À partir de la version 2409, l’application Citrix Workspace prend désormais en charge les proxys SOCKS5 pour Enlightened Data Transport (EDT), améliorant ainsi la compatibilité avec les configurations du réseau des entreprise modernes.

Principaux avantages :

- Compatibilité étendue des proxys : connectez-vous de manière transparente via les proxys SOCKS5, largement utilisés par les équipes réseau des entreprises pour la prise en charge du trafic TCP et UDP.

- Performances EDT améliorées : exploitez tous les avantages du protocole EDT (basé sur UDP) pour optimiser le transfert de données au sein des sessions d’application Citrix Workspace.

Cette fonction est désactivée par défaut. Pour activer cette fonctionnalité, procédez comme suit :**

-

Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.msc. -

Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Citrix Workspace > Routage réseau > Proxy > Configurer les paramètres du proxy client et sélectionnez les types de proxy.

-

Définissez les paramètres suivants :

- Type de proxy: SocksV5

- ProxyHost: spécifiez l’adresse du serveur proxy.

Pour plus d’informations, consultez le fichier Référence des paramètres ICA et l’article du Centre de connaissances CTX136516.

Prise en charge du proxy ICA sortant

SmartControl permet aux administrateurs de configurer et d’appliquer des stratégies qui affectent l’environnement. Par exemple, vous pouvez interdire aux utilisateurs de mapper des lecteurs sur leurs bureaux distants. Vous pouvez obtenir la granularité nécessaire à l’aide de la fonctionnalité SmartControl sur Citrix Gateway.

Le scénario change lorsque l’application Citrix Workspace et Citrix Gateway appartiennent à des comptes d’entreprise distincts. Dans de tels cas, le domaine client ne peut pas appliquer la fonctionnalité SmartControl car la passerelle n’existe pas sur le domaine. Vous pouvez ensuite utiliser le proxy ICA sortant. La fonctionnalité de proxy ICA sortant vous permet d’utiliser la fonctionnalité SmartControl même lorsque l’application Citrix Workspace et Citrix Gateway sont déployées dans différentes organisations.

L’application Citrix Workspace prend en charge les lancements de session à l’aide du proxy LAN NetScaler. Utilisez le plug-in proxy sortant pour configurer un seul proxy statique ou sélectionnez un serveur proxy lors de l’exécution.

Vous pouvez configurer les proxys sortants à l’aide des méthodes suivantes :

- Proxy statique : le serveur proxy est configuré en fournissant un nom d’hôte proxy et un numéro de port.

- Proxy dynamique : un serveur proxy unique peut être sélectionné parmi un ou plusieurs serveurs proxy à l’aide de la DLL du plug-in de proxy.

Vous pouvez configurer le proxy sortant à l’aide du modèle d’administration de l’objet de stratégie de groupe ou de l’Éditeur du Registre.

Pour plus d’informations sur le proxy sortant, consultez la section Prise en charge du proxy ICA sortant dans la documentation Citrix Gateway.

Prise en charge du proxy sortant – Configuration

Remarque :

Si le proxy statique et le proxy dynamique sont tous deux configurés, la configuration du proxy dynamique a priorité.

Configuration du proxy sortant à l’aide du modèle d’administration de l’objet de stratégie de groupe :

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Citrix Workspace > Routage réseau.

- Sélectionnez l’une des options suivantes :

- Pour le proxy statique : sélectionnez la stratégie Configurer le proxy LAN NetScaler manuellement. Sélectionnez Activé, puis indiquez le nom d’hôte et le numéro de port.

- Pour le proxy dynamique : sélectionnez la stratégie Configurer le proxy LAN NetScaler à l’aide de DLL. Sélectionnez Activé, puis indiquez le chemin d’accès complet au fichier DLL. Par exemple,

C:\Workspace\Proxy\ProxyChooser.dll.

- Cliquez sur Appliquer, puis sur OK.

Configuration du proxy sortant à l’aide de l’Éditeur du Registre :

-

Pour le proxy statique :

- Lancez l’éditeur de registre et accédez à

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler. -

Créez des clés de valeur DWORD comme suit :

"StaticProxyEnabled"=dword:00000001"ProxyHost"="testproxy1.testdomain.com"ProxyPort"=dword:000001bb

- Lancez l’éditeur de registre et accédez à

-

Pour le proxy dynamique :

- Lancez l’éditeur de registre et accédez à

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler LAN Proxy. - Créez des clés de valeur DWORD comme suit :

"DynamicProxyEnabled"=dword:00000001"ProxyChooserDLL"="c:\\Workspace\\Proxy\\ProxyChooser.dll"

- Lancez l’éditeur de registre et accédez à

Connexions et certificats

Connexions

- Magasin HTTP

- Magasin HTTPS

- Citrix Gateway 10.5 et versions ultérieures

Certificats

Remarque :

L’application Citrix Workspace pour Windows est signée numériquement. La signature numérique est horodatée. Ainsi, le certificat est valide même après son expiration.

- Privés (auto-signés)

- Racine

- Génériques

- Intermédiaires

Certificats privés (auto-signés)

Si un certificat privé est installé sur la passerelle distante, le certificat racine de l’autorité de certification de l’organisation doit être installé sur l’appareil de l’utilisateur à partir duquel vous accédez aux ressources Citrix.

Remarque :

Un avertissement de certificat non approuvé s’affiche si le certificat de la passerelle distante ne peut pas être vérifié lors de la connexion. Cet avertissement s’affiche lorsque le certificat racine est manquant dans le keystore local. Si un utilisateur choisit d’ignorer l’avertissement, les applications s’affichent, mais ne démarrent pas.

Certificats racines

Pour les ordinateurs appartenant à un domaine, vous pouvez utiliser un modèle d’administration d’objet de stratégie de groupe pour distribuer et approuver les certificats d’autorité de certification.

Pour les ordinateurs n’appartenant pas à un domaine, l’organisation peut créer un pack d’installation personnalisé pour distribuer et installer le certificat d’autorité de certification. Contactez votre administrateur système pour obtenir de l’aide.

Certificats génériques

Les certificats génériques sont utilisés sur un serveur situé dans le même domaine.

L’application Citrix Workspace prend en charge les certificats génériques. Utilisez des certificats génériques conformément à la stratégie de sécurité de votre organisation. Des alternatives aux certificats génériques peuvent être envisagées, par exemple, un certificat contenant la liste des noms de serveurs avec l’extension SAN (Autre nom de l’objet). Des autorités de certification publiques et privées émettent ces certificats.

Certificats intermédiaires

Si votre chaîne de certificat contient un certificat intermédiaire, ce dernier doit être ajouté au certificat serveur de Citrix Gateway. Pour plus d’informations, consultez la section Configuration de certificats intermédiaires.

Liste de révocation de certificats

La liste de révocation de certificats (CRL) permet à l’application Citrix Workspace de vérifier si le certificat du serveur est révoqué. La vérification des certificats permet d’améliorer l’authentification cryptographique du serveur et la sécurité globale de la connexion TLS entre la machine utilisateur et un serveur.

Vous pouvez activer la vérification CRL à plusieurs niveaux. Par exemple, vous pouvez configurer l’application Citrix Workspace pour qu’elle vérifie uniquement sa liste de certificats locaux ou pour qu’elle vérifie les listes de certificats locaux et de réseau. Vous pouvez également configurer la vérification des certificats pour permettre aux utilisateurs de n’ouvrir leurs sessions que si toutes les listes de révocation de certificats ont été vérifiées.

Si vous configurez la vérification des certificats sur votre ordinateur local, quittez l’application Citrix Workspace. Vérifiez si tous les composants de Citrix Workspace, y compris le Centre de connexion, sont fermés.

Pour plus d’informations, consultez la section Transport Layer Security.

Prise en charge pour atténuer les attaques de type « man-in-the-middle »

L’application Citrix Workspace pour Windows vous aide à réduire le risque d’une attaque de type « man-in-the-middle » à l’aide de la fonctionnalité d’épinglage de certificat d’entreprise de Microsoft Windows. Une attaque « man-in-the-middle » désigne un type de cyberattaque dans le cadre duquel l’attaquant intercepte et relaie secrètement des messages entre deux parties qui pensent communiquer directement entre elles.

Auparavant, lorsque vous contactiez le serveur du magasin, il n’était pas possible de vérifier si la réponse reçue provenait du serveur que vous souhaitiez contacter ou non. À l’aide de la fonctionnalité d’épinglage de certificat d’entreprise de Microsoft Windows, vous pouvez vérifier la validité et l’intégrité du serveur en épinglant son certificat.

L’application Citrix Workspace pour Windows est préconfigurée pour savoir quel certificat de serveur elle doit recevoir pour un domaine ou un site particulier à l’aide des règles d’épinglage de certificat. Si le certificat de serveur ne correspond pas au certificat de serveur préconfiguré, l’application Citrix Workspace pour Windows empêche la session d’avoir lieu.

Pour plus d’informations sur le déploiement de la fonctionnalité d’épinglage de certificat d’entreprise, consultez la documentation Microsoft.

Remarque :

Vous devez connaître la date d’expiration du certificat et mettre à jour correctement les stratégies de groupe et les listes de certificats de confiance. Sinon, la session risque de ne pas démarrer, même si aucune attaque n’est présente.

Dans cet article

- Citrix Gateway

- Connexion via un pare-feu

- Transport Layer Security (TLS)

- Serveur approuvé

- Protection de l’autorité de sécurité locale (LSA)

- Connexion via un serveur proxy

- Prise en charge du proxy ICA sortant

- Connexions et certificats

- Prise en charge pour atténuer les attaques de type « man-in-the-middle »