Rendezvous V2

Lors de l’utilisation du service Citrix Gateway, le protocole Rendezvous permet au trafic de contourner les Citrix Cloud Connector et de se connecter directement et en toute sécurité au plan de contrôle Citrix Cloud.

Il existe deux types de trafic à prendre en compte : 1) Trafic du contrôle pour l’enregistrement du VDA et la négociation des sessions ; 2) Trafic de session HDX.

Rendezvous V1 permet au trafic de session HDX de contourner les Cloud Connector, mais il nécessite toujours que les Cloud Connector proxysent tout le trafic de contrôle pour l’enregistrement de VDA et la négociation des sessions.

Les machines jointes à un domaine AD standard et les machines n’appartenant pas à un domaine sont prises en charge pour l’utilisation de Rendezvous V2 avec des Linux VDA mono-session et multi-session. Avec les machines n’appartenant pas à un domaine, Rendezvous V2 permet à la fois au trafic HDX et au trafic de contrôle de contourner les Cloud Connector.

Exigences

Les conditions requises pour utiliser Rendezvous V2 sont les suivantes :

- Accès à l’environnement à l’aide du service Citrix Gateway et Citrix Workspace.

- Plan de contrôle : Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service).

- VDA version 2201 ou ultérieure.

- La version 2204 est la version minimale requise pour les proxys HTTP et SOCKS5.

- Activez le protocole Rendezvous dans la stratégie Citrix. Pour plus d’informations, consultez la section Paramètre de stratégie de protocole Rendezvous.

-

Les VDA doivent avoir accès à :

-

https://*.xendesktop.netsurTCP 443. Si vous ne pouvez pas autoriser tous les sous-domaines de cette manière, vous pouvez utiliserhttps://<customer_ID>.xendesktop.net, où<customer_ID>est votre identifiant client Citrix Cloud, affiché sur le portail de l’administrateur Citrix Cloud. -

https://*.nssvc.net, y compris tous les sous-domaines. Si vous ne pouvez pas mettre en liste blanche tous les sous-domaines de cette manière, utilisez plutôthttps://*.c.nssvc.netethttps://*.g.nssvc.net. Pour plus d’informations, reportez-vous à la section Exigences en termes de connexion Internet de la documentation Citrix Cloud (sous Virtual Apps and Desktop service) et à l’article du centre de connaissances CTX270584.

-

- Les VDA doivent pouvoir se connecter aux adresses mentionnées précédemment :

- Sur TCP 443, pour TCP Rendezvous.

- Sur UDP 443, pour EDT Rendezvous.

Configuration du proxy

Le VDA prend en charge la connexion via des proxys pour contrôler le trafic et le trafic de session HDX lors de l’utilisation de Rendezvous. Les exigences et les considérations relatives aux deux types de trafic étant différentes, examinez-les attentivement.

Considérations relatives au proxy de trafic

- Seuls les proxys HTTP sont pris en charge.

- Le décryptage et l’inspection des paquets ne sont pas pris en charge. Configurez une exception afin que le trafic de contrôle entre le VDA et le plan de contrôle Citrix Cloud ne soit pas intercepté, décrypté ou inspecté. Sinon, la connexion échoue.

- L’authentification du proxy n’est pas prise en charge.

-

Pour configurer un proxy pour contrôler le trafic, modifiez le registre comme suit :

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_SZ" -v "ProxySettings" -d "http://<URL or IP>:<port>" --force <!--NeedCopy-->

Considérations relatives au proxy de trafic HD

- Les proxys HTTP et SOCKS5 sont pris en charge.

- EDT ne peut être utilisé qu’avec des proxys SOCKS5.

- Pour configurer un proxy pour le trafic HDX, utilisez le paramètre de la stratégie Configuration du proxy Rendezvous .

- Le décryptage et l’inspection des paquets ne sont pas pris en charge. Configurez une exception afin que le trafic HDX entre le VDA et le plan de contrôle Citrix Cloud ne soit pas intercepté, décrypté ou inspecté. Sinon, la connexion échoue.

-

Les proxies HTTP prennent en charge l’authentification basée sur une machine à l’aide de Negotiate et des protocoles d’authentification Kerberos. Lorsque vous vous connectez au serveur proxy, le Schéma de négociation d’authentification sélectionne automatiquement le protocole Kerberos. Kerberos est le seul schéma pris en charge par le Linux VDA.

Remarque :

Pour utiliser Kerberos, vous devez créer le nom principal de service (SPN) du serveur proxy et l’associer au compte Active Directory du proxy. Le VDA génère le SPN au format

HTTP/<proxyURL>lorsqu’il établit une session, où l’URL du proxy est extraite du paramètre de stratégie proxy Rendezvous. Si vous ne créez pas de nom principal de service, l’authentification échoue. - L’authentification avec un proxy SOCKS5 n’est actuellement pas prise en charge. Si vous utilisez un proxy SOCKS5, configurez une exception afin que le trafic destiné aux adresses du service de passerelle (spécifié dans les exigences) puisse contourner l’authentification.

- Seuls les proxies SOCKS5 prennent en charge le transport de données via EDT. Pour un proxy HTTP, utilisez TCP comme protocole de transport pour ICA.

Proxy transparent

Le proxy HTTP transparent est pris en charge pour Rendezvous. Si vous utilisez un proxy transparent dans votre réseau, aucune configuration supplémentaire n’est requise sur le VDA.

Comment configurer Rendezvous V2

Voici les étapes à suivre pour configurer Rendezvous dans votre environnement :

- Assurez-vous que toutes les exigences sont respectées.

-

Une fois le VDA installé, exécutez la commande suivante pour définir la clé de registre requise :

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_DWORD" -v "GctRegistration" -d "0x00000001" --force <!--NeedCopy--> - Redémarrez la machine VDA.

- Créez une stratégie Citrix ou modifiez une stratégie existante :

- Définissez le paramètre « Protocole Rendezvous » sur Autorisé. Le protocole Rendezvous est désactivé par défaut. Lorsque le protocole Rendezvous est activé (Autorisé), Rendezvous V2 est appliqué à la place de V1.

- Assurez-vous que les filtres de stratégie Citrix sont correctement définis. La stratégie s’applique aux machines pour lesquelles Rendezvous doit être activé.

- Assurez-vous que la stratégie Citrix a la bonne priorité afin de ne pas en remplacer une autre.

Validation de Rendezvous

Pour vérifier si une session utilise le protocole Rendezvous, exécutez la commande /opt/Citrix/VDA/bin/ctxquery -f iP dans le terminal.

Les protocoles de transport utilisés indiquent le type de connexion :

- TCP Rendezvous : TCP - TLS - CGP - ICA

- EDT Rendezvous : UDP - DTLS - CGP - ICA

- Proxy via Cloud Connector : TCP - PROXY - SSL - CGP - ICA ou UDP - PROXY - DTLS - CGP - ICA

Si Rendezvous V2 est utilisé, la version du protocole affiche 2.0.

Conseil :

Si vous activez Rendezvous et que le VDA ne parvient pas à atteindre directement le service Citrix Gateway, le VDA revient au proxy de la session HDX via le Cloud Connector.

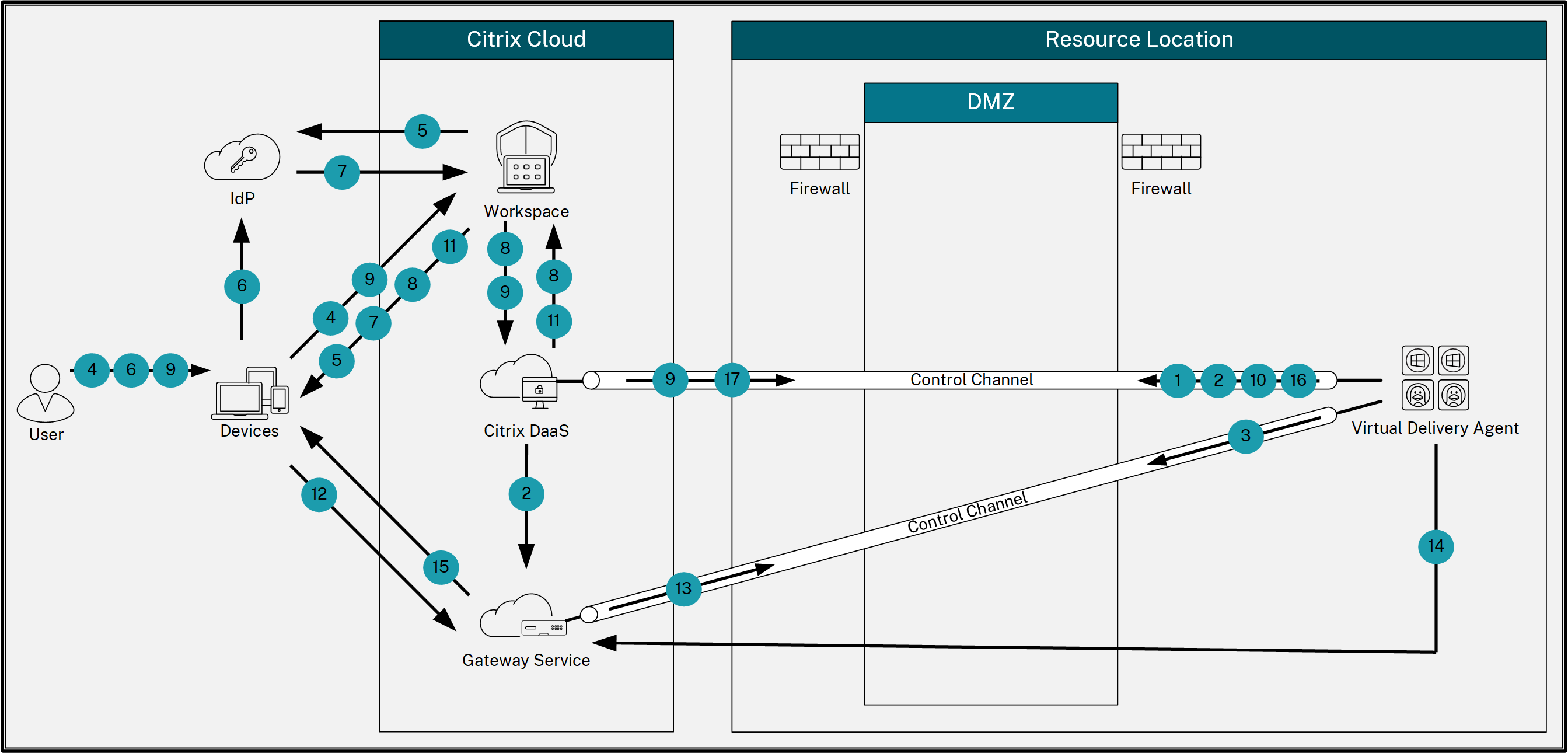

Flux de trafic Rendez-vous

Le schéma suivant illustre la séquence des étapes relatives au flux de trafic Rendezvous.

- Le VDA établit une connexion WebSocket avec Citrix Cloud et s’enregistre.

- Le VDA s’enregistre auprès de Citrix Gateway Service et obtient un jeton dédié.

- Le VDA établit une connexion de contrôle permanente avec Gateway Service.

- L’utilisateur accède à Citrix Workspace.

- Workspace évalue la configuration de l’authentification et redirige les utilisateurs vers le fournisseur d’identité approprié pour l’authentification.

- L’utilisateur saisit ses informations d’identification.

- Une fois les informations d’identification de l’utilisateur validées, l’utilisateur est redirigé vers Workspace.

- Workspace compte les ressources liées à l’utilisateur et les affiche.

- L’utilisateur sélectionne un bureau ou une application dans Workspace. Workspace envoie la demande à Citrix DaaS qui négocie la connexion et demande au VDA de préparer la session.

- Le VDA répond à l’aide de la fonctionnalité Rendezvous et de son identité.

- Citrix DaaS génère un ticket de lancement et l’envoie à la machine utilisateur via Workspace.

- Le point de terminaison de l’utilisateur se connecte à Gateway Service et fournit le ticket de lancement pour authentifier et identifier la ressource à laquelle se connecter.

- Gateway Service envoie les informations de connexion au VDA.

- Le VDA établit une connexion directe pour la session avec Gateway Service.

- Gateway Service établit la connexion entre le point de terminaison et le VDA.

- Le VDA vérifie les licences pour la session.

- Citrix DaaS envoie les stratégies applicables au VDA.