Rendezvous V2

Cuando se utiliza Citrix Gateway Service, el protocolo Rendezvous permite que el tráfico omita los Citrix Cloud Connectors y se conecte de forma directa y segura con el plano de control de Citrix Cloud.

Hay dos tipos de tráfico que se deben tener en cuenta: 1) el tráfico de control para el registro de VDA y la intermediación de sesiones; 2) el tráfico de sesiones HDX.

Rendezvous V1 permite que el tráfico de sesiones HDX omita los Cloud Connectors, pero aun así requiere que los Cloud Connectors hagan de intermediario de todo el tráfico de control para el registro de VDA y la intermediación de sesiones.

Las máquinas unidas a un dominio de AD estándar y las máquinas no unidas a ningún dominio pueden usar Rendezvous V2 con Linux VDA de sesión única y multisesión. En el caso de máquinas que no estén unidas a ningún dominio, Rendezvous V2 permite que tanto el tráfico HDX como el tráfico de control omitan los Cloud Connectors.

Requisitos

Los requisitos para usar Rendezvous V2 son:

- Acceso al entorno mediante Citrix Workspace y Citrix Gateway Service.

- Plano de control: Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service).

- Versión 2201 de VDA o una posterior.

- 2204 es la versión mínima necesaria para los proxies HTTP y SOCKS5.

- Habilite el protocolo Rendezvous en la directiva de Citrix. Para obtener más información, consulte Configuración de directiva del protocolo Rendezvous.

-

Los VDA deben tener acceso a:

-

https://*.xendesktop.netenTCP 443. Si no puede permitir todos los subdominios de esa manera, puede usarhttps://<customer_ID>.xendesktop.net, donde<customer_ID>es su ID de cliente de Citrix Cloud, tal y como se muestra en el portal de administradores de Citrix Cloud. -

https://*.nssvc.net, incluidos todos los subdominios. Si no puede incluir en la lista de permitidos todos los subdominios de esa manera, usehttps://*.c.nssvc.netyhttps://*.g.nssvc.neten su lugar. Para obtener más información, consulte la sección Requisitos de la conectividad a Internet de la documentación de Citrix Cloud (en Virtual Apps and Desktops Service) y el artículo CTX270584 de Knowledge Center.

-

- Los VDA deben poder conectarse a las direcciones mencionadas anteriormente:

- En TCP 443, para Rendezvous con TCP.

- En UDP 443, para Rendezvous con EDT.

Configuración de proxy

El VDA admite la conexión a través de proxy tanto para el tráfico de control como para el tráfico de sesiones HDX cuando se usa Rendezvous. Los requisitos y consideraciones para ambos tipos de tráfico son diferentes, así que revíselos detenidamente.

Consideraciones sobre el proxy de tráfico

- Solo se admiten proxies HTTP.

- No se admite el descifrado y la inspección de paquetes. Configure una excepción para que el tráfico de control entre el VDA y el plano de control de Citrix Cloud no se intercepte, descifre ni inspeccione. De lo contrario, la conexión falla.

- No se admite la autenticación de proxy.

-

Para configurar un proxy para controlar el tráfico, modifique el Registro de la siguiente manera:

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_SZ" -v "ProxySettings" -d "http://<URL or IP>:<port>" --force <!--NeedCopy-->

Consideraciones sobre el proxy de tráfico HDX

- Se admiten los proxies HTTP y SOCKS5.

- EDT solo se puede usar con proxies SOCKS5.

- Para configurar un proxy para el tráfico HDX, utilice el parámetro de directiva Configuración del proxy de Rendezvous.

- No se admite el descifrado y la inspección de paquetes. Configure una excepción para que el tráfico HDX entre el VDA y el plano de control de Citrix Cloud no se intercepte, descifre ni inspeccione. De lo contrario, la conexión falla.

-

Los proxies HTTP admiten la autenticación por máquina mediante protocolos de autenticación Negotiate y Kerberos. Cuando se conecta al servidor proxy, el esquema de autenticación Negotiate selecciona automáticamente el protocolo Kerberos. Kerberos es el único esquema que admite Linux VDA.

Nota:

Para utilizar Kerberos, debe crear el nombre principal de servicio (SPN) para el servidor proxy y asociarlo a la cuenta de Active Directory del proxy. El VDA genera el SPN en el formato

HTTP/<proxyURL>al establecer una sesión, donde la URL del proxy se obtiene de la configuración de directiva de proxy Rendezvous. Si no crea un SPN, se produce un error en la autenticación. - Actualmente, no se admite la autenticación con un proxy SOCKS5. Si utiliza un proxy SOCKS5 , deberá configurar una excepción para que el tráfico destinado a las direcciones de Gateway Service (especificadas en los requisitos) pueda omitir la autenticación.

- Solo los proxies SOCKS5 admiten el transporte de datos a través de EDT. Para un proxy HTTP, utilice TCP como el protocolo de transporte para ICA.

Proxy transparente

Se admite un proxy HTTP transparente con Rendezvous. Si utiliza un proxy transparente en la red, no se requiere configuración adicional en el VDA.

Cómo configurar Rendezvous V2

A continuación, se muestran los pasos necesarios para configurar Rendezvous en su entorno:

- Compruebe que se cumplen todos los requisitos.

-

Una vez instalado el VDA, ejecute este comando para establecer la clave de Registro requerida:

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_DWORD" -v "GctRegistration" -d "0x00000001" --force <!--NeedCopy--> - Reinicie la máquina del VDA.

- Cree una directiva de Citrix o modifique una existente:

- Establezca el parámetro Protocolo Rendezvous en Permitido. El protocolo Rendezvous está inhabilitado de forma predeterminada. Cuando el protocolo Rendezvous está habilitado (Permitido), Rendezvous V2 en lugar de V1 entra en vigor.

- Asegúrese de que los filtros de directivas de Citrix estén configurados correctamente. La directiva se aplica a las máquinas que necesitan habilitar Rendezvous.

- Compruebe que la directiva de Citrix tenga la prioridad correcta para que no sobrescriba a otra.

Comprobación de Rendezvous

Para comprobar si una sesión utiliza el protocolo Rendezvous, ejecute el comando /opt/Citrix/VDA/bin/ctxquery -f iP en el terminal.

Los protocolos de transporte en uso indican el tipo de conexión:

- TCP Rendezvous: TCP - TLS - CGP - ICA

- EDT Rendezvous: UDP - DTLS - CGP - ICA

- Proxy a través de Cloud Connector: TCP - PROXY - SSL - CGP - ICA o UDP - PROXY - DTLS - CGP - ICA

Si Rendezvous V2 se está usando, la versión del protocolo muestra 2.0.

Sugerencia:

Si el VDA no puede acceder directamente a Citrix Gateway Service con Rendezvous habilitado, el VDA recurre al Cloud Connector para hacer de intermediario con la sesión HDX.

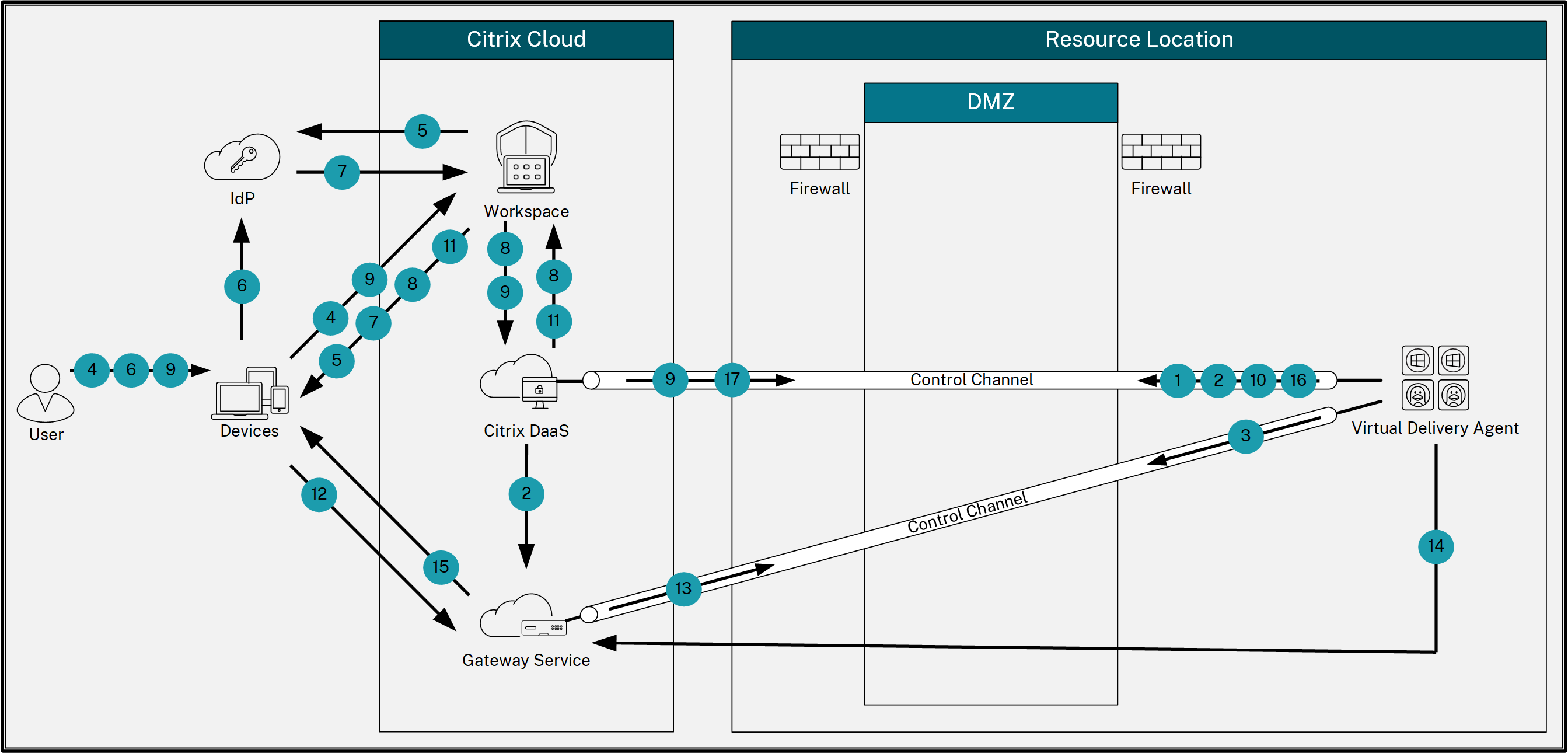

Flujo de tráfico de Rendezvous

En el siguiente diagrama, se ilustra la secuencia de pasos en el flujo de tráfico de Rendezvous.

- El VDA establece una conexión de WebSockets con Citrix Cloud y se registra.

- El VDA se registra en Citrix Gateway Service y obtiene un token dedicado.

- El VDA establece una conexión de control persistente con Gateway Service.

- El usuario navega a Citrix Workspace.

- Workspace evalúa la configuración de la autenticación y redirige a los usuarios al proveedor de identidades (IdP) adecuado para la autenticación.

- El usuario introduce sus credenciales.

- Tras validarse correctamente las credenciales de usuario, se redirige a este a Workspace.

- Workspace hace recuento de los recursos del usuario y los muestra.

- El usuario selecciona un escritorio o una aplicación de Workspace. Workspace envía la solicitud a Citrix DaaS, que hace de intermediario en la conexión e indica al VDA que se prepare para la sesión.

- El VDA responde con la funcionalidad Rendezvous y su identidad.

- Citrix DaaS genera un tíquet de inicio y lo envía al dispositivo del usuario a través de Workspace.

- El dispositivo de punto final del usuario se conecta a Gateway Service y proporciona el tíquet de inicio para autenticar e identificar el recurso al que conectarse.

- Gateway Service envía la información de conexión al VDA.

- El VDA establece una conexión directa para la sesión con Gateway Service.

- Gateway Service completa la conexión entre el dispositivo de punto final y el VDA.

- El VDA verifica las licencias de la sesión.

- Citrix DaaS envía las directivas aplicables al VDA.