Gérer l’accès distant aux magasins via Citrix Gateway

Utilisez la tâche Paramètres d’accès distant pour configurer l’accès aux magasins via Citrix Gateway pour les utilisateurs se connectant depuis des réseaux publics. L’accès distant via Citrix Gateway ne peut pas être appliqué à des magasins non authentifiés.

Important :

Dans les déploiements faisant appel à de multiples serveurs, n’utilisez qu’un serveur à la fois pour apporter des modifications à la configuration du groupe de serveurs. Assurez-vous que la console de gestion Citrix StoreFront n’est exécutée sur aucun des serveurs dans le déploiement. Une fois terminé, propagez vos modifications de configuration au groupe de serveurs afin que les autres serveurs du déploiement soient mis à jour.

-

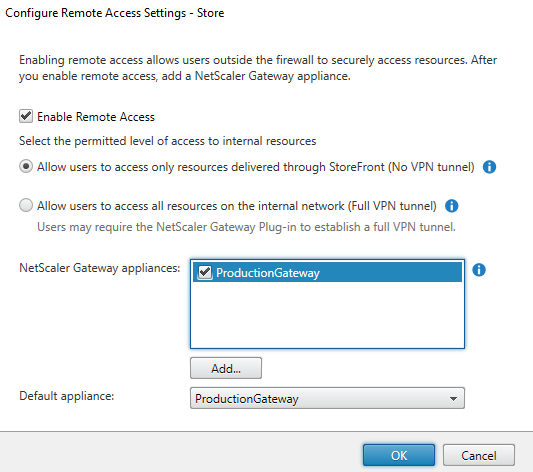

Sélectionnez le nœud Magasin dans le panneau droit de la console de gestion Citrix StoreFront puis, dans le panneau des résultats, sélectionnez un magasin. Dans le panneau Actions, cliquez sur Configurer les paramètres d’accès distant.

-

Dans la boîte de dialogue Configurer les paramètres d’accès distant, spécifiez si les utilisateurs se connectant depuis des réseaux publics (et la manière dont ils se connectent) peuvent accéder au magasin via Citrix Gateway.

- Pour ne pas mettre le magasin à la disposition des utilisateurs sur des réseaux publics, ne sélectionnez pas Activer l’accès à distance. Seuls les utilisateurs locaux du réseau interne pourront accéder au magasin.

- Pour activer l’accès à distance, cochez la case Activer l’accès à distance.

- Pour mettre à disposition les ressources disponibles dans le magasin via Citrix Gateway, sélectionnez Aucun tunnel VPN. Les utilisateurs ouvrent une session à l’aide d’ICAProxy ou d’un VPN sans client (CVPN) à Citrix Gateway et n’ont pas besoin d’utiliser Citrix Gateway Plug-in pour établir un VPN complet.

- Pour mettre le magasin et les autres ressources du réseau interne à disposition via un tunnel de réseau privé virtuel SSL (VPN), sélectionnez Tunnel VPN complet. Les utilisateurs requièrent Citrix Gateway Plug-in pour établir le tunnel VPN.

Lorsque vous activez l’accès à distance au magasin, la méthode d’authentification Authentification pass-through via Citrix Gateway est automatiquement activée. Les utilisateurs s’authentifient sur Citrix Gateway et leur session est automatiquement ouverte lorsqu’ils accèdent à leurs magasins.

-

Si vous avez activé l’accès à distance, sélectionnez dans la liste Appliances Citrix Gateway les déploiements par le biais desquels les utilisateurs accèdent au magasin. Les déploiements que vous avez configurés précédemment pour ce magasin et d’autres magasins sont disponibles pour sélection dans la liste. Si vous souhaitez ajouter un autre déploiement à la liste, cliquez sur Ajouter et suivez les étapes de la section Ajouter Citrix Gateway.

-

Si vous activez l’accès au travers de plusieurs appliances en sélectionnant plus d’une entrée dans la liste, spécifiez l’appliance par défaut à utiliser pour accéder au magasin depuis l’application Citrix Workspace.

-

Cliquez sur OK pour enregistrer la configuration et fermer la boîte de dialogue Configurer l’accès distant.

L’application Citrix Workspace utilise des points balises pour déterminer si les utilisateurs sont connectés à des réseaux locaux ou publics, puis sélectionne la méthode d’accès appropriée. Pour plus d’informations sur la modification des points balises, consultez la section Configurer des points balises.

Par défaut, StoreFront utilise la passerelle par laquelle l’utilisateur est connecté au magasin pour lancer des ressources. Pour configurer StoreFront afin de lancer des ressources à l’aide d’une passerelle alternative ou sans passerelle, consultez la section Routage HDX optimal.