-

-

Installer, configurer, mettre à niveau et désinstaller

-

Configurer la découverte de compte basée sur une adresse e-mail

-

Créer un nouveau déploiement

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Créer un nouveau déploiement

-

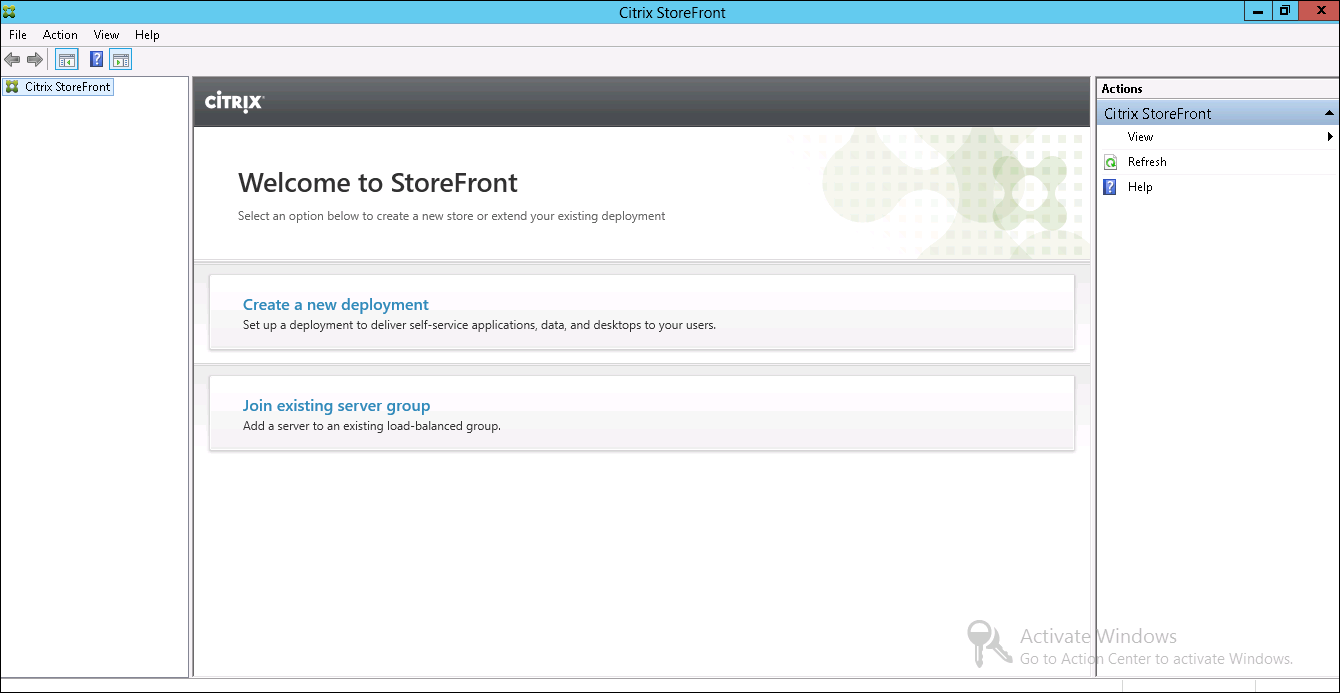

Si la console de gestion Citrix StoreFront n’est pas déjà ouverte après l’installation de StoreFront, dans le menu Démarrer de Windows, sélectionnez Citrix StoreFront.

-

Dans le volet de résultats de la console de gestion Citrix StoreFront, cliquez sur Créer un nouveau déploiement.

-

S’il existe plusieurs sites IIS, choisissez dans la liste déroulante des sites IIS le site que vous souhaitez utiliser.

-

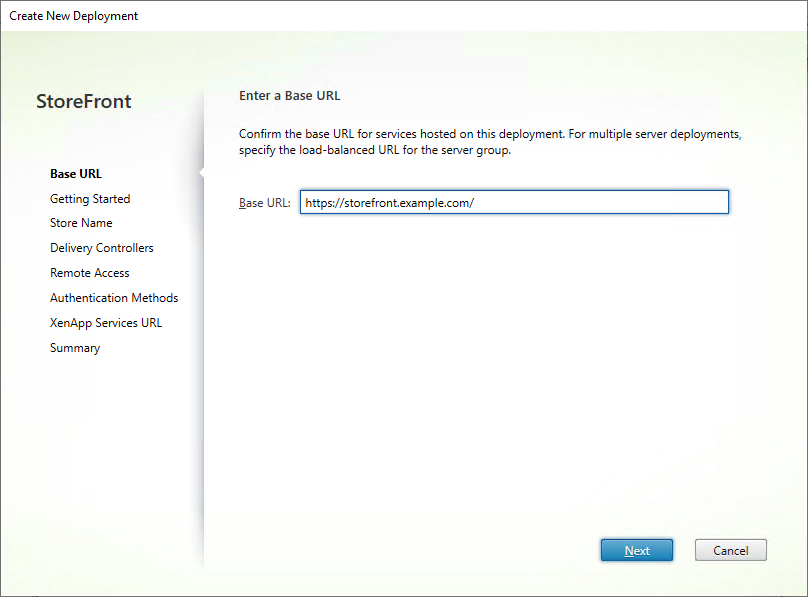

Si vous utilisez un seul serveur StoreFront, entrez l’URL du serveur (URL de base). Si vous comptez configurer plusieurs serveurs StoreFront derrière un équilibrage de charge, entrez l’URL d’équilibreur de charge comme URL de base.

Si vous n’avez pas encore configuré votre environnement d’équilibrage de charge, entrez l’adresse URL du serveur. Vous pouvez modifier l’URL de base de votre déploiement à tout moment.

-

Cliquez sur Suivant et configurez votre premier magasin comme décrit dans Créer un magasin.

-

Une fois que vous avez terminé toutes les étapes de configuration, cliquez sur Créer pour créer le déploiement et le magasin.

-

StoreFront affiche un résumé du magasin qui vient d’être créé. Cliquez sur Terminer.

Créer un déploiement à l’aide du SDK PowerShell

Pour créer un déploiement à l’aide du SDK PowerShell, exécutez l’applet de commande Add-STFDeployment.

Sites Web Internet Information Services (IIS) multiples

StoreFront vous permet de déployer différents magasins dans différents sites Web IIS par serveur Windows de façon à ce que chaque magasin puisse avoir une liaison de certificat et un nom d’hôte différents.

Pour créer plusieurs sites Web, consultez la documentation Microsoft IIS.

Il n’est pas possible de créer plusieurs déploiements StoreFront à l’aide de la console de gestion ; vous devez utiliser le SDK PowerShell. Par exemple, pour créer deux déploiements de sites Web IIS, l’un pour les applications et l’autre pour les bureaux, utilisez les commandes suivantes :

Add-STFDeployment -SiteID 1 -HostBaseURL "https://apps.example.com"

Add-STFDeployment -SiteID 2 -HostBaseURL "https://desktops.example.com"

<!--NeedCopy-->

Une fois que vous avez activé plusieurs sites, StoreFront désactive la console de gestion et il n’est pas possible de faire revenir StoreFront en mode site unique. Vous devez configurer les sites à l’aide du SDK StoreFront et inclure SiteID dans chaque commande.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.